Все администраторы работают в режиме одобрения администратором. Что необходимо учесть при использовании автоматических систем сборки и развертывания образов

Операционная система может работать на любом компьютере, который удовлетворяет минимальным требованиям к системным ресурсам. В этом смысле для операционной системы нет разницы, используете вы персональный компьютер, ноутбук или даже нетбук. Тем не менее разница между персональным компьютером и ноутбуком заключается в основном в их предназначении и мобильности. Операционная система может подстраиваться под существующие условия, чтобы максимально эффективно выполнить поставленную перед ней задачу с минимальными затратами со стороны компьютера.

Поскольку главный козырь ноутбуков и подобных компьютеров - их автономность и мобильность, нельзя лишать их этого козыря. Так, если бы операционная система использовала ресурсы ноутбука так же, как и ресурсы стационарного компьютера, аккумуляторной батареи первого хватило бы ненадолго, что лишило бы его мобильности. Именно поэтому существует системный механизм, с помощью которого можно эффективно управлять энергопотреблением компонентов компьютера, что позволяет увеличить время его автономной работы.

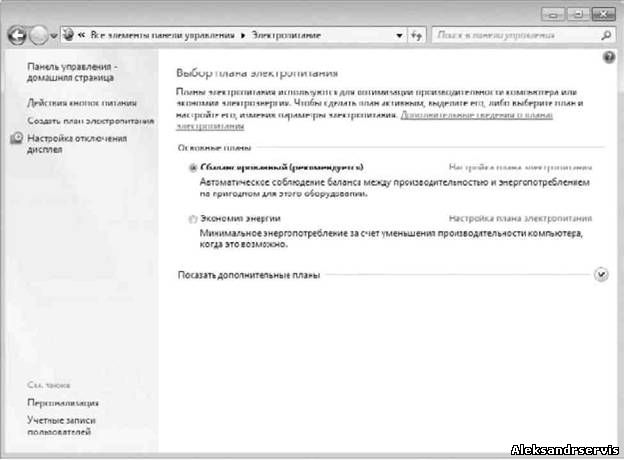

Windows 7, как и ее предшественница Windows Vista, имеет в своем составе механизмЭлекгропитание, с помощью которого можно настроить работу многих аппаратных и программных компонентов компьютера, чтобы получить оптимальный план энергопотребления. Этот механизм вы найдете на Панели управления Windows (рис. 10.1).

Рис. 10.1. Запускаем механизм Электропитание

После его запуска вы увидите окно, показанное на рис. 10.2. В этом окне находится список стандартных планов электропитания, которые были созданы в процессе установки операционной системы. Здесь же находятся механизмы, с помощью которых можно настроить собственные планы электропитания и переключаться между ними в зависимости от условий использования компьютера.

Рис. 10.2. Список существующих планов электропитания

Для примера создадим новый план, рассчитанный на максимальное быстродействие компьютера. Этот план можно с одинаковым успехом использовать как на персональном компьютере, так и на ноутбуке в случае их подключения к электрической сети. Если питание происходит от аккумуляторной батареи или блока бесперебойного питания, то можно использовать существующий план Экономия электроэнергии, при необходимости предварительно просмотрев и изменив его параметры.

Чтобы создать новый план электропитания, используем одноименную ссылку в левой части окна -Создать план электропитания.

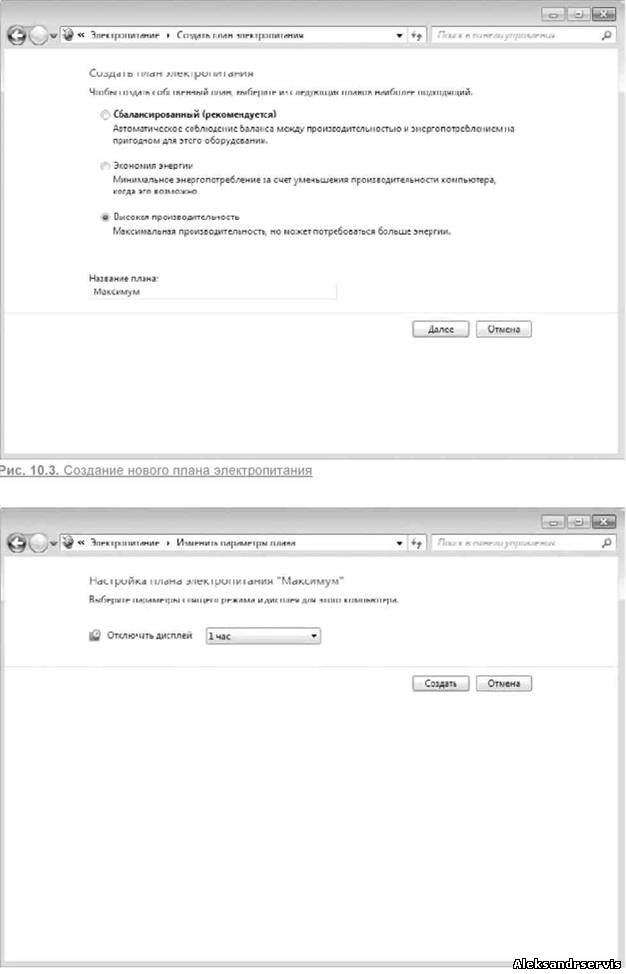

В результате откроется окно (рис. 10.3), в котором нужно выбрать вариант плана и дать ему название. Выберем вариант Максимальная производительность и назовем его, например,Максимум. Для продолжения процесса следует нажать кнопку Далее. Далее нужно указать время простоя монитора, прежде чем он будет переведен в спящий режим (рис. 10.4). По умолчанию это время предлагается установить равным 15 минутам. Вы можете выбрать любой другой вариант, начиная с 1 минуты, либо вообще запретить отключение монитора.

Рис. 10.4. Указываем время работы монитора до его перехода в спящий режим

После нажатия кнопки Создать в списке существующих планов добавится новый с названием,

которое вы ему дали в процессе создания. Теперь можно переходить к детальной настройке

названием плана.

Откроется окно, аналогичное показанному на рис. 10.4, только теперь в нем дополнительно будет

щелкнуть.

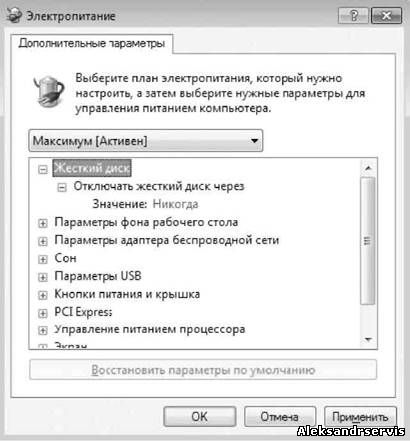

В результате появится окно со списком всех параметров, которые можно менять и которые могут повлиять на работу аппаратной и программной части компьютера (рис. 10.5).

Рис. 10.5. Дополнительные параметры плана электропитания

В этом списке находятся следующие параметры.

р Жесткий диск. Этот параметр регулирует время простоя, через которое жесткий диск нужно отключить, чтобы снизить потребление энергии. Поскольку жесткий диск - устройство, которое потребляет достаточно много энергии, но самое главное - выделяет много тепла, то, подобрав время отключения, можно эффективно управлять как тепловым режимом, так и уровнем потребления энергии. Поскольку наша задача - добиться максимального быстродействия компьютера, отключение жесткого диска нужно либо вообще запретить, выбрав

вариант Никогда, либо выбрать такое время, когда вы гарантированно не будете работать с компьютером.

р Параметры фона рабочего стола. Механизм управления электропитанием четко отслеживает все ресурсы, потребляемые компьютером. Поэтому не удивляйтесь, что он определит и режим показа слайдов, который вы выбрали при настройке Рабочего стола. С помощью данного параметра вы сможете управлять возможностью работы со слайд-шоу. Можно выбрать одно из значений параметра - Доступно и Приостановлено. Режим максимального быстродействия предполагает максимальную отдачу ресурсов любому процессу, который может выполняться на компьютере. Если на компьютере выполняется серьезное фоновое приложение, которому могут понадобиться все ресурсы компьютера, то в этом случае вполне логичным выглядит использование значения параметраПриостановлено.

р Параметры адаптера беспроводной сети. Подключение компьютера, особенно ноутбука, к локальной сети с помощью беспроводного адаптера - очень распространенное явление. В связи с этим, если вам важна скорость обмена данными между вашим компьютером и компьютером в сети, необходимо убедиться в том, что ничто не мешает беспроводному адаптеру выполнять поставленную перед ним задачу. С помощью данного параметра вы можете выбрать один из вариантов работы адаптера.

■ Максимальная производительность. Именно то, что нужно, чтобы получить максимальную скорость работы в локальной сети.

■ Минимальное энергосбережение. Этот режим позволяет достичь производительности, близкой к максимальной. Кроме того, можно сэкономить в определенных условиях работы. Данный вариант также можно использовать, особенно если компьютеру не хватает мощности блока питания.

■ Среднее энергосбережение. Выбор этого режима влечет за собой уменьшение мощности передатчика адаптера, что приводит к уменьшению энергопотребления. Данный режим также часто используют, чтобы искусственно уменьшить радиус сети с целью избежать возможных сторонних подключений.

■ Максимальное энергосбережение. Этот режим можно использовать в том случае, если беспроводной адаптер в компьютере или ноутбуке установлен, но беспроводной сети нет и ее использование пока не планируется. С другой стороны, наиболее эффективным выходом будет отключение беспроводного адаптера либо программным путем, либо с помощью специального переключателя (актуально для ноутбуков).

р Сон. Данный параметр отвечает за возможность «пробуждения» компьютера, если поступил сигнал это сделать. «Разбудить» компьютер может практически любое устройство, имеющее связь с внешним миром, например модем или сетевая карта. В этом случае, чтобы получить максимальную эффективность и производительность, подобную возможность не стоит игнорировать. Для этого требуется задать параметру значение Включить.

р Параметры USB. Чтобы полноценно перевести устройства в спящий режим, операционная система позволяет отключать любые устройства, присоединенные через USB-порт. А это означает, что, если у вас есть USB-устройство, доступ к которому должен быть постоянным (поскольку от этого зависит доступ к данным, которые на нем находятся), нужно сделать так, чтобы

ничто не мешало работе этого устройства. В этом случае с помощью данного параметра можно деактивизировать возможность перевода USB-портов, азначит, и подключенных к ним устройств в спящий режим. Для этого достаточно выбрать значение параметра Запрещено.

р Кнопки питания и крышка. С помощью данного параметра можно настраивать реакцию на использование кнопки питания на корпусе компьютера. В принципе, к производительности это не имеет отношения. Разве что ускоряется отключение компьютера, если активизировать такую возможность. Если вы хотите это сделать, выберите для параметра значениеЗавершение работы.

р PCI Express. Существует один интересный системный механизм, относящийся к устройствам PCI Express, который позволяет отключать устройство, простаивающее определенный промежуток времени (более 7 миллисекунд). Это дает возможность использовать энергию в нужном направлении либо просто экономить ее. На практике применяется только одно такое устройство -видеокарта, поэтому значение данного параметра неактуально, поскольку видеокарта не используется, только если не установлена в компьютере. Тем не менее параметр может принимать следующие значения.

■ Умеренное энергосбережение. Выбор этого варианта позволяет переводить устройства, подключенные к шине, в один из режимов ASPM (Active State Power Management - аппаратная функция управления режимом электропитания в зависимости от активности устройства).

■ Максимальное энергосбережение. Дает возможность задействовать механизм отключения устройства, если оно простаивает и не используется.

р Управление питанием процессора. Этот параметр заслуживает особого внимания, поскольку процессор - устройство, производительность которого критична для любых приложений. Данный параметр имеет три настройки.

■ Минимальное состояние процессора. С помощью этого параметра указывается минимальная производительность процессора, которая будет использоваться для работы с приложениями. Если бы у нас стояла задача настроить план максимальной экономии, то в этом случае здесь можно было бы ввести любое значение ниже 100 %, например 20 %. Этого уровня производительности для современного процессора вполне достаточно, чтобы комфортно работать с большей частью приложений. В нашем же случае необходимо установить максимальный показатель, а именно -100 %, что гарантирует полную отдачу процессора, даже если приложение не столь требовательно.

■ Политика охлаждения системы. С помощью этого параметра можно влиять на охлаждение процессора, если он начинает нагреваться, достигая при этом максимально допустимых физических показателей. Поскольку мы ориентируемся на то, что компьютер будет работать с максимальным быстродействием, значит, нужно рассчитывать на то, что температура процессора всегда будет достаточно высока. Параметр имеет два значения -Активный и Пассивный. В нашем случае стоит выбрать значение Активный, что позволит увеличить скорость вращения вентилятора. В результате он будет больше охлаждать процессор и система защиты процессора (которая будет пытаться понизить его рабочую частоту, чтобы уменьшить температуру) вступит в действие позже.

■ Максимальное состояние процессора. Как и в предыдущем случае, необходимо использовать

максимальное значение, то есть 100 %.

и Экран. Этот параметр просто повторяет то, что мы уже настроили, а именно - время простоя монитора перед переключением в спящий режим.

р Параметры мультимедиа. Еще один параметр, с помощью которого можно влиять на поведение компьютера в определенных условиях. В этом случае - при работе с мультимедиа. Рассматриваются два случая, каждый из которых подразумевает разные значения параметра.

■ При общем доступе к мультимедиа. Этот параметр описывает способ управления

компьютером, когда файлы данного компьютера используются для воспроизведения мультимедиа.

Применять файлы могут как сетевые компьютеры или устройства, так и сам компьютер, поэтому,

чтобы добиться максимальной производительности, необходимо обеспечить его постоянную

работу. Возможны три значения параметра.

♦ Разрешить компьютеру переходить в спящий режим. Активизирование этого варианта параметра приведет к тому, что компьютер переключится в спящий режим, как это и было предусмотрено настройками системы. При этом фоновые процессы, которые могут в данный момент работать, прекратят свое выполнение.

♦ Запретить переход из состояния простоя в спящий режим. Используя это значение параметра, можно гарантированно оставаться на связи всегда, даже если время простоя компьютера уже перекрыло любые «рамки приличия».

♦ Разрешить компьютеру переходить в состояние отсутствия. По действию это значение параметра аналогично предыдущему, поэтому также может использоваться для достижения максимальной скорости работы компьютера.

■ При воспроизведении видео. С помощью данного параметра можно настроить качество

воспроизводимого видео. Возможны следующие значения.

♦ Оптимизация качества видео. Выбор этого значения позволит добиться максимального

качества воспроизводимого видео.

♦ Оптимизация. Данное значение также можно применять для получения максимальной производительности системы, только в этом случае качество видео будет не самым лучшим, зато часть процессорного времени можно будет использовать для других критичных процессов.

♦ Оптимизация энергосбережения. В этом случае качество видео будет наихудшим, зато количество сэкономленной системой энергии будет максимальным.

Как видите, есть достаточно много параметров, которые имеют влияние на режим энергопотребления. Поэтому вы легко можете настроить как максимальную производительность компьютера, так и максимальное энергосбережение.

Настройка контроля учетных записей пользователей

С механизмом контроля учетных записей пользователей уже успели познакомиться те, кто работал в Windows Vista. Как и в Vista, в Windows 7 данный механизм призван защитить операционную систему от запуска разнообразных процессов, что может происходить как с подачи пользователя, так и без его ведома. И если в первом случае ответственность за возможные

последствия от установки или запуска программ берет на себя пользователь, то во втором -применение этого механизма очень часто помогает блокировать разного рода атаки и запуск вирусного кода.

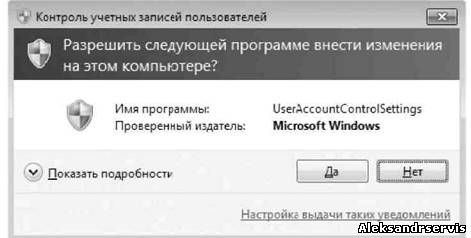

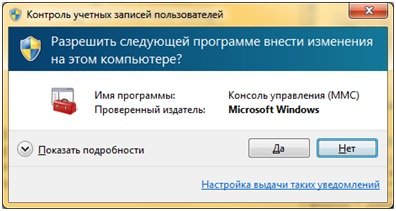

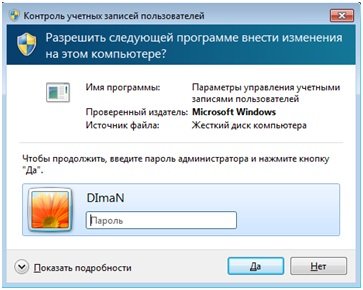

Механизм контроля учетных записей работает очень просто: когда фиксируется запуск любого приложения или производится попытка изменения параметров операционной системы, на экране появляется соответствующее сообщение (рис. 11.1). И пока пользователь не скажет системе, что следует делать, выполнение приложения блокируется.

Рис. 11.1. Механизм контроля учетных записей в действии

Пользователи, впервые столкнувшиеся с подобным явлением в Windows Vista, признали этот механизм слишком уж навязчивым и в большинстве случаев неоправданным, поэтому многие его просто отключали, а остальные - молча «терпели» его настойчивость, но тем самым обеспечивали системе большую защиту.

Проанализировав ситуацию, разработчики Windows 7 сделали необходимые изменения в работе механизма контроля учетных записей пользователей и пошли дальше - добавили возможность настройки этого механизма, что позволило сделать его работу более «дружелюбной» по отношению к пользователю.

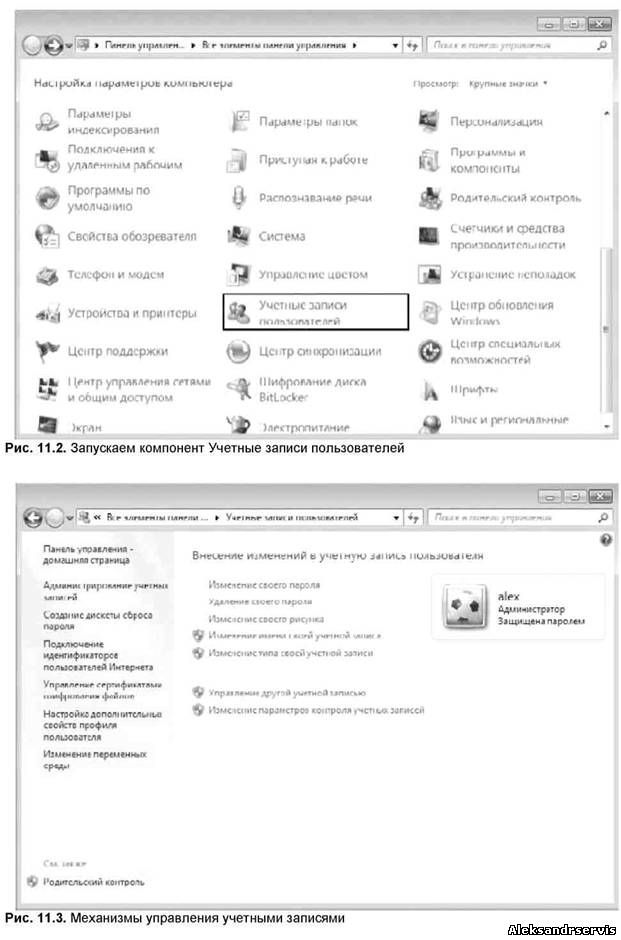

Чтобы получить доступ к настройкам данного механизма, откройте Панель управления и запустите компонент Учетные записи пользователей (рис. 11.2).

В результате откроется окно, в котором находятся механизмы управления всеми учетными записями пользователей, зарегистрированных в системе (рис. 11.3).

ПРИМЕЧАНИЕ

Возможность выбора учетной записи другого пользователя есть только у пользователя с правами администратора, поэтому, чтобы управлять механизмом контроля учетных записей, вам нужно иметь эти права.

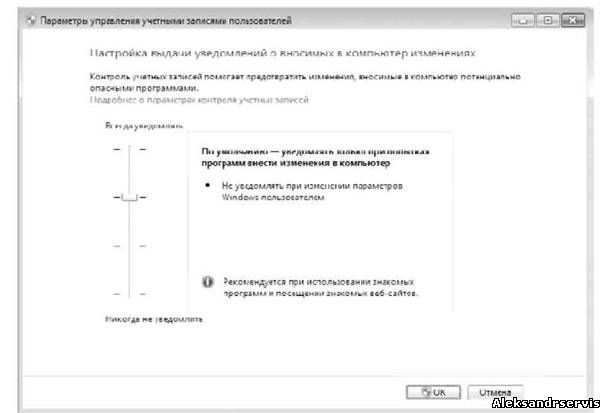

Рис. 11.4. Настройки контроля учетных записей

Как вы можете видеть, механизм управления учетными записями имеет четыре разных уровня контроля, которые можно выбирать с помощью ползунка, передвигая его вверх или вниз. Чем выше будет находиться данный ползунок, тем более жесткий контроль получится в итоге. Так, если нужно, чтобы предупреждение системы (см. рис. 11.1) появлялось при попытке запуска любого модуля, необходимо передвинуть ползунок в самый верх, что соответствует максимальному уровню контроля. При этом появление сообщения также сопровождается затенением всего экрана, что позволяет сосредоточить внимание на ответе.

О текущем уровне контроля также сообщает подсказка, которая меняется каждый раз при переходе ползунка на другой уровень. Кроме того, вы сможете получить более детальную информацию о настройках, если перейдете по ссылке Подробнее о параметрах контроля учетных записей.

Выбрав нужный уровень контроля, вы можете проверить его действие, запустив какое-то приложение или выполнив изменение каких-либо данных реестра.

Если же компьютером пользуетесь только вы и вы полностью уверены в своих действиях, то контроль за учетными записями пользователей можно выключить. Для этого достаточно перетянуть ползунок в самое нижнее положение.

Настройка родительского контроля

12.1. Ограничения по времени

12.3. Разрешение и блокировка конкретных программ

Впервые с понятием родительского контроля пользователи столкнулись в операционной системе Windows Vista. Задумка достаточно интересная: вы можете создать учетную запись пользователя для своего ребенка и полностью ее контролировать, настроив ограничения по времени работы за компьютером, ограничив запуск определенных программ, и самое главное - установив контроль над веб-ресурсами, которые можно посещать ребенку.

Такие возможности по достоинству были оценены многочисленными пользователями, и разработчики Windows 7 не стали убирать эту функциональность, а наоборот, расширили ее.

Рассмотрим подробнее, что же позволяет выполнять родительский контроль.

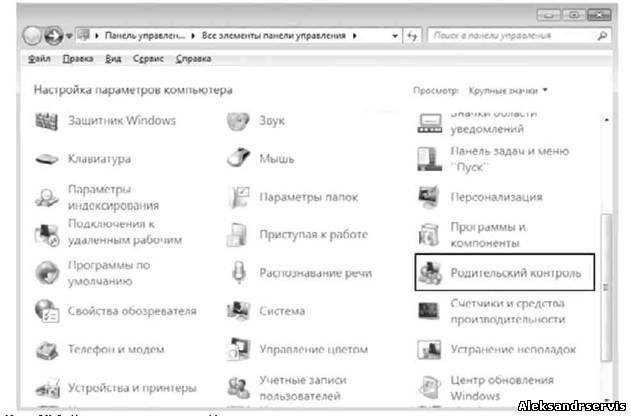

Для начала необходимо открыть Панель управления, найти и запустить компонентРодительский контроль (рис. 12.1).

Рис. 12.1. Запускаем компонент Родительский контроль

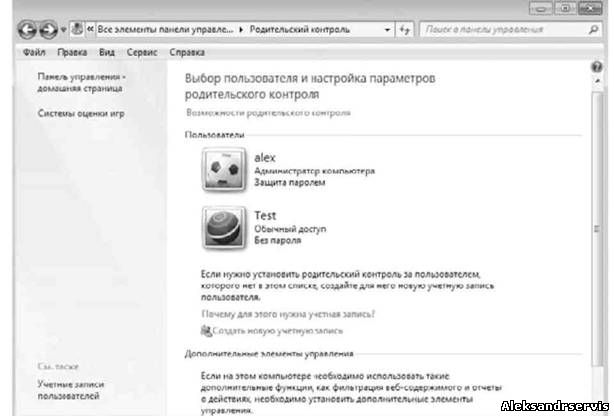

В результате вы увидите перед собой окно, где будут отображены все зарегистрированные в системе учетные записи пользователей, к которым можно применить родительский контроль (рис. 12.2).

Прежде чем перейти к настройкам родительского контроля, сначала необходимо выбрать ту учетную запись, которую нужно будет контролировать. Если такая учетная запись еще не создана,

следует ее создать, воспользовавшись для этого ссылкой Создать новую учетную запись и указав имя пользователя.

ПРИМЕЧАНИЕ

Мы рассмотрим все настройки для учетной записи с именем Test.

Рис. 12.2. Указываем учетную запись для добавления родительского контроля

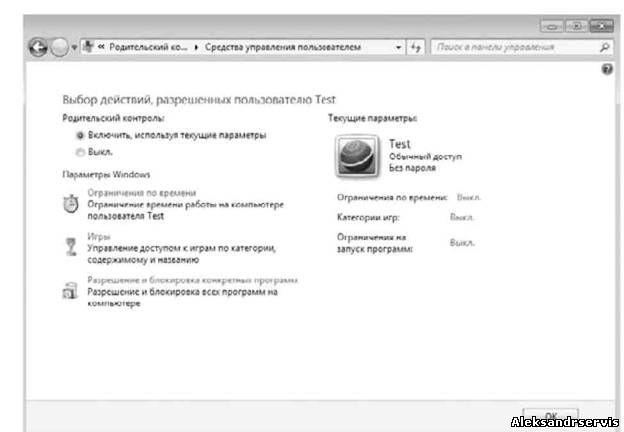

После того как выбрана учетная запись пользователя, содержимое экрана изменится (рис. 12.3).

Рис. 12.3. Включаем родительский контроль для выбранной учетной записи

По умолчанию родительский контроль отключен, поэтому, прежде чем перейти к его настройке, нужно его включить, установив переключатель в положение Включить, используя текущие параметры.

Все параметры, связанные с родительским контролем, разбиты на три группы:

□ Ограничения по времени;

□ Разрешение и блокировка конкретных программ.

Рассмотрим настройку параметров каждой из этих групп.

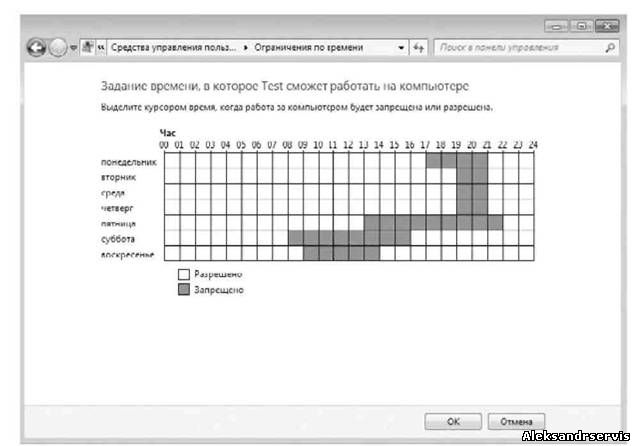

12.1. ОГРАНИЧЕНИЯ ПО ВРЕМЕНИ

После выбора этой ссылки появится сетка ограничений по времени на каждый день недели. Настройка ограничений производится очень просто: необходимо щелкнуть кнопкой мыши на пересечении дня недели и нужного времени суток, что приведет к окрашиванию данного квадрата в синий цвет. Чтобы снять ограничение, нужно щелкнуть повторно, что приведет к окрашиванию квадрата в белый цвет (рис. 12.4).

Рис. 12.4. Настройка ограничения по времени

Принцип выбора ограничений по времени полностью зависит от вас и от того, насколько хорошая у вашего ребенка успеваемость. Если ребенок учится хорошо и быстро справляется со всеми домашними заданиями, можно разрешить ему задержаться возле компьютера подольше, в противном случае следует сократить это время до минимума.

Части статьи был подробно описан принцип работы контроля учетных записей пользователей. В этой части речь пойдет о настройке UAC в том случае, когда ваш компьютер работает автономно, то есть не входит в состав домена Active Directory. Для настройки контроля учетных записей пользователей служит функция локальной политики безопасности, которую можно найти в редакторе объектов локальной групповой политики.

Существует 10 настроек групповой политики, отвечающих за настройку контроля учетных записей пользователей. Для того, чтобы изменить параметры политики, нужно открыть в оснастке «Редактор локальной групповой политики» узел Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Локальные политики\Параметры безопасности . В этой статье вы также найдете способ настройки каждого параметра политики средствами системного реестра. В следующей таблице приведены значения по умолчанию для каждого из параметров политики.

Настройки параметров групповых политик контроля учетных записей по умолчанию:

| Параметр групповой политики | Значение по умолчанию |

| Контроль учетных записей: включение режима одобрения администратором | Включен |

| Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав | Включен |

| Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав | Включен |

| Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором | Запрос согласия для двоичных данных не из Windows |

| Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей | Запрос учетных данных |

| Контроль учетных записей: повышать права только для UIAccess-приложений, установленных в безопасном местоположении | Включен |

| Контроль учетных записей: повышение прав только для подписанных и проверенных исполняемых файлов | Отключен |

| Контроль учетных записей: при сбоях записи в файл или реестр виртуализация в размещение пользователя | Включен |

| Контроль учетных записей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол | Отключен |

| Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора | Отключен |

Параметры групповых политик, которые имеют отношение к контролю учетных записей пользователей (UAC) подробно рассмотрены ниже:

Все администраторы работают в режиме одобрения администратором

Этот параметр политики определяет характеристики всех политик контроля учетных записей для компьютера. От данного параметра зависит, будут ли учетные записи администраторов запускаться в «режиме одобрения администратором», то есть будут ли отображаться диалоги с запросом на повышение полномочий. Отключение этой настройки, грубо говоря, полностью отключает функционал контроля учетными записями пользователей. При изменении этого параметра политики необходимо перезагрузить компьютер. Значение по умолчанию - включено.

Возможные значения параметра:

- Включено . Режим одобрения администратором включен для того, чтобы разрешить встроенной учетной записи администратора и всем остальным пользователям, являющимся членами группы «Администраторы» , работать в режиме одобрения администратором.

- Отключено . Режим одобрения администратором и все соответствующие параметры политики контроля учетных записей будут отключены.

;Отключить "EnableLUA"=dword:00000000

Обнаружение установки приложений и запрос на повышение прав

Эта настройка определяет характеристики обнаружения установки приложений для компьютера, проверяя подписаны ли программы, применяемые для развертывания приложений или нет. По умолчанию, если пользователь входит в рабочую группу, она включена.

Возможные значения параметра:

- Включено (по умолчанию для дома) . В том случае, если программа установки приложений обнаруживает необходимость повышения полномочий, пользователю предлагается ввести имя пользователя и пароль учетной записи администратора. Если пользователь вводит правильные учетные данные, операция продолжается с соответствующими правами. Вид запроса зависит от того, к какой группе принадлежит пользователь.

- Отключено (по умолчанию для организации) . При выборе этой настройки, обнаружение программы установки приложений не выдает запрос на повышение полномочий. Обычно эта настройка применяется в организациях, компьютеры и пользователи которой входят в состав домена и для развертывания приложений используются технологии делегированной установки (Group Policy Software Install - GPSI). Соответственно, необходимость в обнаружении установщика отпадает.

Настройки текущей политики при помощи реестра:

;Отключить "EnableInstallerDetection"=dword:00000000

Переключение к безопасному рабочему столу при выполнении запроса на повышение прав

Данный параметр политики определяет, будут ли запросы на повышение полномочий выводиться на интерактивный рабочий стол пользователя или на безопасный рабочий стол при инициировании UAC-запроса. Значение по умолчанию - включено. При изменении этого параметра политики необходимо перезагрузить компьютер.

Возможные значения параметры:

- Включено . Все запросы на повышение прав выводятся на безопасный рабочий стол независимо от параметров политики поведения приглашения для администраторов и обычных пользователей.

- Отключено . Все запросы на повышение прав выводятся на интерактивный рабочий стол пользователя.

Настройки текущей политики при помощи реестра:

;Отключить "PromptOnSecureDesktop"=dword:00000000

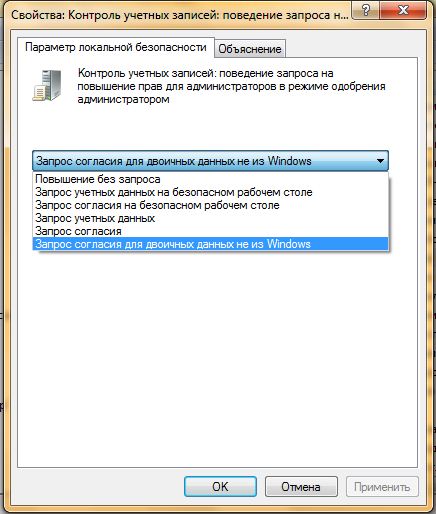

Поведение запроса на повышение прав для администраторов в режиме одобрения администратором

Текущая настройка позволяет определить действия пользователя, который входит в группу «Администраторы»

при выполнении операции, требующей повышения прав. Значение по умолчанию установлено «Запрос согласия для сторонних двоичных файлов (не Windows)»

.

Текущая настройка позволяет определить действия пользователя, который входит в группу «Администраторы»

при выполнении операции, требующей повышения прав. Значение по умолчанию установлено «Запрос согласия для сторонних двоичных файлов (не Windows)»

.

Возможные значения параметра:

- Повышение без запроса . Позволяет привилегированным учетным записям выполнить операцию, требующую повышения прав, без подтверждения согласия или ввода учетных данных. Желательно использовать данную опцию только в средах с максимальными ограничениями пользователей. При выборе этой настройки, пользовательские полномочия станут идентичными встроенной учетной записи администратора.

- . Для любой операции, требующей повышения прав, на безопасном рабочем столе будет выводиться предложение ввести имя и пароль привилегированного пользователя. Если вводятся правильные учетные данные, операция будет продолжена с максимальными доступными правами пользователя.

- Запрос согласия на безопасном рабочем столе . Для любой операции, требующей повышения прав, на безопасном рабочем столе будет выводиться предложение выбрать: «Разрешить» или «Запретить» . При выборе опции «Разрешить» , операция будет продолжена с максимальными доступными правами пользователя.

- Запрос учетных данных . Для любой операции, которая требует повышения полномочий, будет выводиться предложение ввести имя пользователя и пароль учетной записи администратора. При вводе правильных учетных данных, операция будет продолжена с повышенными полномочиями.

- Запрос согласия . При выборе этой опции, для любой операции, требующей повышения прав, пользователю будет предлагаться выбрать нажать на кнопку: «Разрешить» или «Запретить» . При нажатии на кнопку «Разрешить»

- Запрос согласия для сторонних двоичных файлов (не Windows) . При выборе этой опции, на безопасном рабочем столе будет выводиться предложение выбора: «Разрешить» или «Запретить» , в том случае, когда операция для приложения стороннего (не Майкрософт) производителя требует повышения прав. По нажатию на кнопку «Разрешить» , операция будет продолжена с максимальными доступными привилегиями пользователя.

Настройки текущей политики при помощи реестра:

;Повышение без запроса "ConsentPromptBehaviorAdmin"=dword:00000000 ;Запрос учетных данных на безопасном рабочем столе;"ConsentPromptBehaviorAdmin"=dword:00000001 ;Запрос согласия на безопсном рабочем столе;"ConsentPromptBehaviorAdmin"=dword:00000002 ;Запрос учетных данных;"ConsentPromptBehaviorAdmin"=dword:00000003 ;Запрос согласия;"ConsentPromptBehaviorAdmin"=dword:00000004 ;Запрос согласия для двоичных данных не из Windows ;"ConsentPromptBehaviorAdmin"=dword:00000005

Поведение запроса на повышение прав для обычных пользователей

Данный параметр политики определяет выполняемые действия при взаимодействии обычного пользователя с приложениями, требующими повышения прав. Значение по умолчанию - «Запрос учетных данных на безопасном рабочем столе» .

Возможные значения параметра:

- Запрос учетных данных . Используя этот параметр, обычному пользователю предлагается выбрать учетную запись администратора и ввести пароль для выполнения последующих действий. Операция будет продолжена только в том случае, если учетные данные введены правильно.

- Автоматически запретить запросы на повышение прав . При выборе этого параметра, для обычного пользователя будет показано сообщение об ошибке в связи с запретом на доступ в случае выполнения операции, требующей повышения полномочий. Организации, настольные компьютеры которых используются обычными пользователями, могут выбрать этот параметр политики для уменьшения числа обращений в службу поддержки.

- Запрос учетных данных на безопасном рабочем столе . Выбрав данный параметр, обычному пользователю предлагается выбрать учетную запись администратора и ввести пароль для выполнения последующих действий только на безопасном рабочем столе. Операция будет продолжена только в том случае, если учетные данные введены правильно.

Настройки текущей политики при помощи реестра:

;Автоматически отклонять запросы на повышение прав "ConsentPromptBehaviorUser"=dword:00000000 ;Запрос учетных данных на безопасном рабочем столе "ConsentPromptBehaviorUser"=dword:00000001 ; Запрос учетных данных "ConsentPromptBehaviorUser"=dword:00000003

Повышать права для UIAccess-приложений только при установке в безопасных местах

Текущий параметр политики позволяет управлять разрешением на местонахождение приложений, которые запрашивают выполнение на уровне целостности, определяющейся атрибутом пользовательского интерфейса доступа (User Interface of Access - UIAccess) в безопасном месте файловой системы. По умолчанию, эта настройка включена и у приложений со специальными возможностями, для атрибута UIAccess в манифесте устанавливается значение True для управления окна запроса повышения превелегий. Если у приложений значение false, то есть если атрибут опущен или отсутствует манифест для сборки, приложение не сможет получить доступ к защищенному пользовательскому интерфейсу. Безопасными считаются только следующие папки:

…\Program Files\, включая вложенные папки

…\Windows\system32\

…\Program Files (x86)\, включая вложенные папки для 64-разрядных версий Windows

Возможные значения параметра:

- Включено . Приложение будет запускаться с уровнем целостности UIAccess только в том случае, если оно находится в безопасной папке файловой системы.

- Отключено . Приложение будет запускаться с уровнем целостности UIAccess, даже если оно не находится в безопасной папке файловой системы.

Настройки текущей политики при помощи реестра:

;Отключить "EnableSecureUIAPaths"=dword:00000000

Повышение прав только для подписанных и проверенных исполняемых файлов

Данная настройка групповой политики контроля учетных записей позволяет определять, нужно ли выполнять проверку подлинности подписей интерактивных приложений с инфраструктурой открытого ключа (Public key infrastructure PKI), которые требуют повышения полномочий. Задачей PKI является определение политики выпуска цифровых сертификатов, выдача их и аннулирование, хранение информации, необходимой для последующей проверки правильности сертификатов. В число приложений, поддерживающих PKI, входят: защищенная электронная почта, протоколы платежей, электронные чеки, электронный обмен информацией, защита данных в сетях с протоколом IP, электронные формы и документы с электронной цифровой подписью. Если включена эта проверка, то программы инициируют проверку пути сертификата. Значение этой настройки по умолчанию - Отключено.

Возможные значения параметра:

- Включено . Принудительно инициируется проверка пути PKI-сертификатов, прежде чем запускается на исполнение данный файл. В основном данная настройка используется в организациях с доменом, в том случае если администратор поместил PKI-сертификаты в хранилище надежных издателей.

- Отключено . При установке этого параметра, контроль учетных записей не инициирует проверку цепочки верификации PKI-сертификатов, прежде чем разрешить выполнение данного исполняемого файла.

Настройки текущей политики при помощи реестра:

;Отключить "ValidateAdminCodeSignatures"=dword:00000000

При сбоях записи в файл или реестр виртуализация в место размещения пользователя

Этот параметр управляет перенаправлением сбоев записи приложений в определенные расположения в реестре и файловой системе. В случае, если эта настройка включена, для устаревших приложений, которые пытаются считывать или записывать информацию, используя защищенные области системы, контроль учетных записей виртуализирует реестр и файловую систему. Благодаря этой настройке, UAC позволяет уменьшить опасность устаревших приложений, которые выполняются от имени администратора и во время выполнения записывают данные в папку %ProgramFiles%, %Windir%; %Windir%\system32 или в раздел системного реестра HKLM\Software\. Значение по умолчанию - включено.

Возможные значения параметра:

- Включено . Сбои записи приложений перенаправляются во время выполнения в определенные пользователем расположения в файловой системе и реестре.

- Отключено . Выполнение приложений, записывающих данные в безопасные расположения, заканчивается ошибкой, и не будет исполняться.

Настройки текущей политики при помощи реестра:

;Отключить "EnableVirtualization"=dword:00000000

Разрешить UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол

Этот новый параметр политики, появившийся в операционных системах Windows 7 и Windows Server 2008 R2, определяет, могут ли UIAccess-приложения автоматически отключать безопасный рабочий стол для запросов на повышение полномочий, используемых обычным пользователем. Значение по умолчанию - отключено.

Возможные значения параметра:

- Включено . При выборе этой настройки, UIAccess-программы, в том числе удаленный помощник Windows, автоматически отключают безопасный рабочий стол для запросов на повышение полномочий. Если параметр политики «Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав» включен, то предложение появится на интерактивном рабочем столе пользователя, а не на безопасном рабочем столе.

- Отключено . При выборе этого параметра, безопасный рабочий стол может быть отключен только пользователем интерактивного рабочего стола или путем отключения параметра политики «Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав» .

Настройки текущей политики при помощи реестра:

;Отключить "EnableUIADesktopToggle"=dword:00000000

Режим одобрения администратором для встроенной учетной записи администратора

Данная настройка определяет, применяется ли в контроле учетных записей пользователей режим одобрения администратором к встроенной учетной записи «Администратор» . Эта встроенная учетная запись по умолчанию позволяет пользователю входить в систему в режиме совместимости с Windows XP, что разрешает запускать любые приложения с полными правами администратора. По умолчанию этот параметр политики отключен.

Возможные значения параметра:

- Включено . При выборе этого значения параметра, для встроенной учетной записи администратора будет использоваться режим одобрения администратором. При этом любая операция, требующая повышения прав, будет сопровождаться запросом на подтверждение операции.

- Отключено . Встроенная учетная запись администратора выполняет все приложения с полными правами администратора.

Настройки текущей политики при помощи реестра:

;Отключить "FilterAdministratorToken"=dword:00000000

Заключение

В этой статье рассказывается обо всех возможных настройках контроля учетных записей пользователей. Рассмотрены все десять параметров политики безопасности, которые отвечают за все возможные действия, связанные с UAC. Кроме настройки контроля учетных записей при помощи групповой политики, также рассмотрены эквивалентные им твики реестра.

Настройка локального профиля пользователя по умолчанию при подготовке образа Windows

Настройка профиля пользователя по умолчанию в Windows 7, Windows Vista, Windows Server 2008 и Windows Server 2008 R2

Единственный поддерживаемый способ настройки профиля пользователя по умолчанию - с помощью параметра Microsoft-Windows-Shell-Setup\CopyProfile в файле ответов Unattend.xml . Файл ответов Unattend.xml передается средству System Preparation Tool (Sysprep.exe).

Преобразование профиля пользователя по умолчанию в сетевой профиль по умолчанию в Windows 7, Windows Vista, Windows Server 2008 и Windows Server 2008 R2

- Войдите в систему на компьютере, на котором используется настроенный профиль пользователя по умолчанию, с учетной записью, обладающей правами администратора.

- Подключитесь к общей папке NETLOGON на контроллере домена с помощью команды

Выполнить

. Например, путь может иметь следующий вид:

\\<имя_сервера>\NETLOGON

- Создайте в общей папке NETLOGON новую папку и присвойте ей имя Default User.v2 .

- Нажмите кнопку Пуск , щелкните правой кнопкой мыши пункт Компьютер , выберите пункт Свойства , затем - Дополнительные параметры системы .

- В группе Профили пользователей нажмите кнопку Параметры . Откроется диалоговое окно Профили пользователей со списком хранящихся на компьютере профилей.

- Выберите пункт Профиль по умолчанию и нажмите кнопку Скопировать .

- В поле Копировать профиль на

введите сетевой путь к папке профиля пользователя по умолчанию в Windows, созданной в действии 3. Например, введите следующий путь:

\\<имя_сервера>\NETLOGON\Default User.v2

- В разделе Разрешить использование нажмите кнопку Изменить , введите имя группы Все и нажмите кнопку ОК .

- Нажмите кнопку ОК , чтобы начать копирование профиля.

- Выйдите из системы после завершения копирования.

Преобразование профиля пользователя по умолчанию в принудительный профиль пользователя в Windows 7, Windows Vista, Windows Server 2008 и Windows Server 2008 R2

Вы можете настроить локальный профиль пользователя по умолчанию как принудительный профиль. В результате для всех пользователей будет использоваться один центральный профиль. Для этого необходимо подготовить расположение принудительного профиля, скопировать в это расположение локальный профиль пользователя по умолчанию и настроить расположение профиля пользователя таким образом, чтобы оно указывало на принудительный профиль.

Не ищи Бога, не в камне, не в храме - ищи Бога внутри себя. Ищущий, да обрящет.

Большинство проблем, связанных с безопасностью в последних версиях Windows были вызваны одной главной причиной: большинство пользователей запускали Windows, обладая правами администратора. Администраторы могут делать все что угодно с компьютером, работающим под управлением Windows: инсталлировать программы, добавлять устройства, обновлять драйвера, инсталлировать обновления, изменять параметры реестра, запускать служебные программы, а также создавать и модифицировать учетные записи пользователей. Несмотря на то, что это очень удобно, наличие этих прав приводит к возникновению огромной проблемы: любая шпионская программа, внедрившаяся в систему, тоже сможет работать, имея права администратора, и, таким образом, может нанести огромный урон, как самому компьютеру, так и всему, что к нему подключено.

В Windows XP эту проблему пытались решить путем создания второго уровня учетных записей, называемых ограниченными пользователями , которые обладали только самыми необходимыми разрешениями, но имели ряд недостатков. В Windows Vista снова попытались устранить эту проблему. Это решение называется «Контроль учетных записей пользователей» , в основе которого был заложен принцип наименее привилегированного пользователя . Идея заключается в том, чтобы создать уровень учетной записи, который бы имел прав не больше, чем ему требовалось. Под такими учетными записями невозможно вносить изменения в реестр и выполнять другие административные задачи. Контроль учетных записей используется для уведомления пользователя перед внесением изменений, требующих прав администратора. С появлением UAC модель управления доступом изменилась таким образом, чтобы можно было помочь смягчить последствия вносимые вредоносными программами. Когда пользователь пытается запустить определенные компоненты системы или службы, появляется диалог контроля учетными записями, который дает пользователю право выбора: продолжать ли действие для получения административных привилегий или нет. Если пользователь не обладает правами администратора, то он должен в соответствующем диалоге предоставить данные учетной записи администратора для запуска необходимой ему программы. Для применения установок UAC требует только одобрение администратора, в связи с этим несанкционированные приложения не смогут устанавливаться без явного согласия администратора. В этой статье подробно расписан принципе работы "Контроля учетных записей пользователей" в операционной системе Windows 7

Официальные определения терминов в этом разделе статьи заимствованы из материала Безопасность , опубликованного на Microsoft Technet.

По сравнению с Windows Vista и Windows Server 2008 в операционных системах Windows 7 и Windows Server 2008 R2 появились следующие улучшения в функционале контроля учетных записей пользователей:

- Увеличилось количество задач, которые может выполнять обычный пользователь без запроса подтверждения администратором;

- Пользователю с правами администратора разрешается настраивать уровень UAC из «Панели Управления» ;

- Существуют дополнительные настройки локальной политики безопасности, которые позволяют локальным администраторам изменять поведение сообщений UAC для локальных администраторов в режиме одобрения администратором;

- Существуют дополнительные настройки локальной политики безопасности, которые позволяют локальным администраторам изменять поведение сообщений UAC для обычных пользователей.

Большинству пользователей не нужен настолько высокий уровень доступа к компьютеру и операционной системе. Чаще всего пользователи не подозревают, что они вошли в систему как администраторы, когда они проверяют электронную почту, занимаются веб-серфингом или запускают программное обеспечение. Вредоносная программа, установленная администратором, может повредить систему и воздействовать на всех пользователей. В связи с тем, что UAC требует одобрение администратором применение установки, несанкционированные приложения не смогут быть установленными автоматически без явного согласия администратором системы.

В связи с тем, что UAC позволяет пользователям запускать приложения как обычные пользователи:

- ИТ-отделы могут быть уверены в целостности их окружающей среды, включая системные файлы, журналы аудита, а также настройки системы;

- Администраторам больше не приходится тратить много времени на определение разрешений для задач на отдельных компьютерах;

- Администраторам предоставляется более эффективный контроль над лицензированием программного обеспечения, поскольку они могут обеспечить установку только авторизованных приложений. Им больше не придется беспокоиться о возможных угрозах их сетей из-за нелицензионного или вредоносного программного обеспечения.

Спецификации UAC

Маркер доступа. Маркеры доступа содержат информацию безопасности сеанса входа, определяющую пользователя, группы пользователей и привилегии. Операционная система использует маркер доступа для контроля доступа к защищаемым объектам и контролирует возможность выполнения пользователем различных связанных с системой операций на локальном компьютере. Маркеры доступа UAC - это особый вид маркеров доступа, определяющих минимальные привилегии, необходимые для работы - привилегии интерактивного доступа по умолчанию для пользователя Windows в системе с включенной функцией UAC. Второй маркер, маркер полного доступа администратора, имеет максимальные привилегии, разрешенные для учетной записи администратора. Когда пользователь входит в систему, то для этого пользователя создается маркер доступа. Маркер доступа содержит информацию об уровне доступа, который выдается пользователю, в том числе идентификаторы безопасности (SID).

Режим одобрения администратором. Режим одобрения администратором - это конфигурация управления учетными записями пользователей, в которой для администратора создается пользовательский маркер комбинированного доступа. Когда администратор входит в компьютер с ОС Windows, ему назначаются два отдельных маркера доступа. Если режим одобрения администратором не используется, администратор получает только один маркер доступа, предоставляющий ему доступ ко всем ресурсам Windows.

Запрос согласия. Запрос согласия отображается в том случае, когда пользователь пытается выполнить задачу, которая требует права администратора. Пользователь дает согласие или отказывается, нажимая на кнопку «Да» или «Нет».

Запрос учетных данных. Запрос учетных данных отображается для обычных пользователей в том случае, когда они пытаются выполнить задачу, для которой необходим доступ администратора. Пользователь должен указать имя и пароль учетной записи, которая входит в группу локальных администраторов.

В статье использовалась информация из материала UAC Processes and Interactions , содержащего описание технологии UAC

Контроль учетных записей пользователей (UAC) помогает предотвращать заражение компьютера от вредоносных программ, помогая организациям более эффективно разворачивать настольные приложения.

С использованием UAC, приложения и задачи всегда запускаются в безопасной области от неадминистраторской учетной записи, если администратор дает права для административного доступа в системе.

Панель управления UAC позволяет выбрать один из четырех вариантов:

- Уведомлять при каждом изменении, вносимом в систему: такое поведение присутствует в Vista - диалог UAC появляется каждый раз, когда пользователь пытается внести любое изменение в систему (настройка Windows, установка приложений и т.д.)

- Уведомлять только тогда, когда приложения пытаются внести изменения в систему: в этом случае уведомление не появится при внесении изменений в Windows, например, через панель управления и оснастки.

- Уведомлять только тогда, когда приложения пытаются внести изменения в систему, без использования безопасного рабочего стола: то же самое, что и пункт 2, за исключением того, что диалог UAC появляется в виде традиционного диалога, а не в режиме безопасного рабочего стола. Несмотря на то, что это может оказаться удобным в случае использования определенных графических драйверов, затрудняющих переключение между рабочими столами, этот режим является барьером на пути приложений, имитирующих поведение UAC.

- Никогда не уведомлять: данная настройка полностью отключает UAC.

Процессы и взаимодействия UAC

Процесс входа в систему в Windows 7

На следующем рисунке показано как отличается процесс входа в систему администратора от стандартного пользователя.

Для обеспечения безопасности, по умолчанию, доступ к системным ресурсам и приложениям, обычным пользователям и администраторам предоставляется в режиме обычного пользователя. Когда пользователь входит в систему, то для него создается маркер доступа. Маркер доступа содержит информацию об уровне доступа, который задается пользователю, в том числе и идентификаторы безопасности (SID).

Когда администратор входит в систему, создается два отдельных пользовательских маркера: маркер доступа стандартного пользователя и маркер полного доступа администратора. В стандартном пользовательском доступе содержится та же пользовательская информация, что и в маркере полного доступа администратора, но без административных привилегий и SID. Маркер доступа стандартного пользователя используется для запуска приложений, которые не выполняют административные задачи. Доступ стандартного пользователя используется только для отображения рабочего стола (explorer.exe). Explorer.exe является родительским процессом, из-под которого пользователь может запускать другие процессы, наследуемые своим маркером доступа. В результате все приложения запускаются от имени обычного пользователя, кроме тех случаев, когда приложения требует использования административного доступа.

Пользователь, который является членом группы «Администраторы» может войти в систему для просмотра веб-страниц и чтения сообщений электронной почты при использовании стандартного маркера пользовательского доступа. Когда администратору необходимо выполнить задачу, которая требует от него маркер административного пользователя, Windows 7 автоматически покажет уведомление для использования административных прав. Это уведомление называется запросом учетных данных, а его поведение может быть настроено при помощи оснастки локальной политики безопасности (Secpol.msc) или групповых политик.

Каждое приложение, которое требует маркер доступа администратора должно запускаться с согласием администратора. Исключением является взаимосвязь между родительским и дочерним процессами. Дочерние процессы наследуют маркер доступа пользователей из родительского процесса. Оба процесса родителя и ребенка должны иметь одинаковый уровень интеграции.

Windows 7 защищает процессы при помощи маркировки уровней интеграции. Уровни интеграции измеряются доверием. Приложения с «высокой» интеграцией - это приложения, выполняющие задачи, которые могут изменять системные данные. А приложения с «низкой» интеграцией - это выполняемые задачи, которые потенциально могут нанести ущерб операционной системе. Приложения с более низким уровнем интеграции не могут изменять данные в приложениях с высоким уровнем интеграции.

Когда обычный пользователь пытается запустить приложение, которое требует маркер доступа администратора, UAC требует пользователя предоставить данные администратора.

Пользовательские возможности UAC

При включенном UAC, пользовательские возможности отличаются от возможностей администратора в режиме одобрения администратором. Существует еще более безопасный метод входа в систему Windows 7 - создание основной учетной записи с правами обычного пользователя. Работа в качестве обычного пользователя позволяет максимально повысить степень безопасности. Благодаря встроенному в UAC компоненту полномочий обычные пользователи могут легко выполнять административные задачи путем ввода данных локальной учетной записи администратора.

Альтернативный вариант запуска приложений обычным пользователем является запуск приложений с повышенными правами администратора. С помощью встроенного в UAC компонента учетных данных, члены локальной группы Администраторы могут легко выполнять административные задачи путем предоставления утверждающих данных. По умолчанию, встроенный компонент учетных данных для учетной записи администратора в режиме одобрения называется запросом согласий. Запрос учетных данных UAC может быть настроен при помощи оснастки локальной политики безопасности (Secpol.msc) или групповых политик.

Запросы согласия и учетных данных

С включенным UAC, Windows 7 запрашивает согласие или учетные данные записи локального администратора, перед запуском программы или задания, которое требует маркер полного доступа администратора. Этот запрос не гарантирует того, что шпионские программы могут быть установлены в тихом режиме.

Запрос согласия

Запрос согласия отображается в том случае, когда пользователь пытается выполнить задачу, которая требует маркер доступа администратора. Ниже приведен скриншот с запросом согласия UAC

Запрос учетных данных

Запрос учетных данных отображается в том случае, когда обычный пользователь пытается запустить задачу, которая требует маркер доступа администратора. Этот запрос для обычного пользователя может быть настроен при помощи оснастки локальной политики безопасности (Secpol.msc) или групповых политик. Запрос учетных данных также может быть настроен для администраторов при помощи изменения политики Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором со значением Запрос учетных данных .

На следующем скриншоте отображен пример запроса полномочия UAC.

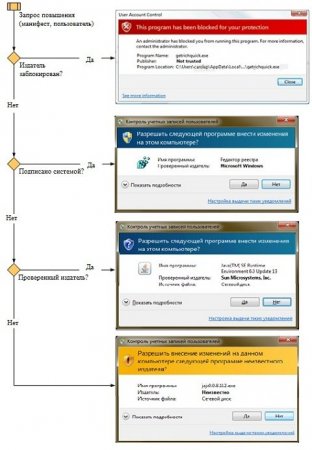

Запросы на повышение прав UAC

Запросы на повышение прав UAC имеют цветовую маркировку для конкретных приложений, позволяя немедленно идентифицировать потенциальный риск безопасности. Когда приложение пытается запуститься с маркером полного доступа администратора, Windows 7 сначала анализирует исполняемый файл для определения издателя. Прежде всего, приложения делятся на 3 категории издателей исполняемого файла: Windows 7, проверенный издатель (подписанный), не проверенный издатель (не подписанный). На следующем изображении отображается то, как Windows 7 определяет какой цвет запроса повышения отображать пользователю.

Цветовая маркировка запросов на повышение прав следующая:

- На красном фоне отображен значок щита: приложение блокируется при помощи групповой политики или блокируется из-за неизвестного издателя.

- На синем фоне отображен золотистый значок щита: приложение является административным приложением Windows 7, таким как «Панель управления».

- На голубом фоне отображается синий значок щита: приложение подписано и является доверенным на локальном компьютере.

- На желтом фоне отображается желтый значок щита: приложение не подписано или подписано, но не является доверенным на локальном компьютере.

Запросы на повышение прав используют ту же цветовую маркировку, что и диалоговые окна в Windows Internet Explorer 8.

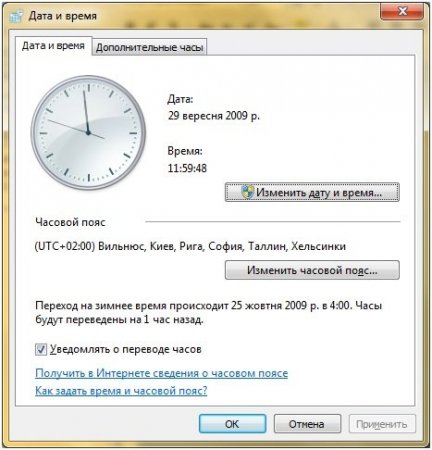

Значок щита

Некоторые элементы «Панели управления» , такие как «Дата и время» содержат комбинацию операций администратора и обычных пользователей. Обычные пользователи могут видеть время и изменять часовой пояс, маркер полного доступа администратора требуется для изменения даты и времени системы. Ниже приведен скриншот диалога «Дата и время» панели управления.

Значок щита на кнопке «Изменить дату и время» указывает на то, что этот процесс требует маркер полного доступа администратора и отобразит запрос на повышения прав UAC.

Обеспечение запроса на повышение прав

Процесс повышения прав обеспечивает прямые запросы для защиты рабочего стола. Запросы согласия и учетных данных отображаются по умолчанию в Windows 7 для обеспечения безопасности системы. Только системные процессы могут получить полный доступ к безопасной рабочей среде. Для достижения более высокого уровня безопасности рекомендуется включить групповую политику Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав .

Когда исполняемые файлы просят повышения прав, интерактивный рабочий стол, называемый также рабочим столом, переключается на безопасный рабочий стол. Безопасный рабочий стол затемняет пользовательский и отображает запрос на повышение прав, в котором пользователь должен принять решение для продолжения выполнения задачи. Когда пользователь нажимает на кнопку «Да» или «Нет» , рабочий стол снова переключается на пользовательский.

Вредоносное программное обеспечение может имитировать безопасный рабочий стол, но при включенной политике Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором со значением «Запрос согласия» вредоносная программа не сможет получить повышенные права, если даже пользователь нажмет на кнопку «Да» . Если параметр политики имеет значение «Запрос учетных данных» , то вредоносное программное обеспечение сможет собирать учетные данные пользователей.

Как работает термометр на ATTINY

Как работает термометр на ATTINY Описание тарифа «Так просто» Теле2

Описание тарифа «Так просто» Теле2 Где хранить информацию, чтобы не потерять?

Где хранить информацию, чтобы не потерять? Как можно вывести средства с партнерской программы Яндекс

Как можно вывести средства с партнерской программы Яндекс