Как да разберете паролата от wi fi съсед чрез андроид. Как да се свържете с Wi-Fi, ако не знаете паролата

Един от най-важните въпроси на администрацията до ден днешен остава проблемът със сигурността операционни системи, Решихме да отделим днешната тема за това как да проникнем в Wi Fi, за да видим визуално какви уязвимости могат да бъдат и как да се предпазим от натрапници.

Как да пропуснете парола за Wi-Fi

По принцип методът, за който ще говоря, не е хакерство, се нарича Wifiphisher (Wi-Fi-риболов) и дава почти сто процента гаранция за получаване на парола от Wi-Fi.

Как работи. Значението на метода е следното: атакуващият създава фалшива точка за достъп с последващо заличаване на автентичността на атакувания потребител от неговата Wi-Fi точка. След това потребителят, осъществяващ повторно свързване, получава фалшива точка за достъп, която има същия SSID и вижда искането за парола във връзка с "актуализирането на фърмуера" на уеб страница, която изглежда като истинската.

В резултат на това, веднага щом бъде въведена паролата, тя се задържа и започва да се използва като истинска точка за достъп.

По този начин, използвайки Wifiphisher, се предприемат следните действия:

Нападателят се изхвърля от настоящата точка за достъп и влиза в фалшива, където вижда на уеб страницата известяване за безопасното актуализиране на фърмуера и необходимостта от повторно въвеждане на пълномощията му. В резултат на това хакерът получава парола от Wi-Fi и потребителят, без да знае, продължава работата си в мрежата.

Използвайки този метод, можете да проверите уязвимостта на вашата Wi-Fi мрежа на вашия компютър. Нека разгледаме примера за това как изглежда. Да предположим, че решихме да изхвърлим Wi-Fi на съседа, което ще е необходимо за това:

1.Операционна система Kali Linuxкойто не е само мощен хакерски инструмент, но и оръжие, което може да се справи с него. Всъщност това е суперразпределител, съдържащ около триста комунални услуги.

2. Флаш устройство, от което се нуждаете изтеглете Kali Linux от официалния сайтВ този случай няма да се налага да инсталираме Kali, но използвайте USB флаш устройство като диск за зареждане, след което ще стартираме от него:

3. Безжичен адаптер - Wi-Fi модул:

4. Е, всъщност компютъра / лаптопа.

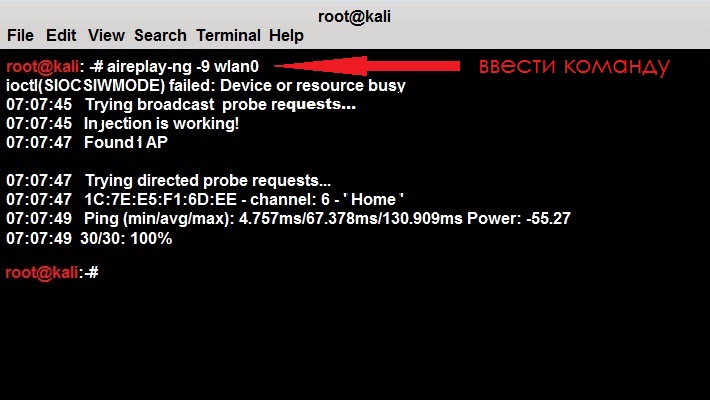

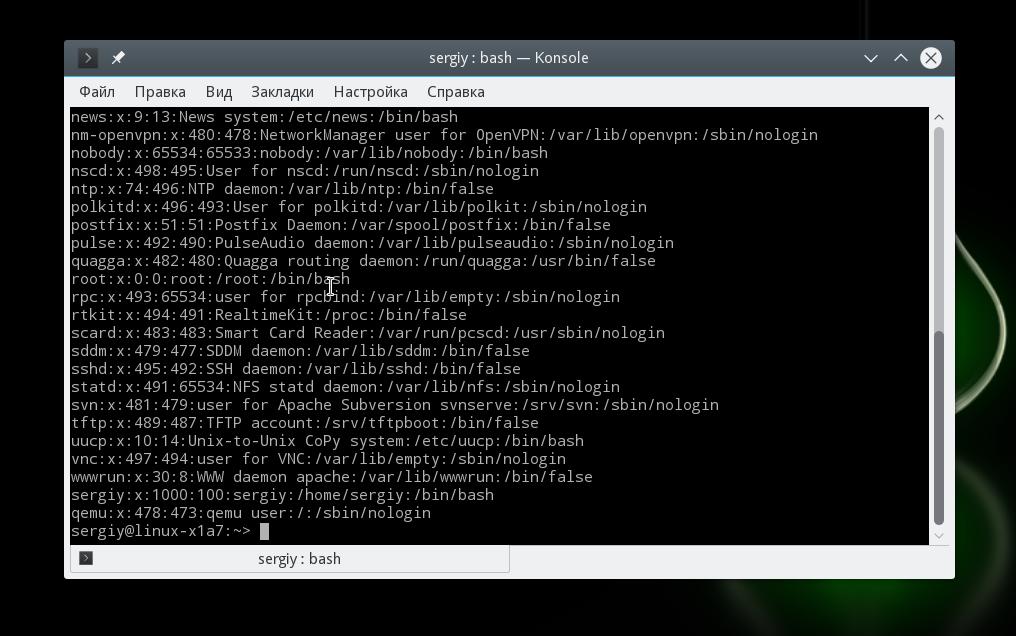

Как разбирате метода wifiphisher предполага, че една дъска ще действа като приемник, а втората като предавател, така че първото нещо, което трябва да знаем, е дали борда, вграден в компютъра, е подходящ за тази манипулация. За да направите това, въведете командата " aireplay-ng-9 wlan0"И изчакайте отговор на командния ред:

Екранната снимка показва, че всичко се вписва перфектно (но ако нещо се обърка, ще трябва да купите още един борд (Wi-Fi адаптер) и да извършите манипулация от два борда). Сега въведете следната команда " git клонинг https://github.com/sophron/wifiphisher.git"И натиснете клавиша за въвеждане ( Въведете):

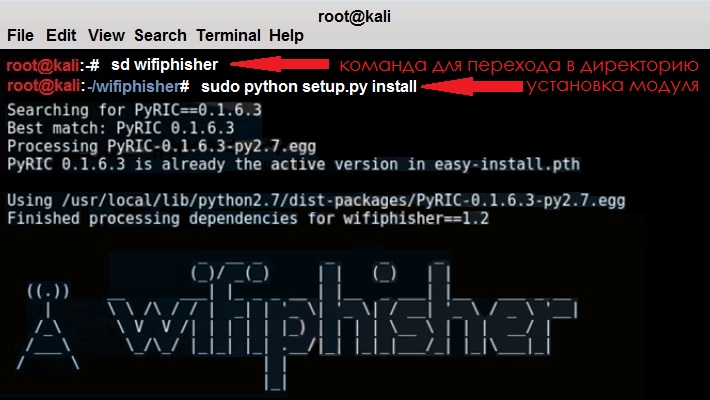

След инсталирането с помощта на следващата команда, отидете в директорията, където ще се намира устройството за Wififisher ( sd wifiphisher), следвайки командата " sudo python setup.py инсталирате»Инсталирайте модула и изчакайте изпълнението на скрипта:

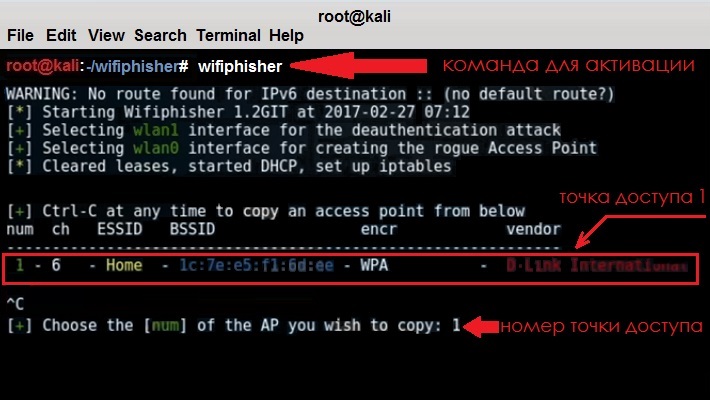

Сега остава да въведете командата, която ще активира wifi драйвера - wifiphisher, След няколко секунди ще започнат да се появяват точки за достъп. Екранната снимка показва, че вече се е появило, но след малко чакане ще видим номериран списък на всички намерени. За да спрете търсенето, натиснете Ctrl + C и след това въведете номера на желаната точка за достъп (на екранната снимка - 1):

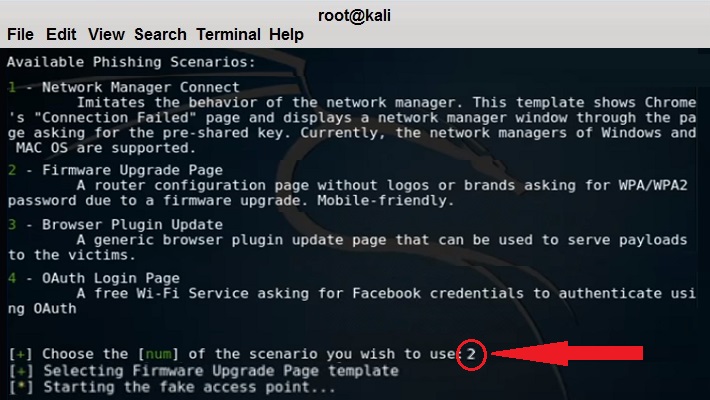

В прозореца, който се отваря, с меню с налични фишинг скриптове ( Налични сценарии за фишинг):

1 - Свързване на мрежовия мениджър ( Свържете мрежовия мениджър)

2 - Страница за надстройване на фърмуера ( Firmwса Страница за надстройване)

3 - Актуализиране на плъгина на Актуализация на приставката за браузъра)

4 - Входна страница чрез отворен протокол за оторизация (OAuth) ( OAuth Login Pag)

Можете да изберете една от четирите опции, за която и да е, по една или друга причина жертвата ще бъде помолена да въведе ключ за Wi-Fi. Ще изберем втората опция, в която в прозореца на браузъра ще се появи съобщение за свързване с точката за достъп, за което трябва да въведете отново паролата й и въведете номера на избраната опция, натиснете " Въведете«:

Ще видим, че настройките на маршрутизатора започнаха да се появяват, което означава, че интерфейсът е активен и се извършва атака на избраната точка за достъп, т.е. SSID клониране.

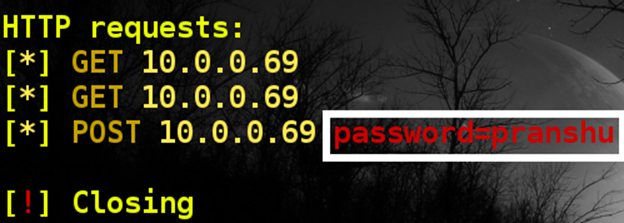

По това време атакуваният потребител ще има фалшива страница за вход в прозореца на браузъра, където ще има съобщение за проблеми при удостоверяване и необходимостта да въведете парола за WiFi. След като въведете, ключът се предава чрез отворения терминал Wifiphisher и веднага се появява в горния прозорец, натиснете Ctrl + C и вижте следния прозорец, който ще съдържа цялата информация за точката за достъп, която ни интересува, включително wifi ключ:

Така че, ние разгледахме как да пробием някой друг Wi-Fi чрез OS Kali Linux. Важно е да знаете, че това е професионален инструмент, който може да се използва както за добри, така и за незаконни цели. Работата с него изисква известен опит, разбиране и отговорност за извършените действия. В същото време можем да направим съответните изводи:

- Най-незащитените са безжични мрежи.

- Появата на неразбираеми искания за необходимостта от въвеждане на WiFi-ключ показва, че в момента вече сте подготвени за ролята на жертвата.

Така че, вие искате да получите в интернет, но с помощта на безжични мрежи на други хора, но това не работи, защото тези мрежи са защитени с парола. Разбира се, имате разумен въпрос: как да разберете паролата от WiFi мрежата на някой друг, и за предпочитане без участието на външен човек.

Така че, вие искате да получите в интернет, но с помощта на безжични мрежи на други хора, но това не работи, защото тези мрежи са защитени с парола. Разбира се, имате разумен въпрос: как да разберете паролата от WiFi мрежата на някой друг, и за предпочитане без участието на външен човек.

Има няколко начина, всеки от които ще ви помогне да намерите парола за Wi-Fi на някой друг. Разбира се, можете да се свържете с специалист, но можете сами да се справите със задачата. Интересуваме се от последната възможност, освен в интернет можете да намерите много безплатен софтуерс които разберете wiFi парола съсед това ще бъде лесно.

Причини за хакерски Wi-Fi

Безжичната Wi-Fi мрежа е опростена поради редица причини, а именно:

1) да можете да използвате безплатната интернет връзка;

2) да комуникират със семейството по време на дълги пътувания (често такива услуги в хотелите са скъпи);

3) за дешифриране на входящия трафик и достъп до определени сметки на жертвата;

4) за така наречения промишлен шпионаж;

5), за да тествате собствената си мрежа за чуждестранно проникване.

Независимо от причината, за да декриптирате кода в системата WPA, използвайте програмата CommView (трафик анализатор), както и приложението Aircrack-ng 1.1. И двата се използват на всяко компютърно устройство с операционната система Windows.

Помощни програми

За да започнете, изтеглете CommView за Wi-Fi. Когато изтеглите архива, разопаковайте го и се уверете, че списъкът с поддържани външни устройства включва ваш собствен съществуващ. безжичен адаптер, Инсталацията на софтуера се извършва по подразбиране. Ако е необходимо, можете да актуализирате драйвера за картата.

Ще ви трябва Aircrack-ng приложение, което има чудесна функция: способността да събирате всички налични пакети от интернет. Но Windows OS, използвайки стандартните драйвери, блокира тази функция и затова картата не се свързва с интернет. Можете да решите този проблем, като инсталирате специален драйвер. Но ако използвате Aircrack-ng с помощната програма CommView за Wi-Fi, не е необходимо да инсталирате повторно драйверите.

Инструкции: разберете паролата от съседния Wi-Fi

След стартиране на софтуера CommView, рестартирайте компютърното устройство. Сега остава само да се определи wi-Fi съседна парола, и за това действие, както следва:

1) Влезте в менюто и отворете секцията "Правила" - проверете "Дата на пакета" и "Запис" с "птици".

2) Отидете в "Настройки" и маркирайте необходимите елементи.

3) Изберете раздела "Използване на паметта" и въведете в него броя на пакетите в буфера, броя на линиите и скоростта на свързване с интернет.

4) В главния прозорец на софтуера намерете журналните файлове и задайте функцията "Автоматично запаметяване". Посочете максималния размер на файла (5 м) и указателя (200 м).

5) Започнете търсенето, като кликнете върху бутона "Capture", след което ще започне натрупването на пакети, чийто брой може да е близък до 2 милиона. На екрана отдясно ще видите списък със сигнали със съответните характеристики, които са в зоната за достъп.

6) Изчакайте края на процеса на натрупване, след което натиснете клавишната комбинация "Ctrl" + "L". Запазете регистрационните файлове и ги преведете в разширението * cap - инструментът Aircrack работи с него. Преобразуването се извършва в следната последователност: Файл -\u003e Преглед на дневници -\u003e Преглед на регистрационни файлове. След това: file -\u003e изтеглете файла LogView Log. След като изтеглянето завърши: файл -\u003e износ на лог файлове -\u003e формат (tcpdump).

Последните стъпки

Сега имате нужда от друга програма - Microsoft .NET Framework 2.0. Инсталирайте го (трябва да имате достъп до графичната обвивка на програмата). Намерете папката, съдържаща Aircrack, отворете я и в Settings, задайте пътя към файла с пакетите, типа криптиране (WEP) и размера на ключа. Кликнете върху "Стартиране".

След търсенето ще видите нов прозорец, в който трябва да въведете номера на специалиста, към който съответства групата на инициализиращите вектори (IVs). След това програмата ще определи автоматично записания ASCII ключ.

Това е направено и сега можете свържете с друга мрежа, Стартирайте CommView, отворете "Настройки" и въведете кода, който намерихте в шестнадесетцифрения формуляр.

Ще видите заявки в текущите IP връзки. Отворете раздела "Пакети" и изберете реда "Реконструиране на сесия TCP". Насладете се на съседните Wi-Fi!

Други начини

Има още няколко начина, които ще помогнат парола от някой друг да се научими употреба. Лесният начин е да използвате програмата Brutfors. Тази програма обаче има ниска ефективност: в автоматичен режим инструментът ще въведе цифрови и символни комбинации от собствената си база данни и ще се "успокои", само когато установи съвпадение. Въпреки това, програмата е популярна сред обикновените потребители, далеч от нюансите на програмирането и хакерството.

Друг начин да намерите парола от мрежата е да я направите ръчно. Трябва просто да включите логиката и да приемете, че комбинацията е примитивна, например "12345678" или "qwertyui". Ще бъдете изненадани колко често този метод работи!

Но най-лесният начин да разберете паролата от Wi-Fi на съседа е да го попитате лично. И защо не? Успех!

Тази статия може да се намери на заявката: wifi как да намерите паролата и как да разберете паролата от wifi съседа.

За разлика от точките за достъп, собственост на компании, които по принцип са защитени, много вероятно е съседният домашен маршрутизатор да е конфигуриран неправилно.

За разлика от точките за достъп, собственост на компании, които по принцип са защитени, много вероятно е съседният домашен маршрутизатор да е конфигуриран неправилно. Терминът "съсед" е споменат в смисъл, че за успешно хакване е необходимо да се намирате в непосредствена близост до жертвата (което като цяло не е проблем, ако имате външна антена). Наскоро се появиха много комунални услуги (като например "Wifite"), с помощта на които дори нападател без специална квалификация може да стигне до близката Wi-Fi мрежа. Най-вероятно сред съседите ви ще бъдат тези, които използват лошо конфигурирана точка за достъп. Между другото, за да проникне в мрежата, изобщо не е необходимо да се ръководи от злонамерени цели, а просто заради любопитството. Освен това, запознат с методите на хакерство, можете да защитите собствената си Wi-Fi мрежа.

Списък на използваните комунални услуги:

Получаване на парола за точката за достъп

Изборът на метод за атака зависи от конфигурацията на Wi-Fi мрежата на жертвата. Всеки стандарт за сигурност има свои собствени уязвимости, които могат да бъдат използвани от нападател.

Отваряне на горещи точки

Откритите места за достъп, макар и рядко, все още се срещат, което показва или "щедрост" по отношение на съседите, или пълна невежество по въпросите на сигурността (или и двете). Смята се, че потребителите с неограничен канал, по-често от останалите, напускат маршрутизаторите си незащитени.

Модел на атаката: в отворените Wi-Fi мрежи, пакетите не са шифровани и всеки може да пречи на целия трафик (HTTP, поща, FTP). В нашия случай ние пресичаме трафика по канал 1, като използваме помощната програма "Airodump-ng" и след това го анализираме в Wireshark.

Фигура 1: Команда за прихващане на трафик по канал 1 на необезпечена мрежа

В резултат на анализа разбрахме, че потребителят е свързан с банкова сметка.

Фигура 2: Анализ на задържания трафик в Wireshark

Въпреки това е малко вероятно банковите услуги да работят чрез незащитен протокол (HTTP, FTP, SMPT и т.н.) поради опасността, както в случая по-горе, да използват услугата чрез незащитена Wi-Fi мрежа.

Начини на защита: никога не оставяйте точката за достъп "отворена" или незащитена. Конфигурирайте маршрутизатора, за да използвате сложен ключ WPA2 (това е обсъдено по-долу). Ако по някаква причина искате да използвате отворена точка за достъп, използвайте разширение към браузъра.

IV сблъсъци в WEP

WEP е остарял стандарт за сигурност, който поради IV сблъсъци е уязвим на статични атаки. WEP създава фалшиво чувство за сигурност и след появата на WPA2 е трудно да си представим, че някой иска да използва остарели алгоритми.

Модел на атаката:wEP атаките са осветени в безброй статии. Няма да влезем в подробности, а просто ще ви изпратим на тази страница.

Начини на защита:вместо WEP, използвайте WPA2 или AES.

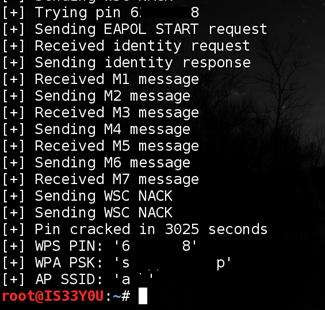

Избор на WPS ПИН

WPS ПИН е осемцифрен номер, асоцииран с маршрутизатор. Ако паролата за WPA е уязвима за атака на речник, потребителят може да настрои сложна WPA парола и, за да не запомни дълъг пропуск, активирайте WPS. След като изпрати правилния WPS ПИН към маршрутизатора, клиентът получава информация за настройките, включително паролата за WPA.

Brutfors WPS ПИН

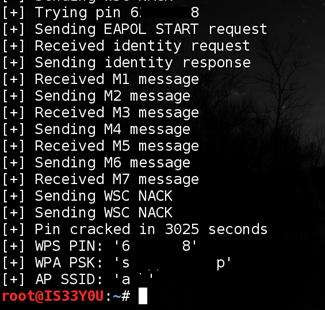

Стандартът WPS е въведен неправилно: на първо място, последната цифра от ПИН кода е контролна сума, което означава, че ефективният размер на ПИН кода е само 7 цифри. Освен това регистраторът (рутера) проверява ПИН на две части. Това означава, че първата част, състояща се от 4 цифри, има 10 000 възможни комбинации, а втората част, състояща се от 3 цифри, има 1000 комбинации. Това означава, че нападателят за набиране на ПИН в най-лошия случай ще изисква 11 000 опити, което е доста малко. Опитвайки се с груба сила, използвайки инструмента "reaver", успяхме да вземем ПИН код в рамките на 6 часа.

Фигура 3: Процесът на WPS PIN на грубата сила

Начини на защита:актуализирайте фърмуера във вашия рутер. В новата версия функцията за заключване трябва да се появи след няколко неуспешни опита за въвеждане на ПИН (Правила за заключване на WPS). Ако нямате тази функция във вашия рутер, просто изключете WPS.

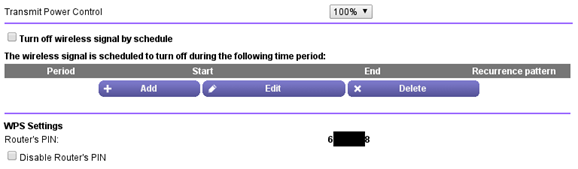

Други начини за получаване на ПИН код за WPS

Ако атакуващият установи ПИН на рутера на съседа, ефективността на по-нататъшните манипулации се увеличава многократно и най-важното е, че не отнема много време.

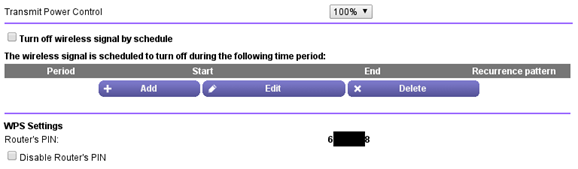

Модел на атаката:Как може хакер (или вашият съсед) да получи ПИН код за WPS? Обикновено ПИН се пише на субстрата на рутера, който атакуващият може да помисли по време на "приятелско" посещение. В допълнение, точката за достъп може да остане "отворена" за известно време, докато потребителят конфигурира маршрутизатора или възстановява настройките до фабричните настройки. В този случай нападателят може бързо да се свърже с маршрутизатора, да отиде в панела с настройки (използвайки стандартни идентификационни данни) и да открие PIN на WPS.

Фигура 4: ПИН на маршрутизатора

Веднага след като атакуващият разпознае ПИН кода, паролата за WPA се получава в рамките на няколко секунди.

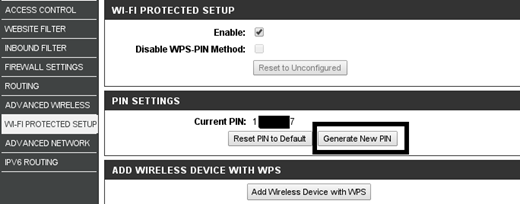

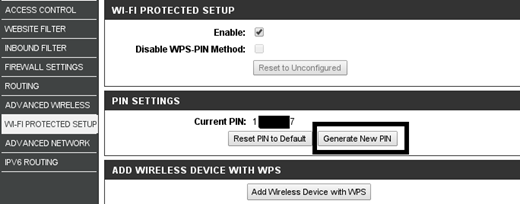

Начини на защита: изтрийте ПИН от подложката на маршрутизатора и не оставяйте точката за достъп "отворена" за една секунда. Освен това в съвременните маршрутизатори можете да промените PIN на WPS в панела с настройки (периодично да променяте ПИН кода).

Фигура 5: Нова функция за генериране на ПИН

WPA речник на атака на речта

Ако използвате сложни WPA пароли, не се притеснявайте за речниците. От време на време обаче някои потребители опростяват живота си и използват думата от речника като парола, което води до успешен речник на атака по WPA 4-way handshake.

Модел на атаката: Атакуващият прехвалява WPA 4-way handshake между клиента и точката за достъп. След това, използвайки речник на атака от WPA ръкостискане, паролата се извлича в чиста форма. Повече информация за тези видове атаки може да намерите на тази страница.

Начини на защита:използвайте сложни пароли с цифри, букви и в двата регистри, специални знаци и т.н. Никога не използвайте телефонния номер, датата на раждане или друга добре известна информация.

Фишинг чрез Wi-Fi

Ако всички предишни методи не са работили, добро старо социално инженерство е на сцената. Всъщност фишингът е един от видовете социално инженерство, при които потребителят чрез измамнически трикове е принуден да говори за паролата за точката за достъп.

Модел на атаката: фишинг атаките обикновено се извършват чрез имейл, но в случая на Wi-Fi, дори най-наивният потребител ще бъде подозрителен по отношение на искането да информира паролата за WPA с писмо. За да стане атаката по-ефективна, атакуващите обикновено принуждават потребителя да се свърже с фалшива точка за достъп.

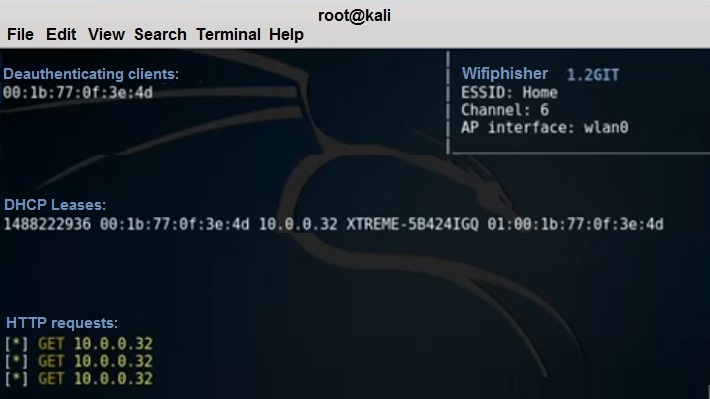

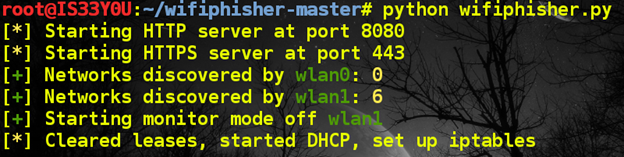

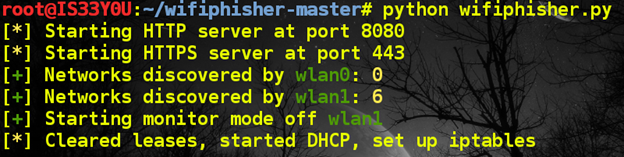

WiFiPhisher, помощно средство, написано във фитон, помага при прилагането на горния метод. Първоначално компютърът на нападателя е настроен: конфигуриране на HTTP и HTTPS сървъри, търсене на безжични интерфейси (wlan0 и wlan1), превключване на един от тези интерфейси към мониторинг и разпределяне на допълнителни IP адреси чрез DHCP услуги.

Фигура 6: Процесът на създаване на система за нападатели

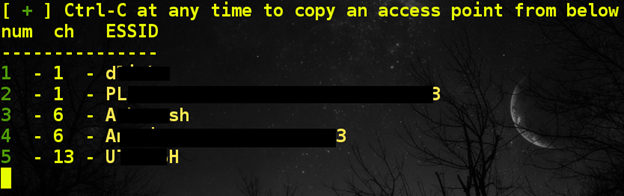

Тогава WiFiPhisher показва списък с точките за достъп на жертвата, една от които нападателят избира да атакува.

Фигура 7: Списък с точки за достъп на жертвите

След като атакуващият избере един от елементите на списъка, полезността клонира ESSID и се опитва да деактивира първоначалната точка за достъп, тъй като нападателят трябва да се увери, че жертвата вече е влязла във фалшивата точка за достъп. Ако потребителите не могат да бъдат изключени от първоначалната точка за достъп или атакуващият е твърде далеч от жертвата, атаката няма да работи, тъй като никой от потребителите не може да се свърже с фалшивата точка за достъп.

Когато жертвата се свърже с фалшива точка за достъп, атакуващият се информира, че клиентът получава IP адрес. На фигурата по-долу виждаме, че устройство с Android е свързано към фалшивата точка за достъп.

Фигура 8: Жертвата, свързана с точката за достъп, контролирана от нападателя

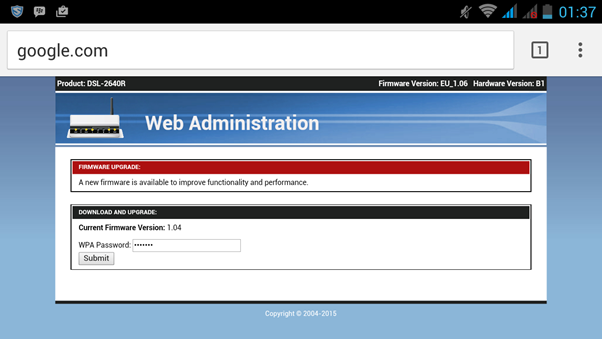

След като жертвата се свърже с фалшивата точка за достъп и се опита да осъществи достъп до уеб страницата, HTTP или HTTPS сървърът на хакера ще покаже фишинг страница. Ако например клиент с Android подаде заявка до www.google.com, вместо реда за търсене ще се появи следната страница:

Фигура 9: Една от опциите на фишинг страницата

Нападателят е уведомен, че жертвата е направила опит за достъп до уебсайта и е пренасочена към фалшива страница.

Фигура 10: Уведомление за искане

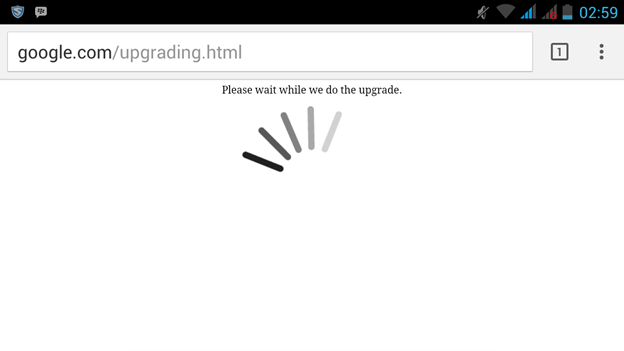

Пристига моментът на истината: или жертвата ще подозира, че нещо не е наред и да прекъсне връзката, или да въведете парола за WPA. След като въведете паролата, жертвата ще бъде пренасочена към друга страница.

Фигура 11: Страницата, на която жертвата се пренасочва след въвеждане на паролата

Въведената от пострадалия парола ще се покаже в конзолата на нападателя:

Фигура 12: Въведената от пострадалия парола

Обикновено потребителят въвежда парола по една от следните причини:

1. Потребителят приема, че има връзка с легитимна точка за достъп.

2. Фишинг страницата е много подобна на страницата, издадена от рутера на жертвата.

3. Потребителят иска да се свърже с отворена точка за достъп със същия ESSID.

Начини на защита: проверете всички страници, където трябва да въведете парола. Никога не въвеждайте парола за WPA на подозрителни страници.

Веднага след като атакуващият получи паролата за точката за достъп, следващата дестинация е панелът за настройки на рутера.

стандарт сметки: Много потребители не променят стандартните профили, за да имат достъп до настройките на рутера, които лесно могат да бъдат намерени в интернет. Достъпът до настройките на рутера дава на атакуващия още повече права при управлението на мрежата.

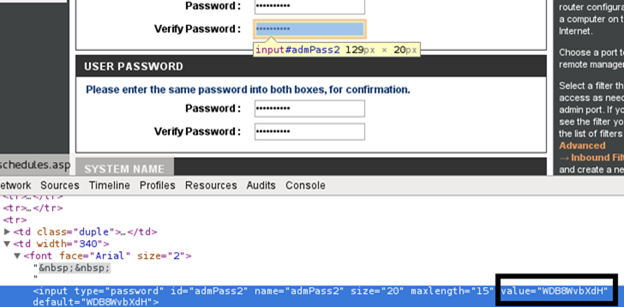

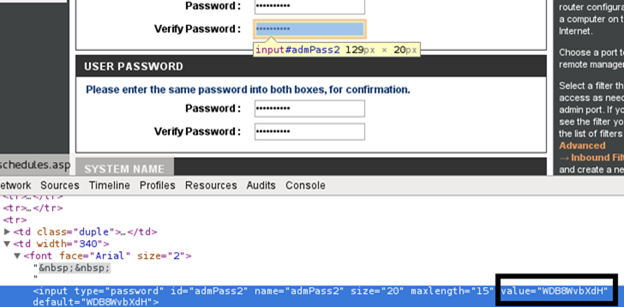

Получаване на ПИН и други пароли:след като получи достъп до панела с настройки, атакуващият пренаписва ПИН кода и други скрити пароли за бъдеща употреба. За да получите пароли скрити зад звездичките е по-лесно от всякога. Например, за да получите пароли за администраторски и потребителски акаунти, можете да използвате функцията "Inspect element" в браузъра Chrome.

Фигура 13: Получаване на пароли скрити зад звездичките чрез функцията "Inspect element"

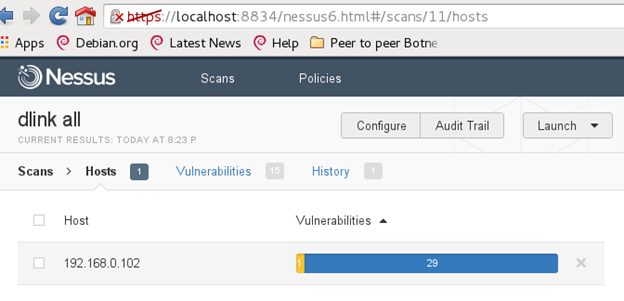

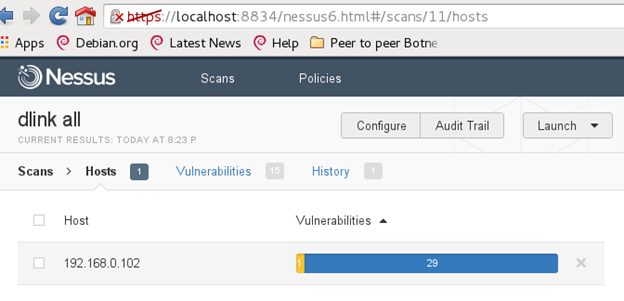

Разширяване на сферата на влияние: след достъп локална мрежа атакуващият започва да събира информация за клиенти, услуги, портове и т.н. Това позволява на хакера да намери потенциално уязвими системи, които са в един и същ мрежов сегмент.

Фигура 14: Намиране на уязвимости на други клиенти в мрежата

DNS манипулация: в панела за настройки на рутера атакуващият може лесно да се промени dNS настройките така че клиентите, използващи банкови услуги, да бъдат пренасочени към фалшиви страници.

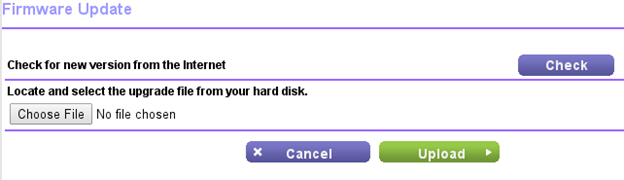

Фиксиране на системата:след получаване на основния достъп, атакуващият със сигурност ще иска да получи опора в системата ви, дори ако промените паролата или други настройки за сигурност. Един от начините да спечелите опора в системата е да запазите PIN на WPS (вижте фигура 5). По-напредналият хакер ще инсталира троянски към фърмуера на маршрутизатора, което ще позволи използването на главна парола за достъп до Wi-Fi мрежата. Тази схема се изпълнява по следния начин. На фърмуера DD-WRT с отворен код е добавен троянски или главен парола, подходящ за много модели, след което фърмуерът се актуализира чрез панела за настройки на рутера.

Фигура 15: Актуализация на фърмуера в панела с настройки

заключение

Целта на тази статия не е да ви тласка към хакване на Wi-Fi мрежа на съсед, а да ви разкаже за най-честите уязвимости в wi-Fi настройкис които нападателят може да проникне в мрежата ви.

Има общо мнение : "Тъй като имам неограничен канал, не ме интересува дали някой има достъп до моята система".

В някои случаи такава щедрост заслужава внимание, но често вашият "дебел" канал не е основната цел на нападателя. Забележителен е случаят, когато някой се опита да замести съседите си след счупване на WEP ключа и използване на съседната мрежа за достъп до детски порнографски сайтове. Тъй като достъпът се осъществява чрез вашата мрежа, полицията ще дойде при вас по време на разследването и не е факт, че доказвате вашата невинност. Производителите на маршрутизатори са проектирали панела за настройки колкото е възможно по-удобно. Използвайте максимална сигурност, за да се предпазите от проникване от съседите.

2. Никита Борисов, Ян Голдбърг и Дейвид Вагнер. isaac.cs.berkeley.edu. ,

Искате да се свържете с интернет посредством безжична връзкано всички мрежи са защитени с парола? Няма значение, защото в тази статия ще ви бъдат разказани методите за хакерство на паролата на съседната Wi-Fi мрежа.

Преди да научите техники за хакерство wifi пароли, е необходимо да разглобяваме механизма на безжичната мрежа. Така че, всички знаем, че този интернет се разпространява чрез рутера. Ако трябва да се свържете с безжичен WiFi Интернет, искането за тази връзка идва към маршрутизатора и по това време проверява дали паролата му съответства на въведеното от вас. След като потребителят се свърже с мрежата, маршрутизаторът не спира изпращането на информация, наречена пакети данни. В тези пакети с данни се скрива правилната парола от Wi-Fi безжичната мрежа. В допълнение към паролата, в тези данни можете да намерите информация за това, какво действие прави потребителят на тази мрежа.

Методи за хакерски Wi-Fi парола

1) Премахване на парола от пакетните данни на рутера

Предотвратяването на пакети с данни ще помогне на специални програми, които могат да се изтеглят безплатно от Интернет. След като изтеглите програмата, трябва да я инсталирате и стартирате, след това прочетете инструкциите и продължите да преглеждате данните на съседни рутери Wi-Fi. След това програмата ще ви помогне да декриптирате данните и да намерите в тях това, което търсите - парола.

2) Brutfors

Този метод е много по-прост от предишния, но неговата ефективност е много слаба. Да предположим, че не сте успяли да пробиете паролата за Wi-Fi по първия начин, не сте намерили програмата или знанията за програмиране на нула. Всичко това се определя от добре познатата програма "Брутфорс". Тази програма само глупаво избира пароли от списъка си. Тя може автоматично да въведе своя собствена комбинация от номера и букви, преди да намери подходящи такива. Брутфорс се доказа като един от обикновените потребители на мрежата, които не познават програмирането и сложността на хакерството. Тази прекрасна програма се използва не само за избиране на пароли за Wi-Fi мрежата, но и за хакерство на всички профили в интернет порталите и онлайн игри, Всичко, от което се нуждаете, е просто да изтеглите програмата, да инсталирате, да определите желаната мрежа и да изчакате. Само Брутефърс, без вашата помощ ще започне да подрежда пароли. По времето, когато този метод е напълно непредсказуем, защото паролата може да дойде веднага и може би след дълго време.

3) Избор на ръчна парола

Може би изглежда абсурдно, но преди това често е било необходимо да се гадаят пароли за безжични мрежи. След като се преместих в нает апартамент в центъра на града, не исках да се свързвам и да плащам за интернет изобщо, но отворих списъка wiFi мрежистана ясно, че има твърде много от тях и можете да опитате късмета си. Първата парола беше отгатнато от 3-ти път и беше 123456789. Всичко беше много добро, то се появи в целия апартамент, но след шест месеца успешна работа, мрежата просто изчезна. След като разгледах списъка с безжични мрежи, исках да играя отново и в същия ден бе успешно избрана паролата за друга мрежа. Той изглеждаше толкова просто, колкото предишния. Не мислете, че съседите ви са блестящи и разберете, че те са най-често срещаните потребители на интернет. Паролата от wi-fi рутера се състои от 8 знака и не е необходимо тя да е сложна дума или комбинация от номера. Най-често съседите дават такава парола, която трудно може да се забрави, и лесните пароли са много лесни за отгатване. Колкото повече около Wi-Fi мрежите, толкова по-голяма е вероятността да се намери тази, в която ще има проста парола.

4) Намерете паролата лично

Ако имате достъп до компютъра или лаптопа на съседа си, който е свързан с вашия безжичен маршрутизатор, можете лесно да видите паролата. За да направите това, просто отворете безжичната мрежа и кликнете върху характеристиките на мрежата, към която е свързано устройството. След това просто поставете отметка "показване на паролата" и всички "звездички" на паролата ще се превърнат в букви или цифри. Бързо си спомняме или пренаписваме паролата и се придвижваме до нашия лаптоп, за да се радваме на добра скорост. В допълнение, паролата може да бъде закупена от съсед или да се съгласи за съвместно месечно плащане на тарифата от доставчика.

Надявам се, че тези методи ви помогнаха в този труден, но много важен въпрос. Добра скорост и, разбира се, повече мрежи без пароли.

Подкрепете сайта, кликнете върху бутона .........

За разлика от корпоративните точки за достъп, съседните маршрутизатори са много по-уязвими. С помощта на специални програми (Wifite и други), Wi-Fi се опростява дори без хакерски умения. Със сигурност дори вашите съседи имат проблеми в конфигурацията на маршрутизатора или няма пароли. Тази статия ще бъде полезна за тези, които искат да се научат как да се свързват с Wi-Fi на съседа, и тези, които искат да се защитят от феновете на freebies.

Отворен достъп

Отворената гореща точка е рядка, но съществува. Пакетите не са шифровани в тях, всеки потребител може да пречи на трафика посредством помощната програма Airodump-ng. Задържаните данни се анализират в Wireshark.

Това е малко вероятно, тъй като сайтовете, работещи с лични данни, използват защитена връзка (https).

Метод на защита: Поставете сложния ключ WPA-2 на маршрутизатора. Ако работите с отворен WiFi, използвайте разширение към браузъра, който шифрова трафика.

За да намерите най-близкия отворен Wi-Fi, можете да използвате програмата Free Zone за Android. Освен това има някои пароли за затворени точки за достъп (до които потребителите на програмата са дали достъп).

IV сблъсъци в WEP

WEP е остарял стандарт за сигурност, който поради IV сблъсъци е уязвим на статични атаки. След появата на удостоверяване на WPA2 мрежата, малко хора използват WEP, но в новите версии на фърмуера не е дори в настройките.

Най-ефективната атака на Tevs-Weinman-Pyshkin, предложена през 2007 г. За хакерство трябва да прихванете няколко десетки хиляди пакети.

Как да защитите: Променете метода за удостоверяване на мрежата на AES или WPA2 в настройките на рутера.

Избор на WPS ПИН

WPS PIN - 8-цифрено число, индивидуално за всеки маршрутизатор. Пробива се чрез речник. Потребителят задава сложна комбинация от WPA парола и за да не го запомни, активира щифта WPS. Изпращането на правилния пин-код в рутера означава последващо прехвърляне на клиента на информация за настройките, включително паролата за WPA на всяка сложност.

Основният проблем на WPS - последната цифра на ПИН е контролна сума. Това намалява ефективната дължина на щифта от 8 до 7 знака. Освен това маршрутизаторът проверява кода, като го прекъсва наполовина, т.е. за избора на парола ще трябва да проверите около 11 000 комбинации.

защита: Актуализирайте фърмуера на маршрутизатора. Актуализираната версия трябва да има функция за блокиране, активирана след няколко неуспешни въвеждания на кода. Ако не е налице, изключете WPS.

Други начини за получаване на ПИН код за WPS

Свързването с Wi-Fi чрез ПИН код също е възможно чрез директен достъп до оборудването. ПИН кодът може да бъде получен от подложката на маршрутизатора по време на "приятелското посещение".

Освен това маршрутизаторът може да остане отворен по време на актуализацията на фърмуера или настройките за нулиране. В този случай съседът ще може да влезе в интерфейса на маршрутизатора, като използва стандартния вход и парола и ще открие ПИН кода. След това паролата за WPA се получава след няколко секунди.

Метод на защита: премахнете стикера за парола и не оставяйте точката за достъп отворена за секунда. Периодично променяйте PIN на WPS през интерфейса на рутера.

Речник на грубата сила

Чрез захващане на WPA 4-way handshake между жертвата и точката за достъп, можете да извлечете кода на речника от ръкостискане WPA.

защита: Използвайте сложни WPA пароли с цифри, символи и букви в различен случай.

Фишинг чрез Wi-Fi

Ако хакна WiFi програми неуспех, използвайте човешкия фактор, заблуждавайки принуждаването на потребителя да издаде парола за точката за достъп.

Фишинг атаките често се извършват чрез електронна поща, но малко хора ще напишат паролата си за Wi-Fi в писмо. За да объркате съседа, е по-лесно да го свържете с друга точка за достъп. Това се прави с помощта на помощната програма WiFiPhisher, написана в Python.

Процесът на хакерство се извършва съгласно следния алгоритъм:

Метод на защита: Проверявайте внимателно страниците, преди да въведете паролата си, дори ако посетите реномиран сайт.

Последици от хакване

Достъпът до Wi-Fi отваря достъп до настройките на маршрутизатора. И тъй като рядко се променя стандартна парола към интерфейса на рутера, подробностите за които са публикувани в Интернет, задачата е много опростена. Управлението на настройките е управление на мрежата.

Получаването на достъп до WiFi чрез хакерство ще ви позволи първо да промените ПИН на WPS и след това да получите достъп до друга информация за оторизация на сайтовете.

Получаването на достъп до Wi-Fi ще ви позволи да преконфигурирате DNS чрез използване на подходящи помощни програми, които ще пренасочат потребителите на банкови услуги към страници със сляпо.

Ако мрежата е подложена на хакване, дори и промяната на паролите няма да помогне след известно време: атакуващият ще запази ПИН кода на WPS или ще инсталира програма за троянец във фърмуера.

Обобщение на

Тази статия не е предназначена да ви насърчава да се намесвате в WiFi, но да ви разказваме за популярните уязвимости, които могат да причинят загуби, включително и за материалните.

Някои добри хора нямат нищо против да се раздават неограничен интернет, или не знаят как да поставят паролата на точката за достъп. Разбира се, ако съседите просто използват неограничен интернет безплатно, нищо лошо няма да се случи с вас. Но за да отворите достъпа до паролите си. Имаше случаи, при които хората се опитаха да заместят, разглеждайки незаконни сайтове от чужд ПР.

Съвременните фърмуер към маршрутизаторите са направени възможно най-прости и удобни, така че дори хора без опит могат да конфигурират своята интернет сигурност чрез интерфейса. Използвайте методите за защита, описани в тази статия, за максимално задаване на сложни и уникални пароли за всеки ресурс.

UserLevel2system и открийте паролата на администраторския профил

UserLevel2system и открийте паролата на администраторския профил Оборудване за домашен интернет в частна къща

Оборудване за домашен интернет в частна къща Linux потребителски групи

Linux потребителски групи Създаване на местни профили

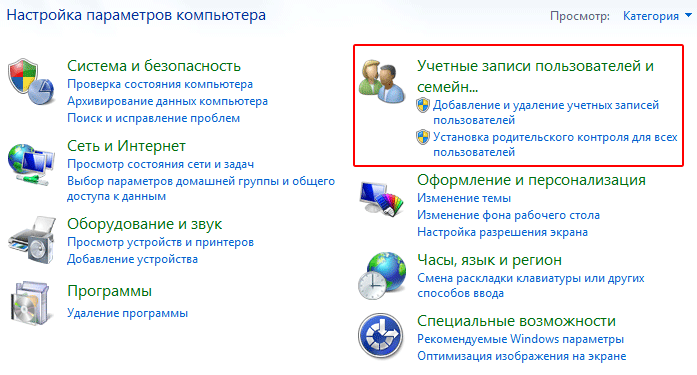

Създаване на местни профили