Инструменти Kali Linux.

Актуализирано на 3 май 2017 година Коментари към записа Intercepter-NG инвалиди

Описание Intercepter-NG

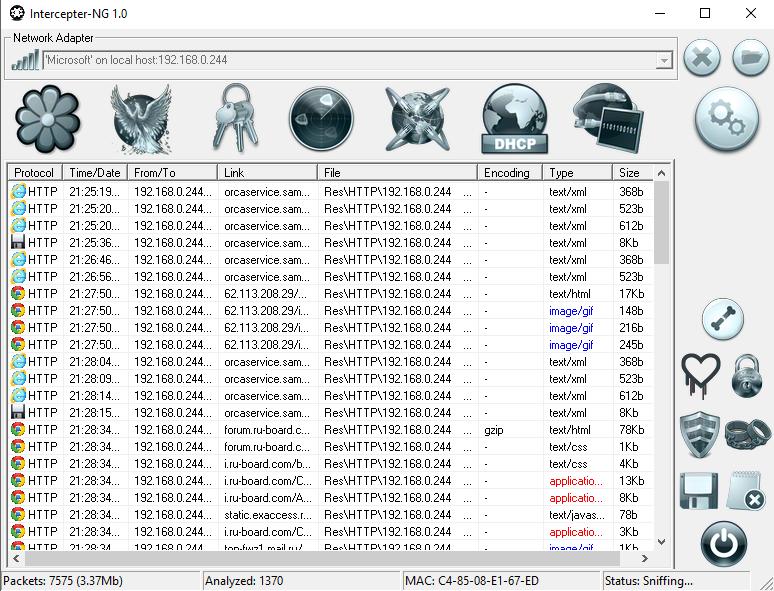

Intercepter-NG е многофункционален набор от мрежови средства за IT специалисти от различни видове. Основната цел е да се възстановят интересни данни от мрежовия поток и да се извършват различни видове атаки в средата (MiTM). В допълнение, програмата ви позволява да се открие ARP изиграва (може да се използва за откриване на атаки от човека в средата), за да се идентифицират и да се възползват от някои видове уязвимости, груба сила за вход, за мрежови услуги. Програмата може да работи както с трафик на живо, така и да анализира файлове с трафик, за да открие файлове и идентификационни данни.

Програмата предлага следните функции:

- През носа пароли / хешове на следните видове: ICQ, IRC, AIM, FTP, IMAP, POP3, SMTP, LDAP, BNC, чорапи, HTTP, WWW, NNTP, CVS, TELNET, MRA, DC ++, VNC, MySQL, Oracle, NTLM, krb5 , RADIUS

- Чувствителни съобщения в чата: ICQ, AIM, JABBER, YAHOO, MSN, IRC, MRA

- Реконструкция на файлове от: HTTP, FTP, IMAP, POP3, SMTP, SMB

- Различни видове сканиране, като например режим Promiscuous, сканиране на ARP, DHCP, шлюз, портове и Smart

- Заснемане на пакети и последващ (офлайн) анализ / режим RAW (суров)

- Отдалечено трафично улавяне чрез RPCAP Daemon и PCAP Over IP

- NAT, SOCKS, DHCP

- ARP, DNS през ICMP, DHCP, SSL, SSLSTRIP, WPAD, SMB реле, SSH MITM

- SMB Hijack (Interception), LDAP повторител, MySQL LOAD DATA инжектиране

- ARP Watch, ARP Cage, HTTP инжекция, Heartbleed exploit, Kerberos Downgrade, Cookie Killer

- DNS, NBNS, LLMNR подправяне

- Брутформа на различни мрежови услуги

Основната версия работи на Windows, има конзолна версия за Linux и версия за Android.

Лиценз: "както е"

Режими интерсетер-NG

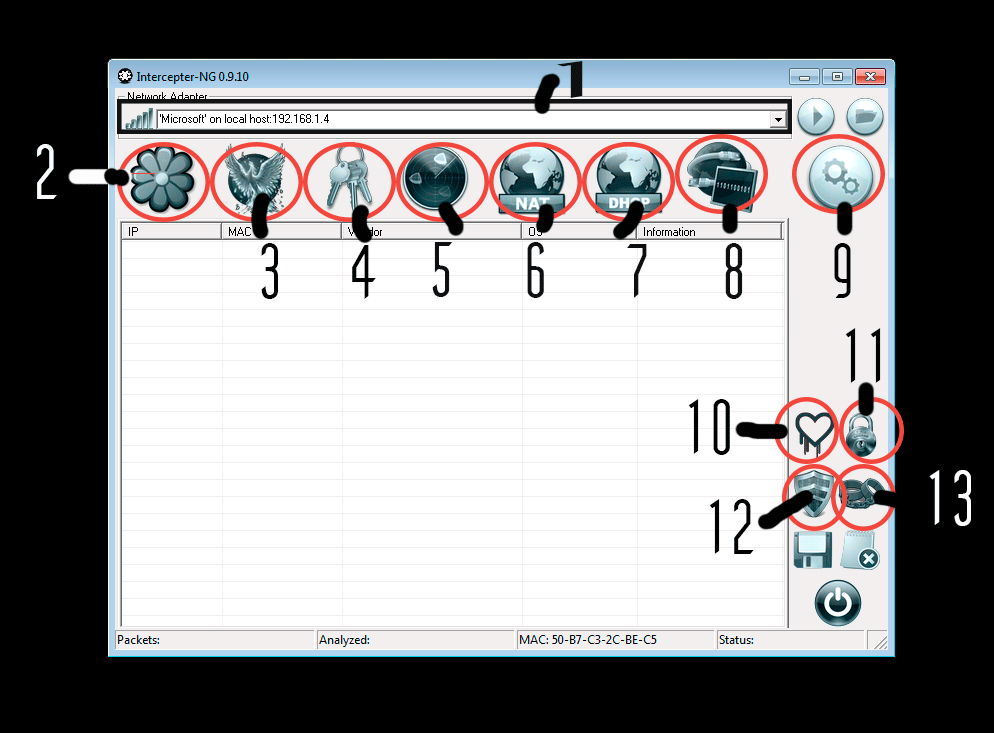

Intercepter-NG има седем основни режима, които съответстват на броя раздели на програмата и броя на основните бутони:

Това са режимите:

- пратеници

- възкресение

- пароли

- преглеждане

- RAW (суров)

Първото място е настроено Режим на Messenger (емблема на ICQ). Това се случва по исторически причини - първоначално Intercepter-NG е създадена като програма за прихващане на ICQ съобщения и други посланици.

Режим на възкресение (емблемата на бутона е Phoenix) означава възстановяването на файлове от мрежовия поток. Това могат да бъдат графични файлове, разглеждани на уеб сайтове, както и файлове на прехвърлени архиви, документи и други.

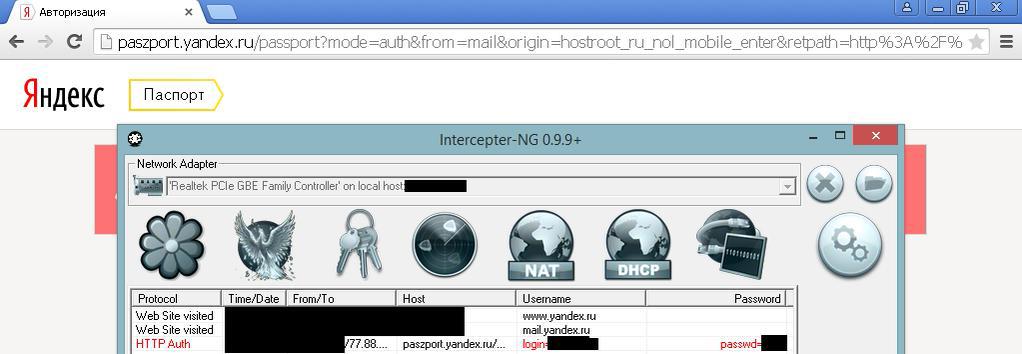

При преминаване към Режим на паролата (третият бутон е куп ключове), ще видите идентификационните данни, заснети от мрежовия поток. Показани са адресите на сайта, въведените данни за вход и паролите.

Когато програмата стартира, Режим на сканиране (средният бутон е радарът). Това е първоначалният режим за стартиране на атаки: този раздел сканира, избира цели, настройва други мрежови параметри.

добавям MITM (пакет от кабели за кръпка) съдържа полета за въвеждане на целевите настройки, много от които се попълват автоматично по време на сканирането в раздела Сканиране. Има и бутони за стартиране на различни MiTM атаки.

добавям DHCPсъдържа някои мрежови настройки и DHCP сървър.

Режим RAW (суров) показва необработена информация за данните, предавани в мрежовия поток. Информацията е представена във форма, подобна на тази.

Съвети за използване на Intercepter-NG и решаване на проблеми:

- Intercepter-NG изисква WinPcap, но не е необходимо да се инсталира отделно, тъй като Intercepter идва с преносима версия на WinPcap.

- Ако не виждате адаптера си в списъка с реклами, това означава, че WinPcap не поддържа вашата карта.

- Ако WiFi карта не работи, дори ARP офорт, използвайте NIC икона, която се намира от лявата страна на списъка с адаптер, за да преминете в режим на WiFi. Също така се уверете, че Stealth IP има достъп до Интернет.

- В някои редки ситуации услугата BFE (Base Filtering Engine) може да блокира локалните интерпетерни портове. Това се проявява, както следва: ARP работи, но други функции на MiTM не работят (на Windows 7 и по-високи). Антивирусите, като Avast, също могат да ги блокират, дори ако защитата на мрежата е деактивирана в контролния панел. Друга причина за това поведение може да бъде едновременната работа на WiFi връзката и услугата "Споделяне на интернет връзка".

- Intercepter поддържа 802.11 капсулиране, за да можете да използвате пакетите на pcap от програми и. Използват се и капсулиране PPPoE, GRE (PP2P) и допълнителни 802.11 заглавки. Това не означава, че Intercepter може да анализира криптирани данни, което означава, че Intercepter може да изчисти ethernet \\ ip заглавките от пакети от този вид и да ги анализира.

- Поради ограничения на протокола източникът и местоназначението на UIN \\ MAIL \\ ... може да не се показват в раздела "Чат съобщения".

- За да копирате данни от таблицата с пароли, кликнете върху линията и натиснете клавишите ctrl + c.

- За да скриете прозореца на програмата, използвайте Ctrl + Alt + S. Кликнете върху него отново, за да се появи отново.

- Intercepter може да се изпълнява дори на win9x (98 и 95!), Но трябва да инсталирате WinPcap 3.1 или WinPcap 4.0beta2. Новите версии на WinPcap не поддържат win9x.

- Конзолен режим за офлайн анализ:

- За да активирате автоматичното подуване, трябва да отворите settings.cfg и редактиране " автомобил"Стойността по подразбиране е" 0 , променете номера на интерфейса, който ще помирисвате.

- Intercepter преобразува pcap сметища със сурови капсулирани IP данни в Ethernet капсулиране (добавяйки информация за Ethernet заглавия).

- Intercepter може да прочете новия формат - pcapng. Тъй като всички файлове за заснемане от Wireshark използват само типа "Enhanced Packet Block", Intercepter поддържа само този тип партидни блокове. Освен това той показва коментари към пакетите.

- В режим "суров" (RAW) можете да зададете свои собствени правила, като използвате филтрите pcap, за да филтрирате трафика. За подробности погледнете в синтаксиса на филтриране на pcap. например:

означава да получавате само пакети с tcp порт 80 от ядрото.

Не е порт 80

означава да се изключат пакетите от порт 80

Можете да комбинирате правила:

Порт 80 и не порт 25

- Не работете с огромни сметища в суров режим, защото Intercepter зарежда всеки пакет в паметта и не използва твърдия диск като суип дял.

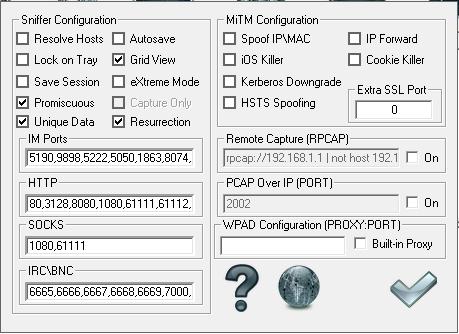

Съвети за опциите Интерсетер-NG

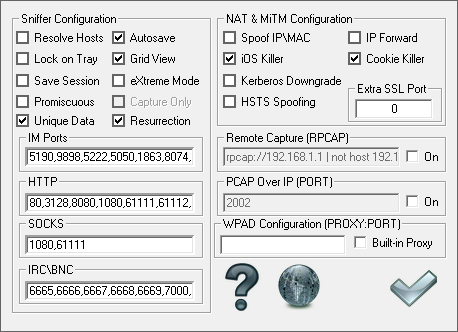

Опции за заснемане:

- Ако искате да извършите офлайн анализ на pcap dump, а след това да ускорите процеса, премахнете отметката от " Решаване на хостове”.

- Ако маркирате опцията " Заключване на тавата", а след като възстановите прозореца от тавата, ще бъдете помолени за паролата. Паролата по подразбиране е" 4553 "Можете да го промените във файл settings.cfg, Паролата е кодирана в base64.

- Опция " Запазване на сесия"Това означава, че Intercepter спаси всички получени пакети в рСАР файл. Този файл може да се използва за анализ на данни офлайн. Този вид функция за експортиране на резултатите.

- Ако инсталирате безразборен, след това Intercepter отваря мрежовия адаптер в непрофесионален режим. Това означава, че ще прочете всички пакети, дори тези, които не са предназначени за този мрежов интерфейс. Ако квадратчето за отметка не е отметнато, то ще чете само пакети, които се изпращат на посочения интерфейс. Някои карти Wi-Fi не поддържат този режим.

- “Уникални данни"- показва само уникални влизания и пароли. Т.е. Показване на заловените пароли и пароли само веднъж - ако потребителят въведе отново същото потребителско име и парола, той няма да се покаже.

- Autosave - цялата текстова информация ще се съхранява на всеки 10 секунди.

- По подразбиране има отметка за " Мрежов изглед". Това означава, че паролите ще изглеждат като решетка за данни. За да видите пълната подробна информация, махнете отметката от квадратчето " Мрежов изглед”.

- крайност.В един типичен работен поток, sniffer анализира предварително дефинирани портове, свързани със специфични protacols. Ако кажем http, имаме предвид 80 порта (или 8080 или каквото е предварително определено в списъка на пристанищата, свързани с http протокола). Т.е. само тези пристанища ще бъдат анализирани. Ако някои приложения използват различен порт, например 1234, след това поверителят няма да анализира пакетите, които минават през него. В режима екстремниIntercepter ще анализира всички TCP пакети без да проверява пристанищата. Т.е. Дори ако някое приложение използва недефиниран порт, то ще провери тези пакети. Въпреки, че това забавя изпълнението (трябва да се провери много повече портове от обикновено) и може да се идентифицира неверни данни или да прескочите правилния протокол (6naprimer, FTP и POP3 използва един и същ вид на разрешението), това дава възможност да се намери и пресичане интересни данни за неуточнени пристанища. Използвайте този режим на свой собствен риск, не се изненадвайте, ако нещо се обърка, когато режимът eXtreme е активиран.

- "Само заснемане"означава, че Intercepter ще запази пакетите само в дъмп файл без анализ в реално време.Това е полезно за увеличаване на производителността при заснемане на много мрежови данни.

- опция възкресениеозначава включването на начин на Възкресение, който възстановява файлове от данните, предавани в мрежовия поток.

- IM портове

- HTTP, Свързан с HTTP портове, вижте подробностите в описанието на опцията екстремни.

- SOCKS

- IRC \\ BNC

Опции за човек-Средна атака (MiTM) в Intercepter-NG

- Във всички MiTM атаки Intercepter използва spoofing (заместване) на ip \\ mac адреси (опция Spoof IP \\ MAC). Ако използвате Wi-Fi интерфейс, трябва да махнете отметката от тази опция, тъй като 99% от Wi-Fi драйверите не ви позволяват да изпращате пакети с разменен макрос. Въпреки че разкривате истинския си адрес, най-малкото сте в състояние да извършите каквито и да е атаки от MiTM през WiFi интерфейса. Това е по-добре от нищо. Вместо да деактивирате spoofing в настройките, използвайте WIFI режим. Можете да промените показания Mac в Експертния режим.

- iOS убиец беше добавен за iCloud, както и за Instagram и VK. Тази функция (iOS Killer) възстановява сесиите на посочените приложения и позволява прекъсване на повторното оторизиране.

- Kerberos Downgrade

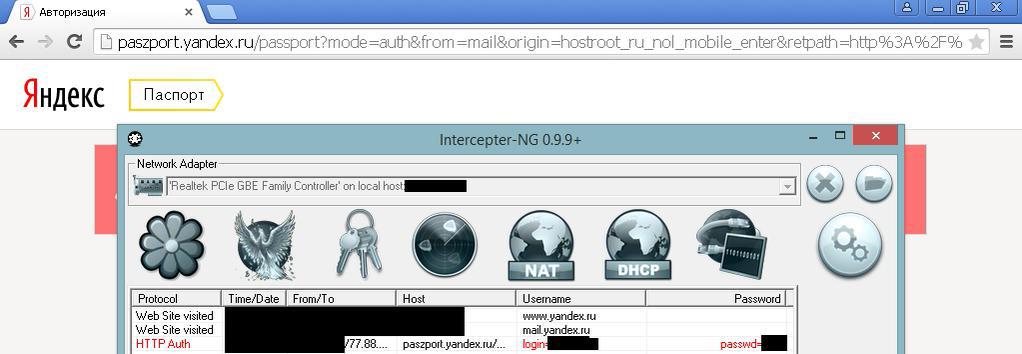

- HSTS Spoofing, Прескачане на HSTS при провеждане на SSL Strip. Техниката на заобикаляне на мерките е сравнително проста, но в изпълнението са налице определени трудности, така че не очаквайте никакви специални резултати. Да разгледаме пример за Yandex Mail чрез браузъра Chrome. Ако отидете на ya.ru, тогава в горния десен ъгъл ще има https връзка "Вход за поща", с която SSL Strip може лесно да се справи. След това се отваря формата на разрешението, където методът POST прехвърля данни на passport.yandex.ru. Дори и "stripping" https оторизацията ще се случи в SSL, защото хост passport.yandex.ru е включен в предварително заредения списък с хромирани. За да пресечем всички данни, трябва да заменим името на хост паспорта.yandex.ru с друг, така че браузърът да не открие, че този ресурс трябва да бъде посетен стриктно от защитена връзка. Например можете да замените passport.yandex.ru с paszport.yandex.ru, в който случай данните ще бъдат изпратени в ясна форма на промененото име на домейн. Но тъй като такъв домейн - paszport.yandex.ru не съществува, освен това се изисква да се направи DNS Spoofing, т.е. клиентът при конвертиране на paszport.yandex.ru трябва да получи в отговор оригиналния IP адрес от passport.yandex.ru.

Тази процедура е автоматизирана и не изисква допълнителна намеса на потребителя по време на атаката. Единственото, което се изисква, е да се направи списък на заместванията предварително misc \\ hsts.txt, По подразбиране има няколко записа за yandex, gmail, facebook, yahoo. Важно е да разберете, че тази техника за обхождане няма да ви позволи да прекъсвате сесия или разрешение, ако потребителят влезе в facebook.com в браузъра, защото браузърът незабавно отваря сигурна версия на сайта. В този случай атаката е възможна само ако връзката към facebook.com е взета от друг ресурс, например при влизане в facebook на google.com. От основните проблеми при изпълнението на атаката може да се отбележи непредсказуемата логика на работата на сайтовете с техните поддомейни и функциите на уеб-кода, които могат да обезсилят всички опити за заобикаляне на HSTS. Ето защо не трябва да добавяте никакви сайтове към списъка, дори домейните, които се намират в Intercepter-NG, имат свои собствени функции по подразбиране и работят правилно не винаги. За да се изградят патерици за всеки ресурс, не се иска изобщо, може би в бъдеще ще бъдат въведени някои универсални подобрения, но засега, както се казва, както е. Друг нюанс в текущото изпълнение за провеждане на DNS Spoofing ", но е необходимо DNS сървърът да не е в локалната мрежа, така че да е възможно да се видят DNS заявки към шлюза и да се отговори по желания начин.

- IP напред, Активира чист IP режим за препращане. В този режим, MiTM атаките не са на разположение, но ви позволява да започнете arp офорт в ситуации, в които не можете да използвате Stealth IP. Това обикновено е необходимо, когато в портала има бял списък с легитимни компютри в мрежата, така че NAT не може да функционира правилно.

- Убиецът на бисквитките - Възстановява бисквитките, като по този начин принуждава потребителя да извърши отново разрешение - въведете данни за вход и парола, за да може нападателят да ги прихване. Функцията Cookie Killer работи и за SSL връзки. Има черни ( misc \\ ssl_bl.txt) и белите списъци ( misc \\ ssl_wl.txt). В тях можете да изключите или алтернативно да зададете твърди IP адреси или домейни, на които трябва или не трябва да използвате SSL MiTM. Ако посочите допълнителен SSL порт, не е нужно да посочвате типа read / write, просто укажете номера на порта. Целият трафик е написан ssl_log.txt.

- Дистанционно заснемане (RPCAP). Libpcap ви позволява да прехвърляте мрежови данни от един хост към друг чрез собствен протокол, наречен RPCAP. Т.е. Можете да вдигнете rpcap демона на вашия шлюз и да видите целия трафик, който минава през него. След като стартирате демона, можете да започнете да записвате отдалечен трафик с помощта на Intercepter. Въведете името на хоста или IP демона в специалното поле и след това изберете адаптера от списъка. След това трябва да настроите филтъра "неприемлив IP", замествайки "IP" с действителния IP адрес, зададен на вашата ethernet карта (това е необходимо, за да се игнорира трафика rpcap между вас и демоне).

- PCAP през IP

Тази функция е свързана с отдалечено улавяне на трафика и е отлична замяна на старата и проблемна услуга rpcapd. Името говори само за себе си. На практика на всеки UNIX винаги има връзка tcpdump и netcat, с която можете да регистрирате трафика към отдалечен получаващ компютър. В този случай Intercepter може да отвори порта, чакайки потока от данни във формат libpcap и в реално време, за да го анализира.

Няма основна разлика в източника на трафик, така че освен tcpdump, можете да използвате помощната програма за котки, за да прочетете съществуващ дневник .pcap.

Ето някои примери за използване, по подразбиране Intercepter слуша порт 2002:

Tcpdump -i лице -w - | nc IP 2002

ако планирате да прехвърлите трафик през същия интерфейс, от който заснемате, трябва да добавите правило за филтриране, което изключва трафика на услугата между сървъра и Intercepter:

Tcpdump -i face -w - не порт 2002 nc IP 2002 cat log.pcap nc IP 2002 dumpcap -i лице -P -w - | nc IP 2002

това е аналог на tcpdump "и е част от .flag -Р показва, че трябва да запазите пакетите в стандартен формат libpcap, а не в новата папка.

Алтернативен начин за пренасочване на пакети без помощта на Netcat:

Tcpdump\u003e / dev / tcp / ip / порт

WPAD означава "Протокол за автоматично откриване на WebProxy", който съответства на функцията "Автоматично откриване на настройки" в съвременните браузъри. Тази функция позволява на браузъра да получи текущата прокси конфигурация без намеса на потребителя. Това дори и днес е заплаха и нападателят може лесно да конфигурира злонамерен сървър, за да пречи на уеб трафика. Ситуацията се влошава от факта, че Internet Explorer (и Chrome) поддържа тази функция по подразбиране.

WPAD обикновено не се конфигурира в мрежата, така че поведението обичайната браузър е да се изпрати искания за NetBIOS име «WPAD» (преминаване на метода на DHCP и DNS). Ако отговорът не бъде получен, браузърът просто използва директна връзка. Но ако се получи отговор, браузърът се опитва да зареди конфигурационен файл от HTTP: /ip_of_wpad_host/wpad.dat.

Intercepter-NG ще отговори на всяка заявка и ще поиска от клиентите да използват собствената си конфигурация, така че да могат да филтрират трафика през прокси сървъра. Можете да конфигурирате собствената си конфигурация на всеки друг прокси сървър в мрежата или просто да изберете вградения прокси сървър. Вграденият прокси сървър ви позволява да използвате функцията за вграждане на HTTP.

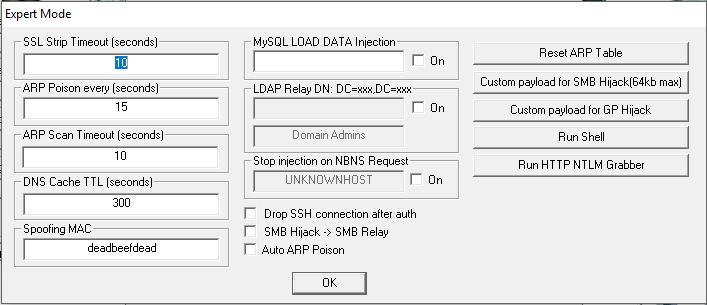

Опции на експертния режим Intercepter-NG

- SSL Timeout (секунди) - Изчакване в секунди SSL Strip

- ARP Poison всеки (секунди) - Направете ARP гравиране на всеки ... секунди

- ARP Timeout за сканиране (секунди) - ARP изчакване

- DNS кеш TTL (секунди) - времетраене на DNS кеша

- Spoofing MAC - MAC адрес, на който адресът на атакуващия ще бъде заменен

- MySQL LOAD DATA инжектиране

- LDAP Реле DN: DC = xxx, DC = xxx

- Спиране на инициализация по заявка за NBNS

- Изключете връзката SSH след разрешение - Нулиране на връзката SSH след упълномощаване

- SMB Hijack -\u003e SMB реле

- Auto ARP Poison - В автоматичен режим, Poison е достатъчно да се направи само един хост в списъка на целите и самата Intercepter ще сканира мрежата на равни интервали и да се добавят нови цели автоматично.

- Нулиране на ARP таблицата- Нулиране на ARP таблицата

- Потребителски полезен товар за SMB Hijack (64kb max)

- Потребителски полезен товар за GP Hijack

- Пуснете Shell- Стартирайте корпуса

- Изпълнете HTTP HTTP NTLM Grabber

Видове сканиране

Сканирането е първият етап, който означава, че много от атаките на MiTM започват с него. За да покажете менюто на скенера, отидете на Режим MiTM и щракнете с десния бутон върху масата.

- Интелигентно сканиране: комбинира ARP сканиране и откриване на шлюз. Към обичайната информация за IP адресите и MAC адресите, производителя на мрежовата карта и операционната система, се извежда името на компютъра. За същия интервал от време вече можете да намерите името Netbios или името на устройството с iOS. За резолвент последния използван доклад на ИДС, въз основа на която работи Apple "ovsky Bonjour протокол. Всички получени имена сега са запазени в кеш файл и ако последващите сканиране по някаква причина, името на информацията за хост не е била получена динамично, ще бъдат взети от кеш. в допълнение тя показва Stealth IP сканиране и автоматично задава съответните полета в раздела MITM IP шлюз (ако се установи) и Stealth IP. също работи за откриване на OS базирани на TTL стойности.

- ARP сканиране (ARP сканиране): Просто проверява подмрежа клас C, определен за избрания ethernet адаптер. Например, ако вашият IP е 192.168.0.10, на 255 IP адресите ще бъдат проверени в диапазона 192.168.0.1-255. Започвайки от версия 0.9.5, програмата проверява мрежовата маска за правилното сканиране на всички подмрежи.

- Откриване на DHCP (Откриване на DHCP): Изпраща излъчвани съобщения от DHCP-Discovery и чака отговор от DHCP сървъри. Ако сървърите отговарят, добавете ги в списъка.

- Откриване на промикс (откриване на мрежови карти в нечетлив режим): изпраща специални ARP заявки към мрежата. Отговарящите домакини очевидно са снайперисти. Някои Ethernet карти (3COM) също могат да реагират, т.е. са възможни фалшиви позитиви.

- Откриване на портала (откриване на шлюз): изпраща SYN пакет през всички хостове в мрежата, ако има шлюз, ще бъде изпратен отговор.

Техниките "човек-в-средата" (MiTM) в Intercepter-NG

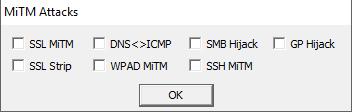

Когато кликнете върху бутона Конфигуриране на MiTMs (шапка с око) отваря диалогов прозорец MiTM атаки:

Той съдържа списък с поддържани техники.

SSL MiTM

Това е стара класическа техника за замяна на сертификати. Позволява да пречи на данните на всеки протокол, защитен от SSL. Стандартната поддръжка е: HTTPS, POP3S, SMTPS, IMAPS. По желание можете да посочите допълнителен порт.

Когато HTTPS бъде заловен, сертификатите се генерират "в движение", като копират оригиналната информация от искания ресурс. За всички останали случаи се използва статичен сертификат.

Естествено, когато използвате тази функционалност, предупрежденията на браузъра и друг клиентски софтуер са неизбежни.

Новата версия напълно пренаписва кода за SSL MiTM. Сега тя работи бързо и стабилно. Също така алгоритъмът за генериране на сертификати се промени, към него бяха добавени допълнителни записи DNS и всички сертификати бяха подписани с един ключ ( misc \\ сървър). Това означава, че добавянето на това самостоятелно подписан сертификат за доверие списъка за целта компютър, можете да слушате SSL трафик за даден ресурс (където няма SSL Фиксирането). функция Убиецът на бисквитките Сега тя работи за SSL връзки. Черно се появи ( misc \\ ssl_bl.txt) и белите списъци ( misc \\ ssl_wl.txt). В тях можете да изключите или алтернативно да зададете твърди IP адреси или домейни, към които трябва или не трябва да използвате SSL MiTM. Ако посочите допълнителен SSL порт, вече не е необходимо да посочвате типа read / write, просто укажете номера на порта. Целият трафик е написан на ssl_log.txt.

SSL Strip

SSL Strip е "мълчалива" техника за прихващане на HTTPS връзки. За дълго време работеща версия съществуваше само под UNIX, сега подобни действия могат да се извършват в NT среда. Долната линия е това: на нападателя е "средна", анализира HTTP трафика, следи всички HTTPS: // връзки и произведен да ги замени по HTTP: // Следователно, клиентът продължава да установи връзка със сървъра незащитена. Всички заявки за заместените връзки се контролират и данните от оригиналните източници на https се доставят в отговор.

защото не се заменят сертификати, няма предупреждения. За да симулирате сигурна връзка, иконата на favicon се заменя.

DNC<> ICMP

Това е напълно нова техника, спомената по-рано или не. Той се основава на същата стара версия на ICMP Redirect MiTM, но отваря нов начин за смучене на данни. Първата стъпка на тази атака е подобна на класическата пренасочване на ICMP, но има една важна разлика.

Така нареченият "нов запис" е DNS сървърът на жертвата. Ще поемем контрол над всички DNS заявки и ще направим някаква магия, преди жертвата да получи отговорите.

Когато преобразуваме (resolvim) somehost.com, DNS ни изпраща отговор, съдържащ един или повече отговори от IP somehost.com. Освен това тя може да съдържа "допълнителни" отговори и ние ще се погрижим и за тях. След завършване на първата част от атаката, жертвата започва да изпраща всички заявки за DNS през хоста на нападателя (NAT). Когато NAT получава отговор от DNS, той чете всички IP адреси и след това изпраща на жертвата съобщение ICMP за пренасочване с преобразуваното IP.

По този начин, докато NAT изпрати DNS отговор обратно на жертвата, нейната маршрутизираща таблица вече има записи за всички преобразувани адреси, които се показват на нашия хост!

Това означава, че не само ще помирим DNS на жертвата, но и всичко, което е било трансформирано. Целият трафик ще бъде подправен чрез фалшив IP \\ MAC.

Тази част от атаката се извършва от NAT, поради което трябва да я конфигурирате правилно.

Поставете отметка в квадратчето "DNS през ICMP", след което попълнете:

- IP адресът на маршрутизатора е IP по подразбиране, използван от жертвата.

- IP адресът на клиента е жертва на IP. Можете да добавите няколко цели, но не забравяйте да започнете, като изпратите от ICCMP ICMP пренасочването на всяка цел.

След добавяне на клиенти трябва да поставите свободен / неизползван IP в полето "New Gateway" и в "Stealth IP".

Изберете адаптер, те трябва да са еднакви, защото ще насочваме трафик към една Ethernet област.

Стартирайте NAT.

Всички DNS отговори се съхраняват в специален списък и NAT редовно (в съответствие с времето, зададено в настройките) многократно изпраща ICMP пренасочвания,

В крайна сметка трябва да направите още едно нещо. Вие не може да "излекува" таблица за маршрутизация на жертвата (както в офорт ARP), така че трябва да махнете отметката "на DNS ↔ ICMP", за да се предотврати повторното изпращане на ICMP пренасочва и изчакайте около 10-15 минути. След това новите записи няма да бъдат добавени, но старите ще работят добре чрез NAT, докато изтече.

WPAD MiTM

За подробности вижте описанието на опцията. Конфигуриране на WPAD (PROXY: PORT).

SMB Hijack

SSH MiTM

Можете да преглеждате данните за SSH удостоверяване (вход / парола) и да видите всички команди, които преминават по време на отдалечената сесия. Поддържат се два механизма за удостоверяване: чрез парола и интерактивно. За да надушим данните на жертвата, трябва да действаме като истински sshd и да предоставяме нашите собствени rsa / dsa ключове. Ако оригиналният ключ за хоста се кешира жертва, а след това предупредително съобщение, ако не кешира, а след това от страна на клиента няма да има каквито и да било признаци на нападение.

Когато жертвата е влязла в профила си, тя може да работи както обикновено, изпълнява команди и псевдо-графични програми, като командир в полунощ. Intercepter WINDOW_CHANGE прихваща искания, следователно, ако жертвата реши да промени размера на прозореца, всичко ще бъде правилно обхождан да се отрази нов прозорец размер.

Програмата работи с отдалечена сесия, но не работи със SFTP. Ако жертвата изпълни SFTP клиента, данните за удостоверяване ще бъдат задържани, но връзката ще бъде отхвърлена и ще бъде маркирана. След това, когато жертвата се опита да се свърже отново, тя ще има достъп до оригиналния сървър SSH в допълнение към фалшивия ни SSHD.

Трябва да се спомене, че нападателят влиза в отдалечения сървър и оставя своя IP адрес в дневниците. В експертния режим можете да изберете опцията да изпуснете връзката ssh след получаване на пълномощията на жертвата. Връзката ще бъде маркирана, а при следващия опит програмата ще позволи достъп до оригиналния сървър.

GP Hijack

Допълнителни функции за атаките "човек-в-средата" (MiTM) в Intercepter-NG

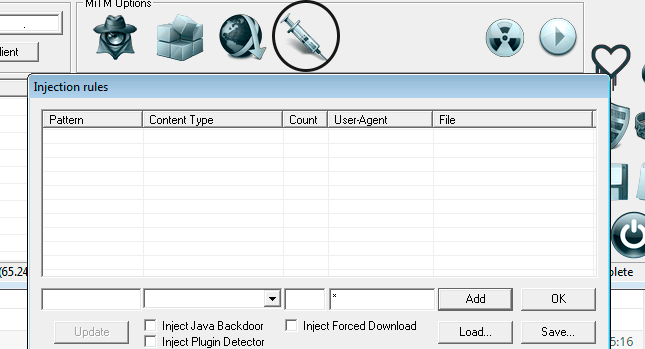

Бутоните за използване на тези функции също се намират в секцията MiTM Options (кубове, символ JDownloader, спринцовка, щит и самостоятелен символ на радиационна опасност):

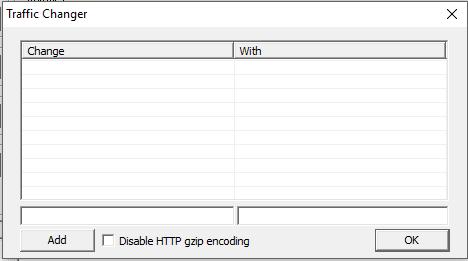

Traffic Changer (промяна на текстовите данни в потока на мрежовия трафик)

Можете да разменяте само данни с еднакъв размер, без да променяте дължината на пакетите. Да приемем, че браузърът отваря site.com/file.txt, който съдържа низа "12345". В отговор на искане за GET, сървърът връща HTTP хедър, в които продължителността на предадените данни са на разположение - Content-дължина: 5. Какво ще се случи, ако на мястото на "12345" към "12356"? Браузърът ще изтегли само на 5 байта, хвърляйки добавянето на "6" и ако се намали размера на данните, като замените "12345" към "1234", браузърът ще получи само 4 байта и ще изчака още един байт до сървъра, докато връзката ще прекъсне за изчакване. Ето защо тази граница на размера е направена. Можете да промените както текстовите данни, така и бинарния синтаксис за двоичните модели, както в C - "\\ x01 \\ x02 \\ x03".

Ако се нуждаете от замяна в HTTP трафик, трябва да активирате опцията "Disable HTTP gzip encoding" в настройките.

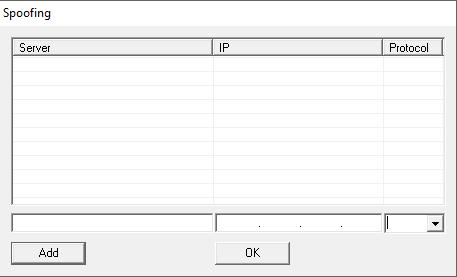

Измама

Spoofing (Spoofing) ви позволява да пренасочвате хостове към даден IP. Поддържа DNS, NBNS, LLMNR.

С DNS можете да зададете маска за пренасочване на всички поддомейни. Обикновено се инсталират двойки domain.com:IP, но поддомейните няма да бъдат подправени. За да ги пренасочите, добавете * (звездичка) пред името на домейна: * host.com

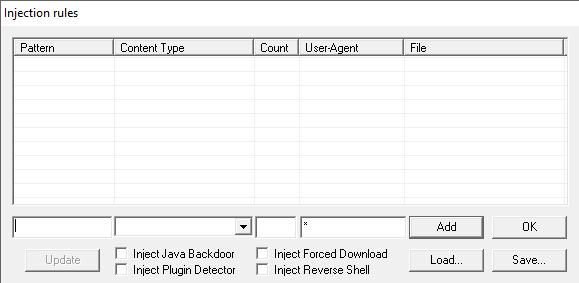

Принудително изтегляне и JS инжектиране

И двете нововъведения се отнасят до режима на инжектиране на HTTP. В руското принудително изтегляне може да се преведе като "принуден качване", защото това се случва отстрани на целта по време на уеб сърфиране. При влизане в сайта, са поканени да изтеглите даден файл с хакер, в зависимост от настройките на браузъра си, той може самостоятелно да изтеглите и потребителят ще вече са избрани, за да го стартирате, или не.

Както знаете, в принудителното зареждане могат да добавят i.exe файл с произволно съдържание, което ще бъде на мястото на изходния файл, който в момента е посетен от потребителя. Знаейки, че целта на щеше да се отвори adobe.com, можете да дадете flashplayer.exe, и като източник на този файл ще бъдат изброени adobe.com или някой от неговите поддомейни.

След един проблем, задействането е изключено, трябва отново да кликнете върху съответното квадратче, за да го инжектирате отново.

JS Inject не е изрично присъствало сред контролите, защото всъщност това е най-разпространеният http инжект, но с една разлика. Когато заменяте един файл с друг, например pictures.jpg с посочения, то е точно замяната на едно съдържание с друго. Zamena.js сценарий е най-вероятно да наруши работата на ресурса, така че новата версия на JS инжектират скрипт не замества един на друг, и да го добавя към съществуващия, предоставянето на възможност за прилагане на допълнителен код без това да повлияе на оригинала.

Режимът FATE съчетава две нови функции: FAKE siTE и FAke updaTE.

Основната цел на FAKE siTE е да получава данни за разрешение от всеки уеб ресурс, като заобикаля SSL и други механизми за сигурност. Това се постига чрез клониране на страницата за упълномощаване и създаване на шаблон, който ще се хоства на вградения псевдо-уеб сървър. По подразбиране композицията на подслушвателя включва един шаблон за accounts.google.com, tk. Оригиналната страница изисква от вас да въведете полето с данните за вход, а след това - с паролата. Направени са малки промени в този шаблон, така че и двете полета да са активни едновременно. Преди атаката трябва да посочите домейна, на който ще бъде поставен шаблонът. След нападението на трафика цели инжектират пренасочване към избрания домейн, и след това автоматично ще проведат intertsepter DNS изигравам на желания адрес. В резултат на това избраната страница за разрешаване се отваря в браузъра.

Функционалност фалшив актуализация (фалшив актуализация) означава появата на съобщението за установяване от "жертва" на софтуера и товаренето, ако файл за актуализация, който е бил добавен полезен товар. Списъкът на поддържания софтуер е много скромен. Ако искате, можете да добавите свои шаблони, можете да видите тяхната структура в misc \\ FATE \\ актуализации.

ARP Poison (ARP оцветяване)

Тя е част от класическата атака "човек-в-средата". Тази атака започва с сканиране на хостове. Когато домакините откриха а някои от тях са избрани като цел, а след това да започне ARP офорт, в резултат на нападнати домакин започват да изпращат своите трафик не се заключва, а нападателя. Нападателят научава (пуши) този трафик, изпълнява други манипулации и го изпраща на целевия сървър. Целевият сървър отговаря на атакуващия (като източник на заявката), този трафик също се подува, модифицира и изпраща на жертвата. В резултат на това за жертвата няма значителна промяна - изглежда, че се обменя информация с отдалечен сървър.

Допълнителни функции на Intercepter-NG

Бутоните за стартиране на допълнителни функции се намират в отделен раздел на дясната колона в прозореца на програмата:

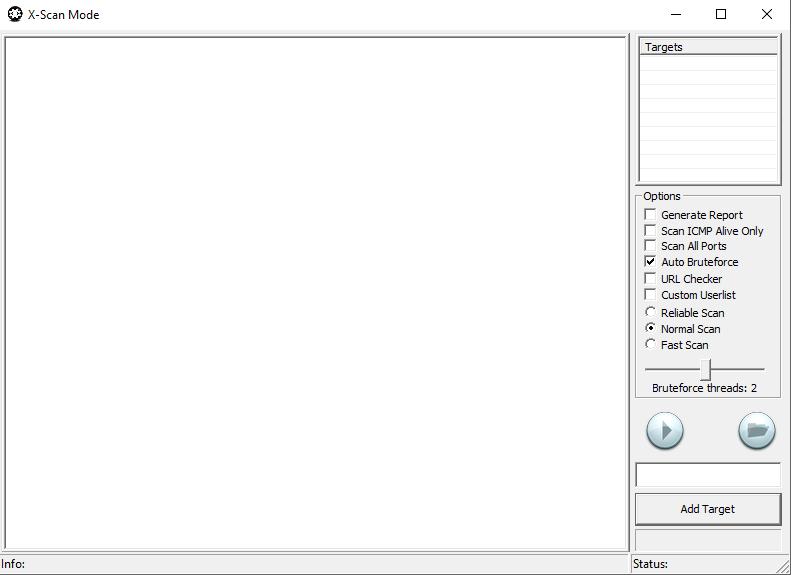

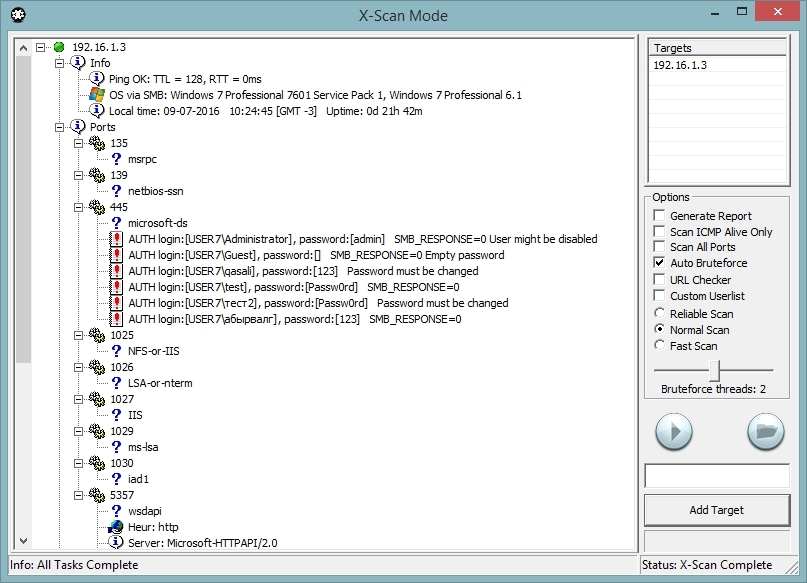

Intercepter-NG разполага със собствен мрежов скенер, който дойде да замени примитивния скенер на пристанищата от предишни версии. Основните му функции са:

- Сканирайте отворени портове и евристично определи следните протоколи: SSH, Telnet, HTTP \\ Proxy, Socks4 \\ 5, VNC, ПРСР.

- Определете наличието на SSL на отворен порт, прочетете банери и различни уеб заглавки.

- Ако се установи прокси или сокс, проверете тяхната откритост отвън.

- Проверете за достъп без достъп до VNC сървъри, проверете SSL за HeartBleed. Прочетете version.bind от DNS.

- Проверете в базата данни за наличието на скриптове на уеб сървъра, потенциално уязвими към ShellShock. Проверете базата данни за списък с директории и файлове за 200 ОК, както и списък с директории от robots.txt.

- Определете версията на операционната система чрез SMB. Ако имате анонимен достъп, получавайте местно време, работно време, списък на споделените ресурси и местни потребители. За набелязаните потребители се стартира автоматично търсене на пароли.

- Идентифицирайте вградения SSH потребителски списък чрез измерването на времето за реакция. За набелязаните потребители се стартира автоматично търсене на пароли. Ако изброяването не работи (не работи за всички версии), търсенето се изпълнява само за корен.

- Автоматична груба сила за HTTP Basic и Telnet. Предвид характеристиките на телнет протокола са възможни фалшиви позитиви.

Можете да сканирате всякакви цели, както в локалната мрежа, така и в Интернет. Можете да посочите списък с пристанища за сканиране: 192.168.1.1:80.443 или диапазон 192.168.1.1: 100-200. Можете да посочите диапазон на адреси за сканиране: 192.168.1.1-192.168.3.255.

За по-точен резултат само 3 хоста могат да бъдат сканирани едновременно. Буквално в последната минута се добавя към данните от изпитванията от сертификатите за SSL, например, ако думата Ubiquiti докато отворен порт 22, а след това автоматично стартира груба сила SSH потребителското ubnt. Същото важи и за чифт Zyxel жлези с администратора на потребителя. За първото пускане на скенера функционалността е достатъчна и не се отстранява добре.

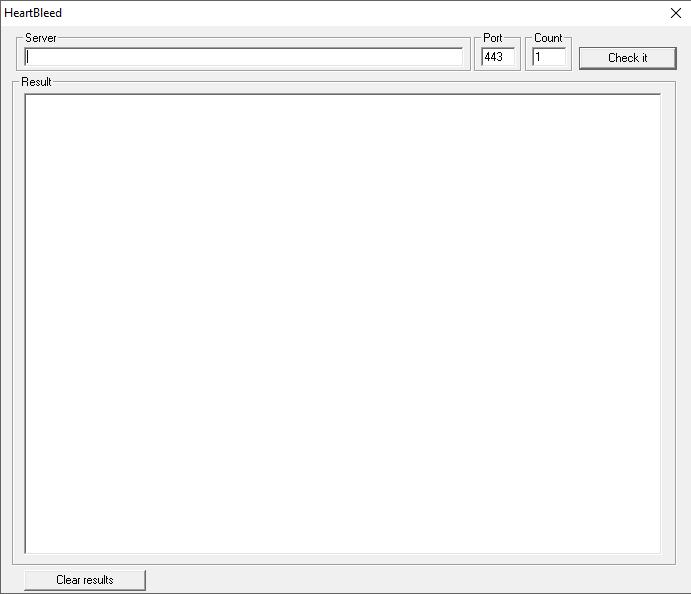

HeartBleed Exploit

Тества дали целта е уязвима за HeartBleed. Ако целта е уязвима, след това използва тази уязвимост - тя получава част от съдържанието на RAM на отдалечения хост.

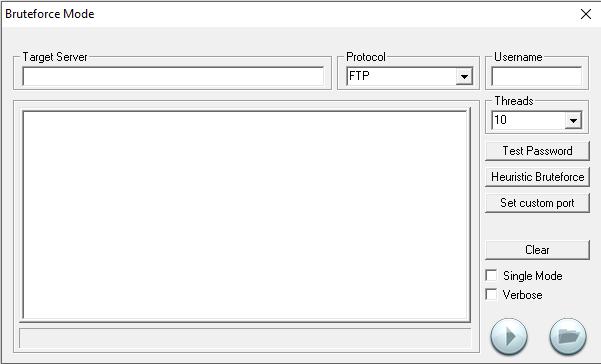

Брутален режим

Поддържа груба сила, атака на груба сила за следните мрежови протоколи:

- POP3 TLS

- SMTP TLS

- HTTP Basic

- HTTP пост

- TELNET

- VMWARE

Можете да посочите броя на темите, на които ще бъдат проверени данните.

Когато се получи изчакване, активната нишка се рестартира от едно и също място и процесът на изброяване продължава.

Има Единичен режим, което показва, че всяка нова двойка за вход: паролата трябва да се проверява с инсталирането на нова връзка, за някои протоколи това позволява да се увеличи скоростта на работа. Работният дневник е запазен brute.txt.

ARP функции

В допълнение към ARP ецване и ARP сканиране, има няколко други функции, свързани с протокола ARP. Две от тях се изобразяват в отделни бутони на дясната колона в прозореца на програмата:

- ARP Watch: изградена лична мониторингова услуга за ARP. Трябва да започнете, като извършите сканиране за ARP, за да попълните списъка с доверени ("чисти") MAC адреси. Ако някой се опита да отрови вашата кеш арфа, ще се появи предупредително съобщение.

- ARP Cage: изолира целевия IP адрес от други локални хостове чрез заличаване на вписвания в arp таблица.

Примери за стартиране на Intercepter-NG

Как да управлявате MiTM в Intercepter-NG

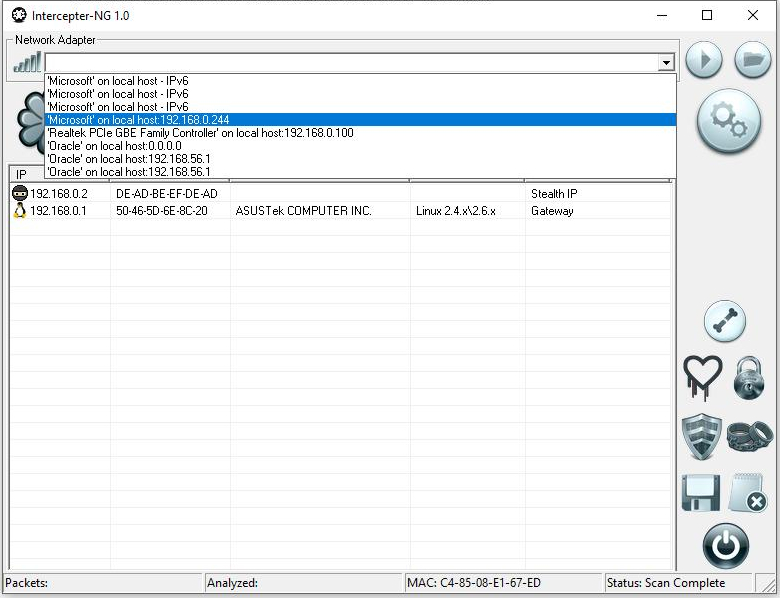

Започнете, като изберете мрежовия адаптер ( Мрежов адаптер):

Кликнете с десния бутон върху празната маса и изберете Интелигентно сканиране:

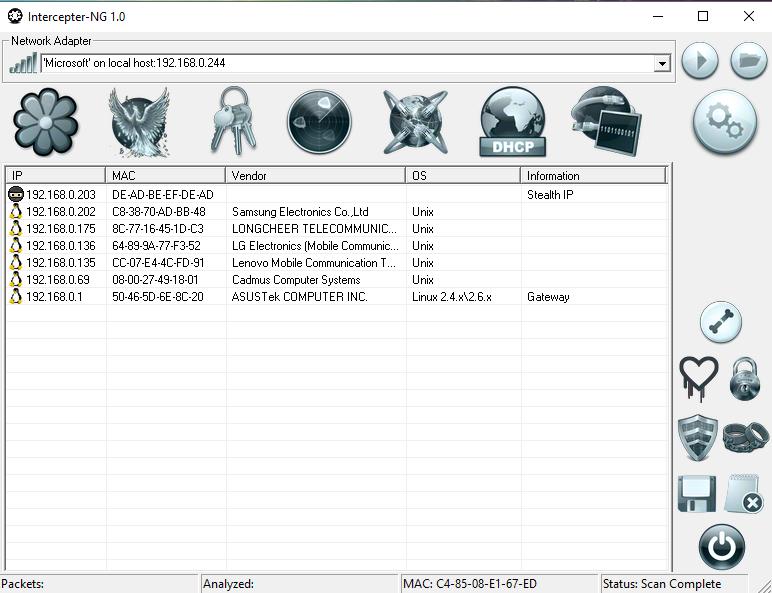

Ще се покаже списък с цели:

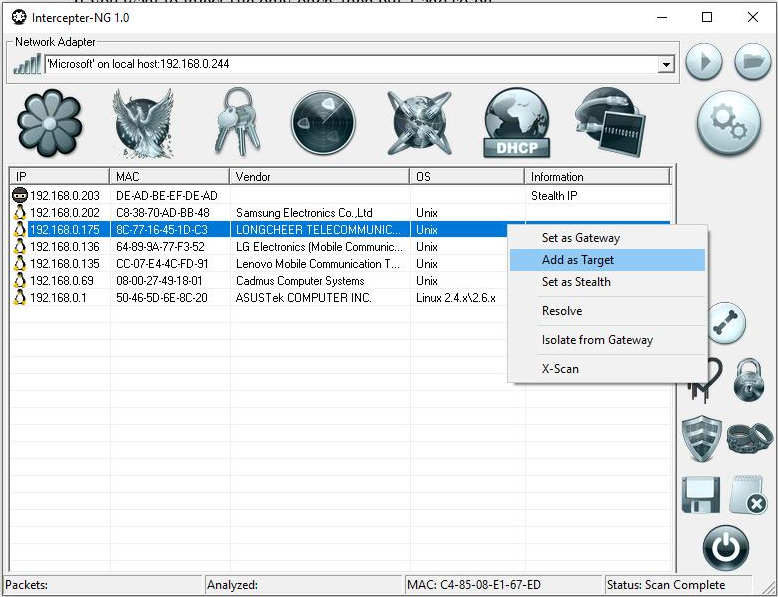

Добавете желаните цели ( Добавете като цел):

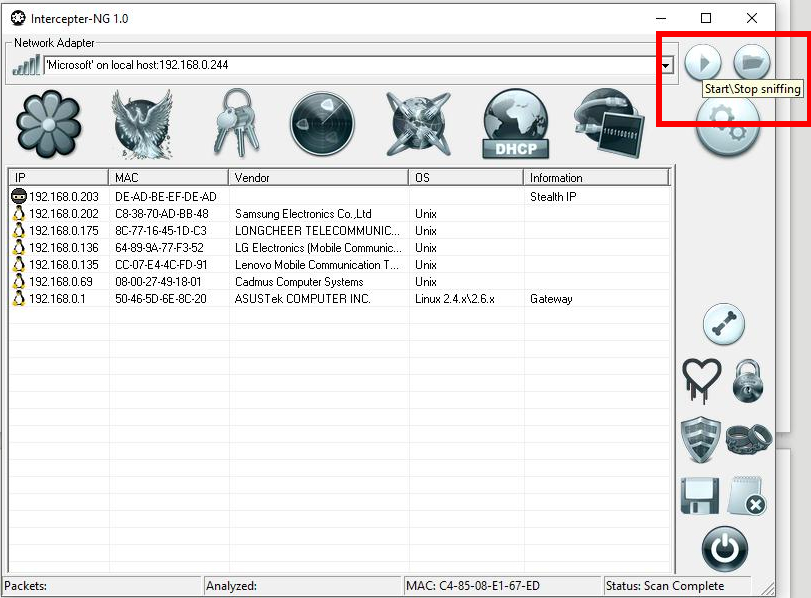

За да започнете да вдишвате, кликнете върху съответната икона:

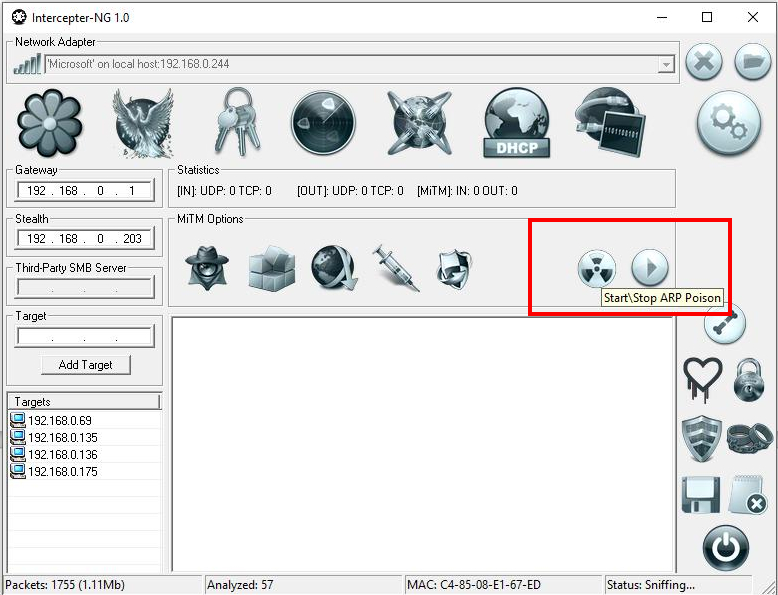

Кликнете върху раздела Режим MiTM (това е глобус с пластир) и кликнете върху иконата ARP Poison (символ на опасност от радиация):

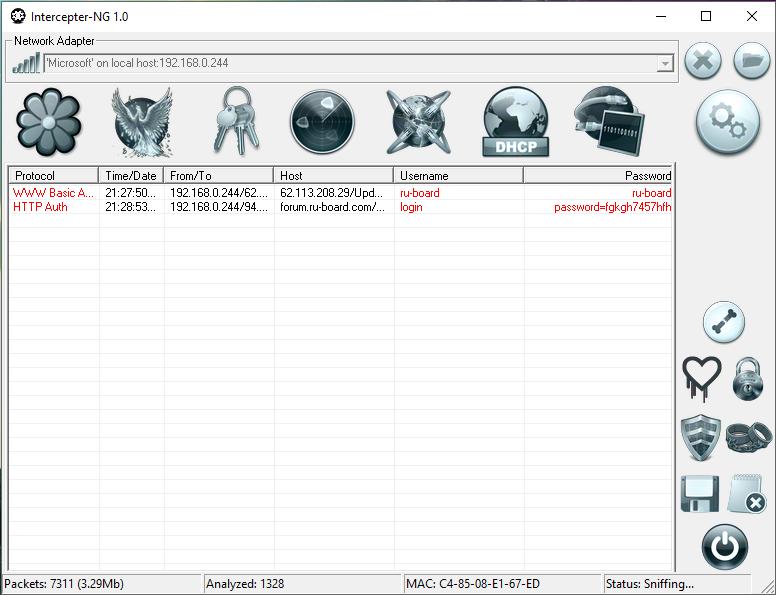

В раздела Режим на паролата (символ - куп ключове), записаните пълномощия ще се появят:

Работете с Wi-Fi и работете с Ethernet

При работа с Wi-Fi или кабелни връзки няма разлика, но трябва да преминете към желания режим, като кликнете върху иконата:

![]()

Офлайн анализ на pcap файлове за улавяне

Има много опции, които могат да забавят или ускорят времето за анализ.

- За да започнете, ако трябва да прочетете голям .pcap файл, изключете " решение".

- Ако your.pcap съдържа големи файлове и е възможен възкресението, скоростта може да падне. Решението е да зададете ограничение на максималния размер на файла за възстановяване.

- Ако не е необходимо да реконструирате нищо, деактивирайте тази опция в настройките. Скоростта ще се увеличи.

- Ако трябва да анализирате само конкретен протокол, например ICQ \\ AIM или само HTTP, след това инсталирайте съответния филтър " pcap филтър"от RAW MODE: tcp порт xxx, където хххНомерът на порта на вашия протокол.

- Можете да качите повече от едно заснемане за анализ. В Отворете диалога изберете няколко файла, всички от тях ще бъдат анализирани на свой ред.

Монтиране на Intercepter-NG

Инсталиране в Linux Kali

Има две официални инструкции за стартиране на Intercepter-NG Linux. описва стартирането на версията на конзолата в Linux, когато тестването не даде положителен резултат.

Вътрешно развитие - намерени онлайн филми, Това е една от най-усъвършенстваните помощни програми за прихващане на трафик, съобщения и пароли / хешове, налични в публичния достъп. Какво може? На първо място, за да прихванат пароли и хешове за следните протоколи: ICQ, IRC, AIM, FTP, IMAP, POP3, SMTP, LDAP, BNC, SOCKS, HTTP, NNTP, CVS, Telnet, MRA, DC ++, VNC, MySQL, Oracle. Друга важна функционалност - прихващане на различни съобщения с дисплей за диалог в реално време. Но този списък не е важен, тъй като Intercepter е почти единственият инструмент, поддържащ Unicode и следователно правилно показва кирилската азбука там, където е необходимо! Да, и това, което трябва да се признае, този списък е почти завършено: дори Gtalk прихванати съобщения (протокол построен върху Jabber) и Mail.Agent, че може да бъде много важно. В арсенала има много технологии за убийци: какъв е единственият "режим на екстрема". Sniffer е достатъчно да се определи дадена мрежа без пристанище - Intercepter-NG ще сканира целия трафик и автоматично "Улов" пакети, свързани с този протокол (чрез анализ на съдържанието им). Тази функция е полезна за идентифициране на прокси и FTP сървъри (другите услуги работят с повече или по-малко предвидими портове). Така или иначе, можете да видите целия трафик в сурова (сурова) форма, но и тук можете да улесните живота си, като поставите някои правила върху показаното съдържание. Награденият трафик може да бъде запазен в pcap-формат (де факто стандарт между сфиндерите) и подложен на допълнителен анализ, например в Wireshark. В допълнение, самото разпознаване има всички възможности за офлайн анализ. Поддържа способност за улавяне на движението дистанционно чрез RPCAP-демон, обикновено е инсталиран на шлюза LAN и ограбва целия трафик на входа / изхода на "външния" свят. Тъй като шлюзовете често се въртят под Linux или xBSD, RPCAP демонът е много полезен. В допълнение към функциите за чисто гмуркане, програмата има набор от много примамливи функции. Нека да започнем с баналното откриване на възли в мрежата, което се прави, като не се правят безпроблемни сканиране на IP адреси. В правилния диапазон Intercepter изпраща искане за излъчване ARP, което изисква всички възли, които го получават, да изпратят своите IP адреси. И Intercepter-NG е в състояние да открие други смукатели. DHCP DISCOVERY ви позволява да търсите DHCP сървъри. Интегрираният MAC-Reprogrammer ви позволява бързо да промените MAC адреса. Не говоря за модула ARP POISON - това е въпрос, разбира се.

Здравейте на всеки, който чете статията.

Той описва как да се прехващат пароли и "бисквитки" в мрежата посредством програмата Intercepter-ng.

Някои поискаха да говорят повече за функционалността, други искаха да покажат повече възможности, някой поиска да вземе предвид най-новата версия (в момента версия 0.9.10 е актуална.

Трябваше да взема моя мързелив гръб и да започна да проучвам всички открити материали по малко.

Започвайки да пиша проект, разбрах, че една статия е незаменима. Затова днес ще има само една теория, описание на някои функции и режими на Интерцептора-ng. В рамките на два или три дни ще пиша за работа с програмата на практика, а след това ще има няколко клипа (за тези, които са толкова лесни за учене).

Казвам веднага - нямам дълбоки технически познания, затова пиша с прости думи и това е ясно за обикновените хора. Ако забележите неточности в моите описания или имате нещо да добавите, пишете в коментарите.

Не мога да опиша всяка функция, само това, което мога да намеря.

Продължаваме да разглеждаме пациента.

Intercepter-нг. Инструментът на хакера на похитителя.

Функционалност (само малка част от всички възможности).

Помислете за режимите и бутоните.

1 - Изберете интерфейса, чрез който сте свързани към маршрутизатора (иконата отляво преминава в Wi-Fi или кабелен режим, изберете свой собствен).

2 — Режим пратеници. Функцията за прихващане на ICQ \\ AIM \\ JABBERreports. Считам, че това е без значение в наши дни, така че няма да се има предвид.

3. — Режим на възстановяване Режим за възстановяване. Когато жертвата преглежда сайтовете, има файлове, картини, някои HTML страници и така нататък. Те са спасени и вие (може да не се пазят изцяло или частично). Може би някой ще бъде полезен за анализ.

4. - Режим на паролата - Тук се показват "бисквитките" с паролите на късмета, въведени от жертвата и посетени сайтове. Когато протоколът Https често е изчезнал и с късмет само бисквитките ще паднат. Но благодарение на някои настройки, понякога можете да се разхождате (за това по-късно).

5 .. Тук ще търсим нашите жертви. За да направите това, щракнете с десния бутон на мишката върху прозореца и изберете Smart scan.

Извеждат се всички устройства в мрежата и тяхната приблизителна операционна система.

Stealth IP е вашият скрит IP, под който се криете в работата.

Нека разгледаме режима по-подробно

Ако натиснете «Promisc откриване» се показва на устройството има вероятност да пресече трафика (често погрешно) ... внимателно, защото може да се покаже, че маршрутизаторът ви е прехващач.

Когато кликнете върху конкретна IP, можете да добавите жертва към Nat (Add to nat), за да продължите да се прихващате.

Също така, ако изберете "Сканиране на портове", можете да сканирате отворени портове. До Nmap функциите са далеч, но ако сте готови само тази програма ще слезе.

Нищо по-интересно тук.

6. Нат режим, Нат режим - Основният режим, в който ще работим. Тук се извършват основни подготовки и ARP атаки.

В тази статия няма да се съсредоточа, ще разгледаме в следващия.

7. DHCP режим, Режим DHCP - Позволява ви да вдигнете DHCP сървъра си в мрежата. Не съм работил с този режим и не мога да предложа нищо за него.

8. Режим RAW - Суров режим. Отдалечено подобно на програмата Wireshark. Показва основната дейност в мрежата. Понякога можете да хванете нещо интересно, ако знаете какво да търсите.

9 .. Настройките на програмата Intercepter-ng. Важната част, следователно ще разгледаме по-подробно.

Заключете тавата - Когато програмата е сведена до минимум, в тавата ще се постави парола. Паролата по подразбиране е 4553.

Запазване на сесията - автоматично запаметява отчети за PCAP файлове за по-нататъшно проучване и анализ.

безразборен - Нероденият режим. Когато е активирана, програмата чете всички пакети. Ако не е инсталирана, тя само чете пакетите, които се изпращат към посочения интерфейс. Не всеки Wi-Fi модул може да работи с него. Нямам представа защо се нуждае от него, той не забелязва разликата с него и без него.

Autosave, Автоматично записва отчети в текстов формат в основната папка с програмата.

Мрежов изглед, Преглед като таблици. Ако изключите, отчетите в програмата ще отидат в списъка. Вижте как е по-удобно, със или без него.

Иос убиец и убиец на "Куки", Почти идентичен. Убиецът на "бисквитката" е създаден, за да гарантира, че ако жертвата вече е запазила паролата на сайта, излезе от сайта и ще трябва да го въведе отново и следователно ще получите парола. Иос убиецът е предназначен за Iphone и Ipad, така че жертвата да е извън социалните програми (VK, Facebook, Icloud и т.н.).

Деградация на Kerberos.Kerberos е мрежов протокол, един от видовете удостоверяване. Благодарение на функцията, използвайки smb hijaking, можете да заобиколите тази защита. Ние не сме се срещнали с такъв протокол, така че няма да го разгледаме.

Hsts, Интересен чип преминаващ Hsts от най-новата версия, но не съвсем стабилен. Долната линия е, че много сайтове автоматично преминават от Http към Https защитения протокол, което ни предпазва от прихващане на данни. SSL лентата не винаги се справя, така че тази функция понякога може да помогне. Няма да опиша принципа (можете да го намерите на хъб).

Единственото нещо, от което се нуждаете в папката на програмата, е да създадете необходимия домейн в файла misc \\ hsts.txt. Някои популярни вече са там. Най-важното е, че трябва да назначите писмо до главния домейн. Например vk.com:vvk.com или ok.ru:oks.ru и така нататък.

Програмата ще замени защитената страница за авторизация на сайта, на фалшифицирания, но авторството на IP остава основната.

В нейния пример работи понякога, но по-добре от нищо. Експериментирайте като цяло.

Wpad конфигурация. Въведете WPAD-WebProxy Auto-Discovery или активирате стандартния прозорец Wpad. За да го активирате, в режим Nat проверете квадратчето Wpad mitm.

В режима на режим Exppert (иконата на планетата), може да се интересуваме от клеймото за отравяне с Auto ARP. Т.е., когато хората се свързват с мрежата, те автоматично ще бъдат добавени в режим nat.

В секцията "Настройки" няма нищо повече за разглеждане, така че да продължите.

10. - HeartBleed експлоатират търсене на уязвимост HeartBleed.

11. - Режим на груба сила - Брут от някои протоколи за цели. Трябва да знаете потребителското име. Паролите за грубо са в програмата и можете да използвате речника си.

12. ARP watch - В този режим можете да видите дали ARP атаката (заглушаване на трафика и т.н.) в случай на атаки, в режим Nat, предупреждение ще се покаже своевременно.

13. ARP Cage - Арп клетка. Изолира домакина. Пренасочва жертвата към друг IP адрес. Това е полезно при спиране на изходящия спам и т.н.

Това е цялата информация, която мога да намеря и да разглобявам.

Малко за режима Nat.

Тъй като цялата основна работа ще се осъществи директно чрез този режим, ще се опитам да опиша с какво ще се изправим.

Router IP - директно към IP рутера, към който е свързан. Той се определя автоматично, когато извършвате интелигентно сканиране в режим Scan.

Стелт ИП - Скритият ви ИП.

Нат клиентите - тук са показани атакуваните "жертви".

Мито опции.

Конфигуриране на mitms - Тук основните мита атаки са включени / изключени.

![]()

Ще разгледам две неща: SSL Mitm и SSL Strip.

SSL mitm - техника, която заменя сертификатите за жертвата.

Изисква се при задържане на данни. За съжаление много браузъри и клиенти на мобилни телефони са се научили да ги блокират, да ни предупреждават или дори да не ни позволяват да влизаме в мрежата.

Ssl Strip - Също така функция, от която често се нуждаем. Това е по-скрит SSL. "Безшумна" техника за прихващане на HTTPS връзки. Няма сертификат за замяна, затова е по-трудно да се изчисли и няма предупреждения за проблеми със сигурността. Изисква се при използване на убиец на "Куки". когато трябва да изплъзнем файла на жертвата и така нататък. Нека разгледаме по-отблизо следващата статия.

Превключване на трафика - замяна на трафика. Безполезна функционалност за забавление. Замяната на искането на Http за жертвата (например човек иска да отиде на един сайт и да го препрати на друг). Но това не е всичко гладко, повече подробности в следващата статия.

Конфигуриране на http инжекция - тук установяваме жертвата да изтегли файла, от който се нуждаем. Това може да бъде ненатрапчива картина, скрипт или програма. Повече подробности в следващата статия.

Бутоните "Start arp poison" и "Start nat" започват нашата атака. Когато е активирана отровата "Start arp poison", втората се активира незабавно. Но преди да разрешите това, е необходимо да активирате - Стартирайте смученето в горната част, до избор на интерфейса на маршрутизатора.

Това всъщност е всичко в тази статия, аз съм изненадан от извадките ви, ако сте прочели толкова далеч. Ако има нещо, което да се определи, или да се допълни пиша в коментарите, и аз ще го постави в статията.

Един от тези дни вече ще обмислям работа с Intercepter-ng на практика. Така че останете при нас и отново ще ви видя.

И не забравяйте - Големият брат ви наблюдава!

С голямо удоволствие бих искал да представя нова версия на Intercepter-NG 0.9.10, която по мое мнение значително разширява обхвата на инструмента. Този преглед ще бъде представен не като сух списък на нововъведенията, а като описание на новите вектори на атаки, както и редица технически подробности и елементи на хак-история. Нека започнем ...

Мрежово сканиране

Както винаги, са направени много корекции и малки подобрения, които нямат смисъл да се изброяват.

Който често използва инструмента, знае, че един от основните режими е режимът на мрежово сканиране и по-специално функцията за интелигентно сканиране. Към вече познатата информация за IP адресите и MAC адресите, производителя на мрежовата карта и операционната система, беше добавен изходът от името на компютъра.

За същия интервал от време вече можете да намерите името Netbios или името на устройството с iOS.

За резолвент последния използван доклад на ИДС, въз основа на която работи Apple "ovsky Bonjour протокол. Всички получени имена сега са запазени в кеш файл и ако последващите сканиране по някаква причина, името на информацията за хост не е била получена динамично, ще бъдат взети от В този режим можете да добавите само 1 хост към целевия списък и Intercepter ще сканира мрежата с определен интервал и автоматично добавете нови цели.

Брутален режим

В този режим бяха добавени TLS поддръжка за протоколи SMTP и POP3, както и заличаване на разрешението TELNET.

Сега, когато се получи изчакване, активната нишка се рестартира от едно и също място и процесът на изброяване продължава.

Имаше един режим, който показва, че всяка нова двойка L \\ P трябва да бъде проверена с инсталирането на нова връзка, за някои протоколи това позволява да се увеличи скоростта на работа. Работният дневник се запазва в brute.txt.

Превключвател на трафика

Неколкократно имаше молби да се изпълни функцията за заместване на трафика и те не останаха незасегнати, но не се радвайте преди време.

На въпроса за брояча: "Защо точно се нуждаете от тази възможност?" Някои потребители затрудниха да отговорят или казаха, че се шегува да променя думите в уеб трафика. И за да не обяснявате на всеки шегаджия защо резултатът не винаги оправдава очакванията, можете да замените само данни с еднакъв размер, без да променяте дължината на пакетите. Ограничението изобщо не е свързано с проблеми при техническото изпълнение, няма сложност при сриване на етернет рамки с преизчисляване на съответните полета tcp. Всичко се основава на протоколите за приложения. Да разгледаме един пример с HTTP.

Да приемем, че браузърът отвори site.com/file.txt, който съдържа низа "12345". В отговор на искане за GET, сървърът връща HTTP хедър, в които продължителността на предадените данни са на разположение - Content-дължина: 5. Какво ще се случи, ако на мястото на "12345" към "12356"? Браузърът ще изтегли само на 5 байта, хвърляйки добавянето на "6" и ако се намали размера на данните, като замените "12345" към "1234", браузърът ще получи само 4 байта и ще изчака още един байт до сървъра, докато връзката ще прекъсне за изчакване. Ето защо тази граница на размера е направена. Можете да промените както текстовите данни, така и бинарния синтаксис за двоичните модели, както в C - "\\ x01 \\ x02 \\ x03".

Ако се нуждаете от замяна в HTTP трафик, трябва да активирате опцията "Disable HTTP gzip encoding" в настройките.

HSTS Spoofing

Както беше обещано, имаше един байпас на HSTS в поведението на SSL Strip. Техниката на заобикаляне на мерките е сравнително проста, но в изпълнението са налице определени трудности, така че не очаквайте никакви специални резултати. Да разгледаме пример за Yandex Mail чрез браузъра Chrome. Ако отидете ya.ru , тогава в горния десен ъгъл ще бъде https връзката "Вход за поща", с която SSL Strip може лесно да се справи. След това се отваря формуляр за упълномощаване, където методът POST прехвърля данни към passport.yandex.ru , Дори и "stripping" https оторизацията ще се случи в SSL, защото хост passport.yandex.ru е включен в предварително заредения списък с хромирани. С цел да се пресече още данните трябва да сменим името passport.yandex.ru домакин на друг, така че браузърът не откриете, че този ресурс трябва да присъства строго чрез защитена връзка. Например можете да замените passport.yandex.ru с paszport.yandex.ru, в който случай данните ще бъдат изпратени в ясна форма на промененото име на домейн. Но тъй като такъв домейн - paszport.yandex.ru не съществува, освен това се изисква да се направи DNS Spoofing, т.е. клиентът при разрешаването на paszport.yandex.ru трябва да получи в отговор оригиналния IP адрес от passport.yandex.ru. Тази процедура е автоматизирана и не изисква допълнителна намеса на потребителя по време на атаката. Единственото нещо, което се изисква, е да се направи списък на заместващите в misc \\ hsts.txt предварително. По подразбиране има няколко записа за yandex, gmail, facebook, yahoo. Важно е да разберете, че тази техника за обхождане няма да ви позволи да прекъсвате сесия или разрешение, ако потребителят влезе в facebook.com в браузъра, защото браузърът незабавно отваря сигурна версия на сайта. В този случай атаката е възможна само ако връзката към facebook.com е взета от друг ресурс, например при влизане във facebook на google.com , От основните проблеми при изпълнението на атаката може да се отбележи непредсказуемата логика на работата на сайтовете с техните поддомейни и характеристики на уеб-код, които могат да обезсилят всички опити

байпас HSTS. Ето защо не трябва да добавяте никакви сайтове към списъка, дори домейните, които се намират в Intercepter-NG, имат свои собствени функции по подразбиране и работят правилно не винаги. За да се изградят патерици за всеки ресурс, не се иска изобщо, може би в бъдеще ще бъдат въведени някои универсални подобрения, но засега, както се казва, както е.

Друг детайл в текущото изпълнение на DNS Измама "и DNS сървър, който трябва да намери не е в локалната мрежа, за да може да видите заявките за DNS до шлюза и да се отговори на тях по подходящ начин.

Важно е да се отбележи, че новата версия значително подобри работата на SSL Strip.

Принудително изтегляне и JS инжектиране

И двете нововъведения се отнасят до режима на инжектиране на HTTP. В руското принудително изтегляне може да се преведе като "принуден качване", защото това се случва отстрани на целта по време на уеб сърфиране. При влизане в сайта, са поканени да изтеглите даден файл с хакер, в зависимост от настройките на браузъра си, той може самостоятелно да изтеглите и потребителят ще вече са избрани, за да го стартирате, или не.

Както разбирате, можете да добавите .exe файл с произволно съдържание към принудителното качване и източникът на този файл ще бъде сайтът, който потребителят посещава понастоящем. Знаейки, че целта ще се отвори adobe.com, можете да издавате flashplayer.exe и като източник на този файл ще бъде посочен adobe.com или един от неговите поддомейни.

След един проблем, задействането е изключено, трябва отново да кликнете върху съответното квадратче, за да го инжектирате отново.

JS Inject не е изрично присъствало сред контролите, защото всъщност това е най-разпространеният http инжект, но с една разлика. Когато заменяте един файл с друг, например pictures.jpg с посочения, то е точно замяната на едно съдържание с друго. Zamena.js сценарий е най-вероятно да наруши работата на ресурса, така че новата версия на JS инжектират скрипт не замества един на друг, и да го добавя към съществуващия, предоставянето на възможност за прилагане на допълнителен код без това да повлияе на оригинала.

SSL MiTM

Гладко подхождайте към най-интересните новости. Новата версия напълно пренаписва кода за SSL MiTM. Сега тя работи бързо и стабилно. Също така алгоритъмът за генериране на сертификати се промени, към него бяха добавени допълнителни записи dns и всички сертификати бяха подписани с един ключ (misc \\ server). Това означава, че като добавите този сертификат, подписан от автора, в списъка с надеждни цели на компютъра, можете да слушате трафик SSL към всеки ресурс (където няма SSL Pinning). Функцията Cookie Killer работи и за SSL връзки. Бяха показани черни (misc \\ ssl_bl.txt) и бели списъци (misc \\ ssl_wl.txt). В тях можете да изключите или алтернативно да зададете твърди IP адреси или домейни, на които трябва или не трябва да използвате SSL MiTM. Ако посочите допълнителен SSL порт, вече не е необходимо да посочвате типа read / write, просто укажете номера на порта. Целият трафик е написан на ssl_log.txt.

Отклоняване на групова политика

Още веднъж SMB е закрепила прасето на Microsoft, защото благодарение на тази уязвимост за около час и половина можете да имате достъп до всеки компютър в домейна (с изключение на домейн контролера). В какво е същността.

Всеки 90 + случайно число от 0 до 30 минути на членове на домейна изисква групови правила от DC. Това става чрез SMB, като се отваря мрежовият адрес \\\\ DC \\ SYSVOL \\ domain.name \\ Policies \\ UUID \\ gpt.ini.

Съдържанието на този файл е:

Версия = 12345

Този номер е относителна версия на текущата групова политика. Ако версията не се е променила от последната актуализация, процесът на получаване на групови правила се прекратява, но ако версията е различна, трябва да ги актуализирате. На този етап клиентът поиска активния CSE (разширения от страна на клиента) от домейна, който включва различни скриптове за влизане, задачи за график и т.н. Разбира се, атакуващият, издигнат в средата, може да замени една от задачите, която се генерира от администратора като файл. В този сценарий, експлоатацията ще бъде много прост, но всички от тях CSE изключена по подразбиране и единственото нещо, което можете да направите - модифициране на системния регистър, тъй като клиентът иска повече един файл, за да актуализирате групови политики - на GptTmpl.inf, чрез който можете да добавяте или изтривате запис. Авторите на двата статия решиха да използват добре познатия метод - AppInit_Dll. Ние регистрирахме натоварването на нашите DLL от мрежовия път в необходимия ключ на системния регистър, след което новосъздаденият процес в системата изпълни произволен код. Но този метод е полезен само като доказателство за концепцията, защото AppInit_Dll е деактивиран по подразбиране в продължение на много години. В тази връзка, той е бил натоварен със задачата да намери начин за отдалечено изпълнение на код, без да се налага да чакам за рестартиране, какъвто е случаят с добавянето на функцията за автоматично стартиране в ключа Run.

Напразно е направил много опити по някакъв начин да се постигне желания, а един добър човек (THX човек) не се препоръчва много интересно ключ на системния регистър, който не бях по-рано известен нищо.

Можете да зададете дебъгер на ключ за всеки .exe файл. Например, за да се уточни, че искате да отворите calc.exe чрез C: \\ път \\ debuger.exe и веднага след като тя стартира калкулатор - първото нещо, което да се отвори за отстраняване на грешки, командния ред, която ще бъде начин да Calc "и той вече изглежда почти готов разтвор, колкото е възможно. изпълнение на код без да се налага да се рестартира, макар и при определени условия. в момента аз съм доволен от ограничението за неизбежността на участието на потребителя в процеса на достъп, т.е., вместо калкулатора можеше да изпълнява код, като се обадите на IE или Chrome, или по всякакъв друг начин, но нов проблем . Е Ако нападнат потребителят няма администраторски права, дори и след получаване на обвивката не е било възможно да се отстрани по-рано добавя към дебъгер регистър, което означава, че след прекратяване на атаките, или когато рестартирате - управлявана прилагане спря да работи, защото zaspuflenny мрежа адрес debuger.exe вече не съществуваше.

Необходимо е да се намери начин да се получи не само достъп до черупки, но задължително с администраторски права. Изпускайки всички следващи трудности, ще опиша резултата. След получаване на груповите правила, системата трябва да ги приложи, затова svchost се извиква и създава нов процес taskhost.exe със системни права. Стоейки като дебъгер за taskhost.exe били убити наведнъж два заека - ние не просто се черупка със система за привилегии, но го получите веднага, без ръчна намеса от страна на потребителя. Атаката е напълно автоматизирана, можете да изберете група цели едновременно и в рамките на половин до два часа, за да получите цял набор от активни сесии на черупки с максимални права. За тази цел дори не е нужно да сте най-големият член на домейна. Единственото, което е необходимо е да се даде възможност за достъп до мрежата: позволете на всички разрешения да се прилагат за анонимни потребители. При тестване, за да не чакате час и половина, достатъчно е да стартирате gpupdate от конзолата. Той се проверява на патентован Windows 7 \\ 8.1 в домейни със сървъри 2008R2 \\ 2012R2.

Какви мерки за защита? Microsoft издаде кръпка за MS15-011, въвеждайки така наречения UNC Hardened Access, който изисква ръчна конфигурация. Интересна фраза присъства в бюлетина:

"Потребители, които могат да работят с административни потребителски права."

Както става ясно, заплахата е еднакво висока за всеки потребител.

Въпреки пълния потенциал на GP Hijacking, струва ми се, че друга новост от това съобщение заслужава специално внимание ...

десерт

Това, което ще бъде обсъдено в крайна сметка, не може да се нарече нова функция. По-скоро това е атакуващ вектор, който се отваря, когато редица съществуващи решения се използват заедно в Intercepter-NG.

Акцентът в този случай е върху безжичните мрежи и мобилните устройства, по-специално под управлението на iOS - Iphone и Ipad's. Всеки знае, че елементарната арпова отрова на тези устройства практически не дава нищо. Задържането на бисквитки от отворени сайтове в браузъра е може би единственото нещо, което може да бъде изчислено, защото в повечето случаи потребителят работи чрез собствени приложения от различни услуги, където комуникацията със сървъра се осъществява чрез SSL. Дори ако се опитате да хоствате SSL MiTM, няма да работи, приложенията просто ще спрат да работят с неверен сертификат. Поради това се смята, че от подслушване на мрежата телефоните и таблетите са доста добре защитени по подразбиране.

Но представете си следната ситуация, средният потребител седи в приложението Instagram и сканира касетата.

Изведнъж, приложението спира да работи, се оплаква от липсата на връзка и потребителят отваря instagram.com на браузъра, когато сигнал изскача с текст "За да продължат да работят върху instagram.com инсталирате нов сертификат за безопасност" и след това затворите съобщението, ще бъдете подканени да инсталирате нов сертификат. По-нататъшно развитие, разбира се, зависи от потребителя, но шансовете са, че той все още се установи, предложен сертифицирането е доста висока, тъй като ситуацията е доста правдоподобно: вече не стартирате приложението, посетили сайта и видя необходимостта от актуализиране на предупреждението е актуализиран - тя работи, но в действителност Нападателят замени сертификата си и сега прочита всички SSL трафик. Въвеждането на Forced Download, JS Inject и стабилно функциониращия SSL MiTM ни позволяват да приложим подобен сценарий на два етапа:

1. Do.js инжектира с въвеждането на сигнал ("Моля, инсталирайте нов сертификат за% domain%.");

Шаблонът% домейн% ще бъде заменен с името на сайта, на който е настъпила инжекцията.

2. Принудително изтегляне на misc \\ server.crt - коренния сертификат в Intercepter-NG.

3. Активирайте SSL MiTM (както и ssl лента за работа с инжекции).

4. След стартирането на атаката на целевото устройство SSL връзките спират да работят и в браузъра ще се издава предупреждение със сертификат.

Има логичен въпрос, какво да се прави с SSL трафика, с изключение на пасивното прихващане на вече установени сесии. Помощта идва Cookie Killer, която работи добре, например, на приложението Facebook.

Има iCloud в iOS и нейния свещен граал - iCloud, но възстановяването на бисквитката не помага да се рестартира сесията. Тя е за iCloud, както и Instagram и VK, е добавен IOS Killer функция, която връща на сесията и позволява на тези приложения, за да се намеси, преупълномощаването. Този фокус не може да се направи с AppStore, защото там, очевидно, се използва SSL Pinning. Този вектор се тества на iOS 5 \\ 6 и 8.4.

Планът беше да се добави възможността да създадете свои собствени манипулатори на Lua или чрез DLL плъгина, но реалната лихва съдейки по реакцията на потребителите, които не разполагат с такива. Новата версия вероятно ще бъде следващата година, може би през есента ще бъде функционален ъпгрейд Intercepter-NG за Android. Въпросите, обратната връзка, заявките за функции винаги са добре дошли. Това е всичко.

Демонстрация на нови функции е представена във видеото.

Контакти в проекта:

уебсайт: sniff.su

Поща: [email protected]

блог:

Как да промените потребителското име в Windows XP

Как да промените потребителското име в Windows XP Каква е скоростта на интернет?

Каква е скоростта на интернет? Как да свържете Wi-Fi на лаптоп

Как да свържете Wi-Fi на лаптоп