Системният администратор е забранил използването на запазени идентификационни данни за вход. контролира правата на администраторски профил

Към днешна дата в мрежата има стотици, а може би дори хиляди администраторски профили. Имате ли контрол над всички тези профили и знаете ли какво могат да направят?

Защо трябва да проследявам администраторските профили?

Ако сте администратор windows Networking, и това мнозинство, тогава вашето внимание трябва да бъде насочено към корпоративното предприятие Active Directory. С всички тези притеснения относно сигурността на домейн контролери, сървъри, услуги, приложения и интернет свързаност, остава много малко време, за да се гарантира, че вашите администраторски акаунти се наблюдават правилно.

Причините за мониторинга на тези сметки са огромни. Първо, потенциално може да има хиляди такива сметки в големи или средни мрежи, така че вероятността тези сметки да излязат извън контрол е висока. На второ място, повечето компании позволяват на обикновените потребители да имат достъп до тях сметка местен администратор, което може да причини проблеми. На трето място, с първоначалната сметка на администратора е необходимо да се справяте внимателно, така че ограничаването на привилегиите е отлична предпазна мярка.

Колко администраторски акаунта имате?

За да отговорите на този въпрос, е необходимо да направите някои изчисления (както би казал Jethro Bodine). защото всеки компютър с операционна система Windows има профил на местен администратор, след което ще започнем оттук. Тези компютри включват Windows NT, 2000, XP и Vista. Уверете се, че включвате всички клиентски компютри, които се използват от администратори, програмисти, служители и дори се намират в сървърната стая или на устройствата за приложения. Ако имате павилиони, тестови компютри, централизирани работни станции и т.н., всички трябва да бъдат включени и в изчисленията ни. Не е нужно да броите потребителските профили още, защото броят на устройствата може да не съответства на броя потребители.

Сега трябва да разгледате броя на сървърите, които имате. Все още не е необходимо този списък да включва контролери на домейни. От всички ваши сървъри трябва да разпределите сървъри, които изпълняват следните задачи: съхранение на данни, сървър за печат, сървър на приложения, пощенски сървър, офис сървър и др. Всеки от тези сървъри има локален SAM и следователно има локален администраторски акаунт. Тази сметка не може да се използва много често, но това може да бъде още по-важна причина, поради която е необходимо да се наблюдават нейните права.

И накрая, трябва да обмислите контролерите на домейни. Тук имате много важен администраторски акаунт - това е сметка, която контролира Active Directory. Този администраторски профил не само управлява Active Directory, но също така управлява коренния домейн, както и корпоративния администраторски акаунт. Ако имате повече от един домейн, трябва да имате един администраторски акаунт за всеки домейн. Съответният администраторски профил е валиден само в домейна, в който се хоства, но все още е много важен акаунт.

Ограничаване на правата за влизане

Няма много физическо ограничение на привилегиите за влизане за тези администраторски профили. Тези сметки обаче не трябва да се използват ежедневно. Следователно е необходимо да се предприемат някои мерки за ограничаване на тяхното използване. Очевидният избор е да се ограничи броят на потребителите, които познават паролите за тези профили. За администраторски профили, свързани с Active Directory, би било добре да разработите процес за задаване на пароли, когато никой потребител не знае цялата парола. Това може да се направи лесно, когато двама различни администратори влязат в част от паролата и след това документират тази част. Ако този профил е необходим, тогава е необходимо да получите и двете части на паролата. Друга възможност е да използвате програмата автоматично да генерира парола, която ви позволява да генерирате сложна парола.

Ограничаване на достъпа до профила на местния администратор

Независимо дали позволявате на обикновените потребители да имат достъп до работното си място или не, трябва да ограничите достъпа им до локалния администраторски акаунт. Два прости начина да направите това са да смените името на локалния администраторски акаунт и често да го променяте. Има обекти за групови правила за всяка от тези настройки. Първият параметър е разположен в компютърна конфигурация | Windows Settings | Настройки за сигурност | местни политики | опции за сигурност, както е показано на фигура 1. политика, която трябва да бъде създадена нарича Профили: Преименуване администраторския акаунт.

Фигура 1: Правила за промяна на собствеността на локалния администраторски акаунт

Втората политика, която искате да конфигурирате, и е част от нов набор от настройки политика (набор от настройки за правила), който ще се появи през 2007 г. Тази политика е част от комплект, наречен политик апартамент, и се намира в една компютърна конфигурация | Windows Settings | Контролен панел | локални потребители и Групи, както е показано на Фигура 2.

Фигура 2: Правила за нулиране на паролата за профилите на администраторските акаунти в локалния администратор

Забележка: Това правило не пречи на обикновения потребител постоянно да наблюдава този профил, защото единственият начин да направите това е да ги премахнете обикновен потребител от групата на администраторите.

Ограничаване на достъпа до мрежата

Както всеки знае (но не всеки си спомня), администраторската сметка не трябва да се използва ежедневно. По тази причина няма нужда да конфигурирате мрежата, за да разрешите достъпа до мрежата под този профил. един добър начин ограничението за този профил е да деактивирате администраторския акаунт от достъп до сървъри и контролери на домейни в мрежата. Това може лесно да се направи чрез създаване на GPO. Тази настройка е GPO Компютърна конфигурация | Windows Settings | Настройки за сигурност | местни политики | Задание правата на потребителя, както е показано на фигура 3. политики, които трябва да конфигурирате наречени откаже достъп до този компютър от мрежата (откаже достъп до този компютър от мрежата) ,

Фигура 3: Правила за забрана на администратора да има достъп до компютъра от мрежата

Други настройки

Можете също така да ограничите достъпа до администраторския акаунт в корпорацията. Други примери, в които можете да ограничите достъпа:

- Не използвайте администраторски профил като профил за услуга

- Да откажете достъп до терминални услуги на сървъри и контролери на домейни

- Да се откажат администраторите от възможността да се регистрират като услуга на сървъри и контролери на домейни

- Деактивирайте администраторския профил като партидна задача

Тези настройки ще ограничат обхвата на администраторския профил само до компютрите в мрежата. Тези настройки не възпрепятстват потребителя с администраторски права да конфигурира този достъп. В този случай, трябва да конфигурирате администратор сметка конфигурация одит, и да се провери, че профилът се използва за достъп и използване на правата на потребителите. Отново, тези настройки могат да се извършват чрез GPO. Можете да намерите тези настройки в Computer Configuration за | Windows Settings | Настройки за сигурност | местни политики | политика за одит, както е показано на фигура 4.

Фигура 4: Политика за конфигуриране на одита за управление и използване на профила

резюме

Администраторът е най-важният акаунт, който съществува в света на операционната система Windows. Тази сметка е толкова силно, че не трябва да го използват толкова дълго, колкото е имало реална нужда, като например възстановяване след бедствие или първоначалната настройка. За да ограничите обхвата на този профил, можете да го направите разширени настройки за да защитите профила си и да получите достъп до него. Group Policy - е механизмът, който се използва за разпространение на тези намалени права между всички компютри, за които искате да ограничите администраторски права. След тези настройки ще бъдат контролирани не само работата на администраторския акаунт, но също така могат да открият на опити за проникване мрежата Ви с този профил.

В предишни статии относно политиките за местна сигурност научихте за принципите на политиката на профила и одитните политики. С придобитите знания можете значително да защитите акредитацията на вашите потребители и да проследите опитите за неоторизиран достъп. Струва си да се отбележи, че потребителите нямат достатъчна база от знания за сигурността и дори обикновеният потребител може да има достатъчно привилегии, за да повреди тяхната система и дори компютрите във вашия интранет. Местните политики за сигурност могат да помогнат за избягване на такива проблеми, като зададат потребителски права, които всъщност ще бъдат обсъдени в тази статия. С правилата за присвояване на потребителски права можете да определите сами кои потребители или групи потребители ще получат различни привилегии и привилегии. С тези правила не е нужно да се притеснявате, че потребителите ще изпълняват действия, които не трябва да правят. За да зададете права, са налице 44 политики за сигурност, чието прилагане ще бъде обсъдено по-късно.

Политики за присвояване на потребителски права

Както бе споменато по-горе, има 44 политики за сигурност за задаване на потребителски права. След това ще можете да видите осемнадесетте правила за сигурност, които са отговорни за възлагането на различни права на потребители или групи във вашата организация.

- Архивиране на файлове и директории, Като използвате това правило, можете да посочите потребители или групи за извършване на операции по архивиране на файлове, директории, ключове в системния регистър и други обекти, които трябва да бъдат архивирани. Това правило ви дава достъп до следните разрешения:

- Преглеждане на папки / Изпълняване на файлове

- Съдържание на папки / Данни за четене

- Четене на атрибути

- Четене на разширени атрибути

- Четете разрешения

- Заключете страниците в паметта, С помощта на тази политика за сигурност, можете да посочите конкретните потребители или групи, които имат право да използват този процес, за да запазите данните в физическа памет, за да се предотврати изхвърлянето на данни, за да виртуална памет на diske.Po подразбиране, както на работни станции и сървъри, никой група няма разрешителни за това.

- Възстановяване на файлове и директории, Това правило ви позволява да посочите потребители и групи, които могат да изпълняват възстановяване на файлове и папки, заобикаляйки блокирани файлове, директории, ключове в регистъра и други обекти, разположени в архивирани версии faylov.Na привилегии работни станции и сървъри на данни, предоставени на групи "Администратори" и "Backup оператори", и на домейн контролери - "Backup оператори" и "Сървърни оператори".

- Влезте като партида работа, Когато създавате задание, използвайки планиращия задача, операционната система регистрира потребителя в системата като потребител с партиден вход. Това правило позволява на група или конкретен потребител да влезе с този метод. По подразбиране, както на работни станции, така и на контролери на домейни, тези привилегии се предоставят на групи "Администратори" и "Backup оператори".

- Влизане като услуга, Някои системни услуги влизат в системата операционна система под различни сметки. Например, услуга Windows аудио тече под сметката "Местна услуга", сервиз "Телефония" използва профил Мрежова услуга, Тази политика за сигурност определя кои служебни профили могат да регистрират процеса като услуга. По подразбиране нито на работната станция, нито на сървърите нито една от групите няма разрешение за това.

- Изпълнете задачи за поддръжка на силата на звука, С използването на тези правила можете да посочите потребители или групи, чиито членове могат да извършват операции, предназначени за обслужване на обеми. Потребителите, които имат такива привилегии, имат право да четат и променят исканите данни след откриването на допълнителни файлове, те също могат да сърфират в дисковете и добавяне на файлове към паметта, използвана от друг dannymi.Po подразбиране, тези права имат само администраторите работни станции и домейн контролери.

- Добавете работни станции към домейна, Това правило е отговорно за това потребителите или групите да могат да добавят компютри към домейна на Active Directory. Потребител с тези права може да добави до десет компютъра към домейна. По подразбиране всички удостоверени потребители могат да добавят до десет компютъра в домейн контролери.

- Достъп до мениджъра на удостоверенията от името на доверения викащ, Credential Manager е компонент, предназначен за съхраняване на идентификационни данни, като потребителски имена и пароли, използвани за влизане в уеб сайтове или други компютри в мрежата. Тази политика се използва от Диспечер на идентификационни данни по време на архивиране и възстановяване, както и че не е желателно да се предвиди polzovatelyam.Po подразбиране, както на работни станции и сървъри, никой от групата не е нужно разрешение.

- Достъп до компютъра от мрежата, Тази политика за сигурност е отговорна за разрешаването на потребителите на компютри да се свързват с посочените потребители или групи в мрежата. На работни станции и сървъри тези права се предоставят на групи "Администратори" и "Backup оператори", "Потребители" и "Всички", На домейн контролери - "Администратори", "Потвърдени потребители", "Enterprise Domain Controllers" и "Всички".

- Изключете системата, Като използвате тази настройка на правилата, можете да съставите списък с потребители, които имат право да използват командата "Завършване на работата" след успешно влизане. На работни станции и сървъри, тези привилегии се предоставят на групи "Администратори", "Backup оператори" и "Потребители" (само на работни станции) и на домейн контролери - "Администратори", "Backup оператори", "Сървърни оператори" и "Печатни оператори".

- Заредете и разтоварвайте драйверите на устройства, С помощта на настоящата политика, можете да укажете на потребителите, които ще бъдат предоставени на правото на динамично натоварване и разтоварване на драйвери на устройства в режим на ядрото, и тази политика не се отнася за работни станции и сървъри привилегиите данни на PnP-ustroystva.Na предоставени на групи "Администратори", и на домейн контролери - "Администратори" и "Печатни оператори".

- Заменете токена на ниво процес, При използването на тази политика за сигурност можете да ограничите потребителите или групите да използват функцията API на CreateProcessAsUser, така че една услуга да може да изпълнява друга функция, процес или услуга. Струва си да се обърне внимание на факта, че такова заявление като "График на задачите" За своята работа той използва привилегировани данни. По подразбиране, както на работните станции, така и на домейн контролерите, тези привилегии се предоставят на профили Мрежова услуга и "Местна услуга".

- Да откажете да влезете през Услугите за отдалечен работен плот, С тази политика на сигурност, можете да ограничите потребители или групи да проникнат в системата като клиент Remote Desktop stolov.Po подразбиране, както на работни станции и сървъри, всичко е позволено да влезете като клиент за отдалечен достъп.

- Забраняване на местното влизане, Това правило предотвратява влизането на отделни потребители или групи. По подразбиране всички потребители имат право да влизат в системата.

- Промяна на етикета на обектите, Благодарение на тази задача на политиката на правата, може да позволи на определени потребители или групи, които да променят етикетите на обекти цялост на други потребители, като например файлове, ключове в регистъра, или protsessy.Po подразбиране, никой не може да я промени етикетите на обекти.

- Променете околната среда на производителя, Като използвате тази политика за сигурност, можете да посочите потребители или групи, които ще могат да четат променливите на хардуерната среда. Хардуер променливи на средата - това е параметри се съхраняват в енергонезависима компютърна памет, чиято архитектура е различна от x86.Na работни станции и домейн контролери, привилегиите на стандартните данни, предоставени на групи "Администратори".

- Промяна на системното време, Тази политика е отговорна за промяната на системното време. Чрез предоставяне това право потребители, или групи, освен че ви позволява да промените датата и часа на вътрешния часовник, можете да им позволите да променят съответното време на наблюдаваните събития в момента "Event Viewer"На работни станции и сървъри, тези привилегии се предоставят на групи "Администратори" и "Местна услуга", и на домейн контролери - "Администратори", "Сървърни оператори" и "Местна услуга".

- Промяна на часовата зона, С помощта на сегашната политика за сигурност, можете да укажете кои потребители или групи имат право да промените часовата зона на компютъра, за да се покаже местно време, което е сумата от компютъра и часовника компенсира poyasa.Na работни станции и контролери на домейни време системни права на стандартните данни, предоставени на групи "Администратори" и "Потребители".

На работни станции и сървъри, тези привилегии се предоставят на групи "Администратори" и "Backup оператори", и на домейн контролери - "Backup оператори" и "Сървърни оператори".

Прилагане на правила, определящи потребителски права

В този пример ще ви покажа как да зададете разрешения на една от групите на организацията си в контролера на домейна. Направете следното:

заключение

В тази статия продължихме да изучаваме политиките за сигурност, а именно научавахме за политиките за определяне на потребителски права. С правилата за присвояване на потребителски права можете да определите сами кои потребители или групи потребители ще получат различни привилегии и привилегии. 18 от 44-те политики за сигурност са описани подробно. В примера в статията научихте също как да приложите данните за правилата на организацията. В следващата статия ще научите правилата, които управляват регистрационните файлове на събития.

Когато се свързвате с отдалечен работен плот чрез RDP, е възможно да запазите идентификационните данни, така че да не ги въвеждате всеки път. Но има една финес. Така че, ако се свърже към компютър в областта, към компютър в работната група, а след това използвайте записаните данни, няма да успее, а вие ще получите съобщение за това съдържание:

"Системният администратор е забранил използването на запазени идентификационни данни за вход към отдалечения компютър, тъй като автентичността му не е напълно потвърдена. Въведете нови идентификационни данни. "

Фактът е, че спестяването на идентификационни данни, когато се свързвате отдалечен компютър това е забранено от политиките по подразбиране за домейни. Това състояние на нещата обаче може да се промени.

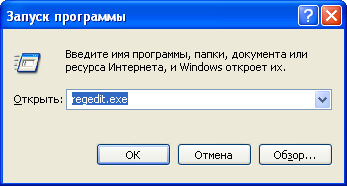

На компютъра, от който е направена връзката, щракнете върху Win + R и въведете командата gpedit.msc, след което кликнете върху OK. Освен това може да се наложи да въведете администраторската парола или да я потвърдите, в зависимост от това.

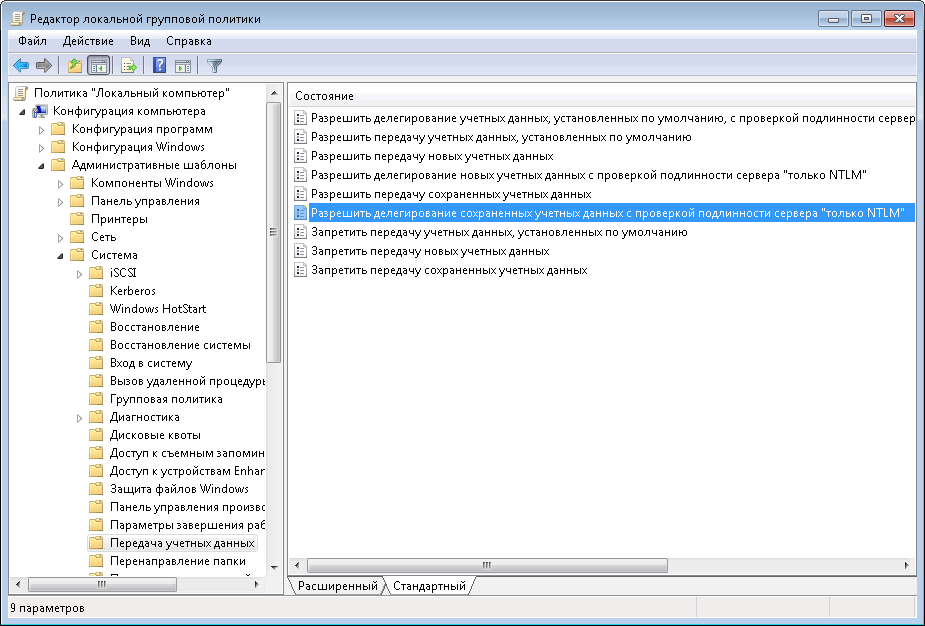

В прозореца на локалния редактор за групови правила, който се отваря, отворете Административни шаблони -\u003e Система -\u003e Персонални данни за прехвърляне. Ние сме заинтересовани от политиката Позволете делегация на запаметени пълномощията за удостоверяване на сървъра "само NTLM" (в Engl. Версия Позволете Делегиране Запазени Credentials с NTLM само Server Authentication).

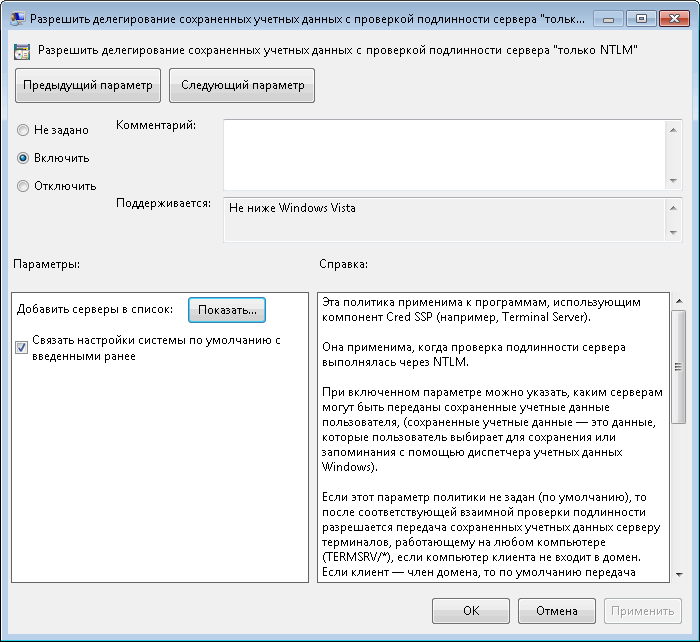

Активираме правилата, след което кликнете върху бутона Покажи, за да добавите сървърите, към които ще се свързваме.

Можете да попълните списъка по няколко начина. Например:

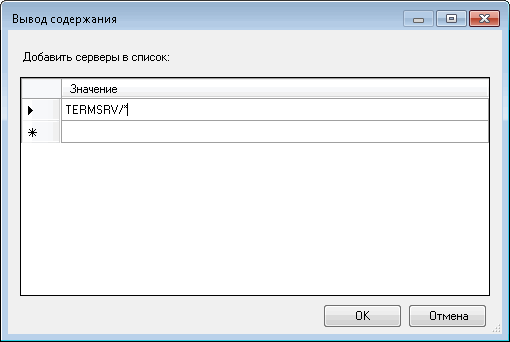

TERMSRV / remote_pk - позволяваме ви да запазвате идентификационни данни за един конкретен компютър;

TERMSRV / * Contoso.com - позволяваме съхраняване на данни за всички компютри в домейна contoso.com;

TERMSRV / * - позволяваме спестяване на данни за всички компютри без изключение.

Предупреждение: използвайте главни букви в TERMSRV, както в примера. Ако е зададен конкретен компютър, стойността на дистанционното трябва да бъде напълно съвпадат с името, въведено в полето "Компютър" на отдалечения работен плот.

Попълвайки списъка, кликнете върху OK и затворете редактора за групови правила. Отворете командната конзола и актуализирайте правилата с командата gpupdate / сила, Всичко, което можете да свържете.

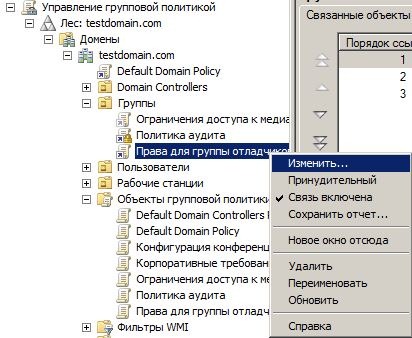

И още. Чрез използването на местни групови правила, ви позволяваме да запазвате идентификационни данни само на един конкретен компютър. За няколко компютъра е най-добре да създадете отделно OU в домейна и да свържете съответните правила за домейна към него.

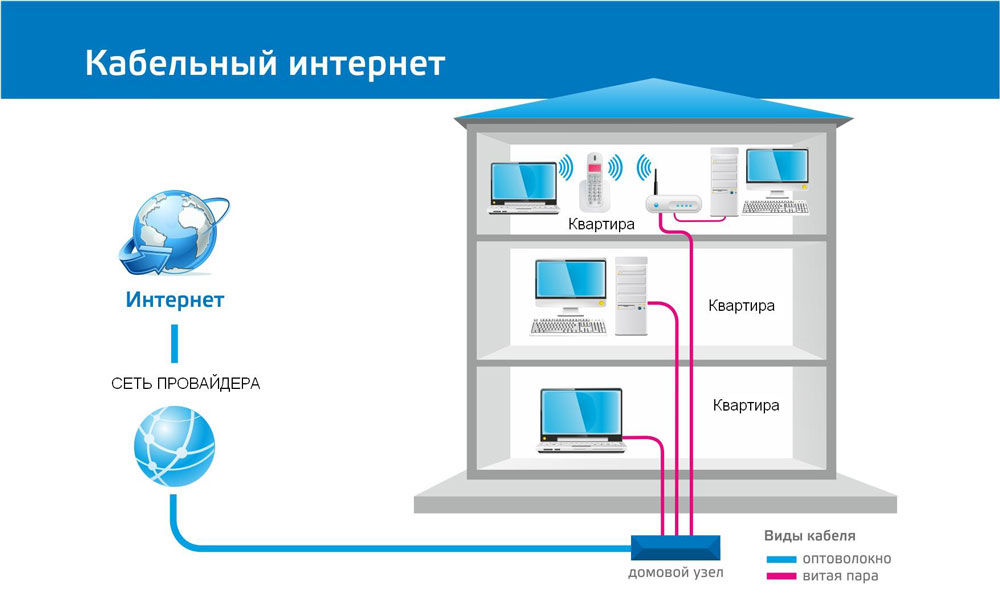

Интернет не работи по кабел

Интернет не работи по кабел Как да премествам работния плот и моите документи на диска "D: \\

Как да премествам работния плот и моите документи на диска "D: \\ NanoStation M2: настройка, ръководство, преглед, спецификации и прегледи

NanoStation M2: настройка, ръководство, преглед, спецификации и прегледи Как да платите за детска градина чрез мобилна онлайн спестовна банка

Как да платите за детска градина чрез мобилна онлайн спестовна банка