Как да проверите заети портове на компютър. Как да видите отворени портове в Linux.

От името на администратора въведете следната команда в командния ред:

Netstat -ab

Тъй като списъкът може да бъде доста голям, по-добре е да поставите всичко в някакъв файл. Например:

Netstat -ab\u003e ports.txt

Ще бъде по-лесно да търсите във файла.

Подробно обяснение

Да, като цяло програмите за такива цели са пълни, всяка защитна стена / защитна стена може да ги покаже. Е, ако трябва да решите проблема, като използвате стандартни инструменти за Windows OS, можете да използвате конзолата netstat.

Удобно е да се използва с клавиша -b (netstatn -b), което ще покаже не само отворени портове, но и приложения, които използват тези портове, както и активни връзки, мрежовите адреси (вътрешни и външни) с мрежови портове, идентификатори на процеси, използващи конкретен порт (PID) и техните имена.

Като цяло съветвам ви да прочетете помощта за тази програма, като въведете netstat / в конзолата (известен също като cmd). Има много полезна информация включително и ключовете, с които можете да детайлизирате изходните списъци с информация не само на мрежови портове.

Показва протокол и текуща статистика мрежови връзки TCP / IP.

NETSTAT [-a] [-b] [-е] [-n] [-о] [-п протокол] [-r] [-s] [-v] [интервал]

A Показва всички връзки и чакащи пристанища.

-b Показва изпълнимия файл, участващ в създаването на всяка връзка или чакащия порт. Понякога известните изпълними файлове съдържат няколко независими компонента. След това се показва последователността на компонентите, участващи в създаването на връзката или чакащия порт. В този случай името на изпълнимия файл е в скоби от долната страна, отгоре е компонентът, който се нарича от него и т.н., докато не се достигне TCP / IP. Имайте предвид, че този подход може да отнеме много време и изисква достатъчно разрешения.

-e Показване на статистическите данни за Ethernet. Може да се използва заедно.

с опцията -s.

-n Показване на адресите и номерата на портове в цифров формат.

-o Показва идентификационния номер на всеки процес на свързване.

-p протокол Показва връзки за посочения от него протокол.

по параметър. Валидни стойности са TCP, UDP, TCPv6 или UDPv6.

Използва се с опцията -s за показване на статистически данни.

чрез протоколи. Валидни стойности: IP, IPv6, ICMP, ICMPv6,

TCP, TCPv6, UDP или UDPv6

-r Показване на съдържанието на таблицата с маршрути.

-s Показване на статистическите протоколи. По подразбиране

данните се показват за IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP

и UDPv6. Опцията -p ви позволява да определите подмножество на изхода.

данни.

-v Когато се използва с опцията -b, показва последователността на компонентите, участващи в създаването на връзка, или чакащия порт за всички изпълними файлове.

интервал Повтарящо се извеждане на статистически данни през зададеното

интервал от време в секунди. За спиране на извеждането на данни

Натиснете CTRL + C. Ако параметърът не е посочен, информацията за

Текущата конфигурация се показва веднъж.

Ако все още има възможност, е по-добре да го използвате програми на трети страни защото е по-удобно. Например tcpview полезност Марк Русинович ще покаже подробна информация за мрежовите пристанища, докато в реално време ще наблюдава и всичко това.

Често не е необходимо да се определи кое приложение заема (слуша) определен порт. Обикновено необходимостта от диктуване на грешки в инсталираните приложения. Най-често това са Skype, VMWare и уеб изграждания, като XAMPP или OpenServer.

За да намерите приложения, които заемат портове, можете да използвате приложения, например SysInternals Process Explorer, Sysinternals TCPView, Nirsoft CurrPorts. Въпреки това, в подходящия момент, те може просто да не са на ръка и тук ще дойдем с интегрирани компоненти на Windows.

Windows включва помощната конзола netstat. Като го изпълнявате с /? Parameter, ще видите, че е предназначено да показва статистически данни и активни TCP / IP протоколни връзки, както и пълен списък от неговите възможности: От този списък се интересуваме преди всичко от следните:

- -a - показва всички използвани връзки и пристанища.

- -о - показва числения идентификатор на процеса, отговорен за конкретна връзка (Process ID или PID).

- -n - показва netstat полезност да показват реални IP адреси и цифрови стойности на портове вместо DNS имена и общи псевдоними. В някои случаи това може да е полезно.

Стартирайте командата netstat

Netstat -ao

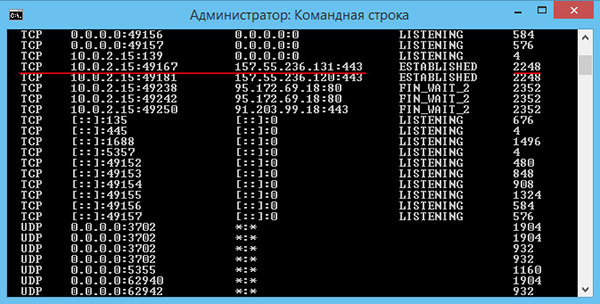

Моето заключение изглежда така:

В изходния списък потърсете ред, в който се споменава порт 12737.0.0.1 с номер на порт 5037 на нашия компютър. В последната колона виждаме, че пристанището използва приложението с id = 8768. Страхотно, да открием кой е!

Без да напускате командния ред, можете бързо да разберете какъв е процесът 8768.

tasklist | намерете "8768"

Както е посочено в изхода на командните данни, нашият виновник е

adb.exe 8768 Конзола 3 8 336 KB

Всъщност задачата на Рушен. Заявлението трябва да завърши или да се събори. За това имаме нужда от Windows Task Manager, всеки може да го използва.

Между другото, "Мениджър на задачите" също ще помогне да определите приложението чрез неговия номер на процеса. Стартирайте диспечера на задачите, като натиснете CTRL + SHIFT + ESC, отворете раздела "Процеси". В менюто "Преглед" изберете "Избор на колони" и маркирайте PID колоната: Можете да намерите желания процес по стойността на тази колона.

Ако портът е отворен, това означава, че някои програми (например услуга) го използват, за да комуникират с друга програма през Интернет или в локална система, За да видите кои пристанища са отворени на вашата Linux система, можете да използвате командата netstat. Резултатът ще покаже всички услуги и пристанищата и IP адресите, които слушат.

sudo netstat -ntulp Активни интернет връзки (само сървъри)

Защо Recd-Q Send-Q

tcp 0 0 0.0.0.0:139 0.0.0.0:* СПИСЪК 2392 / smbd

tcp 0 0 0.0.0.0:9518 0.0.0.0:* СЛУЧАЙ 2894 / skype

tcp 0 0 0.0.0.08080 0.0.0.0:* СЛУЧАЙ 2896 / vlc

tcp 0 0 127.0.0.1 天 493 0.0.0.0:* LISTEN 2467 / upsd

...

- -l или -listening - вижте само пристанищата, които слушате.

- -p или -програма - показва името на програмата и нейния PID

- -t или -tcp показват TCP портове

- -u или -udp показват UDP портове

- -n или -numeric показват IP адресите в цифрова форма

Метод 2 lsof

Помощната програма lsof ви позволява да видите всички отворени връзки в системата, включително мрежови връзки. За да направите това, използвайте опцията i.

dhcpcd 2136 корен 6u IPv4 4986 0t0 UDP *: bootpc

Hamachid 2323 корен 8u IPv4 5587 0t0 TCP 192.168.1.2.735445-\u003e 212.118.234.65:https (ESTABLISHED)

smbd 2392 корен 27u IPv6 5624 0t0 TCP *: microsoft-ds (LISTEN)

sshd 2421 корен 3u IPv4 6196 0t0 TCP *: ssh (LISTEN)

upsd 2467 гайка 4u IPv4 6235 0t0 TCP comm-app.local: гайка (LISTEN)

Друг пример е да видим кои процеси работят с порт 80:

sudo lsof -i | grep 80

ntpd 2213 корен 23u IPv6 5422 0t0 UDP: ntp

ntpd 2213 корен 27u IPv6 5598 0t0 UDP: ntp

skype 2894 serigy 87u IPv4 7080 0t0 TCP *: 9518 (LISTEN)

хром 3114 sergiy 122u IPv4 31904 0t0 TCP 192.168.1.2:47804-\u003esrv118-131-240-87.vk.com:https (ESTABLISHED)

Метод 3. nmap

Nmap е мощен мрежов скенер, предназначен за сканиране и отдалечаване на отдалечени сайтове, но нищо не ви пречи да го изпратите на локалния си компютър:

Стартиране на Nmap 6.47 (http://nmap.org) на 2015-08-02 17:27 EEST

Отчет за Nmap сканиране за localhost (127.0.0.1)

Гост е нагоре (латентност от 0.00036).

Други адреси за localhost (не са сканирани): 127.0.0.1 127.0.0.1 127.0.0.1 127.0.0.1 127.0.0.1 127.0.0.1

rDNS запис за 127.0.0.1: comm-app.local

Не е показано: 995 затворени порта

ПРАКТИЧЕСКА СЛУЖБА

22 / tcp отворете ssh

139 / tcp отворен netbios-ssn

445 / tcp отвори microsoft-ds

3493 / tcp отворена гайка

8080 / tcp отворете http proxy

Направено Nmap: 1 IP адрес (1 домакин нагоре), сканиран за 0.10 секунди

Ако искате да видите кои пристанища на вашия компютър са достъпни отвън, Nmap е полезен и тук. Ако компютърът е публично достъпен сървър, то резултатът вероятно няма да се различава от локалното сканиране, но е включено домашен компютър това е малко по-различно. Първата опция е използването на маршрутизатор и само портовете на маршрутизатора ще бъдат видими за мрежата, прагът за сигурност на друг доставчик може да бъде NAT сървърът на доставчика. NAT позволява на няколко потребители да използват един и същ външен IP адрес. И за да видите откритите външни портове, първо откриваме външния IP адрес, за надеждност ще използваме онлайн услугата:

nmap 178.93.149.50

В резултат на това можем да получим отворен порт 80 уеб сървъри или дори 21 - файлов сървъркоито не сме инсталирали, тези пристанища са отворени за маршрутизатора, 80 за уеб интерфейса и 21 за могат да се използват за обновяване на фърмуера. И все пак е възможно да не се получават никакви резултати, това означава, че всички пристанища са затворени или системата за защита IDS е инсталирана на сървъра.

Какво представляват компютърните портове? По принцип на работа, компютърните пристанища са сравними с реални пристанища, същите, които повечето градове имат с инфраструктура на водния транспорт. Един компютър от тази гледна точка може да се сравни с един град с много пристанища и софтуер - с кораби или товари (понякога опасни). Разликата между пристанищата на водата и компютрите, освен самата крайна цел, също е, че корабите, ако техните размери позволяват, могат да влизат в различни портове и програмите могат да се свързват само с пристанища и само с определени.

Например, браузърите като правило винаги използват пристанището под 80-то число, докато пощенските клиенти могат да се свързват към два порта едновременно, на 25-то - да изпращат писма, 110-и да получават.

Можете независимо да проверите кой порт е зает и коя програма. Това е лесно. Най- Windows за това можете да използвате специализиран софтуер като TCPView или вградените инструменти на системата - всемогъщият командния ред, В последния случай трябва да стартирате конзолата с администраторски права и да въведете следната команда в прозореца:

netstat /?

Това ще покаже общо описание на командата и списък с наличните параметри. Така че, използвайки командата netstat, допълнена с клавиша -a, ще се отвори списък с имената на всички връзки, клавиша -o ще осигури достъп до идентификатора на всеки процес, клавиша -b ще покаже изпълнимия файл, участващ в организацията на връзката, което е наша задача. Можете също така да въведете netstat -N, за да видите номерата и адресите на портовете. Ключовете могат да се комбинират, ако имате нужда от повече подробности за пристанището.

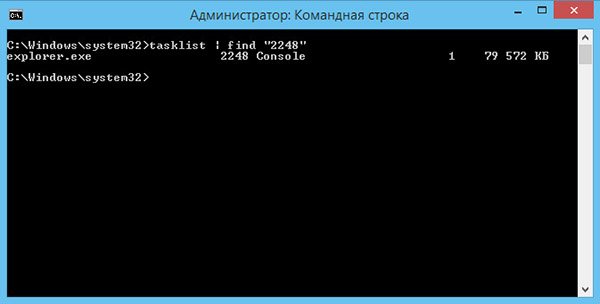

Например, за да видите списъка с активните връзки, източника, местните и външните адреси, идентификатора и състоянието, трябва да въведете netstat -a -n -o. За да разберете кой файл принадлежи, например ID 2248, просто трябва да разгънете командата за въвеждане, като добавите клавиша -b. Друга възможност е да използвате друга команда:

tasklist | намерете "2248"

Това е всичко. Сега знаете как да разберете кое приложение използва кой порт в Windows.

Методи на платежни услуги Rostelecom

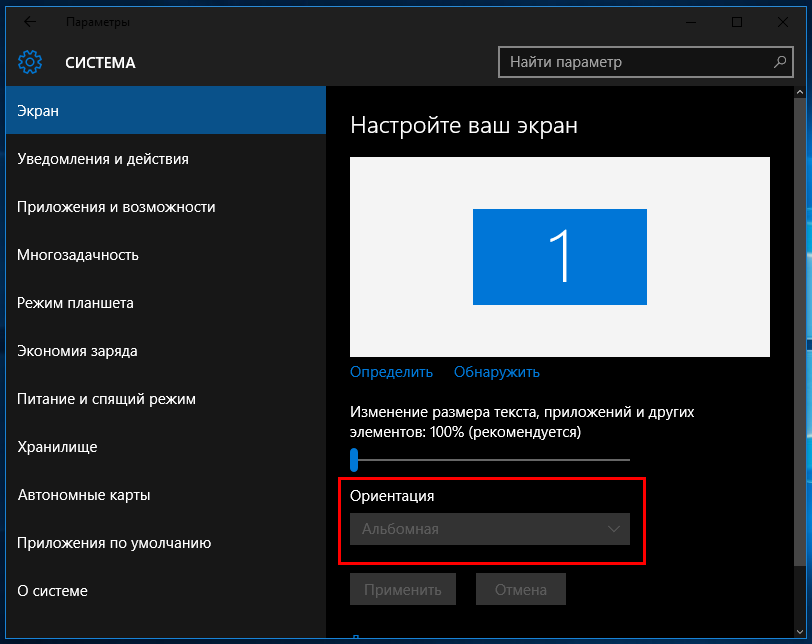

Методи на платежни услуги Rostelecom Екранът на лаптопа се обърна - как да го оправим

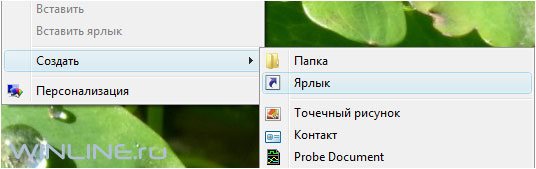

Екранът на лаптопа се обърна - как да го оправим Създайте пряк път, за да изключите монитора

Създайте пряк път, за да изключите монитора Изтеглете приложения за Android

Изтеглете приложения за Android