सिस्टम प्रशासक ने लॉगिन करने के लिए सहेजे गए प्रमाण-पत्रों के उपयोग को प्रतिबंधित कर दिया है। व्यवस्थापक खाता नियंत्रण

आज, नेटवर्क पर सैकड़ों और शायद हजारों प्रशासक खाते हैं। क्या आपके पास इन सभी खातों पर नियंत्रण है, और क्या आप जानते हैं कि वे क्या कर सकते हैं?

मुझे व्यवस्थापक खातों को नियंत्रित करने की आवश्यकता क्यों है?

यदि आप एक प्रशासक हैं विंडोज़ नेटवर्कऔर इस तरह के बहुमत, तो आपका करीबी ध्यान कॉर्पोरेट सक्रिय निर्देशिका उद्यम को निर्देशित किया जाना चाहिए। डोमेन नियंत्रकों, सर्वरों, सेवाओं, अनुप्रयोगों और इंटरनेट से कनेक्ट होने की सुरक्षा के बारे में इन सभी चिंताओं के साथ, यह सुनिश्चित करने के लिए थोड़ा समय बचा है कि आपके व्यवस्थापक खातों की निगरानी की जा रही है।

जिन कारणों के लिए आपको इन खातों को नियंत्रित करने की आवश्यकता है, एक विशाल विविधता। सबसे पहले, ऐसे हजारों या बड़े खाते बड़े या मध्यम आकार के नेटवर्क में संभावित रूप से मौजूद हो सकते हैं, इसलिए उच्च संभावनाएं हैं कि ये खाते नियंत्रण से बाहर हो सकते हैं। दूसरा, ज्यादातर कंपनियां सामान्य उपयोगकर्ताओं तक पहुंच की अनुमति देती हैं खाता स्थानीय प्रशासक, जो परेशानी का कारण बन सकता है। तीसरा, मूल प्रशासक खाते को देखभाल के साथ संभाला जाना चाहिए, इसलिए विशेषाधिकारों का प्रतिबंध एक उत्कृष्ट सावधानी पूर्वक उपाय है।

आपके पास कितने व्यवस्थापक खाते हैं?

इस प्रश्न का उत्तर देने के लिए, आपको कुछ गणना करने की आवश्यकता है (जैसा कि जेथ्रो बोडिन कहेंगे)। क्योंकि प्रत्येक विंडोज कंप्यूटर में स्थानीय व्यवस्थापक खाता होता है, फिर हम यहां से शुरू करेंगे। इन कंप्यूटरों में विंडोज एनटी, 2000, एक्सपी और विस्टा शामिल हैं। सुनिश्चित करें कि आप सभी क्लाइंट कंप्यूटर चालू करते हैं जिनका उपयोग प्रशासकों, डेवलपर्स, कर्मचारियों द्वारा किया जाता है, और यहां तक कि सर्वर रूम या एप्लिकेशन डिवाइस पर भी हैं। यदि आपके पास कियोस्क, टेस्ट कंप्यूटर, केंद्रीकृत वर्कस्टेशन इत्यादि हैं, तो आपको हमारी गणना में सभी को शामिल करने की भी आवश्यकता है। अभी तक उपयोगकर्ता खातों को पढ़ने की जरूरत नहीं है, क्योंकि डिवाइस की संख्या उपयोगकर्ताओं की संख्या के अनुरूप नहीं हो सकती है।

अब आपको अपने पास मौजूद सर्वरों की संख्या पर विचार करने की आवश्यकता है। इस सूची में डोमेन नियंत्रकों को शामिल करना अभी तक आवश्यक नहीं है। अपने सभी सर्वरों में, आपको उन सर्वरों का चयन करने की आवश्यकता है जो निम्न कार्य करते हैं: डेटा संग्रहण, प्रिंट सर्वर, अनुप्रयोग सर्वर, मेल सर्वर, कार्यालय सर्वर इत्यादि। इनमें से प्रत्येक सर्वर में एक स्थानीय सैम है, और इसलिए स्थानीय प्रशासक खाता है। इस खाते का अक्सर उपयोग नहीं किया जा सकता है, लेकिन यह एक और अधिक महत्वपूर्ण कारण हो सकता है कि अपने अधिकारों को नियंत्रित करना क्यों आवश्यक है।

अंत में, आपको डोमेन नियंत्रकों पर विचार करना चाहिए। यहां आपके पास एक बहुत ही महत्वपूर्ण व्यवस्थापक खाता है - एक खाता जो सक्रिय निर्देशिका को नियंत्रित करता है। यह व्यवस्थापक खाता न केवल सक्रिय निर्देशिका को नियंत्रित करता है, बल्कि रूट डोमेन, साथ ही कॉर्पोरेट व्यवस्थापक खाते को भी नियंत्रित करता है। यदि आपके पास एक से अधिक डोमेन हैं, तो आपके पास प्रत्येक डोमेन के लिए एक व्यवस्थापक खाता होना चाहिए। संबंधित व्यवस्थापक खाता केवल उस डोमेन में मान्य है जिसमें यह स्थित है, लेकिन फिर भी यह एक बहुत ही महत्वपूर्ण खाता है।

प्रवेश प्रतिबंध

इन व्यवस्थापक खातों के लिए लॉगिन विशेषाधिकारों को भौतिक रूप से सीमित करने की कई संभावनाएं नहीं हैं। हालांकि, इन खातों का दैनिक उपयोग नहीं किया जाना चाहिए। इसलिए उनके उपयोग को सीमित करने के लिए कुछ उपाय करना आवश्यक है। स्पष्ट विकल्प उन खातों की संख्या को सीमित करना है जो इन खातों के पासवर्ड जानते हैं। सक्रिय निर्देशिका से जुड़े व्यवस्थापक खातों के लिए, जब कोई उपयोगकर्ता संपूर्ण पासवर्ड नहीं जानता है तो पासवर्ड असाइन करने की प्रक्रिया विकसित करना अच्छा होगा। यह आसानी से किया जा सकता है जब दो अलग-अलग प्रशासक पासवर्ड का हिस्सा दर्ज करते हैं, और फिर इस भाग को दस्तावेज़ करते हैं। यदि इस खाते की हमेशा आवश्यकता है, तो आपको पासवर्ड के दोनों हिस्सों को प्राप्त करने की आवश्यकता है। एक अन्य विकल्प प्रोग्राम को स्वचालित रूप से पासवर्ड उत्पन्न करने के लिए उपयोग करना है जो आपको जटिल पासवर्ड उत्पन्न करने की अनुमति देता है।

स्थानीय व्यवस्थापक खाते तक पहुंच प्रतिबंधित करना

भले ही आप साधारण उपयोगकर्ताओं को उनके वर्कस्टेशन तक पहुंचने की अनुमति दें या नहीं, आपको स्थानीय व्यवस्थापक खाते में उनकी पहुंच प्रतिबंधित करनी होगी। ऐसा करने के दो आसान तरीके स्थानीय व्यवस्थापक खाते का नाम बदलना और अक्सर इसके लिए पासवर्ड बदलना है। इन सेटिंग्स में से प्रत्येक के लिए समूह नीति ऑब्जेक्ट्स हैं। पहला पैरामीटर कंप्यूटर कॉन्फ़िगरेशन में है | विंडोज सेटिंग्स | सुरक्षा सेटिंग्स | स्थानीय नीतियां | सुरक्षा विकल्प, जैसा चित्र 1 में दिखाया गया है। नीति जिसे आपको कॉन्फ़िगर करने की आवश्यकता है उसे खाता कहा जाता है: व्यवस्थापक खाते का नाम बदलें।

चित्र 1: स्थानीय व्यवस्थापक खाता नाम बदलने के लिए नीति

दूसरी नीति जिसे आपको कॉन्फ़िगर करने की आवश्यकता है, नीति सेटिंग्स (नीति सेटिंग्स का सूट) के एक नए सूट का हिस्सा है, जो 2007 में दिखाई देगा। यह नीति पॉलिसीमेकर सूट नामक पैकेज का हिस्सा है, और कंप्यूटर कॉन्फ़िगरेशन में स्थित है। विंडोज सेटिंग्स | कंट्रोल पैनल | स्थानीय उपयोगकर्ता और समूह, जैसा चित्रा 2 में दिखाया गया है।

चित्रा 2: स्थानीय प्रशासक खाते प्रशासक खातों के लिए पासवर्ड रीसेट नीति

नोट: यह नीति नियमित उपयोगकर्ता को तब से इस खाते की निगरानी करने से मना नहीं करती है ऐसा करने का एकमात्र तरीका निकालना है नियमित उपयोगकर्ता प्रशासक समूह से।

नेटवर्क एक्सेस प्रतिबंध

जैसा कि सभी जानते हैं (लेकिन सभी को याद नहीं है), व्यवस्थापक खाते को दैनिक आधार पर उपयोग नहीं किया जाना चाहिए। इस कारण से, इस खाते के तहत नेटवर्क तक पहुंच की अनुमति देने के लिए नेटवर्क को कॉन्फ़िगर करने की कोई आवश्यकता नहीं है। एक अच्छा तरीका इस खाते के अधिकारों को सीमित करने के लिए नेटवर्क पर सर्वर और डोमेन नियंत्रकों को व्यवस्थापक खाता पहुंच से इनकार करना है। यह जीपीओ कॉन्फ़िगरेशन के साथ आसानी से किया जा सकता है। यह जीपीओ सेटिंग कंप्यूटर कॉन्फ़िगरेशन पर स्थित है | विंडोज सेटिंग्स | सुरक्षा सेटिंग्स | स्थानीय नीतियां | उपयोगकर्ता अधिकार असाइनमेंट, जैसा चित्र 3 में दिखाया गया है। नीति जिसे आपको कॉन्फ़िगर करने की आवश्यकता है उसे नेटवर्क से इस कंप्यूटर तक पहुंच से वंचित कहा जाता है ।

चित्रा 3: किसी व्यवस्थापक से किसी नेटवर्क से कंप्यूटर तक पहुंचने से रोकने के लिए नीति

अन्य सेटिंग्स

आप किसी निगम के भीतर किसी व्यवस्थापक खाते के लिए पहुंच प्रतिबंधित भी कर सकते हैं। अन्य उदाहरण जहां आप पहुंच प्रतिबंधित कर सकते हैं:

- व्यवस्थापक खाते का उपयोग सेवा खाते के रूप में न करें।

- सर्वर और डोमेन नियंत्रकों पर टर्मिनल सेवाओं तक पहुंच से इनकार करें

- सर्वर और डोमेन नियंत्रकों पर सेवा के रूप में लॉग इन करने से व्यवस्थापक को रोकें

- बैच नौकरी के रूप में व्यवस्थापक खाता लॉगिन अक्षम करें

ये सेटिंग्स केवल नेटवर्क पर कंप्यूटर पर व्यवस्थापक खाते के प्रभाव को सीमित कर देगी। ये सेटिंग्स किसी उपयोगकर्ता को इस एक्सेस को कॉन्फ़िगर करने के लिए व्यवस्थापकीय अधिकारों से नहीं रोकती हैं। इस मामले में, आपको एक व्यवस्थापक खाते को कॉन्फ़िगर करने के लिए ऑडिटिंग कॉन्फ़िगर करना होगा, साथ ही यह जांचें कि उस खाते को लॉग इन करने और उपयोगकर्ता अधिकारों का उपयोग करने के लिए कब उपयोग किया गया था। फिर, इन सेटिंग्स को जीपीओ का उपयोग करके बनाया जा सकता है। आप इन सेटिंग्स को कंप्यूटर कॉन्फ़िगरेशन में देख सकते हैं | विंडोज सेटिंग्स | सुरक्षा सेटिंग्स | स्थानीय नीतियां | लेखापरीक्षा नीति, जैसा चित्र 4 में दिखाया गया है।

चित्रा 4: किसी खाते का प्रबंधन और उपयोग करने के लिए लेखा परीक्षा स्थापित करने की नीति

का सारांश

व्यवस्थापक खाता सबसे महत्वपूर्ण खाता है जो विंडोज ऑपरेटिंग सिस्टम की दुनिया में मौजूद है। यह खाता इतना शक्तिशाली है कि इसका उपयोग तब तक नहीं किया जाना चाहिए जब तक कि वास्तविक आवश्यकता उत्पन्न न हो, जैसे आपातकालीन बहाली या प्रारंभिक सेटअप। इस खाते के प्रभाव के दायरे को सीमित करने के लिए, आप कर सकते हैं उन्नत सेटिंग्स अपने खाते की रक्षा और इसे एक्सेस करने के लिए। समूह नीतियां वे तंत्र हैं जिनका उपयोग उन सभी अधिकारों के बीच इन कम अधिकारों को वितरित करने के लिए किया जाता है जिनके लिए आपको व्यवस्थापकीय अधिकारों को प्रतिबंधित करने की आवश्यकता होती है। इन सेटिंग्स के बाद, न केवल व्यवस्थापक के खाते की निगरानी की जाएगी, बल्कि इस खाते के साथ आपके नेटवर्क में हैक करने के प्रयासों का पता लगाना भी संभव होगा।

स्थानीय सुरक्षा नीतियों पर पिछले लेखों में, आपने खाता नीतियों और लेखापरीक्षा नीतियों के सिद्धांतों के बारे में सीखा। अधिग्रहित ज्ञान का मालिकाना, आप अपने उपयोगकर्ताओं के प्रमाण-पत्रों की महत्वपूर्ण सुरक्षा कर सकते हैं और अनधिकृत पहुंच प्रयासों को ट्रैक कर सकते हैं। यह विचार करने योग्य है कि उपयोगकर्ताओं के पास सुरक्षा पर पर्याप्त ज्ञान आधार नहीं है और यहां तक कि एक नियमित उपयोगकर्ता के पास अपने इंट्रानेट पर भी सिस्टम और यहां तक कि कंप्यूटर को नुकसान पहुंचाने के लिए पर्याप्त विशेषाधिकार हो सकते हैं। उपयोगकर्ता अधिकारों की स्थानीय सुरक्षा नीति असाइनमेंट ऐसी समस्याओं से बचने में मदद करता है, वास्तव में, इस आलेख में चर्चा की जाएगी। उपयोगकर्ता अधिकार असाइनमेंट नीतियों का उपयोग करके, आप यह निर्धारित कर सकते हैं कि उपयोगकर्ता के कौन से उपयोगकर्ता या समूह विभिन्न अधिकार और विशेषाधिकार दिए जाएंगे। इन नीतियों के साथ, आप इस तथ्य के बारे में चिंता नहीं कर सकते कि उपयोगकर्ता ऐसे कार्यवाही करेंगे जो उन्हें नहीं करना चाहिए। अधिकारों के कार्य के लिए, 44 सुरक्षा नीतियां उपलब्ध हैं, जिनके आवेदन पर और चर्चा की गई है।

उपयोगकर्ता अधिकार असाइनमेंट नीतियां

जैसा ऊपर बताया गया है, उपयोगकर्ता अधिकारों को आवंटित करने के लिए 44 सुरक्षा नीतियां हैं। फिर आप अठारह सुरक्षा नीतियों से परिचित हो सकते हैं जो आपके संगठन में उपयोगकर्ताओं या समूहों के विभिन्न अधिकारों को निर्दिष्ट करने के लिए ज़िम्मेदार हैं।

- फाइलें और निर्देशिका संग्रहित करना। इस नीति का उपयोग करके, आप फ़ाइलों, निर्देशिकाओं, रजिस्ट्री कुंजियों और संग्रहीत किए जाने वाले अन्य ऑब्जेक्ट्स पर बैकअप ऑपरेशंस करने के लिए उपयोगकर्ता या समूह निर्दिष्ट कर सकते हैं। यह नीति निम्नलिखित अनुमतियों के लिए पहुंच प्रदान करता है:

- फ़ोल्डर ब्राउज़ करें / फ़ाइलें निष्पादित करें

- फ़ोल्डर सामग्री / डेटा पठन

- गुण पढ़ना

- विस्तारित विशेषताओं को पढ़ना

- अनुमतियाँ पढ़ना

- स्मृति में पृष्ठों को लॉक करें। इस सुरक्षा नीति का उपयोग करके, आप डिस्क पर वर्चुअल मेमोरी में डंप होने से डेटा को रोकने के लिए भौतिक स्मृति में डेटा संग्रहीत करने के लिए प्रक्रियाओं का उपयोग करने के लिए विशिष्ट उपयोगकर्ताओं या समूहों को निर्दिष्ट कर सकते हैं। डिफ़ॉल्ट रूप से, दोनों वर्कस्टेशन और सर्वर में एक नहीं है इसके लिए कोई अनुमति नहीं है।

- फ़ाइलों और निर्देशिकाओं को पुनर्प्राप्त करना। यह नीति आपको उन उपयोगकर्ताओं और समूहों को निर्दिष्ट करने की अनुमति देती है जो फ़ाइलों और निर्देशिकाओं को पुनर्स्थापित कर सकते हैं, फाइलों, निर्देशिकाओं, रजिस्ट्री कुंजियों और फ़ाइलों के संग्रह संस्करणों में स्थित अन्य ऑब्जेक्ट्स को बाईपास कर सकते हैं। वर्कस्टेशन और सर्वर पर, ये विशेषाधिकार समूह को दिए जाते हैं "व्यवस्थापक" और "बैकअप ऑपरेटर", और डोमेन नियंत्रकों पर - "बैकअप ऑपरेटर" और "सर्वर ऑपरेटर".

- बैच नौकरी के रूप में लॉगिन करें। कार्य शेड्यूलर का उपयोग करके कोई कार्य बनाते समय, ऑपरेटिंग सिस्टम उपयोगकर्ता को बैच लॉगिन वाले उपयोगकर्ता के रूप में सिस्टम में पंजीकृत करता है। यह नीति समूह या विशिष्ट उपयोगकर्ता को इस विधि का उपयोग करके लॉग इन करने की अनुमति देती है। डिफ़ॉल्ट रूप से, वर्कस्टेशन और डोमेन नियंत्रकों दोनों पर, ये विशेषाधिकार समूह को दिए जाते हैं "व्यवस्थापक" और "बैकअप ऑपरेटर".

- एक सेवा के रूप में लॉगिन करें। कुछ सिस्टम सेवाएं लॉग इन करें ऑपरेटिंग सिस्टम विभिन्न खातों के तहत। उदाहरण के लिए, सेवा "विंडोज ऑडियो" खाते के तहत चलाता है "स्थानीय सेवा", सेवा "टेलीफोनी" एक खाता का उपयोग करता है "नेटवर्क सेवा"। यह सुरक्षा नीति निर्धारित करती है कि कौन से सेवा खाते एक सेवा के रूप में प्रक्रिया को पंजीकृत कर सकते हैं। डिफ़ॉल्ट रूप से, दोनों वर्कस्टेशन और सर्वरों के पास इस समूह के लिए कोई अनुमति नहीं है।

- वॉल्यूम रखरखाव कार्यों का प्रदर्शन करें। इस नीति का उपयोग करके, आप उन उपयोगकर्ताओं या समूहों को निर्दिष्ट कर सकते हैं जिनके सदस्य वॉल्यूम बनाए रखने के लिए डिज़ाइन किए गए संचालन कर सकते हैं। ऐसे विशेषाधिकार वाले उपयोगकर्ताओं को अतिरिक्त फ़ाइलों को खोलने के बाद अनुरोधित डेटा को पढ़ने और बदलने का अधिकार है, वे डिस्क ब्राउज़ भी कर सकते हैं और अन्य डेटा द्वारा कब्जा कर लिया गया स्मृति में फाइलें जोड़ सकते हैं। डिफ़ॉल्ट रूप से, वर्कस्टेशन और डोमेन नियंत्रकों के केवल प्रशासकों के पास ऐसे अधिकार होते हैं।

- डोमेन में वर्कस्टेशन जोड़ना। यह नीति उपयोगकर्ताओं या समूहों को सक्रिय निर्देशिका डोमेन में कंप्यूटर जोड़ने की अनुमति देने के लिए ज़िम्मेदार है। इन विशेषाधिकार वाले उपयोगकर्ता को डोमेन पर दस कंप्यूटर जोड़ सकते हैं। डिफ़ॉल्ट रूप से, डोमेन नियंत्रक पर सभी प्रमाणीकृत उपयोगकर्ता दस कंप्यूटर जोड़ सकते हैं।

- एक विश्वसनीय कॉलर की तरफ से क्रेडेंशियल मैनेजर तक पहुंच। क्रेडेंशियल मैनेजर एक ऐसा घटक है जो उपयोगकर्ता नाम और पासवर्ड जैसे प्रमाण-पत्र संग्रहीत करता है, जो नेटवर्क पर वेबसाइटों या अन्य कंप्यूटरों पर लॉग ऑन करने के लिए उपयोग किया जाता है। बैकअप और वसूली के दौरान इस नीति का उपयोग क्रेडेंशियल मैनेजर द्वारा किया जाता है, और इसे उपयोगकर्ताओं को प्रदान करने की सलाह नहीं दी जाती है। डिफ़ॉल्ट रूप से, दोनों वर्कस्टेशन और सर्वरों के पास इस समूह के लिए कोई अनुमति नहीं है।

- नेटवर्क से कंप्यूटर तक पहुंच। यह सुरक्षा नीति निर्दिष्ट उपयोगकर्ताओं या समूहों को नेटवर्क पर कंप्यूटर से कनेक्ट करने की अनुमति देने के लिए ज़िम्मेदार है। वर्कस्टेशन और सर्वर पर, ये विशेषाधिकार समूह को दिए जाते हैं "व्यवस्थापक" और "बैकअप ऑपरेटर", "उपयोगकर्ता" और "सभी"। डोमेन नियंत्रकों पर - "व्यवस्थापक", "सत्यापित उपयोगकर्ता", "एंटरप्राइज़ डोमेन नियंत्रक" और "सभी".

- सिस्टम बंद करो। इस नीति सेटिंग का उपयोग करके, आप उन उपयोगकर्ताओं की एक सूची बना सकते हैं जो कमांड का उपयोग करने के लिए अधिकृत हैं। "काम पूरा करना" सफल लॉगिन के बाद। वर्कस्टेशन और सर्वर पर, ये विशेषाधिकार समूह को दिए जाते हैं "व्यवस्थापक", "बैकअप ऑपरेटर" और "उपयोगकर्ता" (केवल वर्कस्टेशन पर), और डोमेन नियंत्रकों पर - "व्यवस्थापक", "बैकअप ऑपरेटर", "सर्वर ऑपरेटर" और "प्रिंट ऑपरेटर".

- डिवाइस ड्राइवर लोड हो रहा है और अनलोडिंग। वर्तमान नीति का उपयोग करके, आप उन उपयोगकर्ताओं को निर्दिष्ट कर सकते हैं जिन्हें कर्नेल मोड में डिवाइस ड्राइवरों को गतिशील रूप से लोड और अनलोड करने का अधिकार दिया जाएगा, और यह नीति पीएनपी उपकरणों पर लागू नहीं होती है। वर्कस्टेशन और सर्वर पर, ये विशेषाधिकार समूह को दिए जाते हैं "व्यवस्थापक", और डोमेन नियंत्रकों पर - "व्यवस्थापक" और "प्रिंट ऑपरेटर".

- प्रक्रिया स्तर मार्कर को बदलना। इस सुरक्षा नीति का उपयोग करके, आप CreateProcessAsUser API फ़ंक्शन का उपयोग करने से उपयोगकर्ताओं या समूह को प्रतिबंधित कर सकते हैं ताकि एक सेवा किसी अन्य फ़ंक्शन, प्रक्रिया या सेवा को प्रारंभ कर सके। इस तथ्य पर ध्यान देने योग्य है कि इस तरह के एक आवेदन के रूप में "कार्य शेड्यूलर" उनके काम के लिए इन विशेषाधिकारों का उपयोग किया जाता है। डिफ़ॉल्ट रूप से, वर्कस्टेशन और डोमेन नियंत्रकों दोनों पर, ये विशेषाधिकार खातों को दिए जाते हैं "नेटवर्क सेवा" और "स्थानीय सेवा".

- रिमोट डेस्कटॉप के माध्यम से सिस्टम पर लॉग इन करने से इनकार करें। इस सुरक्षा नीति के साथ, आप दूरस्थ डेस्कटॉप क्लाइंट के रूप में लॉग इन करने से उपयोगकर्ताओं या समूहों को प्रतिबंधित कर सकते हैं। डिफ़ॉल्ट रूप से, वर्कस्टेशन और सर्वर दोनों पर, सभी को दूरस्थ डेस्कटॉप क्लाइंट के रूप में लॉग ऑन करने की अनुमति है।

- स्थानीय लॉगिन से इनकार करें। यह नीति अलग-अलग उपयोगकर्ताओं या समूहों को सिस्टम पर लॉग इन करने से रोकती है। डिफ़ॉल्ट रूप से, सभी उपयोगकर्ताओं को लॉग ऑन करने की अनुमति है।

- ऑब्जेक्ट लेबल बदलें। इस अधिकार असाइनमेंट नीति के लिए धन्यवाद, आप निर्दिष्ट उपयोगकर्ताओं या समूहों को अन्य उपयोगकर्ताओं की ऑब्जेक्ट्स जैसे फ़ाइलों, रजिस्ट्री कुंजियों या प्रक्रियाओं के अखंडता टैग को बदलने की अनुमति दे सकते हैं। डिफ़ॉल्ट रूप से, ऑब्जेक्ट लेबल्स को बदलने की अनुमति नहीं है।

- निर्माता के पर्यावरण को बदलना। इस सुरक्षा नीति का उपयोग करके, आप उन उपयोगकर्ताओं या समूहों को निर्दिष्ट कर सकते हैं जो हार्डवेयर वातावरण के चर पढ़ने में सक्षम होंगे। हार्डवेयर पर्यावरण चर कंप्यूटर के गैर-अस्थिर स्मृति में संग्रहीत पैरामीटर हैं जिनका आर्किटेक्चर x86 से अलग है। वर्कस्टेशन और डोमेन नियंत्रकों पर, डिफ़ॉल्ट रूप से, ये विशेषाधिकार समूह को दिए जाते हैं "व्यवस्थापक".

- सिस्टम समय बदलें। यह नीति सिस्टम समय बदलने के लिए ज़िम्मेदार है। प्रदान करके सही दिया गया उपयोगकर्ता या समूह, आप इस प्रकार, आंतरिक घड़ी की तारीख और समय में परिवर्तन की अनुमति देने के अलावा, उन्हें निगरानी कार्यक्रमों के संबंधित समय को बदलने की अनुमति देते हैं "इवेंट व्यूअर"वर्कस्टेशन और सर्वर पर, इन विशेषाधिकार समूहों को दिए जाते हैं। "व्यवस्थापक" और "स्थानीय सेवा", और डोमेन नियंत्रकों पर - "व्यवस्थापक", "सर्वर ऑपरेटर" और "स्थानीय सेवा".

- समय क्षेत्र बदलें। वर्तमान सुरक्षा नीति का उपयोग करके, आप उन उपयोगकर्ताओं या समूहों को निर्दिष्ट कर सकते हैं जिन्हें स्थानीय समय प्रदर्शित करने के लिए अपने कंप्यूटर के समय क्षेत्र को बदलने की अनुमति है, जो कि कंप्यूटर के सिस्टम समय और समय क्षेत्र ऑफ़सेट का योग है। वर्कस्टेशन और डोमेन नियंत्रकों पर, डिफ़ॉल्ट रूप से, ये विशेषाधिकार समूह को दिए जाते हैं "व्यवस्थापक" और "उपयोगकर्ता".

वर्कस्टेशन और सर्वर पर, ये विशेषाधिकार समूह को दिए जाते हैं। "व्यवस्थापक" और "बैकअप ऑपरेटर", और डोमेन नियंत्रकों पर - "बैकअप ऑपरेटर" और "सर्वर ऑपरेटर".

उपयोगकर्ता अधिकारों की नीतियों के असाइनमेंट का उपयोग

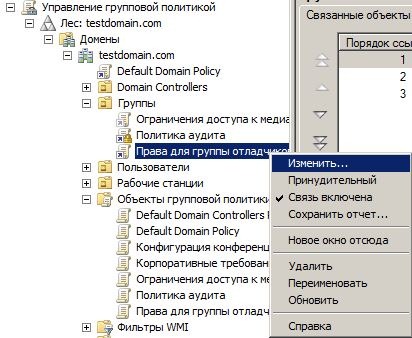

इस उदाहरण में, मैं आपको बताऊंगा कि आप डोमेन नियंत्रक पर अपने संगठन के समूहों में से किसी एक के अधिकार कैसे असाइन कर सकते हैं। निम्नलिखित करें:

निष्कर्ष

इस लेख में, हमने सुरक्षा नीतियों का अध्ययन करना जारी रखा, अर्थात्, हमने उपयोगकर्ता अधिकारों को निर्दिष्ट करने की नीतियों के बारे में सीखा। उपयोगकर्ता अधिकार असाइनमेंट नीतियों का उपयोग करके, आप यह निर्धारित कर सकते हैं कि उपयोगकर्ता के कौन से उपयोगकर्ता या समूह विभिन्न अधिकार और विशेषाधिकार दिए जाएंगे। 44 में से 18 सुरक्षा नीतियों का विस्तार से वर्णन किया गया है। लेख में उदाहरण में, आपने यह भी सीखा कि संगठन में इन नीतियों को कैसे लागू किया जाए। अगले लेख में, आप उन नीतियों को सीखेंगे जो ईवेंट लॉग प्रबंधित करते हैं।

आरडीपी के माध्यम से रिमोट डेस्कटॉप से कनेक्ट करते समय, क्रेडेंशियल को सहेजना संभव है ताकि उन्हें हर बार दर्ज न किया जा सके। लेकिन एक subtlety है। इसलिए, यदि आप किसी वर्कग्रुप में किसी कंप्यूटर में किसी कंप्यूटर से कंप्यूटर से कनेक्ट कंप्यूटर से कनेक्ट होते हैं, तो आप सहेजे गए डेटा का उपयोग करने में सक्षम नहीं होंगे, और आपको निम्न के जैसा संदेश मिलेगा:

"सिस्टम प्रशासक ने दूरस्थ कंप्यूटर में लॉग इन करने के लिए संग्रहीत क्रेडेंशियल्स के उपयोग पर प्रतिबंध लगा दिया है, क्योंकि इसकी प्रामाणिकता पूरी तरह से सत्यापित नहीं है। नए प्रमाण पत्र दर्ज करें। "

तथ्य यह है कि कनेक्ट होने पर क्रेडेंशियल्स को सहेजना रिमोट कंप्यूटर डिफ़ॉल्ट डोमेन नीतियों द्वारा प्रतिबंधित। हालांकि, इस स्थिति को बदला जा सकता है।

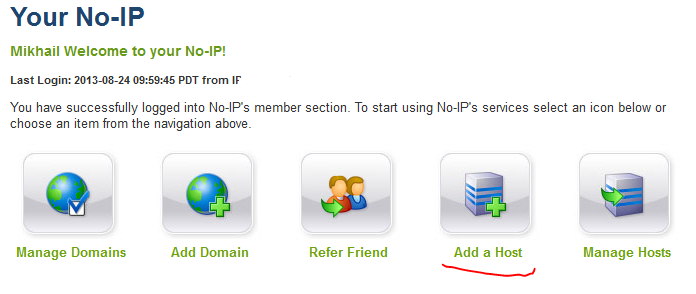

जिस कंप्यूटर से आप कनेक्ट कर रहे हैं, उस पर क्लिक करें विन + आर और आदेश दर्ज करें gpedit.mscफिर ठीक क्लिक करें। इसके अतिरिक्त, आपको व्यवस्थापक पासवर्ड दर्ज करना होगा या इसकी पुष्टि करनी होगी।

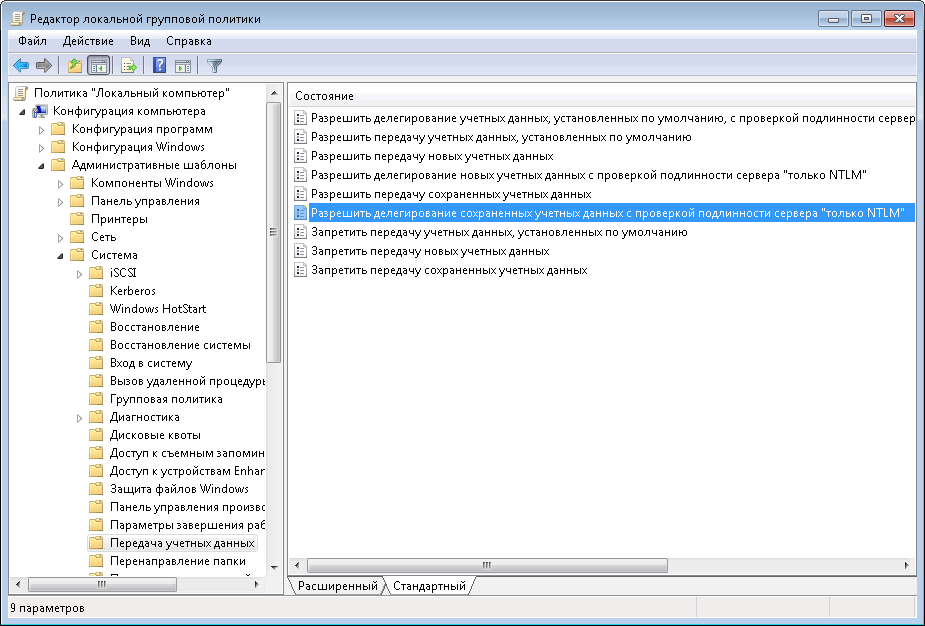

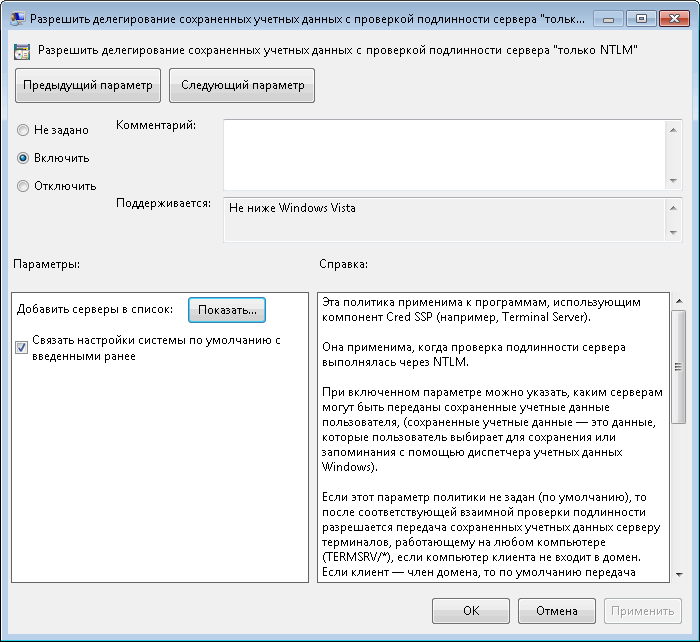

स्थानीय समूह नीति संपादक की खुली खिड़की में, प्रशासनिक टेम्पलेट्स -\u003e सिस्टम -\u003e पासिंग प्रमाणपत्र अनुभाग पर जाएं। हम पॉलिसी में रूचि रखते हैं सर्वर प्रमाणीकरण "केवल एनटीएलएम" के साथ संग्रहीत क्रेडेंशियल्स के प्रतिनिधिमंडल को अनुमति दें (एनटीएलएम-केवल सर्वर प्रमाणीकरण के साथ सहेजे गए प्रमाण-पत्रों को सहेजने की अनुमति के अंग्रेजी संस्करण में)।

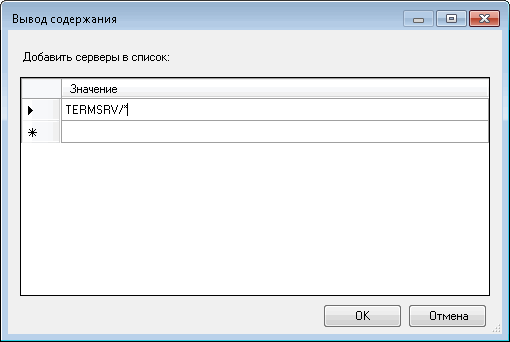

नीति चालू करें, फिर उन सर्वरों को सूचीबद्ध करने के लिए शो बटन पर क्लिक करें जिन्हें हम कनेक्ट करने जा रहे हैं।

सूची भरने के कई तरीके हैं। उदाहरण के लिए:

TERMSRV / remote_pc - एक विशिष्ट कंप्यूटर के लिए क्रेडेंशियल सहेजने की अनुमति दें;

TERMSRV / * Contoso.com - हम contoso.com डोमेन में सभी कंप्यूटरों के लिए डेटा सहेजने की अनुमति देते हैं;

TERMSRV / * - अपवाद के बिना सभी कंप्यूटरों के लिए डेटा सहेजने की अनुमति देता है।

चेतावनी: उदाहरण के रूप में, TERMSRV में पूंजी अक्षरों का उपयोग करें। यदि कोई विशिष्ट कंप्यूटर निर्दिष्ट किया गया है, तो value remote_pc मान चाहिए बिल्कुल मैच दूरस्थ डेस्कटॉप के "कंप्यूटर" फ़ील्ड में दर्ज नाम के साथ।

सूची भरें, ठीक क्लिक करें और समूह नीति संपादक बंद करें। कमांड कंसोल खोलें और कमांड के साथ नीतियों को अद्यतन करें gpupdate / बल। सब कुछ, आप कनेक्ट कर सकते हैं।

और अधिक स्थानीय समूह नीतियों का उपयोग करके, हम केवल एक विशिष्ट कंप्यूटर पर प्रमाण-पत्रों को संग्रहीत करने की अनुमति देते हैं। कई कंप्यूटरों के लिए, डोमेन में एक अलग ओयू बनाने और संबंधित डोमेन नीति को लिंक करना बेहतर होगा।

आरडीपी के माध्यम से रिमोट एक्सेस

आरडीपी के माध्यम से रिमोट एक्सेस उपयोगकर्ताओं को प्रबंधित करें: useradd, usermod और userdel

उपयोगकर्ताओं को प्रबंधित करें: useradd, usermod और userdel आपको घर पर वाई-फाई कनेक्ट करने की क्या ज़रूरत है

आपको घर पर वाई-फाई कनेक्ट करने की क्या ज़रूरत है दो लैपटॉप के बीच एक वाई-फाई नेटवर्क की स्थापना

दो लैपटॉप के बीच एक वाई-फाई नेटवर्क की स्थापना