Информационни технологии, Интернет, уеб програмиране, ИТ, Hi-Tech, .... Какъв тип криптиране трябва да избера за WiFi маршрутизатор?

С разпространението на безжичните мрежи, протоколите за шифроване WPA и WPA2 станаха известни на практика на всички собственици на устройства, които се свързват с Wi-Fi. Те са посочени в свойствата на връзката и вниманието на повечето потребители, които не са системни администратори, привлича минимален брой. Достатъчно е информацията, че WPA2 е продукт на развитието на WPA и затова WPA2 е по-нова и по-подходяща за модерни мрежи.

дефиниция

WPA - протокол за шифроване, предназначен за защита на безжичните мрежи, стандартен IEEE 802.11, разработен от компанията Wi-Fi Alliance през 2003 г. като заместител на остарелия и опасен протокол WEP.

WPA2- Протокол за шифроване, който е подобрено развитие на WPA, представен през 2004 г. от компанията Wi-Fi Alliance.

сравнение

Търсенето на разликата между WPA и WPA2 за повечето потребители не е релевантно, тъй като цялата сигурност на безжичната мрежа намалява до избора на повече или по-малко сложна парола за достъп. Към днешна дата ситуацията е, че всички устройства, работещи на Wi-Fi мрежи, са длъжни да поддържат WPA2, така че изборът на WPA може да се определи само при нестандартни ситуации. Например, по-стари от Windows XP SP3 операционни системи не поддържат WPA2 без кръпки, така че машините и устройствата, управлявани от такива системи, изискват вниманието на мрежовия администратор. Дори някои модерни смартфони може да не поддържат нов протокол за шифроване, главно за азиатски джаджи. От друга страна, някои версии на Windows, по-стари от XP, не поддържат работа с WPA2 на ниво GPO, така че в този случай те изискват по-фина настройка на мрежовите връзки.

Техническата разлика между WPA и WPA2 е технологията на криптиране, по-специално в използваните протоколи. WPA използва протокола TKIP, в WPA2 - протокола AES. На практика това означава, че една по-модерна WPA2 осигурява по-висока степен на защита на мрежата. Например протоколът TKIP ви позволява да създадете ключ за удостоверяване до 128 бита, AES - до 256 бита.

Уебсайт за констатации

- WPA2 е подобрена WPA.

- WPA2 използва протокола AES, WPA - протоколът TKIP.

- WPA2 се поддържа от всички съвременни безжични устройства.

- WPA2 може да не се поддържа от стари операционни системи.

- Степента на защита на WPA2 е по-висока от WPA.

Приятно време на деня, скъпи приятели, познати и други личности. Днес ще говорим за това WiFi шифроване , което е логично от заглавката.

Мисля, че много от вас използват такова нещо, което най-вероятно означава повече Wi-Fi върху тях за вашите лаптопи, таблети и други мобилни устройства.

От само себе си се разбира, че това много wy-fi трябва да бъде затворено с парола, в противен случай вредните съседи ще използват интернет безплатно, а още по-лошо - вашият компютър :)

От само себе си се разбира, че в допълнение към паролата съществуват и различни видове криптиране на тази парола, по-точно вашето Wi-Fi протокол, така че те не са просто не се използват, но не могат да бъдат опростени.

Като цяло, днес бих искал да говоря малко с вас за такова нещо като WiFi криптиране или по-скоро тези много WPE, WPA, WPA2, WPS и други като тях.

Готови ли сте? Да вървим.

WiFi шифроване - обща информация

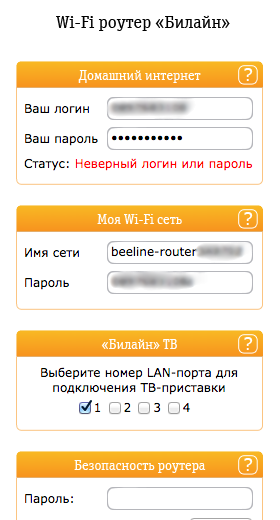

Първоначално е много опростено да се говори за това как изглежда автентичността с рутер (сървър), така изглежда процесът на криптиране и обмен на данни. Ето снимката, която получаваме:

Т.е., първо, като клиент, казваме, че сме ние, т.е. ние знаем паролата (стрелката е зелена отгоре). Сървърът, например, да кажем, че маршрутизаторът е щастлив и ни дава произволен низ (това е и ключът, с който криптираме данните), а след това обменът на данни е шифрован със същия ключ.

Сега нека да поговорим за видовете криптиране, техните уязвимости и други неща. Нека да започнем по ред, а именно с OPEN, т.е. при липса на шифър, и след това да се пристъпи към останалото.

Тип 1 - ОТВОРЕНО

Както вече разбрахте (и току-що казах), всъщност, OPEN е липсата на защита, т.е. Wifi криптирането не е налице като клас и Вие и вашият рутер абсолютно не защитавате канала и предаваните данни.

Именно на този принцип работят кабелна мрежа - няма вградена защита и "срива" в нея или е свързан към хъб / суич / рутер мрежов адаптер ще получат пакети на всички мрежови устройства в този сегмент в ясно.

Въпреки това, с безжична мрежа, можете да "катастрофирате" от всяко място - 10-20-50 метри и повече и разстоянието зависи не само от силата на вашия предавател, но и от дължината на антената на хакера. Ето защо отвореното предаване на данни през безжичната мрежа е много по-опасно, защото всъщност вашият канал е достъпен за всички.

Тип 2 - WEP (поверителност по кабелен еквивалент)

Един от първите типове Wifi криптиране е WEP, Излязох накрая 90 -x и в момента е един от най-слабите видове криптиране.

В много съвременни рутери този тип криптиране е напълно изключено от списъка на възможните за избор:

Тя трябва да се избягва почти толкова, колкото отворените мрежи - тя осигурява сигурност само за кратко време, след което всяко предаване може да бъде напълно отворено, независимо от сложността на паролата.

Ситуацията се изостря от факта, че паролите в България WEP е или 40 , или 104 битов, което е изключително кратка комбинация и можете да го вземете в секунди (това е без да се вземат предвид грешките в самото криптиране).

Основният проблем WEP - при основната грешка при проектирането. WEP всъщност преминава няколко байта от този ключ заедно с всеки пакет данни.

По този начин, независимо от сложността на ключа, можете да отворите всяко прехвърляне просто като имате достатъчен брой задържани пакети (няколко десетки хиляди, което е доста малко за активно използваната мрежа).

Тип 3 - WPA и WPA2 (Wi-Fi Protected Access)

Това е един от най-модерните видове такова нещо в момента, като например Wifi криптиране и нови досега, всъщност, почти не се появи.

Всъщност генерирането на тези видове криптиране замени дълготърпението WEP, Продължителността на паролата е произволна от 8 до 63 байт, което значително усложнява нейния подбор (сравнете с 3, 6 и 15 байтове в WEP).

Стандартът поддържа различни алгоритми за криптиране на предадените данни след ръкостискане: TKIP и CCMP.

Първият е вид между тях WEP и WPA, който беше създаден за известно време, IEEE бяха заети да създадат пълноправен алгоритъм CCMP. TKIP както и WEP, страда от някои видове атаки и като цяло не е много сигурен.

Сега тя се използва рядко (въпреки че все още се използва изобщо - не е ясно за мен) и като цяло WPA с TKIP почти същите като използването на проста WEP.

Ако искате да знаете повече, искате да научите това професионално и да разберете какво се случва тогава.

В допълнение към различните алгоритми за кодиране, WPA(2) поддържат два различни режима на първоначално удостоверяване (проверка на паролата за достъп на клиента до мрежата) - PSK и начинание. PSK (понякога се нарича WPA Personal) - въвеждане чрез една парола, която клиентът въвежда, когато се свързва.

Това е просто и удобно, но в случая на големи компании това може да е проблем - да речем, че вашият служител е напуснал и че вече не може да има достъп до мрежата, трябва да смени паролата за цялата мрежа и да уведоми останалите служители за това. начинание премахва този проблем поради наличието на няколко клавиша, съхранявани на отделен сървър - RADIUS.

Освен това, начинание стандартизира самия процес на идентификация в протокола EAP (Extensible Аuthentication Protocol), което ви позволява да напишете своя собствен алгоритъм.

Тип 4 - WPS / QSS

Wifi криптиране WPS, известен още като QSS - интересна технология, която ни позволява да не мислим за паролата изобщо, а просто да натиснем бутона и веднага да се свържем с мрежата. Всъщност това е "правен" метод за заобикаляне на защитата с парола като цяло, но изненадващо е, че се е разпространил с много сериозна грешка в самата система за достъп - години след тъжния опит с WEP.

WPS позволява на клиента да се свърже с точката за достъп, като използва 8-знаков код, състоящ се от цифри ( PIN). Въпреки това, поради грешка в стандарта, човек трябва да отгатне само 4 от тях. Така, достатъчно 10000 опитите за избор и независимо от сложността на паролата за достъп до безжичната мрежа, вие автоматично получавате този достъп и заедно с него - и същата тази парола.

Като се има предвид, че това взаимодействие се случи преди проверките за сигурност, за секунда можете да го изпратите 10-50 искания за влизане WPS, и чрез 3-15 часове (понякога повече, понякога по-малко), ще получите ключовете за рая.

Когато тази уязвимост беше изложена, производителите започнаха да въвеждат ограничение за броя на опитите за влизане ( лимит на лихвата) след превишаване, което точката за достъп автоматично отнема известно време WPS - но досега такива устройства не са повече от половината от тези, които вече са освободени без тази защита.

Още повече - временното изключване драстично не променя нищо, тъй като при един опит за влизане в минута ще ни трябва само 10000/60/24 = 6,94 дни. А PIN обикновено се намира по-рано, отколкото целият цикъл преминава.

Искам отново да привлека вниманието ви, че с включеното WPS Паролата ви неизбежно ще бъде разкрита, независимо от нейната сложност. Така че, ако наистина се нуждаете WPS - включете го само когато се свързвате с мрежата, а през останалото време го дръжте настрана.

послеслов

Заключение, всъщност, можете да направите сами, но като цяло, разбира се, че си заслужава да се използва поне WPA, но по-добре WPA2.

Показани са следните материали Wi-Fi ще говорим за това как различните видове криптиране оказват влияние върху ефективността на канала и маршрутизатора, както и някои други нюанси.

Както винаги, ако има някакви въпроси, допълнения и т.н., тогава добре дошли в коментарите по темата Wifi криптиране.

PS: За съществуването на този материал благодарение на автора Хабр под прякора ProgerXP, Всъщност целият текст е взет от неговия материал , така че да не преоткривате колелото в собствените си думи.

WPA2 (безжичен защитен достъп версия 2.0) е втората версия на набор от алгоритми и протоколи, които осигуряват защита на данните в безжични Wi-Fi мрежи. Както се очакваше, WPA2 трябва значително да увеличи сигурността на безжичните Wi-Fi мрежи в сравнение с предишните технологии. Новият стандарт предвижда по-специално задължително използване на по-мощен алгоритъм за криптиране AES (Advanced Encryption Standard) и 802.1X удостоверяване.

Към днешна дата, за да се осигури надежден механизъм за сигурност в корпоративната безжична мрежа, е необходимо (и е необходимо) да се използват устройства и софтуер с поддръжка на WPA2. Предишни поколения протоколи - WEP и WPA съдържат елементи с недостатъчни защитни и криптирани алгоритми. Освен това, за крекинг на мрежи със защита въз основа на WEP, вече са разработени програми и техники, които лесно могат да бъдат изтеглени от Интернет и успешно използвани от неподготвени нови хакери.

Протоколите WPA2 работят в два режима на удостоверяване: лични (лични) и корпоративни (Enterprise). В режим WPA2-Personal 256-битов ключ PSK (PreShared Key) се генерира от фразата за обикновен текст. Ключът PSK, заедно със SSID (Service Set Identifier), се използва за генериране на временни PTK (Pairwise Transient Key) сесийни ключове за взаимодействие на безжични устройства. Както и при статично WEP протокола той WPA2-Personal е присъщо на някои проблеми, свързани с необходимостта от разпространението и подкрепата на клавишите на безжична мрежа устройства, което го прави по-подходящ за използване в малки мрежи от дузина устройства, докато за C ORPORATE мрежи оптимална WPA2 -Enterprise.

В режим WPA2-Enterprise се решават проблеми по отношение на разпространението и управлението на статични ключове и интегрирането му с повечето корпоративни услуги за удостоверяване осигурява контрол на достъпа въз основа на профили. За да работите в този режим, се нуждаете от информация за регистрация, като потребителско име и парола, сертификат за защита или еднократна парола, се извършва удостоверяване между работната станция и централния сървър за удостоверяване. Точката за достъп или безжичният контролер следи връзките и изпраща заявки за удостоверяване до съответния сървър за удостоверяване (обикновено RADIUS сървър, например Cisco ACS). Основата за режима WPA2-Enterprise е стандартът 802.1X, който поддържа удостоверяване на потребители и устройства, подходящ както за кабелни превключватели, така и за безжични точки за достъп.

За разлика от WPA се използва по-стабилен алгоритъм за криптиране AES. По аналогия с WPA, WPA2 също е разделен на два вида: WPA2-PSK и WPA2-802.1x.

Предоставя нови, по-надеждни механизми за осигуряване на целостта и поверителността на данните:

CCMP протокол (Counter-Mode-CBC-MAC Protocol), въз основа на режима Counter Cipher-Block режим на сглобяване (CCM) алгоритъм за криптиране, Advanced Encryption Standard (AES). CCM комбинира два механизма: Counter (CTR) за поверителност и Cipher-Block Ciphering Authentication Code (CBC-MAC) за удостоверяване.

WRAP (Wireless Robust Authentication Protocol), базиран на режима за кодиране на офсет (OCB) на алгоритъма за криптиране AES.

TKIP протокол за обратно съвместимост с преди това освободено оборудване. Взаимно удостоверяване и предаване на ключове въз основа на протоколи IEEE 802.1x / EAP. Secure Independent Basic Service Set (IBSS) за подобряване на сигурността в Ad-Hoc мрежи. Поддръжка на роуминг.

Приносът към сигурността на безжичните мрежи е механизмът CCMP и стандартът IEEE 802.11i. Последно въвежда концепцията за силно защитена мрежа (Здрава мрежова сигурност, RSN) и здраво защитена връзка мрежа (Здрава асоциация мрежова сигурност, НСРС), а след това разделя всички алгоритми:

RSNA алгоритми (за създаване и използване на RSNA);

Предварително RSNA алгоритми.

Пред-RSNA алгоритмите включват:

съществуващото удостоверяване с IEEE 802.11 (което означава удостоверяване, както е определено в стандарта за изданието от 1999 г.).

Това означава, че тези видове алгоритми включват удостоверяване на Open System с WEP криптиране или без (по-точно липса на удостоверяване) и Shared Key.

RSNA-алгоритмите включват:

TKIP; CCMP; процедурата за установяване и прекратяване на RSNA (включително използването на IEEE 802.1x удостоверяване); ключова процедура за обмен.

В този случай алгоритъмът CCMP е задължителен и TKIP е по избор и е проектиран да осигурява съвместимост със стари устройства.

Осигурени са стандартните две функционални модели: .. заверено от IEEE 802.1x, т.е. посредством протокола EAP, и с помощта на предварително определен ключ предварително и е предписано на клиента удостоверяващ (този режим се нарича предварително споделен ключ, PSK). В този случай ключът PSK действа като ключ PMK, а последвалата процедура за тяхното удостоверяване и генериране не се различава.

Тъй като алгоритми за криптиране, като се използва процедура TKIP вече призова WPA и процедура CCMP - WPA2, можем да кажем, че методи за кодиране, които отговарят НСРС, са: WPA-EAP (WPA-Enterprise), WPA-PSK (WPA-предварително споделен ключ , WPA-Personal), WPA2-EAP (WPA2-Enterprise), WPA2-PSK (WPA2-Preshared Key, WPA2-Personal).

Процедурата за създаване на връзка и обмен на ключове за алгоритмите TKIP и CCMP е една и съща. Сам CCMP (режим Counter (CTR) с CBC-MAC (Cipher-Block Верижно (ПКК) с Message Authentication Code (MAC) Protocol), както и TKIP, е предназначена да осигури конфиденциалност, разпознаването, цялостта и защита срещу нападения за преиграване. Това алгоритъм на базата на метода AES криптиране, CCM-алгоритъм, както е определено в FIPS PUB 197. AES-спецификация Всички процеси, използвани в CCMP, използвайки AES 128-битов ключ и 128-битов размер на блок.

Най-новата иновация на стандарта е да се поддържа технологията за бързо роуминг между точките за достъп, като се използва процедурата за кеширане на ключа PMK и overuthentication.

Процедура за кеширане PMK е, че ако даден клиент е бил някога пълна идентификация, когато се свързвате с всяка точка за достъп, след което го спасява произтичащите от него PMK ключ, и следващия път, когато се свържете към даден момент, в отговор на искане за удостоверяване на клиентска ще изпрати преди получил PMK ключ. Това завършва проверката на автентичността, т.е. не се изпълнява четирипосочният ръчен ход.

preautentifikatsii процедура е, че след като клиентът е свързан и заверени към точката за достъп, той може да бъде успоредна (предварително) за удостоверяване на други точки за достъп (които "чува") със същия SSID, т. е. предварително получи от тях PMK ключ. И ако в бъдеще точката за достъп, към който е свързан не успее или сигналът е по-слаб от някои други точки на едно и също име на мрежата, а след това на клиента ще направят повторно включване Quick схема кеширана ключ PMK.

Въведена през 2001 грам. Спецификация WEP2, което увеличава дължината на ключа 104 бита, не е решен проблемът, тъй като дължината на вектора на инициализация и метод за проверка на целостта на данните остават непроменени. Повечето видове нападения бяха изпълнени просто както преди.

заключение

В заключение бих искал да обобщя цялата информация и да дам препоръки относно защитата на безжичните мрежи.

Има три механизъм за защита на вашата безжична мрежа: конфигуриране на клиента и на АП да използват един и същ (не е избрана по подразбиране) SSID, AP комуникации позволяват само клиенти, MAC адреси са известни на АП, и конфигуриране на клиентите да удостоверите самоличността си пред АП и шифроване на трафика. Най-AP конфигуриран да работи с SSID е избрана по подразбиране, без да поддържа списъка с позволи на клиента MAC-адреси и добре известен публичен ключ за криптиране и автентификация (или никакво удостоверяване и криптиране). Обикновено тези параметри са документирани в онлайн системата за помощ на уеб сайта на производителя. Благодарение на тези параметри, един неопитен потребител може да създаде безжична мрежа и да започне да работи с него, но в същото време те направи по-лесно за хакерите да проникнат в мрежата без никакво затруднение. Ситуацията се влошава от факта, че по-голямата част от възлите за достъп са конфигурирани да излъчват SSID. Следователно, нападателят може да намери уязвими мрежи, използващи стандартни SSID.

Първата стъпка към сигурна безжична мрежа е да смените SSID на точката за достъп по подразбиране. Освен това трябва да промените този параметър на клиента, за да осигурите комуникация с AP. Удобно е да се определи SSID смислен за администратора и потребителите на предприятието, но не и да се идентифицира изрично тази безжична мрежа между другите SSID, задържани от неупълномощени лица.

Следващата стъпка е блокирането на предаването на SSID от възела за достъп, ако е възможно. В резултат на това нападателят става по-труден (въпреки че тази възможност продължава), за да открие наличието на безжична мрежа и SSID. В някои AP, излъчването на SSID не може да бъде отменен. В такива случаи трябва да увеличите интервала на излъчване. Освен това, някои клиенти могат да комуникират само ако SSID се излъчва от възела за достъп. По този начин може да е необходимо да експериментирате с този параметър, за да изберете подходящ за конкретната ситуация начин.

След това можете да разрешите достъп до възлите за достъп само от безжични клиенти с известни MAC адреси. Такава мярка едва ли е подходяща за голяма организация, но в малко предприятие с малък брой безжични клиенти това е надеждна допълнителна линия на защита. Крекерите ще трябва да открият MAC адресите, на които е разрешено да се свързват с предприятието AP, и да заменят MAC адреса на собствения си безжичен адаптер с разрешеното (при някои модели адаптери MAC адресът може да бъде променен).

Изборът на настройки за удостоверяване и шифроване може да бъде най-сложната операция за защита на безжична мрежа. Преди да зададете настройки, трябва да инсталирате възли за достъп и безжични адаптери, за да инсталирате протоколите за защита, които поддържат, особено ако безжичната мрежа вече е организирана, използвайки разнообразно оборудване от различни доставчици. Някои устройства, особено старите AP и безжични адаптери, може да не са съвместими с WPA, WPA2 или WEP ключове с по-голяма дължина.

Друга ситуация, която трябва да се запомни, е необходимостта потребителите да въвеждат някои стари устройства с шестнадесетичен номер, представляващ ключа, докато в други по-стари AP и безжични адаптери се изисква да въведете пропуск, който се преобразува в ключ. В резултат на това е трудно да се постигне използването на един ключ от цялото оборудване. Собствениците на такова оборудване могат да използват ресурси като WEP Key Generator за генериране на произволни WEP ключове и преобразуване на фрази за парола до шестнадесетични числа.

Като цяло WEP трябва да се използва само в случаи на крайна необходимост. Ако се изисква WEP, трябва да изберете клавишите с максимална дължина и да зададете мрежата да се отвори вместо Shared. В режим "Отвори" в мрежата не се извършва удостоверяване на клиент и всеки може да се свърже с възлите за достъп. Тези връзки за prep-part частично зареждат безжичната връзка, но нападателите, които са свързани към AP, няма да могат да продължат обмена на данни, защото не знаят криптиращия ключ WEP. Можете да блокирате дори предварителните връзки, като конфигурирате AP, за да приемате връзки само от известни MAC адреси. За разлика от "Отвори" в режим "Споделен", възелът за достъп използва WEP ключ за удостоверяване на безжичните клиенти в процедурата за отговор на заявка и атакуващият може да декриптира последователността и да определи ключ за WEP шифроване.

Ако можете да приложите WPA, трябва да изберете между WPA, WPA2 и WPA-PSK. Основният фактор при избора на WPA или WPA2, от една страна, и WPA-PSK, от друга страна, е възможността за разполагане на инфраструктурата, необходима за WPA и WPA2, за удостоверяване на потребителите. За WPA и WPA2 искате да разполагате с RADIUS сървъри и евентуално с инфраструктурата за публични ключове (PKI). WPA-PSK, подобно на WEP, работи с публичен ключ, познат на безжичния клиент и AP. WPA-PSK може безопасно да използва публичния ключ WPA-PSK за удостоверяване и криптиране, тъй като няма липса на WEP.

Списък на използваната литература

1. Горалски В. Технологии xDSL. М.: Лори, 2006, 296 стр.

2. www.vesna.ug.com;

3. www.young.shop.narod.com;

7. www.opennet.ru

8. www.pulscen.ru

9. www.cisco.com

10. Baranovskaya TP, Loiko VI Архитектура на компютърни системи и мрежи. Москва: Финанси и статистика, 2003, 256 стр.

11. Ман С., Крел М. Линукс. Администриране на TCP / IP мрежи. Москва: Binom-Press, 2004, 656р.

12. Смит Р. Инструменти за работа в мрежа Linux. Москва: Уилямс, 2003, 672 стр.

13. Kulgin M. Компютърни мрежи. Практика на строителството. Санкт Петербург: Петър, 2003, 464 стр.

14. Tanenbaum E. Компютърни мрежи. Санкт Петербург: Петър, 2005, 992 стр.

15. Olifer VG, Olifer N.A. Основи на мрежите за данни. Курс на лекциите. Москва: Интернет-Университет по информационни технологии, 2003, 248 стр.

16. Вишневски В. М. Теоретични основи на проектиране на компютърни мрежи. Москва: Technosphere, 2003, 512 p.

WPA и WPA2 (Wi-Fi Protected Access) е актуализирана програма за сертифициране на безжични устройства. Предполага се, че WPA ще дойде да замени широко разпространената технология за защита на безжичните мрежи. Важна характеристика е съвместимостта между множество безжични устройства, и двете железария ниво, и софтуер , В момента WPA и WPA2 се разработват и популяризират от Wi-Fi Alliance.

Основни понятия

WPA осигурява поддръжка за стандарти 802.1X , както и протокола EAP (Протокол за разширено удостоверяване, разширяем протокол за удостоверяване). Струва си да се отбележи, че WPA се поддържа криптиране в съответствие със стандарта AES (Advanced Encryption Standard, разширен стандарт за шифроване), който има редица предимства пред този, използван в WEP

Голям плюс при внедряването на WPA е способността да се стартира технологията на съществуващ хардуер и е предназначена да замени WPA. Внедрява CCMP и криптиране на Wi-Fi устройства.

уязвимост

6 ноември 2008 г. на конференцията PacSec беше представен начин, който ви позволява да се справи с ключа. Този метод ви позволява да прочетете данните, предавани от точката за достъп до клиентската машина, както и да предадете фалшива информация на клиентската машина. Данните, прехвърлени от клиента към рутера, все още не са прочетени. Също така се казва, че WPA2 не се влияе от тази атака.

препратки

Гледайте какво е "WPA2" в други речници:

WPA2 - (Wi Fi Protected Access 2 Accesso Protegido Wi Fi 2) е система за защита на защитата от неизправности (Wi Fi); Креад пара корегрира открива уязвимостите в WPA WPA2 и е базиран на 802.11i. WPA, пор ser un versión ... ... Уикипедия Español

WPA2

WPA2 - Wi Fi Protected Access 2 (WPA2) е приложение на Advanced Encryption Standard (AES). Намирате се в WPA dar, ... ... Deutsch Wikipedia

Wi-Fi Protected Access

WPA-PSK Защитеният достъп с Wi-Fi (WPA и WPA2) е невъзможен за ползване от Wi Fi. Il на été кри ен réponse AUX nombreuses ЕТ sévères faiblesses Que де chercheurs Контролна trouvées ДАНС льо mécanisme ... ... Уикипедия на френски

Wi-Fi защитен достъп - (WPA и WPA2) е невъзможно да се задейства безжичен сървър с Wi Fi. Il на été кри ен réponse AUX nombreuses et sévères faiblesses Ке дез chercheurs Контролна trouvées ДАНС льо mécanisme прецедент, ле WEP. WPA отговарят на мнозинството от ... ... Wikipedia en Français

Wi-fi защитен достъп - (WPA и WPA2) е невъзможно да се задейства безжичен сървър с Wi Fi. Il на été кри ен réponse AUX nombreuses et sévères faiblesses Ке дез chercheurs Контролна trouvées ДАНС льо mécanisme прецедент, ле WEP. WPA отговарят на мнозинството от ... ... Wikipedia en Français

Здрава сигурна мрежа - Wi Fi Protected Access 2 (WPA2) ist умре Implementierung eines Sicherheitsstandards für Funknetzwerke Nach ден WLAN стандарти IEEE 802.11a, б, г, п унд basiert Auf DEM Advanced Encryption Standard (AES). Намирате се в WPA, но не знам ... ... Deutsch Wikipedia

Wi-Fi Protected Access 2 - (WPA2) ist умре Implementierung eines Sicherheitsstandards für Funknetzwerke Nach ден WLAN стандарти IEEE 802.11a, б, г, п унд basiert Auf DEM Advanced Encryption Standard (AES). Ако сте написали WPA, трябва да го направите ... ... Deutsch Wikipedia

Безжична сигурност - Пример за безжичен рутер, който може да изпълнява функции за безжична защита Безжичната защита е предотвратяването на неоторизиран достъп или повреда на компютрите, използващи безжични мрежи. Много преносими компютри имат инсталирани безжични карти. Уикипедия

Здравейте, скъпи читатели. Слабата система за сигурност на рутера поставя вашата мрежа в риск. Всички знаем колко важна е сигурността на рутера, но повечето хора не осъзнават, че някои настройки за сигурност могат да забавят цялата мрежа.

Основните опции за шифроване на данни, минаващи през рутера, са протоколите WPA2-AES и WPA2-TKIP, Днес ще говорим за всеки от тях и ще обясним защо трябва да изберете AES.

Запознаване с WPA

WPA или сигурен Wi-Fi достъп беше отговорът на уязвимостите на Алианса за сигурност на Wi-Fi, които бяха изобилни в протокола WEP. Важно е да се отбележи, че то не е предназначено за пълноправно решение. По-скоро би трябвало да е временен избор, позволяващ на хората да използват съществуващи маршрутизатори без да използват протокола WEP, който има забележими пропуски в сигурността.

Въпреки че WPA е по-добър от WEP, той има и свои собствени проблеми със сигурността. Въпреки факта, че атаките не са обикновено в състояние да пробие сам алгоритъм TKIP (временен интегритет на ключа Protocol), който има 256-битово криптиране на, те могат да заобиколят допълнителна система, вградена в протокола и се нарича WPS или Защитена Wi-Fi настройка.

Secure Wi-Fi Setup е създадена, за да улесни свързването на устройства един към друг. Въпреки това, поради многобройните дупки в сигурността, с които е бил освободен, WPS започна да изчезва в забвение, като е взел с него WPA.

В момента WPA и WEP вече не се използват, затова ще разгледаме подробностите и вместо това ще разгледаме нова версия на протокола - WPA2.

Защо WPA2 е по-добре

През 2006 г. WPA стана остарял протокол и бе заменен от WPA2.

Замяната на TKIP криптиране с нов и сигурен алгоритъм AES (разширен стандарт за шифроване) доведе до появата на по-бързи и по-сигурни Wi-Fi мрежи. Причината е, че TKIP не е пълноправен алгоритъм, а по-скоро временна алтернатива. Просто казано, протоколът WPA-TKIP е междинен избор, гарантиращ работата на мрежите през трите години между появата на WPA-TKIP и пускането на WPA2-AES.

Факт е, че AES е истински алгоритъм за шифроване, използван не само за защита на Wi-Fi мрежи. Това е сериозен световен стандарт, използван от правителството, веднъж популярна програма TrueCrypt и много други, за да защити данните от любопитни очи. Фактът, че този стандарт защитава вашата домашна мрежа е хубав бонус, но за това трябва да закупите нов рутер.

AES срещу TKIP по отношение на сигурността

TKIP е всъщност пач за WEP, което решава проблема, поради което нападателят може да получи ключа ви, след като проучи сравнително малкото количество трафик, преминал през рутера. TKIP коригира тази уязвимост чрез издаване на нов ключ на всеки няколко минути, което на теория няма да позволи на някой хакер да се съберат достатъчно данни за ключа от декриптиране или шифър на RC4 поток, който разчита на алгоритъм.

Въпреки че TKIP в даден момент е значително подобрение по отношение на сигурността, днес тя ще се превърне в остаряла технология, която вече не се счита за достатъчно сигурна, за да защити мрежата от хакери. Например, най-голямата, но не и единствената, уязвимост, известна като атака на котлен камък, стана публична, преди да се появи самият метод на криптиране.

Накълцайте-котлет атака позволява на хакерите, който знае как да се намеси и да анализира данните за стрийминг, генерирани от мрежата, да я използват за дешифриране на ключа, и показване на информация на ясен и не кодиран текст.

AES е напълно различен алгоритъм за шифроване, далеч по-добър от възможностите на TKIP. Този алгоритъм е 128, 192 или 256-битов блок, който не страда от уязвимостите, които TKIP има.

Ако обяснявате алгоритъма на ясен език, той извежда ясен текст и го преобразува в шифриран текст. За външен наблюдател, който няма ключ, този текст изглежда като низ от произволни знаци. Устройството или лицето от другата страна на прехвърлянето има ключ, който отключва или дешифрира данните. В този случай маршрутизаторът има първият ключ и шифрова данните преди предаването, а компютърът има втори ключ, който декриптира информацията и позволява да се показва на екрана.

Нивото на кодиране (128, 192 или 256-битови) определя броя на пермутациите, приложени към данните, а оттам и потенциалния брой възможни комбинации, ако го въведете в хакване.

Дори най-слабото ниво на криптиране AES (128-bit) е теоретично невъзможно да се пропука, тъй като компютър с текуща изчислителна мощност ще отнеме 100 милиарда години, за да намери правилното решение за този алгоритъм.

AES срещу TKIP по отношение на скоростта

TKIP е остарял метод за криптиране и, освен проблемите със сигурността, той също забавя системите, които все още работят с него.

Повечето нови рутери (всички стандартни 802.11n или по-възрастни) използват криптиране WPA2-AES по подразбиране, но ако се работи с един стар маршрутизатор, или по някаква причина са избрали криптиране WPA-TKIP, шансовете са високи, че губите значителна част от скоростта.

Всеки маршрутизатор, който поддържа стандарта 802.11n (въпреки че все още се нуждаете от закупуване на AC рутер), забавя до 54Mbps, когато WPA или TKIP са активирани в настройките за защита. Това се прави така, че протоколите за защита да работят правилно със старите устройства.

Стандартът 802.11ac с шифроване WPA2-AES теоретично предлага максимална скорост от 3.46 Gbps при оптимални (четене: невъзможни) условия. Но дори и да не вземете предвид това, WPA2 и AES все още са много по-бързи от TKIP.

резултати

AES и TKIP не могат да бъдат сравнявани изобщо. AES е по-модерна технология във всеки смисъл на думата. Високата скорост на маршрутизаторите, сигурното сърфиране и алгоритъмът, който разчита дори на правителствата на най-големите държави, го правят единственият истински избор за всички нови и съществуващи Wi-Fi мрежи.

Имайки предвид всичко, което AES предлага, има ли основателна причина да откажете да използвате този алгоритъм в домашната мрежа? И защо кандидатствате (или не го прилагате)?

Инструкции за това, какво да направите, ако сте забравили паролата за персоналния шкаф

Инструкции за това, какво да направите, ако сте забравили паролата за персоналния шкаф Локална мрежа чрез интернет

Локална мрежа чрез интернет Организиране на отдалечен достъп в локалната мрежа чрез UltraVNC

Организиране на отдалечен достъп в локалната мрежа чрез UltraVNC