Криптиране на данни в. Дали да шифровате собствения си Android. Подобрена използваемост на защитен смартфон

Криптирането на данни в Android OS е тясно свързано с два проблема: контрол на достъпа до карти с памет и прехвърляне на приложения към тях. Много програми съдържат данни за активиране, таксуване и поверителна информация. Защитата му изисква управление на права за достъп, които не се поддържат от файловата система FAT32, характерна за картите. Следователно във всяка версия на Android подходите за криптиране се променят радикално - от пълната липса на криптографска защита на подвижните носители до тяхната дълбока интеграция в една секция с криптиране в движение.

Стъпки за криптиране на данните на устройството

- Уверете се, че батерията е напълно заредена.

- Процесът на кодиране е дълъг и може да отнеме повече от час.

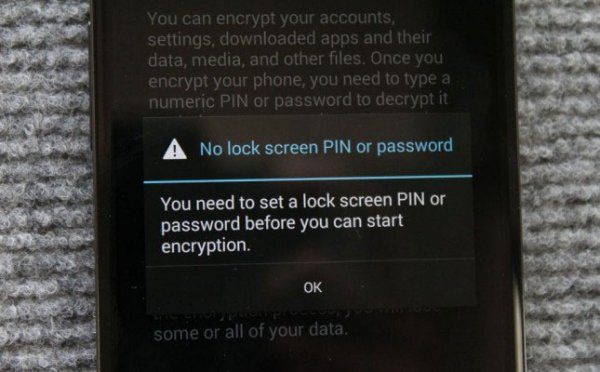

- Това е задължително изискване, в противен случай системата няма да ви позволи да шифровате телефона.

Ако решите да шифровате мобилния си телефон, за да направите данните си по-сигурни, е важно да вземете предвид редица фактори, преди да вземете това решение. Това се дължи на факта, че процесът на шифроване на телефона е необратим и единственият начин да се върнете към държавата преди криптиране е да изпълните формата.

Специалната роля на картата с памет

Първоначално разработчиците на Android приемаха използването на карта с памет само като отделно хранилище на потребителски файлове. Това беше просто медиен склад без никакви изисквания за неговата защита и надеждност. Картите microSD (HC) с FAT32 се справят добре с ролята на най-простото хранилище, освобождавайки вътрешната памет от снимки, видео и музика.

Шифроването или криптографирането на мобилното ви устройство защитава данните ви с определен ключ и оттам нататък информацията е налице само ако въведете кода. Ако се направят няколко неуспешни опита, телефонът безопасно изтрива цялата информация и завършва форматирането и се връща към фабричната версия.

Криптирането минава с една крачка от заключването на екрана, тъй като данните на вашия телефон могат да бъдат достъпни, например, дори когато екранът е заключен. Разбира се, ключът към криптирането е да повишите нивото на сигурност и защита на вашите данни. В случай на загуба или кражба на мобилен телефон, само тези, които познават ключа, имат достъп до файлове на вашия телефон. Освен това, след няколко неуспешни опита, всичко ще бъде изтрито. Ето защо, дори ако мобилният ви телефон падне в неправилни ръце, този човек не може да използва запазената информация.

Възможността да се прехвърлят на картата с памет не само мултимедийни файлове, но и приложения се появиха за пръв път в Android 2.2 Froyo. Тя се изпълняваше с помощта на концепцията за криптирани контейнери за всяко приложение, но само го предпазва от падане в неправилните ръце на картата - но не и смартфона.

Освен това беше полумесец: много програми бяха частично прехвърлени, оставяйки част от данните в вътрешна памет, а някои (например системи или съдържащи джаджи) изобщо не бяха прехвърлени на картата. Възможността за прехвърляне на приложения зависи от техния тип (предварително инсталирана или трета страна) и от вътрешната структура. За някои директорията с потребителски данни се намираше отделно, а за други - в поддиректория на самата програма.

Основният недостатък, както вече беше споменато, е, че криптирането е необратимо. Не можете да "опитате да шифровате", за да видите как работи, и след това да промените решението си и да дешифрирате телефона си: би било необходимо с всичко това.

От друга страна, когато мобилният телефон е шифрован, отнемането на повече време започва, когато е включено, и може да стане малко по-бавно или да се консумира повече батерия. Ако телефонът ви позволява да конфигурирате звуков сигнал, дори когато е изключен, вероятно ще загубите тази опция след извършване на шифроване, защото телефонът не се включва в определеното за алармата време. Най-добре е да се консултирате с техническата поддръжка на вашия производител, за да оставят съмнения.

Ако приложенията използват интензивно операции за четене / запис, надеждността и скоростта на картите вече не могат да задоволят разработчиците. Те умишлено са направили това, така че прехвърлянето на програми с редовни средства стана невъзможно. Благодарение на такива трикове, тяхното създаване бе гарантирано, че ще получи разрешение за пребиваване във вътрешната памет с дълъг ресурс за презапис и висока скорост.

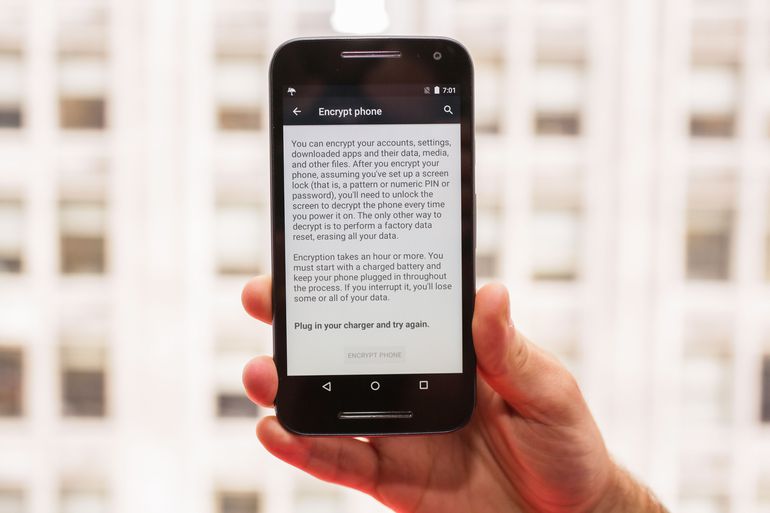

За да избегнете неприятни изненади, изпълнете една от данните си, преди да започнете да шифровате. Имайте предвид, че телефонът трябва да бъде правилно зареден и свързан към източник на захранване по всяко време на процеса на шифроване. Трябва да инсталирате система за заключване на екрана, за да продължите да шифровате. Въпреки че е възможно да направите това с шаблон в по-късни версии, не забравяйте, че цифровият ключ и паролата са по-сигурни.

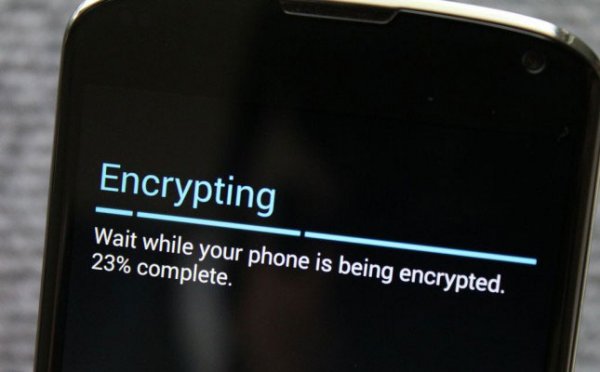

В същата секция "Сигурност" ще намерите раздела "Шифроване", който ще ви помогне да завършите различните стъпки. Мобилното устройство ще отнеме много време, за да шифрова, и по време на процеса ще се включва и изключва само няколко пъти. Невъзможно е да се използва в този момент и е много важно тя винаги да е свързана към източник на енергия, за да се избегнат проблеми.

С четвъртата версия на Android, възможността да изберете къде да поставите приложението. Възможно е да зададете карта с памет като диск за инсталиране на програми по подразбиране, но не всички фърмуери поддържат правилно тази функция. Как работи в дадено устройство - възможно е да се разберете само от опит.

В петия Android Android отново реши да върне оригиналната концепция и направи всичко, за да направи възможно най-трудното прехвърляне на приложения към картата с памет. Основните производители са прихванали сигнала и са добавили свои собствени мониторингови функции към фърмуера, които определят опитите на потребителя да принуди приложенията да бъдат преместени на картата, използвайки корена. Повече или по-малко, работеше само опцията за създаване на твърди или символни връзки. В този случай приложението е определено от стандартния адрес в вградената памет и всъщност е на картата. Файловите мениджъри обаче въведоха объркване, много от които неправилно обработени връзки. Те показаха грешното количество свободно пространство, защото смятаха, че заявлението се твърди, че се случва във вътрешната памет и на картата едновременно.

Когато криптирането завърши, мобилният ви телефон ще се включи отново и ще ви помоли да стартирате кода за заключване на екрана. Същото нещо се случва всеки път, когато изключите телефона и включите телефона. Истината е, че днес всички мерки, които се предприемат, за да се гарантира сигурността от този тип, са малко. В допълнение, важно нещо, което трябва да запомните, преди да започнете да шифровате устройство, е, че след като сте го направили, можете да премахнете криптирането само като възстановите фабричните настройки на телефона, така че винаги се препоръчва да изпълнявате преди да извършите процеса.

Адаптирайте го!

В Android, Marshmallow има компромис, наречен Adaptable Storage. Това е опитът на Google да запази живите овце и войниците задоволени.

Функцията Adoptable Storage ви позволява да комбинирате потребителски дял във вградената памет с дял на картата в един логически обем. Всъщност тя създава дял ext4 или F2FS на картата и я добавя към потребителския дял на вградената памет. Това е чисто логично свързване, което напомня за създаването на комбиниран обем от множество физически дискове в Windows.

Навигационното меню може да се различава в зависимост от устройството. Затова нека обясним как да активирате това криптиране, както и грижите и подробностите, които трябва да бъдат взети предвид, преди да направите това. Следователно, много хора не трябва да прибягват до тази система, ако не искат това ниво на сигурност.

Освен това, ако телефонът бъде откраднат или изгубен, крадецът ще се интересува повече от напускане на фабричния телефон за препродажба или използване, вместо достъп до нашите данни, което би било достатъчно с класически заключващ екран. Преди да започнете процеса на шифроване на данни, трябва да разгледате някои неща.

В процеса на комбиниране с вътрешната карта с памет се преформатира. По подразбиране целият му обем ще бъде използван в общия обем. В този случай файловете на картата вече не могат да се четат на друго устройство - те ще бъдат шифровани с уникален ключ на устройството, който се съхранява в средата за надеждно изпълнение.

Деградация на производителността: термичното криптиране ще добави известно натоварване, така че изпълнението понякога ще бъде по-ниско, въпреки че това ще зависи от хардуера. Невъзможно е да деактивирате: криптирането е само един начин, т.е. веднага щом го направим, криптирането може да бъде деактивирано само чрез възстановяване на фабричните настройки на телефона, което предполага пълна загуба на данни. Това, от друга страна, е ключът, който прави тази система сигурна. Затова внимавайте да не забравите кода или паролата, които изберете да шифровате.

Като алтернатива можете да резервирате място на картата за втория дял с FAT32. Файловете, съхранявани на него, ще бъдат видими на всички устройства, както преди.

Начинът за разделяне на картата се определя или чрез менюто Приемане на хранилището, или чрез моста за отстраняване на грешки на Android (ADB). Последната опция се използва в случаите, когато производителят е скрил Adoptable Storage от менюто, но не е премахнал тази функция от фърмуера. Например, тя е скрита в Samsung галактика S7 и най-добрите смартфони на LG. Напоследък обикновено има тенденция да се премахват приспособленията за съхранение от водещите устройства. Това се счита за патерици за бюджетни смартфони и таблети, които не са снабдени с достатъчно количество вградена флаш памет.

Преди да започнете, имайте предвид, че в зависимост от количеството данни, които имате на устройството си, процесът на шифроване може да отнеме един час или повече, така че не се отчайвайте, ако отнеме твърде много време. Идеалното е да имате достатъчно батерия или дори по-добре да я свържете към зарядното устройство междувременно. Ако процесът е прекъснат, може да загубите някои данни.

Ще се появи предупредително съобщение, което информира как функционира процесът, времето, което е необходимо, и трябва да имате достатъчно енергия от батерията. Просто кликнете върху бутона "Шифроване" и ще започне. Сигурността е един от факторите, които са най-важни за нас при използването на електронно устройство поради количеството лична информация, която държим в него и която е подложена на нескромни ръце.

Обаче нетърговците решават как използваме нашите устройства. Чрез ADB на компютър с Windows функцията Adoptable Storage е активирана по следния начин.

- Ние правим резервно копие на всички данни на картата - тя ще бъде преформатирана.

- Java SE комплект за разработка от сайта на Oracle.

- инсталирам най-новата версия Android SDK мениджър.

- Включваме USB дебъгване на смартфона.

- Стартирайте мениджъра на командния ред напишете:

където x: y е номерът на картата с памет. - Ако искате да оставите част за том FAT32, променете командата от Секция 7 на това:

$ sm диск на диска: x: y mixed nn

Вярно е, че с повишено внимание относно това, което споделяме в интернет и избягваме злонамерени приложения, може да сме сигурни, но има и последно нещо и ако загубим смартфона си, цялата тази информация ще бъде достъпна за всички, ако не криптира нашето устройство.

Какво прави криптирането на информация и как се прави това?

Една от най-интересните опции за сигурност е криптирането. Този метод позволява данните ни да бъдат безопасни в случай на загуба или кражба на нашия смартфон с парола. Без тази парола, ако човек с нашия телефон реши да го пусне от фабриката, всички данни ще бъдат изтрити, което няма да им позволи да се справят. Това е дълъг процес, който може да отнеме около час, затова не забравяйте да поддържате телефона свързан към зарядното устройство.

където nn е процентът на обема в обема на FAT32.

Например, командата sm деление диск: 179: 32 смесена 20 ще добави към вградената памет 80% от силата на звука на картата и ще остави на него том FAT32 с 1/5 от неговия обем.

При някои смартфони този метод в "as is" версия вече не работи и изисква допълнителни ощипвания. Производителите правят всичко, за да изкуствено разделят своите продукти според пазарните ниши. Топ модели се произвеждат с различно количество вътрешна памет и има все по-малко хора, които искат да плащат за тях.

Необходимо ли е да шифровате информация?

Както видяхме, криптирането на нашия телефон ни позволява, ако загубим телефона си, да направим невъзможно другите потребители да имат достъп до нашата лична информация, въпреки че не всичко е толкова добро, колкото изглежда. Въпреки факта, че системата е била течна, понякога е съмнително и за това криптирането е частично отговорено по подразбиране, тъй като тези устройства я включват като стандарт. Може да изглежда, че след като сте гледали предишния видеоклип, това криптиране на информация не намалява производителността, затова е необходимо да го изключите, но след това в ежедневната употреба той става по-забележим.

Някои смартфони нямат слот за карта с памет (например серията Nexus), но не поддържат USB-flash памет в режим OTG. В този случай флаш устройството може да се използва и за увеличаване на количеството вътрешна памет. Това се осъществява чрез следната команда:

$ adb shell set sm - сила - приемост вярно Проблемите с шифроването стават задължителниЗнаейки, че криптиращата информация намалява ефективността на телефона Наистина ли е необходимо информацията ни да бъде шифрована? Този въпрос е нещо, което всеки трябва да отговори на себе си. Заслужава ли да загубим работата на нашия телефон, за да сме сигурни, че ако ги загубим, никой няма да ги види? Всеки знае какво имат по телефона и ако искат други хора да имат достъп до тези данни. Но достатъчно ли е това? Първата промяна се появява в паметта, защото нашето шифровано устройство изисква по-висока скорост на четене във вътрешното хранилище, което е напълно възможно. |

По подразбиране функцията за използване на USB-OTG за създаване на адаптирано хранилище е деактивирана, тъй като нейното неочаквано извличане може да доведе до загуба на данни. вероятност внезапно изключване Картата с памет е много по-ниска поради физическото й разположение в устройството.

Ако възникнат проблеми с добавянето на сменяеми носители или разделянето им на дялове, първо премахнете цялата информация за старата логическа маркировка от нея. Надеждно това може да се направи с помощта на помощната програма Linux, която на компютър с Windows се стартира от диск за зареждане или във виртуална машина.

Друга точка, която считаме за жизненоважна, е, че новите мобилни процесори са подготвени за криптиране, което води до загуба на реколта. Какво мислиш за криптирането? Използвате ли го на телефона си? Смятате ли, че използването на мобилни плащания е добра идея да започнете работа от фабрика?

Устройства, които съдържат нашите снимки, нашата програма за контакт, нашите пароли, пръстови отпечатъци или дори нашите банкови карти, И как можем да защитим всичко това мобилни телефоникоито съдържат все повече и повече информация? Ключът към защитата им - локално - е криптиране или криптиране: функцията за съхраняване на данните ни с ключ, който познаваме само. Това е подобно на това, че вземаме всички данни на устройството, които пренасяме, и го поставяме в сейф, в който познаваме само ключовете: ако сейфът е безопасен, само можем да получим цялата тази информация, като същевременно останем сигурни за другите ,

Съгласно официалните правила на Google приложенията могат да бъдат инсталирани незабавно в адаптивното хранилище или прехвърлени към него, ако разработчикът е посочил това в атрибута android: installLocation. Иронията е, че не всички собствени приложения на Google все още го позволяват. Няма практически ограничения за "адаптиран памет" в Android. Теоретичната граница за осиновяване за съхранение е девет zettabytes. Толкова много дори не е в тези центрове и още карти с памет няма да се появят през следващите години.

Искате да знаете ключовете си? Тенденцията да се шифроват данните ни започва в компютрите и в интернет, където е важно да се гарантира безопасността на съобщенията на потребителите. Проблемът е, че телефоните имат повече информация с нас, затова е важно да криптират съдържанието им, за да се гарантира безопасността на потребителите.

Той ни напомни за важността на криптирането. Независимо какво мислите за това, не е нужно да обяснявате защо си заслужава да защитите личните си данни и всичко започва от вашия смартфон. Всичко, което е необходимо, за да го активирате, е код за сигурност или пръстов отпечатък.

Самата процедура на кодиране при създаване на адаптиран памет се извършва с помощта на dm-crypt, същия модул на ядрото на Linux, който използва пълно криптиране на вградената памет на смартфона (виж предходната статия ""). Алгоритъмът AES се използва в режима на верифициране на шифриран блок (CBC). За всеки сектор се генерира отделен инициализиращ вектор със сол (ESSIV). Дължината на навиване на SHA хеш функцията е 256 бита, а самоключът е 128 бита.

Повечето нови устройства, които се продават заедно, например едно и също нещо, също са кодирани.

- Отворете раздела "Настройки".

- Кликнете върху "Сигурност". "Заключване на екрана".

- Създайте код за защита.

- Отворете "Настройки за избор на защита".

- Кликнете върху "Шифроване на телефона".

Подобно изпълнение, макар и по-лошо в надеждността на AES-XTS-256, е много по-бързо и се счита за достатъчно надеждно за потребителските устройства. Любопитен съсед не е вероятно да отвори кодираното адаптирано хранилище в разумен срок, но службите за сигурност отдавна са се научили да използват недостатъците на схемата CBC. Освен това не всички 128 бита на ключа са всъщност напълно случайни. Неволното или умишлено отслабване на вградения генератор на псевдо-случаен номер е най-честият криптографски проблем. Това се отразява не толкова на Android приспособления, колкото на всички потребителски устройства като цяло. Ето защо най-надеждният начин да се гарантира неприкосновеността на личния живот е да не се съхраняват поверителни данни на вашия смартфон изобщо.

Ако след комбиниране на паметта с помощта на Adoptable Storage за възстановяване на фабричните настройки, данните на картата също ще изчезнат. Следователно, струва си първо да направите резервно копие и е по-добре веднага да зададете синхронизация на облака.

Алтернативно криптиране на данни на картата с памет

Сега, когато разбрахме характеристиките на съхраняването на файлове на картата с памет в различни версии на Android, нека продължим директно да ги криптираме. Ако имате устройство с шесто Android и по-ново, с голяма вероятност можете да активирате по някакъв начин функцията Adoptable Storage в него. След това всички данни на картата ще бъдат шифровани, както и вградената памет. Само файловете на допълнителен дял FAT32 ще останат отворени, ако искате да го създадете, когато преформатирате картата.

В по-ранните издания на Android нещата са много по-сложни, тъй като преди версията 5.0 криптографската защита изобщо не се отрази на картите с памет (с изключение на данните от мигрираните приложения, разбира се). "Нормалните" файлове на картата останаха отворени. За да ги затворите от любопитни очи, имате нужда от помощни програми на трета страна (които често се оказват само графична черупка за вградени инструменти). С цялото разнообразие на съществуващите методи на фундаментално различни, четири са получени:

- използвайки универсален крипто-контейнер - файл с изображение на шифрован обем в популярен формат, с който могат да работят приложения за различни операционни системи;

- прозрачно криптиране на файлове в указаната директория чрез драйвера на FUSE и помощна програма на трета страна за създаване / монтиране на шифриран дял като файл;

- криптиране на цялата карта с памет чрез dm-крипта;

- като използва "черно поле" - отделно приложение, което съхранява шифрованите данни в собствен формат и не предоставя достъп до тях за програми на трети страни.

Първият вариант е добре известен на всеки, който използва TrueCrypt или една от вилките му на компютър. За Android има приложения, които поддържат контейнери TrueCrypt, но имат различни ограничения.

Втората опция ви позволява да организирате "прозрачно криптиране", т.е. да съхранявате всички данни криптирани и да ги декриптирате, когато имате достъп от всяко приложение. За да направите това, всички данни от избраната директория се представят като съдържанието на виртуална файлова система с поддръжка за криптиране в движение. Обикновено се използва EncFS, повече за което ще обсъдим по-долу.

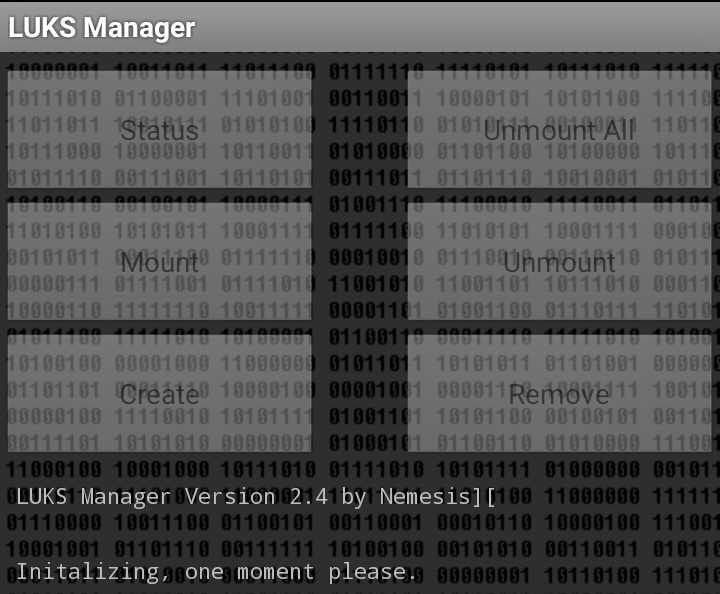

Третият вариант е вградената dm-крипта. Можете да го използвате, например, чрез LUKS Manager. Приложението изисква корен и инсталиран BusyBox. Интерфейсът му е аматьор.

Мениджърът на LUKS създава криптоконър на картата като файл. Този контейнер може да бъде свързан с произволна директория и да работи с него като нормален. Предимството е, че това решение има поддръжка на различни платформи. Можете да работите с контейнера не само на притурката за Android, но и на работния плот: на Linux - чрез cryptsetup и на Windows - чрез програмата или вилицата LibreCrypt. Минус - неудобството за използване във връзка с облачните услуги. Всеки път в облака трябва да запазите отново целия контейнер, дори ако един байт се е променил.

Четвъртият вариант обикновено няма голям интерес, тъй като той строго ограничава използването на криптирани файлове. Те могат да бъдат отворени само чрез някакво специализирано приложение и се надяваме, че разработчикът му е успял да изучи криптографията. За съжаление, повечето от тези приложения не задържат вода. Много от тях нямат нищо общо с криптографията, защото те просто маскират файлове, вместо да ги кодират. В същото време, описанието може да се отнася за устойчиви алгоритми (AES, 3DES ...) и цитира цитати от приложената криптография на Schneier. В най-добрия случай такива програми ще имат много лошо прилагане на криптиране, и в най-лошия случай няма да бъде изобщо.

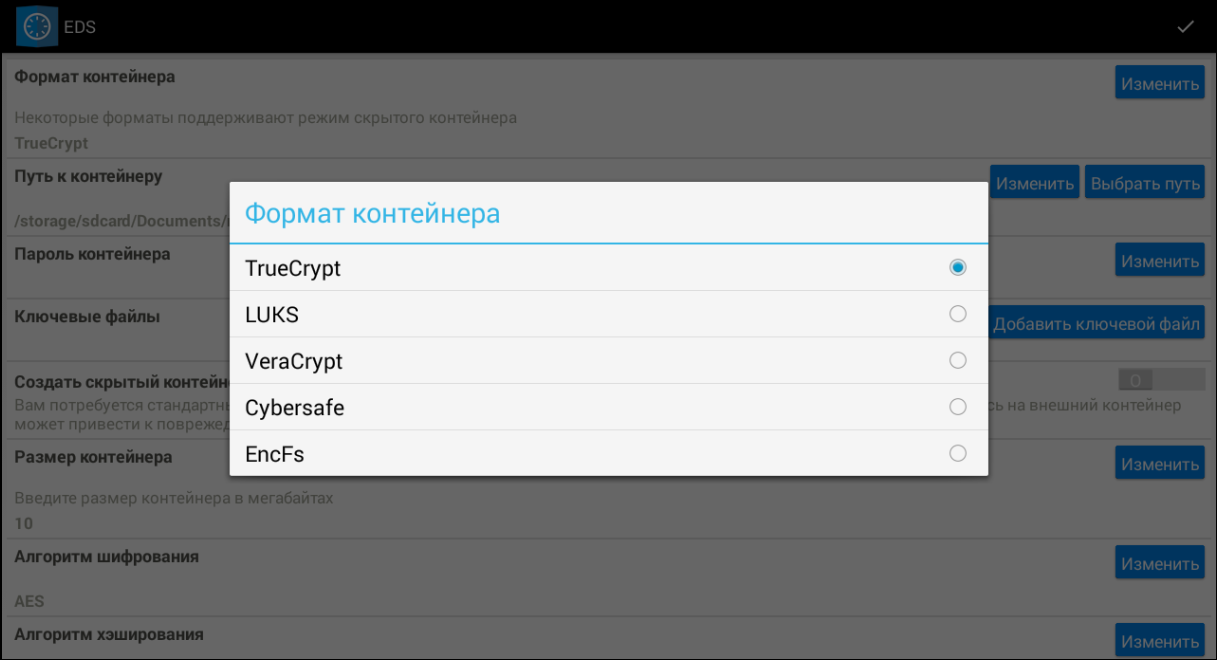

Няма официално клиент с Android за VeraCrypt и не е планиран, но авторите му препоръчват да се използва приложението EDS (Encrypted Data Store). Това е руско развитие, което съществува в напълно функционална и лека версия. Пълната версия на EDS струва 329 рубли. Той поддържа крипто контейнери TrueCrypt, VeraCrypt, CyberSafe, както и LUKS и EncFS формати. Може да работи с местни, мрежови и съхранение в облак, предоставяйки други приложения с прозрачно криптиране. Криптирането в движение изисква поддръжката на ядрото за рамката FUSE и правата на корена. Нормалната работа с крипто контейнери е възможна на всеки фърмуер.

EDS Lite версията е безплатна и има функционални ограничения. Например, той може да работи изключително с контейнери, съдържащи обем с файлова система FAT, криптирана с помощта на алгоритъма AES с дължина на ключа от 256 бита и използване на хеш функцията SHA-512. Други опции не се поддържат от него. Ето защо е необходимо да се съсредоточите върху платената версия.

Cryptocontainer - най-надеждният и универсален начин. Той може да се съхранява във всяка файлова система (дори FAT32) и да се използва на всяко устройство. Всички данни, които сте криптирали на работния плот, ще бъдат налични на вашия смартфон и обратно.

EncFS

През 2003 г. Valient Gough (софтуерният инженер на Valient Gough - Сиатъл, който е написал софтуер за NASA и по-късно работи на Google и Amazon) пусна първото издание на безплатна файлова система с вграден прозрачен механизъм за шифроване EncFS. Той взаимодейства с ядрото на операционната система чрез слой за обратно повикване, получавайки заявки чрез интерфейса на FUSE за рамката FUSE. По желание на потребителя, EncFS използва един от симетричните алгоритми, вградени в OpenSSL библиотеката, AES и Blowfish.

Тъй като EncFS използва принципа за създаване на виртуална файлова система, тя не изисква отделен дял. В Android OS е достатъчно да инсталирате приложение с поддръжка на EncFS и просто да го насочите към няколко директории. Един от тях ще съхранява кодираното съдържание (нека се нарича свод), а вторият - временно декриптирани файлове (нека го наречем отворен).

След въвеждането на паролата файловете се четат от директорията свод и се съхраняват декодирани отворен (като в нова точка за монтиране), където са налице всички приложения. След приключване на работата, кликнете върху бутона Забраняване на декриптирането в приложението (или неговия еквивалент). указател отворен немонтирани и всички декриптирани файлове от него изчезват.

Недостатъци: EncFS не поддържа твърди връзки, тъй като данните не са свързани с инода, а с името на файла. По същата причина се поддържат имена на файлове с дължина до 190 байта. В каталога свод имената на файловете и тяхното съдържание ще бъдат скрити, но метаданните ще останат достъпни. Можете да намерите броя на шифрованите файлове, техните разрешения, последния достъп или времето за промяна. Има и ясна индикация, че се използва EncFS - това е файлът с настройките с префикс encfs и номера на версията в името му. Параметрите за шифроване се записват във файла, включително алгоритъма, дължината на ключа и размера на блока.

Платеният одит на EncFS бе извършен през февруари 2014 г. Неговият извод гласи, че "EncFS е вероятно надежден, докато нападателят има само един набор от криптирани файлове и нищо повече". Ако нападателят има повече налични данни (например две снимки на файловата система, направени по различно време), тогава EncFS не може да се счита за надеждна.

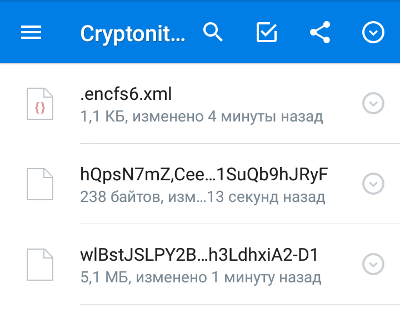

След инсталирането на EncFS той ще бъде видим като отделна файлова система за потребителско пространство чрез драйвера на FUSE. Достъпът до него ще се осъществява чрез приложение от трети страни - например, файлов мениджър Encdroid или криптонит. Последното се основава на оригиналния код EncFS, така че ще се заемем с него.

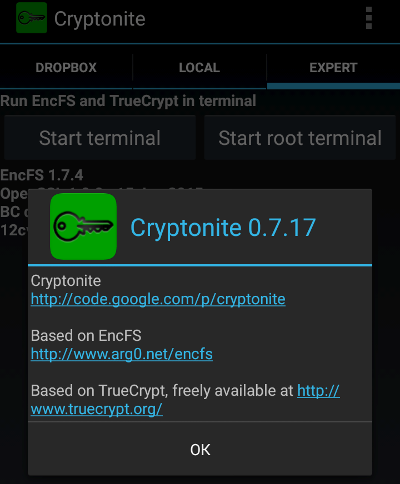

Cryptonite

Най-новата версия на Cryptonite е 0.7.17 бета от 15 март 2015 г. Той може да бъде инсталиран на всяко устройство с Android 4.1 и по-нова версия, но някои функции работят по-стабилно в Android 4.3 и по-нови версии.

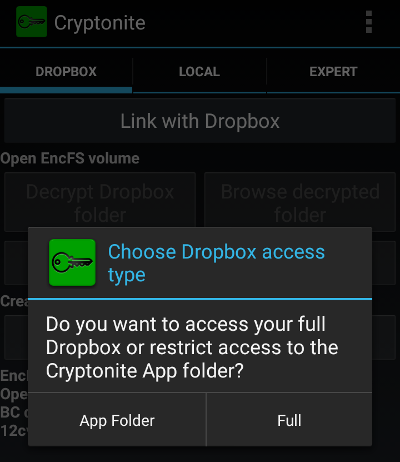

Повечето операции в Cryptonite не изискват корен и никакви специфични компоненти. Създаването на томовете EncFS и синхронизирането с Dropbox може да се извърши както на официалния, така и на потребителския фърмуер.

Cloud Sync на шифровани файлове

Cloud Sync на шифровани файлове За много операции обаче ще трябва да монтирате томовете EncFS, които изискват права на root и поддръжка на ядрото FUSE на операционната система. Използването на FUSE е необходимо за организирането на "прозрачно криптиране", т.е., за да могат другите приложения да имат достъп до криптирани данни и да ги декриптират. Повечето по-стари фърмуери нямат поддръжка на FUSE, но са в CyanogenMod, MIUI, AOKP и други обичайни. Започвайки с Android 4.4, FUSE се използва рутинно за емулиране на SD карта във вътрешната памет.

Недостатъци: когато кликнете върху "Декриптиране" и успешно въведете паролата си, Cryptonite създава временно копие на декриптираните файлове в /data/data/csh.cryptonite/app_open/. Копие от файла е маркирано като четено в световен мащаб (четлива и изпълнима за всички). Можете да изтриете дешифровани файлове, като кликнете върху бутона Забравена декриптиране.

данни

Начинът да шифровате данни на карта с памет трябва да бъде избран въз основа на два основни критерия: сценарий на използване и версия на Android. При съвременните приспособления с Android 6.0 и по-нови версии най-лесният вариант е да използвате приложението за осиновяване, да прикрепите картата към вградената памет и да извършите прозрачно шифроване на целия логически обем. Ако трябва да направите наличните файлове на други устройства или да добавите криптиране на данни на картата в стари устройства, ще направите крипто контейнери с доказани формати. По-добре е изобщо да се избягват комунални услуги като "нещо сам по себе си", защото вместо да защитават всъщност данните, те често само ги имитират.

Последна актуализация от 18 февруари 2017 г.

Ако погледнете сигурността, тогава вашият Смартфон с Android - Това е компактна кутия, пълна с важна лична информация, и едва ли бихте искали тя да попадне в грешните ръце на другите. За да представите ситуацията по-реалистично, помислете за вашето електронна поща, SMS съобщения, запазени номера на кредитни карти, лични снимки и други чувствителни данни.

Мисля, че никой не би искал да бъде в такава ситуация, когато някой непознат ще се сдобие с тези данни, защото дори е страшно да мислим за последствията от това. И това е основната причина, поради която стигаме до различни методи за организиране на защитата на вашия телефон или таблет, а криптирането на данни е основното средство за защита на данните.

Какво е криптирането?

Шифроването е обратим процес на конвертиране на данни в нечетлива форма за всички лица, с изключение на тези, които знаят как да го декриптират. Единственият начин да получите данните обратно в четещия изглед е да ги декриптирате обратно с правилния ключ.

Такива неща са по-лесни за разбиране с прости примери, предполагам, че сте загубили дневника си, а този, който го намира и знае руски, може лесно да прочете и да научи тайните ви тайни, но ако държите дневник в таен код или език, никой друг не можеше да го прочете.

Подобен подход може да се приложи към данните, съхранявани на вашето устройство с Android. Крадецът може да влезе във владение на вашия смартфон или таблет и да получи достъп до лични данни, но ако данните са криптирани, това ще бъде само набор от безполезни нечестие, които той не може да прочете.

Шифровайте своя Android

Криптирането на Android е много проста процедура. Имайте предвид, че на различни устройства менютата за криптиране на данни могат да бъдат на различни места. В допълнение, персонализираният фърмуер и потребителския интерфейс, като Samsung TouchWiz UX, може да имат различни изисквания.

Първо, задайте парола или ПИН код, за да заключите екрана. Тази парола или ПИН код ще бъде част от ключа за дешифриране на данни, така че е важно да го зададете преди да започнете шифроването.

Някои производители на устройства задават допълнителни изисквания за сигурност, като например Galaxy S3 и Galaxy S4.

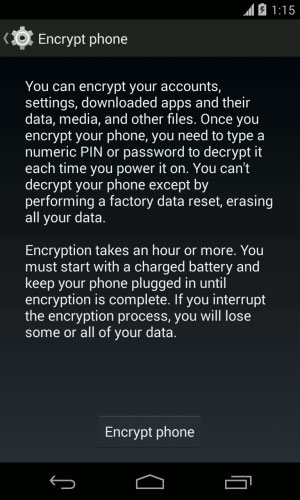

След като настроите ПИН кода или паролата, отворете подсекцията "Сигурност" в главното меню и изберете "Шифроване на телефона" или "Шифроване на таблет" (Шифроване на телефона или Шифроване на таблет). На различни устройства менюто за шифроване на данни може да се намира на различни места, например в HTC One, което се намира в секцията "Памет" на главното меню.

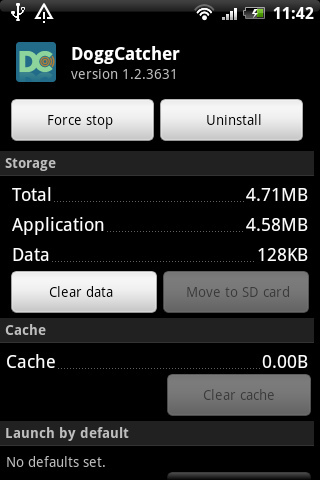

Менюто за криптиране ще изглежда така:

Процесът на шифроване отнема много време, затова е важно батерията да е напълно заредена. Ако захранването на батерията не е достатъчно, ще получите известие, преди да започнете шифроването.

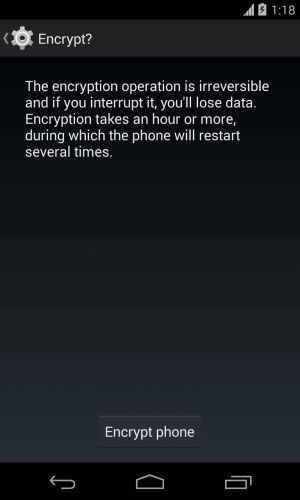

Ако всичко е готово, кликнете върху бутона в долната част на екрана "Шифроване на телефона" или "Шифроване на таблет" (Шифроване на телефона или шифроване на таблет). Тук телефонът ви изисква парола или ПИН код, въведете го, за да потвърдите. Предупредителното съобщение ще се появи отново, щракнете върху бутона "Шифроване на телефон".

Устройството ви ще се рестартира и едва тогава започва криптирането. На екрана ще видите лента за проследяване на шифроването. Докато процесът на шифроване работи, не играйте с телефона си и не се опитвайте да извършвате никакви действия, ако спрете процеса на шифроване, можете да загубите всички или част от данните.

След като криптирането приключи, телефонът (таблетът) ще се рестартира и ще трябва да въведете парола или ПИН код, за да декриптирате всички данни. След като въведете паролата, всички данни ще бъдат декодирани и ще се зарежда нормално Android.

Шифроване на външна SD карта

Някои устройства, като например Galaxy S3 и Galaxy S4, ви позволяват да шифровате данни дори на външни устройства за съхранение - SD карти с памет.

Обикновено имате възможност да изберете кои файлове на картата с памет да шифроват. Имате следните опции за шифроване: цялата SD карта, включвате / изключвате мултимедийни файлове или криптирате само нови файлове.

Данните, които сте шифровали на SD картата, ще бъдат невъзможни за четене на друго устройство с Android. Някои устройства ще съобщят, че картата с памет е празна или има неизвестна файлова система.

За разлика от вграденото шифроване на паметта, криптирането на данни на SD картата може да бъде прекратено. На Galaxy S3 и Galaxy S4 можете да декодирате данни на външна microSD карта, като използвате менюто Шифроване на външна SD карта. Бъдете внимателни при шифроването на SD карти, тъй като някои Устройства с Android може да унищожи всички данни по време на криптиране или декодиране.

Layknut

6

9

Ако DNS сървърът не отговаря

Ако DNS сървърът не отговаря Как да премахнете сметката lumiya

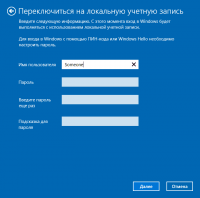

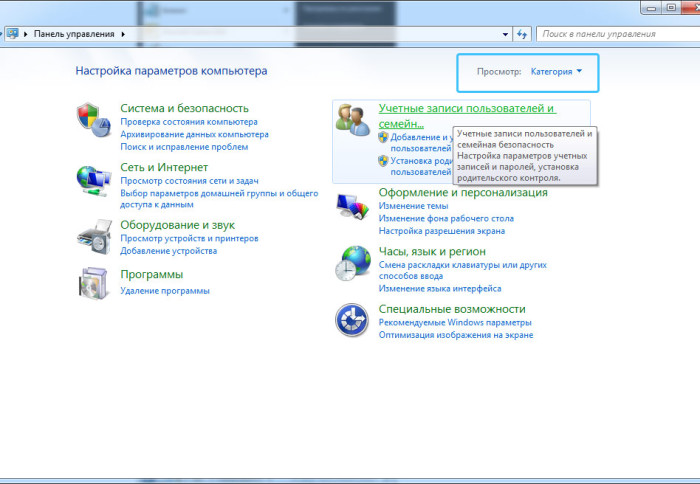

Как да премахнете сметката lumiya Каква е паролата на компютъра ми?

Каква е паролата на компютъра ми? Как да изберем мобилен телефон

Как да изберем мобилен телефон