Браузърът Yandex запази пароли. Как да счупим намерения Android-смартфон и да разберете всичко за неговия собственик

Представете си следната ситуация. Ние намираме смартфон с Android 4.1-4.4 (добре, или CyanogenMod 10-11) и вместо да го върнем на собственика, ние решаваме да запазим и да излезем от него с цялата поверителна информация, която можем. Ще се опитаме да направим всичко това без специални инструменти, като например различни системи за директно изхвърляне на NAND памет или хардуерни устройства за премахване на S-ON и така че собственикът не знае какво правим и не можем да открием или блокираме устройството на разстояние. Веднага ще направя резервация, че всичко това не е ръководство за действие изобщо, а начин да се проучи сигурността на смартфоните и да се даде информация на тези, които искат да защитят своите данни.

ВНИМАНИЕ!

Цялата информация се предоставя само за информационни цели. Нито авторът, нито редакторът са отговорни за евентуална вреда, причинена от материалите на тази статия.

Приоритетно действие

Така че имаме странен смартфон в ръцете ни. Независимо от това, важно е той да е вече с нас. Първото нещо, което трябва да направим, е да го развържем от него клетъчна мрежа, т.е. след завещанието на "Гопник", извадете и изхвърлете SIM картата. Препоръчвам обаче да направите това, само ако SIM картата може да бъде премахната, без да изключите смартфона, т.е. внимателно повдигнете батерията или през страничния слот, ако тя е смартфон с неотделяема батерия (например Nexus 4/5). Във всички останали случаи е по-добре да се ограничи до включване на полетния режим, тъй като е напълно възможно да се активира криптирането на потребителски данни в Android и след изключване на смартфона ще бъде заключено, преди да въведете ключ за шифроване.

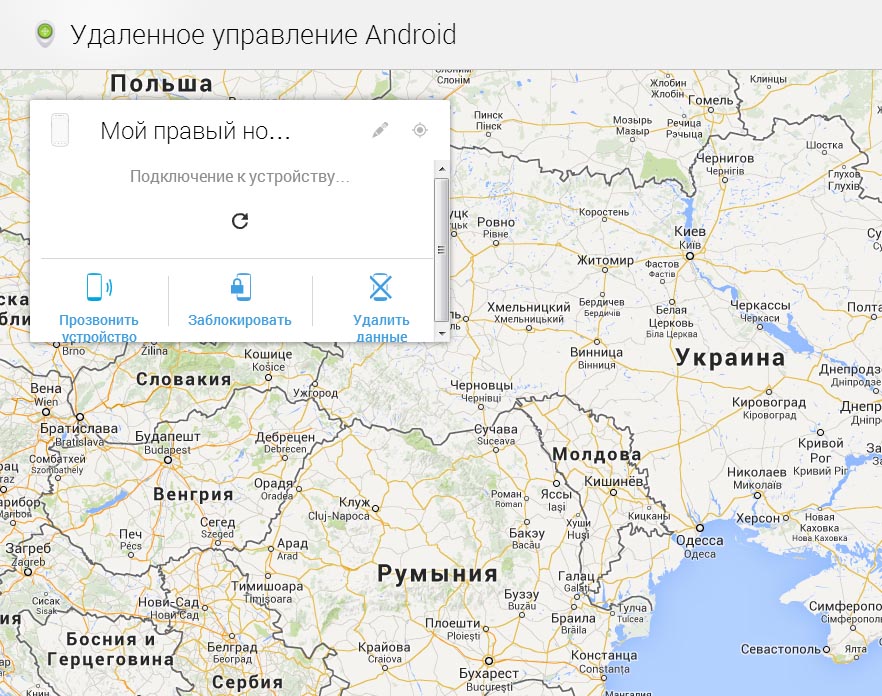

Също така, във всеки случай не можете да свържете смартфона си към никого wi-Fi мрежи, защото може би софтуерът за проследяване, инсталиран на него (и в Android 4.4.1 вече е вграден), веднага ще започне да работи и можете да се срещнете с "случайна" среща със собственика и приятелите му (не можете да се притеснявате за полицията, тя е такава жертва ще изпрати). Бих забил предната камера само в случай, може би сега правят снимки и те ще бъдат изпратени при първата възможност.

Заключване на екрана

Сега, след като сме осигурили нашия човек, можем да започнем разкопки. Първото препятствие, което трябва да преминем, е заключващият екран. В 95% от случаите той няма да има защита, но не можем да забравим останалите пет процента.

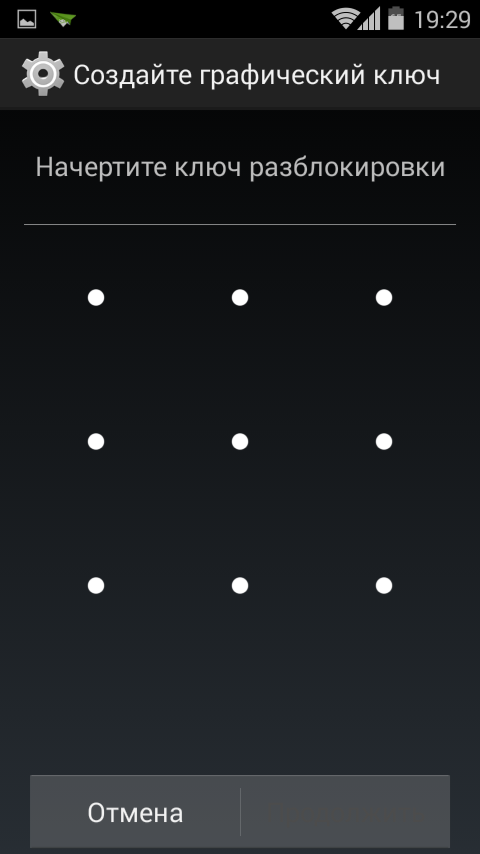

Защитеният екран за заключване в Android може да бъде от три основни типа. Това е четирицифрен ПИН код, графичен ключ или снимка на човек. За да отключите първите две, са дадени общо двадесет опита, разделени на пет парчета с "минута почивка" между тях. Има няколко опита да се отключи изображението на лицето, след което смартфонът превключва към кодовия код. И в трите случая, след неуспеха на всички опити, смартфонът е блокиран и иска парола на Google.

Нашата задача е да се опитаме да заобиколим екрана за заключване, така че да не се вмъква в паролата на Google, която определено няма да може да се вдигне. Най-лесният начин да направите това е чрез USB и ADB връзка:

$ adb shell rm /data/system/gesture.key

Така или иначе:

$ adb shell $ cd /data/data/com.android.providers.settings/databases $ sqlite3 settings.db\u003e актуализиране на системната стойност = 0 където name = "lock_pattern_autolock"; \u003e актуализиране на системната стойност = 0, където името = "lockscreen.lockedoutpermanently"; \u003e .quit

Този метод обаче има два проблема. Тя изисква права на root и няма да работи в Android 4.3 или по-нова версия, тъй като достъпът до ADB изисква потвърждение от устройството, което е невъзможно да се направи на заключен екран. Освен това достъпът до ADB може да бъде деактивиран в настройките.

Можем да слезем до нивото по-долу и да използваме конзолата за възстановяване, за да изтрием файла с ключа за заключване. За да направите това, просто рестартирайте в конзолата за възстановяване (изключете захранването + включете с натиснат клавиша за увеличаване на звука) и мигайте следващия файл. Той съдържа скрипт, който ще премахне /data/system/gesture.key и ще освободи ключалката без да наруши текущия фърмуер.

Проблемът с този подход е зависимостта от персонализираната конзола за възстановяване. Стоковата конзола просто няма да приеме файла като подписан електронен подпис. Освен това, ако е активирано шифроването на данни, по време на следващото стартиране телефонът ще бъде заключен и само премахването на всички данни ще го запише, което противоречи на нашата задача.

Дори по-ниско ниво е fastboot, т.е. манипулиране на устройството на ниво bootloader. Красотата на този метод е, че отключеният буутлоудърър ви позволява да правите каквото и да било с устройството, включително свалянето и инсталирането на персонализирана конзола за възстановяване. За да направите това, просто изключете смартфона (отново отстъпваме за криптиране на данните) и го включете в режим буутлоудър, като използвате бутона за включване и намаляване на звука. След това можете да се свържете с устройството чрез бърз клиент:

$ fastboot устройства

Сега изтеглете "необработеното" изображение на персонализираната конзола за възстановяване (с разширение img) за "нашето" устройство и опитайте да го изтеглите без инсталация:

$ fastboot зареждане cwm-recovery.img

Ако устройството за зареждане на устройството е отключено, смартфонът ще се рестартира в конзолата, чрез който ще можете да активирате ADB режима, да попълните с него връзката "обновяване", която е дадена по-горе, и да го включите. След това ще бъде достатъчно да рестартирате, за да получите пълен достъп до смартфона. Между другото, ако спечелихте едно от устройствата на Nexus, можете лесно да отключите своя буутлоудър по следния начин:

$ fastboot oem отключване

Но това е само информация за разглеждане, тъй като операцията за отключване автоматично възстановява фабричните настройки на устройството.

Сега какво да направите, ако всички тези методи не работят. В този случай можете да опитате да намерите грешка в самия заключващ екран. Изненадващо, въпреки липсата на такива в чист Android, те често се срещат в заключващи се екрани с маркови фърмуери от производителя. Например, в Galaxy Note 2 и Galaxy S 3, базирани на Android 4.1.2, някога беше открита абсурдна грешка, която ви позволи да влезете в работния плот за кратко време, като натиснете бутона за спешна повикване, след това бутона ICE диалект) и накрая бутона "Начало". След това десктоп буквално се появи за половин секунда, което беше достатъчно, за да премахне ключалката.

Още по-глупав бъг беше намерен в Xperia Z: можете да наберете код за спешни повиквания, за да влезете в менюто за инженеринг ( # #7378423## ), с помощта на него, влезте в менюто NFC Diag Test и след това отидете на работния плот, като натиснете бутона Начало. Много е трудно да си представя как могат да се появят такива диви бъгове, но те съществуват.

Що се отнася до заобикалянето на модела, всичко е доста просто. Той може да бъде деактивиран по същия начин като кодовия код, но има две допълнителни функции. Първо, въпреки внушителната сума възможни опции Ключовете, хората, поради тяхната психология, най-често избират ключ, подобен на една от буквите на латинската азбука, т.е. същите Z, U, G, номер 7 и т.н., което намалява броя на възможностите до двойки десетки. На второ място, когато влизате в ключа, пръстът оставя на екрана напълно незабележителен знак, който, макар и омазан, лесно се познава. Последното минус обаче може лесно да бъде изравнено със защитен матов филм, върху който следите просто не остават.

Е, последното нещо, което бих искал да кажа, е така нареченият контрол на лицето. Това е най-тромавата опция за блокиране, която от една страна е много лесно да се измъкнеш, просто като покажеш снимката на собственика на смартфона, но от друга страна е доста трудно, тъй като дори не знаеш името на собственика, не можеш да получиш снимка от него. Въпреки че си заслужава да се опитате да си направите снимка, разбира се, възможно е да изглеждате като предишния собственик.

в

Да речем, че се разхождахме по заключващия екран. Сега действията ни ще бъдат насочени към възможно най-много информация от смартфона. Просто ще кажа, че паролата за Google, услуги като Facebook, Twitter и номера на кредитни карти няма да са достъпни за нас. Няма просто един или друг телефон на смартфона; Вместо пароли се използват идентификатори за удостоверяване, които дават достъп до услугата само от този смартфон, а последните се съхраняват на сървърите на съответните услуги (Google Play, PayPal) и вместо тях се използват същите символи.

Освен това дори няма да е възможно да купите нещо в Google Play, тъй като неговата най-новите версии принуди парола на Google при всяка покупка. Между другото, тази функция може да бъде деактивирана, но дори и в този случай, значението на покупките ще бъде загубено, тъй като цялото съдържание ще бъде обвързано с сметка на някой друг.

От друга страна, можем добре, ако не отвличаме сметки напълно, след това най-малко четете пощата, Facebook и друга лична информация на потребителя и може би вече има нещо интересно. Специална печалба в този случай ще бъде дадена от Gmail, която може да се използва за възстановяване на профила на други услуги. И ако потребителят все още не е имал време да отиде в комуникационния салон, за да блокира СИМ картата, тогава ще бъде възможно да потвърди самоличността с помощта на телефонен номер. Заслужава си да го направим само след като изключим всички защитни механизми (не искаме да бъдем проследявани чрез използване на анти-кражба).

Премахване на антивирус

Всички приложения за проследяване на смартфон с Android могат да бъдат разделени на три групи: "траш", "играчки" и "изтегляне". Първите се отличават с факта, че те са написани от ученици от техническите училища за три часа и всъщност са най-често използваните приложения, които могат да вземат данни от датчика за местоположение и да го изпратят там, където не е ясно. Специалният чар на такъв мек е, че те са много лесни за откриване и премахване. Всъщност, достатъчно е да прегледате списъка с инсталиран софтуер, да въведете неразбираеми имена в търсенето, да идентифицирате анти-трикове и да ги изтриете. Това е точно това, което трябва да се направи на първия етап.

Вторият вид приложение вече е нещо, което твърди, че е сериозно средство, но в действителност не е така. Обикновено такъв софтуер не може да изпраща само координати отдалечен сървър, но също така да се скрият, както и да се предпазят от заличаване. Втората функция обикновено се изпълнява чрез създаване на приложение като услуга без графичен интерфейс. В този случай неговата икона няма да се вижда в списъка с приложения, но самото приложение, разбира се, ще виси във фонов режим, което е лесно да се определи с помощта на всеки процесор.

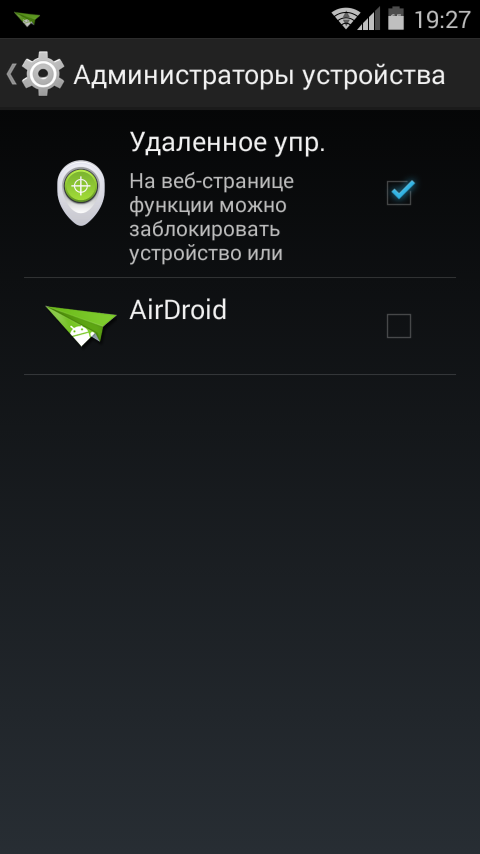

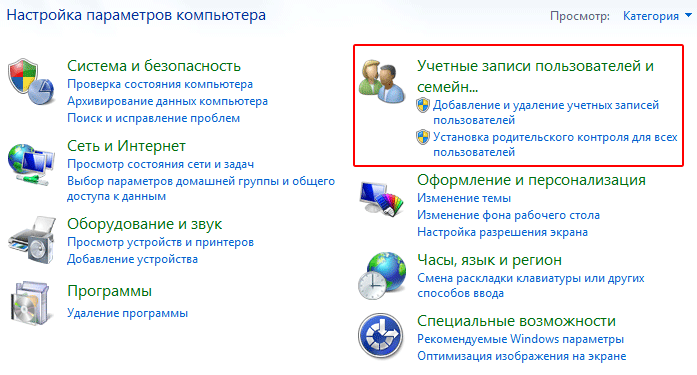

Защитата срещу изтриване в такъв софтуер обикновено се изпълнява, като се пишете на администраторите на устройства, така че второто действие, което трябва да направите, е да отворите "Настройки -\u003e Сигурност -\u003e Администратори на устройства" и просто да отмените всички изброени там приложения. Системата трябва да поиска ПИН код или парола, но ако вече не е на заключващия екран, достъпът ще бъде отворен незабавно. Това е смешно, но антивирусът на Google, всъщност вграден в операционната система, е изключен по същия начин.

Накрая, третият вид приложение е анти-кражбата, която хората са програмирали. Основната разлика между такива приложения е, че освен маските, те също така знаят как да се регистрират в секцията / системата (ако има корен), което прави невъзможно да ги изтриете със стандартни инструменти. Единственият проблем е, че в списъка с процеси те ще продължат да се виждат и за да ги забраните, просто отидете на "Настройки -\u003e Приложения -\u003e Всички" желаното приложение и кликнете върху "Деактивиране".

Това е цялата защита. Този списък трябва да включва и нормални приложения, изпълнявани под формата на модул на ядрото или най-малкото нативно приложение за Linux, което няма да се показва от стандартен мениджър на процеси, но по някаква причина все още не съм виждал такива. От друга страна, командите на ps и lsmod все още ще ги предават (ако това просто не е правилната задна врата), така че нивото на тайна няма да се увеличи много.

Корен и памет

Следващата стъпка е да премахнете дъмпата. вътрешна памет, Ние не можем да бъдем сигурни, че телефонът не е имал никакви фаворити, особено ако тя е собственост на фърмуера от HTC и Samsung, така че преди превключване на мрежата е по-добре, за да запазите всички данни на твърдия диск. В противен случай те могат да бъдат отстранени чрез премахване на сметището.

За тази цел задължителна необходимост основните права (освен ако, разбира се, телефонът все още не е rutovan). Как да ги получите, една тема в още повече, че за всеки смартфон неговите инструкции. Най-лесният начин да ги намерите на тематичен форум и се извършва чрез свързване на смартфон с компютър чрез USB. В някои случаи, вкореняване е необходимо рестартиране, така че е по-добре да се уверите, ако данните не се криптира по телефона (Settings -\u003e Security -\u003e криптиране) или след рестартиране, ние загубите достъп до него.

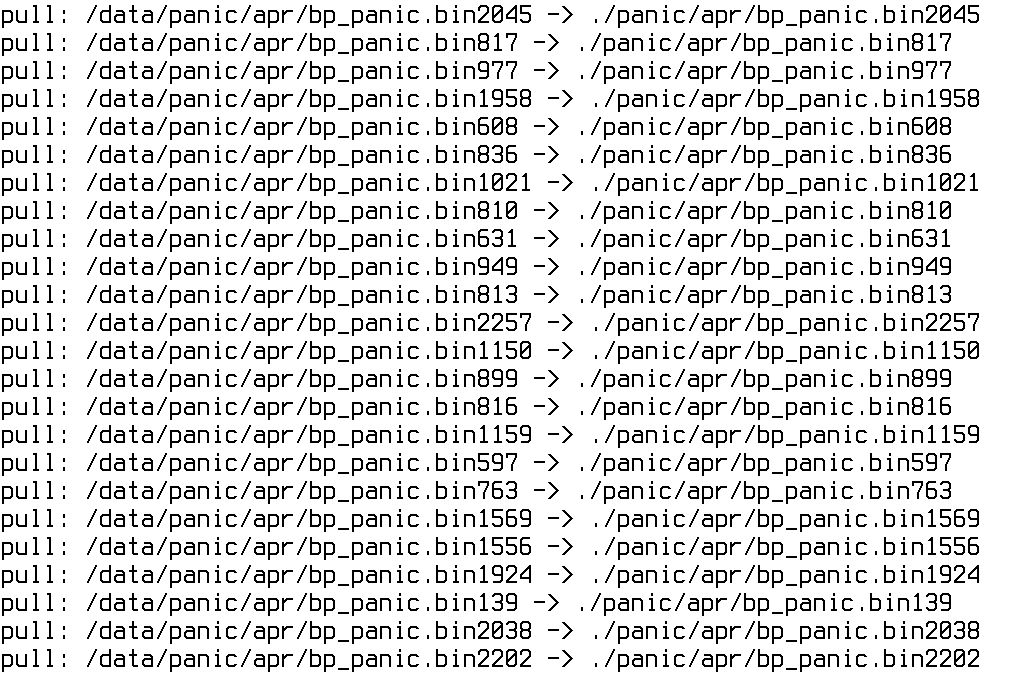

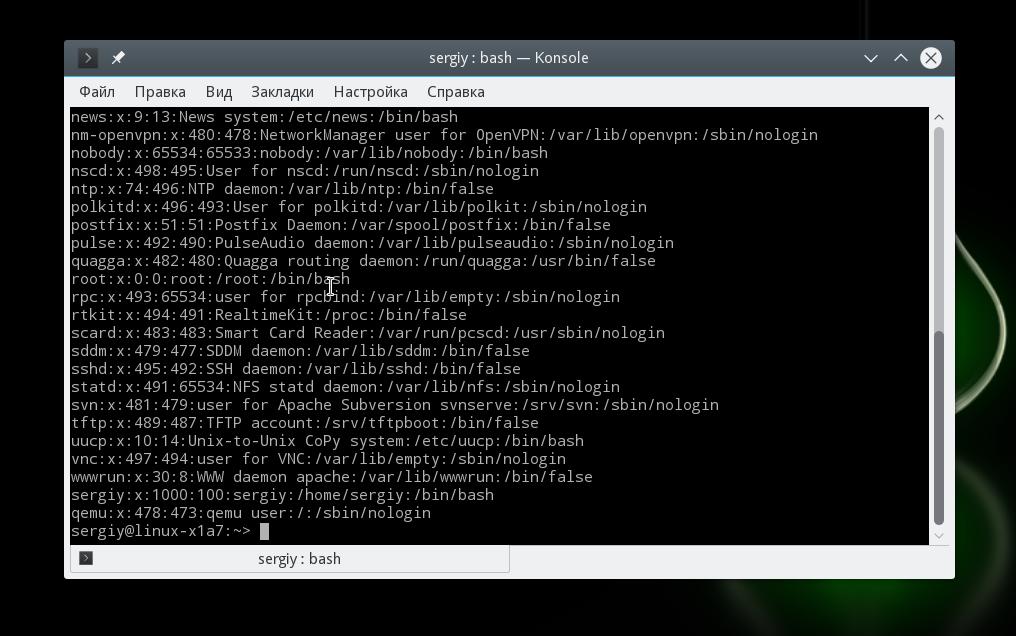

Когато корена се получава чрез просто копиране на файловете на твърдия диск с помощта на АБР. Ние сме заинтересовани от само секции / данни и / SDCARD, защо така (виж инструкциите за Linux):

$ ADB корен $ ADB дърпане / $ данни защитен режим SDCard && CD SDCard $ ADB дърпане / SDCard

Всички файлове ще бъдат получени в текущата директория. В този случай, трябва да се отбележи, че ако на смартфона не е слот за SD-карти, съдържанието на виртуална карта с памет ще се намира в / данни и втория отбор просто не е необходимо.

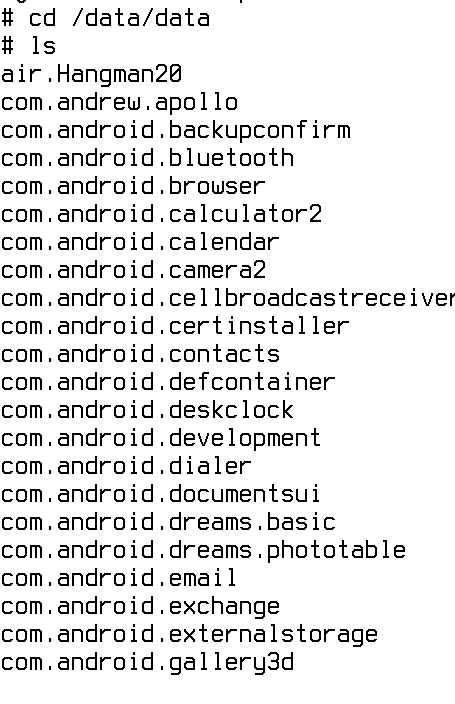

Какво да направите с тези файлове, само фентъзи ще покаже. На първо място, ние трябва да обърнем внимание на съдържанието на данните от / данни /, всички частни настройки съхранявани там всичко инсталирани приложения (включително система). Форматира тези данни могат да бъдат съвсем различни, но общата практика е депозиран в традиционния Android бази SQLite3 данни. Обикновено те се намират в приблизително следните начини:

/data/data/com.examble.bla-bla/setting.db

Намери всички тях, можете да използвате командата находка на Linux, работещ в оригиналната директория:

$ find. име

Те могат да съдържат не само данните, но и пароли (собствен браузър ги държи по този начин, и в ясен). Достатъчно е да изтеглите всички графичен мениджър на база SQLite3 и чук в неговото търсене на поле парола линия.

Приложно изследване

Сега можем да най-накрая забраните самолетния режим, за смартфона е бил в състояние да се свържете с услугите на Google и други сайтове. SIM-карта в него не трябва да бъде такава, както и за определяне на местоположение (включително IP) може да бъде изключен в "Settings -\u003e Location". След това ни проследяване няма да работи.

Какво да направите после? Прегледайте кореспонденцията в Gmail, намерете пароли. Особено стриктни хора дори създават специален татко за писма с пароли и поверителна информация. Можете също така да се опитате да поискате промяна на паролата на услугите с потвърждение чрез имейл, но в случая с Google, Facebook, PayPal и други нормални услуги, това ще работи само ако имате телефонен номер, за който трябва да върнете SIM картата на мястото си.

Като цяло всичко тук е стандартно. Имаме имейл, може би телефонен номер, но няма пароли за услуги. Всичко това трябва да бъде достатъчно, за да отвлече много сметки, но дали имате нужда от него или не - въпросът е по-сериозен. Същата сметка в PayPal или в WebMoney е изключително трудна за възстановяване дори за собственика, а информацията, получена тук, очевидно няма да бъде достатъчна. Значението на кражбата на сметки от Odnoklassniki и други подобни сайтове е много съмнително.

Можете да изчистите / системния раздел на възможните отметки, като преинсталирате фърмуера. Освен това е по-добре да използвате неофициалния и да мигате през стандартната конзола за възстановяване. В този случай антивирусът няма да може да се архивира чрез функциите на персонализираната конзола.

данни

Аз по никакъв начин не ви насърчавам да правите онова, което е описано в тази статия. Информацията, която се съдържа в нея, напротив, е предназначена за хора, които искат да защитят своите данни. И тук те могат да направят някои очевидни изводи за себе си.

- Първо: за да защитим информацията на смартфон, са достатъчни и трите прости механизми, които вече са вградени в смартфона: паролата на заключения екран, шифроването на данните и блокирането на ADB. Активирани колективно, те напълно отрязват всички пътища за достъп до устройството.

- Второ, наличието на антивирус на вашия смартфон е много добра идея, но не трябва да разчитате на него 100%. Най-доброто, което може да даде, е възможността да изтриете данни, ако откриете не много умен крадец.

- И трето, най-очевидно: веднага след загубата на смартфон, трябва да отмените паролата на Google, да промените паролите за всички услуги и да блокирате SIM картата.

Както вероятно би трябвало да знаете, едно от нещата, които браузърът на Google за запаси може да синхронизира между всичките ви устройства, са данните (вход и парола) за достъп до различни сайтове.

Докато в много случаи тази опция може да е полезна и удобна, повечето от тях не искат да вярват на паролите на Google да влизат в интернет банкиране или пазари като eBay или Aliexpress. И какво да кажем за тези, които случайно или автоматично са кликнали върху "Запазване на паролата", когато влизат в някой от тези сайтове?

Няма значение, по всяко време можете да изтриете вече запазени хром браузър за Android, вашите данни за определен сайт.

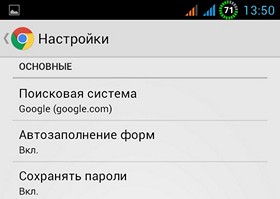

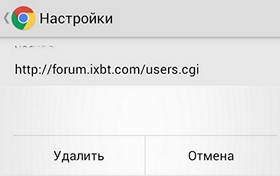

За да направите това, трябва само да отидете в менюто за настройки на браузъра и да кликнете върху опцията "Запазване на паролите", след което ще видите следния прозорец със списък от сайтове, за които сте запазили паролата за вход, както и бутон за включване и изключване на тази опция за всички сайтове които биха посетили в бъдеще:

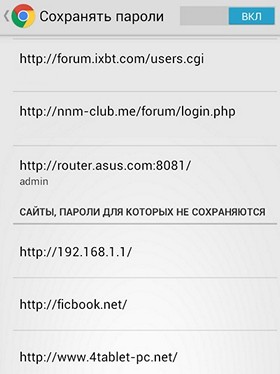

Ако кликнете върху конкретен сайт, ще отворите прозорец от следния тип, където можете да изтриете идентификационните си данни:

Между другото, можете да преглеждате или редактирате пароли само в настолната версия на браузъра, но тази опция не е налична в Chrome за Android.

Освен това, както вероятно сте забелязали в екранното изображение по-горе, в елемента "Запазване на пароли" в менюто "Съхранение на пароли" ще видите и списък със сайтове, за които паролите не са запазени. По този начин, ако искате да активирате тази опция за една от тях, трябва да я изберете от списъка и да я изтриете в прозореца, който се отваря.

Позволете ми да ви напомня, че съхраняването на трудно запомнящи се пароли за достъп до поверителни данни е най-доброто в специално приложение като Android. Пазител и още по-добре - използвайте генератор на пароли за това.

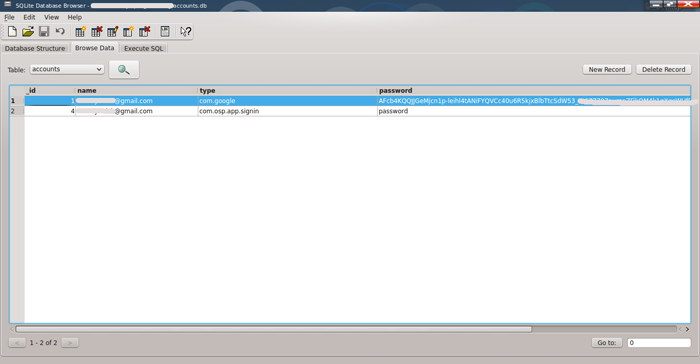

Аз побързах, това означава, в интернет за моя бизнес и се сблъсках в търсене на най-интересните изявления. Подобно на устройствата с Android пароли се съхраняват в базата данни в ясен текст. Фантастика. Дали програмистите на Google са толкова глупави? Но домашните хакери, както винаги, на височина :-). Изглежда, колко проста е, копира файла /data/system/accounts.db или / data / system / users / 0 от телефона (зависи от версията на Android), отвори го с браузър sqlite и тук са пароли на табела! Възползвайте се. И така, кой чете паролите? И? Няма да опиша подробно процеса на удостоверяване. Това ще бъде скучно. Така че, когато регистрирате устройството си в профил в Google, преминавате през стандартната процедура за удостоверяване. Това означава, че въведете имейла и паролата си. След това устройството изпраща името и модела на устройството на сървъра, imei и получава автоматичен символ (авторско означение). валидно само за това устройство. Тук тя се съхранява в account.db.

И почти всички съвременни услуги използват този тип разрешение. Следователно, ако сте забравили паролата за профила си в Google, е напълно безсмислено да го търсите в телефона си. Опитайте стандартния инструмент за възстановяване на паролата за профила. За да видите кои устройства са свързани с профила ви (ако имате парола), влезте в профила си в Google - настройки - профил - личен акаунт и ще видите устройството си. Можете, между другото, да се опитате да го потърсите, ако устройството е свързано към интернет.

За съжаление извиках на телефона си чорап, просто е периодично изгубен :-). Така че, ако устройството ви е било откраднато или сте го загубили, можете да го деактивирате в профила си.

След това авторското означение ще бъде невалидно и от това устройство ще бъде невъзможно да се свържете с този профил. Но данните за устройството, пощата и други, ако не са били шифровани, могат да бъдат прочетени. В профила си можете също да изтривате дистанционно данни от устройството. Това означава, че когато натиснете този бутон, когато устройството първо влиза в интернет, данните ще бъдат изтрити. Това, ако не се разглежда предварително, без да влизате в интернет. Желателно е, разбира се, да шифровате данни за устройството, но това е съвсем различна тема. Като цяло Google препоръчва двуфакторна идентификация. Запазете пароли, изисквани за имейл протоколите POP3, IMAP, SMTP и Exchange ActiveSync. Всички те изискват парола всеки път, когато се свържете със сървъра. И тогава те са криптирани, макар и не толкова трудни. И в открита форма паролите се съхраняват само в зората на развитието на интернет :-).

Когато се регистрирате в Google, въведете своя имейл адрес и парола. Тогава вашето устройство изпраща на imei сървър код, който е уникален за всички модели телефони, и в отговор той получава оторизационно означение (tokken). Това означение ще бъде валидно само за телефона ви, а той, а не паролата за профила, и ще се намира в папката account.db. "

Ако загубите устройство, което е било регистрирано, можете да влезете в профила си в Google например от компютъра си и да го изключите. Сега никой не може да влезе в личния ви акаунт от изгубеното устройство.

Запазените пароли в браузъра Android

Възползвайте се от мобилен интернет, често посещаваме сайтове, където е необходима регистрация, и за да спестите време, кликнете върху бутона "Запомни". В същото време не мислим къде се съхраняват паролите в андроида, които посочваме. И те се запазват в браузъра, който използваме, например, Opera mini. И ако имате необходимите програми, тези данни лесно се разглеждат. И за това не е необходимо да знаете, всичко става по-лесно.

За да видите запазените пароли, ви е необходима специална програма, която предоставя административни права. Това може да бъде Universal Androot или всяка друга подобна услуга. Също така трябва да изтеглите приложението SQLite Editor и да го изпълните. Когато стартирате за първи път, е възможно програмата да сканира устройството ви за наличието на база данни, след което ще покаже списък с приложения, които ще имат собствена база данни. В списъка намерете браузъра, който използвате, и кликнете върху него. Сега пред вас ще се появи меню, в което трябва да изберете "webview. db ». В прозореца "парола", който се показва, можете да намерите всички пароли, запазени в браузъра.

Мога ли да скрия пароли в Android

Скритите запазени пароли е малко вероятно да успеят. Следователно, ако някой друг има достъп до мобилното ви устройство, следвайте следните правила:

1) Изхвърлете елемента "Запомни", когато регистрирате нов акаунт.

2) След всяко посещение на уеб страниците изтрийте историята на посещенията.

3) Почиствайте кеша поне веднъж седмично.

Linux потребителски групи

Linux потребителски групи Създаване на местни профили

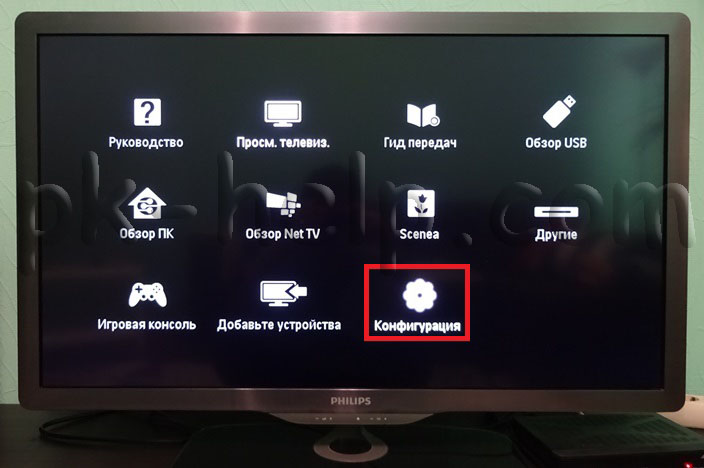

Създаване на местни профили Как да направите голям екран на телевизора

Как да направите голям екран на телевизора Ако DNS сървърът не отговаря

Ако DNS сървърът не отговаря