लिनक्स में खुले बंदरगाहों को कैसे देखें।

का उपयोग करता है कार्यक्रम (या क्या कार्यक्रम का उपयोग करता है बंदरगाहों), आमतौर पर एक ट्रोजन प्रोग्राम द्वारा संक्रमण के संदेह के मामले में होता है। यदि आप कुछ संदिग्ध देखते हैं, तो इसे खोलें। कमांड लाइन: "प्रारंभ करें" - "सभी प्रोग्राम" - "मानक" - "कमांड लाइन"।

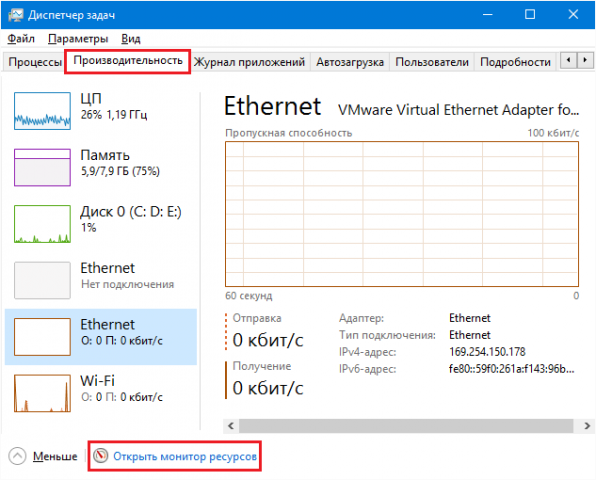

कमांड प्रॉम्प्ट पर, कार्यसूची टाइप करें और एंटर दबाएं। आपको सिस्टम में चल रही सभी प्रक्रियाओं के बारे में जानकारी मिल जाएगी। पीआईडी - प्रक्रिया आईडी पर ध्यान दें। यह निर्धारित करने में मदद करेगा कार्यक्रम एक विशेष बंदरगाह का उपयोग करता है।

कमांड प्रॉम्प्ट पर netstat -aon टाइप करें और एंटर दबाएं। आप मौजूदा कनेक्शन की एक सूची देखेंगे। कॉलम में " स्थानीय पता"पोर्ट नंबर प्रत्येक पंक्ति के अंत में निर्दिष्ट है। पीआईडी कॉलम प्रक्रिया आईडी की पहचान करता है। बंदरगाह संख्या और संबंधित पीआईडी को देखते हुए, प्रक्रियाओं की सूची पर जाएं और उस प्रक्रिया को निर्धारित करें जिसके द्वारा बंदरगाह आईडी नंबर का उपयोग करता है।

यदि आप प्रक्रिया के नाम से नहीं बता सकते हैं कि यह किस कार्यक्रम से संबंधित है, तो इस मामले में उचित कार्यक्रमों में से एक का उपयोग करें। उदाहरण के लिए, कार्यक्रम एवरेस्ट, यह Aida64 है। कार्यक्रम चलाएं, " ऑपरेटिंग सिस्टम"," प्रक्रियाएं "चुनें। प्रक्रियाओं की सूची में, आपको जिसकी आवश्यकता है उसे ढूंढें और इसके लॉन्च के लिए लाइन देखें। इससे यह निर्धारित करने में मदद मिलेगी कि प्रक्रिया किस प्रक्रिया से संबंधित है।

एक ही उद्देश्य के लिए कार्यक्रम AnVir कार्य प्रबंधक का प्रयोग करें। यह आपको इंटरनेट से कनेक्ट होने वाले प्रोग्राम की प्रक्रियाओं सहित सभी संदिग्ध प्रक्रियाओं की निगरानी करने की अनुमति देता है। सभी संदिग्ध प्रक्रियाओं को लाल रंग में प्रोग्राम सूची में हाइलाइट किया गया है।

आप देखते हैं कि बंदरगाह कार्यक्रम आप के लिए अज्ञात है, "बाहरी पते» (netstat -aon टीम) में इस यौगिक की उपस्थिति में यदि आप कंप्यूटर जहाँ से कनेक्शन स्थापित हो जाने के आईपी-पता देख पाएंगे। "स्थिति" कॉलम में मूल्य स्थापित किया जाएगा - यदि कनेक्शन इस समय मौजूद है; यदि कनेक्शन बंद है तो CLOSE_WAIT; सुनना, अगर कार्यक्रम कनेक्शन की प्रतीक्षा कर रहा है। उत्तरार्द्ध बैकडोर्ड्स के लिए सामान्य है - ट्रोजन प्रोग्राम के प्रकारों में से एक।

एक सॉफ्टवेयर पोर्ट 1 से 65535 तक एक सशर्त संख्या है, जो इंगित करता है कि डेटा पैकेट को किस एप्लिकेशन को संबोधित किया गया है। कार्यक्रम के साथ काम करने वाला बंदरगाह खुला है। यह ध्यान में रखना चाहिए कि इस समय कोई भी बंदरगाह केवल एक कार्यक्रम के साथ काम कर सकता है।

यदि बंदरगाह खुला है तो इसका मतलब है कि कोई भी प्रोग्राम (उदाहरण के लिए, एक सेवा) इंटरनेट के माध्यम से किसी अन्य प्रोग्राम के साथ संवाद करने के लिए इसका उपयोग करता है स्थानीय प्रणाली। यह देखने के लिए कि आपके लिनक्स सिस्टम पर कौन से बंदरगाह खुले हैं, आप netstat कमांड का उपयोग कर सकते हैं। आउटपुट उन सभी सेवाओं और बंदरगाहों और आईपी पतों को दिखाएगा जो वे सुनते हैं।

sudo netstat -ntulp सक्रिय इंटरनेट कनेक्शन (केवल सर्वर)

प्रोटो रिकव-क्यू भेजें-क्यू स्थानीय पता विदेशी पता राज्य पीआईडी / कार्यक्रम का नाम

टीसीपी 0 0 0.0.0.0:139 0.0.0.0:* लिस्टेन 23 9 2 / smbd

टीसीपी 0 0 0.0.0.0:9518 0.0.0.0:* लिस्टेन 28 9 4 / स्काइप

टीसीपी 0 0 0.0.0.0:8080 0.0.0.0:* लिस्टेन 2896 / वीएलसी

टीसीपी 0 0 127.0.0.1:3493 0.0.0.0:* 2467 / upsd सूचीबद्ध करें

...

- -एल या -लिस्टिंग - केवल सुनने योग्य बंदरगाहों को देखें

- -पी या -प्रोग्राम - कार्यक्रम का नाम और उसके पीआईडी दिखाएं

- -टी या टीटीपी पोर्ट टीसीपी बंदरगाहों

- -u या -udp udp बंदरगाहों दिखाएँ

- -एन या संख्यात्मक रूप आईपी पते संख्यात्मक रूप में

विधि 2 lsof

Lsof उपयोगिता आपको i विकल्प का उपयोग करके नेटवर्क कनेक्शन सहित सिस्टम में खुले सभी कनेक्शन देखने की अनुमति देती है।

dhcpcd 2136 रूट 6u आईपीवी 4 4986 0t0 यूडीपी *: bootpc

hamachid 2323 जड़ 8u आईपीवी 4 5587 0t0 टीसीपी 192.168.1.2:35445-\u003e212.118.234.65:https (स्थापित)

smbd 2392 रूट 27u आईपीवी 6 5624 0t0 टीसीपी *: माइक्रोसॉफ्ट-डीएस (लिस्टेन)

एसएसडीडी 2421 रूट 3 यू आईपीवी 4 6196 0 टी 0 टीसीपी *: एसएसएच (लिस्टेन)

upsd 2467 अखरोट 4u आईपीवी 4 6235 0t0 टीसीपी comm-app.local: अखरोट (लिस्टेन)

एक और उदाहरण, देखें कि पोर्ट 80 के साथ कौन सी प्रक्रियाएं काम करती हैं:

सुडो lsof -i | grep 80

एनटीपीडी 2213 रूट 23u आईपीवी 6 5422 0t0 यूडीपी: एनटीपी

एनटीपीडी 2213 रूट 27u आईपीवी 6 55 9 8 0 यू 0 यूडीपी: एनटीपी

स्काइप 28 9 4 सेरिगी 87u आईपीवी 4 7080 0 टी 0 टीसीपी *: 9518 (लिस्टेन)

आईपीवी 4 122u क्रोम 3114 सर्गी 31904 0t0 टीसीपी 192.168.1.2:47804-\u003esrv118-131-240-87.vk.com:https (स्थापित)

विधि 3 एनएमएपी

एनएमएपी एक शक्तिशाली नेटवर्क स्कैनर है जो दूरस्थ साइटों को स्कैनिंग और पेंट करने के लिए डिज़ाइन किया गया है, लेकिन स्थानीय कंप्यूटर पर इसे भेजने में कुछ भी बाधा नहीं है:

2015-08-02 17:27 ईएएम पर एनएमएपी 6.47 (http://nmap.org) शुरू करना

लोकहोस्ट के लिए एनएमएपी स्कैन रिपोर्ट (127.0.0.1)

होस्ट ऊपर है (0.00036 विलंबता)।

लोकलहोस्ट के लिए अन्य पते (स्कैन नहीं किए गए): 127.0.0.1 127.0.0.1 127.0.0.1 127.0.0.1 127.0.0.1 127.0.0.1

127.0.0.1 के लिए आरडीएनएस रिकॉर्ड: comm-app.local

दिखाया नहीं गया: 995 बंद बंदरगाहों

पोर्ट स्टेट सेवा

22 / टीसीपी खुला एसएसएच

13 9 / टीसीपी ओपन नेटबीओएस-एसएसएन

445 / टीसीपी खुला माइक्रोसॉफ्ट-डीएस

34 9 3 / टीसीपी खुली अखरोट

8080 / टीसीपी ओपन http-प्रॉक्सी

एनएमएपी किया गया: 1 आईपी पता (1 होस्ट अप) 0.10 सेकेंड में स्कैन किया गया

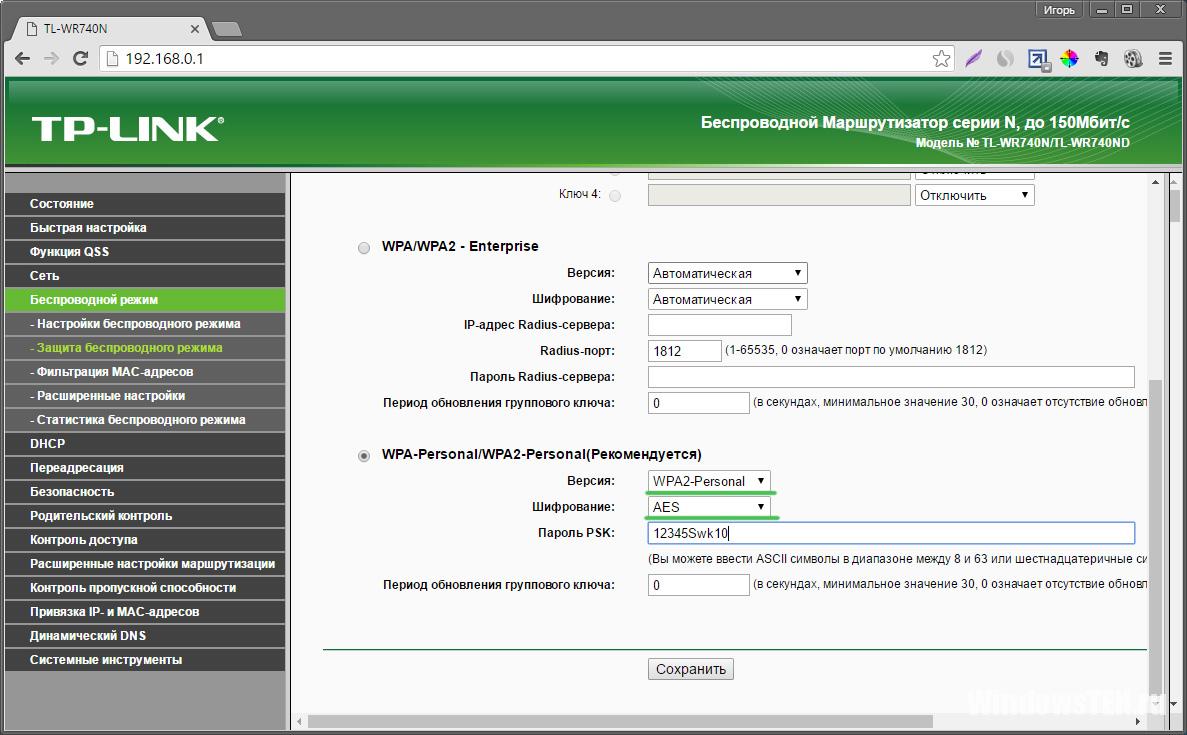

यदि आप देखना चाहते हैं कि कंप्यूटर पर कौन से बंदरगाह बाहर से उपलब्ध हैं, तो एनएमएपी भी उपयोगी है। यदि कंप्यूटर एक सार्वजनिक सर्वर है, तो परिणाम स्थानीय स्कैन से अलग नहीं होने की संभावना है, लेकिन घर कंप्यूटर पर सबकुछ थोड़ा अलग है। पहला विकल्प राउटर का उपयोग करना है और केवल राउटर के बंदरगाह नेटवर्क पर दिखाई देंगे, एक और एनएटी प्रदाता का एनएटी सर्वर हो सकता है। एनएटी तकनीक एकाधिक उपयोगकर्ताओं को एक बाहरी आईपी पते का उपयोग करने की अनुमति देता है। और इसलिए खुले बाहरी बंदरगाहों को देखने के लिए, पहले हम बाह्य आईपी पता सीखते हैं, विश्वसनीयता के लिए हम ऑनलाइन सेवा का उपयोग करेंगे:

एनएमएपी 178.93.149.50

नतीजतन, हम प्राप्त कर सकते हैं खुला बंदरगाह 80 वेब सर्वर, या यहां तक कि 21 - फाइल सर्वर, जिसे हमने इंस्टॉल नहीं किया था, इन बंदरगाहों को राउटर द्वारा खोला गया है, वेब इंटरफ़ेस के लिए 80, और 21 का उपयोग फर्मवेयर को अपडेट करने के लिए किया जा सकता है। और आपको परिणाम नहीं मिल सकते हैं, इसका मतलब यह होगा कि सभी बंदरगाह बंद हैं, या आईडीएस घुसपैठ सुरक्षा प्रणाली सर्वर पर स्थापित है।

कंप्यूटर बंदरगाह, उनके काम के सिद्धांत के अनुसार, सामान्य बंदरगाहों के समान हैं, जो किसी भी शहर में एक विकसित जल परिवहन बुनियादी ढांचे के साथ मिल सकते हैं।

कोई आश्चर्य नहीं कि ये दो शब्द समानार्थी हैं।

एक उपयोगी या खतरनाक माल (यहाँ यह सब होता है) के साथ अदालतों द्वारा - इस दृष्टिकोण से, कंप्यूटर और एक शहर से बंदरगाहों, और कार्यक्रमों है कि इंटरनेट की पहुंच है की एक किस्म के साथ कुछ भी नहीं है, या और भी बेहतर एक देश है।

समुद्र तट पर एक जगह के रूप में बंदरगाह कंप्यूटर और बंदरगाह, स्पष्ट गंतव्य के अलावा, यह है कि जहाज, यदि उनका आकार इसकी अनुमति देता है, तो विभिन्न बंदरगाहों में प्रवेश कर सकता है, लेकिन कार्यक्रम केवल कुछ बंदरगाहों से जुड़ते हैं।

उदाहरण के लिए, कई ब्राउज़र्स पोर्ट नंबर 80 का उपयोग करते हैं, जबकि वे दो बंदरगाहों का उपयोग कर सकते हैं, अर्थात् मेल भेजने के लिए संख्या 25 और रिसेप्शन के लिए 110 नंबर।

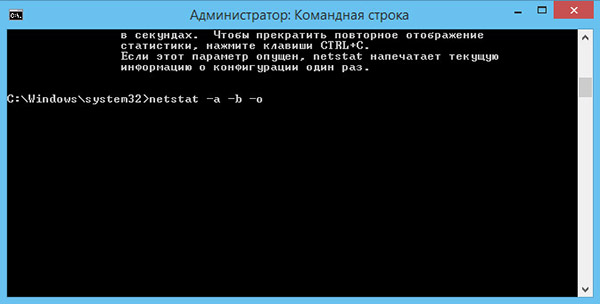

इसलिए, कभी-कभी उपयोगकर्ताओं को यह पता लगाना पड़ता है कि कौन सा पोर्ट किस प्रोग्राम का उपयोग कर रहा है। और यह सीखना काफी आसान है। इन उद्देश्यों के लिए, आप प्रकार की विशेष उपयोगिता का उपयोग कर सकते हैं TCPView या सबसे आम कमांड लाइन। कंसोल को व्यवस्थापक के रूप में प्रारंभ करें और यह आदेश चलाएं:

नेटस्टैट /?

यह कमांड का एक संक्षिप्त वर्णन और उपलब्ध विकल्पों की एक सूची खोलता है। उदाहरण के लिए, netstat का उपयोग कर एक कुंजी के साथ रों सभी कनेक्शन और बंदरगाहों, कुंजी सुनने की एक सूची प्रदर्शित करता है -ओ प्रत्येक प्रक्रिया की आईडी तक पहुंच खुल जाएगा, और -b स्विच कनेक्शन बनाने में शामिल निष्पादन योग्य फ़ाइल दिखाएगा, जिसे हमें वास्तव में चाहिए। पते और पोर्ट नंबर देखने के लिए, आप कुंजी का भी उपयोग कर सकते हैं एन.

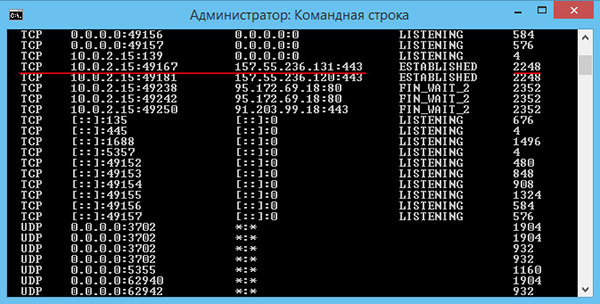

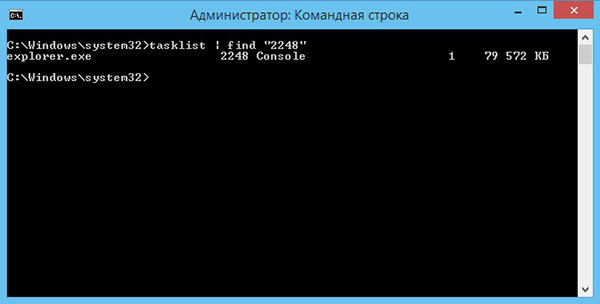

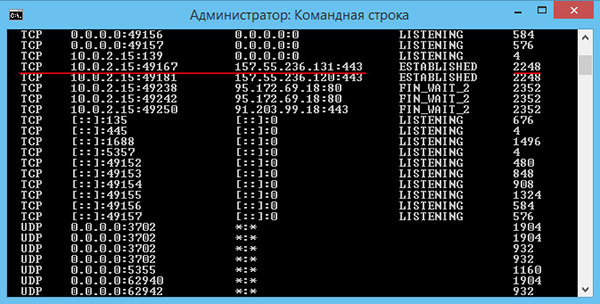

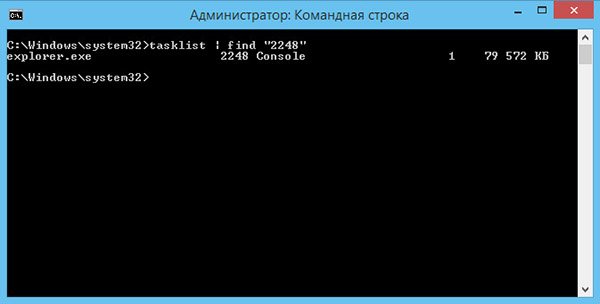

तो, आदेश निष्पादित करें netstat -a -n -oऔर देखो क्या हुआ। हमें प्रोटोकॉल, स्थानीय और बाहरी पते, स्थिति और पहचानकर्ता के साथ सक्रिय कनेक्शन की एक सूची मिली है। आप कैसे जानते हैं, उदाहरण के लिए, कौन सी फाइल आईडी 2248 से संबंधित है? आप इसे कुंजी जोड़ने के लिए कमांड का विस्तार कर सकते हैं बी या तुरंत एक और आदेश निष्पादित करें कार्यसूची | "2248" ढूंढें। यह सब इतना आसान है।

कंप्यूटर बंदरगाह क्या हैं? ऑपरेशन के सिद्धांत के अनुसार, कंप्यूटर बंदरगाह वास्तविक बंदरगाहों के तुलनीय हैं, जो कि अधिकांश शहर में पानी और परिवहन बुनियादी ढांचे के साथ हैं। इस बिंदु से कंप्यूटर की तुलना कई शहरों के साथ एक शहर से की जा सकती है, और सॉफ्टवेयर - जहाजों या कार्गो (कभी-कभी खतरनाक) के साथ। पानी और कंप्यूटर बंदरगाहों, बहुत उद्देश्य सीधे के अलावा के बीच का अंतर, तथ्य यह है कि जहाज, उनके आकार की अनुमति, विभिन्न बंदरगाहों में शामिल किया जा सकता है, और कार्यक्रम के रूप में - बस बंदरगाहों से कनेक्ट, और केवल कुछ।

उदाहरण के लिए, ब्राउज़र हमेशा 80 वें नंबर के नीचे एक बंदरगाह का उपयोग करते हैं, जबकि मेल क्लाइंट एक ही समय में दो बंदरगाहों से कनेक्ट हो सकते हैं, 25 वें - पत्र भेजने के लिए, 110-एमयू प्राप्त करने के लिए।

आप स्वतंत्र रूप से जांच सकते हैं कि कौन सा पोर्ट व्यस्त है और कौन सा प्रोग्राम। यह आसान है। में विंडोज इसके लिए आप विशेष सॉफ्टवेयर जैसे टीसीपीवीव या सिस्टम की अंतर्निर्मित सुविधाओं का उपयोग कर सकते हैं - एक सर्व-शक्तिशाली कमांड लाइन। बाद के मामले में, आपको व्यवस्थापक अधिकारों के साथ कंसोल शुरू करने और विंडो में निम्न आदेश दर्ज करने की आवश्यकता है:

नेटस्टैट /?

यह कमांड का एक सामान्य वर्णन और उपलब्ध पैरामीटर की एक सूची प्रदर्शित करेगा। तो,, netstat कमांड, कुंजी -एक साथ पूरक का उपयोग सभी कनेक्शनों के नाम के साथ एक सूची खुल जाएगी, -ओ कुंजी प्रत्येक प्रक्रिया की एक पहचानकर्ता तक पहुँच प्रदान करेगा, बी स्विच निष्पादन योग्य कनेक्शन के संगठन में शामिल, क्या, वास्तव में, हमारे काम है प्रदर्शित करता है। साथ ही, पोर्ट नंबर और पते देखने के लिए, आप नेटस्टैट-एन दर्ज कर सकते हैं। यदि आपको बंदरगाह के बारे में अधिक जानने की आवश्यकता है तो आप चाबियाँ जोड़ सकते हैं।

उदाहरण के लिए, सक्रिय कनेक्शन, स्रोत, स्थानीय और बाहरी पते, आईडी और स्थिति की सूची देखने के लिए, आपको netstat -a -n -o दर्ज करना होगा। यह पता लगाने के लिए कि कौन सी फ़ाइल संबंधित है, उदाहरण के लिए आईडी 2248, आपको बस -b स्विच जोड़कर इनपुट कमांड का विस्तार करने की आवश्यकता है। वैकल्पिक रूप से, आप एक अलग कमांड का भी उपयोग कर सकते हैं:

कार्यसूची | "2248" ढूंढें

यह सब कुछ है। अब आप जानते हैं कि पोर्ट में किस एप्लिकेशन का उपयोग किया जा रहा है, यह पता लगाने के लिए।

राउटर गति क्यों कटौती करता है?

राउटर गति क्यों कटौती करता है? इंटरनेट त्वरण के लिए कार्यक्रम

इंटरनेट त्वरण के लिए कार्यक्रम वायरलेस एचडीएमआई ट्रांसमीटर सिग्नल नॉटसन फ्लोमास्टर का अवलोकन

वायरलेस एचडीएमआई ट्रांसमीटर सिग्नल नॉटसन फ्लोमास्टर का अवलोकन वाईफाई पर इंटरनेट वितरित करते समय योटा मोबाइल ऑपरेटर के लिए स्पीड सीमा को हटा रहा है

वाईफाई पर इंटरनेट वितरित करते समय योटा मोबाइल ऑपरेटर के लिए स्पीड सीमा को हटा रहा है