Как да конфигурирате VPN в рутера.

Конфигуриране на VPN сървър на рутера ви позволява директно да се свържете отдалечен компютър или смартфон за вашия дом или трудови ресурси локална мрежа - пощенски сървър, принтер, бази данни и др. Днес ще анализираме подробно как да настроите връзка чрез VPN сървър безплатно на обикновен маршрутизатор, използвайки примера на модел от ASUS и как да се свързвате с него от компютър или телефон.

Безплатен VPN сървър на маршрутизатора

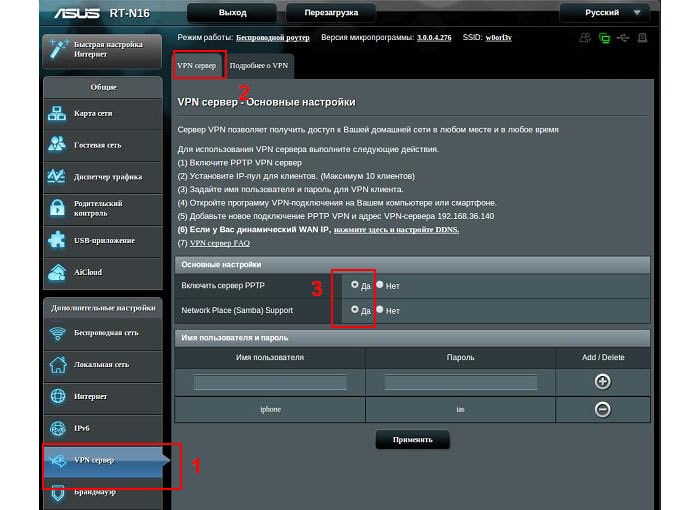

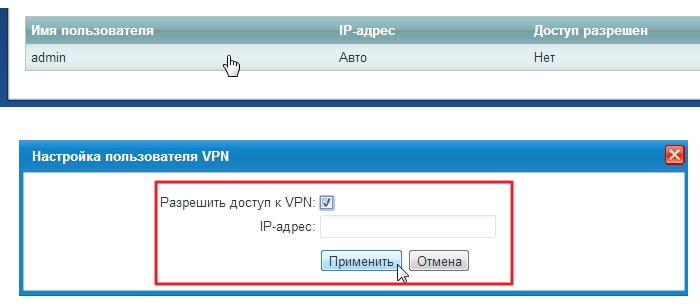

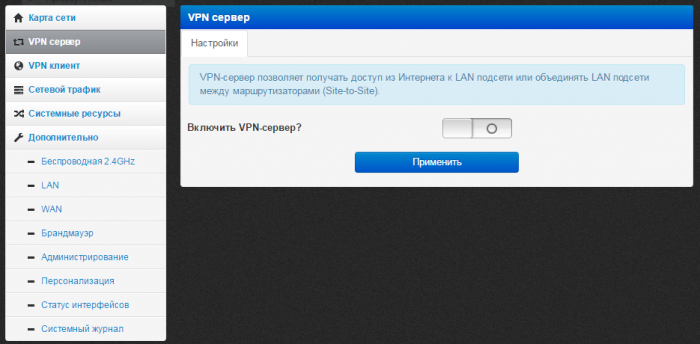

Когато приключите с настройката на DDNS, отворете раздела "VPN сървър". Тук поставяме квадратчетата за отметки в позиция "Да" на "Активиране на PPTP сървър" и "Поддръжка на мрежовото място (Samba)". След това излизаме с потребителско име и парола, с които ще се свържем с локалната мрежа чрез VPN - те трябва да бъдат въведени в съответните текстови полета и да кликнете върху "+". Това потребителско име и парола ще се използват за свързване на клиенти към VPN сървъра. Кликнете върху "Прилагане".

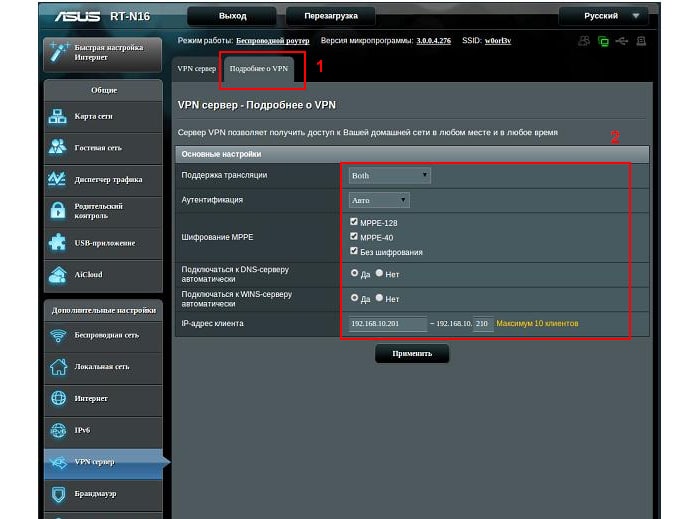

Подкрепа за излъчване - "И двете"

Удостоверяване - "Автоматично"

MPPE криптиране - "MPPE-128" и "MPPE-40"

Свързване автоматично към DNS сървъра - "Да"

Свързване автоматично към сървъра на WINS - "Да"

IP адресът на клиента е по подразбиране.

Запазете конфигурацията с бутона "Apply". Това е всичко - настройката на VPN сървъра на рутера е завършена, можете да продължите да се свързвате с компютъра.

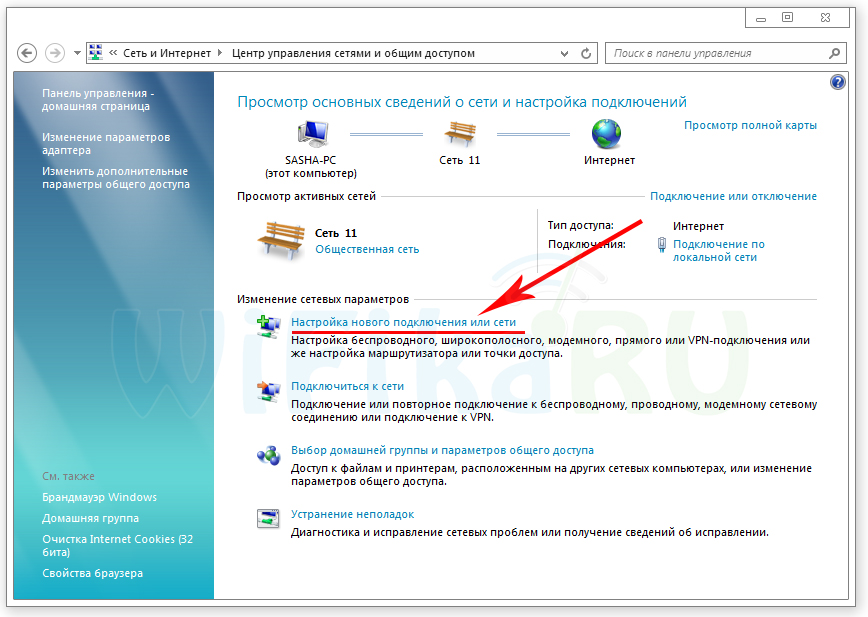

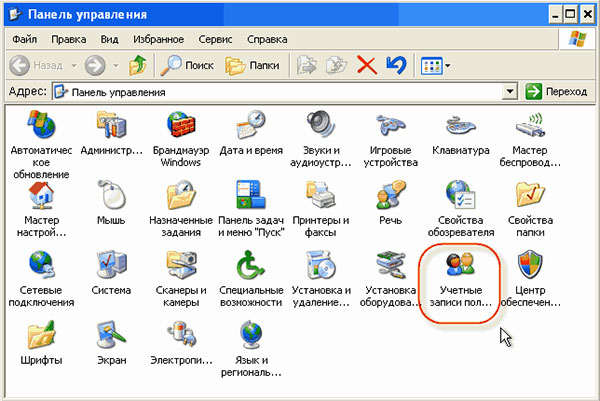

Настройване на VPN клиент на компютър

Включваме компютър, който не е в нашата локална мрежа и не е свързан към рутера, на който създаваме безплатен VPN сървър. В Windows 7 и по-нови версии вече има вграден VPN клиент, така че не е нужно да инсталирате нищо друго. Отворете центъра за управление на мрежата (Старт\u003e Контролен панел\u003e Мрежа и интернет\u003e Център за мрежи и споделяне) и кликнете върху връзката "Настройване на нова връзка или мрежа"

В новия прозорец изберете "Връзка към работното място\u003e Напред". Ще се отвори друг прозорец, където ще изберем елемента "Използване на моята интернет връзка (VPN)"

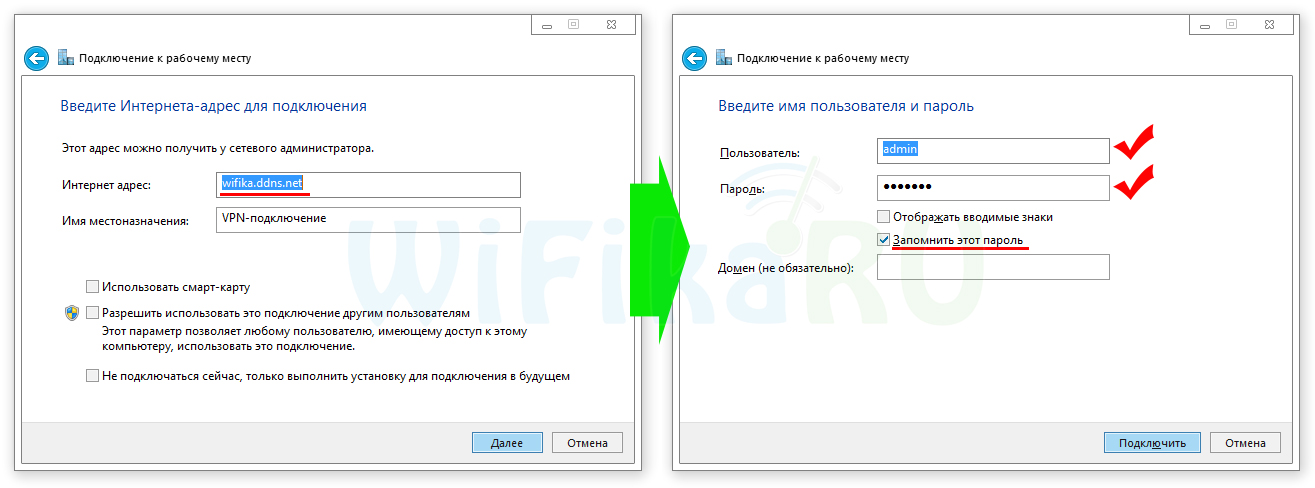

В следващите две стъпки ще въведем данните, регистрирани в рутера:

- DDNS адрес

- Вход и парола за свързване

След това кликнете върху "Свързване". Ако всички данни са въведени правилно, компютърът ще получи достъп до локалните мрежови ресурси чрез VPN сървъра.

VPN връзка - Клиент по телефона

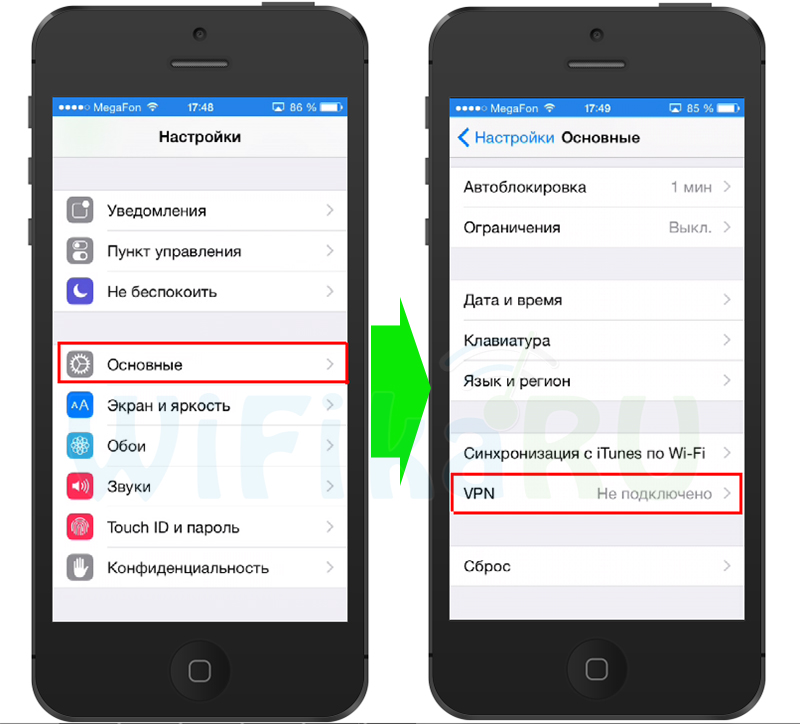

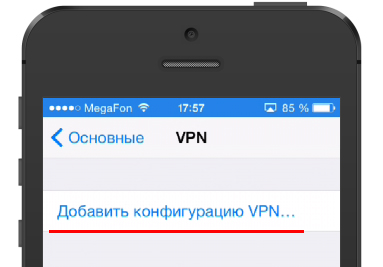

Ако работите в компания, може да се наложи да използвате фирмена поща. За да имаме бърз и постоянен достъп до него, ние ще създадем VPN връзка от телефона - също чрез вградения VPN клиент на iPhone. Отворете "Настройки\u003e Основни\u003e VPN"

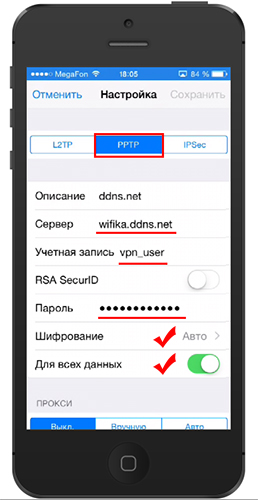

На следващата страница преминете към раздела PPPT и въведете следните данни:

В полето "Описание" въведете ddns.net

"Сървър" е регистрирано ни NO-IP име на домейн

"Вход" и "Парола" - данните за достъп до VPN сървъра, зададени от нас в рутера

"Шифроване" - изберете "Автоматично"

"За всички данни" - Активирано

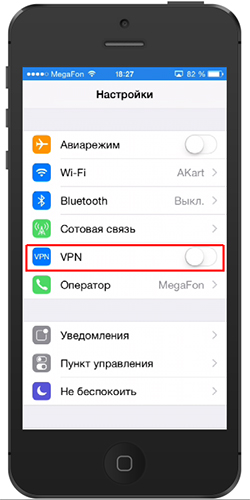

След това се върнете в основното меню за настройки. В рубриката " Клетъчна комуникация»Ще има нов ключ" VPN ". За да активирате връзката, преместете плъзгача в активното му положение.

Какво представлява VPN тунел между два маршрута? Да комбинирате ресурсите на локалните мрежи в една единствена мрежа. В примера, описан по-долу, се използват два нормални рутера, като първият е VPN сървърът, вторият е клиентът и се създава тунел. В същото време рутер с VPN сървър трябва да има постоянен IP адрес. Ако всичко, посочено по-горе, е от значение за вас, прочетете внимателно.

Какво ще получим?

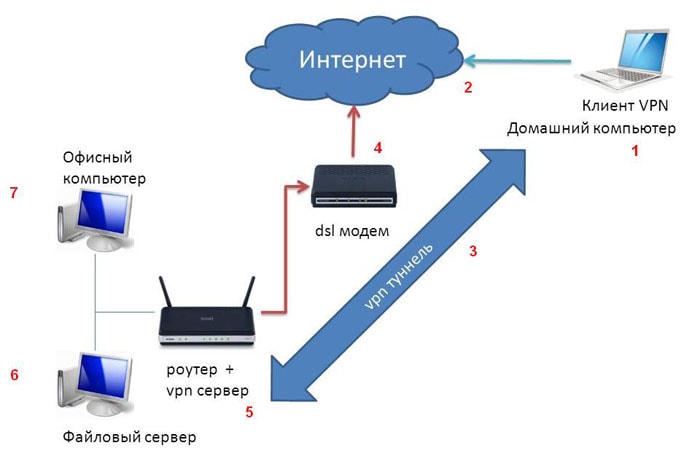

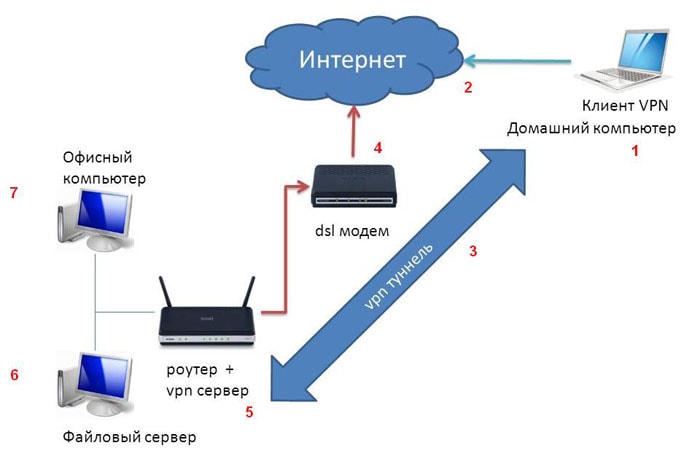

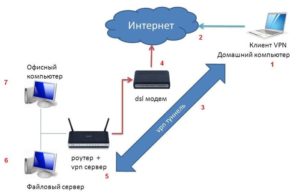

Топологията на връзката е следната:

В диаграмата "червеният" рутер е "сървърът", а "синът" е "клиент". Заедно - те образуват тунел. Отбележете отново, че IP адресът на сървъра в "глобалната" мрежа трябва да бъде постоянен (фиксиран). VPN протокол, други опции - не позволява. VPN каналът чрез рутера - "сървър" - отива в интернет, където се вижда от рутера "клиент".

В следващия пример, вътрешният IP на първия рутер е 192.168.0.1, адресите на всички устройства се различават само в последната цифра. Вътрешният IP на "клиентския" рутер вече е различен (вместо предпоследния "0", там е "1"). Следователно, след "полагането" на тунела, ще съчетаем две локални мрежи: 192.168.0.xx и 192.168.1.xx.

Сега - практически въпроси

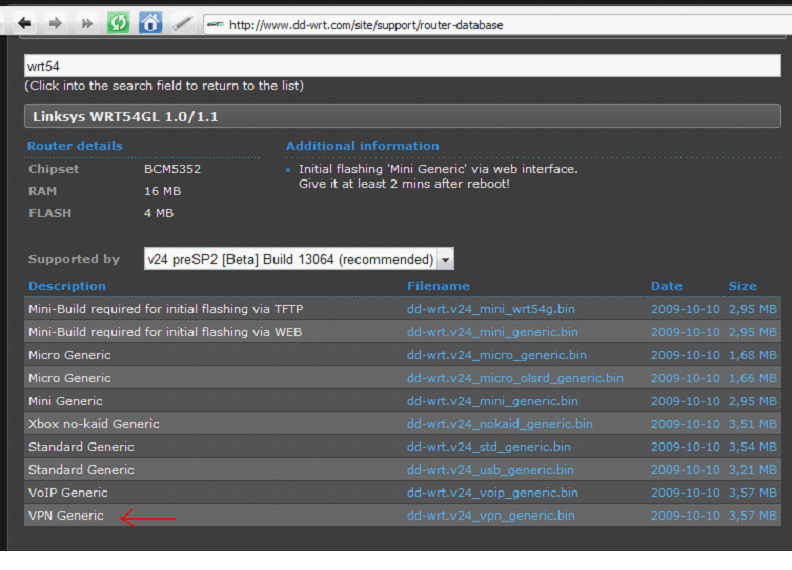

Веднага направете резервация: ще използваме фърмуера "не-фабрика". А именно, това е dd-wrt. Като "сървър", вземете Linksys WRT54GL, той ще работи под контрола на v24-vpn-generic:

Инсталацията трябва да се извърши на два етапа (първо мини-build като "първоначален" фърмуер, а всъщност "vpn").

Както рутер "клон" (т.е., "клиент" рутер) може да бъде рутер фърмуер DD-WRT за ядро 2,6-ядро (в имената на - означен «K2.6»). Като цяло, фърмуерът е необходим, може би, с по-старо ядро (с вградения "open-vpn" - задължително).

Забележка: запознайте се с процеса на инсталиране на данните на фърмуера! За различните модели действията ще бъдат различни. Препоръчва се само за напреднали потребители.

Конфигурирайте VPN тунела

Как да настроите VPN на маршрутизатора се разглежда в много отзиви. Там говорим за оборудване на Cisco и други неща, които могат да създадат "сериозна" мрежа. Въпреки това, фърмуерът dd-wrt ще ни позволи бързо да разрешите wifi рутер с VPN сървър (просто се създава скрипт за зареждане).

Във фърмуера за "сървъра", каквото сме взели, се изпълнява "open-vpn". Vpn-daemon, трябва само да активирате и конфигурирате скрипта. За да създадете тунел, openvpn маршрутизатор "със сървър" - само една е необходима. И сега ще разгледаме как да създадем VPN клиент.

Конфигуриране на VPN клиент

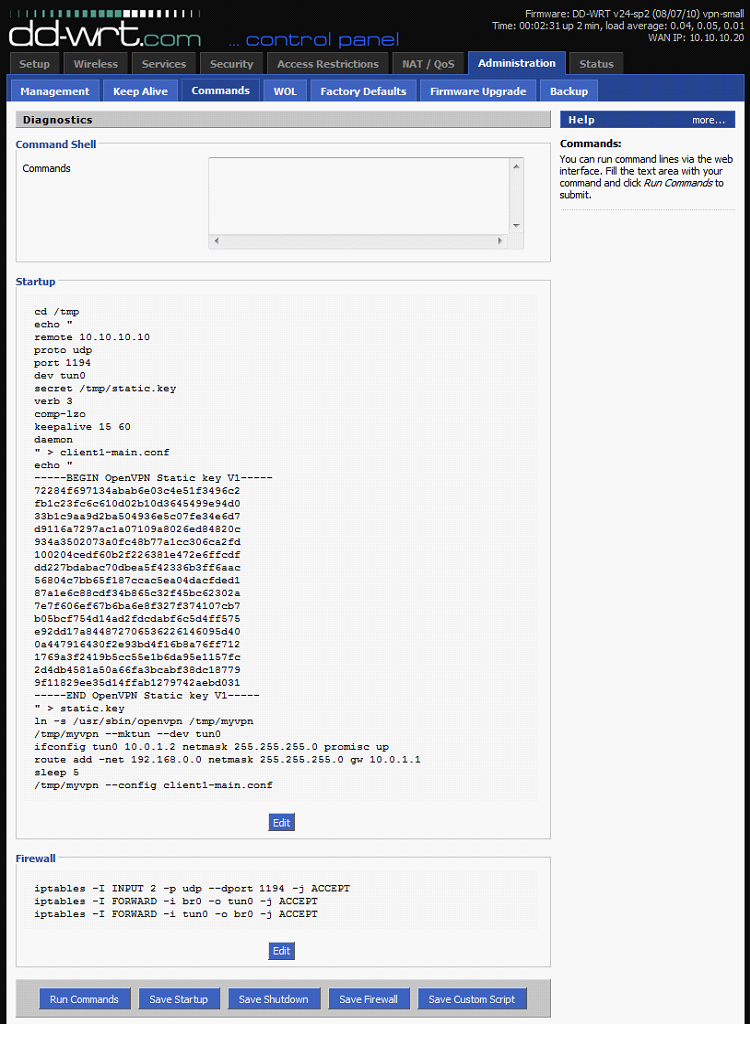

Отидете в уеб интерфейса. Разделът "Администриране" -\u003e "Команди" ви позволява да инсталирате скрипта:

Ако кликнете върху "Запазване на стартирането" - скриптът ще бъде изпълнен при първоначалното зареждане. И "Запазване на защитната стена" е скрипт "защитна стена".

Старт скрипт за клиентски рутер:

# отидете в директорията

# започнете да създавате файл

10.10.10.10 дистанционно

# първа линия тук - свържете се с "сървъра" (трябва да знаем IP адреса му)

# избра протокол

# и - стойност на порт (по подразбиране в стари версии с отворен VPN - това е "5000")

# вътрешно "име" на тунелното устройство

тайна / tmp / key.key

# този файл ще съдържа ключа

# това автоматично се свързва с "сървъра", когато е счупен (на всеки 15 секунди)

»\u003e Client1-main.conf

# конфигурационния файл - е запазен

трябва да има ключ (трябва да замените)

# записани файлове с ключ

ln -s / usr / sbin / openvpn / tmp / myvpn

# посочи демона, от който се нуждаем (по-точно файла)

/ tmp / myvpn -mktun -dev tun0

# отваряне на тунела, настройка

ifconfig tun0 10.0.1.2 мрежова маска 255.255.255.0 promisc нагоре

# стойност за IP VPN

маршрут add -net 192.168.0.0 мрежова маска 255.255.255.0 gw 10.0.1.1

# тук имаме свързани две мрежи

/ tmp / myvpn -config client1-main.conf

# приложени настройки за tun0-тунел

Това е всичко. И ние отбелязваме, че "адреса" на тунела - ние дойдохме със себе си (с други IP - не е свързан по никакъв начин).

Без скрипт на защитна стена, тъй като не сме се опитали, няма да работи. Сценарият е следният:

iptables -I INPUT 2 -p udp -dport 1194 -j ACCEPT

разрешение за получаване

iptables -А НАПРЕД-i br0 -o tun0 -j ACCEPT

# пакети, получени от тунела (и изпратени до него) - защитната стена "игнорира"

iptables -I FORWARD -i tun0 -o br0 -j ACCEPT

В резултат на това страницата с настройки изглежда така:

Настройки за "сървър"

Стартовият скрипт за частта "сървър" на "тунела" изглежда по-прост:

Всичко е същото, но без "дистанционно". Да се подравнява с "ifconfig".

Този ред ще бъде с различен аргумент tun0:

ifconfig tun0 10.0.1.1 netmask 255.255.255.0 promisc нагоре # сървър VPN IP не е равен на клиента

маршрут add -net 192.168.1.0 мрежова маска 255.255.255.0 gw 10.0.1.2

Кликнете върху "Запазване на стартирането". И скриптът на защитната стена е необходим и тук, и напълно съвпада с "клиента".

Конфигурирането на VPN през маршрутизатор е завършено. Промените във всички настройки, както и в скриптовете, ще влязат в сила след рестартиране (както при "клиентския" рутер).

Генерирайте ключ, като използвате OpenVpn

Както виждате, настройването на рутер за VPN ("сървър" и "клиент") не е много сложно. Във всеки скрипт, в дадените примери, написахме: "тук трябва да има ключ". Разбира се, този запис, когато добавите скрипта към рутера - няма нужда да копирате.

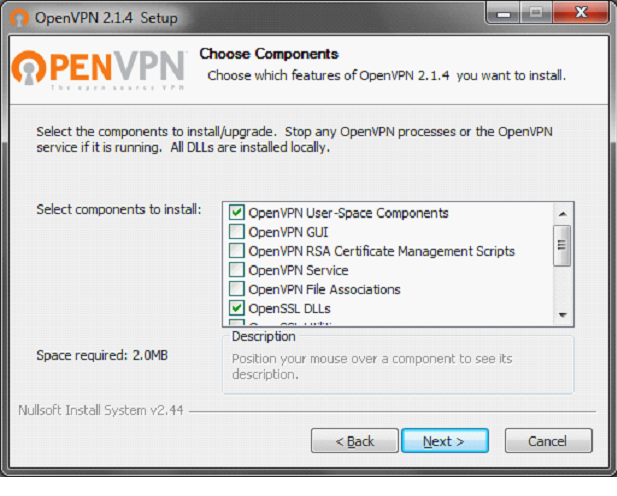

С генерирането на ключ VPN можете да програмирате под Windows. Името няма да бъде оригинално, това е програмата "OpenVpn".

Изтеглете го от официалния сайт (openvpn.net), един exe-файл (приблизително 5 мегабайта). Стартирайте инсталацията (като поставите отметки в квадратчетата, както е показано).

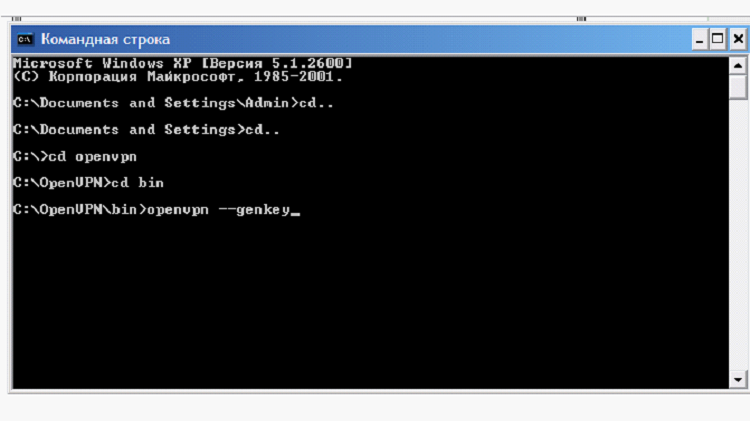

За да генерирате файл с ключ, в конзолата на Windows ще въведете: openvpn.exe -genkey -secret key.txt. Забележка: Преди това, използвайки командата "cd", трябва да отидете в папката на тази програма (след това в папката / bin).

Клавишът за VPN - ще се покаже в създадения текстов файл. Неговото "съдържание", което копирате във всеки скрипт (ключът е такъв за "клиента" и "сървъра").

Резултатите от вашите действия

Всеки маршрутизатор с VPN услуга (независимо дали е "сървър" или "клиент") продължава да бъде "рутер". Той се раздава wi-Fi мрежаи др. Значението на "тунела" е в "съюз" (всички IP адреси на първия "локалки" ще станат видими от другата страна и обратно).

Разбира се, всичко това - ние не го измислихме сами. Източникът на статията (на английски, но има много излишък) - от адрес: www.tux89.com/reseau/installation-de-openvpn-serveur-sur-le-routeur-dd-wrt/?lang=en.

Тестове за скорост - демонстрирайте, че VPN каналът не работи толкова бързо. Скоростта на достъп (между мрежи) има граница от 5-6 Mbit / s. Може би характеристиките на рутера на Linksys (след като всички Linksys WRT - са "предците" на dd-wrt). Всеки модерен маршрутизатор D Link VPN като "сървър" - няма да е възможно да го използвате с dd-wrt. За dir-620 например е подходящ дд-wrt фърмуер "от Asus RT-N13U B1". Но в този фърмуер няма "open-wrt". На по-силен хардуер, с версии на фърмуера "K2.6" - резултатите трябва да са различни. Въпреки че скоростта от 3-5 мегабита / секунди е достатъчна, ако прехвърляте малки файлове и данни.

Запомнете: инсталирането на "алтернативен" фърмуер - премахва гаранцията.

Ако има повече от две локални мрежи

В този случай смисълът ще бъде същият. Като "сървър" и n-1 VPN рутер "клиент" можете да комбинирате n мрежи. Точно ще бъде поставен VPN тунел "n-1", а на теория всички "маршрутизации" ще преминат през "сървъра" (и как друго). За да се избегне сериозно натоварване на "сървър", в този случай - не успее. За "домашен" рутер това едва ли ще бъде приемливо (добре, максимумът е 2-3 мрежи).

Когато добавяте нов "рутер" (т.е. локалната мрежа "n + 1"), трябва да направите промени в скрипта "сървър". Тази настройка е за опитни администратори.

С развитието на мрежовите технологии, създаването на VPN рутер стана една от задачите на общ комплекс за сигурност за домашни мрежи и малки офиси - т.нар. SOHO сегмент (Small Office Home Office). Организацията на сигурно предаване на данни чрез несигурни канали е използвана от човечеството от древни времена. Как да гарантираме поверителността и целостта на информацията, ако тя се предава чрез методи, които не са надеждни? Този проблем е решен отдавна: чрез шифроване на съобщението.

Настройването на VPN сървър на всеки конкретен маршрутизатор може да се различава.

Приемащите и предаващите страни предварително се съгласяват на системата за криптиране / дешифриране на съобщенията, след което могат да се използват дори ненадеждни комуникационни канали. Няма да има информация за любопитни очи или уши. Подобен проблем в компютърните мрежи се решава от технология, която е получила генеричното име VPN (съкращение от виртуална частна мрежа). Същността му може просто да бъде описана, както следва:

- Един компютър (условно наречен клиент), който има връзка с глобалния интернет, иска да получи достъп до ресурсите на друг компютър.

- Вторият компютър (условно наричан сървър) и връзката с интернет са готови да предоставят своите ресурси (например папки с снимки, музика или филми), но са готови да предоставят тези ресурси само на ограничен брой хора (по-правилно, до ограничен и предварително определен брой конкретни компютри ).

Как да ограничите достъпа

Ограниченията на достъпа могат да бъдат уредени например чрез затваряне на папки. споделен достъп специални влизания и пароли. Но, както казва популярната мъдрост, ключалките са от честни хора. Със специални умения можете да счупите такива брави и да получите неоторизиран достъп до всички ресурси, изложени на интернет. Добре обучени екипи от хакери (бисквитки) постоянно сканират компютърни мрежи за такива "споделени" папки. По-добро решение е да се организира VPN:

Конфигурирането на VPN е необходимо за осигуряване на домашни и офисни мрежи.

- На клиентската машина е инсталиран специален клиент. софтуернаречен VPN клиент, който може да шифрова изходящите команди и заявки, като използва модерна система от обществени и частни ключове.

- На сървъра е инсталиран специален софтуер - VPN сървър, който, използвайки същите предварително определени публични и частни ключове, може да дешифрира заявките и командите, идващи от несигурна мрежа наречен Интернет.

- Сървърната част криптира отговорите на получените заявки от клиента чрез същия метод и го изпраща обратно до клиентската машина, където получената информация се декодира.

Съвременните рутери с vpn сървър са маршрутизатори, които позволяват да поддържат мрежи, използващи VPN технология на хардуерно ниво. По принцип такива маршрутизатори поддържат няколко протокола, най-често срещаните от тях са:

- PPTP (Protocol Point-to-Point Tunneling Protocol) - Организирането на сигурна връзка се постига чрез създаване на специален логически тунел;

- L2TP (Layer 2 Tunneling Protocol) - организацията на сигурна връзка се осъществява и чрез създаването на специален тунел и е развитие на PPTP протокола;

- IPsec е добавка към съществуващите протоколи.

Рутер, който поддържа технологията VPN, може да бъде разделен на два вида, които имат вграден VPN сървър и тези, които нямат, но могат да преминат през шифровани информационни потоци. Ако маршрутизаторът няма вграден сървър, има специален раздел в настройките му, като правило в секцията "Сигурност / VPN":

- PPTP преминаване;

- Преминаване през L2TP;

- Прехвърляне на IPsec.

Чрез инсталирането на "birdie" в съответното "квадратче за отметка" е възможно или не да се позволи такива тайни пакети да преминават през маршрутизатора.

В този случай се приема, че ролята на VPN сървъра се изпълнява от един от компютрите, намиращи се във вътрешната мрежа, а задачата на рутера е да гарантира, че едната и другата страна на кодираните пакети преминават. По-сложните маршрутизатори имат вграден VPN-сървър в своята реализация, което позволява достъп до устройства във вътрешната мрежа (сървър за домашни медии, външно устройство и др.) Посредством защитен канал отвън. По-сложно приложение е обединяването на няколко географски разделени мрежи в една логическа структура.

Например компанията има няколко клона, разположени в различни градове. Да се изложи на показ всички компютри на финансовия директор ще бъде височината на лекотата. Правилно конфигурирана връзка между маршрутизаторите във всеки от офисите обединява географски разпръснатите компютри в една логическа мрежа, която е защитена от външна намеса.

Как да конфигурирате VPN сървъра

Настройването на VPN сървър на всеки конкретен маршрутизатор може да се различава, но се състои от следната последователност от стъпки:

- Влезте в административния панел, оторизация, след което трябва да проверите всички съществуващи настройки и да направите пълен архив в случай на неизправност в настройките.

- Актуализиране на съществуващия фърмуер. Това не винаги е допълнителна операция, по-скорошните версии по правило са по-ефективни.

- Изберете раздела VPN сървър в главното меню, изберете типа на протокола, може да е PPTP или L2TP. В зависимост от избрания тип протокол настройките ще бъдат малко по-различни. Но във всеки случай ще трябва да посочите набор от адреси, редица IP адреси от вътрешната мрежа, които ще бъдат разпространявани на клиенти, свързани чрез VPN.

- Трябва да посочите потребителско име и парола, въз основа на които ще бъдат създадени ключове за криптиране.

- Следващият параметър е MPPE-128 условия за шифроване (или по-сложни). Увеличаването на сложността на криптирането увеличава криптографската сила на връзката, но се отделят допълнителни ресурси за криптиране / декриптиране, което намалява общата скорост на връзката.

- Настройката на L2TP има същата последователност от стъпки и не е фундаментално различна.

- След като запазите и рестартирате рутера, сървърната част е конфигурирана.

Плюсове на VPN връзки

Допълнителни предимства при използването на VPN рутери и връзки. След това трябва да конфигурирате клиента, т.е. софтуера, който ще комуникира със сървъра. Подходящи клиенти са на разположение за различни операционни платформи, конфигурацията им е описано подробно в съответния dokumentatsii.Odin време конфигуриране на достъп до домашна мрежа, можете да съвсем безопасно да получат достъп до съхранението началната файл от където и да е, който поддържа интернет от вашето устройство (било то лаптоп, таблет или просто смартфон). В този случай, абсолютно не може да се страхувате, че някой ще анализира трафика и ще се опита да пробие паролите на вашата поща или клиентска банка. И това е много важно на места, където има открити канали за достъп до интернет - McDonalds, големи супермаркети, летища и други.

може да изпълнява не само мощен компютър, обслужващ вашата организация, но и рутер (рутер) с поддръжка на функцията VPN сървър.

Такъв маршрутизатор или сървър трябва да бъдат устойчиви на грешки и да бъдат защитени от "слушане",

тъй като ключовата характеристика на такова рутерно приложение е сигурността и.

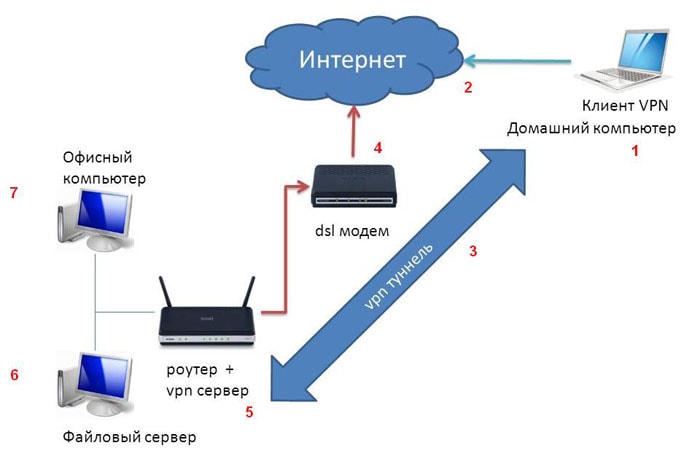

Диаграмата показва VPN сървъра на маршрутизатора със способността да свързва необходимия брой независими VPN връзки, които могат да работят не само в голяма мрежа, но и в - т.е. инча

Vpn клиент ( 1 ), които се свързват с интернет ( 2 ) създава сигурна връзка през тунела VPN ( 3 ) към vpn-сървъра.

Dsl-модем ( 4 ), използвайки предварително написани правила за маршрутизиране, създава VPN връзка през рутер ( 5 а) с необходимото мрежови ресурси: било то ( 6 ) в организацията или достъпа до файлове и документи на ( 7 а) компютър с местен офис.

Всяка конфигурация на vpn връзката на рутера се осъществява чрез уеб интерфейса на устройството. За това имате нужда въведете настройките на рутера като използвате интернет браузър настолен компютър и удостоверяване като администратор.

Нека да разгледаме как да конфигурирате VPN на рутер от няколко популярни производители.

Конфигуриране на VPN в маршрутизатора на ASUS

vPN сървърът на маршрутизатора на ASUS е представен от следната функционалност:

За да конфигурирате VPN в рутера ASUS, отидете в елемента от менюто "VPN-сървър" ( 1 ) и изберете раздела ( 2 ) и изберете pptp връзката.

Също така посочете броя на клиентите за вашия тунелен канал.

За да изтриете потребителски профил вpn, използвайте бутона "Изтриване".

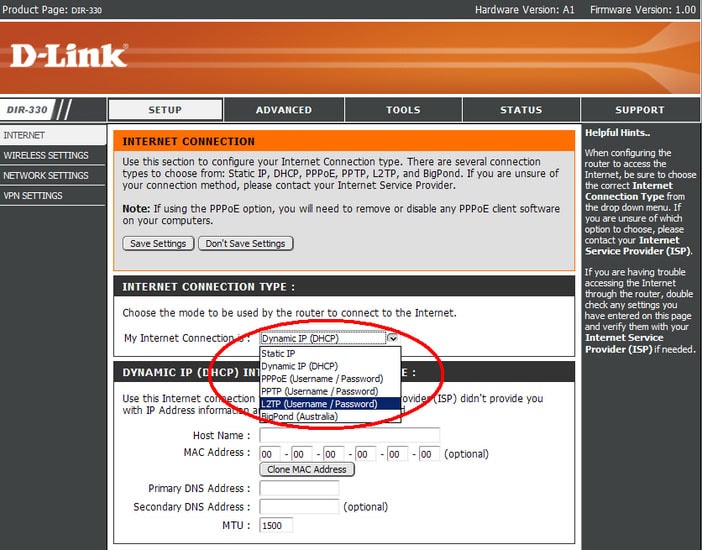

Конфигурирайте vpn на d link рутера

За да конфигурирате сървъра vpn на d link маршрутизатора, изберете "Intenet" - "setup manual" и отидете на "configure".

Изберете използвания протокол за тунелиране, като се вземат предвид предложените настройки за статични или динамични IP адреси.

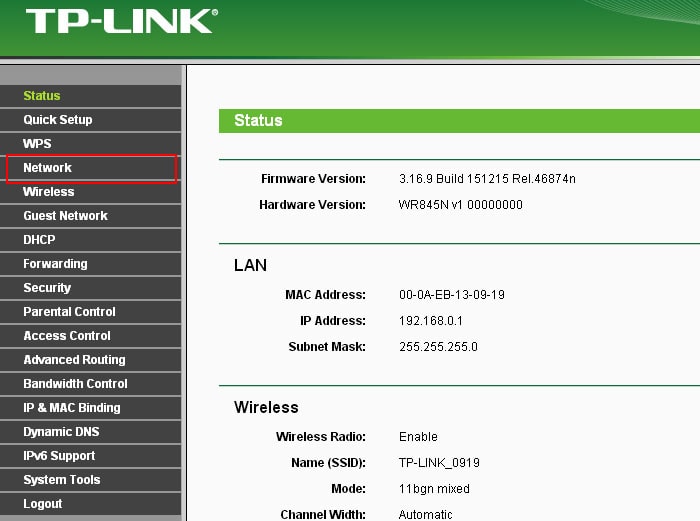

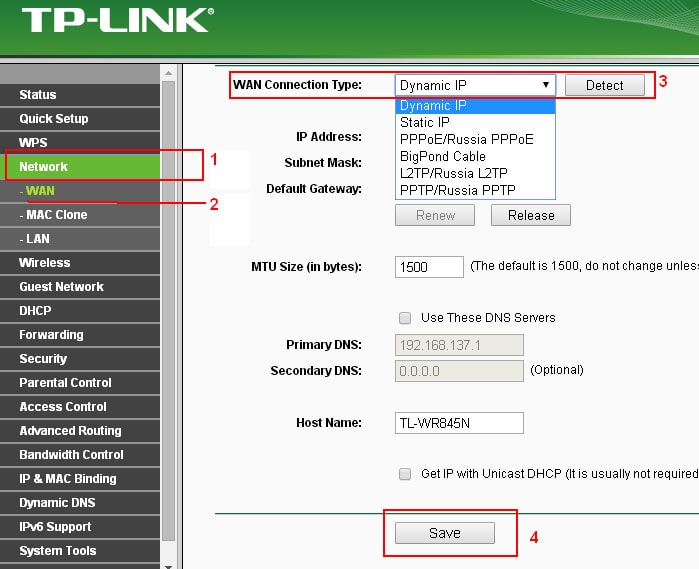

Конфигуриране на VPN на маршрутизатора на връзката tp

Изберете Мрежата ( 1 ) "-" WAN "( 2 ) - и пред полето "тип връзка wan" уточнете протоколите lt2p или pptp ( 3 ). След промените кликнете върху "запазване" ( 4 ).

Как да настроите zyxel keenetic рутер с vpn?

Конфигуриране на VPN сървъра на маршрутизатора zyxel keenetic Първо трябва да отидете в менюто "Система", "Компоненти" и да инсталирате допълнителния компонент PPTP сървър, след което разделът VPN сървър ще се появи в настройките

За нормална връзка с вградения pptp сървър трябва да посочите съответните настройки в сметка всички потребители на локалната мрежа.

С нарастващата нужда от защита на данните, когато работите по интернет - нараства необходимостта от надеждна връзка, чието прихващане отвън, ако не и невъзможно, е много трудно. Използването на виртуални частни VPN е един от най-достъпните начини за организиране на директна комуникация между компютрите по целия свят, без да се притеснявате за уязвимостта на мрежовите възли на трети страни. В този случай, дори при задържане на потока от данни, хакерите няма да могат да го декриптират.

За какво може да се използва VPN, каза предходната статия по темата. Тук ще говорим за това как да вдигнете OpenVPN сървъра на рутера. Също така материалът ще ви покаже как да конфигурирате OpenVPN мрежата, чийто сървър е вашият рутер.

Това е важно! Можете да вдигнете VPN сървъра само ако доставчикът ви предостави статичен (постоянен) IP адрес. Поради недостига на последните, операторите задават постоянни адреси при поискване и срещу допълнителна такса (обикновено е 10-100 UAH / месец).

OpenVPN - настройка на сървъра на рутер

По-голямата част от маршрутизаторите, предназначени за домашна употреба, имат опростен фърмуер, в който всичко се извършва красиво и интуитивно, но функционалността му е ограничена. Производителите смятат, че потребителят достатъчно, за да конфигурирате връзката към интернет и безжична мрежа, а всички останали - множеството професионалисти, използващи по-скъпо и специфично оборудване.

Как да настроите OpenVPN сървър на рутер

Преди да вдигнете VPN сървъра в маршрутизатора, задайте защитена парола за Wi-Fi. В противен случай защитата на мрежата няма смисъл, тъй като всеки, който е свързан с рутера и изтегли профила за достъп, ще може да използва вашата VPN.

Какво представлява паролата на компютъра?

Какво представлява паролата на компютъра? Как да изберем безжичен безжичен интернет, за да дадете в региона на Москва?

Как да изберем безжичен безжичен интернет, за да дадете в региона на Москва? Телевизорът на Toshiba не се включва

Телевизорът на Toshiba не се включва Как да влезете в менюто за програмиране на "Android"

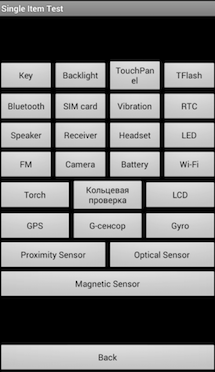

Как да влезете в менюто за програмиране на "Android"