पड़ोसी के वाई-फा से एंड्रॉइड के पासवर्ड का पता कैसे लगा? अगर आपको पासवर्ड नहीं पता है तो वाई-फाई से कैसे जुड़ें

इस दिन के लिए सबसे महत्वपूर्ण प्रशासनिक मुद्दों में से एक सुरक्षा की समस्या बनी हुई है ऑपरेटिंग सिस्टम। आज के विषय में हमने यह तय किया कि कैसे वाई फाई हैक करने के मुद्दे को समर्पित किया जाए ताकि आंखों को दिखाया जा सके कि कौन-सी भेद्यता हो सकती है और घुसपैठियों से खुद को कैसे बचा सकता है।

वाई-फ़ाई पासवर्ड को कैसे ठीक करें

काफी हद तक जिस तरह से है कि मैं बता दूं, कि हैकिंग नहीं है, यह Wifiphisher (vayfay-मछली पकड़ने) कहा जाता है और वाई-फाई से एक पासवर्ड प्राप्त करने के लिए लगभग सौ प्रतिशत गारंटी प्रदान करता है है।

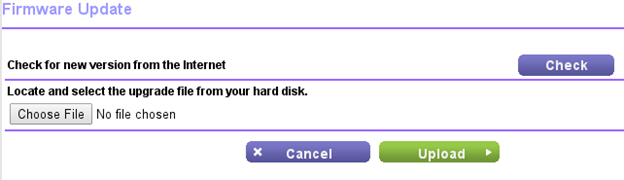

यह कैसे काम करता है इस विधि का अर्थ निम्नानुसार है: हमलावर ने अपने vyfay बिंदु से हमलावर उपयोगकर्ता के बाद की प्रमाणीकरण के साथ एक नकली पहुंच बिंदु बना दिया है। इसके बाद, उपयोगकर्ता एक नकली एक्सेस प्वाइंट से जुड़ता है जिसमें एक ही एसएसआईडी है और उस वेब पेज पर "फर्मवेयर अपडेट" के संबंध में पासवर्ड अनुरोध देखता है जो इस तरह दिखता है।

नतीजतन, एक बार पासवर्ड दर्ज हो जाने पर, इसे इंटरसेप्टेड किया जाता है और वास्तविक एक्सेस प्वाइंट के रूप में इस्तेमाल करना शुरू होता है।

इस प्रकार, Wifiphisher का उपयोग करते हुए, निम्नलिखित क्रियाएं निष्पादित की जाती हैं:

हमलावर वास्तविक पहुंच बिंदु से फेंक दिया जाता है और एक नकली में प्रवेश करता है, जहां वह फर्मवेयर के सफल अपडेट के बारे में वेब पेज पर एक नोटिस देखता है और उसकी क्रेडेंशियल्स को पुनः दर्ज करने की आवश्यकता है। नतीजतन, हैकर को वाई-फाई से पासवर्ड मिलता है, और उपयोगकर्ता, कुछ भी संदेह किए बिना, नेटवर्क पर काम करना जारी रखता है।

इस तरह कंप्यूटर पर आप अपने वाईफाई नेटवर्क से पासवर्ड की भेद्यता की जांच कर सकते हैं। आइए देखें कि यह कैसा दिखता है इसका एक उदाहरण देखें। मान लीजिए हमने पड़ोसी की वाई फाइल में हैक करने का फैसला किया है, जो इसे ले जाएगा:

1. ऑपरेटिंग सिस्टम काली लिनक्स, जो न केवल एक हैकर के लिए एक शक्तिशाली उपकरण है, बल्कि एक हथियार जो इसके साथ निपट सकता है। तथ्य की बात यह है कि यह एक सुपर डिस्ट्रिब्यूटिव है, जिसमें लगभग तीन सौ उपयोगिताओं शामिल हैं

2. यूएसबी फ्लैश ड्राइव आधिकारिक साइट से कैली लिनक्स डाउनलोड करें , इस मामले में हमें काली स्थापित करने की आवश्यकता नहीं है, लेकिन एक बूट डिस्क के रूप में यूएसबी फ्लैश ड्राइव का उपयोग करें, फिर हम इसके साथ शुरू करेंगे:

3. वायरलेस एडाप्टर - वाई फाई मॉड्यूल:

4. खैर, वास्तव में एक कंप्यूटर / लैपटॉप।

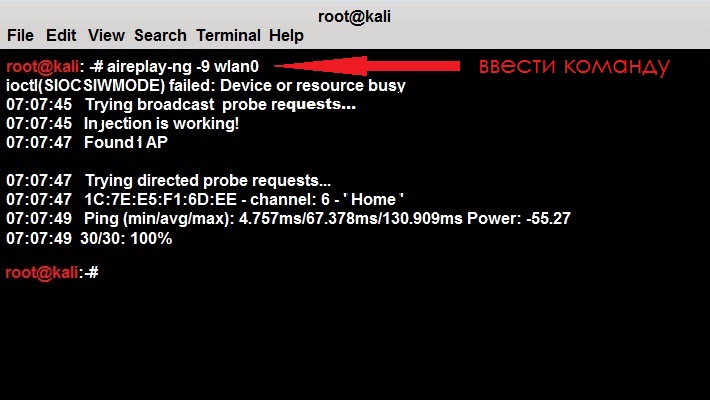

जैसा कि आप समझते हैं, विधि wifiphisher यह मानता है कि एक कार्ड एक रिसीवर के रूप में कार्य करेगा और ट्रांसमीटर के रूप में दूसरा होगा, इसलिए सबसे पहले हमें यह पता लगाना होगा कि पीसी बोर्ड इस हेरफेर के लिए उपयुक्त है या नहीं। ऐसा करने के लिए, " aireplay-ng-9 wlan0", और कमांड लाइन से प्रतिक्रिया की प्रतीक्षा कर रहा है:

स्क्रीनशॉट से पता चलता है कि सब कुछ ठीक हो गया (लेकिन अगर कुछ गलत हो गया है, तो आपको दूसरा कार्ड (वाई-फाई एडाप्टर) खरीदना होगा और दो बोर्डों से हेरफेर करना होगा)। अब निम्नलिखित कमांड दर्ज करें " जीआईटी क्लोन https://github.com/sophron/wifiphisher.git"और एंटर कुंजी दबाएं ( दर्ज):

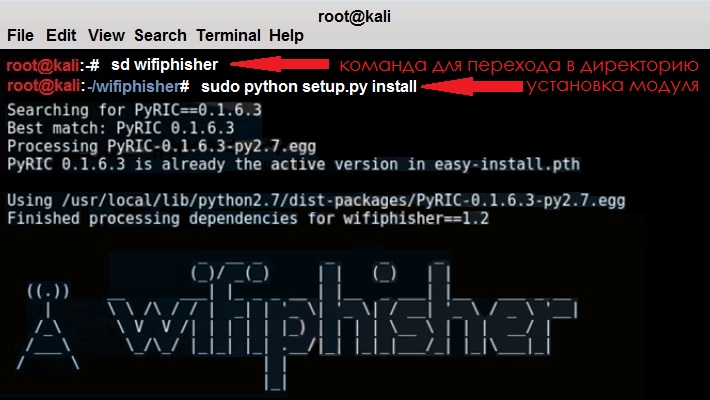

अगले कमांड की सहायता से स्थापना के बाद, डायरेक्टर पर जाएं जहां बायोफिशर स्थित होगा ( एसडी वाईफिपिषर), निम्न कमांड " sudo python setup.py स्थापित करें"मॉड्यूल को स्थापित करें और चलाने के लिए स्क्रिप्ट की प्रतीक्षा करें:

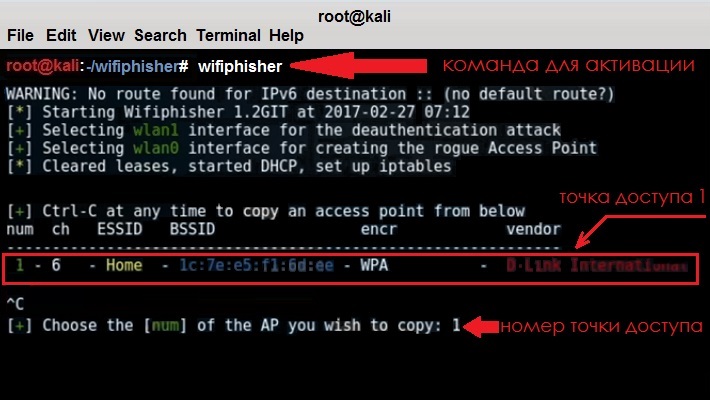

अब यह एक ऐसा आदेश दर्ज करने वाला है जो वाई-फाई-फाइटर को सक्रिय करेगा - wifiphisher। कुछ सेकंड के बाद, एक्सेस अंक प्रदर्शित होने लगेंगे। स्क्रीनशॉट दिखाता है कि एक पहले से ही प्रकट हुआ था, लेकिन थोड़ा इंतजार करने के बाद, हम सभी पाया की संख्याबद्ध सूची देखेंगे। खोज को रोकने के लिए, Ctrl + C दबाएं, और फिर इच्छित पहुंच बिंदु की संख्या दर्ज करें (स्क्रीनशॉट -1 में):

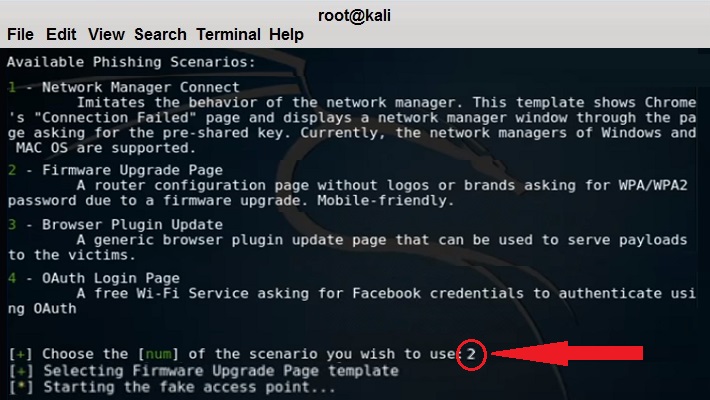

खुली हुई विंडो में, उपलब्ध फ़िशिंग स्क्रिप्ट के मेनू से ( उपलब्ध फ़िशिंग परिदृश्य):

1 - नेटवर्क मैनेजर कनेक्शन ( नेटवर्क मैनेजर कनेक्ट)

2 - फर्मवेयर अद्यतन पृष्ठ ( Firmwपृष्ठ अपग्रेड कर रहे हैं)

3 - ब्राउज़र प्लग-इन अपडेट करना ब्राउज़र प्लगइन अद्यतन)

4 - सार्वजनिक प्राधिकरण प्रोटोकॉल (ओअथ) के माध्यम से लॉगिन पृष्ठ ( OAuth लॉगइन पग)

आप चार विकल्पों में से एक चुन सकते हैं, उनमें से किसी के लिए किसी कारण या किसी अन्य के लिए वाई-फाई कुंजी दर्ज करने की पेशकश की जाएगी। हम दूसरा विकल्प है, जिसमें ब्राउज़र विंडो कैसे चयनित विकल्प, प्रेस "के एक पहुँच बिंदु है, जो आप अपने पासवर्ड पुन: दर्ज करने की जरूरत से कनेक्ट करने के लिए, और दर्ज नंबर पर एक संदेश प्रदर्शित करता है का चयन करेंगे दर्ज«:

हम देखेंगे कि रूटर की सेटिंग्स दिखाई देने लगती हैं, इसका मतलब यह है कि इस समय इंटरफ़ेस सक्रिय है और चयनित एक्सेस बिंदु का हमला होता है, अर्थात। क्लोनिंग एसएसआईडी

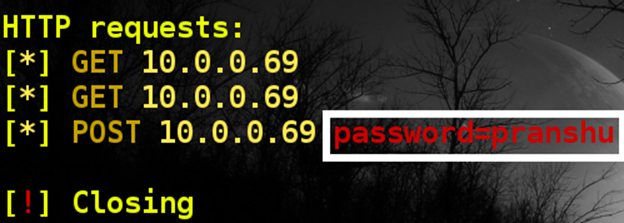

इस समय, ब्राउज़र विंडो में आक्रमण करने वाले उपयोगकर्ता के पास नकली लॉगिन पृष्ठ होगा, जहां प्रमाणीकरण के साथ समस्याएं और वाईफाई से पासवर्ड दर्ज करने की आवश्यकता होगी। प्रवेश करने के बाद, कुंजी खुला Wifiphisher टर्मिनल के माध्यम से हमारे लिए प्रसारित किया जाता है और तुरंत ऊपर बॉक्स में दिखाई देता, Ctrl + सी, और निम्नलिखित खिड़की, जिसमें हमें रुचि के बारे में सभी जानकारी पहुँच बिंदु सूचीबद्ध किया जाएगा देखते हैं, vayfay कुंजी सहित:

तो, हमने ओएस काली लिनक्स के साथ किसी और की वाई-फाई को कैसे छोडे देखा। यह जानना महत्वपूर्ण है कि यह एक पेशेवर टूल है जिसका उपयोग अच्छे और अवैध दोनों उद्देश्यों के लिए किया जा सकता है उसके साथ काम करने के लिए कार्रवाई की कुछ अनुभव, समझ और जिम्मेदारी की आवश्यकता होगी। उसी समय, हम निम्नलिखित निष्कर्ष निकाल सकते हैं:

- सबसे असुरक्षित हैं वायरलेस नेटवर्क.

- वाईफाई कुंजी दर्ज करने की आवश्यकता के लिए समझ से बाहर के अनुरोधों का उद्भव इंगित करता है कि फिलहाल आप शिकार की भूमिका के लिए पहले ही तैयार हैं।

इसलिए, आप इंटरनेट पर प्राप्त करना चाहते हैं, लेकिन अन्य लोगों के वायरलेस नेटवर्क का उपयोग करना चाहते हैं, लेकिन यह काम नहीं करता है, क्योंकि ये नेटवर्क पासवर्ड संरक्षित हैं बेशक, आपके पास एक उचित सवाल है: किसी और के वाईफाई से पासवर्ड कैसे पता चलेगा, और अधिमानतः बाहरी व्यक्ति को शामिल किए बिना

इसलिए, आप इंटरनेट पर प्राप्त करना चाहते हैं, लेकिन अन्य लोगों के वायरलेस नेटवर्क का उपयोग करना चाहते हैं, लेकिन यह काम नहीं करता है, क्योंकि ये नेटवर्क पासवर्ड संरक्षित हैं बेशक, आपके पास एक उचित सवाल है: किसी और के वाईफाई से पासवर्ड कैसे पता चलेगा, और अधिमानतः बाहरी व्यक्ति को शामिल किए बिना

कई तरीके हैं, जिनमें से प्रत्येक को किसी और के वाई-फाई-पासवर्ड को जानने में मदद मिलेगी बेशक, आप एक विशेषज्ञ से संपर्क कर सकते हैं, लेकिन आप कार्य और खुद से सामना कर सकते हैं। हम बाद के विकल्प में दिलचस्पी रखते हैं, इसके अलावा, इंटरनेट पर आप कई मुफ्त कार्यक्रमों की मदद से मिल सकते हैं पता लगाना वाईफ़ाई पासवर्ड पड़ोसी मुश्किल नहीं होगा

हैकिंग के कारण वाई-फाई

कई कारणों के लिए वायरलेस नेटवर्क वाई-फाई हैक, अर्थात्:

1) मुफ्त इंटरनेट कनेक्शन का उपयोग करने में सक्षम होने के लिए;

2) लंबी यात्रा के दौरान परिवार के साथ संचार के लिए (अक्सर ऐसी सेवाएं होटल में महंगे हैं);

3) आने वाले ट्रैफिक को डिक्रिप्ट करने और शिकार के कुछ खातों तक पहुँचने के लिए;

4) तथाकथित औद्योगिक जासूसी के लिए;

5) किसी और के पैठ के लिए अपने नेटवर्क का परीक्षण करने के लिए

इसके बावजूद, डब्लूपीए सिस्टम में कोड को डीकोड करने के लिए, CommView (ट्रैफ़िक विश्लेषक) प्रोग्राम का उपयोग करें, साथ ही साथ Aircrack-ng 1.1 आवेदन। दोनों का उपयोग किसी भी कंप्यूटर डिवाइस पर विंडोज ऑपरेटिंग सिस्टम के साथ किया जाता है

सहायक कार्यक्रम

आरंभ करने के लिए, वाई-फाई के लिए CommView डाउनलोड करें जब संग्रह लोड होता है, तो इसे खोलना और सुनिश्चित करें कि समर्थित बाह्य उपकरणों की सूची में स्वयं की उपलब्ध है वायरलेस एडेप्टर। सॉफ्टवेयर इंस्टॉलेशन डिफ़ॉल्ट रूप से है यदि आवश्यक हो, तो आप कार्ड के लिए ड्राइवर को अपडेट कर सकते हैं।

आपको एवरक्रैक-एनजी आवेदन की आवश्यकता है, जिसमें एक अद्भुत विशेषता है: नेटवर्क से सभी उपलब्ध संकुल एकत्र करने की क्षमता। लेकिन इसके मानक ड्राइवरों की सहायता से विंडोज ऑपरेटिंग सिस्टम इस संभावना को ब्लॉक कर देता है, और इसलिए यह कार्ड इंटरनेट से कनेक्ट नहीं होता है। आप एक विशेष चालक को स्थापित करके इस समस्या को हल कर सकते हैं। लेकिन यदि आप वाई-फ़ाई उपयोगिता के लिए CommView के साथ Aircrack-ng का उपयोग करते हैं, तो आपको ड्राइवर को फिर से स्थापित करने की आवश्यकता नहीं है।

निर्देश: पड़ोसी वाई-फाई से पासवर्ड सीखना

CommView सॉफ़्टवेयर को शुरू करने के बाद, कंप्यूटर डिवाइस को पुनरारंभ करें अब यह केवल निर्धारित करने के लिए बनी हुई है वाई-फाइल पड़ोसी से पासवर्ड, और इसके लिए, निम्नानुसार आगे बढ़ें:

1) मेनू दर्ज करें और "नियम" खंड खोलें - "नियमों" अनुभाग में "संकुल तारीख" और "कैप्चर" आइटमों को चिह्नित करें।

2) "सेटिंग्स" पर जाएं और आवश्यक वस्तुओं को टिकें

3) "मेमोरी उपयोग" टैब खोलें और बफर में पैकेट की संख्या, पंक्तियों की संख्या और इंटरनेट से कनेक्ट होने की गति लिखें।

4) सॉफ्टवेयर की मुख्य विंडो में, लॉग फाइल ढूंढें और फ़ंक्शन "ऑटोशेव" सेट करें अधिकतम फ़ाइल आकार (5 मीटर) और निर्देशिका (200 मीटर) को इंगित करें।

5) "कैप्चर" बटन पर क्लिक करके खोज शुरू करें, जिसके बाद पैकेट के संचय, जो की संख्या 2 मिलियन तक पहुंच सकती है, शुरू हो जाएगी। स्क्रीन पर दाईं ओर, आप संबंधित विशेषताओं के साथ एक्सेस ज़ोन में सिग्नल की एक सूची देखेंगे।

6) संचय प्रक्रिया खत्म होने तक प्रतीक्षा करें, और उसके बाद "Ctrl" + "L" कुंजी संयोजन दबाएं। लॉग फाइल सहेजें और उन्हें * कैप विस्तार में अनुवाद करें - एयरक्राफ्ट उपयोगिता इसके साथ काम करती है रूपांतरण निम्नलिखित क्रम में किया जाता है: फ़ाइल -\u003e लॉग फ़ाइलों को देखने -\u003e लॉग दर्शक तब: फ़ाइल -\u003e कॉमव्यू लॉग फ़ाइल को लोड करना डाउनलोड पूरा होने के बाद: फ़ाइल -\u003e निर्यात लॉग फाइलें -\u003e प्रारूप (टीसीपीडम्प)

हालिया कदम

अब आपको एक और प्रोग्राम की आवश्यकता है - माइक्रोसॉफ्ट। नेट फ्रेमवर्क 2.0। इसे स्थापित करें (आप प्रोग्राम के आलेखीय खोल होना चाहिए)। वह फ़ोल्डर ढूंढें जहां एयरक्रेक स्थित है, इसे खोलें और "सेटिंग" में, पैकेज फ़ाइल का पथ निर्दिष्ट करें, एन्क्रिप्शन के प्रकार (WEP) और कुंजी आकार। "लॉन्च" पर क्लिक करें

खोज को पूरा करने के बाद, आपको एक नई विंडो दिखाई देगी जहां आपको उस निपुण की संख्या दर्ज करनी होगी, जिसके लिए प्रारंभिक वैक्टर (आईवीएस) का समूह मेल खाता है। उसके बाद, प्रोग्राम एएससीआईआई एन्कोडिंग में लिखे गए कुंजी को निर्धारित करेगा।

यह किया है, और अब आप कर सकते हैं किसी और के नेटवर्क से कनेक्ट करें। CommView प्रारंभ करें, "सेटिंग" दर्ज करें और कोड दर्ज करें जो आपको हेक्साडेसिमल फ़ॉर्म में मिला।

आप मौजूदा आईपी कनेक्शनों में अनुरोध देखेंगे। "पैकेज" टैब खोलें और "टीसीपी सत्र का पुनर्निर्माण" लाइन चुनें। पड़ोसी वाई-फाई का आनंद लें!

अन्य तरीके

मदद करने के कई अन्य तरीके हैं दूसरे के पासवर्ड से वाई फाई सीखेंऔर उपयोग करें एक आसान तरीका "Brutfors" प्रोग्राम का उपयोग करना है हालांकि, इस प्रोग्राम में कम दक्षता है: स्वत: मोड में, उपयोगिता अपने डेटाबेस से डिजिटल और प्रतीकात्मक संयोजनों में प्रवेश करती है और केवल जब "" शांत हो जाती है " हालांकि, यह प्रोग्राम सामान्य प्रयोक्ताओं के साथ लोकप्रिय है, प्रोग्रामिंग और हैकिंग की बारीकियों से दूर है।

नेटवर्क से पासवर्ड खोजने का एक अन्य तरीका यह मैन्युअल रूप से करना है। आपको बस तर्क को चालू करने की आवश्यकता है और मान लें कि संयोजन आदिम है, उदाहरण के लिए "12345678" या "qwertyui" आपको आश्चर्य होगा कि यह विधि कितनी बार काम करती है!

लेकिन वाईफाई पड़ोसी से पासवर्ड का पता लगाने का सबसे आसान तरीका है उसे व्यक्तिगत रूप से पूछना। और क्यों नहीं? शुभकामनाएं!

इस अनुच्छेद के अनुरोध पर पाया जा सकता है: वाईफाई कैसे पासवर्ड पता कैसे और कैसे अपने पड़ोसी के वाईफाई से पासवर्ड पता लगाने के लिए

आमतौर पर संरक्षित कंपनियों की पहुंच बिंदुओं के विपरीत, यह बहुत संभावना है कि पड़ोसी के घर रूटर गलत तरीके से कॉन्फ़िगर किया गया है।

आमतौर पर संरक्षित कंपनियों की पहुंच बिंदुओं के विपरीत, यह बहुत संभावना है कि पड़ोसी के घर रूटर गलत तरीके से कॉन्फ़िगर किया गया है। "पड़ोसीदार" शब्द का अर्थ इस प्रकार है कि सफल हैकिंग के लिए पीड़ित व्यक्ति (जो सामान्य रूप में, यदि आपके पास बाहरी एंटीना नहीं है तो समस्या नहीं है) के करीब होने की आवश्यकता है। हाल ही में, बहुत सारी उपयोगिताओं (जैसे "वाईफ़ाईट") की मदद से, विशेष सहायता के बिना एक आक्रमणकर्ता भी पास के वाई-फाई नेटवर्क में घुस सकता है। सबसे अधिक संभावना है, आपके पड़ोसियों में ऐसे लोग हैं जो खराब कॉन्फ़िगर किए गए पहुंच बिंदु का उपयोग करते हैं। वैसे, नेटवर्क को घुसना करने के लिए, दुर्भावनापूर्ण इरादे से निर्देशित होना जरूरी नहीं है, बल्कि केवल जिज्ञासा के लिए। इसके अलावा, हैकिंग के तरीके सीखना, आप अपने खुद के वाई-फाई नेटवर्क की सुरक्षा कर सकते हैं।

इस्तेमाल की जाने वाली उपयोगिता की सूची:

पहुंच बिंदु के लिए एक पासवर्ड प्राप्त करें

इस या उस हमले की विधि का शिकार शिकार के वाई-फाई नेटवर्क के कॉन्फ़िगरेशन पर निर्भर करता है। प्रत्येक सुरक्षा मानक की अपनी कमजोरियां हैं, जिनका उपयोग आक्रमणकर्ता द्वारा किया जा सकता है।

ओपन हॉटस्पॉट्स

खुले उपयोग अंक, हालांकि दुर्लभ, अभी भी मौजूद हैं, जो या तो पड़ोसियों के प्रति "उदारता" या सुरक्षा समस्याओं (या दोनों) की पूरी अज्ञानता को इंगित करता है ऐसा माना जाता है कि असीमित चैनल वाले उपयोगकर्ता अधिक बार अपने रूटरों को असुरक्षित छोड़ देते हैं।

हमले की योजना: खुले वाई-फाई नेटवर्क में, पैकेट एन्क्रिप्ट नहीं किए जाते हैं, और हर कोई सभी ट्रैफ़िक (HTTP, मेल, एफ़टीपी) को रोक सकता है। हमारे मामले में, हम '1 AirDump-ng' उपयोगिता के उपयोग से 1 चैनल पर ट्रैफिक को अवरुद्ध करते हैं, और उसके बाद हम वायररहार्क में विश्लेषण करते हैं।

चित्रा 1: एक असुरक्षित नेटवर्क में चैनल 1 पर यातायात को अवरुद्ध करने का आदेश

विश्लेषण के परिणामस्वरूप, हमें पता चला कि उपयोगकर्ता एक बैंक खाते से जुड़ा था।

चित्रा 2: वायरहार्क में अवरोधी यातायात का विश्लेषण

हालांकि, यह है कि बैंक की सेवाओं, ऊपर खतरे की वजह से गैर-सुरक्षित प्रोटोकॉल के माध्यम से काम करेंगे (HTTP, FTP, SMPT और टी।), मामले में एक असुरक्षित वाई-फाई नेटवर्क के माध्यम से सेवा का उपयोग संभावना नहीं है।

सुरक्षा के तरीके: कभी भी पहुंच बिंदु "खुली" या असुरक्षित छोड़ दें। एक जटिल WPA2- कुंजी (नीचे चर्चा की गई) का उपयोग करने के लिए राउटर को कॉन्फ़िगर करें यदि किसी कारण के लिए आप एक खुली पहुंच बिंदु का उपयोग करना चाहते हैं, तो ब्राउज़र के विस्तार का उपयोग करें।

WEP में IV- टक्कर

WEP एक अप्रचलित सुरक्षा मानक है, जो IV collisions के कारण, स्थैतिक हमलों के लिए कमजोर है। WEP सुरक्षा की झूठी भावना पैदा करता है, और WPA2 के आगमन के बाद, यह कल्पना करना मुश्किल है कि कोई व्यक्ति अप्रचलित एल्गोरिदम का उपयोग करना चाहेगा।

हमले की योजना:wEP आक्रमण योजनाएं लेखों के असंख्यों में पवित्र हैं हम विवरण में नहीं जाएंगे, लेकिन केवल आपको भेज देंगे यह पेज.

सुरक्षा के तरीके:wEP के बजाय, WPA2 या एईएस का उपयोग करें।

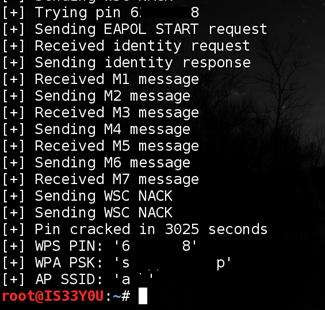

WPS पिन चयन

डब्लूपीएस पिन राउटर से जुड़ा एक आठ अंक वाला नंबर है। यदि डब्लूपीए पासवर्ड एक शब्दकोश हमले के लिए कमजोर है, तो उपयोगकर्ता एक जटिल WPA पासवर्ड सेट कर सकता है और, एक लंबा पासफ़्रेज़ संग्रहीत करने से बचने के लिए, WPS को सक्षम करें सही डब्लूपीएस पिन राउटर को भेजे जाने के बाद, डब्लूपीए पासवर्ड सहित कॉन्फ़िगरेशन की जानकारी ग्राहक को प्रेषित की जाती है।

ब्रूटफोर्स डब्ल्यूपीएस पिन

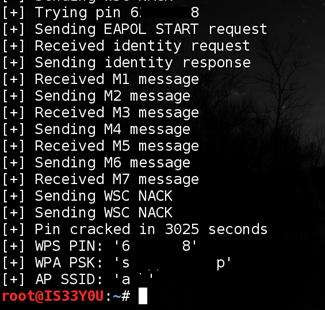

डब्ल्यूपीएस मानक गलत तरीके से लागू किया गया था: सबसे पहले, पिन का अंतिम अंक एक चेकसम है, जिसका अर्थ है कि प्रभावी डब्ल्यूपीएस पिन आकार केवल 7 अंक है। इसके अलावा, रजिस्ट्रार (राउटर) पिन को दो भागों में जांचता है। इसका अर्थ है कि 4 अंकों वाला पहला भाग, जिसमें 10,000 संभव संयोजन होते हैं, और दूसरा, जिसमें 3 अंक होते हैं, में 1000 संयोजन होते हैं। यही है, सबसे खराब मामले में एक पिन का चयन करने के लिए एक हमलावर को 11,000 प्रयासों की आवश्यकता होगी, जो थोड़ी सी है। डायरेक्ट सर्च के साथ प्रयोग, 'रिवर' उपयोगिता का उपयोग करते हुए हमने 6 घंटे के अंदर डब्ल्यूपीएस पिन लेने में कामयाब रहे।

चित्रा 3: WPS पिन की खोज की प्रक्रिया

सुरक्षा के तरीके:अपने राउटर से फ़र्मवेयर अपडेट करें पिन (डब्लूपीएस लॉकआउट पॉलिसी) दर्ज करने के कई असफल प्रयासों के बाद नया संस्करण लॉक फंक्शन होना चाहिए। अगर आपके रूटर में ऐसा कोई फ़ंक्शन नहीं है, तो बस डब्लूपीएस को अक्षम करें

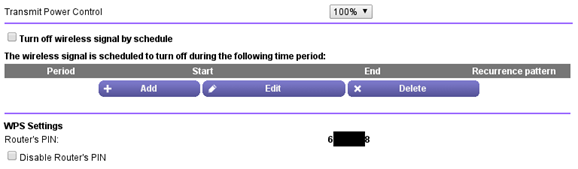

एक WPS पिन प्राप्त करने के अन्य तरीके

यदि घुसपैठिए किसी पड़ोसी के रूटर का पिन पहचानता है, तो आगे की हेरफेर की प्रभावशीलता कई गुना बढ़ जाती है और, सबसे महत्वपूर्ण बात यह है कि ज्यादा समय नहीं लेते हैं।

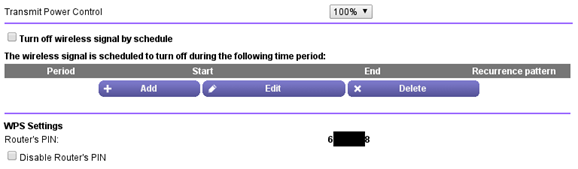

हमले की योजना:एक हैकर कैसे (या अपने पड़ोसी) डब्ल्यूपीएस पिन पता कर सकते हैं? आम तौर पर, पिन राउटर के पीछे लिखा जाता है, जिस पर हमलावर "मैत्रीपूर्ण" यात्रा के दौरान विचार कर सकते हैं। इसके अतिरिक्त, एक्सेस बिंदु थोड़ी देर के लिए "खुले" रह सकता है, जबकि उपयोगकर्ता राउटर को कॉन्फ़िगर करता है या सेटिंग को फ़ैक्टरी सेटिंग में रीसेट करता है। इस मामले में, हमलावर जल्दी से रूटर से कनेक्ट हो सकता है, सेटिंग पैनल पर जाकर (स्टैंडर्ड क्रेडेंशियल्स का उपयोग कर) और डब्ल्यूपीएस पिन सीख सकते हैं।

चित्रा 4: राउटर का पिन

एक घुसपैठिए एक पिन पहचान लेता है, डब्लूपीए पासवर्ड कुछ सेकेंड में प्राप्त होता है।

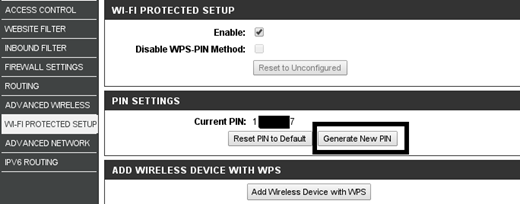

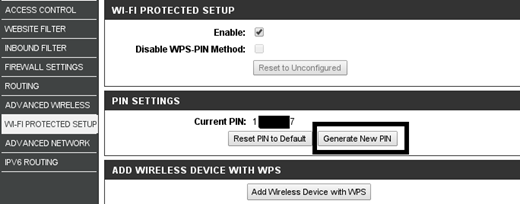

सुरक्षा के तरीके: राउटर के पीछे से पिन को स्क्रैप करें और एक सेकंड के लिए एक्सेस प्वाइंट "ओपन" न करें। इसके अलावा, आधुनिक रूटरों में आप सेटिंग पैनल में डब्ल्यूपीएस पिन बदल सकते हैं (समय-समय पर पिन बदल सकते हैं)

चित्रा 5: नया पिन जेनरेशन फ़ंक्शन

WPA हैंडशेक पर शब्दकोश हमला

यदि आप जटिल WPA पासवर्ड का उपयोग करते हैं, तो आपको शब्दकोश हमलों के बारे में चिंता करने की ज़रूरत नहीं है हालांकि, समय-समय पर, कुछ उपयोगकर्ता अपने जीवन को आसान बनाते हैं और शब्दकोष से एक पासवर्ड के रूप में शब्द का उपयोग करते हैं, जिससे WPA 4-रास्ता हैंडशेक पर एक सफल शब्दकोश हमले की ओर जाता है।

हमले की योजना: हमलावर क्लाइंट और एक्सेस प्वाइंट के बीच WPA 4-रास्ता हैंडशेक को रोकता है। फिर, WPA हैंडशेक से शब्दकोश हमले का उपयोग करते हुए, पासवर्ड को उसके शुद्ध रूप में निकाला जाता है। इन प्रकार के हमलों के बारे में अधिक जानकारी मिल सकती है यह पेज.

सुरक्षा के तरीके:संख्याओं के साथ जटिल पासवर्ड का उपयोग करें, दोनों रजिस्टरों, विशेष वर्ण आदि में अक्षरों का उपयोग करें। कभी भी फ़ोन नंबर, जन्म तिथि और अन्य सामान्यतः ज्ञात जानकारी के रूप में उपयोग न करें।

वाई-फाई के माध्यम से फ़िशिंग

यदि पिछले सभी तरीकों से काम नहीं किया जाता है, तो पुरानी तरह की सामाजिक इंजीनियरिंग दृश्य पर आती है। वास्तव में, फ़िशिंग सामाजिक इंजीनियरिंग के साथ एक प्रकार है, जब उपयोगकर्ताओं को पहुंच बिंदु के लिए पासवर्ड के बारे में बताने के लिए धोखाधड़ी की चाल के माध्यम से मजबूर किया जाता है।

हमले की योजना: आम तौर पर फिशिंग हमलों के माध्यम से किया जाता है ईमेल, लेकिन वाई-फाई के मामले में भी सबसे भोले-भरे उपयोगकर्ता को पत्र में WPA-password प्रदान करने के अनुरोध पर संदेह किया जाएगा। हमलावर अधिक प्रभावी होने के लिए, हमलावरों आमतौर पर उपयोगकर्ता को नकली पहुंच बिंदु से कनेक्ट करने के लिए मजबूर करते हैं।

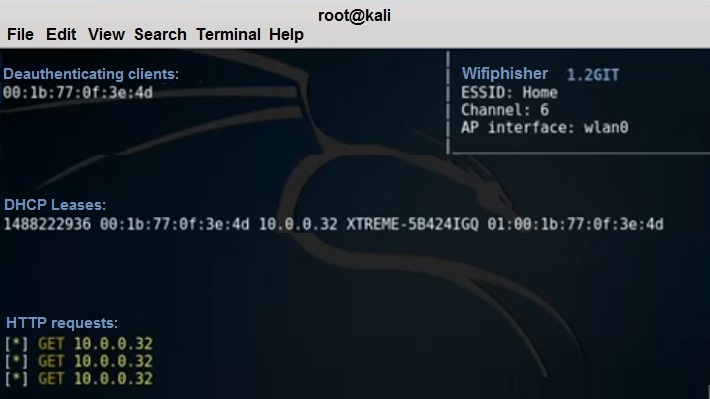

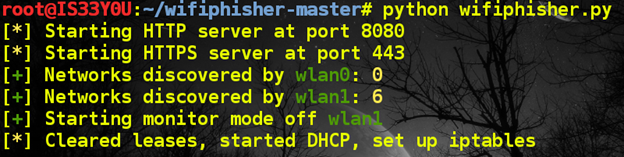

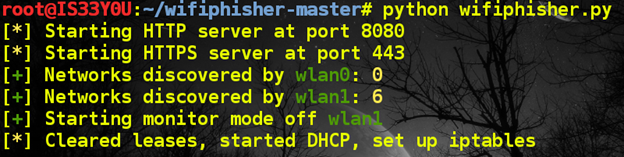

WiFiPhisher - एक फाइटन में लिखी गई उपयोगिता, केवल उपरोक्त विधि को लागू करने में मदद करती है प्रारंभ में ट्यूनिंग होती है हमलावर कंप्यूटर: वायरलेस इंटरफेस (wlan0 और wlan1), निगरानी मोड में इन इंटरफेस में से एक और डीएचसीपी-सेवाओं का उपयोग कर अतिरिक्त आईपी पतों के आवंटन स्विच करने के लिए HTTP- और HTTPS- सर्वर खोज की स्थापना।

चित्रा 6: हमलावर की प्रणाली की सेटअप प्रक्रिया

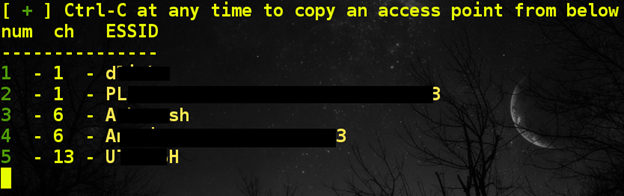

फिर WiFiPhisher पीड़ित के एक्सेस पॉइंट की एक सूची प्रदर्शित करता है, जिनमें से एक हमलावर हमले का चयन करता है।

चित्रा 7: शिकार पहुंच बिंदुओं की सूची

एक बार जब हमलावर सूची आइटम में से एक को चुन लिया है, उपयोगिता क्लोन ESSID और, मूल पहुँच बिंदु नॉक आउट करने की कोशिश कर हमलावर के रूप में शिकार पाने के लिए फिर से प्रवेश एक नकली पहुंच बिंदु पर पहले से ही है की जरूरत है। यदि आप उपयोगकर्ताओं को मूल पहुंच बिंदु से अलग नहीं कर सकते हैं या यदि हमलावर शिकार से बहुत दूर है, तो हमले काम नहीं करेगा, क्योंकि उपयोगकर्ताओं में से कोई भी नकली पहुंच बिंदु से जुड़ने में सक्षम नहीं होगा।

जब शिकार किसी नकली पहुंच बिंदु से जोड़ता है, तो हमलावर को सूचित किया जाता है कि क्लाइंट को एक आईपी पता सौंपा गया है। नीचे दिए गए आंकड़े में, हम देखते हैं कि एक एंड्रॉइड डिवाइस नकली पहुंच बिंदु से जुड़ा था।

चित्रा 8: शिकार किसी हमलावर द्वारा नियंत्रित पहुंच बिंदु से जुड़ा हुआ है

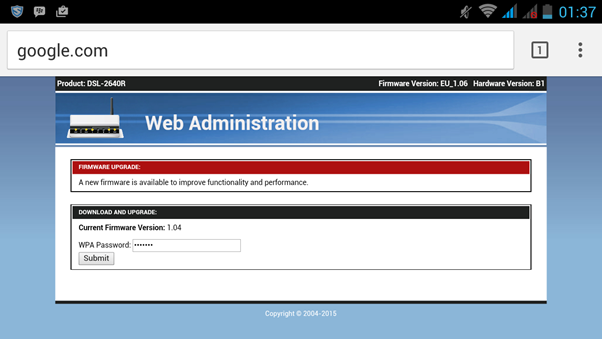

पीड़ित नकली पहुंच बिंदु से जुड़ने और वेब पेज तक पहुंचने के प्रयासों के बाद, हमलावर के एचटीटीपी या एचटीटीपीएस सर्वर फ़िशिंग पेज प्रदर्शित करेगा। उदाहरण के लिए, यदि एंड्रॉइड क्लाइंट साइट पर एक अनुरोध करता है www.google.com , निम्न पृष्ठ खोज लाइन के बजाय दिखाई देगा:

9 चित्रा: फ़िशिंग पृष्ठ के वेरिएंट में से एक

हमलावर को सूचित किया गया है कि पीड़ित ने वेबसाइट पर जाने का प्रयास किया और उसे नकली पृष्ठ पर ले जाया गया।

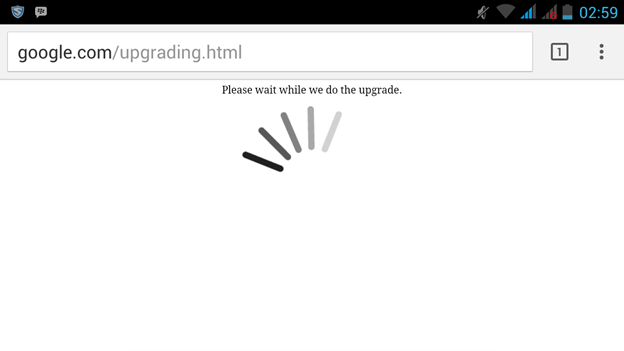

10 चित्रा: सूचना का अनुरोध करें

सच का एक क्षण आता है: या तो पीड़ित को संदेह है कि कुछ गलत है और कनेक्शन को तोड़ता है, या डबल्यूपीए पासवर्ड में प्रवेश करता है पासवर्ड दर्ज करने के बाद, पीड़ित को दूसरे पृष्ठ पर भेज दिया जाएगा।

11 चित्रा: पासवर्ड दर्ज करने के बाद पीड़ित को पृष्ठ पुनः निर्देशित किया जाता है

पीड़ित द्वारा दर्ज पासवर्ड हमलावर के कंसोल में प्रदर्शित किया जाएगा:

12 चित्रा: पीड़ित द्वारा दर्ज पासवर्ड

सामान्यतया, उपयोगकर्ता निम्नलिखित कारणों में से एक के लिए पासवर्ड में प्रवेश करता है:

1. उपयोगकर्ता मानता है कि वैध पहुंच बिंदु के लिए एक कनेक्शन है।

2. फ़िशिंग पेज पीड़ित के राउटर द्वारा प्रदर्शित पृष्ठ के समान है।

3. उपयोगकर्ता एक ही ईएसएसआईडी के साथ एक खुली पहुंच बिंदु से कनेक्ट करना चाहता है।

सुरक्षा के तरीके: ध्यान से उन सभी पृष्ठों की दोबारा जांच करें जहां आपको पासवर्ड दर्ज करना होगा। संदेहास्पद पृष्ठों पर कभी भी WPA पासवर्ड दर्ज नहीं करें

एक बार हमलावर ने पहुंच बिंदु के लिए पासवर्ड प्राप्त कर लिया है, तो अगला गंतव्य राउटर सेटिंग्स पैनल है।

मानक खातों: कई उपयोगकर्ता रूटर की सेटिंग तक पहुंचने के लिए मानक खाते नहीं बदलते हैं, जो आसानी से इंटरनेट पर मिल सकते हैं। राउटर की सेटिंग तक पहुंच नेटवर्क पर प्रबंधन करते समय आक्रमणकर्ता को और अधिक विशेषाधिकार देता है।

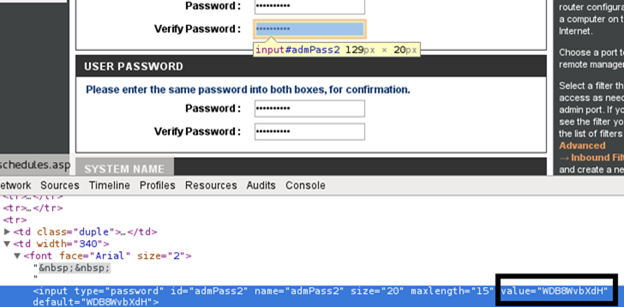

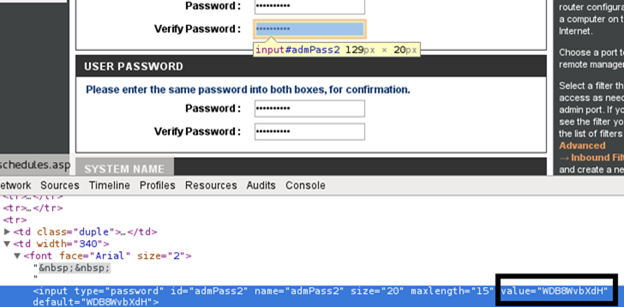

पिन और अन्य पासवर्ड प्राप्त करना:सेटिंग पैनल तक पहुँच प्राप्त करने के बाद, हमलावर WPS पिन और बाद के उपयोग के लिए अन्य छिपे हुए पासवर्ड को फिर से लिखता है। तारों के पीछे पासवर्ड प्राप्त करने के लिए सरल है उदाहरण के लिए, 'व्यवस्थापक' और 'उपयोगकर्ता' खातों में पासवर्ड प्राप्त करने के लिए, आप Chrome ब्राउज़र में 'निरीक्षण तत्व' फ़ंक्शन का उपयोग कर सकते हैं।

चित्रा 13: 'निरीक्षण तत्व' के माध्यम से तारों के पीछे छिपे हुए पासवर्ड प्राप्त करना

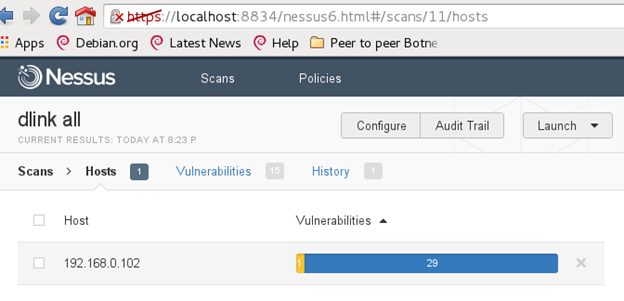

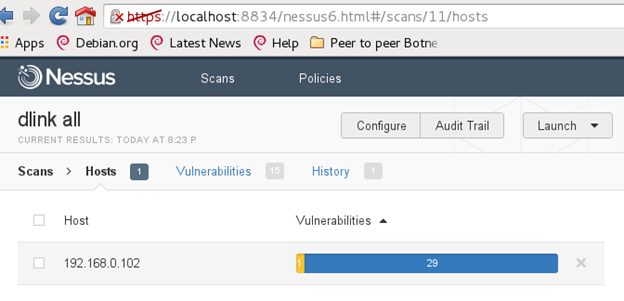

प्रभाव के क्षेत्र का विस्तार करना: तक पहुंच पाने के बाद लोकल एरिया नेटवर्क हमलावर ग्राहकों, सेवाओं, बंदरगाहों आदि के बारे में जानकारी एकत्र करना शुरू कर देता है। इससे हैकर नेटवर्क के एक ही क्षेत्र में स्थित संभावित रूप से कमजोर सिस्टमों को खोजने की अनुमति देता है।

चित्रा 14: नेटवर्क पर अन्य ग्राहकों पर कमजोरियों के लिए खोज

DNS के साथ छेड़छाड़: रूटर सेटिंग पैनल में, एक हमलावर आसानी से बदल सकता है dNS सेटिंग्स ताकि बैंकिंग सेवाओं का उपयोग करने वाले ग्राहकों को नकली पृष्ठों पर भेज दिया जाए।

सिस्टम में फिक्सिंग:प्राथमिक पहुंच प्राप्त करने के बाद, हमलावर निश्चित रूप से आपके सिस्टम में एक पैर जमाने हासिल करना चाहते हैं, भले ही आप पासवर्ड या अन्य सुरक्षा सेटिंग्स बदल दें। सिस्टम में एक पैर जमाने का एक तरीका है WPS पिन को बचाने (चित्रा 5 देखें)। एक अधिक उन्नत हैकर ट्रोजन को रूटर के फर्मवेयर में स्थापित करेगा, जो वाई-फाई नेटवर्क तक पहुंचने के लिए मास्टर पासवर्ड का उपयोग करने की अनुमति देगा। इस योजना को निम्नानुसार लागू किया गया है। फ़र्मवेयर में डीडी-WRT खुला स्रोत, कई मॉडल के लिए उपयुक्त, एक ट्रोजन या मास्टर पासवर्ड जोड़ा जाता है, उसके बाद फर्मवेयर को राउटर सेटिंग्स पैनल के द्वारा अपडेट किया जाता है।

चित्र 15: सेटिंग पैनल में फर्मवेयर अद्यतन

निष्कर्ष

इस लेख का उद्देश्य आपको पड़ोसी के वाई-फाई नेटवर्क में हैक करने के लिए प्रोत्साहित नहीं करना है, बल्कि सबसे आम कमजोरियों के बारे में बात करना है। वाई-फाई सेटिंग्स, जिससे एक हमलावर आपके नेटवर्क को घुसना कर सकता है।

एक व्यापक राय है : "चूंकि मेरे पास एक असीमित चैनल है, मुझे वास्तव में परवाह नहीं है कि किसी के पास मेरे सिस्टम तक पहुंच होगी".

कुछ मामलों में, इस तरह की उदारता पर ध्यान देना चाहिए, लेकिन अक्सर आपके "वसा" चैनल हमलावर का मुख्य उद्देश्य नहीं है असाधारण मामला , जब किसी ने वीपीपी की हैकिंग के बाद अपने पड़ोसियों को स्थानांतरित करने की कोशिश की और बाल अश्लील साइटों तक पहुंचने के लिए पड़ोसी के नेटवर्क का इस्तेमाल किया। क्योंकि एक्सेस आपके नेटवर्क के माध्यम से है, पुलिस की जांच के दौरान आपके पास आएगा, और यह तथ्य नहीं है कि आप अपनी बेगुनाही साबित करेंगे। रूटर के निर्माताओं ने संभव के रूप में सुविधाजनक के रूप में कॉन्फ़िगरेशन पैनलों को डिज़ाइन किया। सुरक्षा उपकरणों को अधिकतम करने के लिए अपने पड़ोसियों से मर्मज्ञ से बचाने के लिए उपयोग करें।

2. निकिता बोरिसोव, इयान गोल्डबर्ग, और डेविड वाग्नेर। isaac.cs.berkeley.edu। ।

का उपयोग कर इंटरनेट से कनेक्ट करना चाहते हैं वायरलेस कनेक्शन, लेकिन पासवर्ड के तहत सभी नेटवर्क? कोई समस्या नहीं है, क्योंकि यह लेख आपको पड़ोसी वाई-फाई नेटवर्क के पासवर्ड के हैकिंग के तरीकों के बारे में बताएगा।

हैकिंग के तरीकों का अध्ययन करने से पहले वाई-फाई पासवर्ड, वाई-फाई नेटवर्क ऑपरेशन के तंत्र को अलग करना आवश्यक है। तो, हम सभी जानते हैं कि ऐसा इंटरनेट एक राउटर के माध्यम से वितरित किया जाता है यदि आपको कनेक्ट करने की आवश्यकता है वायरलेस वाईफ़ाई इंटरनेट, इस कनेक्शन के लिए एक अनुरोध रूटर पर आता है, और वह इस समय जांचता है कि क्या उसका पासवर्ड आपके द्वारा दर्ज मैच से मेल खाता है। उपयोगकर्ता को नेटवर्क से कनेक्ट करने के बाद, राउटर पैकेट डेटा नामक सूचना भेजना बंद नहीं करता है। यह इन डाटा पैकेट में है कि वायरलेस वाई-फाई नेटवर्क से सही पासवर्ड छुपा हुआ है। पासवर्ड के अतिरिक्त, इस डेटा में आप इस नेटवर्क के प्रयोक्ता के क्रियान्वयन के बारे में जानकारी पा सकते हैं।

वाई-फाई पासवर्ड की हैकिंग के तरीके

1) राउटर के पैकेट डेटा से पासवर्ड को निकालना

डेटा के साथ संकुल को रोकना विशेष कार्यक्रमों में मदद करेगा जो आप इंटरनेट से मुफ्त में डाउनलोड कर सकते हैं। प्रोग्राम डाउनलोड करने के बाद, इसे स्थापित और लॉन्च किया जाना चाहिए, फिर निर्देशों को पढ़ें और पड़ोसी वाई-फाई routers के डेटा को अवरुद्ध करने के लिए आगे बढ़ें। इसके बाद, प्रोग्राम डेटा को समझने में मदद करेगा और उन में खोजें जो आप खोज रहे हैं - पासवर्ड।

2) ब्रूटफ़ोर्स

यह विधि पिछले एक से बहुत सरल है, लेकिन इसकी दक्षता बहुत कमजोर है। मान लीजिए कि आपको पहली बार वाई-फाई से पासवर्ड की दरार नहीं मिल पाई है, तो पूरा शून्य पर प्रोग्राम या प्रोग्रामिंग ज्ञान नहीं मिला। यह सब प्रसिद्ध कार्यक्रम "ब्रूटफ़ोर्स" द्वारा तय किया गया है यह प्रोग्राम केवल बेवकूफ अपनी सूची से पासवर्ड का चयन करता है यह उपयुक्त लोगों को ढूंढने से पहले अपने आप संख्याओं और अक्षरों के संयोजनों को स्वचालित रूप से दर्ज करने में सक्षम है। ब्रूटफ़ोर्स ने खुद को साधारण नेटवर्क उपयोगकर्ताओं के बीच स्थापित किया है जो प्रोग्रामिंग और हैकिंग की जटिलताओं को नहीं जानते हैं। इस चमत्कार कार्यक्रम का उपयोग न केवल वाई-फाई नेटवर्क के लिए पासवर्ड खोजने के लिए किया जाता है, बल्कि इंटरनेट पोर्टलों और ऑनलाइन गेम के किसी भी खाते में हैक करने के लिए भी किया जाता है। आपको बस प्रोग्राम डाउनलोड करने, स्थापित करने, वांछित नेटवर्क को निर्दिष्ट करने और प्रतीक्षा करने की आवश्यकता है। ब्रूटफ़ोर्स स्वतंत्र रूप से, आपकी मदद के बिना, पासवर्ड को छंटनी शुरू कर देंगे समय से यह विधि पूरी तरह से अप्रत्याशित है, क्योंकि पासवर्ड तुरंत आ सकता है या लंबे समय बाद हो सकता है।

3) मैनुअल पासवर्ड चयन

शायद यह हास्यास्पद दिखता है, लेकिन पहले, अक्सर वाई-फाई नेटवर्क पर पासवर्ड लगाना आवश्यक था। शहर के केंद्र में किराए के मकान में जाने के बाद, मैं इंटरनेट से कनेक्ट नहीं करना चाहता था, लेकिन एक सूची खोलकर वाई-फाई नेटवर्क, यह स्पष्ट हो गया कि उनमें से बहुत से हैं और आप अपने भाग्य की कोशिश कर सकते हैं पहला पासवर्ड तीसरे बार से अनुमान लगाया गया था, और वह ऐसा था - 123456789। सब कुछ बहुत अच्छा था, यह पूरे अपार्टमेंट पर पकड़ा गया था, लेकिन सफल काम के छह महीने बाद नेटवर्क बस गायब हो गया। मैंने वायरलेस नेटवर्क की सूची में देखा, मैं और अधिक खेलना चाहता था, और उसी दिन दूसरे नेटवर्क के लिए पासवर्ड सफलतापूर्वक मिलान किया गया था। वह पिछले एक के रूप में सरल रूप में देखा ऐसा न करें कि आपके पड़ोसी शानदार हैं और समझें कि वे सबसे आसान इंटरनेट उपयोगकर्ता हैं। वाई-फाई राउटर से पासवर्ड में 8 अक्षर होते हैं और यह जरूरी नहीं है कि यह एक जटिल शब्द या संख्याओं का संयोजन होगा। अक्सर, पड़ोसियों ने एक पासवर्ड डाल दिया जो भूलना मुश्किल होगा, और आसान पासवर्ड अनुमान लगाने में आसान है। वाई-फाई नेटवर्क के आसपास जितना अधिक होगा उतना अधिक संभावना है कि इसमें एक सरल पासवर्ड होगा।

4) व्यक्तिगत रूप से पासवर्ड खोजें

यदि आपके पास अपने पड़ोसी के कंप्यूटर या लैपटॉप से एक्सेस है जो आपके साथ जुड़ा हुआ है वाई-फाई राउटर, आप आसानी से पासवर्ड देख सकते हैं। ऐसा करने के लिए, बस वायरलेस नेटवर्क खोलें, और उस नेटवर्क के गुणों को क्लिक करें जिसमें डिवाइस कनेक्ट है। उसके बाद सिर्फ एक चेकमार्क "डिस्प्ले पासवर्ड" डाल दिया, और पासवर्ड के सभी "तारांकन" अक्षर या संख्याओं में बदल जाएंगे। पासवर्ड को याद दिलाना या फिर से लिखना, और अच्छी गति का आनंद लेने के लिए अपने लैपटॉप पर चलाएं। इसके अलावा, पासवर्ड केवल पड़ोसी से खरीदा जा सकता है या प्रदाता से टैरिफ के संयुक्त मासिक भुगतान पर सहमति व्यक्त करता है।

मुझे उम्मीद है कि इन तरीकों ने आपको इस मुश्किल लेकिन बहुत महत्वपूर्ण व्यवसाय में मदद की है। सभी अच्छी गति और बेशक पासवर्ड के बिना अधिक नेटवर्क्स हैं

साइट का समर्थन, बटन पर क्लिक करें .........

कॉरपोरेट एक्सेस पॉइंट्स के विपरीत, पड़ोसी रूटर ज्यादा असुरक्षित हैं। विशेष कार्यक्रमों (वाईफ़ाईट, आदि) की मदद से, वेफफ़े का भी हैक कर लिया गया है, जो कि हैकिंग कौशल भी नहीं है। निश्चित रूप से यहां तक कि आपके पड़ोसियों को रूटर कॉन्फ़िगर करने में समस्याएं हैं या कोई पासवर्ड नहीं हैं यह लेख उन लोगों के लिए उपयोगी होगा जो एक वाईफि पड़ोसी से कैसे जुड़ें सीखना चाहते हैं, और जो लोग मुफ्त के प्रशंसकों से खुद को बचाने के लिए चाहते हैं

एक्सेस खोलें

ओपन हॉटस्पॉट एक दुर्लभ घटना है, लेकिन यह मौजूद है। इन पैकेजों में एन्क्रिप्टेड नहीं हैं, कोई भी उपयोगकर्ता एयरोडम-एनजी उपयोगिता का उपयोग कर ट्रैफिक को रोक सकता है। वायरसहार्क में इंटरसेप्टेड डेटा का विश्लेषण किया गया है।

अब यह संभव नहीं है, क्योंकि निजी डेटा के साथ काम करने वाली साइट सुरक्षित कनेक्शन (https) का उपयोग करते हैं

संरक्षण विधि: राउटर पर एक जटिल WPA-2 कुंजी डाल दिया यदि आप एक खुले wyfe के माध्यम से काम करते हैं, तो ब्राउज़र का एक्सटेंशन का उपयोग करें, जो ट्रैफ़िक एन्क्रिप्ट करता है।

पास के खुले वाई-फाई की खोज के लिए, आप प्रोग्राम का उपयोग कर सकते हैं फ्री जोन एंड्रॉइड पर इसके अतिरिक्त, निजी प्रवेश बिंदुओं (प्रोग्राम उपयोगकर्ता द्वारा एक्सेस) के कुछ पासवर्ड हैं

WEP में IV- टक्कर

WEP एक अप्रचलित सुरक्षा मानक है, जो IV collisions के कारण, स्थैतिक हमलों के लिए कमजोर है। नेटवर्क प्रमाणीकरण WPA2 के आगमन के बाद कुछ लोग WEP का इस्तेमाल करते हैं, फर्मवेयर के नए संस्करण में, यह सेटिंग में मौजूद नहीं है।

सबसे प्रभावशाली हमला Tevsa-Weinman-Pyshkin, 2007 में प्रस्तावित है। हैकिंग के लिए, आपको कुछ हजारों पैकेटों को रोकना होगा

खुद का बचाव कैसे करें: राउटर सेटिंग्स में एईएस या WPA2 पर नेटवर्क प्रमाणीकरण विधि को परिवर्तित करें।

WPS पिन चयन

डब्ल्यूपीएस पिन - प्रत्येक राउटर के लिए व्यक्ति 8-अंकीय संख्या वह शब्दकोश के माध्यम से हैक कर दिया गया है उपयोगकर्ता WPA पासवर्ड का एक जटिल संयोजन सेट करता है, और उसे संग्रहीत नहीं करने के लिए, WPS-pin को सक्रिय करता है। सही पिन कोड को राउटर में पास करने से इसका मतलब है कि सेटिंग्स के बारे में जानकारी के ग्राहक को बाद में अंतरण करना, जिसमें किसी भी जटिलता के WPA पासवर्ड शामिल है

डब्ल्यूपीएस के साथ मुख्य समस्या - पिन कोड का अंतिम अंक चेकसम है इससे पिन कोड की प्रभावी लंबाई 8 से 7 वर्ण कम हो जाती है। इसके अलावा, राउटर कोड की जांच करता है, उसे आधे में तोड़ता है, अर्थात, यह पासवर्ड की जांच करने के लिए 11,000 संयोजन लेता है।

संरक्षण: राउटर के फर्मवेयर को अपडेट करें अद्यतित संस्करण में लॉक फ़ंक्शन होना चाहिए, कई असफल कोड प्रविष्टियों के बाद सक्रिय। यदि फ़ंक्शन प्रदान नहीं किया गया है, तो WPS को बंद करें।

एक WPS पिन प्राप्त करने के अन्य तरीके

उपकरण के लिए सीधी पहुंच के जरिए पिन से वाई-फाई कनेक्शन भी संभव है। "मैत्रीपूर्ण यात्रा" के दौरान राउटर के सब्सट्रेट से पिन प्राप्त किया जा सकता है

इसके अलावा, फर्मवेयर अपग्रेड या रीसेट सेटिंग्स के दौरान रूटर खुले रह सकते हैं। इस मामले में, पड़ोसी मानक लॉगिन और पासवर्ड का उपयोग करके रूटर के इंटरफ़ेस में प्रवेश करने में सक्षम होंगे, और पिन सीखेंगे। इसके बाद WPA- पासवर्ड कुछ सेकंड में प्राप्त होता है।

संरक्षण विधि: एक पासवर्ड के साथ स्टिकर को हटा दें और एक दूसरे के लिए एक्सेस प्वाइंट को छोड़ दें। राउटर के इंटरफ़ेस के माध्यम से समय-समय पर WPS पिन बदलते हैं।

ब्रूट-फोर्स डिक्शनरी पासवर्ड

शिकार और पहुंच बिंदु के बीच WPA 4-रास्ता हाथ मिलाना को रोकना, आप डब्ल्यूपीए हैंडशेक से डिक्शनरी से कोड निकाल सकते हैं।

संरक्षण: भिन्न रजिस्टरों में संख्या, प्रतीकों और अक्षरों से जटिल WPA पासवर्ड का उपयोग करें।

वाई-फाई के माध्यम से फ़िशिंग

यदि आप हैक वाईफाई कार्यक्रम मानव पहलू का उपयोग नहीं कर सकते हैं, उपयोगकर्ता को एक्सेस पॉइंट के लिए पासवर्ड जारी करने के लिए चुरा रहा है।

फ़िशिंग हमलों को अक्सर ई-मेल के माध्यम से किया जाता है, लेकिन कुछ अक्षरों में वाइफा के लिए अपना पासवर्ड लिखना शुरू कर देंगे। किसी पड़ोसी को भ्रमित करने के लिए, इसे किसी अन्य पहुंच बिंदु से कनेक्ट करने के लिए बाध्य करना आसान है। यह अजगर पर लिखा उपयोगिता वाईफिफिशर का उपयोग करके किया जाता है।

हैकिंग प्रक्रिया निम्नलिखित एल्गोरिदम के अनुसार होती है:

संरक्षण विधि: ध्यान से पासवर्ड दर्ज करने से पहले पृष्ठों की जांच करें, भले ही आप किसी अधिकृत साइट पर जाएं।

हैकिंग के नतीजे

वाई-फाई तक पहुंच रूटर की सेटिंग तक पहुंच प्रदान करता है। और यह देखते हुए कि शायद ही कभी कोई भी परिवर्तन करता है मानक पासवर्ड रूटर के इंटरफ़ेस के लिए, जिस पर जानकारी इंटरनेट पर रखी गई है, कार्य बहुत सरल है सेटिंग प्रबंधन नेटवर्क प्रबंधन है

हैकिंग के माध्यम से वाईफाई तक पहुंच प्राप्त करना पहले WPS पिन को बदल देगा, और साइटों पर प्राधिकरण के लिए अन्य जानकारी एक्सेस करने के बाद।

वाई-फाई तक पहुंच प्राप्त करने से DNS को पुन: कॉन्फ़िगर करने के लिए उपयुक्त उपयोगिताओं के उपयोग की अनुमति मिल जाएगी, जो कि बैंकिंग सेवाओं के उपयोगकर्ताओं को फर्जी पृष्ठों पर रीडायरेक्ट करेगा।

यदि नेटवर्क काट दिया गया है, तो कुछ समय बाद भी पासवर्ड बदलने में मदद नहीं करेगा: एक हमलावर WPS पिन सहेज सकता है या फर्मवेयर में एक ट्रोजन प्रोग्राम स्थापित कर सकता है।

सारांश

यह आलेख आपको एक पड़ोसी वाइफई में हैक करने के लिए प्रोत्साहित करने के लिए नहीं है, बल्कि उन लोकप्रिय कमजोरियों के बारे में बात करने के लिए जो हानियों का कारण बन सकता है, जिनमें सामग्री शामिल है।

कुछ अच्छे लोग दूर देने का मन नहीं करते हैं असीमित इंटरनेट, या वे नहीं जानते कि एक्सेस बिंदु पर पासवर्ड कैसे रखा जाए। बेशक, अगर पड़ोसियों ने आपके असीमित इंटरनेट का मुफ्त में इस्तेमाल किया है, तो आपके साथ कुछ भी बुरा नहीं होगा। लेकिन इस तरह से आप अपने पासवर्ड तक पहुंच खोल सकते हैं। ऐसे मामले सामने आए हैं जब लोग किसी अन्य की आईपी से अवैध साइटों की खोज करते हुए प्रतिस्थापित करने का प्रयास करते थे।

रूटरों के लिए आधुनिक फर्मवेयर को जितना संभव हो उतना सरल और सुविधाजनक बना दिया जाता है, इसलिए अनुभव के बिना भी लोग इंटरफ़ेस के माध्यम से अपने इंटरनेट की सुरक्षा को कॉन्फ़िगर कर सकते हैं। इस अनुच्छेद में वर्णित सुरक्षा विधियों का अधिकतम उपयोग करें, प्रत्येक संसाधन के लिए जटिल और अद्वितीय पासवर्ड डालें।

दुनिया में सबसे तेज इंटरनेट

दुनिया में सबसे तेज इंटरनेट मुझे कार्यालय के लिए खाते का यूज़रनेम या पासवर्ड याद नहीं है I

मुझे कार्यालय के लिए खाते का यूज़रनेम या पासवर्ड याद नहीं है I ए से ज़ेड तक एंड्रॉइड: एपीएन सेटिंग्स

ए से ज़ेड तक एंड्रॉइड: एपीएन सेटिंग्स