Сравнение на настолни програми за криптиране. Шифроване и скорост. Сравнителен тест на инструментите за криптиране на дискове

Изследователи от университета в Принстън са намерили начин да заобиколят криптиране твърди дискове, модулите памет, използвайки свойството да съхранява информацията за кратък период от време, дори и след спиране на захранването.

предговор

Тъй като достъп до криптираната твърдия диск, трябва да имате ключа, и това е, разбира се, се съхранява в RAM памет - всичко, което трябва е да се получи физически достъп до компютъра в продължение на няколко минути. След като рестартирате от външен твърд диск или от USB Flash, се прави пълен памет и в рамките на няколко минути се изважда от него ключът за достъп.

По този начин е възможно да се получи ключовете за криптиране (и пълен достъп до твърдия диск), BitLocker използва програми, шифрован чрез FileVault и DM-крипта в операционните системи Windows Vista, Mac OS X и Linux, както и популярен с отворен код TrueCrypt криптиране системни твърди дискове.

Важността на тази работа е, че няма прост метод за защита срещу този метод на хакерство, освен да изключим захранването до достатъчно време, за да изтрием изцяло данните.

Показана е ясна демонстрация на процеса видео.

абстрактен

Противно на общоприетото схващане, паметта DRAM използва в повечето съвременни компютри, поддържа данните дори след изключване на захранването за няколко секунди или минути, а това се случи при стайна температура и дори в случай на извличане на чипове от дънната платка. Това време е достатъчно, за да премахнете пълния дъмп на паметта. Ще покажем, че това явление позволява на атакуващия, който има физически достъп до системата, да заобиколи функциите на операционната система за защита на данните за криптографските ключове. Показваме как рестартирането може да се използва за успешни атаки срещу известни системи за криптиране на твърди дискове, без да се използват специализирани устройства или материали. Ние експериментално ще определим степента и вероятността за запазване на остатъчната магнетизация и ще покажем, че времето, за което могат да бъдат премахнати данните, може да бъде значително увеличено чрез прости техники. Ще бъдат предложени нови методи за търсене на криптографски ключове в паметта на паметта и за поправяне на грешки, свързани с загуба на битове. Ще говорим и за няколко начина за намаляване на тези рискове, но не знаем простото решение.

въведение

Повечето експерти предполагат, че данните от RAM на компютъра се изтриват почти незабавно след прекъсване на захранването или че е изключително трудно да се извлекат остатъчни данни без използване на специално оборудване. Ще покажем, че тези предположения са неправилни. Конвенционални DRAM памет губи своите данни постепенно в рамките на няколко секунди, дори и при нормални температури, и дори ако чипа е отстранен от дънната платка, данните, записани в него за минути или дори часове, ако се съхранява този чип при ниски температури. Остатъчните данни могат да бъдат възстановени, като се използват прости методи, които изискват краткосрочен физически достъп до компютъра.

Ще покажем серия от атаки, които, използвайки остатъчните магнетизиращи ефекти на DRAM, ще ни позволят да възстановим криптиращите ключове, съхранени в паметта. Това представлява реална заплаха за потребителите на лаптопи, които разчитат на системи за криптиране на твърди дискове. В края на краищата, ако атакуващият открадне лаптоп, в момента, в който е свързан криптираният диск, той може да извърши една от нашите атаки, за да получи достъп до съдържанието, дори ако самият лаптоп е заключен или в режим на заспиване. Ще демонстрираме това, като успешно атакуваме няколко популярни криптиращи системи като BitLocker, TrueCrypt и FileVault. Тези атаки трябва да бъдат успешни срещу други криптиращи системи.

Въпреки че сме фокусирали усилията си върху системите за криптиране на твърди дискове, при физически достъп до компютър на нарушител всяка важна информация, съхранявана в RAM, може да стане обект на атака. Вероятно много други системи за сигурност са уязвими. Например, открихме, че Mac OS X оставя пароли от паметта, където можем да ги извлечем, а ние също така атакувахме RSA ключове на уеб сървъра на Apache.

Някои представители на общностите по сигурността на информацията и физиката на полупроводниците вече знаеха за ефекта на останалата магнетизация на DRAM, много малко информация за това. В резултат на това много хора, които проектират, разработват или използват системи за сигурност, просто не са запознати с този феномен и колко лесно може да бъде използван от нападател. Доколкото знаем, това е първото подробно проучване на последиците от тези явления за информационната сигурност.

Атаки на криптирани дискове

Криптирането на твърди дискове е известен начин за защита срещу кражба на данни. Мнозина вярват, че системите за криптиране на твърди дискове ще защитят данните си, дори ако нападателят има физически достъп до компютъра (това е, което наистина се нуждае, ed., Ed.). Законът на Калифорнийската държава, приет през 2002 г., задължава да докладва за възможни случаи на разкриване на лични данни само ако данните не са криптирани. се смята, че криптирането на данните е достатъчна защитна мярка. Въпреки че законът не описва конкретни технически решения, много експерти препоръчват използването на системи за криптиране на твърд диск или дял, които ще се считат за достатъчни мерки за защита. Резултатите от нашето изследване показаха, че вярата в криптирането на диска е неразумна. Нападателят, далеч от най-високата квалификация, може да заобиколи много широко използвани криптирани системи, в случай че лаптопа с данни бъде откраднат, докато е включен или в режим на заспиване. И данните на лаптопа могат да бъдат прочетени, дори ако те са на криптиран диск, така че използването на твърди дискови криптиращи системи не е достатъчна мярка.

Използвахме няколко вида атаки срещу известни криптирани системи за твърди дискове. През по-голямата част от времето се използваше инсталирането на криптирани дискове и проверка на верността на откритите ключове за шифроване. Получаването на изображение на RAM и търсене на ключове отнема само няколко минути и бяха напълно автоматизирани. Има причини да се смята, че повечето системи за криптиране на твърд диск са податливи на такива атаки.

BitLocker

BitLocker е система, която е включена в някои версии на Windows Vista. Той функционира като драйвер, работещ между файловата система и драйвера на твърдия диск, като шифрова и дешифрира по желание избраните сектори. Ключовете, използвани за криптиране, са в RAM, докато не бъде преобразуван криптиран диск.

За кодиране на всеки сектор на твърдия диск с BitLocker използва една и съща двойка ключове, създадена от алгоритъма AES: сектор и кодът за шифроване е ключ за криптиране, която работи в шифрован режим, съединителните звена (ТГС). Тези два клавиша от своя страна са криптирани с главния ключ. За да криптира сектор, се извършва процедура за двоично добавяне на текстов файл с ключ за сесия, създаден чрез криптиране на секторния офсетен байт с секторния ключ за шифроване. После получените данни се обработват от две смесителни функции, които използват алгоритъма, разработен от Microsoft Elephant. Тези функции без ключ се използват за увеличаване на броя на промените във всички шифрирани бита и, съответно, за увеличаване на несигурността на кодираните секторни данни. На последния етап данните се кодират от алгоритъма AES в режим CBC, като се използва съответният ключ за шифроване. Инициализиращият вектор се определя чрез криптиране на секторния офсетен байт с кодиращия ключ, използван в режим CBC.

Внедрихме напълно автоматизирана демонстрационна атака наречена BitUnlocker. Тя използва външен USB диск с Linux и модифициран за начално зареждане на базата на Syslinux и FUSE шофьор, за да свържете криптиран на устройства с BitLocker в Linux. На тестов компютър, работещ под Windows Vista, захранването е изключено, USB твърд диск е свързан и е направено изтегляне от него. След BitUnlocker извършва автоматично разтоварване на паметта на външен диск с помощта keyfind програма за търсене на възможни ключове, всички подходящи варианти тествани (сектор двойка ключ за криптиране и ключови режим CBC), и ако е успешно свързан криптиран диск. След като дискът беше свързан, имаше възможност да работи с него, както при всеки друг диск. На модерен лаптоп с 2 гигабайта RAM процесът отне около 25 минути.

Трябва да се отбележи, че тази атака позволи да се извършва всеки софтуер без обратно инженерство. В документацията на Microsoft BitLocker системата е описана достатъчно, за да разбере ролята на сектора за шифроване на сектора и CBC режима и да създаде собствена програма, която изпълнява целия процес.

Основната разлика между BitLocker и други програми от този клас е начина, по който ключовете се съхраняват, когато криптиран диск е деактивиран. По подразбиране, основната версия, на BitLocker защитава само главния ключ с помощта на TPM, който съществува на повечето съвременни компютри. Този метод, който, както изглежда, се използва широко, е особено уязвима към нашата атака, тъй като ви позволява да криптирате ключове, дори ако компютърът е изключен за дълго време, защото, когато ботуши PC, клавишите са автоматично заредени в основната памет (до прозорец за вход), без да въвеждате никакви данни за удостоверяване.

Срещу Очевидно Microsoft е специалисти, запознати с този проблем и затова препоръчваме да изберете BitLocker в подобрен режим, където ключовата защита се осигурява не само от страна на TPM, но и парола или ключ на външен USB диск. Но дори в този режим, системата е уязвима, ако нападателят печели физически достъп до компютър в момент, когато тя работи (тя дори може да бъде заключена или в режим на сън (състояние - просто затвори или хибернация в този случай не се считат за чувствителни на тази атака).

шифрован чрез FileVault

Системата FileVault на Apple е частично проучена и обратно проектирана. В Mac OS X 10.4 FileVault използва 128-битов AES ключ в CBC режим. Когато се въведе потребителска парола, заглавката, съдържаща клавиша AES и вторият ключ К2, използван за изчисляване на векторите за инициализация, се декодират. Инициализиращият вектор за I-тия блок на диска се изчислява като HMAC-SHA1 K2 (I).

Използвахме програмата ни EFI за получаване на RAM изображения, за да получим данни от компютър Macintosh (базиран на процесор Intel) с свързан диск, шифрован от FileVault. След това, програмата keyfind неуверено автоматично намери AES ключове FileVault.

Без инициализиращ вектор, но с получения AES ключ става възможно да се декриптира 4080 от 4096 байта от всеки блок на диска (всички с изключение на първия AES блок). Бяхме убедени, че инициализиращият вектор е и в сметището. Ако приемем, че данните нямат време да бъде нарушена, атакуващият може да определи вектора, редуващи се опитва всичко 160-битов низ в сметището и да видим дали те могат да образуват възможно обикновен текст, когато се декодира двоичен допълнение с първата част на блока. Заедно с помощта на програми като vilefault, AES ключове и инициализиращ вектор позволяват напълно да декриптира криптиран диск.

По време на проучването FileVault открихме, че Mac OS X 10.4 и 10.5 оставят множество копия от паролата на потребителя в паметта, където са уязвими на тази атака. Паролите за профили често се използват за защита на ключове, които на свой ред могат да бъдат използвани за защита на ключови фрази на криптирани дискове FileVault.

TrueCrypt

TrueCrypt е популярна система за криптиране с отворен код, работеща под Windows, MacOS и Linux. Поддържа много алгоритми, включително AES, Serpent и Twofish. В четвъртата версия всички алгоритми работят в режим LRW; в текущата 5-та версия те използват режима XTS. TrueCrypt съхранява ключа за шифроване и ключа за ощипване в заглавната част на дяла на всяко устройство, което е шифровано с друг ключ, в резултат на въведената от потребителя парола.

Тествахме TrueCrypt 4.3a и 5.0a, работещи под Linux OS. Свързахме устройство, шифровано с 256-битов ключ AES, след което изключихме захранването и използвахме собствен софтуер, за да изтеглим паметта за паметта. И в двата случая идентифицирането на клавиатурата установи 256-битов некриптиран ключ за шифроване. Също така, в случай на TrueCrypt 5.0.a, Keyfind успя да възстанови ощипвам XTS режим ключ.

За дешифриране на дискове, създадени от TrueCrypt 4, ви е необходим ключ за режим LRW. Открихме, че системата го съхранява в четири думи преди ключовия график на ключа AES. В нашата сметище ключът LRW не беше повреден. (В случай на грешки можем да възстановим ключа).

Dm-крипта

Линуксът на ядрото, тъй като версия 2.6, включва вградена поддръжка за dm-crypt, подсистема на дисково криптиране. Dm-крипта използва различни алгоритми и начини, но по подразбиране, тя използва 128-битово AES шифър в режим на трансграничното сътрудничество с вектори на инициализация не са създадени на базата на ключова информация.

Изпробвахме създадения дял dm-crypt, използвайки клона LUKS (Linux Unified Key Setup) на помощната програма cryptsetup и ядрото 2.6.20. Дискът бе шифрован, използвайки AES в CBC режим. Ние за кратко изключихме захранването и с помощта на модифициран буутлоудър на PXE изхвърлихме паметта. Програмата keyfind намери правилния 128-битов AES ключ, който бе възстановен без никакви грешки. След възстановяването си, нападателят може да декриптира криптиран дял и да се свържете с DM-криптата, промяна на cryptsetup помощната програма, така че тя се възприема ключовете в необходимия формат.

Методите на защита и техните ограничения

Прилагането на защита срещу атаки срещу RAM не е тривиално, тъй като използваните криптографски ключове трябва да се съхраняват някъде. Ние предлагаме да съсредоточи усилията си върху унищожаването или скриване на ключове, преди нападателят може да получи физически достъп до компютъра ви, предотвратяване стартирането на софтуера за памет сметище, физическата охрана на чиповете памет и евентуално намаляване на данни срокът на годност в RAM.

Презаписване на паметта

На първо място, е необходимо да се избягва възможно най-голямото съхранение на ключове в RAM. Необходимо е да се презапише ключова информация, ако вече не се използва, и да се предотврати копирането на данни в файлове за пейджинг. Паметта трябва да се почисти предварително чрез операционна система или допълнителни библиотеки. Разбира се, тези мерки няма да защитят използваните в момента ключове, тъй като те трябва да се съхраняват в паметта, например такива, които се използват за криптирани дискове или за защитени уеб сървъри.

Също така, RAM трябва да бъде почистван по време на процеса на зареждане. Някои компютри могат да бъдат конфигурирани да изчистват RAM при стартиране, като използват заявката за самопроверка на захранването (POST), преди да заредят операционната система. Ако атакуващият не може да попречи на изпълнението на тази молба, тогава на този компютър няма да е възможно да направите памет с важна информация. Но той все още има възможност да извади чиповете RAM и да ги вмъкне в друг компютър с необходимите BIOS настройки.

Ограничаване на изтеглянията от мрежата или сменяемите носители

Много от нашите атаки бяха приложени чрез изтеглянето по мрежата или от сменяеми носители. Компютърът трябва да е конфигуриран да изисква парола за администратор, която да се изтегля от тези източници. Все пак трябва да се отбележи, че дори ако системата е конфигурирана да се зареди само от първичния твърдия диск, нападателят може да се промени на твърдия диск само себе си, или в много случаи, нулиране NVRAM на компютъра, за да върнете към първоначалните настройки на BIOS.

Безопасен режим на хибернация

Резултатите от изследването показаха, че простото блокиране на работния плот на компютъра (т.е. операционната система продължава да работи, но за да въведе паролата, не защитава съдържанието на RAM). Хибернацията не е ефективна, дори ако компютърът е заключен, когато се върне от режим на заспиване, защото нападателят може да активира хибернация, след това да рестартира лаптопа и да направи памет за паметта. Режимът на хибернация (съдържанието на RAM се копира на твърдия диск) също не помага, с изключение на използването на ключова информация за отчуждения носител, за да се възстанови нормалната работа.

В повечето системи за криптиране на твърди дискове потребителите могат да бъдат защитени чрез изключване на компютъра. (Системата Bitlocker в основния режим на модула TPM остава уязвима, тъй като дискът ще бъде свързан автоматично, когато компютърът е включен). Съдържанието на паметта може да се съхранява за кратък период след изключването, затова се препоръчва да наблюдавате вашето работно място за още няколко минути. Въпреки своята ефективност, тази мярка е изключително неудобна във връзка с продължителното натоварване на работната станция.

Преходът към хибернация може да бъде защитен по следните начини: изисква парола или друга тайна, за да "събуди" работното място и да шифрова съдържанието на паметта с ключ, получен от тази парола. Паролата трябва да е постоянна, тъй като нападателят може да направи памет за памет и след това да се опита да вдигне паролата с груба сила. Ако криптирането на цялата памет не е възможно, само областите, които съдържат ключова информация, трябва да бъдат шифровани. Някои системи могат да бъдат конфигурирани да влизат в този тип защитен режим на заспиване, въпреки че това обикновено не е стандартната настройка.

Отказ от предварителни изчисления

Изследванията ни показват, че използването на предварителни изчисления за ускоряване на криптографските операции прави ключовата информация по-уязвима. Предварителните изчисления водят до факта, че в паметта има излишна информация за ключовите данни, което позволява на атакуващия да възстанови ключовете, дори и да има грешки. Например, както е описано в раздел 5, информацията за итеративните ключове на алгоритмите AES и DES е изключително излишна и полезна за нападателя.

Прекратяването на предварителните изчисления ще намали производителността, защото потенциално сложните изчисления ще трябва да бъдат повторени. Но например можете да кеширате предварително изчислените стойности за определен период от време и да изтриете получените данни, ако те не се използват през този интервал. Този подход представлява компромис между сигурността и ефективността на системата.

Ключовото разширение

Друг начин да се предотврати възстановяването на ключовете е да се промени информацията за ключове, съхранена в паметта, така че да се усложни възстановяването на ключа поради различни грешки. Този метод се разглежда на теория, където функцията е показала, че е резистентна към разкриването, чиито входни данни остават скрити, дори ако почти всички изходни данни са открити, което е много подобно на работата на еднопосочните функции.

На практика си представете, че разполагаме с 256-битов ключ AES K, който в момента не се използва, но ще бъде необходим по-късно. Не можем да го презапишем, но искаме да го направим устойчив на опити за възстановяване. Един начин да се направи това - това е да се разпределят голям В-малко площ данни, тя се пълни с произволен данни R, след това се съхранява в паметта резултат от следващата трансформация K + Н (R) (сумиране двоичен, Ed.) Когато Н -. Е хеш функция, например SHA-256.

Сега си представете, че електричеството е изключено, това ще доведе до промяна на d бита в тази област. Ако хеш функцията е постоянна, когато се опитвате да възстановите ключа K, атакуващият може да разчита само на факта, че може да отгатне кои части от област Б са променени от около половината, които биха могли да се променят. Ако бита изследователска дейност са се променили, нападателят ще трябва да изпълнява размер на търсене площ (B / 2 + г) / г, за да намерите най-точните стойности на R и след това да се възстанови ключ K. Ако област Б е голям, търсене, може да бъде много дълъг, дори и относително г е малък.

Теоретично, по този начин можете да съхранявате всички ключове, да изчислявате всеки ключ, само когато имаме нужда от него и да го изтриете, когато не е необходимо. По този начин, използвайки горния метод, можем да съхраняваме ключовете в паметта.

Физическа защита

Някои от нашите атаки бяха основани на наличието на физически достъп до чипове с памет. Такива атаки могат да бъдат предотвратени чрез физическа защита на паметта. Например, модулите памет са в затворен случай за компютър или са запълнени с епоксидно лепило, за да се предотврати опитите за извличане или достъп до тях. По същия начин можете да приложите пауза за заглушаване като реакция при ниски температури или опити за отваряне на кутията. Този метод ще изисква инсталирането на сензори с независима електроенергийна система. Много от тези методи включват оборудване, което е защитено от неразрешени смущения (например, копроцесор IBM 4758) и може значително да увеличи цената на работното място. От друга страна, използването на памет, запоени на дънната платка, ще струва много по-малко.

Промяна на архитектурата

Можете да промените архитектурата на компютъра. Това е невъзможно за вече използваните персонални компютри, но това ще позволи да се осигурят нови.

Първият подход е да се разработят DRAM модули по такъв начин, че бързо да изтрият всички данни. Това може да бъде трудно, защото целта за изтриване на данни възможно най-бързо противоречи на друга цел, така че данните да не изчезват между периодите за актуализиране на паметта.

Друг подход е да добавите хардуер за съхранение на ключова информация, която да гарантира, че ще изтрие цялата информация от нейните хранилища при стартиране, рестартиране и изключване. По този начин ще получим надеждно място за съхраняване на няколко клавиша, въпреки че уязвимостта, свързана с предварителните им изчисления, ще остане.

Други експерти предложиха архитектура, в която съдържанието на паметта ще бъде непрекъснато криптирано. Ако освен това да се въведе ключ за изтриване при рестартиране и изключване на електроенергия, този метод ще осигури достатъчна защита срещу описаните от нас атаки.

Надеждно изчисление

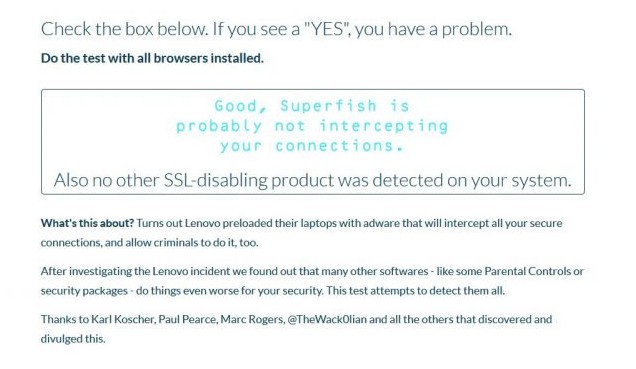

Оборудването, съответстващо на понятието "доверено изчисление", например под формата на модули TPM, вече се използва в някои компютри. Въпреки полезността си да защитава срещу някои атаки, в сегашната си форма такова оборудване не помага да се предотвратят описаните от нас атаки.

Използваните модули за TPM не изпълняват пълно кодиране. Вместо това, те следят процеса на зареждане, за да решат дали е безопасно да заредите ключа в RAM или не. Ако софтуерът трябва да използва ключ, може да се приложи следната технология: ключът в използваема форма няма да се съхранява в RAM, докато процесът на зареждане не премине през очаквания сценарий. Но веднага щом ключът е в RAM - той веднага се превръща в цел за нашите атаки. TPM модулите могат да предотвратят зареждането на паметта в паметта, но те не възпрепятстват изтриването на паметта.

данни

Противно на общоприетото схващане, DRAM модулите в несвързаното състояние съхраняват данни за относително дълго време. Експериментите ни показаха, че това явление ни позволява да осъществим цял клас атаки, които ни позволяват да получим важни данни, като криптирани ключове от RAM, въпреки опитите на ОС да защити съдържанието си. Описаните от нас атаки са практични и нашите примери за атаки срещу популярни криптиращи системи доказват това.

Но други видове софтуер също са уязвими. Системите за управление на цифровите права (DRM) често използват симетрични ключове, съхранени в паметта и могат да бъдат получени и като се използват описаните методи. Както показахме, уеб сървърите с поддръжка на SSL също са уязвими, защото съхраняват частни ключове, необходими за създаване на SSL сесии. Нашите начини за намиране на ключова информация вероятно ще бъдат ефективни за намиране на пароли, номера на сметки и всяка друга важна информация, съхранявана в RAM.

Изглежда, че няма ясен начин да се премахнат откритите уязвимости. Промяната на софтуера е малко вероятно да бъде ефективна; хардуерните промени ще помогнат, но разходите за време и ресурси ще бъдат високи; технологията на "довереното изчисление" в сегашната си форма също не е много ефективна, защото не може да защити ключовете, които са в паметта.

Според нас лаптопите, които често се намират на обществени места и функционират по начин, уязвим на тези атаки, са най-изложени на риск. Наличието на такива рискове показва, че дисковото криптиране защитава важни данни в по-малка степен, отколкото обикновено се смята.

В резултат на това може да е необходимо DRAM паметта да се третира като неразбираем компонент на съвременен компютър и да се избегне обработването на важна поверителна информация в него. Но в момента това е непрактично, стига архитектурата на съвременните компютри да не се променя, за да позволи на софтуера да съхранява ключовете на безопасно място.

На нашите превозвачи в огромни количества се съхраняват лични и важни данни, документи и медийни файлове. Те трябва да бъдат защитени. Такива криптографски методи като AES и Twofish, които обикновено се предлагат в програмите за кодиране, се отнасят за приблизително едно поколение и осигуряват сравнително високо ниво на сигурност.

На практика средният потребител няма да може да направи голяма грешка при избора. Вместо това е необходимо да се вземе решение за специализирана програма в зависимост от намеренията: често криптирането на твърдия диск използва различен режим на работа от кодирането на файлове.

От дълго време най-добрият избор беше полезността TrueCrypt, ако това беше пълно шифроване на твърдия диск или съхранение на данни в криптиран контейнер. Сега този проект е затворен. Неговият достоен приемник беше програмата с отворен код VeraCrypt , Тя се основаваше на TrueCrypt, но беше променена, поради което качеството на криптирането се е увеличило.

Например, във VeraCrypt генериране на ключ от парола, За да шифровате твърди дискове, използва се по-рядък режим, например ТГС, и XTS, В този режим блоковете са кодирани по тип ЕЦБ, се добавя номерът на сектора и вътрешно сегментно офсетно.

Случайни числа и силни пароли

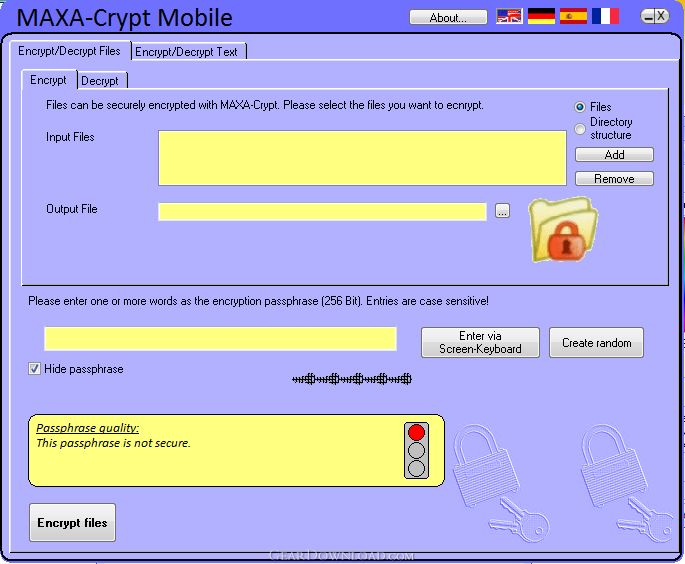

За да се защитят отделни файлове, безплатна програма с прост интерфейс е достатъчна, например, MAXA Crypt Portable или AxCrypt , Препоръчваме AxCrypt, защото е проект с отворен код. Въпреки това, когато го инсталирате, трябва да обърнете внимание на факта, че ненужните добавки са в пакета с приложението, така че трябва да ги махнете отметката.

Помощната програма се стартира, като кликнете с десния бутон на мишката върху файл или папка и въведете парола (например, при отваряне на шифрован файл). Тази програма използва алгоритъма AES 128 бита с CBC режим, За да се създаде надежден инициализиращ вектор (IV), Ax-Crypt изгражда генератор на псевдо-случаен номер.

Ако IV не е истински произволен номер, тогава CBC режимът го отслабва. MAXA Crypt Portable работи по подобен начин, но криптирането се извършва с помощта на ключ дълъг 256 бита, Ако качите лична информация в хранилището за облаци, трябва да приемете, че техните собственици, например Google и Dropbox, сканират съдържанието.

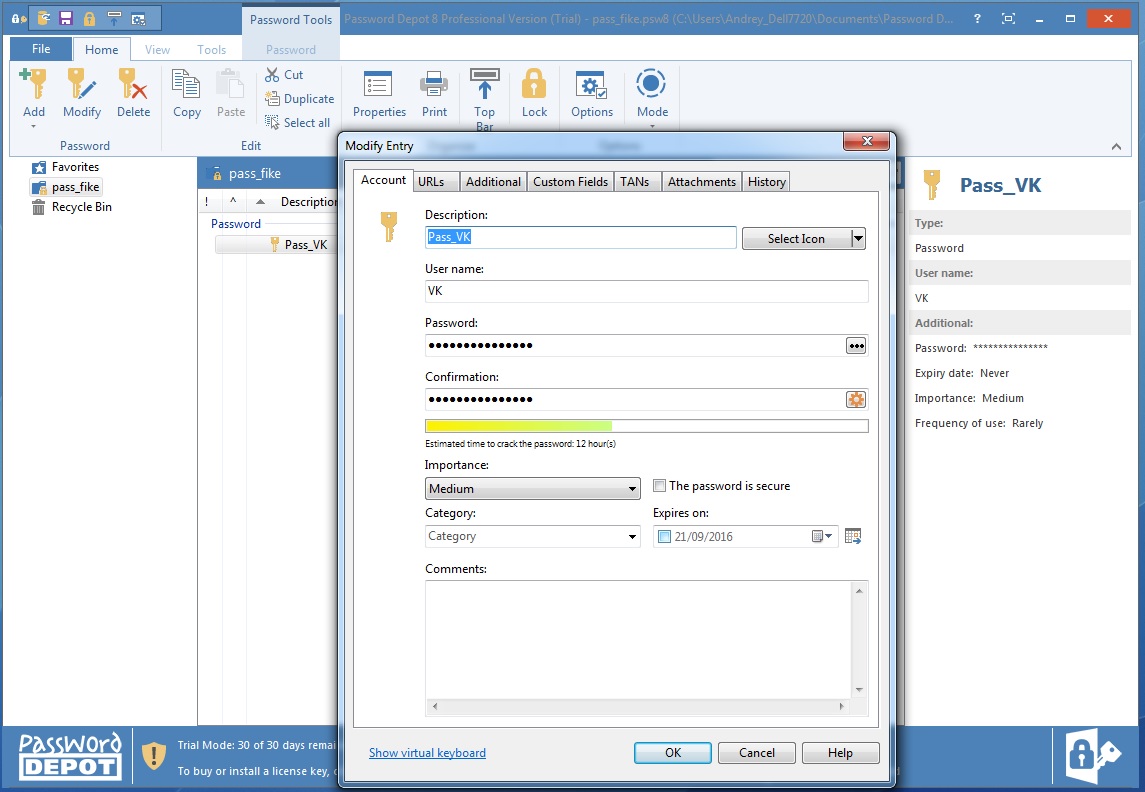

Boxcryptor е интегриран в процеса като виртуален твърд диск и кликването с десния бутон криптира всички файлове, разположени там, преди да се зареди в облака. Важно е да получите мениджър на пароли, като например Парола депо , Той създава сложни пароли, които никой не може да си спомни. Това е необходимо просто не губете главна парола за тази програма.

Използваме криптирани дискове

Както TrueCrypt, помощникът за помощни програми VeraCrypt ще насочва потребителя през всички стъпки за създаване на шифрован диск. Можете също така да защитите съществуващия дял.

С едно кликване шифроване

Безплатна програма Maxa Crypt Portable предлага всички необходими опции за бързо криптиране на отделни файлове, използвайки алгоритъма AES. С натискането на бутона започвате да генерирате сигурна парола.

Свързваме облака с личния живот

Boxcryptor Едно кликване криптира важни файлове, преди да ги качите в Dropbox или Google хранилище. По подразбиране е криптиране AES с дължина на ключа от 256 бита.

Cornerstone - мениджър на пароли

Дългите пароли повишават сигурността. Програмата Парола депо ги генерира и прилага, включително за криптиране на файлове и работа с уеб услуги, които прехвърлят данни за достъп до профила.

Изглед: производствени компании

Здравейте читатели на блог компания ComService (Naberezhnye Chelny). В тази статия ще продължим да изследваме системите, създадени с Windows, предназначени да подобрят сигурността на нашите данни. Днес това е система за шифроване на диск на Bitlocker. Криптирането на данните е необходимо, за да се гарантира, че вашата информация не се използва от непознати. Как става с тях е друг въпрос.

Шифроването е процесът на конвертиране на данни, така че само точните хора да имат достъп до него. За достъп, обикновено използвате клавиши или пароли.

Шифроването на целия диск ви позволява да изключите достъпа до данни, когато свържете твърдия диск с друг компютър. Различна операционна система може да бъде инсталирана на системата на атакуващия да заобиколи защитата, но това не помага, ако използвате BitLocker.

Технологията BitLocker се появи с пускането на операционната система Windows Vista и бе подобрена. Bitlocker се предлага в версии Максимална и Корпоративна, както и в Pro. Собствениците на други версии трябва да изглеждат.

Структура на статията

1. Как функционира шифроването на Drive за BitLocker

Без да влезе в подробности, изглежда така. Системата криптира целия диск и ви дава ключовете. Ако криптирате системния диск, той няма да стартира без вашия ключ. Същите като ключовете на апартамента. Вие ги имате, вие ще получите в него. Загубени, трябва да използвате резервния (код за възстановяване (издаден по време на криптиране)) и да промените заключването (да направите криптирането отново с други клавиши)

За надеждна защита е желателно да имате надежден TPM (Trusted Platform Module) на компютъра. Ако съществува и версия 1.2 или по-висока, тогава тя ще контролира процеса и ще имате по-силни методи за сигурност. Ако не е така, тогава ще можете да използвате само ключа на USB устройството.

BitLocker работи по следния начин. Всеки сектор на диска е шифрован отделно с ключ (ключ за пълен обем, FVEK). Използва се алгоритъм AES с 128-битов ключ и дифузер. Ключът може да бъде променен на 256 бита в политиката за групова защита.

Защо трябва да поставя пауза в криптирането? Каквото BitLocker не заключва диска ви и не прибягва до процедурата за възстановяване. Параметрите на системата (и съдържанието на стартовия дял) се фиксират по време на криптиране за допълнителна защита. Ако ги промените, можете да заключите компютъра.

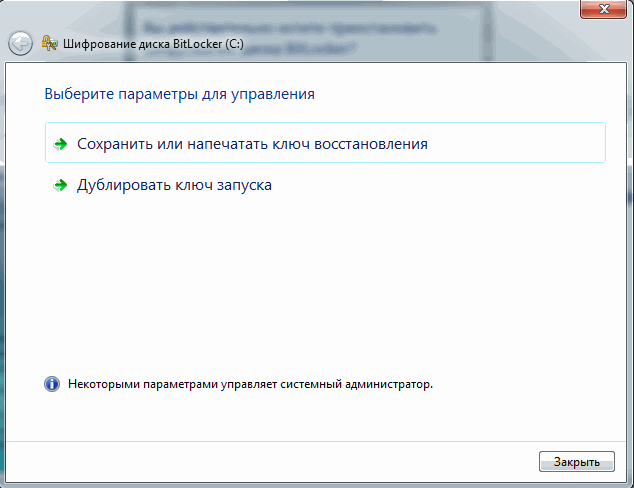

Ако изберете BitLocker Management, можете да запишете или да отпечатате клавиша за възстановяване и да дублирате клавиша за стартиране

Ако някой от клавишите (ключ за стартиране или ключ за възстановяване) е изгубен, можете да ги възстановите тук.

Управление на шифроването на външни устройства за съхранение

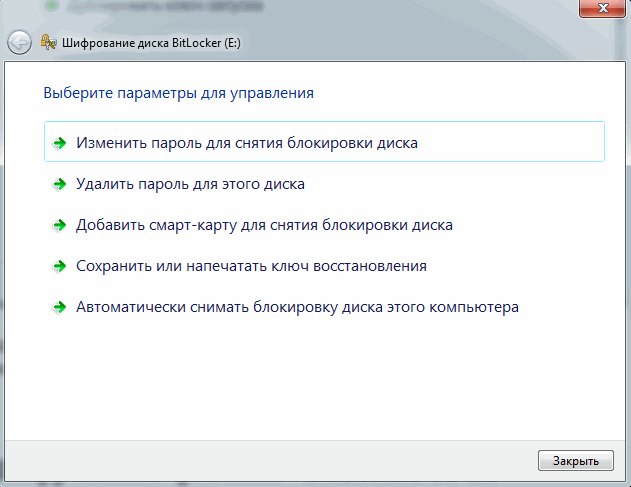

За управление на параметрите за шифроване на флаш устройствата са налице следните функции:

Можете да промените паролата, за да отключите. Можете да изтриете парола само ако използвате смарт карта, за да я отключите. Също така можете да запазите или отпечатате клавиша за възстановяване и да разрешите автоматично забрана на заключването на диска.

5. Възстановяване на дисковия достъп

Възстановяване на достъпа до системния диск

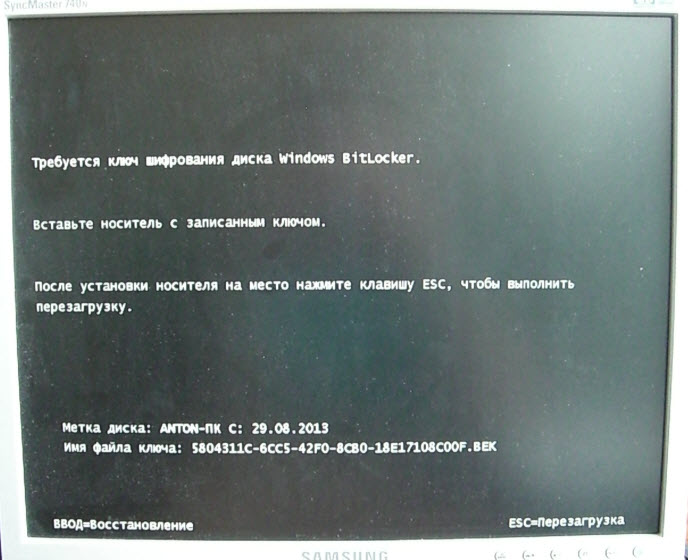

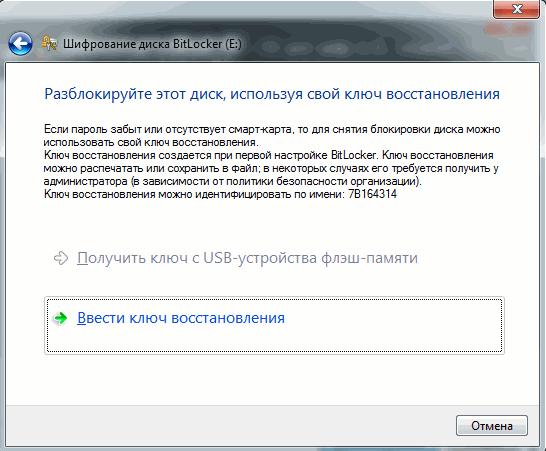

Ако флаш-паметта е с ключ извън зоната за достъп, тогава ключът за възстановяване влиза в игра. Когато стартирате компютъра, ще видите следната снимка

За да възстановите достъпа и да заредите Windows, натиснете Enter

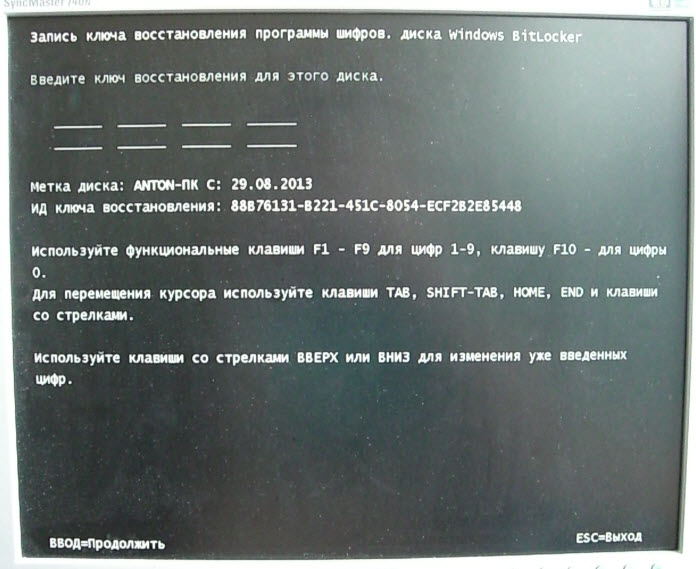

Ще видим, че екранът иска да влезе в ключа за възстановяване

Когато въведете последната цифра, ако е избран правилният ключ за възстановяване, операционната система ще се стартира автоматично.

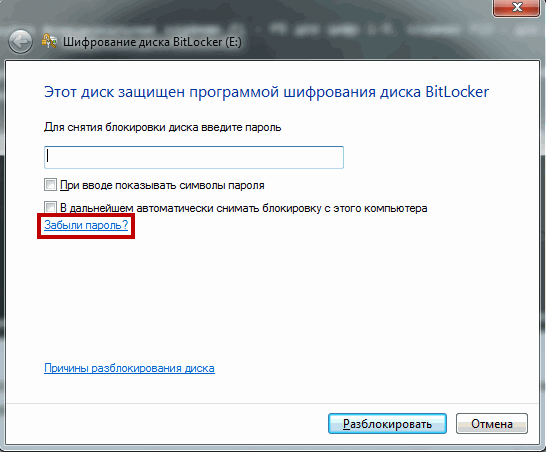

Възстановяване на достъп до сменяеми устройства

За да възстановите достъпа до информация на флаш устройството или щракнете върху Забравена парола?

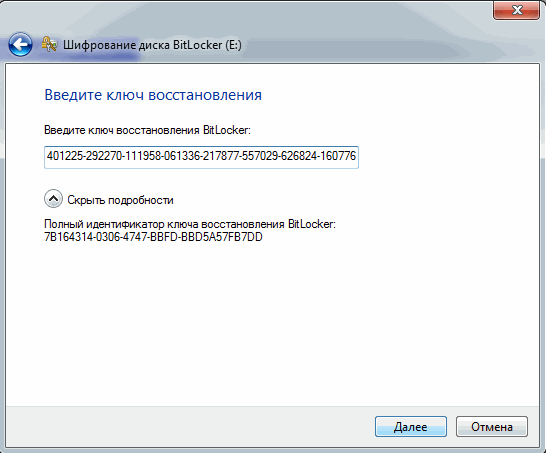

Въведете ключ за възстановяване

и въведете този ужасен 48-цифрен код. Кликнете върху Напред

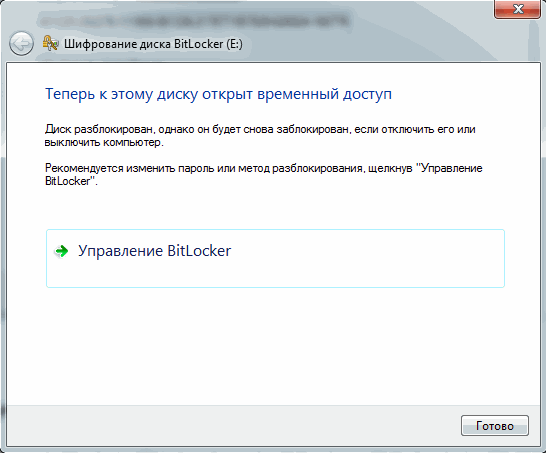

Ако ключът за възстановяване е подходящ, тогава устройството ще бъде отключено

Ще се покаже връзка към управление на BitLocker, където можете да промените паролата, за да отключите устройството.

заключение

В тази статия научихме как да защитим нашата информация, като я шифроваме с вградения инструмент BitLocker. Повлиява, че тази технология е достъпна само в по-стари или разширени версии на операционната система Windows. Също така стана ясно защо този скрит и стартиращ дял от 100 MB се създава, когато дискът е конфигуриран с инструменти на Windows.

Може би ще използвам криптирането на флаш дискове или. Но това е малко вероятно, защото има добри заместители под формата на услуги за съхранение на данни в облак като и подобни.

Благодарим ви, че споделихте тази статия със социалните мрежи. Най-доброто за вас!

Отвореният източник беше популярен от 10 години поради своята независимост от големите доставчици. Създателите на програмата не са публично известни. Сред най-известните потребители на програмата могат да бъдат идентифицирани Едуард Сноуден и експерт по сигурността Брус Шнайер. Помощната програма ви позволява да превърнете флаш устройство или твърд диск в защитен шифрован магазин, в който поверителната информация е скрита от любопитни очи.

Мистериозни разработчици на полезността обяви закриването на проекта в сряда, 28 май, обяснявайки, че използването на TrueCrypt е опасно. "ВНИМАНИЕ: Използването на TrueCrypt не е безопасно, защото програмата може да съдържа неразрешени уязвимости "- такова съобщение може да се види на страницата на продукта на портала SourceForge. Следва друга призива: "Трябва да прехвърлите всички данни, шифровани в TrueCrypt, на криптирани дискове или изображения на виртуални дискове, които се поддържат на вашата платформа."

Независимият експерт по сигурността Греъм Клъли съвсем логично коментира ситуацията: "Време е да се намери алтернативно решение за криптиране на файлове и твърди дискове ».

Това не е шега!

Първоначално имаше спекулации, че сайтът на програмата е осакатен от киберпрестъпници, но сега става ясно, че това не е измама. SourceForge предлага актуализирана версия на TrueCrypt (която е подписана дигитално от разработчиците), по време на инсталирането се предлага да отидете в BitLocker или друг алтернативен инструмент.

Един професор в областта на криптографията Johns Hopkinasa Матю Грийн заяви: "Това е много малко вероятно, че неизвестен хакер идентифицирани разработчиците на TrueCrypt откраднали им цифров подпис и опростен сайта им."

Какво да използвам сега?

Сайт и предупреждение изскачащ в програмата са включени инструкции за прехвърляне на файлове, криптирани TrueCrypt да BitLocker услуга от Microsoft, която доставя с операционната система Microsoft Vista Ultimate / Enterprise, Windows 7 Ultimate / Enterprise и Windows 8 Pro / Enterprise. TrueCrypt 7.2 ви позволява да декриптирате файлове, но не позволява създаването на нови криптирани дялове.

Най-очевидната алтернатива на програмата е BitLocker, но има и други опции. Schneier споделя, че се връща към използването на PGPDisk от Symantec. ($ 110 за лиценз за един потребител) използва добре известен и доказан метод за PGP криптиране.

Съществуват и други безплатни алтернативи за Windows DiskCryptor , Един изследовател по компютърна сигурност, известен като The Grugq миналата година, направи цялото, което все още е релевантно за този ден.

Йоханес Улрих, научен директор на потребителите ДАНС технологичен институт Mac OS X препоръчва да се обърне внимание на шифрован чрез FileVault 2, която е вградена в OS X 10.7 (Lion), или по-късно операционната система на това семейство. FileVault използва 128-битово криптиране XTS-AES, което се използва от Агенцията за национална сигурност на САЩ (NSA). Според Ulrich, потребителите на Linux трябва да се придържат към вградения системен инструмент Linux Unified Key Setup (LUKS). Ако използвате Ubuntu, инсталаторът на тази операционна система вече ви позволява да активирате пълно кодиране на диска от самото начало.

Потребителите обаче ще имат нужда от други приложения, за да шифроват преносими носители, които се използват на компютри с различни операционни системи. Улрих каза, че в този случай идва на ум.

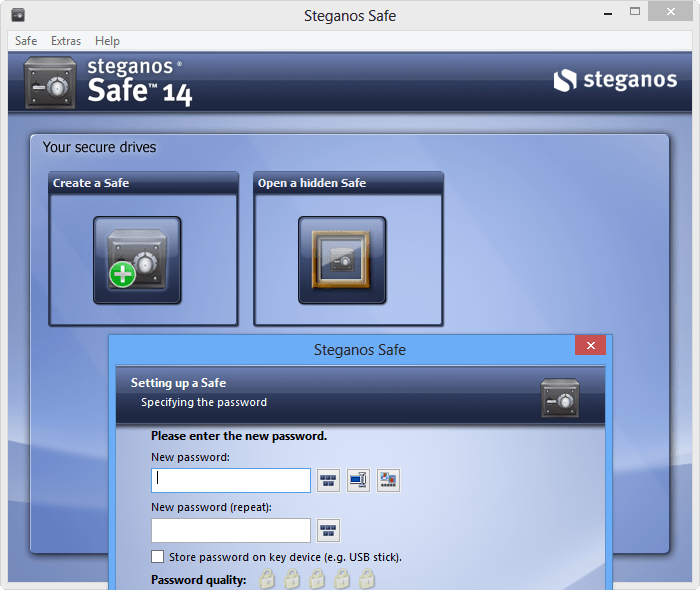

Германската компания Steganos предлага да използва старата версия на своето приложение за шифроване Стегано Сейф (текущата версия в момента е 15 и се предлага да се използва версия 14), която се разпространява безплатно.

Неизвестни уязвимости

Фактът, че TrueCrypt може да има уязвимости в сигурността, поражда сериозна загриженост, особено като се има предвид, че одитът на програмата не разкрива такива проблеми. Потребителите на програмата са натрупали $ 70 000, за да извършат одит след слухове, че Агенцията за национална сигурност на САЩ може да декодира значително количество кодирани данни. Първият етап от проучването, в който беше анализиран товарачът TrueCrypt, бе проведен миналия месец. При одита не бяха открити задънена улица или преднамерена уязвимост. Следващата фаза на проучването, в която трябваше да се проверят използваните криптографски методи, бе планирано за това лято.

Зеле беше един от експертите, участващи в одита. Той каза, че няма предварителна информация, че разработчиците планират да закрият проекта. Грийн каза: "Последното нещо, което чух от разработчиците на TrueCrypt:" Очакваме с нетърпение резултатите от Фаза 2 на теста. Благодарим ви за усилията си! ". Следва да се отбележи, че одитът ще продължи, както бе планирано, въпреки спирането на проекта TrueCrypt.

Може би създателите на програмата решиха да спрат развитието, защото полезността е остаряла. Развитието приключи на 5 май 2014 г., т.е. след официалното прекратяване на поддръжката на Windows XP. SoundForge споменава: "Windows 8/7 / Vista и по-новите системи имат вградени инструменти за криптиране на дискове и изображения на виртуални дискове". По този начин криптирането на данни е вградено в много операционни системи и разработчиците вече не могат да преброят програмата.

За да добавим масло към огъня, отбелязваме, че на 19 май TrueCrypt е изваден от защитената система от опашки (любимата система на Snowden). Причината не е напълно ясна, но програмата очевидно не трябва да се използва, каза Клули.

Cluley също пише: "Независимо дали става въпрос за реклама, напукване или логически край на жизнения цикъл на TrueCrypt, става ясно, че съзнателните потребители няма да се чувстват комфортно да вярват на данните си в програмата след неуспешното фиаско".

Услуга от Beeline - "Highway"

Услуга от Beeline - "Highway" Отдалечен достъп до компютър

Отдалечен достъп до компютър Как да направим мобилния интернет улов навсякъде

Как да направим мобилния интернет улов навсякъде