Какие способы авторизации имеются в pgp. А если мне нечего скрывать? Должен ли законопослушный человек предпринимать действия, защищающие его от государственной слежки? Что такое PGP Freeware, PGP Desktop, PGP Universal, и чем они отличаются друг от друга

Шифрование данных - непременный хакерский ритуал, в котором каждый применяет свой набор утилит. Если для десктопных ОС выбор предлагается большой, то в мобильных операционках пока доступны единичные приложения. Мы обратили внимание на новое творение разработчика SJ Software - PGPTools. Первая версия этой программы вышла в апреле. За полгода список поддерживаемых платформ существенно расширился. Теперь он включает Windows 10, Windows Phone, iOS (8.0 и выше), OS X (начиная с 10.9) и Android (4.0 и новее). Для тестирования была выбрана последняя версия PGPTools v.1.10 под ОС Android. Скачать программу можно зарегистрировашись на форуме 4Pda.ru в этой теме .

Теперь вы можете экспортировать ключи с помощью,, или. Вы также сможете подать файл, если хотите отправить электронное письмо отдельным лицам или группам. Экспортируйте свой открытый ключ на ключевой сервер, на котором его смогут получить другие участники.

Что делает PGP?

После того, как ваш ключ был сгенерирован, вы можете экспортировать ключ на сервер открытого ключа, щелкнув правой кнопкой мыши по ключу в главном окне и выбрав «Экспорт открытых ключей». Экспортируйте открытый ключ на сервер ключей по умолчанию. Если ключ не может быть синхронизирован, трафик может быть заблокирован брандмауэром. В этом случае вы можете опубликовать ключ другим способом. Скопируйте ключ с помощью щелчка правой кнопкой мыши и выберите «Копировать открытый ключ». Затем ваш пароль будет включен на общедоступном сервере другими для вашей копии и использования.

Еще до установки программы становит ся очевидно, что ее авторы придерживаются минималистических взглядов. В инсталляционном пакете PGPTools занимает полтора мегабайта, а после установки - всего пять с половиной. Радует и то, что список запрашиваемых разрешений состоит ровно из одного пункта - записи на карту памяти. Никакой отправки СМС, доступа в интернет и к личным сведениям ей не требуется.

Копирование открытого ключа вручную

Теперь вы можете использовать свой браузер и перейти на предыдущую страницу. Используйте следующую команду для отправки ключа на сервер открытого ключа.

Сохранить сохранение секретного ключа

Если вы потеряете секретный ключ, вы не сможете подписывать сообщения или открывать зашифрованные сообщения, которые вы отправили.Основные команды GnuPG

Всегда держите свой секретный ключ! Даже если кто-то обратится к вашему секретному ключу, они не смогут использовать его без ключа. Не выбирайте ключ, который можно легко догадаться. Не используйте короткие слова, строки чисел, такие как номер вашего телефона или номер официального документа, или биографические данные о себе или вашей семье для кодовой фразы. Самые безопасные пароли очень длинные и содержат смесь прописных и строчных букв, цифр, цифр и символов. Выберите пароль, который вы сможете запомнить, однако, так как написание этой фразы в любом месте теперь делает ее менее безопасной.

Интерфейс утилиты тоже крайне прост и легок в освоении. С одной стороны, это позволяет быстро в ней разобраться, а с другой - вызывает легкую тоску по привычным менюшкам с длинными списками настроек. В текущей версии PGPTools можно только задать пароль и выбрать длину ключа. Зато программа позволяет создать несколько пар ключей и управлять ими из отдельной вкладки. Здесь можно выбрать текущий ключ и желаемые действия с ним. Поддерживается экспорт (через буфер обмена или функцию «передать»), а также возможен импорт ранее созданных PGP-ключей.

Создание сертификата отзыва

При отмене пароля вы должны удалить его из общего пользования. Вам нужно только сделать это, если вы подверглись риску или потеряли, или если вы забыли пароль. Когда вы создаете пару ключей, вы также должны создать сертификат аннулирования. Если вы позже выдадите сертификат аннулирования, сообщите другим, что открытый ключ не будет использоваться. Пользователи могут использовать отключаемый открытый ключ для проверки старых подписей, но не для шифрования сообщений. Хотя у вас все еще есть доступ к закрытому ключу, ранее полученные сообщения могут быть дешифрованы.

приятно что программе не требуется каких либо дополнительных разрешений.

ИСПОЛЬЗОВАНИЕ PGPTOOLS

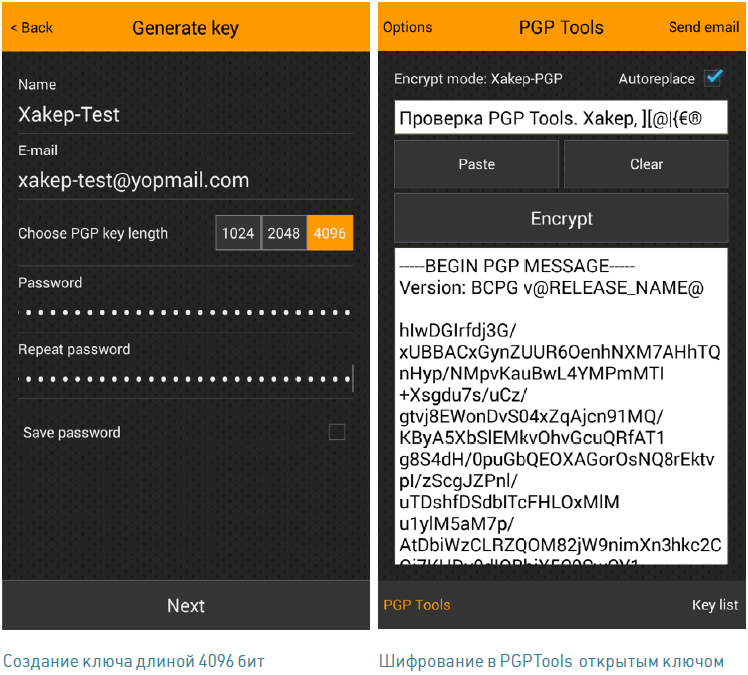

Начинается работа в программе с простого шага - создания пары ключей. Для этого нужно ввести свое имя или никнейм, адрес электронной почты (он будет использоваться для отправки зашифрованных и/или подписанных писем) и пароль.

Если вы забыли пароль, вы не сможете расшифровать зашифрованные сообщения для этого ключа. Создав сертификат, вы сможете его защитить. Если это случайно было опубликовано или украдено другими вредоносными действиями, открытый ключ не может быть использован. Это хорошая идея написать сертификат аннулирования, чтобы обеспечить съемный носитель или распечатать бумажную копию для безопасного хранения, чтобы сохранить секрет.

Получение открытого ключа по электронной почте

Как только ключ будет удален локально, вы должны отправить отозванный сертификат на сервер ключей, независимо от того, был ли ключ изначально выпущен в этой форме. Распространение через сервер помогает другим пользователям быстро стать учетной записью, ключ был скомпрометирован.

В схеме PGP все ключи генерируются парами, поскольку их математически связывает общая парольная фраза. Ее стоит сделать длинной и сложной, но без фанатизма - забытый пароль не восстановят. Ключи в парах генерируются разные по своей структуре - асимметричные. Публичный ключ назван так потому, что его можно свободно передавать кому угодно. Он служит

для проверки подписи его владельца и обеспечивает возможность отправить ему зашифрованное сообщение. Расшифровать такое послание можно только парным ему секретным ключом. На то он и секретный, чтобы знал его лишь создатель этой пары ключей.

Экспортируйте на сервер ключей с помощью следующей команды. Проблема безопасности данных не только затрагивает крупные компании, которые хранят большой объем информации, но также и то, что мы используем компьютеры почти ежедневно. Мы можем зашифровать любую личную информацию: для кого-то, кроме нас, трудно попытаться извлечь информацию или перехватить содержимое этих файлов. Существует также опция «цифровой подписи» для отправки сообщений, которые будут проверены получателем; поэтому мы будем спокойны, потому что сообщение не было изменено во время процесса доставки, и только мы смогли его отправить.

Упрощенно говоря, публичным ключом письмо шифруют перед отправкой, а секретным дешифруют после получения. Это как бы цифровая реализация замка с защелкой: захлопнуть дверь с ним может любой, а вот открыть - только владелец ключа. Мы сделали на пробу две пары ключей: минимально (1024 бита) и максимально (4096 бит) возможной длины.

А если мне нечего скрывать? Должен ли законопослушный человек предпринимать действия, защищающие его от государственной слежки?

Представьте себе, например, что каждый подписывает свои электронные письма: фишинг-атаки будут намного сложнее выполнять, и большинство ложных или вводящих в заблуждение писем, которые мы получаем каждый день, просто больше не будет существовать, потому что для кибер-преступников они больше не существуют стоило бы приложить столько усилий для фальсификации сигнатурных сообщений. Это необходимость каждый день сильнее.

Основная панель в PGPTools носит такое же название. Она переключается между двумя режимами: шифрованием и дешифрованием. Ее вид зависит от того, какой ключ был ранее выбран на панели key list - публичный или секретный. Зашифровать любой текст с помощью PGPTools можно в пару кликов. Для этого достаточно вставить его в поле с подсказкой Enter source из любого источника и нажать кнопку Encrypt. Шифрование будет выполнено с использованием выбранного ранее публичного ключа.

Сначала правительство США расследовало Циммерманн «за экспорт нелицензированных боеприпасов», поскольку более прочные 40-битные продукты шифрования считались боеприпасами. Это очень важный аспект, который следует учитывать, особенно после недавних откровений, которые некоторые агентства безопасности пытались избежать шифрования современных коммуникационных протоколов.

С асимметричной криптографией нам нужны два отдельных ключа, один - частный, другой - открытый. Не нужно сразу все понимать, потому что вы будете постепенно учиться с помощью программы. Во всяком случае, в этом посте мы объясним некоторые основные понятия криптографии с открытым ключом, чтобы вы могли немного ознакомиться с этой темой, а затем начать использовать все инструменты, доступные для вашей операционной системы.

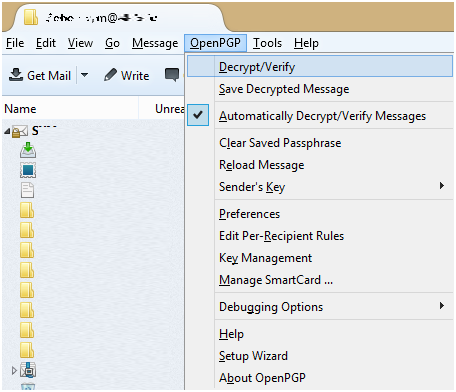

Расшифровать его чуть сложнее. Нужно выбрать секретный ключ (парный использованному для шифрования публичному) и ввести пароль, заданный при их совместной генерации. Блок зашифрованного текста также вставляется в поле источника, а результат дешифровки отображается ниже после нажатия кнопки Decrypt. Основное назначение PGPTools как программы с асимметричной схемой шифрования состоит в защите переписки (в частности, почты) с возможностью передать ключ собеседнику по ненадежному каналу. Если бы один

и тот же ключ использовался для шифрования/дешифрования сообщений, то его перехват скомпрометировал бы всю переписку. Перехват открытых ключей практически бесполезен. Обменявшись ими, можно сразу начать обмен зашифрованными сообщениями. После создания их не открыть даже отправителю. Это может сделать только получатель - своим секретным ключом и после ввода парольной фразы.

Под «ключом» понимается строка буквенно-цифровых символов. Этот ключ можно экспортировать в файл или загрузить на сервер ключей, чтобы он мог быть доступен другим пользователям. Необходимо помнить, что открытый и закрытый ключи математически связаны с этим алгоритмом; поэтому части этого алгоритма могут быть разделены без ущерба для безопасности системы.

Кроме того, для каждой операционной системы существуют специальные инструменты. Очень важно помнить, что безопасность ключей зависит не только от пароля, который используется для их создания, но и от того, как этот ключ хранится. Если бы кто-то имел доступ к файлу кода и паролю, вся система безопасности была бы скомпрометирована очень серьезным образом. Очень важно никогда не оставлять кого-либо секретным ключом, и необходимо выбрать пароль, который только пользователь может запомнить и в то же время трудно расшифровать.

Передавая зашифрованные письма, убедись, что блок шифротекста вставляется как есть - без разрывов и переносов. Иначе его нельзя будет дешифровать из-за появления искажений.

ПАРА (ТЫСЯЧ) СЛОВ ОБ АЛГОРИТМЕ

В классической реализации Циммермана схема PGP использует одну хеш-функцию и два криптографических алгоритма: один с симметричным и один с асимметричным ключом. Также в ней применяется сеансовый ключ, создаваемый при помощи генератора псевдослучайных чисел. Такой сложный процесс обеспечивает более надежную защиту данных, то есть математическую сложность восстановления секретного ключа из парного ему публичного.

Чем дольше ключ, тем дольше система генерации ключей должна будет завершить процесс; однако, поскольку это будет сделано только один раз, мы рекомендуем, чтобы длина ключа была не менее 096 бит. Для большей долговременной безопасности, в идеале 912 бит, но подождите немного до конца операции.

Как прочитать полученное зашифрованное сообщение с подписью

Вы должны хранить секретный секретный ключ, в то время как вы можете распространять открытый ключ для всех. Почему выбор длины пароля и пароля так важен? Если этот человек не знает пароль, одним из способов взлома ключа будет прямое шифрование системы; учитывая длину ключа, потребовалось бы слишком много времени и было бы очень сложно расшифровать с помощью компьютерных технологий, доступных сегодня. Другой вариант - использовать словарь или выполнить атаку грубой силы, чтобы найти пароль, выбранный для защиты ключа.

Выбор алгоритмов сейчас доступен очень широкий. Именно он в большой степени влияет на качество конкретной реализации PGP. Обычно используют AES и RSA, а из хеш-функций выбирают ту, что, по современным представлениям, наименее подвержена коллизиям (RIPEMD-160, SHA-256). В PGPTools для шифрования данных используется алгоритм IDEA, для управления ключами и цифровой подписи - RSA. Хеширование происходит с помощью функции MD5.

Подтверждение целостности сообщения - хэш-функция

Это наиболее распространенный вариант и является самым прямым способом получить доступ к зашифрованным данным. С очень длинным личным ключом, маловероятно, что есть атаки такого типа. Только мы, с помощью нашего личного ключа, можем расшифровать эти сообщения. Чтобы отправить ответ на сообщение в загадочной форме, мы должны использовать открытый ключ нашего друга. Система для цифровой подписи прямо противоположна: когда мы отправляем сообщение, мы «подписываем» его своим личным ключом. Любой пользователь может использовать наш открытый ключ для проверки подлинности сообщения.

Сам многостадийный процесс (де)шифрования данных у любой программы реализован в одном

из наборов общедоступных криптографических библиотек. Все создаваемые PGPTools ключи содержат в названии версии BCPG, что косвенно указывает на использование Bouncy Castle OpenPGP API. При проверке этого предположения в файле com.safetyjabber.pgptools.apk было обнаружено прямое указание на библиотеки Bouncy Castle.

Это кажется немного сложным, но с почтовым клиентом вы можете настроить все за пару кликов.

В конце мы описали основы вашей безопасности, и мы дали вам несколько небольших рекомендаций. К счастью, благодаря некоторым инструментам довольно легко и со временем мы поймем, что использование этих инструментов было лучшим выбором. Что могут делать обычные пользователи? Раньше те, у кого были деньги, могли позволить себе очень продвинутые, почти военные системы шифрования.

Они реализуют схему OpenPGP согласно RFC 4880, но имеют свои особенности. Одна из них состоит в том, что (в зависимости от выбранной версии) в них может не применяться подключ шифрования. Также в этих библиотеках замечены ограничения эффективной длины ключа. Это означает, что выше некоего предела (обычно 1024 бита) попытка создать ключ большей длины не будет иметь практического смысла. Алгоритм не сможет обеспечить высокое качество ключей, поскольку в парах появится слишком много совпадающих блоков.

Сначала средний пользователь не знал, как обеспечить безопасность своих сообщений и личной информации, а также не хотят, чтобы компании и другие организации захотели найти метод. Сегодня информация является самой ценной цифровой валютой. Наша информация ценна, и именно поэтому мы должны позаботиться об этом. Чем больше территории участвует в сети, тем больше людей мы становимся связанными, тем больше и больше времени, и когда это становится неотъемлемой частью нормального функционирования обществ, тем более тонким становится вопрос о том, что является частным и что находится в общественном достоянии, в месте, где все разделяется, установление пределов может представлять собой огромную проблему и головную боль, особенно если мы не знаем, как защитить себя.

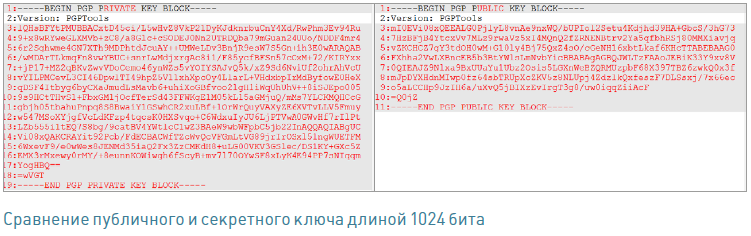

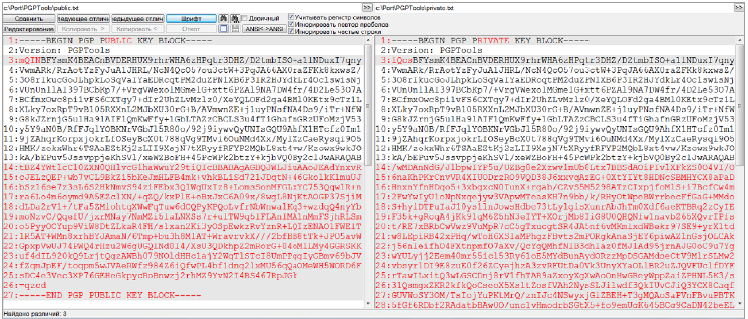

Для проверки мы экспортировали публичный и секретный PGP-ключ каждой пары в текстовый файл и сравнили их. У пары ключей с длиной 1024 бита повторяющихся фрагментов нет, как и должно быть в качественной реализации.

Как послать зашифрованное сообщение

Многие переживают жизнь, оставляя наши электронные письма, разговоры, файлы и другие данные на разных сайтах, которым мы доверяем, но в то же время многие заинтересованы в перехвате этой информации без нашего согласия на злонамеренные цели, а если нет барьер, который их останавливает, мы беззащитны. Системы шифрования - это барьер, который защищает нас от нежелательных глаз и инструменты, которые проверяют, кто есть кто, в мире из них и нули вместо лиц.

Открытый ключ всегда связан с именем пользователя или адресом электронной почты. Его можно использовать для цифровой подписи сообщения и что отправитель может быть проверен как аутентичный. Он также служит для создания сертификатов безопасности в веб-службах.

Повторяющиеся блоки в ключах

С четырехкилобитными ключами ситуация выглядит иначе. Отличающихся фрагментов в паре слишком мало (они выделены красным), а совпадающих -чересчур много.

Строго говоря, отличий у них еще меньше, чем видно на скриншотах. Просто используемая программа сравнения не умеет игнорировать смещение блоков, а проверяет построчно. Первые тринадцать строк совпали почти полностью, да и концовка идентична процентов на семьдесят. Если ты сгенерировал пару ключей с большим числом совпадений, то просто удали ее и создай другую.

В настоящее время большая часть коммуникаций в Интернете осуществляется посредством распространения сообщений в социальных сетях и службах обмена мгновенными сообщениями, не забывая, что электронная почта также является частью интерактивного общения. Таким образом, шифрование информации становится необходимым процессом для предотвращения несанкционированного доступа к чтению чужих сообщений электронной почты. Его действие основано на назначении пары ключей: частной и общедоступной. Открытый ключ предоставляется потенциальным почтовым контактам либо путем связи с ним, либо путем его загрузки на внешний сервер ключей.

УТЕШИТЕЛЬНЫЙ ВЫВОД

Выявленные в ходе тестирования недостатки носят общий характер. Они типичны для многих программ, поскольку касаются кода не самого приложения, а используемых в нем популярных библиотек. Криптографическое сообщество рекомендует разработчикам избегать Bouncy Castle OpenPGP. Мы надеемся, что в следующих версиях авторы PGPTools возьмут за основу более продвинутые реализации.

В текущем виде программа уже способна обеспечить базовый уровень приватности и может быть рекомендована как утилита, добавляющая функционал PGP на мобильные устройства. Она поможет создать или прочесть зашифрованные тексты практически на любом современном смартфоне, а также скрыть тайную переписку от любопытных глаз. Любая защита может считаться стойкой ровно до тех пор, пока затраты на ее преодоление оказываются существенно выше, чем предполагаемая стоимость оберегаемых данных.

По данным NIST, ключи PGP с длиной 1024 бита и менее считались ненадежными еще несколько лет назад. Тогда они вскрывались за приемлемое время на мощных серверах, а сегодня щелкаются как семечки в сетях распределенных вычислений. Помимо выбора длины ключа, уровень защиты определяется также сложностью парольной фразы и самим механизмом реализации PGP.

Last updated by at Ноябрь 18, 2016 .

Защита гарантирует, что только получатель информации сможет воспользоваться ей. Оказавшись в чужих руках, она будет совершенно бесполезной, поскольку ее невозможно декодировать.

Аутентификация гарантирует, что если некоторая информация была создана Вами и выложена для публичного доступа, то она действительно поступила от Вас и не была никем фальсифицирована или изменена в пути.

PGP основана на криптографической системе, известной как открытый ключ, которая может быть использована на ненадежных каналах. Это делает ее идеальной для обеспечения защиты информации, передаваемой по таким сетям, как Internet.

В системах с открытым ключом каждый из участников информационного обмена имеет два ключа, взаимно дополняющих друг друга; один является открытым ключом, а другой закрытым. Открытый ключ может и должен быть свободно доступным, так как он является именно тем ключом, который отправитель использует для шифрования передаваемой Вам информации. Закрытый ключ ни в коем случае не должен распространяться. Именно он гарантирует безопасность передаваемых данных.

Выделение ключа

После сохранения ключей друзей в файле необходимо послать им свой открытый ключ. Прежде всего его необходимо выделить из собственного файла открытых ключей:

pgp -kx идентификатор файл [файл с ключами]

Например: "pgp -kx alex mykey" выделяет открытый ключ, идентифицированный подстрокой "alex" в файле mykey.

Созданный файл mykey.pgp будет не в формате ASCII. Однако, если потребуется создать файл ключа в формате ASCII чтобы послать, к примеру, по e-mail или добавить дополнительную информацию к базе данных, потребуется использовать команду:

pgp -kxa идентификатор файл [файл с ключами]

Например: "pgp -kxa alex mykey" выделяет открытый ключ, идентифицированный подстрокой "alex", в файл "mykey.asc".

Вместе с ключом также выделяются все сертификаты, которые его подтверждают.

Чтобы просмотреть ключи, содержащиеся в файле, наберите команду:

pgp -kv [идентификатор] [файл с ключами]

Еще раз заметим, что файлом по умолчанию является pubring.pgp. Если идентификатор не указан явно, то показываются все ключи из файла. Чтобы просмотреть все сертификаты каждого ключа, необходимо набрать:

pgp -kvv [идентификатор] [кольцо]

Шифрование сообщений

Теперь попробуем зашифровать файл. Сделать это можно командой:

pgp -e файл идентификатор

Эта команда создает файл с именем файл.pgp, содержащий исходный файл, зашифрованный так, что только получатель может его расшифровать с помощью своего закрытого ключа.

Помните, что созданный файл, не является ASCII файлом, поэтому для отправки его по E-Mail может потребоваться добавить еще одну опцию -a для того, чтобы выходной закодированный файл был в формате ASCII, например так:

pgp -ea файл идентификатор

Кодирование сообщения для нескольких получателей

Допустим, необходимо зашифровать и отправить письмо для нескольких получателей. В этом случае поступим так:

pgp -ea файл идентификатор1 идентификатор2 идентификатор3

Как подписывается сообщение

Подписывание документа позволяет получателю удостовериться в том, что текст написан действительно отправителем и что сообщение не было изменено. Чтобы подписать документ, необходимо использовать закрытый ключ:

pgp -s файл идентификатор

Если у нас есть несколько закрытых ключей в нашем secring.pgp, мы можем выбрать один из них при помощи идентификатора. Эта команда создает файл, который не является ASCII-текстом, потому что PGP пытается сжать файл. Если, с другой стороны, Вы хотите подписать файл, оставив текст читабельным и с подписью в конце, то процедура будет выглядеть так:

pgp -sta файл

Эта последняя команда очень полезна при подписывании электронной почты, которую и дальше можно будет читать без использования PGP. Также такое сообщение смогут читать те, кому не обязательно проверять подпись.

Кроме того, можно подписать документ и затем закодировать его при помощи следующей команды:

pgp -es файл идентификатор_получателя мой_идентификатор

Для кодирования файла используется открытый ключ, идентифицируемый подстрокой "идентификатор_получателя", поэтому только этим ключом можно декодировать этот файл. Затем идентифицируем закрытый ключ строкой "мой_идентификатор", так как в нашем наборе есть несколько ключей. Даже в этом случае можно создать файл в формате ASCII, используя опцию -a.

Расшифровка

Для расшифровки файла и/или проверки его подписи используется команда:

pgp входной_файл [-o выходной_файл]

По умолчанию предполагается, что входной файл имеет расширение.pgp. Имя файла, который получится в результате декодирования, является необязательным параметром. Если выходной файл не указан, расшифрованный файл будет сохранен в файле входной_файл без расширения.pgp.

Также можно просто просмотреть расшифрованный файл без сохранения.

Как работает термометр на ATTINY

Как работает термометр на ATTINY Описание тарифа «Так просто» Теле2

Описание тарифа «Так просто» Теле2 Где хранить информацию, чтобы не потерять?

Где хранить информацию, чтобы не потерять? Как можно вывести средства с партнерской программы Яндекс

Как можно вывести средства с партнерской программы Яндекс