Pajisja e zbuluar nuk pranon lidhjet. Sigurimi i disponueshmërisë së pajisjeve dhe burimeve lokale në një sesion të largët.

Qëllimi: Serveri i Windows 2008 R2

Shërbimet në distancë të largëta i lejojnë përdoruesit e kompjuterëve të klientëve të kenë qasje në pajisjet dhe burimet e tyre lokale nga sesionet qasje të largët. Përdoruesit mund të kontaktojnë disqet lokale, printera, clipboard dhe pajisjet mbështetëse Plug and Play. Ky proces zakonisht quhet si ridrejtim.

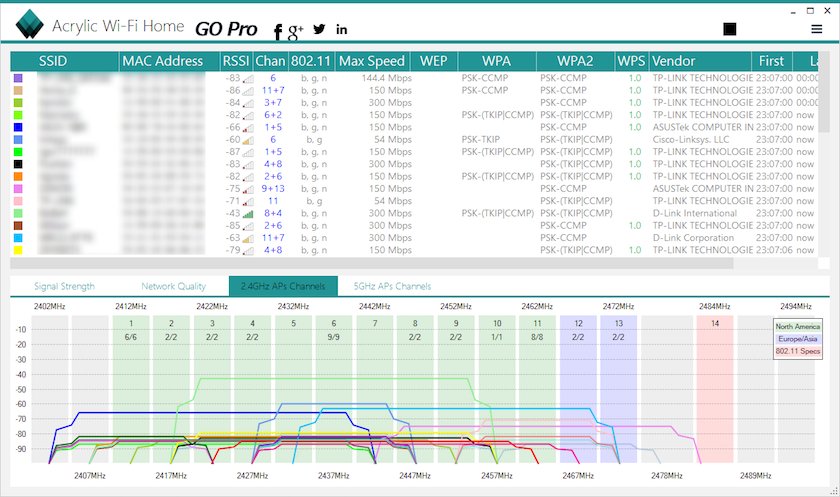

Shpesh sasia e informacionit të transmetuar nëpërmjet një kompjuteri të lidhur me një rrjet varet nga vendndodhja e pajisjeve brenda atij rrjeti. Kështu, një "klient" i izoluar mund të "shohë" vetëm një segment të vogël të trafikut në rrjet, ndërsa serveri i domain primar mund të kapë gjithçka.

Kështu, paketat e përgjuara që përmbajnë të dhëna të kërkuara nga narkëtarja do të kopjohen dhe menjëherë do të kthehen në trafik. Në varësi të konfigurimit, snajperi i kopjon të dhënat në kujtesë ose drejtpërdrejt në hard diskun e një kompjuteri drejtues.

Në Windows Server 2008 dhe Windows Server 2008 R2, funksioni i ridrejtimit është zgjeruar dhe zgjeruar. Tani mund të përcjellni pajisjet portative të Windows, të tilla si lojtarët e mediave duke përdorur protokollin e transferimit të medias (MTP) dhe kamerat digjitale duke përdorur protokollin e transferimit të fotove (PTP).

Përdoruesit mund të specifikojnë llojet e pajisjeve dhe burimeve që duhet të ridrejtohen kompjuter të largëtNë skedën Burimet lokale

Bazuar në këtë, agjencia shpesh merr një mandat për të filluar mbikëqyrjen operacionale të personit në fjalë, kryesisht për komunikim. Një pjesë e rëndësishme e komunikimit njerëzor sot është interneti. Përdorur në fushën e përgjimit telefonik, termi "dëgjimi i përmbajtjes" i referohet faktit se të gjitha përmbajtjet e paketave do të regjistrohen dhe përdoren.

E kundërta quhet regjistri i lapsit dhe përcakton adresat nga të cilat mesazhet posta elektronike u dërguan në adresën e të dyshuarit ose që vizituan një faqe interneti të veçantë. Pas kopjimit të paketave, ata marrin një program filtrimi në të cilin do të ruhen vetëm paketat për postë elektronike.

Përdorni lidhjen në serverin e Host Session RD për të specifikuar pajisjet dhe burimet lokale që do të jenë në dispozicion për përdoruesit në sesionet e largëta. Redirection mund të aktivizohet (ose refuzohet) për pajisjet dhe burimet e mëposhtme:

- disqe,

- printera,

- Porti LPT,

- Porti COM,

- dërrasë me mbërtheckë për të mbajtur letrat

- pajisje të shëndoshë

- pajisjet Plug dhe Play të mbështetur.

Nëse e çaktivizon redirektimin e kujtesës, përdoruesit që lidhen në distancë me serverin e sesionit të RD Session, duke përdorur këtë lidhje, nuk do të jenë në gjendje të ridrejtojnë clipboardin e tyre gjatë një sesioni të largët edhe nëse dërrasë me mbërtheckë për të mbajtur letrat në skedën Burimet lokale në seksionin parametrat Dritaret e Lidhjes në Hapësirë të Largët Nëse lejoni përcjelljen e një pajisje ose burimi lokal në serverin e Sesionit të Sesionit të RD, përdoruesit do të duhet të konfirmojnë ridrejtimin e kësaj pajisjeje ose burimi duke zgjedhur opsionet e duhura në Burimet lokale në seksionin parametrat Dritaret e Lidhjes në Hapësirë të Largët

Ky lloj i mbikëqyrjes elektronike nuk mund të zgjasë më shumë se një muaj pa urdhër të veçantë të gjykatës. Intimiteti - njerëzit e perceptonin zbatimin e aplikimit si një "shkelje serioze të jetës private të një personi". Në fakt, ligjshmëria e përgjimit është plotësisht e siguruar nga mandati apo urdhri i gjykatës, i vetmi i cili është aftësia për të analizuar seriozitetin e fakteve të imputuara për personin.

Liria e shprehjes - Njerëzit jetojnë me përshtypjen se mjetet e tilla të përgjimit janë programuar për të filtruar përmbajtjen e të gjitha mesazheve elektronike që përmbajnë fjalë të zakonshme dhe jo vetëm ato që mund të ofrojnë dëshmi të pjesëmarrjes në veprimtari kriminale, gjë që do të thotë kufizim i lirisë së mendimit apo shprehjes.

Përdorni procedurën e mëposhtme për të aktivizuar ose çaktivizuar përcjelljen. pajisje lokale dhe burimet për t'u lidhur me serverin e sesionit të sesionit RD.

Për të kryer këtë procedurë, përdoruesi duhet të paktën të jetë anëtar grup lokal administratorët ose një grup të ngjashëm në serverin e Host Session RD që planifikoni të konfiguroni. Për detaje mbi përdorimin e llogarive të duhura dhe anëtarësisë në grup, shihni http://go.microsoft.com/fwlink/?LinkId=83477.

Për të gjetur se çfarë është në sistemin kompjuterik, njerëzit e interesuar kanë një metodë të re, të thjeshtë, djallëzore që nuk mund të mbrohet nga ndonjë firewall, antivirus ose softuer tjetër i sigurisë kompjuterike. Në thelb, tingujt e krijuara nga çelësat e tastierës mund të dekodohen.

Hulumtuesit në Universitetin e Kalifornisë në Berkeley kanë zbuluar se një regjistrim i thjeshtë i tingujve të tastierës mund të përdoret për të deshifruar një tekst të shkruar nga një përdorues, qoftë fjalëkalim, letër dashurie ose sekret shtetëror. Ekspertët kompjuterikë të një institucioni të njohur akademik regjistruan tingujt 10 minuta nga tastiera. Dosja audio që rezulton u fut në kompjuter dhe "u dekriptohej" me softuer të veçantë. 96% e karaktereve të shkruara nga përdoruesi janë restauruar. Kjo do të thoshte që teksti mund të shtypet pa asnjë problem, edhe nëse një letër mungonte me pak fjalë.

Lejo ose moho ridrejtimin e pajisjeve dhe burimeve lokale

- kontrolloni kutinë për të parandaluar që ky lloj i pajisjeve apo burimeve lokale të ridrejtohet;

- Çaktivizo për të lejuar përcjelljen e këtij lloji të pajisjeve ose burimeve lokale.

Në serverin Host Session RD, hapni komponentën e Konfigurimit të Ekipit të Sesionit RD. Për të hapur konfigurimin e Host Session Host, klikoni fillimpastaj zgjidhni artikujt administratë, Shërbimet Remote Desktop dhe Konfigurimi i Hostit Sesioni RD.

Kjo do të thotë që përdoruesi nuk ka metoda mbrojtjeje nëse dikush vendos të "dëgjojë" tingujt e tastierës së largët. Mikrofona drejtuese të aftë për regjistrimin e qindra metra kanë qenë në treg për dekada të tëra. Përveç kësaj, pajisjet lazer që regjistrojnë tingujt e dhomës, duke analizuar vibrimet e dritares.

Qëndrimi i fundit i sekretit është një dhomë e papërshkueshme nga zjarri pa dritare. Një metodë tjetër e interceptimit të tërthortë ose të tërthortë është përdorimi i një keylogger, adware dhe spyware. Është program mund të nxjerrë ekstremisht informacion të dobishëm për një haker, të tillë si numri i kartës së kreditit, raportet e kompanisë, informacione sekrete nga një institucion ose të dhëna financiare. Gjithashtu në të njëjtin gamë ka edhe programe të monitorimit të email-it.

Në këtë zonë Lidhjet klikoni me të djathtën mbi emrin e lidhjes dhe përzgjidhni pronat.

Në kutinë e dialogut pronat lidheni shkoni në tab Opsionet e klientit.

Në seksionin qarkullimin Bëni një nga kategoritë e mëposhtme të pajisjeve ose burimeve lokale të përzgjedhura:

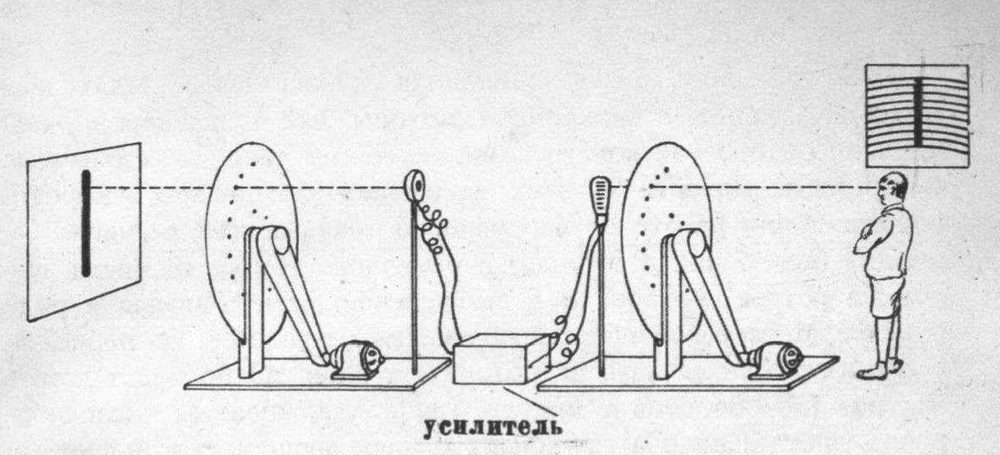

Kjo nënkupton kapjen e emisioneve të dëmshme ose të fushave elektromagnetike të pranishme rreth çdo impulse elektrike ose elektromagnetike të përkohshme. Sot, mënyra famëkeq moderne në të cilën njerëzit e interesuar kapin me ndihmën e pajisjeve të posaçme rrezatimin elektromagnetik që ekziston në afërsi të monitorimit të kompjuterit të synuar, të cilat ato përkthehen në impulse elektrike dhe pastaj karaktere alfanumerike.

Të gjitha pajisjet e energjisë prodhojnë energji elektrike të emetuar nga sinjale elektromagnetike të pakontrolluara të transportuara nga ajri, si valët e radios, ose përgjatë telave ose materialeve përçues, si çdo rrymë elektrike. Është në natyrën e gjërave që një fenomen i tillë ndodh dhe asgjë nuk mund ta ndalojë atë. Një rrezatim i tillë nga kompjuterat ose kabllot e komunikimit mund të jetë një bartës i informacionit që mund të nxirret nga të interesuarit nga jashtë, pas një analize më të specializuar.

Shtypni butonin në rregull.

Mund të përdorni parametrat e duhur për të zgjedhur pajisjet dhe burimet lokale që do të jenë në dispozicion për përdoruesit në sesionet e largëta. politikën e grupit.

Mbrojtja e pajisjeve të përpunimit të të dhënave të automatizuara që përdoren për të marrë informata specifike nga rreziku i ekspozimit të tyre është një nga problemet më të vështira me të cilat përballen agjencitë e specializuara. Ata nuk janë përdoruesit përfundimtarë apo personeli i caktuar për sistemet, por është shumë e rëndësishme që ata të jenë të vetëdijshëm dhe të kuptojnë pasojat e proceseve të tilla.

Zhurma që shoqëron funksionimin e sistemeve kompjuterike quhet "rrezatim akustik". Përveç kësaj, pajisjet elektronike dhe elektromagnetike gjithashtu sigurojnë "rrezatim elektromagnetik ose elektromagnetik" në mjedis. Në përgjithësi, kompleksiteti i rrezatimit të lëshuar nga pajisja varet nga natyra e tyre dhe mjedisi në të cilin ato përdoren.

Në vijim është një listë e cilësimeve të politikave të grupeve të Shërbimeve të Hapësirës së Largët në lidhje me ridrejtimin e pajisjeve dhe burimeve lokale.

Emri i parametrit vend Lejo ridrejtimin e riprodhimit audio dhe video

Për më tepër, zonat e mbushura me njerëz me një numër të madh të pajisjeve dhe printerave video, si zyrat e informatizimit, prodhojnë më shumë të dukshme, por jo të pamundura, sinjale që mund të zbulohen nga "leximi" vetëm disa prej atyre që janë me interes për ndërhyrësit.

Për të parandaluar ose zvogëluar rrezikun e rrezatimit, u zhvillua pajisje speciale, për të cilën literatura ka mendimet e mëposhtme. Sinjalet e përgjuara janë vetëm ato që transmetohen në një kohë. Për të zbuluar të dhëna specifike, të tilla si fjalëkalime, është e nevojshme të gjurmohen të gjitha rrezatimet, që do të thotë shumë kohë dhe burime.

Mos lejoni përcjelljen e kujtesës

Konfigurimi i kompjuterit \\ Politikat \\ Templikat administrative \\ Komponentët e Windows \\ Shërbimet në distancë të tretë \\ Sesioni i largët i punës së kompjuterit \\ Device dhe Resource Redirection

Konfigurimi i Përdoruesit \\ Politikat \\ Templikat Administrative \\ Përbërësit e Windows \\ Shërbimet në Hapësinën e Largimit të Rrjetit \\ Sesioni i Punës së Largimit të Ekipit \\ Device and Resource Redirection

Për të marrë sinjalin korrekt dhe të dobishëm, sulmuesit duhet të jenë në një distancë optimale, e cila u lejon atyre të ndërpresin me sukses. Ose, në rastin e një minibusi të huaj që ndodhet afër qendrës kompjuterike, praktikisht në zonën e sigurisë, të gjithë mund të njoftojnë praninë e tyre dhe të njoftojnë ata që janë në të djathtë. Pajisjet e ulëta janë më pak efikase dhe pajisjet portative kanë përdorim shumë të ulët.

Fenomeni i kapjes së pakontrolluar të rrezatimit nuk është aq e thjeshtë. Kjo kërkon njohuri të larta teknike, pajisje të shtrenjta, kohë dhe mundësi, si dhe ekspozim njerëzor, i cili ndërpret me rrezik të lartë. Ka një numër të konsiderueshëm masash relativisht të lira për të zvogëluar rrezikun e shpërndarjes së të dhënave për shkak të rrezatimit të pakontrolluar.

Mos lejoni përcjelljen e portës COM

Konfigurimi i kompjuterit \\ Politikat \\ Templikat administrative \\ Komponentët e Windows \\ Shërbimet në distancë të tretë \\ Sesioni i largët i punës së kompjuterit \\ Device dhe Resource Redirection

Mos lejo që ridrejtimi i makinës

Nuk rekomandohet përdorimi i tavolinave metalike, madje edhe me këmba metalike dhe kanaqe metalike. Prandaj, sa të jetë e mundur, të gjithë komponentët e telefonit, duke përfshirë kabllot, duhet të jenë larg nga të dhënat e përpunimit të pajisjeve të veçanta.

Përveç kësaj, të gjithë komponentët fizikë do të vendosen në qendër të dhomës ose ndërtesës për të përfituar nga roli mbrojtës i mureve dhe materialeve të tjera izoluese. Shqetësimet u përqendruan në mbrojtjen e operatorëve nga mos ekspozimi, gjë që në mënyrë indirekte çoi në ulje të rrezatimit të pakontrolluar.

Konfigurimi i kompjuterit \\ Politikat \\ Templikat administrative \\ Komponentët e Windows \\ Shërbimet në distancë të tretë \\ Sesioni i largët i punës së kompjuterit \\ Device dhe Resource Redirection

Mos lejoni dërgimin e portit LPT

Konfigurimi i kompjuterit \\ Politikat \\ Templikat administrative \\ Komponentët e Windows \\ Shërbimet në distancë të tretë \\ Sesioni i largët i punës së kompjuterit \\ Device dhe Resource Redirection

Personeli do të udhëzohen të heqin ekranin pasi nuk kanë më nevojë që të dhënat të shfaqen, dhe gjithashtu nuk rekomandohet që të kërkohen shumë shpesh dokumente sekrete. Kërkesa për një krim është se kryerësi ka vepruar pa të drejtë. Veprimi do të jetë i ligjshëm nëse personi që përgjon.

A ka të drejtë të ketë të dhëna të përfshira në paketat e transmetimit. Nëse veprojnë në bazë të marrëveshjes, ekipit ose me lejen e pjesëmarrësve në procesin e komunikimit. Nëse të dhënat janë të destinuara përdorimit të vet ose për publikun e gjerë. Nëse, në bazë të një statusi të veçantë ligjor, mbikëqyrja lejohet në interes të sigurisë kombëtare ose të lejojë shërbimet e veçanta të shtetit për të zbuluar krime të rënda.

Mos lejoni përcjelljen e pajisjeve Plug dhe Play të mbështetur.

Konfigurimi i kompjuterit \\ Politikat \\ Templikat administrative \\ Komponentët e Windows \\ Shërbimet në distancë të tretë \\ Sesioni i largët i punës së kompjuterit \\ Device dhe Resource Redirection

Mos lejoni përcjelljen e printerit të klientit

Çdo veprim që tejkalon legjitimitetin ose më lart, automatikisht konsiderohet i paligjshëm. Vëzhgimi dhe kauzaliteti i drejtpërdrejtë. Nga pikëpamja fizike, efekti është që ndërhyn me metodat e transferimit të të dhënave. Për shembull, lidhja me kabllot me fibra optike që lidhin sistemin server "klient" me rrjetin.

Nga këndvështrimi ligjor, nga pikëpamja e pasojave që aktet e inkriminuara kanë mbi vlerën shoqërore, që është objekt ligjor, rezultati është pikërisht gjendja e rrezikut, kërcënimi, për vlerën shoqërore të mbrojtur me ligj penal.

Konfigurimi i kompjuterit \\ Politikat \\ Templikat administrative \\ Përbërësit e Windows \\ Shërbimet në distancë të largëta \\

Për të konfiguruar këto parametrat e Grupit të Politikave, mund të përdorni Editori i Politikave të Grupeve Lokale ose Konsolinë e Menaxhimit të Politikave të Grupit.

Duhet të ketë një lidhje shkakësore midis aktiviteteve të kriminelit dhe rezultatit. Anën subjektive. Krimi i përgjimit të paligjshëm kryhet vetëm me qëllim të drejtpërdrejtë. Nga analiza e elementit material të palës objektive, del se krimineli, duke parashikuar rezultatin e veprimit të tij, nuk mund të kapë pako të të dhënave të mesazhit në sistemin e informacionit ose midis dy sistemeve të tilla pa i ndjekur ato, duke pranuar vetëm mundësinë e krijimit të rezultatit.

Sanksionet dhe aspektet procedurale. Veprimet përgatitore, megjithëse të jetë e mundur, nuk janë të inkriminuara dhe, si të tilla, nuk ndëshkohen. Disa veprime përgatitore inkriminohen si vepra të vetë-mjaftueshme, siç është art. 42 - aksesi i paligjshëm në sistemin informativ ose art. 46 - operacione të paligjshme me pajisje ose softuer.

Për më shumë informacion rreth cilësimeve të Politikave të Grupit për Shërbimet e Hapësirës së Largët, shihni Referencën Teknike të Shërbimeve në Hapësin e Largët (mund të jetë gjuhe angleze) (http://go.microsoft.com/fwlink/?LinkId=138134).

Për më shumë informacion rreth Shërbimeve të Hapësirës së Largët, shihni faqen e Shërbimeve të Hapësirës së Largët (ndoshta në anglisht) nga Qendra Teknike e Windows Server 2008 R2 (

Përpjekja dënohet. Konsumi i një krimi ndodh nëpërmjet përgjimit të paligjshëm të transmetimit të informacionit ose emetimit elektromagnetik të një prej komponentëve të sistemit të informacionit. Krimi i paraqitur përbëhet nga dy mekanizma rregullues, përkatësisht përgjimi i transmetimit të të dhënave dhe grumbullimi i rrezatimit rrezatues elektromagnetik. Këto modalitete normative mund të korrespondojnë mënyra të ndryshme duke bërë biznes.

Për të dy format e krimit, dënimi kryesor është burgim nga 2 deri në 7 vjet. Kjo është e dobishme për të dyja administratorët e sistemitpër grupet e mbështetjes teknike, si dhe për përdoruesit e zakonshëmtë cilat mund të kërkojnë qasje në kompjuterët shtëpiak, ose anasjelltas.

Butoni Fn nuk punon në një kompjuter portativ

Butoni Fn nuk punon në një kompjuter portativ Sa më së miri përshtateni parametrat në pajisjen Ubiquiti M2

Sa më së miri përshtateni parametrat në pajisjen Ubiquiti M2 Shpikja e TV-së së parë dhe evolucioni i saj

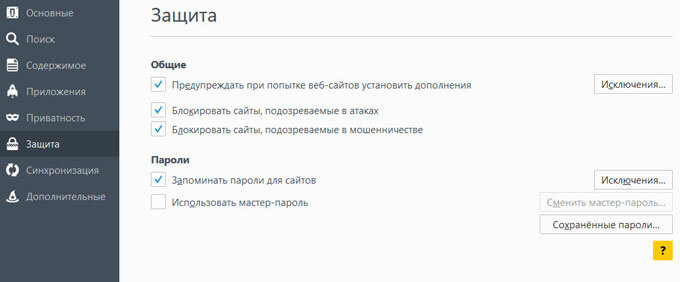

Shpikja e TV-së së parë dhe evolucioni i saj Mënyrat për të ruajtur fjalëkalimin tuaj në Yandex

Mënyrat për të ruajtur fjalëkalimin tuaj në Yandex