Administratori i sistemit ka ndaluar përdorimin e kredencialeve të ruajtura të identifikimit. kontrollojnë të drejtat e një llogarie administratori

Deri më sot, rrjeti ka qindra, dhe ndoshta edhe mijëra llogari administratori. A keni kontroll mbi të gjitha këto llogari, dhe ae dini se çfarë mund të bëjnë?

Pse duhet të monitoroj llogaritë e administratorit?

Nëse jeni administrator windows Networking, dhe një shumicë e tillë, atëherë vëmendja juaj e ngushtë duhet t'i drejtohet ndërmarrjes korporative të Active Directory. Me të gjitha këto shqetësime në lidhje me sigurinë e kontrolluesve të fushave, serverëve, shërbimeve, aplikacioneve dhe lidhjes me internet, ka shumë pak kohë për të siguruar që llogaritë e administratorit tuaj të monitorohen në mënyrë korrekte.

Arsyet për monitorimin e këtyre llogarive janë të mëdha. Së pari, mund të ketë mijëra llogari të tilla në rrjetet e mëdha ose të mesme, kështu që gjasat që këto llogari të dalin jashtë kontrollit janë të larta. Së dyti, shumica e kompanive u mundësojnë përdoruesve të zakonshëm që të kenë qasje llogari administratori lokal, i cili mund të shkaktojë probleme. Së treti, me llogarinë e administratorit origjinal është e nevojshme të merret me kujdes, kështu që kufizimi i privilegjeve është një masë e shkëlqyeshme parandaluese.

Sa llogari administratori keni?

Për t'iu përgjigjur kësaj pyetjeje, është e nevojshme të bëjmë disa llogaritje (siç do të thoshte Jethro Bodine). sepse çdo kompjuter me një sistem operativ Windows ka një llogari administratori lokale, atëherë ne do të fillojmë nga këtu. Këto kompjutera përfshijnë Windows NT, 2000, XP dhe Vista. Sigurohuni që të përfshini të gjithë kompjuterët e klientëve që përdoren nga administratorët, zhvilluesit, punonjësit dhe madje edhe në dhomën e serverit ose në pajisjet e aplikimit. Nëse keni kioska, kompjutera provë, stacione të centralizuara, etj, atëherë të gjitha duhet të përfshihen në llogaritjen tonë. Ju nuk duhet të llogarisni llogaritë e përdoruesve, sepse numri i pajisjeve nuk mund të korrespondojë me numrin e përdoruesve.

Tani ju duhet të konsideroni numrin e serverëve që keni. Kjo listë nuk duhet të përfshijë ende kontrollorët e domenit. Nga të gjithë serverat tuaj, ju duhet të shpërndani serverat që kryejnë detyrat e mëposhtme: ruajtjen e të dhënave, serverin për printim, serverin e aplikacionit, serverin e postës, serverin e zyrës etj. Secili nga këta servera ka një SAM lokale dhe prandaj ekziston një llogari administratori lokal. Kjo llogari nuk mund të përdoret shumë shpesh, por kjo mund të jetë një arsye edhe më e rëndësishme për të cilën është e nevojshme për të monitoruar të drejtat e saj.

Së fundi, duhet të konsideroni kontrollorët e domenit. Këtu ke një llogari shumë të rëndësishme administratori - kjo është një llogari që kontrollon Active Directory. Ky llogari administratori jo vetëm që kontrollon Active Directory, por menaxhon edhe domenin rrënjë, si dhe llogarinë e administratorit të korporatës. Nëse keni më shumë se një domen, atëherë duhet të keni një llogari administratori për secilën domen. Llogaria përkatëse e administratorit është e vlefshme vetëm në domenin në të cilin është pritur, por është ende një llogari shumë e rëndësishme.

Kufizimi i të drejtave të identifikimit

Nuk ka shumë kufizime fizike të privilegjeve të hyrjes për këto llogari administratori. Megjithatë, këto llogari nuk duhet të përdoren çdo ditë. Prandaj, është e nevojshme të merren masa për të kufizuar përdorimin e tyre. Zgjedhja e qartë është që të kufizohet numri i përdoruesve që njohin fjalëkalimet për këto llogari. Për llogaritë administratore të shoqëruara me Active Directory, do të ishte një ide e mirë për të zhvilluar një proces për caktimin e fjalëkalimeve kur asnjë përdorues nuk e di të gjithë fjalëkalimin. Kjo mund të bëhet lehtë kur dy administratorë të ndryshëm hyjnë në një pjesë të fjalëkalimit dhe pastaj dokumentojnë këtë pjesë. Nëse kjo llogari është e nevojshme ndonjëherë, atëherë është e nevojshme të merrni të dyja pjesët e fjalëkalimit. Një tjetër mundësi është që të përdoret programi për të gjeneruar automatikisht një fjalëkalim, i cili ju lejon të gjeneroni një fjalëkalim kompleks.

Kufizimi i qasjes në llogarinë e administratorit lokal

Pavarësisht nëse ju lejojnë përdoruesit e zakonshëm për të hyrë në workstation e tyre apo jo, ju keni për të kufizuar aksesin e tyre në llogari lokale Administrator. Dy mënyra të thjeshta për ta bërë këtë janë ndryshimi i emrit të llogarisë së administratorit lokal dhe shpesh ndryshimi i fjalëkalimit për të. Ekzistojnë objekte të Politikës së Grupit për secilën prej këtyre cilësimeve. parametër i parë është vendosur në kompjuterin Konfigurimi | e Windows Settings | parametrat e sigurisë | politikave lokale | Opsionet e sigurisë, siç tregohet në Figurën 1. politikë, e cila duhet të jetë ngritur quajtur Llogaritë: Rename llogari administratori.

Figura 1: Politika për modifikimin e pronës së llogarisë lokale të administratorit

Politika e dytë që ju doni të konfiguroni, është pjesë e një seri të re të settings politikave (suitë e settings politikave), i cili do të shfaqet në vitin 2007. Kjo politikë është pjesë e një grupi të quajtur nga hartuesit e politikave suite, dhe është e vendosur në kompjuterin Konfigurimi | e Windows Settings | Control Panel | përdoruesve lokalë dhe Grupet, siç tregohet në Figurën 2.

Figura 2: Politika për rivendosjen e fjalëkalimit për llogaritë administratore lokale Administrator account

Shënim: Kjo politikë nuk e pengon një përdorues të zakonshëm që të monitorojë vazhdimisht këtë llogari, sepse e vetmja mënyrë për ta bërë këtë është largimi përdorues i zakonshëm nga grupi i administratorëve.

Kufizimi i aksesit në rrjet

Siç të gjithë e dinë (por jo gjithkush kujton), llogaria e administratorit nuk duhet të përdoret në baza ditore. Për këtë arsye, nuk ka nevojë të konfiguroni rrjetin për të lejuar hyrjen në rrjet nën këtë llogari. një një mënyrë e mirë kufizimi për këtë llogari është çaktivizimi i llogarisë së administratorit nga qasja në serverat dhe kontrollorët e domenit në rrjet. Kjo mund të bëhet me lehtësi duke ngritur GPO. Ky cilësim është GPO Kompjuterike Configuration | Dritaret Settings | Settings sigurisë | Politikat Lokale | Të drejtat e përdoruesit Caktimi, siç tregohet në figurën 3. Politikat që ju duhet të konfiguroni quajtur mohojnë qasjen në këtë kompjuter nga Rrjeti (mohojnë qasjen në këtë kompjuter nga rrjeti) .

Figura 3: Politika për ndalimin e administratorit nga qasja në kompjuter nga rrjeti

Cilësime të tjera

Ju gjithashtu mund të kufizoni qasjen në llogarinë e administratorit brenda korporatës. Shembuj të tjerë ku mund të kufizoni qasjen:

- Mos përdorni një llogari administratori si një llogari shërbimi

- Mos lejoni hyrjen në shërbimet e terminalit në serverat dhe kontrollorët e domenit

- Mos i lejoni Administratorëve mundësinë për t'u identifikuar si një shërbim në serverat dhe kontrollorët e domenit

- Çaktivizoni llogarinë e administratorit si një punë grumbull

Këto cilësime do të kufizojnë vetëm fushën e llogarisë së administratorit mbi kompjuterat në rrjet. Këto cilësime nuk e ndalojnë një përdorues me të drejtat e administratorit të konfigurimit të këtij aksesi. Në këtë rast, duhet të konfiguroni auditimin për të konfiguruar llogarinë e administratorit dhe gjithashtu të kontrolloni kur kjo llogari është përdorur për t'u identifikuar dhe përdorur të drejtat e përdoruesit. Përsëri, këto cilësime mund të kryhen duke përdorur GPO. Këto cilësime mund t'i gjeni në Konfigurimin e Kompjuterit | Rregullimet e Windows | Cilësimet e Sigurisë | Politikat Lokale | Politika e Auditimit, siç tregohet në Figurën 4.

Figura 4: Politika për konfigurimin e auditimit për menaxhimin dhe përdorimin e llogarisë

përmbledhje

Llogaria e administratorit është llogaria më e rëndësishme që ekziston në botën e sistemit operativ Windows. Kjo llogari është aq e fuqishme sa që nuk duhet ta përdorni atë derisa të ekzistojë një nevojë e vërtetë, siç është rivendosja e emergjencës ose konfigurimi fillestar. Për të kufizuar qëllimin e kësaj llogarie, mund të bëni cilësime të përparuara për të mbrojtur llogarinë tuaj dhe për të hyrë në të. Politikat e grupit janë mekanizmi që përdoret për shpërndarjen e këtyre të drejtave të reduktuara midis të gjithë kompjuterave për të cilat ju duhet të kufizoni të drejtat e administratorit. Pas këtyre settings do të kontrollohet jo vetëm punën e llogari administratori, por edhe mund të zbulojë përpjekjet për kompromis rrjetin tuaj duke përdorur këtë llogari.

Në artikujt e mëparshëm mbi politikat e sigurisë lokale, keni kuptuar parimet e politikave të llogarisë dhe politikave të auditimit. Posedojnë njohuritë e fituara, ju mund të mbrojë në masë të madhe kredencialet e përdoruesit tuaj, dhe udhë përpjekjet paautorizuar qasje. Ia vlen të përmendet që përdoruesit nuk kanë bazë të mjaftueshme të njohurive për të siguruar sigurinë dhe madje edhe përdoruesit e zakonshëm mund të jetë e privilegjuar të mjaftueshme për të dëmtuar sistemin tuaj, dhe madje edhe kompjutera në intranet tuaj. Shmangur probleme të tilla ndihmojnë të politikave të sigurisë detyrë lokale të të drejtave të përdoruesit, e cila është, në fakt, do të diskutohet në këtë artikull. Me anë të politikave të përdoruesit detyrës të drejta, ju mund të përcaktojë për të cilat përdoruesit apo grupet e përdoruesve do të pajisen me të drejta dhe privilegje të ndryshme. Veprojnë me këto politika, ju nuk mund të shqetësuar në lidhje me atë që njerëzit do të kryejnë veprime që ata nuk e vënë. Për të caktuar të drejtat, janë në dispozicion 44 politika të sigurisë, zbatimi i të cilave do të diskutohet më vonë.

Politikat e Caktimit të të Drejtave të Përdoruesve

Siç u përmend më lart, ekzistojnë 44 politika të sigurisë për caktimin e të drejtave të përdoruesit. Tjetra, ju do të gjeni një politikat e tetëmbëdhjetë të sigurisë që janë përgjegjëse për caktimin e të drejtave të ndryshme për përdoruesit ose grupet në organizatën tuaj.

- Arkivimi i skedarëve dhe direktorive. Me këtë politikë, ju mund të specifikoni cilat përdoruesit ose grupe për kryerjen e operacioneve fotografi backup, directories, çelësat e regjistrit, dhe objekte të tjera që janë të arkivuar. Kjo politikë ju jep akses në lejet e mëposhtme:

- Shfletoni dosjet / Ekzekutoni skedarët

- Përmbajtja e dosjeve / leximi i të dhënave

- Atributet e leximit

- Leximi i atributeve të zgjeruara

- Lejo lejet

- Bllokoni faqet në kujtesë. Duke përdorur këtë politikë të sigurisë, ju mund të specifikoni përdoruesit të veçanta ose grupe që janë të lejuara për të përdorur procesin për të ruajtur të dhënat në memorie fizike për të parandaluar hedhja e të dhënave të kujtesës virtuale në diske.Po parazgjedhje, si në workstations dhe serverat, ka një grup nuk ka leje për këtë.

- Rivendos skedarët dhe drejtoritë. Kjo politikë ju lejon te specifikoni përdoruesit dhe grupet që mund të kryejnë shërimin e dosjeve dhe dosjet, duke anashkaluar dosjet e bllokuara, directories, çelësat e regjistrit dhe objekte të tjera të vendosura në versionet e arkivuara faylov.Na workstations dhe serverat e të dhënave privilegjet e dhëna për grupe "Administratorët" dhe "Operatorët e Rikthimit", dhe në kontrollorët e domain - "Operatorët e Rikthimit" dhe "Operatorët e serverëve".

- Identifikohu si një punë grumbull. Kur keni krijuar një punë duke përdorur Scheduler punë, sistemi operativ shkrimet e përdoruesit në si një input të përdoruesit grumbull. Kjo politikë lejon grupin ose një përdorues të veçantë për të hyrë brënda në përdorimin e parazgjedhur metoda.Po si workstations, dhe kontrolluesit domain, këto privilegje dhënë grupeve "Administratorët" dhe "Operatorët e Rikthimit".

- Identifikimi si shërbim. Identifikohen disa shërbime të sistemit sistem operativ nën llogari të ndryshme. Për shembull, shërbim Windows Audio drejtuar nën llogari "Shërbimi Lokal", shërbim "Telefoni" përdor një llogari Shërbimi i Rrjetit. Kjo politikë e sigurisë përcakton se cilat llogari të shërbimit mund të regjistrohen një proces si parazgjedhje sluzhby.Po si workstations dhe serverat, asnjë prej grupit nuk kanë leje.

- Kryeni detyra të mirëmbajtjes së volumit. Duke përdorur këtë politikë, ju mund të specifikoni përdoruesit ose grupet anëtarët e të cilëve mund të kryejnë operacione të destinuara për servisimin e volumeve. Përdoruesit që kanë privilegje të tilla, kanë të drejtë për të lexuar dhe të modifikojë të dhënat e kërkuara pas zbulimit të dosjeve të tjera, ata gjithashtu mund të kërkoni disqe dhe të shtoni fotografi në kujtesën e përdorur nga default tjetër dannymi.Po, këto të drejta kanë vetëm administratorët workstations dhe kontrollorëve domain.

- Shtoni workstations në domenin. Kjo politikë është përgjegjëse për lejimin e përdoruesve ose grupeve për të shtuar kompjuterë në domenin e Active Directory. Një përdorues me këto privilegje mund të shtoni domain për dhjetë kompyuterov.Po default, të gjithë përdoruesit vërtetuara në një kontrollues domain mund të shtoni deri në dhjetë kompjuterë.

- Qasja në menaxherin e kredencialeve në emër të telefonuesit të besuar. Menaxheri i kredencialeve është një komponent që është i dizajnuar për të ruajtur kredencialet, siç janë emrat e përdoruesit dhe fjalëkalimet e përdorura për tu identifikuar në faqet e internetit ose në kompjuterë të tjerë në rrjet. Kjo politikë është përdorur nga Menaxheri kredenciale gjatë backup dhe shërim, dhe kjo nuk është e dëshirueshme që të sigurojë polzovatelyam.Po parazgjedhur, si në workstations dhe serverat, asnjë nga grupi nuk kanë leje.

- Përdorimi i kompjuterit nga rrjeti. Kjo politikë e sigurisë është përgjegjëse për lejimin e përdoruesve të kompjuterit për t'u lidhur me përdoruesit ose grupet e specifikuara në rrjet. Në workstations dhe serverat, këto privilegje u jepen grupeve "Administratorët" dhe "Operatorët e Rikthimit", "Përdoruesit" dhe "Të gjithë". Në kontrollorët e domain - "Administratorët", "Përdorues të verifikuar", "Kontrollorët e Domainëve të Ndërmarrjeve" dhe "Të gjithë".

- Mbyllni sistemin. Duke përdorur këtë rregullim të politikave, mund të përpiloni një listë të përdoruesve të cilët kanë të drejtë të përdorin komandën "Përfundimi i punës" pas identifikimit të suksesshëm.Në workstations dhe serverë, këto privilegje u jepen grupeve "Administratorët", "Operatorët e Rikthimit" dhe "Përdoruesit" (vetëm në workstations), dhe në kontrolluesit e domain - "Administratorët", "Operatorët e Rikthimit", "Operatorët e serverëve" dhe "Operatorët e Printimit".

- Ngarkoni dhe shkarkoni drejtuesit e pajisjes. Me ndihmën e politikës aktuale, ju mund të specifikoni përdoruesit të cilët do të jepet e drejta për të dinamike të ngarkesës dhe çngarkoj drejtuesit pajisje në mënyrë të kernel, dhe kjo politikë nuk vlen për PnP-ustroystva.Na workstations dhe serverat privilegjet e të dhënave të dhëna për grupe "Administratorët", dhe në kontrollorët e domain - "Administratorët" dhe "Operatorët e Printimit".

- Zëvendësoni shenjën e nivelit të procesit. Duke përdorur këtë politikë të sigurisë, ju mund t'i kufizoni përdoruesit ose grupet nga përdorimi i funksionit të Krijuesit CreateProcessAsUser në mënyrë që një shërbim të mund të kryejë një funksion, proces ose shërbim tjetër. Vlen të kushtohet vëmendja për faktin se një aplikim i tillë si "Task Scheduler" Për punën e tij, ai përdor të dhënat e privilegjit. Për të paracaktuar, si në workstations dhe në kontrollorët e domain, këto privilegje u jepen llogarive Shërbimi i Rrjetit dhe "Shërbimi Lokal".

- Mos lejoni të hyni në shërbime përmes Remote Desktop Services. Me këtë politikë të sigurisë, ju mund të ndaloj përdoruesit ose grupe të hyjnë në sistemin si parazgjedhje një desktop në distancë klientit stolov.Po, si në workstations dhe serverat, të gjithë janë të lejuar për të hyrë brënda në si një klient të largët desktop.

- Ndalo identifikimin lokal. Kjo politikë parandalon hyrjen e përdoruesve ose grupeve individuale. Për të paracaktuar, të gjithë përdoruesit lejohen të hyjnë në sistem.

- Ndryshimi i etiketës së objekteve. Në sajë të kësaj detyre të politikave të të drejtave, ju mund të lejojë përdoruesit të specifikuara ose të grupeve të ndryshuar etiketat e objekteve integritetin e përdoruesve të tjerë, të tilla si fotografi, çelësat e regjistrit, ose protsessy.Po default, askush nuk është e lejuar për të ndryshuar etiketat e objekteve.

- Ndryshoni ambientin e prodhuesit. Duke përdorur këtë politikë të sigurisë, ju mund të specifikoni përdoruesit ose grupet që do të jenë në gjendje të lexojnë variablat e mjedisit hardware. Hardware mjedis të ndryshueshëm - kjo është Parametrat janë ruajtur në kujtesën jo-paqëndrueshme kompjuter, arkitektura e të cilit është e ndryshme nga workstations x86.Na dhe kontrollorëve domain, të dhënat e parazgjedhur privilegjet e dhënë për grupe "Administratorët".

- Ndryshimi i kohës së sistemit. Kjo politikë është përgjegjëse për ndryshimin e kohës së sistemit. Duke ofruar kjo e drejtë përdoruesit ose grupet, përveç që ju lejojnë të ndryshoni datën dhe orën e orës së brendshme, lejoni që ata të ndryshojnë kohën korresponduese të ngjarjeve të monitoruara në të parakohshme "Shikuesi i ngjarjes"Në workstations dhe servers, këto privilegje u janë dhënë grupeve "Administratorët" dhe "Shërbimi Lokal", dhe në kontrollorët e domain - "Administratorët", "Operatorët e serverëve" dhe "Shërbimi Lokal".

- Ndryshimi i zonës orare. Me ndihmën e politikës aktuale të sigurisë, ju mund të specifikoni cilat përdoruesit ose grupe janë të lejuara për të ndryshuar zonën kohore e kompjuterit tuaj për të shfaqur kohën lokale, e cila është shuma e kompjuterit dhe orën kompensuar workstations poyasa.Na dhe kontrollorëve, default domenin kohor sistemit të të dhënave Privilegjet e dhëna për grupet "Administratorët" dhe "Përdoruesit".

Në workstations dhe servers, këto privilegje u janë dhënë grupeve "Administratorët" dhe "Operatorët e Rikthimit", dhe në kontrollorët e domain - "Operatorët e Rikthimit" dhe "Operatorët e serverëve".

Aplikimi i politikave që caktojnë të drejtat e përdoruesit

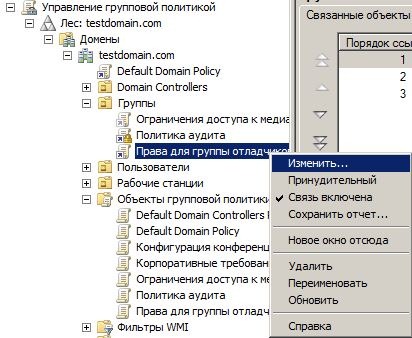

Në këtë shembull, do t'ju tregoj se si t'i caktoni lejet njërit prej grupeve të organizatës suaj në kontrolluesin e domenit. Bëni si më poshtë:

përfundim

Në këtë artikull, ne vazhduam të studiojmë politikat e sigurisë, domethënë, të mësonim rreth politikave për caktimin e të drejtave të përdoruesit. Me politikat e caktimit të të drejtave të përdoruesit, ju mund të përcaktoni për veten se cilat përdorues ose grupe përdoruesish do të lejohen privilegje dhe privilegje të ndryshme. 18 nga 44 politikat e sigurisë janë përshkruar në detaje. Në shembullin në artikull, gjithashtu mësuat si të aplikoni të dhënat e politikave në organizatë. Në artikullin vijues, do të mësoni politikat që menaxhojnë shkrimet e ngjarjeve.

Kur lidheni me një desktop të largët përmes RDP, është e mundur që të ruani kredencialet në mënyrë që të mos hyni në çdo kohë. Por ka një finesë. Pra, nëse ju lidheni me një kompjuter në domenin, në një kompjuter në një workgroup, atëherë përdorni të dhënat e ruajtura nuk do të ketë sukses, dhe ju do të merrni një mesazh në lidhje me këtë përmbajtje:

"Administratori i sistemit ka ndaluar përdorimin e kredencialeve të ruajtura për t'u kyçur në kompjuterin e largët, meqë vërtetësia e tij nuk është vërtetuar plotësisht. Futni kredencialet e reja. "

Fakti është se kursimi i kredencialeve kur lidhet kompjuter të largët është e ndaluar nga politikat e domenit të paracaktuar. Megjithatë, kjo gjendje e çështjeve mund të ndryshohet.

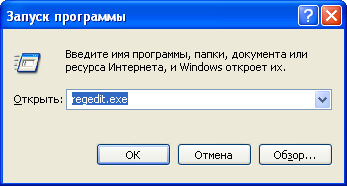

Në kompjuterin nga i cili bëhet lidhja, klikoni Win + R dhe futni komandën gpedit.msc, pastaj kliko OK. Përveç kësaj, mund të keni nevojë të futni fjalëkalimin e administratorit ose ta konfirmoni, në varësi të tyre.

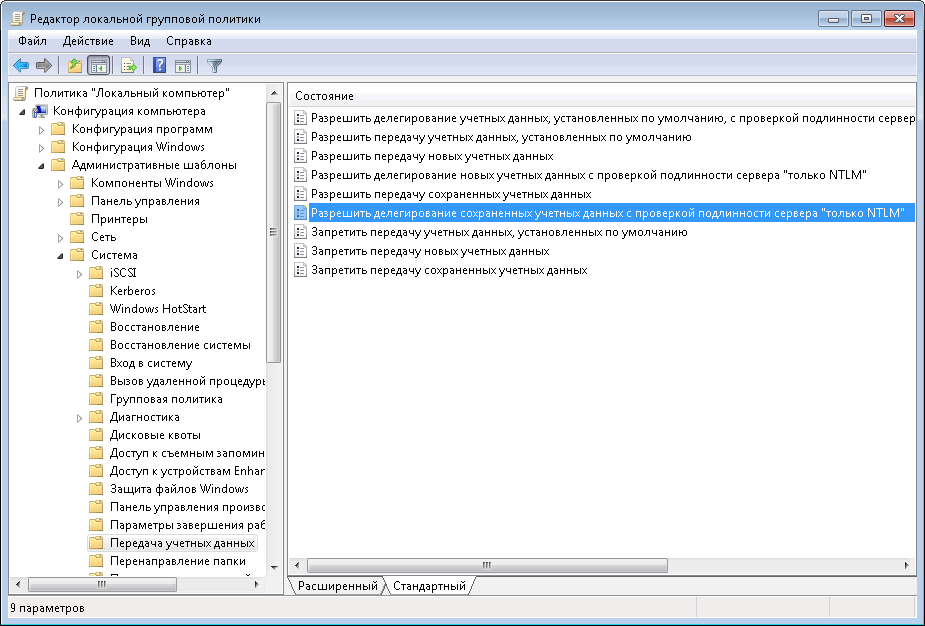

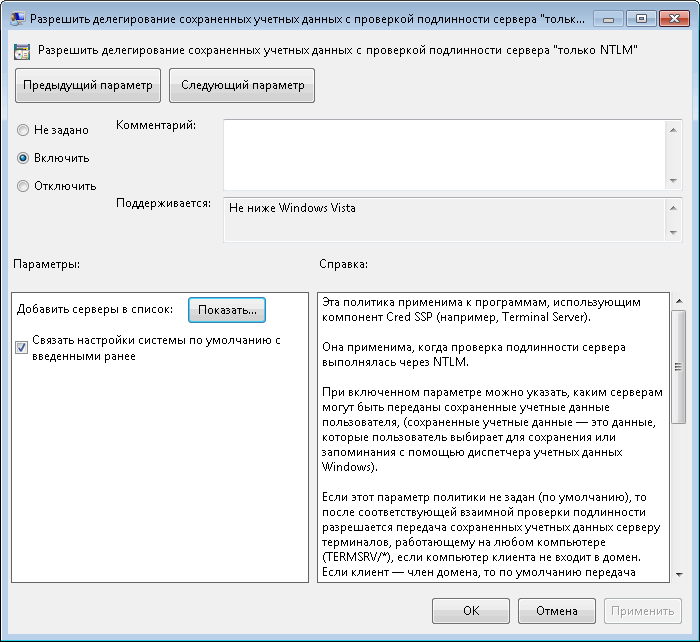

Në dritaren e redaktorit të Politikës së Grupit lokal që hapet, shko te Templates Administrative -\u003e System -\u003e Credentials Transferimi. Ne jemi të interesuar në politikën Lejo delegacion kredencialet e ruajtura për të vërtetuar serverin "Vetëm NTLM" (në Engl. Version Lejo letrat kredenciale Delegimi ruhen me NTLM-vetëm Server Authentication).

Ne mundësojmë politikat, pastaj klikoni butonin Trego për të shtuar serverat në të cilën do të lidheni.

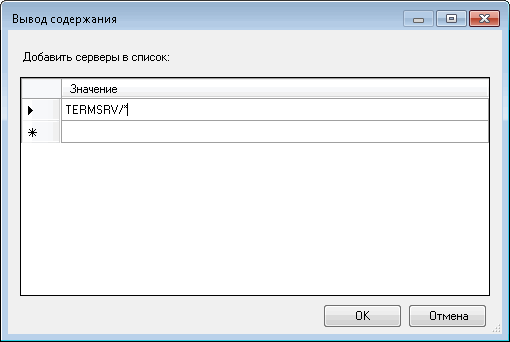

Ju mund të plotësoni listën në disa mënyra. Për shembull:

TERMSRV / remote_pk - ju lejojmë të ruani kredencialet për një kompjuter të veçantë;

TERMSRV / *. Contoso.com - lejojmë ruajtjen e të dhënave për të gjithë kompjuterët në domenin contoso.com;

TERMSRV / * - lejojmë ruajtjen e të dhënave për të gjithë kompjuterat pa përjashtim.

Warning: përdorni letra të mëdha në TERMSRV, si në shembullin. Nëse specifikohet një kompjuter specifik, vlera e remote_pc duhet të jetë krejtësisht përkojnë me emrin e futur në fushën "Kompjuter" të desktopit të largët.

Plotësimi në listën klikoni OK dhe mbyllni redaktorin e politikave të grupit. Hapni komandën e komandës dhe përditësoni politikat me komandën gpupdate / force. Të gjithë ju mund të lidheni.

Dhe më shumë. Duke përdorur politikat e grupeve lokale, ne ju lejojmë të ruani kredencialet vetëm në një kompjuter të caktuar. Për disa kompjuterë, është më mirë të krijoni një OU të veçantë në domenin dhe të lidhni politikën përkatëse të domenit me të.

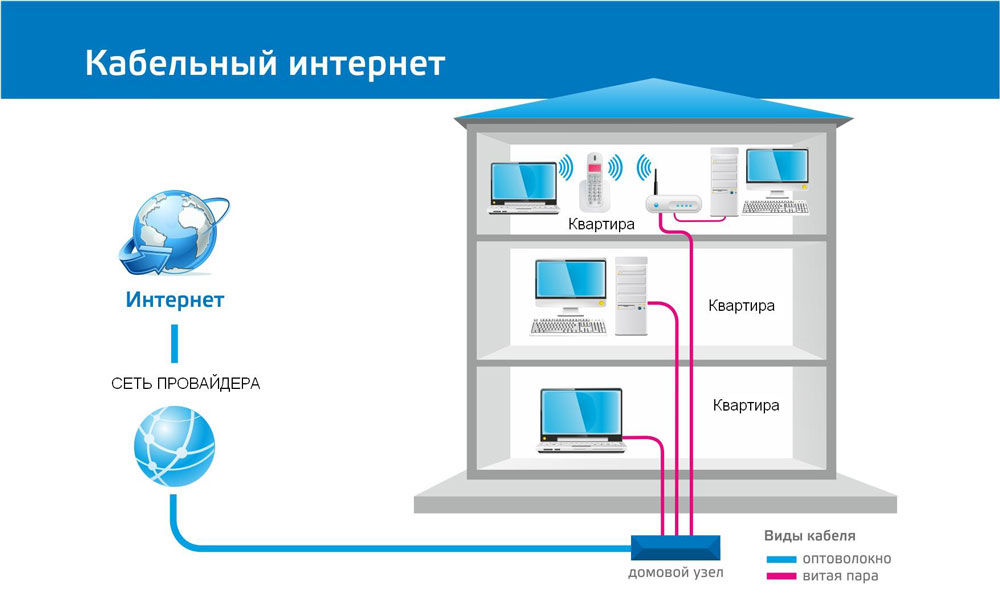

Interneti nuk punon me kabllo

Interneti nuk punon me kabllo Si të lëvizni desktopin dhe dokumentet e mia në disk "D: \\

Si të lëvizni desktopin dhe dokumentet e mia në disk "D: \\ NanoStation M2: konfigurimi, manuali, rishikimi, specifikimet dhe komente

NanoStation M2: konfigurimi, manuali, rishikimi, specifikimet dhe komente Si të paguash për një çerdhe përmes një banke të lëvizshme online të kursimit

Si të paguash për një çerdhe përmes një banke të lëvizshme online të kursimit