सहेजे गए प्रमाण-पत्रों का उपयोग करने के लिए निषिद्ध। व्यवस्थापक खाता नियंत्रण

आरडीपी के माध्यम से रिमोट डेस्कटॉप से कनेक्ट करते समय, क्रेडेंशियल को सहेजना संभव है ताकि उन्हें हर बार दर्ज न किया जा सके। लेकिन एक subtlety है। इसलिए, यदि आप किसी वर्कग्रुप में किसी कंप्यूटर में किसी कंप्यूटर से कंप्यूटर से कनेक्ट कंप्यूटर से कनेक्ट होते हैं, तो आप सहेजे गए डेटा का उपयोग करने में सक्षम नहीं होंगे, और आपको निम्न के जैसा संदेश मिलेगा:

परिणाम फ़ाइल के रूप में वापस कर दिया गया है। इस कमांड का उपयोग करते समय, निम्नलिखित नोट करें। एक्सटेंशन निर्दिष्ट करता है कि क्या लौटाया जाता है। । वास्तविक समय में उपयोग के लिए कैश साफ़ करना। उस सर्वर पर प्रारंभिक व्यवस्थापकीय उपयोगकर्ता बनाएं जिसमें विशिष्ट प्रशासनिक उपयोगकर्ता न हो।

नोट। यदि सर्वर स्थानीय प्रमाणीकरण का उपयोग करने के लिए कॉन्फ़िगर किया गया है, तो आदेश केवल स्थानीय डोमेन नाम देता है। उन साइटों की एक सूची देता है जहां कनेक्टेड उपयोगकर्ता संबंधित है। दर्ज करने के लिए, आपको सर्वर पर बनाए गए उपयोगकर्ता का उपयोगकर्ता नाम और पासवर्ड दर्ज करना होगा। उपयोगकर्ताओं के लिए भूमिकाओं और साइट अधिकारों की परिभाषा में। यदि सर्वर 80 से अधिक पोर्ट का उपयोग करता है, तो आपको इसे निर्दिष्ट करना होगा।

"सिस्टम प्रशासक ने दूरस्थ कंप्यूटर में लॉग इन करने के लिए संग्रहीत क्रेडेंशियल्स के उपयोग पर प्रतिबंध लगा दिया है, क्योंकि इसकी प्रामाणिकता पूरी तरह से सत्यापित नहीं है। नए प्रमाण पत्र दर्ज करें। "

तथ्य यह है कि रिमोट कंप्यूटर से कनेक्ट करते समय बचत प्रमाणपत्र डिफ़ॉल्ट डोमेन नीतियों द्वारा प्रतिबंधित है। हालांकि, इस स्थिति को बदला जा सकता है।

यदि आप पासवर्ड निर्दिष्ट नहीं करते हैं, तो आपसे अनुरोध करने के लिए कहा जाएगा। डिफ़ॉल्ट रूप से, यदि आप कोई पुस्तक प्रकाशित करते हैं, तो कार्यपुस्तिका में सभी कार्यपत्रक उपयोगकर्ता नाम या डेटाबेस पासवर्ड के बिना प्रकाशित किए जाएंगे। मूल रूप से कार्यपुस्तिका या डेटा स्रोत को आवंटित अधिकारों को उस परियोजना से कॉपी किया जाता है जिसमें फ़ाइल प्रकाशित होती है। फ़ाइल प्रकाशित होने के बाद प्रकाशित संसाधन के लिए अनुमतियां बदला जा सकता है।

यदि कार्यपुस्तिका में कस्टम फ़िल्टर हैं, तो आपको थंबनेल विकल्पों में से एक निर्दिष्ट करना होगा। निर्दिष्ट परियोजना के लिए नमूना कार्य नमूने प्रकाशित करता है। कोई मौजूदा नमूना बदल दिया जाएगा। निर्दिष्ट पुस्तक या डेटा स्रोत से संबंधित चयनों का पूर्ण या वृद्धिशील अद्यतन करता है।

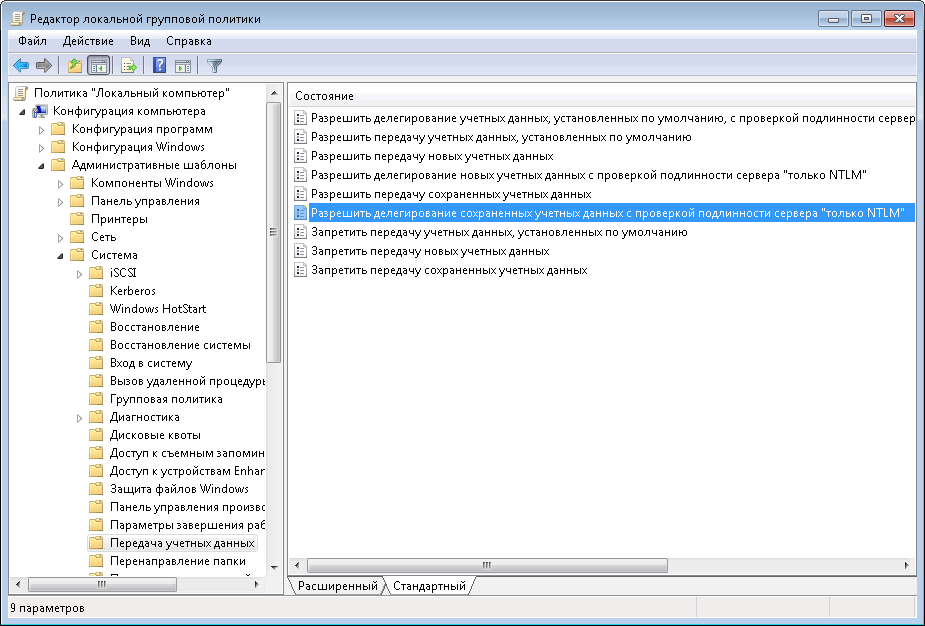

जिस कंप्यूटर से आप कनेक्ट कर रहे हैं, उस पर क्लिक करें विन + आर और आदेश दर्ज करें gpedit.mscफिर ठीक क्लिक करें। इसके अतिरिक्त, आपको व्यवस्थापक पासवर्ड दर्ज करना होगा या इसकी पुष्टि करनी होगी।

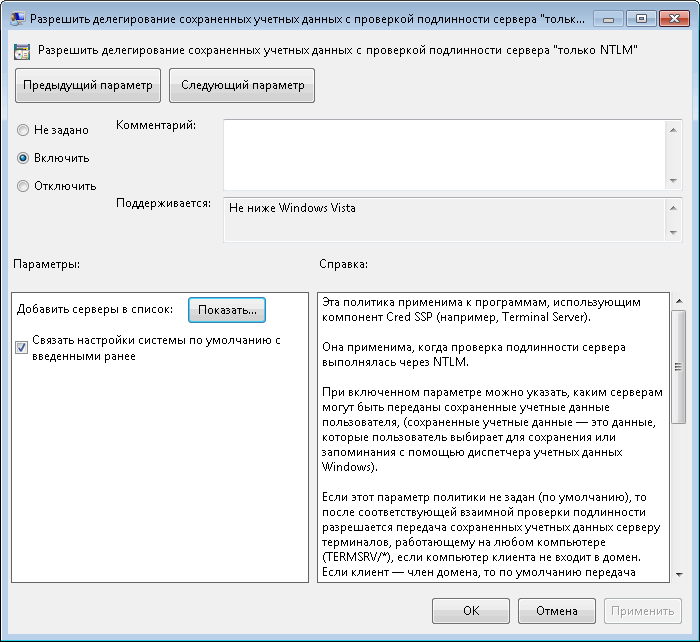

स्थानीय समूह नीति संपादक की खुली खिड़की में, प्रशासनिक टेम्पलेट्स -\u003e सिस्टम -\u003e पासिंग प्रमाणपत्र अनुभाग पर जाएं। हम पॉलिसी में रूचि रखते हैं सर्वर प्रमाणीकरण "केवल एनटीएलएम" के साथ संग्रहीत क्रेडेंशियल्स के प्रतिनिधिमंडल को अनुमति दें (एनटीएलएम-केवल सर्वर प्रमाणीकरण के साथ सहेजे गए प्रमाण-पत्रों को सहेजने की अनुमति के अंग्रेजी संस्करण में)।

यह आदेश कार्यपुस्तिका या डेटा स्रोत का नाम रिकॉर्ड करता है जैसा कि यह सर्वर पर दिखाई देता है, फ़ाइल के नाम को प्रकाशित होने पर नहीं। इस ऑपरेशन को करने के लिए केवल एक व्यवस्थापक या कार्यपुस्तिका या डेटा स्रोत के मालिक को अनुमति है। निर्दिष्ट समूह से उपयोगकर्ताओं को हटा दें।

निर्दिष्ट अनुसूची चलाएं। सर्वर के रूप में, कैलेंडर का नाम लिखने के लिए एक आदेश बनें। सर्वर पर निर्दिष्ट विन्यास सक्षम करें। वे प्रत्येक कॉन्फ़िगरेशन पर पाए जा सकते हैं जिसे सर्वर रखरखाव पृष्ठ पर देखा जा सकता है। इसे अक्षम करने के लिए, कॉन्फ़िगरेशन नाम के सामने विस्मयादिबोधक चिह्न का उपयोग करें। आप निम्न सेटिंग्स को सक्षम या अक्षम कर सकते हैं।

नीति चालू करें, फिर उन सर्वरों को सूचीबद्ध करने के लिए शो बटन पर क्लिक करें जिन्हें हम कनेक्ट करने जा रहे हैं।

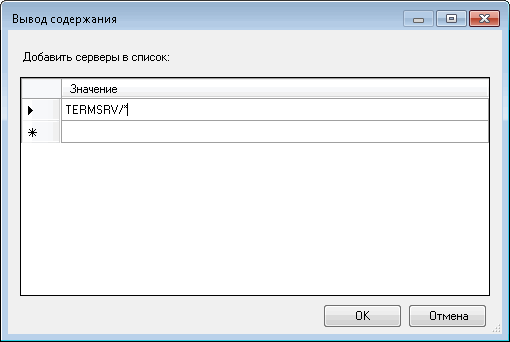

सूची भरने के कई तरीके हैं। उदाहरण के लिए:

अच्छी सुरक्षा अभ्यास

यदि आप उस समूह को सिंक्रनाइज़ करते हैं जिसमें आप सदस्य हैं, तो इस आदेश का उपयोग करके किए गए कोई भी परिवर्तन आपके उपयोगकर्ता पर लागू नहीं होंगे। उदाहरण के लिए, यदि आप किसी समूह में किसी व्यवस्थापक उपयोगकर्ता के अधिकारों को हटाने के लिए इस आदेश का उपयोग करते हैं, तो आप अभी भी कमांड के अंत में एक व्यवस्थापक बनेंगे। सुरक्षा सुधारों के साथ अपने पर्यावरण में सभी कंप्यूटरों को अद्यतित रखें। एक फायदा पतली ग्राहकों को टर्मिनल के रूप में उपयोग करने की क्षमता है, जो आपके लिए कार्य को बहुत सरल बनाता है।

TERMSRV / remote_pc - एक विशिष्ट कंप्यूटर के लिए क्रेडेंशियल सहेजने की अनुमति दें;

TERMSRV / * Contoso.com - हम contoso.com डोमेन में सभी कंप्यूटरों के लिए डेटा सहेजने की अनुमति देते हैं;

TERMSRV / * - अपवाद के बिना सभी कंप्यूटरों के लिए डेटा सहेजने की अनुमति देता है।

चेतावनी: उदाहरण के रूप में, TERMSRV में पूंजी अक्षरों का उपयोग करें। यदि कोई विशिष्ट कंप्यूटर निर्दिष्ट किया गया है, तो value remote_pc मान चाहिए बिल्कुल मैच दूरस्थ डेस्कटॉप के "कंप्यूटर" फ़ील्ड में दर्ज नाम के साथ।

एंटीवायरस सॉफ़्टवेयर के साथ अपने पर्यावरण के सभी कंप्यूटरों को सुरक्षित रखें। एन्क्लेव सीमाओं सहित परिधि फ़ायरवॉल के साथ अपने पर्यावरण में सभी मशीनों को सुरक्षित रखें। यदि आप एक विशिष्ट वातावरण से इस संस्करण में आगे बढ़ रहे हैं, तो आपको मौजूदा परिधि फ़ायरवॉल को स्थानांतरित करने या नए परिधि फ़ायरवॉल जोड़ने की आवश्यकता हो सकती है। उदाहरण के लिए, मान लें कि एक परिधि फ़ायरवॉल डेटा केंद्र में क्लाइंट और डेटाबेस सर्वर के बीच स्थित है। इस रिलीज में, इस फ़ायरवॉल को तैनात किया जाना चाहिए ताकि वर्चुअल डेस्कटॉप और उपयोगकर्ता कंप्यूटर फ़ायरवॉल के एक तरफ स्थित हो, और डेटाबेस सर्वर और डेटा सेंटर डिलीवरी नियंत्रक दूसरी तरफ हैं।

सूची भरें, ठीक क्लिक करें और समूह नीति संपादक बंद करें। कमांड कंसोल खोलें और कमांड के साथ नीतियों को अद्यतन करें gpupdate / बल। सब कुछ, आप कनेक्ट कर सकते हैं।

और अधिक स्थानीय समूह नीतियों का उपयोग करके, हम केवल एक विशिष्ट कंप्यूटर पर प्रमाण-पत्रों को संग्रहीत करने की अनुमति देते हैं। कई कंप्यूटरों के लिए, डोमेन में एक अलग ओयू बनाने और संबंधित डोमेन नीति को लिंक करना बेहतर होगा।

अपने डेटा सेंटर में एक एन्क्लेव बनाने पर विचार करें जिसमें डेटाबेस सर्वर और नियंत्रक होंगे। उपयोगकर्ता डिवाइस और वर्चुअल डेस्कटॉप के बीच सुरक्षा को कॉन्फ़िगर करने के लिए भी सलाह दी जा सकती है। आपके पर्यावरण में सभी मशीनों को व्यक्तिगत फ़ायरवॉल द्वारा संरक्षित किया जाना चाहिए। आप इन पोर्ट्स को मैन्युअल रूप से कॉन्फ़िगर भी कर सकते हैं। यदि आप एक अलग फ़ायरवॉल का उपयोग कर रहे हैं, तो आपको फ़ायरवॉल मैन्युअल रूप से कॉन्फ़िगर करना होगा।

वे खुले होने की संभावना है ताकि डेटा सेंटर के बाहर के उपयोगकर्ता उन्हें एक्सेस कर सकें। सेवाओं को बनाने या प्रदान करने की सेवाओं द्वारा डुप्लिकेट किए जाने से पहले मॉडल या छवि पर खाता न बनाएं।

आज, नेटवर्क पर सैकड़ों और शायद हजारों प्रशासक खाते हैं। क्या आपके पास इन सभी खातों पर नियंत्रण है, और क्या आप जानते हैं कि वे क्या कर सकते हैं?

मुझे व्यवस्थापक खातों को नियंत्रित करने की आवश्यकता क्यों है?

यदि आप विंडोज नेटवर्क के व्यवस्थापक हैं, और उनमें से अधिकतर हैं, तो आपका करीबी ध्यान कॉर्पोरेट सक्रिय निर्देशिका उद्यम को निर्देशित किया जाना चाहिए। डोमेन नियंत्रकों, सर्वरों, सेवाओं, अनुप्रयोगों और इंटरनेट से कनेक्ट होने की सुरक्षा के बारे में इन सभी चिंताओं के साथ, यह सुनिश्चित करने के लिए थोड़ा समय बचा है कि आपके व्यवस्थापक खातों की निगरानी की जा रही है।

उपयोगकर्ता विशेषाधिकार प्रबंधन

संग्रहीत विशेषाधिकार प्राप्त डोमेन खातों का उपयोग करके कार्यों को शेड्यूल न करें। उपयोगकर्ताओं को उनके अधिकारों को अनुदान दें। इस संस्करण के फायदों में से एक यह है कि आपको इस डेस्कटॉप को होस्ट करने वाले कंप्यूटर पर भौतिक नियंत्रण दिए बिना डेस्कटॉप पर व्यवस्थापक अधिकार दिए जा सकते हैं। सेवा विशेषाधिकारों की योजना बनाते समय, निम्नलिखित पर ध्यान दें।

प्रवेश अधिकार प्रबंधन

डिफ़ॉल्ट रूप से, जब अप्रतिबंधित उपयोगकर्ता डेस्कटॉप से कनेक्ट होते हैं, तो वे अपने कंप्यूटर के बजाए डेस्कटॉप पर चल रहे सिस्टम का समय क्षेत्र देखते हैं। यदि यह एक समेकित कार्यालय है, और समर्पित तालिका नहीं है, तो इस कार्यालय के अन्य सभी उपयोगकर्ताओं, भविष्य के उपयोगकर्ताओं सहित, इसे भरोसा करना चाहिए। सभी उपयोगकर्ताओं को पता होना चाहिए कि ऐसी स्थिति उनके डेटा की सुरक्षा के लिए स्थायी संभावित जोखिम पेश कर सकती है। यह नोट समर्पित डेस्कटॉप पर लागू नहीं होता है जिसमें केवल एक उपयोगकर्ता है, जो कि किसी अन्य डेस्कटॉप का व्यवस्थापक नहीं होना चाहिए। एक उपयोगकर्ता जो डेस्कटॉप व्यवस्थापक है आमतौर पर संभावित रूप से दुर्भावनापूर्ण सॉफ़्टवेयर सहित इस डेस्कटॉप पर सॉफ़्टवेयर इंस्टॉल कर सकता है। इसमें कार्यालय से जुड़े किसी भी नेटवर्क पर यातायात की निगरानी या नियंत्रण करने की क्षमता भी है। उपयोगकर्ता खातों और कंप्यूटर खातों के लिए अनुमतियां आवश्यक हैं।

जिन कारणों के लिए आपको इन खातों को नियंत्रित करने की आवश्यकता है, एक विशाल विविधता। सबसे पहले, ऐसे हजारों या बड़े खाते बड़े या मध्यम आकार के नेटवर्क में संभावित रूप से मौजूद हो सकते हैं, इसलिए उच्च संभावनाएं हैं कि ये खाते नियंत्रण से बाहर हो सकते हैं। दूसरा, ज्यादातर कंपनियां सामान्य उपयोगकर्ताओं को स्थानीय व्यवस्थापक खाते तक पहुंचने की अनुमति देती हैं, जिससे परेशानी हो सकती है। तीसरा, मूल प्रशासक खाते को देखभाल के साथ संभाला जाना चाहिए, इसलिए विशेषाधिकारों का प्रतिबंध एक उत्कृष्ट सावधानी पूर्वक उपाय है।

कंप्यूटर खातों के लिए, कंप्यूटर केवल उन्हें आवश्यक लॉगऑन अधिकार दें। प्रवेश नियम "नेटवर्क से इस कंप्यूटर तक पहुंचें" अनिवार्य है। उपयोगकर्ता खातों के लिए, उपयोगकर्ताओं को केवल उनके लिए आवश्यक लॉगऑन अधिकार प्रदान करें।

निम्नलिखित दृष्टिकोण पर विचार करें। चूंकि इन घटकों के लिए दूरस्थ डेस्कटॉप उपयोगकर्ता समूह को "दूरस्थ डेस्कटॉप सेवाओं के माध्यम से लॉगऑन की अनुमति" की आवश्यकता नहीं है, इसलिए आप इसे हटा सकते हैं। अन्य कार्य: यदि आप दूरस्थ कंप्यूटर सेवाओं के माध्यम से इन कंप्यूटरों को प्रशासित करते हैं, तो सुनिश्चित करें कि सभी व्यवस्थापक पहले से ही व्यवस्थापक समूह के सदस्य हैं। यदि आप रिमोट डेस्कटॉप सेवाओं का उपयोग करके इन कंप्यूटरों को प्रशासित नहीं करते हैं, तो आप इन कंप्यूटरों पर दूरस्थ डेस्कटॉप सेवाओं को अक्षम कर सकते हैं। हालांकि लॉगिन और अधिकार के साथ "रिमोट डेस्कटॉप" लॉगिन में उपयोगकर्ताओं और समूहों को जोड़ना संभव है, लॉगिन विशेषाधिकार की अनुशंसा नहीं की जाती है।

आपके पास कितने व्यवस्थापक खाते हैं?

इस प्रश्न का उत्तर देने के लिए, आपको कुछ गणना करने की आवश्यकता है (जैसा कि जेथ्रो बोडिन कहेंगे)। क्योंकि प्रत्येक विंडोज कंप्यूटर में स्थानीय व्यवस्थापक खाता होता है, फिर हम यहां से शुरू करेंगे। इन कंप्यूटरों में विंडोज एनटी, 2000, एक्सपी और विस्टा शामिल हैं। सुनिश्चित करें कि आप सभी क्लाइंट कंप्यूटर चालू करते हैं जिनका उपयोग प्रशासकों, डेवलपर्स, कर्मचारियों द्वारा किया जाता है, और यहां तक कि सर्वर रूम या एप्लिकेशन डिवाइस पर भी हैं। यदि आपके पास कियोस्क, टेस्ट कंप्यूटर, केंद्रीकृत वर्कस्टेशन इत्यादि हैं, तो आपको हमारी गणना में सभी को शामिल करने की भी आवश्यकता है। अभी तक उपयोगकर्ता खातों को पढ़ने की जरूरत नहीं है, क्योंकि डिवाइस की संख्या उपयोगकर्ताओं की संख्या के अनुरूप नहीं हो सकती है।

उपयोगकर्ता अधिकार सेट करना

यदि यह चालू है, तो इसे बंद करें।

सेवा सेटिंग्स

इन सेवा सेटिंग्स को मत बदलें। यह डिलीवरी नियंत्रक और स्टोर संचालन के लिए आवश्यक है जो आमतौर पर सेवाओं के लिए उपलब्ध नहीं होते हैं। अपनी सेवा की सेटिंग्स को मत बदलें। रजिस्ट्री सेटिंग्स कॉन्फ़िगर करें।तैनाती परिदृश्य के सुरक्षा प्रभाव

उपयोगकर्ता वातावरण या तो उपयोगकर्ता मशीन हो सकती है जो आपके संगठन द्वारा नियंत्रित नहीं होती हैं और पूरी तरह से उपयोगकर्ता के नियंत्रण में होती हैं, या उपयोगकर्ता मशीन जो आपके संगठन द्वारा प्रबंधित और नियंत्रित होती हैं।अब आपको अपने पास मौजूद सर्वरों की संख्या पर विचार करने की आवश्यकता है। इस सूची में डोमेन नियंत्रकों को शामिल करना अभी तक आवश्यक नहीं है। अपने सभी सर्वरों में, आपको उन सर्वरों का चयन करने की आवश्यकता है जो निम्न कार्य करते हैं: डेटा संग्रहण, प्रिंट सर्वर, अनुप्रयोग सर्वर, मेल सर्वर, कार्यालय सर्वर इत्यादि। इनमें से प्रत्येक सर्वर में एक स्थानीय सैम है, और इसलिए स्थानीय प्रशासक खाता है। इस खाते का अक्सर उपयोग नहीं किया जा सकता है, लेकिन यह एक और अधिक महत्वपूर्ण कारण हो सकता है कि अपने अधिकारों को नियंत्रित करना क्यों आवश्यक है।

इन दो वातावरण के लिए सुरक्षा मुद्दे आमतौर पर अलग होते हैं। प्रबंधित उपयोगकर्ता मशीन प्रशासनिक नियंत्रण के अधीन हैं; वे या तो आपके नियंत्रण में हैं या किसी अन्य संगठन के तहत आप भरोसा करते हैं। आप उपयोगकर्ताओं को सीधे उपयोगकर्ता मशीनों के साथ अनुकूलित और प्रदान कर सकते हैं, या आप केवल टर्मिनल प्रदान कर सकते हैं जो केवल एक डेस्कटॉप पूर्ण स्क्रीन चलाते हैं। उपयोगकर्ता द्वारा नियंत्रित सभी कंप्यूटरों के लिए नीचे वर्णित सामान्य सुरक्षा दिशानिर्देशों का पालन करें।

इस संस्करण का लाभ यह है कि उपयोगकर्ता के कंप्यूटर पर कम से कम सॉफ़्टवेयर की आवश्यकता होती है। प्रबंधित उपयोगकर्ता कंप्यूटर को केवल पूर्ण-स्क्रीन मोड या विंडो मोड में उपयोग करने के लिए कॉन्फ़िगर किया जा सकता है। फिर, इस संस्करण में स्वचालित रूप से लॉग इन करने के लिए, उसी उपयोगकर्ता प्रमाण-पत्र का उपयोग किया जाता है। उपयोगकर्ता अपने डेस्कटॉप को एक विंडो में देखते हैं: उपयोगकर्ताओं को पहले उपयोगकर्ता डिवाइस पर लॉग ऑन करना होगा, और फिर इस संस्करण के लिए उत्पाद के साथ आने वाली वेबसाइट के माध्यम से। अप्रबंधित कस्टम मशीनें।

अंत में, आपको डोमेन नियंत्रकों पर विचार करना चाहिए। यहां आपके पास एक बहुत ही महत्वपूर्ण व्यवस्थापक खाता है - एक खाता जो सक्रिय निर्देशिका को नियंत्रित करता है। यह व्यवस्थापक खाता न केवल सक्रिय निर्देशिका को नियंत्रित करता है, बल्कि रूट डोमेन, साथ ही कॉर्पोरेट व्यवस्थापक खाते को भी नियंत्रित करता है। यदि आपके पास एक से अधिक डोमेन हैं, तो आपके पास प्रत्येक डोमेन के लिए एक व्यवस्थापक खाता होना चाहिए। संबंधित व्यवस्थापक खाता केवल उस डोमेन में मान्य है जिसमें यह स्थित है, लेकिन फिर भी यह एक बहुत ही महत्वपूर्ण खाता है।

उपयोगकर्ता मशीन जो प्रबंधित नहीं हैं और किसी विश्वसनीय संगठन द्वारा प्रबंधित नहीं की जाती हैं उन्हें मशीन के व्यवस्थापक द्वारा प्रबंधित नहीं किया जा सकता है। उदाहरण के लिए, आप उपयोगकर्ताओं को अपनी मशीनों को खरीदने और अनुकूलित करने की अनुमति दे सकते हैं, लेकिन वे ऊपर वर्णित सामान्य दिशानिर्देशों का पालन नहीं कर सकते हैं। इस संस्करण में अप्रबंधित उपयोगकर्ता मशीनों के लिए सुरक्षित डेस्कटॉप प्रदान करने का लाभ है, लेकिन इन मशीनों को अभी भी मूल एंटी-वायरस सुरक्षा की आवश्यकता है जो कि कैस्ट्रस रिकॉर्डर और कैप्चर के आधार पर समान हमलों को रोक सकता है।

प्रवेश प्रतिबंध

इन व्यवस्थापक खातों के लिए लॉगिन विशेषाधिकारों को भौतिक रूप से सीमित करने की कई संभावनाएं नहीं हैं। हालांकि, इन खातों का दैनिक उपयोग नहीं किया जाना चाहिए। इसलिए उनके उपयोग को सीमित करने के लिए कुछ उपाय करना आवश्यक है। स्पष्ट विकल्प उन खातों की संख्या को सीमित करना है जो इन खातों के पासवर्ड जानते हैं। सक्रिय निर्देशिका से जुड़े व्यवस्थापक खातों के लिए, जब कोई उपयोगकर्ता संपूर्ण पासवर्ड नहीं जानता है तो पासवर्ड असाइन करने की प्रक्रिया विकसित करना अच्छा होगा। यह आसानी से किया जा सकता है जब दो अलग-अलग प्रशासक पासवर्ड का हिस्सा दर्ज करते हैं, और फिर इस भाग को दस्तावेज़ करते हैं। यदि इस खाते की हमेशा आवश्यकता है, तो आपको पासवर्ड के दोनों हिस्सों को प्राप्त करने की आवश्यकता है। एक अन्य विकल्प प्रोग्राम को स्वचालित रूप से पासवर्ड उत्पन्न करने के लिए उपयोग करना है जो आपको जटिल पासवर्ड उत्पन्न करने की अनुमति देता है।

डेटा स्टोरेज मुद्दे। जब आप इस रिलीज का उपयोग करते हैं, तो आप उपयोगकर्ताओं को उनके भौतिक नियंत्रण में उपयोगकर्ता मशीनों पर डेटा संग्रहीत करने से रोक सकते हैं। हालांकि, आपको अभी भी उपयोगकर्ताओं द्वारा अपने कार्यालयों में डेटा पंजीकरण के प्रभावों पर विचार करना चाहिए। कार्यालय डेटा सहेजना एक अच्छा अभ्यास नहीं है; उन्हें फ़ाइल सर्वर, डेटाबेस सर्वर, या अन्य भंडारों पर संग्रहीत किया जाना चाहिए जहां वे ठीक से संरक्षित होंगे।

आपके पर्यावरण में क्लस्टर या विशेष टेबल जैसे विभिन्न प्रकार के टेबल शामिल हो सकते हैं। उपयोगकर्ताओं को कभी भी समेकित टेबल जैसे साझा डेस्कटॉप पर डेटा स्टोर नहीं करना चाहिए। यदि वे समर्पित डेस्कटॉप पर डेटा संग्रहीत करते हैं, तो डेस्कटॉप को अन्य उपयोगकर्ताओं के लिए उपलब्ध कराए जाने पर उन्हें हटा दिया जाना चाहिए।

स्थानीय व्यवस्थापक खाते तक पहुंच प्रतिबंधित करना

भले ही आप साधारण उपयोगकर्ताओं को उनके वर्कस्टेशन तक पहुंचने की अनुमति दें या नहीं, आपको स्थानीय व्यवस्थापक खाते में उनकी पहुंच प्रतिबंधित करनी होगी। ऐसा करने के दो आसान तरीके स्थानीय व्यवस्थापक खाते का नाम बदलना और अक्सर इसके लिए पासवर्ड बदलना है। इन सेटिंग्स में से प्रत्येक के लिए समूह नीति ऑब्जेक्ट्स हैं। पहला पैरामीटर कंप्यूटर कॉन्फ़िगरेशन में स्थित है | विंडोज सेटिंग्स | सुरक्षा सेटिंग्स | स्थानीय नीतियां | सुरक्षा विकल्प, जैसा चित्र 1 में दिखाया गया है। नीति जिसे आपको कॉन्फ़िगर करने की आवश्यकता है उसे खाता कहा जाता है: व्यवस्थापक खाते का नाम बदलें।

मिश्रित संस्करण वातावरण। कुछ अपडेट के साथ, मिश्रित संस्करण पर्यावरण अपरिहार्य है। उपयोगकर्ता स्मार्ट कार्ड डालने या बायोमेट्रिक डेटा का उपयोग करके स्थानीय पहुंच को नवीनीकृत कर सकता है यदि आपके सिस्टम में एकीकरण है जो प्रासंगिक तृतीय-पक्ष प्रमाण-पत्र प्रदान करता है। चेतावनी। रजिस्ट्री संपादक का गलत उपयोग गंभीर समस्याएं पैदा कर सकता है जिसके लिए ऑपरेटिंग सिस्टम को पुनर्स्थापित करने की आवश्यकता हो सकती है। आप इस उपकरण का उपयोग करने से जुड़े सभी जोखिमों को स्वीकार करते हैं।

इसे बदलने से पहले रजिस्ट्री का बैकअप लें। एक ही उपयोगकर्ता को स्वत: नियुक्तियों को सीमित करने के लिए। प्रत्येक साइट नियंत्रक पर, निम्न रजिस्ट्री कुंजी सेट करें। डेटा: 0 = बहु-उपयोगकर्ता असाइनमेंट अक्षम करें, 1 = बहु-उपयोगकर्ता असाइनमेंट सक्षम करें।

चित्र 1: स्थानीय व्यवस्थापक खाता नाम बदलने के लिए नीति

दूसरी नीति जिसे आपको कॉन्फ़िगर करने की आवश्यकता है, नीति सेटिंग्स (नीति सेटिंग्स का सूट) के एक नए सूट का हिस्सा है, जो 2007 में दिखाई देगा। यह नीति पॉलिसीमेकर सूट नामक पैकेज का हिस्सा है, और कंप्यूटर कॉन्फ़िगरेशन में स्थित है। विंडोज सेटिंग्स | कंट्रोल पैनल | स्थानीय उपयोगकर्ता और समूह, जैसा चित्रा 2 में दिखाया गया है।

चित्रा 2: स्थानीय प्रशासक खाते प्रशासक खातों के लिए पासवर्ड रीसेट नीति

नोट: यह नीति नियमित उपयोगकर्ता को तब से इस खाते की निगरानी करने से मना नहीं करती है ऐसा करने का एकमात्र तरीका प्रशासक समूह से नियमित उपयोगकर्ता को हटाना है।

नेटवर्क एक्सेस प्रतिबंध

जैसा कि सभी जानते हैं (लेकिन सभी को याद नहीं है), व्यवस्थापक खाते को दैनिक आधार पर उपयोग नहीं किया जाना चाहिए। इस कारण से, इस खाते के तहत नेटवर्क तक पहुंच की अनुमति देने के लिए नेटवर्क को कॉन्फ़िगर करने की कोई आवश्यकता नहीं है। इस खाते के अधिकारों को सीमित करने का एक अच्छा तरीका व्यवस्थापक खाते को नेटवर्क पर सर्वर और डोमेन नियंत्रकों तक पहुंचने से रोकना है। यह जीपीओ कॉन्फ़िगरेशन के साथ आसानी से किया जा सकता है। यह जीपीओ सेटिंग कंप्यूटर कॉन्फ़िगरेशन पर स्थित है | विंडोज सेटिंग्स | सुरक्षा सेटिंग्स | स्थानीय नीतियां | उपयोगकर्ता अधिकार असाइनमेंट, जैसा चित्र 3 में दिखाया गया है। नीति जिसे आपको कॉन्फ़िगर करने की आवश्यकता है उसे नेटवर्क से इस कंप्यूटर तक पहुंच से वंचित कहा जाता है ।

चित्रा 3: किसी व्यवस्थापक से किसी नेटवर्क से कंप्यूटर तक पहुंचने से रोकने के लिए नीति

अन्य सेटिंग्स

आप किसी निगम के भीतर किसी व्यवस्थापक खाते के लिए पहुंच प्रतिबंधित भी कर सकते हैं। अन्य उदाहरण जहां आप पहुंच प्रतिबंधित कर सकते हैं:

- व्यवस्थापक खाते का उपयोग सेवा खाते के रूप में न करें।

- सर्वर और डोमेन नियंत्रकों पर टर्मिनल सेवाओं तक पहुंच से इनकार करें

- सर्वर और डोमेन नियंत्रकों पर सेवा के रूप में लॉग इन करने से व्यवस्थापक को रोकें

- बैच नौकरी के रूप में व्यवस्थापक खाता लॉगिन अक्षम करें

ये सेटिंग्स केवल नेटवर्क पर कंप्यूटर पर व्यवस्थापक खाते के प्रभाव को सीमित कर देगी। ये सेटिंग्स किसी उपयोगकर्ता को इस एक्सेस को कॉन्फ़िगर करने के लिए व्यवस्थापकीय अधिकारों से नहीं रोकती हैं। इस मामले में, आपको एक व्यवस्थापक खाते को कॉन्फ़िगर करने के लिए ऑडिटिंग कॉन्फ़िगर करना होगा, साथ ही यह जांचें कि उस खाते को लॉग इन करने और उपयोगकर्ता अधिकारों का उपयोग करने के लिए कब उपयोग किया गया था। फिर, इन सेटिंग्स को जीपीओ का उपयोग करके बनाया जा सकता है। आप इन सेटिंग्स को कंप्यूटर कॉन्फ़िगरेशन में देख सकते हैं | विंडोज सेटिंग्स | सुरक्षा सेटिंग्स | स्थानीय नीतियां | लेखापरीक्षा नीति, जैसा चित्र 4 में दिखाया गया है।

चित्रा 4: किसी खाते का प्रबंधन और उपयोग करने के लिए लेखा परीक्षा स्थापित करने की नीति

का सारांश

व्यवस्थापक खाता सबसे महत्वपूर्ण खाता है जो विंडोज ऑपरेटिंग सिस्टम की दुनिया में मौजूद है। यह खाता इतना शक्तिशाली है कि इसका उपयोग तब तक नहीं किया जाना चाहिए जब तक कि वास्तविक आवश्यकता उत्पन्न न हो, जैसे आपातकालीन बहाली या प्रारंभिक सेटअप। इस खाते के प्रभाव के दायरे को सीमित करने के लिए, आप खाते की सुरक्षा और उस तक पहुंच के लिए अतिरिक्त सेटिंग्स बना सकते हैं। समूह नीतियां वे तंत्र हैं जिनका उपयोग उन सभी अधिकारों के बीच इन कम अधिकारों को वितरित करने के लिए किया जाता है जिनके लिए आपको व्यवस्थापकीय अधिकारों को प्रतिबंधित करने की आवश्यकता होती है। इन सेटिंग्स के बाद, न केवल व्यवस्थापक के खाते की निगरानी की जाएगी, बल्कि इस खाते के साथ आपके नेटवर्क में हैक करने के प्रयासों का पता लगाना भी संभव होगा।

कंप्यूटर पर सिंक्रनाइज़ेशन कैसे करें

कंप्यूटर पर सिंक्रनाइज़ेशन कैसे करें एंड्रॉइड के लिए सबसे उपयोगी ऐप्स

एंड्रॉइड के लिए सबसे उपयोगी ऐप्स एक निजी घर में टेलीविजन

एक निजी घर में टेलीविजन