एन्क्रिप्ट किया गया चैनल। एक सुरक्षित संचार चैनल बनाने के लिए मेमो। प्रोटोकॉल एप्लिकेशन योजना

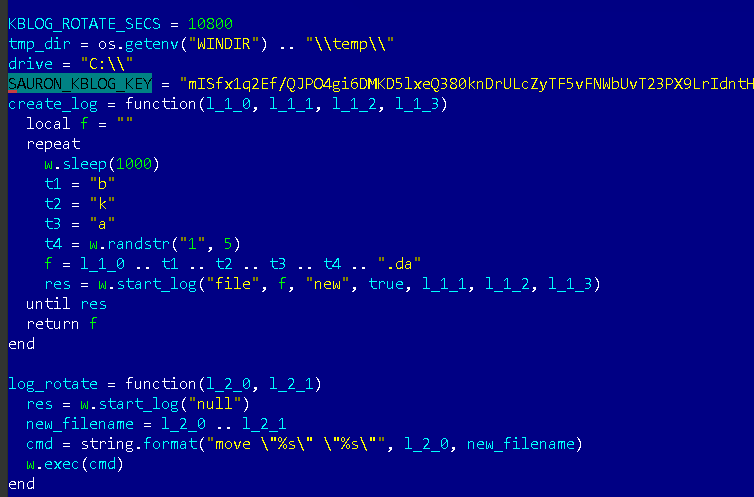

मैलवेयर को एक एडवांस परसेंट थ्रेट (APT) साइबर जासूसी सॉफ्टवेयर के रूप में वर्गीकृत किया गया है। केवल सबसे जटिल और लंबे समय तक चलने वाले साइबर स्पाइवेयर हमले इस वर्गीकरण के अनुरूप हैं। APT मालवेयर इक्वेशन, रेगिन, ड्यूक और केयरो भी हैं। प्रोजेक्टसॉरन (कोडनेम स्ट्राइडर) इस तथ्य के कारण लंबे समय तक किसी का ध्यान नहीं गया कि यह सिस्टम में एक निष्पादन योग्य पुस्तकालय के रूप में चल रहा था जो नेटवर्क पर डोमेन नियंत्रक की स्मृति में लोड किया गया था माइक्रोसॉफ्ट विंडोज.

समझौता प्रणाली ने लाइब्रेरी को एक पासवर्ड फ़िल्टर माना, जिसके परिणामस्वरूप प्रोजेक्टसॉरन को स्पष्ट रूप से एन्क्रिप्टेड डेटा तक पहुंच मिली। इस सॉफ्टवेयर के डेवलपर, जो इसे खोजा गया विशेषज्ञों के अनुसार, एक अज्ञात साइबर ग्रुपिंग है, जो विभिन्न देशों (रूस, ईरान, रवांडा) में प्रमुख राज्य के स्वामित्व वाले उद्यमों पर हमलों के लिए जिम्मेदार है। विशेषज्ञों के अनुसार, ऐसे देश और संगठन जो वायरस से पीड़ित हैं, बहुत अधिक, जो ज्ञात है वह केवल हिमशैल के टिप है। हमलों का मुख्य लक्ष्य सरकारी संरचनाएं, अनुसंधान केंद्र, सशस्त्र बलों के केंद्र, दूरसंचार कंपनियां और वित्तीय संगठन थे।

सार्वजनिक कुंजी एल्गोरिदम

यह पारंपरिक है, जो निम्नानुसार काम करता है: एक कंप्यूटर पर, एक एल्गोरिथ्म और एक कुंजी का उपयोग करके जानकारी एन्क्रिप्ट की जाती है। फिर एन्क्रिप्टेड जानकारी प्राप्तकर्ता को स्थानांतरित कर दी जाती है। प्राप्तकर्ता को स्पष्ट रूप में जानकारी दिखाई देगी, वह उसे डिकोड करने में सक्षम होगी, अगर उसके पास संबंधित कुंजी नहीं है। यदि हां, तो यह एन्क्रिप्टेड फ़ाइल पर लागू होता है और इस प्रकार स्वच्छ जानकारी तक पहुंच होती है।

मुख्य रूप से दुनिया भर की सरकारों द्वारा उपयोग की जाने वाली इस एन्क्रिप्शन प्रणाली में सबसे महत्वपूर्ण समस्या यह है कि गुप्त कुंजियाँ रखना और उन्हें उन उपयोगकर्ताओं के बीच स्थानांतरित करना जो महान दूरी पर स्थित हैं। उन्हें समझाते हुए उपयोग किए जाने वाले एन्क्रिप्शन सिस्टम का एक समझौता होगा।

ProjectSauron की मुख्य विशेषताएं:

- यह एक साधारण वायरस नहीं है, बल्कि एक मॉड्यूलर प्लेटफॉर्म है जो साइबर जासूसी के लिए बनाया गया है;

- प्लेटफॉर्म और इसके मॉड्यूल उन्नत एन्क्रिप्शन एल्गोरिदम का उपयोग करते हैं, जिसमें RC6, RC5, RC4, AES, Salsa20 शामिल हैं;

- मंच के लिए 50 से अधिक प्लग-इन मॉड्यूल विकसित किए गए हैं, एक केंद्रीय तत्व की संभावना का विस्तार;

- ProjectSauron के निर्माता इस सॉफ़्टवेयर का उपयोग एन्क्रिप्शन कुंजी, कॉन्फ़िगरेशन फ़ाइलों और नेटवर्क के मुख्य सर्वरों के आईपी पते को चुराने के लिए करते हैं जो उद्यम या संगठन में सूचना की सुरक्षा से संबंधित हैं;

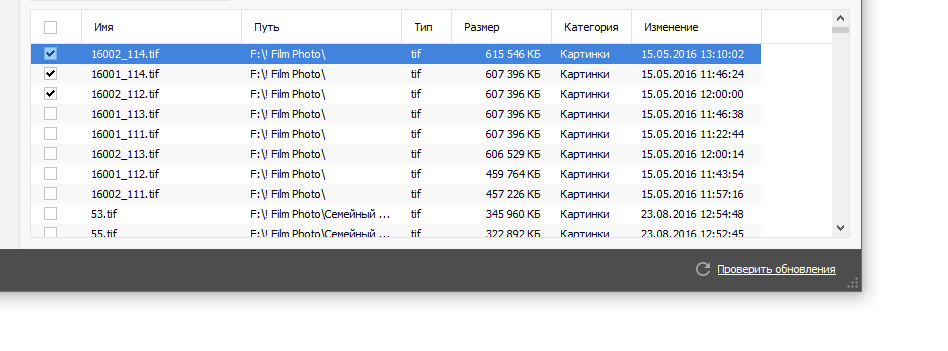

- अपराधी उन नेटवर्क से भी डेटा चुरा सकते हैं जो इंटरनेट से नहीं जुड़े हैं। यह विशेष यूएसबी-वाहक का उपयोग करके किया जाता है। चुराया गया डेटा एक छिपे हुए क्षेत्र में स्थित है जो OS सॉफ़्टवेयर के लिए उपलब्ध नहीं है;

- प्रोजेक्टसॉरन कम से कम 2011 से चल रहा है।

संगठन के नेटवर्क में, ProjectSauron को हर बार अलग-अलग तरीके से इंजेक्ट किया जाता है। कुछ मामलों में, हमलावरों ने स्थानीय नेटवर्क में कंप्यूटर पर कानूनी सॉफ़्टवेयर को अपडेट करने के लिए एंटरप्राइज़ नेटवर्क के व्यवस्थापकों द्वारा उपयोग की जाने वाली स्क्रिप्ट को बदल दिया है। ProjectSauron लोडर बहुत छोटा है, जब एक पीसी पर स्थापित किया जाता है, तो यह व्यवस्थापक के रूप में चलता है, एक अद्वितीय आईपी पते से जुड़ता है और सॉफ्टवेयर के मुख्य टुकड़े को डाउनलोड करता है। जैसा कि ऊपर उल्लेख किया गया है, प्लेटफ़ॉर्म और उसके मॉड्यूल के संचालन के लिए डोमेन और सर्वर का एक व्यापक नेटवर्क उपयोग किया जाता है, प्रत्येक तत्व एक विशिष्ट शिकार के लिए उपयोग किया जा रहा है।

कॉल के लिए वर्चुअल नंबर का उपयोग करना

एन्क्रिप्शन की बेहतर समझ के लिए, यहाँ एन्क्रिप्शन का एक बहुत ही सरल उदाहरण है, जो हालांकि, वास्तविकता में उपयोग किए जाने वाले एल्गोरिदम और कुंजी की जटिलता के संदर्भ में, हमें एक अच्छा विचार देता है कि एन्क्रिप्शन होने पर क्या होता है। उदाहरण के लिए, निम्नलिखित को लें।

मोबाइल फोन सुनना और उसकी सुरक्षा करना

एल्गोरिथ्म और कुंजी को लागू करके, ऊपर स्पष्ट पाठ से शुरू करके, हमारे पास निम्नलिखित हो सकते हैं। सार्वजनिक कुंजी क्रिप्टोग्राफ़ी निम्नानुसार काम करती है: सार्वजनिक कुंजी का उपयोग किया जाता है, जो, जैसा कि नाम से पता चलता है, एन्क्रिप्शन के लिए एक रहस्य नहीं है और डिक्रिप्शन के लिए एक निजी कुंजी है। दूसरे शब्दों में, कोई भी सार्वजनिक कुंजी का उपयोग करके एन्क्रिप्ट कर सकता है, लेकिन केवल एक जिसके पास निजी कुंजी है, उसे डिक्रिप्ट कर सकता है।

अब सूचना सुरक्षा विशेषज्ञों ने संयुक्त राज्य अमेरिका और यूरोपीय देशों में 11 आईपी पते से जुड़े 28 डोमेन की खोज की है। मालवेयर में सबसे आम ICMP, UDP, TCP, DNS, SMTP और HTTP प्रोटोकॉल पर आधारित उन्नत संचार संचार हैं। मंच भेजने के लिए DNS प्रोटोकॉल का उपयोग करता है रिमोट सर्वर वर्तमान लेनदेन पर वास्तविक समय डेटा।

यदि मेरी सार्वजनिक कुंजी के साथ एन्क्रिप्ट की गई फ़ाइल गलती से किसी अन्य प्राप्तकर्ता को मिल जाती है, तो वह निजी कुंजी के बिना फ़ाइल को डिक्रिप्ट नहीं कर पाएगी। सिद्धांत रूप में, सार्वजनिक कुंजी से निजी कुंजी को बाहर करना असंभव है, हालांकि उनके बीच एक गणितीय संबंध है। असममित क्रिप्टोग्राफी के उद्भव का मतलब क्रिप्टोग्राफी के क्षेत्र में एक वास्तविक क्रांति थी, जिसका अर्थ है कि सरकारों या बड़े संगठनों का बेहद महंगा और व्यवहार्य काम बहुत कम या यहां तक कि मुफ्त कीमत पर आम जनता के लिए उपलब्ध हो गया।

प्रोजेक्टसौरन के लिए लंबे समय तक किसी का ध्यान नहीं जाने के लिए, इसके डेवलपर्स ने बहुत कुछ किया है। यह, उदाहरण के लिए, सॉफ्टवेयर के विभिन्न उदाहरणों के लिए अलग-अलग कमांड और कंट्रोल सर्वर का उपयोग। अद्वितीय डोमेन और आईपी पते, पारंपरिक प्रोटोकॉल और संदेश प्रारूपों के साथ काम करते हुए विभिन्न मामलों में विभिन्न क्रिप्टोग्राफिक एल्गोरिदम का उपयोग। पुन: प्रयोज्य डोमेन और सर्वर के कोई संकेत नहीं हैं। प्रत्येक आक्रमण किए गए लक्ष्य के लिए, एक अद्वितीय एल्गोरिथ्म का उपयोग किया गया था, जिसने एक निश्चित संकेतक के अनुसार उनमें से किसी एक का पता लगाने के बाद सॉफ़्टवेयर की अन्य प्रतियों का पता लगाना असंभव बना दिया था। इस सॉफ्टवेयर की पहचान करने का एकमात्र तरीका कोड की संरचनात्मक समानता है।

एन्क्रिप्शन कुंजियाँ, एन्क्रिप्शन एल्गोरिथ्म के साथ, एन्क्रिप्ट डेटा की मदद करती हैं। कुंजी संख्याओं के तार हैं, जिन्हें कुछ नियमों के अनुसार डिज़ाइन किया गया है और बिट्स में मापा जाता है। पारंपरिक क्रिप्टोग्राफी में उपयोग की जाने वाली चाबियां, हालांकि पहली नज़र में कम प्रभावशाली लगती हैं, असममित क्रिप्टोग्राफी की तुलना में अधिक ताकत होती है।

एन्क्रिप्शन कुंजियाँ कंप्यूटर पर संग्रहीत की जाती हैं। पासवर्ड के साथ निजी कुंजी तक पहुंच प्रदान की जाती है। यदि आप अपना पासवर्ड भूल जाते हैं या एन्क्रिप्शन कुंजी फ़ाइल को हटा देते हैं, तो आप अब खोए हुए या दुर्गम कुंजियों में खोए हुए डेटा को डिक्रिप्ट नहीं कर पाएंगे।

सबसे पहले, घुसपैठियों को ऐसी जानकारी में दिलचस्पी थी जो गैर-मानक क्रिप्टोग्राफ़िक सॉफ़्टवेयर से संबंधित हो। इस तरह के सॉफ्टवेयर को आमतौर पर ऐसे संगठनों के लिए बनाया जाता है, जिन्हें अपने संचार माध्यमों की रक्षा करने की आवश्यकता होती है, जिसमें आवाज संचार, ई-मेल, दस्तावेज विनिमय शामिल हैं। ज्ञात फ़ाइल प्रारूप जो वायरस के रचनाकारों में सबसे अधिक रुचि रखते हैं। यह * है। .rsa; *। rar; *। *। rtf; ~ wPL * .tmp; *। .psw। वे निम्नलिखित प्रकार की जानकारी में भी रुचि रखते हैं: * खाता। * | *। *। *। *। * डोमेन। *। * डोमेन। *। *। * लॉगिन। *। * सदस्य *। * सदस्य। *। * उपयोगकर्ता। *। *। * नाम। | *। _ आईडी। आईडी | यूआईडी | mn | मेलड्रेस | | * निक | * | अल | कोड | यूइन | साइन-इन | स्ट्रोकोडेंट | -। पास। *। *। *। पी.वी. । * | *। सेग्रेटो। *

वायरस दोनों दस्तावेजों को चुरा सकता है और कीस्ट्रोक्स को रोक सकता है, समझौता रचनाओं और उनके साथ जुड़े ड्राइव से एन्क्रिप्शन कुंजी को अपने रचनाकारों को भेज सकता है। अब यह ज्ञात है कि प्रोजेक्टसॉरन माइक्रोसॉफ्ट विंडोज के सभी आधुनिक संस्करणों पर हमला करने में सक्षम है। अन्य OS वातावरण में काम करने के लिए डिज़ाइन किए गए इस सॉफ़्टवेयर के अन्य प्रकार अभी तक खोजे नहीं गए हैं।

ProjectSauron, जब यह सिस्टम में प्रवेश करता है, तो क्रिप्टोग्राफ़िक निर्देशिका के अंदर दुर्भावनापूर्ण मॉड्यूल को चित्रित करता है सॉफ्टवेयर कंपनियों और मौजूदा लोगों के बीच अपनी खुद की फ़ाइलों को मास्क। डाउनलोड किया गया वायरस स्लीप मोड में सिस्टम में रहा, सक्रियण कमांड की प्रतीक्षा में। इसके बाद, ProjectSauron एन्क्रिप्शन कुंजियों, कॉन्फ़िगरेशन फ़ाइलों और सर्वर पतों की पहचान करने में लगा हुआ था जो नेटवर्क नोड्स के बीच संदेशों को एन्क्रिप्ट करते हैं।

कास्परस्की लैब के विशेषज्ञों का सुझाव है कि इस स्तर की साइबर स्पाइवेयर तैयार करने की लागत कई मिलियन अमेरिकी डॉलर है। इस स्तर का एक ऑपरेशन केवल पूरे राज्य के सक्रिय समर्थन के साथ लागू किया जा सकता है। सबसे अधिक संभावना है, प्रोजेक्टसॉरन बनाने में विशेषज्ञों के विभिन्न समूह शामिल थे।

अब Kaspersky Lab सॉफ्टवेयर सिस्टम में ProjectSauron की उपस्थिति के संकेतों का पता लगा सकता है, इस मैलवेयर के नमूनों का पता लगाने में HEUR: Trojan.Multi.Remsec.gen के रूप में ProjectSauron शामिल है।

पूर्ण वायरस विश्लेषण रिपोर्ट और इसका काम उपलब्ध है

यह आलेख चर्चा करता है कि इंटरनेट के भीतर एन्क्रिप्टेड डेटा चैनल कैसे बनाएं। एन्क्रिप्शन एल्गोरिदम के प्रकार, डिजिटल डेटा हस्ताक्षर एल्गोरिदम और एन्क्रिप्टेड डेटा चैनलों पर कुछ हमलों पर विचार किया जाता है।

भाग 1. सूचना एन्क्रिप्शन एल्गोरिदम

आधुनिक दुनिया में, सूचना को एन्क्रिप्ट करने के लिए दो प्रकार के एल्गोरिदम का उपयोग किया जाता है - सममित और सार्वजनिक कुंजी एल्गोरिदम। आमतौर पर उनका उपयोग एक साथ किया जाता है, इसलिए यह दोनों प्रकार के एल्गोरिदम के बारे में कुछ शब्द कहने के लायक है। यह आलेख एल्गोरिदम की आंतरिक संरचना पर चर्चा नहीं करेगा: यह उनके काम के सिद्धांतों को समझने के लिए बिल्कुल आवश्यक नहीं है, और यह इंटरनेट पर खुले रूप में उपलब्ध है।

1.1। सममित एल्गोरिदम

आधुनिक दुनिया में सबसे आम डेटा एन्क्रिप्शन एल्गोरिदम में से एक सममित है। उन्हें यह नाम इसलिए मिला क्योंकि वे एन्क्रिप्टिंग और डिक्रिप्टिंग जानकारी दोनों के लिए एक ही कुंजी का उपयोग करते हैं। कुंजी सूचना का एक मनमाना सेट है, जिसे संचारण और एन्क्रिप्टेड जानकारी प्राप्त करने के रूप में जाना जाता है।

ये सभी एल्गोरिदम स्ट्रीमिंग कर रहे हैं, अर्थात्, एक ही कुंजी का उपयोग करके, आप बिना किसी डर के मनमाने ढंग से लंबाई के संदेश को एन्क्रिप्ट कर सकते हैं कि कोई और इसे डिक्रिप्ट करेगा (जब तक, निश्चित रूप से, उसके पास एक कुंजी है जिसके साथ वह कर सकता है)।

बेशक, ऐसे एल्गोरिदम के लिए क्रैकिंग चयन का प्रतिरोध कुंजी की लंबाई पर निर्भर करता है। आधुनिक दुनिया में, 128-बिट कुंजी (16 बाइट्स) सबसे आम हैं। ये कुंजी कई वर्षों के लिए एन्क्रिप्टेड जानकारी की सुरक्षा की गारंटी देती है (निश्चित रूप से, अगर कोई तकनीकी सफलता नहीं है, जिसमें सुपरफास्ट कंप्यूटर कुंजी को उठाएंगे)।

सममित कुंजी एल्गोरिदम के उदाहरणों में एईएस, डेस और ब्लोफिश शामिल हैं।

1.2। सार्वजनिक कुंजी एल्गोरिदम

सममित एल्गोरिदम के विपरीत, सार्वजनिक कुंजी एल्गोरिदम में दो कुंजी हैं - सार्वजनिक और निजी। इसके अलावा, निजी कुंजी जानने के बाद, आप एक ओपन प्राप्त कर सकते हैं, और एक सार्वजनिक कुंजी जानने के बाद, आपको एक निजी कुंजी नहीं मिल सकती है (कम से कम कई वर्षों की उचित अवधि के भीतर)।

कुंजी को उनके उपयोग के कारण "खुला" और "बंद" कहा जाता है। निजी कुंजी केवल एक पक्ष के लिए जानी जाती है, जबकि सार्वजनिक कुंजी आम तौर पर पूरी दुनिया के लिए उपलब्ध होती है।

सार्वजनिक कुंजी के साथ एन्क्रिप्ट की गई जानकारी केवल निजी कुंजी द्वारा डिक्रिप्ट की जा सकती है। निजी कुंजी के साथ एन्क्रिप्ट की गई जानकारी को सार्वजनिक कुंजी के साथ डिक्रिप्ट किया जा सकता है (और, परिणामस्वरूप, निजी कुंजी के साथ, चूंकि सार्वजनिक कुंजी को निजी कुंजी से प्राप्त किया जा सकता है)।

सार्वजनिक कुंजी एन्क्रिप्शन एल्गोरिदम को काफी बड़ी कंप्यूटिंग शक्ति की आवश्यकता होती है। इसके अलावा, एन्क्रिप्शन की आवश्यकता है कि पूरे संदेश को एक बार एन्क्रिप्ट किया जाए (और संदेश जितना बड़ा होगा, उतना ही इसकी गणना करने की आवश्यकता होगी), जो बड़े संदेशों को एन्क्रिप्ट करने के लिए ऐसे एल्गोरिदम को अनुपयुक्त बनाता है।

कुंजी विषमता सार्वजनिक-कुंजी एल्गोरिदम को दो उद्देश्यों के लिए उपयुक्त बनाती है: एन्क्रिप्शन और डिजिटल हस्ताक्षर। जब सार्वजनिक कुंजी का उपयोग करके जानकारी को एन्क्रिप्ट किया जाता है (और इसलिए केवल निजी कुंजी रखने वाले पार्टी के लिए डिक्रिप्शन के लिए उपलब्ध होगा)। जब डिजिटल हस्ताक्षर किए जाते हैं, तो निजी कुंजी का उपयोग करके जानकारी एन्क्रिप्ट की जाती है। इस मामले में, जो कोई भी सार्वजनिक कुंजी जानता है, वह हस्ताक्षर की वैधता को सत्यापित कर सकता है (जो कि मूल के साथ डिक्रिप्ट और तुलना करता है)।

सार्वजनिक-कुंजी एल्गोरिदम की कुंजी लंबाई सममित एल्गोरिदम की कुंजी लंबाई से बहुत बड़ी है। आधुनिक दुनिया में, 1024 बिट्स और 2048 बिट्स (क्रमशः 128 और 256 बाइट्स) की लंबाई वाली चाबियाँ सबसे आम हैं।

सार्वजनिक कुंजी एल्गोरिदम के उदाहरण के रूप में, कोई DSA और RSA का हवाला दे सकता है।

भाग 2. एक एन्क्रिप्टेड चैनल प्रदान करना

आधुनिक इंटरनेट सार्वजनिक कुंजी और सममित एल्गोरिदम का एक संयोजन सूचना के प्रसारण के दौरान सुरक्षित एन्क्रिप्शन सुनिश्चित करने के लिए उपयोग किया जाता है। आइए एक उदाहरण देखें। साइड ए को एन्क्रिप्टेड रूप में साइड बी में कुछ जानकारी भेजने जा रहा है। फिर पार्टियों के बीच लगभग निम्नलिखित संचार होता है:

- साइड ए साइड बी से जोड़ता है;

- साइड बी कुंजी (सार्वजनिक और निजी) की एक जोड़ी बनाता है और पक्ष को स्थानांतरित करता है एक सार्वजनिक कुंजी को अनएन्क्रिप्टेड रूप में (सार्वजनिक कुंजी पूरी दुनिया के लिए उपलब्ध है);

- साइड ए एक सममित कुंजी बनाता है, इसे साइड बी की सार्वजनिक कुंजी के साथ एन्क्रिप्ट करता है और इसे साइड बी में एन्क्रिप्टेड रूप में प्रसारित करता है (और, जैसा कि आपको याद है, सार्वजनिक कुंजी के साथ एन्क्रिप्ट की गई जानकारी केवल डिक्रिप्ट की जा सकती है निजी, जो नेटवर्क पर प्रसारित नहीं होती है);

- अब दोनों पक्ष सममित कुंजी जानते हैं और एन्क्रिप्टेड जानकारी का आदान-प्रदान कर सकते हैं।

भाग 3. प्रमाणीकरण

एक एन्क्रिप्टेड चैनल को शुरू करने का एक उदाहरण बहुत अच्छा लगता है, लेकिन दुर्भाग्य से यह काम नहीं करता है। तथ्य यह है कि एक हमलावर जो संचारित जानकारी तक पहुंच प्राप्त करना चाहता है, वह कनेक्शन को रोक सकता है (उदाहरण के पहले चरण में) और साइड बी के साथ "दिखावा" करता है, अर्थात, वह चाबियों की एक जोड़ी बना सकता है और साइड के साथ एक कनेक्शन शुरू कर सकता है। उसे इस बात की जानकारी भी नहीं होगी कि चैनल के माध्यम से कौन सी जानकारी प्रसारित की जा रही है।

मान लीजिए, जैसा कि हमारे उदाहरण में, साइड A, B की ओर सूचना प्रेषित करने जा रहा है, लेकिन हमलावर को एक Z द्वारा रोक दिया जाता है। तब संचार लगभग निम्न प्रकार से हो सकता है:

- साइड ए बी से कनेक्ट करने की कोशिश करता है, लेकिन कनेक्शन जेड को जोड़ता है और ए जेड को जोड़ता है;

- साइड 3 कुंजियों की एक जोड़ी बनाता है, सार्वजनिक कुंजी A भेजता है, और एन्क्रिप्ट किए गए चैनल को A की ओर ले जाता है;

- साइड 3 कुंजियों के एक अलग सेट का उपयोग करके साइड बी का दूसरा एन्क्रिप्टेड कनेक्शन बनाता है;

- जब कोई पक्ष A या B सूचना प्रसारित करता है, Z उसे डिक्रिप्ट करता है, उसे अन्य कुंजियों के साथ एन्क्रिप्ट करता है और उसे दूसरी ओर पहुंचाता है। नतीजतन, ए और बी का मानना है कि वे एक एन्क्रिप्टेड चैनल पर संचार कर रहे हैं, लेकिन वास्तव में हमलावर की जानकारी तक पहुंच है।

3.1। तीसरा पक्ष

वर्णित "मैन इन द मिडल" हमले से बचने के लिए, साइड ए केवल यह सुनिश्चित करने के लिए पर्याप्त है कि पार्टी बी वास्तव में पार्टी बी है, और हमलावर नहीं है जो पार्टी बी, यानी पार्टी बी को प्रमाणित करने की कोशिश करता है।

किसी पार्टी को प्रमाणित करने का सबसे आसान तरीका यह सुनिश्चित करना है कि पार्टी के पास निजी कुंजी है। इसके लिए, साइड ए एक सार्वजनिक कुंजी के साथ एक ज्ञात पक्ष ए पर एन्क्रिप्ट किए गए कुछ बी संदेश को साइड बी भेजता है, साइड बी एक निजी कुंजी के साथ इस संदेश को डिक्रिप्ट करता है और इसे साइड ए पर भेजता है, यह पुष्टि करता है कि वह उस कुंजी का मालिक है।

इस प्रमाणीकरण पद्धति का नुकसान यह है कि पार्टी ए को पहले से पार्टी बी की सार्वजनिक कुंजी पता होनी चाहिए, जो कि व्यक्ति और साइट के बीच एन्क्रिप्टेड जानकारी को स्थानांतरित करने के लिए, उदाहरण के लिए, प्रदान करना असंभव है। यह यहाँ है कि "तीसरे पक्ष" लागू होते हैं।

तृतीय-पक्ष एल्गोरिथ्म तथाकथित प्रमाणपत्रों पर आधारित है। प्रमाणपत्र सर्वर की सार्वजनिक कुंजी है जो प्रमाणपत्र प्राधिकारी द्वारा हस्ताक्षरित है। प्रमाण पत्र प्राप्त होने पर, प्रमाणीकरण प्राधिकरण यह सुनिश्चित करता है (कुछ विधियों का उपयोग करके) कि निजी कुंजी का स्वामी वास्तव में वह है जिसके लिए वह दावा करता है और अपनी निजी कुंजी के साथ सार्वजनिक कुंजी पर हस्ताक्षर करता है। पार्टी ए, जो प्रमाणन प्राधिकरण पर भरोसा करती है, डिजिटल हस्ताक्षर की पुष्टि करती है और यह सुनिश्चित करती है कि पार्टी बी हस्ताक्षरित सार्वजनिक कुंजी के अनुरूप निजी कुंजी है।

भाग 4. डेटा खेलना

ऐसा लगता है कि प्रमाणीकरण योजना में सब कुछ है ताकि हमलावर को एन्क्रिप्टेड जानकारी तक पहुंच न मिले। अक्सर, हालांकि, हमलावर को सेवा पर हमले का आयोजन करने के लिए स्पष्ट रूप से जानकारी की आवश्यकता नहीं होती है। डेटा को जाने बिना किसी सेवा पर हमला करने का सबसे आसान तरीका एन्क्रिप्टेड रूप में पार्टियों के संचार को रिकॉर्ड करना है, और फिर एन्क्रिप्ट किए गए डेटा को खेलते हुए, साइड ए होने का नाटक करना है। बहुत बार, इस तरह के हमले (विशेष रूप से कई धागे में) सेवा से इनकार कर सकते हैं।

इस तरह के हमले से बचने के लिए, डेटा एन्क्रिप्शन के लिए सममित कुंजी को क्लाइंट ए द्वारा नहीं चुना जाना चाहिए, लेकिन सर्वर बी द्वारा यादृच्छिक रूप से। इस मामले में, खोए हुए डेटा को गलत कुंजी के साथ एन्क्रिप्ट किया जाएगा और सर्वर द्वारा रद्दी के रूप में माना जाएगा, और क्लाइंट से वास्तविक डेटा के रूप में नहीं।

भाग 5. अंतिम प्रोटोकॉल और टिप्पणी

हम एन्क्रिप्टेड चैनल बनाने के लिए प्रोटोकॉल को संक्षेप में प्रस्तुत करने का प्रयास करेंगे। यह ध्यान रखना महत्वपूर्ण है कि वास्तविक चैनलों में बहुत अधिक सूक्ष्मताएं हैं, इसलिए आपको अपने स्वयं के समाधान लिखने के बजाय एन्क्रिप्टेड चैनलों के साथ काम करने के लिए तैयार पुस्तकालयों का उपयोग करना चाहिए। फिर भी, अंतिम उदाहरण में चैनल संगठन के सामान्य सिद्धांत सही हैं।

पहले की तरह, साइड A सर्वर B से कनेक्ट करने वाला क्लाइंट है।

- क्लाइंट A सर्वर B से जुड़ता है;

- सर्वर B क्लाइंट A को प्रमाणन केंद्र द्वारा हस्ताक्षरित सार्वजनिक कुंजी भेजता है;

- ग्राहक A हस्ताक्षर की पुष्टि करता है;

- क्लाइंट A एक सममित कुंजी बनाता है, इसे सर्वर B की सार्वजनिक कुंजी के साथ एन्क्रिप्ट करता है, और इसे सर्वर B में भेजता है;

- सर्वर बी अपनी निजी कुंजी के साथ इस सममित कुंजी को डिक्रिप्ट करता है, एक नया सत्र सममित कुंजी बनाता है और क्लाइंट ए से प्राप्त कुंजी के साथ इसे एन्क्रिप्ट करता है;

- प्राप्त एन्क्रिप्टेड कुंजी क्लाइंट ए को भेजी जाती है, उस क्षण से सर्वर बी द्वारा बनाई गई सममित कुंजी का उपयोग करके एक एन्क्रिप्टेड चैनल स्थापित किया जाता है।

। ऑनलाइन संस्करणों में पुनर्मुद्रण की अनुमति केवल लेखक के संकेत और मूल लेख के सीधे लिंक के साथ दी जाती है। मुद्रित मामले में पुनर्मुद्रण की अनुमति केवल प्रकाशक की अनुमति से होती है।

कंप्यूटर को कचरे से साफ करना

कंप्यूटर को कचरे से साफ करना सेट-टॉप बॉक्स का उपयोग करके आईपीटीवी विषयों की सूची पर जाएं

सेट-टॉप बॉक्स का उपयोग करके आईपीटीवी विषयों की सूची पर जाएं मोबाइल उपकरणों के बारे में डिजाइनर को क्या जानना चाहिए

मोबाइल उपकरणों के बारे में डिजाइनर को क्या जानना चाहिए दुनिया में सबसे कठिन पासवर्ड, पासवर्ड की जटिलता की जांच करना

दुनिया में सबसे कठिन पासवर्ड, पासवर्ड की जटिलता की जांच करना