Nástroje Kali Linux.

Aktualizováno dne 3. května 2017 Komentáře na záznam Interceptor-NG zakázáno

Popis Interceptor-NG

Intercepter-NG je multifunkční sada síťových nástrojů pro IT specialisty různých typů. Hlavním cílem je obnovit zajímavá data ze sítě a provádět různé druhy útoků uprostřed (MiTM). Kromě toho program umožňuje detekovat ARP spoofing (mohou být použity k detekci útoků typu man-in uprostřed), identifikovat a využívat určité typy zranitelností, brute-force přihlašovací údaje síťových služeb. Program může pracovat s živým přenosem dat a analyzovat soubory se zachycenou návštěvností, aby zjistil soubory a pověření.

Program nabízí následující funkce:

- Čichání hesla / hashe z následujících typů: ICQ, IRC, AIM, FTP, IMAP, POP3, SMTP, LDAP, BNC, ponožky, HTTP, WWW, NNTP, CVS, TELNET, MRA, DC ++, VNC, MySQL, ORACLE, NTLM, krb5 , RADIUS

- Sniffing zprávy chatu: ICQ, AIM, JABBER, YAHOO, MSN, IRC, MRA

- Rekonstrukce souborů z: HTTP, FTP, IMAP, POP3, SMTP, SMB

- Různé typy skenování, jako je promiskuitní režim, skenování ARP, DHCP, brána, porty a Smart

- Zachycení paketů a následné (offline) analýzy / RAW (raw) režimu

- Vzdálené sledování provozu pomocí protokolu RPCAP Daemon a PCAP Over IP

- NAT, SOCKS, DHCP

- ARP, DNS přes protokol ICMP, DHCP, SSL, SSLSTRIP, WPAD, SMB opakovač, SSH MiTM

- SMB Hijack (Intercepce), LDAP Repeater, MySQL LOAD DATA Injekce

- ARP Watch, ARP Cage, HTTP injekce, Heartbleed exploit, Kerberos Downgrade, Cookie Killer

- DNS, NBNS, LLMNR spoofing

- Bruteforce různých síťových služeb

Hlavní verze běží na systému Windows, je zde konzola pro Linux a verze pro Android.

Licence: "jak je"

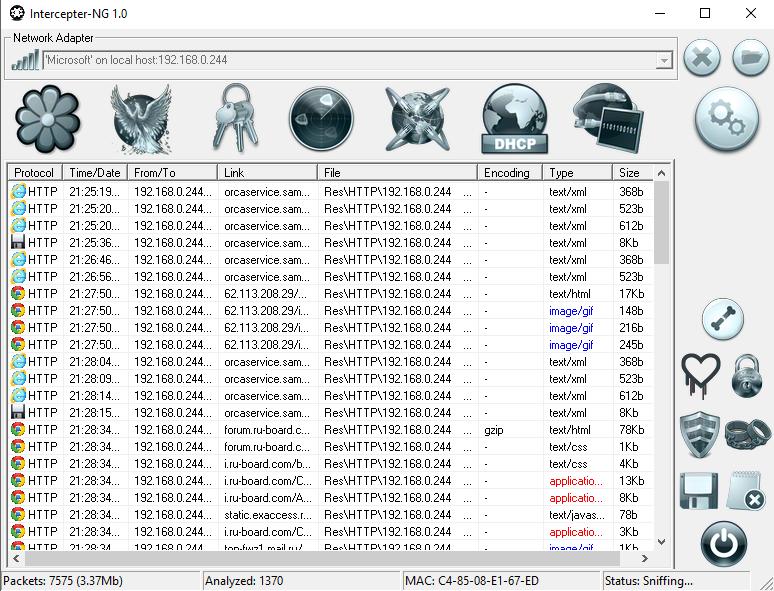

Interceptor-NG režimy

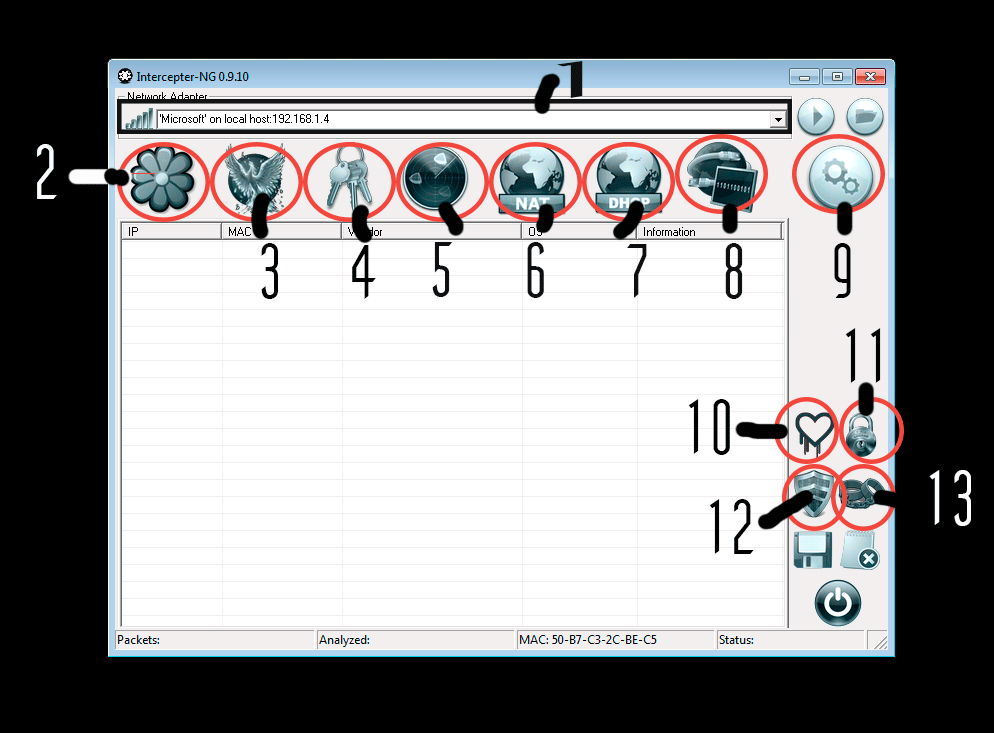

Interceptor-NG má sedm hlavních režimů, které odpovídají počtu karet programu a počtu hlavních tlačítek:

Jedná se o režimy:

- Poslové

- Vzkříšení

- Hesla

- Skenování

- RAW (surový)

První místo je nastaveno Režim Messenger (znak ICQ). To se dělo z historických důvodů - původně Intercepter-NG byl vytvořen jako program pro zachycení zpráv ICQ a dalších poslů.

Režim vzkříšení (znakem tlačítka je Phoenix) znamená obnovení souborů ze síťového proudu. Mohou to být obrazové soubory prohlížené na webových stránkách, stejně jako soubory převedených archivů, dokumentů a dalších.

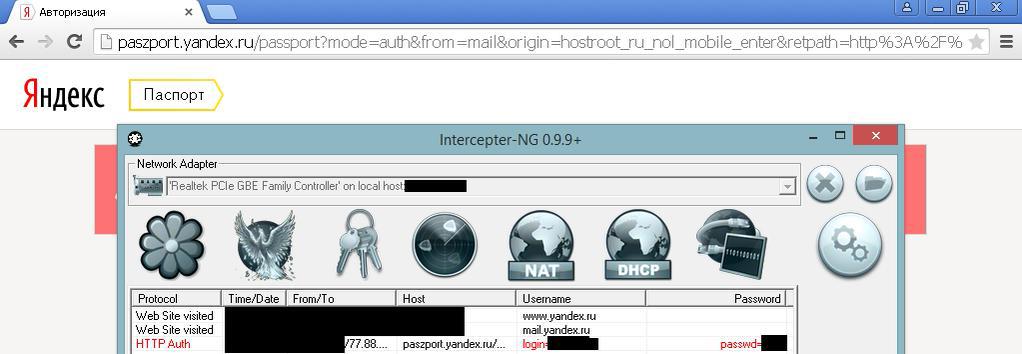

Při přepnutí na Režim hesla (třetí tlačítko je spousta klíčů) uvidíte pověření zachycená ze síťového toku. Zobrazí se adresy stránek, zadané přihlašovací údaje a hesla.

Po spuštění programu se zobrazí zpráva Režim skenování (středním tlačítkem je radar). Toto je výchozí režim pro spuštění útoků: tato karta prověřuje, vybírá cíle, nastavuje další parametry sítě.

Tab MiTM (sada patch kabelů) obsahuje pole pro zadání cílového nastavení, z nichž mnohé jsou automaticky vyplněny během skenování na kartě Skenování. K dispozici jsou také tlačítka pro spouštění různých útoků MiTM.

Tab DHCPobsahuje některá síťová nastavení a server DHCP.

Režim RAW (surový) zobrazuje nezpracované informace o datech přenášených v síťovém toku. Informace jsou prezentovány ve formě podobném.

Tipy pro použití Interceptor-NG a řešení problémů:

- Chcete-li pracovat Intercepter-ng vyžaduje WinPcap, ale to nemusí být instalovány samostatně, jak Intercepter je dodáván s přenosnou verzi WinPcap.

- Pokud nevidíte adaptér v seznamu reklam, znamená to, že WinPcap nepodporuje vaši kartu.

- Pokud nic nefunguje s kartou WiFi, ani s ARP leptáním, použijte ikonu NIC na levé straně seznamu adaptérů a přepněte do režimu WiFi. Také se ujistěte, že Stealth IP má přístup k Internetu.

- V některých výjimečných situacích služba BFE (Base Filtering Engine) může blokovat místní porty Interceptoru. Toto se projevuje následovně: ARP funguje, ale jiné funkce systému MiTM nefungují (v systémech Windows 7 a vyšších). Antivirové programy, například Avast, je mohou také zablokovat, i když je v ovládacím panelu zakázána ochrana sítě. Dalším důvodem tohoto chování může být současná činnost připojení WiFi a služby sdílení připojení k Internetu.

- Interceptor podporuje zapouzdření 802.11, takže můžete používat programy z programu. Také je podporováno zapouzdření PPPoE, GRE (PP2P) a další hlavičky 802.11. To neznamená, že Intercepter může analyzovat šifrované údaje, což znamená, že Intercepter dokáže vyčistit ethernet \\ ip hlavičky z balíčků tohoto typu a analyzovat je.

- Z důvodu omezení protokolu se zdroj a cíl UIN \\ MAIL \\ ... nemusí zobrazit na kartě zprávy chatu.

- Chcete-li kopírovat data z tabulky hesel, klepněte na řádek a stiskněte klávesy ctrl + c.

- Pro skrytí okna programu použijte Ctrl + Alt + S. Klepnutím na něj znovu zobrazíte znovu.

- Interceptor lze spustit i na win9x (98 a 95!), Ale musíte nainstalovat WinPcap 3.1 nebo WinPcap 4.0beta2. Nové sestavy WinPcap nepodporují win9x.

- Režim konzoly pro offline analýzu:

- Chcete-li aktivovat automatické otevírání, musíte se otevřít settings.cfg a upravovat " autorun"Výchozí hodnota je" 0 , změňte číslo rozhraní, které chcete snídat.

- Interceptor převede pcap skládky se syrovými zapouzdřenými daty IP do zapouzdření Ethernet (přidá informace o hlavičce ethernetu).

- Interceptor může číst nový formát - pcapng. Vzhledem k tomu, že všechny soubory pro ukládání dat ze sítě Wireshark používají pouze typ "Enhanced Packet Block", Intercepter podporuje pouze tento typ bloků dávky. Navíc zobrazuje komentáře k balíkům.

- V režimu surového (RAW) můžete nastavit vlastní pravidla pomocí filtrů pcap pro filtrování provozu. Podrobnosti naleznete v syntaxi filtrování pcap. Příklad:

znamená přijímat pouze pakety s tcp portem 80 z jádra.

Není port 80

znamená vyloučit pakety z portu 80

Můžete kombinovat pravidla:

Port 80 a ne port 25

- Nepracujte s obrovskými skládkami v nesprávném režimu, protože Intercepter načte každý balíček do paměti a pevný disk nepoužívá jako odkládací oddíl.

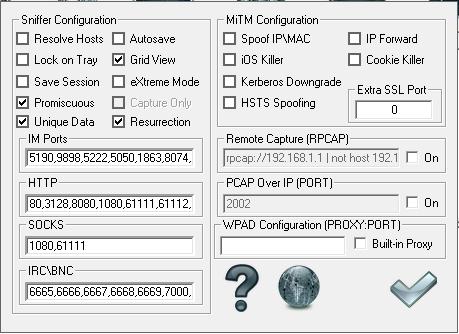

Tipy k možnosti Interceptor-NG

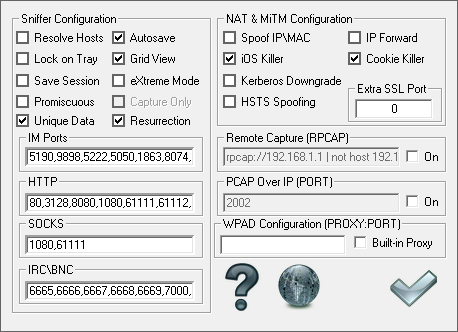

Možnosti snifferu:

- Pokud budete chtít provést offline analýzu pcap výpisu, pak urychlit proces, zrušte zaškrtnutí políčka " Vyřešit hostitele”.

- Pokud zaškrtnete volbu " Uzamknout na Zásobníku", pak když obnovíte okno z přihrádky, budete vyzváni k zadání hesla. Výchozí heslo je" 4553 "Můžete jej změnit v souboru settings.cfg. Heslo je kódováno v base64.

- Možnost " Uložit relaci"znamená, že Intercepter uloží všechny přijaté pakety do souboru pcap.Tento soubor lze použít pro offline analýzu dat.To je druh funkce pro export výsledků.

- Pokud nainstalujete Promiskuózní, pak Intercepter otevře síťový adaptér v promiskuitním režimu. To znamená, že bude číst všechny pakety, a to i ty, které nejsou určeny pro toto síťové rozhraní. Pokud je klíček odstraněn, bude číst pouze pakety odeslané do zadaného rozhraní. Některé karty Wi-Fi tento režim nepodporují.

- “Jedinečné údaje"- zobrazit pouze unikátní přihlašovací údaje a hesla. Tedy. Zobrazit zachycená hesla a hesla pouze jednou - pokud uživatel znovu zadá stejné uživatelské jméno a heslo, nezobrazí se.

- Automatické ukládání - všechny textové informace budou uloženy každých 10 sekund.

- Ve výchozím nastavení je zaškrtnuto políčko " Zobrazení mřížky". To znamená, že hesla budou vypadat jako datová mřížka. Chcete-li zobrazit úplné podrobné informace, zrušte zaškrtnutí políčka " Zobrazení mřížky”.

- eXtreme.V typickém pracovním postupu sniffer analyzuje předdefinované porty spojené se specifickými protakoly. Pokud říkáme http, máme na mysli 80 portů (nebo 8080 nebo cokoli je předdefinováno v seznamu portů spojených s HTTP protokolem). Tedy. budou analyzovány pouze tyto porty. Pokud některá aplikace používají jiný port, například 1234, pak sniffer nebude analyzovat pakety, které procházejí. V režimu eXtremeInterceptor bude analyzovat všechny pakety TCP bez kontroly portů. Tedy. Dokonce i když některá aplikace používá nedefinovaný port, sniffer bude stále kontrolovat tyto pakety. Ačkoli toto zpomaluje výkon (je třeba zkontrolovat mnohem více portů, než je obvyklé) a může identifikovat nesprávné údaje nebo přeskočit správný protokol (6naprimer, FTP a POP3 používá stejný typ autorizace), dává možnost najít a odposlouchávání zajímavé údaje o neurčených přístavech. Použijte tento režim na vlastní nebezpečí, nenechte se překvapit, pokud se něco pokazí, když je povolen režim eXtreme.

- "Pouze zachytit"znamená, že Intercepter uloží balíky pouze do souboru výpisu bez analýzy v reálném čase.To je užitečné pro zvýšení výkonu při zachycení mnoha síťových dat.

- Možnost Vzkříšeníznamená zahrnutí režimu vzkříšení, který rekonstruuje soubory z dat přenášených v síťovém toku.

- IM Porty

- HTTP. Související s porty HTTP viz podrobnosti v popisu této možnosti eXtreme.

- SOCKS

- IRC \\ BNC

Možnosti Man-Middle Attack (MiTM) v Intercepter-NG

- Ve všech MiTM útokech Intercepter používá spoofing (substituce) adres IP ip (volba Spoof IP \\ MAC). Pokud používáte rozhraní Wi-Fi, musíte tuto volbu zrušit, protože 99% ovladačů wifi neumožňuje odesílání maker. I když zveřejníte svou skutečnou adresu, alespoň jste schopni provést jakékoli útoky MiTM prostřednictvím rozhraní wifi. Je to lepší než nic. Namísto vypnutí spoofingu v nastavení použijte režim WIFI. Zobrazený mac můžete změnit v režimu Expert.

- iOS Killer byl přidán pro iCloud, stejně jako Instagram a VK. Tato funkce (iOS Killer) obnoví relace specifikovaných aplikací a umožňuje zachytit opětovnou autorizaci.

- Kerberos Downgrade

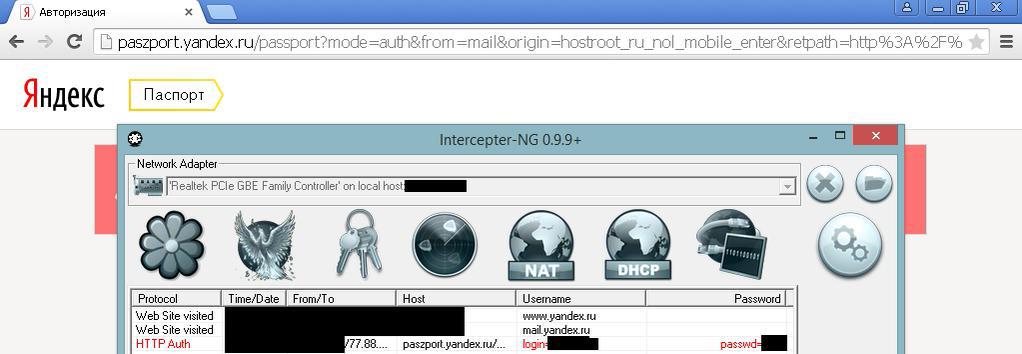

- HSTS Spoofing. Vynechání služby HSTS při provádění SSL Strip. Technika obcházení je poměrně jednoduchá, ale v implementaci existují určité potíže, takže neočekávejte žádné zvláštní výsledky. Vezměme si příklad na Yandex Mail pomocí prohlížeče Chrome. Pokud jdete do ya.ru, pak v pravém horním rohu bude odkaz https "Přihlásit se k odběru", se kterým se SSL Strip může snadno vyrovnat. Dále se otevře forma oprávnění, kde metoda POST přenese data do souboru passport.yandex.ru. Dokonce i "stripping" https autorizace se stane na SSL, protože host passport.yandex.ru je zahrnut v předem načteném seznamu chrome. Za účelem ještě zachytit data, která potřebujeme nahradit hostitele názvem passport.yandex.ru na nějaký jiný, takže prohlížeč nenajde, že tento zdroj by se měl zúčastnit výhradně prostřednictvím zabezpečeného spojení. Například pasport.yandex.ru můžete nahradit paszport.yandex.ru, v takovém případě budou údaje zaslány v upravené podobě změněnému názvu domény. Ale od té doby taková doména - paszport.yandex.ru neexistuje, je navíc nutné provádět DNS Spoofing, tj. klient při konverzi paszport.yandex.ru obdrží v odpovědi původní adresu IP z pasport.yandex.ru.

Tento postup je automatizován a při útoku nevyžaduje další zásah uživatele. Jediné, co je zapotřebí, je předem vytvořit seznam náhrad misc \\ hsts.txt. Ve výchozím nastavení existuje několik položek pro yandex, gmail, facebook, yahoo. Je důležité pochopit, že tato technika procházení neumožní zachytit relaci nebo autorizaci, pokud uživatel vstoupí do prohlížeče facebook.com, protože prohlížeč okamžitě otevře zabezpečenou verzi webu. V tomto případě je útok možný pouze v případě, že odkaz na facebook.com je převzat z jiného zdroje, například při zadávání facebooku na google.com. Velkým problémem při provádění útoku může být poznamenal, nepředvídatelné logiku lokalit s jejich subdomén a nabízí web-kódu, který může anulovat žádné pokusy o obcházení HSTS. To je důvod, proč byste do seznamu neměli přidávat žádné stránky, dokonce i domény, které jsou v Intercepter-NG k dispozici, mají své vlastní funkce ve výchozím nastavení a správně fungují ne vždy. Vytvoření berlí pro každý zdroj vůbec nechce, možná i v budoucnu budou zavedeny některé všeobecné vylepšení, ale prozatím, jak se říká, jak je. Další detaily v aktuální implementaci pro DNS Spoofing „a DNS server, budete muset najít není na lokální síti, aby bylo možné zobrazit DNS dotazy na bránu a reagovat na ně odpovídajícím způsobem.

- IP vpřed. Umožňuje čistý režim přesměrování IP. V tomto režimu nejsou útoky typu MiTM k dispozici, ale umožňuje spustit operaci ARP v situacích, kdy nelze použít Stealth IP. To je obvykle nutné, když má brána v síti bílý seznam legitimních počítačů, takže NAT nemůže fungovat správně.

- Cookie Killer - Obnoví soubory cookie, což nutí uživatele znovu povolit - zadejte přihlašovací jméno a heslo tak, aby útočník mohl zachytit. Funkce Cookie Killer funguje také pro připojení SSL. Tam jsou černé ( misc \\ ssl_bl.txt) a whitelistů ( misc \\ ssl_wl.txt). V nich můžete vyloučit nebo případně pevně zadat adresy IP nebo domény, kterým byste měli nebo neměli používat protokol SSL MiTM. Pokud zadáte extra ssl port, nemusíte zadávat typ read \\ write, stačí zadat číslo portu. Celý provoz je zapsán ssl_log.txt.

- Vzdálené snímání (RPCAP). Libpcap umožňuje přenos dat z jednoho hostitele do jiného prostřednictvím vlastního protokolu nazvaného RPCAP. Tedy. Můžete si vyzvednout démona rpcap na vaší bráně a podívat se na veškerou komunikaci, která prochází. Po spuštění démona můžete zahájit zachycování vzdálené komunikace pomocí Interceptoru. Do speciálního pole zadejte název hostitele nebo démona IP a vyberte ze seznamu adaptér. Poté musíte nastavit filtr "nehostitel IP" a nahradit "IP" skutečnou IP adresou přiřazenou vaší ethernetové kartě (to je nutné ignorovat provoz rpcap mezi vámi a démonem).

- PCAP přes IP

Tato funkce je spojena se vzdáleným snímáním provozu a je vynikající náhradou za starou a problematickou službu rpcapd. Jméno mluví samo za sebe. Virtuálně na libovolném serveru Unixu existuje vždy odkaz tcpdump a netcat, pomocí něhož můžete protokolovat přenosy do vzdáleného přijímajícího počítače. V tomto případě může Intercepter otevřít port, který čeká na datový tok ve formátu libpcap av reálném čase k jeho analýze.

Neexistuje žádný zásadní rozdíl ve zdroji provozu, takže kromě tcpdump můžete také použít utilitu kočky ke čtení stávajícího protokolu .pcap.

Zde jsou některé příklady použití, ve výchozím nastavení Intercepter naslouchá portu 2002:

Tcpdump -i tvář -w - | nc IP 2002

pokud plánujete přenášet provoz přes stejné rozhraní, ze kterého snímáte, musíte přidat pravidlo filtru, které vylučuje provoz služby mezi serverem a Interceptem:

Tcpdump -i face -w - ne port 2002 | nc IP 2002 cat log.pcap nc IP 2002 dumpcap -i tvář -P -w - | nc IP 2002

to je analog tcpdump "a je součástí programu .flag -P znamená, že byste měli balíky ukládat ve standardním formátu libpcap a nikoli v novém souboru.

Alternativní způsob přesměrování paketů bez pomoci netcat:

Tcpdump\u003e / dev / tcp / ip / port

WPAD je «WebProxy Autodiscovering Protocol», která odpovídá funkci «Automaticky zjišťovat nastavení» v moderních prohlížečích. Tato funkce umožňuje prohlížeči získat aktuální konfiguraci serveru proxy bez zásahu uživatele. To i dnes je hrozbou a útočník může snadno nakonfigurovat škodlivý server, který zachycuje webovou komunikaci. Situaci zhoršuje skutečnost, že Internet Explorer (i Chrome) podporuje tuto funkci ve výchozím nastavení.

WPAD je obvykle není nakonfigurován v síti, takže obvyklé chování prohlížeče posílat žádosti o název NetBIOS «WPAD» (předáním metodu DHCP a DNS). Pokud odpověď nedostanete, prohlížeč jednoduše použije přímé připojení. Pokud je však odpověď přijata, prohlížeč se pokusí stáhnout konfigurační soubor z http: /ip_of_wpad_host/wpad.dat.

Intercepter-NG bude reagovat na každou žádost a požádá zákazníky, aby používali vlastní konfiguraci, aby mohli filtrovat provoz prostřednictvím serveru proxy. Můžete nakonfigurovat vlastní konfiguraci libovolného jiného serveru proxy v síti nebo jednoduše vybrat vestavěný proxy server. Vestavěný proxy server umožňuje používat funkci vkládání HTTP.

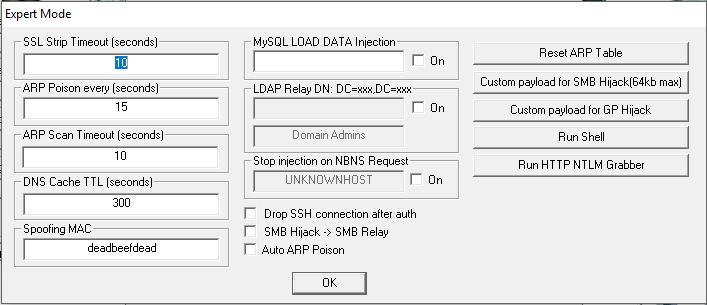

Možnosti odborného režimu Intercepter-NG

- Časový limit SSL Strip (sekundy) - Časový limit v sekundách SSL Strip

- ARP Poison každé (vteřiny) - Do ARP leptat každou ... vteřinu

- Časový limit skenování ARP (v sekundách) - časový limit ARP

- DNS mezipaměti TTL (v sekundách) - Životnost mezipaměti DNS

- Spoofing MAC - MAC adresa, na kterou bude adresa útočníka nahrazena

- MySQL LOAD DATA Injekce

- LDAP relé DN: DC = xxx, DC = xxx

- Přerušit podání žádosti NBNS

- Odpojte spojení SSH po autorizaci - Obnovení připojení SSH po autorizaci

- SMB Hijack -\u003e SMB relé

- Auto ARP Poison - V automatickém režimu jed je dostatečná, aby pouze jeden počítač v seznamu cílů a sám Intercepter prohledá síť v pravidelných intervalech a automaticky přidat nové cíle.

- Obnovit tabulku ARP- Obnovte ARP tabulku

- Vlastní užitečné zatížení pro SMB Hijack (max. 64 kB)

- Vlastní užitečné zatížení pro GP Hijack

- Spusťte Shell- Spusťte shell

- Spusťte HTTP NTLM Grabber HTTP

Typy skenování

Skenování je první fáze, to znamená, že s ním začíná mnoho útoků MiTM. Chcete-li zobrazit nabídku skeneru, přejděte na Režim MiTM a klikněte pravým tlačítkem myši na tabulku.

- Inteligentní skenování: kombinuje detekci ARP a detekci brány. K obvyklým informacím o adresách IP a MAC, výrobci síťové karty a operačního systému se zobrazí název počítače. Ve stejném časovém intervalu nyní můžete dále zjistit název Netbios nebo název zařízení se systémem iOS. Pro rozpouštědlo naposledy použila zprávu mDNS, na základě které provozuje Apple „ovsky Bonjour protokolem. Všechny přijaté názvy jsou nyní uloženy v souboru mezipaměti a pokud následující programové cykly z jakéhokoli důvodu nebylo dosaženo název informací hostitelské dynamicky, bude převzata z Cache, navíc ukazuje skenování Stealth IP a automaticky nastaví příslušné pole v kartě MITM IP brány (pokud je nalezen) a Stealth IP. také běží detekci OS založený na hodnotách TTL.

- ARP skenování (Skenování ARP): Jednoduše kontroluje podsíť třídy C přiřazenou zvolenému ethernetovému adaptéru. Například pokud je vaše IP adresa 192.168.0.10, pak bude kontrolováno 255 adres IP v rozmezí 192.168.0.1-255. Počínaje verzí 0.9.5 program kontroluje síťovou masku pro správné skenování všech podsítí.

- Vyhledávání DHCP (Zjišťování DHCP): Odesílá vysílané zprávy DHCP-Discovery a čeká na odpovědi ze serverů DHCP. Pokud nějaké servery reagují, přidejte je do seznamu.

- Odhalení promisku (detekce síťových karet v nečitelném režimu): odesílá speciální požadavky ARP do sítě. Reagující hostitelé jsou samozřejmě sniffers. Některé ethernetové karty (3COM) mohou také reagovat, to znamená, že jsou možné falešné pozitiva.

- Gateway Discovering (Detekce Lock) pošle SYN paket do všech počítačů v síti, pokud máte bránu, budou zaslány zpět odpověď.

Techniky typu man-in-the-middle útoky (MiTM) v Intercepter-NG

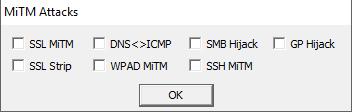

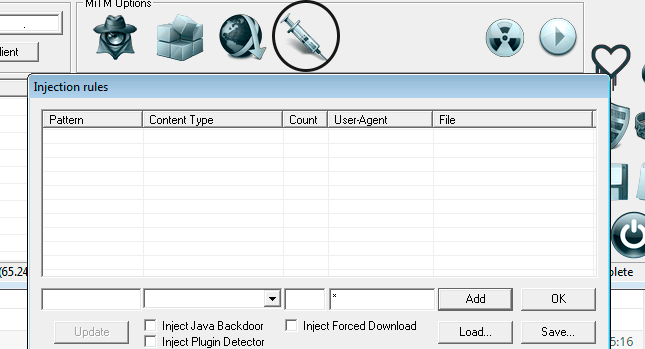

Když klepnete na tlačítko Konfigurace MiTM (klobouk s okem) otevře dialogové okno MiTM útoky:

Obsahuje seznam podporovaných technik.

SSL MiTM

Je to stará klasická technika nahrazení certifikátů. Umožňuje zachytit data jakéhokoli protokolu chráněného protokolem SSL. Standardní podpora je: HTTPS, POP3S, SMTPS, IMAPS. Volitelně můžete určit libovolný další port.

Při zachycení protokolu HTTPS jsou certifikáty generovány "za běhu" kopírováním původních informací z požadovaného prostředku. Ve všech ostatních případech se používá statický certifikát.

Samozřejmě při používání této funkce jsou výstrahy prohlížeče a dalšího klientského softwaru nevyhnutelné.

Nová verze zcela přepsala kód SSL MiTM. Nyní funguje rychle a stabilně. Také byl změněn algoritmus pro generování certifikátů, do něj byly přidány další položky dns a všechny certifikáty byly podepsány jedním klíčem ( misc \\ server). To znamená, že přidání tohoto certifikátu s vlastním podpisem na seznam důvěryhodných v cílovém počítači, můžete poslouchat SSL provoz se jakéhokoli zdroje (tam, kde není SSL sbírky Pins). Funkce Cookie Killer Nyní funguje pro připojení SSL. Černý se objevil ( misc \\ ssl_bl.txt) a whitelistů ( misc \\ ssl_wl.txt). Mohou být odstraněny, nebo naopak pevně zadat IP adresy nebo domény, které mají nebo nemají používat SSL MITM. Pokud zadáte extra ssl port, již není třeba specifikovat typ čtení \\ write, stačí zadat číslo portu. Celý provoz je napsán v souboru ssl_log.txt.

SSL Strip

SSL Strip je "tichá" technika pro zachycení připojení HTTPS. Dlouhá pracovní verze existovala pouze pod unixem, nyní lze provádět podobné akce v prostředí NT. Sečteno a podtrženo je toto: že útočník je „střední“, analyzuje provoz HTTP, sleduje všechny https: // odkazy a vyrobeny tak, aby je nahradili na adrese http: // Klient proto i nadále komunikovat se serverem nechráněné. Všechny požadavky na nahrazené odkazy jsou řízeny a data z původních zdrojů https jsou doručena jako odpověď.

Protože žádné certifikáty nejsou nahrazeny, pak nejsou žádné varování. Chcete-li simulovat zabezpečené připojení, změní se ikona favikonu.

DNC<> ICMP

Jedná se o zcela novou techniku, dříve zmíněnou nebo nerealizovanou. Je založen na stejném starém rozhraní ICMP Redirect MiTM, ale otevírá nový způsob čichování dat. První krok tohoto útoku je podobný klasickému přesměrování ICMP, ale existuje jeden důležitý rozdíl.

Takzvaný "nový záznam" je DNS server oběti. Budeme převzít kontrolu nad všemi dotazy DNS a uděláme nějaké kouzlo dříve, než oběti dostanou odpovědi.

Když jsme se transformovat (Resolv) somehost.com, DNS nám odešle odpověď, která obsahuje jeden nebo více odpověď s IP somehost.com. Navíc může obsahovat "další" odpovědi a my se o ně postaráme také. Po dokončení první části útoku začne oběť zasílat všechny požadavky DNS prostřednictvím hostitele útočníka (NAT). Když NAT obdrží odpověď od DNS, čte všechny IP adresy a pak pošle oběť zprávu ICMP přesměrování s převedenou IP.

Tedy v době, kdy NAT odešle odpověď DNS zpět k oběti, její směrovací tabulka již má položku pro každý mapovaných adres, které ukazují na našeho hostitele!

To znamená, že nebudeme jen snifit DNS oběti, ale vše, co se změnilo. Veškerá komunikace bude falešná přes falešnou IP \\ MAC.

Tato část útoku se provádí na straně NAT, proto je nutné ji nakonfigurovat správně.

Zaškrtněte políčko "DNS přes ICMP" a pak vyplňte:

- IP adresa směrovače je výchozí IP brána, kterou oběť používá.

- Klient „s IP. - Je IP oběti, můžete přidat několik cílů, ale nezapomeňte, kdo se zasíláním ICMP přesměrování paket Intercepter každý gól.

Po přidání klientů musíte do pole "Nová brána" a do pole "Stealth IP" umístit volnou / nepoužívanou adresu IP.

Vyberte adaptér, musí být stejný, protože budeme směrovat provoz do jedné ethernetové oblasti.

Spusťte NAT.

Všechny odpovědi DNS jsou uloženy ve zvláštním seznamu a NAT pravidelně (v souladu s nastaveným časem v nastaveních) opakovaně odesílá přesměrování ICMP,

Nakonec musíte udělat ještě jednu věc. Nemůžete „lék“ oběti směrovací tabulku (jako je tomu v ARP leptání), takže je třeba zrušit zaškrtnutí „DNS ↔ ICMP“, aby se zabránilo re-odesílání ICMP přesměrování a počkat asi 10-15 minut. Poté se nové položky nebudou přidávat, ale staré budou fungovat přes NAT až do vypršení platnosti.

WPAD MiTM

Podrobnosti naleznete v popisu možnosti. Konfigurace WPAD (PROXY: PORT).

SMB Hijack

SSH MiTM

Můžete zachytit údaje o ověření SSH (přihlašovací jméno / heslo) a zobrazit všechny příkazy, které jsou předávány během vzdálené relace. Dva mechanismy ověřování jsou podporovány: heslem a interaktivním. Abychom obtěžovali data oběti, musíme se chovat jako skutečný sshd a poskytujeme vlastní rsa / dsa klíče. Pokud je původní klíč hostitele uložen do mezipaměti, objeví se varovná zpráva, pokud není uložena do mezipaměti, a na straně klienta nebude mít žádné známky útoku.

Když je oběť přihlášena, může pracovat jako obvykle, provádět příkazy a pseudo-grafické programy, jako je například půlnocový velitel. Interceptor zachycuje požadavky WINDOW_CHANGE, proto pokud se oběť rozhodne změnit velikost okna, všechno bude správně překresleno podle velikosti nového okna.

Program pracuje se vzdálenou relací, ale nefunguje se SFTP. Pokud oběť spustí klienta SFTP, budou ověřovací data zachycena, ale pak bude spojení zrušeno a označeno. Potom, když se oběť pokusí znovu připojit, bude mít kromě našeho falešného sshd přístup k původnímu serveru ssh.

Je třeba zmínit, že útočník vstoupí na vzdálený server a ponechá jeho adresu IP v protokolech. V expertním režimu můžete zvolit možnost odpojení ssh spojení po obdržení pověření oběti. Připojení bude označeno a při příštím pokusu bude program umožňovat přístup k původnímu serveru.

GP Hijack

Další funkce pro útoky typu "man-in-the-middle" (MiTM) v programu Intercepter-NG

Tlačítka pro použití těchto funkcí jsou také umístěna v sekci Možnosti služby MiTM (kostky, symbol JDownloader, stříkačka, štít a samostatný symbol radiačního nebezpečí):

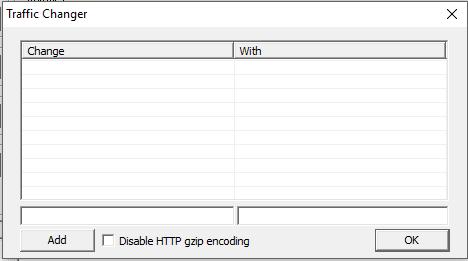

Dopravní měnič (měnící se textové údaje v toku síťové dopravy)

Můžete pouze vyměňovat data stejné velikosti bez změny délky paketů. Řekněme, že prohlížeč otevře site.com/file.txt, který obsahuje řetězec "12345". V reakci na požadavek GET, server vrátí HTTP hlavičku, ve kterém je délka přenášených dat je k dispozici - Content-délka: 5. Co se stane, pokud nahradíme „12345“ na „12356“? Prohlížeč stáhne pouze 5 bytů, házení přídavek „6“, a pokud se nám snížit velikost dat, který nahrazuje „12345“ na „1234“, prohlížeč bude přijímat pouze 4 bajty a bude čekat další 1 byte do serveru, dokud je spojení bude přestávka na časový limit. Proto je tento limit velikosti vytvořen. Můžete změnit jak textová data, tak binární syntaxi pro binární vzory jako v C - "\\ x01 \\ x02 \\ x03".

Pokud potřebujete náhradu v HTTP provozu, měla by být v nastavení povolena možnost "Zakázat kódování gzip HTTP".

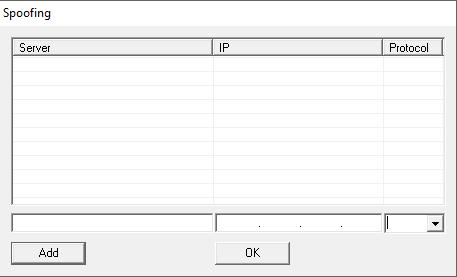

Spoofing

Spoofing (Spoofing) umožňuje přesměrování hostitelů do dané IP adresy. Podporuje DNS, NBNS, LLMNR.

Pomocí služby DNS můžete určit masku, která také přesměruje všechny subdomény. Obvykle jsou nainstalovány páry domain.com:IP, ale subdomény nebudou spoofed. Chcete-li je všechny přesměrovat, přidejte * (hvězdička) před název domény: * host.com

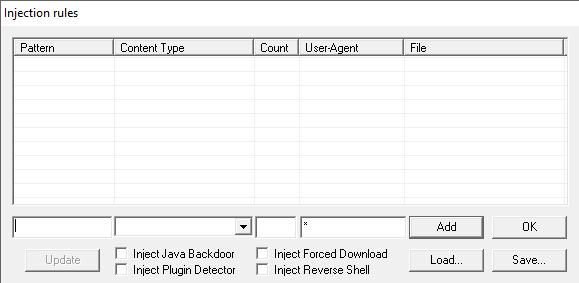

Forced Download a JS Inject

Obě inovace se vztahují k režimu vkládání HTTP. V ruském nuceném stahování lze přeložit jako "nucené nahrávání", protože to je to, co se děje po boku cíle při surfování po síti. Při vstupu na stránky se vyzývají ke stažení zadaný soubor útočník, v závislosti na nastavení prohlížeče, může se samostatně stáhnout a uživatel bude již vybrán, aby jej spustit, nebo ne.

Jak víte, v nucené zatížení lze přidat i.exe soubor s libovolným obsahem, který bude na místě zdrojového souboru, který je v současné době navštívil uživatelem. S vědomím, že účel bude otevírat Adobe.com, můžete dát FlashPlayer.exe a jako zdroj tohoto souboru bude uveden Adobe.com nebo některý z jeho subdomén.

Po jediném vydání je vynucení vypnuto, musíte znovu kliknout na příslušné zaškrtávací políčko.

JS Inject není výslovně přítomen mezi kontrolami, protože ve skutečnosti je to nejběžnější http inject, ale s jedním rozdílem. Když nahradíte jeden soubor jiným, například obrázky.jpg s uvedeným, je to právě nahrazení jednoho obsahu jiným. Zamena.js scénář je nejpravděpodobnější, že narušují činnost zdroje, takže nová verze js injekci skriptu nenahrazuje jeden druhého, a připojí ji k již existující, a dodává schopnost provádět další kód bez ovlivnění originál.

Režim FATE kombinuje dvě nové funkce: FAke siTE a FAke updaTE.

Hlavním cílem společnosti FAke siTE je získání autorizačních údajů z jakéhokoli webového zdroje, obcházení SSL a dalších bezpečnostních mechanismů. Toho lze dosáhnout klonováním autorizační stránky a vytvořením šablony, která bude umístěna na vestavěném pseudo-webovém serveru. Ve výchozím nastavení obsahuje komponenta interceptoru jednu šablonu pro accounts.google.com, tk. Původní stránka vyžaduje vyplnění pole s přihlašovacími údaji po sobě a pak s heslem. V této šabloně byly provedeny malé změny, aby obě pole byla aktivní současně. Před útokem musíte zadat doménu, na které bude šablona umístěna. Po útoku, v provozu cíle injekci přesměrování na vybrané doméně, a potom automaticky intertsepter povede DNS spoofing na požadovanou adresu. V důsledku toho se v prohlížeči otevře zvolená stránka s oprávněním.

Funkčnost Fake Update (fake aktualizace) se rozumí vzhled provozovny zprávy z „obětí“ softwaru a zatížení Pokud soubor aktualizace, který byl náklad přidán. Seznam podporovaných programů je velmi skromný. Pokud chcete, můžete přidat vlastní šablony, jejich strukturu vidíte v misc \\ FATE \\ updates.

ARP Poison (ARP leptání)

Je to součást klasického man-in-the-middle útoku. Tento útok začíná skenováním hostitelů. Když zjistil, hostitelé a některé z nich jsou vybrány jako cíl, a pak začít ARP lept, což má za následek napadl hostitelském začínají posílat jejich provoz neměl zamknout, a útočník. Útočník se naučí (kouří) tento provoz, provádí další manipulace a odešle ho na cílový server. Cílový server reaguje na útočníka (jako zdroj žádosti), tento provoz je také ošoupán, modifikován a odeslán oběti. Výsledkem je, že u oběti nedochází k žádné významné změně - zdá se, že dochází k výměně dat se vzdáleným serverem.

Další funkce Interceptor-NG

Tlačítka pro spuštění dalších funkcí jsou umístěna v samostatné části pravého sloupce v okně programu:

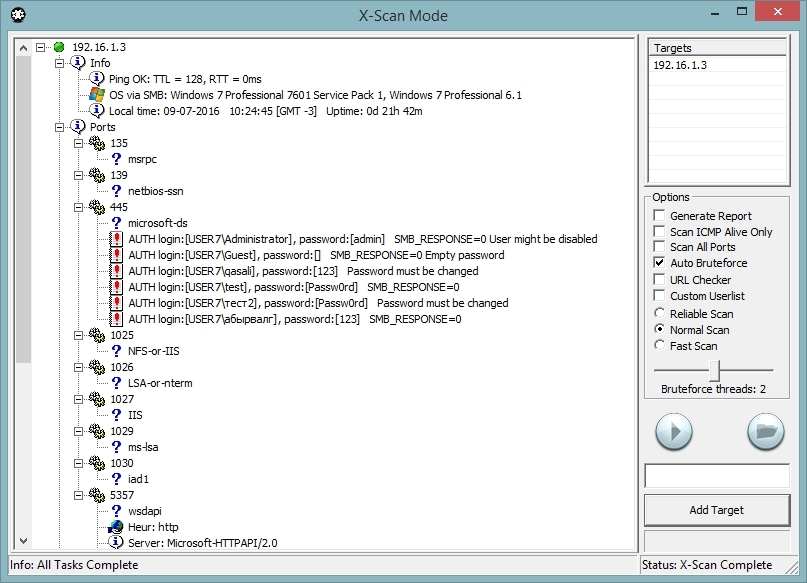

Intercepter-NG má vlastní síťový skener, který přišel nahradit primitivní skener portů z předchozích verzí. Jeho hlavní funkce jsou:

- Skenovat otevřené porty a heuristicky určí následující protokoly: SSH, Telnet, HTTP \\ Proxy, SOCKS4 \\ 5, VNC, RDP.

- Určete dostupnost protokolu SSL na otevřeném portu, čtete bannery a různé záhlaví webových stránek.

- Pokud je zjištěn proxy nebo sox, zkontrolujte jejich otevřenost na vnější straně.

- Zkontrolujte bezbariérový přístup na servery VNC, zkontrolujte SSL pro HeartBleed. Přečtěte si verzi.bind z DNS.

- Zkontrolujte databázi o přítomnosti skriptů na webovém serveru, které jsou potenciálně ohroženy ShellShock. Zkontrolujte databázi pro seznam adresářů a souborů pro 200 OK, stejně jako seznam adresářů z robots.txt.

- Určení verze operačního systému pomocí SMB. Pokud máte anonymní přístup, získáte místní čas, uptime, seznam sdílených zdrojů a místní uživatele. U nalezených uživatelů je spuštěno automatické vyhledávání heslem.

- Identifikujte vestavěný seznam uživatelů SSH měřením odezvy. U nalezených uživatelů je spuštěno automatické vyhledávání heslem. Pokud výčet nefunguje (nefunguje u všech verzí), vyhledávání probíhá pouze pro kořen.

- Automatická hrubá síla pro HTTP Basic a Telnet. Vzhledem k vlastnostem protokolu telnet jsou možné falešné pozitiva.

Můžete vyhledat všechny cíle, a to jak v místní síti, tak na Internetu. Můžete zadat seznam portů pro skenování: 192.168.1.1:80.443 nebo rozsah 192.168.1.1: 100-200. Můžete určit rozsah adres pro skenování: 192.168.1.1-192.168.3.255.

Pro přesnější výsledek lze současně skenovat pouze 3 hostitele. Doslova na poslední chvíli bylo přidáno do testovacích dat z SSL certifikátů, například v případě, že slovo Ubiquiti zatímco otevřený port 22, pak se automaticky spustí hrubou silou SSH UBNT uživatele. Totéž platí pro dvojici Zyxelových žláz s administrátorem. Pro první vydání skeneru je funkce dostatečná a není špatně laděna.

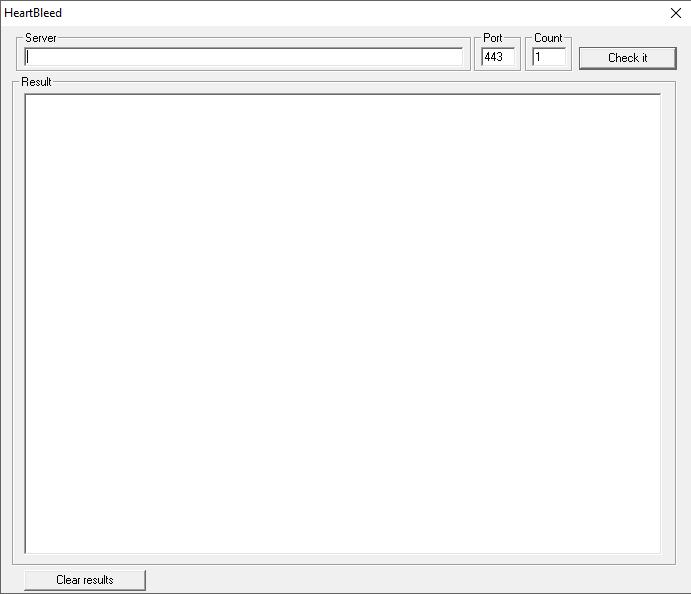

HeartBleed Exploit

Testuje, zda je cíl zranitelný vůči HeartBleed. Pokud je cíl zranitelný, pak tuto chybu zabezpečení zneužije - získává část obsahu RAM vzdáleného hostitele.

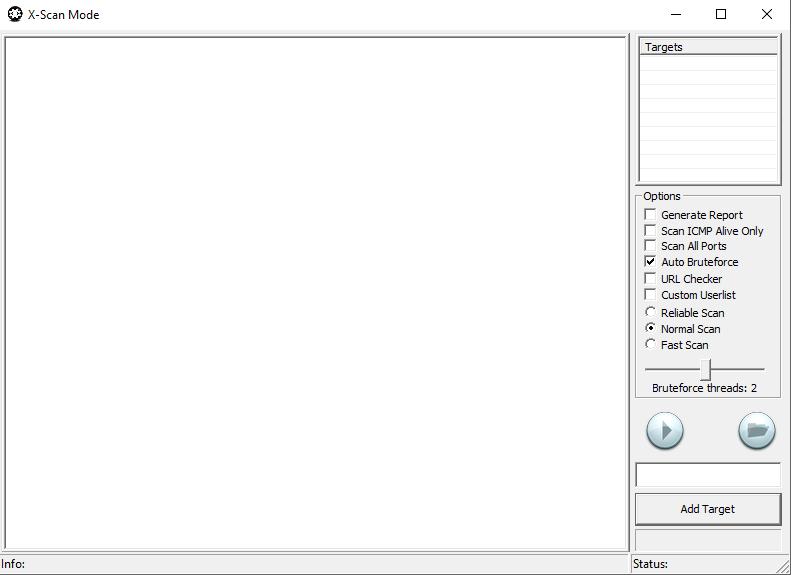

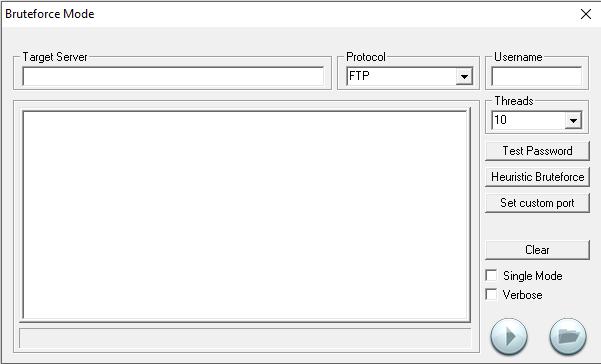

Režim Bruteforce

Podporuje útok brute-force, brutální síly pro následující síťové protokoly:

- POP3 TLS

- SMTP TLS

- HTTP Basic

- HTTP příspěvek

- TELNET

- VMWARE

Můžete určit počet podprocesů, ke kterým budou kontrolovány pověření.

Po uplynutí časového limitu je aktivní podproces restartován ze stejného umístění a proces vyčíslení pokračuje.

Tam je Jediný režim, což znamená, že každý nový přihlašovací pár: heslo by mělo být zkontrolováno s instalací nového připojení, u některých protokolů to umožňuje zvýšit rychlost práce. Je uložen protokol práce brute.txt.

Funkce ARP

Kromě ARP leptání a ARP skenování existuje několik dalších funkcí souvisejících s protokolem ARP. Dvě z nich jsou vykresleny v samostatných tlačítkách pravého sloupce v okně programu:

- ARP Watch: vytvořená osobní monitorovací služba pro ARP. Potřebujete začít tím, že provedete skenování ARP a naplníte seznam důvěryhodných ("čistých") MAC adres. Pokud se někdo pokusí otrávit vaši mezipaměť arp, zobrazí se varovná zpráva.

- ARP Cage: Izoluje cílovou adresu IP z jiných místních hostitelů tím, že spoofuje záznamy tabulky arp.

Příklady spuštění Interceptor-NG

Jak spustit MiTM v Intercepter-NG

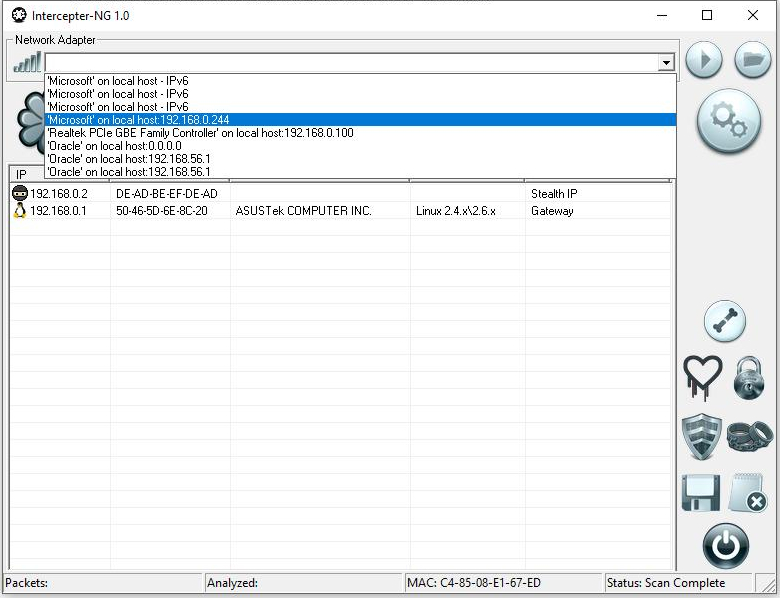

Začněte výběrem síťového adaptéru ( Síťový adaptér):

Klikněte pravým tlačítkem na prázdnou tabulku a vyberte Smart Scan:

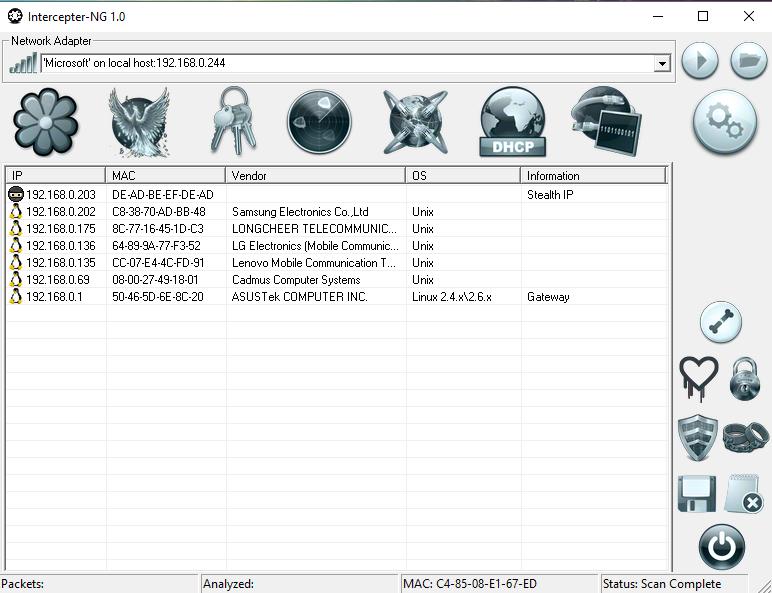

Zobrazí se seznam cílů:

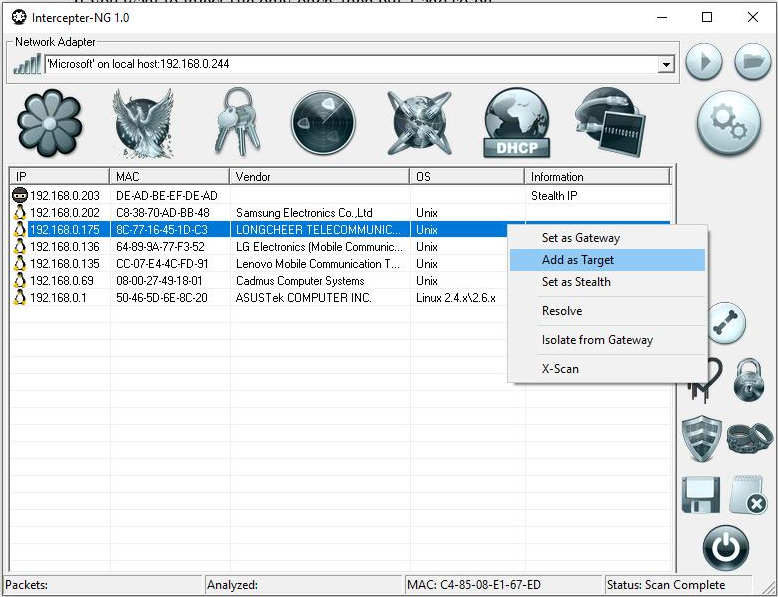

Přidejte požadované cíle ( Přidat jako cíl):

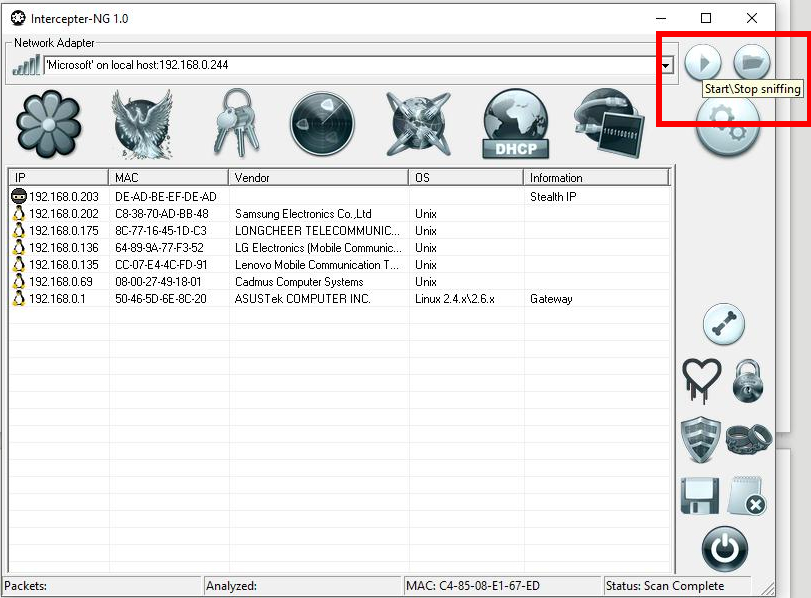

Chcete-li začít snifovat, klikněte na příslušnou ikonu:

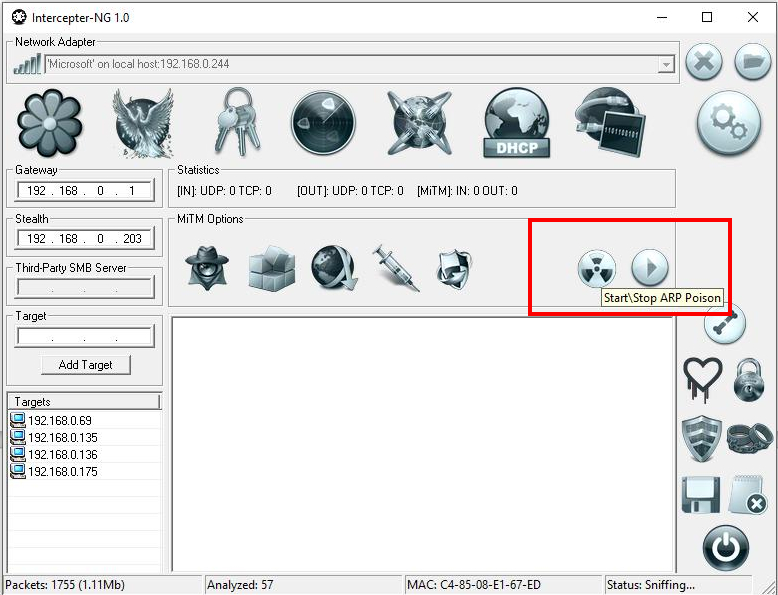

Klepněte na kartu Režim MiTM (toto je globe s patch kabely) a klikněte na ikonu ARP Poison (symbol radiačního nebezpečí):

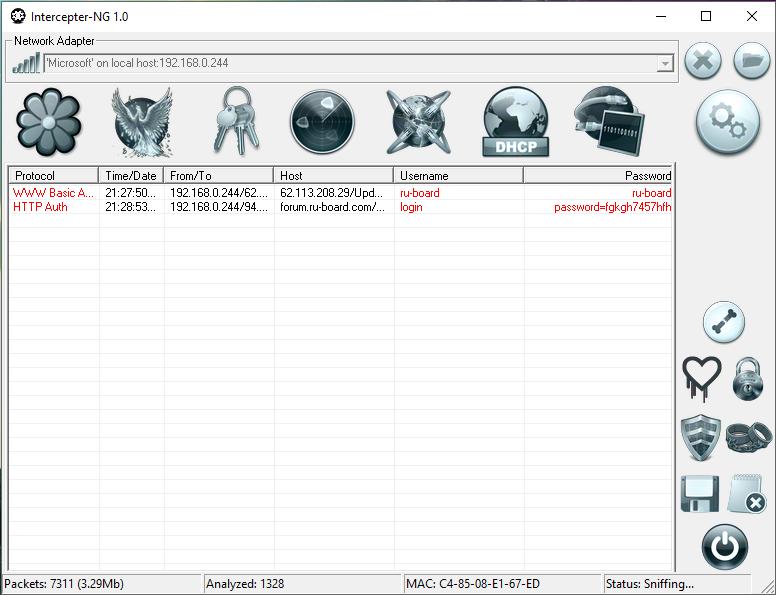

Na kartě Režim hesla (symbol - spousta klíčů) se objeví zachycená pověření:

Pracujte s Wi-Fi a pracujte s Ethernet

Při práci s Wi-Fi nebo kabelovým připojením nejsou žádné rozdíly, ale musíte přepnout do požadovaného režimu kliknutím na ikonu:

![]()

Offline analýza souborů pcap zachytit

Existuje mnoho možností, které mohou zpomalit nebo urychlit čas analýzy.

- Chcete-li začít, pokud potřebujete přečíst velký soubor .pcap, vypněte funkci " Vyřešit".

- Pokud váš soubor.pcap obsahuje velké soubory a je povoleno vzkříšení, rychlost může klesnout. Řešením je nastavit omezení maximální velikosti souboru pro obnovení.

- Pokud nepotřebujete nic rekonstruovat, deaktivujte tuto možnost v nastaveních. Rychlost se zvýší.

- Pokud potřebujete analyzovat pouze určitý protokol, například ICQ \\ AIM nebo pouze HTTP, nainstalujte příslušný filtr " pcap filtrod RAW MODE: port tcp xxx, kde xxxJe číslo portu vašeho protokolu.

- Pro analýzu můžete nahrát více snímků. V Otevřít dialog vyberte několik souborů, všechny z nich budou analyzovány postupně.

Instalace Interceptor-NG

Instalace v systému Linux Kali

Existují dva oficiální pokyny pro spuštění programu Intercepter-NG Linux. popisuje spuštění verze konzoly v Linuxu, když se nepodařilo dosáhnout pozitivního výsledku testování.

Domácí rozvoj - sniffer Intercepter. Jedná se o jeden z nejvyspělejších nástrojů pro zachycení provozu, zpráv a hesel / hashů dostupných ve veřejném přístupu. Co může? V první řadě, zachytit hesla a hashe pro následující protokoly: ICQ, IRC, AIM, FTP, IMAP, POP3, SMTP, LDAP, BNC, SOCKS, HTTP, NNTP, CVS, Telnet, MRA, DC ++, VNC, MySQL, Oracle. Další důležitá funkčnost - zachycuje řadu zpráv s displejem v reálném čase. Ale tento seznam není důležité, protože Intercepter téměř jediným nástrojem, který podporuje Unicode a tedy správně zobrazuje azbuku, kde je to potřeba! Ano, a co je třeba se přiznal, tento seznam je téměř dokončeno: i Gtalk zachytil zprávy (protokol postavený na Jabber) a Mail.Agent, že může být velmi důležité. V arzenálu existuje mnoho zabijáckých technologií: co je jediný "režim eXtreme". Sniffer stačí nastavit cílovou síť bez portu - Intercepter-NG bude testovat veškerý provoz a automaticky „úlovek“ balíčků vztahujících se k tomuto protokolu (na základě analýzy jejich obsahu). Tato funkce je užitečná pro identifikaci serverů proxy a FTP (ostatní služby pracují s více či méně předvídatelnými porty). V každém případě můžete zobrazit veškerou návštěvnost ve formě surového (surového), ale zde můžete také ulehčit život tím, že na zobrazený obsah stanovíte některá pravidla. Swagged provoz mohou být uloženy ve formátu pcap (de facto standard mezi štěnicemi) a podrobeny další analýze, jako Wireshark. Navíc samotný sniffer má všechny možnosti offline analýzy. Podporuje schopnost zachytit přenosy na dálku přes RPCAP-daemon, je obvykle instalován na brány LAN a okrádání veškerý provoz na vstupu / výstupu v „vnějším“ světě. Protože brány často rotují pod Linuxem nebo xBSD, démon RPCAP je velmi užitečný. Kromě čistě sniffer funkcí, program má soubor velmi lákavé funkce. Začněme s banální detekcí uzlů v síti, což se provádí tak, že netestuje IP adresy. Ve správném rozmezí zasílá Intercepter žádost o vysílání ARP, která vyžaduje, aby všechny uzly, které je přijaly, odeslaly své adresy IP. A Intercepter-NG je schopen detekovat další snifery. Služba DHCP DISCOVERY umožňuje vyhledávat servery DHCP. Integrovaný reprogramátor MAC vám umožňuje rychle změnit adresu MAC. Nemluvím o modulu ARP POISON - je to samozřejmostí.

Dobrý den, každý, kdo článek přečte.

Popisuje, jak zachytit hesla a soubory cookie v síti pomocí programu Intercepter-ng.

Někteří byli požádáni, aby říct více o funkčnosti, jiné žádal, aby viděl další možnosti, někdo požádal, aby zvážila nejnovější verzi (v současné době verze 0.9.10 relevantní.

Musel jsem zvednout mou línou zadní stranu a začít studovat všechny nalezené materiály po kousku.

Začínám psát návrh, uvědomil jsem si, že jeden článek je nepostradatelný. Proto bude dnes existovat pouze teorie, popis některých funkcí a způsobů Intercepter-ng. Během dvou nebo tří dnů budu psát o tom, jak pracovat s tímto programem v praxi, a pak bude několik videí (pro ty, kteří se tak snadno učí).

Říkám najednou - nemám hluboké technické znalosti, takže píšu jednoduchými slovy a že je to obyčejným lidem jasné. Pokud si všimnete nepřesnosti v mém popisu, nebo něco přidat, napište do komentářů.

Nemohu popsat každou funkci, jen to, co jsem našel.

Pokusíme se vyšetřit pacienta.

Interceptor-ng. Nástroj hackera penitenta.

Funkčnost (jen malá část všech možností).

Zvažte režimy a tlačítka.

1 - Vyberte rozhraní, pomocí kterého jste připojeni ke směrovači (ikona vlevo přepne na Wi-Fi nebo kabelový režim, vyberte si vlastní).

2 — Režim poselů. Funkce zachycování ICQ \\ AIM \\ JABBERreports. Dnes to považuji za irelevantní, takže to nebude považováno za důležité.

3. — Resupction Mode Režim obnovení. Když oběť prohlíží stránky, existují soubory, obrázky, některé HTML stránky a tak dále. Jsou uloženy a vy (nemusí být uchovávány úplně nebo částečně). Možná bude někdo užitečným způsobem analýzy.

4. - Režim hesla - Zde se zobrazují soubory cookie s hesly zadanými obětem a navštívenými stránkami. Když je protokol Https často zbytečný a s trochou štěstí padnou pouze soubory cookie. Ale díky některým nastavením se někdy můžete dostat kolem (o tom později).

5 .. Zde budeme hledat naše oběti. Chcete-li to provést, klepněte pravým tlačítkem myši v okně a vyberte inteligentní skenování.

Zobrazí se všechna zařízení v síti a jejich přibližný operační systém.

Stealth IP je vaše skrytá IP, pod kterou se skrýváte v práci.

Zvažme režim podrobněji

Pokud stisknete tlačítko «Promisc detekce» se zobrazí zařízení budou pravděpodobně zachytit provoz (často mylně) ... opatrně, protože může ukázat, že váš router je také interceptor.

Po klepnutí na konkrétní IP můžete přidat oběť do Nat (Add to nat), abyste se dále zapojili do zachycení.

Také pokud vyberete možnost "Skenovat porty", můžete skenovat otevřené porty. Až do Nmapu funguje daleko, ale pokud je po ruce, pouze tento program bude klesat.

Nic zajímavého tady.

6. Režim Nat. Režim Nat - hlavní režim, ve kterém budeme pracovat. Zde se provádí základní příprava a útoky ARP.

V tomto článku se nebudeme soustředit, budeme v dalším zvažovat.

7. Režim DHCP. Režim DHCP - Umožňuje zvýšit váš DHCP server v síti. Nepracoval jsem s tímto režimem a nemohu na to nic navrhovat.

8. RAW režim - Surový režim. Vzdáleně se podobá programu Wireshark. Zobrazuje hlavní činnost v síti. Někdy můžete zachytit něco zajímavého, pokud víte, co hledat.

9 .. Nastavení programu Intercepter-ng. Důležitou součástí, proto budeme brát v úvahu podrobněji.

Uzamkněte zásobník - Pokud je program minimalizován, bude v zásobníku vloženo heslo. Výchozí heslo je 4553.

Uložit relaci - automaticky ukládá zprávy do souborů PCAP pro další studium a analýzu.

Promiskuózní "Nepořádný režim." Když je program aktivován, program přečte všechny balíčky. Pokud není nainstalován, čte pouze pakety odeslané do zadaného rozhraní. Ne každý modul Wi-Fi může pracovat s ním. Nemám tušení, proč to potřebuje, neviděl rozdíl s ním a bez něj.

Automatické ukládání. Automaticky ukládá zprávy v textovém formátu v kořenovém adresáři programu.

Zobrazení mřížky. Zobrazit jako tabulky. Pokud vypnete, přehledu v programu se dostanete do seznamu. Zjistěte, jak je pohodlnější, s ním nebo bez něj.

Ios Killer a vrah Cookie. Téměř totožná. Cookie zabiják je navržen tak, aby zajistil, že pokud již obdržíte heslo na webu, vyšlo z webu a musíte ho znovu zadat, a proto obdržíte heslo. Ios zabiják je určen pro Iphone a Ipad, takže oběť je mimo sociální programy (VK, Facebook, Icloud a tak dále).

Kerberos downgrade.Kerberos je síťový protokol, jeden z typů ověřování. Díky této funkci, pomocí útočení smb, můžete obejít tuto ochranu. S takovým protokolem jsme se nesetkali, takže to nebudeme považovat.

Hsts. Zajímavý čip procházející Hst z poslední verze, ale ne docela stabilní. Spodní čára spočívá v tom, že mnoho stránek se automaticky přepíná z protokolu Http na protokol Https, což nám brání v zachycení dat. SSl pruh se ne vždy vyrovná, takže tato funkce někdy může pomoci. Nebudu popsat princip (najdete jej na rozbočovači).

Jediné, co potřebujete ve složce programu, je vytvořit potřebnou doménu v souboru misc \\ hsts.txt. Některé populární jsou už tam. Důležité je, že musíte přiřadit písmeno hlavní doméně. Například vk.com:vvk.com nebo ok.ru:oks.ru a tak dále.

Program nahradí chráněnou autorizační stránku na webu, na padělaném místě, ale autorizace Ip zůstane jako hlavní.

Ve svém příkladu funguje někdy, ale lepší než nic. Obecně experimentujte.

Konfigurace Wpad. Zadejte WPAD-WebProxy Auto-Discovery nebo povolte standardní proxy server Wpad. Chcete-li ji aktivovat, zaškrtněte políčko Wapt mitm v režimu Nat.

V režimu Režim Exppert (ikona planety) bychom se možná zajímali o klíště jedu na Auto ARP. Tedy když se lidé připojují k síti, automaticky se přidávají do režimu nat.

V sekci Nastavení není nic víc, než to uvažovat, takže pokračujte.

10. - HeartBleed využívat vyhledávání zranitelností HeartBleed.

11. - Režim Bruteforce - Brutus některých cílových protokolů. Musíte znát uživatelské jméno. Hesla pro brutus jsou v programu a můžete použít slovník.

12. Hodinky ARP - V tomto režimu můžete zjistit, zda v případě útoků ARP útok (rušení provozu apod.), V režimu Nat, bude varování zobrazeno včas.

13. ARP Cage - Arp buňka. Izoluje hostitele. Přesměruje oběť na jinou adresu IP. Je užitečné při pozastavení odchozích spamů a tak dále.

To jsou všechny informace, které mohu najít a rozebrat.

Něco o režimu Nat.

Vzhledem k tomu, že veškerá hlavní práce proběhne přímo přes tento režim, pokusí se popsat, čeho budeme čelit.

Směrovač IP - přímo na IP směrovač, ke kterému je připojen. Je určen automaticky, když provádíte inteligentní skenování v režimu skenování.

Stealth Ip - vaše skryté IP.

Nat kliente - zde jsou zobrazeny napadené "Oběti".

Možnosti Mitm.

Configure mitms - Zde jsou zapnuty / vypnuty hlavní útoky Mitm.

![]()

Budu zvažovat dva: SSL Mitm a SSL Strip.

SSL mitm - technika, která nahrazuje certifikáty pro oběti.

Požadováno při zachycení dat. Naneštěstí se mnoho prohlížečů a klientů na mobilních telefonech naučil blokovat, varovat nás nebo dokonce nechat nás online.

Ssl Strip - Také funkce, kterou často potřebujeme. Je to skrytější SSL. Technologie "Silent" pro zachycení připojení HTTPS. Neexistuje žádný náhradní certifikát, takže je mnohem obtížnější počítat a nejsou žádné varování o bezpečnostních problémech. Vyžadováno při použití cookie zabijáka. když potřebujeme sklouznout soubor obětí a tak dále. Podívejme se blíže na další článek.

Změna provozu - náhrada provozu. Bezfunkční funkce pro zábavu. Nahrazení požadavku Http na oběť (například osoba chce jít na jedno místo a předat ji jinému). Ale to není vše hladké, další podrobnosti v dalším článku.

Nakonfigurujte http injection - zde nastavíme oběť, aby si stáhli soubor, který potřebujeme. Může to být neškodný obrázek, skript nebo program. Další podrobnosti naleznete v následujícím článku.

Tlačítka Start arp a Start natočí náš útok. Když je aktivován Start arp, druhý je aktivován okamžitě. Než je však zapotřebí povolit, je třeba povolit - Začněte čichat nahoře vedle volby rozhraní routeru.

To je vlastně všechno v tomto článku, překvapuje mě vaše výňatky, pokud jste to přečetli daleko. Je-li něco opravit, nebo doplnit napsat v komentářích, a já to uvedu v článku.

Jeden z těchto dnů už budu zvažovat práci s Intercepter-ng v praxi. Takže zůstaň u nás a znovu se uvidíme.

A nezapomeňte - Velký bratr vás sleduje!

S velkým potěšením bych chtěla představit novou verzi programu Intercepter-NG 0.9.10, což podle mého názoru značně rozšiřuje rozsah tohoto nástroje. Tato recenze nebude prezentována jako suchý seznam inovací, nýbrž jako popis nových vektorů útoků spolu s řadou technických detailů a prvků hack-story. Začneme ...

Síťové skenování

Jako vždy bylo provedeno mnoho oprav a drobných vylepšení, které nemají smysl vypsat.

Kdo často používá tento nástroj, ví, že jedním z hlavních režimů je režim síťového skenování a zejména funkce Smart Scan. K již známým informacím o adresách IP a MAC, výrobci síťové karty a operačním systému, byl přidán výstup názvu počítače.

Ve stejném časovém intervalu nyní můžete dále zjistit název Netbios nebo název zařízení se systémem iOS.

Pro rozpouštědlo naposledy použila zprávu mDNS, na základě které provozuje Apple „ovsky Bonjour protokolem. Všechny přijaté názvy jsou nyní uloženy v souboru mezipaměti a pokud následující programové cykly z jakéhokoli důvodu nebylo dosaženo název informací hostitelské dynamicky, bude převzata z V tomto režimu můžete do cílového seznamu přidat pouze 1 hostitele a Intercepter prohledá síť určitým intervalem a automaticky přidat nové cíle.

Režim Bruteforce

V tomto režimu byla přidána podpora protokolů TLS pro protokoly SMTP a POP3, stejně jako rozšíření oprávnění TELNET.

Nyní, když nastane časový limit, aktivní podproces je restartován ze stejného umístění a proces výčtu pokračuje.

Jeden režim byl uveden, což znamená, že každý nový pár L \\ P by měl být zkontrolován instalací nového připojení, u některých protokolů to umožňuje zvýšit rychlost práce. Pracovní protokol je uložen v souboru brute.txt.

Dopravní měnič

Několikrát se jednalo o žádosti o implementaci funkce nahrazení provozu a nezůstávaly, ale před časem se radovali.

Na otázku čítače: "Proč právě tuto příležitost potřebujete?" Někteří uživatelé považovali za obtížné odpovědět, nebo říkali, že se žaluje, aby změnila slova v internetovém provozu. Aby nedošlo k vysvětlení každého žolíka, proč výsledek ne vždy ospravedlňuje očekávání, můžete pouze nahradit data stejné velikosti bez změny délky paketů. Omezení vůbec nesouvisí s problémy s technickou implementací, neexistuje potíže s haváriím ethernetových rámců s přepočtem odpovídajících polí tcp. Vše závisí na aplikačních protokolech. Zvažme příklad s HTTP.

Řekněme, že prohlížeč otevře site.com/file.txt, který obsahuje řetězec "12345". V reakci na požadavek GET, server vrátí HTTP hlavičku, ve kterém je délka přenášených dat je k dispozici - Content-délka: 5. Co se stane, pokud nahradíme „12345“ na „12356“? Prohlížeč stáhne pouze 5 bytů, házení přídavek „6“, a pokud se nám snížit velikost dat, který nahrazuje „12345“ na „1234“, prohlížeč bude přijímat pouze 4 bajty a bude čekat další 1 byte do serveru, dokud je spojení bude přestávka na časový limit. Proto je tento limit velikosti vytvořen. Můžete změnit jak textová data, tak binární syntaxi pro binární vzory jako v C - "\\ x01 \\ x02 \\ x03".

Pokud potřebujete náhradu v HTTP provozu, měla by být v nastavení povolena možnost "Zakázat kódování gzip HTTP".

HSTS Spoofing

Jak bylo slíbeno, došlo k odpojení HSTS při provádění SSL Strip. Technika obcházení je poměrně jednoduchá, ale v implementaci existují určité potíže, takže neočekávejte žádné zvláštní výsledky. Vezměme si příklad na Yandex Mail pomocí prohlížeče Chrome. Pojedete-li ya.ru , pak v pravém horním rohu bude odkaz https "Přihlašte se k odběru", s nímž se SSL Strip snadno dokáže vypořádat. Dále se otevře formulář pro autorizaci, kde metoda POST přenáší data do adresáře passport.yandex.ru . Dokonce i "stripping" https autorizace nastane na SSL, protože host passport.yandex.ru je zahrnut v předem načteném seznamu chrome. Za účelem ještě zachytit data, která potřebujeme nahradit hostitele názvem passport.yandex.ru na nějaký jiný, takže prohlížeč nenajde, že tento zdroj by se měl zúčastnit výhradně prostřednictvím zabezpečeného spojení. Například pasport.yandex.ru můžete nahradit paszport.yandex.ru, v takovém případě budou údaje zaslány v upravené podobě změněnému názvu domény. Ale od té doby taková doména - paszport.yandex.ru neexistuje, je navíc nutné provádět DNS Spoofing, tj. klient při vyřešení paszport.yandex.ru obdrží v odpovědi původní adresu IP z pasport.yandex.ru. Tento postup je automatizován a při útoku nevyžaduje další zásah uživatele. Jediné, co je zapotřebí, je předem vytvořit seznam náhrad v souboru misc \\ hsts.txt. Ve výchozím nastavení existuje několik položek pro yandex, gmail, facebook, yahoo. Je důležité pochopit, že tato technika procházení neumožní zachytit relaci nebo autorizaci, pokud uživatel vstoupí do prohlížeče facebook.com, protože prohlížeč okamžitě otevře zabezpečenou verzi webu. V takovém případě je útok možný pouze v případě, že odkaz na facebook.com je převzat z jiného zdroje, například při vstupu do Facebooku google.com . Velkým problémem při provádění útoku může být poznamenal, nepředvídatelné logiku lokalit s jejich subdomén a nabízí web-kódu, který může anulovat jakýkoli pokus

obcházet HSTS. To je důvod, proč byste do seznamu neměli přidávat žádné stránky, dokonce i domény, které jsou v Intercepter-NG k dispozici, mají své vlastní funkce ve výchozím nastavení a správně fungují ne vždy. Vytvoření berlí pro každý zdroj vůbec nechce, možná i v budoucnu budou zavedeny nějaké všeobecné vylepšení, ale prozatím, jak se říká, jak je.

Další detaily v aktuální implementaci pro DNS Spoofing „a DNS server, budete muset najít není na lokální síti, aby bylo možné zobrazit DNS dotazy na bránu a reagovat na ně odpovídajícím způsobem.

Je důležité si uvědomit, že nová verze výrazně zlepšila práci SSL Strip samotné.

Forced Download a JS Inject

Obě inovace se vztahují k režimu vkládání HTTP. V ruském nuceném stahování lze přeložit jako "nucené nahrávání", protože to je to, co se děje po boku cíle při surfování po síti. Při vstupu na stránky se vyzývají ke stažení zadaný soubor útočník, v závislosti na nastavení prohlížeče, může se samostatně stáhnout a uživatel bude již vybrán, aby jej spustit, nebo ne.

Jak jste pochopili, můžete přidat soubor .exe s libovolným obsahem k nucenému nahrání a zdrojem tohoto souboru bude místo, které uživatel momentálně navštěvuje. S vědomím, že účel bude otevírat Adobe.com, můžete dát FlashPlayer.exe a jako zdroj tohoto souboru bude uveden Adobe.com nebo některý z jeho subdomén.

Po jediném vydání je vynucení vypnuto, musíte znovu kliknout na příslušné zaškrtávací políčko.

JS Inject není výslovně přítomen mezi kontrolami, protože ve skutečnosti je to nejběžnější http inject, ale s jedním rozdílem. Když nahradíte jeden soubor jiným, například obrázky.jpg s uvedeným, je to právě nahrazení jednoho obsahu jiným. Zamena.js scénář je nejpravděpodobnější, že narušují činnost zdroje, takže nová verze js injekci skriptu nenahrazuje jeden druhého, a připojí ji k již existující, a dodává schopnost provádět další kód bez ovlivnění originál.

SSL MiTM

Bezproblémově se přiblížíte k nejzajímavějším novinkám. Nová verze zcela přepsala kód SSL MiTM. Nyní funguje rychle a stabilně. Také byl změněn algoritmus pro generování certifikátů, do něj byly přidány další položky dns a všechny certifikáty byly podepsány jedním klíčovým (misc \\ server). To znamená, že přidáním tohoto certifikátu s vlastním podpisem do seznamu důvěryhodných cílů v počítači můžete poslouchat návštěvnost SSL do libovolného zdroje (kde neexistuje SSL Pinning). Funkce Cookie Killer funguje také pro připojení SSL. Byly zobrazeny černé (misc \\ ssl_bl.txt) a bílé seznamy (misc \\ ssl_wl.txt). V nich můžete vyloučit nebo případně pevně zadat adresy IP nebo domény, kterým byste měli nebo neměli používat protokol SSL MiTM. Pokud zadáte extra ssl port, již není třeba specifikovat typ čtení \\ write, stačí zadat číslo portu. Celý provoz je napsán v souboru ssl_log.txt.

Zneužití zásad skupiny

Opět platí, že SMB připnul prase Microsoft, protože díky této chybě zabezpečení asi za hodinu a půl můžete přistupovat k libovolnému počítači v doméně (s výjimkou řadiče domény). V jaké podstatě.

Každé 90 + náhodné číslo od 0 do 30 minut členů domény požaduje skupinové zásady od DC. K tomu dochází prostřednictvím SMB otevřením adresy sítě \\\\ DC \\ SYSVOL \\ domain.name \\ Policies \\ UUID \\ gpt.ini.

Obsah tohoto souboru je:

Verze = 12345

Toto číslo je relativní verze aktuálních zásad skupiny. Pokud se verze od poslední aktualizace nezměnila, proces získávání skupinových zásad se ukončí, ale pokud je verze odlišná, je nutné je aktualizovat. V tomto okamžiku klient požaduje od domény aktivní CSE (rozšíření na straně klienta), která zahrnuje různé přihlašovací skripty, úkoly pro plánovač a podobně. Samozřejmě, útočník, který stoupal uprostřed, může nahradit jednu z úkolů, kterou generuje řadič jako soubor. V tomto scénáři je využití by bylo velmi jednoduché, ale všichni zakázán ve výchozím nastavení a jediná věc, kterou může dělat tyto CSE - upravit registr, protože klient požádá o ještě jeden soubor k aktualizaci zásad skupiny - gpttmpl.inf, pomocí kterého můžete přidat nebo smazat. Autoři obou článků se rozhodli použít známou metodu - AppInit_Dll. Zaznamenali jsme zatížení našeho DLL ze síťové cesty do požadovaného klíče registru, po němž nově vytvořený proces v systému provedl libovolný kód. Ale tato metoda je užitečná pouze jako důkaz koncepce, protože AppInit_Dll je ve výchozím nastavení deaktivována po mnoho let. V tomto ohledu bylo úkolem najít jiný způsob, jak provést kód vzdáleně, aniž byste museli čekat na restart, jako v případě přidání autorunu do klíče Run.

Marné udělal mnoho pokusů v žádném případě k dosažení požadovaného, přičemž jeden dobrý člověk (thx man) není navrženo velmi zajímavý klíč registru, který jsem dosud známá nic.

Klíč pro libovolný soubor .exe můžete přiřadit ladicímu programu. Například zadat, že chcete otevřít Calc.exe přes C: \\ cesta \\ debuger.exe a jakmile zahájila kalkulačku - první věc, kterou otevřete debugger, příkazového řádku, který bude cesta k prov „a už se zdálo téměř ready-made řešení, jak je to možné. spustit kód, aniž byste museli restartovat, i když za určitých podmínek. v okamžiku, kdy jsem spokojen s omezením nevyhnutelnosti účasti uživatelů v procesu přístupu, tedy místo kalkulačky mohl spustit kód voláním IE nebo Chrome, nebo jakoukoli jinou aplikaci, ale nový problém .E V případě, že napadl uživatel nemá oprávnění správce, a to i poté, co obdrží shell nebylo možné odstranit dříve přidány do ladicího registru, což znamená, že po ukončení útoků, nebo po restartu - provozovat aplikace přestala fungovat, protože zaspuflenny síťových adres s debuger.exe již neexistuje.

Bylo nutné nalézt způsob, jak získat nejen přístup ke skořepinám, ale nezbytně s administrátorskými právy. Vynecháním všech následujících potíží popíšu výsledek. Po obdržení skupinových zásad musí systém je aplikovat, proto se volá svchost a vytvoří nový proces taskhost.exe se systémovými právy. Stál jako debugger pro taskhost.exe byli zabiti hned dvě zajíci - nejsme jen získat shell s právy SYSTEM, ale dostat to okamžitě, bez jakéhokoli manuálního zásahu ze strany uživatele. Útok je plně automatizovaný, můžete vybrat skupinu cílů najednou a během půl až dvou hodin, abyste získali celou sadu aktivních relací s maximálním právem. Za tímto účelem ani nemusíte být členem domény. Jediná věc, která je nezbytná, je umožnit přístupu k síti: Dovolit všem oprávněním používat anonymní uživatele. Při testování, aby nebylo možné čekat hodinu a půl, stačí spustit gpupdate z konzoly. Kontroluje se na patch Windows 7 \\ 8.1 v doménách se servery 2008R2 \\ 2012R2.

Jaká ochranná opatření? Společnost Microsoft vydala opravu pro systém MS15-011 a zavedla takzvaný UNC Hardened Access, který vyžaduje manuální konfiguraci. Zajímavá fráze je v novinkách:

"Uživatelé, kteří mohou pracovat s uživatelskými právy pro správu."

Jak bylo zřejmé, hrozba je pro každého uživatele stejně vysoká.

Navzdory plnému potenciálu GP Hijackingu se mi zdá, že další novinka tohoto vydání si zaslouží zvláštní pozornost ...

Dezert

To, co bude nakonec diskutováno, nemůže být nazýváno novou funkcí. Spíše je to útokový vektor, který se otevírá, když je ve Intercepter-NG použito několik existujících řešení.

Důraz je v tomto případě kladen na bezdrátové sítě a mobilní zařízení, zejména pod řízením iOS - Iphone a Ipad. Každý ví, že elementární arp poison těchto zařízení prakticky nedává nic. Zachycení souborů cookie z otevřených stránek v prohlížeči je možná jediná věc, kterou lze vypočítat, protože ve většině případů pracuje uživatel prostřednictvím proprietárních aplikací z různých služeb, kde komunikace se serverem probíhá prostřednictvím protokolu SSL. I když se pokusíte hostit SSL MiTM, nebude to fungovat, aplikace se prostě přestanou pracovat s nedůvěryhodným certifikátem. Proto se domníváme, že ze sítového zachycení jsou telefony a tablety ve výchozím nastavení poměrně dobře chráněny.

Ale představte si následující situaci, průměrný uživatel sedí v aplikaci Instagram a skenuje kazetu.

Najednou se aplikace přestane fungovat, si stěžují na nedostatek připojení a uživatel otevře instagram.com prohlížeče, kde alert vyskočí s textem „Chcete-li pokračovat v práci na instagram.com nainstalovat nový bezpečnostní certifikát“ a zavřete zprávu, zobrazí se výzva k instalaci nového certifikátu. Další vývoj samozřejmě záleží na uživateli, ale je pravděpodobné, že stále zavést navrhovaná certifikace je poměrně vysoká, protože situace je docela možné: již spustit aplikaci, navštívil místo a viděl, že je třeba aktualizovat varování byl aktualizován - to fungovalo, ale ve skutečnosti Útočník nahradil svůj certifikát a nyní čte veškerou návštěvnost SSL. Zavedení funkce Forced Download, JS Inject a stabilně fungující SSL MiTM nám umožňují realizovat podobný scénář ve dvou počátečních fázích:

1. Do.js vstříkněte se zavedením výstrahy ("Prosím nainstalujte nový certifikát pro% domain%.");

Šablona% domény% bude nahrazena názvem místa, na kterém došlo k injekci.

2. Vynucení stažení misc \\ server.crt - kořenového certifikátu v Intercepter-NG.

3. Povolte SSL MiTM (stejně jako ssl pro práci s injekcemi).

4. Po spuštění útoku na cílovém zařízení přestanou pracovat připojení SSL a v prohlížeči se zobrazí upozornění s certifikátem.

Existuje logická otázka, co dělat s přenosem SSL, s výjimkou pasivního zachycení již zřízených relací. Nápověda přichází s nástrojem Cookie Killer, který funguje například v aplikaci Facebook.

K dispozici je iCloud na iOSu a jeho svatém grálu - iCloud, ale resetování souboru cookie nepomůže obnovit jeho relaci. Je pro iCloud, stejně jako Instagram a VK, iOS Killer Byla přidána funkce, která obnoví relace a umožňuje těmto aplikacím zachytit reauthorization. Toto zaměření nelze provést s aplikací AppStore, protože tam se zřejmě používá SSL Pinning. Tento vektor je testován na iOS 5 \\ 6 a 8.4.

Plány měly přidat schopnost vytvářet zpracovatele nezávisle na LUA nebo prostřednictvím modulu plug-in DLL, ale podle reakce uživatelů skutečného zájmu nikdo jiný. Nová verze bude pravděpodobně v příštím roce, možná na podzim bude funkční upgrade Intercepter-NG pro Android. Otázky, zpětná vazba, požadavky na funkce jsou vždy vítány. To je všechno.

Demonstrace nových funkcí je uvedena ve videu.

Kontakty projektu:

Webové stránky: sniff.su

Mail: [email protected]

Blog:

Jak změnit uživatelské jméno v systému Windows XP

Jak změnit uživatelské jméno v systému Windows XP Jaká je rychlost Internetu?

Jaká je rychlost Internetu? Jak připojit wifi k notebooku

Jak připojit wifi k notebooku