Správce systému zakázal použití uložených přihlašovacích údajů. řídit práva účtu správce

K dnešnímu dni je v síti stovky a možná i tisíce účtů administrátorů. Máte kontrolu nad všemi těmito účty a víte, co mohou dělat?

Proč potřebuji sledovat účty správce?

Pokud jste správcem windows Networking, a taková většina, pak by měla být vaše pozornost zaměřena na firemní podnik Active Directory. Se všemi těmito obavy o bezpečnost řadiče domény, servery, služby, aplikace a připojení k Internetu, je zde velmi málo času, aby se ujistil, že váš správce účty řádně sledovány.

Důvody pro sledování těchto účtů jsou obrovské. Za prvé, ve velkých a středních sítích mohou být potenciálně tisíce takových účtů, takže je pravděpodobné, že tyto účty mohou vymknout kontrole. Za druhé, většina společností umožňuje běžným uživatelům přístup účet místního správce, což může způsobit potíže. Zatřetí, s původním účtem administrátora je nutné pečlivě zacházet, takže omezení oprávnění je vynikajícím předběžným opatřením.

Kolik administrátorských účtů máte?

Abychom mohli odpovědět na tuto otázku, je třeba udělat nějaký výpočet (jak říká Jethro Bodine). Protože každý počítač s operačním systémem Windows má účet místního správce, potom začneme odtud. Mezi tyto počítače patří Windows NT, 2000, XP a Vista. Nezapomeňte zahrnout všechny klientské počítače, které používají správci, vývojáři, zaměstnanci, a dokonce se nacházejí v místnosti serverů nebo na aplikačních zařízeních. Pokud máte kiosky, testovací počítače, centralizované pracovní stanice apod., Pak musí být všechny zahrnuty do našeho výpočtu. Nemusíte počítat uživatelské účty dosud, protože počet zařízení nemusí odpovídat počtu uživatelů.

Nyní musíte zvážit počet serverů, které máte. Tento seznam ještě nemusí obsahovat řadiče domény. Ze všech serverů je třeba přidělit servery, které provádějí následující úlohy: ukládání dat, server pro tisk, aplikační server, poštovní server, kancelářský server atd. Každý z těchto serverů má místní SAM, a proto existuje účet místního správce. Tento účet nelze použít velmi často, ale to může být ještě důležitější důvod, proč je nutné sledovat jeho práva.

Nakonec byste měli zvážit řadiče domény. Zde máte velmi důležitý účet správce - je to účet, který řídí službu Active Directory. Tento správcovský účet nejen řídí službu Active Directory, ale také spravuje kořenovou doménu, stejně jako účet správce společnosti. Pokud máte více než jednu doménu, musíte mít pro každou doménu jeden účet správce. Odpovídající účet správce je platný pouze v doméně, ve které je hostován, ale je stále velmi důležitým účtem.

Omezení přihlašovacích práv

Pro tyto účty správce neexistuje mnoho fyzických omezení oprávnění přihlášení. Tyto účty by však neměly být používány denně. Proto je nutné přijmout některá opatření k omezení jejich používání. Zřejmou volbou je omezit počet uživatelů, kteří znají hesla pro tyto účty. Pro účty správce přidružené k službě Active Directory by bylo dobré vytvořit proces přidělování hesel, pokud žádný uživatel nezná celé heslo. To lze snadno provést, když dva správci zadají část hesla a poté tuto část dokumentují. Pokud je tento účet někdy zapotřebí, je nutné získat obě části hesla. Další možností je použít program k automatickému vygenerování hesla, které vám umožní vygenerovat složité heslo.

Omezení přístupu k účtu místního správce

Bez ohledu na to, zda povolíte běžným uživatelům přístup k jejich pracovní stanici nebo ne, musíte omezit jejich přístup k místnímu správcovskému účtu. Dva jednoduché způsoby, jak to provést, jsou změna názvu účtu místního správce a časté změny hesla. Existují objekty Zásady skupiny pro každé z těchto nastavení. První parametr je umístěn v sekci Konfigurace počítačem | Nastavení okna | Nastavení zabezpečení | Místní zásady | Možnosti zabezpečení, jak je znázorněno na obrázku 1. politiku, která musí být nastavena s názvem Účty: Přejmenovat účet správce.

Obrázek 1: Pravidla pro změnu vlastního účtu správce

Druhá politika, který chcete konfigurovat, je součástí nové sady nastavení zásad (sady nastavení zásad), který se objeví v roce 2007. Tato politika je součástí skupiny zvané tvůrcem politiky koupelna, a je umístěn v sekci Konfigurace počítačem | Nastavení systému Windows | Ovládací panely | lokálních uživatelů a skupin, jak je znázorněno na obrázku 2.

Obrázek 2: Zásady pro obnovení hesla pro účty správce účtů místního správce

Poznámka: Toto pravidlo nebrání běžnému uživateli neustále sledovat tento účet, protože jediný způsob, jak to udělat, je odstranit běžným uživatelem ze skupiny administrátorů.

Omezení přístupu k síti

Jak každý ví (ale ne každý si pamatuje), účet správce by neměl být používán denně. Z tohoto důvodu není potřeba nakonfigurovat síť tak, aby umožňovala přístup do sítě pod tímto účtem. Jeden dobrá cesta omezením pro tento účet je zakázat přístup správce ke správě serverů a řadičů domény v síti. To lze snadno provést nastavením GPO. Toto nastavení je GPO Konfigurace počítače | Nastavení systému Windows | Nastavení zabezpečení | Místní zásady | Přiřazení uživatelských práv, jak je znázorněno na obrázku 3. Politiky, které byste měli nakonfigurovat tak zvané Odepřít přístup k tomuto počítači ze sítě (odepřít přístup k tomuto počítači ze sítě) .

Obrázek 3: Pravidla pro zákaz administrátora v přístupu k počítači ze sítě

Další nastavení

Můžete také omezit přístup k účtu správce v rámci společnosti. Další příklady, kde můžete omezit přístup:

- Nepoužívejte účet správce jako účet služby

- Odmítnout přístup k terminálovým službám na serverech a řadičích domény

- Odepřít administrátorům možnost přihlásit se jako služba na serverech a řadičích domény

- Deaktivujte účet správce jako dávkovou úlohu

Tato nastavení omezují pouze rozsah účtu správce na počítačích v síti. Tato nastavení nebrání uživateli s právy správce konfigurovat tento přístup. V takovém případě musíte nakonfigurovat audit pro konfiguraci účtu správce a také zkontrolovat, kdy byl tento účet použit pro přihlášení a používání uživatelských práv. Opět lze tato nastavení provést pomocí GPO. Tato nastavení naleznete v části Konfigurace počítače | Nastavení systému Windows | Nastavení zabezpečení | Místní zásady | Auditní zásady, jak je znázorněno na obrázku 4.

Obrázek 4: Pravidla pro konfiguraci auditu pro správu a používání účtu

Souhrn

Účet správce je nejdůležitější účet, který existuje ve světě operačního systému Windows. Tento účet je tak silný, že byste ho neměli používat, dokud neexistuje skutečná potřeba, jako je například nouzové obnovení nebo počáteční nastavení. Chcete-li omezit rozsah tohoto účtu, můžete to udělat pokročilé nastavení chránit svůj účet a získat přístup k němu. Zásady skupiny jsou mechanismem, který se používá k distribuci těchto snížených práv mezi všechny počítače, pro které musíte omezit práva správce. Po těchto nastaveních bude sledován nejen účet správce, ale bude také možné zjistit pokusy o hackování vaší sítě pomocí tohoto účtu.

V předchozích článcích o zásadách místní bezpečnosti jste se dozvěděli o zásadách zásad politiky a zásad auditu. Pokud máte získané poznatky, můžete významně zabezpečit pověření vašich uživatelů a sledovat pokusy o neoprávněný přístup. Za zmínku stojí, že uživatelé nemají dostatečnou znalostní základnu pro zabezpečení a dokonce i normální uživatel může mít dostatečná oprávnění k poškození systému a dokonce i počítačů na vašem intranetu. Místní bezpečnostní zásady mohou pomoci vyhnout se takovým problémům přiřazením uživatelských práv, což bude v tomto článku diskutováno. Pomocí zásad přiřazování uživatelských práv můžete určit, které uživatelé nebo skupiny uživatelů budou mít různá oprávnění a oprávnění. S těmito zásadami se nemusíte obávat, že uživatelé budou provádět akce, které nemusejí dělat. K přiřazení práv je k dispozici 44 bezpečnostních zásad, jejichž použití bude projednáno později.

Pravidla přiřazení uživatelských práv

Jak bylo uvedeno výše, pro přidělování uživatelských práv je 44 politik zabezpečení. Dále budete moci zobrazit osmnáct zásad zabezpečení, které jsou odpovědné za přidělování různých práv uživatelům nebo skupinám ve vaší organizaci.

- Archivace souborů a adresářů. Pomocí těchto zásad můžete určit uživatele nebo skupiny pro provádění operací zálohování souborů, adresářů, klíčů registru a dalších objektů, které mají být archivovány. Tato zásada umožňuje přístup k následujícím oprávněním:

- Procházet složky / Spustit soubory

- Obsah složky / Čtení dat

- Čtení atributů

- Čtení rozšířených atributů

- Číst oprávnění

- Zamknout stránky v paměti. Pomocí těchto zásad zabezpečení můžete určit konkrétní uživatele nebo skupiny, které mohou používat procesy k ukládání dat do fyzické paměti, aby nedošlo k obnovení dat na virtuální paměť na disku. Ve výchozím nastavení, jak na pracovních stanicích, tak na serverech, žádná ze skupin nejsou k tomu povoleny žádné povolení.

- Obnovte soubory a adresáře. Tato zásada umožňuje určit uživatele a skupiny, které mohou provádět obnovu souborů a složek, obcházet zablokované soubory, adresáře, klíčů registru a dalších objektů umístěných v archivovaných verzích faylov.Na pracovní stanice a servery datových právům skupiny "Administrátoři" a "Záložní operátoři", a na řadičích domény - "Záložní operátoři" a "Server Operators".

- Přihlaste se jako dávková úloha. Při vytváření úlohy pomocí plánovače úloh operační systém registruje uživatele v systému jako uživatel s dávkovým vstupem. Tato zásada umožňuje skupině nebo konkrétnímu uživateli přihlásit se pomocí této metody. Ve výchozím nastavení jsou na základě počtu pracovních stanic a řadičů domény tato oprávnění udělena skupinám "Administrátoři" a "Záložní operátoři".

- Přihlaste se jako služba. Některé systémové služby se přihlásí operačním systémem pod různými účty. Například služba Windows Audio spustit pod účtem "Místní služba", služby "Telefonie" používá účet Síťová služba. Tato bezpečnostní politika určuje, které účty služby mohou službu zaregistrovat jako službu. Ve výchozím nastavení na žádných pracovních stanicích ani na serverech žádná skupina nemá oprávnění k tomu.

- Proveďte úlohy údržby hlasitosti. Pomocí těchto zásad můžete specifikovat uživatele nebo skupiny, jejichž členové mohou provádět operace určené k obsluze svazků. Uživatelé, kteří mají taková privilegia, mít právo číst a změnit požadované údaje po objevení dalších souborů, mohou také procházet disky a přidávání souborů do paměti používané jiným dannymi.Po výchozím nastavení tato práva pouze správcům pracovních stanic a řadiče domény.

- Přidejte do domény pracovní stanice. Tato zásada je zodpovědná za to, že uživatelům nebo skupinám umožňuje přidávat počítače do domény služby Active Directory. Uživatel s těmito oprávněními může do domény přidat až deset počítačů. Ve výchozím nastavení mohou všichni ověřeni uživatelé přidat až deset počítačů v řadičích domény.

- Přístup k správci pověření jménem důvěryhodného volajícího. Správce pověření - komponenta, která je určena k ukládání pověření, jako jsou uživatelská jména a hesla pro přihlášení k webovým stránkám nebo jiným počítačům v síti. Tato politika se používá Správce pověření při zálohování a obnovení, a to není žádoucí zajistit polzovatelyam.Po prodlení, a to jak na pracovních stanicích a serverech, žádné ze skupiny nemají oprávnění.

- Přístup k počítači ze sítě. Tato bezpečnostní politika má za úkol umožnit připojení k počítači přes síť na určité uživatele nebo gruppam.Na pracovní stanice a servery datových právům skupiny "Administrátoři" a "Záložní operátoři", "Uživatelé" a «Všechny». Na řadičích domén - "Administrátoři", "Ověřený uživatel", "Enterprise Domain Controllers" a «Všechny».

- Vypněte systém. Pomocí tohoto nastavení zásad, můžete vytvořit seznam uživatelů, kteří mají právo na používání příkazu "Dokončení práce" Po úspěšném přihlášení sistemu.Na pracovní stanice a servery datových privilegia udělena seskupení "Administrátoři", "Záložní operátoři" a "Uživatelé" (pouze na pracovních stanicích) a na řadičích domén - "Administrátoři", "Záložní operátoři", "Server Operators" a "Tiskové operátory".

- Načíst a stáhnout ovladače zařízení. S pomocí současné politiky, můžete zadat uživatele, kteří budou mít právo, aby dynamicky nakládku a vykládku ovladače v režimu jádra, a toto pravidlo nevztahuje na PnP-ustroystva.Na pracovních stanicích a serverech datových právům skupiny "Administrátoři", a na řadičích domény - "Administrátoři" a "Tiskové operátory".

- Nahraďte token úrovně procesu. Při použití této zásady zabezpečení, můžete omezit na uživatele nebo skupinu z používání CreateProcessAsUser API funkcí pro jednu službu lze spustit další funkce, proces nebo službu. Stojí za pozornost skutečnost, že taková aplikace jako "Plánovač úloh" použije výchozí údaje privilegii.Po jak na desktopu a na řadičích domény, tyto výsady jsou poskytovány účty Síťová služba a "Místní služba".

- Zakázat přihlášení pomocí služby Vzdálená plocha. S touto bezpečnostní politiky, můžete omezit uživatele nebo skupiny do systému jako klient Remote Desktop stolov.Po třídy, a to jak na pracovních stanicích a serverech, všechny jsou povoleny k přihlášení jako klient vzdálené plochy.

- Zakázat místní přihlášení. Tato zásada zabraňuje jednotlivým uživatelům nebo skupinám přihlásit sistemu.Po standardně všechny uživatelé mohou přihlásit.

- Změna štítku objektů. Díky tomuto úkolu politiky práv, můžete povolit určité uživatele nebo skupiny změnit popisky objektů integrity dalším uživatelům, například souborů, klíčů registru, nebo protsessy.Po výchozím nikdo nemá právo měnit popisky objektů.

- Změňte prostředí výrobce. Pomocí těchto zásad zabezpečení můžete určit uživatele nebo skupiny, které budou moci číst proměnné hardwarového prostředí. Proměnné prostředí hardwaru jsou parametry uložené v nevratné paměti počítačů, jejichž architektura je odlišná od x86. Na pracovních stanicích a řadičích domén jsou ve výchozím nastavení tato oprávnění udělena skupinám "Administrátoři".

- Změna systémového času. Tato politika je zodpovědná za změnu systémového času. Poskytnutím toto právo uživatelům nebo skupinám vám, kromě toho, že můžete změnit datum a čas vnitřních hodin, dovolte jim, aby změnili odpovídající čas sledovaných událostí v okně "Prohlížeč událostí"Na pracovních stanicích a serverech jsou tato oprávnění udělena skupinám "Administrátoři" a "Místní služba", a na řadičích domény - "Administrátoři", "Server Operators" a "Místní služba".

- Změna časového pásma. S pomocí současné bezpečnostní politiky, můžete určit, kteří uživatelé nebo skupiny mohou změnit časové pásmo počítače pro zobrazení místního času, což je suma počítače a hodiny offset poyasa.Na pracovních stanic a řadiče, výchozí domény systému časové údaje právům skupiny "Administrátoři" a "Uživatelé".

Na pracovních stanicích a serverech jsou tato oprávnění udělena skupinám "Administrátoři" a "Záložní operátoři", a na řadičích domény - "Záložní operátoři" a "Server Operators".

Použití zásad přiřazujících uživatelská práva

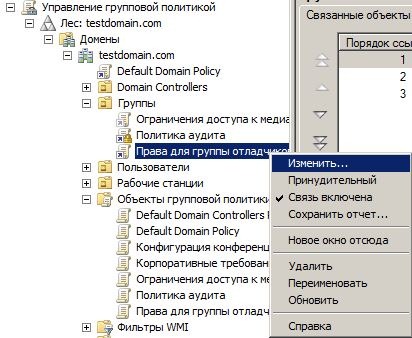

V tomto příkladu vám ukážeme, jak přiřadit oprávnění jedné z vašich organizačních skupin k řadiči domény. Postupujte takto:

Závěr

V tomto článku jsme pokračovali v studiu bezpečnostních politik, konkrétně v oblasti politiky přiřazování uživatelských práv. Pomocí zásad přiřazování uživatelských práv můžete určit, které uživatelé nebo skupiny uživatelů budou mít různá oprávnění a oprávnění. Z 44 bezpečnostních politik je podrobně popsáno 18 z nich. V příkladu v článku jste se také dozvěděli, jak používat údaje o zásadách organizaci. V následujícím článku se dozvíte zásady, které spravují protokoly událostí.

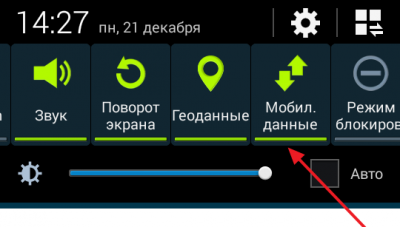

Při připojení k prostřednictvím RDP Remote Desktop má možnost uložení pověření v Aby nedošlo ke vstupu jim pokaždé. Ale existuje jedna jemnost. Takže pokud máte připojení k počítači v doméně, do počítače v pracovní skupině, poté pomocí uložených dat nebude úspěšná, a obdržíte zprávu o tomto obsahu:

„Správce systému zakázal používání uložených pověření k přihlášení do vzdáleného počítače, protože jeho pravost nebyla úplně ověřeno. Zadejte nové pověření. "

Faktem je, že ukládání pověření při připojení k vzdáleného počítače je zakázáno výchozími zásadami domény. Tento stav však může být změněn.

V počítači, ze kterého je připojení provedeno, klepněte na tlačítko Win + R a zadejte příkaz gpedit.msc, poté klepněte na tlačítko OK. Navíc budete muset zadat heslo správce nebo jej potvrdit v závislosti na.

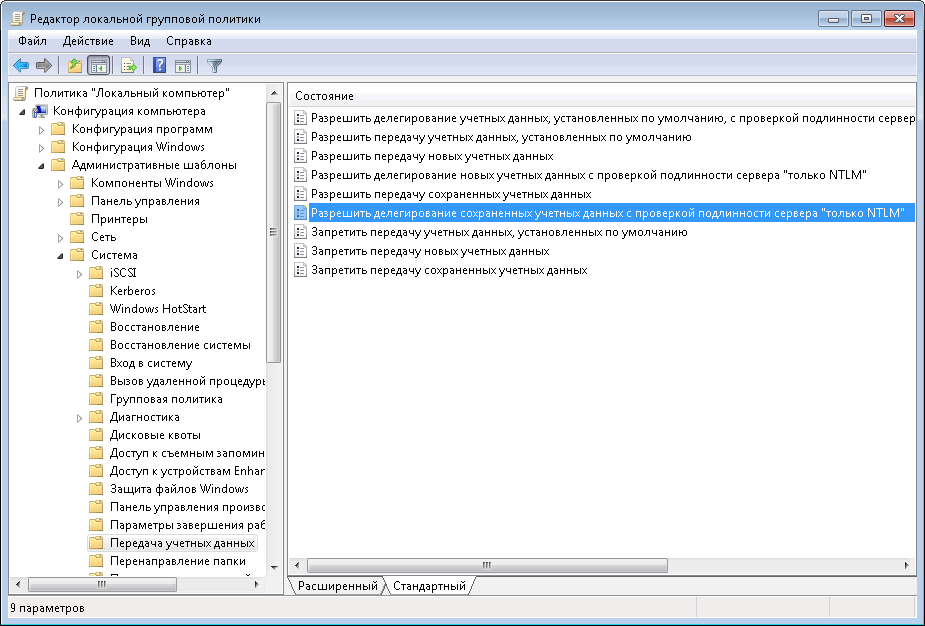

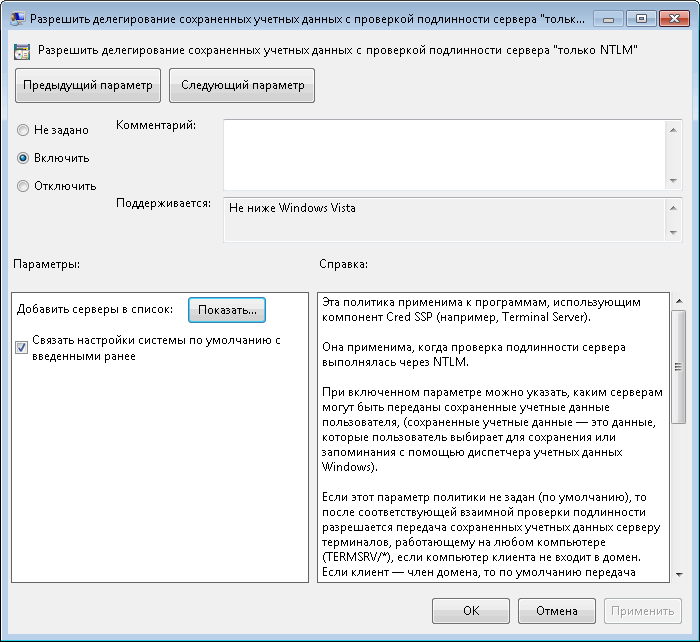

V okně, které se otevře v Editoru místních zásad skupiny, přejděte na Šablony pro správu -\u003e Systém -\u003e pověření přestupy. Zajímáme se o politice Povolit delegování uložených pověření k ověření serveru „pouze NTLM“ (v angl. Verze Povolit delegování uložených pověření s NTLM pouze Authentication Server).

Politiku povolíme a kliknutím na tlačítko Zobrazit přidáme servery, ke kterým se chystáme připojit.

Seznam můžete vyplnit několika způsoby. Například:

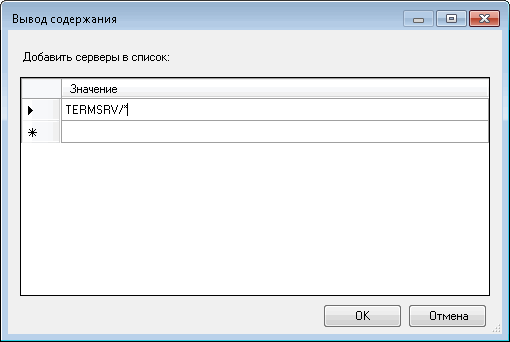

TERMSRV / remote_pk - dovolíme vám uložit pověření pro jeden konkrétní počítač;

TERMSRV / * Contoso.com - povolujeme ukládání dat pro všechny počítače v doméně contoso.com;

TERMSRV / * - umožňujeme ukládání dat pro všechny počítače bez výjimky.

Upozornění: použijte velká písmena v TERMSRV, as v příkladu. Pokud je zadán určitý počítač, musí být hodnota remote_pc zcela shodné s názvem zadaným v poli "Počítač" vzdálené plochy.

Vyplněním seznamu klepněte na tlačítko OK a zavřete editor zásad skupiny. Otevřete konzolu příkazů a aktualizujte zásady příkazem gpupdate / force. Vše, co se můžete připojit.

A další. Používáním zásad místní skupiny vám dovolíme ukládat pověření pouze v jednom konkrétním počítači. Pro více počítačů by bylo lepší vytvořit samostatnou doménu OU a připojit jej k příslušnému oblasti politiky.

Kardinálové odpojení přenosu dat

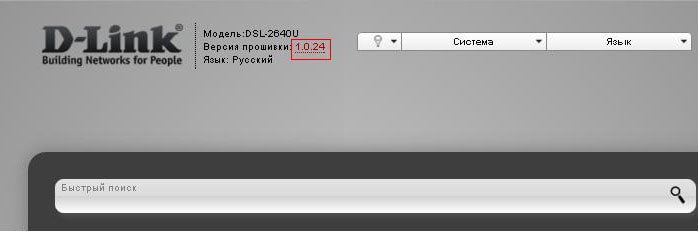

Kardinálové odpojení přenosu dat Jak připojit modem ADSL

Jak připojit modem ADSL Správa uživatelů a skupin

Správa uživatelů a skupin Co dělat, pokud je samotný Internet vypnutý?

Co dělat, pokud je samotný Internet vypnutý?