Informační technologie, Internet, programování na internetu, IT, Hi-Tech, .... Jaký typ šifrování mám zvolit pro wifi směrovač?

Se šířením bezdrátových sítí se protokoly WPA a WPA2 šifrování stávají známými prakticky všemi vlastníky zařízení, která se připojují k síti Wi-Fi. Jsou vyznačeny ve vlastnostech připojení a pozornost většiny uživatelů, kteří nejsou správci systému, přitahuje minimum. Je docela dost informací, že WPA2 je produktem vývoje WPA, a proto WPA2 je novější a vhodnější pro moderní sítě.

Definice

WPA - šifrovací protokol určený k ochraně bezdrátových sítí standardu IEEE 802.11 vyvinutý společností Wi-Fi Alliance v roce 2003 jako náhrada za zastaralý a nebezpečný protokol WEP.

WPA2- Šifrovací protokol, který je vylepšeným vývojem protokolu WPA, představený v roce 2004 společností Wi-Fi Alliance.

Srovnání

Hledání rozdílu mezi WPA a WPA2 pro většinu uživatelů není relevantní, protože veškerá bezpečnost bezdrátové sítě snižuje volbu více či méně složitého hesla pro přístup. Dosavadní situace spočívá v tom, že pro podporu WPA2 jsou vyžadována všechna zařízení běžící na sítích Wi-Fi, takže volba WPA může být určena pouze nestandardními situacemi. Například operační systémy starší než Windows XP SP3 nepodporují WPA2 bez záplat, takže stroje a zařízení spravované těmito systémy vyžadují pozornost správce sítě. Dokonce i některé moderní smartphony nemusí podporovat nový šifrovací protokol, a to především pro asijské gadgety mimo značku. Na druhou stranu některé verze systému Windows starší než XP nepodporují práci s WPA2 na úrovni objektů GPO, takže v takovém případě je třeba jemně doladit síťová připojení.

Technický rozdíl mezi WPA a WPA2 je jeho šifrovací technologie, zejména v použitých protokolech. WPA používá protokol TKIP v protokolu WPA2 - protokol AES. V praxi to znamená, že moderní WPA2 poskytuje vyšší úroveň ochrany sítě. Například protokol TKIP umožňuje vytvořit autentizační klíč až 128 bitů, AES - až 256 bitů.

závěry site

- WPA2 je vylepšená WPA.

- WPA2 používá protokol AES, WPA - protokol TKIP.

- WPA2 je podporován všemi moderními bezdrátovými zařízeními.

- Služba WPA2 nemusí být podporována staršími operačními systémy.

- Stupeň ochrany WPA2 je vyšší než WPA.

Dobrý den, milí přátelé, známí a další osobnosti. Dnes budeme mluvit WiFi šifrování , což je logické z hlavičky.

Myslím, že mnozí z vás používají takovou věc, což pravděpodobně znamená více Wi-Fi na ně pro vaše notebooky, tablety a další mobilní zařízení.

Je samozřejmé, že toto velmi wy-fi by mělo být uzavřeno heslem, jinak škodlivé sousedé budou používat váš internet zdarma a ještě horší - váš počítač :)

Samozřejmostí je, že kromě hesla existují také různé typy šifrování tohoto hesla, konkrétně vašeho Wi-Fi protokol, takže nejsou jednoduše použity, ale nemohly být napadeny.

Obecně platí, že dnes bych chtěl s vámi mluvit o takové věci jako WiFi šifrování, nebo spíše tyto velmi WPE, WPA, WPA2, WPS a jiní se jim líbí.

Jste připraveni? Pojďme.

Šifrování WiFi - obecné informace

Za prvé, je velmi zjednodušené mluvit o tom, jak vypadá autentizace se směrovačem (serverem), což znamená, že proces šifrování a výměny dat vypadá. Zde je obrázek, který dostaneme:

Tzn. Jako klient, říkáme, že jsme my, tzn. Známe heslo (šipka je zeleně nahoře). Server, řekněme směrovač, je šťastný a dává nám náhodný řetězec (je to také klíč, s nímž šifrujeme data) a pak se vymění data vyměněná stejným klíčem.

Nyní mluvíme o typech šifrování, jejich zranitelnosti a dalších věcech. Začněme v pořádku, a to s OPEN, tj. s chybějící šifrou, a pak pokračujte do zbytku.

Typ 1 - OTEVŘENO

Jak jste již pochopili (a právě jsem řekl), ve skutečnosti, OPEN je absence ochrany, tj. wifi šifrování není k dispozici jako třída a vy a váš směrovač zcela neochráníte kanál a přenášená data.

Právě na tomto principu fungují drátové sítě - nemají zabudovanou ochranu a "do něho" nebo se jednoduše připojují k rozbočovači / přepínači / směrovači, bude síťový adaptér přijímat pakety všech zařízení v tomto segmentu sítě v čisté podobě.

Nicméně s bezdrátovou sítí můžete "havarovat" odkudkoli - 10-20-50 metrů a více a vzdálenost závisí nejen na výkonu vysílače, ale také na délce antény hacker. Proto je otevřený přenos dat přes bezdrátovou síť mnohem nebezpečnější, protože ve skutečnosti je váš kanál k dispozici všem.

Typ 2 - WEP (Ochrana soukromí pomocí kabelových rovnic)

Jeden z prvních typů wifi šifrování je WEP. Na konci jsem vyšel 90 -x a je v současné době jedním z nejslabších typů šifrování.

V mnoha moderních směrovačích je tento typ šifrování zcela vyloučen ze seznamu možných pro výběr:

Je třeba se vyvarovat téměř stejně jako otevřené sítě - poskytuje zabezpečení jen krátkou dobu, po které může být libovolný přenos zcela otevřen bez ohledu na složitost hesla.

Situace je zhoršena skutečností, že hesla v WEP je buď 40 , nebo 104 bit, což je extrémně krátká kombinace a můžete ji vybrat v několika sekundách (bez ohledu na chyby v samotném šifrování).

Hlavní problém WEP - v základní konstrukční chybě. WEP vlastně prochází několik bajtů tohoto klíče spolu s každým datovým paktem.

Bez ohledu na složitost klíče tedy můžete otevřít jakýkoli přenos prostě tím, že máte dostatečný počet zachycených paketů (několik desítek tisíc, což je pro aktivně využívanou síť poměrně malá).

Typ 3 - WPA a WPA2 (Wi-Fi Protected Access)

Jedná se o jeden z nejmodernějších typů takových věcí, jako je Wifi šifrování a dosud nová, ve skutečnosti téměř nevznikla.

Ve skutečnosti generování těchto typů šifrování nahradilo dlouhodobé utrpení WEP. Délka hesla je libovolná, od 8 až do 63 byte, což značně komplikuje jeho výběr (porovnání s 3, 6 a 15 bajtů v WEP).

Standard podporuje různé algoritmy pro šifrování přenášených dat po handshake: TKIP a CCMP.

První je druh mezi nimi WEP a WPA, který byl vytvořen na chvíli, IEEE byli zaneprázdněni vytvářet plnohodnotný algoritmus CCMP. TKIP stejně jako WEP, trpí některými druhy útoků a obecně není příliš bezpečný.

Nyní se používá zřídka (i když proč se stále používá - vůbec mi to není jasné) a obecně WPA s TKIP téměř stejně jako při použití jednoduchého WEP.

Chcete-li vědět víc, chtějte se to naučit profesionálně a pochopit, co se děje.

Kromě různých šifrovacích algoritmů, WPA(2) podporují dva různé počáteční režimy autentizace (ověření hesla pro přístup klienta do sítě) - PSK a Enterprise. PSK (někdy je to nazýváno WPA Personal) - zadáním jediného hesla, které klient při připojení připojí.

Je to snadné a pohodlné, ale v případě velkých podniků může být problém - řekněme, že jste šel na zaměstnance a už nemohl přístup k síti, musíte změnit heslo sítě a informovat ostatní zaměstnance. Enterprise odstraňuje tento problém kvůli přítomnosti více klíčů uložených na samostatném serveru - RADIUS.

Navíc, Enterprise standardizuje proces autentizace v protokolu EAP (Extensible Aověřování Protocol), který vám umožní napsat vlastní algoritmus.

Typ 4 - WPS / QSS

wifi šifrování WPS, aka QSS - zajímavou technologií, která nám neumožňuje myslet na heslo vůbec, ale jednoduše stisknout tlačítko a okamžitě se připojit k síti. Ve skutečnosti se jedná o "legální" metodu obcházení ochrany heslem obecně, ale překvapivě se stala rozšířenou s velmi vážným chybným výpočtem v samotném přístupovém systému - je to roky po smutné zkušenosti s WEP.

WPS umožňuje klientovi připojit se k přístupovému bodu pomocí 8místného kódu sestávajícího z číslic ( PIN). Nicméně kvůli chybě ve standardu je třeba pouze odhadnout 4 z nich. Tak stačí 10000 pokusy o výběr a bez ohledu na složitost hesla pro přístup k bezdrátové síti automaticky získáte tento přístup a spolu s ním - a to stejné heslo.

Vzhledem k tomu, že tato interakce nastane před jakýmikoli bezpečnostními kontrolami, za sekundu můžete odeslat 10-50 žádosti o vstup WPS, a přes 3-15 hodiny (někdy víc, někdy i méně) obdržíte klíče k ráji.

Když byla tato chyba vystavena, výrobci začali zavádět omezení počtu pokusů o přihlášení ( omezení sazby) po překročení, které přístupový bod se po určitou dobu automaticky vypne WPS - zatím však tato zařízení nejsou více než polovina těch, které již byly bez této ochrany propuštěny.

Ještě více - dočasné vypnutí drasticky nic nemění, protože při jednom pokusu o přihlášení za minutu budeme potřebovat pouze 10000/60/24 = 6,94 dnů. A PIN obvykle se objevuje dřív, než celý cyklus projde.

Chtěla bych vás ještě jednou znovu upozornit, že s tím zahrnutým WPS Vaše heslo bude nevyhnutelně zveřejněno bez ohledu na jeho složitost. Takže pokud opravdu potřebujete WPS - zapněte jej pouze při připojení k síti a po zbytek času ji vypněte.

Po slovu

Závěry ve skutečnosti můžete udělat sami, ale obecně je samozřejmé, že stojí za to alespoň použít WPA, ale lepší WPA2.

Následující materiál je zapnutý Wi-Fi budeme hovořit o tom, jak různé typy šifrování ovlivňují výkon kanálu a směrovače, a také zvážit některé další nuance.

Jako vždy, pokud jsou nějaké dotazy, dodatky a tak dále, pak vítejte na komentáře k tématu o Wifi šifrování.

PS: Za existenci tohoto materiálu, díky autorovi Habr pod přezdívkou ProgerXP. Ve skutečnosti je celý text převzat jeho materiálem , aby nedošlo k vynalézání nového kola podle vlastních slov.

WPA2 (Wireless Protected Access verze 2.0) je druhá verze sady algoritmů a protokolů, které poskytují ochranu dat v bezdrátových sítích Wi-Fi. Podle očekávání by WPA2 měla v porovnání s předchozími technologiemi výrazně zvýšit zabezpečení bezdrátových sítí Wi-Fi. Nový standard poskytuje zejména povinné používání výkonnějšího šifrovacího algoritmu AES (Advanced Encryption Standard) a ověřování 802.1X.

K dnešnímu dni je nutné zajistit spolehlivý bezpečnostní mechanismus v podnikové bezdrátové síti (a nezbytné) k používání zařízení a softwaru s podporou WPA2. Předchozí generace protokolů - WEP a WPA obsahují prvky s nedostatečnou ochranou a šifrovacími algoritmy. Kromě toho, pro rozbití sítí s ochranou založenou na WEP, již byly vyvinuty programy a techniky, které lze snadno stáhnout z Internetu a úspěšně použít i neopracované nové hackery.

Protokoly WPA2 pracují ve dvou režimech ověřování: Osobní (osobní) a Enterprise (Enterprise). V režimu WPA2-Personal je 256bitový klíč PSK (PreShared Key) vygenerován z hesel s prostým textem. Klíč PSK spolu s SSID (Service Set Identifier) slouží k vytvoření dočasných klíčů relace PTK (Pairwise Transient Key) pro interakci bezdrátových zařízení. Stejně jako u statického WEP protokol, protokol WPA2-Personal je inherentní některých problémů spojených s potřebou pro distribuci a podporu tlačítek na bezdrátových zařízení sítě, což je vhodnější pro použití v malých sítích tucet zařízení, zatímco pro C orporate sítě optimální WPA2 -Enterprise.

V režimu WPA2-Enterprise se řeší problémy týkající se distribuce a správy statických klíčů a jeho integrace s většinou firemních autentizačních služeb zajišťuje řízení přístupu založené na účtech. Chcete-li pracovat v tomto režimu, potřebujete registrační informace, jako je uživatelské jméno a heslo, bezpečnostní certifikát nebo jednorázové heslo, provede se autentizace mezi pracovní stanicí a centrálním ověřovacím serverem. Přístupový bod nebo bezdrátový řadič sleduje připojení a odesílá žádosti o ověření na příslušný ověřovací server (obvykle server RADIUS, například Cisco ACS). Základem režimu WPA2-Enterprise je standard 802.1X, který podporuje autentizaci uživatelů a zařízení, vhodný jak pro drátové přepínače, tak pro bezdrátové přístupové body.

Na rozdíl od WPA se používá robustnější šifrovací algoritmus AES. Analogicky s protokolem WPA je WPA2 rozdělena do dvou typů: WPA2-PSK a WPA2-802.1x.

Poskytuje nové, spolehlivější mechanismy pro zajištění integrity a důvěrnosti údajů:

protokol CCMP (Counter-Mode-CBC-MAC Protocol), na základě režimu Counter zřetězení číselných bloků Mode (CCM) šifrovací algoritmus Advanced Encryption Standard (AES). CCM kombinuje dva mechanismy: Counter (CTR) pro ověřování soukromí a kód ověřování zpráv Cipher Block Chaining Message (CBC-MAC).

WRAP (Wireless Robust Authentication Protocol), založený na režimu kódování offsetových kódů (OCB) šifrovacího algoritmu AES.

Protokol TKIP pro zpětnou kompatibilitu s dříve uvolněným zařízením. Vzájemná autentizace a doručování klíčů založené na protokolech IEEE 802.1x / EAP. Secure Independent Basic Service Set (IBSS) pro zlepšení zabezpečení v sítích Ad-Hoc. Podporujte roaming.

Příspěvek k zabezpečení bezdrátových sítí je mechanismus CCMP a standard IEEE 802.11i. Poslední zavádí pojem vysoce chráněné síti (Robust Security Network, RSN) a pevně zabezpečené připojení k síti (Robust Security Network Association, RSNA), a pak se rozdělí všechny algoritmy:

RSNA algoritmy (pro vytváření a použití RSNA);

Pre-RSNA algoritmy.

Pre-RSNA algoritmy zahrnují:

stávající ověření IEEE 802.11 (což znamená autentizaci definovanou v normě vydání 1999).

To znamená, že tyto typy algoritmů zahrnují autentizaci Open System s šifrováním WEP nebo bez (přesněji chybějící autentizace) a sdíleného klíče.

RSNA-algoritmy zahrnují:

TKIP; CCMP; postup pro zavedení a ukončení RSNA (včetně použití ověřování IEEE 802.1x); postup výměny klíčů.

V takovém případě je algoritmus CCMP povinný a TKIP je volitelný a je navržen tak, aby poskytoval kompatibilitu se staršími zařízeními.

Standardní dvě funkční modely jsou vybaveny: .. ověřen IEEE 802.1x, tedy pomocí protokolu EAP, a použitím předem určeného klíče v předstihu, a předepsané na straně klienta ověřovatel (tento režim se nazývá předsdílený klíč, PSK). V tomto případě klíč PSK funguje jako klíč PMK a následný postup pro jejich autentizaci a generování se nijak neliší.

Vzhledem k tomu, šifrovacích algoritmů s využitím TKIP postup již nazývá WPA a postup CCMP - WPA2, můžeme říci, že tyto metody šifrování, které uspokojí RSNA, jsou: WPA-EAP (WPA-Enterprise), WPA-PSK (WPA-předsdílený klíč , WPA-Personal), WPA2-EAP (WPA2-Enterprise), WPA2-PSK (WPA2-předsdílený klíč, WPA2-Personal).

Postup pro vytvoření spojení a výměnu klíčů pro algoritmy TKIP a CCMP je stejný. Sam CCMP (režim Counter (CTR) s CBC-MAC (zřetězení číselných bloků (CBC) s zpráv autentizační kód (MAC) protokolu), stejně jako TKIP, je navržen tak, aby důvěrnosti, ověřování, integritu a ochranu proti replay útokům. Toto algoritmus založený na AES šifrování způsobu, CCM-algoritmu, jak je definováno v FIPS PUB 197. AES-specifikaci Všechny procesy v CCMP, pomocí AES 128-bitový klíč a 128-bitovou velikost bloku.

Nejnovější inovace standardu spočívá v podpoře technologie rychlého roamingu mezi přístupovými body pomocí procedury pro ukládání do mezipaměti klíče PMK a příliš autentizaci.

caching postup PMK je, že pokud klient kdysi kompletní ověřování při připojování k přístupovému bodu, pak se uloží vyplývající z něj PMK klíč, a při příštím připojení k danému bodu v reakci na žádost o ověření klienta pošle před přijatý klíč PMK. Tím se dokončí autentizace, tj. Nebude provedeno 4-Way Handshake.

preautentifikatsii postupu je to, že poté, co klient je připojen a ověřen k přístupovému bodu, může být paralelní (předem) k ověření jiných přístupových bodů (které „slyší“), se stejnou SSID, t. j. předem získat z nich klíč PMK. A pokud se v budoucnu přístupový bod, ke kterému je připojen selže nebo je signál slabší než některé další body se stejným názvem sítě, pak se klient bude přepojení Rychlý režim mezipaměti klíče PMK.

Zavedena v roce 2001 g. Specifikace WEP2, který zvýšil délku klíče 104 bitů, není vyřešen problém, protože délka inicializační vektor a způsob pro kontrolu integrity dat, zůstávají beze změny. Většina typů útoků byla provedena jednoduše jako dříve.

Závěr

Na závěr bych chtěl shrnout všechny informace a vydat doporučení týkající se ochrany bezdrátových sítí.

Existují tři mechanismus pro ochranu vaší bezdrátové sítě: Konfigurace klienta a AP použít stejné (není vybrána ve výchozím nastavení), SSID, AP komunikace povolit pouze klientům, MAC-adresy jsou známy AP a konfigurovat klienty k ověření AP a zašifrování přenosů. Nejvíce AP konfigurován pro práci s SSID je ve výchozím nastavení, bez toho, aby seznam povolených klientských MAC adresy a známého veřejného klíče pro ověřování a šifrování (nebo bez ověření a šifrování). Obvykle jsou tyto parametry dokumentovány v systému nápovědy online na webu výrobce. Vzhledem k těmto parametrům, nezkušený uživatel může vytvořit bezdrátovou síť a začít s ní pracovat, ale zároveň jim usnadňují hackerům proniknout do sítě bez jakýchkoli potíží. Situaci zhoršuje skutečnost, že většina přístupových uzlů je nakonfigurována pro vysílání SSID. Útočník tedy může nalézt zranitelné sítě pomocí standardních identifikátorů SSID.

Prvním krokem k bezpečné bezdrátové síti je změnit výchozí SSID přístupového bodu. Navíc byste měli tento parametr změnit na klientovi, abyste mohli komunikovat s AP. Je vhodné přiřadit identifikátor SSID významnému pro správce a uživatele podniku, nikoli však výslovně identifikovat tuto bezdrátovou síť mezi ostatními identifikátory SSID zachycenými neoprávněnými osobami.

Dalším krokem je blokování vysílání SSID přístupovým uzlem, pokud je to možné. V důsledku toho se útočník stává obtížnější (ačkoli tato možnost přetrvává), aby zjistila přítomnost bezdrátové sítě a SSID. V některých přístupových bodech nemůže být vysílání SSID zrušeno. V takových případech byste měli interval vysílání maximalizovat. Navíc mohou někteří klienti komunikovat pouze v případě, že SSID je vysílán přístupovým uzlem. Proto může být nutné experimentovat s tímto parametrem pro výběr režimu vhodného pro danou situaci.

Poté můžete povolit přístup k přístupovým uzlům pouze od bezdrátových klientů se známými MAC adresami. Takové opatření je sotva vhodné ve velké organizaci, ale v malém podniku s malým počtem bezdrátových zákazníků je to spolehlivá dodatečná linka obrany. Hackeři potřeba zjistit MAC adresy, které jsou povoleny pro připojení k podnikům AP a nahradit MAC adresy svých vlastních povolení bezdrátový adaptér (u některých modelů adaptérů MAC adresu lze změnit).

Volba nastavení autentizace a šifrování může být nejsložitější operací pro ochranu bezdrátové sítě. Před přiřazením nastavení potřebujete k instalaci podpůrných bezpečnostních protokolů, které podporují, potřebovat přístupové uzly inventáře a bezdrátové adaptéry, zejména pokud je bezdrátová síť již organizována pomocí různých zařízení od různých dodavatelů. Některá zařízení, zejména staré přístupové body a bezdrátové adaptéry, mohou být nekompatibilní s klíčem WPA, WPA2 nebo WEP se zvýšenou délkou.

Jiná situace, která by měla mít na paměti - nutnost pro vstup uživatele z některých starších zařízení hexadecimální číslo představující tlačítka, a ve starém AP a jiných bezdrátových adaptérů, je třeba zadat heslo, které je přeměněna na klíč. V důsledku toho je obtížné dosáhnout použití jednoho klíče všemi zařízeními. Majitelé těchto zařízení mohou využívat zdroje, jako je Generátor klíče WEP, pro generování náhodných klíčů WEP a převedení hesel na hexadecimální čísla.

Obecně platí, že WEP by se měl používat pouze v případech, kdy je nezbytně nutné. Pokud je požadováno WEP, měli byste zvolit klávesy s maximální délkou a nastavit síť na možnost Otevřít namísto Sdílené. V režimu Otevřít v síti není ověřování klienta provedeno a k uzlům přístupu se může připojit kdokoliv. Tyto propopřípojové části částečně načtou bezdrátové připojení, ale útočníci, kteří mají připojení k AP, nebudou moci pokračovat ve výměně dat, protože nezná šifrovací klíč WEP. Dokonce i předběžné připojení můžete zablokovat konfigurací AP tak, aby přijímala připojení pouze ze známých MAC adres. Na rozdíl od Open režim Shared Access Point používá klíč WEP pro ověřování bezdrátových klientů do procesu požadavků a odpovědí, a útočník může dešifrovat sekvenci a určit šifrovací klíč WEP.

Pokud můžete použít službu WPA, musíte si vybrat mezi WPA, WPA2 a WPA-PSK. Hlavním faktorem při výběru WPA nebo WPA2, na jedné straně, a WPA-PSK - na druhou stranu, je možnost nasadit potřebné WPA a WPA2 infrastruktury pro ověřování uživatelů. Pro WPA a WPA2 chcete nasadit servery RADIUS a možná i infrastrukturu veřejného klíče (PKI). WPA-PSK, jako WEP, pracuje s veřejným klíčem, známým bezdrátovému klientovi a AP. Služba WPA-PSK může bezpečně používat veřejný klíč WPA-PSK pro ověřování a šifrování, protože nemá WEP.

Seznam použité literatury

1. Goralsky V. Technologies xDSL. M .: Lori, 2006, 296 str.

2. www.vesna.ug.com;

3. www.young.shop.narod.com;

7. www.opennet.ru

8. www.pulscen.ru

9. www.cisco.com

10. Baranovskaya TP, Loiko VI Architektura počítačových systémů a sítí. Moskva: Finance a statistika, 2003, 256 p.

11. Mann S., Krell M. Linux. Správa sítí TCP / IP. Moskva: Binom-Press, 2004, 656p.

12. Smith R. Networking Tools Linux. Moskva: Williams, 2003, 672 str.

13. Kulgin M. Počítačové sítě. Praxe ve výstavbě. Petrohrad: Peter, 2003, 464 str.

14. Tanenbaum E. Počítačové sítě. Petrohrad: Peter, 2005, 992 str.

15. Olifer VG, Olifer N.A. Základy datových sítí. Kurz přednášek. Moskva: Internetová univerzita informačních technologií, 2003, 248 s.

16. Vishnevsky V.M. Teoretické základy návrhu počítačových sítí. Moskva: Technosphere, 2003, 512 s.

WPA a WPA2 (Wi-Fi Protected Access) je aktualizovaný program certifikace bezdrátových zařízení. Předpokládá se, že WPA přijde nahradit rozšířenou technologii ochrany bezdrátových sítí. Důležitou vlastností je kompatibilita mezi více bezdrátovými zařízeními, a to jak na hardware úroveň, a programové . V současné době WPA a WPA2 rozvíjí a propaguje Wi-Fi Alliance.

Základní pojmy

Služba WPA poskytuje podporu standardům 802.1X , stejně jako protokol EAP (Extensible Authentication Protocol, extensible authentication protocol). Za zmínku stojí, že WPA je podporována šifrování v souladu s normou AES (Advanced Encryption Standard, pokročilý šifrovací standard), který má řadu výhod oproti tomu, který se používá ve službě WEP

Velkým přínosem při implementaci WPA je schopnost spustit technologii na stávajícím hardwaru a je navržena tak, aby nahradila WPA. Implementuje CCMP a šifrování zařízení Wi-Fi.

Chyba zabezpečení

6. listopadu 2008 na konferenci PacSec byl představen způsob, který vám umožní prasknout klíč. Tato metoda umožňuje číst data přenášená z přístupového bodu do klientského počítače a také přenášet informace o padělaných informací klientskému počítači. Data přenesená z klienta do směrovače nebyla dosud přečtena. Také se říká, že útok WPA2 není tímto útokem ovlivněn.

Odkazy

Sledujte, co je "WPA2" v jiných slovnících:

WPA2 - (Wi Fi Protected Access 2) Přístup Protegido Wi Fi 2) je chráněn systémem ochrany proti zápisu (Wi Fi); Kreativu je možné zjistit, pokud je WPA WPA2 nalezen v síti 802.11i. WPA, por ser una versión ... ... Wikipedia Español

WPA2

WPA2 - Wi-Fi Protected Access 2 (WPA2) je implementací Advanced Encryption Standard (AES). Zaznamenáno WPA dar, ... ... Deutsch Wikipedia

Wi-Fi Protected Access

WPA-PSK Přístup Wi-Fi Protected Access (WPA a WPA2) znamená, že Wi-Fi je bezpečný a bezpečný. Il été Cree en Réponse aux nombreuses et sévères faiblesses que des chercheurs ont trouvées dans le mécanisme ... ... Wikipedia en Français

Wi-Fi chráněný přístup - (WPA a WPA2) je moľné pouľít sluľbu typu Wi Fi. Il été Cree en Réponse aux nombreuses et sévères faiblesses que des chercheurs ont trouvées dans le mécanisme precedentu le WEP. WPA respektují většinu z ... ... Wikipedia en Français

Wi-fi chráněný přístup - (WPA a WPA2) je moľné pouľít sluľbu typu Wi Fi. Il été Cree en Réponse aux nombreuses et sévères faiblesses que des chercheurs ont trouvées dans le mécanisme precedentu le WEP. WPA respektují většinu z ... ... Wikipedia en Français

Robustní zabezpečená síť - Wi-Fi Protected Access 2 (WPA2) ist die Implementierung eines Sicherheitsstandards für Funknetzwerke nach doupě WLAN standardy IEEE 802.11a, b, g, n und basiert auf dem Advanced Encryption Standard (AES). Zaznamenáno WPA dar, ... ... Wikipedia

Wi-Fi Protected Access 2 - (WPA2) ist die Implementierung eines Sicherheitsstandards für Funknetzwerke nach doupě WLAN standardy IEEE 802.11a, b, g, n und basiert auf dem Advanced Encryption Standard (AES). Zaznamenávám WPA dar, které se objevily na ... ... Wikipedia

Bezdrátové zabezpečení - Jako příklad bezdrátový router, který může implementovat zabezpečení bezdrátové sítě je k dispozici bezdrátové zabezpečení je prevence proti neautorizovanému přístupu nebo poškození počítače pomocí bezdrátové sítě. Mnoho notebooků má nainstalované bezdrátové karty. ... ... Wikipedia

Dobrý den, drahí čtenáři. Slabý routerový bezpečnostní systém ohrožuje vaši síť. Všichni víme, jak důležitá je bezpečnost routeru, ale většina lidí si neuvědomuje, že některá nastavení zabezpečení mohou zpomalit celou síť.

Hlavní možnosti šifrování dat procházejících směrovačem jsou protokoly WPA2-AES a WPA2-TKIP. Dnes budete mluvit o každém z nich a vysvětlit, proč byste měli vybrat AES.

Seznámení se službou WPA

WPA nebo bezpečný přístup k Wi-Fi byla odpovědí na bezpečnostní chyby zabezpečení sítě Wi-Fi, které byly v protokolu WEP rozšířeny. Je důležité si uvědomit, že to nebylo zamýšleno jako plnohodnotné řešení. Spíše by měla být dočasná volba, která umožňuje lidem používat stávající směrovače bez použití protokolu WEP, který má zřetelné bezpečnostní nedostatky.

Přestože služba WPA byla nadřazená WEP, měla také své vlastní bezpečnostní problémy. Navzdory tomu, že útoky nebyly obvykle schopny prorazit sebe algoritmus TKIP (Temporal Key Integrity Protocol), který má 256-bitové šifrování, mohou obejít dodatečný systém zabudovaný do protokolu a nazývá WPS nebo Chráněné nastavení Wi-Fi.

Zabezpečené nastavení Wi-Fi bylo navrženo tak, aby usnadňovalo vzájemné propojení zařízení. Nicméně kvůli četným bezpečnostním děrům, se kterými byl propuštěn, WPS začal zmizet do zapomnění a nesl s ním WPA.

V současné době se již WPA a WEP nepoužívají, takže se podíváme na detaily a místo toho zvažte novou verzi protokolu - WPA2.

Proč je WPA2 lepší

V roce 2006 se WPA stal zastaralým protokolem a byl nahrazen WPA2.

Nahradit šifrování TKIP novým a bezpečným algoritmem AES (rozšířený šifrovací standard) vedlo k vzniku rychlejších a bezpečnějších sítí Wi-Fi. Důvodem je to, že TKIP nebyl plně rozvinutým algoritmem, ale spíše dočasnou alternativou. Jednoduše řečeno, WPA-TKIP protokol je meziprodukt možnost, aby provoz sítě po dobu tří let, které uplynuly mezi výskytem WPA-TKIP a uvolňování WPA2-AES.

Faktem je, že AES je skutečný šifrovací algoritmus používaný nejen k ochraně sítí Wi-Fi. Jedná se o vážný světový standard používaný vládou, jednou populárním programem TrueCrypt a mnoha dalšími, který chrání data před zvědavými očima. Skutečnost, že tento standard chrání vaši domácí síť, je pěkný bonus, ale za to musíte zakoupit nový router.

AES vs. TKIP z hlediska bezpečnosti

TKIP je ve skutečnosti záplatou pro WEP, což řeší problém, kvůli kterému by mohl útočník dostat klíč poté, co prozkoumal poměrně malé množství provozu, které prošlo směrovačem. TKIP opraven tuto chybu zabezpečení tím, že vydá nový klíč každých pár minut, což teoreticky by se útočníkovi umožnit shromáždit dostatek dat pro dešifrovací klíč nebo RC4 proudovou šifru, který je založen na algoritmu.

Ačkoli TKIP najednou představovalo významné zlepšení z hlediska bezpečnosti, dnes se změní na zastaralou technologii, která již není považována za dostatečně bezpečnou k ochraně sítí před hackery. Například jeho největší, ale ne jediný, zranitelnost, známá jako útok chop-chop, se stala veřejnou před samotnou šifrovací metodou.

Chop-chop útok umožňuje hackerům, kteří ví, jak zachytit a analyzovat data streaming generovaných v síti, použijte jej k dešifrování klíče, a zobrazování informací v jednoduché a není kódované textu.

AES je zcela odlišný šifrovací algoritmus, který je mnohem lepší než schopnost TKIP. Tento algoritmus je 128, 192 nebo 256-bitová bloková šifra, která netrpí zranitelností, které TKIP měl.

Pokud vysvětlíte algoritmus v obyčejném jazyce, bude mít jasný text a převede jej na šifrový text. Pro externího pozorovatele, který nemá klíč, tento text vypadá jako řetězec náhodných znaků. Zařízení nebo osoba na druhé straně přenosu má klíč, který odemkne nebo dešifruje data. V tomto případě je router je první klíč a šifruje data před přenosem, a počítač má druhý klíč, který dešifruje informace, které umožňují, aby byl na obrazovce.

úroveň šifrování (128, 192, nebo 256 bitů) určuje počet permutací aplikované na data, a tedy i potenciální počet možných kombinací, pokud si to návštěva prasknout.

Dokonce i nejslabší úroveň šifrování AES (128-bit) je teoreticky možné napadnout, protože současná počítačové zpracování energie by vyžadovalo 100 miliard roků najít správné řešení pro daný algoritmus.

AES vs. TKIP z hlediska rychlosti

TKIP je zastaralá metoda šifrování a vedle bezpečnostních problémů také zpomaluje systémy, které s ním stále pracují.

Většina nových směrovačů (vše 802.11n standardní nebo starší) používá šifrování WPA2-AES ve výchozím nastavení, ale pokud pracujete se starou routeru, nebo z nějakého důvodu zvolili šifrování WPA-TKIP, šance jsou vysoké, že jste ztrácejí významnou část rychlosti.

Jakýkoli směrovač, který podporuje standard 802.11n (i když stále potřebujete zakoupit směrovač AC), zpomalí až 54Mbps, pokud je v nastavení zabezpečení povolena funkce WPA nebo TKIP. To je provedeno tak, aby bezpečnostní protokoly fungovaly správně se starými zařízeními.

Standard 802.11ac s šifrováním WPA2-AES teoreticky nabízí maximální rychlost 3.46 Gbps v optimálních podmínkách (čitelné: nemožné). Ale i kdybyste to nezohlednili, WPA2 a AES jsou ještě mnohem rychlejší než TKIP.

Výsledky

AES a TKIP nelze vůbec porovnávat. AES je pokročilejší technologie v každém smyslu slova. Vysoká rychlost směrovačů, zabezpečené procházení a algoritmus, který závisí dokonce i na vládách největších zemí, činí z nich jedinou pravou volbu pro všechny nové i stávající sítě Wi-Fi.

Vezmeme-li v úvahu vše, co nabízí AES, existuje dobrý důvod odmítnout použití tohoto algoritmu v domácí síti? A proč používáte (nebo neplatíte)?

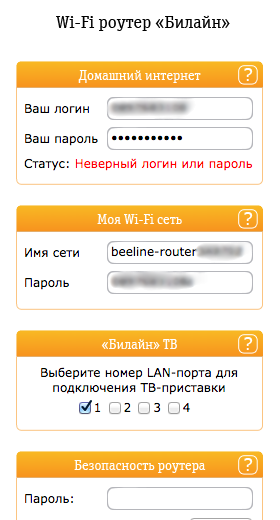

Pokyny, co dělat, pokud jste zapomněli heslo pro osobní skříň beeline

Pokyny, co dělat, pokud jste zapomněli heslo pro osobní skříň beeline Místní síť prostřednictvím Internetu

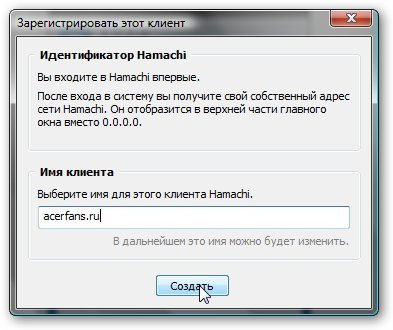

Místní síť prostřednictvím Internetu Organizace vzdáleného přístupu v lokální síti prostřednictvím technologie UltraVNC

Organizace vzdáleného přístupu v lokální síti prostřednictvím technologie UltraVNC