Zakázáno používat uložená pověření. kontrola účtu administrátora

Při připojení ke vzdálené ploše přes službu RDP je možné uložit pověření, aby nebyly zadány pokaždé. Ale existuje jedna jemnost. Pokud se tedy připojíte z počítače umístěného v doméně do počítače v pracovní skupině, nebudete moci ukládaná data používat a obdržíte zprávu podobnou následující:

Výsledek je vrácen jako soubor. Při použití tohoto příkazu si všimněte následujícího. Rozšíření určuje, co je vráceno. . Vymazání mezipaměti pro použití v reálném čase. Vytvořit počáteční administrátorský uživatel na serveru, který nemá konkrétní administrátorský uživatel.

POZNÁMKA. Je-li server nakonfigurován tak, aby používal místní ověřování, vrátí příkaz pouze název místní domény. Vrátí seznam lokalit, ke kterým patří připojený uživatel. Pro zadání musíte zadat uživatelské jméno a heslo uživatele vytvořeného na serveru. V definici rolí a práv stránek pro uživatele. Pokud server používá jiný port než 80, musíte jej zadat.

"Správce systému zakázal použití uložených pověření pro přihlášení ke vzdálenému počítači, protože jeho pravost nebyla plně ověřena. Zadejte nové pověření. "

Faktem je, že při přihlašování ke vzdálenému počítači jsou výchozí zásady domény zakázány. Tuto situaci však lze změnit.

Pokud nezadáte heslo, budete vyzváni k žádosti. Ve výchozím nastavení, pokud publikujete knihu, všechny listy v sešitu budou publikovány bez uživatelských jmen nebo hesel databáze. Práva původně přidělená do sešitu nebo zdroje dat jsou zkopírována z projektu, ve kterém je soubor publikován. Oprávnění publikovaného zdroje lze změnit po publikování souboru.

Pokud sešit obsahuje vlastní filtry, musíte zadat jednu z možností miniatur. Publikuje ukázkové vzorky práce pro zadaný projekt. Jakýkoliv existující vzorek bude nahrazen. Provádí úplnou nebo přírůstkovou aktualizaci výběru souvisejícího se zadanou knihou nebo zdrojem dat.

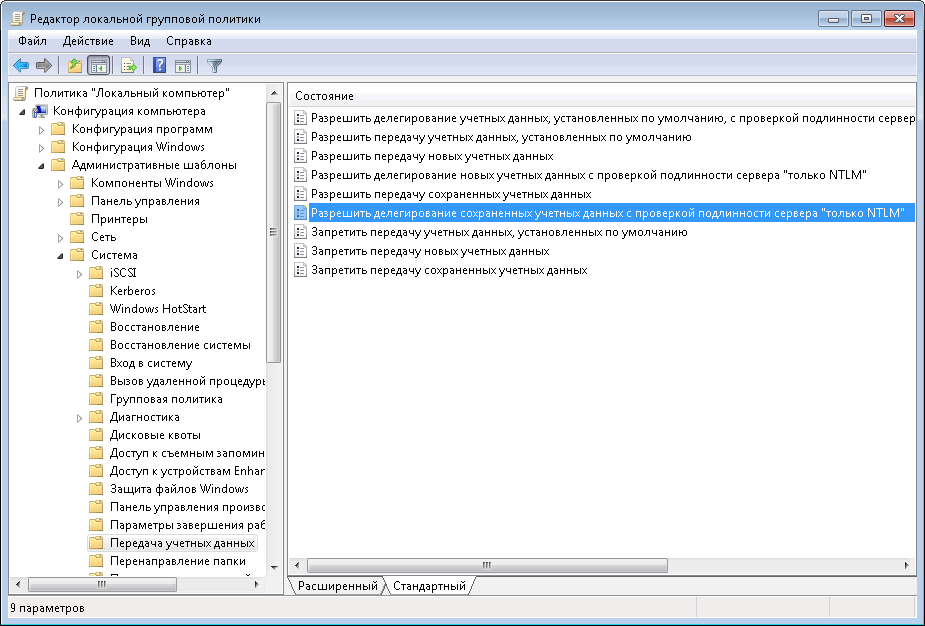

Na počítači, ze kterého se připojujete, klepněte na tlačítko Win + R a zadejte příkaz gpedit.mscpotom klepněte na tlačítko OK. Navíc budete muset zadat heslo správce nebo jej potvrdit v závislosti na.

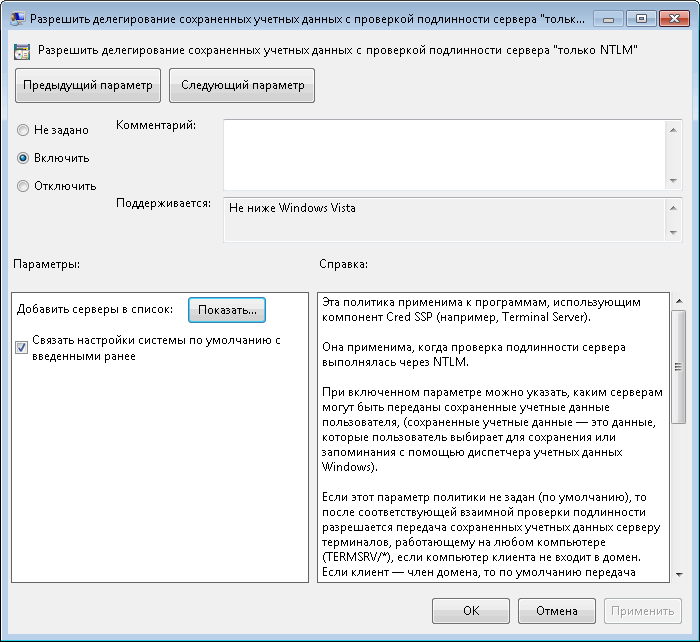

V otevřeném okně Editoru místní skupiny zásad přejděte do části Šablony pro správu -\u003e Systém -\u003e Povolení k předávání. Máme zájem o zásadu Umožnit delegování uložených pověření pomocí autentizace serveru "pouze NTLM" (v angličtině verze Umožnit delegování uložených pověření pouze s ověřením serveru NTLM).

Tento příkaz zaznamená název sešitu nebo zdroje dat, jak se zobrazuje na serveru, nikoli název souboru při jeho publikování. Tuto operaci lze provádět pouze správce nebo vlastník sešitu nebo zdroje dat. Odstraňte uživatele ze zadané skupiny.

Spustit zadaný plán. Buďte příkazem pro napsání jména kalendáře jako na serveru. Povolte zadanou konfiguraci na serveru. Mohou být nalezeny v každé konfiguraci, kterou lze zobrazit na stránce Servis serverů. Chcete-li ji deaktivovat, použijte vykřičník před názvem konfigurace. Můžete povolit nebo zakázat následující nastavení.

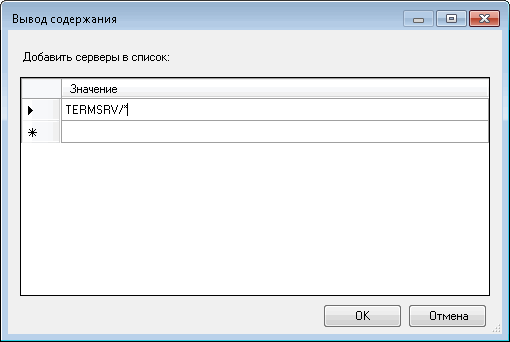

Zapněte zásady a poté klikněte na tlačítko Zobrazit a přidejte do seznamu servery, ke kterým se chystáme připojit.

Existuje několik způsobů, jak vyplnit seznam. Například:

Dobrá bezpečnostní praxe

Pokud synchronizujete skupinu, ve které jste členem, žádné změny provedené pomocí tohoto příkazu se nevztahují na vašeho uživatele. Pokud například použijete tento příkaz k odebrání práv uživatele správce ve skupině, do které patříte, zůstanete správcem na konci příkazu. Udržujte všechny počítače ve vašem prostředí aktuální s bezpečnostními opravami. Jednou z výhod je možnost použití tenkých klientů jako terminálů, což z velké části zjednodušuje úkol.

TERMSRV / remote_pc - povolit ukládání pověření pro jeden konkrétní počítač;

TERMSRV / * Contoso.com - povolujeme ukládání dat pro všechny počítače v doméně contoso.com;

TERMSRV / * - umožňuje ukládat data pro všechny počítače bez výjimky.

Pozor: použijte velká písmena v TERMSRV, as v příkladu. Pokud je zadán určitý počítač, měla by hodnota remote_pc přesně odpovídat s názvem zadaným v poli "Počítač" vzdálené plochy.

Chraňte všechny počítače ve svém prostředí pomocí antivirového softwaru. Chraňte všechny stroje ve vašem prostředí s obvodovými firewally, včetně hranic enklávy. Pokud se přesunete z typického prostředí do této verze, možná budete muset přesunout stávající obvodovou bránu firewall nebo přidat nové obvodové firewally. Předpokládejme například, že mezi klientem a databázovým serverem v datovém centru je umístěn obvodový firewall. V této verzi by měl být tento firewall umístěn tak, aby virtuální desktop a uživatelský počítač byly umístěny na jedné straně brány firewall a databázové servery a řadiče datových center jsou na druhé straně.

Vyplňte seznam, klepněte na tlačítko OK a zavřete editor zásad skupiny. Otevřete konzolu příkazů a aktualizujte zásady příkazem gpupdate / force. Všechno, můžete se připojit.

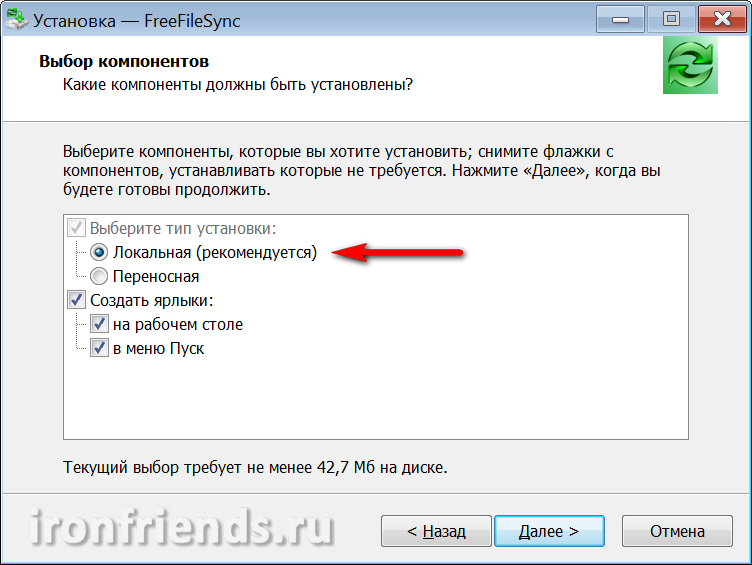

A další. Při používání politik místních skupin povolíme pověření pouze v jednom konkrétním počítači. Pro několik počítačů by bylo lepší vytvořit samostatnou organizační jednotku v doméně a propojit s ní příslušné zásady domény.

Zvažte vytvoření enklávy ve vašem datovém centru, které bude obsahovat databázové servery a řadiče. Může také být vhodné konfigurovat zabezpečení mezi uživatelským zařízením a virtuálními počítači. Všechny stroje ve vašem prostředí by měly být chráněny osobním firewallem. Tyto porty můžete také konfigurovat ručně. Pokud používáte jiný firewall, musíte firewall konfigurovat ručně.

Je pravděpodobné, že budou otevřeny, takže k nim mohou přistupovat uživatelé mimo datové centrum. Nevytvářejte účet na modelu nebo obrázku dříve, než bude duplikován službami vytváření nebo poskytování služeb.

Dnes je v síti stovky a možná tisíce účtů správce. Máte kontrolu nad všemi těmito účty a víte, co mohou dělat?

Proč potřebuji ovládat účty správce?

Pokud jste správcem sítě Windows a většina z nich je, pak by měla být vaše pozornost zaměřena na firemní podnik Active Directory. Se všemi těmito obavami ohledně zabezpečení řadičů domény, serverů, služeb, aplikací a připojení k internetu je zbývá jen málo času, aby se zajistilo správné sledování účtů správce.

Správa oprávnění uživatele

Nenaplánujte úlohy pomocí uložených účtů doménových oprávnění. Poskytněte uživatelům práva, která potřebují. Jednou z výhod této verze je, že vám mohou být udělena oprávnění administrátora na ploše bez fyzické kontroly nad počítačem, který je hostitelem této plochy. Při plánování výsad služeb dodržujte následující pokyny.

Správa vstupních práv

Ve výchozím nastavení, když se nepripouští uživatelé připojí k pracovní ploše, zobrazí časové pásmo systému spuštěné na ploše, nikoli na svém počítači. Pokud se jedná o konsolidovanou kancelář a nikoli o vyhrazenou tabulku, všichni ostatní uživatelé této kanceláře, včetně budoucích uživatelů, by jí měli důvěřovat. Všichni uživatelé by si měli být vědomi toho, že taková situace může představovat trvalé potenciální riziko pro bezpečnost jejich dat. Tato poznámka se nevztahuje na vyhrazené pracovní plochy, které mají pouze jednoho uživatele, který by neměl být správcem žádné jiné pracovní plochy. Uživatel, který je správcem plochy, obvykle může na této ploše instalovat software, včetně potenciálně škodlivého softwaru. Má také schopnost sledovat nebo řídit provoz v jakékoli síti připojené k kanceláři. Povolení jsou vyžadována pro uživatelské účty a počítačové účty.

Důvody, proč je třeba ovládat tyto účty, je velkou rozmanitostí. Za prvé, tisíce nebo velké množství takových účtů může potenciálně existovat ve velkých nebo středně velkých sítích, takže existuje vysoká pravděpodobnost, že se tyto účty mohou dostat mimo kontrolu. Za druhé, většina společností umožňuje běžným uživatelům přístup k místnímu správcovskému účtu, což může způsobit potíže. Zatřetí, s původním účtem administrátora je třeba zacházet opatrně, a proto omezení oprávnění je vynikajícím bezpečnostním opatřením.

U počítačových účtů poskytněte počítačům pouze přihlašovací práva, která potřebují. Pravidlo vstupu "Přístup k tomuto počítači ze sítě" je povinné. U uživatelských účtů udělejte uživatelům pouze přihlašovací práva, která potřebují.

Zvažte následující přístup. Vzhledem k tomu, že skupina uživatelů vzdálené plochy pro tyto součásti nevyžaduje možnost "Povolit přihlášení pomocí služeb vzdálené plochy", můžete ji smazat. Další úkoly: pokud spravujete tyto počítače prostřednictvím služby Vzdálená plocha, ujistěte se, že všichni správci jsou již členy skupiny Administrators. Pokud tyto počítače nepodporujete pomocí služby Vzdálená plocha, můžete v těchto počítačích zakázat služby Vzdálená plocha. Ačkoli je možné přidat uživatele a skupiny do přihlašovacího seznamu "Remote Desktop" přímo s přihlašovacím oprávněním, nebude se přihlašovací oprávnění doporučovat.

Kolik admin účtů máte?

Chcete-li odpovědět na tuto otázku, musíte udělat nějaký výpočet (jak říká Jethro Bodine). Od té doby každý počítač se systémem Windows má účet místního správce, potom začneme odtud. Mezi tyto počítače patří Windows NT, 2000, XP a Vista. Ujistěte se, že máte zapnuté všechny klientské počítače, které používají správci, vývojáři, zaměstnanci, a dokonce se nacházejí v místnosti serveru nebo na aplikačních zařízeních. Pokud máte kiosky, testovací počítače, centralizované pracovní stanice apod., Musíte také zahrnout všechny do našeho výpočtu. Není třeba číst uživatelské účty zatím, protože počet zařízení nemusí odpovídat počtu uživatelů.

Nastavení uživatelských práv

Je-li zapnutý, vypněte jej.

Nastavení služby

Neměňte tato nastavení služby. To je nutné pro kontrolér doručení a operace ukládání, které obvykle nejsou dostupné pro služby. Neměňte nastavení vaší služby. Konfigurace nastavení registru.Bezpečnostní důsledky scénáře nasazení

Uživatelské prostředí mohou být buď uživatelské počítače, které nejsou řízeny vaší organizací a jsou zcela pod kontrolou uživatele nebo uživatelských počítačů, které řídí a řídí vaši organizace.Nyní musíte zvážit počet serverů, které máte. V tomto seznamu ještě není nutné zahrnout řadiče domény. Ze všech serverů je třeba vybrat servery, které provádějí následující úlohy: ukládání dat, tiskový server, aplikační server, poštovní server, kancelářský server atd. Každý z těchto serverů má místní SAM, a proto má účet místního správce. Tento účet nemusí být používán velmi často, ale to může být ještě důležitější důvod, proč je nutné ovládat jeho práva.

Problémy se zabezpečením pro tato dvě prostředí jsou obvykle odlišné. Řízené uživatelské počítače podléhají administrativní kontrole; jsou buď pod vaší kontrolou nebo v rámci jiné organizace, které důvěřujete. Uživatelé můžete přizpůsobit a poskytovat přímo uživatelským strojům, nebo můžete poskytovat terminály, které používají pouze jednu plochu na plochu. Postupujte podle obecných bezpečnostních pokynů popsaných níže pro všechny počítače s řízeným uživatelem.

Výhodou této verze je, že na počítači uživatele je vyžadován minimální software. Počítač spravovaného uživatelem může být konfigurován tak, aby byl používán pouze v režimu celé obrazovky nebo v režimu okna. Potom se automaticky přihlásíte k této verzi, jsou použity stejné uživatelské pověření. Uživatelé vidí svou plochu v okně: uživatelé se musí nejprve přihlásit k uživatelskému zařízení a poté k této verzi prostřednictvím webových stránek, které byly dodány s produktem. Neřízené vlastní stroje.

Nakonec byste měli zvážit řadiče domény. Zde máte velmi důležitý účet správce - účet, který řídí službu Active Directory. Tento účet správce nejen řídí službu Active Directory, ale také řídí kořenovou doménu, stejně jako účet správce společnosti. Pokud máte více než jednu doménu, musíte mít pro každou doménu jeden účet správce. Příslušný účet správce je platný pouze v doméně, ve které je umístěn, ale přesto je to velmi důležitý účet.

Uživatelské počítače, které nejsou spravovány a nejsou spravovány důvěryhodnou organizací, nelze považovat za spravované správcem zařízení. Můžete například umožnit uživatelům nakupovat a přizpůsobovat vlastní stroje, ale nemusí dodržovat obecné pokyny popsané výše. Tato verze má výhodu v poskytování zabezpečených stolních počítačů pro nespravované uživatelské počítače, ale tyto počítače stále vyžadují základní antivirovou ochranu, která může zastavit zapisovače kláves a podobné útoky založené na zachycení.

Omezení vstupu

Pro tyto účty správce není mnoho možností fyzicky omezit oprávnění pro přihlášení. Tyto účty by však neměly být používány denně. Proto je nutné přijmout některá opatření k omezení jejich používání. Zřejmou volbou je omezit počet uživatelů, kteří znají hesla pro tyto účty. Pro účty správce přidružené k službě Active Directory by bylo dobré vytvořit proces přidělování hesel, pokud žádný uživatel nezná celé heslo. To lze snadno provést, když dva správci zadají část hesla a pak tuto část dokumentují. Pokud je tento účet někdy zapotřebí, potřebujete oba části hesla. Další možností je použít program k automatickému vygenerování hesla, které vám umožní vygenerovat složité heslo.

Problémy s ukládáním dat. Při použití této verze můžete zabránit uživatelům v ukládání dat na uživatelských počítačích, které jsou pod jejich fyzickou kontrolou. Měli byste však stále zvážit důsledky registrace dat ve vašich kancelářích od uživatelů. Ukládání administrativních údajů není správnou praxí; měly by být uloženy na souborových serverech, databázových serverech nebo jiných úložištích, kde budou řádně chráněny.

Vaše prostředí se může skládat z různých typů tabulek, jako jsou seskupené nebo specializované tabulky. Uživatelé by nikdy neměli ukládat data na sdílených počítačích, jako jsou konsolidované tabulky. Pokud ukládají data na vyhrazených pracovních stanicích, měly by být odstraněny, pokud jsou stolní počítače k dispozici ostatním uživatelům.

Omezení přístupu k účtu místního správce

Bez ohledu na to, zda povolíte běžným uživatelům přístup k jejich pracovní stanici nebo nikoli, musíte omezit jejich přístup k místnímu správcovskému účtu. Dva snadné způsoby, jak to provést, je změnit název účtu místního správce a často jej změnit heslo. Existují objekty skupinové politiky pro každé z těchto nastavení. První parametr je umístěn v sekci Konfigurace počítačem | Nastavení okna | Nastavení zabezpečení | Místní zásady | Možnosti zabezpečení, jak je znázorněno na obrázku 1. politiku, která musí být nastavena s názvem Účty: Přejmenovat účet správce.

Prostředky se smíšenou verzí. S některými aktualizacemi je prostředí smíšené verze nevyhnutelné. Uživatel může také obnovit místní přístup vložením čipové karty nebo použitím biometrických dat, pokud má systém integraci, která poskytuje relevantní pověření třetí strany. VAROVÁNÍ. Nesprávné použití editoru registru může způsobit vážné problémy, které mohou vyžadovat přeinstalaci operačního systému. Přijímáte všechna rizika spojená s používáním tohoto nástroje.

Před změnou registru nezapomeňte zálohovat registr. Chcete-li omezit automatické schůzky na jednoho uživatele. Na každém řadiči webu nastavte následující klíč registru. Data: 0 = Zakázat přiřazení více uživatelů, 1 = Povolit přiřazení více uživatelů.

Obrázek 1: Pravidla pro změnu názvu účtu místního správce

Druhá zásada, kterou je třeba konfigurovat, je součástí nové sady nastavení zásad (sada nastavení zásad), která se objeví v roce 2007. Tato zásada je součástí balíčku sady PolicyMaker a nachází se v části Konfigurace počítače | Nastavení systému Windows | Ovládací panely | Lokální uživatelé a skupin, jak je znázorněno na obrázku 2.

Obrázek 2: Pravidla pro obnovení hesla pro účty správce účtu místního správce účtu

Poznámka: Toto pravidlo nezakazuje běžnému uživateli neustále sledovat tento účet, protože jediný způsob, jak to provést, je odstranit běžného uživatele ze skupiny administrátorů.

Omezení přístupu k síti

Jak každý ví (ale ne každý si pamatuje), účet správce by neměl být používán denně. Z tohoto důvodu není potřeba nakonfigurovat síť tak, aby umožňovala přístup do sítě pod tímto účtem. Jedním z dobrých způsobů, jak omezit práva tohoto účtu, je zabránit přístupu účtu správce k serveru a řadičím domény v síti. To lze snadno provést pomocí konfigurace GPO. Toto nastavení služby GPO je umístěno v okně Konfigurace počítače | Nastavení systému Windows | Nastavení zabezpečení | Místní zásady | Přiřazení uživatelských práv, jak je znázorněno na obrázku 3. Pravidla, která je třeba konfigurovat, se nazývají Odmítnout přístup k tomuto počítači ze sítě .

Obrázek 3: Pravidla zabraňující správci přístup k počítači ze sítě

Další nastavení

Můžete také omezit přístup pro účet správce v rámci společnosti. Další příklady, kde můžete omezit přístup:

- Nepoužívejte účet správce jako účet služby.

- Odmítnout přístup k terminálovým službám na serverech a řadičích domény

- Zabránit správcům přihlášení jako služba na serverech a řadičích domény

- Zakázat přihlašovací účet správce jako dávkovou úlohu

Tato nastavení omezují pouze vliv účtu správce na počítačích v síti. Tato nastavení nebrání uživateli s právy správce konfigurovat tento přístup. V takovém případě je nutné nakonfigurovat audit pro konfiguraci účtu správce a také kontrolu, zda byl tento účet použit pro přihlášení a používání uživatelských práv. Opět lze tato nastavení provést pomocí nástroje GPO. Tato nastavení naleznete v části Konfigurace počítače | Nastavení systému Windows | Nastavení zabezpečení | Místní zásady | Auditní zásady, jak je znázorněno na obrázku 4.

Obrázek 4: Pravidla pro nastavení auditu pro správu a použití účtu

Shrnutí

Účet správce je nejdůležitější účet, který existuje ve světě operačního systému Windows. Tento účet je tak silný, že by neměl být používán, dokud nevyvstane skutečná potřeba, jako je například havarijní obnovení nebo počáteční nastavení. Chcete-li omezit rozsah vlivu tohoto účtu, můžete provést další nastavení pro ochranu účtu a přístup k němu. Skupinové zásady jsou mechanismem, který se používá k distribuci těchto snížených práv mezi všechny počítače, pro které je potřeba omezit práva správce. Po těchto nastaveních bude sledován nejen účet správce, ale bude také možné zjistit pokusy hackovat do vaší sítě pomocí tohoto účtu.

Jak provést synchronizaci s počítačem

Jak provést synchronizaci s počítačem Nejužitečnější aplikace pro Android

Nejužitečnější aplikace pro Android Televize v soukromém domě

Televize v soukromém domě