Srovnání stolních programů pro šifrování. Šifrování a rychlost. Srovnávací test nástrojů šifrování disku

Výzkumníci z Princeton University našli způsob, jak obejít šifrování pevných disků, paměťových modulů pomocí vlastnost k ukládání informací na krátkou dobu i po výpadku proudu.

Předmluva

Vzhledem k tomu, přístup k šifrované pevný disk, musíte mít klíč, a to je, samozřejmě, je uložen v paměti RAM - vše, co potřebujete, je získat fyzický přístup k počítači po dobu několika minut. Po restartování z externího pevného disku nebo z USB Flash se provede výpis plné paměti a během několika minut se z něj vytáhne přístupové tlačítko.

Tímto způsobem je možné získat šifrovací klíče (a plný přístup na pevný disk), BitLocker používá programy, FileVault a dm-crypt v operačních systémech Windows Vista, Mac OS X a Linux, stejně jako populární open source Šifrování TrueCrypt systémových pevných disků.

Význam této práce spočívá v tom, že neexistuje žádný jednoduchý způsob ochrany proti tomuto způsobu hacking, ale vypnout napájení přiměřené doby úplného vymazání údajů.

Jasná demonstrace tohoto procesu je uvedena v video.

Abstrakt

Na rozdíl od všeobecného přesvědčení, paměť DRAM používaný ve většině moderních počítačů, uchovává data i po vypnutí přístroje po dobu několika sekund nebo minut, a to nastane při pokojové teplotě, a to i v případě odebírání třísek z desky. Tentokrát to stačí k odstranění úplného výpisu paměti. Ukážeme, že tento jev dovoluje útočníkovi, který má fyzický přístup k systému, aby obcházel funkce operačního systému za účelem ochrany dat o kryptografických klíčích. Ukážeme, jak může být reboot použit pro úspěšné útoky na známé systémy šifrování pevného disku bez použití speciálních zařízení nebo materiálů. Experimentálně stanovit rozsah a pravděpodobnost zachování zbytkové magnetizace a ukazují, že doba, po kterou mohou být data odstraněna, lze výrazně zvýšit použitím jednoduchých technik. Nové metody budou také navrženy pro vyhledávání kryptografických klíčů v paměťových skládkách a opravy chyb souvisejících se ztrátou bitů. Budeme také hovořit o několika způsobech, jak tato rizika snížit, ale nepoznáme jednoduché řešení.

Úvod

Většina odborníků na základě skutečnosti, že údaje z paměti počítače jsou vymazány téměř okamžitě po vypnutí napájení, nebo se domnívají, že zbytkový dat je velmi obtížné odstranit bez použití speciálního vybavení. Ukážeme, že tyto předpoklady jsou nesprávné. Konvenční paměti DRAM ztrácí svá data postupně během několika sekund, i při běžných teplotách, a to i v případě, že paměťový čip je odstraněn z desky, data uložená v něm minut nebo dokonce hodin, pokud se uchovává tento čip při nízkých teplotách. Zbytková data lze obnovit pomocí jednoduchých metod, které vyžadují krátkodobý fyzický přístup k počítači.

Ukážeme sérii útoků, které nám umožňují pomocí efektů zbytkové magnetizace DRAM obnovit šifrovací klíče uložené v paměti. To představuje skutečnou hrozbu pro uživatele notebooků, kteří se spoléhají na systémy šifrování pevného disku. Koneckonců, jestliže útočník ukradne notebook, v okamžiku, kdy je šifrovaný disk připojen, může provést jeden z našich útoků, aby získal přístup k obsahu, i když je samotný notebook uzamčen nebo v režimu spánku. Ukážeme to úspěšným útokem na několik populárních šifrovacích systémů, jako jsou BitLocker, TrueCrypt a FileVault. Tyto útoky by měly být úspěšné proti jiným šifrovacím systémům.

Přestože jsme zaměřili naše úsilí na systémy šifrování pevného disku, v případě fyzického přístupu k počítači vetřelce mohou být všechny důležité informace uložené v paměti RAM předmětem útoku. Pravděpodobně je mnoho dalších bezpečnostních systémů zranitelných. Například jsme zjistili, že Mac OS X opouští hesla z paměťových účtů, kde je můžeme extrahovat, a také jsme napadli klávesy RSA serveru Apache.

Někteří představitelé obcí o informační bezpečnosti a fyzice polovodičů již věděli o vlivu remanentní magnetizace DRAM, o tom bylo jen velmi málo informací. Výsledkem je, že mnozí, kteří navrhují, vyvíjejí nebo používají bezpečnostní systémy, jsou prostě neznámé s tímto jevem a jak snadno jej může útočník používat. Pokud víme, je to první detailní studie důsledků těchto jevů na bezpečnost informací.

Útoky na šifrované disky

Šifrování pevných disků je známá metoda ochrany proti krádeži dat. Mnoho lidí se domnívá, že systémy šifrování pevného disku budou chránit jejich data, a to i v případě, že útočník má fyzický přístup k počítači (což je to, co opravdu potřebují, ed., Ed.). Zákon Kalifornského státu, schválený v roce 2002, je povinen hlásit možné případy zpřístupnění osobních údajů pouze v případě, že údaje nebyly šifrovány. že šifrování dat je dostatečným ochranným opatřením. Ačkoli zákon neopisuje žádné specifické technické řešení, mnoho odborníků doporučuje používat systémy šifrování pevného disku nebo diskových oddílů, které budou považovány za dostatečná ochranná opatření. Výsledky naší studie ukázaly, že víra v šifrování disku je nepřiměřená. Útočník, vzdálený od nejvyšší kvalifikace, může obcházet mnoho běžně používaných šifrovacích systémů v případě, že je notebook s údaji ukraden, když byl zapnutý nebo v režimu spánku. A data na notebooku lze číst i v případě, že jsou na šifrovaném disku, takže používání šifrovacích systémů na pevném disku není dostatečným měřítkem.

Použili jsme několik typů útoků na známé systémy šifrování pevného disku. Většina času byla věnována instalaci šifrovaných disků a kontrola správnosti zjištěných šifrovacích klíčů. Obdržení obrazu paměti RAM a hledání klíče trvalo jen několik minut a byly plně automatizované. Existují důvody k domněnce, že většina systémů šifrování pevného disku je náchylná k takovým útokům.

BitLocker

BitLocker je systém, který je součástí některých verzí systému Windows Vista. Funguje jako ovladač pracující mezi systémem souborů a ovladačem pevného disku, šifrováním a dešifrováním na vyžádání vybraných sektorů. Klíče používané pro šifrování jsou v paměti RAM, dokud nebude zašifrován šifrovaný disk.

Chcete-li šifrovat každý sektor na pevném disku BitLocker používá stejný pár klíčů vytvořené pomocí algoritmu AES: sektor a šifrovací klíč je šifrovací klíč, který pracuje v zašifrovaném režimu spojka jednotky (CBC). Tyto dva klíče jsou zase zašifrovány pomocí hlavního klíče. Chcete-li šifrovat sektor je postup binární přidání prostý text s relačním klíčem, což je šifrovací byte offset sektoru šifrovacího klíče sektor. Přijata data jsou pak zpracována dvěma míchacími funkcemi, které používají algoritmus vyvinutý společností Microsoft Elephant. Tyto keyless funkce se používá ke zvýšení počtu výměn všech bitů šifry a tedy zvýšení nejistoty šifrovaný sektor dat. V poslední fázi jsou data zašifrována algoritmem AES v režimu CBC pomocí příslušného šifrovacího klíče. Inicializační vektor je určen šifrováním sektorového offsetového bytu pomocí šifrovacího klíče používaného v režimu CBC.

Zavedli jsme plně automatizovaný demonstrační útok nazvaný BitUnlocker. Využívá externí USB disk s Linuxem a upravený zavaděč na základě SYSLINUX a řidiče FUSE připojit šifrované BitLocker Drive v systému Linux. V testovacím počítači se systémem Windows Vista bylo vypnuté napájení, byl připojen pevný disk USB a z něj byl stažen. Poté BitUnlocker děje automaticky výpis paměti na externí disk pomocí programu keyfind hledání možných klíčů, všechny vhodné varianty testované (pair sektor šifrovací klíče a klíčové mode CBC), a pokud bude úspěšný připojen šifrovaný disk. Jakmile byl disk připojen, byla s ním možnost pracovat stejně jako s jakýmkoli jiným diskem. Na moderním notebooku s 2 gigabajty paměti RAM trvalo proces asi 25 minut.

Je třeba poznamenat, že tento útok umožnil provádět jakýkoli software bez zpětného inženýrství. Dokumentaci Microsoft BitLocker systém je popsán dostatečně pochopit úlohu odvětví šifrovacího klíče a klíč režimu CBC, a vytvořit si vlastní program, kterým se provádí celý proces.

Hlavní rozdíl mezi nástrojem BitLocker a ostatními programy této třídy je způsob, jakým jsou klíče uloženy při zakázaném šifrovaném disku. Ve výchozím nastavení v základním režimu chrání BitLocker hlavní klíč pouze pomocí modulu TPM, který existuje na mnoha moderních počítačích. Tato metoda, která, zdá se, že je široce používán, je obzvláště náchylné k našemu útoku, protože to vám umožní šifrovat klíče, a to i v případě, že je počítač vypnutý delší dobu, protože když PC boty, klíče jsou automaticky nahraje do operační paměti (až do přihlašovací okno) bez zadání údajů o ověření.

Napříč Zdá se, že Microsoft je odborníci obeznámeni s tímto problémem, a proto doporučujeme, abyste nastavili BitLocker ve zlepšeném režimu, kdy je ochrana klíč poskytované nejen TPM, ale také heslo nebo klíč na externí USB disk. Ale i v tomto režimu, systém je zranitelný, pokud útočník získá fyzický přístup k počítači v době, kdy je spuštěn (dokonce může být uzamčen nebo v režimu spánku (stav - stačí vypnout nebo uspat v tomto případě nejsou považovány za citlivé k této útok).

FileVault

Systém Apple FileVault byl částečně prozkoumán a reverzně inženýrství. V systému Mac OS X 10.4 používá FileVault 128bitový klíč AES v režimu CBC. Po zadání uživatelského hesla se dekóduje záhlaví obsahující klíč AES a druhý klíč K2 použitý pro výpočet inicializačních vektorů. Inicializační vektor pro I-tý blok disku je vypočten jako HMAC-SHA1 K2 (I).

Použili jsme náš program EFI pro získání představy o RAM k načtení dat z počítače Macintosh (založené na procesoru Intel) do připojeného disku, šifrovaný FileVault. Poté programové klíče neopatrně automaticky naleznou klíče AES FileVault.

Bez inicializační vektor, ale s přijatým klíče AES je možné dešifrovat od 4080 do 4096 bajtů každé pohonné jednotky (všechny kromě prvního bloku AES). Byli jsme přesvědčeni, že inicializační vektor je také v skládce. Za předpokladu, že tyto údaje nemají čas být zkreslené, útočník může určit vektor, střídavě se snaží všechny 160-bitový řetězec v skládky a zjistěte, zda může tvořit možný prostý text, když dekódované binární sčítání s první částí bloku. Spolu s programy, jako je vilefault, klíče AES a inicializační vektor umožňují úplné dešifrování šifrovaného disku.

Během studie FileVault jsme zjistili, že Mac OS X 10.4 a 10.5 ponechávají v paměti více kopií hesla uživatele, kde jsou zranitelní tímto útokem. Hesla účtu se často používají k ochraně klíčů, které lze využít k ochraně klíčových frází šifrovaných disků FileVault.

TrueCrypt

TrueCrypt je populární šifrovací systém otevřeného zdroje, který běží na systémech Windows, MacOS a Linux. Podporuje mnoho algoritmů, včetně AES, Serpent a Twofish. Ve 4. verzi pracují všechny algoritmy v režimu LRW; v aktuální verzi 5. používají režim XTS. TrueCrypt ukládá šifrovací klíč a vyladit klíč do sekce záhlaví na každé jednotce, která je zašifrované s jiným klíčem získané od hesla zadaného uživatelem.

Testovali jsme TrueCrypt 4.3a a 5.0a v operačním systému Linux. Připojili jsme jednotku zašifrovanou pomocí 256bitového klíče AES, pak jsme vypnuli napájení a použili vlastní software ke stažení paměti. V obou případech detekce klíčů detekovala 256-bitový nešifrovaný šifrovací klíč. Také v případě TrueCryptu 5.0.a byl Keyfind schopen obnovit vykreslování režimu XTS.

Chcete-li dešifrovat disky vytvořené systémem TrueCrypt 4, potřebujete klíč pro režim LRW. Zjistili jsme, že systém je ukládá čtyřmi slovy před klíčovým rozpisem klíče AES. V našem výpisu nebyl klíč LRW poškozen. (V případě chyb jsme ještě mohli klíč obnovit).

Dm-kryptě

Linuxové jádro, od verze 2.6, obsahuje vestavěnou podporu pro dm-crypt, subsystém šifrování disku. Dm-crypt využívá řadu algoritmů a režimů, ale ve výchozím nastavení, používá 128-bitové AES šifry v režimu CBC se inicializační vektory nebyly vytvořeny na základě klíčových informací.

Testovali jsme vytvořený oddíl dm-crypt pomocí pobočky nástroje LUKS (Linux Unified Key Setup) nástroje cryptsetup a jádra 2.6.20. Disk byl šifrován pomocí AES v režimu CBC. Krátce jsme vypnuli napájení a pomocí modifikovaného zaváděcího zařízení PXE vytáhli paměť. Program keyfind našel správný 128bitový klíč AES, který byl obnoven bez chyb. Po uzdravení, útočník může dešifrovat šifrovaný oddíl a připojit dm-crypt, úpravě cryptsetup nástroj, aby mohla vnímat klíče v požadovaném formátu.

Metody ochrany a jejich omezení

Implementace ochrany proti útokům na paměť RAM není netriviální, protože použité kryptografické klíče musí být někde uloženy. Navrhujeme zaměření úsilí na zničení nebo skrytí klíče, než útočník může získat fyzický přístup k počítači, zabránit spuštění výpisu paměti RAM, fyzicky chránit čipy RAM a pokud možno snížit dobu ukládání v paměti RAM.

Přepsání paměti

Nejprve je nutné se co nejvíce vyhýbat ukládání klíčů do paměti RAM. Je nutné přepsat klíčové informace, pokud již nejsou používány, a zabránit kopírování dat do stránkovacích souborů. Paměť by měla být předem vyčištěna pomocí OS nebo dalších knihoven. Samozřejmě tato opatření nebudou chránit klíče používané v této chvíli, protože musí být uloženy v paměti, například takové klíče, jaké se používají pro šifrované disky nebo na zabezpečených webových serverech.

Také by měla být RAM vyčištěna během bootovacího procesu. Některé počítače mohou být nakonfigurovány tak, aby vymazaly paměť RAM po spuštění pomocí požadavku POST (Power-on Self-Test) před načtením operačního systému. Pokud útočník nemůže zabránit provedení této žádosti, pak na tomto počítači nebude možné provádět výpis paměti s důležitými informacemi. Ale stále má možnost vytáhnout čipy RAM a vložit je do jiného počítače s nastavením BIOSu, který potřebuje.

Omezení stahování ze sítě nebo vyměnitelného média

Mnoho našich útoků bylo implementováno pomocí stahování přes síť nebo z vyměnitelných médií. Počítač musí být nakonfigurován tak, aby vyžadoval heslo správce ke stažení z těchto zdrojů. Mělo by se však poznamenat, že i když je systém nakonfigurován k zavádění pouze z primárního pevného disku, útočník může změnit samotný pevný disk nebo v mnoha případech obnovit NVRAM počítače, aby se vrátil zpět k původnímu nastavení systému BIOS.

Bezpečný režim Hibernate

Výsledky výzkumu ukázaly, že jednoduché zablokování počítače PC (tedy systém OS pokračuje v práci, ale zadává heslo, neochrání obsah paměti RAM). Režim spánku není účinný, i když je počítač po návratu ze spánkového režimu zablokován, protože útočník může aktivovat obnovu z režimu spánku, restartovat počítač a provést výpis paměti. Režim hibernace (obsah RAM je zkopírován na pevný disk) také nepomůže, s výjimkou použití klíčových informací o odcizených médiích pro obnovení normálního provozu.

Ve většině systémů pro šifrování pevných disků mohou být uživatelé chráněni vypnutím počítače. (Systém Bitlocker v základním provozním režimu modulu TPM zůstává zranitelný, protože disk bude automaticky připojen po zapnutí počítače). Obsah paměti může být uložen po krátké době po vypnutí, takže se doporučuje sledovat vaši pracovní stanici po dobu dalších několika minut. Navzdory své účinnosti je toto opatření extrémně nepohodlné v souvislosti s dlouhou pracovní zátěží.

Přechod na hibernaci lze zabezpečit následujícími způsoby: vyžadovat heslo nebo jiné tajemství, které by "probudilo" pracovní stanici a šifroval obsah paměti pomocí klíče odvozeného z tohoto hesla. Heslo musí být trvalé, protože útočník může provést výpis paměti a poté se pokusit vyzvednout heslo hrubou silou. Není-li šifrování všech pamětí možné, měly by být zašifrovány pouze ty oblasti, které obsahují klíčové informace. Některé systémy mohou být konfigurovány tak, aby přešli do tohoto režimu chráněného režimu spánku, i když to obvykle není výchozí nastavení.

Odmítnutí předběžných výpočtů

Náš výzkum ukázal, že použití předběžných výpočtů s cílem urychlit kryptografické operace činí klíčové informace zranitelnější. Předběžné výpočty vedou k tomu, že v paměti jsou redundantní informace o klíčových datech, které dovolí útočníkovi, aby obnovil klíče, i když jsou chyby. Například, jak je popsáno v části 5, informace o iteračních klíčích algoritmů AES a DES jsou pro útočníka velmi nadbytečné a užitečné.

Zrušení předběžných výpočtů sníží výkon, protože potenciální složité výpočty budou muset být opakovány. Například můžete mezipaměti předem vypočítané hodnoty určitou dobu a vymazat přijaté data, pokud nejsou během tohoto intervalu používány. Tento přístup představuje kompromis mezi bezpečností a výkonem systému.

Klíčové rozšíření

Jiným způsobem, jak zabránit obnovení klíčů, je změnit informace o klíčových datech uložené v paměti tak, aby komplikuje obnovení klíče kvůli různým chybám. Tato metoda byla uvažována teoreticky, kde byla funkce prokázána jako rezistentní k popisu, jejíž vstupní data zůstávají skryta, i když byly zjištěny téměř všechny výstupní data, což je velmi podobné práci s jednosměrnými funkcemi.

V praxi si představte, že máme 256-bitový klíč AES K, který se momentálně nepoužívá, ale bude zapotřebí později. Nemůžeme jej přepsat, ale chceme, aby byl odolný vůči pokusům o obnovu. Jedním ze způsobů, jak toho dosáhnout, je přidělit velkou B-bitovou datovou oblast, naplnit ji náhodnými daty R a potom uložit výsledek další konverze K + H (R) (sumární binární, ed.) Kde H je hash například SHA-256.

Představte si, že byla vypnutá elektřina, což způsobí, že d bity v této oblasti budou změněny. Pokud je funkce hash trvalá, při pokusu o obnovení klíče K se útočník může spolehnout pouze na to, že může odhadnout, které části oblasti B byly změněny z přibližně poloviny, která se mohla změnit. Pokud byly d bity změněny, útočník bude muset hledat oblast velikosti (B / 2 + d) / d, aby nalezla správné hodnoty R a pak obnovila klíč K. Pak je-li oblast B velká, může být toto hledání velmi dlouhé, i když d je relativně je malý.

Tímto způsobem teoreticky můžete ukládat všechny klíče, výpočet každého klíče, pouze tehdy, když je potřebujeme, a smazat je, když to není nutné. Při použití výše uvedené metody můžeme ukládat klíče do paměti.

Fyzická ochrana

Některé z našich útoků byly založeny na dostupnosti fyzického přístupu k paměťovým čipům. Takovým útokům lze zabránit fyzickou ochranou paměti. Například paměťové moduly jsou v uzavřeném pouzdře PC nebo jsou naplněny epoxidovým lepidlem, aby se zabránilo pokusům o jejich získání nebo přístup k nim. Podobně můžete provádět mashing paměti jako odpověď na nízké teploty nebo pokusy o otevření skříně. Tato metoda vyžaduje instalaci snímačů s nezávislým napájecím systémem. Mnoho z těchto metod zahrnuje zařízení, která je chráněna proti neoprávněnému rušení (například koprocesor IBM 4758) a může výrazně zvýšit náklady na pracovní stanici. Na druhé straně, využití paměti připájené na základní desce bude stát mnohem méně.

Změna architektury

Můžete změnit architekturu počítače. To je nemožné u již používaných počítačů, ale umožní nové.

Prvním přístupem je navrhnout DRAM moduly tak, aby rychle vymazali všechna data. To může být obtížné, protože cíl vymazání dat co nejrychleji je v rozporu s jiným cílem, takže data nezmizí mezi obdobími aktualizace paměti.

Dalším přístupem je přidání úložného hardwaru pro klíčové informace, které by zaručily vymazání všech informací z úložišť při spuštění, restartu a vypnutí. Získáme tak spolehlivé místo pro ukládání několika klíčů, i když zranitelnost spojená s jejich předběžnými výpočty zůstane.

Jiní odborníci navrhli architekturu, ve které bude obsah paměti neustále šifrován. Pokud navíc při provádění restartu a odpojování elektřiny provádíme klíčové vymazání, poskytne tato metoda dostatečnou ochranu proti útokům, které jsme popsali.

Důvěryhodné výpočty

Zařízení, které odpovídá pojmu "důvěryhodná výpočetní technika", například ve formě modulů TPM, se již v některých počítačích používá. Navzdory své užitečnosti při obraně proti některým útokům, v současné podobě takové vybavení nepomáhá zabránit útokům, které jsme popsali.

Použité moduly TPM neimplementují úplné šifrování. Namísto toho monitorují zaváděcí proces a rozhodují o tom, zda je bezpečné načítat klíč do paměti RAM nebo ne. Pokud software potřebuje použít klíč, může být implementována následující technologie: klíč v použitelném tvaru nebude uložen do paměťové paměti RAM, dokud proces zavádění neprojde očekávaným scénářem. Ale jakmile je klíč v paměti RAM, okamžitě se stane cílem našich útoků. Moduly TPM mohou zabránit vložení klíče do paměti, ale nezabrání jeho čtení z paměti.

Závěry

Na rozdíl od obecné víry, DRAM moduly v odpojeném stavu ukládají data relativně dlouhou dobu. Naše experimenty ukázaly, že tento jev nám umožňuje provádět celou třídu útoků, které nám umožňují získat důležité údaje, jako jsou šifrovací klíče z paměti RAM, i přes pokusy operačního systému o ochranu jeho obsahu. Následující útoky jsou praktické a naše příklady útoků na populární šifrovací systémy to dokazují.

Jiné typy softwaru jsou však také zranitelné. Systémy správy digitálních práv (DRM) často používají symetrické klíče uložené v paměti a lze je také získat pomocí popsaných metod. Jak jsme ukázali, jsou také webové servery s podporou SSL zranitelné, protože ukládají soukromé klíče potřebné pro vytváření SSL relací. Naše způsoby hledání klíčových informací budou pravděpodobně účinné při hledání hesel, čísel účtů a dalších důležitých informací uložených v paměti RAM.

Zdá se, že neexistuje jednoduchý způsob, jak eliminovat zjištěné zranitelnosti. Změna softwaru je nepravděpodobné, aby byla účinná; změny hardwaru pomohou, ale náklady na čas a zdroje budou vysoké; technologie "důvěryhodných počítačů" ve své současné podobě také není příliš efektivní, protože nemůže chránit klíče, které jsou v paměti.

Podle našeho názoru jsou nejvíce ohroženy přenosné počítače, které jsou často na veřejných místech a fungují ve způsobech, které jsou citlivé na tyto útoky. Přítomnost takových rizik ukazuje, že šifrování disku chrání důležité údaje v menší míře, než se běžně domníváme.

V důsledku toho může být nezbytné zacházet s pamětí DRAM jako nedůvěryhodnou součástí moderního počítače a vyhnout se zpracování důležitých důvěrných informací v něm. Ale v tuto chvíli je to nepraktické, pokud se architektura moderních počítačů nezmění, aby software umožňoval ukládat klíče na bezpečném místě.

Na našich dopravcích v obrovských množstvích jsou uloženy osobní a důležité informace, dokumenty a mediální soubory. Musí být chráněny. Takové kryptografické metody jako AES a Twofish, které jsou standardně nabízeny v šifrovacích programech, se týkají přibližně jedné generace a poskytují poměrně vysokou úroveň zabezpečení.

V praxi průměrný uživatel nebude moci při výběru udělat velkou chybu. Místo toho je nutné rozhodnout o specializovaném programu podle záměrů: často šifrování pevného disku používá jiný provozní režim než šifrování souborů.

Po dlouhou dobu byla tou nejlepší volbou nástroj TrueCrypt, pokud to bylo kompletní šifrování pevného disku nebo ukládání dat v zašifrovaném kontejneru. Nyní je tento projekt uzavřen. Jeho hodným přijímačem byl program s otevřeným zdrojovým kódem VeraCrypt . Byl založen na kódu TrueCrypt, ale byl upraven, což způsobilo zvýšení kvality šifrování.

Například ve VeraCrypt generování klíče z hesla. Chcete-li šifrovat pevné disky, používá se méně běžný režim, například CBC, a XTS. V tomto režimu jsou bloky šifrovány podle typu ECB, přidává se však číslo sektoru a offset v rámci segmentu.

Náhodné čísla a silná hesla

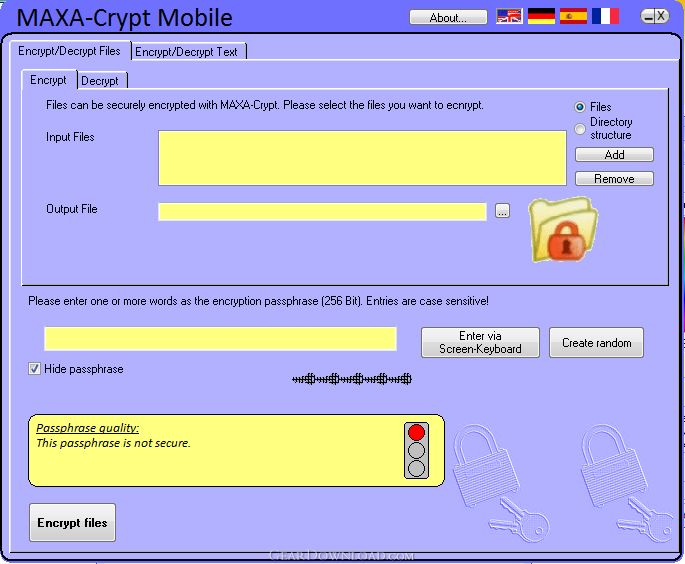

Chcete-li chránit jednotlivé soubory, stačí bezplatný program s jednoduchým rozhraním, MAXA Crypt Portable nebo AxCrypt . Doporučujeme AxCrypt, protože jde o open source projekt. Při instalaci je však třeba věnovat pozornost skutečnosti, že zbytečné doplňky jsou v balíčku s aplikací, takže je musíte zrušit.

Nástroj je spuštěn klepnutím pravým tlačítkem na soubor nebo složku a zadáním hesla (například, při otevírání šifrovaného souboru). Tento program používá algoritmus AES 128 bitů s režimem CBC. Pro vytvoření spolehlivého inicializačního vektoru (IV) vytvoří Ax-Crypt generátor pseudonáhodných čísel.

Pokud IV není skutečné náhodné číslo, režim CBC jej oslabí. MAXA Crypt Portable pracuje podobným způsobem, ale šifrování se provádí pomocí klíče 256 bit dlouhý. Pokud nahrajete osobní údaje do úložiště v cloudu, musíte předpokládat, že jejich vlastníci, například Google a Dropbox, prohledávají obsah.

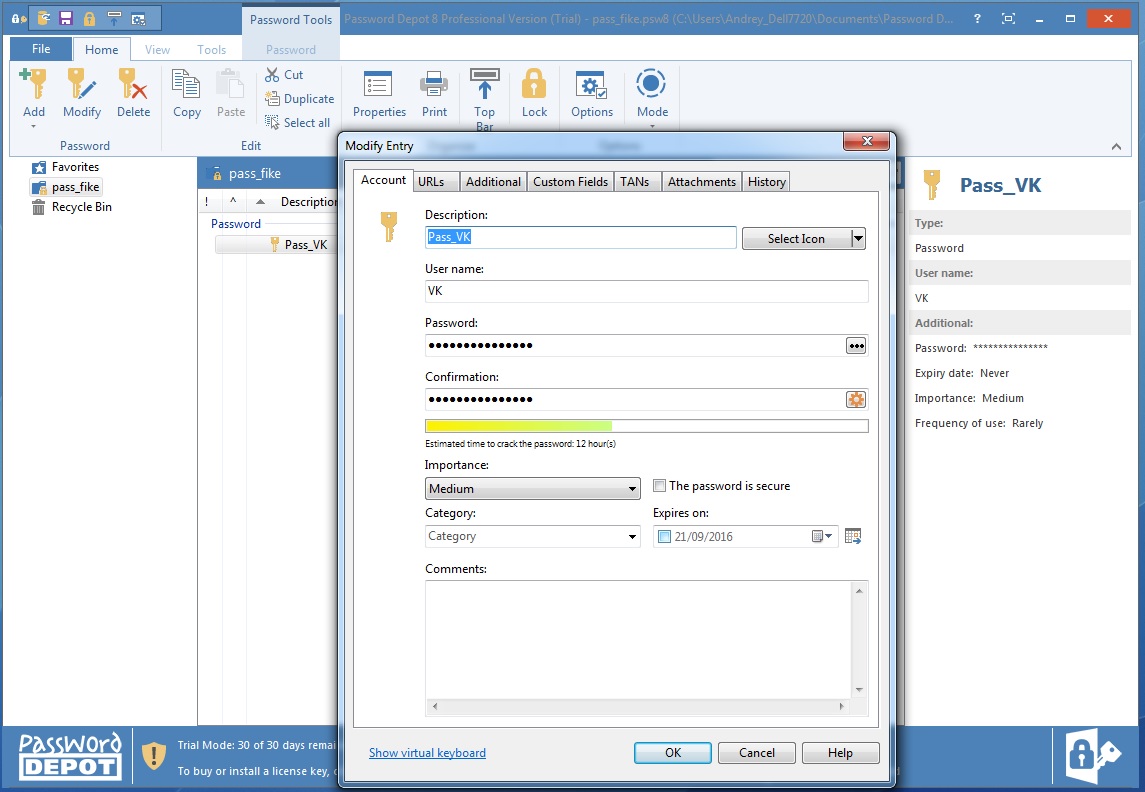

Boxcryptor je integrován do procesu jako virtuální pevný disk a kliknutím pravým tlačítkem šifruje všechny soubory, které se tam nacházejí, před načtením do cloudu. Je důležité získat správce hesel, například Password Depot . Vytváří složitá hesla, která si nikdo nemůže pamatovat. Je to nezbytné jen neztraťte hlavní heslo pro tento program.

Používáme šifrované disky

Stejně jako TrueCrypt, průvodce utility VeraCrypt bude vést uživatele prostřednictvím všech kroků vytvoření šifrovaného disku. Můžete také chránit stávající oddíl.

Jednoduché šifrování

Volný program Maxa Crypt Portable nabízí všechny potřebné možnosti rychlého šifrování jednotlivých souborů pomocí algoritmu AES. Kliknutím na tlačítko začnete vytvářet bezpečné heslo.

Připojíme cloud k soukromému životu

Boxcryptor Jedním kliknutím šifruje důležité soubory před nahráním do Dropboxu nebo úložiště Google. Výchozí nastavení je šifrování AES s délkou klíče 256 bitů.

Cornerstone - správce hesel

Dlouhé hesla zvyšují bezpečnost. Program Password Depot generuje a aplikuje je, včetně šifrování souborů a práce s webovými službami, které přenášejí data pro přístup k účtu.

Foto: výrobních společností

Ahoj čtenáři blogové společnosti ComService (Naberezhnye Chelny). V tomto článku budeme i nadále zkoumat systémy postavené na systému Windows, jejichž cílem je zvýšit bezpečnost našich dat. Dnes je to šifrovací systém disku Bitlocker. Šifrování dat je nezbytné k zajištění, aby vaše informace nebyly používány cizími osobami. Jak se k nim dostane, je jiná věc.

Šifrování je proces převodu dat, aby k nim měli přístup pouze správní lidé. Ke zpřístupnění obvykle používáte klíče nebo hesla.

Šifrování celého disku umožňuje vyloučit přístup k datům při připojení pevného disku k jinému počítači. Na systém útočníka může být nainstalován jiný operační systém, který by zabránil ochraně, ale nepomůže to, pokud používáte BitLocker.

Technologie BitLocker se objevila s vydáním operačního systému Windows Vista a byla vylepšena. Bitlocker je k dispozici ve verzích Maximum a Corporate a Pro. Majitelé jiných verzí se musí podívat.

Struktura článku

1. Jak funguje šifrování jednotky BitLocker Drive

Bez detailů to vypadá takto. Systém šifruje celý disk a poskytuje vám klíče. Pokud zašifrujete systémový disk, nebude se spouštět bez vašeho klíče. Stejně jako klíče k bytu. Máte je, dostanete se do toho. Ztracené, musíte použít náhradní (obnovovací kód (vydaný během šifrování)) a změnit zámek (proveďte šifrování znovu s dalšími klávesami)

Pro spolehlivou ochranu je žádoucí mít v počítači spolehlivý modul TPM (Trusted Platform Module). Pokud existuje a je verze 1.2 nebo vyšší, bude tento proces řídit a budete mít silnější metody zabezpečení. Pokud tomu tak není, pak bude možné použít pouze klíč na jednotce USB.

Program BitLocker funguje následovně. Každá sekce disku je šifrována samostatně pomocí klíče (full-volume šifrovací klíč, FVEK). Používá se algoritmus AES se 128 bitovým klíčem a difuzorem. Klíč může být změněn na 256 bitů v zásadách zabezpečení skupiny.

Proč musím pozastavit šifrování? Bez ohledu na to, jaký nástroj BitLocker neuzamkne váš disk a nevyužijete proceduru obnovení. Parametry systému (a obsah bootovacího oddílu) jsou při šifrování fixovány pro další ochranu. Pokud je změníte, můžete počítač uzamknout.

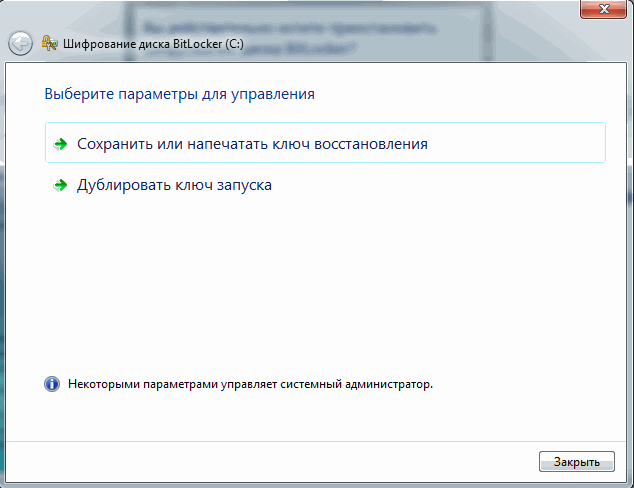

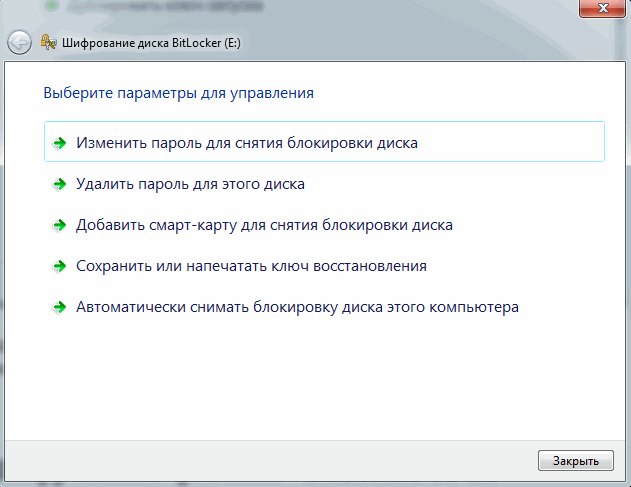

Pokud vyberete nástroj BitLocker Management, můžete buď uložit nebo vytisknout klíč obnovení a duplikovat spouštěcí klíč

Pokud je některý z klíčů (spouštěcí klíč nebo klíč pro obnovení) ztracen, můžete je zde obnovit.

Správa šifrování externích paměťových zařízení

K dispozici jsou následující funkce pro správu parametrů šifrování jednotky flash:

Pro odemčení můžete změnit heslo. Heslo můžete smazat pouze v případě, že jej odemknete pomocí smart karty. Klíč pro obnovení můžete také uložit nebo vytisknout a povolit automatické vypnutí zámku disku.

5. Obnovení přístupu k disku

Obnovení přístupu k systémovému disku

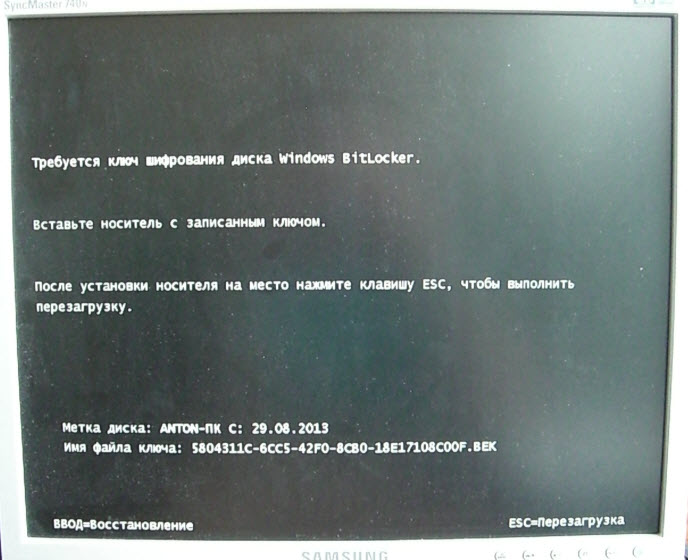

Pokud je jednotka flash s klíči mimo přístupovou zónu, spustí se klíč pro obnovení. Když spustíte počítač, uvidíte následující obrázek

Chcete-li obnovit přístup a načíst systém Windows, stiskněte klávesu Enter

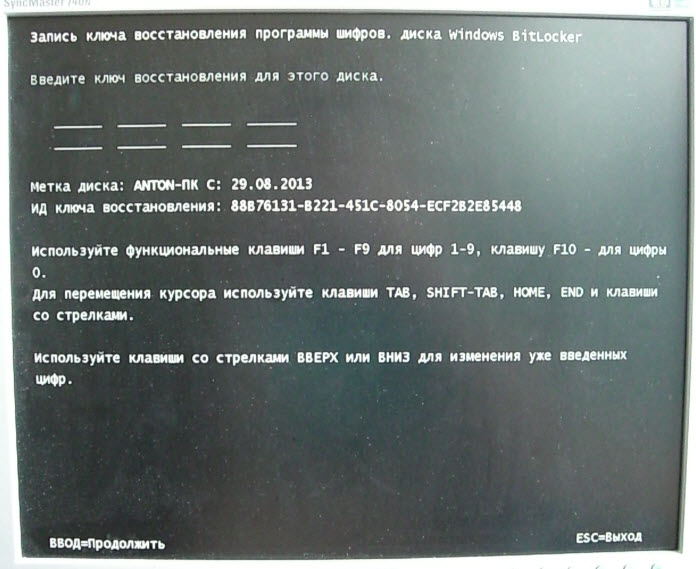

Zobrazí se obrazovka s požadavkem na zadání klíče pro obnovení

Pokud zadáte poslední zadanou číslici, pokud je vybrán správný klíč pro obnovení, operační systém se automaticky spustí.

Obnovte přístup k vyměnitelným jednotkám

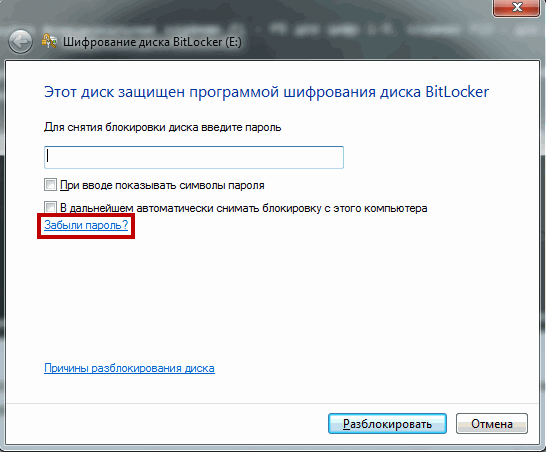

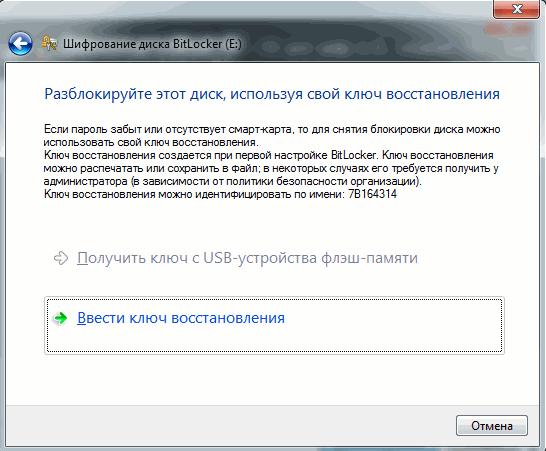

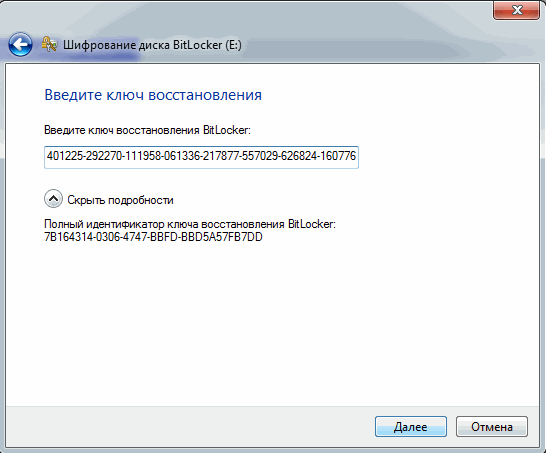

Obnovení přístupu k informacím na jednotce flash nebo klepnutí na tlačítko Zapomněli jste heslo?

Zvolte možnost Zadejte klíč pro obnovení

a zadejte tento hrozný 48místný kód. Klepněte na tlačítko Další

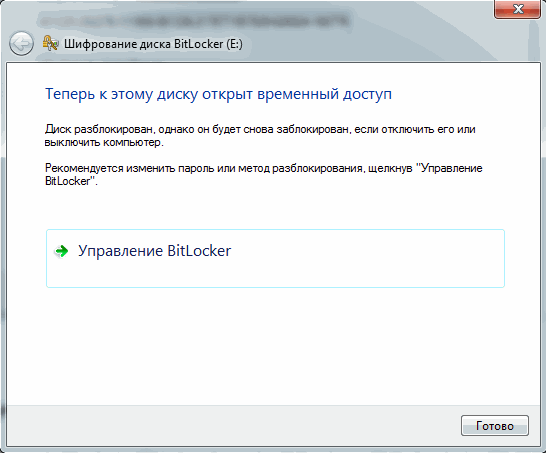

Pokud je klíč pro obnovení vhodný, jednotka bude odemčena

Zobrazí se odkaz na nástroj BitLocker Management, kde můžete změnit heslo pro odemknutí jednotky.

Závěr

V tomto článku jsme se naučili, jak chránit naše informace šifrováním pomocí vestavěného nástroje BitLocker. Ovlivňuje, že tato technologie je k dispozici pouze ve starších nebo pokročilých verzích operačního systému Windows. Také se ukázalo, proč je tento skrytý a bootovatelný oddíl 100 MB vytvořen, když je disk nakonfigurován pomocí nástrojů Windows.

Možná budu používat šifrování flash disků nebo. To je však nepravděpodobné, protože existují dobré náhražky ve formě služeb pro ukládání dat v cloudu, a podobně.

Děkujeme za sdílení tohoto článku o sociálních sítích. Všechno nejlepší pro vás!

Otevřený zdroj byl populární 10 let kvůli své nezávislosti od hlavních prodejců. Tvůrci programu nejsou veřejně známí. Mezi nejslavnější uživatele tohoto programu lze nalézt Edwarda Snowdena a bezpečnostního experta Bruce Schneye. Pomůcka vám umožňuje obrátit flash disk nebo pevný disk do chráněného šifrovaného úložiště, ve kterém jsou důvěrné informace skryté před zvědavými očima.

Tajemní vývojáři utility oznámila uzavření projektu ve středu 28. května vysvětluje, že používání TrueCrypt není nebezpečné. "UPOZORNĚNÍ: Použití TrueCrypt není bezpečné, protože program může obsahovat nevyřešené chyby zabezpečení "- taková zpráva může být vidět na stránce produktu na portálu SourceForge. Dále přichází další výzva: "Musíte převést všechna data šifrovaná v TrueCrypt na šifrované disky nebo obrázky virtuálních disků, které jsou podporovány na vaší platformě."

Nezávislý bezpečnostní expert Graham Cluley logicky komentoval situaci: "Je čas najít alternativní řešení pro šifrování souborů a pevných disků ».

To není vtip!

Zpočátku bylo spekulace, že místo programu bylo napadeno počítačovými zločincemi, ale nyní je jasné, že to není podvod. SourceForge nyní nabízí aktualizovanou verzi TrueCryptu (který je digitálně podepsán vývojáři), během instalace se navrhuje přejít na nástroj BitLocker nebo jiný alternativní nástroj.

Profesor profesora kryptografie John Hopkins Matthew Green řekl: "Je velmi nepravděpodobné, že neznámý hacker identifikoval vývojáře TrueCrypt, ukradl jejich digitální podpis a napadl jejich místo."

Co teď používat?

Oznámení o webu a vyskakovacích oknech v samotném programu obsahuje pokyny pro migraci souborů šifrovaných TrueCrypt do služby BitLocker společnosti Microsoft, která je dodávána se systémy Microsoft Vista Ultimate / Enterprise, Windows 7 Ultimate / Enterprise a Windows 8 Pro / Enterprise. TrueCrypt 7.2 umožňuje dešifrovat soubory, ale neumožňuje vytvářet nové šifrované oddíly.

Nejobvyklejší alternativou k programu je BitLocker, ale existují i další možnosti. Schneier zdůraznil, že se vrací k používání aplikace PGPDisk od společnosti Symantec. ($ 110 za jednu uživatelskou licenci) používá známou a osvědčenou metodu šifrování PGP.

K dispozici jsou například i jiné volné alternativy pro systém Windows DiskCryptor . Výzkumný pracovník v oblasti počítačové bezpečnosti, známý jako loňský rok The Grugq, vytvořil celek, který je pro tento den stále relevantní.

Johannes Ulrich, vědecký nadřízený technického institutu SANS pro uživatele Mac OS X, upozorňuje na soubor FileVault 2, který je integrován do systému OS X 10.7 (Lion) a pozdějších operačních systémů této rodiny. FileVault používá 128bitové šifrování XTS-AES, které používá Agentura pro národní bezpečnost USA (NSA). Podle společnosti Ulrich by uživatelé systému Linux měli dodržovat integrovaný systémový nástroj Linux Unified Key Setup (LUKS). Používáte-li Ubuntu, instalátor tohoto operačního systému vám již umožňuje od začátku povolit šifrování celého disku.

Uživatelé však budou potřebovat další aplikace pro šifrování přenosných médií, které se používají v počítačích s různými operačními systémy. Ulrich řekl, že v tomto případě přijde na mysl.

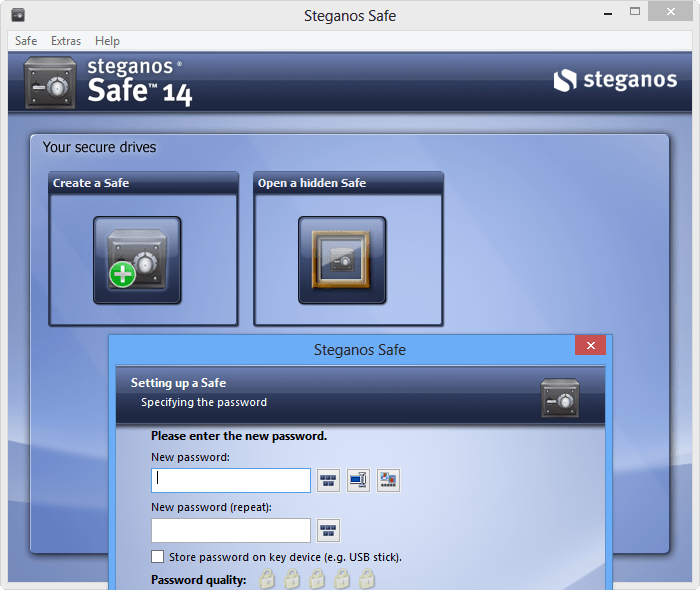

Německá společnost Steganos nabízí starou verzi šifrovacího nástroje Steganos Bezpečný (aktuální verze je v současné době 15 a navrhuje se používat verzi 14), která je bezplatně distribuována.

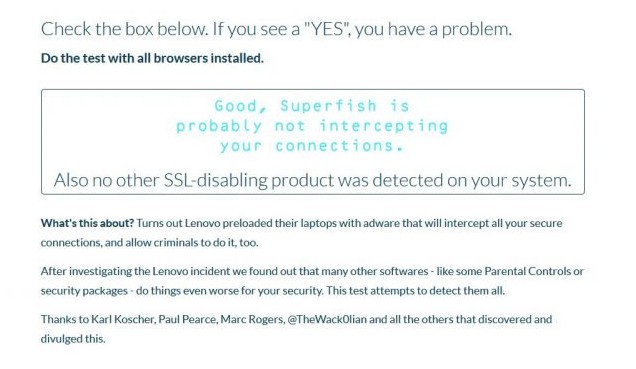

Neznámá zranitelná místa

Skutečnost, že TrueCrypt může mít bezpečnostní chyby, vyvolává vážné obavy, zejména vzhledem k tomu, že audit programu neodhalil takové problémy. Uživatelé programu nahromadili 70 000 dolarů, aby provedli audit po pověstech, že Agentura pro národní bezpečnost USA může dekódovat významné množství šifrovaných dat. První fáze studie, ve které byl analyzován nakladač TrueCrypt, byl proveden minulý měsíc. Audit zjistil, že neexistují zádové prostory nebo úmyslné zranitelnosti. Další fáze studie, ve které byly ověřeny kryptografické metody, bylo plánováno na letošní léto.

Green byl jedním z odborníků zapojených do auditu. Řekl, že nemá žádné předběžné informace o tom, že vývojáři plánují projekt uzavřít. Greene řekl: "Poslední věc, kterou jsem od vývojářů TrueCryptu slyšel:" Těšíme se na výsledky testu druhé fáze. Děkuji za vaše úsilí! ". Je třeba poznamenat, že audit bude pokračovat, jak bylo plánováno, i přes zastavení projektu TrueCrypt.

Možná se tvůrci programu rozhodli zastavit vývoj, protože nástroj je zastaralý. Vývoj skončil dne 5. května 2014, tj. po oficiálním ukončení podpory systému Windows XP. SoundForge uvádí: "Windows 8/7 / Vista a novější systémy mají vestavěné nástroje pro šifrování disků a obrazů virtuálních disků." Proto je šifrování dat zabudováno do mnoha operačních systémů a vývojáři již nemohli počítat program.

Chcete-li přidat olej do ohně, poznamenáváme, že 19. května byl TrueCrypt odstraněn z chráněného systému Tails (Snowdenův oblíbený systém). Důvod není zcela jasný, ale program by zřejmě neměl být používán, řekl Cluley.

Cluley také napsal: "Ať už jde o humbuk, zlomení nebo logický konec životního cyklu TrueCryptu, je jasné, že vědomí uživatelé nebudou po neúspěšném fiasku důvěřovat svým datům do programu."

Služba z Beeline - "Highway"

Služba z Beeline - "Highway" Vzdálený přístup k počítači

Vzdálený přístup k počítači Jak udělat mobilní internet zachytit všude

Jak udělat mobilní internet zachytit všude