Teknologjia e informacionit, Interneti, programimi në internet, IT, Hi-Tech, .... Çfarë lloji të enkriptimit duhet të zgjedh për një router wifi?

Me përhapjen rrjeteve pa tel Protokollet e kodimit WPA dhe WPA2 janë bërë të njohur për pothuajse të gjithë pronarët e pajisjeve që lidhen me Wi-Fi. Ato tregohen në vetitë e lidhjes dhe vëmendja e shumicës së përdoruesve që nuk janë administratorë të sistemit tërheq minimumin. Është mjaft informacion i mjaftueshëm se WPA2 është një produkt i evolucionit të WPA, prandaj WPA2 është më i ri dhe më i përshtatshëm për rrjetet moderne.

përcaktim

WPA - një protokoll encryption i projektuar për të mbrojtur rrjetet celulare standarde IEEE 802.11, i zhvilluar nga kompania Wi-Fi Alliance në 2003 si një zëvendësim për WEP protokollin e vjetëruar dhe të pasigurt.

WPA2- Protokolli i enkriptimit, i cili është një zhvillim i përmirësuar i WPA, i prezantuar në vitin 2004 nga kompania Wi-Fi Alliance.

krahasim

Kërkimi për ndryshimin midis WPA dhe WPA2 për shumicën e përdoruesve nuk është relevante, pasi që të gjithë sigurinë e rrjetit pa tel zvogëlohet për të zgjedhur një fjalëkalim pak a shumë të ndërlikuar për qasje. Deri më sot, situata është se të gjitha pajisjet që konkurrojnë në rrjetet Wi-Fi janë të nevojshme për të mbështetur WPA2, kështu që zgjedhja e WPA mund të përcaktohet vetëm nga situata jo standarde. Për shembull, sisteme operative vjetër Windows XP SP3 nuk mbështesin WPA2 pa arna, kështu që makinat dhe pajisjet e menaxhuara nga sisteme të tilla kërkojnë vëmendjen e administratorit të rrjetit. Edhe disa smartphones moderne nuk mund të mbështesin një protokoll të ri encryption, kryesisht për Gadgets aziatike jashtë markës. Nga ana tjetër, disa versione të Windows më të vjetër se XP nuk mbështesin punën me WPA2 në nivel të GPOs, kështu që në këtë rast ju duhet të rregulloni mirë lidhjet e rrjetit.

Dallimi teknik midis WPA dhe WPA2 është teknologjia e saj encryption, në veçanti, në protokollet e përdorura. WPA përdor protokollin TKIP, në WPA2 - protokollin AES. Në praktikë, kjo do të thotë se një WPA2 më moderne ofron një shkallë më të lartë të mbrojtjes së rrjetit. Për shembull, protokollin TKIP ju lejon të krijoni një çelës vërtetimi deri në 128 bit, AES - deri në 256 bit.

Gjetjet site

- WPA2 është një WPA përmirësuar.

- WPA2 përdor protokollin AES, WPA - protokollin TKIP.

- WPA2 mbështetet nga të gjitha pajisjet moderne pa tel.

- WPA2 nuk mund të mbështetet nga sistemet operative të trashëguara.

- Shkalla e mbrojtjes së WPA2 është më e lartë se WPA.

Koha e mirë e ditës, të dashur miq, të njohurit dhe personalitete të tjera. Sot do të flasim WiFi Encryption , e cila është logjike nga header.

Unë mendoj se shumë nga ju përdorin një gjë të tillë, që do të thotë, ka shumë të ngjarë, më shumë Wi-Fi në to për laptopë, tableta dhe pajisje të tjera të lëvizshme.

Është e qartë se kjo wy-fi duhet të jetë e mbyllur me një fjalëkalim, përndryshe fqinjët e dëmshëm do të përdorin internetin tuaj falas, dhe madje edhe më keq - kompjuterin tuaj :)

Është e qartë se përveç fjalëkalimit ka edhe të gjitha llojet e llojeve të ndryshme të enkriptimit të këtij fjalëkalimi, më saktë, Wi-Fi protokoll, kështu që ato thjesht nuk përdoren, por nuk mund të hackohen.

Në përgjithësi, sot do të doja të flas pak për ju për një gjë të tillë WiFi encryption, ose më mirë këto shumë WPE, WPA, WPA2, WPS dhe të tjerët si ata.

A jeni gati? Le të shkojmë.

Encryption WiFi - informacion i përgjithshëm

Për të filluar, është shumë e thjeshtë për të folur për mënyrën se si duket autentikimi me një router (server), dmth, si duket procesi i enkriptimit dhe shkëmbimit të të dhënave. Ja pamja që marrim:

Dmth, së pari, si klient, themi se jemi ne, dmth e dimë fjalëkalimin (shigjeta është e gjelbër në krye). Serveri, për shembull le të themi router, është i lumtur dhe na jep një varg të rastësishëm (është gjithashtu çelësi me të cilin ne i enkriptojmë të dhënat), dhe pastaj shkëmbimi i të dhënave është koduar me këtë çelës të njëjtë.

Tani le të flasim për llojet e encryption, dobësitë e tyre dhe gjëra të tjera. Le të fillojmë me radhë, domethënë me HAPUR, dmth me mungesën e ndonjë shifre, dhe pastaj të vazhdojë me pjesën tjetër.

Lloji 1 - HAPUR

Siç e keni kuptuar tashmë (dhe unë kam thënë vetëm), në fakt, HAPUR është mungesa e ndonjë mbrojtjeje, dmth. wifi encryption nuk është në dispozicion si një klasë, dhe ju dhe router juaj absolutisht nuk e mbrojnë kanalin dhe transmetojnë të dhëna.

Është në këtë parim që rrjetet me rrjetë veprojnë - ata nuk kanë mbrojtje të integruar dhe "ulje" në të ose thjesht duke u lidhur me një shpërndarës / kalues / router përshtatës rrjeti do të pranojë pako të të gjitha pajisjeve në këtë segment të rrjetit në formë të qartë.

Megjithatë, me një rrjet pa tel, ju mund të "rrëzoni" nga kudo - 10-20-50 metra dhe më shumë, dhe distanca varet jo vetëm nga fuqia e transmetuesit tuaj, por edhe nga gjatësia e hakerit të antenës. Prandaj, transmetimi i hapur i të dhënave mbi rrjetin me valë është shumë më i rrezikshëm, sepse në fakt kanali yt është i disponueshëm për të gjithë.

Tipi 2 - WEP (Wired Equivalent Privacy)

Një nga llojet e para wifi encryption është WEP. Kam dalë në fund 90 -x dhe është, për momentin, një nga llojet më të dobëta të enkriptimit.

Në shumë routers moderne ky lloj i encryption është përjashtuar plotësisht nga lista e mundshme për përzgjedhje:

Duhet të shmanget pothuajse aq sa rrjetet e hapura - siguron siguri vetëm për një kohë të shkurtër, pas së cilës çdo transmetim mund të zbulohet plotësisht pavarësisht nga kompleksiteti i fjalëkalimit.

Situata është përkeqësuar nga fakti se fjalëkalimet në WEP është ose 40 , ose 104 bit, e cila është një kombinim jashtëzakonisht i shkurtër dhe ju mund ta vini në sekonda (kjo është pa marrë parasysh gabimet në encryption vetë).

Problemi kryesor WEP - në gabimin themelor të dizajnit. WEP në të vërtetë kalon disa bytes të këtij çelësi së bashku me çdo paketë të dhënash.

Kështu, pavarësisht nga kompleksiteti i çelësit, ju mund të hapni çdo transferim thjesht duke patur një numër të mjaftueshëm të paketave të përgjuara (disa dhjetëra mijëra, të cilat janë mjaft të vogla për një rrjet të përdorur në mënyrë aktive).

Tipi 3 - WPA dhe WPA2 (qasja e mbrojtur Wi-Fi)

Kjo është një nga llojet më moderne të një gjë të tillë në këtë moment, të tilla si Encryption WiFi dhe të reja deri tani, në fakt, pothuajse nuk dolën.

Në fakt, gjenerimi i këtyre llojeve të encryption ka zëvendësuar vuajtjet WEP. Gjatësia e fjalëkalimit është arbitrare, prej 8 deri në 63 byte, e cila në masë të madhe e komplikon përzgjedhjen e saj (krahaso me 3, 6 dhe 15 bytes në WEP).

Standardi mbështet algoritme të ndryshme për kodimin e të dhënave të transmetuara pas një shtrëngimi duarsh: TKIP dhe CCMP.

E para është një lloj ure midis WEP dhe WPA, e cila u krijua për një kohë, IEEE ishin të zënë me krijimin e një algoritmi të plotë CCMP. TKIP si dhe WEP, vuan nga disa lloje sulmesh dhe në përgjithësi nuk është shumë e sigurt.

Tani ajo përdoret rrallë (edhe pse pse ende përdoret fare - nuk është e qartë për mua) dhe në përdorim të përgjithshëm WPA me TKIP pothuajse njësoj si duke përdorur një të thjeshtë WEP.

Nëse doni të dini më shumë, doni të mësoni këtë në mënyrë profesionale dhe të kuptoni se çfarë po ndodh, atëherë.

Përveç algoritmeve të ndryshme të enkriptimit, WPA(2) mbështesin dy mënyra të ndryshme fillestare të vërtetimit (verifikimi i fjalëkalimit për aksesin e klientit në rrjet) - PSK dhe ndërmarrje. PSK (nganjëherë quhet WPA Personal) - futni me një fjalëkalim të vetëm, të cilin klienti hyn gjatë lidhjes.

Është e thjeshtë dhe e përshtatshme, por në rastin e kompanive të mëdha mund të jetë një problem - për shembull, punonjësi juaj u largua dhe se nuk mund të hyjë më në rrjet, duhet të ndryshojë fjalëkalimin për të gjithë rrjetin dhe të njoftojë punonjësit e tjerë për të. ndërmarrje heq këtë problem për shkak të pranisë së çelësave të shumëfishta të ruajtura në një server të veçantë - Radius.

Përveç kësaj, ndërmarrje standardizon vetë procesin e legalizimit në protokoll EAP (Extensible Authentication Protocol), i cili ju lejon të shkruani algoritmin tuaj.

Tipi 4 - WPS / QSS

wifi encryption WPS, aka QSS - një teknologji interesante që na lejon që të mos mendojmë fare për fjalëkalimin, por thjesht për të shtypur butonin dhe për t'u lidhur menjëherë me rrjetin. Në fakt, kjo është një metodë "ligjore" e anashkalimit të mbrojtjes me fjalëkalim në përgjithësi, por çuditërisht, është bërë e përhapur me një gabim shumë të rëndë në sistemin e qasjes vetë - është vite pas përvojës së trishtuar me WEP.

WPS lejon klientin të lidhet me pikën e qasjes duke përdorur kodin 8-karakterësh të përbërë nga shifra ( PIN). Megjithatë, për shkak të një gabimi në standard, duhet vetëm të mendosh 4 prej tyre. Kështu, mjaftueshëm 10000 përpjekjet për të zgjedhur dhe pavarësisht nga kompleksiteti i fjalëkalimit për të hyrë në rrjetin pa tel, ju merrni automatikisht këtë qasje, dhe me të përveç kësaj - dhe të njëjtin fjalëkalim siç është.

Duke pasur parasysh se ky ndërveprim ndodh përpara çdo kontrolli të sigurisë, në një sekondë mund të dërgoni 10-50 kërkon të hyjë përmes WPS, dhe përmes 3-15 orë (nganjëherë më shumë, ndonjëherë më pak) ju do të merrni çelësat për parajsë.

Kur kjo ekspozim u ekspozua, prodhuesit filluan të futnin një kufi në numrin e përpjekjeve të identifikimit ( limit i normës), pas tejkalimit të cilës pikat e hyrjes automatikisht për disa kohë nuk lejojnë WPS - por deri më tani, pajisjet e tilla nuk janë më shumë se gjysma e atyre që tashmë janë lëshuar pa këtë mbrojtje.

Edhe më shumë - një mbyllje e përkohshme në mënyrë drastike nuk ndryshon asgjë, pasi në një përpjekje të hyrjes në minutë ne do të kemi nevojë vetëm 10000/60/24 = 6,94 ditë. A PIN zakonisht gjendet më herët se gjithë cikli kalon.

Unë dua të tërheq vëmendjen tuaj edhe një herë, se me të përfshirë WPS Fjalëkalimi juaj do të zbulohet në mënyrë të pashmangshme pavarësisht nga kompleksiteti i tij. Pra, nëse keni nevojë vërtet WPS - ndizni atë vetëm kur lidheni me rrjetin dhe në pjesën tjetër të kohës mbajeni atë.

pasthënje

Konkluzionet, në fakt, mund të bëni vetë, por në përgjithësi, është e vetëkuptueshme se vlen të përdoret të paktën WPA, por më mirë WPA2.

Materiali në vijim Wi-Fi ne do të flasim rreth asaj se si llojet e ndryshme të encryption ndikojnë në performancën e kanalit dhe router, si dhe të marrin në konsideratë disa nuanca të tjera.

Si gjithmonë, nëse ka ndonjë pyetje, shtesa e kështu me radhë, atëherë mirëpritni komentet mbi temën Encryption WiFi.

PS: Për ekzistencën e këtij materiali, në sajë të autorit Habr nën pseudonimin ProgerXP. Në fakt, të gjithë teksti është marrë nga materialin e tij , në mënyrë që të mos reinvent rrota me fjalët tuaja.

WPA2 (Wireless Protected Access ver 2.0) është versioni i dytë i një sërë algoritmash dhe protokolle që sigurojnë mbrojtjen e të dhënave në rrjetet pa tel Wi-Fi. Siç pritej, WPA2 duhet të rrisë ndjeshëm sigurinë e rrjeteve pa tel Wi-Fi në krahasim me teknologjitë e mëparshme. Standardi i ri siguron, në veçanti, përdorimin e detyrueshëm të një algoritmi të kodimit më të fuqishëm AES (Advanced Encryption Standard) dhe 802.1X authentication.

Deri më sot, për të siguruar një mekanizëm të besueshëm të sigurisë në një rrjet pa tel të korporatës, është e nevojshme (dhe e nevojshme) të përdoren pajisjet dhe program me mbështetje për WPA2. Brezat e mëparshëm të protokolleve - WEP dhe WPA përmbajnë elementë me algoritme të pamjaftueshme të mbrojtjes dhe encryption. Për më tepër, për plasaritje të rrjeteve me mbrojtje të bazuar në WEP, tashmë janë zhvilluar programe dhe teknika që mund të shkarkohen lehtë nga interneti dhe përdoren me sukses edhe nga hakerat e papërgatitur.

Protokollet WPA2 punojnë në dy mënyra të legalizimit: personale (personale) dhe korporatave (Ndërmarrja). Në modalitetin WPA2-Personal, një çelës PSK me 256 bit (PreShared Key) gjenerohet nga frazat e thjeshtë të fjalëkalimit. Kyçi i PSK, së bashku me SSID (Service Set Identifier), përdoret për të gjeneruar çelësa të përkohshëm të seksionit PTK (Pairwise Transient Key) për ndërveprimin e pajisjeve pa tel. Si me protokollin statike WEP, protokolli WPA2-personale është e natyrshme në probleme të caktuara që lidhen me nevojën për shpërndarjen dhe mbështetjen e çelësat në rrjet pajisjeve pa tel, duke e bërë atë më të përshtatshme për përdorim në rrjetet e vogël e një duzinë pajisjeve, ndërsa për C ORPORATE rrjete WPA2 optimal -Enterprise.

Në regjimin WPA2-Enterprise, zgjidhen problemet lidhur me shpërndarjen dhe menaxhimin e çelësave statikë, dhe integrimi i saj me shumicën e shërbimeve të legalizuara të korporatave siguron kontrollin e qasjes bazuar në llogaritë. Për të punuar në këtë regjim, ju nevojitet informacion i regjistrimit, si emri i përdoruesit dhe fjalëkalimi, certifikata e sigurisë ose fjalëkalimi një herë, autentifikimi bëhet ndërmjet stacionit të punës dhe serverit të autentifikimit qendror. Pika e hyrjes ose kontrolluesi pa tel monitoron lidhjet dhe dërgon kërkesat e autentifikimit në serverin e duhur të legalizimit (zakonisht një server RADIUS, për shembull, Cisco ACS). Baza për modalitetin WPA2-Enterprise është standardi 802.1X, i cili mbështet autentikimin e përdoruesit dhe pajisjes, i përshtatshëm për të dy ndërprerësit me kabllo dhe pika wireless qasje.

Ndryshe nga WPA, përdoret një algoritëm më i fuqishëm i kodimit të AES. Për analogji me WPA, WPA2 është gjithashtu i ndarë në dy lloje: WPA2-PSK dhe WPA2-802.1x.

Ofron mekanizma të rinj dhe më të besueshëm për të siguruar integritetin dhe konfidencialitetin e të dhënave:

Protokolli CCMP (Counter-Mode-CBC-MAC Protocol), bazuar në mënyrë Counter Shifrës-Block Chaining Mode (CCM) encryption algorithm, Advanced Encryption Standard (AES). CCM kombinon dy mekanizma: Counter (CTR) për privatësinë dhe Kodin e Shenjës së Zinxhirit të Zinxhirit të Transmetimit (CBC-MAC) për autentifikim.

WRAP (Wireless Robust Authentication Protocol), bazuar në mënyrën e kodimit offset (OCB) të algoritmit të kodimit AES.

Protokolli TKIP për pajtueshmërinë e prapambetur me pajisjet e lëshuara më parë. Autentifikimi i ndërsjelltë dhe shpërndarja kryesore bazuar në protokollet IEEE 802.1x / EAP. Set i Sigurt i Sigurt i Pavarur (IBSS) për të përmirësuar sigurinë në rrjetet Ad-Hoc. Mbështet roaming.

Kontributi në sigurinë e rrjeteve pa tel është mekanizmi CCMP dhe standardi IEEE 802.11i. Ky i fundit prezanton konceptin e një rrjeti të sigurtë (Robust Security Network, RSN) dhe i mbrojtur mirë lidhje rrjeti (Robust Security Network Association, RSNA), pas së cilës ai ndan të gjitha algoritmet në:

Algoritme RSNA (për krijimin dhe përdorimin e RSNA);

Algoritme para-RSNA.

Algoritmet para-RSNA përfshijnë:

autentikim ekzistues IEEE 802.11 (që do të thotë autentifikim siç përcaktohet në standardin e edicionit të vitit 1999).

Kjo është, këto lloje të algoritmeve përfshijnë Authentication Open System me encryption WEP ose pa (më saktësisht, mungesa e autentikimit) dhe Shared Key.

RSNA-algoritme përfshijnë:

TKIP; CCMP; procedura për vendosjen dhe ndërprerjen e RSNA (duke përfshirë përdorimin e autentifikimit IEEE 802.1x); procedurën kryesore të shkëmbimit.

Në këtë rast, algoritmi i CCMP është i detyrueshëm dhe TKIP është opcional dhe është projektuar për të siguruar pajtueshmërinë me pajisjet e vjetra.

Standard dy modele funksionale janë dhënë: .. vërtetuar nga IEEE 802.1X, dmth duke përdorur protokollin EAP, dhe duke përdorur një çelës të paracaktuar më parë, dhe të përshkruara në të klientit Authenticator (kjo mënyrë quhet Preshared Key, PSK). Në këtë rast, çelësi i PSK vepron si çelësi i PMK dhe procedura e mëvonshme për autentifikimin dhe gjenerimin e tyre nuk është ndryshe.

Që algoritme encryption, duke përdorur procedurën TKIP tashmë të quajtur WPA, dhe procedura CCMP - WPA2, mund të themi se metodat encryption që kënaqin të RS, janë: WPA-EAP (WPA-Enterprise), WPA-PSK (WPA-Preshared Key , WPA-Personal), WPA2-EAP (WPA2-Ndërmarrje), WPA2-PSK (WPA2-Preshared Key, WPA2-Personal).

Procedura për krijimin e lidhjes dhe shkëmbimit të çelësave për algoritmet e TKIP dhe CCMP është e njëjtë. Sam CCMP (mode Counter (CTR) me CBC-MAC (Shifrës-Block Chaining (CBC) me mesazhin Kodi Authentication (MAC) Protocol) si dhe TKIP, është projektuar për të siguruar konfidencialitetin, vertetimi, integritetin dhe mbrojtjen kundër sulmeve sërish. Kjo algorithm bazuar në metodën encryption AES, CCM-algorithm, siç përcaktohet në PUB FIPS 197 AES-specifikim të gjitha proceset e përdorura në CCMP, duke përdorur AES 128-bit çelës dhe një madhësi bllok 128-bit.

Inovacioni i fundit i standardit është të mbështesë teknologjinë e roamingut të shpejtë midis pikave të qasjes duke përdorur procedurën për ruajtjen e çelësave të PMK dhe paraauthentication.

Procedura caching PMK është se në qoftë se një klient dikur ishte një vertetimi i plotë kur lidh për çdo pikë qasjes, atëherë ajo kursen rezulton prej saj kryesore PMK, dhe herën tjetër që ju lidheni me një pikë të caktuar në përgjigje të një kërkese për autentikim klientit do të dërgoj para mori çelësin e PMK. Kjo përfundon autentikimin, dmth, shtrëngimi i dorës me 4 drejtime nuk do të ekzekutohet.

Procedura preautentifikatsii është se pasi klienti është e lidhur dhe të vërtetuar me pikën e qasjes, ajo mund të jetë paralel (paraprakisht) të vërtetoj me pikat e tjera të qasjes (të cilën ai "dëgjon") me të njëjtën SSID, t. e. advance marrë prej tyre çelësi i PMK-së. Dhe në qoftë se në të ardhmen pika aksesi në të cilën ajo është e lidhur dështon ose sinjali është më i dobët se disa pika të tjera të të njëjtit emër të rrjetit, atëherë klienti do të bëjë rilidhja skemë Quick kopje e ruajtur kyç PMK.

Futet në specifikim 2001 g. WEP2, e cila u rrit gjatësinë e kyç për 104 bit, nuk e ka zgjidhur problemin, pasi gjatësia e vektorit initialization dhe një metodë për të kontrolluar integritetin e të dhënave të mbeten të pandryshuara. Shumica e llojeve të sulmeve u zbatuan thjesht si më parë.

përfundim

Në përfundim, do të doja të përmbledhim të gjithë informacionin dhe të jepja rekomandime për mbrojtjen e rrjeteve pa tel.

Ka tre mekanizëm për të mbrojtur rrjetin tuaj pa tel: konfiguruar klientin dhe AP të përdorin të njëjtën (jo i zgjedhur nga default) SSID, komunikimit AP lejojë vetëm klientët, MAC-adresat janë të njohura për AP, dhe konfigurimin e klientëve të vërtetoj AP dhe trafikut encrypting. Më AP konfiguruar që të punojnë me SSID është zgjedhur nga default, pa mbajtur listën e klientit lejuar MAC-adresat dhe çelës i njohur publik për autentikim dhe encryption (ose pa legalizuara dhe encryption). Në mënyrë tipike, këto parametra janë dokumentuar në sistemin e ndihmës online në faqen e internetit të prodhuesit. Falë këtyre parametrave, një përdorues i papërvojë mund të organizojë me lehtësi një rrjet pa tel dhe të fillojë të punojë me të, por në të njëjtën kohë e bëjnë më të lehtë për hakerët të depërtojnë në rrjet. Situata është përkeqësuar nga fakti se shumica e nyjeve të qasjes janë konfiguruar për të transmetuar SSID. Prandaj, një sulmues mund të gjejë rrjete të cenueshme duke përdorur SSID standarde.

Hapi i parë në një rrjet të sigurtë wireless është të ndryshoni pikën e qasjes SSID. Përveç kësaj, ju duhet të ndryshoni këtë parametër në klientin për të siguruar komunikim me AP. Është i përshtatshëm për të caktuar një SSID kuptimplotë për administratorin dhe përdoruesit e ndërmarrjes, por jo duke identifikuar në mënyrë eksplicite këtë rrjet pa tel midis SSID-ve të tjera të përgjuara nga persona të paautorizuar.

Hapi tjetër është bllokimi i transmetimit të SSID nga nyja e qasjes, nëse është e mundur. Si rezultat, sulmuesi bëhet më i vështirë (edhe pse kjo mundësi vazhdon) për të zbuluar praninë e një rrjeti pa tel dhe SSID. Në disa AP, transmetimi SSID nuk mund të anulohet. Në raste të tilla, duhet të maksimalizoni intervalin e transmetimit. Përveç kësaj, disa klientë mund të komunikojnë vetëm nëse SSID transmetohen nga nyja e qasjes. Kështu, mund të jetë e nevojshme të eksperimentoni me këtë parametër për të zgjedhur një regjim të përshtatshëm për situatën e veçantë.

Pas kësaj, ju mund të lejoni qasje në nyjet e qasjes vetëm nga klientët pa tela me adresa të njohura MAC. Një masë e tillë vështirë se është e përshtatshme në një organizatë të madhe, por në një ndërmarrje të vogël me një numër të vogël të klientëve pa tela kjo është një linjë e besueshme shtesë e mbrojtjes. Crackers do të duhet të gjejnë adresat MAC që lejohen të lidhen me ndërmarrjen AP dhe të zëvendësojnë adresën MAC të përshtatësit të tyre pa tel me të lejuarat (në disa modele përshtatës, adresa MAC mund të ndryshohet).

Zgjedhja e cilësimeve të legalizuara dhe encryption mund të jetë operacioni më kompleks për mbrojtjen e një rrjeti pa tel. Para se të caktoni cilësimet, duhet të përdorni nyjet e qasjes në inventar dhe adaptuesit pa tel për të instaluar protokollet e sigurisë që ata mbështesin, veçanërisht nëse rrjeti pa tel tashmë është i organizuar duke përdorur një shumëllojshmëri të pajisjeve nga shitësit të ndryshëm. Disa pajisje, sidomos AP të vjetra dhe adaptorë pa tela, mund të jenë të papërputhshme me çelësat WPA, WPA2 ose WEP me gjatësi më të madhe.

Një tjetër situatë që duhet të mbahet mend është nevoja që përdoruesit të futin disa pajisje të vjetra me një numër heksadecimal që përfaqëson çelësin dhe në AP të vjetra dhe adaptorë wireless duhet të futni një fjalëkalim që konvertohet në një çelës. Si rezultat, është e vështirë të arrihet përdorimi i një çelësi nga të gjitha pajisjet. Pronarët e pajisjeve të tilla mund të përdorin burime të tilla si WEP Key Generator për të gjeneruar çelësa WEP të rastit dhe për të kthyer frazat e fjalëkalimeve në numra heksadecimalë.

Në përgjithësi, WEP duhet të përdoret vetëm në rastet e nevojës ekstreme. Nëse kërkohet WEP, ju duhet të zgjidhni çelësat maksimale të gjatësisë dhe të vendosni rrjetin për të Hapur në vend të Shared. Në modalitetin e Hapur në rrjet, autentifikimi i klientit nuk kryhet dhe çdokush mund të lidhet me nyjet e qasjes. Këto lidhje prep-pjesë pjesërisht ngarkojnë lidhjen pa tela, por sulmuesit që kanë lidhur me AP nuk do të jenë në gjendje të vazhdojnë shkëmbimin e të dhënave, sepse nuk e njohin çelësin e kodimit WEP. Ju mund të bllokoni edhe lidhjet paraprake duke konfiguruar AP për të pranuar lidhjet vetëm nga adresa të njohura MAC. Ndryshe nga Open, në modalitetin Shared, nyja e qasjes përdor një çelës WEP për të vërtetuar klientët pa tel në procedurën e përgjigjes së kërkesës dhe sulmuesi mund të dekriptojë rendin dhe të përcaktojë çelësin e kodimit WEP.

Nëse mund të aplikoni WPA, atëherë ju duhet të zgjidhni midis WPA, WPA2 dhe WPA-PSK. Faktori kryesor kur zgjedh WPA ose WPA2, nga njëra anë, dhe WPA-PSK, nga ana tjetër, është aftësia për të vendosur infrastrukturën e nevojshme nga WPA dhe WPA2 për të autentikuar përdoruesit. Për WPA dhe WPA2, ju doni të vendosni serverat RADIUS dhe ndoshta Infrastrukturën Kryesore të Tasteve (PKI). WPA-PSK, ashtu si WEP, punon me një çelës publik, i njohur për klientin pa tel dhe AP. WPA-PSK mund të përdorë në mënyrë të sigurtë çelësin publik WPA-PSK për autentikim dhe enkriptim, pasi që nuk ka mungesë WEP.

Lista e literaturës së përdorur

1. Goralsky V. Technologies xDSL. M .: Lori, 2006, f. 296 f.

2. www.vesna.ug.com;

3. www.young.shop.narod.com;

7. www.opennet.ru

8. www.pulscen.ru

9. www.cisco.com

10. Baranovskaya TP, Loiko VI Arkitektura e sistemeve kompjuterike dhe rrjeteve. Moska: Financat dhe Statistikat, 2003, 256 f.

11. Mann S., Krell M. Linux. Administrimi i rrjeteve TCP / IP. Moska: Binom-Press, 2004, 656p.

12. Smith R. Mjetet e Rrjetit Linux. Moska: Williams, 2003, 672 f.

13. Kulgin M. Rrjetet kompjuterike. Praktika e ndërtimit. Shën Petersburg: Peter, 2003, f. 464 f.

14. Tanenbaum E. Rrjetet kompjuterike. Shën Petersburg: Peter, 2005, f. 992 f.

15. Olifer VG, Olifer N.A. Bazat e Rrjetave të të Dhënave. Kursi i leksioneve. Moska: Internet-Universiteti i Teknologjive të Informacionit, 2003, 248 f.

16. Vishnevsky V.М. Bazat teorike të dizajnimit të rrjeteve kompjuterike. Moska: Technosphere, 2003, 512 f.

WPA dhe WPA2 (Qasja e mbrojtur Wi-Fi) - është një program i përditësuar i certifikimit të pajisjes komunikimit pa tel. Supozohet se WPA do të vijë për të zëvendësuar teknologjinë e përhapur të mbrojtjes së rrjeteve të rrjeteve celulare. Një karakteristikë e rëndësishme është përputhshmëria në mes pajisjeve të shumëfishta celulare, si në të hardware nivel, dhe program . Për momentin, WPA dhe WPA2 janë zhvilluar dhe promovuar nga Aleanca Wi-Fi.

Konceptet themelore

WPA siguron mbështetje për standardet 802.1X , si dhe protokolli EAP (Protokolli i Autentifikimit të Zgjeruar, protokoll i zgjerueshëm i legalizimit). Vlen të përmendet se WPA është mbështetur encryption në përputhje me standardin AES (Advanced Encryption Standard, një standard i avancuar encryption), i cili ka një numër përparësish mbi atë të përdorur në WEP

Një plus i madh në zbatimin e WPA është aftësia për të drejtuar teknologjinë në harduer ekzistues dhe është projektuar për të zëvendësuar WPA. Zbaton CCMP dhe enkriptimin e pajisjeve Wi-Fi.

dobësi

6 nëntor 2008 në konferencën PacSec u prezantua një mënyrë që ju lejon të thyeni çelësin. Kjo metodë ju lejon të lexoni të dhënat e transmetuara nga pika e qasjes në makinën e klientit, si dhe të transmetoni informacion të falsifikuar në kompjuterin e klientit. Të dhënat e transferuara nga klienti në router ende nuk janë lexuar. Gjithashtu thuhet se WPA2 nuk ndikohet nga ky sulm.

referencat

Watch what is "WPA2" në Fjalor Albanian - Anglisht.

WPA2 - (Wi Fi Qasja e Mbrojtur 2 Hyrë Protegido Wi Fi 2) është një sistem i mbrojtur nga redes inalámbricas (Wi Fi); krijues për korrigjimin e vulnerabiliteteve të identifikuara në WPA WPA2 në bazën e të dhënave në 802.11i. WPA, por një version i një ... ... Wikipedia Español

WPA2

WPA2 - Wi Fi Protected Access 2 (WPA2) është një implementim i standardit të avancuar të enkriptimit (AES). Er stellt den Nachfolger von WPA dhuratë, ... ... Deutsch Wikipedia

Qasja e mbrojtur Wi-Fi

WPA-PSK Qasja e mbrojtur Wi-Fi (WPA dhe WPA2) është një mënyrë e veçantë për të kaluar në një mënyrë të veçantë pa Wi Fi. Il a été Cree en réponse aux nombreuses et sévères faiblesses que des chercheurs ont trouvées dans le mécanisme ... ... Wikipedia en Français

Qasje e mbrojtur Wi-Fi - (WPA dhe WPA2) është një program i përshtatshëm për të kaluar në një mënyrë të veçantë pa Wi Fi. Il a été Cree en réponse aux nombreuses et sévères faiblesses que des chercheurs ont trouvées dans le mécanisme precedent, le WEP. WPA respektojnë shumicën e de ... ... Wikipedia në frëngjisht

Qasje e mbrojtur Wi-fi - (WPA dhe WPA2) është një program i përshtatshëm për të kaluar në një mënyrë të veçantë pa Wi Fi. Il a été Cree en réponse aux nombreuses et sévères faiblesses que des chercheurs ont trouvées dans le mécanisme precedent, le WEP. WPA respektojnë shumicën e de ... ... Wikipedia në frëngjisht

Rrjeti i qëndrueshëm i sigurt - Wi Fi Protected Access 2 (WPA2) ist vdesin Implementierung eines Sicherheitsstandards für Funknetzwerke nach den WLAN Standardeve IEEE 802.11a, b, g, n und basiert auf dem Advanced Encryption Standard (AES). Er stellt den Nachfolger von WPA, nga ... ... Deutsch Wikipedia

Qasja e mbrojtur Wi-Fi 2 - (WPA2) ist vdesin Implementierung eines Sicherheitsstandards lesh Funknetzwerke nach den WLAN Standardeve IEEE 802.11a, b, g, n und basiert Auf dem Advanced Encryption Standard (AES). Er stellt den Nachfolger von WPA, das wiederum auf dem ... ... Deutsch Wikipedia

Siguria pa tel - Një shembull i routerit pa tel, që mund të zbatojë funksionet e sigurisë pa tel Siguria e radios është parandalimi i qasjes së paautorizuar ose dëmtimit të kompjuterëve që përdorin rrjetet pa tel. Shumë kompjutera laptopë kanë karta celulare para instaluar. ... ... Wikipedia

Përshëndetni lexuesit e dashur. Një sistem i dobët i sigurisë së routerit e vë rrjetin tuaj në rrezik. Të gjithë e dimë se sa e rëndësishme është siguria e routerit, por shumica e njerëzve nuk e kuptojnë se disa cilësime të sigurisë mund të ngadalësojnë të gjithë rrjetin.

Opsione kryesore për encrypting të të dhënave që kalojnë nëpër router janë protokollet WPA2-AES dhe WPA2-TKIP. Sot ju do të flisni për secilën prej tyre dhe shpjegoni pse duhet të zgjidhni AES.

Njohja me WPA

WPA ose sigurimi i qasjes Wi-Fi ishte përgjigja ndaj dobësive të sigurisë së Wi-Fi të Aleancës, të cilat ishin të shumtë në protokollin WEP. Është e rëndësishme të theksohet se nuk ishte menduar si një zgjidhje e plotë. Përkundrazi, duhet të kishte qenë një zgjedhje e përkohshme, duke i lejuar njerëzit të përdorin routerët ekzistues pa përdorur protokollin WEP, që ka të meta të dukshme të sigurisë.

Megjithëse WPA ishte superior ndaj WEP, ai gjithashtu kishte problemet e veta të sigurisë. Pavarësisht nga fakti se sulmet zakonisht nuk ishin në gjendje të thyejnë vetë algoritmin e TKIP (protokolli i integritetit të kohës), i cili ka 256-bit encryption, ata mund të anashkalojnë sistemin shtesë të ndërtuar në këtë protokoll dhe të quajtur WPS ose Konfigurimi Wi-Fi i mbrojtur.

Konfigurimi i Sigurt Wi-Fi është dizajnuar për ta bërë më të lehtë lidhjen e pajisjeve me njëri-tjetrin. Megjithatë, për shkak të vrimave të shumta të sigurisë me të cilat u lirua, WPS filloi të zhdukej në harresë, duke mbajtur me vete WPA.

Për momentin, si WPA dhe WEP nuk përdoren më, kështu që ne do të shkojmë në detaje dhe, në vend të kësaj, të shqyrtojmë një version të ri të protokollit - WPA2.

Pse WPA2 është më mirë

Në vitin 2006, WPA u bë një protokoll i vjetëruar dhe u zëvendësua nga WPA2.

Zëvendësimi i encryption TKIP me një algoritëm të ri dhe të sigurt AES (standard i avancuar encryption) ka rezultuar në një enkriptim më të shpejtë dhe më të sigurt Rrjetet Wi-Fi. Arsyeja është se TKIP nuk ishte një algoritëm i plotë, por më tepër një alternativë e përkohshme. Thjesht, protokolli WPA-TKIP ishte një zgjedhje e ndërmjetme që siguroi funksionimin e rrjeteve gjatë tre viteve në mes të ardhjes së WPA-TKIP dhe lirimit të WPA2-AES.

Fakti është se AES është një algoritëm i vërtetë encryption i përdorur jo vetëm për të mbrojtur rrjetet Wi-Fi. Ky është një standard serioz botëror i përdorur nga qeveria, një herë një program popullor TrueCrypt dhe shumë të tjerë për të mbrojtur të dhënat nga sytë e ndezur. Fakti që ky standard mbron rrjetin tuaj të shtëpisë është një bonus i mirë, por për këtë ju duhet të blini një router të ri.

AES kundrejt TKIP në aspektin e sigurisë

TKIP është, në fakt, një copë toke për WEP, e cila zgjidh problemin për shkak të së cilës sulmuesi mund të marrë çelësin tuaj pas hulumtimit të sasisë relativisht të vogël të trafikut që kaloi përmes routerit. TKIP fiksoi këtë cenueshmëri duke lëshuar një çelës të ri çdo minutë, i cili në teori nuk do t'i lejonte hakerit të grumbullonte të dhëna të mjaftueshme për të dekriptuar shifrën kryesore të rrymës apo RC4 në të cilën mbështetet algoritmi.

Edhe pse TKIP në një kohë ishte një përmirësim i dukshëm në aspektin e sigurisë, sot ajo do të kthehet në një teknologji të vjetëruar që nuk konsiderohet më e sigurtë sa duhet për të mbrojtur rrjetet nga hakerat. Për shembull, ndjeshmëria e saj më e madhe, por jo e vetme, e njohur si sulmi i prerjes, u bë publik përpara se vetë metoda e enkriptimit të shfaqej.

Sulmi i prerjes së kokës lejon hakerët që dinë të përgjojnë dhe analizojnë të dhënat e transmetuara nga rrjeti, t'i përdorin ato për të dekriptuar informacionin kryesor dhe për të shfaqur informacionin në formën e një teksti të thjeshtë sesa të koduar.

AES është një algoritëm encryption krejtësisht të ndryshme, shumë më superior ndaj aftësive të TKIP. Ky algoritëm është një shifër bllokimi 128, 192 ose 256-bit që nuk vuan nga dobësitë që kishte TKIP.

Nëse shpjegoni algoritmin në gjuhë të thjeshtë, ajo merr tekst të qartë dhe e konverton atë në tekstin cipher. Për një vëzhgues të jashtëm që nuk ka një çelës, ky tekst duket si një varg karakteresh të rastit. Pajisja ose personi në anën tjetër të transmetimit ka një çelës që zhbllokon ose dekripton të dhënat. Në këtë rast, router ka çelësin e parë dhe krijon të dhënat para transmetimit, dhe kompjuteri ka një çelës të dytë që decrypts informacionin, duke e lejuar atë të shfaqet në ekranin tuaj.

niveli i encryption (128, 192 ose 256-bit) përcakton numrin e permutations aplikuara të dhënave, dhe kështu numri potencial i kombinimeve të mundshme, në qoftë se ju vizitoni atë për të goditur.

Edhe niveli i dobët AES encryption (128-bit) është teorikisht e pamundur për të goditur, sepse pushteti aktual të përpunimit kompjuter do të kërkojë 100 miliardë vjet për të gjetur zgjidhjen e duhur për një algoritmi të caktuar.

AES vs TKIP në aspektin e shpejtësisë

TKIP është një metodë e vjetëruar e encryption dhe, përveç problemeve të sigurisë, ajo gjithashtu ngadalëson sistemet që ende punojnë me të.

Shumica routers të reja (të gjitha standarde 802.11n ose më të vjetër) të përdorin encryption WPA2-AES nga default, por nëse ju jeni duke punuar me një router të vjetër, ose për disa arsye kam zgjedhur encryption WPA-TKIP, gjasat janë të larta që ju humbni një pjesë të konsiderueshme të shpejtësisë.

Çdo router që mbështet standardin 802.11n (edhe pse akoma keni nevojë të blini një router AC) ngadalësohet në 54Mbps kur WPA ose TKIP është aktivizuar në cilësimet e sigurisë. Kjo është bërë në mënyrë që protokollet e sigurisë të funksionojnë si duhet me pajisjet e vjetra.

Standardi 802.11ac me encryption WPA2-AES ofron teorikisht shpejtësia maksimale 3.46 Gbps në kushte optimale (lexo: pamundur). Por edhe nëse nuk e merrni këtë parasysh, WPA2 dhe AES janë ende shumë më të shpejtë se TKIP.

rezultatet

AES dhe TKIP nuk mund të krahasohen fare. AES është një teknologji më e përparuar, në çdo kuptim të fjalës. Shpejtësia e lartë e routerëve, shfletimi i sigurt dhe algoritmi që mbështetet në qeveritë e vendeve më të mëdha, e bëjnë të vetmen zgjedhje të vërtetë për të gjitha rrjetet e reja dhe ekzistuese Wi-Fi.

Duke pasur parasysh gjithçka që AES ofron, a ka ndonjë arsye të mirë për të refuzuar përdorimin e këtij algoritmi rrjetin e shtëpisë? Dhe përse aplikoni (ose nuk e aplikoni) atë?

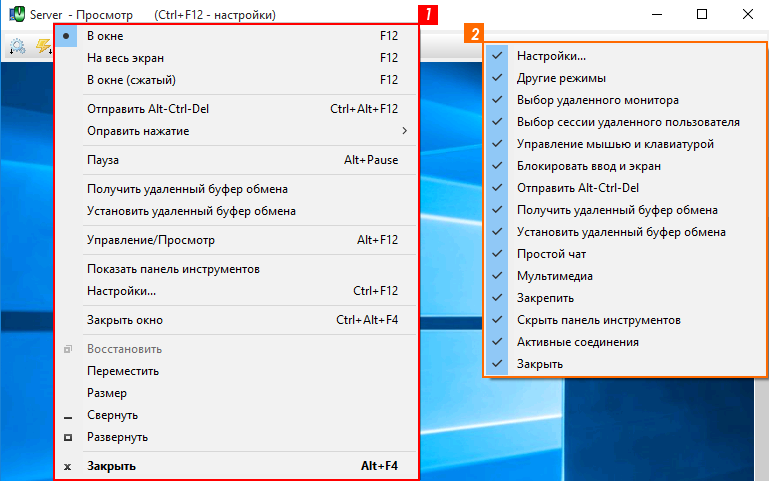

Menaxho dhe shiko. Programi Mikogo. Si të tregoni desktopin tuaj në një kompjuter tjetër

Menaxho dhe shiko. Programi Mikogo. Si të tregoni desktopin tuaj në një kompjuter tjetër Si te zgjidhni nje plan tarifor per perdorimin e Internetit pa tel nga Megafon

Si te zgjidhni nje plan tarifor per perdorimin e Internetit pa tel nga Megafon • Përzgjedhja e lidhësve: çfarë do të lidhim

• Përzgjedhja e lidhësve: çfarë do të lidhim