Tools Kali Linux.

Përditësuar më 3 Maj 2017 Nga Comments në regjistrin Intercepter-NG i paaftë

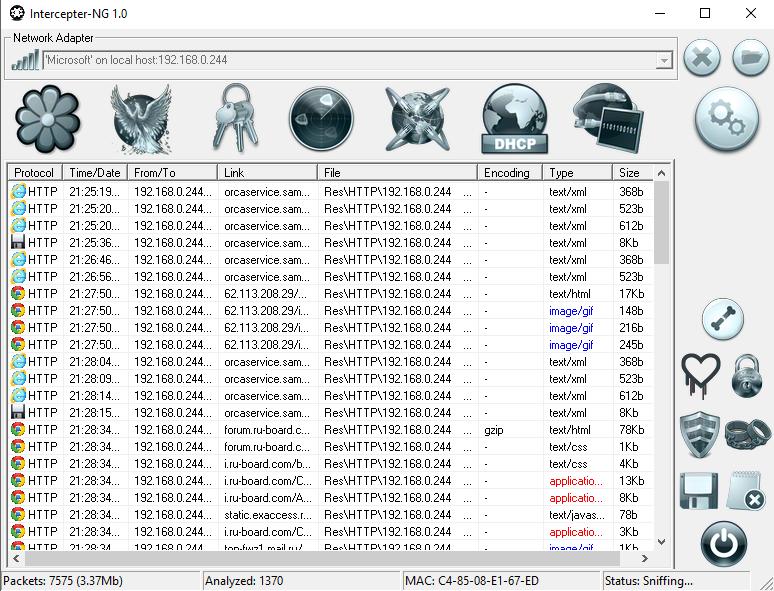

Përshkrimi Intercepter-NG

Intercepter-NG është një grup multifunksional i mjeteve të rrjetit për specialistë të TI të llojeve të ndryshme. Qëllimi kryesor është rivendosja e të dhënave interesante nga rryma e rrjetit dhe kryerja e llojeve të ndryshme të sulmeve në mes (MiTM). Përveç kësaj, programi ju lejon për të zbuluar ARP spoofing (mund të përdoret për të zbuluar sulme njeri-në mes), për të identifikuar dhe për të shfrytëzuar lloje të caktuara të dobësive, brute-force login kredencialet e shërbimeve të rrjetit. Programi mund të punojë me një transmetim të drejtpërdrejtë të trafikut dhe të analizojë skedarët me trafikun e kapur, për të zbuluar skedarët dhe kredencialet.

Programi ofron këto funksione:

- Nuhatës fjalëkalimet / hashes nga llojet e mëposhtme: ICQ, IRC, AIM, FTP, IMAP, POP3, SMTP, LDAP, BNC, çorape, HTTP, WWW, NNTP, CVS, Telnet, MRA, DC ++, VNC, MySQL, Oracle, NTLM, KRB5 , RADIUS

- Prerje mesazhe chat: ICQ, AIM, JABBER, YAHOO, MSN, IRC, MRA

- Rindërtimi i skedarëve nga: HTTP, FTP, IMAP, POP3, SMTP, SMB

- Llojet e ndryshme të skanimit, të tilla si modaliteti Promiscuous, skanimi i ARP, DHCP, portë, portet dhe Smart

- Kapja e paketave dhe modaliteti pasues (offline) / RAW (i papërpunuar)

- Regjistrimi i trafikut në distancë nëpërmjet Demon RPCAP dhe PCAP Over IP

- NAT, SOCKS, DHCP

- ARP, DNS përmes ICMP, DHCP, SSL, SSLSTRIP, WPAD, stafetë SMB, SSH MiTM

- SMB Hijack (Interceptimi), Repeater LDAP, MySQL DATA Load Injection

- ARP Watch, ARP Cage, injektim HTTP, shfrytëzimi i Heartbleed, Downgrade Kerberos, Killer Cookie

- DNS, NBNS, LLMNR spoofing

- Bruteforce e shërbimeve të ndryshme të rrjetit

Versioni kryesor shkon në Windows, ekziston një version konsol për Linux dhe një version për Android.

Licenca: "siç është"

Modelet interceptuese-NG

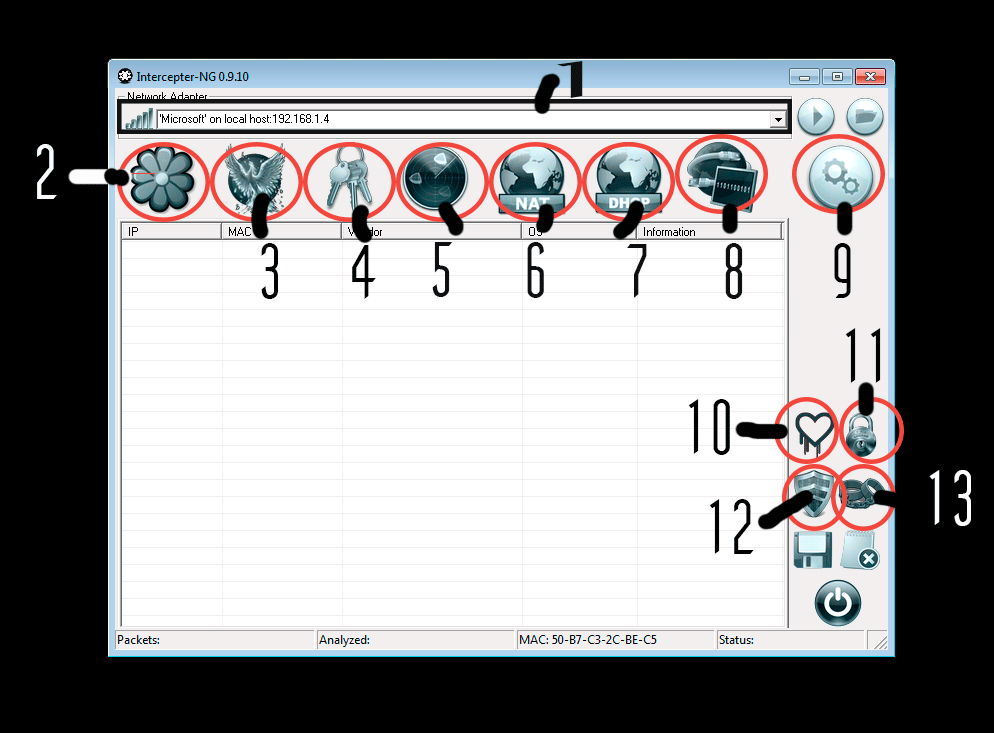

Intercepter-NG ka shtatë mënyra kryesore, të cilat korrespondojnë me numrin e skedave të programit dhe numrin e butonave kryesore:

Këto janë mënyrat:

- dërguarit

- ringjallje

- passwords

- hetim

- RAW (e papërpunuar)

Vendi i parë është vendosur Messenger Mode (emblema e ICQ). Kjo ndodhi për arsye historike - fillimisht Intercepter-NG u krijua si një program për të kapur mesazhet ICQ dhe të dërguarit e tjerë.

Mënyra e ringjalljes (emblema në butonin Phoenix) nënkupton rivendosjen e skedarëve nga rryma e rrjetit. Mund të jenë skedarë imazhesh të shikuara në faqet e internetit, si dhe skedarët e arkivave, dokumenteve dhe të tjerave të transferuara.

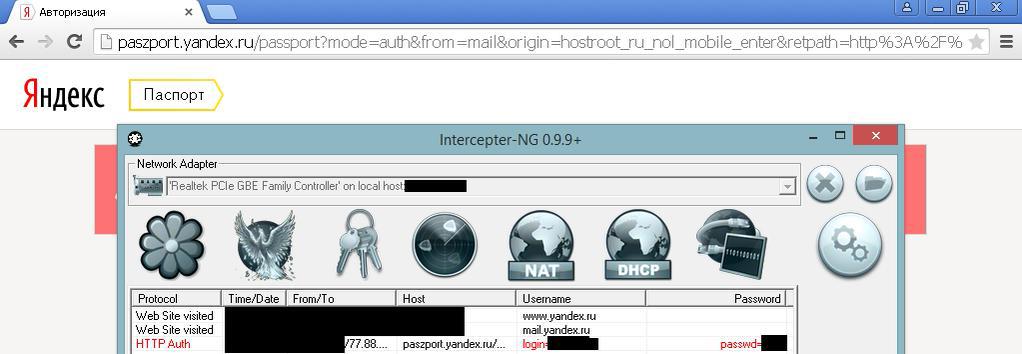

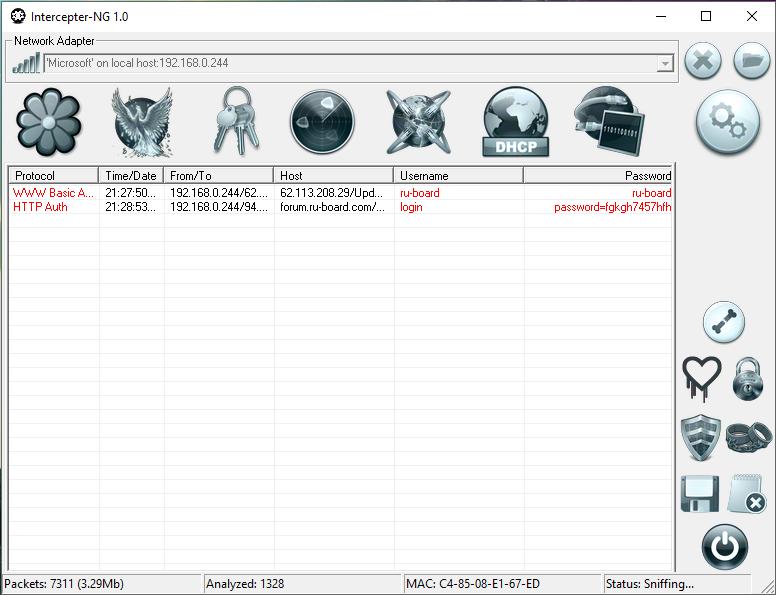

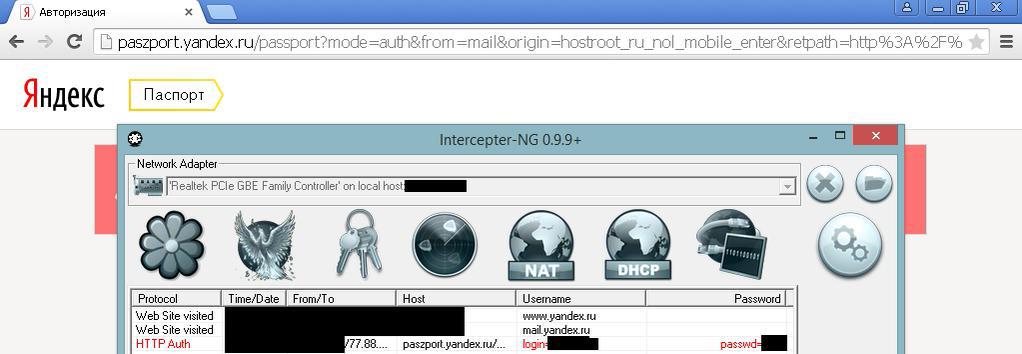

Kur kaloni tek Modaliteti i fjalëkalimeve (butoni i tretë është një grup çelësish) do të shihni kredencialet e kapur nga rryma e rrjetit. Shfaqen adresat e faqes, hyrja e hyrjes dhe fjalëkalimet.

Kur fillon programi, Modaliteti i skanimit (butoni i mesit është radari). Kjo është mënyra fillestare për fillimin e sulmeve: kjo skedë skanon, përzgjedh objektivat, vendos parametra të tjerë të rrjetit.

kuadrat MiTM (Një bandë e litarët patch) përmban fushat për të hyrë në parametrat e destinacionit, shumë prej të cilave janë të mbushura në mënyrë automatike gjatë skanimit në tab Scan. Ka edhe butona për nisjen e një sërë sulmesh MiTM.

kuadrat DHCPpërmban disa cilësime të rrjetit dhe një server DHCP.

Mënyra RAW (e papërpunuar) tregon informacione të papërpunuara për të dhënat e transmetuara në rrjedhën e rrjetit. Informacioni është paraqitur në një formë të ngjashme me.

Këshilla për përdorimin e Intercepter-NG dhe zgjidhjen e problemeve:

- Për të punuar Intercepter-Këngë kërkon WinPcap, por ajo nuk ka nevojë të jetë i instaluar veçmas, si Intercepter vjen me një version portativ të WinPcap.

- Nëse nuk e shihni përshtatësin tuaj në listën e reklamave, kjo do të thotë që WinPcap nuk e mbështet kartën tuaj.

- Nëse një kartë WiFi nuk funksionon, edhe ARP gravurë, përdorni NIC ikonë e cila është e vendosur në anën e majtë të listës përshtatës për të kaluar në mënyrë të WiFi. Gjithashtu, sigurohuni që IP Stealth ka qasje në Internet.

- Në disa situata të rralla, shërbimi BFE (Base Filtering Engine) mund të bllokojë portat lokale Intercepter. Kjo manifestohet si më poshtë: Punimet ARP, por funksionet e tjera të MiTM nuk punojnë (në Windows 7 dhe më të lartë). Antiviruses, të tilla si Avast, gjithashtu mund të bllokojë ato, edhe nëse mbrojtja e rrjetit është i çaktivizuar në panelin e kontrollit. Një arsye tjetër për këtë sjellje mund të jetë operimi i njëkohshëm i lidhjes WiFi dhe Shërbimit të Ndarjes së Lidhjeve me Internetin.

- Interceptuesi mbështet 802.11 encapsulation, kështu që ju mund të përdorni deponitë pcap nga programet dhe. Mbështetjen e PPPoE, encapsulation GRE (PP2P) dhe headers shtesë 802.11. Kjo nuk do të thotë se Intercepter mund të analizojë të dhënat e koduara, që do të thotë se Intercepteri është në gjendje të pastrojë etiketat ethernet \\ ip nga paketa të këtij lloji dhe t'i analizojë ato.

- Për shkak të kufizimeve të protokollit, burimi dhe destinacioni i UIN \\ MAIL \\ ... nuk mund të shfaqen në tabin e mesazheve të bisedave.

- Për të kopjuar të dhëna nga tabela e fjalëkalimeve, klikoni në vijë dhe shtypni ctrl + c.

- Për të fshehur dritaren e programit përdorni Ctrl + Alt + S. Klikoni përsëri për t'u ri-shfaqur.

- Interceptuesi mund të kryhet edhe në win9x (98 dhe 95!), Por ju duhet të instaloni WinPcap 3.1 ose WinPcap 4.0beta2. Ndërtimet e reja WinPcap nuk mbështesin win9x.

- Modaliteti i konsolës për analizë offline:

- Për të aktivizuar nuhatje automatike, duhet të hapni settings.cfg dhe redaktoj " autorun"Vlera e parazgjedhur është" 0 , ndryshoni numrin e ndërfaqes që do të gërhasni.

- Interceptuesi konverton deponitë e PCAP me të dhëna të papërpunuara IP të kapsuluara në encapsulation Ethernet (duke shtuar informacion header ethernet).

- Interceptuesi mund të lexojë formatin e ri - pcapng. Meqenëse të gjitha skedarët e kapjes së PCAPng nga Wireshark përdorin vetëm llojin "Enhanced Packet Block", Intercepter mbështet vetëm këtë lloj blloqe grumbullimi. Përveç kësaj, ajo tregon komente për paketat.

- Në regjimin e papërpunuar (RAW), ju mund të vendosni rregullat tuaja duke përdorur filtrat pcap për të filtruar trafikun. Për detaje, shikoni në sintaksën e filtrimit pcap. shembull:

do të thotë të marrësh vetëm pako me portin tcp 80 nga kerneli.

Jo port 80

do të thotë të përjashtosh pako nga porti 80

Ju mund të kombinoni rregullat:

Port 80 dhe jo port 25

- Mos punoni me deponitë e mëdha në regjimin e papërpunuar, sepse Intercepter ngarkon çdo paketë në memorie dhe nuk përdor hard diskun si një ndarje swap.

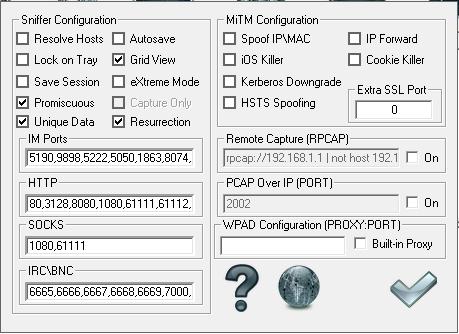

Këshilla për opsionet Intercepter-NG

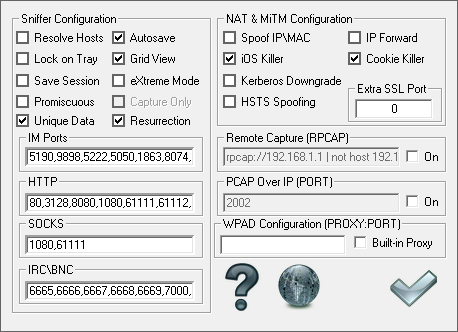

Opsionet e Sniffer:

- Nëse do të kryeni një analizë të shpërndarjes jashtë linje të rrjetit, atëherë për të përshpejtuar procesin, zgjidhni " Zgjidh vendndodhjen”.

- Nëse shënoni opsionin " Bllokohet në tabaka", atëherë kur rivendosni dritaren nga tabaka, do t'ju kërkohet fjalëkalimi. Fjalëkalimi i parazgjedhur është" 4553 "Ju mund ta ndryshoni atë në një skedar settings.cfg. Fjalëkalimi është koduar në base64.

- Opsioni " Ruaj Sesionin"do të thotë se Intercepter do të shpëtojë të gjitha paketat e pranuara në një skedar pcap.Kjo skedar mund të përdoret për analiza offline të të dhënave.Kjo është një lloj funksioni për eksportimin e rezultateve.

- Nëse instaloni imoral, atëherë Intercepter hap përshtatësin e rrjetit në modalitetin e ndryshueshëm. Kjo do të thotë se do të lexojë të gjitha paketat, madje edhe ato që nuk janë të destinuara për këtë ndërfaqe rrjeti. Nëse tastina hiqet, do të lexojë vetëm paketat që dërgohen në ndërfaqen e specifikuar. Disa karta Wi-Fi nuk e mbështesin këtë regjim.

- “Të Dhëna Unique"- tregojnë vetëm hyrje unike dhe fjalëkalime. dmth Shfaqni fjalëkalimet dhe fjalëkalimet e kapura vetëm një herë - nëse përdoruesi ka hyrë në të njëjtin emër përdoruesi dhe fjalëkalim përsëri, nuk do të shfaqet.

- AutoSave - të gjitha informatat e tekstit do të ruhen çdo 10 sekonda.

- By default ka një shenjë kontrolli për " Shiko grid". Kjo do të thotë se fjalëkalimet do të duken si një rrjet i të dhënave. Për të parë informacionin e plotë të detajuar, hiqni " Shiko grid”.

- eXtreme.Në një rrjedhë tipike të punës, narkoman analizon portet e paracaktuara lidhur me protacolet specifike. Nëse themi http, do të thotë 80 port (ose 8080 ose çfarëdo që është paracaktuar në listën e porteve të lidhura me protokollin http). dmth vetëm këto porte do të analizohen. Nëse disa aplikacione përdorin një port tjetër, për shembull, 1234, atëherë sniffer nuk do të analizojë paketat që kalojnë nëpër të. Në regjimin eXtremeInterceptuesi do të analizojë të gjitha paketat TCP pa kontrolluar portet. dmth Edhe nëse disa aplikacione përdorin një port të pacaktuar, narkotësi do të kontrollojë ende këto pako. Edhe pse kjo ngadalëson performancën (duhet të shikoni shumë portet më shumë se zakonisht) dhe mund të identifikojë të dhëna të pasakta ose të kaloni protokollin e saktë (6naprimer, FTP dhe POP3 përdor të njëjtin lloj të autorizimit), ajo i jep mundësinë për të gjetur dhe të ndërpres të dhëna interesante mbi portet papërcaktuar. Përdoreni këtë regjim sipas vetë rrezikut tuaj, mos u habitni nëse diçka shkon keq kur modaliteti eXtreme është aktivizuar.

- "Capture Only"Kjo do të thotë se Intercepter do të shpëtojë vetëm paketat në një skedar hale pa analizë në kohë reale. Kjo është e dobishme për rritjen e performancës kur ju të kapur një shumë të të dhënave të rrjetit.

- alternativë ringjalljenënkupton përfshirjen e një mënyre të Ringjalljes, e cila rikonstrukson skedarët nga të dhënat e transmetuara në rrjedhën e rrjetit.

- Portet IM

- HTTP. Lidhur me portat HTTP, shih detajet në përshkrimin e opsionit eXtreme.

- çorape

- IRC \\ BNC

Man-Middle Attack Options (MiTM) në Intercepter-NG

- Në të gjitha sulmet MiTM, Intercepter përdor spoofing (zëvendësim) të adresave ip \\ mac (opsioni Spoof IP \\ MAC). Nëse jeni duke përdorur një ndërfaqe Wi-Fi, atëherë ju duhet të zgjidhni këtë opsion, sepse 99% wifi shofer nuk ju lejon për të dërguar pako me podmenonnym mac. Megjithëse ju zbuloni adresën tuaj të vërtetë, të paktën ju jeni në gjendje të kryejnë ndonjë sulm MiTM përmes ndërfaqes wifi. Është më mirë se asgjë. Në vend të çaktivizimit të spoofing në cilësimet, përdorni WIFI mode. Ju mund të ndryshoni macin e shfaqur në Modalitetin e Ekspertëve.

- iOS Killer u shtua për iCloud, si dhe Instagram dhe VK. Ky funksion (iOS Killer) rivendos sesionin e aplikacioneve të specifikuara dhe lejon të ndërpresë ri-autorizimin.

- Kerberos Downgrade

- HSTS Spoofing. Duke anashkaluar HSTS në kryerjen e SSL Strip. Teknika e shmangies është relativisht e thjeshtë, por është në zbatim që ekzistojnë disa vështirësi, prandaj mos prisni ndonjë rezultat të veçantë. Le të shqyrtojmë një shembull në Yandex Mail duke përdorur shfletuesin Chrome. Nëse ju shkoni në ya.ru, në këndin e sipërm të djathtë do të jetë https lidhë "Sign në postë", të cilat lehtë mund të trajtojë SSL strip. Tjetra, hapet forma e autorizimit, ku metoda POST transferon të dhënat në passport.yandex.ru. Edhe "heqja" e autorizimit https do të ndodhë në SSL, sepse host passport.yandex.ru është përfshirë në listën e kromit të paracaktuar. Në mënyrë që ende ndërpres dhënat ne kemi nevojë për të zëvendësuar emrin passport.yandex.ru të presë për disa të tjera, në mënyrë që shfletuesi nuk ka gjetur se ky burim duhet të marrë pjesë në mënyrë strikte me anë të një lidhje të sigurt. Për shembull, ne mund të zëvendësojë passport.yandex.ru në paszport.yandex.ru, në këtë rast, të dhënat është dërguar në të qartë për ndryshimin e emrit të domain. Por që atëherë një domain i tillë - paszport.yandex.ru nuk ekziston, kërkohet gjithashtu që të bëhet DNS Spoofing, dmth. klienti kur konvertimin paszport.yandex.ru duhet të marrë përsëri adresën origjinale IP nga passport.yandex.ru.

Kjo procedurë është e automatizuar dhe nuk kërkon ndërhyrje shtesë të përdoruesit gjatë sulmit. E vetmja gjë që kërkohet është që të bëhet një listë e zëvendësimeve paraprakisht misc \\ hsts.txt. By default, ka disa shënime për yandex, gmail, facebook, yahoo. Është e rëndësishme të kuptoni se kjo teknikë zvarritjeje nuk do t'ju lejojë të kapni një sesion ose autorizim nëse përdoruesi hyn në facebook.com në shfletuesin, sepse shfletuesi menjëherë hap një version të sigurt të faqes. Në këtë rast, sulmi është i mundur vetëm nëse lidhja me facebook.com është marrë nga një burim tjetër, për shembull, kur hyni në facebook në google.com. Një problem i madh në zbatimin e sulmit mund të vërehet logjikën paparashikueshme e vendeve me nënfaqet e tyre dhe përmban web-kod, i cili mund të shfuqizojë çdo përpjekje për të anashkaluar HSTS. Kjo është arsyeja pse ju nuk duhet të shtoni ndonjë vend në listë, madje edhe fushat e pranishme në Intercepter-NG kanë veçoritë e tyre të paracaktuara dhe punojnë jo gjithmonë. Ndërtimi i patericave për secilën burim nuk dëshiron fare, ndoshta në të ardhmen disa përmirësime universale do të futen, por për momentin, siç thonë ata, siç është. Një tjetër detaj në zbatimin aktual për DNS Spoofing "dhe server DNS, ju keni nevojë për të gjetur nuk është në rrjetin lokal të jetë në gjendje për të parë kërkesat DNS për portë dhe për t'iu përgjigjur atyre në mënyrë të përshtatshme.

- IP Përpara. Aktivizon modalitetin e avancimit të IP të pastër. Në këtë mënyrë, sulmet MiTM nuk janë të disponueshme, por ju lejon të filloni etching grafik në situata ku ju nuk mund të përdorni IP Stealth. Kjo zakonisht është e nevojshme kur porta ka një listë të bardhë të kompjuterëve të ligjshëm në rrjet, kështu që NAT nuk mund të funksionojë si duhet.

- Killer Cookie - Rivendos cookies, duke detyruar përdoruesin të ri-autorizojë - futni një login dhe fjalëkalim në mënyrë që sulmuesi mund t'i kapë ata. Funksioni Cookie Killer gjithashtu punon për lidhjet SSL. Ka zi ( misc \\ ssl_bl.txt) dhe whitelists ( misc \\ ssl_wl.txt). Në to, mund të përjashtoni ose alternativisht të përcaktoni në mënyrë të ngurtë adresat IP ose domenet në të cilat duhet ose nuk duhet të përdorni SSL MiTM. Nëse specifikoni port shtesë ssl, ju nuk keni nevojë të specifikoni llojin e leximit \\ shkruaj, vetëm specifikoni numrin e portit. I gjithë trafiku është shkruar ssl_log.txt.

- Regjistrimi në distancë (RPCAP). Libpcap ju lejon të transferoni të dhënat e rrjetit nga një mikpritës në tjetrin nëpërmjet protokollit të vet, të quajtur RPCAP. dmth Ju mund të marrni daemon rpcap në portën tuaj dhe të shihni të gjithë trafikun që kalon nëpër të. Pas fillimit të daemonit, mund të filloni të kapni trafikun e largët duke përdorur Ndërprerësin. Futni emrin e hostit ose daemon IP në fushën e veçantë dhe pastaj zgjidhni përshtatësin nga lista. Pastaj ju duhet të instaloni filtër "nuk presë IP", duke zëvendësuar «IP» në një adresë të vlefshme IP të caktuar në kartën tuaj Ethernet (duhet të injorojë rpcap trafikut midis teje dhe demon).

- PCAP mbi IP

Ky funksion është i lidhur me kapjen e largët të trafikut dhe është një zëvendësim i shkëlqyeshëm për shërbimin e vjetër dhe problematik rpcapd. Emri flet për vete. Pothuajse në çdo unix ekziston gjithmonë një link tcpdump dhe netcat, me të cilat mund të regjistroheni trafikun në një kompjuter me marrje të largët. Në këtë rast, Intercepter mund të hapë portin duke pritur transmetimin e të dhënave në formatin libpcap dhe në kohë reale për ta analizuar atë.

Nuk ka dallim thelbësor në burimin e trafikut, kështu që përveç tcpdump, gjithashtu mund të përdorni cat utility për të lexuar një log ekzistues .pcap.

Këtu janë disa shembuj të përdorimit, me parazgjedhje Intercepteri dëgjon në portin e vitit 2002:

Tcpdump -i fytyrë -w - | nc IP 2002

në qoftë se keni ndërmend për të transferuar trafikun nëpër të njëjtën ndërfaqe nga i cili është kryer konfiskimi, është e nevojshme për të shtuar një rregull filtër që përjashton trafikut të shërbimit midis serverit dhe Intercepter:

Tcpdump -i fytyrë -w - nuk port 2002 | nc IP 2002 cat log.pcap | nc IP 2002 dumpcap -i fytyrë -P -w - | nc IP 2002

ky është një analog i tcpdump "dhe është pjesë e .flag -P tregon që ju duhet të ruani paketat në formatin standard libpcap, dhe jo në pcapng të ri.

Një mënyrë alternative për të ridrejtuar pako pa ndihmën e netcat:

Tcpdump\u003e / dev / tcp / ip / port

WPAD është «WebProxy Autodiscovering Protokolli» që i përgjigjet funksionit «Automatikisht zbuluar parametrat» në shfletuesit modern. Ky funksion lejon që shfletuesi të marrë konfigurimin aktual të proxy pa ndërhyrjen e përdoruesit. Kjo edhe sot është një kërcënim dhe një sulmues mund të konfigurojë me lehtësi një server keqdashës për të kapur trafikun në internet. Situata është përkeqësuar nga fakti se Internet Explorer (dhe Chrome gjithashtu) e mbështet këtë funksion me parazgjedhje.

WPAD zakonisht nuk është konfiguruar në rrjet, kështu që sjellja e zakonshme shfletuesi është për të dërguar kërkesa për emrin NetBIOS «WPAD» (duke kaluar metodën DHCP dhe DNS). Nëse përgjigjja nuk pranohet, shfletuesi thjesht përdor një lidhje të drejtpërdrejtë. Por në qoftë se përgjigja është pranuar, shfletuesi përpiqet për të ngarkuar një skedar konfigurimi nga http: /ip_of_wpad_host/wpad.dat.

Intercepter-NG do të përgjigjet për çdo kërkesë dhe të kërkojnë konsumatorët për të përdorur konfigurimin e vet, kështu që ajo mund të gërhas trafikut përmes një proxy server. Ju mund të konfiguroni konfigurimin tuaj të çdo serveri tjetër proxy në rrjet ose thjesht zgjidhni serverin e ndërtuar proxy. Serveri proxy i integruar ju lejon të përdorni funksionin e futjes HTTP.

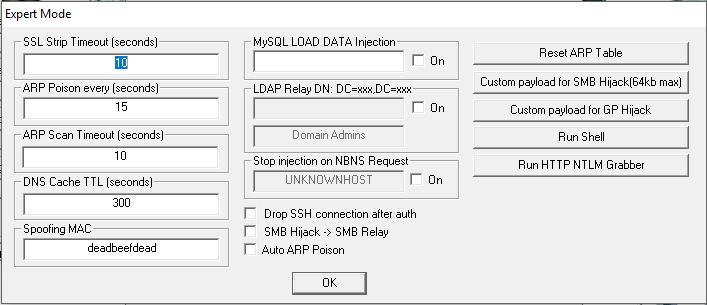

Opsionet e ekspertëve Intercepter-NG

- Kohëzgjatja e rripit SSL (sekonda) - Kohëzgjatja në sekonda SSL Strip

- ARP Poison çdo (seconds) - Bëni ARP etching çdo ... sekonda

- ARP Scan Timeout (sekonda) - Skanimi i kohës së ARP

- DNS Cache TTL (sekonda) - Kohëzgjatja DNS e cache

- Spoofing MAC - Adresa MAC në të cilën adresa e sulmuesit do të zëvendësohet

- MySQL ngarkoni të dhëna Injection

- Relay LDAP DN: DC = xxx, DC = xxx

- Ndaloni futjen në kërkesë të NBNS

- Hidhni lidhjen SSH pas autorizimit - Rivendos lidhjen SSH pas autorizimit

- SMB Hijack -\u003e SMB Relay

- Auto ARP Poison - Në mënyrë automatike, Poison është e mjaftueshme për të bërë vetëm një host në listën e qëllimeve dhe vetë Intercepter do të scan rrjetin në intervale të rregullta dhe për të shtuar objektiva të reja automatikisht.

- Rivendosni tabelën ARP- Reset tabela ARP

- Ngarkesa e personalizuar për SMB Hijack (64kb max)

- Ngarkesa e zakonshme për GP Hijack

- Run Shell- Filloni shell

- Run HTTP HTTP NTLM Grabber

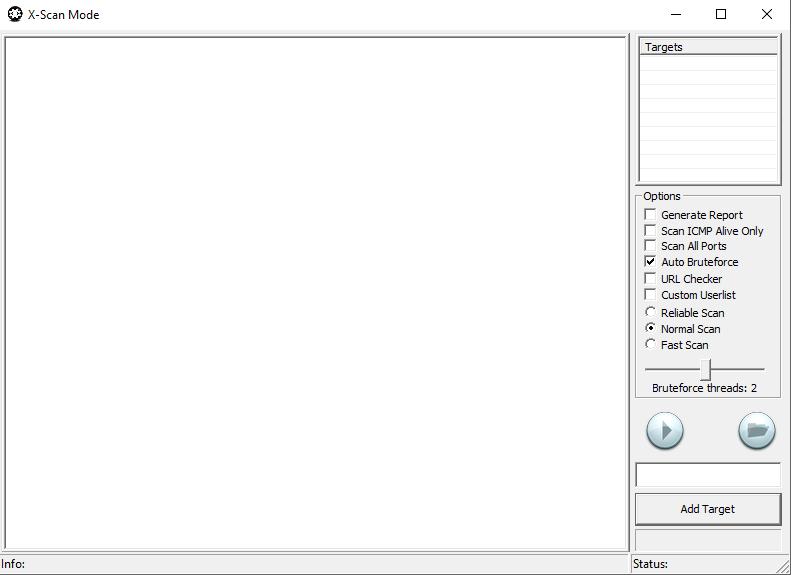

Llojet e skanimit

Skanimi është faza e parë, domethënë shumë sulme MiTM fillojnë me të. Për të shfaqur menunë skaneri, shkoni te Modaliteti MiTM dhe kliko me të djathtën në tryezë.

- Skanimi i zgjuar: kombinon skanimin ARP dhe zbulimin e portës. Për informacionin e zakonshëm në lidhje me adresat IP dhe MAC, prodhuesi i kartës së rrjetit dhe sistemi operativ, emri i kompjuterit është nxjerrë. Për intervalin e njëjtë kohor, tani mund të gjeni edhe emrin Netbios ose emrin e pajisjes që funksionon me iOS. Për tretës fundit përdorur raportin mDNS, në bazë të cilit vepron Apple "ovsky Bonjour Protokolli. All marrë emrat janë ruajtur tani në dosjen cache dhe nëse skanon pasuese për çfarëdo arsye, emri i informacionit pritës nuk është marrë në mënyrë dinamike, ajo do të merret nga cache. Përveç kësaj, ajo tregon scan Stealth IP dhe automatikisht përcakton fushat e duhura në tab portë MiTM IP (në qoftë se ajo është gjetur) dhe Stealth IP. gjithashtu shkon OS zbulimin bazuar në vlerat TTL.

- Skanim me ARP (Skanimi i ARP): Thjesht kontrollon nën-rrjetin e klasës C të caktuar për përshtatësin e përzgjedhur ethernet. Për shembull, nëse IP juaj është 192.168.0.10, e 255 adresat IP do të kontrollohen në varg 192.168.0.1-255. Duke filluar me versionin 0.9.5, programi kontrollon maskën e rrjetit për skanimin e saktë të të gjitha nënneve.

- DHCP Zbulimi (DHCP zbulimi): Dërgon mesazhe transmetimi DHCP-Discovery dhe pret përgjigjet nga serverët DHCP. Nëse ndonjë server përgjigjet, shtoni ato në listë.

- Zbulimi Promisc (zbulimi i kartave të rrjetit në mënyrë të palexueshme): dërgon kërkesa të veçanta ARP në rrjet. Përgjigjet e pret janë padyshim sniffers. Disa karta ethernet (3COM) gjithashtu mund të përgjigjen, dmth., Janë të mundshme false positives.

- Zbulimi i portës (zbulimi i portës): dërgon një paketë SYN nëpër të gjithë hostët në rrjet, nëse ka një portë, një përgjigje do të kthehet.

Sulmet njeri-në-mes-sulm (MiTM) tek Intercepter-NG

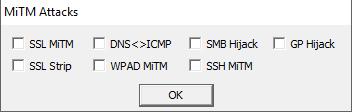

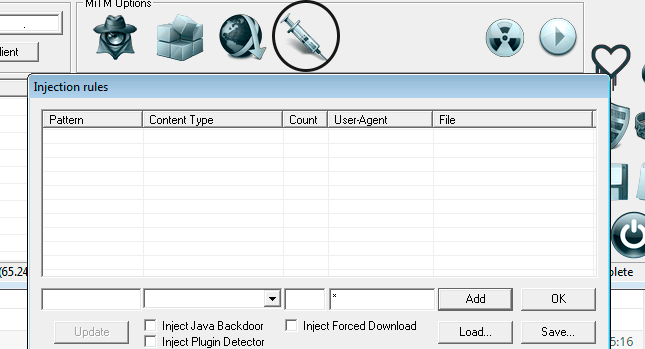

Kur klikoni mbi butonin Konfiguro MiTMs (kapelë me sy) hap një kuti dialogu Sulmet e MiTM:

Përmban një listë të teknikave të mbështetura.

SSL MiTM

Kjo është një teknikë e vjetër klasike e zëvendësimit të certifikatave. Lejon të përgjojnë të dhënat e çdo protokolli, të mbrojtur nga SSL. Mbështetja standarde është: HTTPS, POP3S, SMTPS, IMAPS. Opsionale, ju mund të specifikoni ndonjë port shtesë.

Kur HTTPS interceptohet, certifikatat gjenerohen "në fluturim" duke kopjuar informacionin origjinal nga burimi i kërkuar. Për të gjitha rastet e tjera, përdoret një certifikatë statike.

Natyrisht, kur përdorni këtë funksionalitet, paralajmërimet e shfletuesit dhe softuerët e tjerë të klientit janë të pashmangshme.

Versioni i ri rishkruhet plotësisht kodin për SSL MiTM. Tani punon shpejt dhe stabil. Gjithashtu, algoritmi për gjenerimin e certifikatave u ndryshua, u shtuan të dhëna shtesë të DNS-së dhe të gjitha certifikatat u nënshkruan me një çelës të vetëm ( misc \\ server). Kjo do të thotë se duke shtuar këtë certifikatë vetë-nënshkruar në listën besuar në shënjestër kompjuter, ju mund të dëgjoni trafikut SSL për çdo burim (ku nuk ka SSL pinning). funksion Killer Cookie Tani punon për lidhjet SSL. U shfaq zeza ( misc \\ ssl_bl.txt) dhe whitelists ( misc \\ ssl_wl.txt). Në to, mund të përjashtoni ose alternativisht të përcaktoni në mënyrë të ngurtë adresat IP ose domenet në të cilat duhet ose nuk duhet të përdorni SSL MiTM. Nëse specifikoni port shtesë ssl, nuk keni më nevojë të specifikoni llojin e leximit \\ shkruaj, vetëm specifikoni numrin e portit. I gjithë trafiku është shkruar në ssl_log.txt.

SSL Strip

SSL Strip është një teknikë "e heshtur" për kapjen e lidhjeve HTTPS. Për një version të gjatë pune ekzistonte vetëm nën Unix, veprime të ngjashme mund të kryhen në mjedisin NT. Shkarko fund është ky: sulmuesi është "e mesme", analizon trafikun HTTP, gjurmët gjitha https: // lidhje dhe të prodhuara për të zëvendësuar ato në http: // Prandaj, klienti vazhdon të komunikuar me server pambrojtur. Të gjitha kërkesat për lidhjet e zëvendësuara kontrollohen dhe të dhënat nga burimet origjinale të https janë dorëzuar në përgjigje.

sepse nuk janë zëvendësuar certifikatat, atëherë nuk ka paralajmërime. Për të simuluar një lidhje të sigurt, ikona e Favicon zëvendësohet.

DNC<> ICMP

Kjo është një teknikë tërësisht e re, e përmendur më parë ose jo. Është i bazuar në të njëjtën ICMP Redirect MiTM të vjetër, por hap një mënyrë të re për të nuhatur të dhënat. Hapi i parë i këtij sulmi është i ngjashëm me përcjelljen klasike të ICMP-së, por ka një ndryshim të rëndësishëm.

I ashtuquajturi "hyrje e re" është DNS server i viktimës. Ne do të marrim kontrollin e të gjitha pyetjeve DNS dhe bëjmë disa magji para se viktima të marrë përgjigjet.

Kur ne convert (resolvim) somehost.com, DNS na dërgon një përgjigje që përmban një ose më shumë përgjigje nga IP somehost.com. Për më tepër, ajo mund të përmbajë përgjigje "shtesë" dhe ne do të kujdesemi për ta gjithashtu. Pas përfundimit të pjesës së parë të sulmit, viktima fillon të dërgojë të gjitha kërkesat DNS nëpërmjet hostit të sulmuesit (NAT). Kur NAT merr një përgjigje nga DNS, ajo lexon të gjitha IP dhe pastaj dërgon viktimën një mesazh ICMP përcjellëse me IP konvertuar.

Kështu, deri në kohën kur NAT dërgon përgjigjen e DNS tek viktima, tabela e saj e rutimit tashmë ka shënime për të gjitha adresat e konvertuara që i janë shfaqur hostit tonë!

Kjo do të thotë se ne do të nuhatim jo vetëm DNS-në e viktimës, por gjithçka që është transformuar. I gjithë trafiku do të spoofed përmes një IP \\ MAC rreme.

Kjo pjesë e sulmit kryhet në anën e NAT, prandaj duhet ta konfiguroni në mënyrë korrekte.

Kontrolloni kutinë "DNS mbi ICMP" pastaj plotësoni:

- IP-ja e routerit është IP gateway parazgjedhur që përdoret nga viktima.

- IP-ja e klientit është viktimë e IP-së. Ju mund të shtoni objektiva të shumëfishta, por mos harroni të filloni duke dërguar nga ICCMP ridrejtimin e ICMP për çdo qëllim.

Pas shtuar klientëve, ju duhet të vendosni një IP të lirë / të papërdorur në fushën e "New Gateway" dhe në "Stealth IP".

Përzgjidhni një përshtatës, ato duhet të jenë të njëjta, sepse ne do të drejtojmë trafikun në një zonë ethernet.

Filloni NAT.

Të gjitha përgjigjet DNS janë ruajtur në një listë të veçantë dhe NAT rregullisht (në përputhje me kohën e caktuar në settings) në mënyrë të përsëritur dërgon ICMP redirects,

Në fund, ju duhet të bëni një gjë tjetër. Ju nuk mund të "kuruar" tryezë kurs e viktimës (si në gravurë ARP), kështu që ju duhet të zgjidhni "DNS ↔ ICMP" për të parandaluar ri-dërguar ICMP përcjellëse dhe të presin për rreth 10-15 minuta. Pas kësaj hyrje të reja nuk do të shtohen, por ato të vjetra do të punojnë mirë përmes NAT derisa të skadojë.

WPAD MiTM

Për detaje, shihni përshkrimin e opsionit. Konfigurimi i WPAD (PROXY: PORT).

SMB Hijack

SSH MiTM

Ju mund të përgjojni të dhënat e autentifikimit të SSH (login / password) dhe të shihni të gjitha komandat që kalojnë gjatë sesionit të largët. Dy mekanizma të legalizimit mbështeten: me fjalëkalim dhe interaktive. Për të nuhatur të dhënat e viktimës, ne duhet të veprojmë si një sshd vërtetë dhe ne ofrojmë çelësat tona rsa / dsa. Nëse çelësi origjinal i strehuesit është ruajtur nga viktima, do të shfaqet një mesazh paralajmërues nëse nuk është skeduar, atëherë nuk do të ketë shenja të sulmit në anën e klientit.

Kur viktima është regjistruar, mund të punojë si zakonisht, të ekzekutojë komandat dhe programet pseudo-grafike, siç është komandanti i mesnatës. Interceptuesi prek kërkesat WINDOW_CHANGE, prandaj, nëse viktima vendos të ndryshojë dritaren, çdo gjë do të ridrejtohet në mënyrë të saktë sipas madhësisë së dritares së re.

Programi punon me një sesion të largët, por nuk punon me SFTP. Nëse viktima drejton klientin SFTP, të dhënat e legalizimit do të interceptohen, por pastaj lidhja do të fshihet dhe do të fluturohet. Pastaj, kur viktima përpiqet të rilidhë, ajo do të ketë qasje në serverin origjinal ssh përveç sshd-së tonë të rremë.

Duhet të përmendet se sulmuesi hyn në serverin e largët dhe e lë adresën e tij IP në shkrimet. Në regjimin ekspert, mund të zgjidhni opsionin për të hequr lidhjen ssh pas marrjes së kredencialeve të viktimës. Lidhja do të shënohet dhe në përpjekjen e ardhshme programi do të lejojë qasje në serverin origjinal.

GP Hijack

Karakteristika të tjera për sulmet njeri-në-mes (MiTM) në Intercepter-NG

Buttons për përdorimin e këtyre tipareve janë gjithashtu të vendosura në seksionin Opsionet MiTM (kube, simboli JDownloader, shiringë, mburojë dhe simbol i pavarur i rrezikut nga rrezatimi):

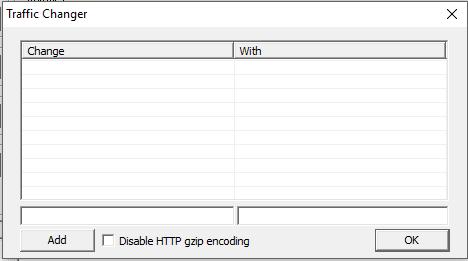

Ndryshuesi i trafikut (ndryshimi i të dhënave të tekstit në rrjedhën e trafikut të rrjetit)

Ju mund të shkëmbeni të dhëna vetëm me madhësi të barabartë, pa ndryshuar gjatësinë e paketave. Le të themi që faqja e shfletuesit hapet site.com/file.txt, i cili përmban vargun "12345". Në përgjigje të kërkesës GET, serveri do të kthejë një header HTTP që tregon gjatësinë e të dhënave të transmetuara - Gjatësia e përmbajtjes: 5. Çfarë ndodh nëse zëvendësojmë "12345" me "12356"? Shfletuesi do të shkarkoni vetëm 5 bytes, duke hedhur shtimin e "6", dhe në qoftë se ne të zvogëluar madhësinë e të dhënave, duke zëvendësuar "12345" për "1234", shfletuesi do të marrë vetëm 4 bytes dhe do të presë një tjetër 1 bajt deri në server derisa lidhja do të thyejnë në timeout. Kjo është arsyeja pse kjo kufizim madhësie është bërë. Ju mund të ndryshoni të dyja të dhënat e tekstit dhe sintaksën binare për modelet binare si në C - "\\ x01 \\ x02 \\ x03".

Nëse keni nevojë për një zëvendësim në trafikun HTTP, atëherë opsioni "Disable HTTP gzip encoding" duhet të aktivizohet në cilësimet.

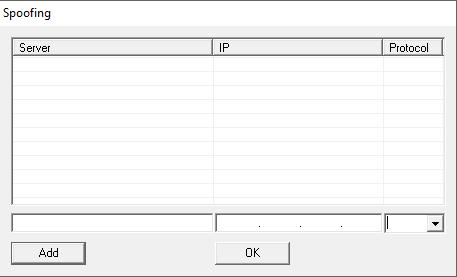

spoofing

Spoofing (Spoofing) ju lejon të ridrejtoni hostet në një IP të caktuar. Mbështet DNS, NBNS, LLMNR.

Me DNS, ju mund të specifikoni një maskë për të përcjellë të gjitha nën-domainet gjithashtu. Zakonisht, palët domain.com:IP janë instaluar, por nën-domainet nuk do të spoofed. Për të përcjellë të gjithë ata, shtoni * (yll) përpara emrit të domain-it: * host.com

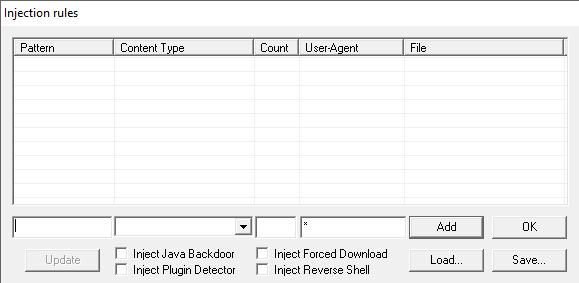

Shkarkim i detyruar dhe JS Inject

Të dy inovacionet lidhen me mënyrën HTTP Injection. Në rusisht Download Forced mund të përkthehet si "upload detyruar", sepse kjo është ajo që ndodh në anën e qëllimit gjatë surfing web. Kur hyni në faqe, sugjerohet të shkarkoni skedarin e specifikuar nga sulmuesi, në varësi të cilësimeve të shfletuesit, mund të shkarkohet në mënyrë të pavarur dhe përdoruesi do të zgjedhë, fillojeni apo jo.

Siç e dini, mund të shtoni një skedar .exe në ngarkimin e detyruar, me përmbajtje arbitrare, dhe burimi i kësaj skedari do të jetë faqja që aktualisht përdoruesi po viziton. Duke ditur se qëllimi do të hapë adobe.com, ju mund të lëshoni flashplayer.exe, dhe si burim i kësaj skedari do të përcaktohet adobe.com ose një nga nëndomainet e tij.

Pas një çështjeje të vetme, detyrimi është i fikur, duhet të klikoni sërish kutinë e duhur për ta rifutur.

JS Inject nuk është i pranishëm në mënyrë eksplicite midis kontrolleve, sepse në fakt ajo është më e zakonshme http injektuar, por me një ndryshim. Kur zëvendësoni një skedar me një tjetër, për shembull, pictures.jpg me atë të specifikuar, është pikërisht zëvendësimi i një përmbajtjeje me një tjetër. Zamena.js script kanë më shumë gjasa të prishin punën e burimeve, kështu që versioni i ri i js injektuar script nuk zëvendësojnë njëri-tjetrin, dhe bashkangjet atë me atë ekzistues, duke shtuar aftësinë për të zbatuar kodin shtesë pa ndikuar origjinal.

Modaliteti FATE kombinon dy funksione të reja: FAke siTE dhe FAke updaTE.

Qëllimi kryesor i FAke siTE është të marrë të dhënat e autorizimit nga çdo burim i web, duke anashkaluar SSL dhe mekanizmat e tjerë të sigurisë. Kjo arrihet duke klonuar faqen e autorizimit dhe duke krijuar një shabllon që do të pritet në serverin e integruar pseudo-web. By default, përbërja e interceptorit përfshin një shabllon për accounts.google.com, tk. Faqja origjinale ju kërkon të plotësoni në fushë me hyrjen, pastaj me fjalëkalimin. Ndryshime të vogla janë bërë në këtë model në mënyrë që të dy fushat të jenë aktive në të njëjtën kohë. Para sulmit, duhet të specifikoni domenin në të cilin do të vendoset shablloni. Pas fillimit të sulmit, trafiku i synuar është injektuar me një përcjellëse në domenin e përzgjedhur dhe më pas interceptuesi automatikisht do të kryejë spoofingun DNS në adresat e kërkuara. Si rezultat, faqja e autorizuar e zgjedhjes hapet në shfletuesin.

Funksionaliteti FAke updaTE (azhurnimet e rreme) nënkupton paraqitjen e mesazheve rreth softuerit të instaluar nga "viktima" dhe shkarkimin e një skedari të përditësimit të dyshuar, në të cilin shtohet ngarkesa. Lista e softuerëve të mbështetur është shumë modeste. Nëse ju dëshironi, ju mund të shtoni templates tuaj, ju mund të shihni strukturën e tyre në misc \\ FATE \\ updates.

ARP Poison (gravurë ARP)

Kjo është pjesë e sulmit klasik njeri në mes. Ky sulm fillon me skanimin e hostëve. Kur pret zbuluar dhe disa prej tyre janë zgjedhur si një objektiv, pastaj të fillojë ARP gravurë, duke rezultuar në të presë sulmuar kanë filluar të dërgojnë trafikun e tyre nuk bllokohet, dhe sulmuesi. Sulmuesi mëson (pi duhan) këtë trafik, kryen manipulime të tjera dhe e dërgon atë në serverin e synuar. Serveri i synuar i përgjigjet sulmuesit (si burimi i kërkesës), ky trafik ankohet, modifikohet dhe i dërgohet viktimës. Si rezultat, për viktimën nuk ka ndryshim të rëndësishëm - duket të jetë shkëmbimi i të dhënave me një server të largët.

Funksione shtesë të Intercepter-NG

Buttons për nisjen e funksioneve shtesë janë të vendosura në një seksion të veçantë të kolonës së djathtë në dritaren e programit:

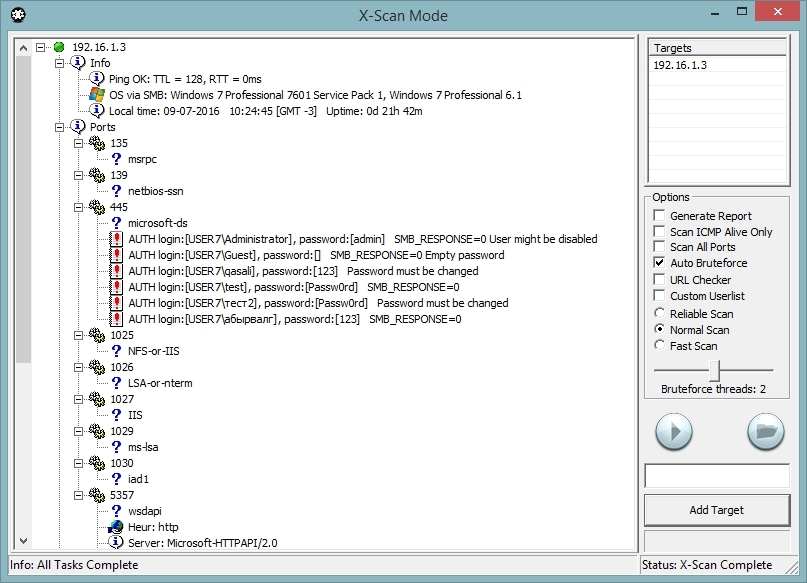

Intercepter-NG ka skanerin e vet të rrjetit, i cili erdhi për të zëvendësuar skanerin primitiv të porteve nga versionet e mëparshme. Funksionet kryesore të tij janë:

- Skano për portat e hapura dhe heuristikisht përcaktojnë protokollet e mëposhtme: SSH, Telnet, HTTP \\ Proxy, Socks4 \\ 5, VNC, RDP.

- Përcaktoni disponueshmërinë e SSL në një port të hapur, lexoni parulla dhe uebfaqe të ndryshme.

- Nëse një proxy ose SOX zbulohet, kontrolloni hapjen e tyre ndaj jashtme.

- Kontrolloni për akses pa fjalëkalim në serverët VNC, kontrolloni SSL për HeartBleed. Lexo versionin nga DNS.

- Kontrolloni bazën e të dhënave për praninë e skripteve në web server, potencialisht të pambrojtur ndaj ShellShock. Kontrolloni bazën e të dhënave për një listë të drejtorive dhe skedarëve për 200 OK, si dhe një listë të drejtorive nga robots.txt.

- Përcaktoni versionin e OS nëpërmjet SMB. Nëse keni qasje anonime, merrni kohën lokale, kohën e përdorimit, një listë të burimeve të përbashkëta dhe përdoruesve lokalë. Për përdoruesit e gjetur, kërkohet kërkimi automatik i fjalëkalimeve.

- Identifikoni listën e përdoruesve të integruar SSH përmes matjes së kohës së përgjigjes. Për përdoruesit e gjetur, kërkohet kërkimi automatik i fjalëkalimeve. Nëse regjistrimi nuk funksionon (nuk funksionon në të gjitha versionet), kërkimi shkon vetëm për rrënjë.

- Forca brutale automatike për HTTP Basic dhe Telnet. Duke pasur parasysh tiparet e protokollit telnet, mund të jenë false positives.

Ju mund të skanoni çdo objektiv, si në rrjetin lokal ashtu edhe në internet. Ju mund të specifikoni një listë të porteve për skanim: 192.168.1.1:80.443 ose një gamë të 192.168.1.1: 100-200. Ju mund të specifikoni një varg adresa për skanim: 192.168.1.1-192.168.3.255.

Për një rezultat më të saktë, vetëm 3 hostë mund të skanohen në një kohë. Fjalë për fjalë në minutën e fundit, kontrollet për të dhënat nga certifikatat SSL u shtuan, për shembull, në qoftë se fjala ubiquiti ndodh dhe 22 port është hapur, atëherë roboti brënda SSH përdoruesit ubnt do të fillojë automatikisht. E njëjta gjë për një palë gjëndrra Zyxel me administratorin e përdoruesit. Për lirimin e parë të skanerit, funksioni është i mjaftueshëm dhe nuk debugohet keq.

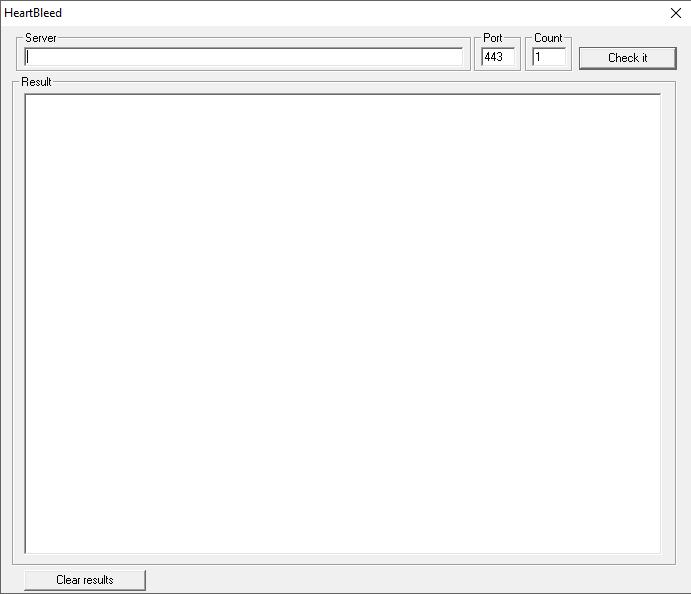

Përdorimi i HeartBleed

Provon nëse objektivi është i prekshëm ndaj HeartBleed. Nëse objektivi është i prekshëm, atëherë shfrytëzon këtë dobësi - ajo merr disa nga përmbajtjet e RAM-it të hostit të largët.

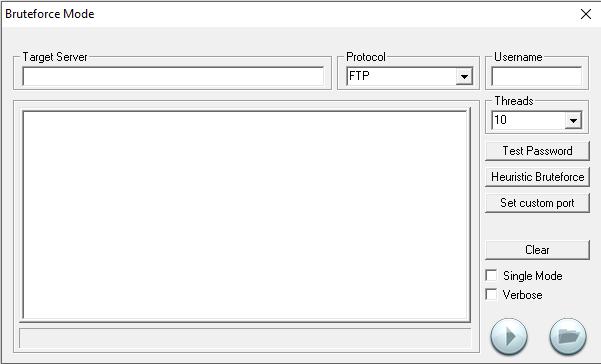

Modaliteti i Brutalitetit

Ai mbështet sulmin brutal-fuqi, brutale për protokollet e mëposhtme të rrjetit:

- POP3 TLS

- SMTP TLS

- HTTP Basic

- Post HTTP

- Telnet

- VMware

Ju mund të specifikoni numrin e temave në të cilat kredencialet do të kontrollohen.

Kur ndodh një kohë e caktuar, fjala aktiv rifillon nga e njëjta vendndodhje dhe vazhdon procesi i regjistrimit.

Nuk është Modaliteti Single, që tregon se çdo palë e re identifikimi: fjalëkalimi duhet të kontrollohet me instalimin e një lidhjeje të re, për disa protokolle kjo lejon rritjen e shpejtësisë së punës. Regjistri i punës është i ruajtur brute.txt.

Funksionet ARP

Përveç shkrirjes ARP dhe skanimit ARP, ekzistojnë disa funksione të tjera që lidhen me protokollin ARP. Dy prej tyre janë dhënë në butona të veçanta të kolonës së djathtë në dritaren e programit:

- ARP Watch: Shërbimi i monitorimit personal i ndërtuar për ARP. Ju duhet të filloni duke kryer një skanim ARP për të populluar listën e adresave MAC të besuara ("të pastra"). Nëse dikush përpiqet të helmojë cache tuaj arp, do të shfaqet një mesazh paralajmërues.

- ARP Cage: izolon adresën IP të synuar nga hostë të tjerë lokalë duke spoofing shënimet e tabelës arp.

Shembuj të lëshimit të Intercepter-NG

Si për të drejtuar MiTM në Intercepter-NG

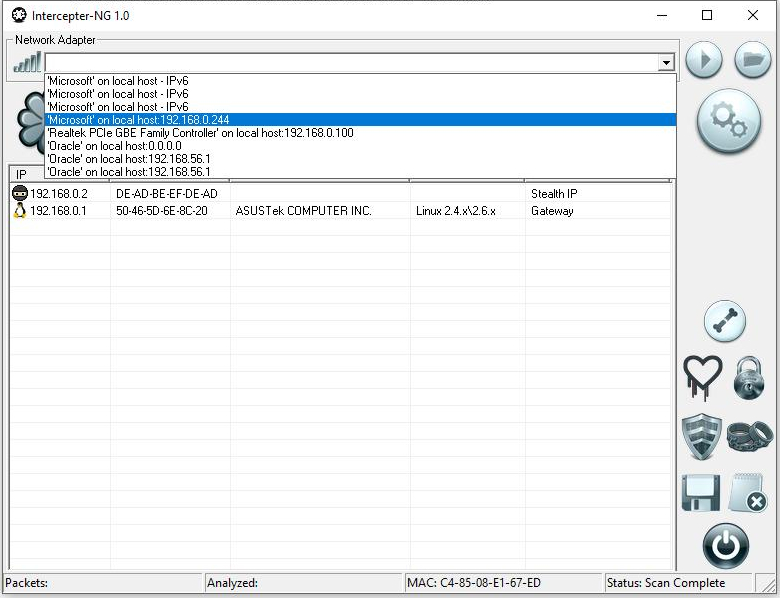

Filloni duke zgjedhur përshtatësin e rrjetit ( Adaptori i Rrjetit):

Klikoni me të djathtën në tabelën e zbrazët dhe përzgjidhni Smart Scan:

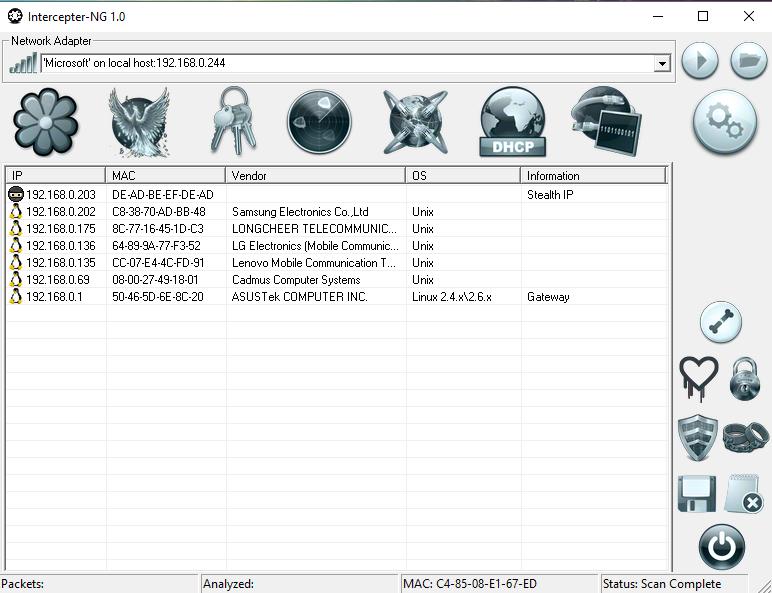

Një listë e qëllimeve do të shfaqet:

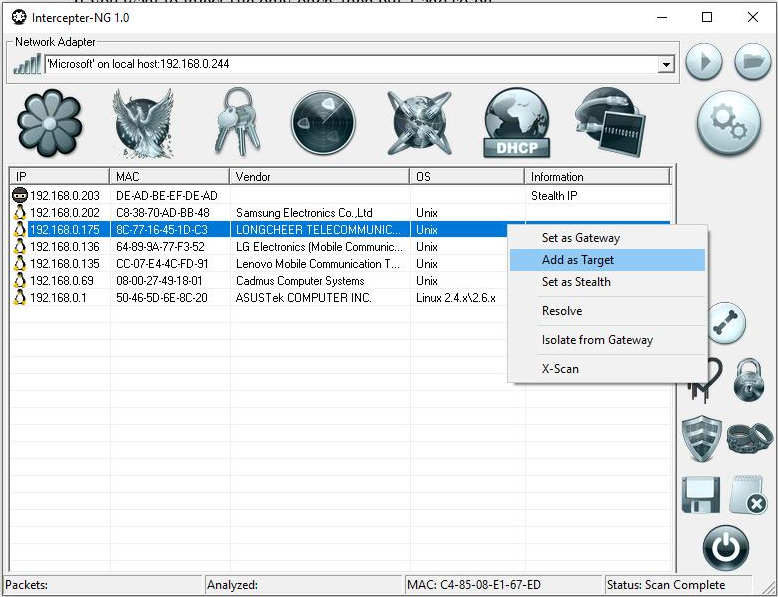

Shto dëshirën si qëllime ( Shto si destinacion):

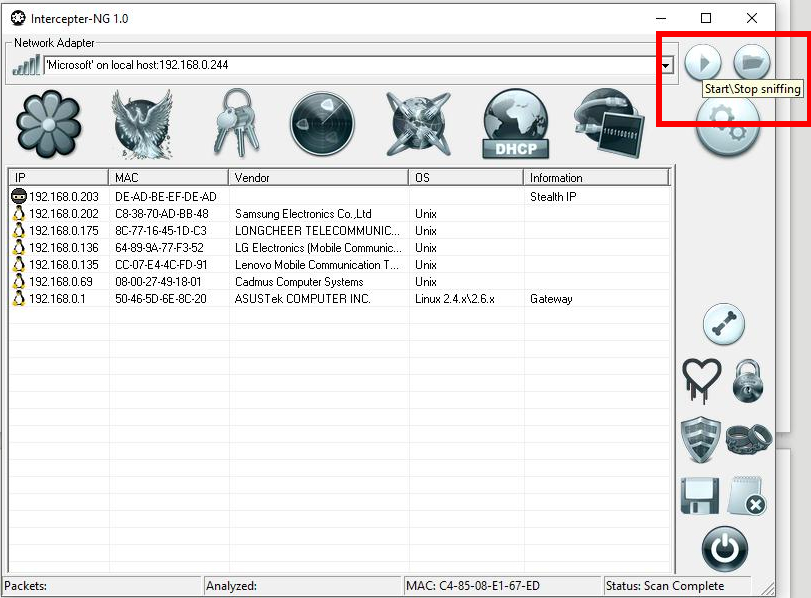

Për të filluar nuhatjen, klikoni ikonën përkatëse:

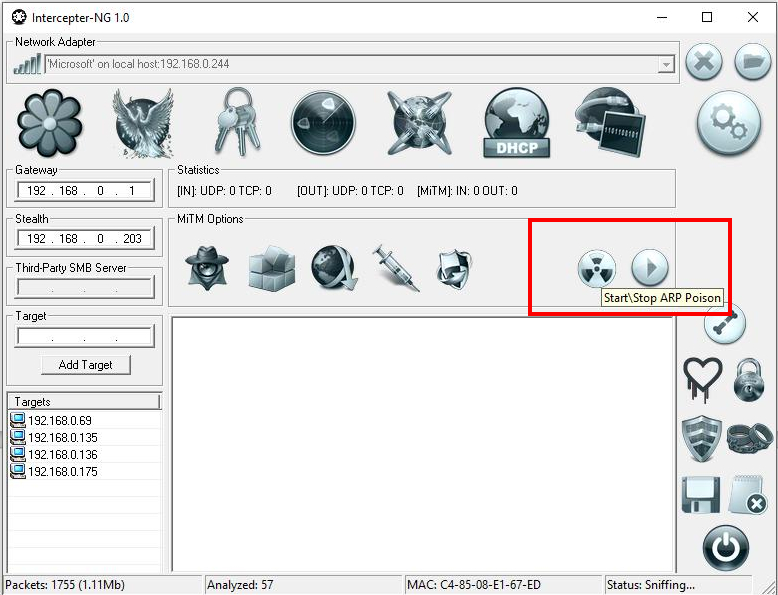

Kliko tab Modaliteti MiTM (kjo është një glob me litarët patch) dhe klikoni ikonën ARP Poison (simbol i rrezikut të rrezatimit):

Në skedën Modaliteti i fjalëkalimeve (simbol - një tufë çelësash), do të shfaqen kredencialet e kapura:

Puna me Wi-Fi dhe puna me Ethernet

Kur punoni me lidhje Wi-Fi ose me tela, nuk ka dallime, por ju duhet të kaloni në mënyrën e dëshiruar duke klikuar ikonën:

![]()

Analiza jashtë linje e skedarëve të kapjes së PCAP

Ka shumë mundësi që mund të ngadalësojnë ose shpejtojnë kohën e analizës.

- Për të filluar, nëse keni nevojë të lexoni një skedar .pcap të madh, atëherë fikni " Zgjidhë".

- Nëse your.pcap përmban fotografi të mëdha dhe Ringjallja është aktivizuar, shpejtësia mund të bjerë. Zgjidhja është të vendosni një kufi në madhësinë maksimale të skedarëve për shërim.

- Nëse nuk keni nevojë të rindërtoheni ndonjë gjë, atëherë çaktivizoni këtë opsion në cilësimet. Shpejtësia do të rritet.

- Nëse keni nevojë të analizoni vetëm një protokoll të caktuar, për shembull, ICQ \\ AIM ose vetëm HTTP, atëherë instaloni filtrin e duhur " filtër pcap"nga MODE RAW: port tcp xxx, ku xXXËshtë numri i portit të protokollit tuaj.

- Ju mund të ngarkoni më shumë se një kapje për analiza. Në Dialogu i hapur zgjidhni disa skedarë, të gjitha prej tyre do të analizohen nga ana e tyre.

Instalimi i Intercepter-NG

Instalimi në Linux Kali

Ka dy udhëzime zyrtare për drejtimin e Intercepter-NG Linux. përshkruan nisjen e versionit të konsolës në Linux, kur testimi nuk arriti të arrinte një rezultat pozitiv.

Zhvillimi i vendit - interceptuesi i narkotikëve. Kjo është një nga shërbimet më të avancuara për të kapur trafikun, mesazhet dhe fjalëkalimet / hashët në dispozicion në aksesin publik. Çfarë mund? Në radhë të parë, për të kapur fjalëkalimet dhe hashes për protokollet e mëposhtme: ICQ, IRC, AIM, FTP, IMAP, POP3, SMTP, LDAP, BNC, çorape, HTTP, NNTP, CVS, Telnet, MRA, DC ++, VNC, MySQL, Oracle. Një tjetër funksionalitet i rëndësishëm - kap një shumëllojshmëri të mesazheve me një ekran të dialogut në kohë reale. Por kjo listë nuk është e rëndësishme, sepse Intercepter pothuajse i vetmi mjet që mbështet Unicode, dhe për këtë arsye të saktë tregon cirilik ku është e nevojshme! Po, dhe çfarë duhet të pranuar, kjo listë është e vështirë e plotë: edhe Gtalk zbuluar mesazhe (Protokolli i ndërtuar mbi Jabber), dhe Mail.Agent që mund të jetë shumë e rëndësishme. Në arsenalin ka shumë teknologji vrasëse: cila është e vetmja mënyrë "eXtreme". Narkoman është e mjaftueshme për të vendosur rrjetin e synuar, pa një port - Intercepter-NG do të hetoj gjithë trafikun dhe automatikisht "kapur" paketa që lidhen me këtë protokoll (duke analizuar përmbajtjen e tyre). Ky funksion është i dobishëm për identifikimin e serverëve Proxy dhe FTP (shërbimet e tjera punojnë me portat pak a shumë të parashikueshme). Gjithsesi, ju mund të shihni të gjithë trafikun në formë të pastër (të papërpunuara), por ju mund të bëni jetën tuaj më të lehtë duke vënë në disa shfaqet rregullat përmbajtje. Trafiku Swagged mund të ruhen në PCAP-format (de facto standarde në mesin e Sniffers) dhe nënshtruar analizave të mëtejshme, të tilla si Wireshark. Veç kësaj, narkomanja në vetvete ka të gjitha përgatitjet për analizë offline. Mbështet aftësinë për të kapur të trafikut nga distanca përmes RPCAP-daemon, është instaluar zakonisht në portë LAN dhe plaçkitjen të gjithë trafikun në input / output në botë "e jashtme". Meqë portat shpesh rrotullohen nën Linux ose xBSD, demoni RPCAP është shumë i dobishëm. Përveç funksioneve thjesht sniffer, programi ka një grup karakteristikash shumë joshëse. Le të fillojmë me zbulimin banal të nyjeve në rrjet, që kryhet duke mos skanuar në mënyrë të hapur adresat IP. Në rangun e duhur, Intercepter dërgon një kërkesë transmetimi ARP, duke kërkuar që të gjitha nyjet që e marrin atë të dërgojnë adresat e tyre IP. Dhe Intercepter-NG është në gjendje të zbulojë sniffers të tjera. DHCP DISCOVERY ju lejon të kërkoni për serverë DHCP. Një MAC-Reprogrammer i integruar ju lejon të ndryshoni shpejt adresën MAC. Unë nuk jam duke folur për modulin ARP POISON - kjo është një çështje sigurisht.

Përshëndetni të gjithë ata që lexojnë artikullin.

Ai përshkroi si të kapur fjalëkalimet dhe cookies brenda rrjetit duke përdorur programin Intercepter-ng.

Disa u pyetën për të treguar më shumë për funksionalitetin, të tjerët i kërkoi për të parë më shumë opsione, dikush e pyeti të marrin në konsideratë versionin e fundit (aktualisht version 0.9.10 relevante.

Unë kisha për të marr pasme time dembel, dhe të fillojnë të studiojnë të gjithë materialin gjetur pak.

Duke filluar të shkruaj një projekt, kuptova se një artikull është i domosdoshëm. Prandaj, sot do të ketë vetëm një teori, një përshkrim të disa funksioneve dhe mënyrave të Intercepter-ng. Brenda dy apo tri ditësh unë do të shkruaj asgjë të punës me programin në praktikë, dhe pastaj do të jetë një video pak (për ata që janë kaq të lehtë për të mësuar).

Them menjëherë - nuk kam njohuri të thella teknike, prandaj shkruaj me fjalë të thjeshta dhe është e qartë për njerëzit e zakonshëm. Nëse vëreni një pasaktësi në përshkrimet e mia, ose keni diçka për të shtuar, shkruani në komentet.

Unë nuk mund ta përshkruaj çdo funksion, vetëm atë që mund të gjej.

Ne vazhdojmë të shqyrtojmë pacientin.

Intercepter-ng. Mjet i hackerit të pentersit.

Funksionaliteti (vetëm një pjesë e vogël e të gjitha mundësive).

Konsideroni mënyrat dhe butonat.

1 - Zgjidhni ndërfaqen përmes së cilës ju jeni lidhur me routerin (ikona në të majtë kalon në modalitetin Wi-Fi ose Wired, zgjidhni tuajën).

2 — Lajmëtarët mode. Funksioni i përgjimit të ICQ \\ AIM \\ JABBERreports. Mendoj se është e parëndësishme këto ditë, kështu që nuk do të merret parasysh.

3. — Modaliteti i Resurimit Mënyra e rikuperimit. Kur viktima shfleton faqet, ka fotografi, fotografi, disa faqe HTML dhe kështu me radhë. Ata janë të shpëtuar dhe ju (nuk mund të mbahen të gjitha ose pjesërisht). Ndoshta dikush do të jetë mënyrë e dobishme për analiza.

4. - Modaliteti i fjalëkalimeve - Cookies janë shfaqur këtu, me fjalëkalimet fat të hyrë nga viktima dhe faqet e vizituara. Kur protokolli Https është shpesh i gjithë vjen në hiç dhe me fat vetëm biskotat do të bien. Por në sajë të disa cilësimeve, ndonjëherë ju mund të merrni rreth (për këtë më vonë).

5 .. Këtu do të kërkojmë viktimat tona. Për ta bërë këtë, klikoni me të djathtën në dritare dhe përzgjidhni Smart scan.

Shfaqen të gjitha pajisjet në rrjet dhe OS e tyre e përafërt.

IP vjedhurazi është IP-ja juaj e fshehur, nën të cilën ju fshiheni në punë.

Le të shqyrtojmë mënyrën në më shumë detaje

Nëse ju shtypni «Promisc zbulimin» shfaqet pajisjen kanë gjasa për të kapur të trafikut (shpesh i gabuar) ... kujdes, sepse ajo mund të tregojnë se router juaj është gjithashtu një interceptorëve.

Kur klikoni mbi një IP të veçantë, mund të shtoni një viktimë te Nat (Shto në nat) për t'u angazhuar më tej në përgjimin.

Gjithashtu, nëse zgjidhni "Portat e skanimit", mund të skanoni portat e hapura. Deri në Nmap funksionon shumë, por nëse në dorë vetëm ky program do të zbresë.

Asgjë më interesante këtu.

6. Mënyra Nat. Nat mode - Mënyra kryesore në të cilën do të punojmë. Këtu, kryhen përgatitjet bazë dhe sulmet ARP.

Në këtë artikull, unë nuk do të përqëndrohet, ne do të shqyrtojmë në të ardhshëm.

7. Modaliteti DHCP. Mënyra DHCP - Ju lejon të ngrini serverin DHCP brenda rrjetit. Unë nuk punoja me këtë regjim dhe nuk mund të sugjeroj asgjë për këtë.

8. Modaliteti RAW - Regjimi i papërpunuar. Distanca e ngjashme me programin Wireshark. Tregon aktivitetin kryesor në rrjet. Ndonjëherë ju mund të kapni diçka interesante, nëse dini çfarë duhet të kërkoni.

9 .. Cilësimet e programit Intercepter-ng. Pjesë e rëndësishme, prandaj ne do të shqyrtojmë më në detaje.

Bllokohet në tabaka - Kur programi minimizohet, një fjalëkalim do të vendoset në tabaka. Fjalëkalimi i parazgjedhur është 4553.

Ruaj sesionin - kursen automatikisht raportet në skedarët PCAP për studime dhe analiza të mëtejshme.

imoral "Regjimi i çrregullt". Kur aktivizohet, programi lexon të gjitha paketat. Nëse nuk është i instaluar, lexon vetëm paketat që dërgohen në ndërfaqen e specifikuar. Jo çdo modul Wi-Fi mund të funksionojë me të. Unë nuk kam asnjë ide se pse ai ka nevojë për të, ai nuk e vërente dallimin me të dhe pa atë.

AutoSave. Ruan automatikisht raportet në formatin e tekstit, në dosjen rrënjë me programin.

Shiko grid. Shiko si tabela. Nëse fikni, raportet brenda programit do të shkojnë në listë. Shihni se si është më i përshtatshëm, me ose pa të.

Vrasësi i Ios dhe vrasësi Cookie. Pothuajse identike. Killer vrasës është dizajnuar për të siguruar që nëse viktima tashmë ka ruajtur fjalëkalimin në faqe, doli nga faqja dhe duhet të ri-hyjë në të dhe për këtë arsye ju do të merrni një fjalëkalim. Ios vrasësi është projektuar për Iphone dhe Ipad, kështu që viktima është jashtë programeve sociale (VK, facebook, Icloud dhe kështu me radhë).

Downgrade e Kerberos.Kerberos është një protokoll rrjeti, një nga llojet e autentikimit. Në sajë të funksionit, duke përdorur smb hijaking, ju mund ta anashkaloni këtë mbrojtje. Ne nuk kemi takuar një protokoll të tillë, kështu që ne nuk do ta konsiderojmë atë.

HSTS. Chip interesant që kalon HSTs nga versioni i fundit, por jo mjaft i qëndrueshëm. Linja e fundit është që shumë vende kalojnë automatikisht nga Http në protokollin Https të sigurt, gjë që na pengon të marrim të dhëna. Shiriti SSl nuk mbulon gjithmonë, kështu që ky funksion nganjëherë mund të ndihmojë. Nuk do ta përshkruaj parimin (mund ta gjeni në një shpërndarës).

E vetmja gjë që ju nevojitet në dosjen e programit është të krijoni domenin e domosdoshëm në dosjen e misc \\ hsts.txt. Disa nga ato të njohura tashmë janë atje. Fundi është që ju duhet të caktoni një letër në domenin kryesor. Për shembull vk.com:vvk.com ose ok.ru:oks.ru dhe kështu me radhë.

Programi do të zëvendësojë faqen e autorizuar të autorizimit në vend, në një të pavlerë, por autorizimi Ip vazhdon të jetë si kryesor.

Në shembullin e saj, ai punon ndonjëherë, por më mirë se asgjë. Eksperiment në përgjithësi.

Konfigurimi Wpad. Futni WPAD-WebProxy Auto-Discovery ose mundësoni proxy standarde WPP. Për ta aktivizuar atë, në regjimin Nat, kontrolloni kutinë e kontrollit të Wpad mitm.

Në mënyrën e regjimit Exppert (ikona e planetit), ne mund të jemi të interesuar në shenjën e ARP Auto helmuese. Dmth kur njerëzit lidhen me rrjetin, ato automatikisht do të shtohen në regjimin nat.

Në seksionin Settings, nuk ka asgjë më tepër për t'u marrë parasysh, kështu që vazhdoni.

10. - Përdorni HeartBleed - kërkimi i cenueshmërisë HeartBleed.

11. - Modaliteti Bruteforce - Brutus i disa protokolleve të qëllimit. Ju duhet ta dini emrin e përdoruesit. Fjalëkalimet për bruto janë në program dhe ju mund të përdorni fjalorin tuaj.

12. ARP watch - Në këtë regjim mund të shihni nëse sulmi ARP (trafiku, etj.) Në rast të sulmeve, në regjimin Nat, një paralajmërim do të shfaqet në kohën e duhur.

13. ARP Cage - qeliza Arp. Izolon mikpritësin. Përcjell viktimën në një tjetër IP. Është e dobishme kur të pezulloni spamin që po largohet dhe kështu me radhë.

Kjo është e gjitha informacioni që mund të gjej dhe të çmontoj.

Pak për regjimin Nat.

Meqë të gjithë puna kryesore do të zhvillohet drejtpërsëdrejti përmes këtij regjimi, do të përpiqem ta përshkruaj atë me të cilën do të përballemi.

Router's IP - direkt në routerin IP në të cilin është i lidhur. Është përcaktuar automatikisht kur kryeni një skanim Smart në regjimin e skanimit.

Vjedhje Ip - Ip fshehur tuaj.

Nat cliens - këtu shfaqen "Viktimat" të sulmuara.

Opsionet e Mitm.

Configure mitms - Këtu sulmet kryesore Mitm janë të ndezur / fikur.

![]()

Do të shqyrtoj dy: SSL Mitm dhe SSL Strip.

SSL mitm - Një teknikë që zëvendëson certifikatat për viktimën.

Kërkohet kur të dhënat përgjohen. Për fat të keq, shumë shfletues dhe klientë në telefonat celularë kanë mësuar të bllokojnë ato, duke na paralajmëruar ose duke mos lejuar që të shkojmë në internet.

Ssl Strip - Gjithashtu një funksion që ne shpesh kemi nevojë. Është SSL më e fshehur. "Heshtur" teknikë për të kapur lidhjet HTTPS. Nuk ka asnjë certifikatë zëvendësimi, prandaj është më e vështirë të llogaritet dhe nuk ka paralajmërime për problemet e sigurisë. Kërkohet kur përdorim vrasësin Cookie. kur duhet të kalojmë dosjen e viktimës dhe kështu me radhë. Le të bëjmë një vështrim më të afërt në artikullin vijues.

Ndërrimi i trafikut - zëvendësimi i trafikut. Funksionalitet i padobishëm për argëtim. Zëvendësimi i kërkesës Http ndaj viktimës (për shembull, një person dëshiron të shkoj në një vend dhe t'ia përcjellë atë një tjetri). Por kjo nuk është e gjitha e qetë, më shumë detaje në artikullin vijues.

Konfiguro injeksion http - këtu ne kemi ngritur viktimën për të shkarkuar dosjen që na nevojitet. Mund të jetë një fotografi, skedë ose program i pasigurt. Më shumë detaje në artikullin vijues.

Fillimi i helmit arp dhe butonat Start nat fillojnë sulmet tona. Kur fillon helmi ARP aktivizohet, i dyti aktivizohet menjëherë. Por, para se ta aktivizoni, është e nevojshme të mundësoni - Filloni të nuhatni në krye, pranë zgjedhjes së ndërfaqes së routerit.

Kjo është në të vërtetë të gjitha në këtë artikull, unë jam i habitur në fragmente nëse keni lexuar deri tani. Nëse ka diçka për të rregulluar, ose për të plotësuar shkruaj në komentet, dhe unë do të vënë atë në artikull.

Një nga këto ditë unë tashmë do të mendoj të punoj me Intercepter-ng në praktikë. Pra, qëndroni me ne dhe ju shohim përsëri.

Dhe mos harro - Vëllai i madh po të sheh!

Me kënaqësi të madhe dëshiroj të paraqes një version të ri të Intercepter-NG 0.9.10, i cili, sipas mendimit tim, zgjeron në masë të madhe fushën e mjetit. Ky rishikim do të paraqitet jo si një listë e thatë e inovacioneve, por më tepër si një përshkrim i vektorëve të rinj të sulmeve, së bashku me një numër të detajeve teknike dhe elementëve të hack-story. Le të fillojmë ...

Skanimi i rrjetit

Si gjithmonë, janë bërë shumë korrigjime dhe përmirësime të vogla, të cilat nuk kanë kuptim për t'u listuar.

Kush e përdor shpesh këtë mjet e di që një nga mënyrat kryesore është modaliteti i skanimit të rrjetit dhe në veçanti funksioni Smart Scan. Për informacionin tashmë të njohur rreth IP dhe adresave MAC, prodhuesit e kartës së rrjetit dhe sistemit operativ, u shtua emri i kompjuterit.

Për intervalin e njëjtë kohor, tani mund të gjeni edhe emrin Netbios ose emrin e pajisjes që funksionon me iOS.

Për tretës fundit përdorur raportin mDNS, në bazë të cilit vepron Apple "ovsky Bonjour Protokolli. All marrë emrat janë ruajtur tani në dosjen cache dhe nëse skanon pasuese për çfarëdo arsye, emri i informacionit pritës nuk është marrë në mënyrë dinamike, ajo do të merret nga Në këtë mënyrë, mund të shtoni vetëm 1 mbajtës në listën e synuar dhe Interceptteri do të skanojë rrjetin me një interval të caktuar dhe automatik shtoni qëllime të reja.

Modaliteti i Brutalitetit

Në këtë mënyrë, është shtuar përkrahja e TLS për protokollet SMTP dhe POP3, si dhe goditja e autorizimit TELNET.

Tani, kur ndodh një kohë, fjala aktiv rifillohet nga e njëjta vendndodhje dhe procesi i regjistrimit vazhdon.

Kishte një Modë të Vetme, që tregon se çdo çift i ri L \\ P duhet të kontrollohet me instalimin e një lidhjeje të re, për disa protokolle kjo lejon rritjen e shpejtësisë së punës. Regjistri i punës ruhet në brute.txt.

Ndryshuesi i trafikut

Më shumë se një herë kishte kërkesa për të zbatuar funksionin e zëvendësimit të trafikut dhe ata nuk shkuan pa u dëgjuar, por nuk gëzohen para kohe.

Në pyetjen kundër: "Përse pikërisht keni nevojë për këtë mundësi?" Disa përdorues e kanë të vështirë të përgjigjen ose thanë se ishte shaka për të ndryshuar fjalët në trafikun e uebit. Dhe për të mos i shpjeguar çdo shakaje pse rezultati nuk gjithmonë justifikon pritjet, ju mund të zëvendësoni të dhënat vetëm me madhësi të barabartë, pa ndryshuar kohëzgjatjen e paketave. Kufizimi nuk ka të bëjë aspak me problemet e zbatimit teknik, nuk ka vështirësi në rrëzimin e kornizave ethernet me rillogaritjen e fushave përkatëse TCP. Të gjitha mbështetet në protokollet e aplikimit. Le të shqyrtojmë një shembull me HTTP.

Le të themi që faqja e shfletuesit hapet site.com/file.txt, i cili përmban vargun "12345". Në përgjigje të kërkesës GET, serveri do të kthejë një header HTTP që tregon gjatësinë e të dhënave të transmetuara - Gjatësia e përmbajtjes: 5. Çfarë ndodh nëse zëvendësojmë "12345" me "12356"? Shfletuesi do të shkarkoni vetëm 5 bytes, duke hedhur shtimin e "6", dhe në qoftë se ne të zvogëluar madhësinë e të dhënave, duke zëvendësuar "12345" për "1234", shfletuesi do të marrë vetëm 4 bytes dhe do të presë një tjetër 1 bajt deri në server derisa lidhja do të thyejnë në timeout. Kjo është arsyeja pse kjo kufizim madhësie është bërë. Ju mund të ndryshoni të dyja të dhënat e tekstit dhe sintaksën binare për modelet binare si në C - "\\ x01 \\ x02 \\ x03".

Nëse keni nevojë për një zëvendësim në trafikun HTTP, atëherë opsioni "Disable HTTP gzip encoding" duhet të aktivizohet në cilësimet.

HSTS Spoofing

Siç është premtuar, ka pasur një anashkalim të HSTS në kryerjen e SSL Strip. Teknika e shmangies është relativisht e thjeshtë, por është në zbatim që ekzistojnë disa vështirësi, prandaj mos prisni ndonjë rezultat të veçantë. Le të shqyrtojmë një shembull në Yandex Mail duke përdorur shfletuesin Chrome. Nëse shkon në ya.ru , atëherë në këndin e djathtë të sipërm do të jetë lidhja https "Login to mail", me të cilën SSL Strip lehtë mund të përballojë. Tjetra, hapet një formë autorizimi, ku metoda POST i kalon të dhënat në passport.yandex.ru . Edhe "heqja" e autorizimit https do të ndodhë në SSL, sepse host passport.yandex.ru është përfshirë në listën e kromit të paracaktuar. Në mënyrë që ende ndërpres dhënat ne kemi nevojë për të zëvendësuar emrin passport.yandex.ru të presë për disa të tjera, në mënyrë që shfletuesi nuk ka gjetur se ky burim duhet të marrë pjesë në mënyrë strikte me anë të një lidhje të sigurt. Për shembull, ju mund të zëvendësoni passport.yandex.ru me paszport.yandex.ru, me ç'rast të dhënat do të dërgohen në formë të qartë për emrin e ndryshuar të domain-it. Por që atëherë një domain i tillë - paszport.yandex.ru nuk ekziston, kërkohet gjithashtu që të bëhet DNS Spoofing, dmth. klienti në zgjidhjen e paszport.yandex.ru duhet të marrë në përgjigje adresën origjinale të ip nga passport.yandex.ru. Kjo procedurë është e automatizuar dhe nuk kërkon ndërhyrje shtesë të përdoruesit gjatë sulmit. E vetmja gjë që kërkohet është që të bëhet një listë e zëvendësimeve në misc \\ hsts.txt paraprakisht. By default, ka disa shënime për yandex, gmail, facebook, yahoo. Është e rëndësishme të kuptoni se kjo teknikë zvarritjeje nuk do t'ju lejojë të kapni një sesion ose autorizim nëse përdoruesi hyn në facebook.com në shfletuesin, sepse shfletuesi menjëherë hap një version të sigurt të faqes. Në këtë rast, sulmi është i mundur vetëm nëse lidhja me facebook.com është marrë nga një burim tjetër, për shembull, kur hyni në facebook google.com . Një problem i madh në zbatimin e sulmit mund të vërehet logjikën paparashikueshme e vendeve me nënfaqet e tyre dhe përmban web-kod, i cili mund të shfuqizojë çdo përpjekje

anashkalojë HSTS. Kjo është arsyeja pse ju nuk duhet të shtoni ndonjë vend në listë, madje edhe domenet e pranishme në Intercepter-NG kanë veçoritë e tyre me parazgjedhje dhe punojnë si duhet jo gjithmonë. Ndërtimi i patericave për secilën burim nuk dëshiron fare, ndoshta në të ardhmen disa përmirësime universale do të futen, por për momentin, siç thonë ata, siç është.

Një tjetër detaj në zbatimin aktual për DNS Spoofing "dhe server DNS, ju keni nevojë për të gjetur nuk është në rrjetin lokal të jetë në gjendje për të parë kërkesat DNS për portë dhe për t'iu përgjigjur atyre në mënyrë të përshtatshme.

Është e rëndësishme të theksohet se versioni i ri përmirësuar ndjeshëm punën e SSL Strip vetë.

Shkarkim i detyruar dhe JS Inject

Të dy inovacionet lidhen me mënyrën HTTP Injection. Në rusisht Download Forced mund të përkthehet si "upload detyruar", sepse kjo është ajo që ndodh në anën e qëllimit gjatë surfing web. Kur hyni në faqe, sugjerohet të shkarkoni skedarin e specifikuar nga sulmuesi, në varësi të cilësimeve të shfletuesit, mund të shkarkohet në mënyrë të pavarur dhe përdoruesi do të zgjedhë, fillojeni apo jo.

Siç e dini, mund të shtoni një skedar .exe në ngarkimin e detyruar, me përmbajtje arbitrare dhe burimi i kësaj skedari do të jetë faqja që aktualisht përdoruesi po viziton. Duke ditur se qëllimi do të hapë adobe.com, ju mund të lëshoni flashplayer.exe, dhe si burim i kësaj skedari do të përcaktohet adobe.com ose një nga nëndomainet e tij.

Pas një çështjeje të vetme, detyrimi është i fikur, duhet të klikoni sërish kutinë e duhur për ta rifutur.

JS Inject nuk është i pranishëm në mënyrë eksplicite midis kontrolleve, sepse në fakt ajo është më e zakonshme http injektuar, por me një ndryshim. Kur zëvendësoni një skedar me një tjetër, për shembull, pictures.jpg me atë të specifikuar, është pikërisht zëvendësimi i një përmbajtjeje me një tjetër. Zamena.js script kanë më shumë gjasa të prishin punën e burimeve, kështu që versioni i ri i js injektuar script nuk zëvendësojnë njëri-tjetrin, dhe bashkangjet atë me atë ekzistues, duke shtuar aftësinë për të zbatuar kodin shtesë pa ndikuar origjinal.

SSL MiTM

Qetësisht i afroheni risive më interesante. Versioni i ri rishkruhet plotësisht kodin për SSL MiTM. Tani punon shpejt dhe stabil. Gjithashtu, algoritmi për gjenerimin e certifikatave u ndryshua, u shtuan të dhëna shtesë të DNS-së dhe të gjitha certifikatat u nënshkruan me një çelës të vetëm (misc \\ server). Kjo do të thotë se duke shtuar këtë certifikatë vetë-nënshkruar në listën besuar në shënjestër kompjuter, ju mund të dëgjoni trafikut SSL për çdo burim (ku nuk ka SSL pinning). Funksioni Cookie Killer gjithashtu punon për lidhjet SSL. Zezë (misc \\ ssl_bl.txt) dhe listat e bardha (misc \\ ssl_wl.txt) janë shfaqur. Në to, mund të përjashtoni ose alternativisht të përcaktoni në mënyrë të ngurtë adresat IP ose domenet në të cilat duhet ose nuk duhet të përdorni SSL MiTM. Nëse specifikoni port shtesë ssl, nuk keni më nevojë të specifikoni llojin e leximit \\ shkruaj, vetëm specifikoni numrin e portit. I gjithë trafiku është shkruar në ssl_log.txt.

Rrëmbimi i Politikave të Grupit

Edhe njëherë SMB ka mbështetur derrin Microsoft, sepse në sajë të kësaj cenueshmërie, për rreth një orë e gjysmë, ju mund të përdorni çdo kompjuter në domenin (përveç kontrollorit të domenit). Në çfarë esence.

Çdo 90+ numra të rastit nga 0 deri në 30 minuta të anëtarëve të domain kërkojnë politika grupore nga DC. Kjo ndodh nëpërmjet SMB, duke hapur adresën e rrjetit \\\\ DC \\ SYSVOL \\ domain.name \\ Policies \\ UUID \\ gpt.ini.

Përmbajtja e kësaj skedari është:

Version = 12345

Ky numër është një version relativ i politikës aktuale të grupit. Nëse versioni nuk ka ndryshuar që nga azhurnimi i fundit, atëherë procesi i marrjes së politikave të grupit përfundon, por nëse versioni është i ndryshëm, atëherë duhet t'i përditësoni ato. Në këtë fazë, klienti kërkon CSE aktiv (zgjerime nga ana e klientit) nga domenin, i cili përfshin skedarë të ndryshëm të identifikimit, detyra për planifikuesin e kështu me radhë. Natyrisht, sulmuesi, pasi u ngrit në mes, mund të zëvendësojë një nga detyrat, të cilat gjenerohen nga kontrolluesi si skedar. Në këtë skenar, shfrytëzimi do të jetë shumë e thjeshtë, por të gjitha këto CSE me aftësi të kufizuara nga default dhe e vetmja gjë që ju mund të bëni - për të modifikuar regjistrit, sepse klienti kërkon një më shumë fotografi për të rinovuar politikat e grupit - e GptTmpl.inf, përmes të cilit ju mund të shtoni ose fshini një hyrje. Autorët e të dy artikujve vendosën të përdorin metodën e njohur - AppInit_Dll. Ne regjistruam ngarkesën e dll tonë nga rruga e rrjetit në çelësin e duhur të regjistrit, pas së cilës procesi i sapokrijuar në sistemin ekzekutoi kodin arbitrar. Por kjo metodë është e dobishme vetëm si një provë e konceptit, sepse AppInit_Dll është me aftësi të kufizuara me parazgjedhje për shumë vite. Në këtë drejtim, detyra ishte gjetja e një mënyre të ndryshme për ekzekutimin e kodit nga distanca, pa pasur nevojë të presin për rihapjen, si në rast të shtimit të autorunit të Runit kryesor.

Më kot kishte bërë një shumë të përpjekjeve në asnjë mënyrë për të arritur dëshiruar, ndërsa një njeri i mirë (thx njeriu) nuk është sugjeruar shumë interesante çelës i regjistrit të cilën unë nuk e kishte njohur më parë asgjë.

Ju mund të caktoni një debugger në një çelës për çdo skedar .exe. Për shembull, për të specifikuar se ju doni të hapur calc.exe nëpërmjet C: \\ rrugë \\ debuger.exe dhe sa më shpejt që ajo nisi një makinë llogaritëse - gjëja e parë për të hapur Rregullues, command line që do të jetë rruga për Calc "dhe ajo tashmë dukej pothuajse zgjidhje të gatshme, të jetë e mundur. ekzekutojë kodin pa pasur nevojë të reboot, megjithëse në kushte të caktuara. në këtë moment unë jam i kënaqur me kufizimin e pashmangshmërinë e pjesëmarrjes përdorues në procesin e qasjes, pra, në vend të makinës llogaritëse mund të ekzekutojë kodin duke e quajtur IE apo Chrome, ose çdo kërkesë tjetër, por një problem të ri . E Nëse shfrytëzuesi sulmuar nuk ka të drejta administrative, edhe pas marrjes së shell nuk ishte e mundur për të hequr një shtohet parë të regjistrit Rregullues, që do të thotë se pas ndërprerjes së sulmeve, apo kur ju reboot - operuar aplikimi nuk pushon së punuari, pasi zaspuflenny adresa e rrjetit me debuger.exe nuk ekzistonte.

Ishte e nevojshme të gjente një mënyrë për të mos marrë vetëm akses shell, por domosdoshmërisht me të drejta administratori. Mënjanimi i të gjitha vështirësive pasuese unë do të përshkruaj rezultatin. Pas marrjes së politikave të grupit, sistemi duhet t'i zbatojë ato, për këtë, svchost quhet dhe krijon një proces të ri taskhost.exe me të drejtat e SISTEMIT. Si debugger për taskhost.exe, dy haresa u vranë në të njëjtën kohë - ne nuk e morëm vetëm shell me të drejtat e SISTEMIT, por gjithashtu morëm atë menjëherë, pa asnjë ndërhyrje manuale nga përdoruesi. Sulmi është plotësisht i automatizuar, mund të zgjidhni një grup objektivash në të njëjtën kohë dhe brenda një gjysmë deri në dy orë për të marrë një sërë mbledhjesh aktive të predhave me të drejta maksimale. Për këtë, as nuk duhet të jeni anëtari më i domenit. E vetmja gjë që është e nevojshme është të mundësohet qasja në rrjet: Lejoni lejet e çdo personi të aplikojnë për përdoruesit anonim. Gjatë testimit, për të mos pritur një orë e gjysmë, mjafton të ekzekutosh gpupdate nga tastierë. Është kontrolluar në patched Windows 7 \\ 8.1 në domenet me serverat 2008R2 \\ 2012R2.

Cilat masa mbrojtëse? Microsoft lëshoi një copë toke për MS15-011, duke futur të ashtuquajturën UNC Hardened Access, i cili kërkon konfigurim manual. Një frazë interesante është e pranishme në gazetën:

"Përdorues që mund të operojnë me të drejta administrative administrative."

Siç u bë e qartë, kërcënimi është njësoj i lartë për çdo përdorues.

Pavarësisht potencialit të plotë të rrëmbimit të GP, më duket se një tjetër risi e këtij publikimi meriton vëmendje të veçantë ...

ëmbëlsirë

Ajo që do të diskutohet në fund nuk mund të quhet një funksion i ri. Përkundrazi, është një vektor sulm që hapet kur një numër i zgjidhjeve ekzistuese përdoren së bashku në Intercepter-NG.

Theksi në këtë rast është në rrjetet pa tela dhe pajisjet mobile, në veçanti, nën menaxhimin e iOS - Iphone dhe Ipad's. Gjithkush e di se helmi elementar i arp i këtyre pajisjeve praktikisht nuk jep asgjë. Ndjekja e cookies nga faqet e hapura në shfletues është ndoshta e vetmja gjë që mund të llogaritet, sepse në shumicën e rasteve, përdoruesi punon përmes aplikacioneve të pronarit nga shërbime të ndryshme, ku komunikimi me serverin bëhet përmes SSL. Edhe nëse përpiqesh të presësh SSL MiTM, nuk do të funksionojë, aplikacionet thjesht do të ndalojnë të punojnë me një certifikatë të pabesueshme. Prandaj, besohet se nga një përgjim rrjeti, telefonat dhe tabletat janë mjaft të mbrojtur mirë nga default.

Por imagjinoni situatën e mëposhtme, përdoruesi mesatar ulet në aplikacionin e Instagram dhe skanon kasetën.

Papritmas, aplikimi ndalesa të punës, duke u ankuar për mungesën e lidhjes dhe përdoruesi hap instagram.com e shfletuesit ku alarm pops up me tekst "të vazhdojë të punojë në instagram.com instaluar një certifikatë të re të sigurisë" dhe pastaj të mbyllur mesazhin, ju jeni të nxitet për të instaluar një certifikatë të re. zhvillime të mëtejshme natyrisht varet nga përdoruesit, por shanset janë që ai ende të krijojë certifikimi i propozuar është mjaft e lartë, për shkak se situata është mjaft bindës: drejtuar më zbatimin, vizitoi vendin dhe pa nevojën për të rinovuar paralajmërimin ka qenë i përditësuar - ai ka punuar, por në fakt Sulmuesi e zëvendësoi certifikatën e tij dhe tani lexon të gjithë trafikun SSL. Futja e Forced Download, JS Inject dhe SSM MiTM qëndrueshme funksionojnë na lejojnë të zbatojmë një skenar të ngjashëm në dy pika:

1. Do.js inject me futjen e alarmit ("Ju lutemi instaloni certifikatën e re për% domain%.");

Modeli% domain% do të zëvendësohet për emrin e faqes në të cilën ndodhi injektimi.

2. Forconi shkarkimin e misc \\ server.crt - certifikatën e rrënjës në Intercepter-NG.

3. Aktivizo SSL MiTM (si dhe shiritin SSL për funksionimin e injektimeve).

4. Pas nisjes së sulmit në pajisjen e synuar, lidhjet SSL do të ndërpresin punën dhe një alarm me një certifikatë do të lëshohet në shfletuesin.

Ekziston një pyetje logjike, çka të bëhet me trafikun SSL, përveç përgjimit pasiv të sesioneve të krijuara tashmë. Ndihma vjen Cookie Killer, e cila funksionon mirë, për shembull, në aplikacionin Facebook.

Nuk është iCloud në iOS dhe grail i saj i shenjtë - iCloud, por rivendosja e cookie nuk ndihmon për rivendosjen e seancës. Kjo është për iCloud, si dhe Instagram dhe VK, iOS Killer tipar është shtuar, e cila Rivendos seancën dhe lejon këto aplikacione për të kapur reauthorization. Ky fokus nuk mund të bëhet me AppStore, sepse atje, me sa duket, përdoret SSL Pinning. Ky vektor është testuar në iOS 5 \\ 6 dhe 8.4.

Planet kishin për të shtuar aftësinë për të krijuar përdorues në mënyrë të pavarur në LUA ose përmes plug-it të DLL-së, por duke gjykuar nga reagimi i përdoruesve me interes real, askush tjetër. Versioni i ri do të ngjarë vitin e ardhshëm, ndoshta në vjeshtë do të jetë një përmirësim funksional Intercepter-NG për Android. Pyetjet, reagimet, kërkesat e tipareve janë gjithmonë të mirëseardhura. Kjo është e gjitha.

Demonstrimi i veçorive të reja është paraqitur në video.

Kontaktet e Projektit:

Faqja e internetit: sniff.su

Mail: [email protected]

blog:

Si ta ndryshoni emrin e përdoruesit në Windows XP

Si ta ndryshoni emrin e përdoruesit në Windows XP Cila është shpejtësia e internetit?

Cila është shpejtësia e internetit? Si të lidhni wifi në një kompjuter portativ

Si të lidhni wifi në një kompjuter portativ