Si për të gjetur fjalëkalimin nga wi fi fqinj përmes android. Si të lidheni me Wi-Fi, nëse nuk e dini fjalëkalimin

Një nga çështjet më të rëndësishme të administrimit deri më sot mbetet problemi i sigurisë sisteme operative. Ne vendosëm t'i kushtohemi temës së sotme pyetjes se si të hackojmë Wi Fi-në me qëllim që të tregojmë se cilat dobësi mund të jenë dhe se si të mbrohen nga ndërhyrës.

Si të thyesh një fjalëkalim Wi-Fi

Në përgjithësi, metoda për të cilën do të flas për tani nuk është hakim, quhet Wifiphisher (Wi-Fi-fishing) dhe ju jep pothuajse një qind për qind garanci për marrjen e një fjalëkalimi nga Wi-Fi.

Si funksionon. Kuptimi i metodës është si vijon: sulmuesi krijon një pikë hyrjeje të rreme me deauthentication pasuese të përdoruesit të sulmuar nga pika e tij Wi-Fi. Pas kësaj, përdoruesi, duke kryer një lidhje të re, merr një pikë hyrje të rreme që ka të njëjtin SSID dhe e sheh kërkesën e fjalëkalimit në lidhje me "përditësimin e firmuerit" në një faqe interneti që duket si e vërteta.

Si rezultat, sapo të futet një fjalëkalim, ajo interceptohet dhe fillon të përdoret si një pikë hyrje reale.

Kështu, duke përdorur Wifiphisher, veprimet e mëposhtme janë marrë:

Sulmuesi hidhet nga pika e tanishme e hyrjes dhe hyn në atë të rreme, ku sheh në faqen e internetit një njoftim për përditësimin e sigurt të firmware dhe nevojën për të rifutur kredencialet e tij. Si rezultat, hakeri merr një fjalëkalim nga Wi-Fi dhe përdoruesi, i pavetëdijshëm, vazhdon punën e tij në rrjet.

Duke përdorur këtë metodë, mund të kontrolloni cenueshmërinë e fjalëkalimit të rrjetit tuaj Wi-Fi në kompjuterin tuaj. Le të shohim një shembull se si duket. Supozoni se ne kemi vendosur të kollitojmë Wi-Fi-në e një fqinji, e cila do të jetë e nevojshme për këtë:

1. Sistemi operativ Kali Linuxe cila nuk është vetëm një mjet hacker i fuqishëm, por edhe një armë që mund ta luftojë atë. Në fakt, është një superdistributues që përmban rreth treqind shërbime komunale.

2. Flash drive, që ju nevojitet shkarko Kali Linux nga faqja zyrtarenë këtë rast ne nuk duhet ta instalojmë Kali, por përdorim një USB flash drive si disk boot, atëherë ne do të dalim prej tij:

3. Adapter wireless - Moduli Wi Fi:

4. Epo, në fakt kompjuteri / laptopi.

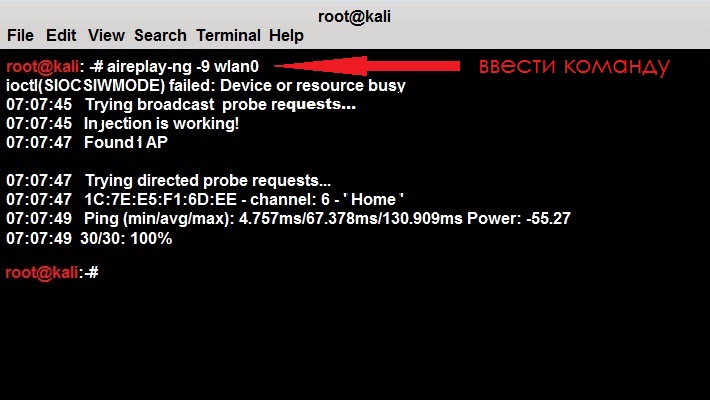

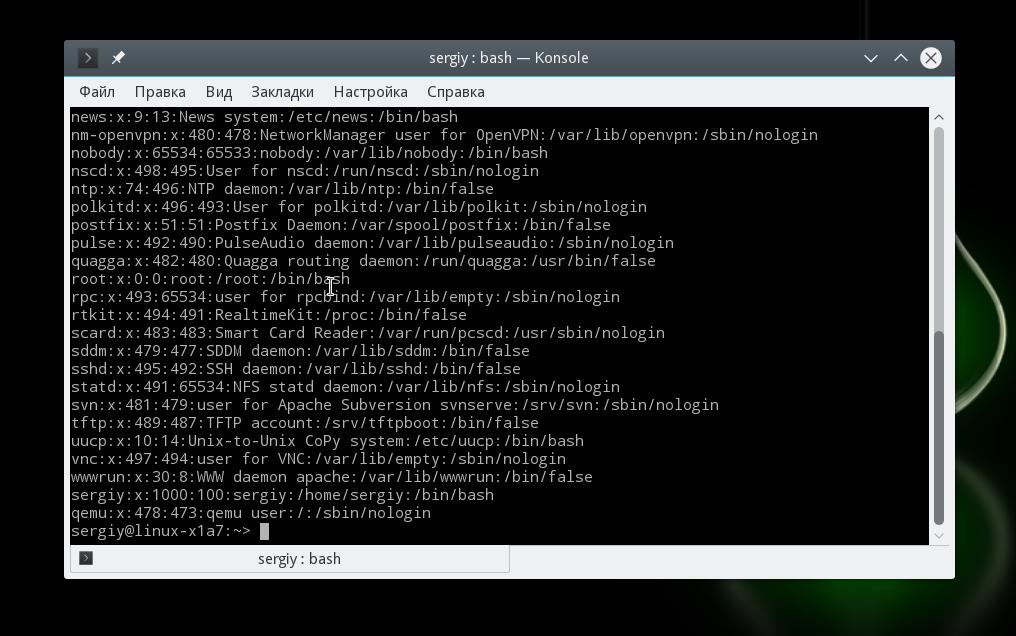

Si e kuptoni metodën wifiphisher supozon se një bord do të veprojë si një marrës, dhe i dyti, si një transmetues, kështu që gjëja e parë që duhet të dimë është nëse bordi i ndërtuar në PC është i përshtatshëm për këtë manipulim. Për ta bërë këtë, futni komandën " aireplay-ng-9 wlan0", Dhe pritni përgjigjen e vijës së komandës:

Skeda tregon se gjithçka përshtatet në mënyrë të përkryer (por nëse diçka shkon keq, do të duhet të blini një bord më shumë (përshtatës Wi-Fi) dhe të kryeni manipulime nga dy borde). Tani futni komandën e mëposhtme " git klon https://github.com/sophron/wifiphisher.git"Dhe shtypni butonin e hyrjes ( hyj):

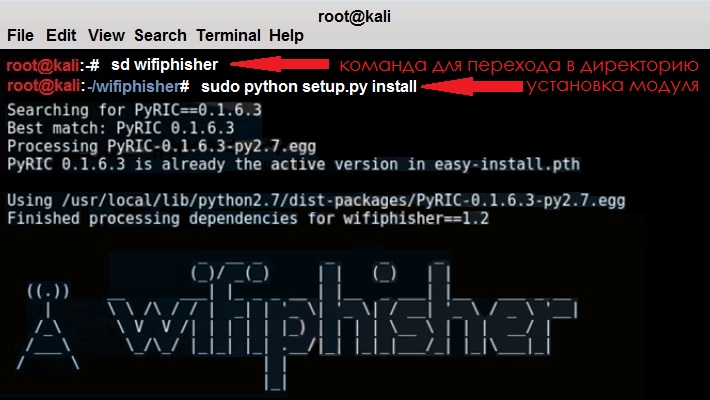

Pas instalimit me ndihmën e komandës tjetër, shko në direktorinë ku do të vendoset Wi-Fifisher ( sd wifiphisher), duke ndjekur komandën " instaloni sudo python setup.py»Instaloni modulin dhe prisni që skripti të ekzekutohet:

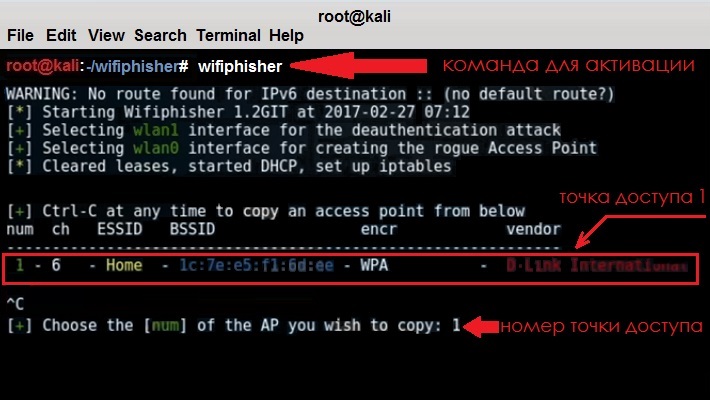

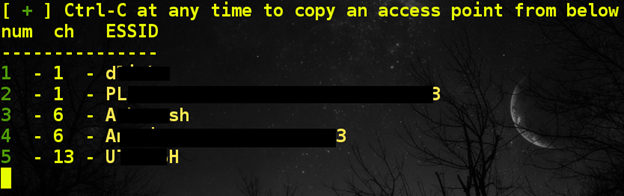

Tani mbetet për të hyrë në komandën që do të aktivizojë shoferin wifi - wifiphisher. Pas pak sekondash, pikat e hyrjes do të fillojnë të shfaqen. Pamja e ekranit tregon se dikush tashmë është shfaqur, por pasi ka pritur pak, do të shohim një listë të numëruar të të gjithë atyre që gjenden. Për të ndalur kërkimin, shtypni Ctrl + C dhe pastaj futni numrin e pikave të dëshiruara të aksesit (në screenshot - 1):

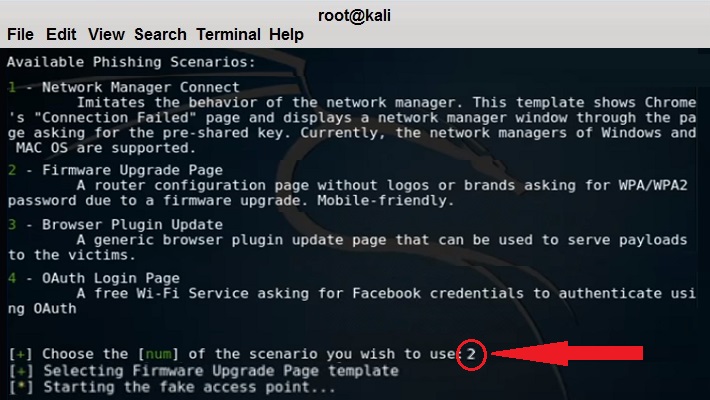

Në dritaren e hapur me menunë e skripteve në dispozicion të phishing ( Skenarët në dispozicion të Phishing):

1 - Lidhja e menaxherit të rrjetit ( Menaxher i rrjetit të lidhet)

2 - Faqja e përditësimit të firmuerëve ( Firmwjanë Upgrade Page)

3 - Përditëso shtojcën e shfletuesit ( Përditësim i Plugin i Shfletuesit)

4 - Faqja hyrëse përmes protokollit të hapur të autorizimit (OAuth) ( Hyrja në OAuth Pag)

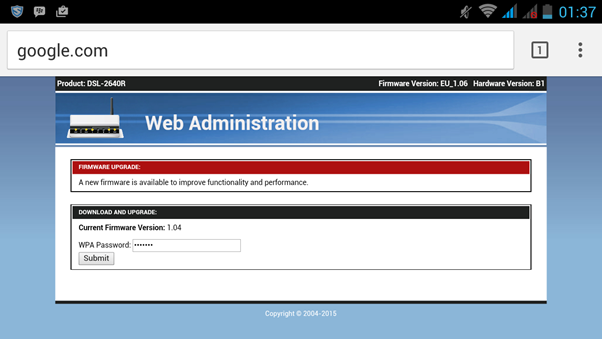

Ju mund të zgjidhni një nga katër opsionet, për cilindo prej tyre, për çfarëdo arsye, viktimës do t'i kërkohet të hyjë në një çelës Wi-Fi. Ne do të zgjedhim opsionin e dytë, në të cilin shfaqet një mesazh lidhur me lidhjen në pikën e qasjes në dritaren e shfletuesit, për të cilin duhet të futni përsëri fjalëkalimin e tij dhe futni numrin e opsionit të zgjedhur, shtypni " hyj«:

Do të shohim se cilësimet e routerit filluan të shfaqen, kjo do të thotë se ndërfaqja është aktualisht aktive dhe po ndodh një sulm i pikës së qasjes të zgjedhur, dmth. Klonimi SSID.

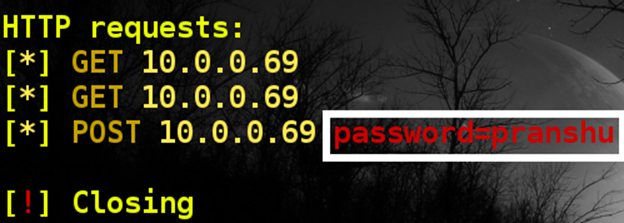

Në këtë kohë, përdoruesi i sulmuar do të ketë një faqe hyrje të rreme në dritaren e shfletuesit, ku do të ketë një mesazh rreth problemeve me vërtetimin dhe nevojën për të futur një fjalëkalim WiFi. Pas hyrjes, çelësi transmetohet nëpërmjet Wifiphidatorit të terminalit të hapur dhe menjëherë shfaqet në dritaren e mësipërme, shtypni Ctrl + C dhe shihni dritaren në vijim, i cili do të përmbajë të gjithë informacionin në lidhje me pikën e qasjes që ne jemi të interesuar, duke përfshirë këtu çelësin wifi:

Pra, pamë se si të plasim Wi-Fi-në e dikujt tjetër duke përdorur OS Kali Linux. Është e rëndësishme të dini se ky është një mjet profesional që mund të përdoret si për qëllime të mira dhe për qëllime të paligjshme. Të punosh me të do të kërkosh ndonjë përvojë, mirëkuptim dhe përgjegjësi për veprimet e kryera. Në të njëjtën kohë, mund të nxjerrim konkluzionet e duhura:

- Më të pambrojtura janë rrjeteve pa tel.

- Shfaqja e kërkesave të pakuptueshme për nevojën për të hyrë në çelësin WiFi tregon se në momentin që jeni tashmë të përgatitur për rolin e viktimës.

Pra, ju doni të merrni në internet, por duke përdorur rrjetet pa tel të njerëzve të tjerë, por kjo nuk funksionon, sepse këto rrjete janë të mbrojtura me fjalëkalim. Sigurisht, keni një pyetje të arsyeshme: si ta gjeni fjalëkalimin nga wifi i dikujt tjetër, dhe mundësisht pa përfshirjen e një të jashtëm.

Pra, ju doni të merrni në internet, por duke përdorur rrjetet pa tel të njerëzve të tjerë, por kjo nuk funksionon, sepse këto rrjete janë të mbrojtura me fjalëkalim. Sigurisht, keni një pyetje të arsyeshme: si ta gjeni fjalëkalimin nga wifi i dikujt tjetër, dhe mundësisht pa përfshirjen e një të jashtëm.

Ka disa mënyra, secila prej të cilave do të ndihmojë të njohësh fjalëkalimin Wi-Fi të dikujt tjetër. Sigurisht, ju mund të kontaktoni një specialist, por ju mund të përballoni vetë detyrën. Ne jemi të interesuar për opsionin e fundit, përveç në internet ju mund të gjeni shumë programe falasme të cilën gjeni wifi fjalëkalim fqinj do të jetë e lehtë.

Arsyet e piraterisë së Wi-Fi

Një rrjet Wi-Fi pa tel është hackuar për një numër arsyesh, domethënë:

1) të jetë në gjendje të përdorë lidhjen falas me internetin;

2) të komunikojë me familjen gjatë udhëtimeve të gjata (shpesh shërbime të tilla në hotele janë të shtrenjta);

3) të dekriptojë trafikun hyrës dhe qasjen në llogaritë e caktuara të viktimës;

4) për të ashtuquajturin spiunazh industrial;

5) për të testuar rrjetin tuaj për depërtimin e huaj.

Pavarësisht nga arsyeja, me qëllim të dekriptimit të kodit në sistemin WPA, përdorni programin CommView (analizuesi i trafikut), si dhe aplikacioni Aircrack-ng 1.1. Të dy programet përdoren në çdo pajisje kompjuterike me platformën operative të Windows.

Programet e Ndihmës

Për të filluar, shkarkoni CommView për Wi-Fi. Kur arkivi është i ngarkuar, shpaketojeni dhe sigurohuni që lista e pajisjeve të jashtme të mbështetura të përfshijë atë ekzistues. përshtatës pa tel. Instalimi i softuerit bëhet me parazgjedhje. Nëse është e nevojshme, ju mund të përditësoni shoferin për kartën.

Do t'ju duhet Aircrack-ng, e cila ka një veçori të mrekullueshme: aftësinë për të mbledhur të gjitha paketat në dispozicion nga Web. Por Windows OS me ndihmën e shoferëve të saj standard bllokon këtë mundësi, prandaj kartela nuk lidhet me internetin. Ju mund ta zgjidhni këtë problem duke instaluar një shofer të veçantë. Por nëse përdorni Aircrack-ng me programin CommView për Wi-Fi, nuk ju nevojitet të instaloni shoferët.

Udhëzime: gjeni fjalëkalimin nga fqinji Wi-Fi

Pas fillimit të programit CommView, rinisni pajisjen kompjuterike. Tani mbetet vetëm për të përcaktuar fjalëkalimi i fqinjëve Wi-Fi, dhe për këtë akt si më poshtë:

1) Shkruani menunë dhe hapni seksionin "Rregullat" - kontrolloni "Data e Paketës" dhe "Capture" me "zogjtë".

2) Shkoni tek "Settings" dhe shënoni artikujt e nevojshëm.

3) Hapni tabin "Përdorimi i kujtesës" dhe futni në të numrin e paketave në tampon, numrin e linjave dhe shpejtësinë e lidhjes në internet.

4) Në dritaren kryesore të softuerit, gjeni Log-files dhe vendosni funksionin "Autosave". Specifikoni madhësinë maksimale të skedarëve (5 m) dhe directory (200 m).

5) Filloni kërkimin duke klikuar në butonin "Capture", pas së cilës do të fillojë akumulimi i paketave, numri i të cilave mund të jetë afër 2 milion. Në ekranin e djathtë, do të shihni një listë të sinjaleve me karakteristika korresponduese që janë në zonën e hyrjes.

6) Prisni derisa të përfundojë procesi i akumulimit, pastaj shtypni kombinimin e butonit "Ctrl" + "L". Ruani Log-files dhe përktheni ato në shtrirjen * cap - shërbimi Aircrack punon me të. Konvertimi kryhet në sekuencën e mëposhtme: file -\u003e view Log-files -\u003e Log Viewer. Pastaj: file -\u003e shkarko CommView Log file. Pas përfundimit të skedarit: skedari -\u003e eksporti i skedarëve të skedarit -\u003e format (tcpdump).

Hapat e fundit

Tani keni nevojë për një program tjetër - Microsoft .NET Framework 2.0. Instaloni atë (ju duhet të keni qasje në skedarin grafik të programit). Gjeni dosjen ku ndodhet Aircrack, hapni atë dhe në "Settings" përcaktoni shtegun e skedarit me paketa, llojin e enkriptimit (WEP) dhe madhësinë kyçe. Kliko në "Launch".

Pas kërkimit, do të shihni një dritare të re ku duhet të futni numrin e të aftësuarve në të cilët grupi i vektorëve të inicializimit (IVs) korrespondon. Pas kësaj, programi do të përcaktojë çelësin ASCII të regjistruar në vetvete.

Është bërë dhe tani mundeni lidheni me një rrjet tjetër. Launch CommView, futni "Settings" dhe futni kodin që keni gjetur në formën gjashtëmbëdhjetë-shifrore.

Ju do të shihni kërkesat në lidhjet aktuale IP. Hapni skedën Paketat dhe zgjidhni linjën Seksioni të TCP Rindërtimit. Gjeni fqinjin Wi-Fi!

Mënyra të tjera

Ka disa mënyra të tjera që do të ndihmojnë fjalëkalimin nga dikush tjetër wi fi mësonidhe përdorim. Mënyra më e lehtë është të përdorësh programin Brutfors. Megjithatë, ky program ka efikasitet të ulët: në modalitetin automatik, programi do të hyjë në kombinime numerike dhe simbolike nga baza e të dhënave e tij dhe "qetësohet" vetëm kur gjen një ndeshje. Megjithatë, programi është i popullarizuar me përdoruesit e përgjithshëm, larg nga nuancat e programimit dhe hacking.

Një tjetër mënyrë për të gjetur një fjalëkalim nga rrjeti është ta bësh manualisht. Ju vetëm duhet të kthehet në logjikën dhe të supozojmë se kombinimi është primitiv, për shembull "12345678" ose "qwertyui". Ju do të habiteni se sa shpesh kjo metodë funksionon!

Por mënyra më e lehtë për të gjetur fjalëkalimin nga wi-fi i një fqinji është ta pyesësh personalisht. Dhe pse jo? Fat i mirë!

Ky artikull mund të gjendet në kërkesë: wifi si të gjesh fjalëkalimin dhe si të gjesh fjalëkalimin nga fqinji wifi.

Ndryshe nga pikat e qasjes në pronësi të kompanive, të cilat, si rregull, janë të mbrojtura, ka shumë të ngjarë që routerin e shtëpisë fqinje të konfigurohet gabimisht.

Ndryshe nga pikat e qasjes në pronësi të kompanive, të cilat, si rregull, janë të mbrojtura, ka shumë të ngjarë që routerin e shtëpisë fqinje të konfigurohet gabimisht. Termi "fqinj" këtu është referuar në kuptimin që për hakmarrje të suksesshme ju duhet të jeni në afërsi të viktimës (e cila në përgjithësi nuk është problem nëse keni një antenë të jashtme). Kohët e fundit janë shfaqur shumë shërbime (si "Wifite"), me ndihmën e të cilave edhe një sulmues pa kualifikime të veçanta mund të hyjë brenda rrjetit Wi-Fi aty pranë. Më shumë gjasa, në mesin e fqinjëve tuaj ka nga ata që përdorin një pikë qasjeje të konfiguruar keq. Nga rruga, për të depërtuar në rrjet, nuk është aspak e nevojshme të udhëhiqet nga qëllime me qëllim të keq, por thjesht për hir të kuriozitetit. Përveç kësaj, njohur me metodat e piraterisë, mund të mbrosh rrjetin tënd Wi-Fi.

Lista e shërbimeve të përdorura:

Marrja e një fjalëkalimi në pikën e qasjes

Zgjedhja e një metode të veçantë sulmesh varet nga konfigurimi i rrjetit Wi-Fi të viktimës. Secili standard i sigurisë ka dobësitë e veta që mund të shfrytëzohen nga një sulmues.

Pikat e nxehta të hapura

Ende hasen pika të hapura të aksesit, edhe pse rrallë, që tregon ose "bujari" ndaj fqinjëve, ose injoranca e plotë e çështjeve të sigurisë (ose të dyja). Besohet se përdoruesit me një kanal të pakufizuar më shpesh se të tjerët i lënë routerët e tyre të pambrojtur.

Sulmi model: në rrjetet e hapura Wi-Fi, paketat nuk janë të koduara dhe kushdo mund të kapë të gjithë trafikun (HTTP, mail, FTP). Në rastin tonë, ne ndërpresim trafikun në kanalin 1 duke përdorur 'Airodump-ng' utility, dhe pastaj analizojmë atë në Wireshark.

Figura 1: Komanda për të përgjuar trafikun në kanalin 1 në një rrjet të pasiguruar

Si rezultat i analizës, kemi kuptuar se përdoruesi ishte i lidhur me një llogari bankare.

Figura 2: Analiza e Trafikut të Interceptuar në Wireshark

Megjithatë, nuk ka gjasa që shërbimet bankare të punojnë përmes një protokolli të pambrojtur (HTTP, FTP, SMPT, etj.) Për shkak të rrezikut, si në rastin e mësipërm, të përdorimit të shërbimit përmes një rrjeti të pambrojtur Wi-Fi.

Mënyrat e mbrojtjes: kurrë mos e lini pikën hyrëse "të hapur" ose të pambrojtur. Konfiguro routerin për të përdorur një çelës kompleks WPA2 (kjo është diskutuar më poshtë). Nëse për ndonjë arsye dëshironi të përdorni një pikë hyrje të hapur, përdorni një shtrirje në shfletuesin.

Përplasjet e WEP IV

WEP është një standard i vjetëruar i sigurisë që, për shkak të përplasjeve IV, është i prekshëm ndaj sulmeve statike. WEP krijon një ndjenjë të rreme të sigurisë, dhe pas ardhjes së WPA2, është e vështirë të imagjinohet që dikush dëshiron të përdorë algoritme të vjetruara.

Sulmi model:modelet e sulmeve WEP janë shenjtëruar në një numër artikujsh. Ne nuk do të hyjmë në detaje, por thjesht ju dërgojmë në këtë faqe.

Mënyrat e mbrojtjes:në vend të WEP, përdorni WPA2 ose AES.

Përzgjedhja e PIN WPS

PIN WPS është një numër tetë shifror i lidhur me një router. Nëse një fjalëkalim WPA është i ndjeshëm ndaj një sulmi në fjalor, përdoruesi mund të caktojë një fjalëkalim kompleks WPA dhe, për të mos kujtuar një fjalëkalim të gjatë, mundëson WPS. Pas dërgimit të PIN-it të saktë WPS në router, klienti i është kaluar informacion rreth cilësimeve, duke përfshirë edhe fjalëkalimin WPA.

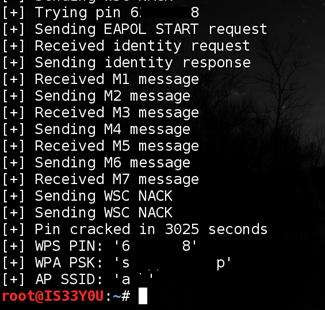

Brutfors WPS PIN

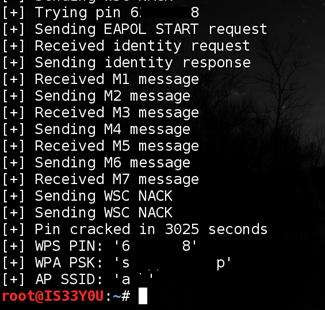

Standardi i WPS është zbatuar gabimisht: së pari shifra e fundit e PIN-it është një checksum, që do të thotë se madhësia efektive e PIN WPS është vetëm 7 shifra. Për më tepër, regjistrues (router) kontrollon PIN në dy pjesë. Kjo do të thotë se pjesa e parë, e përbërë nga 4 shifra, ka 10,000 kombinime të mundshme dhe pjesa e dytë, e përbërë nga 3 shifra, ka 1000 kombinime. Kjo është, një sulmues për zgjedhjen e një PIN në rastin më të keq do të duhet 11.000 përpjekje, gjë që është paksa. Eksperimentimi me forcë brutale, duke përdorur dobinë 'reaver', ne kemi arritur të marrim një PIN WPS brenda 6 orëve.

Figura 3: Procesi i forcës bruto të WPS PIN

Mënyrat e mbrojtjes:update firmware në router tuaj. Në versionin e ri, funksioni i bllokimit duhet të shfaqet pas disa përpjekjeve të pasuksesshme për të futur një PIN (politika e mbylljes së WPS). Nëse nuk e keni këtë funksion në routerin tuaj, thjesht disable WPS.

Mënyra të tjera për të marrë një PIN të WPS

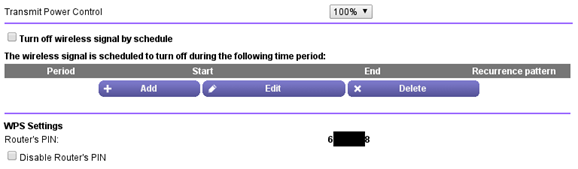

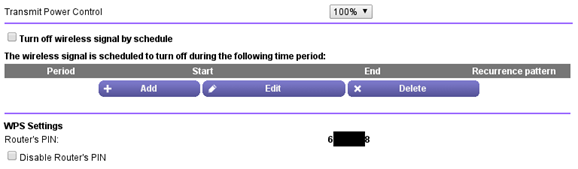

Nëse sulmuesi zbulon kodin PIN të routerit të fqinjit, efektiviteti i manipulimeve të mëtejshme rritet shumë herë dhe, më e rëndësishmja, nuk merr shumë kohë.

Sulmi model:Si mund të marrë një hacker (ose fqinji juaj) një PIN WPS? Në mënyrë tipike, një PIN është shkruar në substratin e routerit, të cilin një sulmues mund të marrë në konsideratë gjatë një vizite "miqësore". Përveç kësaj, pika e hyrjes për disa kohë mund të mbetet "e hapur", ndërsa përdoruesi konfiguron routerin ose rivendos parametrat në cilësimet e fabrikës. Në këtë rast, sulmuesi mund të lidhë shpejt routerin, të shkojë në panelin e cilësimeve (duke përdorur kredencialet standarde) dhe të zbulojë PIN-in e WPS.

Figura 4: PIN i Routerit

Sapo sulmuesi të ketë mësuar PIN, fjalëkalimi i WPA është marrë brenda pak sekondave.

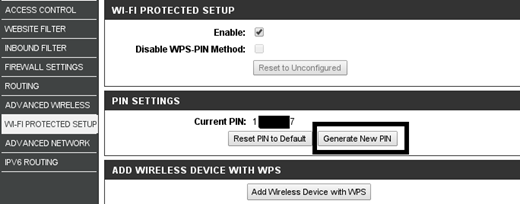

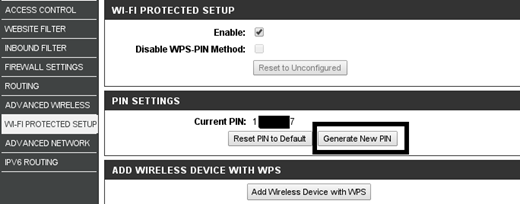

Mënyrat e mbrojtjes: kruaj PIN nga substrati i routerit dhe mos e lini pikën e qasjes "të hapur" për një sekondë. Për më tepër, në routerat moderne, ju mund të ndryshoni PIN WPS në panelin e cilësimeve (ndryshoni periodikisht PIN).

Figura 5: Funksioni i ri i gjenerimit të PIN-it

WPA Handshake Dictionary Sulmi

Nëse përdorni fjalëkalime të sofistikuara WPA, mos u shqetësoni për sulmet e fjalorëve. Sidoqoftë, herë pas here, disa përdorues thjeshtojnë jetën e tyre dhe përdorin fjalën nga fjalorë si një fjalëkalim, gjë që çon në një sulm të suksesshëm në fjalor në shtrëngim duarsh të WPA 4-rruge.

Sulmi model: Sulmuesi ndan shtrëngim duarsh WPA 4-rruge midis klientit dhe pikës së qasjes. Pastaj, duke përdorur një sulm të fjalorit nga shtrëngimi i duarve WPA, fjalëkalimi është marrë në formën e tij të pastër. Më shumë informacion rreth këtyre llojeve të sulmeve mund të gjenden në këtë faqe.

Mënyrat e mbrojtjes:përdorim fjalëkalime komplekse me numra, letra në të dy regjistrat, karaktere speciale etj. Asnjëherë mos përdorni numrat e telefonit, datën e lindjes ose informacione të tjera të njohura si numra telefoni.

Phishing përmes Wi-Fi

Nëse të gjitha metodat e mëparshme nuk kanë funksionuar, inxhinieri mirë e vjetër sociale merr fazën. Në fakt, phishing është një nga llojet e inxhinierisë sociale, ku përdoruesi përmes mashtrimeve mashtruese detyrohet të flasë për fjalëkalimin për pikën e qasjes.

Sulmi model: sulmet phishing zakonisht bëhen përmes email, por në rastin e Wi-Fi, edhe përdoruesi më naiv do të dyshojë për kërkesën për të informuar fjalëkalimin e WPA në një letër. Për ta bërë sulmin më efektiv, sulmuesit zakonisht detyrojnë përdoruesin të lidhë një pikë hyrje të rreme.

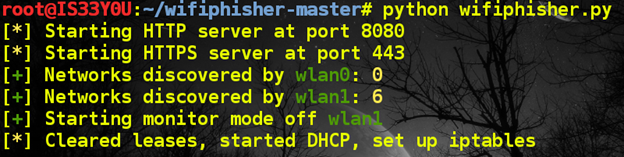

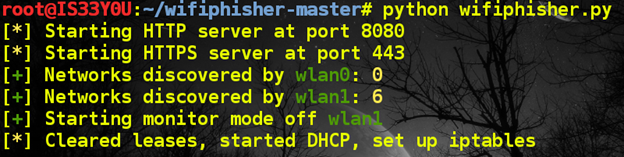

WiFiPhisher, një shërbim i shkruar në phython, ndihmon vetëm për të zbatuar metodën e mësipërme. Fillimisht, kompjuteri i sulmuesit është i akorduar: konfigurimi i serverëve HTTP dhe HTTPS, kërkimi i lidhjeve pa tel (wlan0 dhe wlan1), ndërrimi i njërës prej këtyre ndërfaqeve në mënyrën e monitorimit dhe ndarjen e adresave IP shtesë duke përdorur shërbimet DHCP.

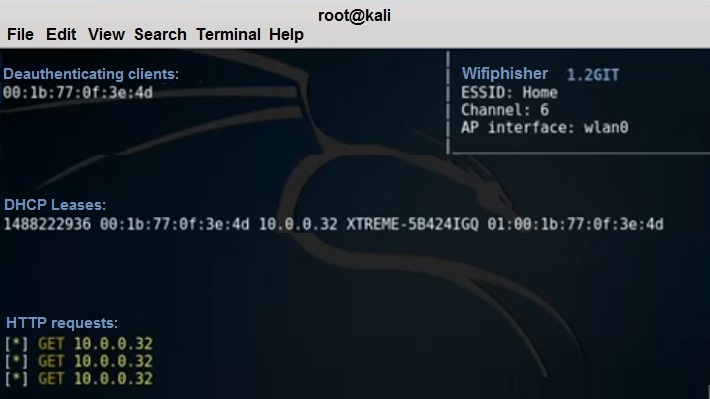

Figura 6: Procesi i krijimit të një sistemi sulmues

Pastaj WiFiPhisher shfaq një listë të pikave të aksesit të viktimës, njëri prej të cilit sulmuesi vendos të sulmojë.

Figura 7: Lista e Pikës së Qasjes së Viktimave

Pasi sulmuesi zgjedh një nga elementet e listës, klonimi i shërbimeve ESSID dhe përpiqet të çaktivizojë pikën hyrëse origjinale, pasi që sulmuesi duhet të sigurojë që viktima të ketë hyrë brenda në pikën e rreme të aksesit. Nëse përdoruesit nuk mund të shkyçen nga pika hyrëse origjinale ose sulmuesi është shumë larg viktimës, sulmi nuk do të funksionojë, pasi asnjë nga përdoruesit nuk mund të lidhet me pikën e qasjes false.

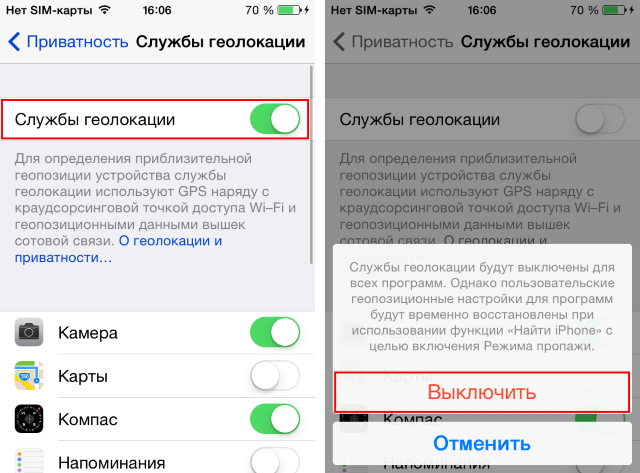

Kur viktima lidhet me një pikë hyrje të rreme, sulmuesi informohet se klienti i është dhënë një adresë IP. Në imazhin më poshtë, shohim se një pajisje Android është lidhur me pikën e rreme të qasjes.

Figura 8: Viktima e lidhur me pikën e qasjes të kontrolluar nga sulmuesi

Pasi viktima të lidhet me pikën e aksesit të rreme dhe tenton të hyjë në faqen e internetit, HTTP ose HTTPS server i sulmuesit do të shfaqë një faqe phishing. Për shembull, nëse një klient Android bën një kërkesë në www.google.com, në vend të vijës së kërkimit do të shfaqet faqja në vijim:

Figura 9: Një nga opsionet e faqes së phishing

Sulmuesi njoftohet se viktima u mundua të hyjë në faqen e internetit dhe u ridrejtua në një faqe të rreme.

Figura 10: Njoftimi i Kërkesës

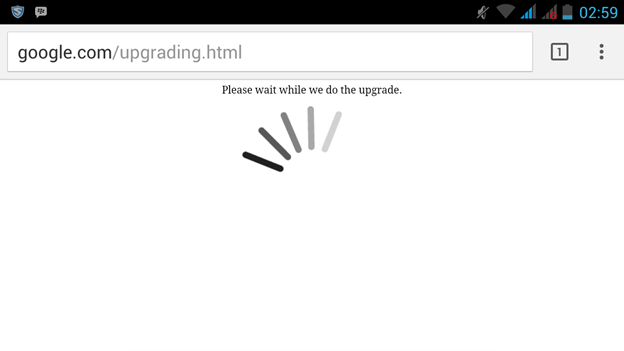

Momenti i së vërtetës vjen: ose viktima do të dyshojë se diçka është e gabuar dhe thyejë lidhjen, ose futni një fjalëkalim WPA. Pas futjes së fjalëkalimit, viktima do të ridrejtohet në një faqe tjetër.

Figura 11: Faqja në të cilën viktima është ridrejtuar pas futjes së fjalëkalimit

Fjalëkalimi i futur nga viktima do të shfaqet në tastierë të sulmuesit:

Figura 12: Fjalëkalimi i futur nga viktima

Në mënyrë tipike, një përdorues fut një fjalëkalim për një nga arsyet e mëposhtme:

1. Përdoruesi supozon se ka një lidhje me një pikë hyrje legjitime.

2. Faqja Phishing është shumë e ngjashme me faqen e lëshuar nga router i viktimës.

3. Përdoruesi dëshiron të lidhet me një pikë hyrjeje të hapur me ESSID të njëjtë.

Mënyrat e mbrojtjes: kontrolloni dy herë të gjitha faqet ku keni nevojë për të futur një fjalëkalim. Asnjëherë mos futni një fjalëkalim WPA në faqet e dyshimta.

Sapo sulmuesi të marrë fjalëkalimin në pikën e qasjes, destinacioni i ardhshëm është paneli i cilësimeve të router-it.

standard llogaritë: Shumë përdorues nuk ndryshojnë llogaritë standarde për të hyrë në cilësimet e routerit, të cilat mund të gjenden lehtësisht në internet. Qasja në cilësimet e routerit i jep sulmuesit edhe më shumë privilegje në menaxhimin e rrjetit.

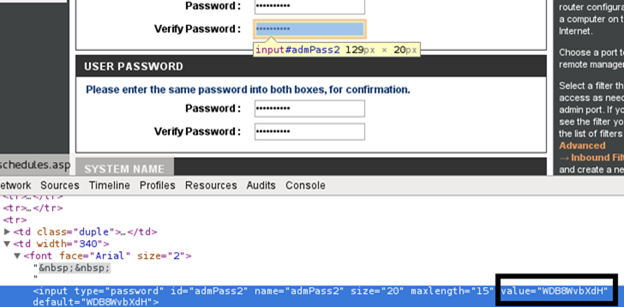

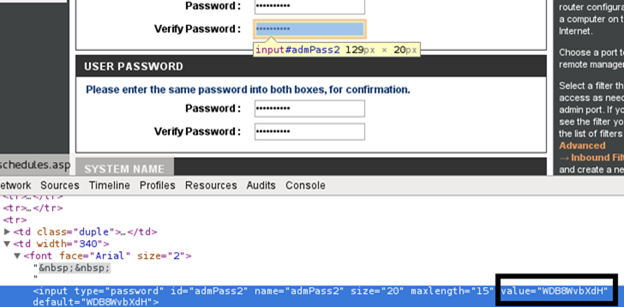

Marrja e PIN dhe fjalëkalime të tjera:pas marrjes së qasjes në panelin e cilësimeve, sulmuesi rishkruan kodin PIN dhe fjalëkalime të tjera të fshehura për përdorim në të ardhmen. Për të marrë fjalëkalime të fshehura pas asteriskëve është më e lehtë se kurrë. Për shembull, për të marrë fjalëkalime për llogaritë admin 'dhe' user ', mund të përdorni funksionin' Inspect element 'në shfletuesin Chrome.

Figura 13: Marrja e fjalëkalimeve të fshehura pas asteriskëve duke përdorur funksionin 'Inspect element'

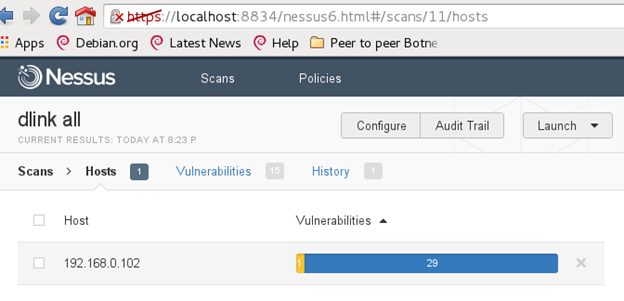

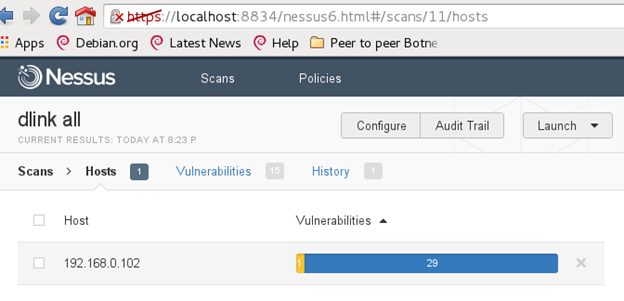

Zgjerimi i sferës së ndikimit: pas qasjes rrjetit lokal sulmuesi fillon të mbledhë informacione për klientët, shërbimet, portet etj. Kjo i lejon hakerit të gjejë sisteme potencialisht të cenueshme që janë në të njëjtin segment të rrjetit.

Figura 14: Gjetja e dobësive në klientët e tjerë në rrjet

Manipulimi DNS: në panelin e cilësimeve të sulmuesit të routerit mund të ndryshojë lehtësisht cilësimet DNS në mënyrë që klientët që përdorin shërbimet bankare të ridrejtohen në faqe të rreme.

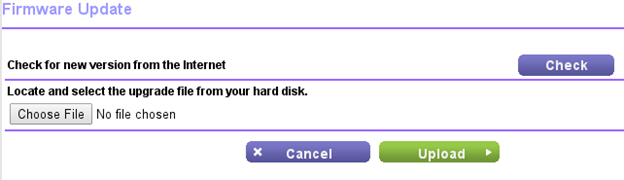

Rregullimi i sistemit:pas marrjes së qasjes primare, sulmuesi me siguri do të dëshirojë të fitojë një pikëmbështetje në sistemin tuaj, edhe nëse ndryshoni fjalëkalimin ose cilësimet e tjera të sigurisë. Një mënyrë për të fituar një pikëmbështetje në sistem është ruajtja e PIN WPS (shih Figura 5). Një haker më i avancuar do të instalojë një trojan në firmuerin e routerit, i cili do të lejojë përdorimin e një fjalëkalimi kryesor për të hyrë në rrjetin Wi-Fi. Kjo skemë zbatohet si më poshtë. Trojan apo master password është shtuar në DD-WRT me burim të hapur, i përshtatshëm për shumë modele, pas të cilit firmware përditësohet nëpërmjet panelit të cilësimeve të router-it.

Figura 15: Përditësimi i Firmware në Panelin e Cilësimeve

përfundim

Qëllimi i këtij artikulli nuk është që t'ju shtyjë të pirgni rrjetin Wi-Fi të një fqinji, por t'ju tregojë për dobësitë më të zakonshme në cilësimet Wi-Fime të cilat një sulmues mund të depërtojë në rrjetin tuaj.

Ekziston një mendim i përbashkët : "Meqenëse kam një kanal të pakufizuar, nuk më intereson nëse dikush merr qasje në sistemin tim".

Në disa raste, bujaria e tillë meriton vëmendje, por shpesh kanali yt "yndyrë" nuk është objektivi kryesor i sulmuesit. Një rast i mrekullueshëm është kur dikush përpiqet të zëvendësojë fqinjët e tyre pas thyerjes së çelësit WEP dhe përdorimit të rrjetit fqinj për të hyrë në faqet pornografike të fëmijëve. Meqë aksesi është nëpërmjet rrjetit tuaj, policia do t'ju vijë gjatë hetimit dhe nuk është fakt që ju të provoni pafajësinë tuaj. Prodhuesit e ruterëve kanë projektuar panelin e cilësimeve sa më të përshtatshëm që të jetë e mundur. Përdorni sasinë maksimale të sigurisë për të mbrojtur veten nga depërtimi nga fqinjët.

2. Nikita Borisov, Ian Goldberg dhe David Wagner. isaac.cs.berkeley.edu. .

Doni të lidheni me internet duke përdorur lidhje wirelesspor të gjitha rrjetet janë të mbrojtura me fjalëkalim? Nuk ka rëndësi, sepse në këtë artikull do të flasim për metodat e piraterisë së fjalëkalimit të rrjetit fqinj wi-fi.

Para se të mësojnë teknikat e piraterisë fjalëkalime wifi, është e nevojshme të çmontohet mekanizmi i rrjetit wi-fi. Pra, ne të gjithë e dimë se ky internet shpërndahet përmes routerit. Nëse keni nevojë të lidheni pa tel wifi Internet, kërkesa për këtë lidhje vjen tek router, dhe në këtë moment kontrollon nëse fjalëkalimi i tij përputhet me atë që keni futur. Pasi që përdoruesi të lidhet me rrjetin, router-i nuk ndalon dërgimin e informacionit, i cili quhet i të dhënave të paketës. Është në këto pako të dhënash që fjalëkalimi i saktë nga rrjeti pa tela Wi-Fi është i fshehur. Përveç fjalëkalimit, në këto të dhëna mund të gjesh informacion për atë që vepron përdoruesi i këtij rrjeti.

metodat hacking wi-fi fjalëkalim

1) Heqja e një fjalëkalimi nga të dhënat e paketës së routerit

Parandalimi i paketave të të dhënave do të ndihmojë programet speciale që mund të shkarkohen falas nga interneti. Pas shkarkimit të programit, duhet ta instaloni dhe ta ekzekutoni atë, pastaj lexoni udhëzimet dhe vazhdoni të përgjoni të dhënat nga routerët fqinj wi-fi. Pas kësaj, programi do të ndihmojë në dekriptimin e të dhënave dhe në gjetjen e atyre që kërkoni - një fjalëkalim.

2) Brutfors

Kjo metodë është shumë më e thjeshtë se ajo e mëparshme, por efektiviteti i saj është shumë i dobët. Supozoni se nuk keni arritur të hapni fjalëkalimin wi-fi në mënyrën e parë, nuk keni gjetur programin ose njohuritë e programimit në zero të plotë. E gjithë kjo është vendosur nga programi i mirënjohur "Brutfors". Ky program thjeshtë zgjedh fjalëkalime nga lista e tij. Ajo është në gjendje të hyjë automatikisht në kombinimin e vet të numrave dhe letrave para se të gjejë ato të përshtatshme. Bruteforce ka provuar veten të jetë në mesin e përdoruesve të zakonshëm të internetit të cilët nuk e dinë programimin dhe intricacies e thatë. Ky program i mrekullueshëm përdoret jo vetëm për zgjedhjen e fjalëkalimeve për rrjetin wi-fi, por edhe për pirjen e çdo llogarie në portalet e internetit dhe lojra online. Të gjitha që ju duhet është thjesht të shkarkoni programin, instaloni, specifikoni rrjetin e dëshiruar dhe prisni. Vetëm Brutefors, pa ndihmën tuaj do të fillojë të rendisë fjalëkalimet. Me kalimin e kohës kjo metodë është plotësisht e paparashikueshme, sepse fjalëkalimi mund të vijë menjëherë, dhe ndoshta pas një kohe të gjatë.

3) Zgjedhja manuale e fjalëkalimeve

Ndoshta duket qesharake, por më parë, shpesh ishte e nevojshme të mendoheshin fjalëkalimet për rrjetet wi-fi. Pasi u transferova në një apartament me qira në qendër të qytetit, nuk desha të lidhja dhe të paguaja fare në Internet, por hapja e listës rrjeteve wifiu bë e qartë se ka shumë prej tyre dhe ju mund të provoni fatin tuaj. Fjalëkalimi i parë u mendua nga koha e tretë, dhe ai ishte kështu - 123456789. Gjithçka ishte shumë e mirë, ajo u kap në të gjithë banesën, por pas gjashtë muajve të punës së suksesshme rrjeti u zhduk. Duke parë përmes listës së rrjeteve celulare, desha të luaja përsëri dhe në të njejtën ditë fjalëkalimi për një rrjet tjetër u përzgjodh me sukses. Ai dukej aq i thjeshtë sa ai i mëparshmi. Mos mendoni se fqinjët tuaj janë të shkëlqyeshëm dhe kuptojnë se ata janë përdoruesit më të zakonshëm të internetit. Fjalëkalimi nga një wi-fi router përbëhet nga 8 karaktere dhe nuk është aspak e nevojshme që të jetë një fjalë komplekse ose kombinim i numrave. Më shpesh, fqinjët vënë një fjalëkalim që do të jetë e vështirë për t'u harruar, dhe fjalëkalimet e lehtë janë shumë të lehtë për të guess. Sa më shumë rreth rrjeteve wi-fi, aq më e madhe është shansi për të gjetur atë në të cilën do të ketë një fjalëkalim të thjeshtë.

4) Gjeni fjalëkalimin personalisht

Nëse keni akses në kompjuterin ose laptopin e fqinjit tuaj, i cili është i lidhur me tuajin wi-fi router, lehtë mund ta shihni fjalekalimin. Për ta bërë këtë, thjesht hapni rrjetin pa tel dhe klikoni mbi pronat e rrjetit në të cilin pajisja është e lidhur. Pas kësaj, vetëm vendosni një "fjalëkalim të ekranit" të shënjuar dhe të gjitha "yjet" e fjalëkalimit do të kthehen në shkronja ose numra. Ne shpejt mësuar përmendësh ose rishkruaj fjalëkalimin, dhe të drejtuar në laptopë tonë për të shijuar shpejtësi të mirë. Përveç kësaj, fjalëkalimi thjesht mund të blihet nga një fqinj ose të bien dakord për një pagesë të përbashkët mujore të tarifës nga ofruesi.

Shpresoj se këto metoda ju kanë ndihmuar në këtë çështje të vështirë, por shumë të rëndësishme. Të gjitha shpejtësi të mirë dhe natyrisht më shumë rrjeta pa fjalëkalime.

Mbështetni faqen, klikoni mbi butonin .........

Ndryshe nga pikat e aksesit të korporatave, routerat fqinj janë shumë më të prekshëm. Me ndihmën e programeve speciale (Wifite dhe të tjerë), Wi-Fi është plasaritur madje edhe pa aftësi hacking. Sigurisht që edhe fqinjët tuaj kanë probleme në konfigurimin e routerit, ose nuk ka fjalëkalime. Ky artikull do të jetë i dobishëm për ata që duan të mësojnë se si të lidheni me WiFi-në e një fqinji dhe ata që duan të mbrojnë veten nga tifozët e freebies.

Qasje e hapur

Hotspot i hapur është i rrallë, por ekziston. Paketat nuk janë të koduara në to, çdo përdorues mund të përgjojë trafikun duke përdorur programin Airodump-ng. Të dhënat e përgjuara analizohen në Wireshark.

Tani kjo nuk ka gjasa, sepse faqet që punojnë me të dhënat personale përdorin një lidhje të sigurt (https).

Metoda e mbrojtjes: Vendosni një çelës kompleks WPA-2 në router. Nëse punoni nëpërmjet një wifi të hapur, përdorni një shtrirje në shfletuesin që kodon trafikun.

Për të kërkuar për Wi-Fi tjetër të hapur, mund të përdorni programin e Zonës së Lirë në Android. Përveç kësaj, ka disa fjalëkalime në pikat hyrëse të mbyllura (për të cilat përdoruesit e programit kanë dhënë qasje).

Përplasjet e WEP IV

WEP është një standard i vjetëruar i sigurisë që, për shkak të përplasjeve IV, është i prekshëm ndaj sulmeve statike. Pas shfaqjes së autentifikimit të rrjetit WPA2, pak njerëz përdorin WEP, në versionet e reja të firmuerëve, nuk janë as në parametrat.

Sulmi më efektiv i Tevs-Weinman-Pyshkin, i propozuar në vitin 2007. Për hacking, ju duhet të kapni disa dhjetëra mijëra paketa.

Si për të mbrojtur: ndryshoni metodën e autentikimit të rrjetit në AES ose WPA2 në cilësimet e routerit.

Përzgjedhja e PIN WPS

PIN WPS - Numri 8-shifror, individual për secilin router. Është hacked duke kërkuar përmes fjalorit. Përdoruesi vendos një kombinim kompleks të WPA-password, dhe për të mos kujtuar atë, aktivizon WPS-pin. Transferimi i PIN-it të duhur në router nënkupton transferimin e mëvonshëm tek klienti i informacionit rreth cilësimeve, duke përfshirë fjalëkalimin WPA të çdo kompleksiteti.

Problemi kryesor i WPS - shifra e fundit e PIN është një checksum. Kjo redukton gjatësinë efektive të pin nga 8 në 7 karaktere. Përveç kësaj, router kontrollon kodin, duke e thyer atë në gjysmë, dmth. Për përzgjedhjen e fjalëkalimit ju duhet të kontrolloni rreth 11,000 kombinime.

mbrojtja: Përditëso firmuerin e routerit. Versioni i përditësuar duhet të ketë një funksion bllokimi, i aktivizuar pas disa hyrjeve të pasuksesshme të kodit. Nëse nuk është në dispozicion, fikni WPS.

Mënyra të tjera për të marrë një PIN të WPS

Lidhja me Wi-Fi nëpërmjet një Kodi PIN është gjithashtu e mundur nëpërmjet qasjes direkte në pajisje. PIN mund të merret nga nënshtresa e routerit gjatë "vizitës miqësore".

Përveç kësaj, router mund të mbetet i hapur gjatë përmirësimit të firmware ose cilësimeve të rivendosjes. Në këtë rast, fqinji do të jetë në gjendje të hyjë në ndërfaqen e routerit duke përdorur hyrjen standarde dhe fjalëkalimin, dhe të gjejë PIN. Pas kësaj, fjalëkalimi WPA është marrë në disa sekonda.

Metoda e mbrojtjes: hiqni afishe me fjalëkalim dhe mos e lini pikën hyrëse të hapur për një sekondë. Periodikisht të ndryshoni PIN WPS përmes ndërfaqes router.

Fjalor forcë brutale

Duke grabitur një shtrëngim duarsh WPA 4-rruge ndërmjet viktimës dhe pikës së qasjes, mund të nxjerrësh kodin e kodit nga shtrëngimi duarsh i WPA-së.

mbrojtja: Përdorni fjalëkalime komplekse WPA të numrave, simboleve dhe shkronjave në raste të ndryshme.

Phishing përmes Wi-Fi

Nëse ju hack Programet WiFi dështon, përdor faktorin njerëzor, duke mashtruar duke e detyruar përdoruesin të lëshojë një fjalëkalim në pikën e qasjes.

Sulmet Phishing janë kryer shpesh me anë të postës elektronike, por pak njerëz do të shkruajnë fjalëkalimin e tyre për wifi në një letër. Për të ngatërruar një fqinj, është më e lehtë për ta lidhur atë me një pikë tjetër hyrjeje. Kjo është bërë duke përdorur ndihmën WiFiPhisher të shkruar në python.

Procesi i piraterisë ndodh sipas algoritmit në vijim:

Metoda e mbrojtjes: Kontrolloni me kujdes faqet para se të futni fjalëkalimin tuaj, edhe nëse vizitoni një faqe me reputacion.

Pasojat e piraterisë

Qasja në Wi-Fi hap qasje në cilësimet e routerit. Dhe duke pasur parasysh se rrallë ndryshon fjalëkalim standard në ndërfaqen e router, detajet e të cilave janë postuar në internet, detyra është shumë e thjeshtuar. Menaxhimi i cilësimeve është menaxhimi i rrjetit.

Marrja e aksesit në WiFi nëpërmjet hakimit do t'ju lejojë të ndryshoni kodin PIN të WPS dhe pastaj të keni qasje në informacione të tjera për autorizim në faqet.

Marrja e aksesit në Wi-Fi do t'ju lejojë të rikonfiguroni DNS-në përmes përdorimit të shërbimeve të përshtatshme, të cilat do t'i përcjellin përdoruesit e shërbimeve bankare në faqet e dobëta.

Nëse rrjeti është hacked, edhe ndryshimi i fjalëkalimeve nuk do të ndihmojë pas një kohe: sulmuesi do të ruajë kodin WPS ose do të instalojë një program Trojan në firmware.

përmbledhje

Ky artikull nuk ka për qëllim të inkurajojë të kolliteni në wifi të një fqinji, por t'ju tregojë për dobësitë e njohura që mund të shkaktojnë humbje, duke përfshirë ato materiale.

Disa njerëz të mirë nuk kanë mend t'i japin internet i pakufizuar, ose nuk dinë si ta vendosin fjalëkalimin në pikën e qasjes. Natyrisht, nëse fqinjët e përdorin internetin pa limit, nuk do të ndodhë asgjë e keqe. Por kështu hapni qasje në fjalëkalimet tuaja. Kishte raste kur njerëzit u përpoqën të zëvendësonin, duke shikuar faqet e paligjshme nga IP-ja e dikujt tjetër.

Firmware moderne për routerat janë bërë sa më të thjeshtë dhe të përshtatshëm që të jetë e mundur, kështu që edhe njerëzit pa përvojë mund të konfigurojnë sigurinë e tyre të internetit përmes ndërfaqes. Përdorni metodat e mbrojtjes të përshkruara në këtë artikull në maksimum, vendosni fjalëkalime komplekse dhe unike për secilin burim.

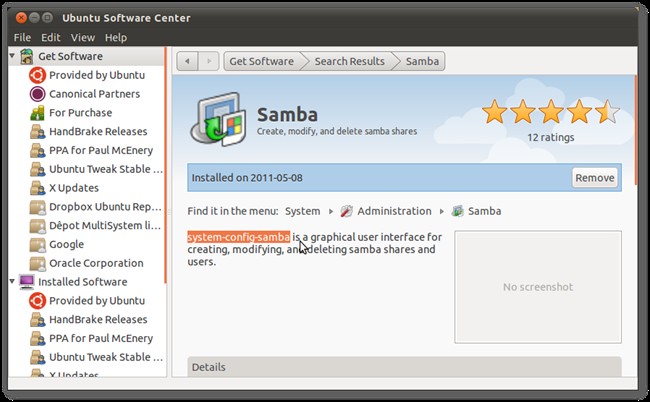

Çfarë është SAMBA?

Çfarë është SAMBA? Grupet e përdoruesve të Linux

Grupet e përdoruesve të Linux Çfarë duhet të bëni nëse iPhone ka filluar të shkarkojë shpejt - këshilla të dobishme

Çfarë duhet të bëni nëse iPhone ka filluar të shkarkojë shpejt - këshilla të dobishme