Krahasimi i programeve desktop për encryption. Encryption dhe shpejtësia. Testi krahasues i mjeteve të encryption disk

Hulumtuesit në Universitetin Princeton kanë gjetur një mënyrë për të anashkaluar encryption hard drives, modulet e kujtesës duke perdoruremailin e pronës për të ruajtur të dhënat për një periudhë të shkurtër kohe edhe pas një ndërprerje të energjisë.

parathënie libri

Që qasje në disk koduar vështirë, duhet të keni çelësin, dhe kjo është, sigurisht, është ruajtur në RAM - gjithçka që ju duhet është për të marrë qasje fizike në PC për disa minuta. Pas rebooting nga një hard disk i jashtëm ose nga USB Flash është një hale e plotë e kujtesës, dhe brenda disa minutave të saj hequr çelësin e kalimit.

Në këtë mënyrë është e mundur për të marrë çelësat encryption (dhe qasje të plotë në hard drive), BitLocker përdorur programet, FileVault dhe DM-dhomë të nëndheshme në sistemet Windows Vista operative, Mac OS X dhe Linux, si dhe popullore burim të hapur të sistemit TrueCrypt encryption hard drives.

Rëndësia e kësaj pune është se nuk ekziston një metodë e thjeshtë e mbrojtjes ndaj kësaj metode të piraterisë, me përjashtim të heqjes së fuqisë në kohë të mjaftueshme për të fshirë plotësisht të dhënat.

Shfaqet një demonstrim i qartë i procesit video.

abstrakt

Në kundërshtim me besimin popullor, kujtesa DRAM përdorur në shumicën e kompjuterëve modern, mban të dhëna edhe pas pushtet off për disa sekonda ose minuta, dhe, kjo ndodh në temperaturë dhome dhe madje edhe në rastet e nxjerrjes patate të skuqura nga motherboard. Kjo kohë është mjaft e mjaftueshme për të hequr hale të plotë të memories. Ne tregojnë se ky fenomen i lejon një sulmues me qasje fizike në sistemin, anashkalojë funksionet e mbrojtjes të sistemit operativ të dhënave çelës kriptografik. Ne tregojmë se si një reboot mund të përdoret për të bërë sulme të suksesshme në sistemet e njohura të encryption hard drive pa përdorur asnjë pajisje ose materiale të specializuara. Ne do të përcaktojmë eksperimentalisht shkallën dhe probabilitetin e mbajtjes së magnetizimit mbrapa dhe tregojmë se koha për të cilën mund të hiqet të dhënat mund të rritet ndjeshëm me teknika të thjeshta. Nuk do të jetë metoda të reja për gjetjen çelësat kriptografike në mërzi kujtesës, dhe bug fixes që lidhen me humbjen e copa. Do të ketë gjithashtu disa mënyra për të zvogëluar këto rreziqe, por zgjidhje e thjeshtë ne nuk e dimë.

paraqitje

Shumica e ekspertëve bazuar në faktin se të dhënat nga memoria e kompjuterit është shuar pothuajse menjëherë pas pushteti është i fikur, ose besojnë se të dhënat e mbetur është jashtëzakonisht e vështirë për të hequr pa përdorimin e pajisjeve të veçanta. Ne do të tregojmë se këto supozime janë të pasakta. Konvencionale kujtesës DRAM humb të dhënat e saj gradualisht brenda disa sekondave edhe në temperatura të zakonshëm, dhe madje edhe në qoftë se chip kujtesës është hequr nga motherboard, të dhënat e ruajtura në të për minuta ose edhe orë në qoftë se ruhet këtë çip në temperatura të ulëta. Të dhënat e mbetura mund të rikthehen duke përdorur metoda të thjeshta që kërkojnë qasje fizike afatshkurtër në kompjuter.

Ne do të tregojnë një seri sulmesh që përdorin DRAM efekte mbetur tërheqje, do të na mundësojë për të rivendosur të dhënat e ruajtura në çelësat encryption kujtesës. Kjo paraqet një kërcënim real për përdoruesit e kompjuterëve laptopë të cilët mbështeten në sistemet encryption hard drive. Pas të gjitha, në qoftë se një sulmues vjedh laptop, në një kohë kur makinë Encrypted është e lidhur, ajo do të jetë në gjendje të mbajë një nga sulmet tona për të hyrë në përmbajtjen, edhe nëse notebook vetvete është bllokuar ose është në modalitetin e fjetjes. Ne do ta demonstrojmë këtë duke sulmuar me sukses disa sisteme encryption popullore, si BitLocker, TrueCrypt dhe FileVault. Këto sulme duhet të jenë të suksesshme kundër sistemeve të tjera të enkriptimit.

Edhe pse ne kemi përqëndruar përpjekjet tona në sistemet hard drive encryption për qasje fizike në kompjuterin e sulmuesit, çdo informacion të rëndësishëm ruajtur në kujtesë mund të jetë subjekt për të sulmuar. Ndoshta shumë sisteme të tjera të sigurisë janë të pambrojtura. Për shembull, kemi gjetur se Mac OS X lë fjalëkalime nga llogaritë në kujtesë, nga ku mund t'i nxjerrim ato, kështu që kemi bërë sulme në marrjen e çelësave private të RSA të serverit të internetit Apache.

Disa përfaqësues të komuniteteve në sigurinë e informacionit dhe fizikës së gjysmëpërçuesve tashmë e dinin për efektin e magnetizimit remanent të DRAM-it, kishte shumë pak informacion rreth kësaj. Si rezultat, shumë nga ata që harton, zhvillon ose përdor një sistem të sigurisë, janë thjesht të panjohur me këtë fenomen dhe se sa lehtë mund të përdoret nga një sulmues. Të njohurive tona, kjo është puna e parë e detajuar është për të studiuar efektet e këtyre fenomeneve për sigurinë e informacionit.

Sulmet në disqe të koduara

Kriptimi i hard diskeve është metoda e njohur mbrojtja kundër vjedhjes së të dhënave. Shumë besojnë se sistemet e kodimit të hard diskeve do të mbrojnë të dhënat e tyre, edhe nëse sulmuesi ka akses fizik në kompjuter (çka është me të vërtetë e nevojshme, ed., Ed.). Ligji California, miratuar në vitin 2002, angazhohet për të raportuar rastet e mundshme të zbulimin e të dhënave personale, vetëm në qoftë se të dhënat nuk është koduar, sepse besohet se enkriptimi i të dhënave është një masë e mjaftueshme mbrojtëse. Edhe pse ligji nuk e përshkruan ndonjë zgjidhje specifike teknike, shumë ekspertë rekomandojnë përdorimin e një sistemi të encryption hard disk apo ndarje që do të konsiderohen si masa të mjaftueshme për të mbrojtur. Rezultatet e studimit tonë treguan se besimi në encryption disk është i paarsyeshëm. Një sulmues i cili nuk është i kalibrit të lartë, mund të anashkalojë shumë e përdorur gjerësisht sistemi encryption, në qoftë se një laptop me të dhënat e vjedhura, në një kohë kur ajo ishte përfshirë ose në modalitetin e fjetjes. Dhe në të dhënat e laptop mund të lexohet edhe kur ata janë në një disk koduar, kështu që përdorimi i sistemeve të encryption, hard drives nuk është i mjaftueshëm.

Ne përdorëm disa lloje sulmesh mbi sistemet e njohur të encryption drive drive. Pjesa më e madhe e kohës u shpenzua duke instaluar disqe të koduara dhe duke kontrolluar saktësinë e çelësave të enkriptimit të zbuluar. Marrja e një imazhi të RAM-it dhe kërkimi i çelësave zgjati vetëm disa minuta dhe u automatizua plotësisht. Ka arsye për të besuar se shumica e sistemeve të kodimit të hard disk janë të ndjeshëm ndaj sulmeve të tilla.

BitLocker

BitLocker është një sistem që është i përfshirë në disa versione të Windows Vista. Funksionon si shofer që punon midis sistemit të skedarëve dhe shoferit të hard disku, duke koduar dhe dekriptuar sipas kërkesës sektorët e përzgjedhur. Çelësat e përdorur për enkriptim janë në RAM derisa të diskutohet skeda e koduar.

Të encrypt çdo sektor të BitLocker hard disk përdor të njëjtën palë kyç krijuar nga algorithm AES: Sektori dhe çelësi encryption është çelësi encryption që punon në mënyrë të shifruar, njësitë tufë (CBC). Këto dy çelësat, nga ana tjetër, të koduara çelës kopil. Për të encrypt një sektor është procedura e kësaj binare të plaintext me kyç seancës, një encryption bajt sektorit kompensuar çelës encryption sektor. Pastaj, të dhënat janë përpunuar nga dy funksionet përzierjen që përdorin një algoritëm të zhvilluar nga Microsoft Elephant. Këto funksion kyç është përdorur për të rritur numrin e ndryshimeve të gjitha copa e shifër dhe për këtë arsye, duke rritur pasigurinë koduar sektorin e të dhënave. Në fazën e fundit, të dhënave është koduar AES algoritëm në një mënyrë CBC duke përdorur një çelës encryption përkatës. Vektori initialization përcaktohet nga encryption sektor kyç byte encryption kompensuar përdorur në mënyrë CBC.

Ne implementuam një sulm demonstrues plotësisht të automatizuar të quajtur BitUnlocker. Ajo përdor një disk të jashtëm USB me Linux dhe hamall boot modifikuar në bazë të SYSLINUX dhe shofer siguresave për të lidhur të koduar BitLocker Drive në Linux. Në kompjuter provë që po kandidon fuqi Windows Vista është fikur, të lidhur hard drive USB dhe booting nga ai. Pas kësaj BitUnlocker bëhet automatikisht hale kujtesës në një disk të jashtëm me anë keyfind kërkim programit të çelësave të mundshme, të gjitha variantet e përshtatshme testuar (palë sektori encryption kyçe dhe mënyra CBC kryesore), dhe nëse ka sukses i lidhur disk koduar. Pasi drive lidhur, është e mundur për të punuar me të si çdo makinë tjetër. Në një laptop modern me 2 gigabajt RAM, procesi zgjati rreth 25 minuta.

Vlen të përmendet se ky sulm është bërë e mundur për të kryer pa xhenio e ndonjë softuer. Dokumentacioni Sistemi i Microsoft BitLocker është përshkruar në mënyrë të mjaftueshme për të kuptuar rolin e sektorit të kyç encryption dhe mënyrën CBC çelës, dhe për të krijuar programin tuaj implementues të gjithë procesin.

BitLocker Main Ndryshe nga programet e tjera të kësaj klase - një mënyrë për të ruajtur çelësat kur shkëputet disk koduar. By default, versioni elementare, BitLocker mbron vetëm mjeshtër çelësin e duke përdorur TPM që ekziston në shumicën e PC moderne. Kjo metodë, e cila, me sa duket, është përdorur gjerësisht, është veçanërisht e ndjeshme ndaj sulmit tonë, sepse kjo ju lejon të encrypt çelësat, edhe në qoftë se kompjuteri ka qenë i fikur për një kohë të gjatë, sepse kur çizmet PC, çelësat janë të ngarkuar automatikisht në memorien kryesore (deri dritare hyrëse) pa futur asnjë të dhënë të vërtetimit.

Nëpër Me sa duket, Microsoft është ekspertë të njohur me këtë problem dhe për këtë arsye të rekomandojë për të konfiguruar BitLocker në një mënyrë të përmirësuar ku mbrojtja kryesore është dhënë jo vetëm nga TPM, por edhe një fjalëkalim ose një kyç në një disk të jashtëm USB. Por, edhe në këtë mënyrë, sistemi është i pambrojtur nëse një sulmues fiton qasje fizike në një PC në një kohë kur ajo po kandidon (ajo mund edhe të jetë i bllokuar ose në modalitetin e fjetjes (shtet - vetëm të mbyllen ose të prehem në këtë rast nuk konsiderohen të ndjeshëm ndaj kësaj sulm).

FileVault

Sistemi FileVault i Apple është eksploruar pjesërisht dhe është inxhiniering i kundërt. Në Mac OS X 10.4 FileVault përdor një 128-bit AES kyçe në mënyrë CBC. Kur administrohet me fjalëkalimin e përdoruesit është decrypted kokë që përmban çelësin AES dhe K2 dytë kyç, e përdorur për të llogaritur vektorët initialization. Vektori initialization për I-shtesë bllok disk është llogaritur si HMAC-SHA1 K2 (I).

Ne kemi përdorur programin tonë EFI për të marrë imazhet e RAM të rifitoj të dhënave nga një kompjuter Macintosh (bazuar në një procesor Intel) në disk lidhur, FileVault koduar. Pas kësaj, programi keyfind unerringly automatikisht gjetur çelësat AES FileVault.

Pa initialization vektor, por me kyç marra AES është e mundur për të deshifroj nga 4080 deri në 4096 bytes të çdo njësie me makinë (të gjithë me përjashtim të bllokut të parë AES). Ne ishim të bindur se vektori i inicializimit është gjithashtu në hale. Duke supozuar se të dhënat nuk kanë kohë për të shtrembëruar, një sulmues mund të përcaktojë vektor, alternuar duke u përpjekur të gjitha varg 160-bit në hale dhe shih nëse ata mund të formojnë një tekst të mundshme të thjeshtë, kur deshifrohen shtesë binar me pjesën e parë të bllokut. Megjithatë, duke përdorur vilefault llojin e programit, çelësat AES dhe initialization vektor mund të deshifroj plotësisht disk koduar.

FileVault Studimi, ne kemi gjetur se Mac OS X 10.4 dhe 10.5 lë kopje të shumta të fjalëkalimin e përdoruesit në kujtesën, ku ata janë të prekshme për këtë sulm. Llogaritë Fjalëkalimet janë përdorur shpesh për të mbrojtur çelësat, të cilat nga ana tjetër mund të përdoren për të mbrojtur frazat kryesore Encrypted FileVault disk.

TrueCrypt

TrueCrypt - një sistem popullor encryption të hapur-burim që shkon në OS Windows, MacOS dhe Linux. Ajo mbështet një shumëllojshmëri të algoritme, duke përfshirë AES, gjarpërin Twofish. Në versionin e 4-të, të gjitha algoritmat punuan në modalitetin LRW; në versionin e 5-të aktual, ata përdorin mënyrën XTS. TrueCrypt ruan çelësin encryption dhe shkulje çelësin në seksionin header në çdo makinë që është koduar me një çelës të ndryshme të marra nga fjalëkalimin hyrë nga ana e përdoruesit.

Ne testuar TrueCrypt 4.3a dhe 5.0a running nën Linux. Ne i tëri me makinë koduar me 256-bit AES çelës, pastaj kthehet off fuqinë, dhe përdoret për të shkarkuar software e tyre për të hale kujtesës. Në të dyja rastet, keyfind zbuluar një 256-bit encryption kyç është e padëmtuar. Vetëm në rast TrueCrypt 5.0.a, keyfind mund të rivendosur shkulje mënyrën XTS kyç.

Për të decrypt me makinë nga TrueCrypt 4, ka nevojë për disa shkulje mënyrën LRW kyç. Ne kemi gjetur se sistemi mban atë në katër fjalë përpara çelësi orar AES çelës. Në hale tonë, LRW çelësi nuk është shtrembëruar. (Në rast të gabimit, ne ende do të jetë në gjendje të mbulojë çelësin).

Dm-crypt

Linux kernel që nga versioni 2.6, përfshin mbështetje amtare për DM-dhomë e nëndheshme - disk encryption nënsistem. Dm-crypt përdor një shumëllojshmëri të algoritme dhe modes, por si parazgjedhje, ai përdor 128-bit AES shifër në mënyrë CBC me vektorët initialization nuk janë krijuar mbi bazën e informacionit kyç.

Ne testuar ngritur DM-Crypt ndarje duke përdorur LUKS (Linux Unified Key Setup) dega cryptsetup shërbimeve dhe kernel 2.6.20. Disk është koduar duke përdorur AES në mënyrë CBC. Ne shkurtimisht fikur fuqinë, dhe duke përdorur modifikuar hamall boot PXE, të bëjë një hale e kujtesës. keyfind ka zbuluar një të vlefshme 128-bit AES kyç, i cili u rivendos pa asnjë gabim. Pas shërimit të tij, sulmuesi mund të decrypt ndarjen Encrypted dhe të lidheni me DM-dhomë e nëndheshme, modifikimin e shërbimeve cryptsetup në mënyrë që ajo perceptohet çelësat në formatin e kërkuar.

Metodat e mbrojtjes dhe kufizimet e tyre

Zbatimi i mbrojtjes kundër sulmeve në kujtesën e punës është jo-parëndësishëm, pasi çelësat kriptografike duhet të ruhen në vende të tjera. Ne propozojmë që të përqëndrojë përpjekjet e saj në shkatërrimin ose fshehjen e çelësat para se sulmuesi mund të fitojë qasje fizike në PC tuaj, duke parandaluar nisjen e softuerit për hale e kujtesës, duke mbrojtur fizikisht patate të skuqura kujtesës dhe ndoshta zvogëlimin e të dhënave raft-jetës në RAM.

Mbishkruaj kujtesën

Para së gjithash, është e nevojshme nëse është e mundur për të shmangur ruajtjen çelësat në RAM. Është e nevojshme për të prishësh të dhënat kyç në qoftë se ajo nuk është përdorur, dhe për të parandaluar kopjimin e të dhënave të file paging. Kujtesa duhet të pastrohet paraprakisht me anë të OS ose bibliotekave shtesë. Natyrisht, këto masa nuk e mbrojnë çelësat e përdorur aktualisht, sepse ato duhet të ruhen në kujtesën, për shembull, të tilla si çelësat e përdorura për disqet koduar apo serverat e sigurt Web.

Gjithashtu, RAM duhet të pastrohet gjatë procesit të nisjes. Disa PC mund të konfigurohen për të pastruar RAM-in kur është nisur duke përdorur kërkesën Power-on Self-Test (POST) përpara se të ngarkoni OS. Nëse një sulmues nuk mund të parandalojë ekzekutimin e kësaj kërkese, atëherë në këtë PC nuk do të jetë e mundur të bëhet një hale memorie me informacione të rëndësishme. Por, ai ende ka mundësinë për të nxjerrë patate të skuqura RAM dhe fut ato në një kompjuter tjetër me parametrat e duhur të BIOS.

Kufizimi i shkarkimeve nga rrjeti ose media e lëvizshme

Shumë nga sulmet tona u zbatuan duke përdorur shkarkimin në rrjet ose nga media të lëvizshme. PC duhet të konfigurohet që të kërkojë një fjalëkalim administratori për të shkarkuar nga këto burime. Megjithatë, duhet theksuar se edhe nëse sistemi është i konfiguruar të boot vetëm nga drive primar vështirë, sulmuesi mund të ndryshojë hard drive vetë, ose në shumë raste, të rivendosur NVRAM e kompjuterit të rrokulliset përsëri në parametrat origjinale BIOS.

Modaliteti i Sigurt i Qëndrueshëm

Rezultatet treguan se një e thjeshtë bllok desktop PC (p.sh. sistemi operativ vazhdon për të kandiduar, por për të filluar me të është e nevojshme fjalëkalimi ndërveprimit) nuk i mbron përmbajtjen e RAM. Modaliteti i fjetjes nuk është efektive dhe nëse kompjuteri është i bllokuar, kur kthehej nga modaliteti i fjetjes, sepse një sulmues mund të shkaktojë një kthim nga letargji, dhe pastaj rinisni laptop dhe të bëjë një hale e kujtesës. mënyrën (përmbajtja e RAM është kopjuar në një hard drive) thjesht nuk punon, përveç kur duke përdorur informacionin kyç në media tjetërsuar për të rivendosur funksionimin normal prehem.

Në shumicën e sistemeve të kodimit të hard disk, përdoruesit mund të mbrohen duke mbyllur PC-në. (Sistemi BitLocker në modalitetin bazë të përdorimit të modulit TPM mbetet i ndjeshëm, pasi disku do të lidhet automatikisht kur PC-ja të ndizet). Përmbajtja e kujtesës mund të ruhet për një periudhë të shkurtër pas mbylljes, prandaj rekomandohet që të vëzhgoni stacionin tuaj për disa minuta. Pavarësisht efektivitetit të saj, kjo masë është jashtëzakonisht e papërshtatshme në lidhje me ngarkesën e gjatë të workstation.

Prehem mund të sigurohet në mënyrat e mëposhtme: të kërkojë një fjalëkalim ose ndonjë sekret tjetër për të "zgjohen" workstation dhe encrypt përmbajtjen e një çelës të kujtesës rrjedhin nga fjalëkalimin. Fjalëkalimi duhet të jetë i vazhdueshëm, pasi një sulmues mund të bëjë një hale të memories dhe pastaj të përpiqet të marr fjalëkalimin me forcë brutale. Nëse kodimi i të gjithë kujtesës nuk është i mundur, vetëm ato zona që përmbajnë informacionin kryesor duhet të jenë të koduara. Disa sisteme mund të konfigurohen për të shkuar në këtë lloj të mënyrës së mbrojtur të gjumit, edhe pse kjo zakonisht nuk është përcaktimi i parazgjedhur.

Refuzimi i llogaritjeve paraprake

Hulumtimi ynë ka treguar se përdorimi i llogaritjeve paraprake për të përshpejtuar operacionet kriptografike e bën informacionin më të prekshëm. Llogaritjet paraprake çojnë në faktin se në kujtesë ekziston informacioni i tepërt rreth të dhënave kryesore, gjë që lejon një sulmues të rimarrë çelësat edhe nëse ka gabime. Për shembull, siç është përshkruar në nenin 5, informacion në lidhje me çelësat algoritme Përsëritës AES dhe DES janë jashtëzakonisht të tepërta dhe të dobishme për një sulmues.

Braktisja e llogaritjeve paraprake do të zvogëlojë performancën, sepse llogaritë potencialisht komplekse do të duhet të përsëriten. Por, për shembull, ju mund të cacheni vlerat e llogaritura më parë për një periudhë të caktuar kohe dhe të fshini të dhënat e marra nëse ato nuk përdoren gjatë kësaj intervali. Kjo qasje paraqet një kompromis midis sigurisë dhe performancës së sistemit.

Extension kyç

Një mënyrë tjetër për të parandaluar shërimin kryesor është ndryshimi i informacionit kryesor të ruajtur në kujtesë në mënyrë të tillë që të komplikojë rikthimin e çelësit për shkak të gabimeve të ndryshme. Kjo metodë është konsideruar në teori, e cila u shfaq për të funksionuar, rezistent ndaj zbulimin e inputeve e të cilit mbeten të fshehura, edhe pse pothuajse të gjitha të dhënat e prodhimit janë gjetur, e cila është shumë e ngjashme me punën e funksioneve të një-mënyrë.

Në praktikë, imagjinoni që ne kemi një çelës 256-bit AES K, i cili aktualisht nuk është në përdorim, por do të jetë i nevojshëm më vonë. Nuk mund ta mbishkruajmë, por duam ta bëjmë atë rezistent ndaj përpjekjeve të rimëkëmbjes. Një mënyrë për të bërë këtë - kjo është që të ndajë një zonë të madhe të dhënash B-bit, e plotësoni atë me të dhëna të rastit R, pastaj të ruajtur në kujtesën rezultatin e transformimit të ardhshëm K + H (R) (përmbledhje binar, Ed.) Ku H -. Është një hash funksion, për shembull SHA-256.

Tani imagjinoni se energjia elektrike është fikur, kjo do të shkaktojë ndryshimin e d biteve në këtë zonë. Nëse funksioni hash është i qëndrueshëm, ndërsa duke u përpjekur për të rimarrë K kyç, sulmuesi mund të mbështetet vetëm në faktin se ai do të jetë në gjendje të mendoj që pjesë të zonës B u ndryshuan nga rreth gjysma e që mund të ndryshojë. Nëse bit d janë ndryshuar, sulmuesi do të duhet për të kryer një madhësi zonën e kërkimit (B / 2 + D) / d për të gjetur vlerat e saktë e R dhe pasi që për të rivendosur K. kyç nëse rajoni B është i madh, një kërkim mund të jetë shumë e gjatë, edhe pse relativisht të d është i vogël.

Teorikisht, në këtë mënyrë ju mund të ruajë të gjitha çelësat, duke shpresuar se çdo tast vetëm kur ne kemi nevojë për të, dhe për të hequr atë kur ajo nuk është e nevojshme. Kështu, duke përdorur metodën e mësipërme, ne mund të ruajmë çelësat në kujtesë.

Mbrojtja fizike

Disa nga sulmet tona janë bazuar në disponueshmërinë e qasjes fizike në patate të skuqura kujtese. Sulme të tilla mund të parandalohen nga mbrojtja fizike e kujtesës. Për shembull, modulet e memories janë në një rast të mbyllur PC, ose janë të mbushura me zam epoxy për të parandaluar përpjekjet për nxjerrjen ose qasjen e tyre. Në mënyrë të ngjashme, ju mund të zbatoni mashing kujtesën si një përgjigje ndaj temperaturave të ulëta ose përpjekjet për të hapur rastin. Kjo metodë do të kërkojë instalimin e sensorëve me një sistem të pavarur të energjisë. Shumë nga këto metoda janë të lidhur me pajisje, mbrohen nga ndërhyrja e paautorizuar (p.sh., coprocessor IBM 4758) dhe mund të rritet shumë vlerën e workstation tuaj. Nga ana tjetër, përdorimi i kujtesës ngjitur në motherboard do të kushtojë shumë më pak.

Ndryshimi i arkitekturës

Ju mund të ndryshoni arkitekturën e kompjuterit. Kjo është e pamundur për PC të përdorura tashmë, por do të bëjë të mundur sigurimin e atyre të reja.

Qasja e parë është dizajnimi i moduleve DRAM në mënyrë të tillë që ata të fshijnë me shpejtësi të gjitha të dhënat. Kjo mund të jetë e vështirë, pasi qëllimi sa më shpejt që të jetë e mundur fshirjen e të dhënave, në kundërshtim me qëllimet e tjera, që të dhënat nuk po zhduket në mes të periudhave të përmirësuar kujtesën.

Një tjetër mënyrë është për të shtuar informacionin hardware magazinimit kryesore, e cila do të jetë e garantuar për të fshirë të gjitha të dhënat nga objektet e tyre magazinimit fillimin e gjatë, restart dhe mbyllje. Kështu, do të kemi një vend të besueshëm për ruajtjen e disa çelësave, edhe pse dobësia e lidhur me llogaritjet e tyre paraprake do të mbetet.

Ekspertët e tjerë sugjeruan një arkitekturë në të cilën përmbajtja e kujtesës do të jetë vazhdimisht e koduar. Nëse, përveç kësaj, për të realizuar kyç fshihet në reboot dhe të dështimit të pushtetit, atëherë procesi do të sigurojë një vend të sigurtë të arsyeshme nga sulmet e kemi përshkruar.

Informatikë e besuar

Pajisjet që korrespondon me konceptin e "informatikë besuar", për shembull, në formën e moduleve TPM përdorura tashmë në disa PC. Përkundër dobisë së tij në mbrojtje kundër disa sulmeve, në formën e tanishme këto pajisje nuk ndihmojnë në parandalimin e sulmeve të përshkruara nga ne.

Modulet TPM të përdorura nuk zbatojnë encryption të plotë. Në vend të kësaj, ata monitorojnë procesin e nisjes për të vendosur nëse është e sigurt të ngarkoni çelësin në RAM ose jo. Nëse software ju duhet të përdorni një çelës, është e mundur për të zbatuar teknologjinë e mëposhtme: çelësi për një formë të përdorshme nuk është ruajtur në RAM, derisa procesi download nuk të zhvillohet në skenarin e pritur. Por, sa më shpejt që çelësi është në RAM - ajo menjëherë bëhet një objektiv për sulmet tona. TPM mund të parandalojë shkarkimin e kyç në kujtesë, por ata nuk do të mos e lexuar atë nga kujtesa.

Gjetjet

Në kundërshtim me besimin popullor, modulet DRAM në mënyrë të jashtë për të ruajtur të dhënat për një kohë relativisht të gjatë. eksperimentet tona kanë treguar se ky fenomen e bën të mundur për të zbatuar një klasë të sulmeve që ju lejon për të marrë të dhëna të rëndësishme të tilla si çelësat encryption nga kujtesa, pavarësisht nga sistemi operativ përpjekjet për të mbrojtur përmbajtjen e saj. Sulmet e përshkruara nga ne janë praktike, dhe shembujt tanë të sulmeve ndaj sistemeve të kodimit popullor e dëshmojnë këtë.

Por lloje të tjera të softuerëve janë gjithashtu të pambrojtur. Të drejtat digjitale sistemit të menaxhimit (DRM) shpesh përdorin çelësat simetrike e ruajtura në kujtesën, dhe gjithashtu mund të jenë të përgatitur duke përdorur metodat e përshkruara. Siç kemi treguar, servera web me mbështetje SSL janë gjithashtu të cenueshme, sepse ruajnë çelësat privatë të nevojshëm për krijimin e sesioneve SSL. mënyra jonë për të gjetur informacion të rëndësishëm ka të ngjarë të jetë efektiv për gjetjen e fjalëkalime, numra llogari ose çdo informacion tjetër të ndjeshme që është ruajtur në RAM.

Duket se nuk ka mënyrë të thjeshtë për të eliminuar dobësitë e gjetura. Ndryshimi i softuerit nuk ka të ngjarë të jetë efektiv; ndryshimet e pajisjeve do të ndihmojnë, por shpenzimet e kohës dhe të burimeve do të jenë të larta; teknologjia e "informatikës së besuar" në formën e tanishme nuk është gjithashtu shumë efektive, sepse nuk mund të mbrojë çelësat që janë në kujtesë.

Sipas mendimit tonë, më të ekspozuar ndaj këtij fletoret rrezikut, të cilat janë shpesh në vende publike dhe mënyrat funksioni janë të pambrojtur ndaj sulmeve të tilla. Prania e këtyre rreziqeve tregon se kriptimi i diskut mbron të dhëna të rëndësishme në një masë më të vogël nga sa besohet.

Si rezultat i kësaj, ju mund të duhet të marrin në konsideratë kujtesën DRAM si komponentë të mos besuar e PC moderne, dhe për të shmangur trajtimin e informacionit të ndjeshme në të. Por në këtë moment nuk është e këshillueshme, për sa kohë që arkitektura e PC moderne do të ndryshojë për të lejuar software për të ruajtur çelësat në një vend të sigurt.

Në transportuesit tanë në sasi të mëdha ruhen informacione personale, të rëndësishme, dokumente dhe skedarë mediash. Ata duhet të mbrohen. Metoda të tilla kriptografike si AES dhe Twofish, Standardi ofruara në programet encryption janë afërsisht të njëjta brezi dhe të sigurojë një nivel relativisht të lartë të sigurisë.

Në praktikë përdorues i zakonshëm nuk do të jetë në gjendje të bëjë një gabim të madh në zgjedhjen. Në vend të kësaj, ju duhet të vendosë për programin e specializuara, në varësi të qëllimeve: shpesh encrypt hard drive përdor një regjim tjetër operativ sesa encryption file.

Për një kohë të gjatë, zgjidhja më e mirë ishte dobia TrueCrypt, nëse ajo ishte një encryption disk të plotë ose ruajtje të të dhënave në një enë të koduar. Tani ky projekt është i mbyllur. Marrësi i denjë i saj ishte programi i hapur VeraCrypt . Ajo është e bazuar në kodin TrueCrypt është hedhur, por ajo është finalizuar, duke e bërë cilësi encryption është përmirësuar.

Për shembull, në VeraCrypt gjenerimi i një çelës nga një fjalëkalim. Për të koduar disqe të forta, përdoret një mënyrë më pak e zakonshme, siç është CBC, dhe XTS. Në këtë mënyrë, blloqet janë të koduara sipas llojit ECB, megjithatë, numri i sektorit është shtuar dhe kompensuar brenda segmentit.

Numra të rastësishëm dhe fjalëkalime të forta

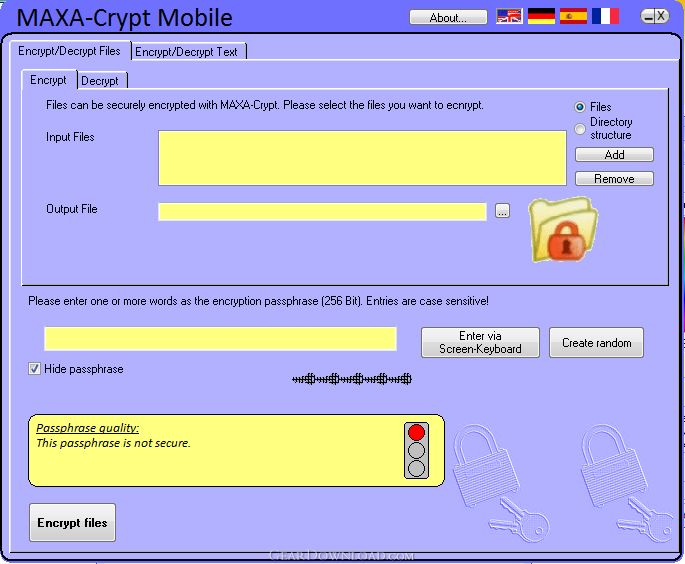

Për të mbrojtur dosjet individuale, një program i lirë me një ndërfaqe të thjeshtë është i mjaftueshëm, për shembull, MAXA Crypt Portable ose AxCrypt . Ne rekomandojmë AxCrypt, sepse është një projekt me burim të hapur. Megjithatë, gjatë instalimit të tij duhet të i kushtoj vëmendje për atë që janë shtesa të panevojshme, kështu që me ta ju duhet të qartë kontrolloni kutinë në paketën me aplikimin.

Shërbimi fillon duke klikuar me të djathtën në një skedar ose dosje dhe duke futur një fjalëkalim (për shembull, kur hapet një skedar i koduar). Ky program përdor algoritmin e AES 128 bit me regjim CBC. Për të krijuar një vektor të besueshëm initialization (IV) Ax-Crypt embeds një pseudo-Random Number Generator.

Nëse IV nuk është një numër i vërtetë i rastësishëm, atëherë mënyra CBC dobëson atë. MAXA Crypt Portable punon në mënyrë të ngjashme, por encryption është bërë duke përdorur një çelës 256 bit gjatë. Nëse ngarkoni informacion personal në ruajtjen e reve, duhet të supozoni se pronarët e tyre, për shembull, Google dhe Dropbox, skanojnë përmbajtjen.

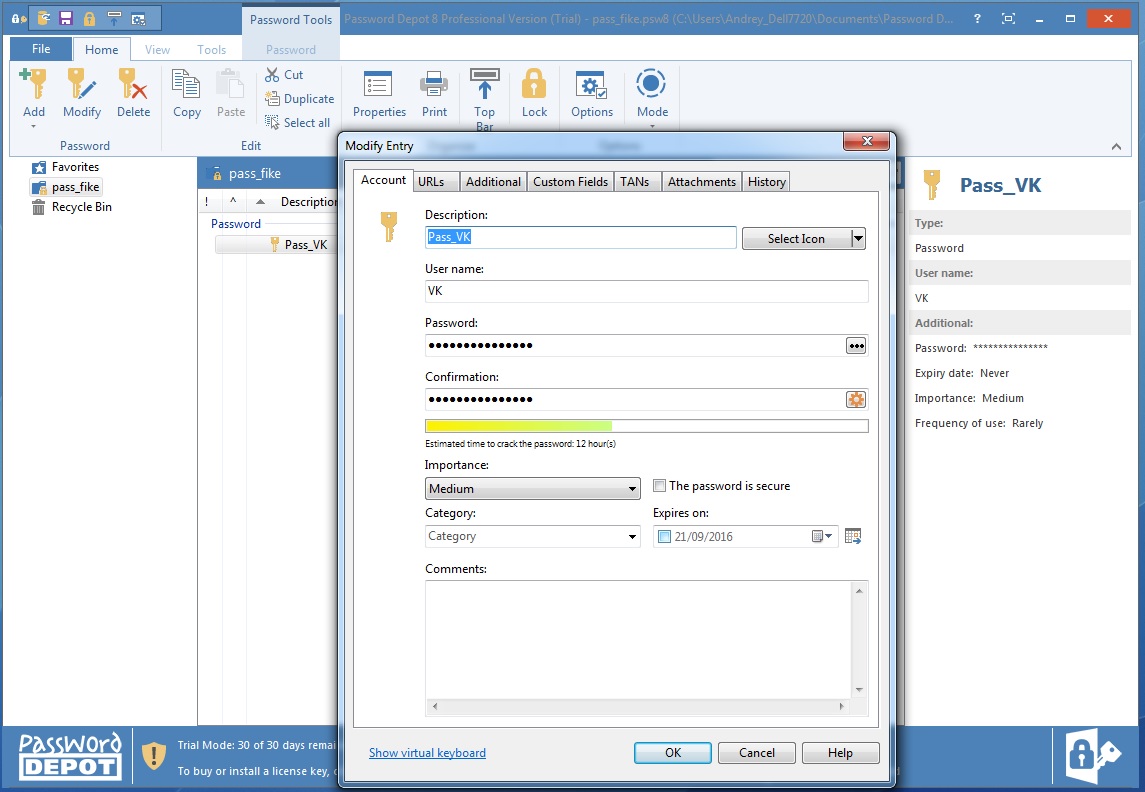

Boxcryptor është i integruar në proces si një hard disk virtual dhe klikimi me të djathtën kodon të gjitha skedarët që gjenden atje para se të ngarkohen në cloud. Është e rëndësishme për të marrë një menaxher fjalëkalimi, të tilla si Deponim fjalëkalimi . Krijon fjalëkalime komplekse që askush nuk mund ta mbajë mend. Është e nevojshme vetëm mos humb master password për këtë program.

Ne përdorim disqe të koduara

Ashtu si TrueCrypt, magjistari i shërbimeve VeraCrypt do të udhëzojë përdoruesin përmes të gjitha hapave të krijimit të një disk të koduar. Gjithashtu mund të mbroni ndarjen ekzistuese.

Një kriptim me një klikim

Program i lirë Maxa Crypt Portable ofron të gjitha opsionet e nevojshme për kriptimin e shpejtë të dosjeve individuale duke përdorur algoritmin AES. Duke klikuar në butonin që filloni të gjeneroni një fjalëkalim të sigurt.

Ne lidhim re me jetën private

Boxcryptor Një klikim krijon skedarë të rëndësishëm përpara se të ngarkoni në Dropbox ose në ruajtjen e Google. Parazgjedhja është encryption AES me një gjatësi kyçe prej 256 bitësh.

Gurthemeli - menaxher i fjalëkalimeve

Fjalëkalimet e gjata rritin sigurinë. Programi Deponim fjalëkalimi gjeneron dhe zbaton ato, duke përfshirë encrypting files dhe duke punuar me shërbimet Web, i cili transferon të dhëna për të hyrë në llogari.

Shiko: kompanitë prodhuese

Përshëndetje lexuesit e kompanisë blog ComService (Naberezhnye Chelny). Në këtë artikull, ne do të vazhdojmë të eksplorojmë sistemet e ndërtuara me Windows të dizajnuara për të rritur sigurinë e të dhënave tona. Sot është një sistem encryption Bitlocker disk. Enkriptimi i të dhënave është i domosdoshëm për të siguruar që të dhënat tuaja të mos përdoren nga të huajt. Si ajo merr për ta është një çështje tjetër.

Encryption është procesi i konvertimit të të dhënave në mënyrë që vetëm njerëzit e duhur të mund të hyjnë në të. Për të hyrë, zakonisht përdorni çelësa ose fjalëkalime.

Encrypting të gjithë diskun eliminon qasje të dhënave kur lidh hard drive tuaj në një kompjuter tjetër. Një sistem tjetër operativ mund të instalohet në sistemin e sulmuesit për të anashkaluar mbrojtjen, por kjo nuk ndihmon nëse po përdorni BitLocker.

Teknologjia BitLocker u shfaq me prodhimin sistem operativ Windows Vista dhe është zgjeruar në. Bitlocker është në dispozicion në versionet Maximum dhe Corporate, si dhe në Pro. Pronarët e versioneve të tjera duhet të shikojnë.

Struktura e artikullit

1. Si funksionon Encryption Drive BitLocker

Pa hyrë në detaje kjo duket si kjo. Sistemi krijon kodet e të gjithë diskut dhe ju jep çelësat për të. Nëse ju encrypt diskun e sistemit atëherë ajo nuk do të nisë pa çelësin tuaj. Njësoj si çelësat e banesës. Ju keni ato që ju do të merrni në të. Lost, ju duhet të përdorni rezervë (kodi rikuperimit (e dhënë në encryption)) dhe për të ndryshuar bllokohet (të bëjë ri-encryption me çelësat e tjera)

Për mbrojtjen e të besueshëm, është e dëshirueshme që kompjuteri juaj ka të Platformës së Besuar Module TPM (Trusted Platform Module). Nëse ekziston dhe versioni i tij 1.2 ose më i lartë, atëherë ajo do të kontrollojë procesin dhe do të keni metoda më të forta sigurie. Nëse nuk është kështu, atëherë do të jetë e mundur të përdorni vetëm çelësin në pajisjen USB.

BitLocker funksionon si më poshtë. Secili sektor i diskut është i koduar veçmas me një çelës (çelësi i encryption me volum të plotë, FVEK). Përdoret algoritmi AES me 128 bit bit dhe diffuser. Çelësi mund të ndryshohet në 256 bit në politikat e sigurisë të grupit.

Pse duhet ta ndaloj enkriptimin? Çfarëdo që BitLocker nuk e bllokon diskun tuaj dhe nuk përdorë procedurën e rimëkëmbjes. Parametrat e sistemit (dhe përmbajtja e ndarjes boot) janë fikse gjatë encryption për mbrojtje shtesë. Nëse i ndryshoni ato, mund të kyçni kompjuterin.

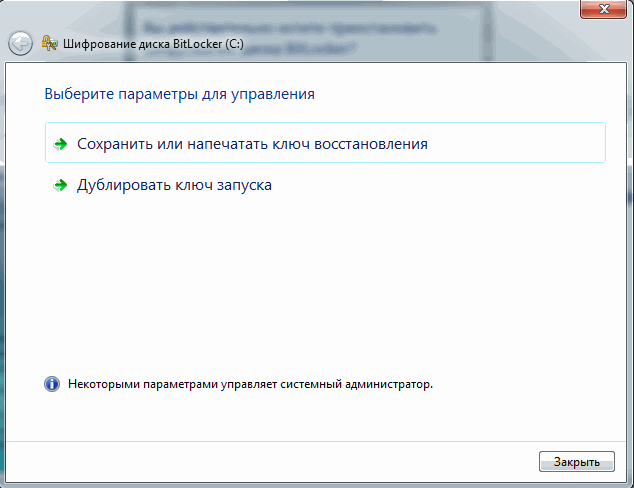

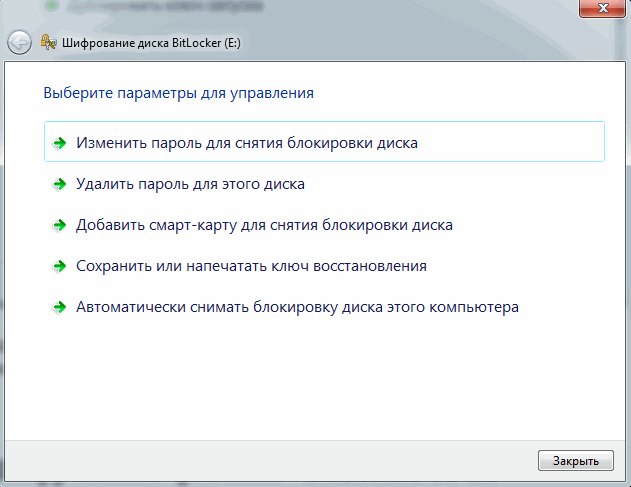

Nëse zgjidhni BitLocker Management, mundeni ose të ruani ose të printoni çelësin e rikuperimit dhe të kopjoni çelësin e nisjes

Nëse një nga çelësat (çelësi i nisjes ose çelësi i rikuperimit) është i humbur, ju mund t'i riktheni këtu.

Menaxhimi i enkriptimit të pajisjeve të ruajtjes së jashtme

Funksionet e mëposhtme janë në dispozicion për menaxhimin e parametrave të encryption drive flash:

Ju mund të ndryshoni fjalëkalimin për të zhbllokuar. Ju mund të fshini një fjalëkalim vetëm nëse përdorni një kartë smart për ta shkyçur atë. Gjithashtu mund të ruani ose printoni çelësin e rimëkëmbjes dhe mundësoni çaktivizimin e bllokimit të diskut për këtë automatikisht.

5. Rivendosja e qasjes në disk

Rivendosja e qasjes në diskun e sistemit

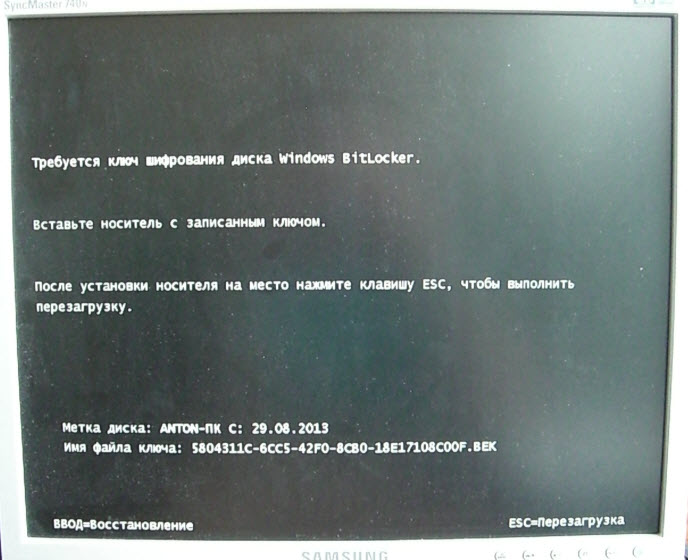

Nëse flash drive me një çelës jashtë zonës së hyrjes, atëherë çelësi i rimëkëmbjes vjen në lojë. Kur të filloni kompjuterin, do të shihni foton e mëposhtme

Për të rivendosur aksesin dhe ngarkimin e Windows-it, shtypni Enter

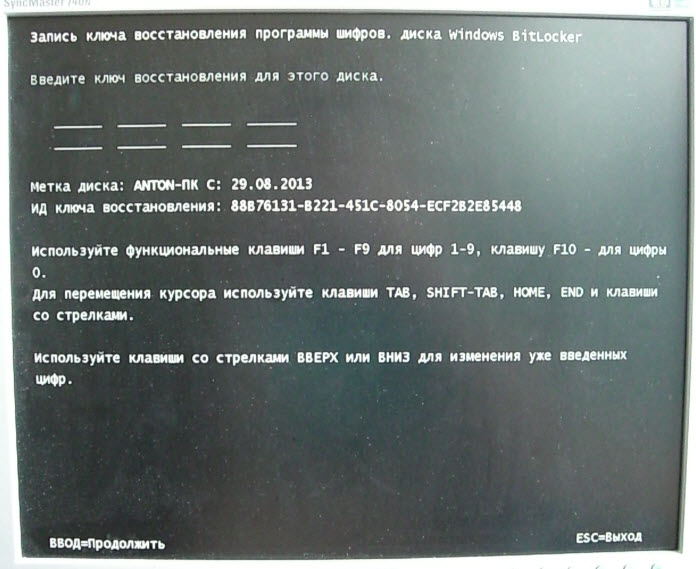

Ne do të shohim ekranin që kërkon të hyjë në çelësin e rimëkëmbjes

Me hyrjen e shifrës së fundit, nëse përzgjidhet çelësi i saktë i rimëkëmbjes, sistemi operativ do të nisë automatikisht.

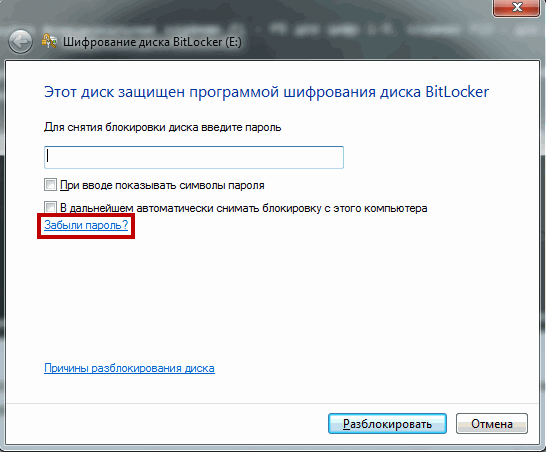

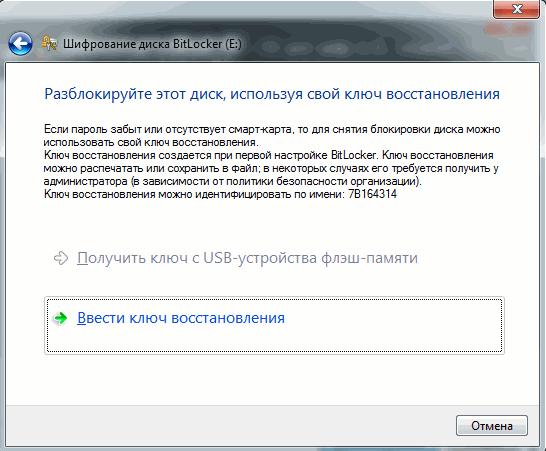

Rivendosni aksesin në disqet e lëvizshme

Për të rikthyer qasjen në informata në flash drive ose kliko Keni harruar fjalëkalimin tuaj?

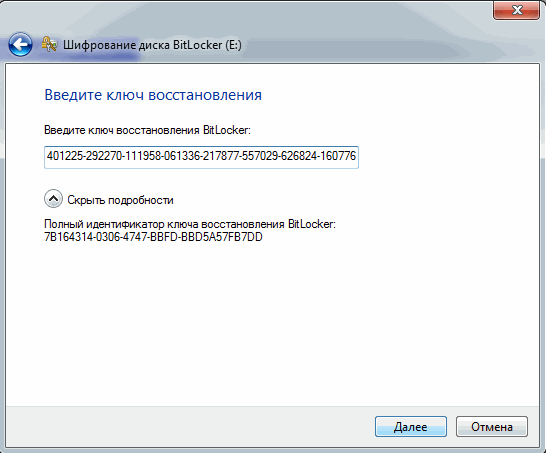

Zgjidh Shkruaj çelësin e rikuperimit

dhe futni këtë kod të tmerrshëm 48-shifror. Klikoni Next

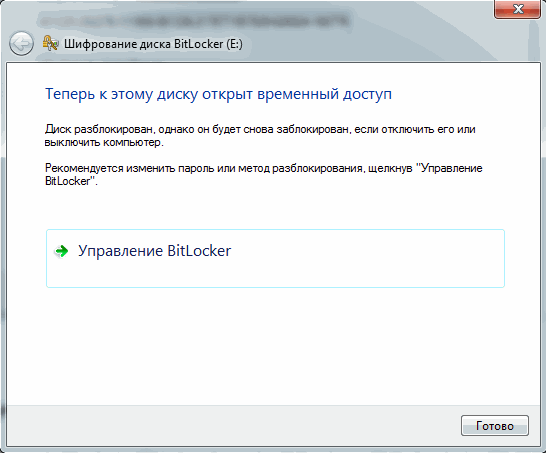

Nëse çelësi i rikuperimit është i përshtatshëm atëherë pajisja do të hapet

Shfaqet një lidhje me BitLocker Management, ku mund të ndryshoni fjalëkalimin për të zhbllokuar pajisjen.

përfundim

Në këtë artikull, ne kemi mësuar se si të mbrojmë informacionin tonë duke e koduar atë me mjetin e integruar BitLocker. Ndikon që kjo teknologji është e disponueshme vetëm në versione të vjetra ose të përparuara të Windows OS. Gjithashtu u bë e qartë se pse kjo ndarje e fshehur dhe e bootable e 100 MB është krijuar kur disku është konfiguruar me mjete Windows.

Ndoshta unë do të përdor encryption e flash drives ose. Por, kjo nuk ka të ngjarë, sepse ka zëvendësues të mirë në formën e shërbimeve të ruajtjes së të dhënave cloud siç janë, dhe të ngjashme.

Faleminderit për ndarjen e këtij artikulli në rrjetet sociale. Të gjitha të mirat për ju!

Burimi i hapur ishte popullor për 10 vjet për shkak të pavarësisë së saj nga shitësit kryesorë. Krijuesit e programit nuk janë të njohur publikisht. Ndër përdoruesit më të njohur të programit mund të identifikohen Edward Snowden dhe eksperti i sigurisë Bruce Schneier. Shërbimi ju lejon të ktheni një flash drive ose hard drive në një dyqan të mbrojtur të koduar, në të cilin informacioni konfidencial është i fshehur nga sytë e ndezur.

Zhvilluesit misterioze të shërbimeve njoftoi mbylljen e projektit të mërkurën, 28 maj, duke shpjeguar se përdorimi i TrueCrypt është i pasigurt. "KUJDES: Përdorimi i TrueCrypt nuk është i sigurt, sepse programi mund të ketë dobësi të pazgjidhura "- një mesazh i tillë mund të shihet në faqen e produktit në portalin SourceForge. Tjetra vjen një tjetër apel: "Duhet të transferoni të gjitha të dhënat e koduara në TrueCrypt në disqe të koduara ose në imazhe virtuale të diskutimeve që mbështeten në platformën tuaj".

Eksperti i pavarur i sigurisë, Graham Cluley komentoi në mënyrë të logjikshme situatën: "Është koha për të gjetur zgjidhje alternative për encrypting files dhe hard disks ».

Kjo nuk është një shaka!

Fillimisht, ka pasur sugjerime se internetit e programit ishte hacked nga cybercriminals, por tani është e qartë se kjo nuk është një shaka. SourceForge faqe tani është ofruar një version të përditësuar të TrueCrypt (e cila ka një nënshkrim dixhital të zhvilluesit), gjatë instalimit të një lëvizje të propozuar në BitLocker ose ndonjë mjet tjetër alternative.

Një profesor në fushën e cryptography Johns Hopkinasa Matthew gjelbër ka thënë: "Është shumë e vështirë që një hacker i panjohur identifikuar zhvilluesit TrueCrypt vodhën firmën e tyre digjitale dhe hacked në faqen e tyre."

Çfarë duhet të përdorni tani?

Site dhe një alarm pop-up në program përfshin udhëzime për transferimin e fotografi, TrueCrypt koduar për shërbimin BitLocker nga Microsoft, e cila dërguar me OS Microsoft Vista Ultimate / Enterprise, Windows 7 Ultimate / ndërmarrjes, dhe Windows 8 Pro / Enterprise. TrueCrypt 7.2 ju lejon të decrypt fotografi, por nuk lejon për të krijuar ndarje të reja koduar.

Alternativa më e qartë për programin është BitLocker, por ka mundësi të tjera. Schneier përbashkët se ai ishte kthyer në përdorimin e Symantec PGPDisk. ($ 110 për një licencë të vetme përdorues) përdor metodën e njohur dhe provuar PGP encryption.

Për shembull, ekzistojnë alternativa të tjera të lira për Windows DiskCryptor . kompjuter hulumtues i sigurisë, i njohur si Grugq vitin e kaluar ishte një e tërë që është e rëndësishme për këtë ditë.

Johannes Ullrich, drejtor shkencor i përdoruesve SANS Technology Institute Mac OS X e rekomanduar për të i kushtoj vëmendje të FileVault 2, e cila është ndërtuar në OS X 10.7 (Lion) ose të sistemit operativ më vonë të kësaj familjeje. FileVault përdor 128-bit encryption XTS-AES, e cila përdoret në Agjencinë Kombëtare të Sigurisë (NSA). Sipas përdoruesit Ulrich Linux duhet t'i përmbahet ndërtuar në sistem mjet Linux Konfigurimi kryesor i Unifikuar (LUKS). Nëse jeni duke përdorur Ubuntu, instaluesi i OS tashmë ju lejon për të mundësuar encryption plotë disk nga fillimi.

Megjithatë, përdoruesit duhet kërkesat e tjera për të encrypt media lëvizshëm, të cilat përdoren në kompjuter me sisteme të ndryshme operative. Ulrich tha se në këtë rast vjen në mendje.

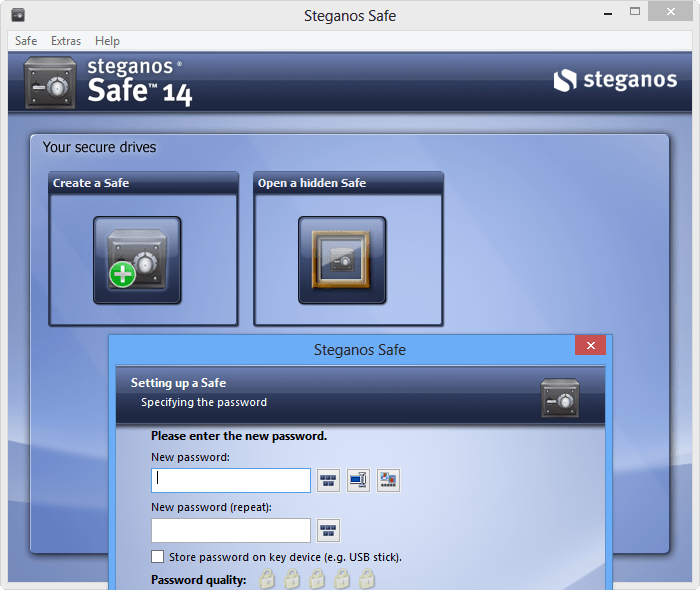

Kompania gjermane Steganos ofron për t'u përdorur versionin e vjetër shërbimeve të saj të kodimit Steganos Safe (Version i tanishëm në këtë moment - 15, dhe ka një version 14), i cili është shpërndarë falas.

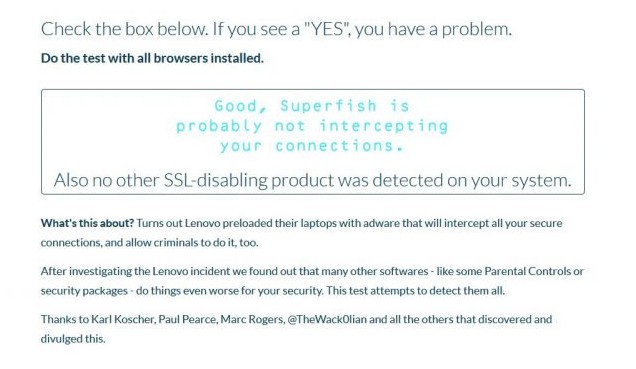

Vulnerabilities Unknown

Fakti që TrueCrypt mund të ketë dobësitë e sigurisë arsye për shqetësim serioz, sidomos duke pasur parasysh që programi i auditimit nuk treguan probleme të tilla. Përdoruesit e programit fituar 70.000 dollarë për auditimin, pas thashethemeve se Agjencia e Sigurisë Kombëtare të SHBA mund të deshifroj sasi të konsiderueshme të të dhënave Encrypted. Faza e parë e studimit, i cili analizoi ngarkuesin e nisjes TrueCrypt u mbajt muajin e kaluar. Auditimi nuk ka zbuluar ndonjë backdoors ose dobësitë qëllimshme. Faza e ardhshme e hulumtimit, të cilat duhet të kontrollohen metodat e përdorura në cryptography ka qenë i planifikuar për këtë verë.

Gjelbër ishte një nga ekspertët e përfshirë në auditim. Ai tha se nuk kishte njohuri paraprake të asaj që zhvilluesve plan për të mbyllur projektin. Gjelbër ka thënë: "Gjëja e fundit që kam dëgjuar nga zhvilluesit TrueCrypt:" Ne shohim përpara për rezultatet e gjykimit të Fazës 2. Faleminderit për përpjekjet tuaja! ". Ajo duhet të theksohet se auditimi do të vazhdojë siç është planifikuar, pavarësisht projektit të arrestimit TrueCrypt.

Ndoshta krijuesit e programit vendosën të pezullojnë zhvillimin, sepse përdorimi është i vjetëruar. Zhvillimi pushoi më 5 maj 2014, dmth. pas përfundimit zyrtar të mbështetjes për Windows XP. SoundForge përmend: "Windows 8/7 / Vista dhe sistemet e mëvonshme kanë mjete të inkorporuara për encryptimin e disqeve dhe imazheve të disqeve virtuale." Kështu, kriptimi i të dhënave është ndërtuar në shumë OS, dhe zhvilluesit nuk mund të llogarisin më programin.

Për të shtuar vaj në zjarr, vërejmë se më 19 maj, TrueCrypt u hoq nga sistemi i mbrojtur i Tails (sistemi i preferuar i Snowden). Arsyeja nuk është plotësisht e qartë, por programi padyshim nuk duhet të përdoret, tha Cluley.

Cluley gjithashtu shkroi: "Nëse kjo është cheating, thatë, ose në fund logjik i ciklit të jetës TrueCrypt, është e qartë që përdoruesit të ndërgjegjshëm nuk do të ndjehen rehat duke besuar të dhënat e tyre, pasi ka ndodhur një dështim program."

Dëmtimet tipike të TV LCD LCD nga Philips dhe si t'i rregulloni vetë

Dëmtimet tipike të TV LCD LCD nga Philips dhe si t'i rregulloni vetë A keni nevojë për Yota, ku ta shkarkoni

A keni nevojë për Yota, ku ta shkarkoni Çfarë është HDMI në tabletë?

Çfarë është HDMI në tabletë? Paneli i kontrollit i dëmtuar

Paneli i kontrollit i dëmtuar