Të gjithë administratorët punojnë në mënyrën e miratimit të administratorit. Çfarë duhet të keni parasysh kur përdorni sisteme automatike për montimin dhe vendosjen e imazheve

Sistemi operativ mund të funksionojë në çdo kompjuter që plotëson kërkesat minimale për burimet e sistemit. Në këtë kuptim, për sistemin operativ nuk ka dallim nëse jeni duke përdorur një kompjuter personal, laptop ose edhe një netbook. Megjithatë, dallimi midis një kompjuteri personal dhe një laptop është kryesisht në qëllimin dhe lëvizshmërinë e tyre. Sistemi operativ mund të përshtatet me kushtet ekzistuese për të maksimizuar performancën e detyrës që i është caktuar me kosto minimale nga ana e kompjuterit.

Që nga kartat kryesore të laptopëve dhe kompjutera të ngjashëm - autonominë dhe lëvizshmërinë e tyre, ju nuk mund t'i hiqni ato nga kjo kartë. Pra, nëse sistemi operativ përdor burimet e laptopit si dhe burimet e një kompjuteri të palëvizshëm, bateria e së parës do të mjaftonte për një kohë të shkurtër, gjë që do ta privonte atë nga mobiliteti i saj. Kjo është arsyeja pse ekziston një mekanizëm sistemi me të cilin mund të menaxhoni në mënyrë efektive konsumin e energjisë të komponentëve kompjuterik, gjë që ju lejon të rrisni kohën e punës së saj autonome.

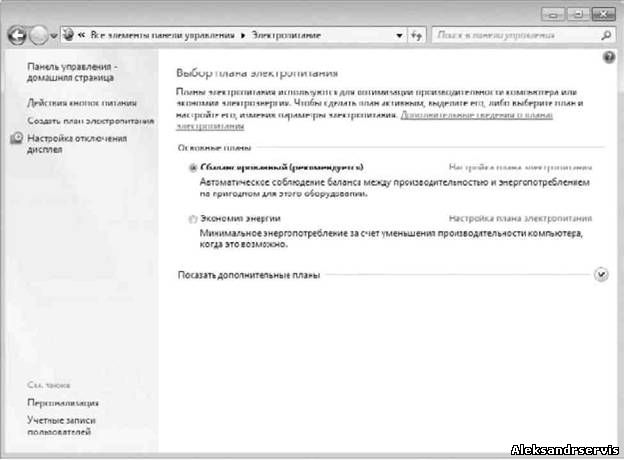

Windows 7, si paraardhësi i tij Windows Vista, përfshin mekanizmin PowerGramme, me të cilin mund të konfiguroni funksionimin e shumë komponentëve hardware dhe software të kompjuterit për të marrë planin optimal për konsumin e energjisë. Ky mekanizëm gjendet në Panelin e Kontrollit të Windows (Figura 10.1).

Fig. 10.1. Drejtoni mekanizmin Furnizim me energji elektrike

Pas nisjes së tij, do të shihni dritaren e treguar në Fig. 10.2. Kjo dritare përmban një listë të planeve të energjisë standarde të krijuara gjatë instalimit të sistemit operativ. Këtu janë mekanizmat me të cilat mund të personalizoni planet tuaja të energjisë dhe të kaloni mes tyre në varësi të kushteve të përdorimit të kompjuterit.

Fig. 10.2. Lista e planeve ekzistuese të energjisë

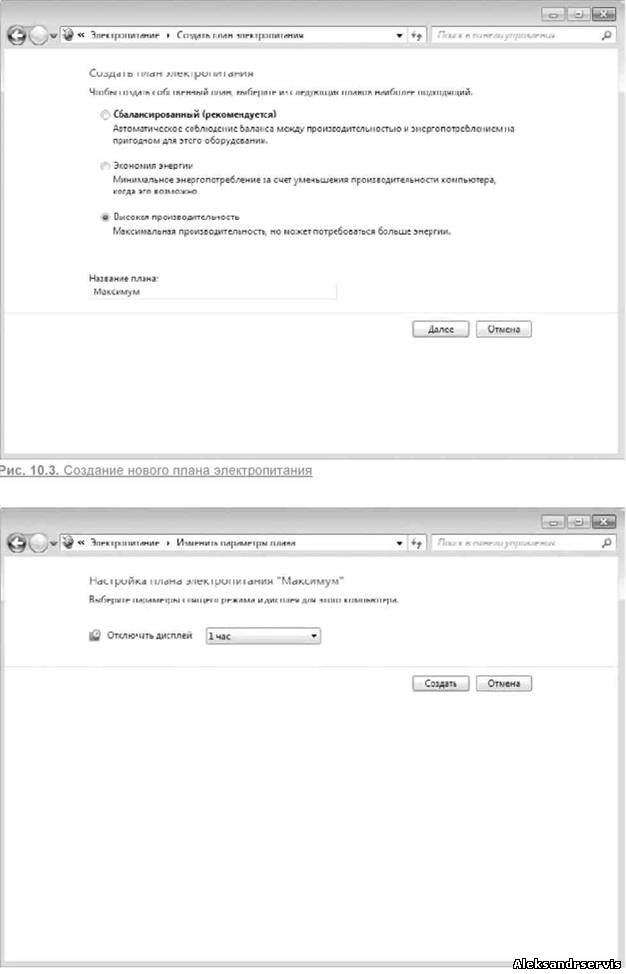

Për shembull, krijoni një plan të ri, i projektuar për të maksimizuar shpejtësinë e kompjuterit. Ky plan mund të përdoret me sukses të barabartë si në një kompjuter personal ashtu dhe në një kompjuter portativ në rast të lidhjes së tyre me rrjetin e energjisë. Nëse energjia vjen nga një bateri ose një furnizim me energji të pandërprerë, mund të përdorni planin ekzistues për të kursyer energji elektrike, nëse është e nevojshme, parapamjen dhe ndryshimin e parametrave të tij.

Për të krijuar një plan të ri të energjisë, përdorni të njëjtën lidhje në anën e majtë të dritares - Krijoni një plan energjie.

Si rezultat, një dritare do të hapet (Figura 10.3), në të cilën ju duhet të zgjidhni një variant plani dhe t'i jepni një emër. Zgjidhni Opsionin maksimal të performancës dhe emërtoni atë, për shembull, maksimumin. Për të vazhduar procesin, klikoni butonin Next. Tjetra, ju duhet të specifikoni kohën e papunë të monitorit para se të vihet në mënyrë të gjumit (Figura 10.4). By default, kjo kohë është sugjeruar që të jetë vendosur në 15 minuta. Ju mund të zgjidhni ndonjë opsion tjetër, duke filluar me 1 minutë, apo edhe të parandaloni që monitori të fiket.

Fig. 10.4. Specifikoni kohën e monitorimit para se të shkojë në modalitetin e gjumit

Pas klikimit të butonit New në listën e planeve ekzistuese, një i ri do të shtohet me emrin,

të cilën e keni dhënë në procesin e krijimit. Tani mund të vazhdoni me konfigurimin e hollësishëm

emri i planit.

Një dritare e ngjashme me atë të treguar në Fig. 10.4, vetëm tani do të jetë gjithashtu

click.

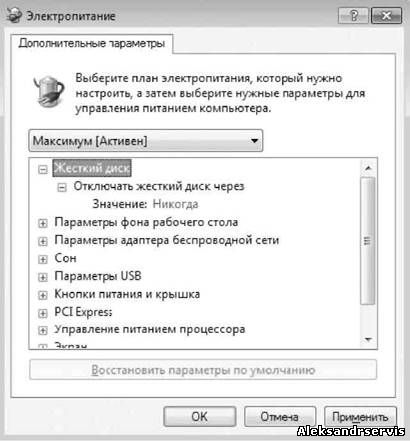

Si rezultat, një dritare shfaqet me një listë të të gjithë parametrave që mund të ndryshohen dhe që mund të ndikojnë në funksionimin e harduerit dhe softuerit të kompjuterit (Figura 10.5).

Fig. 10.5. Opsionet shtesë të planit të energjisë

Kjo listë përmban opsionet e mëposhtme.

p Hard disk. Ky parametër rregullon kohën e boshatisjes përmes së cilës disku i fortë duhet të fiket për të reduktuar konsumin e energjisë. Meqenëse një hard drive është një pajisje që konsumon shumë energji, por më e rëndësishmja ajo lëshon shumë nxehtësi, atëherë duke zgjedhur kohën e mbylljes, është e mundur që të menaxhohet në mënyrë efektive si regjimi termik ashtu edhe niveli i konsumit të energjisë. Që nga detyra jonë është që të arrijmë shpejtësinë maksimale të kompjuterit, duhet ta çaktivizoni hard diskun ose ta zgjidhni

opsion Asnjëherë, ose mos zgjidhni një kohë kur ju jeni të garantuar të mos punoni me kompjuterin.

p Cilësimet e sfondit të punës. Mekanizmi i menaxhimit të energjisë ndjek gjurmët e të gjitha burimeve të konsumuara nga kompjuteri. Pra, mos u habitni se ai do të përcaktojë mënyrën e shfaqjes së diapozitivave që keni zgjedhur kur vendosni Desktop. Me këtë opsion ju mund të kontrolloni aftësinë për të punuar me një shfaqje rrëshqitëse. Ju mund të zgjidhni një nga opsionet - Në dispozicion dhe Pauzë. Mënyra maksimale e shpejtësisë merr kthimin maksimal të burimeve për çdo proces që mund të kryhet në kompjuter. Nëse keni një kërkesë sfondi serioze në kompjuterin tuaj, të cilat mund të kërkojnë të gjitha burimet e kompjuterit, atëherë duket logjike të përdoret vlera e opsionit të ndërprerë.

p Cilësimet e përshtatësit rrjetit pa tel. Lidhja e një kompjuteri, veçanërisht një kompjuter portativ, në rrjetet lokale me ndihmën e përshtatës pa tel - një fenomen shumë i zakonshëm. Në këtë drejtim, nëse jeni i interesuar për shpejtësinë e komunikimit midis kompjuterit tuaj dhe kompjuterit në rrjet, ju duhet të siguroheni se asgjë nuk e pengon përshtatësin wireless të kryejë detyrën që i është caktuar. Me këtë parametër, mund të zgjidhni një nga opsionet për përshtatësin.

■ Performanca maksimale. Pikërisht ajo që ju nevojitet për të marrë shpejtësinë maksimale të punës në rrjetin lokal.

■ Kursime minimale të energjisë. Kjo mënyrë ju lejon të arrini një performancë afër maksimumit. Përveç kësaj, ju mund të ruani në kushte të caktuara të punës. Ky opsion mund të përdoret gjithashtu, veçanërisht nëse kompjuteri nuk ka fuqi të mjaftueshme për njësi të fuqisë.

■ Kursimi mesatar i energjisë. Zgjedhja e kësaj mode sjell një rënie në fuqinë e transmetuesit të përshtatësit, gjë që çon në uljen e konsumit të energjisë. Kjo mënyrë përdoret gjithashtu për të zvogëluar artificialisht rrezet e rrjetit në mënyrë që të shmangen lidhjet e mundshme të palëve të treta.

■ Kursimet maksimale të energjisë. Kjo mënyrë mund të përdoret nëse përshtatësja pa tel është instaluar në një kompjuter ose laptop, por nuk ekziston rrjeti pa tela dhe përdorimi i tij ende nuk është planifikuar. Nga ana tjetër, mënyra më efektive është çaktivizimi i përshtatësit pa tel, ose në mënyrë programore ose duke përdorur një kalim të veçantë (aktual për laptopë).

p Bir. Ky parametër është përgjegjës për mundësinë e "zgjimit" të kompjuterit, nëse ka një sinjal për ta bërë atë. "Wake up" kompjuteri pothuajse çdo pajisje që ka komunikim me botën e jashtme, të tilla si një modem ose kartelë rrjeti. Në këtë rast, për të marrë efikasitet dhe performancë maksimale, një mundësi e tillë nuk duhet të injorohet. Për ta bërë këtë, vendosni parametrin në Aktivizo.

p Cilësimet e USB. Për të transferuar plotësisht pajisjet në modalitetin e fjetjes, sistemi operativ ju lejon të shkëputni çdo pajisje të lidhur nëpërmjet USB portit. Dhe kjo do të thotë që nëse keni një pajisje USB që duhet të arrihet përgjithmonë (pasi qasja në të dhënat mbi të varet nga ajo), duhet të siguroheni që

asgjë nuk ka ndërhyrë me funksionimin e kësaj pajisjeje. Në këtë rast, me këtë mundësi, mund të çaktivizoni aftësinë për të transferuar portat USB dhe, lidhur me to pajisjet në regjimin e fjetjes. Për ta bërë këtë, thjesht zgjidhni vlerën e parametrit të ndaluar.

p Butonat e energjisë dhe mbulimi. Me këtë parametër, mund të rregulloni përgjigjen për të përdorur butonin e energjisë në kompjuter. Në parim, kjo nuk ka të bëjë aspak me produktivitetin. A po e përshpejton mbylljen e kompjuterit, nëse aktivizon një mundësi të tillë. Nëse dëshironi të bëni këtë, zgjidhni Shutdown.

p PCI Express. Ekziston një mekanizëm interesant i sistemit që lidhet me pajisjet PCI Express që ju lejon të shkëputni një pajisje që është e papunë për një periudhë të caktuar kohe (më shumë se 7 milisekonda). Kjo bën të mundur përdorimin e energjisë në drejtimin e duhur ose thjeshtë për ta shpëtuar atë. Në praktikë përdoret vetëm një pajisje e tillë - kartë grafike, prandaj vlera e këtij parametri është e parëndësishme, pasi kartela video nuk përdoret, vetëm nëse nuk është e instaluar në kompjuter. Megjithatë, parametri mund të marrë vlerat e mëposhtme.

■ Kursime të moderuara të energjisë. Përzgjedhja e këtij opsioni ju lejon të transferoni pajisjet e lidhura me autobusin në një nga mënyrat e ASPM (Active State Power Management), në varësi të aktivitetit të pajisjes.

■ Kursimet maksimale të energjisë. Ju lejon të aktivizoni mekanizmin për të fikur pajisjen nëse është i papunë dhe nuk përdoret.

p Menaxhimi i energjisë i procesorit. Ky parametër meriton vëmendje të veçantë, pasi procesori është një pajisje, performanca e së cilës është kritike për çdo aplikim. Ky parametër ka tre cilësime.

■ Gjendja minimale e procesorit. Ky parametër specifikon performancën minimale të procesorit që do të përdoret për të punuar me aplikimet. Nëse do të vendosnim një plan për kursimet maksimale, atëherë në këtë rast mund të futni ndonjë vlerë nën 100%, për shembull 20%. Ky nivel i performancës për një procesor modern është i mjaftueshëm për të punuar mirë me shumicën e aplikacioneve. Në rastin tonë, ne duhet të vendosim vlerën maksimale, përkatësisht -100%, e cila garanton kthimin e plotë të CPU, edhe nëse aplikacioni nuk është aq i kërkuar.

■ Politika e sistemit të ftohjes. Me këtë parametër, mund të ndikoni në ftohjen e procesorit nëse fillon të ngrohjes, duke arritur parametrat fizikë maksimalë të lejuar. Meqë ne jemi të udhëhequr nga fakti se kompjuteri do të punojë me shpejtësinë maksimale, do të thotë, ju duhet të mbështeteni në faktin se temperatura e procesorit do të jetë gjithmonë mjaft e lartë. Parametri ka dy vlera: Aktive dhe Pasive. Në rastin tonë, ia vlen të zgjidhni vlerën Active, e cila do të rrisë shpejtësinë e rrotullimit të tifozit. Si rezultat, do të ftohet procesori më shumë dhe sistemi i mbrojtjes së procesorit (i cili do të përpiqet të ulë frekuencën e tij operative në mënyrë që të ulë temperaturën) do të hyjë në fuqi më vonë.

■ Gjendja maksimale e procesorit. Ashtu si në rastin e mëparshëm, është e nevojshme të përdoret

vlera maksimale, që është 100%.

dhe Screen. Ky parametër thjesht përsërit atë që kemi konfiguruar tashmë, domethënë, kohën e papunë të monitorit përpara se të kaloni në modalitetin e fjetjes.

p Mundësi multimediale. Një tjetër parametër me të cilin ju mund të ndikoni në sjelljen e kompjuterit tuaj nën kushte të caktuara. Në këtë rast - kur punoni me multimedia. Janë konsideruar dy raste, secila prej të cilave nënkupton vlera të ndryshme të parametrit.

■ Kur qasje të përgjithshme në multimedia. Ky parametër përshkruan metodën e kontrollit

kur skedarët e këtij kompjuteri përdoren për riprodhimin multimedial.

Ju mund të përdorni skedarët si kompjuterë në rrjet ose pajisjen, dhe vetë kompjuterin, prandaj,

për të arritur produktivitetin maksimal, është e nevojshme për të siguruar konstante të saj

puna. Ekzistojnë tre vlera të mundshme për parametrin.

♦ Lejo kompjuterin të hyjë në modalitetin e letargjisë. Aktivizimi i këtij opsioni do të shkaktojë parametrin që kompjuteri shkon në mënyrë gjumë, siç ishte parashikuar parametrat e sistemit. Në të njëjtën kohë proceset e sfondit që mund të punojnë në këtë moment do të pushojnë së ekzekutuari.

♦ Parandaloni kalimin nga papunësia në letargji. Duke përdorur këtë vlerë, ju janë të garantuara për të gjithmonë të qëndrojnë të lidhur, madje edhe nëse koha boshe e kompjuterit ka bllokuar ndonjë "kufijtë e mirësjelljes."

♦ Lejoni që kompjuteri të bëhet i papunë. Nga veprimi kjo vlerë e parametrave është e ngjashme me atë të mëparshme, prandaj mund të përdoret gjithashtu për të arritur shpejtësia maksimale funksionimin e kompjuterit.

■ Kur luani një video. Me këtë parametër, ju mund të rregulloni cilësinë

video që po luhet. Vlerat e mëposhtme janë të mundshme.

♦ Optimizimi i cilësisë së videos. Zgjidhni këtë vlerë për të maksimizuar

cilësinë e videos që po luhet.

♦ Optimizimi. Kjo vlerë mund të përdoret gjithashtu për të maksimizuar performancën e sistemit, por në këtë rast, në cilësinë video nuk është e mirë, por koha CPU mund të përdoret për proceset e tjera të rëndësishme.

♦ Optimizimi i kursimit të energjisë. Në këtë rast, cilësia e video do të jetë më e keqja, por sasia e sistemit të kursimit të energjisë do të jetë maksimalisht.

Siç mund ta shihni, ekzistojnë mjaft parametra që kanë ndikim në mënyrën e konsumimit të energjisë. Prandaj, lehtë mund të konfiguroni performancën maksimale të kompjuterit dhe kursimet maksimale të energjisë.

Konfigurimi i Kontrollit të Llogarisë Përdoruese

Me mekanizmin e kontrollit të llogarive të përdoruesve tashmë të takohen ata që ka punuar në Windows Vista. Ashtu si me Vista, Windows 7, ky mekanizëm është projektuar për të mbrojtur sistemin operativ nga drejtimin e proceseve të ndryshme që mund të ndodhë me të dyja furnizojnë përdoruesit dhe pa dijeninë e tyre. Dhe nëse në rastin e parë përgjegjësia është e mundur

pasojat nga instalimi ose drejtimin software merr përsipër të përdoruesit, në -Aplikim e dytë të këtij mekanizmi është shumë shpesh ndihmon për të bllokuar të gjitha llojet e sulmeve dhe nisjen e kodit virusit.

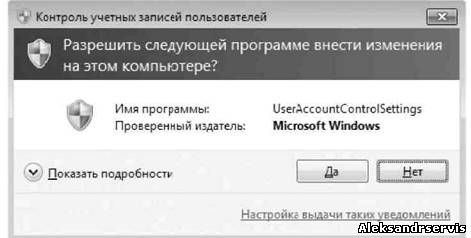

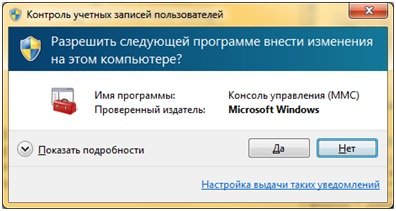

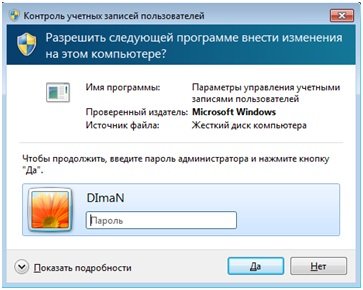

kontrollit mekanizëm llogaritë vepra është e thjeshtë: kur një fillojë të caktuar çdo kërkesë apo një përpjekje është bërë për të modifikuar parametrat operative të sistemit, një mesazh do të shfaqet në ekran (Figura 11.1.). Dhe derisa përdoruesi i thotë sistemit çfarë duhet të bëjë, aplikacioni është i bllokuar.

Fig. 11.1. Mekanizmi i kontrollit të llogarisë në veprim

Anëtarët, për herë të parë u përball me një fenomen të ngjashëm në Windows Vista, pranoi ky mekanizëm është shumë i bezdisshëm, dhe në shumicën e rasteve të justifikuara, kështu që shumë thjesht fikur, dhe pjesa tjetër - Silence "tolerohet" këmbëngulje e tij, por duke bërë kështu të sigurojë më shumë sistemin e mbrojtjes.

Pas analizimit të situatës, Windows 7, zhvilluesit kanë bërë ndryshimet e nevojshme në mekanizmin e kontrollit të llogarive të përdoruesve dhe shkoi më tej - shtoi aftësinë për të ngritur këtë mekanizëm, i cili e bëri punën e tij një më shumë "miqësore" të përdoruesit.

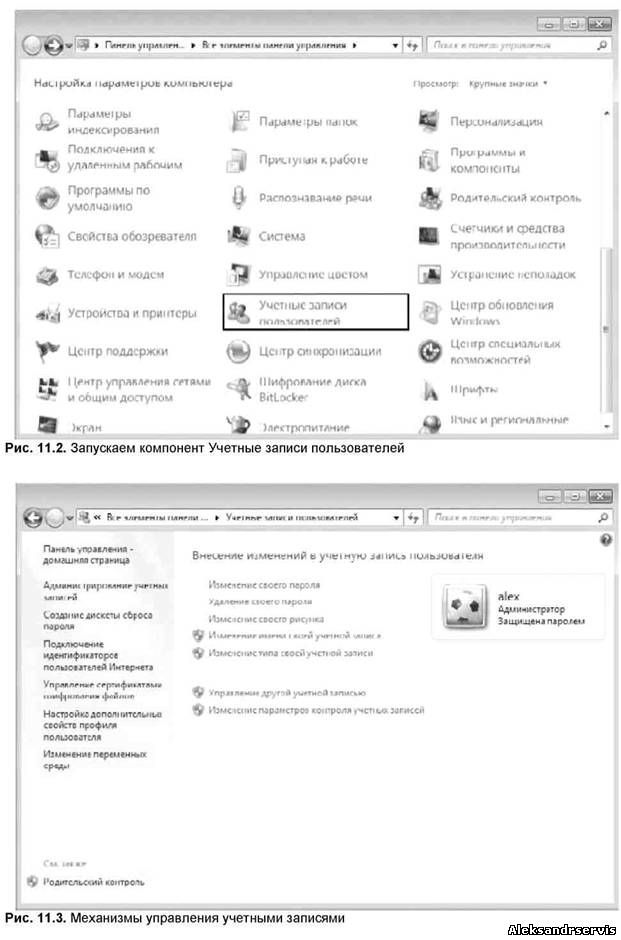

Për të hyrë në parametrat e këtij mekanizmi, të hapur Control Panel dhe të drejtuar llogaritë e përdoruesve (Fig. 11.2).

Kjo do të hapë një dritare në të cilën ka mekanizmat e kontrollit për të gjitha llogaritë e përdoruesve të regjistruar në sistem (Fig. 11.3).

SHËNIM

Mundësia e zgjedhjes llogari një përdorues tjetër ka vetëm një përdorues me të drejta administratori, pra, për të kontrolluar mekanizmin UAC, ju duhet të keni këto të drejta.

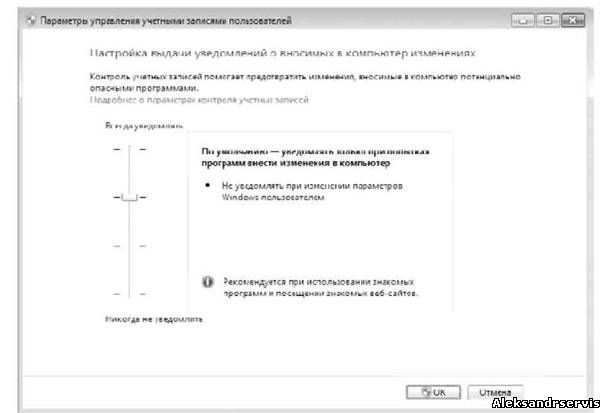

Fig. 11.4. Cilësimet e kontrollit të llogarisë së përdoruesit

Siç mund ta shikoni, mekanizmi menaxhimin e llogarisë ka katër nivele të ndryshme të kontrollit që mund të zgjidhen duke lëvizur slider duke lëvizur atë lart ose poshtë. Sa më i lartë ky slider është, aq më e vështirë do të jetë kontrolli në fund. Pra, në qoftë se ju doni një sistem të paralajmërimit (shih. Fig. 11.1) shfaqet kur ju të përpiqen për të drejtuar çdo modul, ju duhet të lëvizin slider në krye, i cili është niveli maksimal i kontrollit. Në këtë rast, paraqitja e mesazheve është shoqëruar edhe me mbrojtje nga drita e të gjithë ekranit, duke e lejuar ju që të përqëndrohet në përgjigje.

Në nivelin aktual të kontrollit njofton gjithashtu aluzion që ndryshon çdo herë që lëvizin slider në nivelin e ardhshëm. Për më tepër, ju mund të merrni më shumë informacion të detajuar rreth settings, në qoftë se ju klikoni në linkun Lexo më shumë në lidhje me cilësimet e UAC.

Pas zgjedhjes nivelin e dëshiruar të kontrollit, ju mund të kontrolloni funksionimin e tij duke xhiruar ndonjë kërkesë ose të bëjë ndryshime ndonjë të dhënë regjistrit.

Nëse kompjuteri ju përdorni vetëm, dhe ju jeni plotësisht të sigurt në veprimet e tyre, kontrolli i llogarive të përdoruesve mund të jenë fikur. Për ta bërë këtë, thjesht zvarritni rrëshqitësin në pozicionin më të ulët.

Konfigurimi i Kontrolleve prindërore

12.1. Afatet kohore

12.3. Lejoni dhe bllokoni programet specifike

Për herë të parë me konceptin e kontrollit prindëror, përdoruesit hasen sistem operativ Windows Vista. Ideja është mjaft interesante: ju mund të krijoni një llogari përdoruesi për fëmijën tuaj dhe për të fituar kontroll të plotë duke vendosur kufizime në kohë operativ në kompjuter, kufizimin e programeve të caktuara, dhe më e rëndësishmja - për të vendosur kontrollin mbi burimet Web që ju mund të marrin pjesë për fëmijën.

Mundësi të tilla u vlerësuan meritave nga përdoruesit të shumta, dhe Windows 7, zhvilluesit nuk e ka pastruar këtë funksionalitet, por më tepër të zgjeruar atë.

Le të shqyrtojmë në detaje se çfarë lejon të kryejmë kontrollin prindëror.

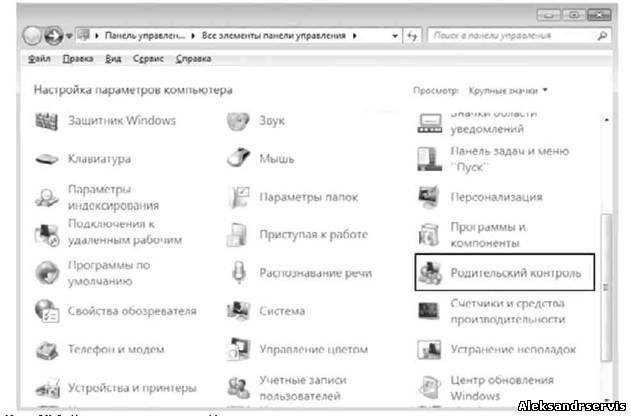

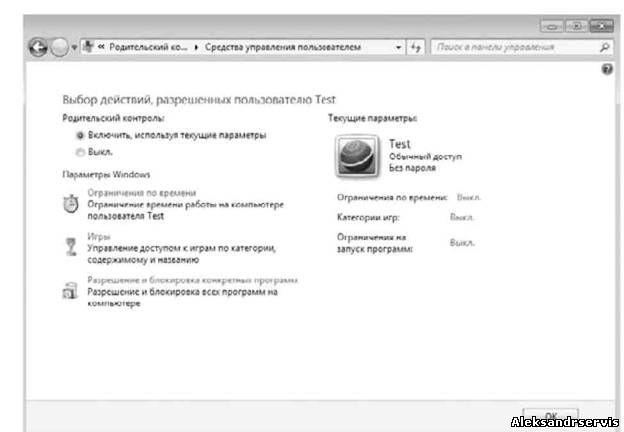

Së pari ne kemi nevojë për të hapur Control Panel, gjeni dhe të drejtuar kontrollin komponentRoditelsky (Fig. 12.1).

Fig. 12.1. Launch komponentin e Kontrollit Prindëror

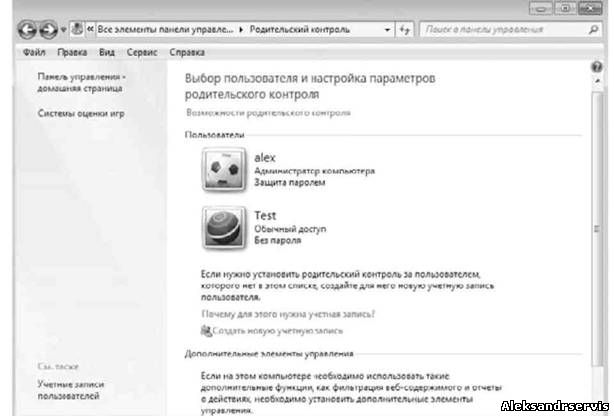

Si rezultat i kësaj, ju do të shihni një dritare ku të gjitha llogaritë e përdoruesve të sistemit të regjistruar do të shfaqet, të cilat ju mund të aplikoni kontrollet prindërore (Fig. 12.2).

Para se të vazhdojmë për të ngritur kontrollet prindërore, ju duhet së pari të zgjidhni llogarinë që ju do të duhet për të kontrolluar atë. Nëse një llogari e tillë ende nuk është krijuar,

ju duhet ta krijoni duke përdorur lidhjen Krijo një llogari të re dhe përcaktoni emrin e përdoruesit.

SHËNIM

Ne do të shohim të gjitha cilësimet për një llogari të quajtur Test.

Fig. 12.2. Ne specifikojmë llogarinë për shtimin e kontrollit prindëror

Pasi përdoruesi zgjidhni llogarinë, ndryshimet e ekranit (Fig. 12.3).

Fig. 12.3. Aktivizo kontrollin prindëror për llogarinë e zgjedhur

By default, kontrollet prindërore fikur, kështu që para se të shkoni për të vendosur atë, ju keni nevojë për të kthyer atë në duke vendosur kaloni për të Enable duke përdorur cilësimet aktuale.

Të gjitha parametrat që lidhen me kontroll prindëror, janë të ndarë në tri grupe:

□ Afatet kohore;

□ Lejo dhe bllok programet specifike.

Le të marrim parasysh cilësimet e parametrave të secilit prej këtyre grupeve.

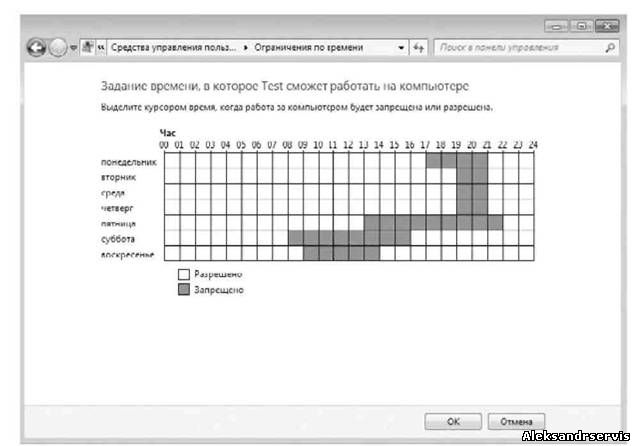

12.1. KUFIZIMET NË KOHË

Pas zgjedhjes këtë rrjet lidhje shfaqet në afatet kohore për çdo ditë të javës. Vendosja e kufizimeve është shumë e thjeshtë: ju duhet të klikoni butonin e miut në kryqëzimin e ditës dëshiruar të javës dhe kohën e ditës që do të shkaktojë errësirë të sheshit në blu. Për të hequr kufizim, ju duhet të klikoni përsëri, e cila do të çojë në errësirë të bardhë katror (Fig. 12.4).

Fig. 12.4. Vendosja e afatit kohor

Parimi i zgjedhjes së afatit kohor varet tërësisht nga ju dhe sa i mirë është performanca e fëmijës suaj. Nëse fëmija mëson mirë dhe shpejt përballon të gjitha detyrat e shtëpisë, mund ta lejoni atë të qëndrojë në kompjuter për një kohë më të gjatë, përndryshe ju duhet ta shkurtoni këtë kohë në minimum.

Një pjesë e artikullit ishte një përshkrim i hollësishëm i parimit të kontrollit të llogarisë së përdoruesit. Në këtë pjesë, ne do të flasim për konfigurimin e UAC në rastin kur kompjuteri juaj po shkon jashtë linje, dmth, nuk është pjesë e domenit të Active Directory. Për të konfiguruar Kontrollin e Llogarisë së Përdoruesit, përdorni funksionin e Politikës së Sigurisë Lokale, i cili mund të gjendet në Redaktuesin e Objekteve të Politikave të Grupit Lokal.

Ekzistojnë 10 parametra të Politikës së Grupit që janë përgjegjës për ngritjen e Kontrollit të Llogarisë së Përdoruesit. Në mënyrë që të ndryshoni cilësimet e politikave, duhet ta hapni atë në hyrje "Redaktuesi i Politikave të Grupit Lokal" Konfigurimi i kompjuterit \\ Cilësimet e Windows \\ Cilësimet e Sigurisë \\ Politikat Lokale \\ Cilësimet e Sigurisë. Në këtë artikull, gjithashtu do të gjeni një mënyrë për të konfiguruar çdo rregullim të politikës duke përdorur regjistrin e sistemit. Tabela në vijim paraqet vlerat e parazgjedhura për secilën vendosje të politikës.

Cilësimet për parametrat e Grupit të Politikave për Kontrollin e Llogarisë së Përdoruesit

| Vendosja e Politikave të Grupit | Vlera e paracaktuar |

| Kontrolli i llogarisë së përdoruesit: Aktivizo modalitetin e miratimit të administratorit | përfshirë |

| Kontrolli i llogarisë së përdoruesit: Zbulimi i instalimit të aplikacionit dhe kërkimi i ngritjes së të drejtave | përfshirë |

| Kontrolli i llogarisë së përdoruesit: Kalimi në një desktop të sigurt kur ekzekutoni një kërkesë për ngritjen e të drejtave | përfshirë |

| Kontrolli i llogarisë së përdoruesit: Sjellja e shpejtë e ngritjes për administratorët në mënyrën e miratimit të administratorit | Kërkoni pëlqimin për të dhënat binare jo të Windows |

| Kontrolli i llogarisë së përdoruesit: Sjellja e kërkesës së ngritjes për përdoruesit e zakonshëm | Kërkesë kredenciale |

| Kontrolli i llogarisë së përdoruesit: Ngrini të drejtat vetëm për aplikacionet UIAccess të instaluara në një vend të sigurt | përfshirë |

| Kontrolli i llogarisë së përdoruesit: ngritja e të drejtave vetëm për skedarët e ekzekutueshëm të nënshkruar dhe të verifikuar | i paaftë |

| Kontrolli i llogarisë së përdoruesit: kur një shkrim në një skedë ose regjistër dështon, virtualizimi në vendndodhjen e përdoruesit | përfshirë |

| Kontrolli i llogarisë së përdoruesit: Lejo aplikacionet UIAccess të kërkojnë lartësi pa përdorur një desktop të sigurt | i paaftë |

| Kontrolli i llogarisë së përdoruesit: Përdorni modalitetin e miratimit të administratorit për llogarinë e administratorit të integruar | i paaftë |

Rregullimet e Grupit të Politikave që janë relevante për Kontrollin e Llogarisë së Përdoruesit (UAC) diskutohen më poshtë:

Të gjithë administratorët punojnë në mënyrën e miratimit të administratorit

Kjo vendosje e politikave përcakton karakteristikat e të gjitha politikave të UAC për kompjuterin. Ky opsion përcakton nëse llogaritë e administratorit do të fillojnë në "mënyrën e miratimit të administratorit", dmth nëse shfaqen dialogjet me një kërkesë për ngritjen e autoritetit. Çaktivizimi i kësaj rregulloreje, duke folur përafërsisht, plotësisht e çaktivizon funksionin e kontrollit të llogarisë së përdoruesit. Nëse e ndryshoni këtë vendosje të politikës, duhet të rifilloni kompjuterin. Vlera e parazgjedhur është e ndezur.

Vlerat e mundshme për parametrat janë:

- përfshirë. Modaliteti i miratimit të administratorit aktivizohet për të lejuar llogarinë e administratorit të ndërtuar dhe të gjithë përdoruesit e tjerë që janë anëtarë të grupit "Administratorët", punoni në mënyrën e miratimit nga administratori.

- i paaftë. Modaliteti i miratimit të administratorit dhe të gjitha cilësimet përkatëse të UAC do të çaktivizohen.

; Çaktivizo "EnableLUA" = dword: 00000000

Zbuloni instalimin e aplikacionit dhe kërkoni ngritjen e të drejtave

Ky përcaktim përcakton karakteristikat e zbulimit të instalimit të aplikacionit për kompjuterin, duke kontrolluar nëse janë nënshkruar apo jo programet e përdorura për vendosjen e aplikacioneve. By default, nëse përdoruesi është anëtar i një grupi pune, është aktivizuar.

Vlerat e mundshme për parametrat janë:

- Aktivizuar (parazgjedhje për në shtëpi). Në rast se programi i instalimit të aplikacionit zbulon nevojën për të rritur lejet, përdoruesi kërkohet të fusë emrin e përdoruesit dhe fjalëkalimin e llogarisë së administratorit. Nëse përdoruesi hyn në kredencialet e sakta, operacioni vazhdon me të drejtat e duhura. Lloji i kërkesës varet nga cili grup i takon përdoruesi.

- I paaftë (parazgjedhur për organizatën). Nëse e zgjidhni këtë opsion, instaluesi i aplikacionit nuk kërkon ngritjen e privilegjeve. Në mënyrë tipike, ky përcaktim aplikohet tek organizatat, kompjuterët dhe përdoruesit e të cilave janë pjesë e domenit, dhe Programi për instalimin e softuerit të grupit (GPSI) përdoret për vendosjen e aplikacioneve. Prandaj, nevoja për të zbuluar instaluesin është eliminuar.

Cilësimet aktuale të regjistrit duke përdorur regjistrin:

; Çaktivizo "EnableInstallerDetection" = dword: 00000000

Kaloni në një desktop të sigurtë kur ekzekutoni një kërkesë për ngritjen e të drejtave

Kjo vendosje e politikave përcakton nëse kërkesat e lartësisë do të shfaqen në desktopin interaktiv të përdoruesit ose në desktopin e sigurt kur të fillohet kërkesa e UAC. Vlera e parazgjedhur është e ndezur. Nëse e ndryshoni këtë vendosje të politikës, duhet të rifilloni kompjuterin.

Vlerat e mundshme janë:

- përfshirë. Të gjitha kërkesat për ngritjen e të drejtave shfaqen në desktopin e sigurt, pavarësisht nga cilësimet e politikave për sjelljen e ftesës për administratorët dhe përdoruesit e zakonshëm.

- i paaftë. Të gjitha kërkesat për ngritjen e të drejtave shfaqen në faqen interaktive të përdoruesit.

Cilësimet aktuale të regjistrit duke përdorur regjistrin:

; Çaktivizo "PromptOnSecureDesktop" = dword: 00000000

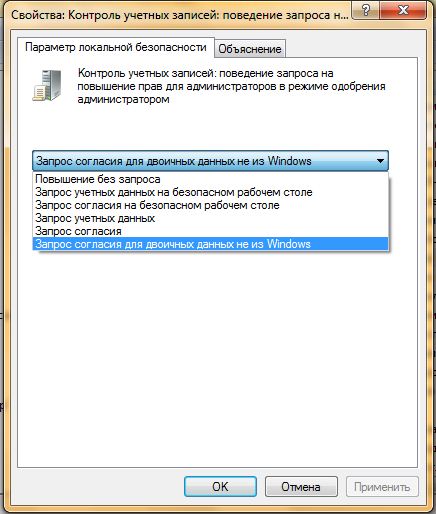

Sjellja e shpejtë e ngritjes për administratorët në mënyrën e miratimit të administratorit

Cilësimi aktual ju lejon të përcaktoni veprimet e përdoruesit që është në grup "Administratorët" kur kryen një operacion që kërkon ngritje të të drejtave. Vlera e parazgjedhur është vendosur në "Kërkoni pëlqimin për skedarët binarë të palëve të treta (jo Windows)".

Cilësimi aktual ju lejon të përcaktoni veprimet e përdoruesit që është në grup "Administratorët" kur kryen një operacion që kërkon ngritje të të drejtave. Vlera e parazgjedhur është vendosur në "Kërkoni pëlqimin për skedarët binarë të palëve të treta (jo Windows)".

Vlerat e mundshme për parametrat janë:

- Ngritja pa kërkesë. Lejon llogari të privilegjuara për të kryer një veprim që kërkon ngritje të të drejtave, pa konfirmimin e pëlqimit ose hyrjen e kredencialeve. Është e këshillueshme që ta përdorni këtë opsion vetëm në mjedise me kufizime maksimale të përdoruesve. Nëse zgjidhni këtë cilësim, kredencialet e përdoruesit do të jenë identike me llogarinë e administratorit të integruar.

- . Për çdo operacion që kërkon ngritje të të drejtave, një e shpejtë do të shfaqet në desktopin e sigurt për të futur emrin dhe fjalëkalimin e përdoruesit të privilegjuar. Nëse futni kredencialet e saktë, operacioni do të vazhdojë me të drejtat maksimale të përdoruesve që janë në dispozicion.

- Kërkoni pëlqimin në një desktop të sigurt. Për çdo veprim që kërkon ngritje të të drejtave, një ofertë e sigurt do të shfaqet në desktopin e sigurt: "Lejo" ose "Deny". Nëse zgjidhni një opsion "Lejo", operacioni do të vazhdojë me të drejtat maksimale të përdoruesve në dispozicion.

- Kërkesë kredenciale. Për çdo veprim që kërkon lartësi të autoritetit, do t'ju kërkohet të shkruani emrin e përdoruesit dhe fjalëkalimin e llogarisë së administratorit. Kur futni kredencialet e sakta, operacioni do të vazhdojë me rritjen e autoritetit.

- Kërkesa për pëlqimin. Nëse zgjidhni këtë opsion, për çdo veprim që kërkon ngritje të të drejtave, përdoruesi do të kërkohet të zgjedhë të klikojë butonin: "Lejo" ose "Deny". Kur klikoni mbi butonin "Lejo"

- Kërkoni pëlqimin për skedarët binar të palëve të treta (jo Windows). Nëse ky opsion është zgjedhur, një përzgjedhje do të shfaqet në desktopin e sigurt: "Lejo" ose "Deny", në rastin kur një operacion për një aplikim të një prodhuesi të palës së tretë (jo Microsoft) kërkon ngritje të të drejtave. Duke shtypur butonin "Lejo", operacioni do të vazhdojë me privilegjet maksimale të përdoruesve në dispozicion.

Cilësimet aktuale të regjistrit duke përdorur regjistrin:

; Elevate pa bërë "ConsentPromptBehaviorAdmin" = DWORD: 00000000; menjëhershëm për kredencialet në desktop të sigurt, "ConsentPromptBehaviorAdmin" = DWORD: 00000001; Kërkesa për pëlqimin për bezopsnom desktop; "ConsentPromptBehaviorAdmin" = DWORD: 00000002; menjëhershëm për kredencialet; "ConsentPromptBehaviorAdmin" = DWORD: 00000003; Prompt pëlqimin; "ConsentPromptBehaviorAdmin" = DWORD: 00000004; Prompt pëlqimin për të dhëna binare nuk është nga Windows; "ConsentPromptBehaviorAdmin" = DWORD: 00000005

Sjellja e kërkesës për të rritur të drejtat për përdoruesit e zakonshëm

Kjo vendosje politikë përcakton veprimin e ndërmarrë kur një ndërveprim normal përdorues me aplikacionet që kërkojnë privilegje ngritur. Vlera e parazgjedhur është "Kërkimi i kredencialeve në një desktop të sigurtë".

Vlerat e mundshme për parametrat janë:

- Kërkesë kredenciale. Duke përdorur këtë opsion, përdoruesi normal për të përzgjedhur një llogari administratori dhe të hyjë në një fjalëkalim për të kryer veprimet e mëposhtme. Operacioni do të vazhdojë vetëm nëse kredencialet futen në mënyrë korrekte.

- Automatikisht mohon kërkesat e ngritjes. Kur ju zgjidhni këtë opsion, për përdoruesit mesatare do të shihni një mesazh gabimi për shkak të ndalimit të qasjes në rast të një operacioni detyruar autoritetin më të lartë. Organizimi, kompjutera të cilat janë përdorur nga përdoruesit e zakonshëm, të zgjedhin këtë politikë opsion për të zvogëluar numrin e thirrjeve mbështetëse.

- Kërkimi i kredencialeve në një desktop të sigurt. Duke zgjedhur këtë opsion, përdoruesi normal të zgjidhni llogari administratori, dhe të hyjë në një fjalëkalim për të kryer veprimet e mëposhtme vetëm në desktop të sigurt. Operacioni do të vazhdojë vetëm nëse kredencialet futen në mënyrë korrekte.

Cilësimet aktuale të regjistrit duke përdorur regjistrin:

; Automatikisht mohojnë kërkesat madhështi "ConsentPromptBehaviorUser" = DWORD: 00000000; menjëhershëm për kredencialet në desktop të sigurt "ConsentPromptBehaviorUser" = DWORD: 00000001; Prompt për kredencialet "ConsentPromptBehaviorUser" = DWORD: 00000003

Rritja e lejeve për aplikacionet UIAccess vetëm kur instaloni në vende të sigurta

vendosjen e tanishme Politika lejon juve te menaxhoni me leje për vendndodhjen e aplikacioneve që kërkojnë ekzekutimin në nivel integritetit përcaktohet nga atributet e një ndërfaqe të qasjes përdorues (Ndërfaqja e përdoruesit e Access - UIAccess) në një vend të sigurt sistemin e file. By default, ky opsion është i aktivizuar dhe aplikimet me karakteristika të veçanta për UIAccess atribut në manifest është vendosur të vërtetë për një dritare të kontrollit rritje të kërkesës prevelegy. Nëse aplikimi është i rremë, që është, në qoftë se atributi është lënë jashtë ose mungon manifest për asamblenë, aplikimi nuk do të jetë në gjendje për të fituar qasje në ndërfaqen e përdoruesit të sigurt. Vetëm dosjet e mëposhtme konsiderohen të sigurta:

... \\ Program Files \\, duke përfshirë nën-dosjet

... \\ Windows \\ system32 \\

... \\ Program Files (x86) \\, duke përfshirë subfolders për versionet 64-bit të Windows

Vlerat e mundshme për parametrat janë:

- përfshirë. Aplikimi do të kandidojë me nivel integritet UIAccess vetëm nëse ajo është në një dosje të sigurt të sistemit file.

- i paaftë. Aplikimi do të kandidojë me nivel integritet UIAccess, edhe nëse ajo është në një dosje të sigurt të sistemit file.

Cilësimet aktuale të regjistrit duke përdorur regjistrin:

; C'aktivizuar "EnableSecureUIAPaths" = dword: 00000000

Ngritja e të drejtave vetëm për skedarët e ekzekutueshëm të nënshkruar dhe të verifikuar

Kjo rregullore e Grupit të UAC ju lejon të përcaktoni nëse doni të vërtetoni nënshkrimet e aplikacioneve në internet me një infrastrukturë të rëndësishme publike (PKI) që kërkojnë ngritje të autoritetit. Detyra e PKI është të përcaktojë një politikë për lëshimin e certifikatave digjitale, lëshimin dhe revokimin e tyre, ruajtjen e informacionit të nevojshëm për verifikimin e mëvonshëm të vlefshmërisë së certifikatave. Aplikacionet që mbështesin PKI përfshijnë: e-mail të sigurt, protokollet e pagesave, kontrollet elektronike, shkëmbimi elektronik i informacionit, mbrojtja e të dhënave në rrjete me protokoll IP, format elektronike dhe dokumentet me nënshkrimin elektronik dixhital. Nëse kjo kontroll është aktivizuar, programet fillojnë verifikimin e rrugës së certifikatës. Cilësimi i parazgjedhur për këtë cilësim është Disabled.

Vlerat e mundshme për parametrat janë:

- përfshirë. Rruga e certifikatës PKI është iniciuar me forcë para se të ekzekutohet skedari i dhënë. Në thelb, ky cilësim përdoret në organizatat me një domain, në rast se administratori ka vendosur certifikatat PKI në dyqanin e besueshëm të botuesit.

- i paaftë. Nëse vendosni këtë opsion, Kontrolli i llogarisë së përdoruesit nuk fillon verifikimin e zinxhirit të verifikimit të certifikatës PKI para se të lejojë ekzekutimin e këtij skedari të ekzekutueshëm.

Cilësimet aktuale të regjistrit duke përdorur regjistrin:

; Çaktivizo "ValidateAdminCodeSignatures" = dword: 00000000

Nëse shkrimi në skedar ose regjistri dështon, virtualizimi në vendndodhjen e përdoruesit

Ky opsion kontrollon ridrejtimin e dështimeve të aplikacionit në vende të caktuara në regjistrin dhe sistemin e skedarëve. Në rast se ky cilësim është i aktivizuar, për aplikimet e trashëguara që përpiqen të lexojnë ose shkruajnë informacion duke përdorur zonat e mbrojtura të sistemit, kontrolli i llogarisë virtualizon regjistrin dhe sistemin e skedarit. Me këtë cilësim, UAC mund të zvogëlojë rrezikun e aplikacioneve të trashëgimisë që funksionojnë si administrator dhe në të dhënat e shkrimit të runtimes në dosjen% ProgramFiles%,% Windir%; % Windir% \\ system32 ose në seksionin e regjistrit të sistemit të HKLM \\ Software \\. Vlera e parazgjedhur është e ndezur.

Vlerat e mundshme për parametrat janë:

- përfshirë. Dështimet e aplikacioneve janë ridrejtuar në runtime tek vendndodhjet e përcaktuara nga përdoruesit në sistemin e skedarit dhe regjistrit.

- i paaftë. Running aplikacionet që shkruajnë të dhëna për vende të sigurt përfundon në një gabim dhe nuk do të ekzekutohet.

Cilësimet aktuale të regjistrit duke përdorur regjistrin:

; Çaktivizo "EnableVirtualization" = dword: 00000000

Lejo aplikacionet UIAccess të kërkojnë lartësi pa përdorur një desktop të sigurt

Kjo vendosje e re e politikave, e cila shfaqet në Windows 7 dhe Windows Server 2008 R2, përcakton nëse aplikacionet UIAccess mund të çaktivizojnë automatikisht desktopin e sigurt për kërkesat e lartësisë që përdoren nga përdoruesi i rregullt. Vlera e parazgjedhur është çaktivizuar.

Vlerat e mundshme për parametrat janë:

- përfshirë. Nëse zgjidhni këtë opsion, programi UIAccess, duke përfshirë edhe Asistencën e largët të Windows-it, automatikisht e çaktivizon desktopin e sigurt për kërkesat e lartësisë. Nëse është aktivizuar "Rregullimi i Kontrollit të Llogarisë së Përdoruesit: Kalimi në një desktop të sigurt kur ngritja e shpejtë", propozimi shfaqet në tavolinën interaktive të përdoruesit, jo në desktopin e sigurt.

- i paaftë. Nëse zgjidhni këtë opsion, hapësira e sigurt mund të çaktivizohet vetëm nga përdoruesi interaktiv i desktopit ose duke e çaktivizuar politikën "Kontrolli i llogarisë së përdoruesit: Ndërrojeni në Safe Desktop" kur ekzekutoni promptin e lartësisë.

Cilësimet aktuale të regjistrit duke përdorur regjistrin:

; Çaktivizo "EnableUIADesktopToggle" = dword: 00000000

Modaliteti i miratimit të administratorit për llogarinë e administratorit të integruar

Ky përcaktim përcakton nëse modaliteti i miratimit të administratorit për llogarinë e integruar zbatohet për kontrollin e llogarive të përdoruesve "Administrator". Kjo llogari e integruar e parazgjedhur lejon përdoruesin të hyjë në modalitetin e pajtueshmërisë së Windows XP, i cili ju lejon të përdorni ndonjë aplikacion me të drejta të plota të administratorit. Për të paracaktuar, kjo vendosje e politikave është çaktivizuar.

Vlerat e mundshme për parametrat janë:

- përfshirë. Nëse zgjidhni këtë opsion, administratori do të përdorë mënyrën e miratimit të administratorit për llogarinë e administratorit të ndërtuar. Në këtë rast, çdo veprim që kërkon të drejta në rritje do të shoqërohet me një kërkesë për konfirmimin e operacionit.

- i paaftë. Një llogari e administratorit të integruar i drejton të gjitha aplikacionet me privilegje të plota administratori.

Cilësimet aktuale të regjistrit duke përdorur regjistrin:

; Çaktivizo "FilterAdministratorToken" = dword: 00000000

përfundim

Ky artikull përshkruan të gjitha cilësimet e mundshme për kontrollin e llogarive të përdoruesve. Ne i konsiderojmë të gjitha dhjetë parametrat e politikës së sigurisë, të cilat janë përgjegjëse për të gjitha veprimet e mundshme që lidhen me UAC. Përveç krijimit të UAC duke përdorur Politikën e Grupit, gjithashtu konsiderohen tweaks ekuivalent të regjistrit.

Konfigurimi i një profili përdoruesi default të parazgjedhur kur përgatitni një imazh të Windows

Konfigurimi i profilit të parazgjedhur të përdoruesit në Windows 7, Windows Vista, Windows Server 2008 dhe Windows Server 2008 R2

E vetmja mënyrë e mbështetur për të konfiguruar profilin e parazgjedhur të përdoruesit është duke përdorur parametrin Microsoft-Windows-Shell-Setup \\ CopyProfilenë skedarin e përgjigjes Unattend.xml. Skeda e përgjigjes Unattend.xml kalon në Mjetin e Përgatitjes së Sistemit (Sysprep.exe).

Konvertimi i profilit të parazgjedhur të përdoruesit në profilin e rrjetit të parazgjedhur në Windows 7, Windows Vista, Windows Server 2008 dhe Windows Server 2008 R2

- Hyni në kompjuter që po përdor profilin e konfiguruar të parazgjedhur të përdoruesit me një llogari që ka të drejta administratori.

- Lidhu me dosjen publike NETLOGON në kontrolluesin e domenit duke përdorur komandën run. Për shembull, rruga mund të duket kështu:

\\<имя_сервера>\\ NETLOGON

- Krijo një dosje të re në pjesën NETLOGON dhe jepni një emër Default User.v2.

- Kliko butonin fillim, djathtas klikoni artikullin kompjuter, zgjidhni pronat, atëherë - Parametrat shtesë të sistemit.

- Në grup Profilet e përdoruesit klikoni butonin parametrat. Hapet një kuti dialogu. Profilet e përdoruesit me një listë të profileve të ruajtura në kompjuter.

- Zgjidhni artikullin Profili i parazgjedhur dhe klikoni kopje.

- Në fushë Kopjo profilin në futni rrugën e rrjetit në dosjen e profilit të përdoruesit të parazgjedhur në Windows e krijuar në hapin 3. Për shembull, shkruani rrugën e mëposhtme:

\\<имя_сервера>\\ NETLOGON \\ Default User.v2

- Në seksionin Aktivizo përdorimin klikoni butonin ndryshoj, futni emrin e grupit të të gjitha dhe klikoni butonin. në rregull.

- Kliko butonin në rregullpër të filluar kopjimin e profilit.

- Hiquni pasi kopjimi është i plotë.

Konvertimi i një profili të përdoruesit të paracaktuar në një profil përdoruesi të detyruar në Windows 7, Windows Vista, Windows Server 2008 dhe Windows Server 2008 R2

Mund të konfiguroni profilin e paracaktuar lokal të përdoruesit si një profil të detyruar. Si rezultat, një profil qendror do të përdoret për të gjithë përdoruesit. Për ta bërë këtë, duhet të përgatitni vendndodhjen e profilit të detyrueshëm, të kopjoni profilin lokal të përdoruesit në këtë vend dhe të konfiguroni vendndodhjen e profilit të përdoruesit në mënyrë që të tregojë profilin e detyrueshëm.

Mos kërkoni Perëndinë, jo në një gur, e jo në një tempull - kërkoni Perëndinë brenda vetes. Kërkuesi, po do të gjejë.

Shumica e problemeve që lidhen me të versionet e fundit Dritaret u shkaktuan nga një arsye kryesore: shumica e përdoruesve vrapuan me Windows, me të drejta administratori. Administratorët mund të bëjnë gjithçka me një kompjuter në punë menaxhimi i Windows: instaloni programe, shtoni pajisje, përditësoni drejtuesit, instaloni përditësime, modifikoni cilësimet e regjistrit, instaloni shërbimet dhe krijoni dhe modifikoni llogaritë e përdoruesit. Pavarësisht nga fakti se ajo është shumë i përshtatshëm, ekzistenca e këtyre të drejtave të çon në një problem i madh: çdo program spiun, zbatuar në sistem, mund të punojnë edhe si administrator, dhe në këtë mënyrë, mund të shkaktojnë dëme të mëdha si në kompjuter dhe gjithçka që është e lidhur me të.

Në Windows XP, ky problem u mundua të zgjidhte duke krijuar një nivel të dytë llogarish, të quajtur përdoruesit e kufizuartë cilët posedonin vetëm lejet më të nevojshme, por kishin disa mangësi. Windows Vista u përpoq përsëri për të rregulluar këtë problem. Kjo zgjidhje quhet "Kontrolli i llogarisë së përdoruesit", e cila u bazua në parimin e përdoruesi më pak i privilegjuar. Ideja është që të krijojë një nivel llogarie që nuk do të kishte më shumë të drejta sesa që kërkohej. Nën llogaritë e tilla, nuk është e mundur të bëhen ndryshime në regjistër dhe të kryhen detyra të tjera administrative. Kontrolli i llogarisë së përdoruesit përdoret për të njoftuar përdoruesin përpara se të bëjnë ndryshime që kërkojnë të drejtat e administratorit. Me ardhjen e UAC, modeli i kontrollit të qasjes ka ndryshuar në një mënyrë të tillë që të ndihmojë në zbutjen e pasojave të softuerit me qëllim të keq. Kur një përdorues përpiqet për të drejtuar komponente të caktuara të sistemit apo shërbimit, dialogu UAC shfaqet, e cila i jep përdoruesit të drejtën për të zgjedhur nëse do të vazhdojë të veprojë për të marrë privilegje administrative apo jo. Nëse përdoruesi nuk ka të drejta administratori, atëherë ai duhet të sigurojë informacionin e llogarisë së administratorit në dialogun përkatës për drejtimin e programit të nevojshëm. Për të aplikuar cilësimet UAC kërkon vetëm miratimin e administratorit, në lidhje me aplikimet e paautorizuar nuk mund të instalohet pa pëlqimin e shprehur e administratorit. Ky artikull detajon parimin e punës "Kontrolli i llogarisë së përdoruesit" në sistemin operativ Windows 7

Përkufizimet zyrtare të termave në këtë seksion të artikullit janë huazuar nga materiali siguri , botuar në Microsoft Technet.

Krahasuar me Windows Vista dhe Windows Server 2008, Windows 7 dhe Windows Server 2008 R2 kanë përmirësimet e mëposhtme në funksionalitetin e kontrollit të llogarisë së përdoruesit:

- Numri i detyrave që një përdorues normal mund të kryejë pa një administrator që kërkon konfirmim është rritur;

- Një përdorues me të drejta administratori lejohet të konfigurojë nivelin e UAC nga "Panelet e Kontrollit";

- Ekzistojnë cilësime shtesë të politikave të sigurisë lokale që lejojnë administratorët lokalë të ndryshojnë sjelljen e mesazheve UAC për administratorët lokalë në mënyrën e miratimit të administratorit;

- Ekzistojnë cilësime shtesë të politikave të sigurisë lokale që lejojnë administratorët lokalë të ndryshojnë sjelljen e mesazheve UAC për përdoruesit e zakonshëm.

Shumica e përdoruesve nuk kanë nevojë për një nivel aq të lartë të qasjes në kompjuter dhe në sistemin operativ. Më shpesh, përdoruesit nuk dyshojnë se ata kanë hyrë si administratorë kur kontrollojnë e-mailin, shfletojnë internetin ose drejtohen program. Një program keqdashës i instaluar nga administratori mund të dëmtojë sistemin dhe të prekë të gjithë përdoruesit. Për shkak të faktit se UAC kërkon miratimin e administratorit të instalimit, aplikacionet e paautorizuara nuk mund të instalohen automatikisht pa pëlqimin e qartë të administratorit të sistemit.

Për shkak të faktit se UAC lejon përdoruesit të bëjnë kërkesa si përdorues të zakonshëm:

- Departamentet e TI mund të sigurohen për integritetin e mjedisit të tyre, duke përfshirë skedarët e sistemit, regjistrat e auditimit dhe cilësimet e sistemit;

- Administratorët nuk kanë më shumë kohë për të përcaktuar lejet për detyrat në kompjuterët individualë;

- Administratorëve u jepet një kontroll më efektiv mbi licencimin e softuerit, pasi ato mund të sigurojnë instalimin e vetëm aplikacioneve të autorizuara. Ata nuk duhet të shqetësohen më tepër për kërcënimet e mundshme ndaj rrjeteve të tyre për shkak të softuerëve të palicencuar ose keqdashës.

Specifikimet e UAC

Qasja shenjë. Shenjat e qasjes përmbajnë informacionin e sigurimit të sesionit të identifikimit që përcakton përdoruesin, grupet e përdoruesve dhe privilegjet. Sistemi operativ përdor qasje në shenjë për të kontrolluar qasjen në vendet e mbrojtura dhe kontrollon përdoruesit aftësinë për të kryer operacione të ndryshme të sistemit të lidhura në kompjuter lokal. argumentet e sigurisë UAC - është një lloj i veçantë i argumentet sigurisë, përcaktimin privilegjet minimale e nevojshme për të kandiduar - e parazgjedhur interaktive privilegje qasje përdorues i Windows në një sistem me UAC të aktivizuar. Treguesi i dytë, token e plotë të qasjes së administratorit, ka privilegjet maksimale të lejuara për llogarinë e administratorit. Kur një përdorues hynë në, krijohet një shenjë aksesi për këtë përdorues. Token e hyrjes përmban informacion rreth nivelit të qasjes që i jepet përdoruesit, duke përfshirë identifikuesit e sigurisë (SIDs).

Modaliteti i miratimit të administratorit. Modaliteti i miratimit të administratorit është një konfigurim i menaxhimit të llogarisë së përdoruesit në të cilin krijohet një shenjë aksesi me porosi për administratorin. Kur një administrator futet në një kompjuter Windows, dy hallka të veçanta aksesi i caktohen administratorit. Nëse administratori nuk përdor metodën e miratimit, administratori merr vetëm një token qasje, e cila i jep atij qasje në të gjitha burimet e Windows.

Kërkesa për pëlqimin. Një kërkesë pëlqimi shfaqet kur përdoruesi përpiqet të kryejë një detyrë që kërkon të drejtat e administratorit. Përdoruesi pajtohet ose refuzon duke klikuar në butonin "Po" ose "Jo".

Kërkoni kredencialet. Kërkesa e kredencialeve shfaqet për përdoruesit e zakonshëm kur ata përpiqen të kryejnë një detyrë për të cilën kërkohet qasja e administratorit. Përdoruesi duhet të specifikojë emrin dhe fjalëkalimin e llogarisë që është pjesë e grupit të administratorëve lokalë.

Artikulli përdorte informacionin nga materiali Proceset dhe ndërveprimet e UAC , e cila përshkruan teknologjinë UAC

Kontrolli i llogarisë së përdoruesit (UAC) ndihmon në parandalimin e malware nga infektimi i kompjuterit tuaj duke ndihmuar organizatat të vendosin aplikacionet desktop më efikase.

Me përdorimin e UAC, aplikacionet dhe detyrat drejtuar gjithmonë në një zonë të sigurt të llogarisë neadministratorskoy nëse administratori i jep të drejtën për qasje administrative në sistemin.

Paneli i kontrollit UAC ju lejon të zgjidhni një nga katër opsionet:

- Më njoftoni sa herë që një ndryshim është bërë në sistem: një sjellje e tillë është e pranishme në Vista - dialogu UAC shfaqet sa herë që përdoruesi përpiqet të bëjë ndonjë ndryshim në sistem ( instalimi i Windows, instalimin e aplikacioneve, etj)

- Njoftoni vetëm kur aplikimet përpiqen të bëjnë ndryshime në sistem: në këtë rast, njoftimi nuk shfaqet kur bën ndryshime në Windows, për shembull, nëpërmjet panelit të kontrollit dhe incizimeve.

- Lajmëroni mua vetëm kur aplikacionet përpjekje për të bërë ndryshime në sistemin pa përdorimin e sigurt desktop: njëjtë si pika 2, me përjashtim se shpejtë UAC shfaqet në formën e një dialogu tradicionale, jo për të siguruar mënyrën desktop. Ndërsa kjo mund të jetë i përshtatshëm gjatë përdorimit të caktuara Shoferët grafike që e bëjnë të vështirë për të kaloni në mes desktops, ky opsion është një pengesë në rrugën e aplikacioneve që simulojnë sjelljen e UAC.

- Kurrë mos e njoftoni: Ky cilësim pamundëson plotësisht UAC.

Proceset dhe ndërveprimet e UAC

Procesi i hyrjes në Windows 7

Figura e mëposhtme tregon se si procesi i identifikimit ndryshon nga përdoruesi standard.

Për arsye sigurie, sipas parazgjedhjes, qasja në burimet dhe aplikacionet e sistemit, përdoruesit e zakonshëm dhe administratorët sigurohet në mënyrën standarde të përdoruesit. Kur një përdorues hynë në, krijohet një shenjë aksesi për përdoruesit. Token e qasjes përmban informacion rreth nivelit të qasjes që i është caktuar përdoruesit, duke përfshirë identifikuesit e sigurisë (SIDs).

Kur një administrator futet në regjistër, krijohen dy shenja të veçanta të përdoruesit: një përdorues i qasjes standarde të përdoruesit dhe një token qasje të plotë të administratorit. Qasja standarde e përdoruesit përmban të njëjtin informacion të përdoruesit si qasja e plotë e qasjes së administratorit, por pa privilegje administrative dhe SID. Një përdorues standard i qasjes së përdoruesit përdoret për të filluar aplikacionet që nuk kryejnë detyra administrative. Përdorimi standard i përdoruesit përdoret vetëm për të shfaqur desktopin (explorer.exe). Explorer.exe është procesi prind nga i cili përdoruesi mund të fillojë procese të tjera të trashëguara nga token e saj të qasjes. Si rezultat, të gjitha aplikacionet lëshohen në emër të një përdoruesi normal, përveç kur një aplikacion kërkon qasje administrative.

Përdoruesi i cili është anëtar i grupit "Administratorët" mund të identifikohen për të parë faqet e uebit dhe të lexojnë mesazhe posta elektronike kur përdoret token standard i qasjes së përdoruesit. Kur një administrator duhet të kryejë një detyrë që kërkon një shenjë përdoruesi administrativ prej tij, Windows 7 automatikisht do të shfaqë një njoftim për të përdorur të drejtat administrative. Ky njoftim quhet një kërkesë kredenciale dhe sjellja e saj mund të konfigurohet duke përdorur aplikacionin Politika e Sigurisë Lokale (Secpol.msc) ose Politikën e Grupit.

Çdo aplikacion që kërkon një kod identifikimi të administratorit duhet të ekzekutohet me pëlqimin e administratorit. Një përjashtim është marrëdhënia midis proceseve prindërore dhe fëmijës. Proceset e fëmijës trashëgojnë tokën e përdoruesit të qasjes nga procesi i prindit. Proceset e prindërve dhe të fëmijëve duhet të kenë të njëjtin nivel të integrimit.

Windows 7 mbron proceset duke shënuar nivelet e integrimit. Nivelet e integrimit maten nga besimi. Aplikacionet me integrim "të lartë" janë aplikacione që kryejnë detyra që mund të ndryshojnë të dhënat e sistemit. Dhe aplikacionet me integrim "të ulët" janë detyra që mund të dëmtojnë sistemin operativ. Aplikacionet me një nivel më të ulët të integrimit nuk mund të modifikojnë të dhënat në aplikacione me nivel të lartë të integrimit.

Kur një përdorues normal përpiqet të nisë një aplikacion që kërkon një kod identifikimi të administratorit, UAC kërkon që përdoruesi të ofrojë të dhëna administrative.

UAC User Capabilities

Me aktivizimin e UAC, veçoritë e përdoruesit ndryshojnë nga ato të administratorit në mënyrën e miratimit të administratorit. Ekziston një metodë edhe më e sigurtë për prerjet në Windows 7 - krijimi i një llogarie primare me të drejtat e një përdoruesi normal. Duke punuar si përdorues normal ju lejon të maksimizoni shkallën e sigurisë. Për shkak të komponentit të ndërtuar në UAC privilegj, përdoruesit e thjeshtë mund të kryejnë lehtësisht detyra administrative duke futur të dhëna nga llogaria e administratorit lokal.

Një mënyrë alternative për të zbatuar aplikacione nga një përdorues i zakonshëm është që të ekzekutojë aplikacione me privilegje të larta të administratorit. Me komponentën e ndërtuar në UAC kredenciale, anëtarët një grup lokal administratorët mund të kryejnë me lehtësi detyra administrative duke ofruar të dhëna miratimi. Si parazgjedhje, përbërësi i integruar i kredencialeve për llogarinë e administratorit në mënyrën e miratimit quhet kërkesa për pëlqimin. UAC dhënat kërkesë kredenciale mund të konfigurohet duke përdorur Politika e parakohshme-në (Secpol.msc) ose grup Politikën e Sigurisë Lokale.

Kërkesat për pëlqimin dhe kredencialet

Me UAC përfshirë, Windows 7 kërkon pëlqimin ose llogarisë lokale administrator të dhënave para se të filluar një program apo detyrë që kërkon të plotë shenjë qasje administratori. Kjo kërkesë nuk garanton që Spyware mund të instalohet në mënyrë të heshtur.

Kërkesa për pëlqimin

Një kërkesë pëlqimi shfaqet kur përdoruesi përpiqet të kryejë një detyrë që kërkon një shenjë aksesi administratori. Më poshtë është një screenshot i kërkesës së pëlqimit të UAC

Kërkesë kredenciale

Kërkesa e kredencialeve shfaqet kur një përdorues normal përpiqet të fillojë një detyrë që kërkon një kod identifikues të administratorit. Kjo kërkesë për një përdorues të zakonshëm mund të vendosen duke përdorur ekran lokal Politika të Sigurisë (Secpol.msc) ose politikat e grupit. Kërkesa e kredencialeve mund të konfigurohet edhe për administratorët duke ndryshuar politikën Kontrolli i llogarisë së përdoruesit: Sjellja e kërkesës së ngritjes për administratorët në mënyrën e miratimit nga administratori me vlerën Kërkesë kredenciale.

Skeda e mëposhtme tregon një shembull të një kërkese proxy UAC.

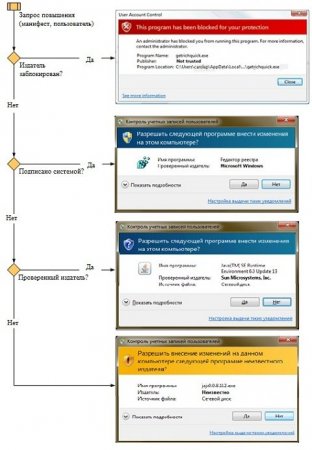

Kërkesat për lartësi UAC

Kërkesat e ngritjes së UAC janë të koduara me ngjyra për aplikacione specifike, duke lejuar identifikimin e menjëhershëm të një rreziku potencial të sigurisë. Kur një aplikacion përpiqet të fillojë me hallën e qasjes së plotë të administratorit, Windows 7 së pari analizon skedarin e ekzekutueshëm për të përcaktuar botuesin. Para së gjithash, aplikimi është i ndarë në 3 kategori Publishers ekzekutueshme: Windows 7, kontrolluar botuesin (nënshkruar) botues e pa verifikuar (jo i nënshkruar). Imazhi në vijim tregon se si Windows 7 përcakton se cila ngjyrë e kërkesës për zgjerim të shfaqet tek përdoruesi.

Shënimi me ngjyra i kërkesave për ngritjen e të drejtave është si më poshtë:

- Një ikonë e mburojës shfaqet në sfondin e kuq: aplikacioni bllokohet duke përdorur Politikën e Grupit ose bllokuar për shkak të një botuesi të panjohur.

- Në një sfond blu shfaqet një ikonë e mburojës së artë: aplikacioni është administrativ aplikacionin e Windows 7, të tilla si "Paneli i Kontrollit".

- Një ikonë e mburojës blu shfaqet në një sfond blu: aplikacioni është nënshkruar dhe besohet në kompjuterin lokal.

- Një sfond i verdhë mburojë shfaqet në sfondin e verdhë: aplikacioni nuk është nënshkruar ose nënshkruar, por nuk është i besuar në kompjuterin lokal.

Kërkesat e Runtime përdorin kodimin e njëjtë të ngjyrave si kutitë e dialogut në Windows Internet Explorer 8.

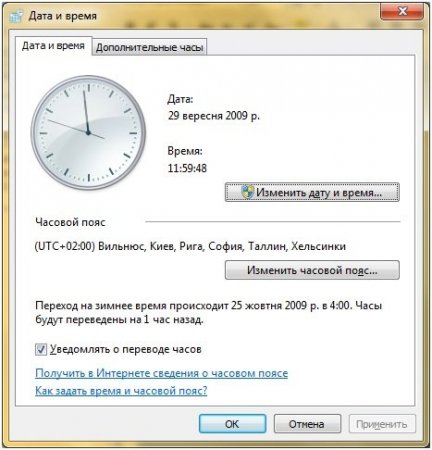

Shenja e mbrojtjes

Disa elemente "Panelet e kontrollit", të tilla si "Data dhe ora" Një kombinim i operacioneve të administratorit dhe përdoruesve të zakonshëm. Përdoruesit e zakonshëm mund të shohë kohën dhe të ndryshojë zonën kohore, shenjën e plotë të qasjes së administratorit kërkohet për të ndryshuar datën dhe kohën e sistemit. Më poshtë është një screenshot i dialogut "Data dhe ora" paneli i kontrollit.

Mburoja e ikonës në buton "Ndrysho datën dhe orën" tregon se ky proces kërkon një zotërim të plotë të qasjes së administratorit dhe shfaq një kërkesë për ngritjen e të drejtave të UAC.

Sigurimi i një kërkese për rritje të të drejtave

Procesi i ngritjes së të drejtave ofron kërkesa të drejtpërdrejta për të mbrojtur desktopin. Kërkesat e pëlqimit dhe kredencialet shfaqen në parazgjedhje në Windows 7 për të siguruar sigurinë e sistemit. Vetëm proceset e sistemit mund të kenë qasje të plotë në një mjedis pune të sigurt. Për të arritur një nivel më të lartë të sigurisë është e rekomandueshme që të përfshijë grupit llogarisë Politika Kontrollit të Antarit: Kaloni në desktop të sigurt kur nxitur për lartësi.

Kur skedarët ekzekutues kërkojnë ngritje, një desktop ndërveprues, i quajtur edhe desktop, kalon në një desktop të sigurt. Hapësira e sigurt zvogëlohet në tavolinën e përdoruesit dhe shfaq një shpejtësi lartësie në të cilën përdoruesi duhet të vendosë të vazhdojë detyrën. Kur përdoruesi klikon mbi butonin "Po" ose "Jo.", desktopi kthehet në desktopin e përdoruesit.

Programet keqdashëse mund të simulojnë një desktop të sigurt, por kur politika e Kontrollit të Llogarisë së Përdoruesit është e aktivizuar: sjellja e promptit të ngritjes për administratorët në mënyrën e miratimit të Administratorit me vlerën "Kërkesa për pëlqimin" Programi me qëllim të keq nuk do të jetë në gjendje të fitojë të drejta të ngritura, edhe nëse përdoruesi klikon mbi butonin "Po". Nëse vendosja e politikave është caktuar "Kërkesa e kredencialeve"atëherë softueri me qëllim të keq do të jetë në gjendje të mbledhë kredencialet e përdoruesit.

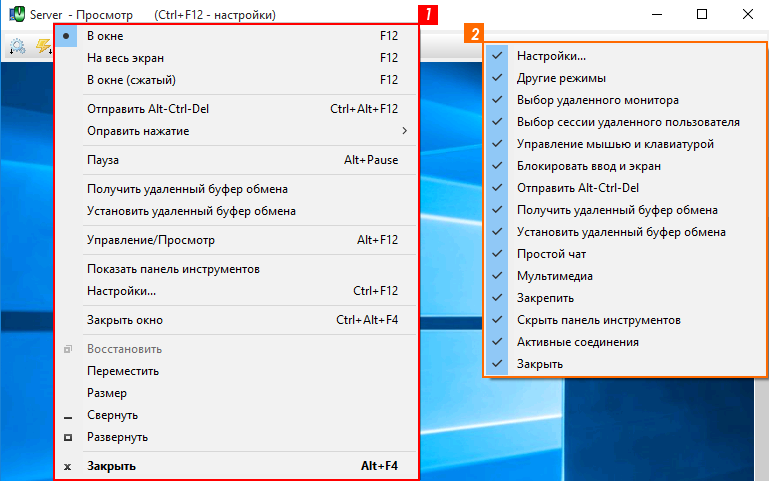

Menaxho dhe shiko. Programi Mikogo. Si të tregoni desktopin tuaj në një kompjuter tjetër

Menaxho dhe shiko. Programi Mikogo. Si të tregoni desktopin tuaj në një kompjuter tjetër Si te zgjidhni nje plan tarifor per perdorimin e Internetit pa tel nga Megafon

Si te zgjidhni nje plan tarifor per perdorimin e Internetit pa tel nga Megafon • Përzgjedhja e lidhësve: çfarë do të lidhim

• Përzgjedhja e lidhësve: çfarë do të lidhim