Yandex 브라우저에 저장된 비밀번호. 발견 된 안드로이드 스마트 폰을 없애고 그 소유자에 관한 모든 것을 찾아내는 방법

다음 상황을 상상해보십시오. 우리는 Android 4.1-4.4 (또는 CyanogenMod 10-11)를 실행하는 스마트 폰을 발견하고 소유자에게 반환하는 대신 우리가 할 수있는 모든 기밀 정보를 보관하고 유지합니다. 우리는 NAND 메모리의 직접 덤핑을위한 다양한 시스템이나 S-ON을 제거하기위한 하드웨어 장치와 같은 특수 도구없이이 모든 작업을 수행하려고합니다. 따라서 소유자는 현재 수행중인 작업을 모르고 원격으로 장치를 찾거나 차단할 수 없습니다. 즉시이 모든 것이 행동 지침이 아니라 스마트 폰의 보안을 탐색하고 데이터를 보호하려는 사람들에게 정보를 제공 할 수있는 방법으로 예약 할 것입니다.

경고!

모든 정보는 정보 제공의 목적으로 만 제공됩니다. 저자 또는 편집자는이 기사의 자료로 인해 발생할 수있는 모든 피해에 대해 책임을지지 않습니다.

우선 순위 조치

그래서, 우리는 우리 손에 이상한 스마트 폰을 가지고 있습니다. 아무리 우리가 이미 우리와 함께하는 것이 중요합니다. 우리가해야 할 첫 번째 일은 셀룰러 네트워크, 즉, Gopnik의 유언에 따라, SIM 카드를 제거하고 버리십시오. 그러나 SIM 카드가 스마트 폰을 끄지 않고 (즉, Nexus 4/5와 같은) 이동식 배터리가 장착 된 스마트 폰인 경우 배터리를 조심스럽게 들어 올리거나 측면 슬롯을 통해 SIM 카드를 제거 할 수있는 경우에만이 작업을 수행 할 것을 권장합니다. 다른 모든 경우에는 사용자 모드의 암호화가 Android에서 활성화되고 스마트 폰이 꺼진 후에도 암호화 키를 입력하기 전에 잠글 수 있기 때문에 비행 모드를 켜는 것으로 제한하는 것이 좋습니다.

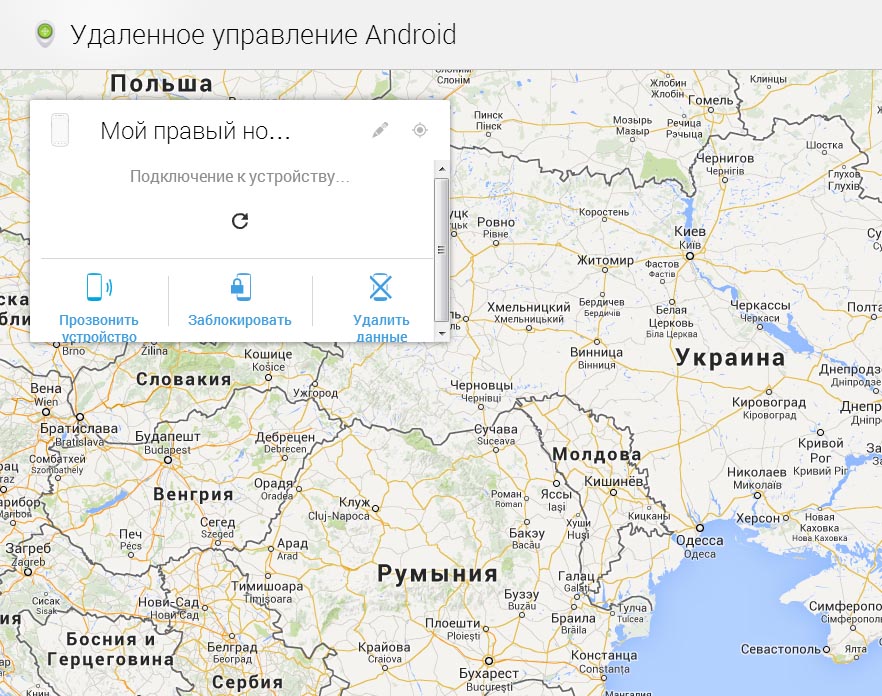

또한 어떤 경우에도 스마트 폰을 다른 스마트 폰에 연결할 수 없습니다. wi-Fi 네트워크왜냐하면 아마도 추적 소프트웨어가 이미 (안드로이드 4.4.1에서 이미 내장되어 있기 때문에) 즉시 작업을 시작하고 소유자와 친구들과 "임의로"만날 수 있기 때문입니다 (경찰에 대해 걱정할 필요가 없습니다. 그녀는 그러한 희생자입니다 보내드립니다). 나는 단지 앞의 카메라를 붙이게 될 것이다. 아마 지금 사진을 찍고있는 것이고 그들은 첫 기회에 보내질 것이다.

화면 잠금

우리는 우리 인격을 확보 했으므로 발굴 작업을 시작할 수 있습니다. 우리가해야 할 첫 번째 장애물은 잠금 화면입니다. 95 %의 경우에는 보호받지 못하지만 나머지 5 %는 잊을 수 없습니다.

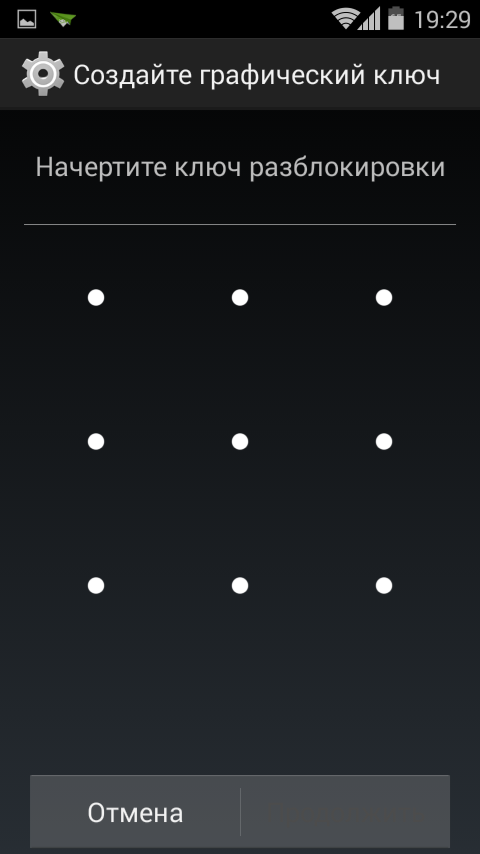

Android의 보안 잠금 화면은 세 가지 기본 유형이 될 수 있습니다. 이것은 4 자리 핀 코드, 그래픽 키 또는 사람의 스냅 샷입니다. 처음 두 개의 잠금을 해제하려면 총 20 회의 시도가 주어지며 다섯 번의 작업으로 "분만 휴식"이됩니다. 얼굴 이미지의 잠금을 해제하려는 몇 가지 시도가 있는데, 그 후에 스마트 폰이 핀 코드로 전환됩니다. 세 가지 경우 모두에서 모든 시도가 실패한 후 스마트 폰이 차단되고 Google 비밀번호를 묻습니다.

우리의 임무는 잠금 화면을 우회하여 Google 암호를 사용하지 못하게하는 것인데, 이는 확실히 픽업 할 수 없습니다. 가장 쉬운 방법은 USB 및 ADB 연결을 사용하는 것입니다.

$ adb 쉘 rm /data/system/gesture.key

어느 쪽이든 :

$ adb shell $ cd /data/data/com.android.providers.settings/databases $ sqlite3 settings.db\u003e 업데이트 시스템 설정 값 = 0 여기서 name = "lock_pattern_autolock"; \u003e 업데이트 시스템 설정 값 = 0 여기서 name = "lockscreen.lockedoutpermanently"; \u003e .quit

그러나이 방법에는 두 가지 문제점이 있습니다. ADB에 액세스하려면 잠긴 화면에서 불가능한 장치 확인이 필요하므로 루트 권한이 필요하며 Android 4.3 이상에서는 작동하지 않습니다. 또한 설정에서 ADB 액세스를 비활성화 할 수 있습니다.

아래의 단계로 이동하여 복구 콘솔을 사용하여 잠금 키가있는 파일을 삭제할 수 있습니다. 이렇게하려면 복구 콘솔로 다시 부팅하기 만하면됩니다 (볼륨 업 키를 누른 채 전원을 껐다가 다시 켜기). 다음 파일을 플래시하십시오. 여기에는 /data/system/gesture.key를 제거하고 현재 펌웨어를 방해하지 않고 잠금을 해제하는 스크립트가 들어 있습니다.

이 접근 방식의 문제점은 사용자 지정 복구 콘솔에 따라 다릅니다. 주식 콘솔은 단순히 파일을 서명 된 디지털 서명으로 수락하지 않습니다. 또한 데이터 암호화가 활성화 된 경우 다음 부팅 중에 전화가 잠기고 모든 데이터를 완전히 제거하면 저장됩니다. 이는 우리 작업에 위배됩니다.

저수준이라도 빠른 부팅, 즉 부트 로더 레벨에서의 장치 조작입니다. 이 방법의 장점은 잠금 해제 된 부트 로더를 사용하여 사용자 정의 복구 콘솔 다운로드 및 설치를 포함하여 장치로 모든 작업을 수행 할 수 있다는 것입니다. 이렇게하려면 스마트 폰을 끄고 (데이터 암호화에 대한 할인을 적용합니다) 전원 버튼 + "볼륨 낮춤"을 사용하여 부트 로더 모드에서 켜십시오. 그런 다음 고속 부팅 클라이언트를 사용하여 장치에 연결할 수 있습니다.

$ fastboot 장치

이제 "우리"장치에 대한 사용자 지정 복구 콘솔의 "원본"이미지 (img 확장자 포함)를 다운로드하고 설치하지 않고 다운로드하려고합니다.

$ fastboot 부팅 cwm-recovery.img

장치 로더가 잠금 해제되어있는 경우 스마트 폰은 콘솔로 재부팅됩니다.이를 통해 ADB 모드를 활성화하고 위에 제공된 "업데이트"링크를 채우고 플래시 할 수 있습니다. 그런 다음 재부팅하면 스마트 폰에 완전히 액세스 할 수 있습니다. 그런데 Nexus 기기 중 하나를 얻은 경우 다음과 같이 부트 로더를 쉽게 잠금 해제 할 수 있습니다.

$ fastboot oem unlock

그러나 이것은 잠금 해제 작업이 장치를 공장 설정으로 자동 재설정하기 때문에 고려해야 할 정보 일뿐입니다.

이 모든 방법들이 효과가 없다면 어떻게해야할까요? 이 경우 잠금 화면 자체에서 버그를 찾으려고 할 수 있습니다. 놀랍게도, 순수한 안드로이드 제품이 없더라도 제조업체의 브랜드 펌웨어 잠금 화면에서 자주 발견됩니다. 예를 들어 안드로이드 4.1.2를 기반으로 한 Galaxy Note 2와 Galaxy S 3에서 우연한 실수는 예전에 Emergency Call 버튼을 누른 후 ICE 버튼 (왼쪽 하단 전화 걸기) 및 마지막으로 홈 버튼을 누릅니다. 그 후, 문자 그대로 잠김을 제거하기에 충분했던 데스크톱이 반 초 동안 나타났습니다.

더 바보 같은 버그가 Xperia Z에서 발견되었습니다 : 엔지니어링 메뉴에 들어가기 위해 긴급 다이얼러 코드를 다이얼 할 수있었습니다 ( # #7378423## )의 도움을 받아 NFC Diag Test 메뉴에 들어가서 홈 버튼을 눌러 바탕 화면으로 이동하십시오. 그러한 야생 버그가 어떻게 나타날지 상상해 보는 것은 매우 어렵지만 존재합니다.

패턴을 우회하는 경우, 모든 것이 매우 간단합니다. 핀 코드와 동일한 방법으로 비활성화 할 수 있지만 두 가지 추가 기능이 있습니다. 첫째, 인상적인 액수에도 불구하고 가능한 옵션 키, 사람들은 심리학 때문에 라틴 알파벳의 문자 중 하나와 비슷한 키, 즉 Z, U, G, 숫자 7 등과 같은 키를 선택하여 수십 쌍의 가능성을 줄입니다. 둘째로, 키를 입력 할 때, 손가락이 완전히 비 시각적 인 기호를 화면에 남겨 둡니다. 심지어 오일이 묻어 있어도 쉽게 추측 할 수 있습니다. 그러나 마지막 마이너스는 흔적이 남지 않는 보호 매트 필름으로 쉽게 수평을 맞출 수 있습니다.

글쎄요, 내가 말하고 싶은 마지막 것은 소위 얼굴 조절입니다. 이것은 가장 서투른 차단 옵션입니다. 한편으로는 소유자의 사진을 스마트 폰에 보여줌으로써 간단히 돌아 다니기가 쉽지만, 다른 한편으로는 소유자의 이름을 알지 못하기 때문에 사진을 찍을 수 없으므로 다소 어려움이 있습니다. 물론 자신의 사진을 찍으 려 할 가치가 있지만 이전 주인처럼 보일 수도 있습니다.

인사이드

우리가 잠금 화면을 돌았다고 가정 해 봅시다. 이제 우리의 행동은 가능한 한 많은 정보를 스마트 폰에서 얻는 것을 목표로 할 것입니다. 나는 페이스 북, 트위터, 신용 카드 번호와 같은 서비스 인 구글의 패스워드가 우리에게 제공되지 않을 것이라고 말한다. 스마트 폰에는 단순히 아무도 없습니다. 비밀번호 대신이 스마트 폰에서만 서비스에 액세스 할 수있는 인증 토큰이 사용되며 후자는 각 서비스 (Google Play, PayPal)의 서버에 저장되며 동일한 토큰이 대신 사용됩니다.

또한 Google Play에서 구매할 수도 없습니다. 최신 버전 모든 구매시 Google 비밀번호를 강제합니다. 그런데이 기능을 사용 중지 할 수는 있지만 모든 콘텐츠가 다른 사람의 계정에 연결되므로 구매의 의미가 사라집니다.

다른 한편으로, 우리는 잘 계정을 납치하지 않으면, 적어도 사용자의 메일, 페이 스북 및 기타 개인 정보를 읽을 수 있으며, 이미 재미있는 것이있을 수 있습니다. 이 경우 특별 이익은 다른 서비스로 계정을 복원하는 데 사용할 수있는 Gmail에서 제공합니다. 사용자가 SIM 카드를 차단하기 위해 통신 살롱에 갈 시간이 아직 없다면 전화 번호를 사용하여 신원을 확인할 수 있습니다. 모든 방어 메커니즘을 해제 한 후에 만이 작업을 수행하는 것이 좋습니다 (우리는 도난 방지를 사용하여 추적하고 싶지 않습니다).

바이러스 백신 제거

Android를 실행하는 스마트 폰을 추적하기위한 모든 애플리케이션은 '스 래시', '장난감'및 '당기기'의 세 그룹으로 나눌 수 있습니다. 첫 번째 것들은 기술 학교의 학생들이 3 시간 만에 작성했으며 사실 위치 센서에서 데이터를 가져 와서 명확하지 않은 곳으로 보낼 수있는 가장 일반적인 응용 프로그램이라는 사실로 구별됩니다. 그러한 softin의 특별한 매력은 그들이 발견하고 제거하기가 매우 쉽다는 것입니다. 실제로 설치된 소프트웨어 목록을 살펴보고 이해할 수없는 이름을 검색에 입력하고 안티 트릭을 식별하고 삭제하는 것으로 충분합니다. 이것은 정확히 첫 번째 단계에서해야 할 일입니다.

두 번째 유형의 응용 프로그램은 이미 심각한 도구라고 주장하지만 실제로는 그렇지 않습니다. 보통 이러한 소프트웨어는 좌표를 보낼 수 없습니다. 원격 서버뿐만 아니라 자신을 숨기고 삭제로부터 자신을 보호하기 위해 두 번째 기능은 일반적으로 그래픽 인터페이스없이 서비스로 응용 프로그램을 작성하여 구현됩니다. 이 경우 해당 아이콘이 응용 프로그램 목록에 표시되지 않지만 응용 프로그램 자체는 백그라운드에서 중지되므로 프로세스 관리자의 도움을 받아 쉽게 판단 할 수 있습니다.

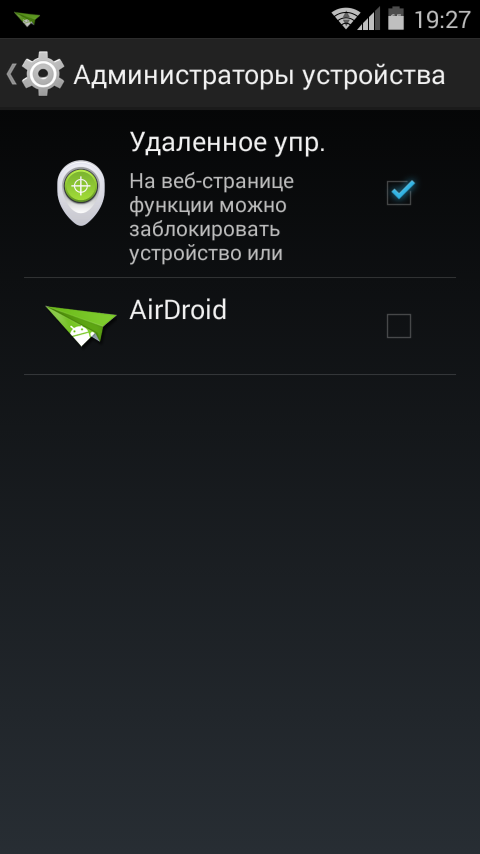

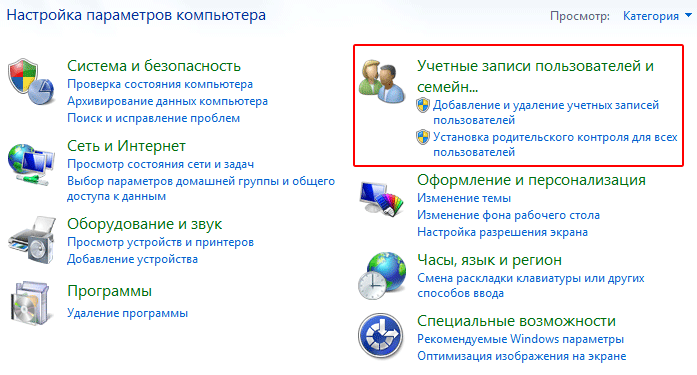

이러한 "소프트웨어"에서 삭제에 대한 보호는 대개 장치 관리자에게 자신을 작성함으로써 구현되므로 수행해야 할 두 번째 작업은 "설정 -\u003e 보안 -\u003e 장치 관리자"로 이동하여 나열된 모든 응용 프로그램의 선택을 취소하는 것입니다. 시스템에서 PIN 코드 또는 비밀번호를 요청해야하지만 잠금 화면에 더 이상 나타나지 않으면 즉시 액세스가 열립니다. 웃기는 일이지만 실제로 OS에 내장 된 Google 안티 바이러스는 완전히 똑같은 방식으로 꺼져 있습니다.

마지막으로, 세 번째 유형의 애플리케이션은 사람들이 프로그래밍하고있는 도난 방지 기능입니다. 이러한 응용 프로그램 간의 주요 차이점은 마스킹과는 별도로 / system 섹션 (루트가있는 경우)에 등록하는 방법도 알고 있기 때문에 표준 도구로 제거 할 수 없습니다. 유일한 문제는 프로세스 목록에서 여전히 볼 수 있으며 비활성화 할 수 있다는 것입니다. "설정 -\u003e 응용 프로그램 -\u003e 모두"로 이동 한 다음 찌를 수 있습니다 원하는 응용 프로그램 "사용 안 함"을 클릭하십시오.

그게 모두 보호입니다. 이 목록에는 커널 모듈 또는 적어도 기본 프로세스 관리자가 표시하지 않는 기본 Linux 응용 프로그램으로 구현 된 일반 응용 프로그램도 포함되어야하지만 어떤 이유로이 프로그램을 아직 보지 못했습니다. 반면에 ps와 lsmod 명령은 (여전히 올바른 백도어가 아닐지라도) 그들을 내 보내지 만 비밀 수준은 그리 높지 않을 것입니다.

루트 및 메모리 덤프

다음 단계는 덤프를 제거하는 것입니다. 내부 메모리. 특히 HTC 및 삼성의 펌웨어 인 경우 책갈피가 남아 있지 않다는 것을 확신 할 수 없으므로 네트워크를 켜기 전에 하드 드라이브에 모든 데이터를 저장하는 것이 좋습니다. 그렇지 않으면 원격 덤프의 결과로 삭제 될 수 있습니다.

이렇게하려면 루트 권한이 필요합니다 (물론 전화가 루토반이 아닌 경우). 그 (것)들을 얻는 방법은 분리되는 기사의 화제, 특히 각 smartphone에는 그것의 자신의 지시가 있기 때문에 특히이다. 가장 쉬운 방법은 테마 포럼에서 찾아서 USB를 통해 스마트 폰을 컴퓨터에 연결하는 것입니다. 경우에 따라 응원에 재부팅이 필요하므로 스마트 폰 데이터가 암호화되어 있지 않은지 즉시 확인하는 것이 좋습니다 (설정 -\u003e 보안 -\u003e 암호화). 그렇지 않으면 재부팅 후 스마트 폰 데이터에 액세스 할 수 없게됩니다.

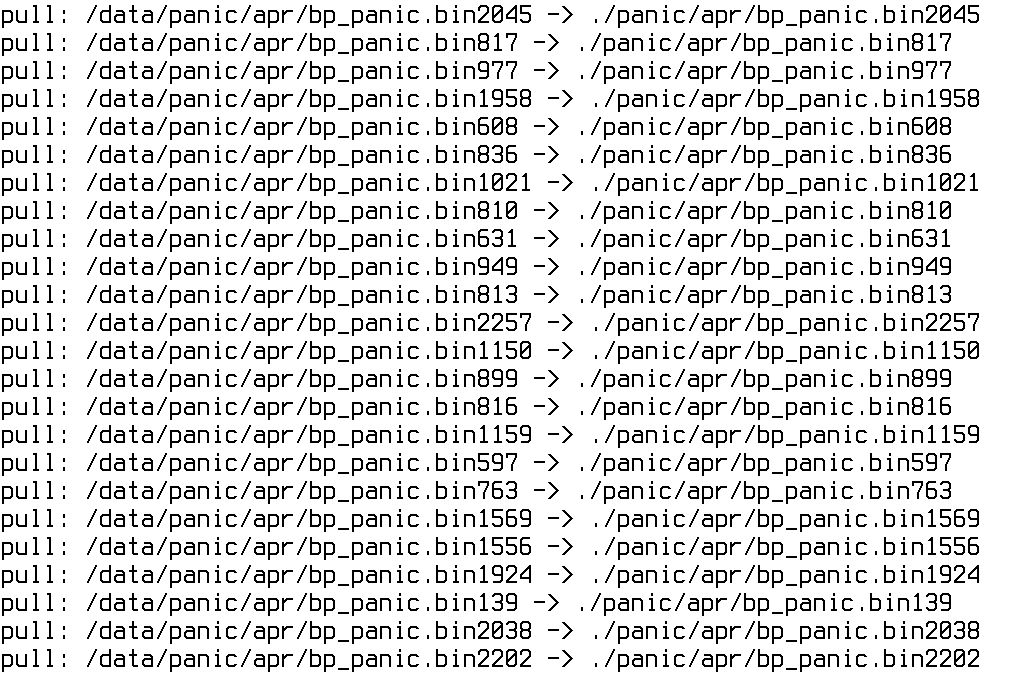

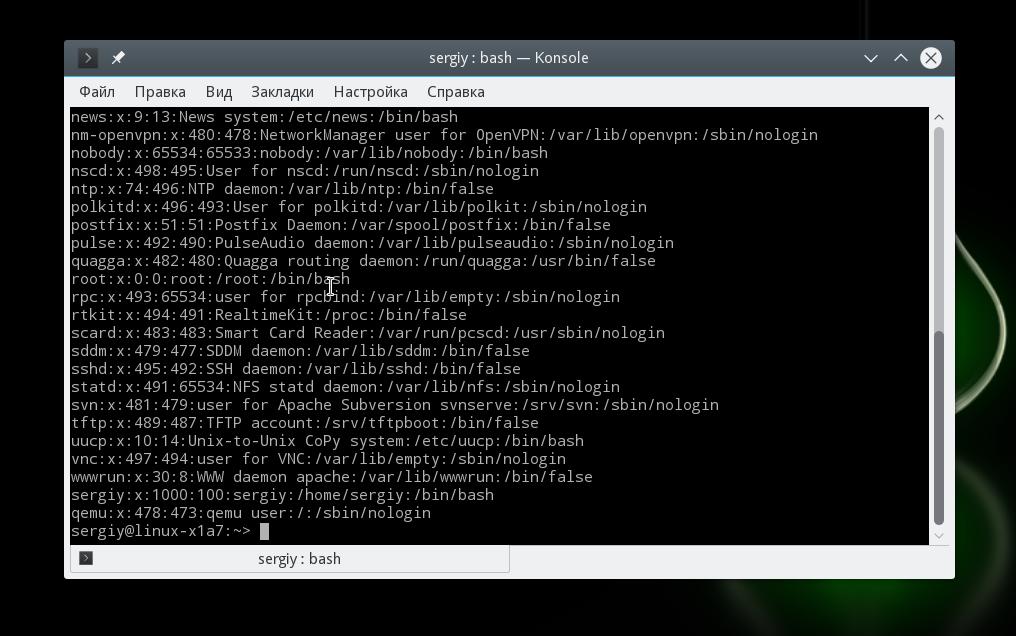

루트가 확보되면 ADB를 사용하여 파일을 하드 디스크에 복사하기 만하면됩니다. 우리는 / data 및 / sdcard 섹션에만 관심이 있으므로이 작업을 수행합니다 (Linux 용 지침).

$ adb root $ adb pull / data $ mkdir sdcard && cd sdcard $ adb pull / sdcard

모든 파일은 현재 디렉토리에서 수신됩니다. 스마트 폰에 SD 카드 용 슬롯이 없으면 가상 메모리 카드의 내용이 / data 섹션에 있고 두 번째 명령은 필요하지 않습니다.

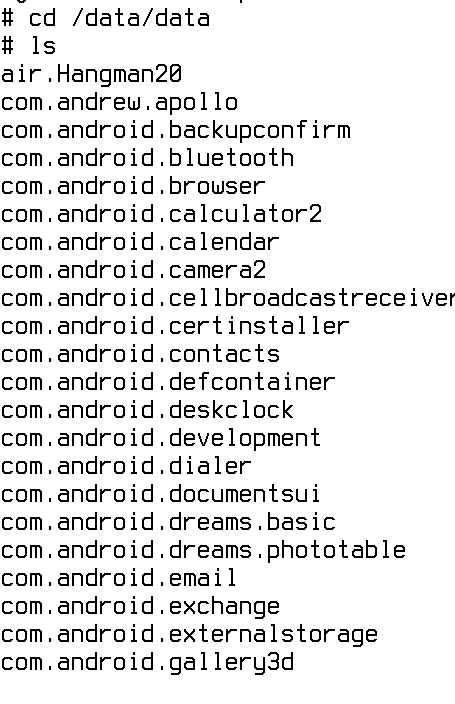

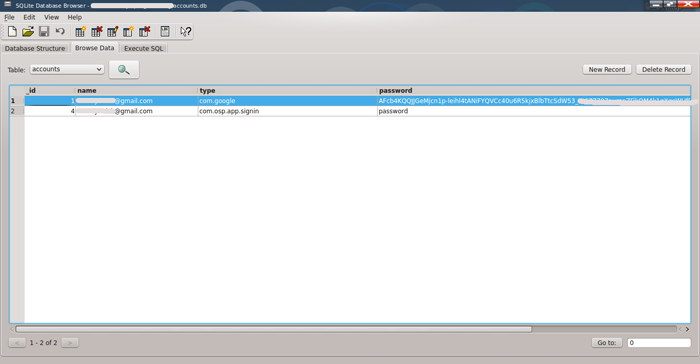

이 파일들과 함께 할 일은 환상 만이 보여줄 것입니다. 우선, / data / data의 내용, 모든 개인 설정 설치된 응용 프로그램 (시스템 포함). 이 데이터의 저장 형식은 완전히 다를 수 있지만 전통적 Android 기반 SQLite3 데이터. 일반적으로 다음과 같은 방법으로 배치됩니다.

/data/data/com.examble.bla-bla/setting.db

원래 디렉토리에서 실행중인 Linux의 find 명령을 사용하여이 모든 것을 찾을 수 있습니다.

$ 찾기. -name \\ *. db

여기에는 개인 데이터뿐만 아니라 암호도 포함될 수 있습니다 (내장 브라우저는 이러한 방식으로 저장하며 열린 양식으로 저장합니다). SQLite3 그래픽 데이터베이스 관리자를 다운로드하고 검색 필드에 문자열 암호를 입력하면됩니다.

응용 연구

이제 우리는 마침내 비행 모드를 해제하여 스마트 폰이 Google 서비스 및 기타 사이트에 연결할 수 있습니다. SIM 카드가 더 이상 존재하지 않아야하고 "설정 -\u003e 위치"에서 위치 결정 (IP 포함)을 비활성화 할 수 있습니다. 그 후에 우리를 추적 할 수 없습니다.

다음에해야 할 일? Gmail의 서신을 통해 비밀번호를 찾으십시오. 특히 꼼꼼한 사람들은 비밀번호와 기밀 정보가 담긴 편지를위한 특별한 아빠를 만들 수도 있습니다. 이메일을 사용하여 확인을 통해 서비스의 비밀번호 변경을 요청할 수도 있지만 Google, Facebook, PayPal 및 기타 일반 서비스의 경우 전화 번호가있는 경우에만 작동합니다. SIM 카드를 반납해야합니다.

일반적으로 여기에 모든 것이 표준입니다. 이메일 (아마도 전화 번호)이 있지만 서비스 비밀번호가 없습니다. 이 모든 것이 많은 계정을 도용하기에 충분해야하지만 필요하든 없든간에 질문은 더욱 심각합니다. 동일한 PayPal 또는 WebMoney 계정은 소유자를 위해조차 복구하기가 극히 어려우며 여기서받은 정보는 분명히 충분하지 않습니다. Odnoklassniki 및 다른 유사한 사이트에서 계정을 훔치는 의미는 매우 의문의 여지가 있습니다.

펌웨어를 다시 설치하기 만하면 가능한 북마크의 / system 섹션을 지울 수 있습니다. 또한 표준 복구 콘솔을 통해 비공식적 인 플래시를 사용하는 것이 좋습니다. 이 경우 바이러스 백신 소프트웨어는 사용자 지정 콘솔의 기능을 사용하여 자체적으로 백업 할 수 없습니다.

결론

나는 어떤 식 으로든이 기사에서 설명하는 것을 당신이하도록 격려하지 않습니다. 이와 반대로 주어진 정보는 데이터를 보호하려는 사람들을위한 것입니다. 그리고 여기서 그들은 그들 자신을위한 명백한 결론을 이끌어 낼 수 있습니다.

- 첫째, 스마트 폰의 정보를 보호하기 위해 이미 스마트 폰에 내장 된 세 가지 간단한 메커니즘, 즉 잠금 화면의 비밀번호, 데이터 암호화 및 비활성화 된 ADB 만 있으면 충분합니다. 집합 적으로 활성화되어 장치에 대한 모든 액세스 경로를 완전히 차단합니다.

- 둘째, 스마트 폰에 바이러스 백신을 설치하는 것은 좋은 생각이지만, 100 % 신뢰하지 않아야합니다. 그가 현명하지 못한 도둑을 발견하면 데이터를 삭제할 수있는 능력을 최대한 발휘할 수 있습니다.

- 세 번째로 가장 명백한 것은 스마트 폰을 분실 한 직후에 Google 비밀번호를 취소하고 모든 서비스의 비밀번호를 변경하고 SIM 카드를 차단해야합니다.

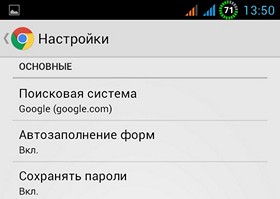

Google의 주식 웹 브라우저가 모든 기기간에 동기화 할 수있는 기능 중 하나는 다른 사이트에 액세스하기위한 데이터 (로그인 및 비밀번호)입니다.

많은 경우이 옵션이 유용하고 편리 할 수 있지만 대부분은 eBay 또는 Aliexpress와 같은 인터넷 뱅킹이나 마켓 플레이스에 들어가기 위해 Google의 비밀번호를 신뢰하기를 원하지 않았습니다. 그리고 이러한 사이트에 들어갈 때 실수로 또는 자동으로 "암호 저장"을 클릭 한 사람들은 어떻게됩니까?

중요하지 않습니다. 언제든지 이전에 저장 한 내용을 삭제할 수 있습니다. 크롬 브라우저 Android의 경우 특정 사이트에 대한 사용자 인증 정보입니다.

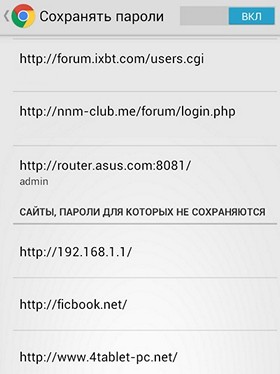

이렇게하려면 브라우저 설정 메뉴로 가서 "암호 저장"옵션을 클릭하면 이전에 로그인 암호를 저장 한 사이트 목록과 모든 사이트에 대해이 옵션을 켜거나 끄는 다음 창이 나타납니다 누가 미래에 방문 할 것인가?

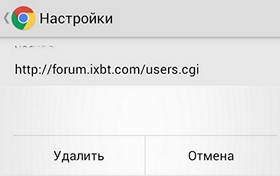

특정 사이트를 클릭하면 자격 증명을 삭제할 수있는 다음과 같은 유형의 창이 열립니다.

그런데 데스크톱 버전의 브라우저에서만 비밀번호를 보거나 수정할 수 있으며 Android 용 Chrome에서는이 옵션을 사용할 수 없습니다.

또한 위 스크린 샷에서 알 수 있듯이 "암호 저장"메뉴 항목에는 암호가 저장되지 않은 사이트 목록도 표시됩니다. 따라서 이들 중 하나에이 옵션을 사용하려면 목록에서 선택하고 열리는 창에서 삭제해야합니다.

기밀 데이터에 액세스하기 위해 기억하기 어려운 비밀번호를 저장하는 것이 Android와 같은 특수한 애플리케이션에서 가장 바람직하다는 사실을 상기시켜드립니다. Keeper, 그리고 더 나은 - 암호 생성기를 사용하십시오.

나는 인터넷에서 내 사업에 대한 정보를 잘못 알아보고 가장 흥미로운 진술을 찾아 나섰다. Android 암호를 실행하는 기기에서와 마찬가지로 일반 텍스트로 데이터베이스에 저장됩니다. 픽션 Google 프로그래머가 그렇게 바보입니까? 그러나 자국 해커들은 늘 그렇듯이 키가 크다. 그것은 간단합니다, 전화 / data / system /accounts.db 또는 / data / system / users / 0 파일을 안드로이드의 버전에 의존하여 복사 한 것이고, sqlite 브라우저로 열었습니다. 여기에 암호가 플래터에 있습니다! 이점을 활용하십시오. 누가 암호를 읽었습니까? 어 나는 인증 과정을 자세히 설명하지 않겠다. 그것은 지루할 것이다. 따라서 Google 계정에 기기를 등록하면 표준 인증 절차를 거치게됩니다. 이메일과 비밀번호를 입력하십시오. 그런 다음 장치는 장치의 이름과 모델을 imei 서버로 보내고 인증 토큰 (인증 토큰)을받습니다. 이 장치에만 유효합니다. 여기서는 account.db에 저장됩니다.

그리고 거의 모든 현대 서비스는 이러한 유형의 허가를 사용합니다. 따라서 Google 계정의 비밀번호를 잊어 버린 경우 휴대 전화에서 비밀번호를 검색 할 필요가 없습니다. 표준 계정 비밀번호 복구 도구를 사용해보십시오. 계정에 연결된 기기를 확인하려면 (비밀번호가있는 경우) Google 계정 (설정 - 계정)에 로그인하십시오. 개인 계정 그리고 당신은 당신의 장치를 보게 될 것입니다. 그런데 장치가 인터넷에 연결되어 있으면 검색을 시도 할 수 있습니다.

미안, 나는 내 전화기를 양말이라고 불렀다. 그것은 단지 주기적으로 잃어버린 것이다 :-). 따라서 기기를 도난 당했거나 분실했을 경우 계정에서 사용 중지 할 수 있습니다.

그 후에는 인증 토큰이 유효하지 않으며이 기기에서이 계정에 연결할 수 없습니다. 그러나 장치, 메일 및 기타의 데이터가 암호화되지 않은 경우 읽을 수 있습니다. 계정에서 장치의 데이터를 원격으로 지울 수도 있습니다. 즉,이 버튼을 누르면 장치가 처음 인터넷에 들어갈 때 데이터가 삭제됩니다. 인터넷에 접속하지 않고 사전에 고려하지 않은 경우. 물론 장치의 데이터를 암호화하는 것이 바람직하지만 완전히 다른 주제입니다. 일반적으로 Google은 이중 인증을 권장합니다. 전자 메일 프로토콜 POP3, IMAP, SMTP 및 Exchange ActiveSync에 필요한 암호를 저장합니다. 모두 서버에 연결할 때마다 암호가 필요합니다. 그리고 그렇게 어렵지는 않지만 암호화됩니다. 그리고 열린 형태로, 암호는 인터넷 발전의 새벽에만 저장되었습니다 :-).

Google에 등록하면 이메일 주소와 비밀번호를 입력하게됩니다. 그런 다음 장치가 모든 전화기 모델에 고유 한 코드를 imei 서버로 보내면 응답으로 인증 토큰 (인증 토큰)을받습니다. 이 토큰은 휴대 전화에서만 유효하며 계정 암호가 아닌 그는 account.db 폴더에 있습니다. "

등록 된 기기를 분실 한 경우 컴퓨터 등에서 Google 계정에 로그인하여 컴퓨터를 끌 수 있습니다. 이제 잃어버린 장치에서 개인 계정에 아무도 로그인 할 수 없습니다.

Android 브라우저에서 저장된 비밀번호

이점 활용 모바일 인터넷우리는 종종 등록이 필요한 사이트를 방문하고 시간을 절약하기 위해 "기억하기"버튼을 클릭하십시오. 동시에, 우리는 암호가 우리가 지정한 안드로이드에 저장되는 위치에 대해 생각하지 않습니다. 그리고 우리가 사용하는 브라우저 (예 : Opera mini)에 저장됩니다. 그리고 필요한 프로그램이 있다면이 데이터를 쉽게 볼 수 있습니다. 그리고 이것을 위해, 모든 것이 더 쉽게 만들어 졌음을 알 필요가 없습니다.

저장된 암호를 보려면 관리 권한을 제공하는 특수 프로그램이 필요합니다. Universal Androot 또는 기타 유사한 서비스 일 수 있습니다. 또한 응용 프로그램 SQLite Editor를 다운로드하여 실행해야합니다. 처음 시작할 때 프로그램에서 데이터베이스가 있는지 장치를 검색 한 후 자체 데이터베이스가 검색 될 응용 프로그램 목록을 표시 할 수 있습니다. 목록에서 사용중인 브라우저를 찾아 클릭하십시오. 이제 메뉴가 나타나기 전에 "webview"를 선택해야합니다. db. 나타나는 "암호"창에서 브라우저에 저장된 모든 암호를 찾을 수 있습니다.

Android에서 비밀번호를 숨길 수 있습니까?

성공하지 못할 것으로 생각되는 저장된 암호를 숨 깁니다. 따라서 다른 사람이 귀하의 모바일 장치에 액세스 할 수있는 경우 다음 규칙을 따르십시오.

1) 새 계정을 등록 할 때 "기억하십시오"항목을 삭제하십시오.

2) 웹 페이지를 방문 할 때마다 방문 기록을 삭제하십시오.

3) 적어도 일주일에 한 번 캐시를 청소하십시오.

Linux 사용자 그룹

Linux 사용자 그룹 로컬 프로필 만들기

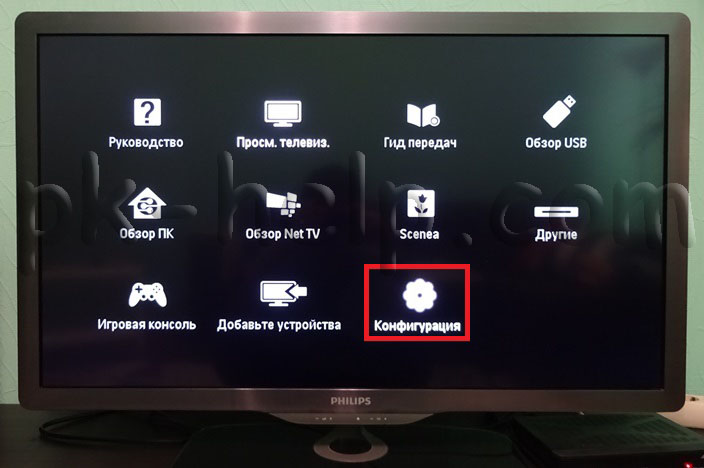

로컬 프로필 만들기 TV에서 큰 화면을 만드는 법

TV에서 큰 화면을 만드는 법 DNS 서버가 응답하지 않는 경우

DNS 서버가 응답하지 않는 경우