도구 칼리 리눅스는.

에 의해 2017년 3월 5일에 업데이트 댓글 기록 Intercepter-NG 장애인

설명 Intercepter-NG

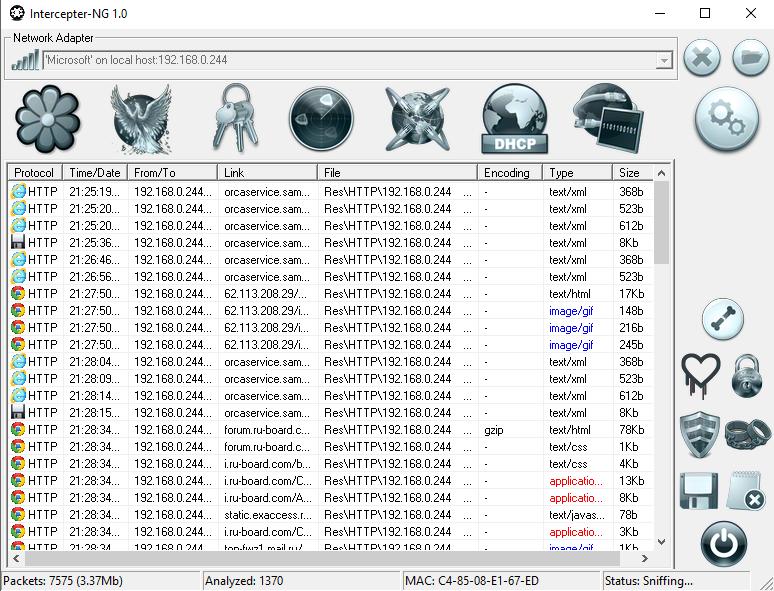

Intercepter-NG - 다양한 유형의 IT 전문가를위한 네트워크 도구의 다기능 세트. 주요 목표는 흐름과 중간 남자 (MITM)에서 공격의 다양한 유형을 수행하는 네트워크에서 흥미로운 데이터를 복원하는 것입니다. 또한, 프로그램은 파악하고 특정 취약점의 유형, 네트워크 서비스의 무차별 로그인 자격 증명을 악용, (중간 사람의 공격을 탐지 할 수 있습니다) ARP 스푸핑을 감지 할 수 있습니다. 이 프로그램은 실시간 교통 흐름 작업 파일 및 자격 증명을 검출하기 위해 캡처 한 트래픽과 파일을 분석 할 수 있습니다.

이 프로그램은 다음과 같은 기능을 제공합니다 :

- ICQ, IRC, AIM, FTP, IMAP, POP3, SMTP, LDAP, BNC, SOCKS, HTTP, WWW, NNTP, CVS, TELNET, MRA, DC ++, VNC, MYSQL, ORACLE, NTLM, KRB5 : 다음과 같은 유형의 암호 / 해시를 스니핑 , RADIUS

- ICQ, AIM, Jabber를, 야후, MSN, IRC, MRA : 채팅 메시지를 스니핑

- 파일의 재건 : HTTP, FTP, IMAP, POP3, SMTP, SMB

- 이러한 무차별 (무차별) 모드 ARP 스캔, DHCP, 게이트웨이 포트와 같은 스마트 주사 다양한 형태의

- 캡처 후속 패킷 (오프라인) 분석 / RAW 미가공 모드

- RPCAP 악마와 PCAP 이상의 IP를 통해 차단 된 트래픽 캡처

- NAT, SOCKS, DHCP

- ARP, ICMP, DHCP, SSL, SSLSTRIP, WPAD, SMB 릴레이, SSH MITM을 통해 DNS

- SMB 공중 납치 (절편), LDAP 리피터, MySQL의 LOAD 데이터 주입

- ARP 시계, ARP 케이지, HTTP 주입 Heartbleed와, Kerberos를 다운 그레이드, 쿠키 킬러 악용

- DNS, NBNS, LLMNR 스푸핑

- 브 루트 포스 서로 다른 네트워크 서비스

기본 버전은 윈도우에서 실행, Linux 용 콘솔 버전 및 안드로이드 버전이있다.

라이센스 : "로입니다"

모드의 Intercepter-NG

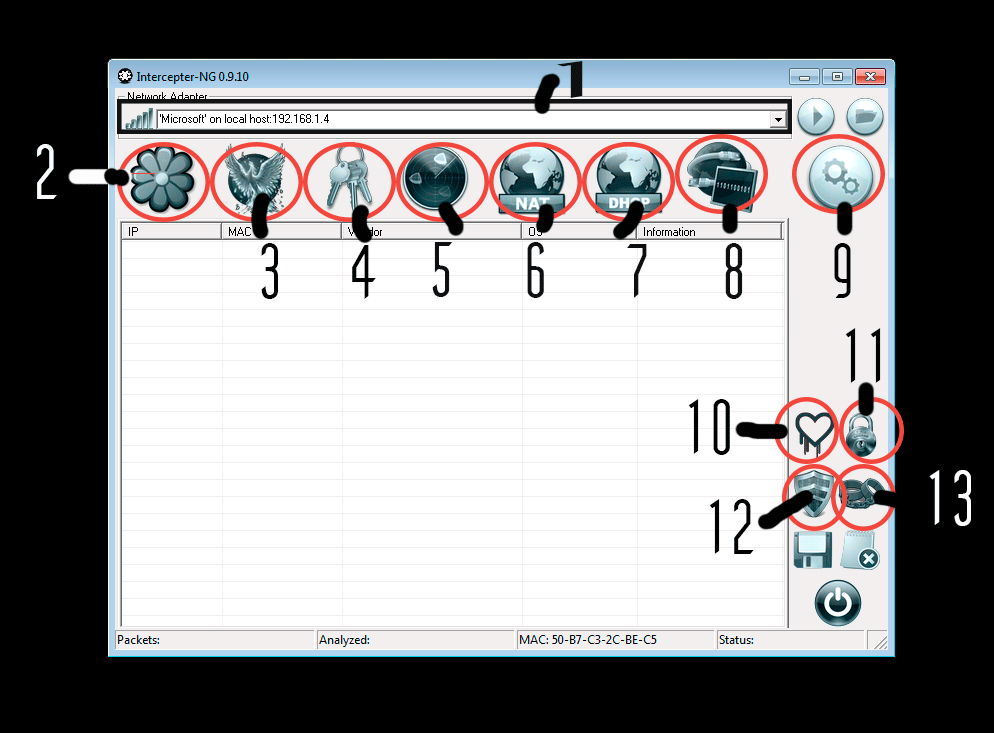

Intercepter-NG는 프로그램 탭의 수와 주요 버튼의 수에 해당하는 7 개 개의 중요한 모드가 있습니다 :

이 모드 :

- 사자

- 부활

- 암호

- 주사

- RAW (원시)

처음부터 넣어에서 메신저 모드 (ICQ 문장). 처음 Intercepter-NG는 ICQ 메시지 및 기타 인스턴트 메신저를 차단하는 프로그램으로 만들었습니다 -이 역사적인 이유로 일어났다.

부활 모드 (버튼 로고 피닉스됩니다) 네트워크 스트림으로부터 파일을 복원하는 것을 의미한다. 그것은 이미지 파일, 검색 웹 사이트, 전송 된 파일 아카이브, 문서 및 기타 될 수 있습니다.

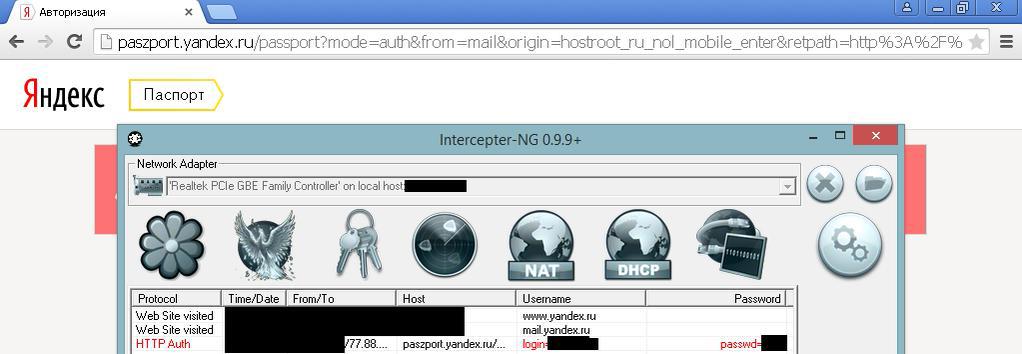

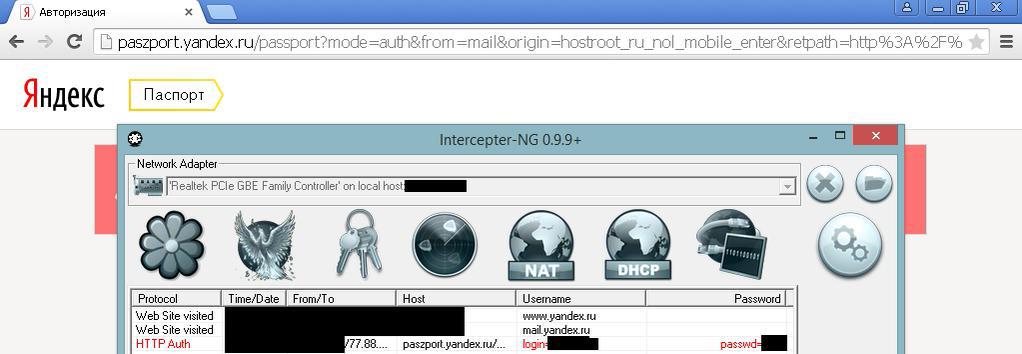

당신은에 전환 할 때 암호 모드 (제 3 버튼 - 키의 무리) 당신은 네트워크 트래픽에서 캡처 한 자격 증명을 볼 수 있습니다. 사이트의 주소, 로그인 및 암호를 입력했습니다.

당신은 프로그램이 열릴 실행하면 스캔 모드 (가운데 버튼 - 레이더). 이 공격의 시작을위한 초기 모드 :이 탭에서, 스캔 대상의 선택 및 기타 네트워크 매개 변수를 설정합니다.

삽입 된 페이지 MITM (패치 코드의 무리) 스캔 탭에서 스캔하는 동안 자동으로 입력되어 많은의 대상 설정을 입력하는 필드가 포함되어 있습니다. 다른 공격 MITM을 시작하는 버튼도 있습니다.

삽입 된 페이지 DHCP그것은 몇 가지 네트워크 설정 및 DHCP 서버가 포함되어 있습니다.

RAW 모드 (원시) 이 네트워크 데이터 스트림 내의 전송 원의 정보를 표시한다. 이 정보는 유사한 형태로 표시됩니다.

Intercepter-NG 및 문제 해결 사용에 대한 팁 :

- Intercepter-NG를 작동하려면은 WinPcap을 필요로하지만, Intercepter은은 WinPcap의 휴대용 버전을 함께 제공으로, 별도로 설치할 필요가 없습니다.

- 당신이 목록에서 adapetr의 adpterov 표시되지 않으면은 WinPcap이 카드를 지원하지 않는 것을 의미한다.

- 와이파이 카드가 작동하지 않는 경우에도 ARP 에칭, 와이파이 모드로 전환 어댑터 목록의 왼쪽에있는 NIC 아이콘을 사용합니다. 또한 스텔스 IP가 인터넷에 액세스 할 수 있는지 확인하십시오.

- 드물 긴하지만 BFE (기본 필터링 엔진) 서비스는 로컬 Intercepter 포트를 차단할 수 있습니다. 이것은 ARP는 작동하지만 MiTM의 다른 기능은 작동하지 않습니다 (Windows 7 이상). Avast와 같은 바이러스 백신은 제어판에서 네트워크 보호가 비활성화 된 경우에도 차단할 수 있습니다. 이 동작의 또 다른 이유는 WiFi 연결과 인터넷 연결 공유 서비스가 동시에 작동 할 수 있기 때문입니다.

- Interceptor는 802.11 캡슐화를 지원하므로 프로그램 및 pcap에서 pcap 덤프를 사용할 수 있습니다. PPPoE, GRE (PP2P) 캡슐화 및 추가 802.11 헤더도 지원됩니다. 이것은 인터셉터가 암호화 된 데이터를 분석 할 수 있다는 것을 의미하지는 않습니다. 즉, 인터셉터가이 종류의 패키지에서 ethernet \\ ip 헤더를 지우고 분석 할 수 있음을 의미합니다.

- 프로토콜 제한으로 인해 채팅 메시지 탭에 UIN \\ MAIL \\ ...의 소스와 대상이 표시되지 않을 수 있습니다.

- 암호 테이블에서 데이터를 복사하려면 해당 줄을 클릭하고 Ctrl + C를 누릅니다.

- 프로그램 창을 숨기려면 Ctrl + Alt + S를 사용하십시오. 다시 클릭하면 다시 나타납니다.

- 인터셉터는 win9x (98 및 95!)에서도 실행할 수 있지만 WinPcap 3.1 또는 WinPcap 4.0beta2를 설치해야합니다. 새로운 WinPcap 빌드는 win9x를 지원하지 않습니다.

- 오프라인 분석을위한 콘솔 모드 :

- 자동 스니핑을 활성화하려면 settings.cfg 편집 " 자동 실행"기본값은" 0 , 당신이 스니핑하려고하는 인터페이스의 번호로 변경하십시오.

- 인터셉터는 원시 캡슐화 된 IP 데이터로 pcap 덤프를 이더넷 캡슐화 (이더넷 헤더 정보 추가)로 변환합니다.

- 인터셉터는 새로운 형식 인 pcapng를 읽을 수 있습니다. Wireshark의 모든 pcapng 캡처 파일은 "Enhanced Packet Block"유형 만 사용하므로 Intercepter는 이러한 유형의 배치 블록 만 지원합니다. 또한 패키지에 주석을 표시합니다.

- RAW (raw) 모드에서는 pcap 필터를 사용하여 트래픽을 필터링하는 자체 규칙을 설정할 수 있습니다. 자세한 내용은 pcap 필터링 구문을 참조하십시오. 예 :

커널에서 tcp 포트 80을 가진 패킷 만 수신하는 것을 의미합니다.

80 번 포트가 아닙니다.

포트 80에서 패킷을 제외하는 것을 의미합니다.

규칙을 결합 할 수 있습니다.

포트 80이 아닌 포트 25

- Intercepter가 각 패키지를 메모리로로드하고 하드 디스크를 스왑 파티션으로 사용하지 않기 때문에 원시 모드에서 거대한 덤프를 사용하지 마십시오.

Intercepter-NG 옵션에 대한 팁

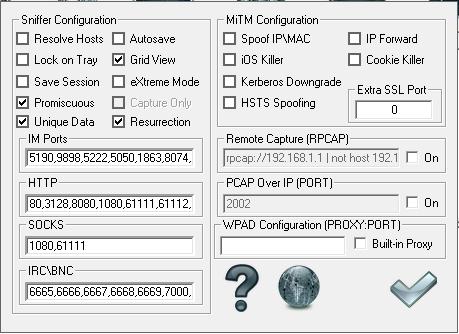

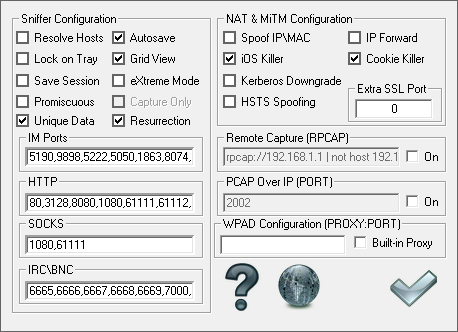

스니퍼 옵션 :

- 오프라인 pcap 덤프 분석을 수행하려는 경우 프로세스 속도를 높이려면 " 호스트 해결”.

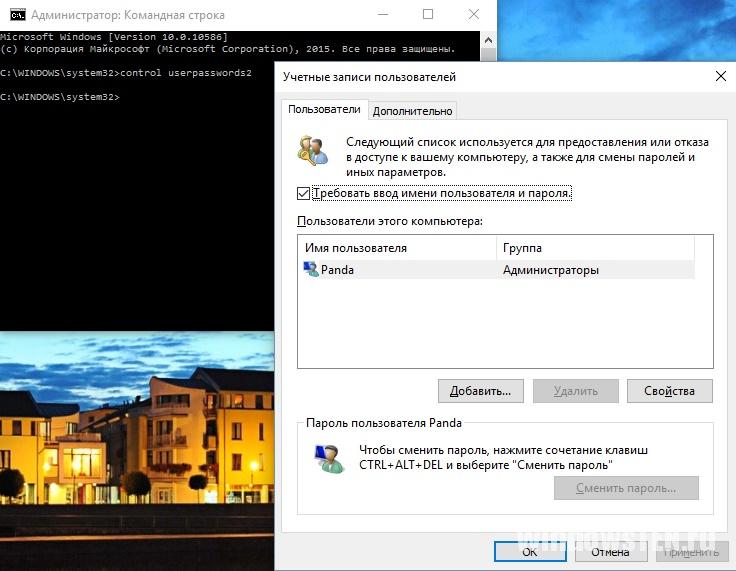

- 옵션 " 트레이에 고정"라고 표시되면 트레이에서 창을 복원 할 때 비밀번호를 묻는 메시지가 표시됩니다. 기본 비밀번호는" 4553 "파일에서 변경할 수 있습니다. settings.cfg. 암호는 base64로 인코딩됩니다.

- 옵션 " 세션 저장Interceptor는 수신 된 모든 패킷을 pcap 파일에 저장합니다.이 파일은 데이터의 오프라인 분석에 사용될 수 있습니다. 이는 결과를 내보내기위한 일종의 기능입니다.

- 설치하는 경우 무차별 한, 인터셉터는 무차별 모드로 네트워크 어댑터를 엽니 다. 즉,이 네트워크 인터페이스 용 패킷이 아닌 모든 패킷을 읽습니다. 틱이 제거되면 지정된 인터페이스로 전송 된 패킷 만 읽습니다. 일부 Wi-Fi 카드는이 모드를 지원하지 않습니다.

- “고유 데이터"- 고유 한 로그인 및 비밀번호 만 표시합니다. 예. 캡처 된 비밀번호와 비밀번호를 한 번만 표시합니다. 사용자가 동일한 사용자 이름과 비밀번호를 다시 입력하면 표시되지 않습니다.

- 자동 저장 - 모든 텍스트 정보는 10 초마다 저장됩니다.

- 기본적으로 " 격자보기". 이는 암호가 데이터 그리드처럼 보일 것임을 의미합니다. 전체 세부 정보를 보려면 " 격자보기”.

- 익스트림.일반적인 워크 플로우에서 스니퍼는 특정 프로 타콜과 관련된 사전 정의 된 포트를 분석합니다. 우리는 HTTP를 말한다면, 우리는 80 포트를 의미 (또는 8080, 또는 포트를 목록에서 HTTP 프로토콜이 연관 미리 정의되어 있습니다). 예. 이 포트만 분석됩니다. 일부 응용 프로그램은 다른 포트를 사용하는 경우, 예를 들어 1234, 다음 스니퍼가 통과하는 패킷을 분석하지 않습니다. 모드에서 익스트림Intercepter는 포트를 확인하지 않고 모든 TCP 패킷을 분석합니다. 예. 일부 응용 프로그램에서 정의되지 않은 포트를 사용하는 경우에도 스니퍼는 이러한 패킷을 계속 확인합니다. 이 성능이 저하하지만 (평소보다 더 많은 포트를 확인해야합니다) 잘못된 데이터를 식별하거나 올바른 프로토콜 (6naprimer은, FTP 및 POP3 권한 부여의 동일한 유형을 사용합니다) 건너 뛸 수 있습니다, 그것은 지정되지 않은 포트에 흥미로운 자료를 발견하고 요격 할 수있는 기회를 제공합니다. 이 모드를 사용하는 것은 위험 부담이 있으며, eXtreme 모드를 사용할 때 문제가 발생하면 놀라지 마십시오.

- "캡처 만"그것은. Intercepter는 실시간으로 분석하지 않고 덤프 파일에 패키지를 저장된다는 것을 의미합니다 당신은 네트워크 데이터를 많이 캡처 할 때이 성능 향상에 유용합니다.

- 옵션 부활부활 모드 전환은 네트워크 스트림으로 전송되는 데이터의 파일을 재구성하는 것을 의미한다.

- 메신저 포트

- HTTP. HTTP 포트와 연결되어있는 경우 옵션 설명에서 자세한 내용을 참조하십시오. 익스트림.

- 양말

- IRC \\ BNC

Intercepter-NG의 Man-Middle 공격 옵션 (MiTM)

- 모든 MiTM 공격에서 Intercepter는 ip \\ mac addresses의 스푸핑 (대체)을 사용합니다 (옵션 스푸핑 IP \\ MAC). Wi-Fi 인터페이스를 사용하는 경우이 옵션을 선택 해제해야합니다. 99 % 와이파이 드라이버 대체 된 Mac으로 패킷을 보내지 못하게하십시오. 실제 주소를 공개하더라도 적어도 Wi-Fi 인터페이스를 통해 MiTM 공격을 수행 할 수 있습니다. 무엇보다 낫다. 설정에서 스푸핑을 비활성화하는 대신 WIFI 모드를 사용하십시오. 전문가 모드에서 표시된 Mac을 변경할 수 있습니다.

- iOS 킬러 Instagram 및 VK뿐만 아니라 iCloud 용으로 추가되었습니다. 이 기능 (아이폰 OS 킬러) 세션을 재설정하고 이러한 응용 프로그램 재 승인을 가로 챌 수 있습니다.

- Kerberos 다운 그레이드

- HSTS 스푸핑. SSL 스트립의 시행에 HSTS를 우회합니다. 바이 패스 기술은 비교적 간단하지만, 어떤 어려움의 구현에 존재하는, 그래서 특별한 결과를 기대하지 않습니다. Chrome 브라우저를 사용하는 Yandex Mail에 대한 예를 살펴 보겠습니다. 당신이 ya.ru로 이동하는 경우, 오른쪽 상단 모서리에 https를 쉽게 SSL 스트립을 처리 할 수있는 "메일 로그인을"연결됩니다. POST 방법 passport.yandex.ru 데이터를 보낼 곳 추가 승인이 형성된다. https 인증을 "제거"하는 경우에도 SSL에서 발생합니다. host passport.yandex.ru는 미리로드 된 크롬 목록에 포함됩니다. 여전히 데이터를 차단하기 위해 우리는 브라우저가이 리소스가 보안 연결을 통해 엄격하게 참석해야 것을 발견하지 않도록 몇 가지 다른 이름 passport.yandex.ru 호스트를 교체해야합니다. 예를 들어, 우리는이 경우, 데이터는 도메인 이름의 변화에 일반 텍스트로 전송됩니다 paszport.yandex.ru에 passport.yandex.ru을 대체 할 수 있습니다. 그러나 이후 이 도메인 - 존재하지 않는 paszport.yandex.ru은 추가 DNS 스푸핑, 즉를 만들기 위해 필요 클라이언트 변환 paszport.yandex.ru는 passport.yandex.ru에서 원래의 IP 주소를 다시 받아야합니다.

이 절차는 자동화되어 공격 중 추가 사용자 개입을 필요로하지 않습니다. 필요한 것은 사전에 대체 목록을 만드는 것입니다. 기타 \\ hsts.txt. 기본적으로 yandex, gmail, facebook, yahoo에 대한 몇 가지 항목이 있습니다. 사용자가 브라우저 facebook.com 때문에에 입력하면이 우회 기술 세션 또는 허가를 캡처 할 수없는 것을 이해하는 것이 중요하다 브라우저는 즉시 사이트의 보안 버전을 엽니 다. facebook.com에 대한 참조는 당신이 페이스 북 google.com를 사용하여 입력 할 때와 같이 다른 리소스로 이동합니다 경우이 경우, 공격이 가능하다. 공격의 구현에 큰 문제는 하위 도메인과 사이트의 예측할 수없는 논리를 지적하고 HSTS을 회피하려는 시도를 무효화 할 수있다 웹 코드를 제공 할 수있다. 이 모든 사이트의 목록에 추가 할 필요가 없습니다 이유도 자신의 특성을 가지고 제대로 작동 항상 아닌 기본 Intercepter-NG의 도메인입니다. 그들이 말하는대로입니다 각 자원에서시 목발은 어떤 보편적 인 개선이 미래에 가능하게,하지만 지금됩니다 싶지 않아요. DNS 스푸핑을 수행하기위한 현재 구현에서 "또 다른 뉘앙스" DNS 서버 ~에 없었다. 근거리 통신망따라서 게이트웨이 앞에 dns 요청을보고 올바른 방식으로 응답 할 수 있습니다.

- IP 전달. 순수 IP 전달 모드를 사용합니다. 이 모드에서 사용할 수 MITM 공격은, 그러나 당신이 당신이 스텔스 IP를 사용할 수없는 상황에서 ARP 에칭을 시작할 수 있습니다. 이 게이트웨이는 네트워크에서 합법적 인 컴퓨터의 허용 된 사이트 목록이있는 경우 일반적으로 필요하다, 그래서 NAT가 제대로 작동하지 않을 수 있습니다.

- 쿠키 킬러 -이를 요격 할 수 공격자에 로그인과 암호를 입력 -하여 다시 로그인하는 사용자를 강제로 쿠키를 지 웁니다. 쿠키 킬러 기능은 SSL 연결에서도 작동합니다. 검은 색 ( 기타 \\ ssl_bl.txt) 및 허용 된 사이트 목록 ( 기타 \\ ssl_wl.txt). 그들은 제거, 또는 반대로 단단하게 또는 SSL MITM을 사용하지 말아야 할 IP 주소 또는 도메인을 지정할 수 있습니다. extra ssl port를 지정하면 read \\ write 형식을 지정할 필요가 없으며 포트 번호 만 지정하면됩니다. 모든 교통 정보는 ssl_log.txt.

- 원격 캡처 (RPCAP). Libpcap을 사용하면 RPCAP이라는 자체 프로토콜을 통해 한 호스트에서 다른 호스트로 네트워크 데이터를 전송할 수 있습니다. 예. 당신은 당신의 게이트웨이에 악마 rpcap을 제기하고 그것을 통해 통과하는 모든 트래픽을 볼 수 있습니다. 데몬을 시작한 후 Intercepter를 사용하여 원격 트래픽 캡처를 시작할 수 있습니다. 특수 필드에 호스트 이름 또는 IP 데몬을 입력 한 다음 목록에서 어댑터를 선택하십시오. 그런 다음 당신이 당신의 이더넷 카드에 할당 된 유효한 IP 주소로«IP의»를 교체, "IP를 호스팅하지"필터를 설치해야합니다 (당신과 악마 사이에 트래픽 rpcap을 무시합니다).

- IP를 통한 PCAP

이 기능은 트래픽의 원격 캡처와 관련이 있으며 오래된 문제가있는 서비스 인 rpcapd를 대체 할 수 있습니다. 그 이름은 그 자체로 말합니다. 원격 컴퓨터 클라이언트 관리자 트래픽을 기록하는 혜택을 누릴 수있는 거의 모든 유닉스 tcpdump에 항상 존재하고 netcat을 인대에. 이 경우, Intercepter는 libpcap의 형식과 분석을 수행하기 위해 실시간 데이터 스트림의 포트를 열 수 있습니다.

이 트래픽 소스의 근본적인 차이는 없기 때문에 tcpdump에 게다가 "당신은 방금 로그인 suschestvuyuschego.pcap 이미 유틸리티를 읽는 고양이를 사용할 수 있습니다.

다음은 몇 가지 사용 예입니다. 기본적으로 Intercepter는 2002 포트를 수신합니다.

Tcpdump -i face -w - | nc IP 2002

당신은 발작이 수행되는 동일한 인터페이스를 통해 트래픽을 전송하려는 경우, 서버와 Intercepter 사이에 서비스 트래픽을 제외하는 필터 규칙을 추가 할 필요가있다 :

Tcpdump -i face -w - 포트가 아님 | nc IP 2002 cat log.pcap | nc IP 2002 dumpcap -i face -P -w - | nc IP 2002

이것은 tcpdump의 아날로그입니다. "그리고 .flag의 일부입니다. -P 오히려 새로운 pcapng보다 표준의 libpcap 형식으로 패키지를 유지하기 위해 필요하다고 지적한다.

netcat의 도움없이 패킷을 리디렉션하는 다른 방법은 다음과 같습니다.

Tcpdump\u003e / dev / tcp / ip / port

WPAD는 최신 브라우저에«자동으로 설정 검색»을 함수에 해당«WebProxy가 Autodiscovering 프로토콜»입니다. 이 기능은 사용자 개입없이 프록시의 현재 구성을 얻을 수있는 브라우저를 할 수 있습니다. 심지어 오늘은 위협과 공격자가 쉽게 웹 트래픽을 가로 챌 악의적 인 서버를 설정할 수 있습니다. 상황은 인터넷 익스플로러 (그리고 크롬도)는 기본적으로이 기능을 지원한다는 사실에 의해 악화된다.

WPAD는 일반적으로 네트워크에서 구성되지 않은, 그래서 일반적인 브라우저 동작은 NetBIOS 이름«의 WPAD»합니다 (DHCP 및 DNS 방법을 전달)에 대한 요청을 보내는 것입니다. 응답이 수신되지 않으면, 브라우저는 단순히 사용 직접 연결. /ip_of_wpad_host/wpad.dat : 응답이 수신 될 경우에, 브라우저는 HTTP에서 구성 파일을로드하려고합니다.

Intercepter-NG는 각 요청에 응답하고 자신의 구성을 사용하는 고객에게, 그래서 프록시 서버를 통해 트래픽을 도청 할 수 있습니다. 당신은 당신의 네트워크에있는 다른 프록시 서버의 자신의 구성을 사용자 정의하거나 내장 된 프록시 서버를 선택할 수 있습니다. 내장 프록시 서버는 HTTP 구현 기능을 사용할 수 있습니다.

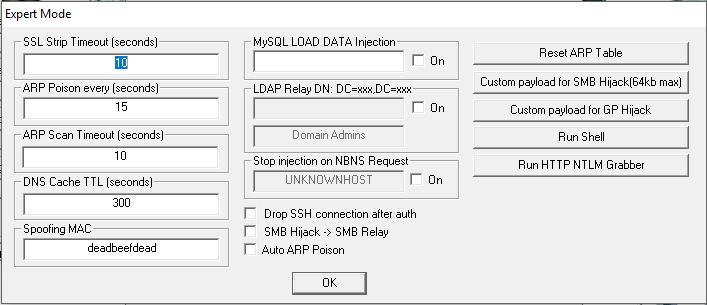

옵션 전문가 모드 Intercepter-NG

- SSL 스트립 제한 시간 (초) - 초 SSL 스트립에서 시간 초과

- ARP 독마다 (초) - 수행 ARP는 모든 ... 초 에칭

- ARP 검색 제한 시간 (초) - 타임 아웃 ARP 스캐닝

- DNS 캐시 TTL (초) - DNS 캐시의 수명

- 스푸핑 MAC - 공격자의 주소를 대체 할의 MAC 주소,

- MySQL의 LOAD 데이터 주입

- LDAP 릴레이 DN : 직류 = xxx는, DC = XXX

- NBNS 요청에 injiction 중지

- 인증 후 SSH 연결을 드롭 - 로그인 후 재설정 SSH 연결

- SMB 공중 납치 -\u003e SMB 릴레이

- 자동 ARP 독 - 자동 모드에서는, 독은 정기적으로 네트워크를 검색하고 자동으로 새로운 목표를 추가하는 목표와 Intercepter 자체의 목록에서 하나의 호스트를 만들기에 충분하다.

- ARP 테이블을 재설정- ARP 테이블을 재설정

- SMB 도용 정의 페이로드 (64킬로바이트 최대)

- GP 도용 사용자 정의 페이로드

- 실행 쉘- 쉘 시작

- 실행 HTTP NTLM 그래버

검사의 종류

스캔 첫 번째 단계, 그것으로 즉. E. 많은 MITM 공격의 시작이다. 스캔은 탭으로 이동하여 메뉴를 표시합니다 MITM 모드 테이블에서 마우스 오른쪽 버튼을 클릭합니다.

- 스마트 스캔:이 게이트웨이의 ARP 스캐닝 및 검출을 결합한다. IP와에 대한 일반적인 정보에 의해 MAC 주소, 제조 업체 nIC 및 운영 체제그것은 컴퓨터 이름을 마칩니다. NetBIOS 이름 또는 iOS를 실행하는 장치의 이름을 배울 수있는 지금 추가 가능 시간의 같은 기간 동안. 용해제를 들어 마지막 이름은 이제 캐시 파일에 저장되고 어떤 이유에 대한 후속 스캔, 호스트 정보의 이름을 동적으로 획득되지 않은 경우, 그것은에서 이동합니다받은 봉쥬르 프로토콜입니다. 모든 ovsky "애플을 운영하는 기반으로 MDNS 보고서를 사용 캐시.이 스텔스 IP 스캔을 도시 자동 (이 발견 된 경우) MITM IP 게이트웨이 탭에서 해당 필드를 설정하고 스텔스 IP가. 또한 TTL 값에 기초하여 OS의 검출을 실행하는 이외에.

- ARP 스캐닝 (ARP 스캔)을 단순히 선택 이더넷 어댑터에 할당 된 C 급 서브넷을 확인한다. 당신의 IP가 192.168.0.10 인 경우 예를 들어, 255 개 IP 주소의 범위 192.168.0.1-255에서 확인할 수 있습니다. 버전 0.9.5부터, 프로그램은 모든 서브넷의 적절한 주사를위한 네트워크 마스크를 검사한다.

- DHCP의 발견 (DHCP 검색이) DHCP - 디스커버리 방송과 DHCP 서버에서 응답을 기다리는를 보냅니다. 모든 서버가 응답하면, 목록에 추가합니다.

- PROMISC 감지 (검출 무차별 모드에서 네트워크 카드의) ARP 요청 특별 네트워크를 보냅니다. 호스트가 분명히 스니퍼입니다 만나보십시오. 또한 이더넷 카드 (3COM), t 중 일부를 충족 할 수 있습니다. E.는 오탐 (false positive)이 될 수 있습니다.

- 게이트웨이의 발견 (게이트웨이 탐지) : 네트워크상의 모든 호스트를 통해 SYN 패킷을 전송합니다. 게이트웨이가 있으면 응답이 다시 전송됩니다.

Intercepter-NG의 man-in-the-middle 공격 (MiTM) 기술

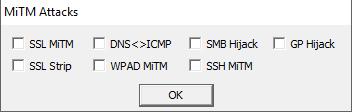

버튼을 클릭하면 MiTM 구성 (눈으로 모자를 쓰는) 대화 상자를 엽니 다. MiTM 공격:

지원되는 기술 목록이 포함되어 있습니다.

SSL MiTM

이것은 인증서를 대체하는 오래된 고전적인 기법입니다. SSL로 보호되는 모든 프로토콜의 데이터를 가로 챌 수 있습니다. 표준 지원은 HTTPS, POP3S, SMTPS, IMAPS입니다. 선택적으로 추가 포트를 지정할 수 있습니다.

HTTPS가 인터셉트되면 요청 된 자원의 원래 정보를 복사하여 "즉시"인증서가 생성됩니다. 다른 모든 경우에는 정적 인증서가 사용됩니다.

당연히이 기능을 사용할 때 브라우저 및 기타 클라이언트 소프트웨어의 경고는 불가피합니다.

새 버전은 SSL MiTM의 코드를 완전히 다시 작성했습니다. 이제는 빠르고 안정적으로 작동합니다. 또한 인증서 생성 알고리즘이 변경되어 추가 DNS 항목이 추가되었으며 모든 인증서는 단일 키로 서명되었습니다 ( 기타 \\ 서버). 즉,이 자체 서명 된 인증서를 컴퓨터의 신뢰할 수있는 대상 목록에 추가하면 SSL 고정이없는 모든 리소스에 대한 SSL 트래픽을 청취 할 수 있습니다. 기능 쿠키 킬러 이제 SSL 연결을 위해 작동합니다. 검은 색 ( 기타 \\ ssl_bl.txt) 및 허용 된 사이트 목록 ( 기타 \\ ssl_wl.txt). 이 경우 SSL MiTM을 사용하거나 사용해서는 안되는 IP 주소 또는 도메인을 제외하거나 엄격하게 지정할 수 있습니다. extra ssl port를 지정하면 더 이상 read \\ write 형식을 지정할 필요가 없으며 포트 번호 만 지정하면됩니다. 모든 트래픽은 ssl_log.txt에 기록됩니다.

SSL 스트립

SSL Strip은 HTTPS 연결을 가로 채기위한 "자동"기술입니다. 오랫동안 작업 버전이 유닉스에서만 존재했기 때문에 이제 NT 환경에서 유사한 작업을 수행 할 수 있습니다. 결론은 이것이다 : 공격자는, "중간"는 HTTP 트래픽을 분석하여 모든 HTTPS 추적 : // 링크와 HTTP에 교체, 제작을 : // 따라서, 클라이언트는 보호되지 않은 서버와 통신하고 있습니다. 대체 된 링크에 대한 모든 요청이 제어되며 원래 https 소스의 데이터가 응답으로 전달됩니다.

왜냐하면 인증서가 대체되지 않으면 경고가 표시되지 않습니다. 보안 연결을 시뮬레이트하기 위해 파비콘 아이콘이 대체됩니다.

DNC<> ICMP

이전에 언급되었거나 구현되지 않은 완전히 새로운 기술입니다. 그것은 이전 ICMP Redirect MiTM과 동일한 방식이지만 데이터 스니핑을위한 새로운 방식을 열어줍니다. 이 공격의 첫 번째 단계는 고전적인 ICMP 리디렉션과 비슷하지만 중요한 차이점이 하나 있습니다.

소위 " 새로운 기록"피해자의 DNS 서버입니다. 희생자가 답변을 받기 전에 모든 DNS 쿼리를 제어하고 마술을 할 것입니다.

somehost.com (resolvim)을 변환하면 DNS는 somehost.com IP에서 하나 이상의 응답을 포함하는 응답을 보내줍니다. 또한 "추가"답변을 포함 할 수 있으며이를 처리 할 것입니다. 공격의 첫 번째 부분을 마친 후, 피해자는 공격자의 호스트 (NAT)를 통해 모든 DNS 요청을 보내기 시작합니다. NAT는 DNS로부터 응답을 받으면 모든 IP를 읽고 변환 된 IP와 함께 ICMP 리디렉션 메시지를 피해자에게 보냅니다.

따라서 NAT가 피해자에게 DNS 응답을 되돌려 보낼 때까지 라우팅 테이블에는 이미 호스트에 표시된 모든 변환 된 주소에 대한 항목이 있습니다!

이것은 우리가 희생자의 DNS를 스니핑 할뿐만 아니라 변형 된 모든 것을 의미 할 것임을 의미합니다. 모든 트래픽은 가짜 IP \\ MAC을 통해 스푸핑됩니다.

공격의이 부분은 NAT 측에서 수행되기 때문에 올바르게 구성해야합니다.

"ICMP를 통한 DNS"확인란을 선택한 다음 기입하십시오.

- 라우터의 IP는 피해자가 사용하는 기본 게이트웨이 IP입니다.

- 클라이언트의 IP는 IP 피해자입니다. 여러 대상을 추가 할 수 있지만 각 목표의 ICMP 리디렉션을 ICCMP에서 보내는 것을 잊지 마십시오.

클라이언트를 추가 한 후에는 "새 게이트웨이"필드와 "은밀한 IP"에 사용 가능 / 사용되지 않은 IP를 넣어야합니다.

우리는 하나의 이더넷 영역으로 트래픽을 라우팅하기 때문에 어댑터가 동일해야합니다.

NAT를 시작하십시오.

모든 DNS 응답은 ICMP 리디렉션 보냅니다 반복 (설정에서 설정 한 시간에 따라) 특별 목록 및 NAT 정기적에 저장됩니다

결국, 한 가지 더해야합니다. 있습니다 (ARP 에칭에서와 같이) "치료"피해자의 라우팅 테이블 수 없습니다, 그래서 당신은 선택 해제 "는 DNS ↔ ICMP는"다시 보내는 ICMP 리디렉션을 방지하고 10 ~ 15 분 정도 기다려야합니다. 그 후에는 새로운 항목이 추가되지 않지만 오래된 항목은 만료 될 때까지 NAT를 통해 정상적으로 작동합니다.

WPAD MiTM

자세한 내용은 옵션 설명을 참조하십시오. WPAD 구성 (PROXY : PORT).

중소기업 하이재킹

SSH MiTM

당신은 데이터 SSH 인증 (사용자 이름 / 암호)를 차단하고 원격 세션 중에 일어나는 모든 팀을 볼 수 있습니다. 암호 및 대화식의 두 가지 인증 메커니즘이 지원됩니다. 피해자의 데이터를 스니핑을 위해 우리는 실제 SSHD처럼 행동해야하고 우리는 우리 자신의 키 RSA / DSA를 제공합니다. 원래 호스트 키가 피해자를 캐시 경우, 경고 메시지가 캐시되지 않은 경우, 다음 클라이언트 측 공격의 흔적이 없습니다.

피해자가 로그인 할 때, 평소와 같이 작업 등 자정 사령관과 같은 명령과 Pseudographic 프로그램을 실행할 수 있습니다. 피해자가 창 크기를 변경하기로 결정하면 Intercepter WINDOW_CHANGE의 요청을 차단 그러므로, 모든 새 윈도우 크기를 반영하도록 제대로 다시 그려 될 것입니다.

이 프로그램은 원격 세션SFTP에서는 작동하지 않습니다. 피해자가 SFTP 클라이언트를 시작하는 경우, 인증 데이터는 차단하지만, 다음 연결이 거부 표시됩니다. 피해자가 다시 연결을 시도 할 때 다음, 그것은 우리의 거짓 SSHD뿐만 아니라 원래 ssh 서버에 액세스 할 수 있습니다.

공격자가 진입하는 것을 언급해야한다. 원격 서버 그의 IP 주소를 로그에 남겨 둡니다. 전문가 모드에서는 피해자의 자격 증명을받은 후 ssh 연결을 삭제하는 옵션을 선택할 수 있습니다. 연결이 표시되고 다음 시도에서 프로그램은 원래 서버에 대한 액세스를 허용합니다.

GP 도용

Intercepter-NG에서 man-in-the-middle (MiTM) 공격을위한 추가 기능

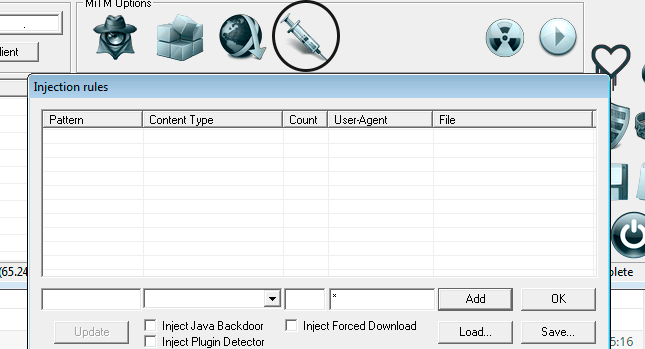

이러한 기능을 사용하기위한 버튼은 MiTM 옵션 (큐브, 기호 JDownloader, 주사기, 방패 및 방사선 위험의 독립 실행 형 기호) :

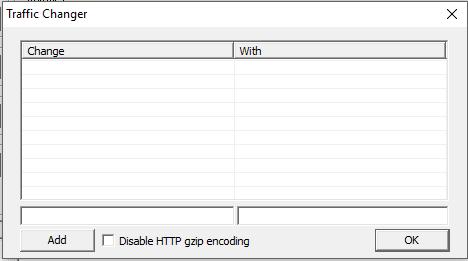

트래픽 체인저 (네트워크 트래픽 흐름의 텍스트 데이터 변경)

패킷 길이를 변경하지 않고 동일한 크기의 데이터 만 스왑 할 수 있습니다. 브라우저에서 site.com/file.txt가 열리 며 문자열에 "12345"가 포함되어 있다고 가정 해 보겠습니다. 5. 우리가 "12356", "12345"를 대체 할 경우 무슨 일이 일어날 지 : 콘텐츠 길이 - GET 요청에 대한 응답으로 서버는 전송 된 데이터의 길이를 사용할 수있는 HTTP 헤더를 반환? 우리가 "1234", 브라우저는 4 바이트를 받게됩니다에 "12345"를 대체하는 데이터의 크기를 줄이고 서버 때까지 또 다른 1 바이트를 기다리는 경우 브라우저의 추가를 던지고, 5 바이트를 다운로드합니다 "6", 및 연결에 중단됩니다 때까지 타임 아웃. 그것이이 크기 제한이 만들어진 이유입니다. 나는 C에서 이진 패턴 구문에 모두 텍스트 데이터와 바이너리를 할 수 있습니다 - "\\ X01 \\ X02 \\ X03".

당신이 HTTP 트래픽을 대체하려면 설정 옵션«사용 안 함 HTTP GZIP 인코딩»를 활성화해야합니다.

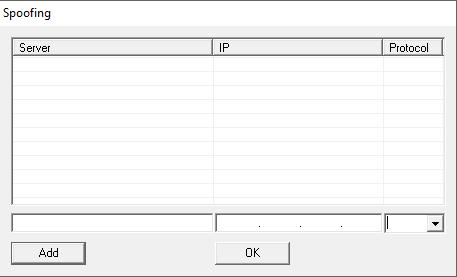

스푸핑

스푸핑 (스푸핑)을 사용하면 호스트를 지정된 IP로 리디렉션 할 수 있습니다. DNS, NBNS, LLMNR을 지원합니다.

DNS를 사용하면 모든 하위 도메인을 리디렉션하는 마스크를 지정할 수 있습니다. 일반적으로 domain.com:IP 쌍이 설치되지만 하위 도메인은 스푸핑되지 않습니다. 모두 리디렉션하려면 * (별표)를 도메인 이름 앞에 추가하십시오. * host.com

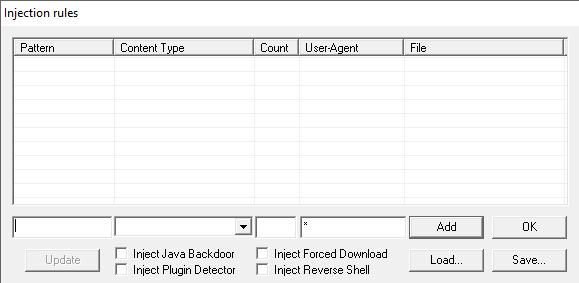

강제 다운로드 및 JS 삽입

두 가지 혁신은 HTTP 삽입 모드와 관련이 있습니다. 즉 정확히 때문에 러시아어 강제 다운로드에서 웹 서핑을하는 동안 대상의 측면에 무슨 일이 일어나고 있는지 "강제 주입"로 번역 될 수있다. 사이트를 입력하는 것은 귀하의 브라우저 설정에 따라, 공격자 지정된 파일을 다운로드 초대했을 때, 그는 독립적으로 다운로드 할 수 있으며, 사용자는 이미 선택한 것, 그것을 실행하거나하지.

아시다시피, 강제로드 현재 사용자가 방문 소스 파일의 사이트가 될 것이다, 임의의 내용과 i.exe 파일을 추가 할 수 있습니다. 이 파일의 소스가 adobe.com 또는 하위 도메인 중 하나가 표시됩니다으로 adobe.com를 열 예정의 목적은, 당신이 flashplayer.exe을주고, 할 수있는 알고.

한 번 발행 한 후 강제 적용이 해제 된 경우 해당 확인란을 다시 클릭하여 다시 주입해야합니다.

JS Inject는 컨트롤 사이에 명시 적으로 존재하지 않습니다. 사실 이것은 가장 일반적인 http 인젝션이지만 한 가지 차이점이 있습니다. 이러한 설정에 kartinok.jpg 같은 다른 단일 파일의 치환, 그것은 동일한 내용의 다른 대체되는 경우. Zamena.js 스크립트는 자원의 작업을 방해 할 가능성이 가장 높은, 그래서 스크립트를 삽입 JS의 새로운 버전은 원본에 영향을주지 않고 추가 코드를 구현하는 기능을 추가, 기존에 서로를 교체하고 추가하지 않습니다.

FATE 모드는 두 가지 새로운 기능인 FAKE siTE와 FAKE updaTE를 결합합니다.

주요 목표는 SSL 및 기타 보안 시스템을 사용하지 않고, 모든 웹 리소스에서 가짜 사이트의 인증 데이터를 취득하는 것입니다. 이것은 로그인 페이지를 복제하여 달성 및 내부 의사 웹 서버에 배치됩니다 템플릿을 만들 수 있습니다. 기본적으로 인터셉터의 구성에는 accounts.google.com, tk에 대한 하나의 템플릿이 포함됩니다. 원본 페이지에서는 로그인으로 필드를 입력 한 다음 암호를 입력해야합니다. 두 필드가 동시에 활성화되도록이 템플리트가 약간 변경되었습니다. 공격 전에 템플릿을 배치 할 도메인을 지정해야합니다. 공격 후, 트래픽 대상이 선택한 도메인에 리디렉션을 주입 한 후 자동으로 intertsepter 원하는 주소를 DNS 스푸핑을 실시한다. 결과적으로 선택한 권한 페이지가 브라우저에서 열립니다.

기능 FAKE UPDATE (가짜 업데이트)는 "피해자"에 대한 메시지의 모양을 의미합니다. 소프트웨어 페이로드가 추가 된 것으로 추정되는 업데이트 된 파일을로드하는 것. 지원되는 소프트웨어 목록은 매우 적습니다. 원하는 경우, 당신은 당신의 자신의 템플릿을 추가 할 수 있습니다, 구조는 기타 \\ 운명 \\ 업데이트에서 볼 수 있습니다.

ARP 독 (ARP 에칭)

그것은 고전적인 man-in-the-middle 공격의 일부입니다. 이 공격은 호스트 스캐닝으로 시작됩니다. 호스트가 발견하고 그들 중 일부는 대상으로 선택하는 경우, 다음 잠그지 않은 자신의 트래픽을 전송하기 시작하는 공격 호스트의 결과로, ARP 에칭을 시작하고 공격자. 공격자 연구 (킁킁)이 트래픽은, 다른 조작을 수행하고, 상기 타겟 서버로 전송한다. 대상 서버 트래픽이 또한 변형 및 피해자에 전송 킁킁이다 (예로서 요구 원) 침입자 응답한다. 그 결과, 피해자는 큰 변화가 발생하지 않습니다 - 그것은 원격 서버와 통신하는 경우.

Intercepter-NG의 추가 기능

추가 기능을 실행하기위한 버튼은 프로그램 창의 오른쪽 열의 별도 섹션에 있습니다.

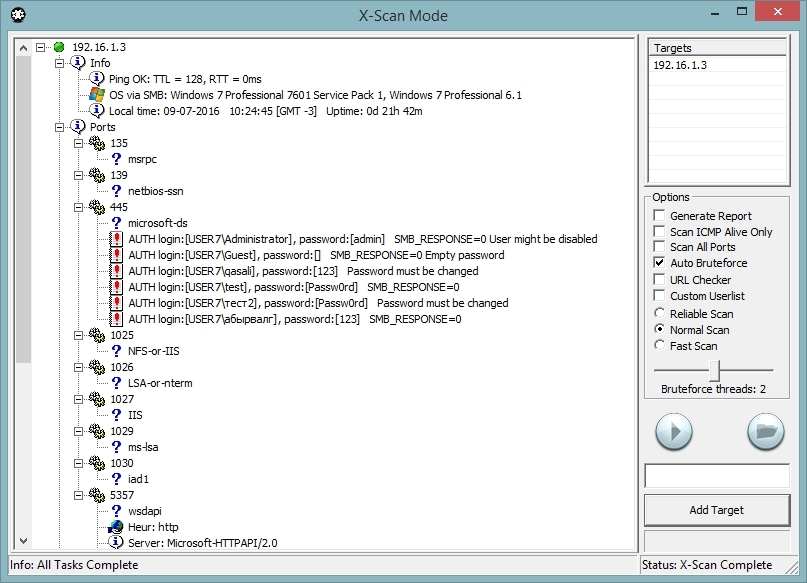

Intercepter-NG에서 이제 이전 버전에서 기본 포트 스캐너를 대체 자신의 네트워크 스캐너가 있습니다. 주요 기능은 다음과 같습니다.

- 스캔 열린 포트 프록시 \\ SSH, 텔넷, HTTP, SOCKS4 \\ 5, VNC, RDP : 그리고 경험적으로 다음과 같은 프로토콜을 결정합니다.

- SSL 사용 가능 여부 결정 열린 항구, 배너 및 다양한 웹 헤더 읽기.

- 프록시 또는 SOX가 감지되면 외부에 대한 개방성을 확인하십시오.

- VNC 서버에 대한 암호없는 액세스를 확인하고 HeartBleed 용 SSL을 선택하십시오. DNS에서 version.bind를 읽으십시오.

- 웹 서버에서 ShellShock에 취약한 스크립트가 있는지 데이터베이스에서 확인하십시오. 200 OK의 디렉토리 및 파일 목록과 robots.txt의 디렉토리 목록을 데이터베이스에서 확인하십시오.

- SMB를 통해 OS 버전을 확인하십시오. 익명 액세스 권한이있는 경우 로컬 시간, 가동 시간, 목록 가져 오기 공통 자원 및 로컬 사용자. 발견 된 사용자의 경우 자동 암호 검색이 시작됩니다.

- 응답 시간 측정을 통해 내장 된 SSH 사용자 목록을 식별하십시오. 발견 된 사용자의 경우 자동 암호 검색이 시작됩니다. 열거가 작동하지 않으면 (모든 버전에서 작동하지 않음) 루트에 대해서만 검색이 실행됩니다.

- HTTP Basic 및 Telnet의 자동 무차별 공격. 텔넷 프로토콜의 기능을 감안할 때 가양 성이 가능합니다.

로컬 네트워크와 인터넷 모두에서 모든 대상을 검색 할 수 있습니다. 검사 할 포트 목록을 192.168.1.1:80.443 또는 192.168.1.1:100-200 범위로 지정할 수 있습니다. 검사 할 주소 범위를 지정할 수 있습니다 : 192.168.1.1-192.168.3.255.

보다 정확한 결과를 얻으려면 한 번에 3 개의 호스트 만 검사 할 수 있습니다. 예를 들어 Ubiquiti라는 단어가 나오고 22 포트가 열리면 ubnt 사용자의 SSH 무력이 자동으로 시작됩니다. 사용자 admin과 한 쌍의 Zyxel 샘에 대해서도 동일합니다. 스캐너의 첫 번째 릴리스의 경우 기능적으로 충분하며 잘못 디버깅되지 않습니다.

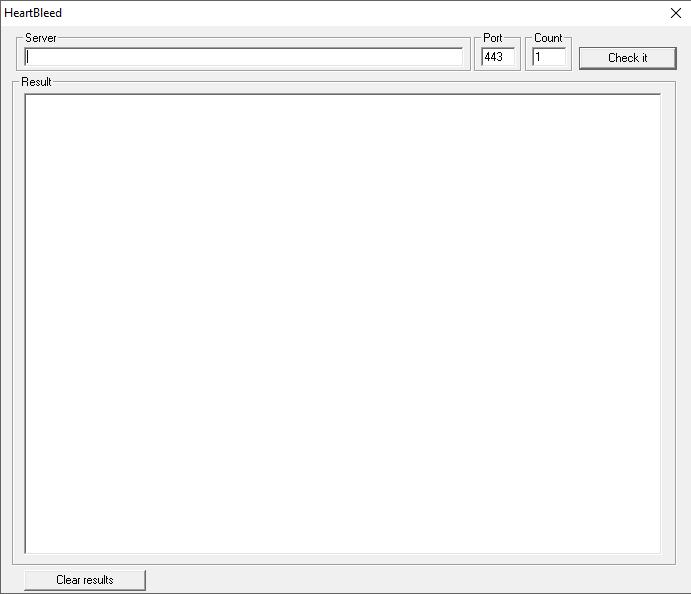

HeartBleed Exploit

대상이 HeartBleed에 취약한 지 여부를 테스트합니다. 대상이 취약한 경우이 취약점을 악용하여 원격 호스트의 RAM 내용 일부를 가져옵니다.

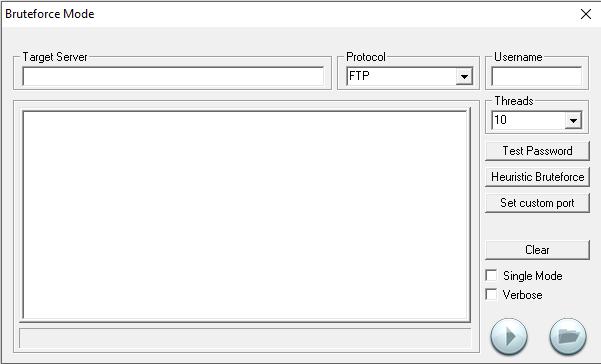

브루투 포스 모드

다음 네트워크 프로토콜에 대해 무차별 대입 (brute-force), 무차별 공격 (brute-force attack)을 지원합니다.

- POP3 TLS

- SMTP TLS

- HTTP 기본

- HTTP Post

- TELNET

- VMWARE

자격 증명을 확인할 스레드 수를 지정할 수 있습니다.

시간 초과가 발생하면 활성 스레드가 동일한 위치에서 다시 시작되고 열거 프로세스가 계속됩니다.

있다 단일 모드이는 새로운 각 로그인 쌍이 있음을 나타냅니다. 새 연결 설치로 암호를 확인해야하며 일부 프로토콜의 경우 작업 속도를 높일 수 있습니다. 작업 로그가에 저장됩니다. brute.txt.

ARP 함수

ARP 에칭 및 ARP 스캐닝 외에도 ARP 프로토콜과 관련된 몇 가지 다른 기능이 있습니다. 그 중 두 개는 프로그램 창에서 오른쪽 열의 별도 버튼으로 렌더링됩니다.

- ARP Watch: ARP를위한 개인 모니터링 서비스를 구축했습니다. 신뢰할 수있는 ( "깨끗한") MAC 주소 목록을 채우기 위해 ARP 검사를 수행해야합니다. 누군가 arp 캐시에 독을 넣으려고하면 경고 메시지가 나타납니다.

- ARP 케이지: arp 테이블 항목을 스푸핑하여 다른 로컬 호스트에서 대상 IP 주소를 격리합니다.

Intercepter-NG 시작의 예

Intercepter-NG에서 MiTM을 실행하는 방법

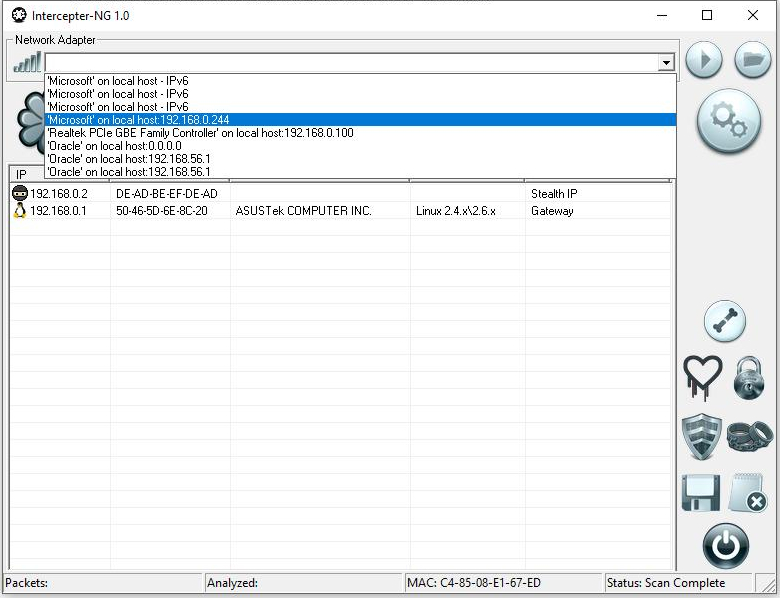

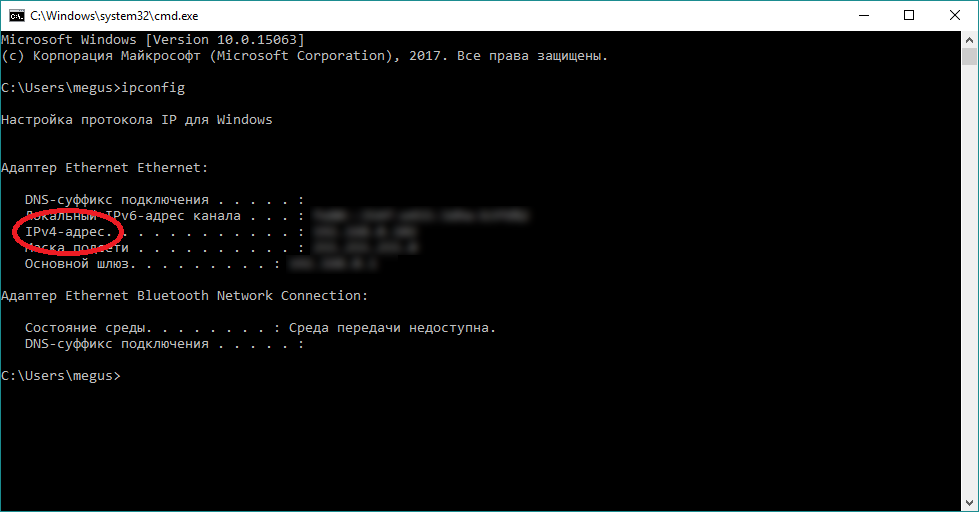

선택하여 시작하십시오. 네트워크 어댑터 (네트워크 어댑터):

빈 테이블을 마우스 오른쪽 버튼으로 클릭하고 스마트 스캔:

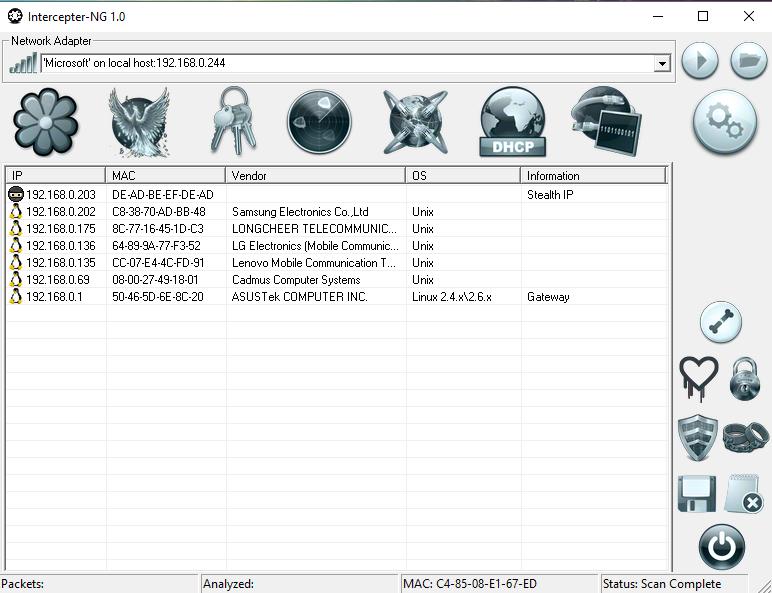

목표 목록이 표시됩니다.

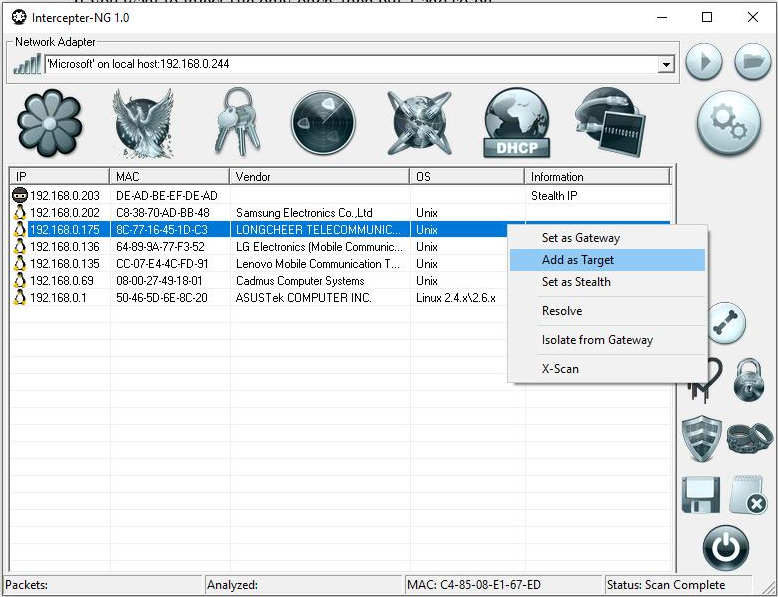

원하는 목표를 추가하십시오 ( 대상으로 추가):

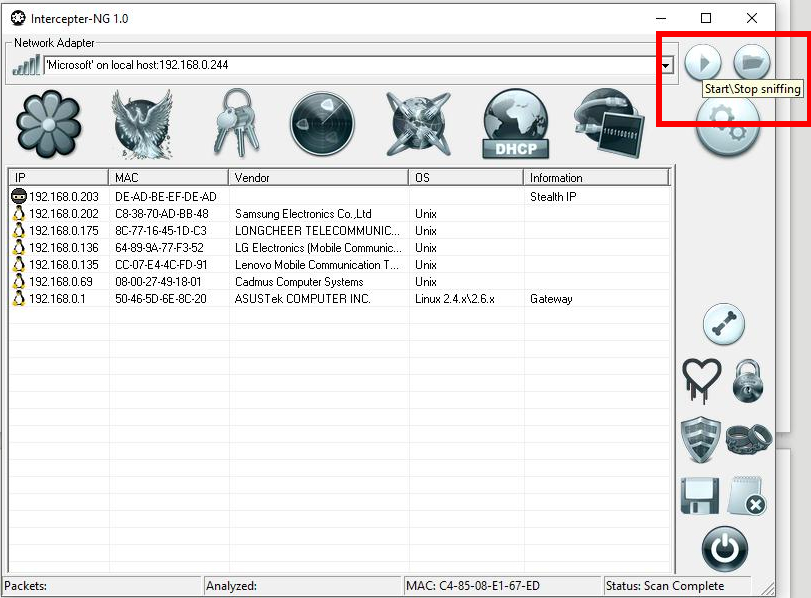

스니핑을 시작하려면 해당 아이콘을 클릭하십시오.

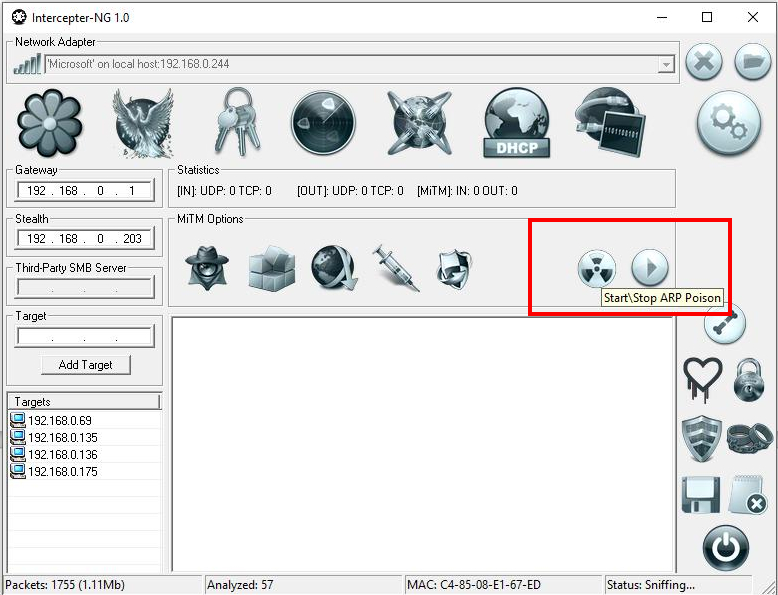

탭을 클릭하십시오. MiTM 모드 (패치 코드가있는 지구본입니다) 아이콘을 클릭하십시오 ARP 독 (방사선 위험의 상징) :

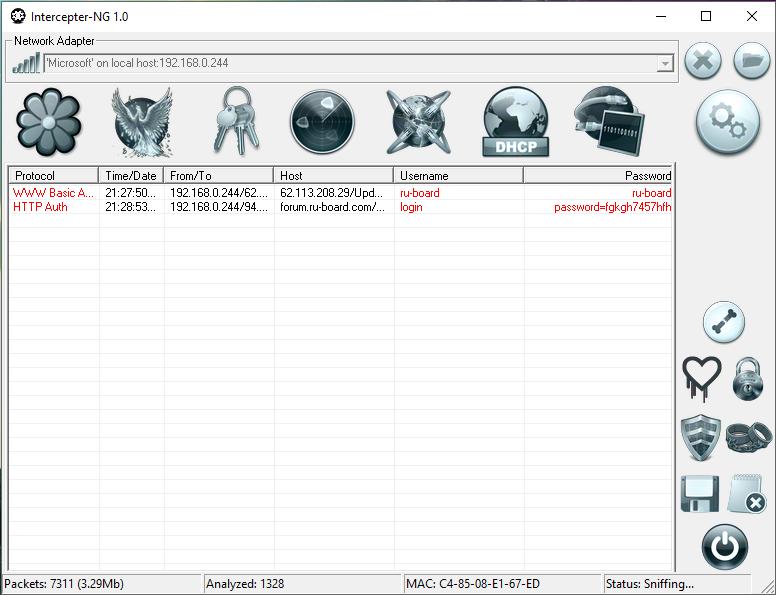

탭에서 비밀번호 모드 (기호 - 키 묶음), 캡처 한 자격 증명이 나타납니다 :

Wi-Fi로 작업하고 이더넷으로 작업하십시오.

Wi-Fi 또는 유선 연결로 작업 할 때 차이점은 없지만 아이콘을 클릭하여 원하는 모드로 전환해야합니다.

![]()

pcap 캡처 파일의 오프라인 분석

분석 시간을 늦추거나 빠르게 할 수있는 많은 옵션이 있습니다.

- 시작하려면 큰 .pcap 파일을 읽어야 할 경우 " 해결하기".

- your.pcap에 큰 파일이 있고 Resurrection이 활성화되어 있으면 속도가 떨어질 수 있습니다. 해결책은 복구를위한 최대 파일 크기에 대한 제한을 설정하는 것입니다.

- 아무 것도 재구성 할 필요가 없으면 설정에서이 옵션을 비활성화하십시오. 속도가 증가합니다.

- 당신은 예를 들어, 단지 특정 프로토콜을 분석해야하는 경우, ICQ \\ AIM 또는 HTTP 만 다음 "적절한 필터를 선택 pCAP 필터"에서 RAW 모드: tCP 포트 XXX어디에 트리플 엑스-이 당신의 프로토콜 포트 번호입니다.

- 당신은 분석을 위해 하나 이상의 캡처를 다운로드 할 수 있습니다. 에서 열기 대화 상자 여러 파일을 선택, 그들은 차례로 분석됩니다.

Intercepter-NG 설치

리눅스 칼리 설치

Intercepter-NG 리눅스를 실행하는 두 개의 공식 지침이 있습니다. 테스트가 긍정적 인 결과를 달성하는 데 실패 리눅스의 콘솔 버전의 출시를 설명합니다.

국내 개발 - 스니퍼 Intercepter. 이것은 공공 영역에서 사용할 수있는 트래픽, 메시지 및 암호 / 해시를 차단하는 가장 진보적 인 유틸리티 중 하나입니다. 무엇을 할 수 있습니까? 첫째로, 다음 프로토콜에 대한 암호와 해시를 차단하기 : ICQ, IRC, AIM, FTP, IMAP, POP3, SMTP, LDAP, BNC, SOCKS, HTTP, NNTP, CVS, 텔넷, MRA, DC ++, VNC, MySQL은, 오라클. 또 다른 중요한 기능 - 실시간으로 대화 디스플레이 게시물의 다양한 캡처합니다. Intercepter 따라서 제대로 유니 코드를 지원하고, 거의 유일한 도구가 필요 키릴 문자를 표시하기 때문에 그러나이 목록은 중요하지 않습니다! 예, 고백해야하며, 무엇을,이 목록은 거의 완료 : 심지어 GTalk을 메시지를 차단 매우 중요 할 수 있습니다 (Jabber를 기반으로 프로토콜) 및 Mail.Agent. 무기고에서 많은 킬러 기술이있다 : 하나의«극단적 인 모드»이 있음. (내용을 분석하여) Intercepter-NG가 자동으로 모든 트래픽이 프로토콜 관련 "캐치"패키지를 검색합니다 - 스니퍼 포트없이 대상 네트워크를 설정하기에 충분하다. 이 기능을 확인하고 FTP - 서버 프록시 - (다른 서비스가 어느 정도 예측 가능한 포트로 작업)에 유용합니다. 어쨌든, 당신은 순수 (원시) 형태로 모든 트래픽을 볼 수 있지만 일부 콘텐츠 규칙을 표시에 넣어 여러분의 인생을 더 쉽게 만들 수 있습니다. Swagged 트래픽 PCAP 포맷 (스니퍼 중 사실상의 표준)에 저장 Wireshark와 같은 또 다른 분석을 실시 할 수있다. 또한, 그는 오프라인 분석을 위해 스니퍼의 모든 자질을 가지고있다. RPCAP - 데몬을 통해 원격으로 트래픽을 캡처 할 수있는 기능, 일반적으로 LAN 게이트웨이에 설치하고 "외부"세계에서 입력 / 출력에서 모든 트래픽을 강탈를 지원합니다. 게이트웨이는 종종 리눅스 또는 xBSD을 실행 중심으로 돌고되기 때문에, RPCAP - 데몬은 매우 유용한 도구입니다. 별도로 순수 sniffernyh 기능에서, 프로그램은 매우 유혹 기능 세트가 있습니다. 우리는 수행되는 네트워크의 평범한 감지 노드로 시작하는 둔한 스캐닝 IP-주소가 아닙니다. 원하는 범위 Intercepter은 그것을받은 모든 노드가 IP-주소를보고 할 것을 요구, ARP 요청을 브로드 캐스트합니다. 또한 Intercepter-NG는 수 다른 탐지기를 식별합니다. DHCP DISCOVERY를 사용하면 DHCP 서버를 찾을 수 있습니다. 통합 pereprogrammator MAC-주소는 빠르게 MAC 주소를 변경할 수 있습니다. 나는 ARP 독 모듈에 대해 이야기하고 있지 않다 - 그것은 당연한 일이다.

안녕하세요 문서를 읽는 사람.

프로그램 Intercepter-NG를 사용하여 네트워크 내에서 암호와 쿠키를 차단하는 방법이 설명되어 있습니다.

일부는 다른 사람들이 더 많은 옵션을 참조하도록 요청 기능에 대한 자세한 내용을 얘기했다, 누군가가 최신 버전 (현재 버전 0.9.10 관련을 고려 물었다.

나는 나의 게으른 엉덩이를 올리고 비트에 의해 발견 된 모든 자료 비트를 탐험 시작했다.

나는 하나 개의 문서는 충분하지 않습니다 것을 깨달았다 초안을 작성 시작. 따라서, 이론은 오늘날 일부 기능 및 Intercepter-ng를 모드에 대한 설명. 2 ~ 3 일 이내 나는 (배울 너무 쉽게 사람들을 위해) 몇 가지 비디오가 될 것입니다 후 실제로 프로그램에 대한 작업의 아무것도 쓸 및 것입니다.

나는 즉시 말합니다 - 저는 깊은 기술적 지식이 없으므로 간단한 말로 쓰고 일반 사람들에게는 분명합니다. 내 설명에 부정확성이 생기거나 추가 할 것이 있다면 의견을 적어주십시오.

각 기능을 설명 할 수 없으며 찾을 수있는 기능 만 설명 할 수 있습니다.

환자를 검사합니다.

인터셉터 - 해머의 도구입니다.

기능 (모든 가능성의 작은 부분).

모드와 버튼을 고려하십시오.

1 - 라우터를 연결하는 인터페이스를 선택하십시오 (왼쪽 스위치의 아이콘 wi-Fi 모드 또는 유선 모드에서 직접 선택하십시오.

2 — 메신저 모드. ICQ \\ AIM \\ JABBER의 차단 기능. 요즘과는 무관하다고 생각하므로 고려하지 않을 것입니다.

3. — 재순환 모드 복구 모드. 피해자가 사이트를 탐색 할 때 파일, 그림, 일부 HTML 페이지 등이 있습니다. 그들은 구원 받았고 당신은 (전부 또는 부분적으로) 지켜지지 않을 수도 있습니다. 아마도 누군가가 분석을위한 유용한 모드가 될 것입니다.

4. - 비밀번호 모드 - 여기에 쿠키가 표시되고 피해자와 방문 사이트에서 입력 한 행운 암호가 함께 표시됩니다. Https 프로토콜은 종종 모두 제로가되고 행운과 함께 쿠키가 떨어지게됩니다. 그러나 일부 설정 덕분에 때로는 주위를 둘러 볼 수 있습니다 (나중에 이에 관해서).

5 .. 여기서 우리는 희생자를 찾을 것입니다. 이렇게하려면 창을 마우스 오른쪽 단추로 클릭하고 스마트 검사를 선택하십시오.

네트워크상의 모든 장치와 대략적인 OS가 표시됩니다.

스텔스 IP는 직장에 숨어있는 숨겨진 IP입니다.

모드를 자세히 살펴 보겠습니다.

"Promisc 탐지"를 클릭하면 트래픽을 가로 챌 가능성이 높은 장치가 표시됩니다 ... 라우터가 또한 인터셉터임을 표시 할 수 있기 때문에 조심스럽게 표시됩니다.

특정 IP를 클릭하면 피해자를 Nat (Add to nat)에 추가하여 차단을 계속할 수 있습니다.

또한 "포트 스캔"을 선택하면 열린 포트를 스캔 할 수 있습니다. 최대 Nmap 기능은 멀리 있지만, 현재 사용중인 경우에만이 프로그램이 종료됩니다.

더 흥미로운 것은 없습니다.

6. 냇 모드. Nat 모드 - 우리가 일할 주요 모드. 여기서는 기본 준비 및 ARP 공격이 수행됩니다.

이 기사에서는 초점을 두지 않을 것이며, 다음에 고려할 것입니다.

7. DHCP 모드. DHCP 모드 - 네트워크 내의 DHCP 서버를 높일 수 있습니다. 나는이 정권과 일하지 않았고 그것에 대해 아무 것도 제안 할 수 없다.

8. RAW 모드 - 조잡한 정권. 프로그램 Wireshark와 원격으로 비슷합니다. 네트워크의 주요 활동을 표시합니다. 때로는 당신이 무엇을 찾을 지 안다면 흥미로운 것을 잡을 수 있습니다.

9 .. Intercepter-ng 프로그램의 설정. 중요한 부분이므로 더 자세히 살펴 보겠습니다.

트레이 잠그기 - 프로그램이 최소화되면 암호가 트레이에 놓입니다. 기본 암호는 4553입니다.

세션 저장 - 추가 연구 및 분석을 위해 PCAP 파일에 자동으로 보고서를 저장합니다.

무차별 한 "무질서한 정권." 활성화되면 프로그램은 모든 패키지를 읽습니다. 설치되지 않은 경우 지정된 인터페이스로 전송 된 패킷 만 읽습니다. 모든 Wi-Fi 모듈이이 모듈로 작동 할 수있는 것은 아닙니다. 나는 그가 왜 그것을 필요로하는지 전혀 모르지만, 그는 그와의 차이를 알지 못했다.

자동 저장. 프로그램과 함께 루트 폴더에 보고서를 텍스트 형식으로 자동 저장합니다.

격자보기. 테이블로보기. 끄면 프로그램 안의 보고서가 목록으로 이동합니다. 그것의 유무에 관계없이 더 편리하다는 것을보십시오.

이오 킬러와 쿠키 킬러. 거의 동일합니다. 쿠키 킬러는 피해자가 이미 사이트에 암호를 저장 한 경우 사이트에서 나와 다시 입력해야하므로 암호를 받게됩니다. Ios killer는 Iphone 및 Ipad 용으로 설계되어 피해자가 사회 프로그램 (VK, 페이스 북, Icloud 등)을 벗어났습니다.

Kerberos 다운 그레이드.Kerberos - 네트워크 프로토콜, 인증 유형 중 하나. 이 기능 덕분에 smb 하이 제킹을 사용하면이 보호 기능을 무시할 수 있습니다. 우리는 그런 프로토콜을 만난적이 없으므로 고려하지 않을 것입니다.

HST. 흥미로운 Hysts 순회 최신 버전, 그러나 아주 안정되지 않았습니다. 결론은 많은 사이트가 Http에서 Https 보안 프로토콜로 자동 전환되어 데이터를 가로채는 것을 방지한다는 것입니다. SSl 스트립은 항상 대처하지 못하기 때문에 때때로이 기능이 도움이 될 수 있습니다. 허브 (hub)에서 찾을 수있는 원리를 설명하지 않겠습니다.

프로그램 폴더에 필요한 것은 misc \\ hsts.txt 파일에 필요한 도메인을 만드는 것뿐입니다. 인기있는 것들이 이미 있습니다. 결론은 주 도메인에 문자를 할당해야한다는 것입니다. 예 : vk.com:vvk.com 또는 ok.ru:oks.ru 등등.

이 프로그램은 스푸핑 된 사이트의 보호 된 권한 페이지를 대체하지만 Ip 권한은 기본 권한으로 유지됩니다.

예를 들어, 가끔은 작동하지만 아무것도하지 않는 것이 좋습니다. 일반적으로 실험하십시오.

Wpad 구성. WPAD-WebProxy Auto-Discovery를 입력하거나 표준 Wpad 프록시를 활성화하십시오. 활성화하려면 Nat 모드에서 Wpad mitm 확인란을 선택하십시오.

Exppert 모드 (행성 아이콘)의 모드에서는 자동 ARP 포이즌 틱에 관심이있을 수 있습니다. 즉, 사람들이 네트워크에 연결하면 자동으로 NAT 모드에 추가됩니다.

설정 섹션에는 더 이상 고려할 사항이 없으므로 계속 진행하십시오.

10. - HeartBleed 익스플로잇 - 취약성 검색 HeartBleed.

11. - 브루투 포스 모드 - 몇 가지 목표 프로토콜 브루투스. 사용자 이름을 알아야합니다. brutus의 암호는 프로그램에 있으며 사전을 사용할 수 있습니다.

12. ARP 시계 -이 모드에서는 공격의 경우 ARP 공격 (트래픽 방해 등)이 Nat 모드에서 적시에 경고가 표시되는지 확인할 수 있습니다.

13. ARP 케이지 - Arp 세포. 호스트를 분리합니다. 희생자를 다른 IP로 리디렉션합니다. 나가는 스팸을 일시 중단 할 때 유용합니다.

그것이 내가 발견하고 분해 할 수있는 모든 정보입니다.

Nat 모드에 대한 정보.

모든 주요 작업은이 체제를 통해 직접 진행되므로, 나는 우리가 직면하게 될 것을 기술하려고 노력할 것이다.

라우터의 IP - 연결된 IP 라우터로 직접 연결됩니다. 스캔 모드에서 스마트 스캔을 수행하면 자동으로 결정됩니다.

스텔스 Ip - 당신의 숨겨진 IP.

Nat Cliens - 여기에 공격 한 "희생자"가 표시됩니다.

Mitm 옵션.

MITM 구성 - 여기에서 주요 Mitm 공격이 켜지거나 꺼집니다.

![]()

나는 SSL Mitm과 SSL Strip을 고려할 것이다.

SSL mitm - 피해자의 인증서를 대체하는 기술.

데이터가 도청 될 때 필요합니다. 불행하게도 많은 브라우저와 클라이언트가 휴대 전화 우리를 경고하거나 심지어 우리가 인터넷에 가지 못하게하는 것을 배웠습니다.

SSL 스트립 - 우리가 자주 필요로하는 기능. 더 숨겨진 SSL입니다. HTTPS 연결을 가로 채기위한 "자동"기술. 대체 인증서가 없으므로 계산하기가 더 어렵고 보안 문제에 대한 경고가 없습니다. 쿠키 킬러를 사용할 때 필요합니다. 희생자 파일을 풀어 줄 필요가있을 때. 다음 기사를 자세히 살펴 보겠습니다.

트래픽 체인저 - 트래픽 대체. 쓸데없는 재미있는 기능. Http 요청을 희생자로 대체 (예 : 한 사이트로 이동하여 다른 사이트로 전달하려는 경우). 그러나 이것은 다음 기사에서 자세히 다루지 않습니다.

http 인젝션 설정 - 여기에 필요한 파일을 다운로드하도록 희생자를 설정합니다. 그것은 비참한 그림, 스크립트 또는 프로그램이 될 수 있습니다. 자세한 내용은 다음 기사를 참조하십시오.

Start arp poison과 Start nat 버튼이 공격을 시작합니다. 시동 포이즌이 활성화되면 두 번째 포이즌이 즉시 활성화됩니다. 그러나 활성화하기 전에 라우터의 인터페이스 선택 옆에있는 상단에서 스니핑 시작을 활성화해야합니다.

이 기사의 내용은 실제로이 기사에서 모두 읽었을 때 발췌 한 내용에 놀랐습니다. 수정해야 할 것이 있거나 의견에 글을 남기는 부분이 있다면 기사에 넣을 것입니다.

요즘 나는 인터셉터와 함께 실제로 일하는 것을 고려할 것입니다. 그러니 우리와 함께 머물러서 다시 만나자.

그리고 잊지 마세요 - 형이 너를 지켜보고있다!

대단히 기쁘게 생각합니다. Intercept-NG 0.9.10의 새 버전을 제시하고자합니다. 제 생각에는이 도구의 범위가 크게 확대되었습니다. 이 리뷰는 기술 혁신의 건조한 목록이 아니라 다양한 새로운 기술 정보 및 해킹 요소와 함께 새로운 공격 벡터에 대한 설명으로 제공됩니다. 시작하자 ...

네트워크 스캔

언제나 그렇듯이 많은 수정 및 사소한 개선이 이루어졌지만 목록에 의미가 없습니다.

이 도구를 자주 사용하는 사람은 주 모드 중 하나가 네트워크 검색 모드, 특히 스마트 스캔 기능이라는 것을 알고 있습니다. IP 및 MAC 주소, 네트워크 카드 및 운영 체제 제조업체의 컴퓨터 정보에 이미 익숙한 정보에 컴퓨터 이름의 출력이 추가되었습니다.

같은 시간 간격으로 NetBIOS 이름이나 iOS를 실행하는 장치의 이름을 찾을 수 있습니다.

용해제를 들어 마지막 이름은 이제 캐시 파일에 저장되고 어떤 이유에 대한 후속 스캔, 호스트 정보의 이름을 동적으로 획득되지 않은 경우, 그것은에서 이동합니다받은 봉쥬르 프로토콜입니다. 모든 ovsky "애플을 운영하는 기반으로 MDNS 보고서를 사용 이 모드에서는 대상 목록에 호스트를 하나만 추가 할 수 있으며 인터셉터는 특정 간격 및 자동으로 네트워크를 검색합니다 새로운 목표를 추가하십시오.

브루투 포스 모드

이 모드에서는 SMTP 및 POP3 프로토콜에 대한 TLS 지원이 추가되었으며 TELNET 인증이 파열되었습니다.

이제 시간 초과가 발생하면 활성 스레드가 동일한 위치에서 다시 시작되고 열거 프로세스가 계속됩니다.

싱글 모드 (Single Mode)가 있었는데, 이는 새로운 연결을 설치할 때마다 새로운 L / P 쌍을 검사해야한다는 것을 나타냅니다. 일부 프로토콜의 경우 작업 속도를 높일 수 있습니다. 작업 로그는 brute.txt에 저장됩니다.

트래픽 체인저

트래픽을 대체하는 기능을 구현하라는 요청이 한 번 이상 있었지만 무시 당하지 않았지만 시간이 지나기 전에 기뻐하지 않았습니다.

"정확히이 기회가 필요한 이유는 무엇입니까?"라는 질문에 대해 대답하기가 어려웠거나 웹 트래픽에서 단어를 변경하는 농담을하는 사용자가있었습니다. 결과가 항상 기대를 정당화하지 않는 이유에 대해 모든 조커에게 설명하지 않으려면 패킷의 길이를 변경하지 않고 동일한 크기의 데이터 만 대체 할 수 있습니다. 이 제한은 기술적 구현 문제와 전혀 관련이 없으며 해당 TCP 필드를 다시 계산하여 이더넷 프레임을 손상시키는 데 어려움이 없습니다. 모두 응용 프로그램 프로토콜에 달려 있습니다. HTTP 예제를 살펴 보겠습니다.

브라우저에서 site.com/file.txt가 열리 며 문자열에 "12345"가 포함되어 있다고 가정 해 보겠습니다. GET 요청에 대한 응답으로 서버는 전송 된 데이터의 길이를 나타내는 HTTP 헤더를 반환합니다. Content-length : 5. "12345"를 "12356"으로 바꾸면 어떻게됩니까? 우리가 "1234", 브라우저는 4 바이트를 받게됩니다에 "12345"를 대체하는 데이터의 크기를 줄이고 서버 때까지 또 다른 1 바이트를 기다리는 경우 브라우저의 추가를 던지고, 5 바이트를 다운로드합니다 "6", 및 연결에 중단됩니다 때까지 타임 아웃. 그것이이 크기 제한이 만들어진 이유입니다. C - "\\ x01 \\ x02 \\ x03"에서처럼 바이너리 패턴에 대한 텍스트 데이터와 바이너리 구문을 모두 변경할 수 있습니다.

HTTP 트래픽에서 대체가 필요한 경우 설정에서 "HTTP gzip 인코딩 사용 안 함"옵션을 사용하도록 설정해야합니다.

HSTS 스푸핑

약속대로, SSL 스트립의 시행에는 HSTS가 우회되었습니다. 우회 기술은 비교적 간단하지만 구현에있어 어려움이 있으므로 특별한 결과는 기대하지 마십시오. Chrome 브라우저를 사용하는 Yandex Mail에 대한 예를 살펴 보겠습니다. 네가 간다면 예. 원 , 오른쪽 상단 모서리에 https 링크 "메일에 로그인", SSL을 스트립 쉽게 대처할 수있는 것입니다. 그런 다음 인증 양식이 열립니다. 여기서 POST 메소드는 데이터를 passport.yandex.ru . https 인증을 "제거"하는 경우에도 SSL에서 발생합니다. host passport.yandex.ru는 미리로드 된 크롬 목록에 포함됩니다. 모든 데이터를 가로 채기 위해서는 passport.yandex.ru 호스트의 이름을 다른 패스워드로 대체해야합니다. 그러면 브라우저가이 자원을 보안 연결로 엄격하게 방문해야한다는 것을 알지 못합니다. 예를 들어 passport.yandex.ru를 paszport.yandex.ru로 바꿀 수 있습니다.이 경우 데이터는 변경된 도메인 이름으로 명확한 형식으로 전송됩니다. 그러나 이후 그러한 도메인 -paszport.yandex.ru가 존재하지 않는다면, DNS 스푸핑을 추가로해야합니다. paszport.yandex.ru를 해결할 때의 클라이언트는 passport.yandex.ru의 원래 IP 주소를 응답으로 받아야합니다. 이 절차는 자동화되어 공격 중 추가 사용자 개입을 필요로하지 않습니다. 필요한 것은 misc \\ hsts.txt의 대체 목록을 미리 작성하는 것입니다. 기본적으로 yandex, gmail, facebook, yahoo에 대한 몇 가지 항목이 있습니다. 이 크롤링 기술을 사용하면 사용자가 브라우저에서 facebook.com을 입력 할 때 세션이나 승인을 가로채는 것을 허용하지 않는다는 것을 이해하는 것이 중요합니다. 브라우저는 즉시 사이트의 보안 버전을 엽니 다. 이 경우 공격은 facebook.com에 대한 링크가 다른 리소스에서 가져온 경우에만 가능합니다. 예를 들어, facebook.com을 입력 할 때 google.com . 공격의 구현에있는 주요 문제의 하위 도메인과 어떤 시도를 무효화 할 수있는 웹 코드의 기능과 사이트의 운영의 예측할 수없는 논리를 볼 수 있습니다

HSTS를 우회하십시오. 그렇기 때문에 Intercepter-NG에있는 도메인이 기본적으로 고유 한 기능을 가지고 있으며 항상 올바르게 작동하는 것은 아닙니다. 각 자원에 대한 목발을 만드는 것은 전혀 원하지 않습니다. 미래에 보편적 인 개선이 도입 될지도 모르겠지만 지금은 그대로 말입니다.

DNS 스푸핑을 수행하기위한 현재 구현에서 또 다른 뉘앙스가 있지만 DNS 서버가 로컬 네트워크에 있지 않아야 게이트웨이에 DNS 요청을보고 필요한 방식으로 응답 할 수 있습니다.

새 버전이 SSL 스트립 자체의 작업을 크게 개선했음을 주목하는 것이 중요합니다.

강제 다운로드 및 JS 삽입

두 가지 혁신은 HTTP 삽입 모드와 관련이 있습니다. 즉 정확히 때문에 러시아어 강제 다운로드에서 웹 서핑을하는 동안 대상의 측면에 무슨 일이 일어나고 있는지 "강제 주입"로 번역 될 수있다. 사이트를 입력하는 것은 귀하의 브라우저 설정에 따라, 공격자 지정된 파일을 다운로드 초대했을 때, 그는 독립적으로 다운로드 할 수 있으며, 사용자는 이미 선택한 것, 그것을 실행하거나하지.

이해하는 바와 같이 강제 업로드에 임의의 콘텐츠가 포함 된 .exe 파일을 추가 할 수 있으며이 파일의 출처는 사용자가 현재 방문하고있는 사이트가됩니다. adobe.com을 열려고한다는 목표를 알고 있으면 flashplayer.exe를 실행할 수 있으며이 파일의 소스는 adobe.com 또는 하위 도메인 중 하나가 지정됩니다.

한 번 발행 한 후 강제 적용이 해제 된 경우 해당 확인란을 다시 클릭하여 다시 주입해야합니다.

JS Inject는 컨트롤 사이에 명시 적으로 존재하지 않습니다. 사실 이것은 가장 일반적인 http 인젝션이지만 한 가지 차이점이 있습니다. 이러한 설정에 kartinok.jpg 같은 다른 단일 파일의 치환, 그것은 동일한 내용의 다른 대체되는 경우. Zamena.js 스크립트는 자원의 작업을 방해 할 가능성이 가장 높은, 그래서 스크립트를 삽입 JS의 새로운 버전은 원본에 영향을주지 않고 추가 코드를 구현하는 기능을 추가, 기존에 서로를 교체하고 추가하지 않습니다.

SSL MiTM

가장 흥미로운 진부함에 부드럽게 접근하십시오. 새 버전은 SSL MiTM의 코드를 완전히 다시 작성했습니다. 이제는 빠르고 안정적으로 작동합니다. 또한 인증서 생성 알고리즘이 변경되어 추가 DNS 항목이 추가되었으며 모든 인증서는 단일 키 (misc \\ server)로 서명되었습니다. 즉,이 자체 서명 된 인증서를 컴퓨터의 신뢰할 수있는 대상 목록에 추가하면 SSL 고정이없는 모든 리소스에 대한 SSL 트래픽을 청취 할 수 있습니다. 쿠키 킬러 기능은 SSL 연결에서도 작동합니다. 블랙 (misc \\ ssl_bl.txt) 및 화이트리스트 (misc \\ ssl_wl.txt)가 나타납니다. 이 경우 SSL MiTM을 사용하거나 사용해서는 안되는 IP 주소 또는 도메인을 제외하거나 엄격하게 지정할 수 있습니다. extra ssl port를 지정하면 더 이상 read \\ write 형식을 지정할 필요가 없으며 포트 번호 만 지정하면됩니다. 모든 트래픽은 ssl_log.txt에 기록됩니다.

그룹 정책 하이재킹

다시 한 번 SMB가 돼지 Microsoft를 고정 시켰습니다. 약 1 시간 반 만에이 취약점으로 인해 도메인의 모든 컴퓨터 (도메인 컨트롤러 제외)에 액세스 할 수 있기 때문입니다. 이 얼마나 에센스.

0 ~ 30 분의 90 분의 임의의 숫자의 임의의 도메인 구성원은 DC의 그룹 정책을 요청합니다. 네트워크 주소 \\\\ DC \\ SYSVOL \\ domain.name \\ Policies \\ UUID \\ gpt.ini를 열어 SMB를 통해이 작업이 수행됩니다.

이 파일의 내용은 다음과 같습니다.

버전 = 12345

이 번호는 현재 그룹 정책의 상대 버전입니다. 마지막 업데이트 이후 버전이 변경되지 않은 경우 그룹 정책을 가져 오는 프로세스가 종료되지만 버전이 다르면 업데이트해야합니다. 이 단계에서 클라이언트는 다양한 로그온 스크립트, 스케줄러 작업 등을 포함하는 도메인에서 활성 CSE (클라이언트 측 확장)를 요청합니다. 당연히 공격자는 중간에 올라와 컨트롤러로 생성 된 작업 중 하나를 파일로 대체 할 수 있습니다. Gpttmpl.inf가, 당신이 항목을 추가하거나 삭제할 수있는 - 클라이언트가 그룹 정책을 업데이트 할 하나 개 이상의 파일을 요구하기 때문에, 레지스트리를 수정하기 -이 시나리오에서는 착취은 매우 간단 겠지만, 기본적으로 당신이 할 수있는 유일한 방법으로 사용이 CSE의 모든. 두 기사의 저자는 잘 알려진 방법 인 AppInit_Dll을 사용하기로 결정했습니다. 우리는 dll의로드를 네트워크 경로에서 필요한 레지스트리 키로 등록한 다음 시스템에서 새로 생성 된 프로세스가 임의 코드를 실행했습니다. 그러나이 방법은 개념 증명으로 유용합니다. 왜냐하면 AppInit_Dll은 기본적으로 수년 동안 비활성화되어 있기 때문입니다. 이와 관련하여 작업은 키 실행에 자동 실행을 추가하는 경우와 같이 재부팅을 기다릴 필요없이 원격으로 코드를 실행하는 다른 방법을 찾는 것이 었습니다.

아무 소용이 없으면, 한 가지 방법이나 다른 방법으로 많은 시도가 이루어졌다. 좋은 사람 (thx man)이 내가 전에 알지 못했던 매우 흥미로운 레지스트리 키를 얻을 때까지.

모든 .exe 파일의 키에 디버거를 할당 할 수 있습니다. 예를 들어 c : \\ path \\ debuger.exe를 통해 calc.exe를 열어야한다고 지정하고 계산기가 시작되면 디버거가 먼저 열립니다. 명령 행 이는 CALC "를 할 수있는 방법이 될 것입니다. 특정 조건이기는하지만, 재부팅 할 필요없이 코드를 실행하는 관리 때문에 그것은 거의 기성품 솔루션을 보이고있다. 지금이 순간 내가 대신 계산 될 수있는, 즉, 액세스하는 과정에서 사용자 참여의 불가피성의 제한에 만족 인터넷 익스플로러 또는 크롬, 또는 다른 응용 프로그램,하지만 새로운 문제를 호출하여 코드를 실행한다. 공격당한 사용자가이 그것을 이전에 레지스트리 디버거에 추가를 제거 할 수 없습니다에도 쉘을받은 후, 관리자 권한을 가지고 있고,하지 않는 경우 다시 부팅 할 때 nachit 그 공격의 중단 후, 또는 - 응용 프로그램이 zaspuflenny 때문에, 작동이 중지 운영 네트워크 주소 debuger.exe는 더 이상 존재하지 않습니다.

셸 액세스뿐만 아니라 반드시 관리자 권한을 얻는 방법을 찾아야했습니다. 모든 후속 어려움을 생략하고 그 결과를 설명 할 것입니다. 그룹 정책을 수신 한 후 시스템에서이를 적용해야합니다.이 경우 svchost가 호출되고 SYSTEM 권한이있는 새 taskhost.exe 프로세스가 만들어집니다. taskhost.exe위한 디버거로 서 한 번 두 토끼에서 사망했다 - 우리는 사용자가 수동 개입없이, 단지 시스템 권한을 가진 쉘을하지만, 바로 그것을 얻을하지 않습니다. 공격은 완전히 자동화되어 있으므로 한 번에 1-2 시간 내에 대상 그룹을 선택하여 최대 권한으로 활성 셸 세션 전체를 얻을 수 있습니다. 이를 위해 도메인의 가장 많은 구성원 일 필요조차 없습니다. 필요한 것은 네트워크 액세스를 활성화하는 것입니다. Everyone 사용 권한을 익명 사용자에게 적용하십시오. 테스트 할 때 1 시간 30 분을 기다리지 않으려면 콘솔에서 gpupdate를 실행하는 것으로 충분합니다. 서버 2008R2 \\ 2012R2가있는 도메인의 패치 된 Windows 7 \\ 8.1에서 검사됩니다.

보호 조치는 무엇입니까? Microsoft는 수동 구성이 필요한 UNC Hardened Access라고하는 MS15-011 용 패치를 출시했습니다. 재미있는 문구가 뉴스 레터에 있습니다.

"관리자 권한으로 운영 할 수있는 사용자"

그것이 분명 해짐에 따라 위협은 모든 사용자에게 똑같이 높습니다.

GP 하이재킹의 잠재력에도 불구하고이 릴리스의 또 다른 참신함은 특별한주의를 끌만한 가치가 있다고 생각됩니다.

디저트

결국 논의 될 내용을 새로운 기능이라고 부를 수는 없습니다. 오히려 Intercepter-NG에서 여러 가지 기존 솔루션을 함께 사용하면 열리는 공격 벡터입니다.

이 경우에 강조점은 무선 네트워크 모바일 장치, 특히 iOS를 실행하는 장치 - Iphone 및 Ipad. 모든 사람들은이 장치들의 기본적인 ARP 독이 사실상 아무것도주지 않는다는 것을 알고 있습니다. 브라우저에서 열린 사이트의 쿠키 차단은 아마도 계산할 수있는 유일한 방법 일 수 있습니다. 대부분의 경우 사용자는 SSL을 통해 서버와의 통신이 이루어지는 다양한 서비스의 독점 응용 프로그램을 통해 작업합니다. SSL MiTM을 호스트하려고해도 작동하지 않더라도 응용 프로그램은 신뢰할 수없는 인증서로 작업하는 것을 멈추게됩니다. 따라서 네트워크 차단으로 인해 휴대 전화와 태블릿은 기본적으로 잘 보호되어 있다고 믿어집니다.

그러나 다음과 같은 상황을 상상해보십시오. 보통 사용자는 Instagram 응용 프로그램에 앉아서 테이프를 검사합니다.

갑자기, 응용 프로그램, 작업 연결의 부족에 대해 불평하고 사용자가 경고 텍스트와 팝업 브라우저 instagram.com 열립니다 중지 메시지를 닫하고 "새 안전 인증서를 설치에 instagram.com 작업을 계속하려면"새 인증서를 설치하라는 메시지가 표시됩니다. 물론 추가 개발은 사용자에 따라 다르지만 기회는 그는 여전히 상황이 꽤 그럴듯하기 때문에, 제안 된 인증이 매우 높은 확립한다는 것이다 : 더 이상 응용 프로그램을 실행하지, 사이트를 방문하여 업데이트 된 경고를 업데이트 할 필요를 보았다 - 그것은 작동하지만, 사실 공격자가 인증서를 대체하고 이제 모든 SSL 트래픽을 읽습니다. Forced Download, JS Inject 및 안정적으로 작동하는 SSL MiTM의 도입으로 우리는 비슷한 시나리오를 두 가지로 구현할 수있었습니다.

1. Do.js는 경고 ( "% domain %에 대한 새 인증서를 설치하십시오.")의 소개를 삽입합니다.

템플릿 % domain % 대신 주사가 발생한 사이트의 이름이 사용됩니다.

2. misc \\ server.crt - Intercepter-NG의 루트 인증서를 강제로 다운로드하십시오.

3. SSL MiTM을 활성화하십시오 (주입 작업을위한 SSL 스트립은 물론).

4. 대상 장치에 대한 공격을 시작하면 SSL 연결이 작동을 멈추고 인증서가있는 경고가 브라우저에서 실행됩니다.

SSL 트래픽과 관련하여 논리적 인 질문이 있습니다. 단, 이미 설정된 세션의 수동 차단은 예외입니다. 예를 들어 Facebook 응용 프로그램에서 제대로 작동하는 Cookie Killer가 도움이됩니다.

iOS와 그 성배에 iCode가 있지만 iCloud는 쿠키를 재설정해도 세션을 재설정하는 데 도움이되지 않습니다. Instagram과 VK뿐만 아니라 iOS Killer 기능이 추가 된 iCloud를 사용하여 지정된 응용 프로그램의 세션을 다시 설정하고 반복적 인 승인을 가로 챌 수있었습니다. 이 초점은 앱 스토어에서 할 수 없습니다. 분명히 SSL Pinning이 사용됩니다. 이 벡터는 iOS 5 \\ 6 및 8.4에서 테스트되었습니다.

이 계획은 LUA 나 DLL 플러그인을 통해 독립적으로 핸들러를 생성하는 기능을 추가하는 것이었지만 사용자의 반응으로 판단 해 다른 사람과는 아무런 관련이 없습니다. 새 버전은 내년에 출시 될 예정이며, 가을에 안드로이드 용 Intercepter-NG의 기능 업그레이드가 될 것입니다. 질문, 피드백, 기능 요청은 언제나 환영합니다. 그게 다야.

새로운 기능의 데모가 비디오에 표시됩니다.

프로젝트 연락처 :

웹 사이트 : sniff.su

메일 : [email protected]

블로그 :

Microsoft 원격 데스크톱 사용

Microsoft 원격 데스크톱 사용 Rostelecom에서 핀 코드를 찾는 방법 : SIM 카드 및 TV

Rostelecom에서 핀 코드를 찾는 방법 : SIM 카드 및 TV 새 Microsoft 계정 만들기

새 Microsoft 계정 만들기 Sberbank Online을 통해 공공 요금을 지불하는 방법은 무엇입니까?

Sberbank Online을 통해 공공 요금을 지불하는 방법은 무엇입니까?