Confronto di programmi desktop per la crittografia. Crittografia e velocità. Test comparativo degli strumenti di crittografia del disco

I ricercatori della Princeton University hanno scoperto un metodo per aggirare la crittografia del disco rigido, utilizzando la proprietà dei moduli RAM per archiviare le informazioni per un breve periodo di tempo anche dopo che l'alimentazione è stata interrotta.

prefazione

Dal momento che per accedere all'hard disk crittografato è necessario avere una chiave, e, ovviamente, è memorizzata nella RAM - tutto ciò che serve è ottenere l'accesso fisico al PC per alcuni minuti. Dopo il riavvio da un disco rigido esterno o da USB Flash, viene eseguito un dump della memoria completo e in pochi minuti viene estratto il codice di accesso.

In questo modo è possibile ottenere le chiavi di crittografia (e pieno accesso al disco rigido), BitLocker usato programmi, FileVault e dm-crypt nei sistemi operativo Windows Vista, Mac OS X e Linux, così come dischi rigidi popolare open source sistema di crittografia TrueCrypt.

L'importanza di questo lavoro è che non esiste un semplice metodo di protezione contro questo metodo di hacking, tranne per disattivare il tempo sufficiente per cancellare completamente i dati.

Una chiara dimostrazione del processo è presentata in video.

astratto

Contrariamente alla credenza popolare, la memoria DRAM, utilizzata nei computer più moderni, memorizza i dati anche dopo un'interruzione di corrente per alcuni secondi o minuti, e ciò avviene a temperatura ambiente e anche se il chip viene rimosso dalla scheda madre. Questa volta è abbastanza per rimuovere l'immagine di memoria completa. Mostreremo che questo fenomeno consente a un utente malintenzionato che ha accesso fisico al sistema di ignorare le funzioni del sistema operativo per proteggere i dati relativi alle chiavi crittografiche. Mostriamo come un riavvio può essere utilizzato per eseguire attacchi di successo su noti sistemi di crittografia del disco rigido senza l'utilizzo di dispositivi o materiali specializzati. Determineremo sperimentalmente il grado e la probabilità di mantenere la magnetizzazione rimanente e mostreremo che il tempo per cui i dati possono essere rimossi può essere significativamente aumentato con tecniche semplici. Verranno inoltre proposti nuovi metodi per la ricerca di chiavi crittografiche nei dump di memoria e gli errori di correzione relativi alla perdita di bit. Parleremo anche di diversi modi per ridurre questi rischi, ma non conosciamo la soluzione semplice.

introduzione

La maggior parte degli esperti suppone che i dati dalla RAM del computer vengano cancellati quasi istantaneamente dopo un'interruzione di corrente o che sia estremamente difficile estrarre i dati residui senza utilizzare attrezzature speciali. Dimostreremo che queste ipotesi sono errate. La memoria DRAM normale perde i dati gradualmente per alcuni secondi, anche a temperature normali, e anche se il chip di memoria viene rimosso dalla scheda madre, i dati verranno memorizzati in esso per minuti o addirittura ore, purché questo chip venga conservato a basse temperature. I dati residui possono essere ripristinati utilizzando metodi semplici che richiedono l'accesso fisico al computer a breve termine.

Mostreremo una serie di attacchi che, utilizzando gli effetti di magnetizzazione residua della DRAM, ci consentiranno di ripristinare le chiavi di crittografia memorizzate. Ciò rappresenta una vera minaccia per gli utenti di computer portatili che si affidano a sistemi di crittografia del disco rigido. Dopo tutto, se un utente malintenzionato ruba un laptop, nel momento in cui il disco crittografato è collegato, può condurre uno dei nostri attacchi per accedere al contenuto, anche se il laptop stesso è bloccato o in modalità di sospensione. Lo dimostreremo attaccando con successo diversi sistemi di crittografia popolari, come BitLocker, TrueCrypt e FileVault. Questi attacchi dovrebbero avere successo contro altri sistemi di crittografia.

Sebbene abbiamo concentrato i nostri sforzi sui sistemi di crittografia del disco rigido, in caso di accesso fisico al computer di un intruso, qualsiasi informazione importante memorizzata nella RAM può diventare oggetto di attacco. Probabilmente, molti altri sistemi di sicurezza sono vulnerabili. Ad esempio, abbiamo scoperto che Mac OS X lascia le password dagli account di memoria dove possiamo estrarle e abbiamo anche attaccato le chiavi RSA del server web Apache.

Alcuni rappresentanti delle comunità sulla sicurezza delle informazioni e la fisica dei semiconduttori già conoscevano l'effetto della magnetizzazione residua della DRAM, c'erano pochissime informazioni al riguardo. Di conseguenza, molti che progettano, sviluppano o usano sistemi di sicurezza non hanno familiarità con questo fenomeno e con quanta facilità può essere usato da un aggressore. Per quanto ne sappiamo, questo è il primo studio dettagliato delle conseguenze di questi fenomeni per la sicurezza delle informazioni.

Attacchi su dischi crittografati

La crittografia dei dischi rigidi è un modo noto per proteggersi dal furto di dati. Molti credono che i sistemi di crittografia del disco rigido proteggeranno i loro dati, anche se l'attaccante ha accesso fisico al computer (che è ciò di cui hanno veramente bisogno, ndr, Ed.). La legge dello Stato della California, approvata nel 2002, obbliga a segnalare eventuali casi di divulgazione di dati personali, solo se i dati non sono stati crittografati. si ritiene che la crittografia dei dati sia una misura di protezione sufficiente. Sebbene la legge non descriva alcuna soluzione tecnica specifica, molti esperti raccomandano l'uso di sistemi di crittografia su disco fisso o partizione, che saranno considerati misure di protezione sufficienti. I risultati del nostro studio hanno dimostrato che la credenza nella crittografia del disco è irragionevole. L'attaccante, lontano dalla più alta qualificazione, può bypassare molti sistemi di crittografia ampiamente utilizzati, nel caso in cui il laptop con i dati venga rubato mentre era acceso o in modalità di sospensione. E i dati sul laptop possono essere letti anche se si trovano su un disco crittografato, quindi l'uso dei sistemi di crittografia del disco rigido non è una misura sufficiente.

Abbiamo utilizzato diversi tipi di attacchi su noti sistemi di crittografia del disco rigido. La maggior parte del tempo è stato dedicato all'installazione di dischi crittografati e alla verifica della correttezza delle chiavi di crittografia rilevate. L'acquisizione di un'immagine della RAM e la ricerca delle chiavi hanno richiesto solo pochi minuti e sono state completamente automatizzate. Esistono motivi per ritenere che la maggior parte dei sistemi di crittografia del disco rigido sia suscettibile di tali attacchi.

BitLocker

BitLocker è un sistema incluso in alcune versioni di Windows Vista. Funziona come un driver che lavora tra il file system e il driver del disco rigido, crittografando e decrittando su richiesta i settori selezionati. Le chiavi utilizzate per la crittografia sono nella RAM fino a quando il disco crittografato non viene mappato.

Per crittografare ogni settore del disco rigido, BitLocker utilizza la stessa coppia di chiavi creata dall'algoritmo AES: la chiave di crittografia del settore e la chiave di crittografia che operano nella modalità CBC (Encrypted Cluster). Queste due chiavi sono a loro volta crittografate con la chiave principale. Per crittografare un settore, viene eseguita una procedura per l'aggiunta binaria di testo in chiaro con una chiave di sessione creata crittografando il byte di offset del settore con la chiave di crittografia del settore. Quindi, i dati ricevuti vengono elaborati da due funzioni di mixaggio, che utilizzano l'algoritmo sviluppato da Microsoft Elephant. Queste funzioni senza chiave sono utilizzate per aumentare il numero di modifiche a tutti i bit di cifratura e, di conseguenza, per aumentare l'incertezza dei dati di settore crittografati. Nell'ultima fase, i dati vengono crittografati dall'algoritmo AES in modalità CBC, utilizzando la chiave di crittografia appropriata. Il vettore di inizializzazione viene determinato crittografando il byte di offset di settore con la chiave di crittografia utilizzata in modalità CBC.

Abbiamo implementato un attacco dimostrativo completamente automatico chiamato BitUnlocker. Utilizza un disco USB esterno con sistema operativo Linux e un bootloader modificato basato su SYSLINUX e un driver FUSE che consente di collegare i dischi BitLocker crittografati al sistema operativo Linux. Su un computer di prova con Windows Vista, l'alimentazione è stata disattivata, è stato collegato un disco rigido USB e ne è stato effettuato il download. Successivamente BitUnlocker fatto automaticamente dump di memoria in un'unità esterna mediante keyfind ricerca programma di chiavi possibili, tutte le varianti idonei testati (coppia di settori chiave di cifratura e chiave modalità CBC), e in caso di successo collegato disco criptato. Una volta che il disco era connesso, c'era l'opportunità di lavorarci come con qualsiasi altro disco. Su un laptop moderno con 2 gigabyte di RAM, il processo ha richiesto circa 25 minuti.

È interessante notare che questo attacco ha permesso di condurre qualsiasi software senza reverse engineering. Nella documentazione Microsoft, il sistema BitLocker viene descritto in modo sufficiente per comprendere il ruolo della chiave di crittografia del settore e della chiave della modalità CBC e per creare il proprio programma che implementa l'intero processo.

La principale differenza tra BitLocker e altri programmi di questa classe è il modo in cui le chiavi vengono archiviate quando un disco crittografato è disabilitato. Per impostazione predefinita, nella modalità di base, BitLocker protegge la chiave master solo utilizzando il modulo TPM esistente su molti PC moderni. Questo metodo, che, a quanto pare, è ampiamente utilizzato, è particolarmente vulnerabile al nostro attacco, perché permette di crittografare le chiavi, anche se il computer è stato spento per un lungo periodo di tempo, perché quando il PC si avvia, le chiavi vengono caricati automaticamente nella memoria principale (fino finestra di accesso) senza immettere alcun dato di autenticazione.

Apparentemente, gli esperti Microsoft hanno familiarità con questo problema e quindi raccomandano che BitLocker sia configurato in una modalità migliorata in cui viene eseguita la protezione della chiave, non solo con TPM, ma anche con una password o una chiave su un dispositivo di archiviazione USB esterno. Tuttavia, anche in questa modalità, il sistema è vulnerabile se l'utente malintenzionato ottiene l'accesso fisico al PC mentre è in esecuzione (può anche essere bloccato o in modalità di sospensione (gli stati sono semplicemente disattivati o la sospensione è considerata non interessata in questo caso attacco).

FileVault

Il sistema FileVault di Apple è stato parzialmente esplorato e reingegnerizzato. In Mac OS X 10.4, FileVault utilizza una chiave AES a 128 bit in modalità CBC. Quando viene immessa la password utente, vengono decodificati l'intestazione contenente il tasto AES e la seconda chiave K2 utilizzata per calcolare i vettori di inizializzazione. Il vettore di inizializzazione per l'I-esimo blocco del disco è calcolato come HMAC-SHA1 K2 (I).

Abbiamo utilizzato il nostro programma EFI per ottenere immagini RAM per ottenere dati da un computer Macintosh (basato su un processore Intel) con un disco collegato crittografato da FileVault. Successivamente, il programma keyfind ha trovato automaticamente le chiavi AES FileVault.

Senza il vettore di inizializzazione, ma con la chiave AES ricevuta, diventa possibile decifrare 4080 di 4096 byte di ciascun blocco del disco (tutti tranne il primo blocco AES). Eravamo convinti che anche il vettore di inizializzazione fosse nella discarica. Assumendo che i dati non hanno tempo per essere distorti, un aggressore può determinare il vettore, alternativamente provato tutte stringa di 160 bit nella discarica e vedere se possono formare un possibile testo normale, quando decodificato somma binaria con la prima parte del blocco. Insieme, utilizzando programmi come vilefault, le chiavi AES e il vettore di inizializzazione consentono di decodificare completamente il disco crittografato.

Durante lo studio FileVault, abbiamo scoperto che Mac OS X 10.4 e 10.5 lasciano in memoria più copie della password dell'utente, dove sono vulnerabili a questo attacco. Le password degli account sono spesso utilizzate per proteggere le chiavi, che a loro volta possono essere utilizzate per proteggere le frasi chiave dei dischi FileVault crittografati.

TrueCrypt

TrueCrypt è un popolare sistema di crittografia open source in esecuzione su Windows, MacOS e Linux. Supporta molti algoritmi, tra cui AES, Serpent e Twofish. Nella quarta versione, tutti gli algoritmi funzionavano in modalità LRW; nella quinta versione attuale, usano la modalità XTS. TrueCrypt memorizza la chiave di crittografia e la chiave tweak nell'intestazione della partizione su ciascuna unità crittografata con un'altra chiave risultante dalla password inserita dall'utente.

Abbiamo testato TrueCrypt 4.3a e 5.0a in esecuzione su Linux OS. Abbiamo collegato un'unità crittografata con una chiave AES a 256 bit, quindi abbiamo spento l'alimentazione e utilizzato il nostro software per scaricare il dump della memoria. In entrambi i casi, keyfind ha rilevato una chiave di crittografia non crittografata a 256 bit. Inoltre, nel caso di TrueCrypt 5.0.a, keyfind è stato in grado di recuperare la chiave della modalità XTS modificata.

Per decrittografare i dischi creati da TrueCrypt 4, è necessario modificare la chiave della modalità LRW. Abbiamo scoperto che il sistema lo memorizza in quattro parole prima della pianificazione dei tasti del tasto AES. Nel nostro dump, la chiave LRW non era corrotta. (In caso di errori, potremmo ancora ripristinare la chiave).

Dm-crypt

Il kernel Linux, dalla versione 2.6, include il supporto integrato per dm-crypt, un sottosistema di crittografia del disco. Dm-crypt utilizza una varietà di algoritmi e modalità, ma, per impostazione predefinita, utilizza una crittografia AES a 128 bit in modalità CBC con vettori di inizializzazione creati non in base alle informazioni chiave.

Abbiamo testato la partizione dm-crypt creata utilizzando il ramo LUKS (Linux Unified Key Setup) dell'utilità cryptsetup e il kernel 2.6.20. Il disco è stato crittografato utilizzando AES in modalità CBC. Spegnemmo brevemente la corrente e, usando un bootloader PXE modificato, scaricammo la memoria. Il programma keyfind ha trovato la chiave AES a 128 bit corretta, che è stata ripristinata senza errori. Una volta ripristinato, l'utente malintenzionato può decrittografare e montare la partizione con dm-crypt crittografata, modificando l'utilità cryptsetup in modo che tratti le chiavi nel formato richiesto.

I metodi di protezione e i loro limiti

L'implementazione della protezione dagli attacchi alla RAM non è banale, perché le chiavi crittografiche utilizzate devono essere archiviate da qualche parte. Noi proponiamo di concentrare i propri sforzi sulla distruzione o occultamento di chiavi prima che l'attaccante possa accedere fisicamente al PC, impedendo il lancio del software per la copia della memoria, proteggendo fisicamente i chip di memoria e possibilmente ridurre i dati shelf-life nella RAM.

Sovrascrittura memoria

Prima di tutto, è necessario evitare di memorizzare le chiavi nella RAM il più possibile. È necessario sovrascrivere le informazioni chiave se non vengono più utilizzate e impedire che i dati vengano copiati nei file di paging. La memoria deve essere pulita in anticipo tramite sistema operativo o librerie aggiuntive. Naturalmente, queste misure non proteggono le chiavi utilizzate al momento, in quanto devono essere memorizzate, ad esempio, chiavi utilizzate per dischi crittografati o server Web protetti.

Inoltre, la RAM dovrebbe essere pulita durante il processo di avvio. Alcuni PC possono essere configurati per cancellare la RAM quando viene avviato utilizzando la richiesta POST (Power-on Self-Test) prima di caricare il sistema operativo. Se un utente malintenzionato non può impedire l'esecuzione di questa richiesta, su questo PC non sarà possibile eseguire un dump della memoria con informazioni importanti. Ma ha ancora la possibilità di estrarre i chip della RAM e inserirli in un altro PC con le necessarie impostazioni del BIOS.

Limitazione dei download dalla rete o dai supporti rimovibili

Molti dei nostri attacchi sono stati implementati utilizzando il download tramite la rete o da supporti rimovibili. Il PC deve essere configurato per richiedere una password amministratore da scaricare da queste fonti. Tuttavia, va notato che anche se il sistema è configurato per l'avvio solo dal disco rigido primario, l'utente malintenzionato può modificare il disco rigido stesso o, in molti casi, ripristinare la NVRAM del computer per ripristinare le impostazioni BIOS iniziali.

Modalità di ibernazione sicura

I risultati della ricerca hanno mostrato che il semplice blocco del desktop del PC (ovvero, il sistema operativo continua a funzionare, ma per inserire la password, non protegge il contenuto della RAM). L'ibernazione non è efficace anche se il PC è bloccato quando ritorna dalla modalità di sospensione, poiché un utente malintenzionato può attivare la modalità di sospensione, quindi riavviare il laptop e creare un dump della memoria. La modalità di ibernazione (il contenuto della RAM viene copiata sul disco rigido) non aiuta, tranne che per l'uso delle informazioni chiave sui supporti alienati per ripristinare il normale funzionamento.

Nella maggior parte dei sistemi di crittografia del disco rigido, gli utenti possono essere protetti chiudendo il PC. (Il sistema Bitlocker nella modalità operativa di base del modulo TPM rimane vulnerabile, poiché il disco verrà collegato automaticamente all'accensione del PC). Il contenuto della memoria può essere memorizzato per un breve periodo dopo l'arresto, quindi si consiglia di osservare la workstation per un altro paio di minuti. Nonostante la sua efficacia, questa misura è estremamente scomoda in relazione al carico di lavoro lungo.

La transizione alla modalità di sospensione può essere protetta nei seguenti modi: richiede una password o qualche altro segreto per "svegliare" la workstation e crittografare il contenuto della memoria con una chiave derivata da questa password. La password deve essere persistente, poiché un utente malintenzionato può eseguire un dump della memoria e quindi provare a raccogliere la password tramite la forza bruta. Se la crittografia di tutta la memoria non è possibile, solo quelle aree che contengono informazioni chiave dovrebbero essere crittografate. Alcuni sistemi possono essere configurati per entrare in questo tipo di modalità di sospensione protetta, sebbene di solito non sia l'impostazione predefinita.

Rifiuto dei calcoli preliminari

La nostra ricerca ha dimostrato che l'uso di calcoli preliminari per accelerare le operazioni di crittografia rende le informazioni chiave più vulnerabili. I calcoli preliminari portano al fatto che nella memoria ci sono informazioni ridondanti sui dati chiave, che consentono a un utente malintenzionato di recuperare le chiavi anche se ci sono errori. Ad esempio, come descritto nella Sezione 5, le informazioni sulle chiavi iterative degli algoritmi AES e DES sono estremamente ridondanti e utili per l'aggressore.

L'abbandono dei calcoli preliminari ridurrà le prestazioni, poiché i calcoli potenzialmente complessi dovranno essere ripetuti. Ad esempio, è possibile memorizzare i valori calcolati in precedenza per un determinato periodo di tempo e cancellare i dati ricevuti se non vengono utilizzati durante questo intervallo. Questo approccio rappresenta un compromesso tra sicurezza e prestazioni del sistema.

Estensione chiave

Un altro modo per prevenire il recupero delle chiavi è quello di modificare le informazioni chiave memorizzate in memoria in modo tale da complicare il recupero della chiave a causa di vari errori. Questo metodo è stato considerato in teoria, dove la funzione è risultata resistente alla divulgazione, i cui dati di input rimangono nascosti anche se sono stati rilevati quasi tutti i dati di output, che è molto simile al lavoro delle funzioni unidirezionali.

In pratica, immagina di avere una chiave AES K a 256 bit, che non è attualmente in uso, ma che sarà necessaria in seguito. Non possiamo sovrascriverlo, ma vogliamo renderlo resistente ai tentativi di recupero. Un modo per ottenere ciò è allocare una grande area dati B-bit, riempirla con dati casuali R, e quindi memorizzare il risultato della successiva conversione K + H (R) (binario sommatoria, ed.) Dove H è l'hash funzione, ad esempio SHA-256.

Ora immagina che l'elettricità sia stata spenta, questo farà cambiare i d bit in quest'area. Se la funzione di hash è persistente, quando si tenta di recuperare la chiave K, un utente malintenzionato può contare solo sul fatto che è in grado di indovinare quali bit dell'area B sono stati modificati da circa la metà che potrebbe essere cambiata. Se i bit S sono stati cambiati, l'utente malintenzionato dovrebbe eseguire una dimensione area di ricerca (B / 2 + d) / d per trovare i valori corretti di R e dopo che per ripristinare la chiave K. Se la regione B è di grandi dimensioni, una ricerca può essere molto lungo, anche se relativamente d è piccolo

In teoria, in questo modo, è possibile memorizzare tutte le chiavi, calcolando ciascun tasto, solo quando ne abbiamo bisogno, e cancellandolo quando non è necessario. Quindi, applicando il metodo sopra, possiamo memorizzare le chiavi in memoria.

Protezione fisica

Alcuni dei nostri attacchi erano basati sulla disponibilità di accesso fisico ai chip di memoria. Tali attacchi possono essere prevenuti con la protezione fisica della memoria. Ad esempio, i moduli di memoria si trovano in una custodia chiusa per PC o sono riempiti con colla epossidica per impedire che vengano estratti o accedervi. Allo stesso modo, è possibile implementare il memory mashing come risposta alle basse temperature o tentare di aprire il caso. Questo metodo richiederà l'installazione di sensori con un sistema di alimentazione indipendente. Molti di questi metodi coinvolgono apparecchiature protette da interferenze non autorizzate (ad esempio, il coprocessore IBM 4758) e possono aumentare notevolmente il costo della workstation. D'altra parte, l'uso della memoria saldata alla scheda madre costerà molto meno.

Cambiare l'architettura

È possibile modificare l'architettura del PC. Questo è impossibile per i PC già usati, ma renderà possibile garantirne di nuovi.

Il primo approccio consiste nel progettare i moduli DRAM in modo tale da cancellare rapidamente tutti i dati. Questo può essere complicato, perché l'obiettivo della cancellazione dei dati il più rapidamente possibile, contraddice un altro obiettivo, in modo che i dati non svaniscano tra i periodi di aggiornamento della memoria.

Un altro approccio consiste nell'aggiungere hardware di archiviazione per informazioni chiave che sarebbero garantite per cancellare tutte le informazioni dai suoi archivi all'avvio, al riavvio e allo spegnimento. In questo modo, otterremo un luogo affidabile in cui archiviare diverse chiavi, anche se rimarrà la vulnerabilità associata ai loro calcoli preliminari.

Altri esperti hanno suggerito un'architettura in cui il contenuto della memoria sarà costantemente criptato. Se, inoltre, si implementa la cancellazione della chiave quando si riavvia e si disconnette l'elettricità, questo metodo fornirà una protezione sufficiente contro gli attacchi descritti da noi.

Calcolo affidabile

L'apparecchiatura corrispondente al concetto di "trusted computing", ad esempio sotto forma di moduli TPM, è già utilizzata in alcuni PC. Nonostante la sua utilità nel difendersi da alcuni attacchi, nella sua forma attuale tali equipaggiamenti non aiutano a prevenire gli attacchi da noi descritti.

I moduli TPM utilizzati non implementano la crittografia completa. Invece, controllano il processo di avvio per decidere se è sicuro caricare la chiave nella RAM o meno. Se il software deve utilizzare una chiave, è possibile implementare la seguente tecnologia: la chiave, in una forma utilizzabile, non verrà archiviata nella RAM finché il processo di avvio non attraverserà lo scenario previsto. Ma non appena la chiave è nella RAM, diventa immediatamente un bersaglio per i nostri attacchi. I moduli TPM possono impedire il caricamento della chiave in memoria, ma non impediscono la lettura della memoria.

risultati

Contrariamente alla credenza popolare, i moduli DRAM nello stato disconnesso memorizzano i dati per un tempo relativamente lungo. I nostri esperimenti hanno dimostrato che questo fenomeno ci consente di implementare un'intera classe di attacchi che ci consente di ottenere dati importanti, come le chiavi di crittografia dalla RAM, nonostante i tentativi del sistema operativo di proteggere i suoi contenuti. Gli attacchi descritti da noi sono praticabili e i nostri esempi di attacchi a sistemi di crittografia popolari lo dimostrano.

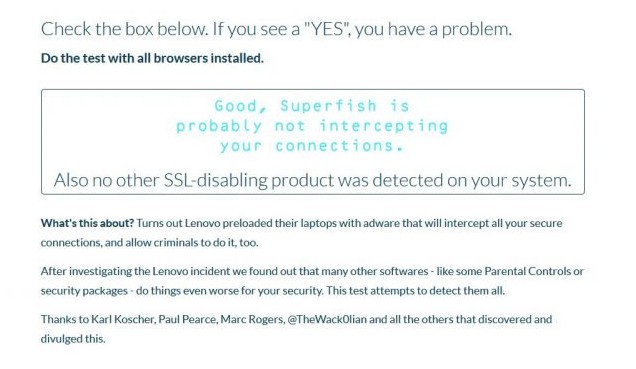

Ma anche altri tipi di software sono vulnerabili. I sistemi DRM (Digital Rights Management) spesso utilizzano chiavi simmetriche memorizzate e possono anche essere ottenuti utilizzando i metodi descritti. Come abbiamo dimostrato, anche i server Web con supporto SSL sono vulnerabili perché memorizzano le chiavi private necessarie per la creazione di sessioni SSL. È probabile che i nostri metodi per trovare le informazioni chiave siano efficaci per trovare password, numeri di account e qualsiasi altra informazione importante memorizzata nella RAM.

Sembra che non ci sia un modo semplice per eliminare le vulnerabilità rilevate. Cambiare il software è improbabile che sia efficace; i cambiamenti dell'hardware aiuteranno, ma i costi di tempo e risorse saranno alti; anche la tecnologia del "trusted computing" nella sua forma attuale non è molto efficace, perché non può proteggere le chiavi che sono in memoria.

A nostro avviso, i laptop, che sono spesso in luoghi pubblici e funzionano in modalità vulnerabili a questi attacchi, sono maggiormente a rischio. La presenza di tali rischi dimostra che la crittografia del disco protegge i dati importanti in misura minore rispetto a quanto comunemente si crede.

Di conseguenza, potrebbe essere necessario trattare la memoria DRAM come un componente non attendibile di un PC moderno ed evitare di elaborare importanti informazioni riservate in esso. Ma al momento questo non è pratico, purché l'architettura dei PC moderni non cambi per consentire al software di memorizzare le chiavi in un luogo sicuro.

Sui nostri trasportatori in grandi quantità vengono memorizzate informazioni personali e importanti, documenti e file multimediali. Devono essere protetti. Tali metodi crittografici come AES e Twofish, offerti in modo standard nei programmi di crittografia, si riferiscono a circa una generazione e forniscono un livello relativamente alto di sicurezza.

In pratica, l'utente medio non sarà in grado di commettere un grosso errore nella scelta. Invece, è necessario decidere un programma specializzato in base alle intenzioni: spesso la crittografia del disco rigido utilizza una modalità operativa diversa dalla crittografia dei file.

Per molto tempo, la scelta migliore è stata l'utilità TrueCrypt, se si trattava di una completa crittografia del disco rigido o della memorizzazione dei dati in un contenitore crittografato. Ora questo progetto è chiuso. Il suo degno ricevitore era il programma open source veracrypt . Era basato sul codice TrueCrypt, ma è stato modificato, grazie al quale è aumentata la qualità della crittografia.

Ad esempio, in VeraCrypt generazione di una chiave da una password. Per crittografare i dischi rigidi, viene utilizzata una modalità meno comune, ad esempio CBCe XTS. In questa modalità, i blocchi sono crittografati per tipo BCE, tuttavia, il numero del settore viene aggiunto e offset intra-segmento.

Numeri casuali e password complesse

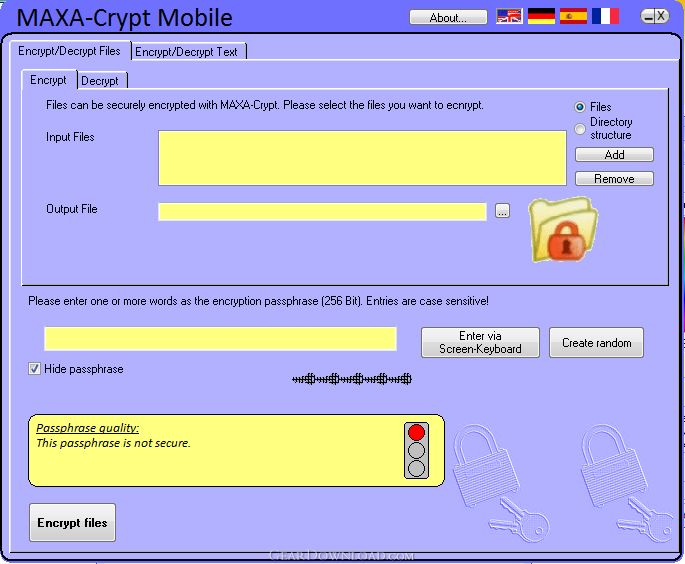

Per proteggere singoli file, è sufficiente un programma gratuito con un'interfaccia semplice, ad esempio MAXA Crypt Portable o AxCrypt . Consigliamo AxCrypt, perché è un progetto open source. Tuttavia, quando lo si installa, si dovrebbe prestare attenzione al fatto che componenti aggiuntivi non necessari sono presenti nel pacchetto con l'applicazione, quindi è necessario deselezionarli.

L'utility viene avviata facendo clic con il pulsante destro del mouse su un file o una cartella e immettendo una password (ad esempio, quando si apre un file crittografato). Questo programma utilizza l'algoritmo AES 128 bit con modalità CBC. Per creare un vettore di inizializzazione affidabile (IV), Ax-Crypt costruisce un generatore di numeri pseudocasuali.

Se IV non è un numero casuale reale, la modalità CBC lo indebolisce. MAXA Crypt Portable funziona in modo simile, ma la crittografia avviene tramite una chiave 256 bit di lunghezza. Se carichi informazioni personali su cloud storage, devi presumere che i loro proprietari, ad esempio Google e Dropbox, eseguano la scansione del contenuto.

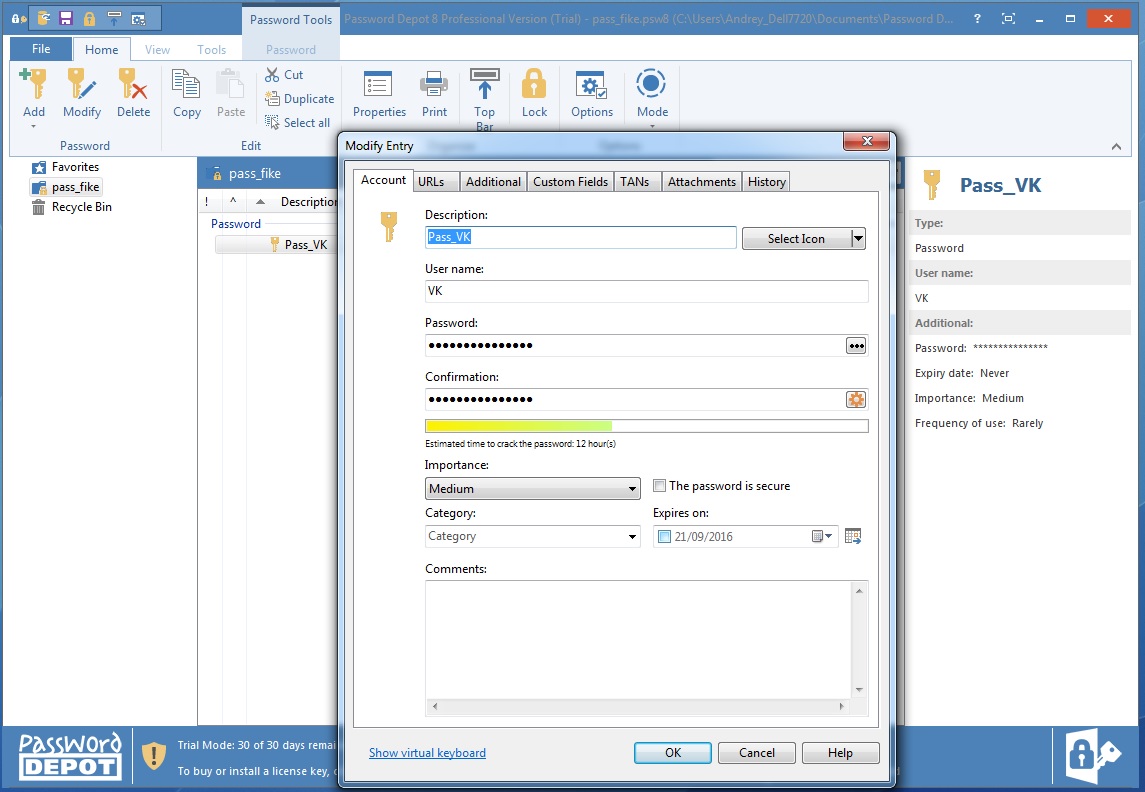

Boxcryptor è integrato nel processo come un disco rigido virtuale e facendo clic con il tasto destro su tutti i file presenti prima del caricamento nel cloud. È importante ottenere un gestore di password, ad esempio Deposito password . Crea password complesse che nessuno può ricordare. È necessario basta non perdere master password per questo programma.

Utilizziamo dischi crittografati

Come TrueCrypt, la procedura guidata di utilità veracrypt guiderà l'utente attraverso tutte le fasi della creazione di un disco crittografato. È inoltre possibile proteggere la partizione esistente.

Crittografia con un clic

Programma gratuito Maxa Crypt Portable offre tutte le opzioni necessarie per una rapida crittografia dei singoli file utilizzando l'algoritmo AES. Cliccando sul pulsante si inizia a generare una password sicura.

Connettiamo il cloud con la vita privata

BoxCryptor Un clic crittografa i file importanti prima di caricarli su Dropbox o su Google Storage. L'impostazione predefinita è la crittografia AES con una lunghezza della chiave di 256 bit.

Pietra angolare - password manager

Le password lunghe aumentano la sicurezza. Il programma Deposito password genera e li applica, anche per crittografare i file e lavorare con i servizi Web, che trasferisce i dati per accedere all'account.

vista: aziende manifatturiere

Ciao lettori della società di blog ComService (Naberezhnye Chelny). In questo articolo, continueremo a esplorare i sistemi basati su Windows progettati per aumentare la sicurezza dei nostri dati. Oggi è un sistema di crittografia del disco Bitlocker. La crittografia dei dati è necessaria per garantire che le tue informazioni non siano utilizzate da estranei. Il modo in cui arriva a loro è un'altra questione.

La crittografia è il processo di conversione dei dati in modo che solo le persone giuste possano accedervi. Per accedere, di solito usi chiavi o password.

La crittografia dell'intero disco consente di escludere l'accesso ai dati quando si connette il disco rigido a un altro computer. Un sistema operativo diverso può essere installato sul sistema dell'utente malintenzionato per bypassare la protezione, ma questo non aiuta se si utilizza BitLocker.

La tecnologia BitLocker è apparsa con il rilascio del sistema operativo Windows Vista ed è stata migliorata in. Bitlocker è disponibile nelle versioni Maximum e Corporate oltre che in Pro. I proprietari di altre versioni devono guardare.

Struttura dell'articolo

1. Funzionamento della crittografia di BitLocker Drive

Senza entrare nei dettagli, sembra così. Il sistema crittografa l'intero disco e ti fornisce le chiavi. Se si cripta il disco di sistema, non si avvierà senza la chiave. Come le chiavi dell'appartamento. Ce li hai dentro. Perso, è necessario utilizzare il ricambio (codice di ripristino (emesso durante la crittografia)) e modificare il blocco (riattivare la crittografia con altre chiavi)

Per una protezione affidabile, è consigliabile disporre di un TPM (Trusted Platform Module) attendibile sul computer. Se esiste e la sua versione 1.2 o successiva, controllerà il processo e avrai metodi di sicurezza più potenti. In caso contrario, sarà possibile utilizzare solo la chiave sull'unità USB.

BitLocker funziona come segue. Ogni settore del disco viene crittografato separatamente con una chiave (chiave di crittografia a volume pieno, FVEK). Viene utilizzato l'algoritmo AES con chiave a 128 bit e diffusore. La chiave può essere modificata a 256 bit nelle politiche di sicurezza di gruppo.

Perché devo mettere in pausa la crittografia? Qualunque BitLocker non blocca il disco e non ricorre alla procedura di ripristino. I parametri di sistema (e il contenuto della partizione di avvio) sono corretti durante la crittografia per una protezione aggiuntiva. Se li modifichi, puoi bloccare il computer.

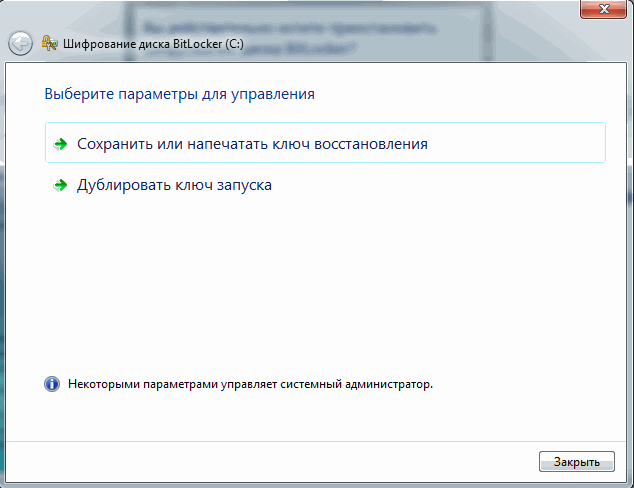

Se si seleziona Gestione BitLocker, è possibile salvare o stampare la chiave di ripristino e duplicare la chiave di avvio

Se una delle chiavi (chiave di avvio o chiave di ripristino) viene persa, è possibile ripristinarle qui.

Gestisci la crittografia dei dispositivi di archiviazione esterni

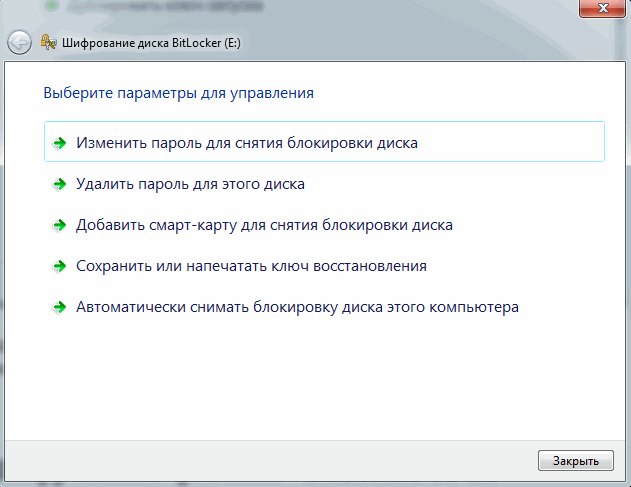

Le seguenti funzioni sono disponibili per la gestione dei parametri di crittografia della chiavetta USB:

È possibile modificare la password per sbloccare. È possibile eliminare una password solo se si utilizza una smart card per sbloccarla. È inoltre possibile salvare o stampare la chiave di ripristino e abilitare la disattivazione automatica del blocco del disco.

5. Ripristino dell'accesso al disco

Ripristino dell'accesso al disco di sistema

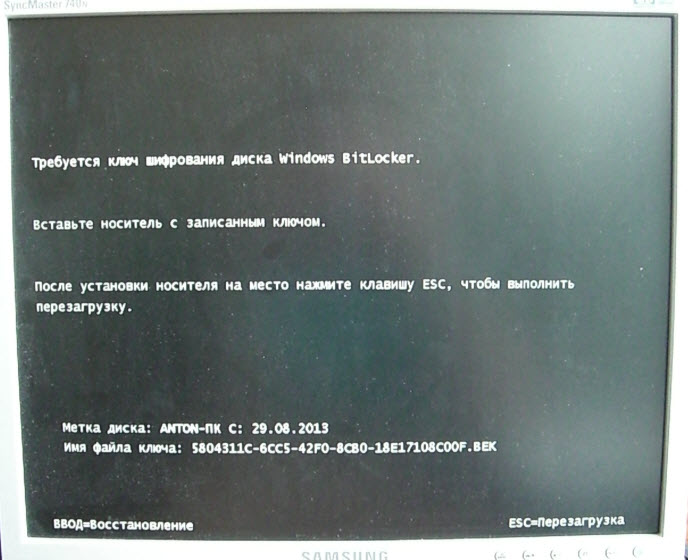

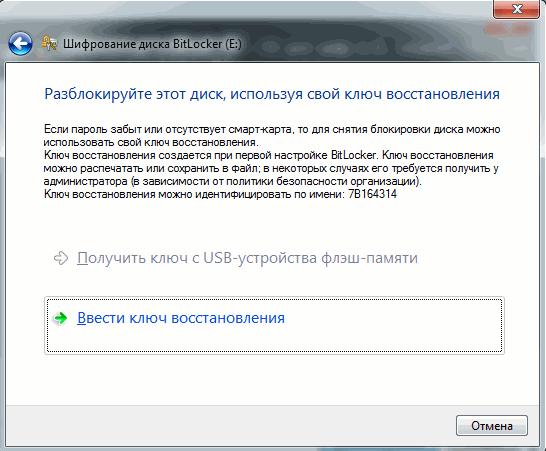

Se l'unità flash con una chiave al di fuori dell'area di accesso, la chiave di ripristino entra in gioco. Quando avvii il computer, vedrai la seguente immagine

Per ripristinare l'accesso e caricare Windows, premere Invio

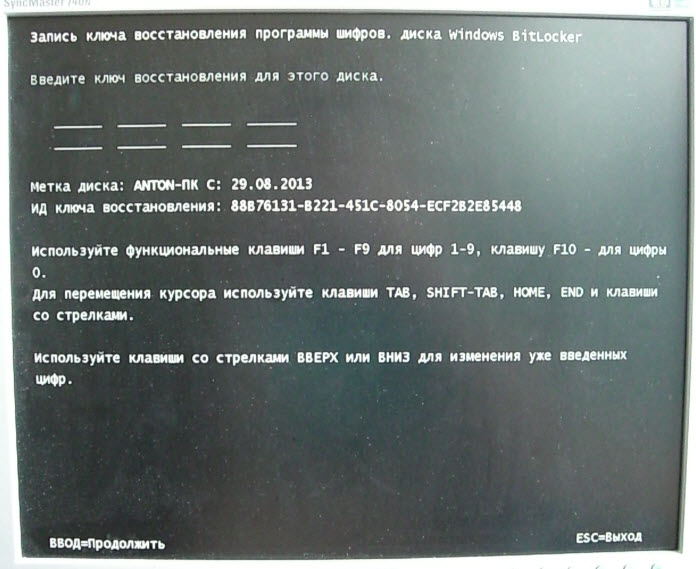

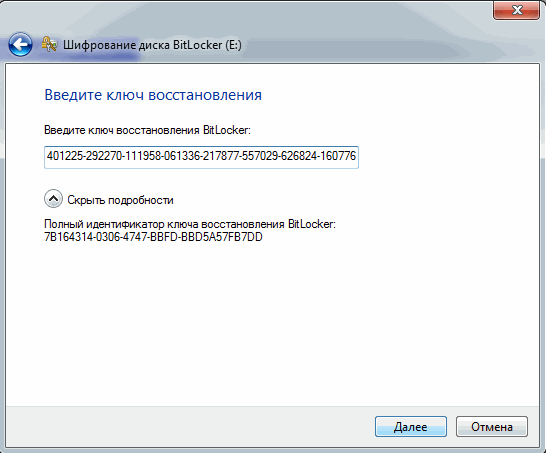

Vedremo la schermata che chiede di inserire la chiave di ripristino

Con l'ultima cifra inserita, se viene selezionata la chiave di ripristino corretta, il sistema operativo si avvierà automaticamente.

Ripristina l'accesso alle unità rimovibili

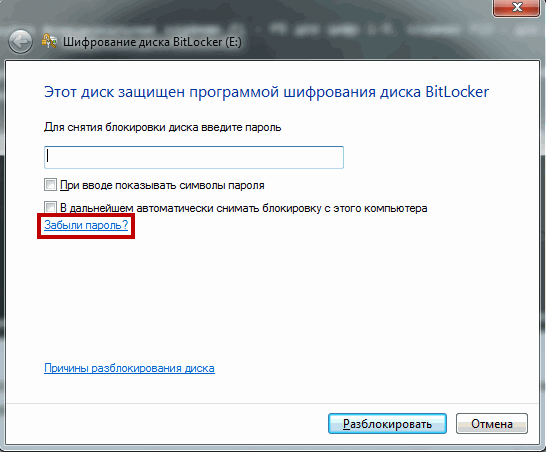

Per ripristinare l'accesso alle informazioni sull'unità flash o fare clic su Hai dimenticato la password?

Seleziona Inserisci chiave di ripristino

e inserisci questo terribile codice a 48 cifre. Fare clic su Avanti

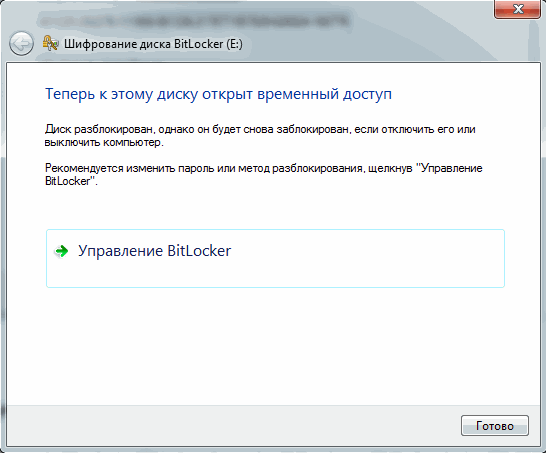

Se la chiave di ripristino è appropriata, l'unità verrà sbloccata

Viene visualizzato un collegamento a Gestione BitLocker, in cui è possibile modificare la password per sbloccare l'unità.

conclusione

In questo articolo, abbiamo imparato come proteggere le nostre informazioni crittografandole con lo strumento BitLocker integrato. Influisce sul fatto che questa tecnologia sia disponibile solo nelle versioni precedenti o avanzate del sistema operativo Windows. È anche diventato chiaro il motivo per cui questa partizione nascosta e avviabile di 100 MB viene creata quando il disco è configurato con gli strumenti di Windows.

Forse userò la crittografia delle unità flash o. Ma questo è improbabile perché ci sono buoni sostituti sotto forma di servizi di cloud data storage come e simili.

Grazie per aver condiviso questo articolo sui social network. Tutto il meglio per te!

L'open source è stato popolare per 10 anni a causa della sua indipendenza dai principali fornitori. I creatori del programma non sono conosciuti pubblicamente. Tra gli utenti più famosi del programma possiamo identificare Edward Snowden e l'esperto di sicurezza Bruce Schneier. L'utility consente di trasformare un'unità flash o un disco rigido in un archivio protetto crittografato in cui le informazioni riservate sono nascoste da occhi indiscreti.

Misteri sviluppatori dell'utilità ha annunciato la chiusura del progetto Mercoledì 28 maggio, spiegando che l'utilizzo di TrueCrypt non è sicuro. "ATTENZIONE: l'uso di TrueCrypt non è sicuro, perché il programma potrebbe contenere vulnerabilità irrisolte ". Tale messaggio può essere visualizzato sulla pagina del prodotto sul portale SourceForge. Segue un altro appello: "È necessario trasferire tutti i dati crittografati in TrueCrypt in dischi crittografati o immagini di dischi virtuali supportati sulla piattaforma."

L'esperto di sicurezza indipendente Graham Cluley ha commentato abbastanza logicamente la situazione: "È tempo di trovare soluzione alternativa per la crittografia di file e dischi rigidi ».

Questo non è uno scherzo!

Inizialmente, ci sono state speculazioni che il sito del programma è stato violato dai criminali informatici, ma ora diventa chiaro che non si tratta di una bufala. SourceForge ora offre una versione aggiornata di TrueCrypt (che è firmata digitalmente dagli sviluppatori), durante l'installazione viene proposto di passare a BitLocker o ad un altro strumento alternativo.

Il professore di crittografia dell'Università John Hopkins, Matthew Green, ha dichiarato: "È altamente improbabile che un hacker sconosciuto abbia identificato gli sviluppatori di TrueCrypt, ha rubato la loro firma digitale e ha hackerato il loro sito."

Cosa usare adesso?

Il sito e la notifica pop-up nel programma stesso contengono istruzioni per la migrazione di file crittografati TrueCrypt al servizio BitLocker di Microsoft, fornito con Microsoft Vista Ultimate / Enterprise, Windows 7 Ultimate / Enterprise e Windows 8 Pro / Enterprise. TrueCrypt 7.2 consente di decodificare i file, ma non consente la creazione di nuove partizioni crittografate.

L'alternativa più ovvia al programma è BitLocker, ma ci sono altre opzioni. Schneier ha condiviso che sta tornando a utilizzare PGPDisk di Symantec. ($ 110 per una licenza utente) utilizza un metodo ben noto e comprovato di crittografia PGP.

Esistono altre alternative gratuite per Windows, ad esempio DiskCryptor . Un ricercatore per la sicurezza informatica, noto come The Grugq l'anno scorso, ha inventato un intero che è ancora rilevante fino ad oggi.

Johannes Ulrich, il supervisore scientifico del SANS Institute of Technology per gli utenti Mac OS X, richiama l'attenzione su FileVault 2, che è incorporato in OS X 10.7 (Lion) e sistemi operativi successivi di questa famiglia. FileVault utilizza la crittografia XTS-AES a 128 bit, che viene utilizzata dalla National Security Agency (NSA) degli Stati Uniti. Secondo Ulrich, gli utenti Linux dovrebbero aderire allo strumento di sistema integrato Linux Unified Key Setup (LUKS). Se stai usando Ubuntu, il programma di installazione di questo sistema operativo ti consente già di abilitare la crittografia completa del disco fin dall'inizio.

Tuttavia, gli utenti avranno bisogno di altre applicazioni per crittografare i supporti portatili che vengono utilizzati su computer con sistemi operativi diversi. Ulrich ha detto che in questo caso viene in mente.

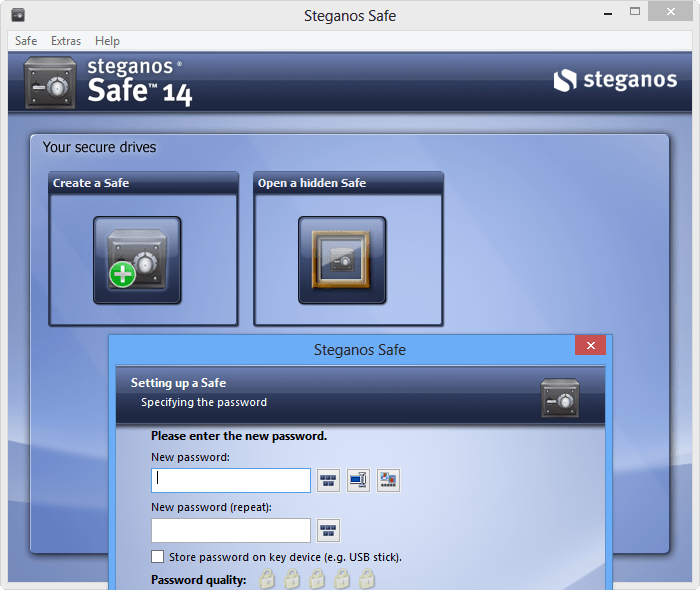

La società tedesca Steganos offre l'uso della vecchia versione della sua utilità di crittografia Steganos Sicuro (la versione attuale al momento è 15, e si propone di utilizzare la versione 14), che viene distribuita gratuitamente.

Vulnerabilità sconosciute

Il fatto che TrueCrypt possa avere vulnerabilità di sicurezza solleva serie preoccupazioni, specialmente considerando che l'audit del programma non ha rivelato tali problemi. Gli utenti del programma hanno accumulato $ 70.000 per condurre un audit dopo le voci secondo cui la US National Security Agency può decodificare una quantità significativa di dati crittografati. La prima fase dello studio, in cui è stato analizzato il caricatore TrueCrypt, è stata condotta lo scorso mese. L'audit non ha riscontrato arretramenti o vulnerabilità intenzionali. La prossima fase dello studio, in cui i metodi di crittografia utilizzati dovevano essere controllati, è stata pianificata per questa estate.

Green era uno degli esperti coinvolti nella revisione. Ha detto di non avere informazioni preliminari sul fatto che gli sviluppatori abbiano in programma di chiudere il progetto. Greene ha dichiarato: "L'ultima cosa che ho sentito dagli sviluppatori di TrueCrypt:" Attendiamo con ansia i risultati della fase 2 del test. Grazie per i tuoi sforzi! ". Va notato che l'audit continuerà, come previsto, nonostante l'interruzione del progetto TrueCrypt.

Forse i creatori del programma hanno deciso di sospendere lo sviluppo, perché l'utilità è obsoleta. Lo sviluppo è cessato il 5 maggio 2014, ad es. dopo la chiusura ufficiale del supporto per Windows XP. SoundForge menziona: "Windows 8/7 / Vista e sistemi successivi dispongono di strumenti integrati per la crittografia di dischi e immagini di dischi virtuali." Pertanto, la crittografia dei dati è incorporata in molti sistemi operativi e gli sviluppatori non possono più contare il programma.

Per aggiungere petrolio al fuoco, notiamo che il 19 maggio TrueCrypt è stato rimosso dal sistema protetto di Tails (il sistema preferito di Snowden). La ragione non è completamente chiara, ma ovviamente il programma non dovrebbe essere usato, ha detto Cluley.

Cluley ha anche scritto: "Sia che si tratti di hype, breaking o logico fine del ciclo di vita di TrueCrypt, diventa chiaro che gli utenti consapevoli non si sentiranno a loro agio nel fidarsi dei loro dati al programma dopo il fallito fiasco."

Servizio da Beeline - "Autostrada"

Servizio da Beeline - "Autostrada" Accesso remoto a un computer

Accesso remoto a un computer Come rendere mobile Internet ovunque

Come rendere mobile Internet ovunque