एन्क्रिप्शन के लिए डेस्कटॉप प्रोग्रामों की तुलना। एन्क्रिप्शन और गति डिस्क एन्क्रिप्शन टूल के तुलनात्मक परीक्षण

प्रिंसटन विश्वविद्यालय में शोधकर्ताओं ने एन्क्रिप्शन हार्ड ड्राइव, मेमोरी मॉड्यूल संपत्ति का उपयोग कर बिजली कटौती के बाद भी समय की एक छोटी अवधि के लिए जानकारी संग्रहीत करने के नाकाम करने के लिए एक रास्ता मिल गया है।

प्रस्तावना

एन्क्रिप्टेड हार्ड डिस्क के लिए उपयोग के बाद से, आप कुंजी होना आवश्यक है, और यह है, जाहिर है, रैम में संग्रहित है - सब कुछ आप की जरूरत है कुछ मिनट के लिए पीसी के लिए शारीरिक पहुँच प्राप्त करने के लिए है। बाहरी हार्ड ड्राइव या यूएसबी फ्लैश से रिबूट करने के बाद, एक पूर्ण मेमरी डंप बनाया जाता है और कुछ ही मिनटों में एक्सेस कुंजी इसे से निकाली जाती है।

इस तरह एन्क्रिप्शन कुंजी (और हार्ड ड्राइव के लिए पूर्ण पहुँच) प्राप्त करना संभव है, जब BitLocker Windows Vista ऑपरेटिंग सिस्टम, मैक ओएस एक्स और लिनक्स, साथ ही लोकप्रिय ओपन सोर्स TrueCrypt एन्क्रिप्शन प्रणाली हार्ड ड्राइव में कार्यक्रम, FileVault और dm-तहखाने का इस्तेमाल किया।

इस काम के महत्व को इस हैकिंग की इस पद्धति के खिलाफ सुरक्षा की कोई सरल तरीका है वहाँ है, लेकिन पूरा डेटा विलोपन समय के लिए पर्याप्त के लिए बिजली बंद करने के लिए में निहित है।

इस प्रक्रिया का एक स्पष्ट प्रदर्शन में प्रस्तुत किया गया है वीडियो.

अमूर्त

आम धारणा के विपरीत, सबसे आधुनिक कंप्यूटर में इस्तेमाल किया DRAM स्मृति, यहां तक कि कुछ ही सेकंड या मिनट के लिए बिजली बंद होने के बाद डेटा रखता है, और, यह कमरे के तापमान पर और यहां तक कि मदरबोर्ड से चिप्स निकालने के मामले में होता है। इस समय पूरी स्मृति डंप को हटाने के लिए काफी पर्याप्त है। हम दिखाएंगे कि इस घटना में एक ऐसे हमलावर की अनुमति दी गई है, जो कि क्रिप्टोग्राफ़िक कुंजियों के बारे में डेटा को सुरक्षित रखने के लिए ओएस कार्यों को बाईपास करने के लिए सिस्टम तक भौतिक पहुंच है। हम यह दिखाते हैं कि किसी विशेष उपकरण या सामग्री का उपयोग किए बिना ज्ञात हार्ड ड्राइव एन्क्रिप्शन सिस्टम पर सफल हमलों के लिए एक रिबूट का उपयोग कैसे किया जा सकता है। हम प्रयोगात्मक हद तक और अवशिष्ट चुंबकत्व के संरक्षण की संभावना का पता लगाने और पता चलता है कि जिस समय के लिए डेटा हटाया जा सकता है, काफी सरल तकनीकों का उपयोग करके बढ़ाया जा सकता है। मेमोरी डंडों में क्रिप्टोग्राफिक कुंजियों की खोज के लिए और थोड़ा नुकसान से संबंधित त्रुटियों को ठीक करने के लिए नए तरीकों का भी प्रस्ताव दिया जाएगा। हम इन जोखिमों को कम करने के कई तरीकों के बारे में भी बात करेंगे, लेकिन हमें सरल समाधान नहीं पता है।

परिचय

ज्यादातर विशेषज्ञ मानते हैं कि कंप्यूटर की रैम से डाटा पावर आउटेज के बाद लगभग तुरन्त मिट जाता है, या विशेष उपकरणों का उपयोग किए बिना अवशिष्ट डेटा निकालने के लिए बेहद मुश्किल है। हम यह दिखाएंगे कि ये मान्यताओं गलत हैं सामान्य डीआरएएम मेमोरी सामान्य तापमान पर भी कुछ सेकंड के लिए धीरे-धीरे डेटा खो देता है, और यहां तक कि अगर मेमोरी चिप को मदरबोर्ड से निकाल दिया जाता है, तो डेटा को मिनट या घंटे तक संग्रहीत किया जाता है, बशर्ते इस चिप को कम तापमान पर रखा जाता है। कंप्यूटर को छोटी अवधि के भौतिक पहुंच की आवश्यकता होती है कि सरल तरीकों का उपयोग करके अवशिष्ट डेटा को बहाल किया जा सकता है।

हम हमलों की एक श्रृंखला दिखाएंगे, जो डीआरएएम के अवशिष्ट चुंबकीय प्रभाव का उपयोग करेगा, हमें स्मृति में संग्रहीत एन्क्रिप्शन कुंजी को पुनर्स्थापित करने की अनुमति देगा। यह हार्ड ड्राइव एन्क्रिप्शन सिस्टम पर भरोसा रखने वाले लैपटॉप उपयोगकर्ताओं के लिए एक वास्तविक खतरा का प्रतिनिधित्व करता है। सब के बाद, एक हमलावर लैपटॉप चुरा हैं, एक समय था जब एन्क्रिप्टेड ड्राइव से जुड़ा हुआ है पर, यह सामग्री का उपयोग करने के लिए हमारी हमलों में से एक धारण करने के लिए कर सकेंगे, भले ही नोटबुक खुद या अवरुद्ध है स्लीप मोड में है। हम इसे कई लोकप्रिय एन्क्रिप्शन सिस्टमों पर सफलतापूर्वक हमला करके दिखाएंगे, जैसे कि बिटलॉककर, ट्रूक्रिप्ट और फाइलविल्टा। इन हमलों को अन्य एन्क्रिप्शन सिस्टम के खिलाफ सफल होना चाहिए।

हालांकि हम हमलावर कंप्यूटर के लिए शारीरिक पहुँच के लिए हार्ड ड्राइव एन्क्रिप्शन सिस्टम के हमारे प्रयासों ध्यान केंद्रित किया है, स्मृति में संग्रहीत किसी भी महत्वपूर्ण जानकारी हमले के अधीन हो सकता। शायद, कई अन्य सुरक्षा प्रणालियां कमजोर हैं। उदाहरण के लिए, हमने पाया है कि मैक ओएस एक्स स्मृति में खातों से पासवर्ड छोड़ देता है, जहां हम उन्हें निकाल सकता है, तो हम Apache वेब सर्वर प्राप्त करने के लिए RSA निजी कुंजी पर हमला कर दिया है।

सूचना सुरक्षा और अर्धचालक भौतिकी पर कुछ समुदाय के प्रतिनिधियों को पहले से ही पता था कि DRAM अवशिष्ट चुंबकत्व प्रभाव के बारे में, इस में बहुत कम जानकारी की गई है। नतीजतन, कई जो सुरक्षा प्रणालियों के डिजाइन, विकास या उपयोग करते हैं, वे इस घटना से अवगत हैं और यह कितनी आसानी से एक हमलावर द्वारा उपयोग किया जा सकता है। जहां तक हम जानते हैं, सूचना सुरक्षा के लिए इन घटनाओं के परिणामों का यह पहला विस्तृत अध्ययन है।

एन्क्रिप्टेड डिस्क पर हमलों

हार्ड डिस्क का एन्क्रिप्शन डाटा चोरी से सुरक्षा का एक ज्ञात तरीका है। कई लोगों का मानना है कि हार्ड ड्राइव एन्क्रिप्शन प्रणाली अपने डेटा की रक्षा करेगा, एक हमलावर को अपने कंप्यूटर से भौतिक अभिगम लाभ भले ही (वास्तव में वे की जरूरत है कि, लगभग। एड के लिए।)। कैलिफोर्निया राज्य का कानून, 2002 में पारित किया गया, व्यक्तिगत डेटा के प्रकटीकरण के संभावित मामलों पर रिपोर्ट करने के लिए बाध्य, तभी डेटा एन्क्रिप्ट नहीं किया गया। यह माना जाता है कि डेटा का एन्क्रिप्शन पर्याप्त सुरक्षात्मक उपाय है हालांकि कानून किसी भी विशिष्ट तकनीकी समाधान का वर्णन नहीं करता है, लेकिन कई विशेषज्ञ हार्ड डिस्क या विभाजन एन्क्रिप्शन सिस्टम के उपयोग की सलाह देते हैं, जिसे पर्याप्त सुरक्षा उपाय माना जाएगा। हमारे अध्ययन के परिणाम बताते हैं कि डिस्क एन्क्रिप्शन में विश्वास अनुचित है। एक हमलावर जो उच्चतम क्षमता के नहीं है, कई व्यापक रूप से इस्तेमाल एन्क्रिप्शन प्रणाली को बायपास कर सकते हैं अगर चोरी डेटा, एक समय था जब यह शामिल किया गया था या स्लीप मोड में कम से के साथ एक लैपटॉप। और लैपटॉप पर डेटा पढ़ा जा सकता है भले ही वे एन्क्रिप्टेड डिस्क पर हों, इसलिए हार्ड डिस्क एन्क्रिप्शन सिस्टम का उपयोग करना पर्याप्त उपाय नहीं है

हम ज्ञात हार्ड ड्राइव एन्क्रिप्शन सिस्टम पर कई प्रकार के हमलों का इस्तेमाल किया। अधिकांश समय एन्क्रिप्टेड डिस्क्स स्थापित करने और पता चला एन्क्रिप्शन कुंजी की शुद्धता की जांच करने के लिए बिताए गए थे। रैम की छवि प्राप्त करने और चाबियों की खोज के लिए कुछ ही मिनट लगते थे और पूरी तरह से स्वचालित थे। ऐसे विश्वास करने के कारण हैं कि ऐसे हार्ड डिस्क एन्क्रिप्शन सिस्टम ऐसे हमलों के लिए अतिसंवेदनशील होते हैं।

BitLocker

बिटलकर एक ऐसी प्रणाली है जो Windows Vista के कुछ संस्करणों में शामिल है। यह फ़ाइल सिस्टम और हार्ड डिस्क चालक के बीच काम कर रहे चालक के रूप में कार्य करता है, चयनित क्षेत्रों की मांग पर एन्क्रिप्ट करने और डिक्रिप्टिंग करता है। एन्क्रिप्शन के लिए उपयोग की जाने वाली चाबियां रैम में हैं जब तक एन्क्रिप्टेड डिस्क मैप नहीं होती है।

, क्लच इकाइयों (सीबीसी) क्षेत्र और एन्क्रिप्शन कुंजी एन्क्रिप्शन कुंजी है कि एन्क्रिप्टेड मोड में काम करता है: हार्ड डिस्क BitLocker के हर क्षेत्र एन्क्रिप्ट करने के लिए एल्गोरिथ्म एईएस द्वारा बनाई गई एक ही कुंजी युग्म का उपयोग करता है। ये दो चाबी बदले में गुरु कुंजी के साथ एन्क्रिप्ट किए गए हैं एक क्षेत्र एन्क्रिप्ट करने के लिए सत्र कुंजी, एक एन्क्रिप्शन बाइट ऑफसेट क्षेत्र क्षेत्र एन्क्रिप्शन कुंजी के साथ प्लेन की बाइनरी अलावा की प्रक्रिया है। उसके बाद, प्राप्त डेटा को दो मिश्रण फ़ंक्शन द्वारा संसाधित किया जाता है, जो माइक्रोसॉफ्ट हाथी द्वारा विकसित एल्गोरिदम का उपयोग करता है। इन चाइनेज़ फ़ंक्शन का इस्तेमाल सभी सिफर बिट्स में परिवर्तन की संख्या को बढ़ाने के लिए किया जाता है, और इसी प्रकार, एन्क्रिप्टेड सेक्टर डेटा की अनिश्चितता को बढ़ाने के लिए। अंतिम चरण में, डेटा एबीएस एल्गोरिथ्म द्वारा एबीआई एन्क्रिप्शन कुंजी एन्क्रिप्शन कुंजी का उपयोग करके एन्क्रिप्ट किया गया है। आरंभीकरण सदिश को सीबीसी मोड में उपयोग एन्क्रिप्शन कुंजी से ऑफसेट बाइट को एन्क्रिप्ट करके निर्धारित किया जाता है।

हमने बिटयूनललाकर नामक एक पूरी तरह से स्वचालित प्रदर्शन का हमला किया। यह लिनक्स में अपने एन्क्रिप्टेड BitLocker ड्राइव कनेक्ट करने के लिए Linux के साथ एक बाहरी USB डिस्क और संशोधित बूट लोडर SYSLINUX और फ्यूज ड्राइवर के आधार पर उपयोग करता है। विंडोज विस्टा चल रहे एक परीक्षण कंप्यूटर पर, बिजली बंद कर दी गई थी, एक यूएसबी हार्ड डिस्क जुड़ा हुआ था, और एक डाउनलोड इसे से बनाया गया था। इसके बाद BitUnlocker स्वचालित रूप से किया संभव कुंजी के माध्यम keyfind कार्यक्रम खोज, सभी उपयुक्त वेरिएंट परीक्षण किया (सेक्टर जोड़ी एन्क्रिप्शन कुंजी और सीबीसी मोड कुंजी), और यदि सफल जुड़े एन्क्रिप्टेड डिस्क से एक बाहरी ड्राइव करने के लिए स्मृति डंप। डिस्क डिस्कनेक्ट हो जाने के बाद, इसके साथ किसी अन्य डिस्क के साथ काम करने का एक अवसर था। 2 गीगाबाइट के रैम के साथ एक आधुनिक लैपटॉप पर, इस प्रक्रिया को लगभग 25 मिनट लग गए।

यह उल्लेखनीय है कि इस हमले ने रिवर्स इंजीनियरिंग के बिना किसी भी सॉफ्टवेयर का संचालन करना संभव बना दिया है। प्रलेखन माइक्रोसॉफ्ट BitLocker प्रणाली पर्याप्त रूप से वर्णन किया गया है एन्क्रिप्शन कुंजी और सीबीसी मोड कुंजी के क्षेत्र की भूमिका को समझने, और पूरी प्रक्रिया को लागू करने अपने स्वयं के कार्यक्रम बनाने के लिए।

बिटलकर और इस वर्ग के अन्य कार्यक्रमों के बीच मुख्य अंतर है जिस तरह से एक एन्क्रिप्टेड डिस्क अक्षम होने पर कुंजी को संग्रहित किया जाता है। डिफ़ॉल्ट रूप से, मूल संस्करण, BitLocker केवल मास्टर TPM कि सबसे आधुनिक पीसी पर मौजूद है का उपयोग कर कुंजी सुरक्षा करता है। इस विधि है, जो, जाहिरा तौर पर, व्यापक रूप से इस्तेमाल किया जाता है, विशेष रूप से हमारे हमले की चपेट में है, क्योंकि यह आप कुंजी एन्क्रिप्ट करने के लिए अनुमति देता है, भले ही कंप्यूटर एक लंबे समय के लिए बंद कर दिया गया, क्योंकि जब पीसी जूते, कुंजी स्वचालित रूप से मुख्य स्मृति में लोड कर रहे हैं (जब तक लॉगिन विंडो) बिना किसी प्रमाणीकरण डेटा दर्ज किए।

जाहिरा तौर पर पार, माइक्रोसॉफ्ट इस समस्या से परिचित विशेषज्ञों एक पासवर्ड या एक बाहरी यूएसबी ड्राइव पर एक महत्वपूर्ण है और इसलिए एक बेहतर मोड जहां कुंजी संरक्षण न केवल TPM द्वारा प्रदान की जाती है में BitLocker कॉन्फ़िगर करने के लिए सलाह देते हैं, लेकिन यह भी। लेकिन, यहां तक कि इस मोड में, प्रणाली कमजोर है एक हमलावर जब यह चल रहा है (यह भी या बंद किया जा सकता निष्क्रिय मोड (राज्य एक समय में एक पीसी के लिए शारीरिक पहुँच लाभ अगर - बस को बंद कर दिया या इस मामले में हाइबरनेट इस माना जाता अतिसंवेदनशील नहीं कर रहे हैं का दौरा)।

FileVault

ऐप्पल की फाइल सिस्टम को आंशिक रूप से पता लगाया गया है और रिवर्स-इंजीनियरिंग की गई है। मैक ओएस एक्स 10.4 में, फाइलविल्ट सीबीसी मोड में 128-बिट एईएस कुंजी का उपयोग करता है जब उपयोगकर्ता पासवर्ड दर्ज किया जाता है, तो एईएस कुंजी और प्रारंभिक वैक्टर की गणना करने के लिए इस्तेमाल किया जाने वाला दूसरा कुंजी K2 डिकोड होता है। डिस्क के I-th ब्लॉक के लिए प्रारंभिक वेक्टर HMAC-SHA1 K2 (I) के रूप में गणना की जाती है।

हम राम के चित्र प्राप्त करने के लिए जुड़ा डिस्क, एन्क्रिप्टेड FileVault करने के लिए एक Macintosh कंप्यूटर (एक इंटेल प्रोसेसर पर आधारित) से डेटा पुनः प्राप्त करने के लिए हमारे EFI कार्यक्रम का इस्तेमाल किया। उसके बाद, प्रोग्राम कुंजी को मैन्युअल रूप से एईएस कुंजियों को मिला मिला।

प्रारंभ वेक्टर के बिना, लेकिन प्राप्त एईएस कुंजी के साथ यह संभव है (सभी प्रथम खंड एईएस को छोड़कर) प्रत्येक ड्राइव इकाई की 4080 4096 बाइट्स से समझ सकें। हम यह आश्वस्त थे कि प्रारंभिक सदिश डंप में भी है। यह मानते हुए कि डेटा समय नहीं है विकृत हो सकता है, एक हमलावर वेक्टर निर्धारित कर सकते हैं, बारी-बारी से डंप में सभी 160-बिट श्रृंखला की कोशिश कर रहा हैं और देखते हैं अगर वे एक संभव सादा पाठ, जब ब्लॉक के पहले भाग के साथ द्विआधारी इसके अलावा डीकोड बना सकते हैं। एक साथ, vilefault, एईएस कुंजी और आरंभीकरण वेक्टर जैसे प्रोग्रामों का उपयोग करके एन्क्रिप्टेड डिस्क को पूरी तरह से डिक्रिप्ट करने की अनुमति मिलती है।

FileVault अध्ययन के दौरान, हमने पाया कि मैक ओएस एक्स 10.4 और 10.5 मेमोरी में उपयोगकर्ता के पासवर्ड की कई प्रतियां छोड़ देते हैं, जहां वे इस हमले के लिए कमजोर हैं। अकाउंट पासवर्ड अक्सर कुंजी की रक्षा के लिए उपयोग किया जाता है, जिसे बदले में एन्क्रिप्ट किए गए FileVault डिस्क के प्रमुख वाक्यांशों की रक्षा के लिए उपयोग किया जा सकता है।

TrueCrypt

TrueCrypt एक लोकप्रिय ओपन सोर्स एन्क्रिप्शन सिस्टम है जो विंडोज, मैकोड और लिनक्स पर चल रहा है। यह कई एल्गोरिदम का समर्थन करता है, जिसमें एईएस, नाग और टॉफ़िश शामिल हैं चौथे संस्करण में, सभी एल्गोरिदम एलआरडब्ल्यू मोड में काम किया; वर्तमान 5 वें संस्करण में, वे XTS मोड का उपयोग करते हैं। TrueCrypt प्रत्येक एन्क्रिप्शन में एन्क्रिप्शन कुंजी और विभाजन हैडर में ट्वीक कुंजी को संग्रहीत करता है जो उपयोगकर्ता के दर्ज किए गए पासवर्ड से उत्पन्न अन्य कुंजी के साथ एन्क्रिप्ट किया जाता है।

हमने लिनक्स ओएस के अंतर्गत चलने वाले TrueCrypt 4.3a और 5.0a का परीक्षण किया है। हमने 256-बिट एईएस कुंजी के साथ एन्क्रिप्ट की गई एक ड्राइव को जोड़ा, फिर बिजली बंद कर दिया और मेमोरी डंप डाउनलोड करने के लिए अपने सॉफ्टवेयर का इस्तेमाल किया। दोनों मामलों में, keyfind ने एक 256-बिट अनएन्क्रिप्टेड एन्क्रिप्शन कुंजी का पता लगाया। इसके अलावा, TrueCrypt 5.0.a के मामले में, keyfind tweak XTS मोड कुंजी को पुनर्प्राप्त करने में सक्षम था।

TrueCrypt 4 द्वारा बनाए गए डिस्क को डिक्रिप्ट करने के लिए, आपको एक tweak LRW मोड कुंजी की आवश्यकता है। हमने पाया है कि एईएस कुंजी के प्रमुख कार्यक्रम से पहले सिस्टम इसे चार शब्दों में संग्रहीत करता है। हमारे डंप में, एलआरडब्ल्यू कुंजी भ्रष्ट नहीं थी। (त्रुटियों के मामले में, हम अभी भी कुंजी को पुनर्स्थापित कर सकते हैं)

डीएम तहखाने

लिनक्स कर्नेल, संस्करण 2.6 के बाद से, डीएम-क्रिप्ट के लिए अंतर्निहित समर्थन शामिल है, डिस्क एन्क्रिप्शन के सबसिस्टम। डीएम तहखाने एल्गोरिदम और मोड की एक किस्म का उपयोग करता है, लेकिन डिफ़ॉल्ट रूप से, यह सीबीसी मोड में 128 बिट एईएस सिफर का उपयोग करता है के साथ प्रारंभ वैक्टर महत्वपूर्ण जानकारी के आधार पर नहीं बनाया गया।

हमने cryptsetup उपयोगिता की LUKS (लिनक्स यूनिफाइड कुंजी सेटअप) शाखा और 2.6.20 कर्नेल का उपयोग करके निर्मित डीएम-क्रिप्ट विभाजन का परीक्षण किया है। सीबीसी मोड में एईएस का उपयोग करके डिस्क को एन्क्रिप्ट किया गया था। हमने संक्षेप में शक्ति को बंद कर दिया और, संशोधित पीएक्सई बूटलोडर का प्रयोग करके, स्मृति को हटा दिया कीइंडंड प्रोग्राम को सही 128-बिट एईएस कुंजी मिली, जो किसी भी त्रुटि के बिना बहाल हो गई थी। उसके ठीक होने के बाद, हमलावर एन्क्रिप्टेड विभाजन को डिक्रिप्ट कर सकते हैं और dm-तहखाने कनेक्ट, cryptsetup उपयोगिता को संशोधित करने के लिए इतना है कि वह आवश्यक प्रारूप में कुंजी माना जाता।

सुरक्षा के तरीकों और उनकी सीमाएं

रैम पर हमलों के खिलाफ सुरक्षा के कार्यान्वयन को तुच्छ नहीं है, क्योंकि क्रिप्टोग्राफिक कुंजी का उपयोग कहीं न कहीं संग्रहीत किया जाना चाहिए। हम विनाश या कुंजी के छिपने पर अपने प्रयासों को ध्यान केंद्रित करने से पहले हमलावर, अपने पीसी के लिए शारीरिक पहुँच प्राप्त कर सकते हैं स्मृति डम्प के लिए सॉफ्टवेयर के शुभारंभ को रोकने, शारीरिक रूप से मेमोरी चिप की रक्षा करने और संभवतः रैम में शेल्फ जीवन डेटा को कम करने का प्रस्ताव।

मेमोरी अधिलेखित करें

सबसे पहले, संभव है कि राम में भंडारण कुंजी को जितना संभव हो उतना संभव न हो सके। महत्वपूर्ण जानकारी अधिलेखित करने के लिए आवश्यक है अगर यह अब उपयोग नहीं किया गया है, और पेजिंग फाइलों में डेटा की प्रतिलिपि होने से रोकता है मेमोरी को ओएस या अतिरिक्त पुस्तकालयों के माध्यम से पहले से साफ किया जाना चाहिए। स्वाभाविक रूप से, इन उपायों, वर्तमान में उपयोग कुंजी की रक्षा नहीं है क्योंकि वे इस तरह के एन्क्रिप्टेड ड्राइव या सुरक्षित वेब सर्वर के लिए इस्तेमाल किया कुंजी के रूप में स्मृति में संग्रहित किया जाना चाहिए, उदाहरण के लिए, है।

इसके अलावा, बूट प्रक्रिया के दौरान रैम को साफ किया जाना चाहिए। कुछ पीसी को ओएस लोड करने से पहले पावर-ऑन-स्टे-टेस्ट (POST) अनुरोध का उपयोग करके बूट करने पर रैम साफ़ करने के लिए कॉन्फ़िगर किया जा सकता है। हमलावर अनुरोध के निष्पादन को रोकने में सक्षम नहीं है, तो फिर यह पीसी यह महत्वपूर्ण जानकारी के साथ एक स्मृति डंप करने का अवसर नहीं होगा। लेकिन, उसके पास अभी भी राम चिप्स को निकालने का विकल्प है और उन्हें आवश्यक BIOS सेटिंग्स के साथ एक और पीसी में डालें।

नेटवर्क या हटाने योग्य मीडिया से डाउनलोड प्रतिबंधित करना

हमारे कई हमले नेटवर्क या डाउनलोड करने योग्य मीडिया से डाउनलोड का उपयोग कर कार्यान्वित किए गए थे। इन स्रोतों से डाउनलोड करने के लिए व्यवस्थापक पासवर्ड की आवश्यकता के लिए पीसी को कॉन्फ़िगर किया जाना चाहिए हालांकि, यह ध्यान दिया जाना चाहिए, भले ही सिस्टम को बूट करने के लिए केवल प्राथमिक हार्ड ड्राइव से कॉन्फ़िगर किया गया है, हमलावर हार्ड ड्राइव अपने आप को बदल सकते हैं, या कई मामलों में, कंप्यूटर की NVRAM रीसेट वापस मूल BIOS सेटिंग्स को रोल करने कि।

सुरक्षित हाइबरनेट मोड

नतीजे बताते हैं एक सरल ब्लॉक डेस्कटॉप पीसी राम की सामग्री की रक्षा नहीं करता (यानी ऑपरेटिंग सिस्टम को चलाने के लिए है, लेकिन शुरू करने के साथ यह आवश्यक बातचीत पासवर्ड है जारी है) कि। स्लीप मोड प्रभावी नहीं है और जब स्लीप मोड से लौटने के पीसी लॉक होता है, क्योंकि एक हमलावर सीतनिद्रा से एक वापसी को गति प्रदान कर सकते हैं, और फिर लैपटॉप को पुनः आरंभ और एक स्मृति डंप करते हैं। हाइबरनेट मोड (रैम की सामग्रियों को हार्ड ड्राइव में कॉपी किया गया है) भी मदद नहीं करता है, केवल सामान्य ऑपरेशन को पुनर्स्थापित करने के लिए अलग-अलग मीडिया पर मुख्य जानकारी के इस्तेमाल के अलावा।

सबसे हार्ड डिस्क एन्क्रिप्शन सिस्टम में, पीसी को बंद करके उपयोगकर्ताओं को संरक्षित किया जा सकता है (TPM बुनियादी आपरेशन में Bitlocker प्रणाली, कमजोर बना हुआ है क्योंकि डिस्क स्वचालित रूप से कनेक्ट हो जाएंगे पीसी सक्षम किया गया है)। शट डाउन के बाद स्मृति की सामग्री को थोड़े समय के लिए संग्रहीत किया जा सकता है, इसलिए इसे आपके वर्कस्टेशन को और दो मिनट के लिए निरीक्षण करने की सिफारिश की जाती है। इसकी प्रभावशीलता के बावजूद, यह माप लंबे कार्यस्थल भार के संबंध में बहुत ही असुविधाजनक है।

हाइबरनेट निम्न तरीकों से सुरक्षित किया जा सकता: कोई एक पासवर्ड या कुछ अन्य रहस्य को कार्य केंद्र "जाग" की आवश्यकता होती है और पासवर्ड से ली गई एक स्मृति कुंजी की सामग्री को प्रयोग करता है। पासवर्ड निरंतर होना चाहिए, क्योंकि एक हमलावर मेमोरी डंप बना सकता है और फिर ब्रूट बल द्वारा पासवर्ड लेने का प्रयास कर सकता है। यदि सभी मेमोरी का एन्क्रिप्शन संभव नहीं है, तो केवल उन क्षेत्रों में महत्वपूर्ण जानकारी होनी चाहिए जो एन्क्रिप्टेड होनी चाहिए। कुछ सिस्टम को इस प्रकार की संरक्षित नींद मोड में जाने के लिए कॉन्फ़िगर किया जा सकता है, हालांकि यह आमतौर पर डिफ़ॉल्ट सेटिंग नहीं है।

प्रारंभिक गणनाओं का इनकार

हमारे शोध से पता चला है कि क्रिप्टोग्राफिक आपरेशनों को गति देने के लिए प्रारंभिक गणना का उपयोग प्रमुख जानकारी को अधिक संवेदनशील बनाता है। प्रारंभिक गणना इस तथ्य को जन्म देती है कि मेमोरी में कुंजी डेटा के बारे में अनावश्यक जानकारी है, जो एक आक्रमणकारी को त्रुटियों के बावजूद कमान ठीक करने की अनुमति देता है। उदाहरण के लिए, जैसा कि धारा 5 में वर्णित है, एईएस और डीईएस एल्गोरिदम की चलने वाली कुंजियों के बारे में जानकारी अत्यंत बेमानी है और हमलावर के लिए उपयोगी है।

प्रारंभिक गणना छोड़ने से प्रदर्शन कम हो जाएगा, क्योंकि संभावित जटिल संगणना दोहराए जाने होंगे। लेकिन, उदाहरण के लिए, आप पहले की गणना किए गए मूल्यों को एक निश्चित अवधि के लिए कैश कर सकते हैं और प्राप्त आंकड़ों को मिटा सकते हैं यदि इन अंतराल के दौरान इसका उपयोग नहीं किया जाता है। यह दृष्टिकोण सिस्टम की सुरक्षा और प्रदर्शन के बीच एक समझौता का प्रतिनिधित्व करता है।

कुंजी एक्सटेंशन

महत्वपूर्ण वसूली को रोकने का एक और तरीका है स्मृति में संग्रहीत महत्वपूर्ण जानकारी को अलग-अलग त्रुटियों के कारण कुंजी की वसूली के लिए जटिल तरीके से बदलना। इस विधि सिद्धांत है, जो कार्य करने के लिए दिखाया गया था, के प्रकटीकरण जिसका आदानों गुप्त बने रहने के लिए प्रतिरोधी में माना गया है, भले ही लगभग सभी उत्पादन आंकड़ों का पाया गया है, जो बहुत ही एक तरह से कार्यों का काम के समान है।

व्यवहार में, कल्पना करें कि हमारे पास 256-बिट एईएस के कुंजी है, जो वर्तमान में प्रयोग में नहीं है, लेकिन बाद में इसकी आवश्यकता होगी हम इसे अधिलेखित नहीं कर सकते हैं, लेकिन हम पुनर्प्राप्ति प्रयासों के लिए इसे प्रतिरोधी बनाना चाहते हैं। एक तरह से यह करने के लिए -। एक हैश है - यह एक बड़ी बी-बिट डेटा क्षेत्र आवंटित यादृच्छिक डेटा आर के साथ इसे भरने, तो स्मृति में अगले परिवर्तन K + एच (आर) (। योग द्विआधारी, एड) कहाँ एच का परिणाम स्टोर करने के लिए है समारोह, उदाहरण के लिए SHA-256

अब कल्पना कीजिए कि बिजली बंद कर दी गई है, इस वजह से इस क्षेत्र में डी बिट्स परिवर्तित हो जाएंगे। हैश समारोह स्थिर है, तो कुंजी कश्मीर ठीक करने के लिए प्रयास करते समय, हमलावर को केवल तथ्य यह है कि वह अनुमान लगाना जो क्षेत्र बी के टुकड़े कि लगभग आधे को बदल सकता है से बदल रहे थे में सक्षम हो जाएगा पर भरोसा कर सकते हैं। बिट्स बदल दिया गया है d, तो हमलावर एक खोज क्षेत्र आकार (बी / 2 + घ) / डी प्रदर्शन करने के लिए आर के सही मूल्यों को खोजने के लिए होता है और उसके बाद कुंजी लालकृष्ण बहाल करने के लिए, तो इस क्षेत्र बी बड़ी है, एक खोज बहुत लंबा हो सकता है, भले ही अपेक्षाकृत घ छोटा है

सैद्धांतिक रूप से, इस तरह से सभी कुंजियों को संग्रहित करना संभव है, प्रत्येक कुंजी की गणना करना, केवल जब हमें इसकी आवश्यकता होती है, और इसे हटाने की आवश्यकता नहीं होती है। इस प्रकार, उपरोक्त विधि को लागू करने से, हम मेमोरी में कुंजियां स्टोर कर सकते हैं

शारीरिक सुरक्षा

हमारे कुछ हमले मेमोरी चिप के भौतिक पहुंच की उपलब्धता पर आधारित थे। ऐसे आक्रमणों को स्मृति की भौतिक सुरक्षा से रोका जा सकता है उदाहरण के लिए, स्मृति मॉड्यूल एक बंद पीसी मामले में हैं, या वे उन्हें निकालने या उन तक पहुंचने के प्रयासों को रोकने के लिए ईपीओनी गोंद से भरा है। इसी तरह, आप कम तापमान या मामले को खोलने के प्रयासों की प्रतिक्रिया के रूप में मेमोरी मैशिंग लागू कर सकते हैं। इस विधि को एक स्वतंत्र पावर सिस्टम के साथ सेंसर की स्थापना की आवश्यकता होगी। इन तरीकों में से कई उपकरणों के साथ जुड़े रहे हैं, अनधिकृत हस्तक्षेप से संरक्षित (जैसे, सह प्रोसेसर आईबीएम 4758) और बहुत अपने कार्य केंद्र के मूल्य में वृद्धि कर सकते हैं। दूसरी ओर, मदरबोर्ड के लिए जोड़ी गई स्मृति का उपयोग बहुत कम होगा

वास्तुकला बदलना

आप पीसी के आर्किटेक्चर को बदल सकते हैं। पहले से उपयोग किए जाने वाले पीसी के लिए यह असंभव है, लेकिन यह नए लोगों को सुरक्षित करना संभव बनायेगा

पहला तरीका डीआरएएम मॉड्यूल को ऐसे तरीके से डिज़ाइन करना है ताकि वे सभी डेटा को तुरंत मिटा दें। यह कठिन हो सकता है के बाद से लक्ष्य के रूप में जल्दी के रूप में डेटा के संभावित विलोपन, अन्य लक्ष्यों के विपरीत, कि डेटा स्मृति उन्नयन की अवधि के बीच गायब नहीं है।

एक और दृष्टिकोण प्रमुख सूचना भंडारण उपकरणों को जोड़ने के लिए है, जो शुरू होने, पुनरारंभ और शट डाउन होने पर अपने स्टोर से सारी जानकारी को मिटाने की गारंटी होगी। इस प्रकार, हम कई चाबियाँ संग्रहीत करने के लिए एक विश्वसनीय स्थान प्राप्त करेंगे, हालांकि उनकी प्रारंभिक गणना से जुड़ी भेद्यता अभी भी बनी रहेगी।

अन्य विशेषज्ञों ने एक वास्तुकला का सुझाव दिया जिसमें स्मृति की सामग्री को लगातार एन्क्रिप्ट किया जाएगा। अगर, इसके अलावा, बिजली को पुन: प्रारंभ और डिस्कनेक्ट करते समय कुंजी मिटाने को कार्यान्वित करने के लिए, यह विधि हमारे द्वारा वर्णित हमलों के खिलाफ पर्याप्त सुरक्षा प्रदान करेगी।

विश्वसनीय कंप्यूटिंग

"विश्वसनीय कंप्यूटिंग" की अवधारणा के अनुरूप उपकरण, उदाहरण के लिए, टीपीएम मॉड्यूल के रूप में, पहले से ही कुछ पीसी में उपयोग किया जाता है कुछ हमलों के खिलाफ बचाव करने में इसकी उपयोगिता के बावजूद, इसके वर्तमान रूप में ऐसे उपकरण हमारे द्वारा वर्णित हमलों को रोकने में मदद नहीं करते हैं।

उपयोग किए जाने वाले TPM मॉड्यूल पूर्ण एन्क्रिप्शन को लागू नहीं करते हैं इसके बजाय, वे यह तय करने के लिए बूट प्रक्रिया की निगरानी करते हैं कि क्या कुंजी को रैम में लोड करना सुरक्षित है या नहीं। यदि सॉफ़्टवेयर को एक कुंजी का उपयोग करने की आवश्यकता है, तो निम्न तकनीक लागू की जा सकती है: कुंजी, एक प्रयोग करने योग्य रूप में, RAM में तब तक संग्रहित नहीं होगी जब तक बूट प्रक्रिया अपेक्षित परिदृश्य से गुजरती नहीं हो। लेकिन, जैसे ही कुंजी राम में होती है - यह तुरंत हमारे हमलों के लिए एक लक्ष्य बन जाता है टीपीएम मॉड्यूल कुंजी को स्मृति में लोड करने से रोका जा सकता है, लेकिन वे इसे स्मृति से बाहर पढ़ने से नहीं रोकते हैं

निष्कर्ष

प्रचलित आस्था के विपरीत, डीआरएएम मॉड्यूल अपेक्षाकृत लंबे समय के लिए डिस्कनेक्ट राज्य दुकान डेटा में। हमारे प्रयोगों से पता चला है कि इस घटना ने हमें पूरे वर्ग के हमलों को लागू करने की अनुमति दी है जो हमें महत्वपूर्ण डेटा प्राप्त करने की अनुमति देता है, जैसे कि रैम से एन्क्रिप्शन कुंजी, ओएस के प्रयासों के बावजूद इसकी सामग्री की सुरक्षा के लिए। हमारे द्वारा वर्णित हमलों व्यावहारिक हैं, और लोकप्रिय एन्क्रिप्शन सिस्टम पर हमले के हमारे उदाहरण यह साबित करते हैं।

लेकिन सॉफ्टवेयर के अन्य प्रकार भी कमजोर हैं। डिजिटल राइट्स मैनेजमेंट (डीआरएम) सिस्टम अक्सर स्मृति में संग्रहीत सममित कुंजी का उपयोग करते हैं, और इन्हें वर्णित विधियों का उपयोग करके भी प्राप्त किया जा सकता है। जैसा हमने दिखाया है, SSL समर्थन वाले वेब सर्वर भी कमजोर हैं, क्योंकि वे SSL सत्र बनाने के लिए आवश्यक निजी कुंजी को संग्रहीत करते हैं। महत्वपूर्ण जानकारी पाने के हमारे तरीके पासवर्ड, खाता संख्या और रैम में संग्रहीत किसी अन्य महत्वपूर्ण जानकारी को खोजने के लिए प्रभावी होने की संभावना है।

ऐसा लगता है कि पाया गया कमजोरियों को खत्म करने का कोई आसान तरीका नहीं है सॉफ़्टवेयर बदलना प्रभावी होने की संभावना नहीं है; हार्डवेयर परिवर्तन में मदद मिलेगी, लेकिन समय और संसाधन लागत अधिक होगी; अपने मौजूदा रूप में "विश्वसनीय कंप्यूटिंग" की तकनीक भी बहुत प्रभावी नहीं है, क्योंकि वह ऐसी स्मृति की कुंजी को सुरक्षित नहीं रख सकती है।

हमारी राय में, लैपटॉप, जो आम तौर पर सार्वजनिक स्थानों में होते हैं और इन हमलों के लिए असुरक्षित तरीकों में कार्य करते हैं, वे सबसे अधिक जोखिम में हैं। इस तरह के जोखिमों की उपस्थिति से पता चलता है कि डिस्क एन्क्रिप्शन महत्वपूर्ण डेटा को आमतौर पर माना जाता है की तुलना में कम हद तक सुरक्षित रखता है।

नतीजतन, एक आधुनिक पीसी के अविश्वसनीय घटक के रूप में DRAM स्मृति का इलाज करना आवश्यक हो सकता है, और इसमें महत्वपूर्ण गोपनीय जानकारी को प्रसंस्करण से बचा सकता है। लेकिन फिलहाल यह अव्यवहारिक है, जब तक आधुनिक पीसी की वास्तुकला में बदलाव नहीं होता है, सॉफ्टवेयर को एक सुरक्षित स्थान पर चाबियाँ स्टोर करने की इजाजत नहीं दी जाती है।

बड़ी मात्रा में हमारे वाहकों पर व्यक्तिगत और महत्वपूर्ण जानकारी, दस्तावेज और मीडिया फाइलें जमा की जाती हैं। उन्हें संरक्षित किया जाना चाहिए इस तरह के क्रिप्टोग्राफिक तरीकों के रूप में एईएस और Twofish, एन्क्रिप्शन कार्यक्रमों में मानक रूप से प्रस्तुत किया जाता है, लगभग एक पीढ़ी को देखें और अपेक्षाकृत उच्च स्तर की सुरक्षा प्रदान करें

व्यवहार में, औसत उपयोगकर्ता पसंद में एक बड़ी गलती नहीं कर पाएगा। इसके बजाय, इरादों के आधार पर किसी विशेष कार्यक्रम पर निर्णय करना जरूरी है: अक्सर हार्ड डिस्क एन्क्रिप्शन फ़ाइल एन्क्रिप्शन की तुलना में एक अलग ऑपरेटिंग मोड का उपयोग करता है।

एक लंबे समय के लिए, सबसे अच्छा विकल्प उपयोगिता थी TrueCrypt, अगर यह एक एन्क्रिप्टेड कंटेनर में एक पूर्ण हार्ड डिस्क एन्क्रिप्शन या डेटा संग्रहण था अब यह परियोजना बंद है। इसकी योग्य रिसीवर ओपन सोर्स प्रोग्राम था VeraCrypt । यह कोड TrueCrypt पर आधारित था, लेकिन इसे संशोधित किया गया था, जिसके कारण एन्क्रिप्शन की गुणवत्ता में वृद्धि हुई है।

उदाहरण के लिए, वीराक्रिप्ट में एक पासवर्ड से कुंजी का निर्माण। हार्ड डिस्क को एन्क्रिप्ट करने के लिए, एक कम सामान्य मोड का उपयोग किया जाता है, जैसे कि सीबीसी, और XTS। इस मोड में, ब्लॉक प्रकार द्वारा एन्क्रिप्ट किए जाते हैं ईसीबीहालांकि, क्षेत्र संख्या जोड़ दी गई है और इंट्रा सेगमेंट ऑफ़सेट.

यादृच्छिक संख्या और मजबूत पासवर्ड

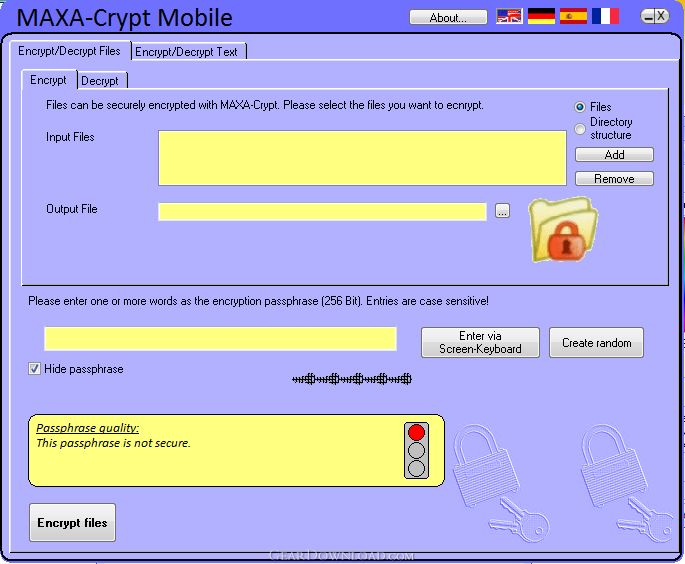

व्यक्तिगत फ़ाइलों की रक्षा के लिए, एक साधारण इंटरफ़ेस के साथ एक निशुल्क प्रोग्राम पर्याप्त है, उदाहरण के लिए, मैक्सए क्रिप्ट पोर्टेबल या AxCrypt । हम ऐक्सक्रिप्ट की सलाह देते हैं, क्योंकि यह एक खुला स्रोत परियोजना है हालांकि, इसे स्थापित करते समय आपको इस तथ्य पर ध्यान देना चाहिए कि अनावश्यक ऐड-ऑन पैकेज में आवेदन के साथ हैं, इसलिए आपको उन्हें अनचेक करना होगा।

उपयोगिता एक फ़ाइल या फ़ोल्डर पर राइट-क्लिक करके और एक पासवर्ड दर्ज करके शुरू की गई है (उदाहरण के लिए, जब एक एन्क्रिप्टेड फ़ाइल खोलने)। यह प्रोग्राम एईएस एल्गोरिथ्म का उपयोग करता है सीबीसी मोड के साथ 128 बिट्स। एक विश्वसनीय प्रारंभिक वेक्टर (IV) बनाने के लिए, ऐक्स-क्रिप्ट एक छद्म यादृच्छिक संख्या जनरेटर बनाता है।

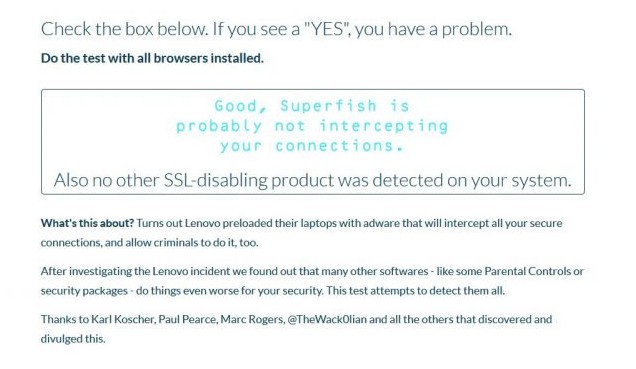

यदि चतुर्थ वास्तविक यादृच्छिक संख्या नहीं है, तो सीबीसी मोड इसे कमजोर करता है MAXA Crypt समान तरीके से पोर्टेबल काम करता है, लेकिन एन्क्रिप्शन एक कुंजी का उपयोग करके किया जाता है 256 बिट लंबा। यदि आप व्यक्तिगत जानकारी को क्लाउड संग्रहण में अपलोड करते हैं, तो आपको यह मानना चाहिए कि उनके मालिक, उदाहरण के लिए, Google और ड्रॉपबॉक्स, सामग्री को स्कैन करते हैं।

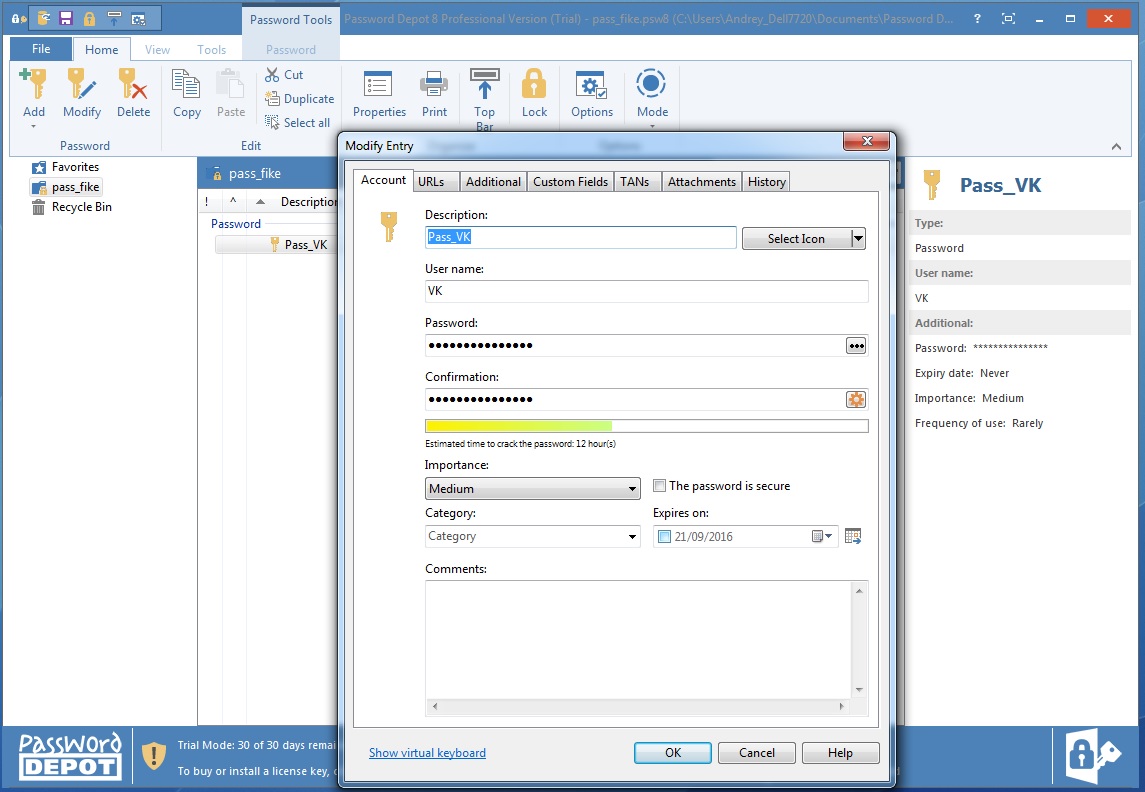

बॉक्सक्र्रीप्टर को इस प्रक्रिया में एक वर्चुअल हार्ड डिस्क के रूप में एकीकृत किया जाता है और क्लाउड में लोड करने से पहले सभी फ़ाइलों को एन्क्रिप्ट करके राइट-क्लिक किया जाता है। पासवर्ड प्रबंधक प्राप्त करना महत्वपूर्ण है, जैसे कि पासवर्ड डिपो । यह जटिल पासवर्ड बनाता है जिससे कोई भी याद नहीं कर सकता। यह आवश्यक है बस खोना नहीं है इस कार्यक्रम के लिए मास्टर पासवर्ड

हम एन्क्रिप्टेड डिस्क का उपयोग करते हैं

TrueCrypt की तरह, उपयोगिता विज़ार्ड VeraCrypt एन्क्रिप्टेड डिस्क बनाने के सभी चरणों के माध्यम से उपयोगकर्ता को मार्गदर्शन करेगा आप मौजूदा विभाजन की रक्षा भी कर सकते हैं।

एक-क्लिक एन्क्रिप्शन

नि: शुल्क कार्यक्रम Maxa Crypt पोर्टेबल एईएस एल्गोरिथम का उपयोग करते हुए व्यक्तिगत फ़ाइलों के तेज एन्क्रिप्शन के लिए सभी आवश्यक विकल्प प्रदान करता है। बटन पर क्लिक करके आप एक सुरक्षित पासवर्ड बनाने शुरू करते हैं।

हम निजी जीवन के साथ बादल को कनेक्ट करते हैं

Boxcryptor ड्रॉपबॉक्स या Google संग्रहण पर अपलोड करने से पहले एक क्लिक महत्वपूर्ण फ़ाइलों को एन्क्रिप्ट करता है डिफ़ॉल्ट एईएस एन्क्रिप्शन है 256 बिट की एक प्रमुख लंबाई के साथ.

आधारशिला - पासवर्ड प्रबंधक

लंबे पासवर्ड सुरक्षा बढ़ाते हैं कार्यक्रम पासवर्ड डिपो उन फाइलों को एन्क्रिप्ट करने और वेब सेवाओं के साथ काम करने के लिए इनका उपयोग करता है और लागू करता है, जो खाते को एक्सेस करने के लिए डेटा स्थानांतरित करता है।

देखें: विनिर्माण कंपनियों

ब्लॉग कंपनी कॉमसेवा (नाबेरेज़ेनी चेली) के नमस्कार पाठकों इस आलेख में, हम अपने डेटा की सुरक्षा बढ़ाने के लिए डिज़ाइन किए गए विंडोज-निर्मित सिस्टम को एक्सप्लोर करना जारी रखेंगे। आज यह एक बिटलॉककर डिस्क एन्क्रिप्शन सिस्टम है। यह सुनिश्चित करने के लिए डेटा एन्क्रिप्शन आवश्यक है कि आपकी जानकारी अजनबियों द्वारा उपयोग नहीं की गई है वह उन्हें कैसे मिलती है एक और बात है

एन्क्रिप्शन डेटा को परिवर्तित करने की प्रक्रिया है ताकि केवल सही लोगों तक ही इसका उपयोग कर सके। एक्सेस करने के लिए, आप आम तौर पर चाबियाँ या पासवर्ड का उपयोग करते हैं

जब आप अपनी हार्ड ड्राइव को किसी अन्य कंप्यूटर से कनेक्ट करते हैं तो संपूर्ण डिस्क की एन्क्रिप्शन आपको डेटा तक पहुंच को बाहर करने की अनुमति देती है सुरक्षा बाईपास करने के लिए हमलावर की प्रणाली पर एक अलग ऑपरेटिंग सिस्टम स्थापित किया जा सकता है, लेकिन अगर आप बिटलॉकर का उपयोग कर रहे हैं, तो यह मदद नहीं करता है

प्रौद्योगिकी बिट लॉकर ऑपरेटिंग सिस्टम विंडोज विस्टा के रिलीज के साथ दिखाई दिया और इसमें सुधार हुआ। Bitlocker संस्करणों में अधिकतम और कॉर्पोरेट और साथ ही प्रो में उपलब्ध है अन्य संस्करणों के मालिकों को देखना होगा

लेख की संरचना

1. कैसे बिट लॉकर ड्राइव एन्क्रिप्शन काम करता है

विवरण में जाने के बिना यह इस तरह दिखता है। सिस्टम संपूर्ण डिस्क को एन्क्रिप्ट करता है और आपको इसकी कुंजी देता है। यदि आप सिस्टम डिस्क को एन्क्रिप्ट करते हैं तो यह आपकी कुंजी के बिना बूट नहीं करेगा अपार्टमेंट के लिए चाबी के समान आपके पास उन्हें शामिल किया जाएगा खोया, आपको अतिरिक्त (पुनर्प्राप्ति कोड (एन्क्रिप्शन के दौरान जारी किया गया)) का उपयोग करने की आवश्यकता है और लॉक को बदलना (अन्य कुंजियों के साथ फिर से एन्क्रिप्शन करना)

विश्वसनीय सुरक्षा के लिए, कंप्यूटर पर विश्वसनीय TPM (विश्वसनीय प्लेटफ़ॉर्म मॉड्यूल) होना ज़रूरी है यदि यह मौजूद है और इसके संस्करण 1.2 या उच्चतर है, तो यह प्रक्रिया को नियंत्रित करेगा और आपके पास मजबूत सुरक्षा पद्धतियां हैं। यदि ऐसा नहीं है, तो यूएसबी ड्राइव पर केवल कुंजी का उपयोग करना संभव होगा।

BitLocker निम्नानुसार काम करता है डिस्क के प्रत्येक क्षेत्र को एक कुंजी (पूर्ण-खंड एन्क्रिप्शन कुंजी, FVEK) से अलग से एन्क्रिप्ट किया गया है। एल्गोरिदम एईएस 128 बिट कुंजी और डिफ्यूज़र के साथ प्रयोग किया जाता है। समूह सुरक्षा नीतियों में कुंजी को 256 बिट में बदला जा सकता है

मुझे एन्क्रिप्शन को रोकने की आवश्यकता क्यों है? जो कुछ भी बिट लॉकर आपकी डिस्क को लॉक नहीं करता है और पुनर्प्राप्ति प्रक्रिया का सहारा नहीं करता है। सिस्टम पैरामीटर (और बूट विभाजन की सामग्री) अतिरिक्त सुरक्षा के लिए एन्क्रिप्शन के दौरान तय की गई है। यदि आप उन्हें बदलते हैं, तो आप कंप्यूटर को लॉक कर सकते हैं।

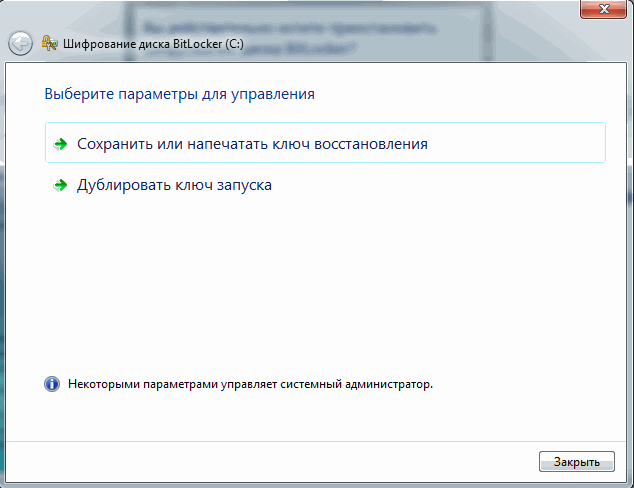

यदि आप बिटलॉकर प्रबंधन का चयन करते हैं, तो आप या तो पुनर्प्राप्ति कुंजी को सहेज सकते हैं या प्रिंट कर सकते हैं और स्टार्टअप कुंजी का डुप्लिकेट कर सकते हैं

यदि चाबियाँ (स्टार्टअप कुंजी या रिकवरी कुंजी) में से एक खो गया है, तो आप उन्हें यहां पुनर्स्थापित कर सकते हैं।

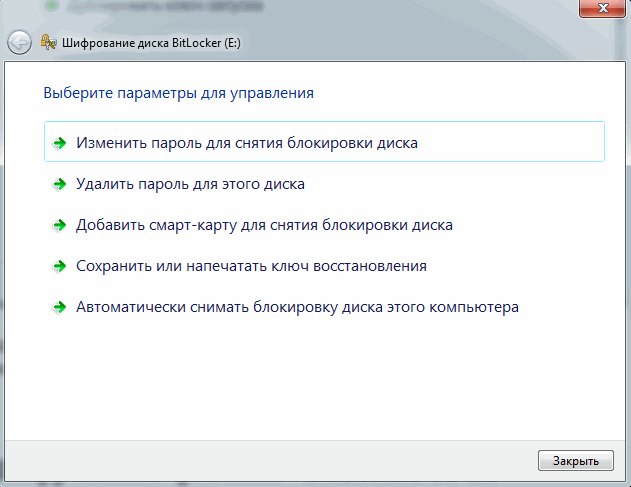

बाह्य संग्रहण उपकरणों के एन्क्रिप्शन प्रबंधित करें

फ्लैश ड्राइव एन्क्रिप्शन मापदंडों के प्रबंधन के लिए निम्नलिखित कार्य उपलब्ध हैं:

आप अनलॉक करने के लिए पासवर्ड बदल सकते हैं। अगर आप इसे अनलॉक करने के लिए स्मार्ट कार्ड का उपयोग करते हैं, तो आप केवल एक पासवर्ड हटा सकते हैं आप पुनर्प्राप्ति कुंजी को सहेज सकते हैं या प्रिंट भी कर सकते हैं और डिस्क लॉक को स्वचालित रूप से अक्षम कर सकते हैं।

5. डिस्क एक्सेस को पुनर्स्थापित करना

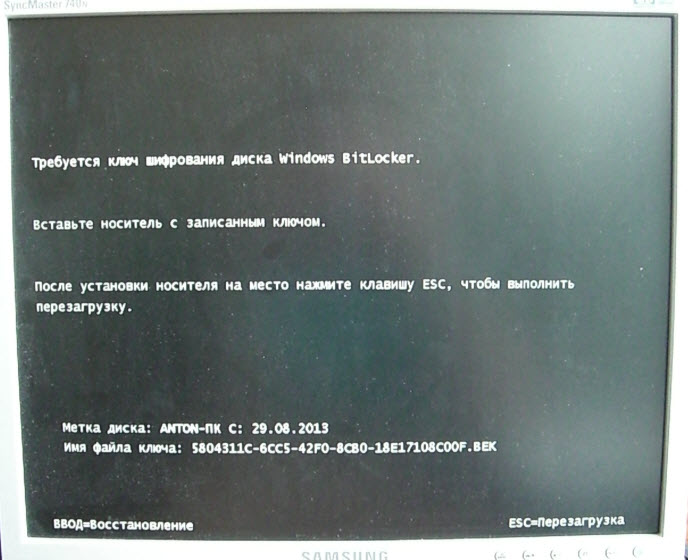

सिस्टम डिस्क पर पहुंच को पुनर्स्थापित करना

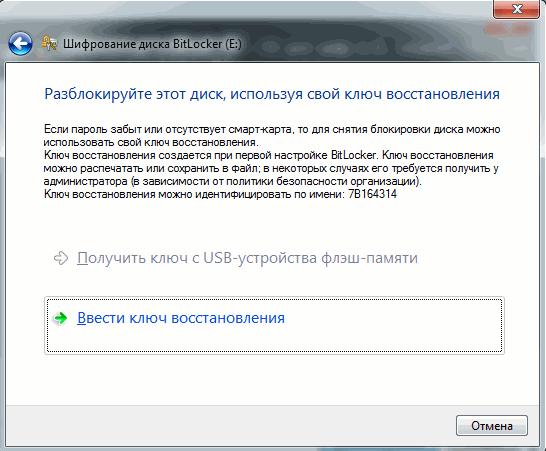

यदि एक्सेस ज़ोन के बाहर एक कुंजी के साथ फ्लैश ड्राइव, तो वसूली कुंजी खेल में आता है। जब आप कंप्यूटर शुरू करते हैं, तो आप निम्न चित्र देखेंगे

प्रवेश को बहाल करने और Windows लोड करने के लिए, Enter दबाएं

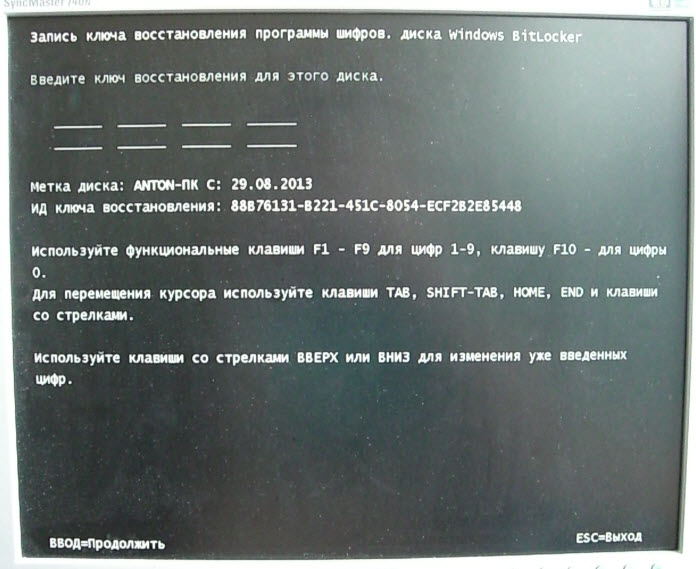

हम स्क्रीन को पुनर्प्राप्ति कुंजी दर्ज करने के लिए कहेंगे

दर्ज किए गए अंतिम अंकों के साथ, अगर सही वसूली कुंजी का चयन किया गया है, तो ऑपरेटिंग सिस्टम स्वचालित रूप से बूट हो जाएगा।

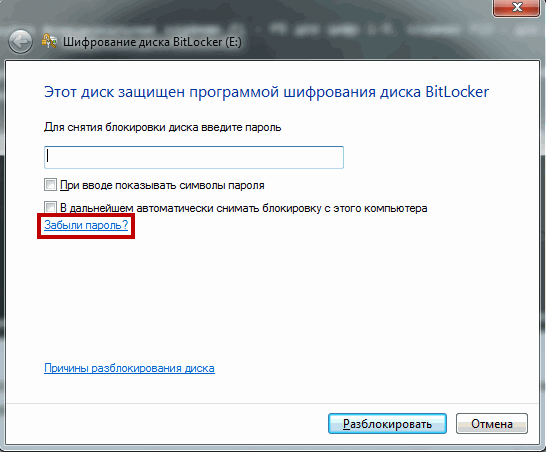

हटाने योग्य ड्राइव पर पहुंच बहाल करें

फ़्लैश ड्राइव पर जानकारी तक पहुंच बहाल करने के लिए या अपना पासवर्ड भूल गए हैं?

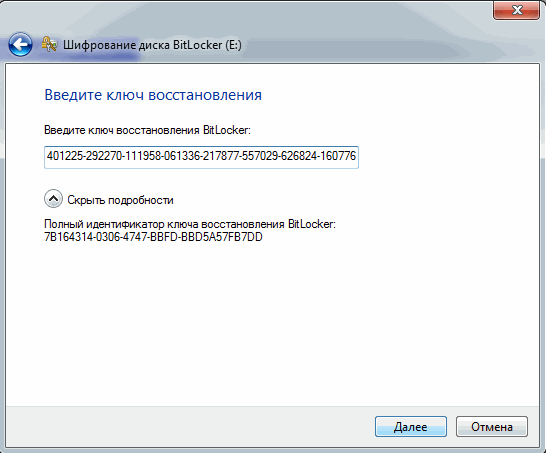

रिकवरी कुंजी दर्ज करें चुनें

और इस भयानक 48 अंकों का कोड दर्ज करें। अगला क्लिक करें

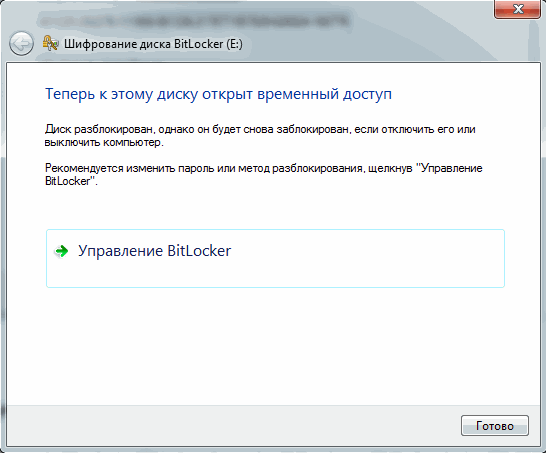

यदि रिकवरी कुंजी उचित है तो ड्राइव को अनलॉक किया जाएगा

BitLocker प्रबंधन के लिए एक लिंक प्रकट होता है, जहां आप ड्राइव को अनलॉक करने के लिए पासवर्ड बदल सकते हैं।

निष्कर्ष

इस अनुच्छेद में, हमने सीखा है कि हमारी जानकारी को बिल्ट-इन बिटलकर टूल से एन्क्रिप्ट करके हमारी जानकारी कैसे सुरक्षित रखनी है। इससे प्रभावित होता है कि यह तकनीक केवल विंडोज़ ओएस के पुराने या उन्नत संस्करणों में उपलब्ध है। यह भी स्पष्ट हो गया कि 100 एमबी का यह छिपा हुआ और बूट करने योग्य विभाजन बनाया गया है जब डिस्क विंडोज टूल के साथ कॉन्फ़िगर किया गया है।

शायद मैं फ्लैश ड्राइव के एन्क्रिप्शन का उपयोग करेगा या लेकिन, यह संभावना नहीं है क्योंकि क्लाउड डेटा संग्रहण सेवाओं जैसे और इसी तरह के रूप में अच्छे विकल्प हैं।

सामाजिक नेटवर्क पर इस लेख को साझा करने के लिए धन्यवाद। आप सभी को सर्वश्रेष्ठ!

प्रमुख विक्रेताओं से अपनी स्वतंत्रता के कारण ओपन सोर्स 10 साल के लिए लोकप्रिय था। कार्यक्रम के रचनाकारों को सार्वजनिक तौर पर नहीं जाना जाता है कार्यक्रम के सबसे प्रसिद्ध उपयोगकर्ताओं में एडवर्ड स्नोडेन और सुरक्षा विशेषज्ञ ब्रूस शन्नियर की पहचान की जा सकती है। उपयोगिता आपको फ्लैश ड्राइव या हार्ड ड्राइव को संरक्षित एन्क्रिप्टेड स्टोर में बदलने की अनुमति देता है जिसमें गोपनीय जानकारी छिपी आँखों से छिपाई गई है।

उपयोगिता के रहस्यमय डेवलपर्स परियोजना को बंद करने की घोषणा की बुधवार, 28 मई को, समझाते हुए कि TrueCrypt का उपयोग करना असुरक्षित है। "चेतावनी: TrueCrypt का उपयोग करना सुरक्षित नहीं है, क्योंकि कार्यक्रम में अनसुलझे असुरक्षाएं हो सकती हैं "- ऐसा संदेश SourceForge पोर्टल पर उत्पाद पृष्ठ पर देखा जा सकता है अगला एक और अपील आता है: "आपको एन्क्रिप्ट किए गए डिस्क या वर्चुअल डिस्क छवियों को ट्रूक्रिप्ट में एन्क्रिप्ट किए गए सभी डेटा को स्थानांतरित करना होगा जो आपके प्लेटफ़ॉर्म पर समर्थित हैं।"

स्वतंत्र सुरक्षा विशेषज्ञ ग्राहम क्लुली ने काफी तार्किक रूप से इस स्थिति पर टिप्पणी की: "यह खोजने का समय है फ़ाइलों और हार्ड डिस्क को एन्क्रिप्ट करने के लिए वैकल्पिक समाधान ».

यह मजाक नहीं है!

प्रारंभ में, वहाँ सुझाव उस प्रोग्राम की वेबसाइट साइबर अपराधी द्वारा हैक कर लिया गया था, लेकिन अब यह स्पष्ट है कि इस अफवाह करार नहीं है। SourceForge साइट अब, एक अद्यतन (जो डेवलपर्स के एक डिजिटल हस्ताक्षर हैं) TrueCrypt के संस्करण पेशकश कर रहा है BitLocker या किसी अन्य विकल्प उपकरण के लिए एक प्रस्तावित कदम की स्थापना के दौरान।

क्रिप्टोग्राफी जॉन्स Hopkinasa मैथ्यू ग्रीन के क्षेत्र में एक प्रोफेसर ने कहा: "यह बहुत संभावना नहीं एक अज्ञात हैकर पहचान है कि TrueCrypt डेवलपर के लिए अपने डिजिटल हस्ताक्षर चुरा लिया है और अपनी साइट को हैक है।"

अब क्या उपयोग करें?

साइट और कार्यक्रम में एक पॉप-अप अलर्ट Microsoft से BitLocker सेवा है, जो ओएस माइक्रोसॉफ्ट विस्टा परम / उद्यम, विंडोज 7 परम / उद्यम के साथ भेज दिया, और Windows 8 प्रो / उद्यम करने के लिए फ़ाइलों, एन्क्रिप्टेड TrueCrypt स्थानांतरित करने के लिए निर्देश शामिल हैं। TrueCrypt 7.2 आपको फ़ाइलों को डिक्रिप्ट करने की अनुमति देता है, लेकिन नए एन्क्रिप्टेड विभाजन को बनाने की अनुमति नहीं देता

कार्यक्रम का सबसे स्पष्ट विकल्प है बिटलकर, लेकिन अन्य विकल्प भी हैं। शनीयर ने साझा किया कि वह सिमेंटेक से पीजीपीडीस्क का उपयोग करने के लिए लौट रहा है। (एक उपयोगकर्ता लाइसेंस के लिए $ 110) पीजीपी एन्क्रिप्शन के एक प्रसिद्ध और सिद्ध पद्धति का उपयोग करता है।

विंडोज के लिए अन्य नि: शुल्क विकल्प हैं, उदाहरण के लिए DiskCryptor । एक कंप्यूटर सुरक्षा शोधकर्ता, पिछले वर्ष The Grugq के रूप में जाना जाता है, एक संपूर्ण बना है जो अभी भी इस दिन के लिए प्रासंगिक है

जोहन्नेस अलरिच, SANS प्रौद्योगिकी संस्थान मैक ओएस एक्स उपयोगकर्ता के वैज्ञानिक निदेशक FileVault 2, जो OS X 10.7 (शेर) या इस परिवार का बाद में ऑपरेटिंग सिस्टम में बनाया गया है पर ध्यान देने की सिफारिश की थी। FileVault 128-बिट XTS- एईएस एन्क्रिप्शन का उपयोग करता है, जिसका इस्तेमाल अमेरिकी राष्ट्रीय सुरक्षा एजेंसी (एनएसए) द्वारा किया जाता है। उलरिक के अनुसार, लिनक्स उपयोगकर्ताओं को लिनक्स यूनिफाइड कुंजी सेटअप (LUKS) के अंतर्निहित सिस्टम टूल का पालन करना चाहिए। यदि आप उबुंटू का उपयोग कर रहे हैं, तो इस ओएस के संस्थापक पहले से ही आपको बहुत शुरुआत से पूरी डिस्क एन्क्रिप्शन को सक्षम करने की अनुमति देता है।

हालांकि, प्रयोक्ताओं को पोर्टेबल मीडिया एन्क्रिप्ट करने के लिए अन्य अनुप्रयोगों की आवश्यकता होगी जो कि विभिन्न ऑपरेटिंग सिस्टम वाले कंप्यूटर पर उपयोग किए जाते हैं। उलरिच ने कहा कि इस मामले में मन में आता है।

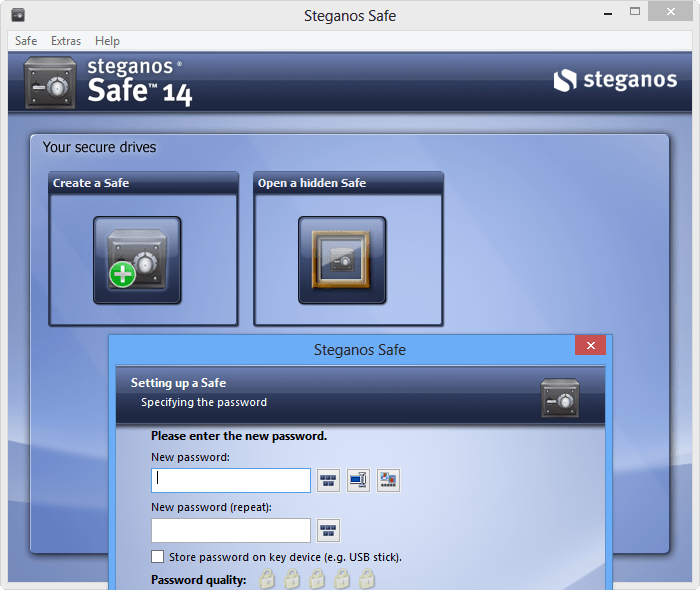

जर्मन कंपनी स्टेगानोस अपने एन्क्रिप्शन उपयोगिता के पुराने संस्करण का उपयोग करने की पेशकश करता है स्टीगोंस सेफ (इस समय की वर्तमान संस्करण 15 है, और इसे संस्करण 14 का उपयोग करने का प्रस्ताव है), जो कि नि: शुल्क वितरित किया जाता है।

अज्ञात कमजोरियों

तथ्य यह है कि TrueCrypt सुरक्षा भेद्यता हो सकती है गंभीर चिंताओं को जन्म देती है, विशेष रूप से इस बात पर विचार करते हुए कि कार्यक्रम की ऑडिट ऐसी समस्याओं का खुलासा नहीं करती। कार्यक्रम के उपयोगकर्ता अफवाहें हैं कि अमेरिका की राष्ट्रीय सुरक्षा एजेंसी एन्क्रिप्टेड डाटा काफी मात्रा को डिकोड कर सकते हैं के बाद लेखा परीक्षा के लिए 70,000 डॉलर प्राप्त की। अध्ययन का पहला चरण, जिसमें TrueCrypt लोडर का विश्लेषण किया गया था, पिछले महीने आयोजित किया गया था। ऑडिट में कोई बैकडोओर्स नहीं पाया गया था या जानबूझकर कमजोरियों का पता चला था। अध्ययन के अगले चरण में, जिसमें क्रिप्टोग्राफी पद्धति का इस्तेमाल किया जाना था, इस गर्मी के लिए योजना बनाई गई थी।

ग्रीन ऑडिट में शामिल विशेषज्ञों में से एक था। उन्होंने कहा कि उनकी कोई प्रारंभिक जानकारी नहीं है कि डेवलपर परियोजना को बंद करने की योजना बना रहे हैं। ग्रीन ने कहा: "आखिरकार मैंने TrueCrypt के डेवलपर्स से सुना है:" हम परीक्षा के चरण 2 के परिणामों की प्रतीक्षा कर रहे हैं। अपने प्रयासों के लिए धन्यवाद! " यह ध्यान दिया जाना चाहिए कि TrueCrypt परियोजना को रोकने के बावजूद, योजना के अनुसार ऑडिट जारी रहेगा।

शायद कार्यक्रम के रचनाकारों ने विकास को निलंबित करने का निर्णय लिया, क्योंकि उपयोगिता अप्रचलित है 5 मई, 2014 को विकास समाप्त हो गया, यानी Windows XP के लिए समर्थन की आधिकारिक समाप्ति के बाद साउंडफॉर्गे का उल्लेख है: "विंडोज़ 8/7 / विस्टा और बाद के सिस्टम में डिस्क और वर्चुअल डिस्क की छवियों को एन्क्रिप्ट करने के लिए अंतर्निहित उपकरण हैं।" इस प्रकार, डेटा एन्क्रिप्शन कई ओएस में बनाया गया है, और डेवलपर्स अब कार्यक्रम को नहीं गिना सकता है।

आग में तेल जोड़ने के लिए, हम नोट करते हैं कि 1 9 मई को ट्राइक संरक्षित सिस्टम (स्नोडेन की पसंदीदा प्रणाली) से ट्रूक्रिप्ट को हटा दिया गया था। कारण पूरी तरह से स्पष्ट नहीं है, लेकिन कार्यक्रम स्पष्ट रूप से इस्तेमाल नहीं किया जाना चाहिए, क्लेली ने कहा

क्लूली ने यह भी लिखा: "चाहे ट्रूक्रिप्ट के जीवन चक्र का प्रचार, तोड़ना या तार्किक अंत हो, यह स्पष्ट हो जाता है कि सचेत उपयोगकर्ता असफल असफलता के बाद अपने डेटा को प्रोग्राम पर भरोसेमंद महसूस नहीं करेंगे।"

बेलाइन से सेवा - "राजमार्ग"

बेलाइन से सेवा - "राजमार्ग" किसी कंप्यूटर पर दूरस्थ पहुंच

किसी कंप्यूटर पर दूरस्थ पहुंच मोबाइल इंटरनेट को हर जगह कैसा लगाया जा सकता है

मोबाइल इंटरनेट को हर जगह कैसा लगाया जा सकता है