Vergleich von Desktop-Programmen für die Verschlüsselung. Verschlüsselung und Geschwindigkeit. Vergleichstest von Festplatten-Verschlüsselungswerkzeugen

Forscher der Princeton University haben eine Methode gefunden, die Festplattenverschlüsselung zu umgehen, indem sie die Eigenschaft von RAM-Modulen nutzen, um Informationen für kurze Zeit zu speichern, selbst nachdem die Stromversorgung unterbrochen wurde.

Vorwort

Da für den Zugriff auf die verschlüsselte Festplatte ein Schlüssel erforderlich ist, der natürlich im RAM gespeichert ist, genügt es, für einige Minuten physischen Zugriff auf den PC zu erhalten. Nach dem Neustart von einer externen Festplatte oder von einem USB-Flash-Speicher wird ein vollständiger Speicherauszug erstellt und innerhalb weniger Minuten wird der Zugriffsschlüssel daraus extrahiert.

Auf diese Weise können die von den Programmen BitLocker, FileVault und dm-crypt unter den Betriebssystemen Windows Vista, Mac OS X und Linux verwendeten Verschlüsselungsschlüssel (und vollständiger Zugriff auf die Festplatte) sowie das beliebte kostenlose Festplattenverschlüsselungssystem TrueCrypt abgerufen werden.

Die Bedeutung dieser Arbeit besteht darin, dass es keine einfache Methode zum Schutz gegen diese Hackmethode gibt, außer dass die Stromversorgung so lange ausgeschaltet wird, bis die Daten vollständig gelöscht sind.

Eine klare Demonstration des Prozesses wird in vorgestellt video.

Zusammenfassung

Entgegen der landläufigen Meinung speichert der DRAM-Speicher, der in den meisten modernen Computern verwendet wird, Daten sogar nach einem Stromausfall für einige Sekunden oder Minuten, und dies geschieht bei Raumtemperatur und sogar dann, wenn der Chip von der Hauptplatine entfernt wird. Diese Zeit reicht völlig aus, um den vollständigen Speicherauszug zu entfernen. Wir werden zeigen, dass dieses Phänomen es einem Angreifer, der physischen Zugriff auf das System hat, ermöglicht, die Betriebssystemfunktionen zu umgehen, um Daten über kryptografische Schlüssel zu schützen. Wir zeigen, wie ein Neustart verwendet werden kann, um erfolgreiche Angriffe auf bekannte Festplattenverschlüsselungssysteme durchzuführen, ohne spezielle Geräte oder Materialien zu verwenden. Wir werden experimentell den Grad und die Wahrscheinlichkeit der Remanenzmagnetisierung bestimmen und zeigen, dass die Zeit, für die Daten entfernt werden können, durch einfache Techniken signifikant erhöht werden kann. Neue Methoden werden ebenfalls vorgeschlagen, um kryptografische Schlüssel in Speicherabbildern zu suchen und Fehler in Bezug auf Bitverlust zu beheben. Wir werden auch über verschiedene Möglichkeiten sprechen, diese Risiken zu reduzieren, aber wir kennen die einfache Lösung nicht.

Einleitung

Die meisten Experten gehen davon aus, dass Daten aus dem RAM des Computers nach einem Stromausfall fast sofort gelöscht werden oder dass es extrem schwierig ist, Restdaten ohne spezielle Geräte zu extrahieren. Wir werden zeigen, dass diese Annahmen falsch sind. Normaler DRAM-Speicher verliert selbst bei normalen Temperaturen einige Sekunden lang Daten und selbst wenn der Speicherchip von der Hauptplatine entfernt wird, werden die Daten für Minuten oder sogar Stunden darin gespeichert, vorausgesetzt, dieser Chip wird bei niedrigen Temperaturen gelagert. Restdaten können mit einfachen Methoden wiederhergestellt werden, die einen kurzen physischen Zugriff auf den Computer erfordern.

Wir werden eine Reihe von Angriffen zeigen, die es uns ermöglichen, mit Hilfe der Remanenzmagnetisierungseffekte von DRAM die im Speicher gespeicherten Verschlüsselungsschlüssel wiederherzustellen. Dies stellt eine echte Bedrohung für Laptop-Benutzer dar, die auf Festplattenverschlüsselungssysteme angewiesen sind. Wenn ein Angreifer einen Laptop stiehlt, kann er in dem Moment, in dem der verschlüsselte Datenträger angeschlossen ist, einen unserer Angriffe ausführen, um auf den Inhalt zuzugreifen, selbst wenn der Laptop selbst gesperrt oder im Schlafmodus ist. Wir werden dies demonstrieren, indem wir mehrere gängige Verschlüsselungssysteme wie BitLocker, TrueCrypt und FileVault erfolgreich angreifen. Diese Angriffe sollten gegenüber anderen Verschlüsselungssystemen erfolgreich sein.

Obwohl wir uns auf Festplattenverschlüsselungssysteme konzentriert haben, können im Falle eines physischen Zugriffs auf den Computer eines Eindringlings wichtige im RAM gespeicherte Informationen zum Angriffsobjekt werden. Wahrscheinlich sind viele andere Sicherheitssysteme anfällig. Zum Beispiel haben wir festgestellt, dass Mac OS X Passwörter von Speicherkonten zurücklässt, wo wir sie extrahieren können, und wir haben auch die RSA-Schlüssel des Apache-Webservers angegriffen.

Einige Vertreter der Gemeinden zur Informationssicherheit und Halbleiterphysik wussten bereits von der Wirkung der remanenten Magnetisierung von DRAM, dazu gab es nur sehr wenige Informationen. Daher sind viele, die Sicherheitssysteme entwerfen, entwickeln oder verwenden, mit diesem Phänomen nicht vertraut und wissen, wie leicht es von einem Angreifer verwendet werden kann. Soweit wir wissen, ist dies die erste detaillierte Untersuchung der Konsequenzen dieser Phänomene für die Informationssicherheit.

Angriffe auf verschlüsselte Festplatten

Die Verschlüsselung von Festplatten ist eine bekannte Methode zum Schutz vor Datendiebstahl. Viele glauben, dass Festplattenverschlüsselungssysteme ihre Daten schützen, selbst wenn der Angreifer physischen Zugriff auf den Computer hat (was sie wirklich brauchen, ed., Ed.). Das Gesetz des Staates Kalifornien, das 2002 verabschiedet wurde, verpflichtet sich, über mögliche Fälle der Weitergabe personenbezogener Daten zu berichten, nur wenn die Daten nicht verschlüsselt wurden. es wird angenommen, dass die Verschlüsselung von Daten eine ausreichende Schutzmaßnahme ist. Obwohl das Gesetz keine spezifischen technischen Lösungen beschreibt, empfehlen viele Experten die Verwendung von Festplatten- oder Partitionsverschlüsselungssystemen, die als ausreichende Schutzmaßnahmen gelten. Die Ergebnisse unserer Studie haben gezeigt, dass der Glaube an Festplattenverschlüsselung unangemessen ist. Der Angreifer, weit entfernt von der höchsten Qualifikation, kann viele weit verbreitete Verschlüsselungssysteme umgehen, falls der Laptop mit Daten gestohlen wird, während er eingeschaltet war oder sich im Schlafmodus befand. Und die Daten auf dem Laptop können auch gelesen werden, wenn sie sich auf einer verschlüsselten Festplatte befinden. Daher ist die Verwendung von Festplattenverschlüsselungssystemen keine ausreichende Maßnahme.

Wir haben verschiedene Arten von Angriffen auf bekannte Festplattenverschlüsselungssysteme verwendet. Die meiste Zeit wurde damit verbracht, verschlüsselte Festplatten zu installieren und die Richtigkeit der erkannten Verschlüsselungsschlüssel zu überprüfen. Ein RAM-Abbild zu erhalten und nach Schlüsseln zu suchen dauerte nur wenige Minuten und war vollständig automatisiert. Es gibt Gründe zu glauben, dass die meisten Festplattenverschlüsselungssysteme anfällig für solche Angriffe sind.

BitLocker

BitLocker ist ein System, das in einigen Versionen von Windows Vista enthalten ist. Es fungiert als Treiber, der zwischen dem Dateisystem und dem Festplattentreiber arbeitet und bei Bedarf die ausgewählten Sektoren verschlüsselt und entschlüsselt. Die für die Verschlüsselung verwendeten Schlüssel befinden sich im RAM, bis die verschlüsselte Festplatte zugeordnet ist.

Um jeden Sektor der Festplatte zu verschlüsseln, verwendet BitLocker das gleiche Schlüsselpaar, das vom AES-Algorithmus erstellt wurde: den Sektorverschlüsselungsschlüssel und den Verschlüsselungsschlüssel, der im Modus "Verschlüsselter Cluster" (CBC) ausgeführt wird. Diese beiden Schlüssel sind wiederum mit dem Hauptschlüssel verschlüsselt. Um einen Sektor zu verschlüsseln, wird eine Prozedur zum binären Hinzufügen von Klartext mit einem Sitzungsschlüssel ausgeführt, der durch Verschlüsseln des Sektor-Offset-Bytes mit dem Sektor-Verschlüsselungsschlüssel erzeugt wird. Die empfangenen Daten werden dann von zwei Mischfunktionen verarbeitet, die den von Microsoft Elephant entwickelten Algorithmus verwenden. Diese schlüssellosen Funktionen werden verwendet, um die Anzahl von Änderungen an allen Verschlüsselungsbits zu erhöhen und entsprechend die Unsicherheit der verschlüsselten Sektordaten zu erhöhen. In der letzten Phase werden die Daten vom AES-Algorithmus im CBC-Modus unter Verwendung des entsprechenden Verschlüsselungsschlüssels verschlüsselt. Der Initialisierungsvektor wird durch Verschlüsseln des Sektor-Offset-Bytes mit dem im CBC-Modus verwendeten Verschlüsselungsschlüssel bestimmt.

Wir haben einen vollautomatischen Demo-Angriff namens BitUnlocker implementiert. Es verwendet eine externe USB-Festplatte mit Linux-Betriebssystem und einen modifizierten Bootloader auf Basis von SYSLINUX und einen FUSE-Treiber, mit dem Sie verschlüsselte BitLocker-Festplatten mit dem Linux-Betriebssystem verbinden können. Auf einem Testcomputer, auf dem Windows Vista ausgeführt wurde, wurde die Stromversorgung ausgeschaltet, eine USB-Festplatte angeschlossen und ein Download von diesem ausgeführt. Danach deponierte BitUnlocker automatisch den Hauptspeicher auf einer externen Festplatte, indem er die Programmschlüsselfundsuche nach möglichen Schlüsseln durchführte, alle geeigneten Optionen ausprobierte (Paare des Sektorverschlüsselungsschlüssels und des CBC-Modusschlüssels) und glücklicherweise die verschlüsselte Platte anschloss. Sobald die Festplatte verbunden war, gab es die Möglichkeit, damit wie mit jeder anderen Festplatte zu arbeiten. Auf einem modernen Laptop mit 2 Gigabyte RAM dauerte der Vorgang etwa 25 Minuten.

Es ist bemerkenswert, dass dieser Angriff es ermöglichte, jegliche Software ohne Reverse-Engineering durchzuführen. In der Microsoft-Dokumentation wird das BitLocker-System ausreichend beschrieben, um die Rolle des Sektorverschlüsselungsschlüssels und des CBC-Modusschlüssels zu verstehen und ein eigenes Programm zu erstellen, das den gesamten Prozess implementiert.

Der Hauptunterschied zwischen BitLocker und anderen Programmen dieser Klasse besteht in der Art und Weise, wie Schlüssel gespeichert werden, wenn eine verschlüsselte Festplatte deaktiviert wird. Im Grundmodus schützt BitLocker den Hauptschlüssel standardmäßig nur mit dem TPM-Modul, das auf vielen modernen PCs vorhanden ist. Diese Methode, die weit verbreitet scheint, ist besonders anfällig für unseren Angriff, da sie uns ermöglicht, Verschlüsselungsschlüssel zu erhalten, selbst wenn der Computer für eine lange Zeit ausgeschaltet wurde, da beim Booten des PCs die Schlüssel automatisch in den RAM geladen werden Login-Fenster) ohne Eingabe von Authentifizierungsdaten.

Offensichtlich sind Microsoft-Experten mit diesem Problem vertraut und empfehlen daher, BitLocker in einem verbesserten Modus zu konfigurieren, in dem der Schlüsselschutz nicht nur mit Hilfe von TPM, sondern auch mit einem Kennwort oder einem Schlüssel auf einem externen USB-Laufwerk implementiert wird. Aber selbst in diesem Modus ist das System anfällig, wenn der Angreifer physischen Zugriff auf den PC erhält, während er ausgeführt wird (er kann sogar gesperrt oder im Ruhezustand sein (Zustände werden einfach ausgeschaltet oder der Ruhezustand wird in diesem Fall nicht beeinflusst) Angriff).

FileVault

Apples FileVault-System wurde teilweise erforscht und reverse-engineering. In Mac OS X 10.4 verwendet FileVault einen 128-Bit-AES-Schlüssel im CBC-Modus. Wenn das Benutzerpasswort eingegeben wird, werden der Kopf, der den AES-Schlüssel enthält, und der zweite Schlüssel K2, der zum Berechnen der Initialisierungsvektoren verwendet wird, decodiert. Der Initialisierungsvektor für den I-ten Block der Platte wird berechnet als HMAC-SHA1 K2 (I).

Wir haben unser EFI-Programm verwendet, um RAM-Images zu erhalten, um Daten von einem Macintosh-Computer (basierend auf einem Intel-Prozessor) mit einer angeschlossenen Festplatte zu erhalten, die mit FileVault verschlüsselt wurde. Danach findet der Programmschlüssel unfehlbar automatisch AES-Schlüssel FileVault.

Ohne den Initialisierungsvektor, aber mit dem empfangenen AES-Schlüssel, wird es möglich, 4080 von 4096 Bytes jedes Blocks der Platte (alle außer dem ersten AES-Block) zu entschlüsseln. Wir waren überzeugt, dass der Initialisierungsvektor auch im Dump ist. Unter der Annahme, dass die Daten keine Zeit zum Verzerren hatten, kann der Angreifer den Vektor bestimmen und abwechselnd alle 160-Bit-Zeilen im Speicherauszug testen und prüfen, ob sie einen möglichen offenen Text mit ihrer binären Addition zum entschlüsselten ersten Teil des Blocks bilden können. Zusammen ermöglichen die Verwendung von Programmen wie vilefault, AES-Schlüssel und Initialisierungsvektor, die verschlüsselte Platte vollständig zu entschlüsseln.

Während der FileVault-Studie haben wir festgestellt, dass Mac OS X 10.4 und 10.5 mehrere Kopien des Benutzerkennworts im Speicher belassen, wo sie für diesen Angriff anfällig sind. Kontokennwörter werden häufig zum Schutz von Schlüsseln verwendet, die wiederum zum Schützen von Schlüsselsätzen verschlüsselter FileVault-Datenträger verwendet werden können.

TrueCrypt

TrueCrypt ist ein populäres Open-Source-Verschlüsselungssystem, das unter Windows, MacOS und Linux läuft. Es unterstützt viele Algorithmen, einschließlich AES, Serpent und Twofish. In der 4. Version arbeiteten alle Algorithmen im LRW-Modus; In der aktuellen 5. Version verwenden sie den XTS-Modus. TrueCrypt speichert den Verschlüsselungsschlüssel und den Tweak-Schlüssel im Partitionsheader auf jedem Laufwerk, das mit einem anderen Schlüssel verschlüsselt ist, der sich aus dem eingegebenen Kennwort des Benutzers ergibt.

Wir haben TrueCrypt 4.3a und 5.0a unter Linux getestet. Wir schlossen ein Laufwerk an, das mit einem 256-Bit-AES-Schlüssel verschlüsselt war, schalteten dann den Strom aus und verwendeten unsere eigene Software, um den Speicherabzug herunterzuladen. In beiden Fällen hat keyfind einen 256-Bit-unverschlüsselten Verschlüsselungsschlüssel erkannt. Auch im Fall von TrueCrypt 5.0.a konnte keyfind den Tweak-XTS-Modusschlüssel wiederherstellen.

Zum Entschlüsseln von Festplatten, die mit TrueCrypt 4 erstellt wurden, benötigen Sie einen LRW-Modusschlüssel. Wir haben festgestellt, dass das System es in vier Worten vor dem Schlüsselplan des AES-Schlüssels speichert. In unserem Speicherabbild wurde der LRW-Schlüssel nicht beschädigt. (Im Falle von Fehlern könnten wir den Schlüssel immer noch wiederherstellen).

DM-Krypta

Der Linux-Kernel enthält seit Version 2.6 eine integrierte Unterstützung für dm-crypt, ein Subsystem der Festplattenverschlüsselung. Dm-crypt verwendet eine Vielzahl von Algorithmen und Modi, verwendet jedoch standardmäßig eine 128-Bit-AES-Chiffre im CBC-Modus mit Initialisierungsvektoren, die nicht auf Schlüsselinformationen basieren.

Wir haben die erstellte dm-crypt-Partition mit dem LUKS-Zweig (Linux Unified Key Setup) des Dienstprogramms cryptsetup und dem Kernel 2.6.20 getestet. Die Festplatte wurde mit AES im CBC-Modus verschlüsselt. Wir haben kurz die Stromversorgung ausgeschaltet und mit einem modifizierten PXE-Bootloader den Speicher gelöscht. Das Keyfind-Programm hat den korrekten 128-Bit-AES-Schlüssel gefunden, der ohne Fehler wiederhergestellt wurde. Nach der Wiederherstellung kann der Angreifer die Partition der verschlüsselten dm-crypt entschlüsseln und mounten, wobei das Dienstprogramm cryptsetup so geändert wird, dass die Schlüssel im erforderlichen Format behandelt werden.

Die Methoden des Schutzes und ihre Grenzen

Die Implementierung eines Schutzes gegen Angriffe auf RAM ist nicht-trivial, weil die verwendeten kryptografischen Schlüssel irgendwo gespeichert werden müssen. Wir schlagen vor, sich auf das Zerstören oder Verbergen von Schlüsseln zu konzentrieren, bevor ein Angreifer physisch auf den PC zugreifen kann, den Start eines RAM-Speicherauszugs verhindert, die RAM-Chips physikalisch schützt und, wenn möglich, die Speicherzeit im RAM reduziert.

Speicher überschreiben

Zuallererst ist es notwendig, Schlüssel so wenig wie möglich im RAM zu speichern. Es ist notwendig, Schlüsselinformationen zu überschreiben, wenn sie nicht mehr verwendet werden, und zu verhindern, dass Daten in Auslagerungsdateien kopiert werden. Der Speicher sollte vorher mittels Betriebssystem oder zusätzlicher Bibliotheken gereinigt werden. Natürlich werden diese Maßnahmen die momentan verwendeten Schlüssel nicht schützen, da sie im Speicher gespeichert werden müssen, zum Beispiel solche Schlüssel, die für verschlüsselte Platten oder auf sicheren Webservern verwendet werden.

Außerdem sollte RAM während des Startvorgangs bereinigt werden. Einige PCs können so konfiguriert werden, dass RAM beim Booten mithilfe der POST-Anforderung (Power-on Self-Test) vor dem Laden des Betriebssystems gelöscht wird. Wenn ein Angreifer die Ausführung dieser Anforderung nicht verhindern kann, ist es auf diesem PC nicht möglich, Speicherauszüge mit wichtigen Informationen zu erstellen. Aber er hat immer noch die Möglichkeit, die RAM-Chips herauszuziehen und sie in einen anderen PC mit den notwendigen BIOS-Einstellungen einzufügen.

Beschränken von Downloads vom Netzwerk oder Wechselmedien

Viele unserer Angriffe wurden mithilfe des Downloads über das Netzwerk oder von Wechselmedien durchgeführt. Der PC muss so konfiguriert sein, dass zum Herunterladen von diesen Quellen ein Administratorkennwort erforderlich ist. Es sollte jedoch beachtet werden, dass der Angreifer, selbst wenn das System nur von der primären Festplatte gestartet wird, die Festplatte selbst ändern oder in vielen Fällen das NVRAM des Computers zurücksetzen kann, um zu den ursprünglichen BIOS-Einstellungen zurückzukehren.

Sicherer Ruhezustand

Die Ergebnisse der Untersuchung zeigten, dass eine einfache Blockierung des PC-Desktops (das heißt, das Betriebssystem funktioniert weiter, aber die Eingabe des Passworts, schützt nicht den Inhalt des RAM). Der Ruhezustand ist nicht wirksam, selbst wenn der PC gesperrt ist, wenn er aus dem Energiesparmodus zurückkehrt, da ein Angreifer den Ruhezustand aktivieren und dann den Laptop neu starten und einen Speicherauszug erstellen kann. Der Ruhezustand (der Inhalt des Arbeitsspeichers wird auf die Festplatte kopiert) hilft ebenfalls nicht, außer der Verwendung von Schlüsselinformationen auf dem verfremdeten Medium, um den normalen Betrieb wiederherzustellen.

In den meisten Festplattenverschlüsselungssystemen können Benutzer geschützt werden, indem der PC heruntergefahren wird. (Das Bitlocker-System in der Grundbetriebsart des TPM-Moduls bleibt anfällig, da die Festplatte beim Einschalten des PCs automatisch verbunden wird). Der Inhalt des Speichers kann nach dem Herunterfahren für kurze Zeit gespeichert werden. Daher empfiehlt es sich, die Arbeitsstation noch einige Minuten zu beobachten. Trotz ihrer Effektivität ist diese Maßnahme in Verbindung mit der langen Arbeitsstationsbelastung äußerst unbequem.

Der Übergang in den Ruhezustand kann auf folgende Weise gesichert werden: Erfordert ein Kennwort oder ein anderes Geheimnis, um die Arbeitsstation "aufzuwecken" und den Inhalt des Speichers mit einem Schlüssel zu verschlüsseln, der von diesem Kennwort abgeleitet ist. Das Kennwort sollte persistent sein, da ein Angreifer einen Speicherabzug erstellen und dann versuchen kann, das Kennwort mit roher Gewalt zu ermitteln. Wenn die Verschlüsselung des gesamten Speichers nicht möglich ist, sollten nur die Bereiche verschlüsselt werden, die Schlüsselinformationen enthalten. Einige Systeme können so konfiguriert werden, dass sie in diesen geschützten Modus wechseln, obwohl dies normalerweise nicht die Standardeinstellung ist.

Ablehnung von vorläufigen Berechnungen

Unsere Forschung hat gezeigt, dass die Verwendung von vorläufigen Berechnungen zur Beschleunigung kryptografischer Operationen die Schlüsselinformationen anfälliger macht. Vorabberechnungen führen dazu, dass im Speicher redundante Informationen über Schlüsseldaten vorhanden sind, die es einem Angreifer ermöglichen, Schlüssel auch bei Fehlern wiederherzustellen. Zum Beispiel, wie in Abschnitt 5 beschrieben, sind Informationen über die iterativen Schlüssel der AES- und DES-Algorithmen extrem redundant und für den Angreifer nützlich.

Der Verzicht auf vorläufige Berechnungen reduziert die Leistung, da möglicherweise komplexe Berechnungen wiederholt werden müssen. Sie können jedoch beispielsweise die zuvor berechneten Werte für einen bestimmten Zeitraum zwischenspeichern und die empfangenen Daten löschen, wenn sie während dieses Intervalls nicht verwendet werden. Dieser Ansatz stellt einen Kompromiss zwischen der Sicherheit und der Leistung des Systems dar.

Schlüsselerweiterung

Eine andere Möglichkeit, eine Schlüsselwiederherstellung zu verhindern, besteht darin, die im Speicher gespeicherte Schlüsselinformation so zu ändern, dass die Wiederherstellung des Schlüssels aufgrund verschiedener Fehler erschwert wird. Diese Methode wurde theoretisch in Betracht gezogen, wo die Funktion als resistent gegen die Offenlegung gezeigt wurde, deren Eingabedaten verborgen bleiben, selbst wenn fast alle Ausgabedaten erkannt wurden, was der Arbeit von unidirektionalen Funktionen sehr ähnlich ist.

In der Praxis stellen Sie sich vor, dass wir einen 256-Bit-AES-K-Schlüssel haben, der derzeit nicht verwendet wird, aber später benötigt wird. Wir können es nicht überschreiben, aber wir wollen es gegenüber Wiederherstellungsversuchen resistent machen. Eine Möglichkeit, dies zu tun, besteht darin, einen großen B-Bit-Datenbereich zuzuordnen, ihn mit Zufallsdaten R zu füllen und dann das Ergebnis der nächsten Umwandlung K + H (R) zu speichern (Summationsbinär, Ed.) Wobei H der Hash ist Funktion, zum Beispiel SHA-256.

Stellen Sie sich nun vor, dass die Stromversorgung ausgeschaltet wurde, wodurch die d Bits in diesem Bereich geändert werden. Wenn die Hash-Funktion persistent ist, kann ein Angreifer beim Versuch, den Schlüssel K wiederherzustellen, nur darauf zählen, dass er erraten kann, welche Bits von Bereich B von etwa der Hälfte geändert wurden, die sich geändert haben könnte. Wenn die d-Bits geändert wurden, muss der Angreifer nach einem Bereich der Größe (B / 2 + d) / d suchen, um die korrekten Werte von R zu finden und dann den Schlüssel K wiederherzustellen. Wenn der Bereich B groß ist, kann diese Suche sehr lang sein, selbst wenn d relativ ist ist klein.

Theoretisch ist es auf diese Weise möglich, alle Schlüssel zu speichern, jeden Schlüssel nur dann zu berechnen, wenn wir ihn brauchen, und ihn zu löschen, wenn er nicht benötigt wird. Mit der obigen Methode können wir also Schlüssel im Speicher speichern.

Physischer Schutz

Einige unserer Angriffe basierten auf dem physischen Zugriff auf Speicherchips. Solche Angriffe können durch physischen Speicherschutz verhindert werden. Zum Beispiel befinden sich die Speichermodule in einem geschlossenen PC-Gehäuse, oder sie sind mit Epoxidkleber gefüllt, um Versuche zu verhindern, sie zu extrahieren oder darauf zuzugreifen. In ähnlicher Weise können Sie Speichermaischen als Reaktion auf niedrige Temperaturen implementieren oder versuchen, den Fall zu öffnen. Diese Methode erfordert die Installation von Sensoren mit einem unabhängigen Energiesystem. Bei vielen dieser Verfahren handelt es sich um Geräte, die vor unbefugten Eingriffen geschützt sind (z. B. der IBM 4758-Koprozessor) und die Kosten der Arbeitsstation erheblich erhöhen können. Auf der anderen Seite wird die Verwendung von Speicher, der an das Motherboard gelötet wird, viel weniger kosten.

Architektur verändern

Sie können die Architektur des PCs ändern. Das ist für bereits genutzte PCs nicht möglich, aber es wird möglich sein, neue zu sichern.

Der erste Ansatz besteht darin, DRAM-Module so zu entwerfen, dass sie schnell alle Daten löschen. Dies kann schwierig sein, da das Ziel der Datenlöschung so schnell wie möglich einem anderen Ziel entgegensteht, so dass die Daten zwischen den Perioden der Speicheraktualisierung nicht verschwinden.

Ein anderer Ansatz besteht darin, eine Schlüssehinzuzufügen, die garantiert alle Informationen aus ihren Speichern beim Starten, Neustarten und Herunterfahren löschen würde. Somit werden wir einen zuverlässigen Ort für die Speicherung mehrerer Schlüssel erhalten, obwohl die mit ihren vorläufigen Berechnungen verbundene Verwundbarkeit bestehen bleibt.

Andere Experten schlugen eine Architektur vor, in der die Inhalte des Speichers ständig verschlüsselt werden. Wenn zusätzlich die Schlüssellöschung beim Neustarten und Trennen von Strom implementiert wird, bietet diese Methode einen ausreichenden Schutz gegen die von uns beschriebenen Angriffe.

Trusted Computing

Die Ausstattung, die dem Konzept des "Trusted Computing" entspricht, beispielsweise in Form von TPM-Modulen, wird in einigen PCs bereits verwendet. Trotz seiner Nützlichkeit bei der Abwehr von Angriffen hilft diese Ausrüstung in ihrer jetzigen Form nicht, die von uns beschriebenen Angriffe zu verhindern.

Die verwendeten TPM-Module implementieren keine vollständige Verschlüsselung. Stattdessen überwachen sie den Startvorgang, um zu entscheiden, ob der Schlüssel sicher in den Arbeitsspeicher geladen werden kann oder nicht. Wenn die Software einen Schlüssel verwenden muss, kann die folgende Technologie implementiert werden: Der Schlüssel wird in einer verwendbaren Form nicht im RAM gespeichert, bis der Startprozess das erwartete Szenario durchläuft. Aber sobald sich der Schlüssel im RAM befindet, wird er sofort zum Ziel für unsere Angriffe. TPM-Module können verhindern, dass der Schlüssel in den Speicher geladen wird, verhindern jedoch nicht, dass er aus dem Speicher gelesen wird.

Schlussfolgerungen

Entgegen der landläufigen Meinung speichern DRAM-Module im getrennten Zustand Daten für eine relativ lange Zeit. Unsere Experimente haben gezeigt, dass dieses Phänomen es uns ermöglicht, eine ganze Klasse von Angriffen zu implementieren, die es uns ermöglichen, wichtige Daten wie Verschlüsselungsschlüssel aus dem RAM zu erhalten, trotz der Versuche des Betriebssystems, seinen Inhalt zu schützen. Die von uns beschriebenen Angriffe sind praktikabel, und unsere Beispiele für Angriffe auf gängige Verschlüsselungssysteme belegen dies.

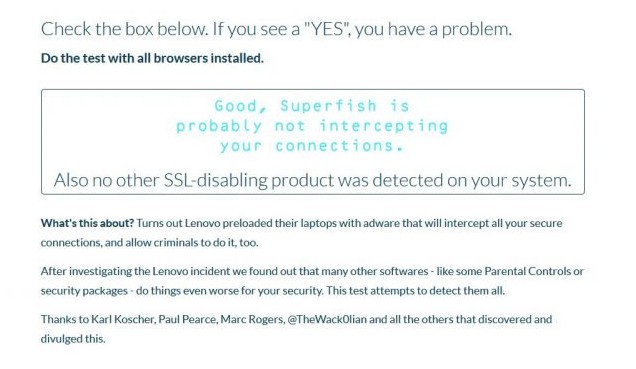

Aber auch andere Arten von Software sind anfällig. DRM-Systeme (Digital Rights Management) verwenden häufig symmetrische Schlüssel, die im Speicher gespeichert sind, und sie können auch unter Verwendung der beschriebenen Verfahren erhalten werden. Wie wir gezeigt haben, sind Webserver mit SSL-Unterstützung auch anfällig, da sie private Schlüssel speichern, die zum Erstellen von SSL-Sitzungen erforderlich sind. Unsere Möglichkeiten, Schlüsselinformationen zu finden, sind wahrscheinlich wirksam, um Passwörter, Kontonummern und andere wichtige Informationen zu finden, die im RAM gespeichert sind.

Es scheint, dass es keine einfache Möglichkeit gibt, die gefundenen Sicherheitslücken zu beseitigen. Das Ändern der Software ist wahrscheinlich nicht effektiv; Hardware-Änderungen werden helfen, aber die Zeit- und Ressourcenkosten werden hoch sein; Die Technologie des "Trusted Computing" in ihrer jetzigen Form ist auch nicht sehr effektiv, da sie Schlüssel, die sich im Speicher befinden, nicht schützen kann.

Unserer Meinung nach sind Laptops, die sich häufig an öffentlichen Orten befinden und in für diese Angriffe anfälligen Modi arbeiten, am stärksten gefährdet. Das Vorhandensein solcher Risiken zeigt, dass die Festplattenverschlüsselung wichtige Daten weniger schützt als allgemein angenommen.

Folglich kann es erforderlich sein, den DRAM-Speicher als nicht vertrauenswürdige Komponente eines modernen PCs zu behandeln und die Verarbeitung wichtiger vertraulicher Informationen darin zu vermeiden. Aber im Moment ist das unpraktisch, solange sich die Architektur moderner PCs nicht ändert, damit die Software Schlüssel an einem sicheren Ort speichern kann.

Auf unseren Trägern in großen Mengen sind persönliche und wichtige Informationen, Dokumente und Mediendateien gespeichert. Sie müssen geschützt werden. Solche kryptographischen Methoden wie AES und Twofish, die standardmäßig in Verschlüsselungsprogrammen angeboten werden, beziehen sich auf ungefähr eine Generation und bieten ein relativ hohes Sicherheitsniveau.

In der Praxis wird der durchschnittliche Benutzer keinen großen Fehler bei der Auswahl machen können. Stattdessen muss je nach Absichten ein spezialisiertes Programm gewählt werden: Häufig verwendet die Festplattenverschlüsselung einen anderen Betriebsmodus als die Dateiverschlüsselung.

Die beste Wahl war lange Zeit der Nutzen TrueCrypt, wenn es sich um eine vollständige Festplattenverschlüsselung oder Datenspeicherung in einem verschlüsselten Container handelt. Jetzt ist dieses Projekt geschlossen. Sein würdiger Empfänger war das Open-Source-Programm VeraCrypt . Es basierte auf dem Code TrueCrypt, wurde aber modifiziert, wodurch die Qualität der Verschlüsselung zugenommen hat.

Zum Beispiel in VeraCrypt generierung eines Schlüssels aus einem Passwort. Um Festplatten zu verschlüsseln, wird ein weniger gebräuchlicher Modus verwendet, wie z CBCund XTS. In diesem Modus sind die Blöcke nach Typ verschlüsselt EZBjedoch wird die Sektornummer hinzugefügt und intra-Segment-Offset.

Zufallszahlen und starke Passwörter

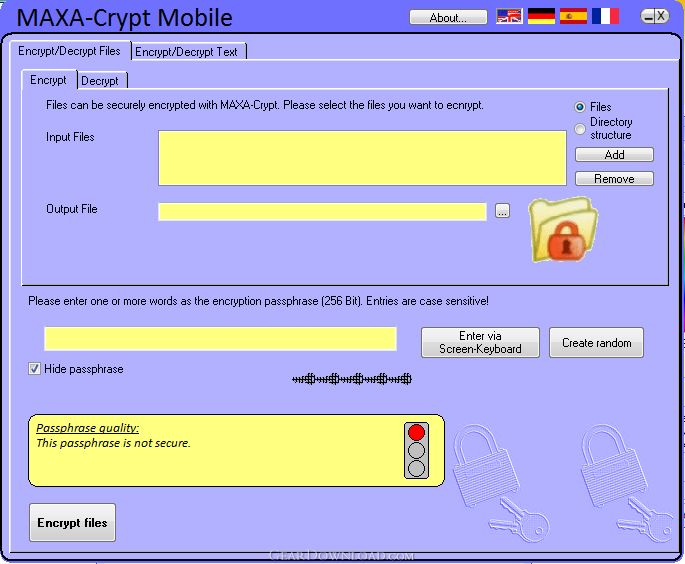

Zum Schutz einzelner Dateien reicht ein kostenloses Programm mit einer einfachen Oberfläche aus, z. MAXA Crypt Tragbar oder AxCrypt . Wir empfehlen AxCrypt, da es sich um ein Open-Source-Projekt handelt. Bei der Installation sollten Sie jedoch darauf achten, dass sich unnötige Add-Ons im Paket mit der Anwendung befinden. Sie müssen sie daher deaktivieren.

Das Dienstprogramm wird gestartet, indem Sie mit der rechten Maustaste auf eine Datei oder einen Ordner klicken und ein Passwort eingeben (z. B. beim Öffnen einer verschlüsselten Datei). Dieses Programm verwendet den AES-Algorithmus 128 Bits mit CBC-Modus. Um einen zuverlässigen Initialisierungsvektor (IV) zu erzeugen, baut Ax-Crypt einen Pseudozufallszahlengenerator auf.

Wenn IV keine echte Zufallszahl ist, schwächt sie der CBC-Modus. MAXA Crypt Portable funktioniert ähnlich, die Verschlüsselung erfolgt jedoch über einen Schlüssel 256 Bit lang. Wenn Sie persönliche Informationen in den Cloud-Speicher hochladen, müssen Sie davon ausgehen, dass ihre Eigentümer, z. B. Google und Dropbox, den Inhalt scannen.

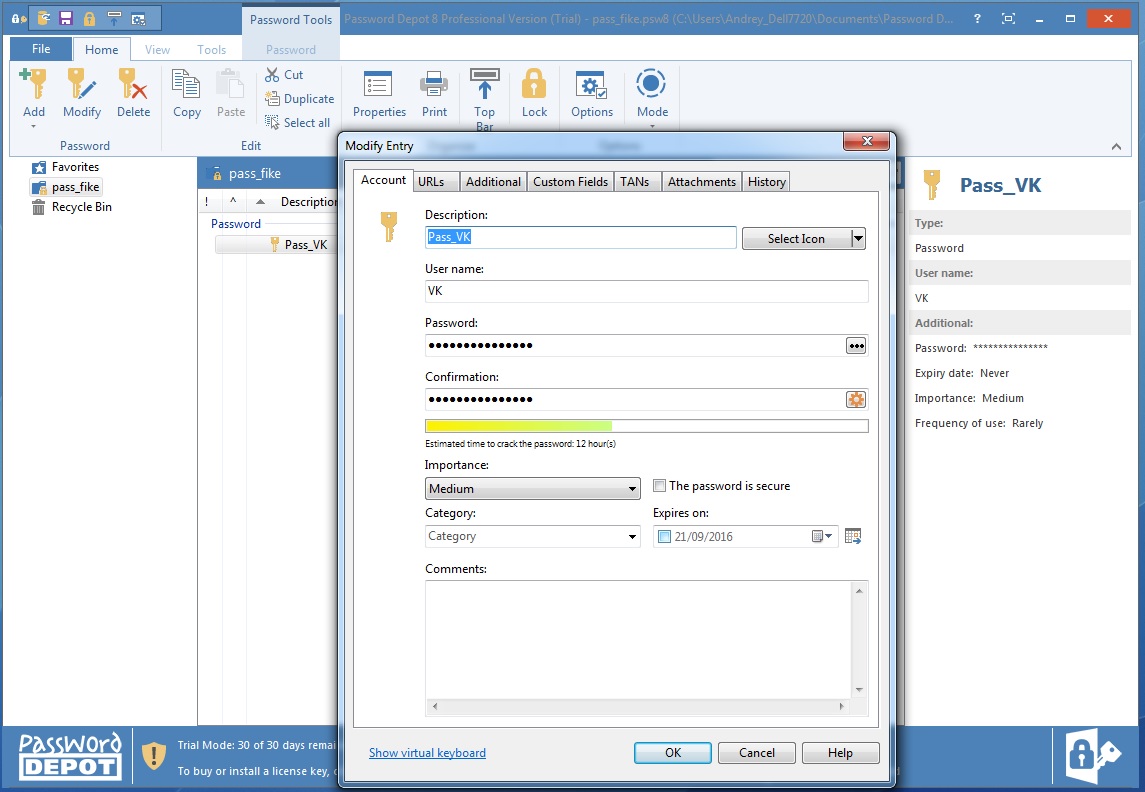

Boxcryptor wird als virtuelle Festplatte in den Prozess integriert und mit einem Rechtsklick werden alle dort befindlichen Dateien vor dem Laden in die Cloud verschlüsselt. Es ist wichtig, einen Passwort-Manager, wie z Passwortdepot . Es erstellt komplexe Kennwörter, an die sich niemand erinnern kann. Es ist notwendig verliere einfach nicht Master-Passwort für dieses Programm.

Wir verwenden verschlüsselte Festplatten

Wie TrueCrypt, der Utility Wizard VeraCrypt führt den Benutzer durch alle Schritte zum Erstellen einer verschlüsselten Festplatte. Sie können auch die vorhandene Partition schützen.

Ein-Klick-Verschlüsselung

Kostenloses Programm Maxa Crypt Tragbar bietet alle notwendigen Optionen für die schnelle Verschlüsselung einzelner Dateien mit dem AES-Algorithmus. Mit einem Klick auf den Button erstellen Sie ein sicheres Passwort.

Wir verbinden die Wolke mit dem Privatleben

Boxkryptor Ein Klick verschlüsselt wichtige Dateien vor dem Hochladen in Dropbox oder Google-Speicher. Die Standardeinstellung ist AES-Verschlüsselung mit einer Schlüssellänge von 256 Bits.

Cornerstone - Passwort-Manager

Lange Passwörter erhöhen die Sicherheit. Das Programm Passwortdepot generiert und wendet sie an, einschließlich zum Verschlüsseln von Dateien und Arbeiten mit Webdiensten, die Daten zum Zugriff auf das Konto übertragen.

Foto: Fertigungsunternehmen

Hallo Leser der Blogfirma ComService (Naberezhnye Chelny). In diesem Artikel werden wir weiterhin die von Windows entwickelten Systeme zur Erhöhung der Sicherheit unserer Daten untersuchen. Heute ist es ein Bitlocker Festplattenverschlüsselungssystem. Datenverschlüsselung ist notwendig, um sicherzustellen, dass Ihre Informationen nicht von Fremden verwendet werden. Wie sie zu ihnen kommt, ist eine andere Sache.

Bei der Verschlüsselung werden Daten konvertiert, sodass nur die richtigen Personen darauf zugreifen können. Für den Zugriff verwenden Sie normalerweise Schlüssel oder Kennwörter.

Durch die Verschlüsselung der gesamten Festplatte können Sie den Zugriff auf Daten ausschließen, wenn Sie Ihre Festplatte an einen anderen Computer anschließen. Ein anderes Betriebssystem kann auf dem System des Angreifers installiert werden, um den Schutz zu umgehen. Dies hilft jedoch nicht, wenn Sie BitLocker verwenden.

Die Technologie BitLocker erschien mit der Veröffentlichung des Betriebssystems Windows Vista und wurde verbessert. Bitlocker ist in den Versionen Maximum und Corporate sowie in Pro verfügbar. Besitzer anderer Versionen müssen schauen.

Struktur des Artikels

1. Funktionsweise der BitLocker-Laufwerkverschlüsselung

Ohne ins Detail zu gehen, sieht es so aus. Das System verschlüsselt die gesamte Festplatte und gibt Ihnen die Schlüssel dazu. Wenn Sie den Systemdatenträger verschlüsseln, wird er ohne Ihren Schlüssel nicht gestartet. Genau wie die Schlüssel zum Apartment. Du hast sie, du wirst hinein kommen. Verloren, Sie müssen das Ersatzlaufwerk verwenden (Wiederherstellungscode, das während der Verschlüsselung ausgegeben wird) und die Sperre ändern (die Verschlüsselung erneut mit anderen Schlüsseln durchführen)

Für einen zuverlässigen Schutz ist es wünschenswert, ein vertrauenswürdiges TPM (Trusted Platform Module) auf dem Computer zu haben. Wenn es existiert und seine Version 1.2 oder höher, dann wird es den Prozess steuern und Sie werden stärkere Sicherheitsmethoden haben. Ist dies nicht der Fall, kann nur der Schlüssel auf dem USB-Laufwerk verwendet werden.

BitLocker funktioniert wie folgt. Jeder Sektor der Festplatte wird separat mit einem Schlüssel (Full-Volume Encryption Key, FVEK) verschlüsselt. Der Algorithmus AES mit 128 Bit Schlüssel und Diffusor wird verwendet. Der Schlüssel kann in Sicherheitsrichtlinien für Gruppen auf 256 Bit geändert werden.

Warum muss ich die Verschlüsselung pausieren? Was auch immer BitLocker nicht Ihre Festplatte sperren und nicht auf die Wiederherstellungsprozedur zurückgreifen. Die Systemparameter (und der Inhalt der Boot-Partition) sind während der Verschlüsselung für zusätzlichen Schutz festgelegt. Wenn Sie sie ändern, können Sie den Computer sperren.

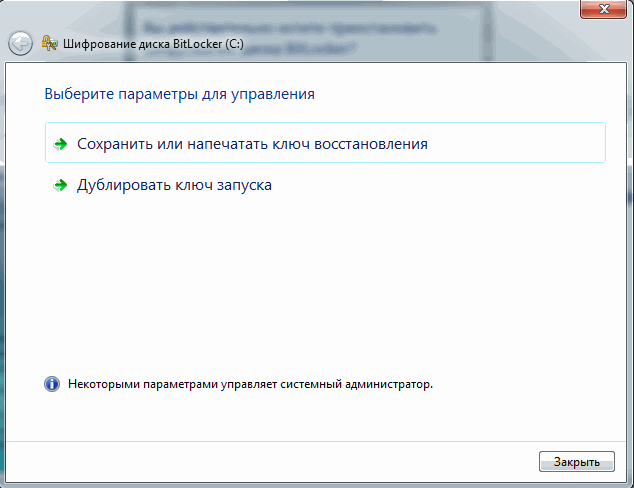

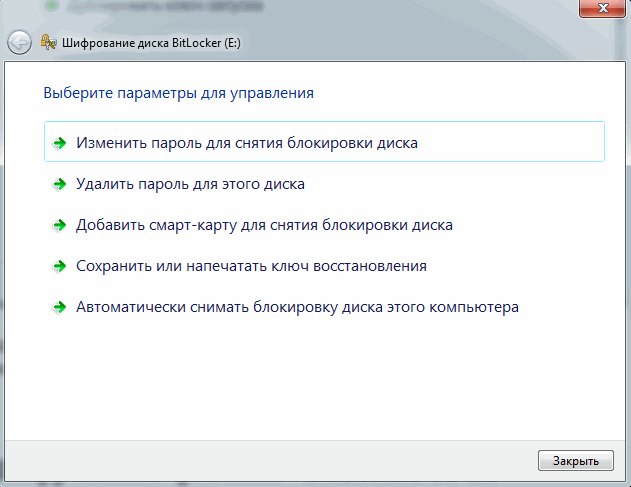

Wenn Sie BitLocker-Verwaltung auswählen, können Sie entweder den Wiederherstellungsschlüssel speichern und drucken und den Startschlüssel duplizieren

Wenn einer der Schlüssel (Startschlüssel oder Wiederherstellungsschlüssel) verloren geht, können Sie sie hier wiederherstellen.

Verwalten Sie die Verschlüsselung von externen Speichergeräten

Die folgenden Funktionen stehen zur Verwaltung der Verschlüsselungsparameter des Flash-Laufwerks zur Verfügung:

Sie können das Passwort zum Entsperren ändern. Sie können ein Kennwort nur löschen, wenn Sie es mit einer Smartcard entsperren. Sie können den Wiederherstellungsschlüssel auch speichern oder drucken und die automatische Deaktivierung der Festplattensperre aktivieren.

5. Wiederherstellen des Festplattenzugriffs

Wiederherstellen des Zugriffs auf die Systemfestplatte

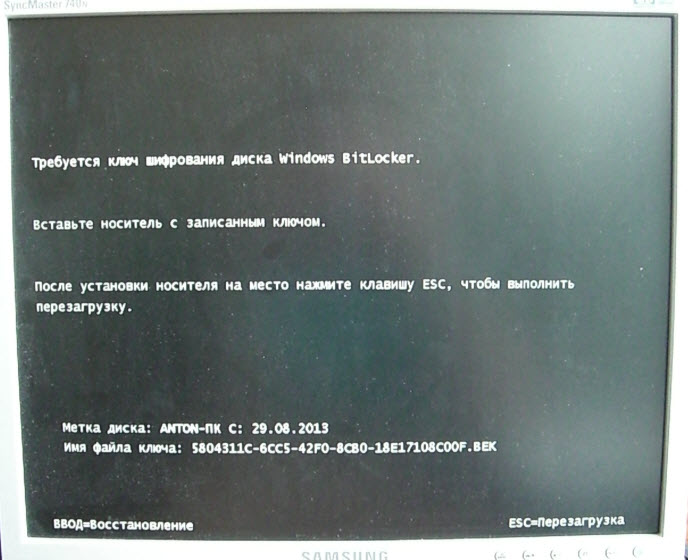

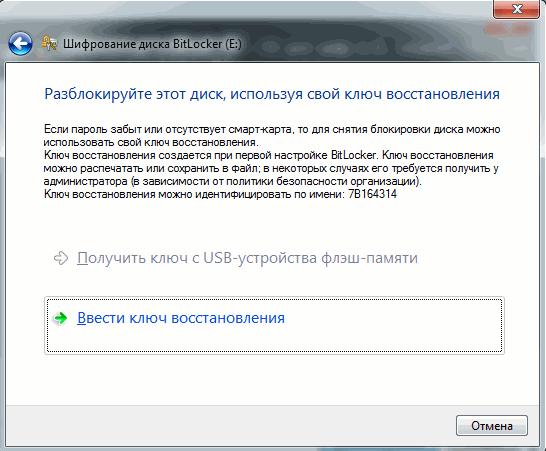

Wenn der Flash-Laufwerk mit einem Schlüssel außerhalb der Zugriffszone, dann kommt der Wiederherstellungsschlüssel ins Spiel. Wenn Sie den Computer starten, sehen Sie das folgende Bild

Um den Zugriff wiederherzustellen und Windows zu laden, drücken Sie die Eingabetaste

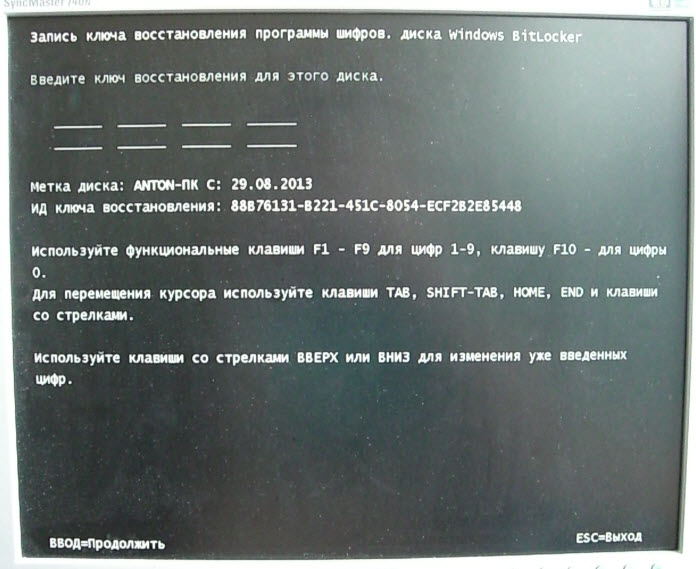

Wir werden auf dem Bildschirm nach dem Wiederherstellungsschlüssel gefragt

Wenn bei der letzten eingegebenen Ziffer der richtige Wiederherstellungsschlüssel ausgewählt wird, wird das Betriebssystem automatisch gestartet.

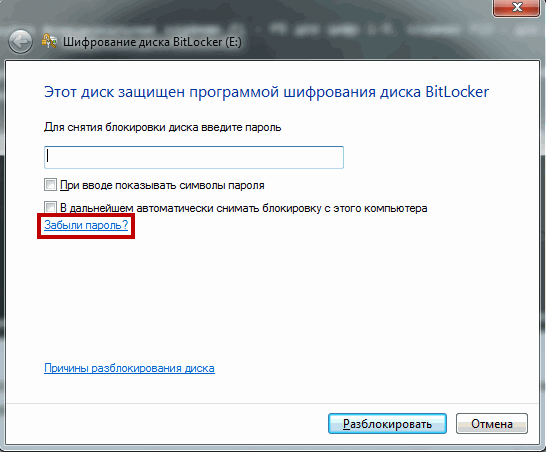

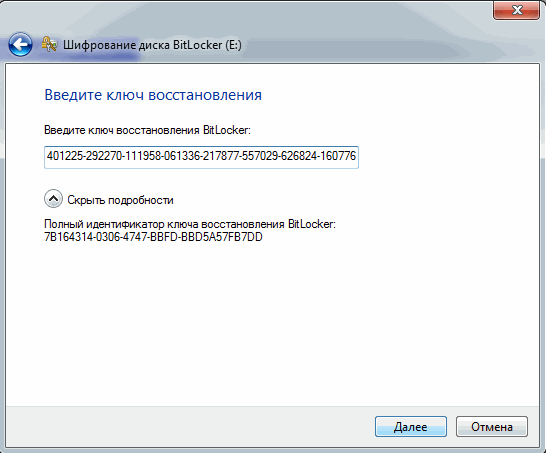

Wiederherstellen des Zugriffs auf Wechseldatenträger

Um den Zugriff auf Informationen auf dem Flash-Laufwerk wiederherzustellen oder klicken Sie auf Passwort vergessen?

Wählen Sie Wiederherstellungsschlüssel eingeben

und gib diesen schrecklichen 48-stelligen Code ein. Klicken Sie auf Weiter

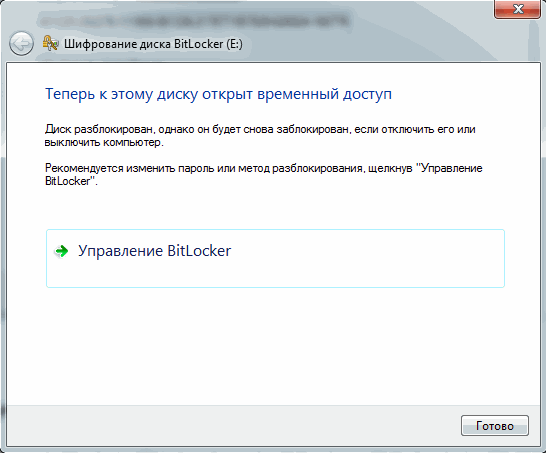

Wenn der Wiederherstellungsschlüssel geeignet ist, wird das Laufwerk entsperrt

Es wird eine Verknüpfung zur BitLocker-Verwaltung angezeigt, in der Sie das Kennwort zum Entsperren des Laufwerks ändern können.

Fazit

In diesem Artikel haben wir gelernt, wie wir unsere Informationen schützen, indem wir sie mit dem integrierten BitLocker-Tool verschlüsseln. Es wirkt sich aus, dass diese Technologie nur in älteren oder erweiterten Versionen von Windows verfügbar ist. Es wurde auch klar, warum diese versteckte und bootfähige Partition von 100 MB erstellt wird, wenn die Festplatte mit Windows-Tools konfiguriert wird.

Vielleicht werde ich die Verschlüsselung von Flash-Laufwerken oder verwenden. Dies ist jedoch unwahrscheinlich, da es gute Ersatzlösungen in Form von Cloud-Datenspeicherdiensten wie und ähnlichem gibt.

Vielen Dank für diesen Artikel in sozialen Netzwerken. Alles Gute für dich!

Open Source war aufgrund seiner Unabhängigkeit von großen Anbietern seit 10 Jahren populär. Die Urheber des Programms sind nicht öffentlich bekannt. Zu den bekanntesten Nutzern des Programms zählen Edward Snowden und Sicherheitsexperte Bruce Schneier. Mit diesem Dienstprogramm können Sie ein Flash-Laufwerk oder eine Festplatte in einen geschützten verschlüsselten Speicher umwandeln, in dem vertrauliche Informationen vor neugierigen Blicken geschützt sind.

Mysteriöse Entwickler des Utility kündigte den Abschluss des Projekts an am Mittwoch, 28. Mai, zu erklären, dass die Verwendung von TrueCrypt unsicher ist. "WARNUNG: Die Verwendung von TrueCrypt ist nicht sicher, weil Das Programm enthält möglicherweise nicht behobene Sicherheitslücken. "- Eine solche Meldung ist auf der Produktseite des SourceForge-Portals zu sehen. Als nächstes kommt ein weiterer Appell: "Sie müssen alle Daten, die in TrueCrypt verschlüsselt sind, auf verschlüsselte Festplatten oder Images virtueller Laufwerke übertragen, die auf Ihrer Plattform unterstützt werden."

Der unabhängige Sicherheitsexperte Graham Cluley kommentierte die Situation ganz logisch: "Es ist Zeit zu finden alternative Lösung zum Verschlüsseln von Dateien und Festplatten ».

Das ist kein Scherz!

Anfangs gab es Spekulationen, dass der Ort des Programms von Cyberkriminellen gehackt wurde, aber jetzt wird klar, dass dies kein Scherz ist. SourceForge bietet jetzt eine aktualisierte Version von TrueCrypt (die von Entwicklern digital signiert wurde), während der Installation wird vorgeschlagen, zu BitLocker oder einem anderen alternativen Tool zu wechseln.

Matthew Green, Professor für Kryptographie an der John Hopkins University, sagte: "Es ist sehr unwahrscheinlich, dass ein unbekannter Hacker TrueCrypt-Entwickler identifiziert, ihre digitale Signatur gestohlen und ihre Website gehackt hat."

Was jetzt zu verwenden?

Die Site- und Popup-Benachrichtigung im Programm selbst enthält Anweisungen zum Migrieren von TrueCrypt-verschlüsselten Dateien zum BitLocker-Dienst von Microsoft, der mit Microsoft Vista Ultimate / Enterprise, Windows 7 Ultimate / Enterprise und Windows 8 Pro / Enterprise geliefert wird. TrueCrypt 7.2 ermöglicht das Entschlüsseln von Dateien, erlaubt aber nicht das Erstellen neuer verschlüsselter Partitionen.

Die offensichtlichste Alternative zu dem Programm ist BitLocker, aber es gibt andere Optionen. Schneier teilte mit, dass er wieder mit PGPDisk von Symantec arbeitet. ($ 110 für eine Benutzerlizenz) verwendet eine bekannte und bewährte Methode der PGP-Verschlüsselung.

Es gibt andere kostenlose Alternativen für Windows zum Beispiel DiskCryptor . Ein Computer-Sicherheitsforscher, im letzten Jahr The Grugq genannt, hat ein bis heute relevantes Ganzes geschaffen.

Johannes Ulrich, der wissenschaftliche Leiter des SANS-Instituts für Technologie für Mac OS X-Benutzer, macht auf FileVault 2 aufmerksam, das in OS X 10.7 (Lion) und späteren Betriebssystemen dieser Familie integriert ist. FileVault verwendet eine 128-Bit-XTS-AES-Verschlüsselung, die von der US-amerikanischen National Security Agency (NSA) verwendet wird. Laut Ulrich sollten sich Linux-Benutzer an das integrierte Systemtool Linux Unified Key Setup (LUKS) halten. Wenn Sie Ubuntu verwenden, ermöglicht Ihnen das Installationsprogramm dieses Betriebssystems bereits, die vollständige Festplattenverschlüsselung von Anfang an zu aktivieren.

Benutzer benötigen jedoch andere Anwendungen zum Verschlüsseln von tragbaren Medien, die auf Computern mit unterschiedlichen Betriebssystemen verwendet werden. Ulrich sagte, dass in diesem Fall in den Sinn kommt.

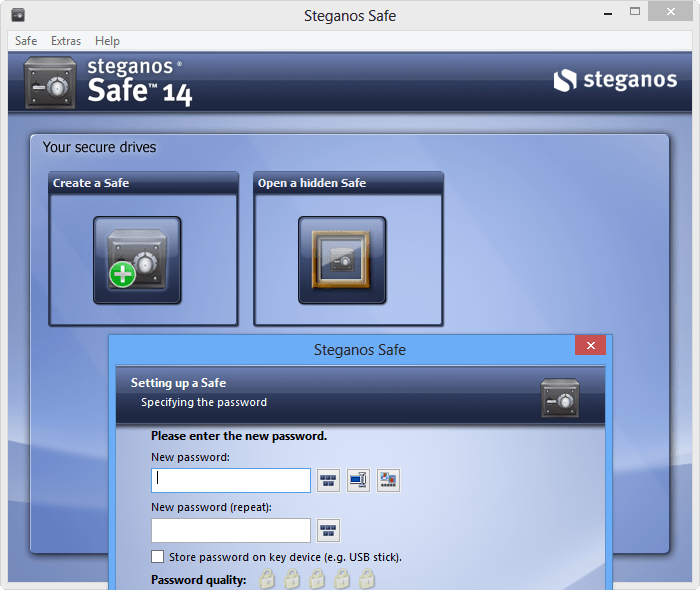

Die deutsche Firma Steganos bietet an, die alte Version ihres Verschlüsselungsprogramms zu verwenden Steganos sicher (die aktuelle Version ist derzeit 15, und es wird vorgeschlagen, Version 14 zu verwenden), die kostenlos verteilt wird.

Unbekannte Sicherheitslücken

Die Tatsache, dass TrueCrypt Sicherheitslücken aufweisen kann, wirft ernste Bedenken auf, insbesondere angesichts der Tatsache, dass die Prüfung des Programms solche Probleme nicht aufdeckte. Die Nutzer des Programms haben 70.000 US-Dollar gesammelt, um ein Audit durchzuführen, nachdem Gerüchte laut wurden, dass die US-amerikanische National Security Agency eine beträchtliche Menge an verschlüsselten Daten entschlüsseln könnte. Die erste Phase der Studie, in der der TrueCrypt-Loader analysiert wurde, wurde letzten Monat durchgeführt. Bei der Prüfung wurden keine Hintertüren oder vorsätzliche Sicherheitslücken gefunden. Die nächste Phase der Studie, in der die verwendeten kryptographischen Methoden überprüft werden sollten, war für diesen Sommer geplant.

Green war einer der an der Prüfung beteiligten Experten. Er sagte, dass er keine vorläufige Information hatte, dass die Entwickler planen, das Projekt zu schließen. Greene sagte: "Das letzte, was ich von den Entwicklern von TrueCrypt gehört habe:" Wir freuen uns auf die Ergebnisse der Phase 2 des Tests. Danke für Ihre Bemühungen! ". Es ist zu beachten, dass das Audit trotz des Stopps des TrueCrypt-Projekts wie geplant fortgesetzt wird.

Vielleicht haben die Entwickler des Programms beschlossen, die Entwicklung einzustellen, weil das Dienstprogramm veraltet ist. Die Entwicklung wurde am 5. Mai 2014 eingestellt, d. H. nach der offiziellen Beendigung der Unterstützung für Windows XP. SoundForge erwähnt: "Windows 8/7 / Vista und spätere Systeme verfügen über integrierte Tools zum Verschlüsseln von Festplatten und Images von virtuellen Festplatten." Daher ist die Datenverschlüsselung in viele Betriebssysteme integriert, und Entwickler konnten das Programm nicht mehr zählen.

Um Öl dem Feuer hinzuzufügen, stellen wir fest, dass TrueCrypt am 19. Mai aus dem geschützten System von Tails (Snowdens bevorzugtes System) entfernt wurde. Der Grund ist nicht völlig klar, aber das Programm sollte offensichtlich nicht verwendet werden, sagte Cluley.

Cluley schrieb auch: "Ob es Hype, Brechen oder das logische Ende des Lebenszyklus von TrueCrypt ist, es wird klar, dass bewusste Benutzer sich nicht wohl fühlen werden, ihre Daten dem Programm nach dem gescheiterten Fiasko zu vertrauen."

Service von Beeline - "Highway"

Service von Beeline - "Highway" Fernzugriff auf einen Computer

Fernzugriff auf einen Computer Wie man das mobile Internet überall hinbringt

Wie man das mobile Internet überall hinbringt