Cilat metoda autorizimi janë të disponueshme në pgp. Po sikur të mos kem asgjë për të fshehur? A duhet që një person që i bindet ligjit të ndërmarrë veprime për ta mbrojtur atë nga mbikëqyrja e qeverisë? Çfarë është PGP Freeware, PGP Desktop, PGP Universal dhe si ndryshojnë ato nga njëri-tjetri

Kriptimi i të dhënave është një ritual i domosdoshëm hakerimi në të cilin secili përdor grupin e vet të shërbimeve. Ndërsa një zgjedhje e gjerë ofrohet për sistemet operative të desktopit, aplikacionet e vetme janë ende të disponueshme në sistemet operative celulare. Ne tërhoqëm vëmendjen te krijimi i ri i zhvilluesit të Softuerit SJ - PGPTools. Versioni i parë i këtij programi doli në prill. Gjatë gjashtë muajve, lista e platformave të mbështetura është zgjeruar ndjeshëm. Tani përfshin Windows 10. Windows Phone, iOS (8.0 e lart), OS X (nga 10.9) dhe Android (4.0 e lart). Për testim u zgjodh Versioni i fundit PGPTools v.1.10 për Android OS. Ju mund ta shkarkoni programin duke u regjistruar në forumin w3bsit3-dns.com në këtë temë.

Tani mund të eksportoni çelësat duke përdorur ,, ose. Ju gjithashtu mund të paraqisni një skedar nëse dëshironi t'u dërgoni një email individëve ose grupeve. Eksportoni çelësin tuaj publik në një server kyç ku pjesëmarrësit e tjerë mund ta marrin atë.

Çfarë bën PGP?

Pasi të jetë krijuar çelësi juaj, mund ta eksportoni çelësin në serverin e çelësit publik duke klikuar me të djathtën mbi çelësin në dritaren kryesore dhe duke zgjedhur Eksportoni çelësat publikë. Eksporto çelësin publik në serverin e paracaktuar të çelësave. Nëse çelësi nuk mund të sinkronizohet, trafiku mund të bllokohet nga muri i zjarrit. Në këtë rast, mund ta publikoni çelësin në një mënyrë tjetër. Klikoni me të djathtën mbi çelësin dhe zgjidhni Kopjo çelësin publik. Pastaj fjalëkalimi juaj do të përfshihet në server publik të tjerët për kopjimin dhe përdorimin tuaj.

Edhe para instalimit të programit, bëhet e qartë se autorët e tij i përmbahen pikëpamjeve minimaliste. Në paketën e instalimit, PGPTools merr një megabajt e gjysmë, dhe pas instalimit - vetëm pesë e gjysmë. Më vjen mirë gjithashtu që lista e lejeve të kërkuara përbëhet nga saktësisht një artikull - shkrimi në një kartë memorie. Ajo nuk ka nevojë për dërgim SMS, qasje në internet dhe informacion personal.

Kopjimi manual i çelësit publik

Tani mund të përdorni shfletuesin tuaj dhe të shkoni në faqen e mëparshme. Përdorni komandën e mëposhtme për të dërguar çelësin në serverin e çelësit publik.

Ruaj çelësin sekret

Nëse humbisni çelësin privat, nuk do të jeni në gjendje të nënshkruani mesazhe ose të hapni mesazhe të koduara që keni dërguar.Komandat themelore të GnuPG

Mbani gjithmonë çelësin tuaj sekret! Edhe nëse dikush i drejtohet çelësit tuaj privat, ai nuk do të jetë në gjendje ta përdorë atë pa çelësin. Mos zgjidhni një të dhënë që është e lehtë të hamendësohet. Mos përdorni fjalë të shkurtra, vargje numrash si numri i telefonit ose numri i dokumentit zyrtar ose informacione biografike për veten ose familjen tuaj për një frazë kalimi. Më së shumti fjalëkalime të sigurta janë shumë të gjata dhe përmbajnë një përzierje të shkronjave të mëdha dhe të vogla, numrave, numrave dhe simboleve. Sidoqoftë, zgjidhni një fjalëkalim që mund ta mbani mend, pasi shkrimi i kësaj fraze kudo tani e bën atë më pak të sigurt.

Ndërfaqja e programit është gjithashtu jashtëzakonisht e thjeshtë dhe e lehtë për t'u mësuar. Nga njëra anë, kjo ju lejon ta kuptoni shpejt, dhe nga ana tjetër, shkakton një dëshirë të vogël për menutë e zakonshme me lista të gjata cilësimesh. Në versionin aktual të PGPTools, mund të vendosni vetëm një fjalëkalim dhe të zgjidhni një gjatësi të çelësit. Por programi ju lejon të krijoni disa çifte çelësash dhe t'i menaxhoni ato nga një skedë e veçantë. Këtu mund të zgjidhni çelësin aktual dhe veprimet e dëshiruara me të. Eksporti mbështetet (përmes clipboard-it ose funksionit "transfer") dhe importimi i çelësave PGP të krijuar më parë është gjithashtu i mundur.

Gjenerimi i një certifikate revokimi

Kur anuloni një fjalëkalim, duhet ta hiqni atë nga domeni publik. Ju duhet ta bëni këtë vetëm nëse jeni në rrezik ose jeni të humbur, ose nëse keni harruar fjalëkalimin tuaj. Kur krijoni një çift çelësash, duhet të krijoni gjithashtu një certifikatë revokimi. Nëse më vonë lëshoni një certifikatë revokimi, informoni të tjerët se çelësi publik nuk do të përdoret. Përdoruesit mund të përdorin një çelës publik të çaktivizuar për të verifikuar nënshkrimet e vjetra, por jo për të enkriptuar mesazhet. Edhe pse keni ende akses në çelësin privat, mesazhet e marra më parë mund të deshifrohen.

është mirë që programi nuk ka nevojë për leje shtesë.

PERDORIMI I PGPTOOLS

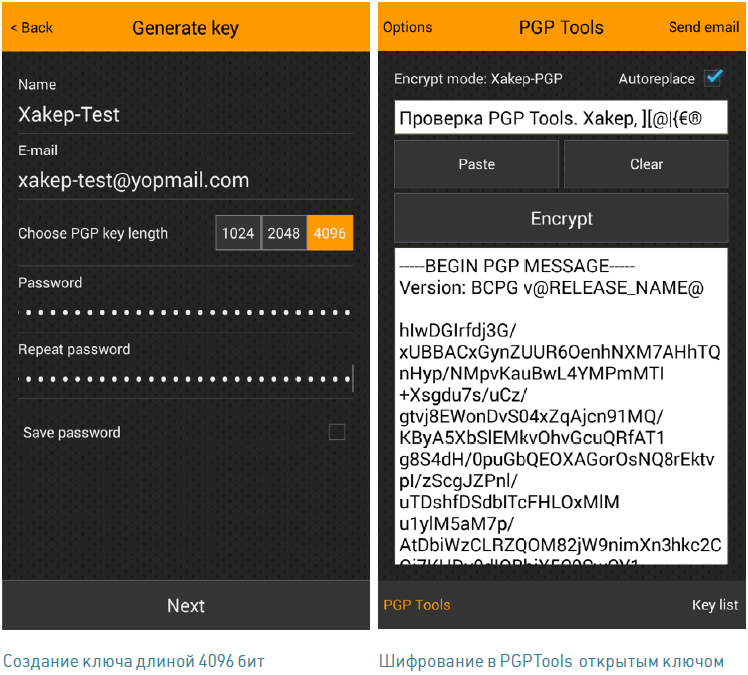

Puna fillon në program me hap i thjeshtë- krijimi i një palë çelësash. Për ta bërë këtë, duhet të vendosni emrin ose pseudonimin, adresën Email(do të përdoret për të dërguar email të koduar dhe/ose të nënshkruar) dhe një fjalëkalim.

Nëse harroni fjalëkalimin tuaj, nuk do të jeni në gjendje të deshifroni mesazhet e koduara për atë çelës. Duke krijuar një certifikatë, ju mund ta mbroni atë. Nëse është publikuar aksidentalisht ose është vjedhur nga një aktivitet tjetër keqdashës, çelësi publik nuk mund të përdoret. Është një ide e mirë të shkruani një certifikatë anulimi për të siguruar media të lëvizshme ose të printoni një kopje të shtypur për t'u ruajtur për të mbajtur sekret.

Marrja e një çelësi publik me email

Pasi çelësi të fshihet në nivel lokal, duhet të dorëzoni certifikatën e revokuar në serverin e çelësit, pavarësisht nëse çelësi është lëshuar fillimisht në këtë formë. Shpërndarja e serverit ndihmon përdoruesit e tjerë të bëhen shpejt llogari, çelësi është komprometuar.

Në skemën PGP, të gjithë çelësat gjenerohen në çifte, sepse ata janë të lidhur matematikisht nga një frazë e zakonshme kalimi. Duhet të bëhet e gjatë dhe komplekse, por pa fanatizëm - fjalëkalimi i harruar nuk do të restaurohet. Çelësat në çifte gjenerohen të ndryshëm në strukturën e tyre - asimetrike. Çelësi publik quhet kështu sepse mund t'i transferohet lirisht kujtdo. Ai shërben

për të verifikuar nënshkrimin e pronarit të saj dhe ofron mundësinë për t'i dërguar atij një mesazh të koduar. Një mesazh i tillë mund të deshifrohet vetëm me një çelës sekret të çiftuar me të. Kjo është arsyeja pse është sekret, kështu që vetëm krijuesi i këtij çifti çelësash e di.

Eksporto në serverin e çelësave duke përdorur komandën e mëposhtme. Problemi i sigurisë së të dhënave nuk prek vetëm kompanitë e mëdha që ruajnë një sasi të madhe informacioni, por edhe faktin që ne përdorim kompjuterë pothuajse çdo ditë. Ne mund të kodojmë çdo informacion personal: është e vështirë për dikë tjetër përveç nesh që të përpiqet të nxjerrë informacion ose të përgjojë përmbajtjen e këtyre skedarëve. Ekziston edhe një opsion " nënshkrimi dixhital»Për të dërguar mesazhe për t'u verifikuar nga marrësi; kështu që do të jemi të qetë sepse mesazhi nuk u ndryshua gjatë procesit të transportit dhe vetëm ne mundëm ta dërgonim.

Për ta thënë thjesht, një letër kodohet me një çelës publik përpara se të dërgohet, dhe me një çelës sekret, deshifrohet pas marrjes. Është si një implementim dixhital i një bllokimi me shul: kushdo mund ta përplas derën me të, por vetëm pronari i çelësit mund ta hapë atë. Ne bëmë dy palë çelësa për testim: minimumi (1024 bit) dhe maksimumi (4096 bit) të gjatësisë së mundshme.

Po sikur të mos kem asgjë për të fshehur? A duhet që një person që i bindet ligjit të ndërmarrë veprime për ta mbrojtur atë nga mbikëqyrja e qeverisë?

Imagjinoni, për shembull, që të gjithë të nënshkruajnë të tyren emailet: Sulmet e phishing do të jenë shumë më të vështira për t'u kryer dhe shumica e emaileve të rreme ose mashtruese që marrim çdo ditë thjesht nuk do të ekzistojnë më sepse nuk ekzistojnë më për kriminelët kibernetikë, do të ia vlente kaq shumë përpjekje për të falsifikuar mesazhet e nënshkrimit. Kjo nevojë është më e fortë çdo ditë.

Paneli kryesor në PGPTools ka të njëjtin emër. Ai kalon midis dy mënyrave: enkriptimi dhe deshifrimi. Pamja e tij varet nga cili çelës është zgjedhur më parë në panelin e listës së çelësave - publik ose sekret. Ju mund të enkriptoni çdo tekst duke përdorur PGPTools me disa klikime. Për ta bërë këtë, thjesht ngjiteni atë në fushë me kërkesën Enter source nga çdo burim dhe shtypni butonin Encrypt. Kriptimi do të kryhet duke përdorur çelësin publik të zgjedhur më parë.

Qeveria e SHBA fillimisht hetoi Zimmermann "për eksportimin e municioneve të palicensuara", pasi produktet më të forta të enkriptimit 40-bit konsideroheshin municion. Ky është një aspekt shumë i rëndësishëm për t'u marrë parasysh, veçanërisht pas zbulimeve të fundit se disa agjenci sigurie janë përpjekur të shmangin kodimin e protokolleve moderne të komunikimit.

Me kriptografinë asimetrike, na duhen dy çelësa të veçantë, njëri privat dhe tjetri publik. Ju nuk keni nevojë të kuptoni gjithçka menjëherë, sepse gradualisht do të mësoni me ndihmën e programit. Gjithsesi, në këtë postim, ne do të shpjegojmë disa koncepte bazë të kriptografisë së çelësit publik në mënyrë që të njiheni pak me këtë temë dhe më pas të filloni të përdorni të gjitha mjetet e disponueshme për sistemi operativ.

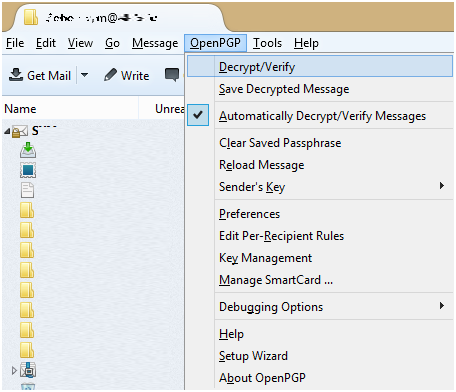

Është pak më e vështirë për t'u deshifruar. Duhet të zgjidhni një çelës sekret (të çiftuar me atë publik që përdoret për kriptim) dhe të futni fjalëkalimin e specifikuar gjatë gjenerimit të tyre të përbashkët. Blloku i tekstit të shifruar futet gjithashtu në fushën e burimit dhe rezultati i deshifrimit shfaqet më poshtë pasi klikoni butonin Decrypt. Qëllimi kryesor i PGPTools si një program me një skemë kriptimi asimetrike është të mbrojë korrespondencën (në veçanti, postën) me aftësinë për të transmetuar çelësin tek bashkëbiseduesi përmes një kanali jo të besueshëm. Nëse një

dhe i njëjti çelës u përdor për të enkriptuar / deshifruar mesazhet, më pas përgjimi i tij do të komprometonte të gjithë korrespondencën. Përgjimi i çelësave publikë është praktikisht i padobishëm. Pas shkëmbimit të tyre, mund të filloni menjëherë shkëmbimin e mesazheve të koduara. Pasi të krijohen, ato nuk mund të hapen as nga dërguesi. Kjo mund të bëhet vetëm nga marrësi - me çelësin e tij sekret dhe pasi të ketë futur frazën e kalimit.

Një "çelës" i referohet një vargu karakteresh alfanumerike. Ky çelës mund të eksportohet në një skedar ose të ngarkohet në një server kyç në mënyrë që të mund të aksesohet nga përdoruesit e tjerë. Duhet mbajtur mend se e hapur dhe çelës privat dhe matematikisht i lidhur me këtë algoritëm; prandaj, pjesët e këtij algoritmi mund të ndahen pa cenuar sigurinë e sistemit.

Përveç kësaj, ka mjete specifike për secilin sistem operativ. Është shumë e rëndësishme të mbani mend se siguria e çelësave varet jo vetëm nga fjalëkalimi i përdorur për krijimin e tyre, por edhe nga mënyra se si ruhet çelësi. Nëse dikush do të kishte akses në skedarin e kodit dhe fjalëkalimin, i gjithë sistemi i sigurisë do të rrezikohej në një mënyrë shumë serioze. Është shumë e rëndësishme që kurrë të mos lini askënd me një çelës sekret dhe është e nevojshme të zgjidhni një fjalëkalim që vetëm përdoruesi mund ta mbajë mend dhe në të njëjtën kohë i vështirë për t'u deshifruar.

Kur transmetoni shkronja të koduara, sigurohuni që blloku i tekstit të shifruar të jetë futur ashtu siç është - pa boshllëqe dhe viza. Përndryshe, nuk mund të deshifrohet për shkak të shfaqjes së shtrembërimeve.

Çift (MIJË) FJALË PËR ALGORITMIN

Në zbatimin klasik Zimmermann, skema PGP përdor një funksion hash dhe dy algoritme kriptografike: një me një çelës simetrik dhe një me një çelës asimetrik. Ai gjithashtu përdor një çelës sesioni të krijuar duke përdorur një gjenerues numrash pseudo të rastësishëm. Një proces i tillë kompleks siguron mbrojtje më të besueshme të të dhënave, domethënë, kompleksitetin matematikor të rikuperimit të një çelësi sekret nga homologu i tij publik.

Sa më i gjatë të jetë çelësi, aq më gjatë do t'i duhet sistemit të gjenerimit të çelësave për të përfunduar procesin; megjithatë, duke qenë se kjo do të bëhet vetëm një herë, ne rekomandojmë që gjatësia e çelësit të jetë së paku 096 bit. Për më shumë siguri afatgjatë, në mënyrë ideale 912 bit, por prisni deri në fund të operacionit.

Si të lexoni një mesazh të koduar të marrë me një nënshkrim

Ju duhet të mbani çelësin privat sekret, ndërsa çelësin publik mund ta shpërndani për të gjithë. Pse është kaq e rëndësishme zgjedhja e fjalëkalimit dhe gjatësisë së fjalëkalimit? Nëse ky person nuk e njeh fjalëkalimin, një mënyrë për të thyer çelësin do të ishte enkriptimi i drejtpërdrejtë i sistemit; duke pasur parasysh gjatësinë e çelësit, do të zgjaste shumë dhe do të ishte shumë e vështirë të deshifrohej teknologji kompjuterike në dispozicion sot. Një tjetër mundësi është të përdorni një fjalor ose të kryeni një sulm brute force për të gjetur fjalëkalimin e zgjedhur për të mbrojtur çelësin.

Zgjedhja e algoritmeve tani është në dispozicion shumë të gjerë. Është ai që ndikon kryesisht në cilësinë e një zbatimi të veçantë PGP. Zakonisht ata përdorin AES dhe RSA, dhe nga funksionet hash ata zgjedhin atë që, sipas koncepteve moderne, është më pak i prirur ndaj përplasjeve (RIPEMD-160, SHA-256). PGPTools përdor algoritmin IDEA për enkriptimin e të dhënave dhe RSA për menaxhimin e çelësave dhe nënshkrimet dixhitale. Hashimi bëhet duke përdorur funksionin MD5.

Konfirmimi i integritetit të mesazhit - funksioni hash

Ky është opsioni më i zakonshëm dhe është mënyra më e drejtpërdrejtë për të hyrë në të dhënat e koduara. Me një çelës privat shumë të gjatë, nuk ka gjasa që të ketë sulme të këtij lloji. Vetëm ne, duke përdorur çelësin tonë privat, mund t'i deshifrojmë këto mesazhe. Për të dërguar një përgjigje të fshehtë në një mesazh, duhet të përdorim çelësin publik të mikut tonë. Sistemi i nënshkrimit dixhital është pikërisht e kundërta: kur dërgojmë një mesazh, ne e "nënshkruajmë" atë me çelësin tonë privat. Çdokush mund të përdorë çelësin tonë publik për të vërtetuar mesazhin.

Procesi shumëfazor i (de) kriptimit të të dhënave për çdo program zbatohet në një

nga grupet e bibliotekave kriptografike të disponueshme publikisht. Të gjithë çelësat e gjeneruar nga PGPTools përmbajnë versionin BCPG në emrin e versionit, i cili në mënyrë indirekte tregon përdorimin e API-së Bouncy Castle OpenPGP. Gjatë testimit të këtij supozimi, një referencë e drejtpërdrejtë për bibliotekat e Bouncy Castle u gjet në skedarin com.safetyjabber.pgptools.apk.

Duket pak e ndërlikuar, por me një klient email, mund të vendosni gjithçka me disa klikime.

Në fund, ne trajtuam bazat e sigurisë suaj dhe ju dhamë disa udhëzime të vogla. Për fat të mirë, falë disa prej mjeteve, është mjaft e lehtë dhe me kalimin e kohës do të kuptojmë se përdorimi i këtyre mjeteve ishte zgjidhja më e mirë. Cfare mund te bejne ata përdoruesit e zakonshëm? Më parë, ata që kishin para mund të përballonin sisteme shumë të avancuara, pothuajse të nivelit ushtarak të enkriptimit.

Ata zbatojnë skemën OpenPGP sipas RFC 4880, por kanë veçoritë e tyre. Njëra është se (në varësi të versionit që zgjidhni) ata mund të mos përdorin një nënçelës kriptimi. Gjithashtu, në këto biblioteka vërehen kufizime në gjatësinë efektive të çelësit. Kjo do të thotë se mbi një kufi të caktuar (zakonisht 1024 bit), përpjekja për të krijuar një çelës më të gjatë nuk do të ketë asnjë kuptim praktik. Algoritmi nuk do të jetë në gjendje të ofrojë çelësa me cilësi të lartë sepse do të ketë shumë blloqe që përputhen në çifte.

Në fillim, përdoruesi mesatar nuk dinte se si t'i mbante të sigurta mesazhet dhe informacionet e tyre personale, dhe gjithashtu nuk duan që kompanitë dhe organizatat e tjera të duan të gjejnë një metodë. Informacioni është monedha dixhitale më e vlefshme sot. Informacioni ynë është i vlefshëm dhe kjo është arsyeja pse ne duhet të kujdesemi për të. Sa më shumë territor të marrë pjesë në rrjet, sa më shumë njerëz të lidhemi, aq më shumë kohë dhe kur kjo bëhet pjesë integrale e funksionimit normal të shoqërive, aq më delikate bëhet pyetja se çfarë është private dhe çfarë është në domeni publik, në një vend ku gjithçka është e ndarë, vendosja e kufijve mund të jetë një sfidë dhe dhimbje koke e madhe, veçanërisht nëse nuk dimë të mbrohemi.

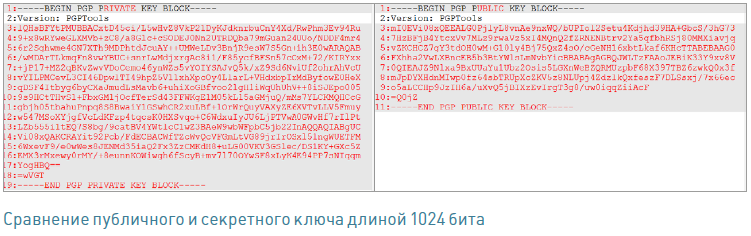

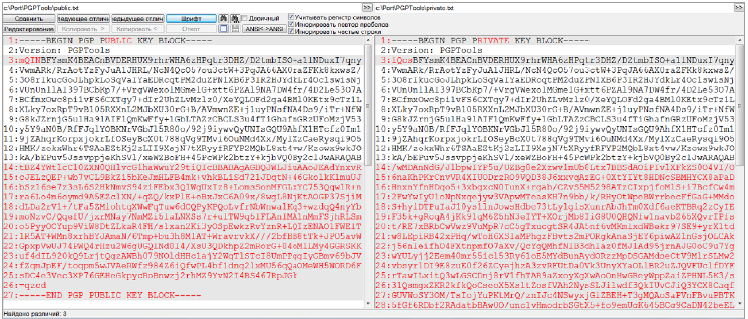

Për verifikim, ne eksportuam çelësat PGP publik dhe privat të çdo çifti skedar teksti dhe i krahasoi ato. Një palë çelësash me gjatësi 1024 bit nuk ka fragmente të përsëritura, siç duhet të jetë në një zbatim cilësor.

Si të dërgoni një mesazh të koduar

Shumë kalojnë nëpër jetë duke lënë emailet, bisedat, skedarët dhe të dhënat e tjera në sajte të ndryshme të cilave u besojmë, por në të njëjtën kohë, shumë janë të interesuar të përgjojnë këtë informacion pa pëlqimin tonë për qëllime keqdashëse dhe nëse nuk ka asnjë pengesë që i ndalon , jemi të pambrojtur. Sistemet e enkriptimit janë një pengesë që na mbron nga sytë e padëshiruar dhe mjetet që kontrollojnë kush është kush, në botën e tyre dhe zero në vend të fytyrave.

Çelësi publik shoqërohet gjithmonë me një emër përdoruesi ose adresë emaili. Mund të përdoret për të nënshkruar në mënyrë dixhitale një mesazh dhe që dërguesi të mund të verifikohet si autentik. Përdoret gjithashtu për të gjeneruar certifikata sigurie për shërbimet në internet.

Dyfishoni blloqe në çelësa

Situata me çelësat katër kilobitësh është e ndryshme. Ka shumë pak fragmente të ndryshme në një çift (ato janë të theksuara me të kuqe), dhe ka shumë fragmente që përputhen.

Në mënyrë të rreptë, ato kanë edhe më pak dallime sesa mund të shihni në pamjet e ekranit. Programi i krahasimit i përdorur thjesht nuk di të injorojë kompensimin e bllokut, por kontrollon rresht pas rreshti. Trembëdhjetë rreshtat e parë përkonin pothuajse plotësisht, dhe fundi është identik me shtatëdhjetë përqind. Nëse keni krijuar një çift çelësash me një numër të madh ndeshjesh, atëherë thjesht fshijeni atë dhe krijoni një tjetër.

Aktualisht, shumica e komunikimit në internet kryhet përmes shpërndarjes së mesazheve në në rrjetet sociale dhe shërbimet e mesazheve të çastit, duke mos harruar se edhe emaili është pjesë e komunikimit online. Kështu, kodimi i informacionit bëhet një proces i nevojshëm për të parandaluar aksesin e paautorizuar në leximin e mesazheve të e-mail të dikujt tjetër. Veprimi i tij bazohet në caktimin e një çifti kyç: privat dhe publik. Çelësi publik u jepet kontakteve të mundshme të postës elektronike ose duke e kontaktuar atë ose duke e ngarkuar në një server të çelësit të jashtëm.

PËRFUNDIM KONSOLIDUES

Mangësitë e konstatuara gjatë testimit janë të një natyre të përgjithshme. Ato janë tipike për shumë programe, pasi nuk kanë të bëjnë me kodin e vetë aplikacionit, por bibliotekat e njohura të përdorura në të. Komuniteti i kriptove këshillon zhvilluesit që të shmangin Bouncy Castle OpenPGP. Shpresojmë që në versionet e ardhshme autorët e PGPTools të marrin si bazë implementime më të avancuara.

Në formën e tij aktuale, programi tashmë është në gjendje të ofrojë një nivel bazë të privatësisë dhe mund të rekomandohet si një mjet që shton funksionalitetin PGP në pajisje celulare... Do t'ju ndihmojë të krijoni ose lexoni tekste të koduara pothuajse në çdo smartphone modern dhe gjithashtu fshehin korrespondencën sekrete nga sytë kureshtarë. Çdo mbrojtje mund të konsiderohet e qëndrueshme pikërisht për aq kohë sa kostoja e tejkalimit të saj rezulton të jetë dukshëm më e lartë se kostoja e vlerësuar e të dhënave të mbrojtura.

Sipas NIST, çelësat PGP me një gjatësi prej 1,024 bit ose më pak u konsideruan të pabesueshëm disa vite më parë. Më pas ato u hapën në një kohë të arsyeshme në serverë të fuqishëm dhe sot klikojnë si fara në rrjetet e shpërndara kompjuterike. Përveç zgjedhjes së gjatësisë së çelësit, niveli i mbrojtjes përcaktohet gjithashtu nga kompleksiteti i frazës dhe vetë mekanizmi i zbatimit të PGP.

Përditësuar së fundi më 18 nëntor 2016.

Mbrojtja siguron që vetëm marrësi i informacionit mund ta përdorë atë. Pasi në duart e gabuara, do të jetë plotësisht i padobishëm, pasi nuk mund të deshifrohet.

Vërtetimi garanton që nëse disa informacione janë krijuar nga ju dhe janë postuar për akses publik, atëherë ato kanë ardhur me të vërtetë nga ju dhe nuk janë manipuluar apo ndryshuar nga askush gjatë rrugës.

PGP bazohet në një sistem kriptografik të njohur si një çelës publik që mund të përdoret në kanale të pabesueshme. Kjo e bën atë ideal për mbrojtjen e informacionit të transmetuar përmes rrjeteve të tilla si interneti.

Në sistemet me një çelës publik, secili nga pjesëmarrësit në shkëmbimin e informacionit ka dy çelësa, që plotësojnë reciprokisht njëri-tjetrin; njëri është çelësi publik dhe tjetri është privat. Çelësi publik mund dhe duhet të jetë i disponueshëm lirisht, pasi është pikërisht çelësi që dërguesi përdor për të kriptuar informacionin që ju transmetohet. Çelësi privat nuk duhet të ndahet kurrë. Është ai që garanton sigurinë e të dhënave të transmetuara.

Ndarja e çelësit

Pasi të keni ruajtur çelësat e miqve tuaj në një skedar, duhet t'u dërgoni atyre çelësin tuaj publik. Para së gjithash, duhet të ndahet nga dosjen e vetçelësat publikë:

Skedari identifikues pgp -kx [skedari kryesor]

Për shembull: "pgp -kx alex mykey" shpërndan çelësin publik të identifikuar nga nënvargu "alex" në skedarin mykey.

Skedari i krijuar mykey.pgp nuk do të jetë në formatin ASCII. Sidoqoftë, nëse ju duhet të krijoni një skedar kyç në formatin ASCII për ta dërguar, për shembull, me e-mail ose për të shtuar informacion shtesë në bazën e të dhënave, do t'ju duhet të përdorni komandën:

Skedari identifikues pgp -kxa [skedari kryesor]

Për shembull: "pgp -kxa alex mykey" shpërndan çelësin publik të identifikuar nga nënvargu "alex" në skedarin "mykey.asc".

Së bashku me çelësin, theksohen edhe të gjitha certifikatat që e konfirmojnë atë.

Për të parë çelësat që përmban skedari, shkruani komandën:

pgp -kv [identifikues] [skedar kyç]

Vini re përsëri se skedari i paracaktuar është pubring.pgp. Nëse identifikuesi nuk është specifikuar në mënyrë eksplicite, atëherë shfaqen të gjithë çelësat nga skedari. Për të parë të gjitha certifikatat për secilin çelës, duhet të shkruani:

pgp -kvv [id] [unazë]

Enkriptimi i mesazheve

Tani le të përpiqemi të enkriptojmë skedarin. Kjo mund të bëhet me komandën:

ID e skedarit pgp -e

Kjo komandë krijon një skedar të quajtur skedar .pgp që përmban skedarin origjinal, të koduar në mënyrë që vetëm marrësi të mund ta deshifrojë atë duke përdorur çelësin e tij privat.

Mos harroni se skedari i krijuar nuk është një skedar ASCII, kështu që për ta dërguar atë me E-Mail, mund t'ju duhet të shtoni një opsion tjetër -a në mënyrë që skedari i koduar i daljes të jetë në formatin ASCII, për shembull:

ID e skedarit pgp -ea

Kodimi i mesazhit për marrës të shumtë

Le të themi se dëshironi të kriptoni dhe dërgoni një email te marrës të shumtë. Në këtë rast, ne do të bëjmë këtë:

skedari pgp -ea id1 id2 id3

Si nënshkruhet një mesazh

Nënshkrimi i një dokumenti i lejon marrësit të verifikojë se teksti është shkruar në të vërtetë nga dërguesi dhe se mesazhi nuk është ndryshuar. Për të nënshkruar një dokument, duhet të përdorni një çelës privat:

ID e skedarit pgp -s

Nëse kemi shumë çelësa privatë në secring.pgp tonë, mund të zgjedhim njërin prej tyre duke përdorur një identifikues. Kjo komandë krijon një skedar që nuk është tekst ASCII sepse PGP po përpiqet të kompresojë skedarin. Nëse, nga ana tjetër, dëshironi të nënshkruani skedarin, duke e lënë tekstin të lexueshëm dhe me nënshkrimin në fund, atëherë procedura do të duket kështu:

skedar pgp -sta

Kjo komandë e fundit është shumë e dobishme kur nënshkruani e-mail që mund të lexohet më tej pa përdorur PGP. Gjithashtu, një mesazh të tillë mund ta lexojnë ata që nuk kanë nevojë të verifikojnë nënshkrimin.

Përndryshe, ju mund të nënshkruani një dokument dhe më pas ta kodoni atë duke përdorur komandën e mëposhtme:

pgp -es skedari recipient_id my_identifier

Për të koduar skedarin, përdoret një çelës publik, i identifikuar nga nënvargu "recipient_identifier", kështu që vetëm ky çelës mund ta dekodojë këtë skedar. Pastaj ne identifikojmë çelësin privat me vargun "my_identifier", pasi ka disa çelësa në grupin tonë. Megjithatë, ju mund të krijoni një skedar ASCII duke përdorur opsionin -a.

Deshifrimi

Për të deshifruar një skedar dhe / ose për të verifikuar nënshkrimin e tij, përdorni komandën:

pgp input_file [-o output_file]

Si parazgjedhje, skedari i hyrjes supozohet të ketë një shtrirje .pgp. Emri i skedarit që do të deshifrohet është një parametër opsional. Nëse nuk specifikohet asnjë skedar dalës, skedari i deshifruar do të ruhet në input_file pa shtesën .pgp.

Mund të shikoni gjithashtu skedarin e deshifruar pa e ruajtur.

Cili kondicioner është më mirë të zgjidhni për një vlerësim apartamenti: zgjidhni sipas parametrave dhe cila kompani është kondicioneri më i mirë

Cili kondicioner është më mirë të zgjidhni për një vlerësim apartamenti: zgjidhni sipas parametrave dhe cila kompani është kondicioneri më i mirë Kondicionerët më kompakt

Kondicionerët më kompakt Thirrjet në distancë Kontabiliteti tatimor i thirrjeve telefonike

Thirrjet në distancë Kontabiliteti tatimor i thirrjeve telefonike Dimensionet hatchback Datsun redi-GO

Dimensionet hatchback Datsun redi-GO