Kanali i koduar. Memo për të krijuar një kanal të komunikimit të sigurt. Skema e aplikimit të protokollit

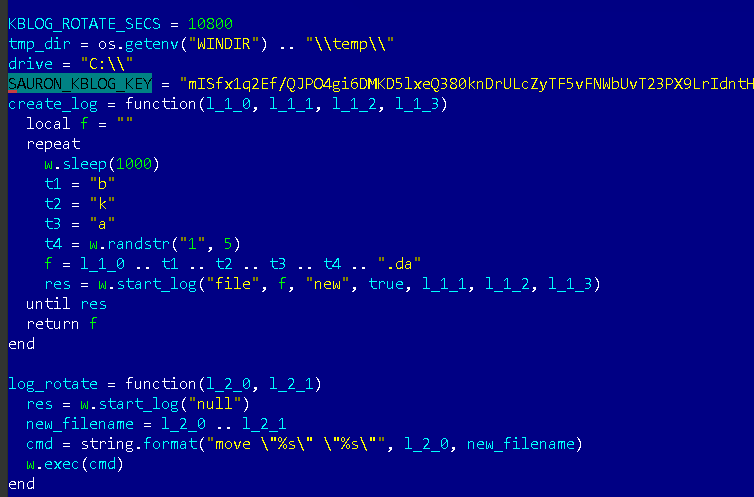

Malware është klasifikuar si një program i spiunazhit kibernetik për kërcënime të avancuara (APT). Vetëm sulmet kibernetike më komplekse dhe afatgjata korrespondojnë me këtë klasifikim. APT malware janë gjithashtu Ekuacioni, Regin, Duqu dhe Careto. ProjectSauron (shifër e koduar Strider) ka kaluar kohë pa u vënë re për shkak të faktit se ishte në sistem si një bibliotekë e ekzekutueshme e ngarkuar në kujtesën e një kontrolluesi të domenit në një rrjet që funksionon Microsoft Windows.

Sistemi i kompromentuar e konsideroi bibliotekën një filtër fjalëkalimi, me rezultatin që ProjectSauron kishte qasje në të dhënat e koduara në mënyrë të qartë. Zhvilluesi i këtij softueri, sipas ekspertëve që e kanë zbuluar atë, është një grup i panjohur në internet, i cili është përgjegjës për sulmet ndaj ndërmarrjeve kryesore shtetërore në vende të ndryshme (Rusia, Irani, Ruanda). Sipas ekspertëve, vendeve dhe organizatave që kanë vuajtur nga virusi, shumë më tepër, ajo që dihet është vetëm maja e ajsbergut. Objektivat kryesore të sulmeve ishin strukturat qeveritare, qendrat kërkimore, qendrat e forcave të armatosura, kompanitë e telekomunikacionit dhe organizatat financiare.

Algoritme të çelësave publike

Është tradicionale, e cila funksionon si vijon: në një kompjuter informacioni është i koduar duke përdorur një algoritëm dhe një çelës. Pastaj informacioni i koduar transferohet tek marrësi. Marrësi do ta shohë informacionin në një formë të qartë, ajo do të jetë në gjendje ta dekodojë atë, nëse ajo nuk ka çelësin përkatës. Nëse është kështu, aplikohet në skedarin e koduar dhe kështu ka qasje në informacione të pastra.

Problemi më i rëndësishëm në këtë sistem të enkriptimit, i përdorur kryesisht nga qeveritë në mbarë botën, është mbajtja e çelësave të fshehtë dhe transferimi i tyre ndërmjet përdoruesve të cilët janë të vendosur në distanca të mëdha. Shpjegimi i tyre do të çojë në një kompromis të sistemeve të enkriptimit të përdorur.

Karakteristikat kryesore të ProjectSauron:

- Ky nuk është një virus i thjeshtë, por një platformë modulare që është projektuar për spiunazh në internet;

- Platforma dhe modulet e saj përdorin algoritme të avancuara të enkriptimit, përfshirë RC6, RC5, RC4, AES, Salsa20;

- Më shumë se 50 module plug-in janë zhvilluar për platformën, duke zgjeruar mundësinë e një elementi qendror;

- Krijuesit e ProjectSauron përdorin këtë softuer për të vjedhur çelësa të kodimit, skedarët e konfigurimit dhe adresat IP të serverëve kryesorë të rrjetit që lidhen me mbrojtjen e informacionit në një ndërmarrje ose organizatë;

- Kriminelët mund të vjedhin të dhënat edhe nga rrjetet që nuk janë të lidhur në internet. Kjo bëhet duke përdorur USB-transportues të veçantë. Të dhënat e vjedhura ndodhen në një zonë të fshehur që nuk është në dispozicion të softuerit të OS;

- ProjectSauron ka funksionuar që nga viti 2011.

Në rrjetin e organizatës, ProjectSauron gjithashtu injektohet ndryshe çdo herë. Në disa raste, sulmuesit kanë ndryshuar skriptet që përdoren nga administratorët e rrjetit të ndërmarrjes për të përditësuar softuerin ligjor në kompjuterët në rrjetin lokal. Ngarkuesi i ProjektitSauron është shumë i vogël, kur instalohet në një PC, funksionon si administrator, lidhet me një adresë të veçantë IP dhe shkarkon pjesën kryesore të softuerit. Siç u përmend më sipër, një rrjet i gjerë i domeneve dhe serverëve përdoret për të operuar platformën dhe modulet e tij, me çdo element që përdoret për një viktimë specifike.

Duke përdorur një numër virtual për thirrjet

Për një kuptim më të mirë të encryption, këtu është një shembull shumë i thjeshtë i encryption, i cili, edhe pse në aspektin e kompleksitetit të algoritme dhe çelësat e përdorur në realitet, na jep një ide të mirë të asaj që ndodh kur encryption ndodh. Merrni, për shembull, sa vijon.

Dëgjimi dhe mbrojtja e telefonave celularë

Duke aplikuar algoritmin dhe çelësin, duke filluar me tekstin e qartë më sipër, mund të kemi sa më poshtë. Kriptografia kryesore publike funksionon si më poshtë: përdoret kyçi publik, i cili, siç e nënkupton emri, nuk është sekret për encryption dhe një çelës privat për decryption. Me fjalë të tjera, çdokush mund të enkriptojë përdorimin e çelësave publikë, por vetëm një që ka çelësin privat mund ta decrypt atë.

Tani specialistët e sigurisë së informacionit kanë zbuluar 28 fusha të lidhura me 11 adresa IP në SHBA dhe në vendet evropiane. Malware ka komunikime të avancuara në rrjet bazuar në protokollet më të zakonshme të ICMP, UDP, TCP, DNS, SMTP dhe HTTP. Platforma përdor protokollin DNS për të dërguar server i largët të dhënat në kohë reale në transaksionet aktuale.

Nëse skedari i koduar me çelësin tim publik gabimisht merr një marrës tjetër, nuk do të jetë në gjendje ta dekriptoje skedarin pa çelësin privat. Në parim, është e pamundur të përjashtosh çelësin privat nga kyçi publik, edhe pse ekziston një lidhje matematikore midis tyre. Shfaqja e kriptografisë asimetrike nënkuptonte një revolucion të vërtetë në fushën e kriptografisë, që do të thotë se puna jashtëzakonisht e shtrenjtë dhe e realizueshme e qeverive apo organizatave të mëdha u bë e disponueshme për publikun e gjerë me një çmim shumë të ulët ose pa pagesë.

Në mënyrë që ProjectSauron të kalojë pa u vënë re për një kohë të gjatë, zhvilluesit e saj kanë bërë shumë. Kjo, për shembull, përdorimi i serverëve të ndryshëm të komandimit dhe kontrollit për instanca të ndryshme të softuerit. Domenet unike dhe adresat IP, përdorimi i algoritmeve të ndryshme kriptografike në raste të ndryshme, duke punuar me protokollet konvencionale dhe formatet e mesazhit. Nuk ka shenja të ripërdorimit të domeneve dhe serverëve. Për çdo objekt të sulmuar, u përdor një algoritëm unik, gjë që e bënte të pamundur zbulimin e kopjeve të tjera të softuerit pas zbulimit të njërit prej tyre sipas një treguesi të caktuar. E vetmja mënyrë për të identifikuar këtë softuer është ngjashmëria strukturore e kodit.

Çelësat e kodimit, së bashku me një algoritëm të enkriptimit, ndihmojnë në encryptimin e të dhënave. Çelësat janë vargjet e numrave, të hartuara sipas rregullave të caktuara dhe të matura në copa. Çelësat e përdorur në kriptografinë konvencionale, edhe pse dukshëm më pak mbresëlënëse në shikim të parë, kanë forcë më të madhe sesa në kriptografinë asimetrike.

Çelësat e kodimit ruhen në kompjuter. Qasja në çelësin privat sigurohet me një fjalëkalim. Nëse harroni fjalëkalimin tuaj ose fshini skedarin e çelësave të kodimit, nuk do të jeni në gjendje të dekriptoni të dhënat që humbasin në çelësat e humbura ose të paarritshme.

Para së gjithash, ndërhyrës ishin të interesuar në informacionin që lidhet me softuerin jo-standard kriptografik. Softueri i tillë zakonisht krijohet për organizatat që kanë nevojë të mbrojnë kanalet e tyre të komunikimit, duke përfshirë komunikimin me zë, e-mailin, shkëmbimin e dokumenteve. Formate të njohura të skedarëve që më së shumti janë të interesuar në krijuesit e virusit. Kjo është * .txt; *. Doc; * .Docsx; * .Ppt; * .Pptx; * .Xls; * .Xlsx; * .Vsd; * Wab; * .Pdf; * .Dst; * .Ppk; * *; rtf; ~ WPL * .tmp; * .FTS; *. rpt; *. conf; *. cfg; * .pk2; * .nct; *. kyç; *; .psw. Ata gjithashtu janë të interesuar për llojet e mëposhtme të informatave: * Llogaria * * * * * * * * * * * * * * * * * * * * * * * * * * *. |. * ID id | uid | mn | mail adresë. | * nick. * | alias | kodin | uin | hyrje | strCodUtente.. * pass. *.. * pw | pw. * | additional_info.. * sekret . * *. * sekret. *

Virusi mund të vjedhë të dy dokumentet dhe të përgjojë tastet, të kërkojë dhe të dërgojë çelësa encryption për krijuesit e saj nga sistemet e komprometuara dhe disqet e lidhura me to. Tani dihet se ProjectSauron është në gjendje të sulmojë të gjitha versionet moderne të Microsoft Windows. Llojet e tjera të këtij softueri, të dizajnuara për të punuar në mjedise të tjera të OS, ende nuk janë zbuluar.

ProjectSauron, kur futet në sistem, përdor module të dëmshme brenda drejtorisë kriptografike program kompanitë dhe maskon dosjet e tyre midis atyre ekzistuese. Virusi i shkarkuar mbeti në sistem në modalitetin e fjetjes, duke pritur për komandën e aktivizimit. Më pas, ProjectSauron u angazhua në identifikimin e çelësave të kodimit, skedarëve të konfigurimit dhe adresave të serverit që kodojnë mesazhet midis nyjave të rrjetit.

Ekspertët nga Kaspersky Lab supozojnë se kostoja e përgatitjes së spyware kibernetike të këtij niveli është shumë miliona dollarë amerikanë. Një operacion i këtij niveli mund të zbatohet vetëm me mbështetjen aktive të një shteti të tërë. Më shumë gjasa, grupe të ndryshme specialistësh u përfshinë në krijimin e ProjectSauron.

Tani, software Kaspersky Lab mund të zbulojë shenja të pranisë së ProjectSauron në sistem, me zbulimin e mostrave të këtij malware si ProjectSauron si HEUR: Trojan.Multi.Remsec.gen.

Një raport i plotë mbi analizën e virusit dhe punën e tij është në dispozicion në

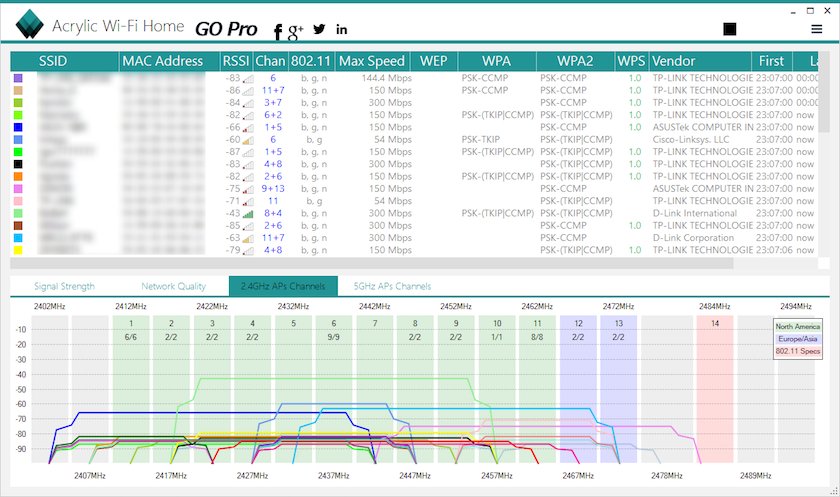

Ky artikull diskuton se si të krijohen kanale të koduara të të dhënave brenda Internetit. Konsiderohen llojet e algoritmeve të enkriptimit, algoritmet e nënshkrimit të të dhënave digjitale dhe disa sulme mbi kanalet e koduara të të dhënave.

Pjesa 1. Algoritme të enkriptimit të informacionit

Në botën moderne, dy lloje të algoritmeve përdoren për të koduar informacione - simetrike dhe algoritme të rëndësishme publike. Zakonisht ato përdoren së bashku, kështu që vlen të thuhet disa fjalë për të dyja llojet e algoritmeve. Ky artikull nuk do të diskutojë strukturën e brendshme të algoritmeve: nuk është absolutisht e nevojshme të kuptosh parimet e punës së tyre dhe është në dispozicion në formë të hapur në internet.

1.1. Algoritme simetrike

Një nga algoritmet më të zakonshme të enkriptimit të të dhënave në botën moderne është simetrike. Ata morën këtë emër sepse përdorin të njëjtin çelës për të dy encryption dhe decryption e informacionit. Çelësi është një grup arbitrar i informacionit, i njohur si transmetimi dhe marrja e informacionit të koduar.

Të gjitha këto algoritme po transmetojnë, domethënë duke përdorur një çelës të vetëm, ju mund të kodoni një mesazh me gjatësi arbitrare pa frikë se dikush tjetër do ta deshifrojë atë (përveç nëse sigurisht që ai ka një çelës me të cilin ai mund ta bëjë).

Sigurisht, rezistenca ndaj cracking përzgjedhjes për algoritme të tilla varet nga gjatësia kryesore. Në botën moderne, çelësat me 128 bit (16 bytes) janë më të zakonshmet. Çelësa të tillë garantojnë sigurinë e informacionit të koduar për disa vite (sigurisht, nëse nuk ka përparim teknologjik, në të cilin kompjuterët superfast do të marrin çelësin).

Shembuj të algoritmeve simetrike kyçe përfshijnë AES, DES dhe BlowFish.

1.2. Algoritme të çelësave publike

Ndryshe nga algoritmet simetrike, algoritmet e çelësave publike kanë dy çelësa - publikë dhe privatë. Për më tepër, duke ditur çelësin privat, ju mund të merrni një të hapur dhe duke ditur një çelës publik, nuk mund të merrni një çelës privat (të paktën brenda një periudhe të arsyeshme kohore prej disa vitesh).

Çelësat quhen "të hapura" dhe "të mbyllura" për shkak të përdorimit të tyre. Çelësi privat njihet vetëm nga njëra anë, ndërsa çelësi publik në përgjithësi është i disponueshëm për të gjithë botën.

Informacioni i koduar me çelësin publik mund të dekriptohet vetëm nga çelësi privat. Informacioni i koduar me një çelës privat mund të decrypted me një çelës publik (dhe, si rezultat, me një çelës privat, pasi çelësi publik mund të merret nga një çelës privat).

Algoritmet e enkriptimit me çelës publik kërkojnë fuqi mjaft të madhe informatike. Për më tepër, kriptimi kërkon që i gjithë mesazhi të krijohet njëkohësisht (dhe sa më i madh të jetë mesazhi, aq më shumë duhet të llogaritet), gjë që i bën algoritme të tilla të papërshtatshme për encryptimin e mesazheve të mëdha.

Asimetria kryesore bën algoritme me çelës publik të përshtatshëm për dy qëllime: encryption dhe firmë dixhitale. Kur encrypting informacion është encrypted duke përdorur çelësin publik (dhe për këtë arsye do të jetë në dispozicion për decryption vetëm për partinë që mbajnë çelësin privat). Kur nënshkruhet në mënyrë digjitale, informacioni është koduar duke përdorur një çelës privat. Në këtë rast, çdokush që e njeh çelësin publik mund të verifikojë vlefshmërinë e nënshkrimit (dmth., Të dekriptojë dhe të krahasohet me origjinalin).

Gjatësia kryesore e algoritmeve me çelës publik është shumë më e madhe sesa gjatësia kryesore e algoritmeve simetrike. Në botën moderne, çelësat me gjatësi 1024 bit dhe 2048 bit (128 dhe 256 bytes, përkatësisht) janë më të zakonshmet.

Si shembuj të algoritmeve publike kyçe, mund të përmendim DSA dhe RSA.

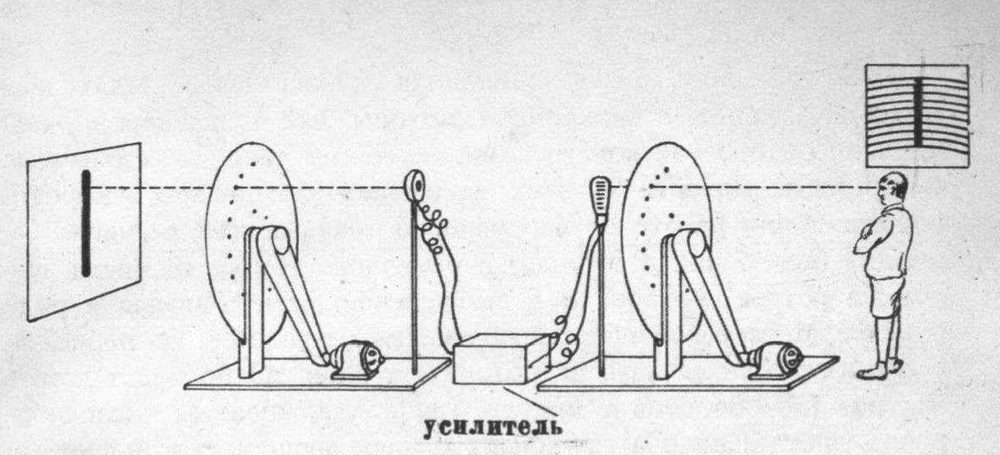

Pjesa 2. Sigurimi i një kanali të koduar

internet modern Një kombinim i kyçeve publike dhe algoritmeve simetrike përdoret për të siguruar enkriptim të sigurt gjatë transmetimit të informacionit. Le të shohim një shembull. Le anën A do të dërgojë disa informacione në anën B në formë të koduar. Pastaj midis palëve është përafërsisht komunikimi i mëposhtëm:

- Ana A lidhet me anën B;

- Ana B krijon një palë çelësash (publikë dhe privatë) dhe transferon në anën A çelësin publik në një formë të paskrupulluar (çelësi publik është në dispozicion për të gjithë botën);

- Ana A krijon një çelës simetrik, e krijon atë me çelësin publik të anët B dhe e dërgon në anën B në një formë të koduar (dhe, siç ju kujtohet, informacioni i koduar me çelësin publik mund të dekretohet vetëm privat, i cili nuk është transmetuar në rrjet);

- Tani të dy palët njohin çelësin simetrik dhe mund të shkëmbejnë informacione të koduara.

Pjesa 3. Autentifikimi

Një shembull i fillimit të një kanali të koduar duket i madh, por fatkeqësisht nuk funksionon. Fakti është se një sulmues i cili dëshiron të ketë qasje në informacionin e transmetuar mund të kapë lidhjen (në fazën e parë të shembullit) dhe "pretendojë" me anën B. Pra, ai mund të krijojë një çift çelësish dhe të iniciojë një lidhje me anën A. Për më tepër, ai as nuk mund të jetë i vetëdijshëm se çfarë informacioni po transmetohet nëpërmjet kanalit.

Supozoni, si në shembullin tonë, pala A do të transmetojë informacion në anën B, por sulmuesi është kapur nga një sulmues Z. Pastaj komunikimi mund të jetë përafërsisht si më poshtë:

- Ana A përpiqet të lidhet me B, por lidhja prek Z dhe A lidhet me Z;

- Ana 3 krijon një çift çelësish, dërgon çelësin publik A dhe fillon kanalin e koduar në anën A;

- Ana 3 krijon një lidhje të dytë të koduar në anën B duke përdorur një sërë çelësish të ndryshëm;

- Kur një nga palët A ose B transmeton informacionin, Z e decrypts it, encrypts it me çelësat e tjera dhe transmeton atë në anën e dytë. Si rezultat, A dhe B besojnë se po komunikojnë për një kanal të koduar, por në fakt sulmuesi ka qasje në informacione.

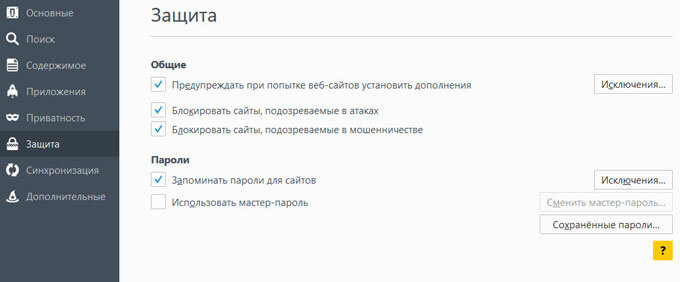

3.1. Palë e tretë

Për të shmangur sulmin e përshkruar "njeriu në mes", pala A është e mjaftueshme për t'u siguruar që partia B është në të vërtetë partia B dhe jo një sulmues që përpiqet të imitojë partinë B, domethënë, të vërtetojë partinë B.

Një nga mënyrat më të lehta për të vërtetuar një parti është që të sigurohet se partia zotëron çelësin privat. Për këtë, pala A dërgon anën B një mesazh të shkurtër të koduar në një anë të njohur A me një çelës publik, pala B e decrypts këtë mesazh me një çelës privat dhe e dërgon në anën A, duke konfirmuar se ajo zotëron atë çelës.

Disavantazhi i kësaj metode të vërtetimit është se partia A duhet ta njohë çelësin publik të partisë B paraprakisht, gjë që është thjesht e pamundur për të siguruar, për shembull, transferimin e informacionit të koduar midis personit dhe faqes ku ka ardhur personi për herë të parë. Është këtu që "palët e treta" hyjnë në fuqi.

Algoritmi i palës së tretë bazohet në të ashtuquajturat certifikata. Certifikata është çelësi publik i serverit që është nënshkruar nga autoriteti i certifikatës. Me marrjen e certifikatës, qendra e certifikimit siguron (duke përdorur disa metoda) se pronari i çelësit privat është me të vërtetë ai për të cilin ai pretendon dhe nënshkruan çelësin e tij publik me çelësin e tij privat. Partia A, e cila i beson autoritetit të çertifikimit, verifikon nënshkrimin digjital dhe siguron që partia B zotëron çelësin privat që korrespondon me çelësin publik të nënshkruar.

Pjesa 4. Luajtja e të dhënave

Do të duket se ka gjithçka në skemën e autentifikimit në mënyrë që sulmuesi të mos ketë qasje në informacionin e koduar. Shpesh, megjithatë, sulmuesi nuk ka nevojë për informacion në mënyrë të qartë për të organizuar një sulm në shërbim. Mënyra më e lehtë për të sulmuar një shërbim pa i ditur të dhënat është regjistrimi i komunikimit të palëve në një formë të koduar, dhe pastaj pretendon të jetë anët A, duke luajtur të dhënat e koduara. Shumë shpesh, një sulm i tillë (sidomos në fije të shumëfishta) mund të shkaktojë një mohim të shërbimit.

Për të shmangur një sulm të tillë, çelësi simetrik për enkriptimin e të dhënave nuk duhet të zgjidhet nga klienti A, por nga serveri B rastësisht. Në këtë rast, të dhënat e humbura do të encrypted me çelësin e gabuar dhe të konsiderohet nga serveri si junk, dhe jo si të dhëna reale nga klienti.

Pjesa 5. Protokolli i fundit dhe vërejtjet

Do të përpiqemi të përmbledhim protokollin për krijimin e një kanali të koduar. Është e rëndësishme të theksohet se kanalet e vërteta kanë shumë hollësi të tjera, prandaj duhet të përdorni biblioteka të gatshme për të punuar me kanale të koduara në vend që të shkruani zgjidhjet tuaja. Megjithatë, parimet e përgjithshme të organizimit të kanalit në shembullin përfundimtar janë të sakta.

Si më parë, pala A është një klient që lidhet me serverin B.

- Klienti A lidhet me serverin B;

- Serveri B dërgon çelësin publik të nënshkruar nga qendra e certifikimit te klienti A;

- Klienti A verifikon nënshkrimin;

- Klienti A krijon një çelës simetrik, e krijon atë me çelësin publik të serverit B dhe e dërgon tek serveri B;

- Serveri B e decripton këtë çelës simetrik me çelësin e tij privat, krijon një çelës të ri të sesionit simetrik dhe e enkripton me çelësin e marrë nga klienti A;

- Tasti i koduar i marrë është dërguar tek klienti A, që nga ai moment kanali i koduar është krijuar duke përdorur një çelës simetrik të krijuar nga serveri B.

. Ribotimi në botimet online lejohet vetëm me treguesin e autorit dhe një lidhje të drejtpërdrejtë me artikullin origjinal. Rishtypja në shtypshkronja lejohet vetëm me lejen e botuesit.

Butoni Fn nuk punon në një kompjuter portativ

Butoni Fn nuk punon në një kompjuter portativ Sa më së miri përshtateni parametrat në pajisjen Ubiquiti M2

Sa më së miri përshtateni parametrat në pajisjen Ubiquiti M2 Shpikja e TV-së së parë dhe evolucioni i saj

Shpikja e TV-së së parë dhe evolucioni i saj Mënyrat për të ruajtur fjalëkalimin tuaj në Yandex

Mënyrat për të ruajtur fjalëkalimin tuaj në Yandex