원격 데스크톱이 어떤 포트에서 작동하는지. 원격 데스크톱 서버 포트를 변경하는 방법

들어오는 연결에 대한 원격 데스크톱 서버 서비스 (이전의 터미널 서버)가 기본적으로 3389를 사용한다는 사실은 모든 사람과 해커에게 알려져 있습니다. 포트를 비표준 포트로 변경하여 권한이없는 액세스로부터 추가 보호 수준을 생성해야하는 경우가 종종 있습니다. 즉, 포트를 변경 한 후에는 시스템이 다른 포트를 청취하고 포트 3389에서는 연결을 수락하지 않습니다.

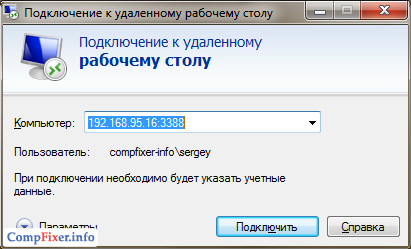

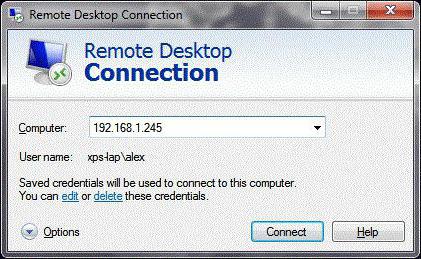

제발 제발! 노트북 / 서버에 연결하기 위해 포트를 비표준 컴퓨터로 변경 한 후에는 IP 주소 또는 호스트 이름뿐만 아니라 콜론을 통한 포트 번호도 지정해야합니다.

RDP 연결을위한 포트 변경

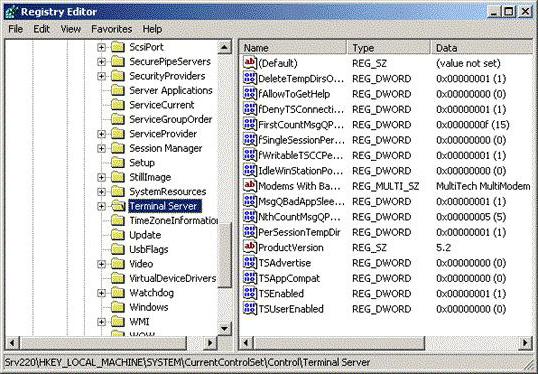

1 레지스트리 편집기를 시작하십시오. 이렇게하려면 WIN + R을 누르고 regedit 언론 들어가십시오.

2 섹션을 찾으십시오.

HKEY_LOCAL_MACHINE \\ System \\ CurrentControlSet \\ Control \\ 터미널 서버 \\ WinStations \\ RDP-Tcp

편집을 위해 매개 변수를 엽니 다. 포트 번호.

3 스위치 설정 매칭 시스템 ~ 안에 십진수. 그 후, 의미당신은 숫자를 볼 수 있습니다. 3389 이는 기본 포트 번호에 해당합니다. 값을 원하는 값으로 변경하고를 누릅니다. 확인 :

4 설정을 적용하려면 컴퓨터를 다시 시작하십시오.

비표준 포트가있는 RDP 서버에 연결하는 방법

다음을 지정하여 기본 포트 (3389)에 대한 연결을 허용하는 서버에 간단히 연결할 수있는 경우

드미트리 작업

192.168.10.15

3388에서 포트를 변경 한 후에 다음과 같이 지정해야합니다.

드미트리 - 작품 : 3388

192.168.10.15:3388

운영 체제가 원격 데스크톱을 설정 한 경우 윈도우에서 원격 기본 바탕 화면에 대한 다음 운영 체제는 끊임없이 포트 3389에서 들어오는 연결을 수신 그리고 그는 모든 사람들에게 알려져 있기 때문에, 침투하는 해커에 의해 사용되는 포트 3389을 노출.

계정 잠금 정책 (기본적으로 비활성화 됨)이 없으면 공격자가 모든 종류의 암호를 통과하는 bruteforce 공격에 취약합니다. 이러한 작업은 수작업으로 수행되는 것이 아니라 특수 프로그램의 도움을 받아 확률이 높아지며 암호 선택은 크기 순서대로 증가합니다. 그러나 암호를 잘못 입력하면 계정 잠금이 설정 되어도 문제가 해결되지 않습니다. 봇의 활동은 입력하려는 계정의 차단으로 이어지고 서버 부하가 증가하고 통신 채널이 막히게되며 이는 매우 성가시다.

봇이나 초보자 해커로부터 시스템을 보호하려면 rDP 포트 변경 기본적으로 다른 것으로 설정됩니다. 이것은 당연히 만병 통치약은 아니지만 침투 시도를 현저히 감소시킬 것입니다.

표준 RDP 포트를 변경하는 두 가지 방법이 있습니다.

첫 번째 방법은 :

Windows 레지스트리를 간단하게 변경합니다.

레지스트리에서 포트 RDP를 변경하는 방법에 대한 비디오 예 :

두 번째 방법 :

Microsoft의 유틸리티를 사용하십시오. 실제로 레지스트리를 변경하지만 고급 사용자가 아닌 경우에도 편리합니다. 링크 , 파일이 다운로드되어 시작되고 상자에 필요한 번호를 입력 한 다음 Ok (확인)를 누릅니다.

변경 사항을 적용하려면 컴퓨터를 다시 시작해야합니다.

다음에 RDP를 통해 시스템에 연결하려면 수동으로 포트 번호를 지정해야합니다. 이렇게하려면 연결 주소에 주소 나 IP 주소 뒤에 콜론 문자와 포트 번호를 추가하십시오. 10.10.32.30:5581 또는 mycomp.ru:5534.

원격 데스크톱 RDP의 포트를 변경하는 방법

01. 방화벽음, 모든 것이 명확합니다. 주요 규칙은 "모든 것을 금지"하는 것입니다. Windows 2008 R2에서는 꽤 좋은 방화벽이 내장되어 있습니다. 포트 80과 443을 그대로 두십시오 (RDP의 경우 3389). 그게 전부입니다.

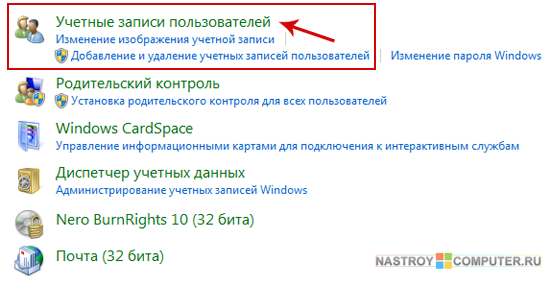

02. GPO 설정."시작 - 실행 - secpol.msc - 보안 설정 - 계정 정책 - 계정 잠금 정책"으로 이동하십시오. 예를 들어 "5 회 시도"와 "5 회"를 설정하면 5 회 실패한 권한 부여 후 5 분간 사용자를 차단합니다.

-gpupdate.msc 실행 - 시작 -«이동 PC 구성 - 보안 설정 - - 윈도우 구성 로컬 정책 - 보안 옵션 : 로컬 보안 설정 "확인란을 RC4_HMAC_MD5에게에만 사용할 수 있습니다.

03. 암호 관리자 설치. 한 무리의 친구들은 "하나의 복잡한 암호 - 모든 것에"계획을 사용합니다. 친숙한 프로그래머, 관리자, 디자이너 ... 똑똑한 사람들, 일반적으로 사람. 생각 해봐. 서비스 계정 (예 : 데이터베이스 사용자 등)의 경우에도 복잡한 생성 된 암호 만 사용하십시오. 그리고 패스 매니저 (pass-manager)에 보관하십시오. 개인적으로 "LastPass"를 사용합니다. Chrome의 무료 확장 기능으로 무료로 사용할 수 있습니다.

04. RDP 포트 변경포트 터미널 서비스 (같은 "원격 데스크톱") 여기 레지스트리에서 변경 :«HKEY_LOCAL_MACHINE \\ 시스템 \\ CURRENTCONTROLSET 제어 \\ \\의 TerminalServer \\ WinStations \\ RDP-Tcp를 \\ PortNumber이»(방화벽에서이 포트를 열고 RDP-서비스를 다시 시작하는 것을 잊지 마세요 ).

포트를 기반으로 규칙을 선택합니다.

우리가 지정한 포트의 번호를 지정하십시오 (예 : TCP 50000).

우리는 생성 된 규칙을 식별하여 "Finish"버튼을 쉽게 클릭 할 수 있도록합니다.

콜론을 통해 연결 주소에 포트를 지정하는 것을 잊지 않고 RDP 서비스를 다시 시작하고 연결하십시오.

«네트워크 Configuraion»- -«TCP-IP»- -«[서버 이름]에 대한 프로토콜»마우스 오른쪽 버튼으로 클릭 -«등록»을 SQL 서버 포트 유틸리티«SQL Server 구성 관리자»에서 변경됩니다.

종종 원격 액세스 세션을 사용하는 많은 사용자들이 RDP 포트를 변경하는 방법에 대해 궁금해합니다. 이제 가장 간단한 솔루션을 살펴보고 구성 프로세스의 몇 가지 기본 단계를 보여줍니다.

RDP 프로토콜은 무엇입니까?

첫째로, RDP에 관하여 약간 낱말. 약어의 디코딩을 살펴보면 원격 액세스를 이해할 수 있습니다.

간단히 말하면 터미널 서버 또는 워크 스테이션의 수단입니다. Windows 설정 (및 시스템 버전)은 대부분의 사용자에게 적합한 기본 설정을 사용합니다. 때로는 그것들을 바꿀 필요가 적어집니다.

표준 RDP 포트 : 변경해야합니까?

따라서 Windows의 수정과 관계없이 모든 프로토콜에는 사전 설정된 값이 있습니다. 이 포트는 통신 세션 (원격 터미널에 하나의 터미널 연결)에 사용되는 RDP 3389입니다.

연결되어있는 상황이 언제 표준 값을 변경해야합니까? 우선, 로컬 컴퓨터의 보안에만. 기본적으로 표준 포트가 설치된 상태에서 모든 공격자가 시스템에 쉽게 들어갈 수 있다는 것을 이해하면됩니다. 이제 기본 RDP 포트를 변경하는 방법을 살펴 보겠습니다.

시스템 레지스트리에서 설정 변경하기

한 번에 수정 절차가 독점적으로 수동 모드로 수행되며 원격 액세스 클라이언트 자체에 새 매개 변수를 재설정하거나 설정하지 않습니다.

우선, "Run"메뉴 (Win + R)에서 regedit 명령으로 표준 레지스트리 편집기를 호출합니다. 여기서 우리는 터미널 서버의 디렉토리 트리를 통해 RDP-Tcp 디렉토리로 이동해야하는 HKLM 지점에 관심이 있습니다. 오른쪽 창에서 PortNumber 키를 찾습니다. 우리가 변화시킬 필요가있는 그 무엇.

우리는 편집을하고 00000D3D를 보게됩니다. 많은 사람들은 그것이 무엇인지 즉시 궁금해합니다. 그리고이 값은 스트링의 대응하는 디스플레이 표현을 사용하여, 포트 소수점 형태 인 지정하고 필요한 매개 변수를 지정 진수 3389 단지 16 진 표현이다.

그 후에 시스템을 오버로드하고 연결을 시도 할 때 새로운 RDP 포트를 지정합니다. 연결하는 또 다른 방법은 특수 명령 mstsc / v : ip_address : XXXXX를 사용하는 것입니다. 여기서 XXXXX는 새 포트 번호입니다. 그러나 그것이 전부는 아닙니다.

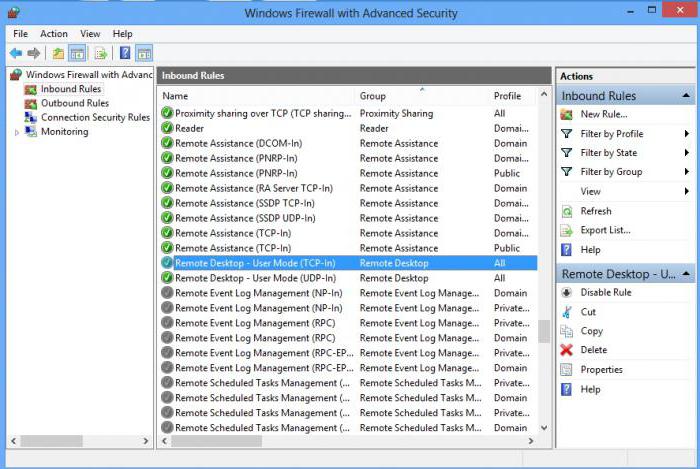

Windows 방화벽 규칙

아아, 기본 제공 Windows 방화벽은 새로운 포트를 차단할 수 있습니다. 따라서 방화벽 자체의 설정을 변경해야합니다.

고급 보안 설정으로 방화벽 설정을 호출합니다. 여기에서 들어오는 연결을 먼저 선택하고 선을 클릭하여 새 규칙을 만들어야합니다. 이제 포트에 대한 규칙을 만들려면 항목을 선택한 다음 TCP에 대한 값을 입력, 연결이 프로필 섹션 수 있도록 계속 변화두고 마지막으로 새 규칙에 이름을 지정하고 설정을 완료 버튼을 클릭합니다. 서버를 다시 부팅해야하며 연결할 때 해당 줄의 콜론을 통해 새 RDP 포트를 지정하십시오. 이론 상으로는 문제가 관찰되어서는 안됩니다.

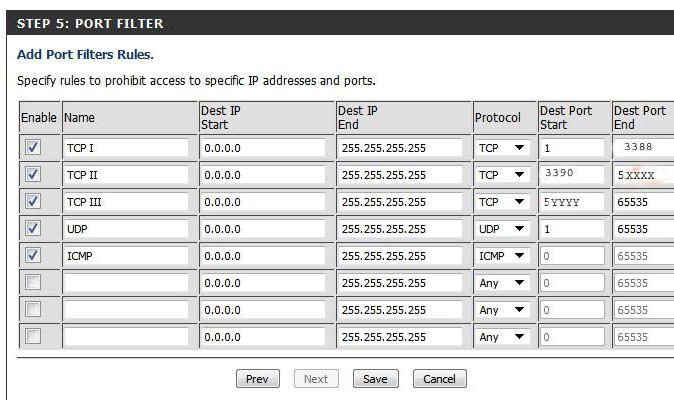

라우터의 RDP 포트

경우에 따라 케이블 연결 대신 무선 연결을 사용할 때 라우터 (라우터)에서 포트 전달을 수행해야 할 수 있습니다. 이 점에서 복잡한 것은 없습니다.

첫째, 시스템의 속성에서 우리는이를 허용하는 사용자를 허용하고 지정합니다. 그런 다음 브라우저 (192.168.1.1 또는 0.1 말미 - 모든 라우터 모델에 따라 다름)를 통해 라우터의 설정 메뉴로 이동하십시오. 필드 (주 주소가 1.1 인 경우)에서 세 번째 주소 (1.3)로 시작하는 주소를 지정하고 두 번째 주소 (1.2)에 주소를 지정하는 규칙을 지정해야합니다.

그런 다음 네트워크 연결에서 세부 정보보기를 사용합니다. 여기에서 세부 사항을보고 물리적 MAC 주소를 복사하여 라우터 설정에 삽입해야합니다.

이제 모뎀의 NAT 설정 섹션에서 서버로의 연결을 가능하게 규칙을 추가하고 표준 포트 RDP에 3389 변경 사항을 저장 착빙 수, 포트 XXXXX를 지정하고 (인식되지 않은 새 포트를 재부팅하지 않고) 라우터를 재부팅합니다. 포트 테스트 섹션의 ping.eu와 같은 전문 사이트에서 연결을 확인할 수 있습니다. 보시다시피 모든 것이 간단합니다.

마지막으로, 포트 값은 다음과 같이 분배됩니다.

- 0 - 1023 - 하위 레벨 시스템 프로그램 용 포트.

- 1024 - 49151 - 개인용으로 할당 된 포트.

- 49152 - 65535 - 동적 전용 포트

일반적으로 많은 사용자는 문제를 피하기 위해 목록의 세 번째 범위에서 RDP 포트를 선택합니다. 그러나 전문가와 전문가는 대부분의 작업에 적합하기 때문에이 값을 설정에서 사용하는 것이 좋습니다.

이 특정 절차는 주로 Wi-Fi 연결의 경우에만 사용됩니다. 보시다시피, 일반적인 유선 연결에서는 레지스트리 키의 값을 변경하고 방화벽의 포트에 대한 규칙을 추가하기 만하면됩니다.

ByFly에서 wifi로 노트북을 연결하는 방법

ByFly에서 wifi로 노트북을 연결하는 방법 시스템이 전화 응답 없음

시스템이 전화 응답 없음 암호 생성 팁

암호 생성 팁