정보 기술, 인터넷, 웹 프로그래밍, IT, 하이테크, .... Wi-Fi 라우터에서 어떤 유형의 암호화를 선택해야합니까?

무선 네트워크가 확산됨에 따라 WPA 및 WPA2 암호화 프로토콜은 Wi-Fi에 연결된 모든 장치 소유자에게 널리 알려지게되었습니다. 연결 속성에 표시되며 시스템 관리자가 아닌 대부분의 사용자는 최소한의 관심을 갖습니다. WPA2는 WPA의 진화의 산물이므로 충분한 정보이므로 WPA2는 최신이며 최신 네트워크에 더 적합합니다.

정의

WPA - 2003 년 Wi-Fi Alliance가 개발 한 무선 네트워크 표준 IEEE 802.11을 보호하기 위해 고안된 암호화 프로토콜. 구식의 안전하지 않은 프로토콜 WEP를 대체합니다.

WPA2- 2004 년 WPA (Wi-Fi Alliance)에서 발표 한 WPA의 개선 된 개발 인 암호화 프로토콜.

비교

대부분의 사용자에 대해 WPA와 WPA2의 차이를 찾는 것은 중요하지 않습니다. 모든 무선 네트워크 보안이 액세스를 위해 다소 복잡한 암호를 선택하기 때문입니다. 현재까지는 Wi-Fi 네트워크에서 실행되는 모든 장치가 WPA2를 지원해야하기 때문에 비표준 상황에서만 WPA를 선택할 수 있습니다. 예를 들어, Windows XP SP3 이전의 운영 체제는 패치가없는 WPA2를 지원하지 않으므로 이러한 시스템에서 관리되는 컴퓨터와 장치는 네트워크 관리자의주의를 요합니다. 일부 현대의 스마트 폰조차도 주로 off-brand 아시아 가제트를위한 새로운 암호화 프로토콜을 지원하지 않을 수 있습니다. 반면 XP보다 오래된 일부 Windows 버전은 GPO 수준에서 WPA2 작업을 지원하지 않으므로이 경우 네트워크 연결을 미세 조정해야합니다.

WPA와 WPA2의 기술적 차이는 특히 사용 된 프로토콜에서의 암호화 기술입니다. WPA는 AES 프로토콜 인 WPA2에서 TKIP 프로토콜을 사용합니다. 실제로 이것은 더 현대적인 WPA2가 높은 수준의 네트워크 보호를 제공함을 의미합니다. 예를 들어 TKIP 프로토콜을 사용하면 인증 키를 최대 128 비트 AES - 최대 256 비트까지 만들 수 있습니다.

발견 사이트

- WPA2는 향상된 WPA입니다.

- WPA2는 AES 프로토콜 인 WPA (TKIP 프로토콜)를 사용합니다.

- WPA2는 모든 최신 무선 장치에서 지원됩니다.

- WPA2는 레거시 운영 체제에서 지원되지 않을 수 있습니다.

- WPA2의 보호 등급은 WPA보다 높습니다.

오늘의 친절한 시간, 친한 친구, 지인 및 다른 성격. 오늘 우리는 WiFi 암호화 이는 헤더에서 논리적입니다.

나는 많은 사람들이 그런 것을 사용한다고 생각한다. Wi-Fi 랩톱, 태블릿 및 기타 모바일 장치 용으로 사용할 수 있습니다.

이 아주 와이파 이는 암호로 닫아야한다는 것은 말할 필요도 없으며, 그렇지 않으면 해로운 이웃 사람들이 인터넷을 무료로 사용할 것입니다.

암호 외에도이 암호의 모든 유형의 암호화가 있습니다. 더 정확하게는 Wi-Fi 프로토콜을 사용하므로 단순히 사용되지 않고 해킹 될 수 없습니다.

일반적으로, 오늘 나는 너와 같은 작은 일에 대해 조금 이야기하고 싶다. WiFi 암호화 또는 오히려 이러한 매우 WPE, WPA, WPA2, WPS 그리고 다른 사람들은 그것들을 좋아합니다.

준비가 되셨습니까? 가자.

WiFi 암호화 - 일반 정보

우선 라우터 (서버)에서 인증이 어떻게 보이는지, 즉 암호화 및 데이터 교환 프로세스가 어떻게 생겼는지에 대해 간단하게 이야기 해보십시오. 다음은 우리가 얻은 사진입니다.

먼저, 고객으로서, 우리는 우리라고 말합니다. 즉, 암호 (화살표는 초록색)를 압니다. 예를 들어, 서버는 라우터가 행복하다고 말하며 임의의 문자열 (데이터를 암호화하는 키이기도 함)을 제공 한 다음이 동일한 키로 암호화 된 데이터 교환이 이루어집니다.

이제 암호화 유형, 취약점 및 기타 사항에 대해 이야기합시다. 순서대로 시작합시다. OPEN, 즉 암호가 없으면 나머지 부분으로 진행합니다.

유형 1 - OPEN

당신이 이미 이해했듯이 (그리고 방금 말했듯이) 사실, OPEN 보호가 없다는 것, 즉 와이파이 암호화는 클래스로 사용할 수 없으며 귀하와 귀하의 라우터는 절대적으로 채널과 전송 된 데이터를 보호하지 않습니다.

이 원리에 따라 유선 네트워크가 작동합니다. 내장 보호 기능이 없거나 허브 / 스위치 / 라우터에 단순히 연결되는 경우 네트워크 어댑터는이 네트워크 세그먼트의 모든 장치 패킷을 깨끗한 형식으로 수신합니다.

그러나 무선 네트워크를 사용하면 어디에서나 "충돌"할 수 있습니다. 10-20-50 미터 및 그 이상은 거리에 따라 달라지며 송신기의 전력뿐만 아니라 해커의 안테나 길이에 따라 달라집니다. 따라서 무선 네트워크를 통한 개방형 데이터 전송은 모든 사람이 채널을 사용할 수 있기 때문에 훨씬 위험합니다.

유형 2 - WEP (Wired Equivalent Privacy)

첫 번째 유형 중 하나 와이파이 암호화는 WEP. 나는 결국 나왔다. 90 -x이며 현재로서는 가장 약한 유형의 암호화 중 하나입니다.

현대의 많은 라우터에서 이러한 유형의 암호화는 선택 가능한 목록에서 완전히 제외됩니다.

그것은 개방형 네트워크만큼이나 피해야합니다. 짧은 시간 동안 만 보안을 제공합니다. 그런 다음 암호의 복잡성에 관계없이 모든 전송을 완전히 열 수 있습니다.

상황은 암호가 WEP 어느 쪽이든 40 , 또는 104 비트는 극히 짧은 조합으로 초 단위로 선택할 수 있습니다 (암호화 자체의 오류를 고려하지 않고).

주요 문제 WEP - 기본 설계 오류. WEP 실제로 각 데이터 패킷과 함께이 키의 몇 바이트를 전달합니다.

따라서 키의 복잡성에 관계없이, 가로 챌 수있는 충분한 수의 패킷 (수만 개는 적극적으로 사용되는 네트워크에서는 매우 작음)을 사용하여 전송을 열 수 있습니다.

유형 3 - WPA 및 WPA2 (Wi-Fi 보호 액세스)

이것은 현재와 같은 가장 현대적인 유형의 것 중 하나입니다. 와이파이 암호화 그리고 지금까지는 사실 새로운 것이 거의 생기지 않았습니다.

사실, 이러한 유형의 암호화 생성은 오랜 시간 동안의 고통을 대신합니다. WEP. 암호의 길이는 임의적입니다. 8 ~까지 63 바이트는 선택 사항을 크게 복잡하게합니다 ( 3, 6 및 15 바이트 WEP).

이 표준은 핸드 셰이크 이후 전송 된 데이터에 대한 다양한 암호화 알고리즘을 지원합니다. TKIP 및 CCMP.

첫 번째는 WEP 및 WPA, 그것은 잠시 동안 화폐로 주조하게되었다. IEEE 본격적인 알고리즘을 만드는 데 바빴다. CCMP. TKIP 뿐만 아니라 WEP, 몇몇 유형의 공격으로 고통 받고, 일반적으로 매우 안전하지 않다.

이제는 거의 사용되지 않습니다 (비록 그것이 아직도 전혀 사용되지는 않지만 - 나에게는 명확하지 않습니다). 일반적으로 사용됩니다 WPA 와 TKIP 간단한 것을 사용하는 것과 거의 같습니다. WEP.

더 많은 것을 알고 싶다면 전문적으로 이것을 배우고 무엇이 일어나고 있는지 이해하고 싶습니다.

다른 암호화 알고리즘 외에도, WPA(2) 두 가지 초기 인증 모드 (네트워크에 대한 클라이언트 액세스를위한 암호 검증) 지원 - PSK 및 기업. PSK (가끔은 개인 WPA) - 연결할 때 클라이언트가 입력하는 단일 암호로 입력합니다.

간단하고 편리하지만 대기업의 경우 직원이 떠나고 더 이상 네트워크에 액세스 할 수 없다는 것이 문제가 될 수 있습니다. 전체 네트워크의 암호를 변경하고 다른 직원에게 알려야합니다. 기업 별도의 서버에 저장된 여러 키의 존재로 인해이 문제점을 제거합니다. RADIUS.

또한, 기업 프로토콜에서 인증 프로세스 자체를 표준화합니다. EAP (전자xtensible A인증 Protocol)을 사용하면 자신의 알고리즘을 작성할 수 있습니다.

유형 4 - WPS / QSS

와이파이 암호화 WPS, 일명 QSS - 우리가 암호에 대해 전혀 생각하지 않고 버튼을 누르고 즉시 네트워크에 연결하는 흥미로운 기술. 사실 이것은 패스워드 보호를 우회하는 "합법적 인"방법이지만 놀랍게도 액세스 시스템 자체에서 매우 심각한 오산으로 널리 보급되었습니다. WEP.

WPS 클라이언트가 숫자로 구성된 8 문자 코드를 사용하여 액세스 포인트에 연결할 수 있도록합니다 ( PIN). 그러나 표준에 오류가 있기 때문에 추측해야합니다 4 그들 중. 따라서, 충분히 10000 무선 네트워크에 액세스하기위한 암호의 복잡성을 선택하려고 시도하거나 상관없이 암호를 입력하면 자동으로이 액세스 권한이 부여됩니다.

이 상호 작용이 보안 점검 전에 발생하면 잠시 후에 다음으로 보낼 수 있습니다. 10-50 입장 요청 WPS, 통해 3-15 시간 (때때로 더 많거나 때로는 덜) 당신은 천국의 열쇠를 받게 될 것입니다.

이 취약점이 노출되었을 때 제조업체는 로그온 시도 횟수를 제한하기 시작했습니다 ( 속도 제한)을 초과 한 후 액세스 포인트가 자동으로 비활성화됩니다. WPS - 그러나 지금까지 이러한 장치는이 보호 장치없이 이미 출시 된 장치의 절반 이상을 차지하지 않습니다.

더군다나 일시적인 종료는 아무 것도 변경하지 않습니다. 분당 하나의 로그인 시도에서 우리는 10000/60/24 = 6,94 일. A PIN 그것은 일반적으로 전체주기가 진행되는 것보다 일찍 발견됩니다.

다시 한번주의를 끌고 싶습니다. WPS 암호는 복잡성에 관계없이 필연적으로 공개됩니다. 그래서 정말로 필요한 경우 WPS - 네트워크에 연결할 때만 전원을 켜고 나머지 시간에는 전원을 끄십시오.

사후

실제로 결론을 내릴 수는 있지만, 일반적으로 최소한 WPA, 그러나 더 나은 WPA2.

에 대한 다음 자료 Wi-Fi 우리는 다른 유형의 암호화가 채널과 라우터의 성능에 어떤 영향을 주는지, 그리고 다른 뉘앙스를 고려해 보겠습니다.

항상 그렇듯이 질문이나 추가 사항 등이있을 경우 주제에 대한 의견을 환영합니다. 와이파이 암호화.

추신:이 자료의 존재를 위해, 저자의 덕분에 별명의 밑에 Habr ProgerXP. 사실, 전체 텍스트는 그의 재료 그래서 당신 자신의 말로 바퀴를 재발 명하지 마십시오.

WPA2 (무선 보호 액세스 버전 2.0)는 무선 Wi-Fi 네트워크에서 데이터 보호를 제공하는 일련의 알고리즘 및 프로토콜 중 두 번째 버전입니다. 예상대로 WPA2는 이전 기술과 비교하여 무선 Wi-Fi 네트워크의 보안을 크게 향상시켜야합니다. 새로운 표준은 특히 강력한 암호화 알고리즘 인 AES (Advanced Encryption Standard) 및 802.1X 인증의 필수 사용을 제공합니다.

현재 기업의 무선 네트워크에서 안정적인 보안 메커니즘을 제공하려면 WPA2를 지원하는 장치 및 소프트웨어를 사용해야합니다. 이전 세대의 프로토콜 - WEP 및 WPA에는 보호 및 암호화 알고리즘이 충분하지 않은 요소가 포함되어 있습니다. 또한 WEP에 기반한 보호 기능이있는 네트워크를 크래킹하기 위해 인터넷에서 쉽게 다운로드 할 수 있고 준비가되지 않은 새로운 해커들도 성공적으로 사용할 수있는 프로그램과 기술이 이미 개발되었습니다.

WPA2 프로토콜은 개인 (개인)과 회사 (엔터프라이즈)의 두 가지 인증 모드로 작동합니다. WPA2-Personal 모드에서는 일반 텍스트 암호 문구에서 256 비트 PSK 키 (PreShared Key)가 생성됩니다. PSK 키는 SSID (Service Set Identifier)와 함께 무선 장치의 상호 작용을위한 임시 PTK (Pairwise Transient Key) 세션 키를 생성하는 데 사용됩니다. 고정 WEP 프로토콜과 마찬가지로 WPA2-Personal은 네트워크의 무선 장치에 키를 배포하고 지원해야하는 것과 관련된 특정 문제가있어 WPA2가 기업 네트워크에 가장 적합하지만 12 개 장치의 소규모 네트워크에서 사용하기에 더 적합합니다. -Enterprise.

WPA2-Enterprise 모드에서는 정적 키의 배포 및 관리와 관련하여 문제가 해결되고 대부분의 기업 인증 서비스와 통합되므로 계정을 기반으로 액세스 제어가 제공됩니다. 이 모드에서 작업하려면 사용자 이름 및 암호, 보안 인증서 또는 일회용 암호와 같은 등록 정보가 필요하며 워크 스테이션과 중앙 인증 서버간에 인증이 수행됩니다. 액세스 포인트 또는 무선 컨트롤러는 연결을 모니터링하고 적절한 인증 서버 (대개 RADIUS 서버, 예 : Cisco ACS)로 인증 요청을 보냅니다. WPA2-Enterprise 모드의 기본은 유선 스위치와 무선 액세스 포인트 모두에 적합한 사용자 및 장치 인증을 지원하는 802.1X 표준입니다.

WPA와 달리보다 강력한 AES 암호화 알고리즘이 사용됩니다. WPA2와 마찬가지로 WPA2도 WPA2-PSK와 WPA2-802.1x의 두 가지 유형으로 구분됩니다.

데이터의 무결성과 기밀성을 보장하기위한 새롭고 신뢰할 수있는 메커니즘을 제공합니다.

CCM (Counter-Mode-CBC-MAC Protocol)은 AES (Advanced Encryption Standard) 암호화 알고리즘의 CCM (Counter Cipher-Block Chaining Mode)을 기반으로합니다. CCM은 프라이버시를위한 카운터 (CTR)와 인증을위한 CBC (Cipher Block Chaining) 메시지 인증 코드 (CBC-MAC)의 두 가지 메커니즘을 결합합니다.

WRAP (Wireless Robust Authentication Protocol), AES 암호화 알고리즘의 OCB (Offset Codebook) 모드를 기반으로합니다.

이전에 릴리스 된 장비와 역 호환성을위한 TKIP 프로토콜. IEEE 802.1x / EAP 프로토콜을 기반으로하는 상호 인증 및 키 전달 Ad-Hoc 네트워크의 보안을 향상시키기위한 IBSS (Secure Independent Basic Service Set) 로밍 지원.

무선 네트워크 보안에 대한 기여는 CCMP 메커니즘과 IEEE 802.11i 표준입니다. 후자는 보안 네트워크 (강력한 보안 네트워크, RSN) 및 안전한 네트워크 연결 (강력한 보안 네트워크 연합, RSNA)의 개념을 도입 한 후 모든 알고리즘을 다음과 같이 나눕니다.

RSNA 알고리즘 (RSNA 생성 및 사용);

Pre-RSNA 알고리즘.

Pre-RSNA 알고리즘은 다음과 같습니다.

기존 IEEE 802.11 인증 (1999 년판 표준에서 정의 된 인증을 의미).

즉, 이러한 유형의 알고리즘에는 WEP 암호화를 사용하는 개방 시스템 인증 또는 더 정확하게는 인증 부족이없는 개방형 시스템 인증과 공유 키가 포함됩니다.

RSNA 알고리즘에는 다음이 포함됩니다.

TKIP; CCMP; RSNA 설정 및 종료 절차 (IEEE 802.1x 인증 사용 포함); 키 교환 절차.

이 경우 CCMP 알고리즘은 필수이며 TKIP는 선택 사항이며 이전 장치와의 호환성을 제공하도록 설계되었습니다.

이 표준은 IEEE 802.1x 인증, 즉 EAP 프로토콜을 사용하고 인증 자와 클라이언트에 등록 된 미리 정의 된 키를 사용하는 두 가지 기능 모델을 제공합니다 (이 모드를 미리 공유 키, PSK라고 함). 이 경우, PSK 키는 PMK 키 역할을하며, 인증 및 생성을위한 후속 절차는 다르지 않습니다.

WPA-EAP (WPA-기업), WPA-PSK (WPA-사전 공유 키 : - 이미 WPA라는 TKIP 절차 및 CCMP 절차를 사용하여 암호화 알고리즘, 때문에 WPA2를, 우리는 RSNA을 만족하는 암호화 방법이 있다고 말할 수있다 WPA-Personal), WPA2-EAP (WPA2-Enterprise), WPA2-PSK (WPA2- 미리 공유 한 키, WPA2-Personal)를 지원합니다.

연결을 설정하고 TKIP 및 CCMP 알고리즘에 대한 키를 교환하는 절차는 동일합니다. TKIP와 마찬가지로 CBC-MAC (Cipher-Block Chaining, 메시지 인증 코드 (MAC) 프로토콜 포함)을 사용하는 CCMP 자체는 기밀성, 인증, 무결성 및 재생 공격에 대한 보호를 보장하도록 설계되었습니다. 알고리즘은 FIPS PUB 197 사양에 정의 된 CCM 암호화 알고리즘 AES를 기반으로하며, CCMP에서 사용되는 모든 AES 프로세스는 128 비트 키와 128 비트 블록 크기의 AES를 사용합니다.

이 표준의 최신 혁신은 PMK 키 캐싱 절차와 사전 인증을 사용하여 액세스 포인트간에 빠른 로밍 기술을 지원하는 것입니다.

캐싱 절차 PMK는 클라이언트가 한 번에 모든 액세스 포인트에 연결하는 완전한 인증이 있다면, 다음은 PMK 키 그것의 결과, 다음 시간이 당신이 전에 보내드립니다 클라이언트 인증 요청에 대한 응답으로 주어진 지점에 연결 절약 할 수 있다는 것입니다 수신 된 PMK 키. 이것으로 인증이 완료됩니다. 즉, 4-Way 핸드 셰이크가 실행되지 않습니다.

사전 인증 절차는 클라이언트가 로그온하여 액세스 포인트에 인증 한 후에 동일한 SSID로 다른 액세스 포인트 ( "청취")에 대한 인증을 사전에 (사전에) 통과시킬 수 있으며, 그들로부터 PMK 키. 앞으로 연결될 액세스 포인트가 실패하거나 동일한 네트워크 이름을 가진 다른 지점보다 신호가 약할 경우 클라이언트는 캐시 된 PMK 키를 사용하여 빠른 구성으로 다시 연결합니다.

2001 년에 등장한 WEP2 사양은 키 길이를 104 비트로 늘려서 초기화 벡터의 길이와 데이터 무결성 검사 방법이 동일하기 때문에 문제를 해결하지 못했습니다. 대부분의 유형의 공격은 이전처럼 간단하게 구현되었습니다.

결론

결론적으로, 모든 정보를 요약하고 무선 네트워크 보호에 대한 권장 사항을 제시하고자합니다.

같은 (기본적으로 선택되지 않음) SSID를 사용하는 클라이언트와 AP를 구성 AP 통신은 MAC-주소가 AP에 알려진 클라이언트 만 허용하고, AP와 암호화 트래픽을 인증하기 위해 클라이언트를 구성 :이 무선 네트워크를 보호하기 위해 세 가지 메커니즘이다. 대부분의 AP는 허용 된 클라이언트 MAC 주소 목록과 인증 및 암호화를위한 알려진 공유 키 (또는 인증 및 암호화가 전혀없는)를 유지하지 않고 기본 SSID로 작동하도록 구성됩니다. 일반적으로 이러한 매개 변수는 제조업체의 웹 사이트에있는 온라인 도움말 시스템에 설명되어 있습니다. 이러한 매개 변수 덕분에, 경험이없는 사용자는 무선 네트워크를 쉽게 구성하고 작업을 시작할 수 있지만 동시에 해커가 네트워크에 쉽게 침투 할 수있게합니다. 대다수의 액세스 노드가 SSID를 브로드 캐스트하도록 구성되어있어 상황이 악화됩니다. 따라서 공격자는 표준 SSID를 사용하여 취약한 네트워크를 찾을 수 있습니다.

보안 무선 네트워크의 첫 번째 단계는 기본 액세스 포인트 SSID를 변경하는 것입니다. 또한 AP와의 통신을 제공하려면 클라이언트에서이 매개 변수를 변경해야합니다. 권한이없는 사람이 가로 챈 다른 SSID 중에서이 무선 네트워크를 명시 적으로 식별하지 않고 관리자 및 엔터프라이즈 사용자에게 의미있는 SSID를 할당하는 것이 편리합니다.

다음 단계는 가능한 경우 액세스 노드에 의한 SSID 브로드 캐스트를 차단하는 것입니다. 결과적으로, 공격자는 무선 네트워크 및 SSID의 존재를 탐지하기가 더 어려워집니다 (이 가능성은 지속 되더라도). 일부 AP에서는 SSID 방송을 취소 할 수 없습니다. 이 경우 방송 간격을 최대화해야합니다. 또한 SSID가 액세스 노드에 의해 브로드 캐스트되는 경우 일부 클라이언트 만 통신 할 수 있습니다. 따라서 특정 상황에 적합한 모드를 선택하려면이 매개 변수를 시험해 볼 필요가 있습니다.

그런 다음 알려진 MAC 주소가있는 무선 클라이언트에서만 액세스 노드에 대한 액세스를 허용 할 수 있습니다. 이러한 방법은 대규모 조직에서는 거의 적합하지 않지만 소수의 무선 고객을 보유한 소규모 기업에서는 신뢰할 수있는 추가적인 방어선입니다. 크래커는 엔터프라이즈 AP에 연결할 수있는 MAC 주소를 찾아 자신의 무선 어댑터의 MAC 주소를 허용 된 주소로 바꿔야합니다 (일부 어댑터 모델에서는 MAC 주소를 변경할 수 있음).

인증 및 암호화 설정의 선택은 무선 네트워크를 보호하기위한 가장 복잡한 작업이 될 수 있습니다. 설정을 지정하기 전에 특히 무선 네트워크가 이미 다른 공급 업체의 다양한 장비를 사용하여 구성된 경우 액세스 노드와 무선 어댑터를 지원하여 해당 보안 프로토콜을 설치해야합니다. 일부 장치, 특히 이전 AP 및 무선 어댑터는 증가 된 길이의 WPA, WPA2 또는 WEP 키와 호환되지 않을 수 있습니다.

기억해야 할 또 다른 상황은 사용자가 키를 나타내는 16 진수 숫자를 가진 오래된 장치를 입력해야하며, 다른 구형 AP 및 무선 어댑터에서는 키로 변환 된 암호를 입력해야합니다. 결과적으로 모든 장비에서 하나의 키를 사용하는 것은 어렵습니다. 이러한 장비를 소유 한 사용자는 WEP Key Generator와 같은 리소스를 사용하여 임의의 WEP 키를 생성하고 암호 구문을 16 진수로 변환 할 수 있습니다.

일반적으로 WEP는 극단적 인 필요성이있는 경우에만 사용해야합니다. WEP가 필요한 경우 최대 길이 키를 선택하고 네트워크를 공유 대신 열기로 설정해야합니다. 네트워크의 열기 모드에서는 클라이언트 인증이 수행되지 않고 누구나 액세스 노드에 연결할 수 있습니다. 이러한 예비 부품 연결은 부분적으로 무선 링크를로드하지만 WEP 암호화 키를 모르기 때문에 AP에 연결된 공격자는 데이터 교환을 계속할 수 없습니다. 알려진 MAC 주소의 연결 만 수락하도록 AP를 구성하여 예비 연결조차 차단할 수 있습니다. Open과 달리 공유 모드에서 액세스 노드는 WEP 키를 사용하여 요청 - 응답 절차에서 무선 클라이언트를 인증하며 공격자는 시퀀스를 해독하고 WEP 암호화 키를 결정할 수 있습니다.

WPA를 적용 할 수 있으면 WPA, WPA2 및 WPA-PSK 중 하나를 선택해야합니다. 한편으로는 WPA 또는 WPA2를 선택하고 WPA-PSK를 선택하면 WPA 및 WPA2가 사용자를 인증하는 데 필요한 인프라를 배포 할 수 있습니다. WPA 및 WPA2의 경우 RADIUS 서버 및 가능하게 PKI (Public Key Infrastructure)를 배포하려고합니다. WPA-PSK는 WEP와 마찬가지로 무선 클라이언트 및 AP에 알려진 공개 키로 작동합니다. WPA-PSK는 WEP가 없기 때문에 공개 키 WPA-PSK를 인증 및 암호화에 안전하게 사용할 수 있습니다.

사용 된 문헌 목록

1. Goralsky V. Technologies xDSL. M : Lori, 2006, 296 p.

2. www.vesna.ug.com;

3. www.young.shop.narod.com;

7. www.opennet.ru

8. www.pulscen.ru

9. www.cisco.com

10. Baranovskaya TP, Loiko VI 컴퓨터 시스템 및 네트워크의 아키텍처. 모스크바 : 재무 및 통계, 2003, 256 p.

11. Mann S., Krell M. Linux. TCP / IP 네트워크 관리. 모스크바 : Binom-Press, 2004, 656p.

12. Smith R. 네트워킹 도구 Linux. 모스크바 : Williams, 2003, 672 p.

13. Kulgin M. 컴퓨터 네트워크. 건설 실습. 상트 페테르부르크 : Peter, 2003, 464 p.

14. Tanenbaum E. 컴퓨터 네트워크. 상트 페테르부르크 : Peter, 2005, 992 p.

15. Olifer VG, Olifer N.A. 데이터 네트워크의 기초. 강의 과정. 모스크바 : 인터넷 - 정보 기술 대학, 2003, 248 p.

16. Vishnevsky V.M. 컴퓨터 네트워크 설계의 이론적 기초 모스크바 : Technosphere, 2003, 512 p.

WPA 및 WPA2 (Wi-Fi 보호 액세스)는 업데이트 된 무선 장치 인증 프로그램입니다. WPA는 무선 네트워크 네트워크를 보호하는 광범위한 기술을 대체 할 것으로 예상됩니다. 중요한 특징은 여러 무선 장치 간의 호환성입니다. 하드웨어 레벨, 프로그래밍 방식의 . 현재 WPA 및 WPA2는 Wi-Fi Alliance에서 개발 및 홍보하고 있습니다.

기본 개념

WPA는 표준 지원을 제공합니다. 802.1X , 프로토콜 EAP (Extensible Authentication Protocol, 확장 가능 인증 프로토콜) 등이 있습니다. WPA가 지원된다는 점은 주목할 가치가 있습니다. 암호화 표준에 따라 AES (Advanced Encryption Standard, 고급 암호화 표준)로, WEP에서 사용되는 것보다 많은 장점이 있습니다

WPA 구현에있어 큰 이점은 기존 하드웨어에서이 기술을 실행할 수 있다는 것이며 WPA를 대체 할 수 있도록 설계되었습니다. CCMP 및 Wi-Fi 장치의 암호화를 구현합니다.

취약점

2008 년 11 월 6 일 회의에서 PacSec은 당신이 열쇠를 해독 할 수있는 방법을 제시했습니다. 이 방법을 사용하면 액세스 포인트에서 클라이언트 시스템으로 전송 된 데이터를 읽을 수있을뿐만 아니라 위조 정보를 클라이언트 시스템으로 전송할 수 있습니다. 클라이언트에서 라우터로 전송 된 데이터가 아직 읽혀지지 않았습니다. WPA2는이 공격의 영향을받지 않는다고합니다.

참고 문헌

다른 사전에서 "WPA2"가 무엇인지 확인하십시오.

WPA2 - (Wi Fi Protected Access 2 Acceso Protegido Wi Fi 2)는 Wi Fi와 호환되지 않습니다. WPA WPA2 기준에 부합하는 802.11a를 지원합니다. WPA, 그 외의 다른 언어들 ... ... 위키피디아 Español

WPA2

WPA2 - WPA2 (Wi Fi Protected Access 2)는 AES (Advanced Encryption Standard)의 구현입니다. WPA dar의 Nachfolger에서 볼 수 있습니다 ... ... Deutsch Wikipedia

Wi-Fi 보호 액세스

WPA-PSK Wi-Fi Protected Access (WPA 및 WPA2)는 Wi-Fi를 지원하지 않습니다. 김정일 ETE 생성됨 엔 réponse 보조 nombreuses 등 sévères faiblesses 케 데 chercheurs ONT trouvées, 적합 르 mécanisme ... 위키 백과 EN 프랑스어

Wi-Fi 보호 액세스 - (WPA 및 WPA2)는 Wi-Fi를 지원하지 않습니다. 김정일 ETE 생성됨 엔 réponse 보조 nombreuses 등 sévères faiblesses 케 데 chercheurs ONT trouvées, 적합 르 mécanisme 전례, 르 WEP. WPA는 La Majorité de la ...을 존중합니다 ... ... Wikipédia en Français

Wi-Fi 보호 액세스 - (WPA 및 WPA2)는 Wi-Fi를 지원하지 않습니다. 김정일 ETE 생성됨 엔 réponse 보조 nombreuses 등 sévères faiblesses 케 데 chercheurs ONT trouvées, 적합 르 mécanisme 전례, 르 WEP. WPA는 La Majorité de la ...을 존중합니다 ... ... Wikipédia en Français

강력한 보안 네트워크 - WPA2 (Wi Fi Protected Access 2)는 WLAN 표준을 준수하는 퍼널 네트워크를 구현합니다. AES (Advanced Encryption Standard)에 기반한 IEEE 802.11a, b, g 및 n. WPA dar, das ...의 Nachfolger에서보기가 ... Deutsch Wikipedia

Wi-Fi 보호 액세스 2 - (WPA2) IST가 Implementierung은 WLAN IEEE 802.11 표준, B, G, N 싶게 basiert 안녕히 DEM 고급 암호화 표준 (AES)을 Sicherheitsstandards 대 Funknetzwerke nach 덴 eines 다이. WPA에서 Nachfolger의 별 모양, ... wikipedia

무선 보안 - 무선 보안 기능을 구현할 수있는 무선 라우터의 예 무선 보안은 무선 네트워크를 사용하여 컴퓨터에 대한 무단 액세스 또는 손상을 방지하는 것입니다. 많은 노트북 컴퓨터에는 무선 카드가 미리 설치되어 있습니다. ... ... 위키피디아

안녕하세요, 독자 여러분. 약한 라우터 보안 시스템은 네트워크를 위험에 빠뜨립니다. 우리는 모두 라우터 보안이 얼마나 중요한지 알고 있지만 대부분의 사람들은 일부 보안 설정이 전체 네트워크 속도를 늦출 수 있음을 인식하지 못합니다.

라우터를 통과하는 데이터를 암호화하기위한 주요 옵션은 프로토콜입니다 WPA2-AES 및 WPA2-TKIP. 오늘 여러분은 그들 각각에 대해 이야기하고 AES를 선택해야하는 이유를 설명 할 것입니다.

WPA에 익숙해지기

WPA 또는 보안 Wi-Fi 액세스는 WEP 프로토콜에 풍부했던 Alliance의 Wi-Fi 보안 취약점에 대한 해답이었습니다. 완전한 솔루션으로 의도 된 것은 아니라는 점에 유의해야합니다. 오히려 일시적인 선택이었을 것입니다. WEP 프로토콜을 사용하지 않고도 기존 라우터를 사용할 수 있어야합니다. WEP 프로토콜에는 보안 결함이 있습니다.

WPA는 WEP보다 우수했지만 자체 보안 문제가있었습니다. 공격은 일반적으로 256 비트 암호화를 사용하는 TKIP (시간 키 무결성 프로토콜) 알고리즘 자체를 통해 침입 할 수 없었지만이 프로토콜에 내장 된 추가 시스템을 우회하여 WPS 또는 보호 된 Wi-Fi 설정.

보안 Wi-Fi 설정은 장치를 서로 쉽게 연결하도록 설계되었습니다. 그러나 출시 된 수많은 보안상의 취약점으로 인해 WPS는 WPA와 함께 망각으로 사라지기 시작했습니다.

현재 WPA와 WEP는 더 이상 사용되지 않으므로 자세한 내용을 살펴보고 WPA2의 새 버전을 고려하십시오.

WPA2가 더 나은 이유

2006 년 WPA는 쓸모없는 프로토콜이되었고 WPA2로 대체되었습니다.

TKIP 암호화를 새롭고 안전한 AES 알고리즘 (고급 암호화 표준)으로 대체함으로써보다 빠르고 안전한 Wi-Fi 네트워크가 탄생했습니다. 그 이유는 TKIP가 본격적인 알고리즘이 아니라 일시적인 대안 이었기 때문입니다. 간단히 말해 WPA-TKIP 프로토콜은 WPA-TKIP의 출현과 WPA2-AES의 출시 사이에 3 년 동안 네트워크 운영을 보장하는 중간 단계의 선택이었습니다.

사실 AES는 Wi-Fi 네트워크를 보호하는 데 사용되는 실제 암호화 알고리즘입니다. 이것은 대중적인 TrueCrypt 프로그램과 많은 사람들이 데이터를 보호하기 위해 정부에서 사용하는 심각한 세계 표준입니다. 이 표준이 홈 네트워크를 보호한다는 사실은 좋은 보너스이지만,이 경우 새로운 라우터를 구입해야합니다.

보안 측면에서 AES와 TKIP 비교

실제로 TKIP는 WEP 용 패치로서, 라우터를 통과 한 비교적 적은 양의 트래픽을 조사한 후 공격자가 키를 얻을 수있는 문제를 해결합니다. TKIP는 해커가 알고리즘에 의존하는 키 또는 RC4 스트림 암호를 해독하기에 충분한 데이터를 수집하지 못하도록하는 몇 분마다 새 키를 발급하여이 취약점을 해결했습니다.

한 때 TKIP가 보안 측면에서 중요한 개선 이었지만 오늘날에는 해커로부터 네트워크를 보호 할만큼 안전하지 않은 구식 기술로 전환 될 것입니다. 예를 들어 암호화 기법 자체가 출현하기 전에 쵸프 attack 공격으로 알려진 가장 큰 취약점은 공개되었습니다.

Chop-chop 공격은 네트워크에서 생성 된 스트리밍 데이터를 가로 채고 분석하는 방법을 알고있는 해커가이를 사용하여 키를 해독하고 정보를 인코딩되지 않고 일반 텍스트 형태로 표시합니다.

AES는 TKIP의 기능보다 훨씬 뛰어난 완전히 다른 암호화 알고리즘입니다. 이 알고리즘은 TKIP의 취약점을 겪지 않는 128, 192 또는 256 비트 블록 암호입니다.

알고리즘을 평이한 언어로 설명하면 일반 텍스트가 적용되고이를 암호문으로 변환합니다. 키가없는 외부 관찰자의 경우이 텍스트는 임의의 문자 열처럼 보입니다. 전송 상대방의 장치 또는 사람은 데이터를 잠금 해제하거나 해독하는 키를 가지고 있습니다. 이 경우 라우터는 첫 번째 키를 가지고 전송하기 전에 데이터를 암호화하고 컴퓨터에 정보를 해독하는 두 번째 키가있어 화면에 표시 할 수 있습니다.

암호화 수준 (128, 192 또는 256 비트)은 데이터에 적용되는 순열의 수를 결정합니다. 따라서 해킹에 입력하면 가능한 조합 수입니다.

AES 암호화 (128 비트)의 가장 약한 수준조차도 이론적으로는 불가능합니다. 현재 컴퓨팅 파워를 가진 컴퓨터가이 알고리즘에 적합한 해결책을 찾기 위해 1000 억년이 걸릴 것이기 때문입니다.

속도면에서 AES vs. TKIP

TKIP는 더 이상 사용되지 않는 암호화 방법이며 보안 문제 외에도 여전히 작동하는 시스템의 속도를 저하시킵니다.

대부분의 새로운 라우터 (모두 802.11n 이상)는 기본적으로 WPA2-AES 암호화를 사용하지만 이전 라우터를 사용하거나 WPA-TKIP를 선택한 경우 속도의 상당 부분을 잃을 가능성이 큽니다.

802.11n 표준을 지원하는 라우터 (AC 라우터를 구입해야 함에도 불구하고)는 보안 설정에서 WPA 또는 TKIP를 사용할 때 54Mbps로 느려집니다. 이렇게하면 보안 프로토콜이 이전 장치와 올바르게 작동 할 수 있습니다.

WPA2-AES 암호화를 사용하는 802.11ac 표준은 이론적으로 최적의 (읽기 불가능한) 조건에서 최대 3.46Gbps의 속도를 제공합니다. 그러나 이것을 고려하지 않더라도 WPA2와 AES는 여전히 TKIP보다 훨씬 빠릅니다.

성과

AES와 TKIP는 전혀 비교할 수 없습니다. AES는 모든면에서보다 앞선 기술입니다. 가장 큰 국가의 정부에 의존하는 라우터의 빠른 속도, 안전한 브라우징 및 알고리즘은 모든 신규 및 기존 Wi-Fi 네트워크를위한 유일한 진정한 선택입니다.

AES가 제공하는 모든 것을 고려할 때, 홈 네트워크에서이 알고리즘을 사용하는 것을 거부해야 할 충분한 이유가 있습니까? 그리고 왜 그것을 적용합니까 (또는 적용하지 않습니까?)?

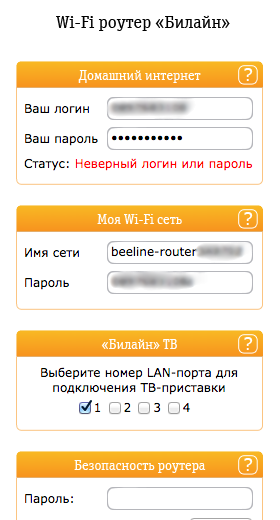

지시선의 개인 캐비닛 암호를 잊어 버린 경우 어떻게해야합니까?

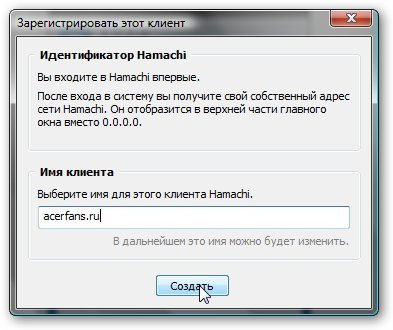

지시선의 개인 캐비닛 암호를 잊어 버린 경우 어떻게해야합니까? 인터넷을 통한 로컬 네트워크

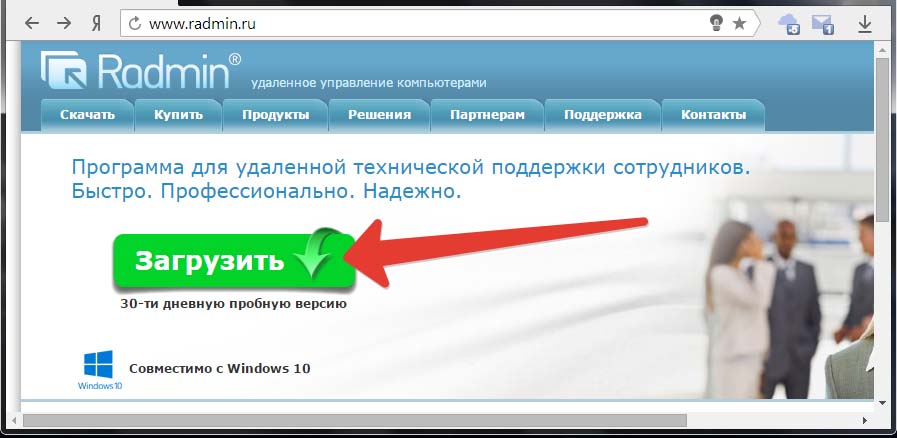

인터넷을 통한 로컬 네트워크 UltraVNC를 통한 로컬 네트워크에서 원격 액세스 구성

UltraVNC를 통한 로컬 네트워크에서 원격 액세스 구성